Как удалить burp suite linux

Обновлено: 07.07.2024

Способы удаления приложений в Linux отличаются от Windows - они более разнообразные. Приложения можно удалить как минимум трема способами - «Менеджер программ», «Менеджер пакетов Synaptic» и консоль. В Windows способ один — менеджер программ (унинсталлеры), отличаются они только интерфейсом.

«Менеджер программ»

Самое простое и похожее на Windows решение — это «Менеджер программ». Он всегда установлен по умолчанию в разных дистрибутивах Linux. На вид менеджеры приложений немного отличаться, но работают они одинаково.

1. Запустите «Менеджер программ». Для это откройте строку поиска («Alt+F1» или «Alt+F2») и вводите «Менеджер программ» или «Software Manager».

2. Выберите категорию «Все пакеты».

3. Зайдите во вкладку «Вид» менеджера и выберите «Установленные приложения».

4. Перед вами все установленные программы. Кликните по ненужной и увидите кнопку «Удалить».

«Менеджер пакетов Synaptic» Принцип работы менеджера пакета немного отличается от менеджера программ. Несмотря на то, что он может показаться сложным, многие предпочитают именно его.

Каждое приложение в Linux — это один или несколько зависимых пакетов. В «Менеджере программ» вы скачиваете стандартный набор пакетов для программы. В Synaptic приложение можете «собирать». Удаление приложений имеет свои особенности.

1. Запустите Synaptic. Воспользуйтесь строкой поиска. Если менеджера пакетов нет, установите его — найдите в менеджере программ или введите в консоли «sudo apt-get install synaptic».

2. Слева внизу выберите пункт «Состояние». Слева вверху появится список опций, там выбирайте «Установленные». Перед вами все установленные пакеты.

3. Нажимаете правой кнопкой по любому и выбираете «Отметить для полного удаления». 4. Отметив пакеты, которые хотите удалить или переустановить, нажмите «Применить» (вверху на панели инструментов). Synaptic начнет выполнять очередь поставленных перед ним заданий. Преимущество Synaptic в том, что вам не нужно удалять программы по одной — отмечаете действия с разными пакетами и выполняете все сразу. Также можете увидеть и установить рекомендуемые пакеты для программы. Но в данном случае от пользователя требуется некий опыт, так как можно затереть нужные системные пакеты.

Терминал (консоль)

Терминал — это, пожалуй, самый быстрый способ удалить то или иное приложение. Главное — знать точное название пакета.

1. Открываете консоль (Ctrl+Alt+T);

2. Удалим, к примеру, программу gparted. Вводим команду: «sudo apt-get remove gprarted». «Enter».

Чистим систему от мусора

Если много экспериментировать с пакетами, или, скажем, установка пакетов прерывалась, то в системе может собраться мусор: нарушенная индексация пакетов, зависимости и пакеты deb, которые не используются. Для этого время от времени выполняйте 4 простых команды:

1. Обновляем индексацию доступных пакетов: «sudo apt-get update»;

2. Обновляем установленные пакеты: «sudo apt-get upgrade»;

3. Удаляем пакеты «.deb», которые не используются: «sudo apt-get autoclean»;

4. Удаляем зависимости пакетов, которые были удалены: «sudo apt-get autoremove».

Этичный хакинг и тестирование на проникновение, информационная безопасность

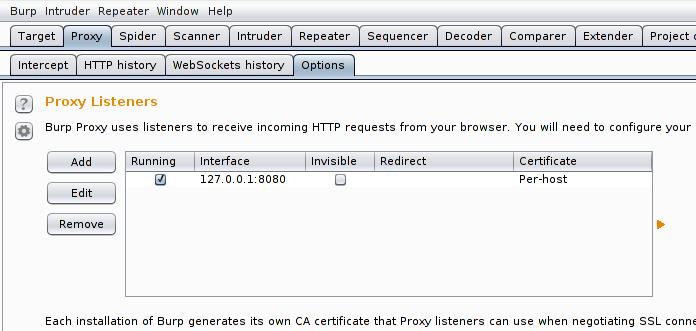

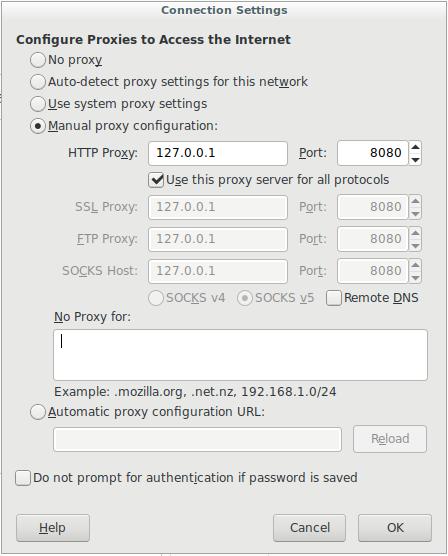

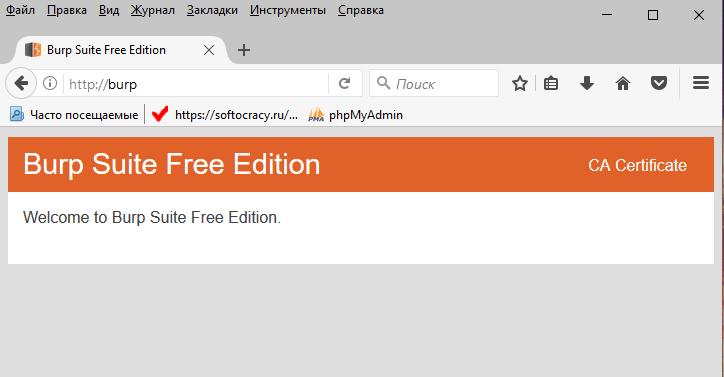

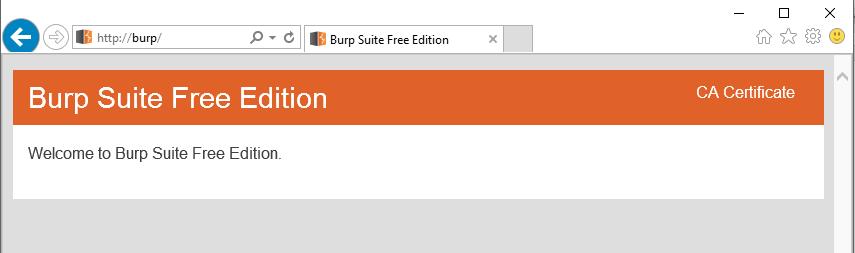

Начать нужно с подтверждения, что прокси-слушатель Burp активен и работает. Перейдите во вкладку Proxy, затем под-вкладка Options и посмотрите на секцию Proxy Listeners. В столбце Interface вы должны увидеть "127.0.0.1:8080".

Если это не так, то нажмите кнопку "Restore defaults" слева от панели. Если слушатель ещё не запущен, то значит Burp не смог открыть стандартный прокси-слушатель на порту (8080). Вам нужно нажать "Edit" и изменить номер порта слушателя на другой.

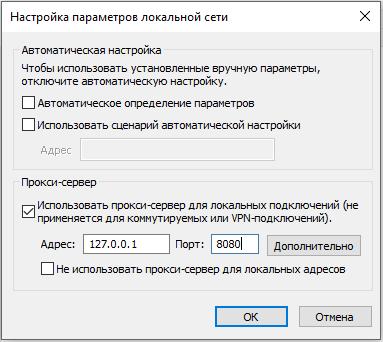

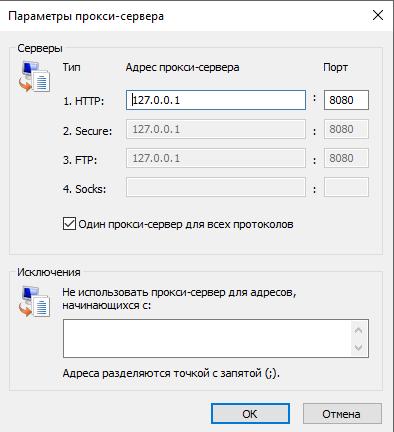

- Internet Explorer – выберите «Свойства браузера», перейдите во вкладку «Подключения» и кликните на «Настройка сети». Убедитесь, что с пункта «Автоматическое определение параметров» снята галочка. Поставьте галочку на «Использовать прокси сервер для локальных подключений…». Введите адрес прокси-слушателя Burp в поле «Адрес» (по умолчанию 127.0.0.1). И введите порт прокси слушателя Burp в поле «Порт» (по умолчанию, 8080). Убедитесь, что с опции «Не использовать прокси-сервер для локальных адресов» галочка снята.

Затем кликните кнопку «Дополнительно» и убедитесь, что на опции «Использовать один прокси-сервер для всех протоколов» стоит галочка. Удалите всё, что стоит в поле «Исключения». Затем нажмите «ОК» для закрытия окон настроек.

Нажмите «ОК» для сохранения настроек.

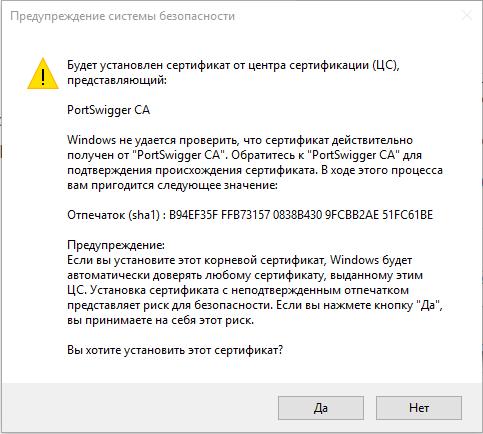

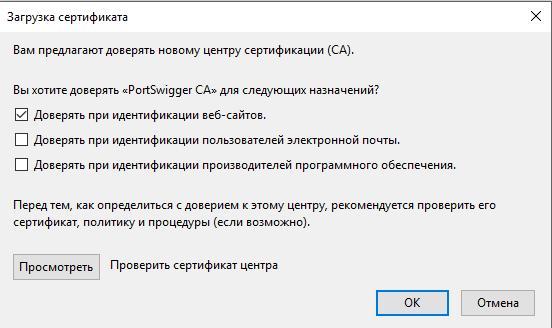

Примечание: если вы установите доверенный сертификат в вашем браузере, то атакующий, кто имеет приватный ключ для этого сертификата, может выполнять атаки человек-посередине для ваших SSL соединений без очевидного обнаружения, даже если вы не используете прерывающий прокси. Для защиты от этого, Burp генерирует уникальный CA сертификат для каждой установки, а приватный ключ для этого сертификата хранится на вашем компьютере в указанном пользователем расположении. Если ненадёжные люди могут прочитать локальные данные на вашем компьютере, возможно, вы не заходите устанавливать CA сертификат от Burp.

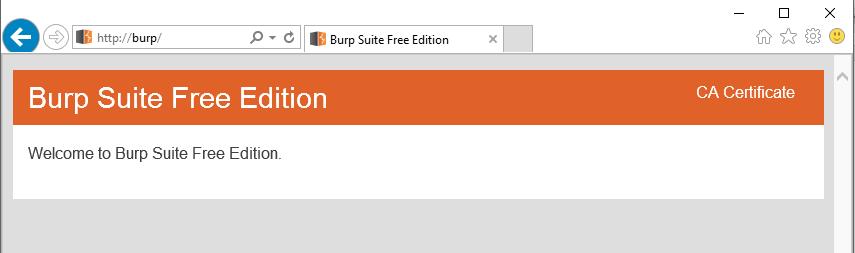

Установка и удаление CA сертификата Burp в браузер

Если вы это ещё не сделали, настройте ваш браузер для использования Burp в качестве прокси и настройке прокси-слушатель Burp на генерацию CA-подписанного сертификата на каждый хост (это настройка по умолчанию). Воспользуйтесь одной из нижеследующих инструкций для вашего браузера:

Установка CA сертификата от Burp в Internet Explorer

Примечание: для изменения настроек доверенных сертификатов в IE вы должны иметь аккаунт с локальными административными привилегиями.

Если вы уже устанавливали другой CA сертификат, сгенерированный Burp, вам следует сначала удалить его из Internet Explorer. Как это сделать показано ниже.

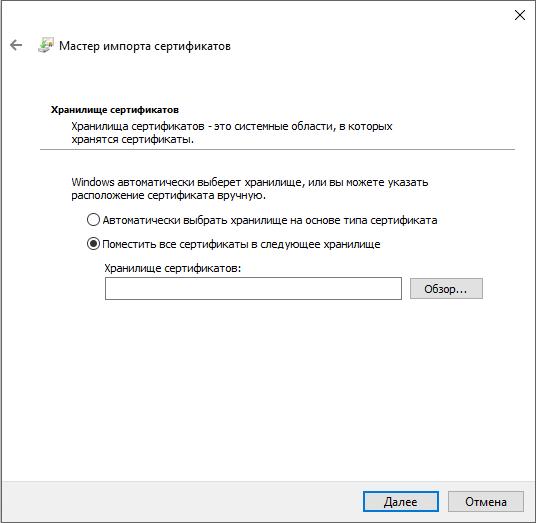

Кликните «Установить сертификат…». Появится окно Мастера импорта сертификатов.

Нажмите «Далее»:

Поставьте галочку «Поместить все сертификаты в следующее хранилище» и нажмите «Обзор»:

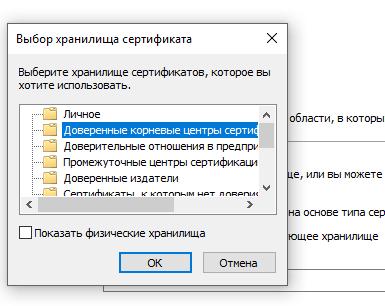

В открывшемся окне выберите «Доверенные корневые центры сертификации»:

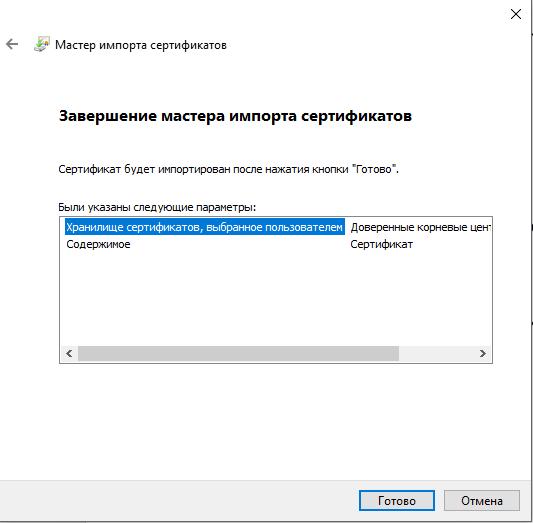

Нажмите «ОК» и «Далее». Нажмите «Готово»:

Появится предупреждение, нажмите «Да»:

Установка CA сертификата от Burp в Chrome

Примечание: браузер Chrome использует хранилище доверенных сертификатов вашего хоста. Вам нужно установить CA сертификат от Burp в браузер, встроенный в вашу систему (т.е. Internet Explorer на Windows или Safari на OS X), Chrome будет автоматически использовать эти сертификаты.

Или перейдите к соответствующим инструкциям для вашего встроенного браузера: Internet Explorer или Safari.

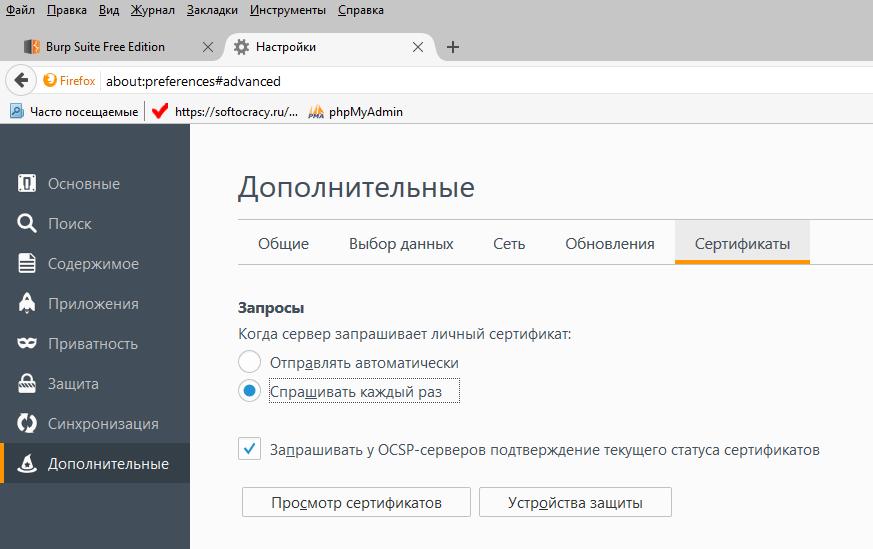

Установка CA сертификата от Burp в Firefox

Если вы ранее установили другой CA сертификат, сгенерированный в Burp, вам следует сначала удалить его. Инструкция как это сделать ниже.

В Firefox откройте меню. Кликните «Настройки». Выберите вкладку «Дополнительные». Выберите вкладку «Сертификаты» и нажмите «Просмотр сертификатов».

Выберите вкладку «Центры сертификации». Нажмите «Импортировать», выберите файл с сертификатом Burp CA который вы до этого сохранили и нажмите «Открыть». В открывшемся окне поставьте галочку «Доверять при идентификации веб-сайтов», и кликните «ОК».

Установка CA сертификата от Burp в Safari

Удаление CA сертификата от Burp из Internet Explorer

Запустите Internet Explorer. В последних версиях Windows вы должны запустить IE как локальный администратор. Нажмите на кнопку Пуск (Win), напишите "internet explorer", кликните правой кнопкой мыши по ссылке на Internet Explorer и выберите в контекстном меню «Запустить от имени администратора».

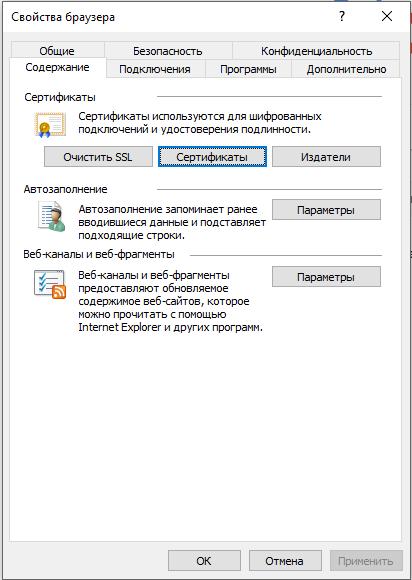

Перейдите в «Свойства браузера», выберите вкладку «Содержание» и кликните «Сертификаты».

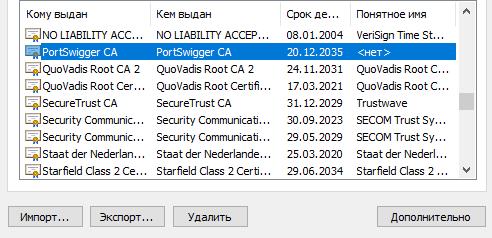

Найдите вкладку «Доверенные корневые центры сертификации», найдите запись «PortSwigger CA» и нажмите «Удалить».

В каждом окне подтверждения нажмите «Да». Перезапустите Internet Explorer.

Удаление CA сертификата от Burp из Firefox

В Firefox откройте меню. Кликните «Настройки». Выберите вкладку «Дополнительные». Выберите вкладку «Сертификаты» и нажмите «Просмотр сертификатов».

Выберите вкладку «Центры сертификации».

Пролистните колонку «Имя сертификата» вниз и выберите в списке запись "PortSwigger CA".

Выделите его и нажмите кнопку «Удалить или не доверять». Затем «ОК» для подтверждения. Перезапустите Firefox.

Удаление CA сертификата от Burp из Safari

Дополнительно вы можете захотеть установить CA сертификата от Burp на мобильное устройство. Сначала убедитесь, что мобильное устройство настроено для работы с Burp Suite. Затем используйте ссылки ниже для помощи по установке сертификатов на различные типы мобильных гаджетов:

Привет, друг. Продолжаем изучать приблуды полезные в вопросах пентеста. И в этой статье разберемся что такое Burp Suite и для чего он вообще нужен. А это крайне полезная и мощная штука. И, наверное, одна из самых популярных утилит для пентеста. Причем это не просто какая-то утилита, которая умеет выполнять какие-то функции, это платформа содержащая целый набор инструментов для аудита безопасности.

Установка и запуск Burp Suite

Burp Suite уже установлен в таких дистрибутивах как Kali Linux или Parrot Securiti. Там установлена версия Community Edition. Это бесплатная версия с ограниченным функционалом, но, тем не менее, её вполне можно использовать, не смотря на ограничения.

При запуске мы увидим окно создания проекта.

К сожалению, в бесплатной версии доступен только вариант с временным проектом. А потому, не заморачиваясь, давим кнопку Next.

В следующем окне нам предложат выбрать вариант конфигурации для проекта. Можно выбрать стандартную конфигурацию, либо конфигурацию конкретного проекта, либо загрузить конфигурацию из файла. Тут нужно помнить, что загружаются именно настройки касающиеся проекта, на настройки самой программы это никак не влияет. Пункт с загрузкой настроек из файла удобен если нужно часто использовать какие-то однотипные настройки проекта. Т.е. чтобы каждый раз не шаманить с опциями, можно один раз сохранить их в файл и потом оттуда подгружать.

Определившись с настройками проекта, жмем кнопку Start Burp.

Интерфейс Burp Suite

При первом запуске интерфейс может показаться замороченным и непонятным. Это не удивительно, потому что каждая вкладка отвечает за отдельный инструмент. Чтобы стало проще нужно разобраться какая вкладка за что отвечает и как это использовать. Вначале просто познакомимся где тут что, а потом я более подробно опишу ключевые возможности.

Дальше находятся вкладки настроек. В принципе, на первых парах туда лазить не обязательно, все и так будет работать из коробки.

Настройка Burp Suite для работы с браузером

С интерфейсом мы, вроде как, познакомились, но что делать с этим всем, по прежнему не понятно. А потому нужно углубляться в тему дальше.

Настройка Burp Suite

Для начала в Burp открываем вкладку Proxy, и в ней переходив в Options. Здесь в столбце Interface должно быть написано: 127.0.0.1:8080. Это означает что программа будет использовать петлевой интерфейс, а прокси-слушатель будет открыт на порту 8080.

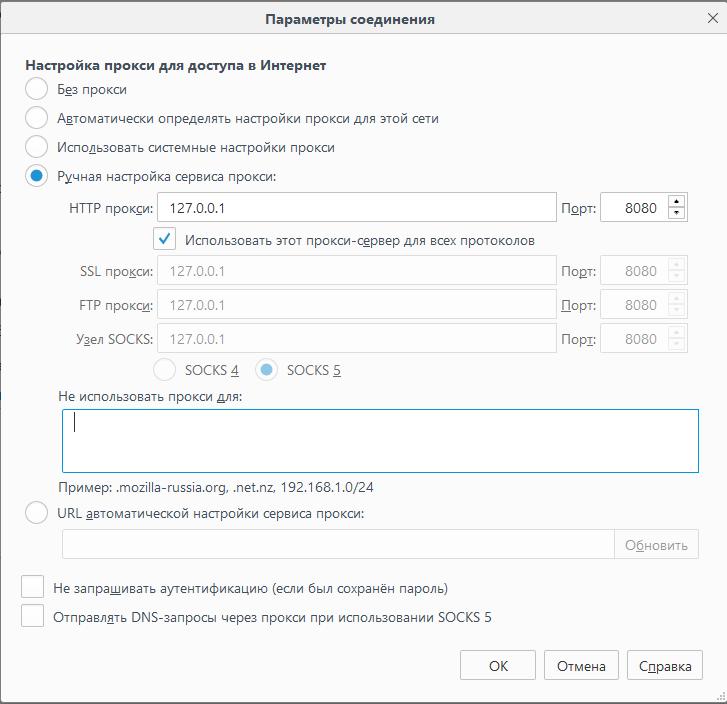

Настройки браузера

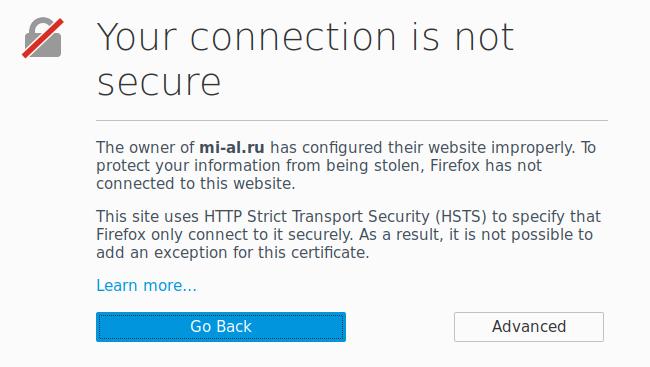

В принципе все готово. Остался один небольшой нюанс, при заходе на сайты которые используют SSL сертификат (т.е. почти на все) браузер будет ругаться на сертификат. Это происходит потому что Burp Suite генерирует свой сертификат и сам его подписывает. Потому, чтобы браузер не ругался, нужно сертификат Burp добавить в браузер как доверенный.

Intruder

Ещё один инструмент о котором обязательно стоит сказать это Intruder. Крайне полезная приблуда кстати. Но это если научится ей пользоваться.

Смысл заключается в том что Intruder обрабатывает запросы с разными параметрами. При этом показывая вариант запроса и ответ на него, анализируя ответ на предмет того как отреагирует цель на изменение запроса. Таким способом можно тестировать на предмет вообще всего чего угодно. Хочешь sql-инъекции, хочешь брутфорс, можно dos-атаки делать. Можно просто какие-то данные собирать, например идентификаторы сессий или какие-нибудь скрытые страницы.

В целом, если коротко, принцип работы Intruder можно описать так: мы создаем первоначальный запрос, в котором, с использованием маркеров, помечаем какие значение нужно впоследствии подменять. А потом варианты его модификации т.е. то что будет подставляться в запрос. Запускаем и получаем результат, т.е. какой ответ получен на кокой-то вариант запроса.

В платной версии есть куча предустановленных шаблонов, под разные ситуации. В бесплатной придется все делать ручками. Ну или искать шаблоны.

Ну, а на этом наше знакомство с Burp Suite можно заканчивать. Как видишь, это очень многофункциональный инструмент, но как любая подобная штука, требующий постоянной практики и глубоких знаний. А потому, если твоя деятельность непосредственно связана с информационной безопасностью, то тебе наверняка стоит изучить Burp Suite и его возможность подробно и в деталях.

Burp Suite – это платформа для проведения аудита безопасности веб-приложений. Содержит инструменты для сопоставления веб-приложений, поиска файлов и папок, изменения запросов, фаззинга, подбора паролей и многого другого для тестирования веб приложений. Также есть хранилище BApp, которое содержит дополнительные расширения, увеличивающие функциональность приложения. Стоит отметить появление в последней версии мобильного помощника для исследования безопасности мобильных приложений — MobileAssistant для платформы iOS.

Если посмотреть статистику и репорты bug-bounty программ — практически везде на скриншотах можно встретить использование этого инструмента. На ряду с OWASP ZAP это самый популярный набор утилит для тестирования веб-приложений.

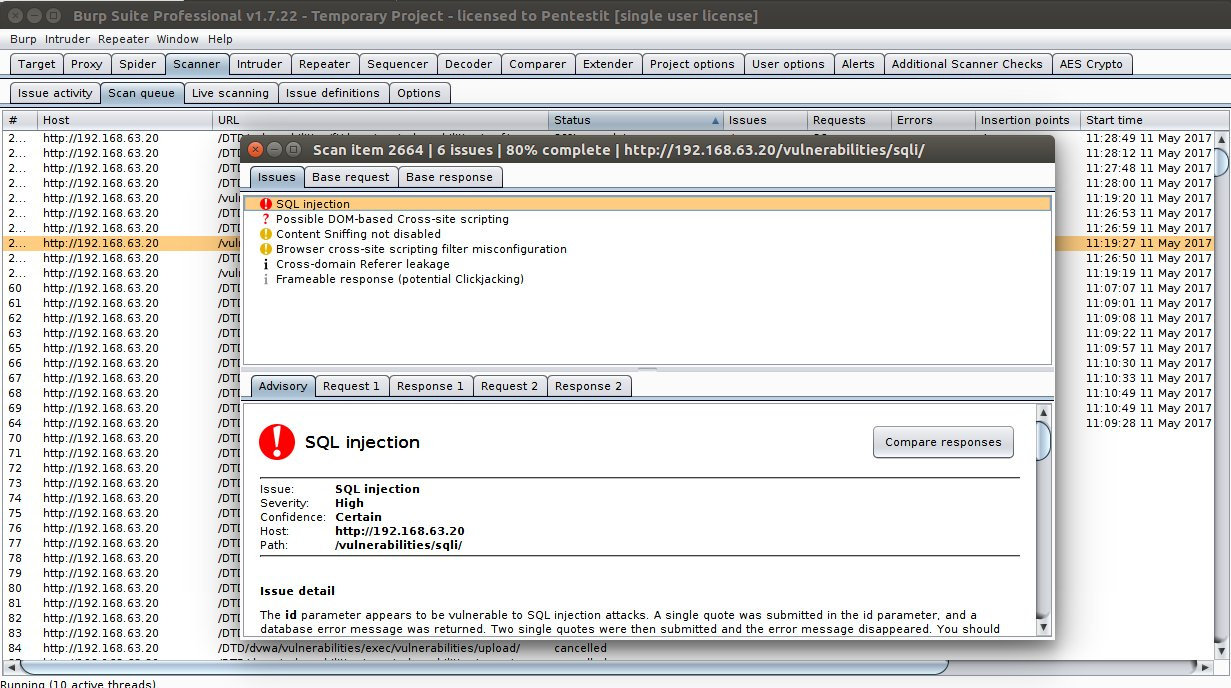

На изображении использование Burp Scanner для анализа Damn Vulnerable Web Application (DVWA)

Существуют две версии Burp Suite: Professional и Free.

Состав

Основной функционал основан на следующих модулях:

Использование совокупности инструментов позволяет наиболее глубоко и продуктивно тестировать веб-приложение.

Intruder

Для каждой атаки существует возможность указать набор полезных нагрузок (пейлоадов) и их позиции в базовом запросе. Доступны многочисленные методы создания полезных нагрузок (в том числе простые списки строк, чисел, дат, брутфорс, битфлиппинг и многие другие). Для анализа результатов и выявления интересных вопросов для дальнейшего изучения доступны различные инструменты.

На изображении использование Burp Intruder — установка значений пейлоадов для подбора пароля.

Burp Intruder обладает очень гибкой системой настроек, благодаря чему может быть использован для автоматизации множества видов атак. Вы можете использовать его и для выполнения иных задач, например, подбора пользовательских идентификаторов, сбора важной информации или фаззинга.

Типы возможных атак зависят от особенностей конкретного приложения и могут включать: проверку на наличие SQL-инъекций, XSS, переполнение буфера, обход директории; bruteforce-атаки по различным схемам аутентификации, перебор значений, манипуляции с содержимым параметров; поиск скрытого содержимого и функционала, вычисление идентификаторов сессий и их перехвата, сбор данных, реализация DoS-атак связанных с особенностями веб-приложения.

На изображении использование Burp Intruder для выявления sql-инъекций — выбор пейлоадов.

Burp Intruder содержит (в Pro версии) множество заранее подобранных пейлоадов (строк, позволяющих выявить наличие уязвимостей). Кроме того, он содержит большое количество утилит для динамической генерации векторов атак, подходящих под конкретное приложение. Также в него могут быть загружены дополнительные пейлоды (например имена пользователей или пароли), либо специфичные фаззинг-запросы.

На изображении использование Burp Intruder для выявления sql-инъекций — атака.

Burp Intruder поддерживает следующие виды атак:

- Sniper — используется отдельный набор данных — одно поле (участок, отмеченный маркерами) — один пейлоад. Данный тип атак полезен при индивидуальном тестировании полей на наличие общих уязвимостей (таких как XSS).

- Battering ram — при таком виде атак используется принцип — все поля — один пейлоад. Это может пригодиться когда для осуществления атаки необходимо помещать одни и те же данные сразу во множество позиций.

- Pitchfork — этот вид атак использует несколько пейлодов для нескольких полей. Например, при первом запросе первая строка из первого проверочного набора будет помещена на первое место обозначенное маркерами. А первая строка из второго набора поместится на вторую позицию. При формировании второго запроса на первое место будет помещена вторая строка из первого набора, а на второе — вторая строка из второго набора. Такой вид атак может пригодиться в ситуациях, когда приложению нужно отсылать всё время разные, но каким-то образом взаимосвязанные данные. Например, если необходимо отправлять имя пользователя в одном поле и его ID в другом.

- Сluster bomb — этот вид атак использует перебор основного набора пейлоадов и добавление вторичных. Это удобно использовать к примеру для подбора паролей: при первом запросе Intruder поместит на первую позицию первую строку из первого набора пейлоадов, на вторую первую строку из второго. При втором запросе на первом месте останется первая строка первого набора, а на вторую будет помещена вторая строка второго набора. Потом третья, и так далее.

Окно результатов атаки позволяет контролировать ход атаки и сохранять её результаты.

MobileAssistant

Появление данного инструмента значительно облегчит выявление уязвимостей OWASP Mobile Top 10.

Заключение

Burp Suite по праву является одним из самых популярных инструментов для тестеров на проникновение во всем мире благодаря своим гибким возможностям и способам сочетания ручных и автоматических методов анализа при выполнении тестирования безопасности веб-приложенй.

Примечание: Как и любое программное обеспечение для тестирования безопасности, Burp Suite содержит функции, которые могут повредить веб-приложение. По своей сути, тестирование веб приложений включает взаимодействие с веб-приложением нестандартными способами, что может вызвать проблемы для некоторых веб-приложений. Соблюдайте осторожность при использовании Burp Suite, создавайте резервные копии перед тестированием веб пиложений и не используйте Burp Suite в любой системе, для которой вы не получили разрешения от владельца ресурса.

Читайте также: