Как установить goldeneye kali linux

Обновлено: 19.05.2024

Не стоит путать DDos с Dos, хотя аббревиатуры различаются всего лишь на одну букву, за ней скрывается огромная фактическая разница. Dos атаку производит одна машина, а DDos атака зачастую делается с использованием ботнета.

Действия в данной статье являются образовательными и будут проходить на собственном ресурсе. Автор никого не призывает к действиям и не несёт ответственности.

Установка

Перейдём в него:

Теперь качаем архив:

Атака

Тесты

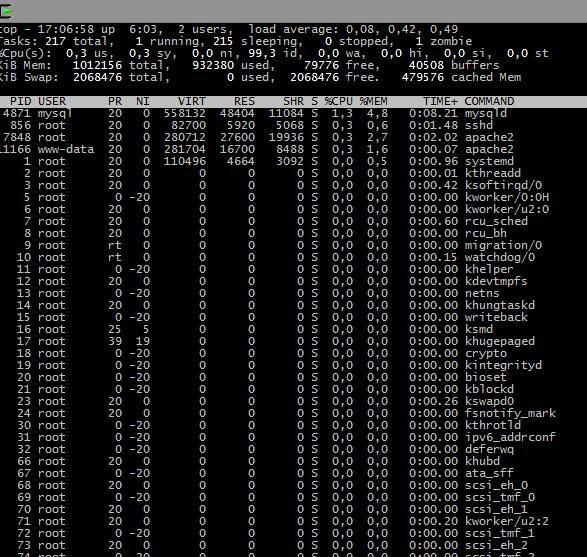

Следить за состоянием сервера я буду командой top:

Cервер находится в состоянии простоя, процесс полностью свободен, свободной оперативной памяти доступно 350 мегабайт.

Результат

Можно посмотреть по скриншоту, процессор по-прежнему практически бездействует, но количество свободной памяти резко сократилось, увеличилось количество спящих процессов.

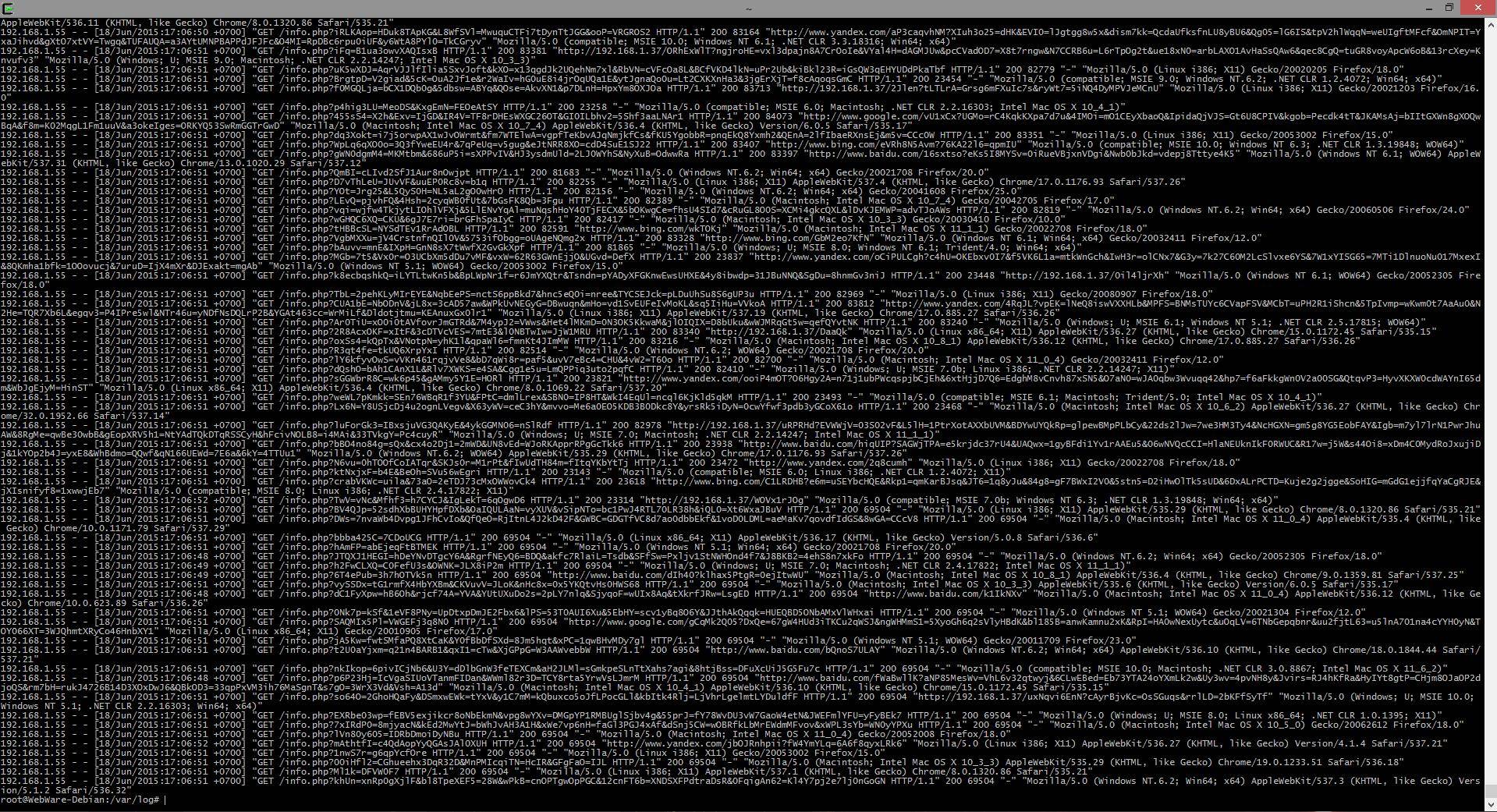

Анализ логов

Одного взгляда на логи достаточно, что каждый запрос GET содержит различные строки, различные пользовательские агенты и различных реферов, среди которых Bing, Baidu, Yandex и другие рандомные поисковые системы.

Так что происходит, когда ваш веб-сервер встречается с этой атакой? Он анализирует входящий трафик, проверяет запрашиваемые URL, адреса источников и поле Referrer и пропускает их с кодом 200 OK. Почему? Потому что каждый браузер был различным.

Вышеприведённая команда использует:

-w = 10 одновременные рабочие

-s = 10 одновременных соединений

-m = рандом, смесь GET и POST

Заключение

В общем, это хороший инструмент для тестирования на нагрузку своего собственного веб-сайта (с разрешения вашей хостинг компании), вашего корпоративного веб-сайта и любых веб-приложений, которые позволяют входящие GET или POST запросы. Используйте её для обновления ваших правил файервола. WAF и благодаря этому избежите будущих атак.

Стресс-тест сети: DoS веб-сайта в Kali Linux с GoldenEye

- размер шрифта уменьшить размер шрифтаувеличить размер шрифта

- Печать

- Эл. почта

- 38 комментарии

GoldenEye — это ещё один стресс-тестер, со своими особенностями, который может положить сервер за 30 секунд, в зависимости от того, насколько велик пул его памяти. Конечно, он не работает на защищённых серверах и серверах за правильно настроенными WAF, IDS. Но это отличный инструмент для тестирования вашего веб-сервера на повышенную нагрузку. А на основании полученных результатов можно изменить правила iptables/файерволов для увеличения устойчивости и сопротивляемости к негативным факторам. Сегодня мы настроим эту утилиту для работы с помощью Live-CD c операционной системой Kali Linux.

Подробности об инструменте GoldenEye:

Этот инструмент предназначен только для целей исследования и любое другое вредоносное его использование запрещено.

Давайте пройдёмся по самой базовой информации об атаках DoS или. DDoS. Обычно выделяют три вида DoS и DDoS атак:

DoS и DDoS атаки уровня приложений

DoS и DDoS атаки уровня протокола

DoS и DDoS атаки насыщения полосы пропускания

DoS и DDoS атаки уровня приложений

DoS и DDoS атаки уровня приложений — это атаки, которые нацелены на Windows, Apache, OpenBSD или другое программное обеспечение для выполнения атаки и краха сервера.

DoS и DDoS атаки уровня протокола

DoS и DDoS атаки уровня протокола — это атаки на уровне протокола. Эта категория включает Synflood, Ping of Death и другие.

DoS и DDoS атаки насыщения полосы пропускания

Этот тип атак включает ICMP-флуд, UDP-флуд и другие типы флуда, осуществляемые через поддельные пакеты.

Слова DoS и DDoS близки по значению. Когда атака ведётся с одной машины, обычно говорят о DoS атаке. При большом количестве атакующих из ботнета (или группы) говорят о DDoS атаке. Об этих атаках доступно много информации, но не важна, какого типа эта атака, т. к. они все одинаково вредны для сервера/сети.

Загрузка GoldenEye

Сторонние программы, установленные не из репозитория, я собираю в каталоге

/opt. Если у вас нет каталога для сторонних программ, то создайте его и перейдите туда:

mkdir opt

cd opt

Следующая большая команда создаст каталог, загрузит туда последнюю версию GoldenEye, распакует архив и сразу запустит GoldenEye (покажет справку по программе):

Если вам хочется всё сделать самому — постепенно, то продолжаем. Для начала создаём каталог GoldenEye, переходим туда и скачиваем архив с программой:

После скачивания распаковываем файл архива master.zip.

unzip master.zip

Теперь у нас появился каталог GoldenEye-master, переходим туда и проверяем его содержимое:

ls

cd GoldenEye-master/

ls

Запуск GoldenEye – досим веб-сайт, очень просто, делается это так:

./goldeneye.py

Необходимо осведомлять пользователей о расписании тестирования и возможных перебоях в работе. Поскольку часто результатом симуляции атаки является остановка работы. Ну и все другие предупреждения: вы не должны тестировать (симулировать атаку) других без их разрешения. Поскольку в случае причинения вреда, вы можете быть привлечены к ответственности в соответствии с законодательством. Данная информация размещена в образовательных целях. Для тестирования своих серверов, для анализа качества их настройки и разработки мер противодействия атакам.

Запуск слегка различается от используемой вами ОС:

В зависимости от того, где вы сохранили файлы, подредактируйте ваш путь и команду. Пользуйтесь, но не забывайте использовать эту программу только для тестирования своих серверов!

Kali Linux включает несколько инструментов, которые вы можете использовать для тестирования оборудования CISCO. Список можно найти в разделе Vulnerability Analysis — Cisco Tools:

- Юзаем Cisco Audit Tool или CAT

CAT -h 192.168.1.209 -w /root/cisco/wordlist/snmpcommunities -a /root/cisco/wordlist/password_list -i

2. Крутой экспоутер Cisco Global Exploiter или CGE

Используется для экслпутации известных уязвимостей. Нам доступно 14 атак:

cge.pl 192.168.1.201 3

3. Еще одна тулза для автоматического поиска cisco-ocs

Инструмент для автоматизации поиска устройств со стандартными значениями пароля для telnet и активации режима, который может искать устройства в диапазоне адресов. Может использоваться при сканировании больших сетей.

cisco-ocs 192.168.1.207 192.168.1.209

4. Торч cisco-torch

Многофункциональный сканер уязвимостей оборудования Cisco. Он может сканировать сразу несколько IP-адресов, загружая их из текстового файла. Вы должны запустить cisco-torch в Kali Linux из рабочего каталога / usr / share / cisco-torch.

Поиск доступных интерфейсов и протоколов и определение типа оборудования.

cisco-torch -A 192.168.1.201

Может использоваться для брутфорса паролей и SNMP community-строк.cisco-torch -s -b 192.168.1.209

Для использования своего словаря, его нужно поместить в /usr/share/cisco-torch вместо файла password.txt

II. Атакуем L2 протоколы

Yersinia — многофункциональный инструмент для атак на протоколы L2 (Data Link) уровня OSI.

Умеет проводить атаки на DHCP, STP, CDP, DTP, HSRP и другие.

Работать с Yersinia можно в нескольких режимах:

Запуск в режиме сервера и управление при помощи команд, похожих на cisco cli.

telnet 127.0.0.1 12000

Логин и пароль root/root

Пароль для перехода в режим enable – tomac

1. Запуск в интерактивном режиме

Опции управления доступны по нажатии на клавишу h:

Графический интерфейс может работать нестабильно. В серверном режиме он не поддерживает некоторые типы атак, такие как Rogue DHCP server. Следовательно, интерактивный режим можно считать основным режимом загрузки.

Атакуем DHCP сервер

В качестве примера мы показываем атаку переполнения пула IP-адресов DHCP-сервера. Эту атаку можно использовать для отключения корпоративного DHCP-сервера и последующей его замены поддельным, настроенным для маршрутизации всего трафика от новых клиентов через хост злоумышленника. Таким образом осуществляется одна из атак MitM.

На стороне атакующего можно выполнить скрипт nmap для обнаружения DHCP сервера в локальной сети.

nmap -n --script=broadcast-dhcp-discover

Теперь запускаем Yersinia в интерактивном режиме и переходим в режим DHCP выбрав его нажатием клавиши g.

Теперь в этом режиме будут видны все DHCP пакеты, полученные Yersinia.

Проверим список выданных адресов DHCP сервера до атаки:

Yersinia показывает DHCP пакеты, выловленные из сети:

Если вы выберете пакет и нажмете комбинацию клавиш Shift + L, вы можете использовать RAW-атаку для пересылки этого пакета в сеть или изменить его, нажав клавишу e — перейдите в режим редактирования пакета.

При нажатии на клавишу x получаем список доступных атак:

Видим, что начинает отправлять огромное количество DHCP Discover запросов:

Через некоторое время можно остановить атаку нажатием на клавиши L и затем Enter:

Nmap больше не показывает доступных DHCP серверов в сети. Коропоративный DHCP сервер выведен из строя.

Проверим таблицу выданных IP-адресов на роутере:

Далее вы можете запустить атаку Rogue DHCP в Yersinia, либо при помощи модуля Metasploit или любым другим способом, чтобы провести MitM атаку.

Атака на истощение пула IP-адресов на DHCP-сервере также может быть проведена с помощью инструмента DHCPig. Yersinia также может атаковать другие популярные протоколы, такие как STP (Spanning Tree Protocol) и HSRP (Hot Standby Router Protocol), которые вы также можете использовать для прослушивания сетевого трафика.

Защита от выше описанных атак

Производители используют различные технологии, обычно проприетарные, для защиты от этого типа атак. На коммутаторах Cisco должны быть включены DHCP Snooping и PortSecutiy, чтобы избежать атак переполнения DHCP и CAM.

Другие технологии используются для защиты от атак на HSRP и другие протоколы. Всегда следует помнить, что дорогое сетевое оборудование после правильной настройки может значительно повысить безопасность сетевой инфраструктуры, в то время как недостаточно настроенное или неправильно настроенное может само по себе стать инструментом в руках злоумышленника и угрозой безопасности.

Выявление уязвимостей в сетевых устройствах во время тестирования на проникновение и применение рекомендаций по тестированию поможет снизить риск взлома информационной системы злоумышленниками.

III. Стресс-тест сети: DoS веб-сайта в Kali Linux с GoldenEye

DoS и DDoS атаки уровня приложений

DoS и DDoS атаки уровня приложений — это атаки, которые нацелены на Windows, Apache, OpenBSD или другое программное обеспечение для выполнения атаки и краха сервера.

DoS и DDoS атаки уровня протокола

DoS и DDoS атаки уровня протокола — это атаки на уровне протокола. Эта категория включает Synflood, Ping of Death и другие.

DoS и DDoS атаки насыщения полосы пропускания

Этот тип атак включает ICMP-флуд, UDP-флуд и другие типы флуда, осуществляемые через поддельные пакеты.

DoS и DDoS похожи по смыслу. Когда атака проводится с одной машины, обычно говорят о DoS-атаке. При большом количестве злоумышленников из ботнета (или группы) говорят о DDoS-атаке. Об этих атаках доступно много информации, но не имеет значения, какой это тип атаки, поскольку все они одинаково опасны для сервера / сети.

Загрузка GoldenEye

Сторонние программы, установленные не из репозитория, я собираю в каталоге

/opt. Если у вас нет каталога для сторонних программ, то создайте его и перейдите туда:

Следующая большая команда создаст каталог, загрузит туда последнюю версию GoldenEye, распакует архив и сразу запустит GoldenEye (покажет справку по программе):

Если вам хочется всё сделать самому — постепенно, то продолжаем. Для начала создаём каталог GoldenEye, переходим туда и скачиваем архив с программой:

После скачивания распаковываем файл архива master.zip.

Теперь у нас появился каталог GoldenEye-master, переходим туда и проверяем его содержимое:

Запуск GoldenEye – досим веб-сайт

Запуск очень прост, делается это так:

Запуск слегка различается от используемой вами ОС:

В зависимости от того, где вы сохранили файлы, подредактируйте ваш путь и команду.

Блокирование/защита от атаки GoldenEye

Следующие предложения хорошо сработают, когда вы используете Apache:

- Понижение соединений на один IP (обычно их 300 на IP для Apache)

- Редактирование порога соединений на IP

- Отключить настройки KeepAlive и нижний Connection Timeout (по умолчанию это 300)

- Если вы хоститесь на общем сервере, обратитесь к сисадминам. Если они не могут защитить от этой простой атаки, то просто переезжайте к хостинг компании получше.

- Используйте Web application Firewall (WAF).

- Использование белых листов для входящих запросов — и эта атака не окажет эффекта на ваш сервер.

- NGINX и Node.js вроде бы лучше справляются с атаками подобного рода.

Стресс-тест сети: DoS с использованием hping3

Что такое hping3?

hping3 — бесплатный генератор и анализатор пакетов для протокола TCP / IP. Де-факто Hping является одним из незаменимых инструментов для проверки безопасности и тестирования межсетевых экранов и сетей. Он использовался, чтобы воспользоваться технологией сканирования в режиме ожидания, которая теперь реализована в сканере портов Nmap. Новая версия hping — hping3 — написана на скриптах с использованием языка Tcl. Он реализует движок для удобного описания пакетов TCP / IP строками. Таким образом, программист может написать сценарий, связанный с низкоуровневой обработкой пакетов TCP / IP, и проанализировать их за очень короткое время.

Как и большинство инструментов, используемых в компьютерной безопасности, hping3 полезен для экспертов по безопасности, но есть много приложений, связанных с тестированием сети и системным администрированием.

hping3 следует использовать для…

- Traceroute/ping/probe (трассировки/пинга/зондирования) хостов за файерволом, которые блокируют попытки использовать стандартные утилиты.

- Выполнения сканирования простоя (в настоящее время реализуется в nmap с лёгким пользовательским интерфейсом).

- Тестирование правил файервола.

- Тестирование IDS (систем обнаружения вторжения).

- Эксплуатации известных зависимостей в стеках TCP/IP.

- Сетевых исследованиях

- Изучении TCP/IP (hping была использована в сетевых курсах AFAIK).

- Написании реальных приложений, связанных с TCP/IP тестированием и безопасностью.

- При автоматизированных тестах по фильтрации трафика.

- Создания рабочей модели эксплойтов.

- Исследований в свере сетей и безопасности, когда нужно эмулировать комплексное TCP/IP поведение.

- Прототипах систем обнаружения вторжения (IDS)

- Простых в использовании утилитах с интерфейсом Tk.

hping3 уже установлен в Kali Linux как и многие другие инструменты. Он крайне полезен и уже скоро я продемонстрирую его работу.

DoS с использованием hping3 и случайным IP источника

Ну хватит уже ходить вокруг да около, переходим к атаке. Запускается всё одной простой командой:

HPING 192.168.1.37 (eth0 192.168.1.37): S set, 40 headers + 120 data bytes

hping in flood mode, no replies will be shown

--- 192.168.1.37 hping statistic ---

3258138 packets transmitted, 0 packets received, 100% packet loss

round-trip min/avg/max = 0.0/0.0/0.0 ms

Необходимо ознакомить пользователей с графиком тестирования и возможными перерывами. Потому что результатом симуляции атаки часто бывает перерыв в работе.

Ну и все остальные предупреждения: вы не должны тестировать (симулировать атаку) других без их разрешения. Потому что в случае повреждения вы можете понести ответственность по закону.

Данная информация размещена в образовательных целях. Для тестирования своих серверов, для анализа качества их настройки и разработки мер противодействия атакам.

Представляем вашему вниманию полный Гид по Kali Linux : тестирование на проникновение, книгу пригодную для использования как новичками так и уже опытными администраторами и экспертами ИБ для целей проведения аудита безопасности ИТ-инфраструктуры. Книга состоит из 8 частей, в которые входят 62 главы с подробным описанием используемых инструментов и методики тестирования.

Книга является систематизированным сборником, включающим переводы англоязычных ресурсов, книг и веб-сайтов посвященных теме penetration testing и собственного опыта авторов.

Kali Linux является передовым Linux дистрибутивом для проведения тестирования на проникновение и аудита безопасности. Информация в данной книге предназначена только для ознакомления или тестирования на проникновение собственных се тей.

Для тестирования сетей третьих лиц, получите письменное разрешение.

" Тестирование на проникновение (жарг. Пентест) — метод оценки безопасности компьютерных систем или сетей средствами моделирования атаки злоумышленника." - WiKi.

Вся ответственность за реализацию действий, описанных в книге, лежит на вас. Помните, что за неправомерные действия предусмотрена ответственность, вплоть до уголовной.

Книга состоит из 8 частей , в которые входят 62 главы . Все подробно рассказывается с использованием примеров. В книге используется самая актуальная информация на сегодняшний день.

- Что Такое Kali Linux?

- Как установить Kali Linux: подробная инструкция для установки на компьютер и в виртуальную машину

- Установка Дополнений гостевой ОС VirtualBox для Kali Linux 2.0

- Как установить Kali Linux на флешку и на внешний диск (простой способ)

- 10 лучших подсказок того, что нужно сделать после установки Kali Linux 2.0

- Инструменты VMware в гостевой системе Kali

- Как включить VPN на Kali Linux — разрешение проблемы с невозможностью добавить VPN

- Проверка и восстановление репозиториев в Kali Linux из командной строки

- Как поменять среду рабочего стола в Kali Linux

- Как добавить/удалить обычного (не рута) пользователя в Kali Linux

- Как сбросить пароль root’а в Kali Linux

- Восстанавливаем GRUB в Kali Linux после обновления до Windows 10

- Повышаем свою анонимность в Интернете с Tor в Kali Linux

- Обзор разделов инструментов Kali Linux. Часть 1. Краткая характеристика всех разделов

- Обзор разделов инструментов Kali Linux. Часть 2. Инструменты для сбора информации

- Лучшие хакерские программы

- База данных эксплойтов от Offensive Security (создателей Kali Linux)

3. Тестирование на проникновение беспроводных сетей

- Лучшие совместимые с Kali Linux USB Wi-Fi адаптеры

- Взлом Wi-Fi пароля (WPA/WPA2), используя pyrit и cowpatty в Kali Linux

- Взлом Wifi WPA/WPA2 паролей с использованием Reaver

- Модификация форка Reaver — t6x — для использования атаки Pixie Dust

- Взлом паролей WPA2/WPA с помощью Hashcat в Kali Linux (атака перебором Wi-Fi паролей по маске)

- Мод Wifite с поддержкой Pixiewps

- Взлом Wi-Fi сетей: инструменты, которые не попали в Kali Linux

- Router Scan by Stas’M на Kali Linux (взлом роутеров и Wi-Fi в промышленных масштабах)

- Чиним Wifi_Jammer и Wifi_DoS в WebSploit

- Стресс-тест беспроводной сети с Wifi_Jammer: как глушить Wi-Fi

- Стресс-тест беспроводной сети с Wifi_DoS: как досить Wi-Fi

- Инструкция по WhatWeb: как узнать движок сайта в Kali Linux

- SQL-инъекции: простое объяснение для начинающих (часть 1)

- Использование SQLMAP на Kali Linux: взлом веб-сайтов и баз данных через SQL-инъекции

- Хакерские плагины для Firefox

- Сканируем на уязвимости WordPress: WPScanner и Plecost

- Новая версия Plecost 1.0.1 — программы для поиска уязвимостей WordPress

- Работа с W3af в Kali Linux

- ZAProxy: тестирование на проникновение веб-приложений

- Как запустить Metasploit Framework в Kali Linux 2.0

- Как запустить Metasploit Framework в Kali Linux 1.1

- Metasploit Exploitation Framework и searchsploit — как искать и как использовать эксплойты

- DIRB: поиск скрытых каталогов и файлов на веб-сайтах

- Поиск админок сайтов с Kali Linux

6. Анализ уязвимостей в операционных системах и серверном программном обеспечении

- Сканирование уязвимостей с OpenVAS 8.0

- Инструкция по Armitage: автоматический поиск и проверка эксплойтов в Kali Linux

- Как сканировать Linux на руткиты (rootkits) с помощью rkhunter

- Аудит безопасности Linux

- Установка Linux Malware Detect (LMD) на Linux

- Как УЗНАТЬ пароль Windows?

- Эмуляция сети из нескольких компьютеров на одном компьютере

- Как использовать сканер безопасности NMAP на Linux

- Книга по Nmap на русском

- Взлом пароля веб-сайта с использованием WireShark (и защита от этого)

- FTP-Map: определяем программное обеспечение и его версию для FTP-серверов и ищем для них эксплойты

- ZMap или Как просканировать все IPv4 адреса мира за 45 минут

- 8. Атаки на пароли. Брутфорсинг

- Списки слов для атаки по словарю: пароли, имена пользователей, каталоги

- PW-Inspector: отбираем пароли соответствующие критериям

- THC-Hydra: очень быстрый взломщик сетевого входа в систему (часть первая)

- Брутфорсинг веб-сайтов с Hydra (часть вторая инструкции по Hydra)

- Crunch — генератор паролей: основы использования и практические примеры

- BruteX: программа для автоматического брутфорса всех служб

Используя продукты Контура, специалисты делают внутренний контроль бизнеса систематизированным, снижают объем ручной работы и эффективно предупреждают нарушения.

Дистрибутивы Linux предоставляют широкие возможности кастомизации, и Kali Linux – не исключение. Всего несколькими командами можно автоматизировать задачи, установить любимый софт, создать дополнительных пользователей и оптимизировать взаимодействие с терминалом. Как сделать самое важное? Рассказываем.

Git – это open-source система контроля версий программного обеспечения для совместного использования и редактирования кода. Она позволит вам «клонировать» репозитории и не ограничивать свои пентестерские нужды встроенным функционалом Kali Linux.

Переносимся в терминал для установки git :

После установки всех зависимостей вы получите возможность скачивать репозитории командой git clone . Для этого скопируйте url нужного репозитория из адресной строки браузера или из интерфейса Github:

Теперь ссылка в буфере, вставьте её в терминал после команды:

Вы получите локальную копию репозитория и вывод со статистикой.

Используйте алиасы для часто вводимых команд. Для примера сократим команду besside-ng – сканера безопасности WEP сетей. Алиасы Bash хранятся в файле, их можно дополнить и обновить:

Файл пустой? Значит вы не пользовались алиасами до этого. Самое время! Введите строчку в открытый nano файл:

Закрывайте (Ctrl+x) и сохраняйте (y, Enter). Рассмотрим синтаксис: alias объявляет псевдоним hackwifi и указывает на команду в одинарных кавычках. Проверим в новом окне терминала:

Тем, кто выбрал Kali для знакомства с Linux, не помешают:

Вы ведь не собираетесь работать под рутом? Не подвергайте систему опасности – создайте обычного пользователя. Баги в пользовательских программах под рутом потенциально опасны для файловой системы, а в серверных программах они могут давать атакующему доступ к оболочке суперпользователя.

Поэтому создайте непривилегированного пользователя в новой Kali Linux и будьте спокойны:

Первая команда создаёт пользователя proglib , домашний каталог /home/proglib и одноимённую группу. Затем добавляет нового пользователя в группу sudo с доступом к руту. Вторая команда задаёт пароль пользователя.

Мультиплексор в данном случае – это плиточный эмулятор терминала, в котором можно открыть несколько сессий в одном окне. Главное преимущество – возможность видеть все ваши сессии одновременно, не перекрывающими друг друга.

На скриншоте представлен Tilix – надёжный open-source эмулятор терминала. В качестве альтернатив можете попробовать tmux и screen.

Tilix доступен в репозиториях Kali Linux и устанавливается командой:

Некоторые версии Kali Linux ориентированы на минималистичных пентестеров, которые предпочитают обходиться без тысячи предустановленных инструментов. В этом случае придётся устанавливать любимые инструменты вручную. Типы инструментов каждого пентестера зависят от его умений и области знаний.

Kali Metapackages дают возможность устанавливать отдельные категории инструментов Kali Linux и смотреть состав метапакетов.

Описание и размер желаемого метапакета перед установкой. Вот как установить все инструменты Kali Linux, которых нет даже в полных образах:

Внимание! Это займёт 15 Гб, устанавливайте метапакеты исходя из ваших нужд.

Качайте софт для анонимности из оригинальных источников. Версия Tor в репозиториях Kali Linux не всегда вовремя обслуживается и обновляется. Это означает, что у вас не будет критических обновлений стабильности и безопасности.

Поэтому добавьте репозитории Tor Project из источников самого проекта:

Затем скачайте ключ подписи пакета Tor Project и импортируйте в систему:

OK в выводе свидетельствует об удачном добавлении ключа в систему. После чего следует обновиться:

И установить Tor:

Syncthing – это кроссплатформенная, приватная, лёгкая альтернатива проприетарным облачным хранилищам. Передача кейлогов, скриншотов, записей веб-камер и другой «добычи» между виртуальными серверами и локальными машинами Kali может оказаться, в лучшем случае, разочарованием для пентестера. Syncthing делает безопасную передачу файлов абсолютно безболезненной.

Начните с установки зависимостей:

Затем скачайте и установите ключи:

Ключи gpg нужны системе для проверки подписи источника при установке пакетов. Благодаря подписям обеспечивается целостность пакетов, которая может быть нарушена вследствие изменения оригинального пакета или перехвата трафика.

Осталось добавить репозиторий проекта в список источников уже знакомым вам способом:

Запускайте командой syncthing .

Atom – это бесплатный, навороченный и кастомизируемый текстовый редактор с возможностями совместного использования кода в реальном времени, интуитивного автозавершения и установки пакетов для расширения функциональности. В качестве альтернатив можете попробовать Geany и Gedit.

Для установки Atom в Kali Linux скачайте deb-пакет. Затем установите зависимости:

Наконец, используйте dpkg , пакетный менеджер командной строки, с флагом установки -i :

После этого Atom будет доступен из меню приложений.

OpenVAS – это свободный сканер уязвимостей, который расширит ваш инструментарий. Фреймворк запускался под именем GNessUs, бесплатного форка Nessus, который сейчас стоит денег :)

Для бесплатной утилиты, OpenVAS хорошо справляется с оценкой безопасности узлов сети. Конечно, платный софт типа Nessus и NeXpose более функционален, и стоит он от $2,190.00 в год в случае с Nessus.

OpenVAS дает начинающим отличные возможности для понимания работы сканеров уязвимостей.

Читайте также: