Как установить mdk4 kali linux

Обновлено: 05.07.2024

Этичный хакинг и тестирование на проникновение, информационная безопасность

Что умеет mdk3

mdk3 это многофункциональная программа, главная целью которой – показать слабые места Wi-Fi сетей. Утилита mdk3 может применять для глушения Wi-Fi, деаутентификации клиентов, для запутывания мониторов беспроводных сетей или для запутывания злоумышленников, которые хотят атаковать вашу беспроводную сеть, а также для выполнения атаки, направленной на понижение алгоритма шифрования с WPA до более слабого или отказа от использования шифрования. Т.е. видно, что программа весьма разносторонняя.

Использование mdk3

Программа запускается следующим образом:

- <интерфейс> - имя вашего беспроводного интерфейса,

- <режим_тестирования> - это одна из функций программы, например, стресс-тестирование, флуд и т.д. Обозначается маленькой буквой без тире.

mdk3 не умеет переводить карты в режим монитора и не переходит интерфейс на нужный канал. Из-за этого чаще всего возникают проблемы, когда mdk3 не работает. Это самые частые ошибки использования – перед началом атаки вам нужно самостоятельно перейти на нужный канал.

Остановим NetworkManager, чтобы он не мешал нам:

Переводим беспроводной интерфейс в режим монитора:

Обратите внимание, что имя интерфейс по-прежнему осталось wlan0, хотя он теперь в режиме монитора.

g - Тест понижения WPA

Тест понижения WPA – это режим тестирования, обозначенный буквой g. У этого режима всего одна опция -t <bssid>, после которой нужно указать целевую сеть.

Суть этой атаки в том, что mdk3 производит деаутентификацию Станций и ТД отправкой шифрованных пакетов WPA. Этим тестом вы можете проверить, попробует ли сисадмин установить настройки сети на WEP или отключить шифрование. mdk3 разрешит клиентам работать с WEP и без шифрования, поэтому эта атака выполняется в надежде, что системный администратор просто подумает, что «WPA сломалась». Следовательно, эта атака рассчитана на продвинутого пользователя, который додумается до изменения настроек роутера и сумеет это сделать. Эта атака относится к социальной инженерии, для повышения вероятности удачного исхода её можно сочетать с другими техниками социальной инженерии.

Смотрим на доступные сети:

Допустим, нас интересует сеть с именем dlink, она использует шифрование WPA2 и её BSSID 00:1E:58:C6:AC:FB, также обращаем внимание, что ТД работает на 6 канале.

Нам нужно перевести нашу беспроводную карту на тот же канал, что работает ТД:

Запускаем атаку, которая отсоединит всех клиентов от этой сети и не позволит им вновь соединиться, пока шифрование не будет изменено на WEP или вообще не будет убрано:

Кроме режима g (Тест понижения WPA) ещё имеются следующие режимы:

b - Режим флуда маяками

Отправляет фреймы маяков для показа фальшивых точек доступа клиентам. Это иногда может привести к падению сканеров сети или даже драйверов!

Обычные точки доступа отсылают примерно 10 фреймов радиомаяков (beacon frames) в секунду. Они нужны для идентификации сети, т.е. чтобы она была видна другим устройствам. Когда вы сканируете сети, ваша карта, в действительности, ищет фреймы радиомаяков на каждом доступном канале. С MDK3 вы также можете отправлять эти фреймы радиомаяков. Следовательно, вы можете создать видимость присутствия стольких беспроводных сетей, сколько захотите. Помните, что это не настоящие точки доступа и к ним невозможно подключиться.

Дополнительно этот режим может использоваться чтобы прятать сеть, путём генерации тысяч фальшивых сетей с таким же именем, как и оригинальная. Этот режим имеет несколько опция для указания имён сетей, шифрования, скорости создания и т.д.

Простейший пример запуска:

Т.е. пространство будет «заполонено» ненастоящими ТД со странными именами.

С опцией -f можно использовать имена точек доступа из файла:

Вы можете использовать опцию -n, чтобы создать ненастоящие точки доступа с конкретным именем:

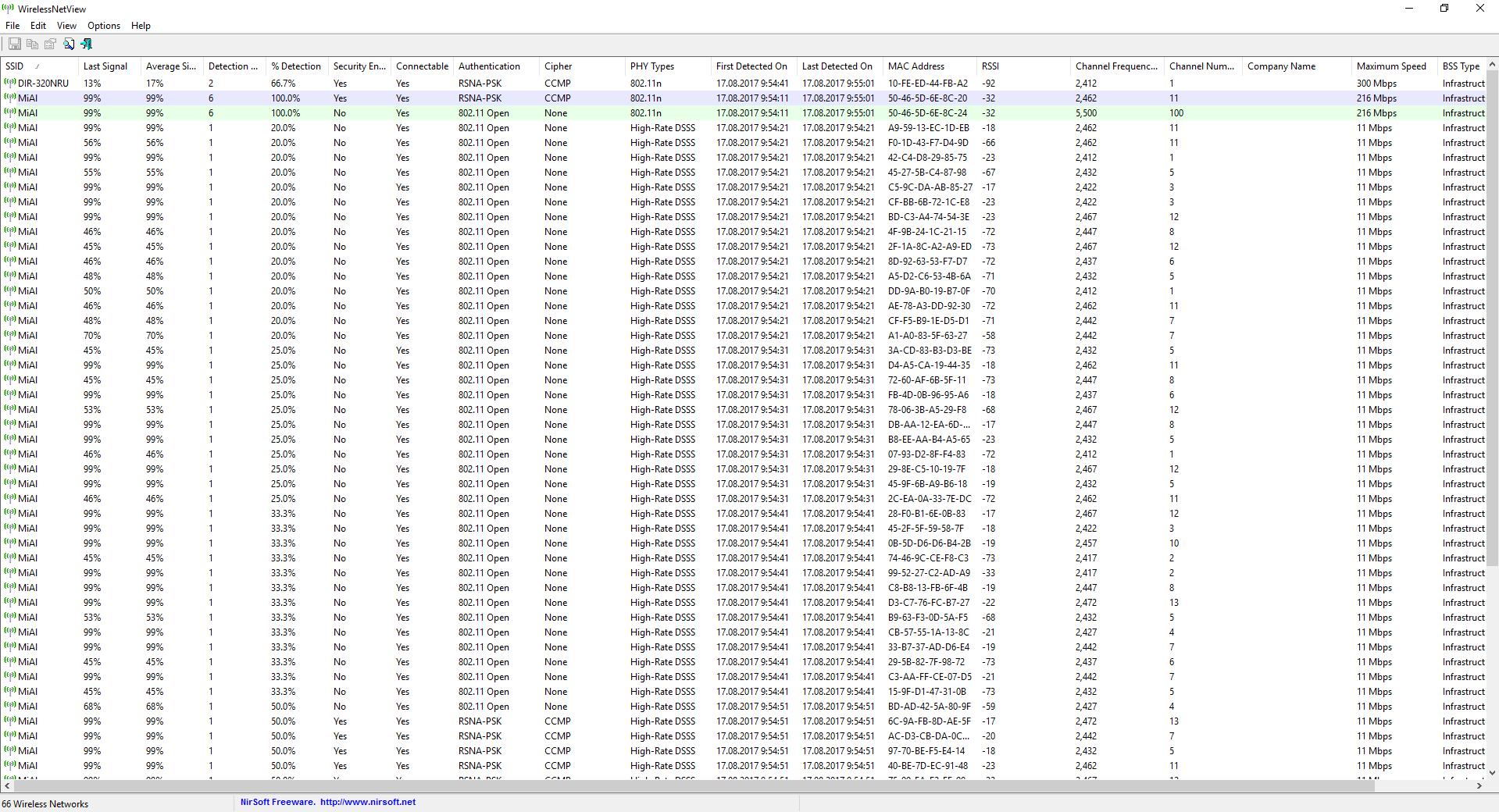

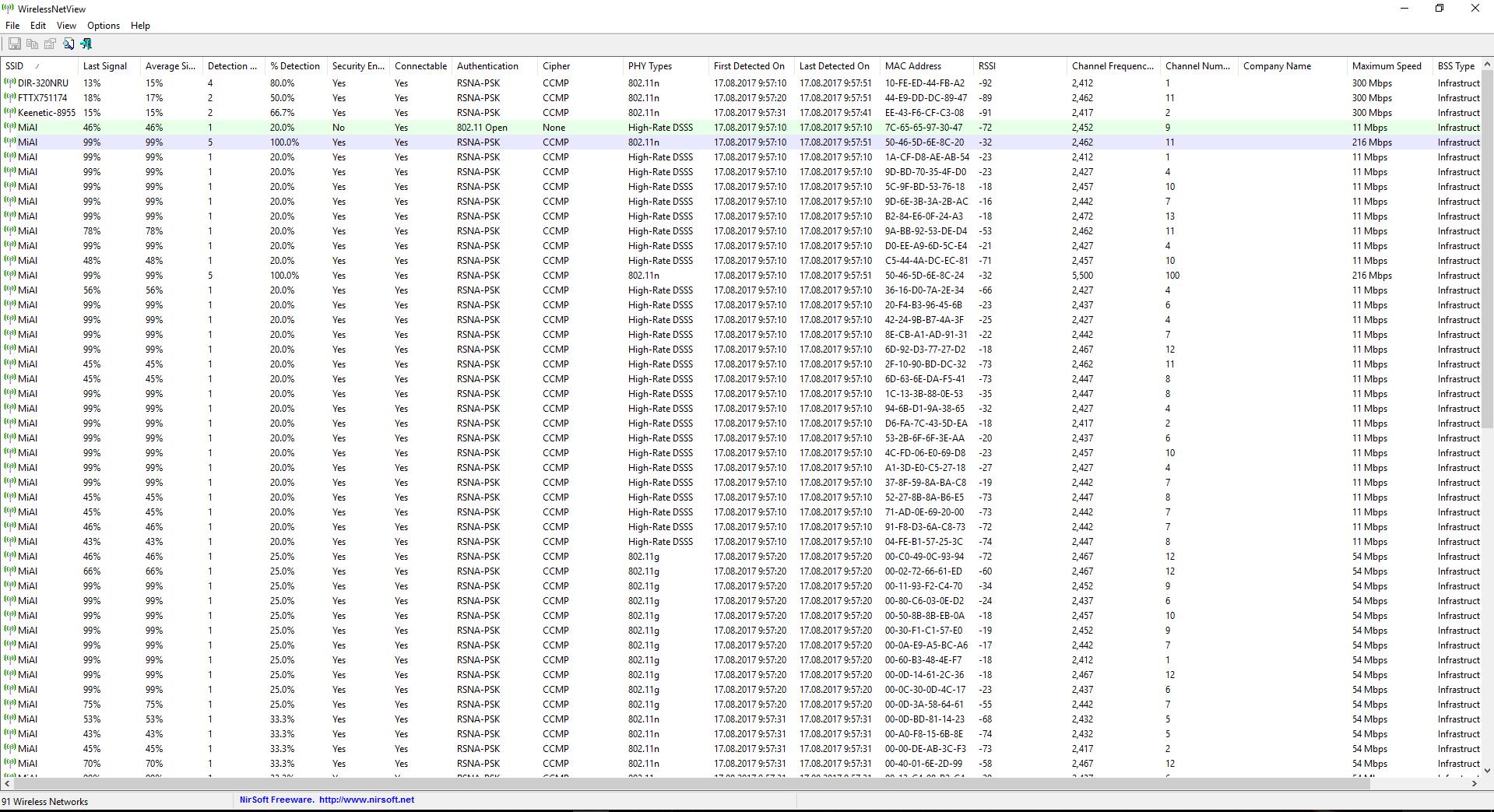

Сканеры сети увидят:

Это может запутать атакующего.

Следующие опции позволяют создавать ТД с шифрованием:

-w

Установить бит WEP (Создаёт зашифрованные сети)

-t

Показать станцию использующих шифрование WPA TKIP

-a

Показать станцию использующих шифрование WPA AES

Опция -g означает показать станцию как 54 Mbit.

Ещё одна полезная опция -m, означает использовать валидные MAC адреса для точек доступа из базы данных OUI

Итак, создадим много фальшивых ТД (b) с именем MiAl (-n MiAl), с шифрованием WPA TKIP (-t), быстрые (-g), с использованием только валидных MAC адресов (-m):

Сканеры сети будут видеть:

А опция -s <pps> определяет скорость отправки пакетов. Она устанавливает скорость в пакетах в секунду (по умолчанию: 50) – чем больше пакетов, тем больше фальшивых ТД.

Итак, этот режим может применяться для запутывания сканеров Wi-Fi сетей, чтобы сбить с толку пользователей, а также чтобы спрятать сеть от атакующего.

a - Режим DoS аутентификации

Суть проверки заключается в том, что инициируется процесс подключения для огромного количества клиентов, при этом проверяется, не начнёт ли Точка Доступа отбрасывать настоящих клиентов.

-a <ap_mac>

Тестировать только заданную ТД

-m

Использовать валидные MAC адреса для точек доступа из базы данных OUI

-c

НЕ проверять, был ли тест успешным

-i <ap_mac>

Выполнить интеллектуальный тест по ТД (-a и -c будут проигнорированы)

Этот тест подключает клиентов к ТД и делает повторные инжекты стащенных данных для поддержания соединения

-s <pps>

Устанавливает скорость в пакетах в секунду (По умолчанию: неограниченно)

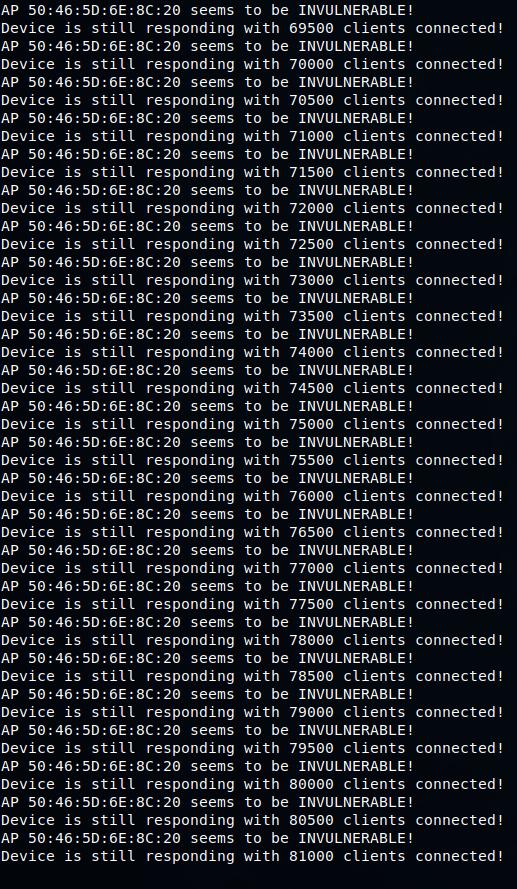

Например, мы хотим проверить ТД с MAC 50:46:5D:6E:8C:20, которая работает на 11 канале, тогда мы переводим беспроводной интерфейс на этот канал:

И запускаем проверку, при этом указываем опцию -m, чтобы использовались только действительные MAC адреса:

Тестирование на своих ТД показало, что хотя mdk3 и пишет, что ТД неуязвима к этой атаке, на практике клиенты «отваливаются» от сети и больше не могли подключиться до окончания теста.

p - Базовое зондирование и режим брутфорса ESSID

d - Режим деаутентификации / озверевшего отключения

Выбрасывает всех от ТД. Эта атака возможна по той причине, что пакеты, которые отправляют Точки Доступа Станциями или Станции Точке Доступа для отсоединения, легко подделать. Эти пакеты можно генерировать с большой скорость для всех точек доступа, в том числе переключаясь по каналам. В результате, фактически, обмен данными или даже подключение к ТД станут невозможными.

Этот режим может применяться для:

- полного глушения Wi-Fi в пределах досягаемости

- выборочного глушения отдельных точек доступа или отдельных каналов

- для единичного «выброса» клиентов, чтобы ускорить процесс получения рукопожатия.

Команда в следующем примере говорит mdk3 прыгать по каналам 1, 6 и 11 и отключать все станции, которые там будут найдены. Большинство станций будут пытаться подключаться повторно, тем не менее, нормальный обмен данных больше невозможен, пока не будет остановлено тестирование, поскольку сразу после подключения они вновь будут отсоединены:

Обратите внимание, что некоторые ТД самостоятельно меняют каналы, т.е. если точка доступа ушла с любого из каналов 1,6,11, то на неё атака больше не влияет.

Также имеются следующие опции:

-w <имя_файла>

Прочитать файл, содержащий MAC адреса, которые не надо беспокоить (Режим белого списка)

-b <имя_файла>

Прочитать файл, содержащий MAC адреса, по которым нужно проводить тест (Режим чёрного списка)

-s <pps>

Установить скорость в пакетах в секунду (По умолчанию: неограниченно)

-c [канал,канал,канал,…]

Включить переключение каналов. Если не будут указаны какие-либо каналы, mdk3 будет прыгать по всем 14 b/g каналам. Канал будет меняться каждые 5 секунд.

f - Режим брутфорса фильтра MAC

Заключение

Если внимательно посмотреть на документацию mdk3, то можно увидеть, что здесь не были рассмотрены некоторые режимы. Судя по всему, они или больше не работают, либо я во время тестирования что-то делал не так. Если у вас получились удачные тесты с другими режимами, то напишите об этом здесь, в комментариях.

Смотрели : 2 634

Материал предоставлен исключительно в ознакомительных целях, для тестирования своих точек доступа, и аудита безопасности! Данный материал не призывает повторять эти действия! Автор проделывает все действия лишь на собственном оборудовании и в собственной сети.

Данный инструмент способен создать помехи для множества точек доступа в радиусе своей видимости, другими словами DOS АТАКА.

apt update && apt upgrade

теперь надо подготовить kali linux к использованию mdk4

командой ifconfig необходимо определить адаптер (в моем случае wlan0)

Затем необходимо активировать режим мониторинга

airmon-ng start wlan0

mdk4 wlan0mon b -a -m -s 500

Атака «Флудинг маяками», буква (b) - создаёт видимость присутствия большого количества фальшивых точек доступ), на беспроводном интерфейсе (wlan0mon),

Для запуска "глушилки" необходимо активировать, например

mdk4 wlan0mon f -s abp -m bmstm -p 400

1) mdk4 [attack_options]

Например: mdk4 wlan0mon a

mdk4 wlan0mon a - поступают много клиентов на точку доступа

mdk4 wlan0mon b - это флуд маячками

mdk4 wlan0mon b -ams 500 - ложит сеть

mdk4 wlan0mon d - просто отключает от сети

mdk4 wlan0mon f -sap -m bmstm -p 400 - DOS атака на все устройства в радиусе видимости

Как защититься от подобных атак?

Ответ прост - никак. На данный момент нельзя защититься от подобного рода атак.

Список инструментов для тестирования на проникновение и их описание

Описание mdk4

MDK — это рабочий концепт, инструмент для эксплуатации популярных слабостей протокола IEEE 802.11.

MDK4 — это новая версия MDK3.

MDK4 это инструмент тестирования Wi-Fi от E7mer из 360PegasusTeam, ASPj из k2wrlz, он использует библиотеку osdep library из проекта aircrack-ng для инъекции фреймов на нескольких операционных системах.

- Поддерживает две WiFi карты (одна для получения данных, другая для инъекции данных).

- Поддерживает блокировку указанного параметра ESSID/BSSID/Station MAC в опции команды.

- Поддерживает 2.4 и 5GHz (Linux).

- Поддерживает уклонение от IDS (систем обнаружения вторжеий) (Ghosting, Fragmenting, Не со всеми драйверами работает в полной мере).

- Поддержка фазз-тестирования (fuzz) пакетов.

Справка по mdk4

Имеется 9 модулей атаки, они обозначаются одной буквой.

b: Beacon Flooding (флуд маяками).

Отправляет фреймы маяков (beacon) для создания видимости присутствия множества Точек Доступа. Это иногда может вывести из строя сканеры сети и драйверы!

a: Отказ-в-обслуживании Аутентификации.

Отправляет фреймы аутентификации всем ТД найденным в диапазоне доступности. Слишком много клиентов может привести к зависанию или перезагрузке ТД.

p: Зондирование и брут-форс SSID.

Отправляет Probe фреймы к ТД и проверяет ответы, полезно для проверки, была ли правильно раскрыта SSID и находится ли ТД в диапазоне досягаемости. Также доступен брут-форсинг скрытых SSID с или без словаря.

d: Деаутентификация и деассоциация.

Отправляет пакеты деаутентификации и деассоциации станциям на основе трафика данных для отключения всех клиентов от ТД.

m: Эксплуатация Michael Countermeasures

Отправляет случайные пакеты или повторно инжектит дубликаты других QoS очередей для провоцирования Michael Countermeasures на TKIP Точек Доступа. ТД отключиться на целую минуты, что делает эту атаку эффективным вариантом DoS.

e: EAPOL Start и Logoff Packet Injection

s: Атаки на IEEE 802.11s mesh сети

Различные атаки на управление ссылками и маршрутизацию в mesh сетях. Флуд соседей и маршрутов, создание чёрных дыр и переадресации трафика!

w: Сбивание с толку беспроводных систем обраружения вторжений (WIDS)

Запутывание/отправка большого числа порченных данных системам обнаружения и предотвращения вторжений, путём перекрёстного подключения клиентов к нескольким узлам WDS или поддельным ТД.

f: Фаззер (Fuzzer) пакетов

Простой пакетный фаззер с множественным источником пакетов и отличным набором модификаторов. Будьте осторожны!

РЕЖИМ АТАКИ b: Beacon Flooding

Отправляет фреймы маяков (beacon) для создания видимости присутствия множества Точек Доступа. Это иногда может вывести из строя сканеры сети и драйверы!

-n <ssid>

Использовать SSID <ssid> вместо сгенерированных рандомно

-a

Использовать также непечатные символы в генерируемых SSID и создавать SSID которые ломают 32-байтный лимит

-f <имя_файла>

Считать SSID из файла

-v <имя_файла>

Считать MAC и SSID из файла. Смотрите файл примеров /root/bin/mdk4/useful_files/fakeap-example.txt

-t <adhoc>

-t 1 = Создавать только Ad-Hoc сети

-t 0 = Создавать только Managed (AP) сети

без этой опции генерируются оба типа

-w <шифрования>

Выберите, какой тип шифрования фальшивые сети будут иметь

Валидные опции: n = Без шифрования, w = WEP, t = TKIP (WPA), a = AES (WPA2)

Можно выбрать несколько типов, например, "-w wta" будет создавать только WEP и WPA сети

-b <битрейт>

Выберите, будут создаваться 11 Mbit (b) или 54 MBit (g) сети

Без этой опции будут использоваться оба типа.

-m

Использовать валидные MAC точек доступа из встроенной базы OUI

-h

Менять каналы, на которых спуфятся точки доступа. Это более эффективно с некоторыми устройствами/драйверами. Но это увеличивает количество пакетов из-за переключения каналов.

-c <канал>

Создавать фальшивые точки доступа на канале <канал>. Если вы хотите, чтобы ваша карта переключилась на этот канал, вам также надо установить опцию -h.

-i <HEX>

Добавляет заданные пользователем IE(s) в шестнадцатеричном формате в конец меченного параметра

-s <pps>

Устанавливает скорость в пакетах/секунду (По умолчанию: 50)

РЕЖИМ АТАКИ a: Отказ-в-обслуживании Аутентификации

Отправляет фреймы аутентификации всем ТД найденным в диапазоне доступности. Слишком много клиентов может привести к зависанию или перезагрузке ТД.

-a <mac_ТД>

Тестировать только определённую ТД

-m

Использовать валидные MAC клиентов из встроенной OUI базы данных

-i <ap_mac>

Выполнять умное тестирование ТД

Этот тест подключает клиентов к ТД и делает повторный инжект перехваченных данных для поддержания клиента в живом состоянии.

-s <pps>

Устанавливает скорость в пакетах в секунду (По умолчанию: неограниченно)

РЕЖИМ АТАКИ p: Зондирование и брут-форс SSID

Отправляет Probe фреймы к ТД и проверяет ответы, полезно для проверки, была ли правильно раскрыта SSID и находится ли ТД в диапазоне досягаемости.

Также доступен брут-форсинг скрытых SSID с или без словаря.

-e <ssid>

SSID для зондирования

-f <имя_файла>

Считывать строки из файла для брутфорсинга скрытых SSIDs

-t <bssid>

Установить MAC адрес целевой ТД

-s <pps>

Установить скорость (По умолчанию: 400)

-b <набор символов>

Использовать полный режим брутфорса (рекомендуется только для коротких SSIDs!).

Вы можете одновременно использовать несколько наборов символов:

* n (Числа: 0-9)

* u (Заглавные буквы: A-Z)

* l (Прописные буквы: a-z)

* s (Символы: ASCII)

-p <слово>

Продолжение брут-форса, начиная с <слова>.

-r <канал>

Тексты зондирующими запросами (Probe request) (mod-musket)

РЕЖИМ АТАКИ d: Деаутентификация и деассоциация

Отправляет пакеты деаутентификации и деассоциации станциям на основе трафика данных для отключения всех клиентов от ТД.

-w <имя_файла>

Прочитать файл содержащий MAC адреса которые не надо беспокоить (Режим белого списка)

-b <имя_файла>

Прочитать файл содержащий MAC адреса по которым нужно проводить тест (Режим чёрного списка)

-s <pps>

Установить скорость в пакетах в секунду (По умолчанию: неограниченно)

-x

Включить полную незаметность для IDS (систем обнаружения вторжений) путём совпадения всех номеров последовательности (Sequence Numbers)

Пакеты будут отправляться только с клиентскими адресами

Включить смену каналов. Когда указана -c, mdk4 будет прыгать по всем 14 b/g каналам. Если скорость не указана, то каналы будут сменяться каждые 3 секунды. Значение скорости в миллисекундах!

-E <ESSID ТД>

Указать ESSID Точки Доступа для атаки.

-B <BSSID ТД>

Указать BSSID ТД для атаки.

-S <MAC адрес Станции>

Указать MAC адрес Станции для атаки.

РЕЖИМ АТАКИ m: Эксплуатация Michael Countermeasures

Отправляет случайные пакеты или повторно инжектит дубликаты других QoS очередей для провоцирования Michael Countermeasures на TKIP Точек Доступа.

ТД отключиться на целую минуты, что делает эту атаку эффективным вариантом DoS.

-t <bssid>

Установить целевую ТД, которая использует TKIP шифрование

-j

Использовать новый QoS эксплойт, которому нужно повторно внедрить несколько пакетов вместо инъекции случайных пакетов, что является ненадёжным, но работает без QoS.

-s <pps>

Установить скорость пакетов в секунду (По умолчанию: 400)

-w <секунды>

Ждать <секунд> между каждой вспышкой рандомных пакетов (По умолчанию: 10)

-n <число>

РЕЖИМ АТАКИ e: EAPOL Start and Logoff Packet Injection

-t <bssid>

Установить целевую WPA ТД

-s <pps>

Установить скорость в пакетах/секунду (По умолчанию: 400)

-l

РЕЖИМ АТАКИ s: Атаки на IEEE 802.11s mesh сети

Различные атаки на управление ссылками и маршрутизацию в mesh сетях.

Флуд соседей и маршрутов, создание чёрных дыр и переадресации трафика!

-f <тип>

Базовые фаззинг (tests) тесты. Подбирает Action и Beacon кадры из эфира, модифицирует и повторно воспроизводит их:

Реализованы следующие типы модификации:

1: Воспроизведение идентичного кадра, пока не придёт новый (флудинг дубликатами)

2: Изменение Источника и BSSID (Может привести к соседскому флуду (Neighbor Flooding))

3: Короткая обрезка пакетов, оставляется нетронутым 802.11 заголовок (поиск ошибок буфера)

4: Режим дробовика, случайным образом перезаписываются байты после заголовка (поиск багов)

5: Автоматизированная атака «для детей» - пробует случайным образом всё вышеперечисленное 🙂

-b <impersonated_meshpoint>

Создаёт чёрную дыру, используя имперсонализированный MAC адрес mesh точки

mdk4 будет отвечать каждому входящему Route Request с более хорошим маршрутом по сравнению с имперсонализированным (тем, кем притворяется) узлом.

-p <impersonated_meshpoint>

Path Request Flooding (флудинг запросами пути) используя имперсонализированный MAC адрес mesh точки

Настройте переключатель скорости (-s) для максимального результата!

-l

Просто создать петлю для каждого маршрута, найденного модификацией Path Replies (ответами пути)

-s <pps>

Установить скорость в пакетах в секунду (По умолчанию: 100)

-n <meshID>

Нацелиться на эту mesh сеть

РЕЖИМ АТАКИ w: Сбивание с толку беспроводных систем обраружения вторжений (WIDS)

Запутывание/отправка большого числа порченных данных системам обнаружения и предотвращения вторжений, путём перекрёстного подключения клиентов к нескольким узлам WDS или поддельным ТД.

Путает WDS с множественно аутентифицированными клиентами, что наводит бардак в таблицах маршрутизации.

-e <SSID>

SSID целевой WDS сети

Включить прыганье по каналам. Когда указана -c, mdk4 будет прыгать по всем 14 b/g каналам. Каналы будут сменяться каждые 3 секунды, если не указана другая скорость. Значение скорости указывается в миллисекундах!

-z

-s <pps>

Установить скорость в пакетах/секунду (По умолчанию: 100)

РЕЖИМ АТАКИ f: Фаззер (Fuzzer) пакетов

Простой пакетный фаззер с множественным источником пакетов и отличным набором модификаторов. Будьте осторожны!

mdk4 случайным образом выбирает заданные источники и один из множества модификаторов.

-s <источник>

Указать один или более из следующих источников:

a — Сниффить пакеты из эфира

b — Создать валидные зондирующие (beacon) фреймы со случайными SSID и свойствами

c — Создать CTS фреймы для бродкаста (вы можете также использовать это для CTS DoS)

p — Создать широковещательные зондирующие запросы (probe request)

-m <модификаторы>

Выберите по крайней мере один из модификаторов отсюда:

n — Без модификаторов. Не изменять пакеты

b — Установить адрес назначения на широковещательные

m — Установить адрес источника на широковещательные

s — Дробовик: случайным образом перезаписывать пары байт

t — Добавить случайные байты (создаёт сломанные меченные параметры в beacons/probes)

c — Короткая обрезка пакетов, желательно где-нибудь в заголовках или тегах

d — Вставка случайной величины в поля Duration (продолжительность) и Flags (флаги)

Включить прыганье по каналам. Когда указана -c, mdk4 будет прыгать по всем 14 b/g каналам. Если не указана другая скорость, то каналы будут сменяться каждые 3 секунды. Скорость указывается в миллисекундах!

-p <pps>

Установить скорость пакетов в секунду (По умолчанию: 250)

Руководство по mdk4

Эта версия поддерживает IDS Evasion (Ghosting). Просто добавьте --ghost <period>,<max_rate>,<min_txpower> после идентификатора вашего режима атаки для включения гоустинга (ghosting)!

ПОМНИТЕ: С некоторыми драйверами работает не в полной мере.

Эта версия поддерживает IDS Evasion (Fragmenting). Просто добавьте --frag <min_frags>,<max_frags>,<percent> после идентификатора вашего режима атаки для фрагментации всех исходящих пакетов, что даёт возможность избежать множество IDS!

ПОМНИТЕ: С некоторыми драйверами работает не в полной мере.

ПОДСКАЗКА: Установите max_frags на 0 для обеспечения стандартного соответствия.

Решение проблемы с ошибкой «ioctl(SIOCSIWMODE) failed: Device or resource busy»

Это означает что нужно остановить программы, которые могут использовать беспроводной интерфейс, а также перевести ваш беспроводной адаптер в режим монитора.

Для остановки мешающих процессов:

Для перевода в режим монитора используйте команды вида:

Например, для перевода интерфейса wlo1 в режим монитора:

Примеры запуска mdk4

Атака «Флудинг маяками» (b) (создаёт видимость присутствия большого количества фальшивых точек доступа), на беспроводном интерфейсе (wlo1), при этом использовать также непечатные символы в генерируемых SSID и создавать SSID которые ломают 32-байтный лимит (-a), использовать валидные MAC точек доступа из встроенной базы OUI (-m) и отправлять пакеты со скоростью 500 пакетов в секунду (-s 500):

Установка mdk4

Установка в Kali Linux

Установка в BlackArch

Установка в Ubuntu, Linux Mint, Debian

Информация об установке в другие операционные системы будет добавлена позже.

Zip File, мои юные скрипт-кидди. Бывало ли у вас такое, на часах первый час ночи, а за стеной какая-то полуоглохшая бабка выкручивает телик на всю катушку и преспокойненько засыпает под это дело. Или же другой случай. Вы дико уставший приходите с суток, а бесявый сосед, уже изрядно накидавшись с утра пораньше решил, что самое время уделать старину Кипелова, истошно и едва попадая под фанеру, звучащую из контактика.

И да, вроде как шуметь в дневное время никто не запрещал. Тем более у всех, кто работает за зряплату сейчас карантин, все дела. Но, согласитесь, бесит, когда вы элементарно не можете отдохнуть в своей уютной квартире? В такой ситуации у вас есть 2 варианта. Первый, это пойти и по-мужски разобраться. А второй, немножечко включить голову и временно перекрыть кислород негодяям используя навыки начинающего пентестера.

Нынче мы рассмотрим несколько способов DoS-атаки на Wi-Fiроутеры находящиеся в зоне видимости беспроводного адаптера с помощью популярного скрипта MDK4. Он прекрасно работает, как с десктопной ОСью - KaliLinux, так и с мобильной версией NetHunter. Главное, чтобы ваш адаптер поддерживал режим монитора и возможность беспроводной инъекции.

Кстати, если интересно, какие WiFi адаптеры лучше всего подходят для проведения подобных атак, дайте знать об этом в комментах и я подготовлю отдельный выпуск. Ну а мы начинаем.

Шаг 1. Первым делом, как обычно, обновляем список пакетов, введя в терминале «apt update».

Шаг 2. Убиваем процессы, которые могут нам помешать включить Airdump.

Шаг 3. Переводим карточку в режим монитора.

Шаг 4. И запускаем сканер ближайших сетей. Такс. Больше он вряд ли найдёт.

Тормозим, нажав CTRL + C . И фиксируем где-нибудь. Канал, MAC -адрес и имя вафли, если нам точно известен владелец злополучной точки. Я, естественно в обучающих целях буду показывать всё на своей.

Шаг 5. Открываем новое окно терминала и вводим команду, устанавливающую все доп. пакеты необходимые для корректной работы MDK. Не переживайте. Все команды я обязательно продублирую в описании к ролику, дабы вам не пришлось перенабирать их вручную.

Шаг 6. Копируем с гитхаба сам скрипт.

Шаг 7. И переходим в папку с его содержимым для дальнейшей работы.

Шаг 8. Вводим «make» для запуска процедуры компиляции приложухи из исходного кода.

Шаг 9. И дождавшись завершения процесса инсталлим сам скрипт в систему.

Шаг 10. Окей. Теперь можно запускать. Сейчас я покажу вам 3 действующих варианта DOS-атаки. Изначально их было 5, но в финальной версии я решил оставить только самые эффективные. Запускаем скрипт с ключом a и указываем ему конкретный MAC-адрес точки доступа. Без этого данный модуль, отвечающий согласно документации за отказ в обслуживании аутентификации, работает скверно. Да и с ним признаться тоже не наносит особого вреда.

Шаг 11. Во-первых, атака длится очень долго, а во-вторых, её результатом становится только возрастание ping’а на всех устройствах, и как итог, дикий затуп при загрузке страниц.

Шаг 12. Можно использовать, но малоэффективно. Гораздо лучше себя показывает атака типа D. Она раскидывает пакеты деаутентификации и деассоциации на все устройства, подключенные к точке. В результате через некоторое время, девайсы в прямом смысле отваливаются от точки и не могут к ней подключиться.

Шаг 13. Мда. Всё это конечно круто, но увы, не всегда знаешь, какой именно соседушка-мудозвон тебя достаёт. А вздремнуть часок-другой хочется. Да и жильцам будет весьма полезно для здоровья малясь отдохнуть от телека и других зомби-гаджетов. Для массовых беспорядков в данный стрипт встроен пакетный фаззер. Я не буду сейчас грузить вас теорией, повествующей о том, что же такое фаззинг и как он работает. Если кратко – то это дикий спам устройств рандомными пакетами с различными косяками. Неполными, оборванными на половине, широковещательными в обе стороны и т.д. В MDK можно настроить множество модификаторов под это дело. Мой вариант команды вы видите на экране.

Шаг 14. Я тестил его дважды. На разных устройствах. И могу заверить, он срабатывает практически моментально. WiFi ложится буквально на глазах.

И как защититься от последнего варианта, я даже не знаю. Если от первых двух спасает скрытие SSID, включение фильтрации по MAC-адресам и активация защиты от DoS-атак в самом роутере, то тут это петрушка никак не работает. Точка ложится на раз. Так что если вы давно искали способ, чтобы спокойно выспаться и при этом избежать предварительных разборок с местными обитателями хрущёвки, то MDK вам в помощь. Учитывая, что даже телики сейчас фурычат от приставок тянущих инет с роутера, способ более чем актуальный.

Главное не наглейте и не глушите своих милых соседей напрочь. А то ведь знаете, некоторые люди весьма мнительны. Могут и провайдеру позвонить. И соответствующие органы в гости позвать, если перебои будут продолжаться на постоянной основе. Общем вы поняли. Часик-другой для того, чтоб выспаться днём или угомонить наглеца глубокой ночью – это пожалуйста, но без перегибов. Всё-таки мы тут топим за этичных хакинг, а не поощряем инфопреступность.

Друзья, если вы хотите узнать ещё больше полезных вещей по части работы с Линукс-системами и в итоге стать настоящим специалистом своего дела, то рекомендую вам ознакомиться с мои обучающим курсом «Администрирование Linux с нуля». Я не буду в очередной раз распинаться, рассказывая какой он классный и весь из себя полезный. Об этом вы и сами можете прочитать, перейдя по ссылке в описании.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ<<<

Просто напомню, что ролики по хакерским темам ютуб не монетизирует и, следовательно, никаких денег я за их съёмку не получаю. Поэтому если вы хотите и дальше регулярно, не меньше 3 раз в неделю видеть в своей ленте годнейшие видосики по взломам, то поддержите канал. Либо покупкой курса, либо переведя пару сотен на донэйшн алерт. Мне будет приятна любая помощь с вашей стороны. Даже лишний репост на стену в VK сделает своё дело и поможет в развитии данного проекта.

Как-то так, братцы. В любом случае, спасибо за ваши просмотры. Вы самая лучшая аудитория, которую можно желать. Поэтому, я традиционно желаю вам удачи, успехов и самое главное, отличного настроения.

Не тупейте, не болейте, хорошо высыпайтесь. Используйте полученные знания только во благо, и никогда не пренебрегайте своей собственной безопасностью. До новых встреч, камрады. Всем пока.

Я думаю, что все знают - нам нужно установить, katoolin чтобы использовать Kali Linux Tools на Ubuntu. До того, как что-то сделал, я просмотрел Интернет, а также обнаружил следующие решения: Могу ли я установить инструменты Kali в Ubuntu , Как автоматически установить все Kali Linux

Итак, вот мои шаги:

Затем, чтобы добавить репозитории Kali Linux и обновить их, я выбрал вариант 1 в katoolin меню

Затем, чтобы просмотреть доступные категории и установить все доступные инструменты, я выбрал вариант 2 в главном меню katoolin и затем нажал 0.

Но после этого я получил это:

Кроме того, я получил ошибку в Software Updater - она не позволяла мне ничего делать. Ubuntu просто повесил трубку. Я решил эту проблему, удалив репозитории Kali Linux katoolin и затем в Software Updater.

Кто-нибудь знает, как правильно установить инструменты Kali Linux в Ubuntu 16.04?

Введение

Katoolin - это набор скриптов для автоматизации установки инструментов Kali linux на других платформах, отличных от Kali linux, и установка инструментов Kali linux с Katoolin в других ОС или подсистеме Windows для Linux всегда менее безопасна, чем установка тех же инструментов в Kali Linux. Kali Linux назван в честь индуистской богини разрушения, которая должна дать пользователю некоторое представление о том, что даже сама Kali Linux опасна и трудна в управлении, особенно для новых пользователей.

Katoolin черпает свои инструменты из различных источников, включая apt и GitHub. Katoolin ничего не знает о платформе, на которой он работает, поэтому самый безопасный способ использовать Katoolin - это устанавливать каждый инструмент по-отдельности, каждый раз проверяя, включен ли этот инструмент в Ubuntu по умолчанию. репозитории и, если это так, устанавливайте его таким образом. Когда установка будет завершена, источники программного обеспечения, добавленные Katoolin, должны быть немедленно отключены, чтобы Katoolin не мог заменять пакеты, которые были установлены из репозиториев Ubuntu по умолчанию, на собственные обновленные пакеты при каждом обновлении программного обеспечения Ubuntu.

Установка инструментов Kali linux

(Пере) установить Католин следующим образом:

Откройте терминал и введите:

Сделать /usr/bin/katoolin исполняемым.

Запустите Katoolin следующим образом, и вы увидите интерфейс Katoolin:

Просмотр категорий доступного программного обеспечения в интерфейсе katoolin

Благодарность за приведенный выше текстовый блок написана Кашифу в разделе Как установить инструменты Kali Linux на Ubuntu 16 и CentOS 7 с курсивом, добавленным мной.

Предупреждение об обновлениях после установки инструментов Kali linux

LionSec Katoolin GitHub веб - страница явно предупреждает пользователь Katoolin быть осторожными при обновлении программного обеспечения.

Перед обновлением системы удалите все репозитории Kali-linux, чтобы избежать каких-либо проблем.

Читайте также: