Как установить pyrit ubuntu

Обновлено: 04.07.2024

This document will guide you through the installation of Pyrit and it's modules.

Pyrit compiles and runs on Linux, FreeBSD and MacOS. Windows is not (and probably never will be) supported; there are however some reports of successful installations on Windows with the help of MinGW.

Pyrit consists of basically two parts:

- The main module features the commandline-client, the scheduling- and database-code and a basic extension-module that uses the CPU for computation. The main module is required for everyone.

- There are currently two extension modules that add support for more advanced hardware. The extension modules for Nvidia-CUDA and OpenCL may be installed optionally and are used if available and supported by local hardware.

You can choose between OpenCL and CUDA if you have a compatible Nvidia-GPU; you may want to take a look at this page to find out if your hardware supports Nvidia-CUDA. People with GPUs from ATI are supported through AMD's OpenCL-implementation and may find this page of interest; other possible OpenCL-platforms like IBM's Cell B.E. (that powers the Playstation 3) should work but are untested at the moment.

Compiling from source-code is the preferred way of getting Pyrit onto your system. Linux users running a binary distribution may need to install the development packages for Python (e.g. python-devel), OpenSSL (e.g. openssl-devel or libssl-dev) and Zlib (e.g. zlib-devel). You also need a C-compiler like gcc. Users of MacOS probably only need to have XCode installed.

From time to time Pyrit get's packed into (hopefully) stable packages. In general you should download, compile and install these source-code packages from the Download area. The more adventurous among you may instead want to try the latest source-code in Pyrit's repository. The code in svn-trunk may include more features and provide better performance but also may cause random problems or even not compile at all. Use the fixed packages when in doubt.

Stable: Source-code from fixed packages

Download the source-code package for Pyrit and (optionally) a extension-module.

- Pyrit (required): Version 0.3.0

- CPyrit-CUDA (optional, for Nvidia-hardware): Version 0.3.0

- CPyrit-OpenCL (optional, for compatible hardware): Version 0.3.0

Now unpack the source-code into a new directory like this:

Continue with the compiling as explained below.

Adventurous: Source-code from svn-trunk

You need to install a subversion-client before you can use Pyrit's source-code repository; most Linux distributions provide a package for that. Do the initial checkout from svn-trunk like this:

This will create a new directory 'pyrit_svn' that holds all of Pyrit's latest source-code. Execute svn update inside that directory to keep track of changes.

Compiling and installing

. the main module

Switch to the main module's directory which should be 'Pyrit-0.2.4' (if you used a source-code package) or 'pyrit_svn/pyrit' (if you're on svn). We use Python's distutils to compile and install the code:

If everything went well and no errors are thrown at you, use distutils again to install Pyrit:

You can now execute 'pyrit' from your commandline; leave the source-code's directory before doing so to prevent Python from getting confused with module-lookups.

. support for Nvidia-CUDA

Switch to the directory holding CPyrit-CUDA's source-code and compile and install it just like you did with Pyrit:

Executing 'pyrit list_cores' should list your GPUs. Please see the troubleshooting-wiki if it doesn't work.

. support for OpenCL

OpenCL is currently supported by Nvidia (GeForce GPUs), AMD (ATI Radeon GPUs and SSE3-capable CPUs) and IBM (CELL B.E. CPUs). You can get a copy of the SDKs that are required to build CPyrit-OpenCL from the following sites (registration required):

Please see the drivers' installation instruction for how to get everything up and running. The SDKs usually include simple demos and examples. First try to get those demos working and you'll most probably have no problems installing CPyrit-OpenCL.

Switch to the directory holding CPyrit-OpenCL's source-code and compile and install it just like you did with Pyrit:

Executing 'pyrit list_cores' should list your GPUs. Please see the troubleshooting-wiki if it doesn't work

Binary packages are not directly supported. The Pentoo- and the Backtrack4-LiveCD include Pyrit as pre-build packages.

Этичный хакинг и тестирование на проникновение, информационная безопасность

Эта статья является частью цикла, в который входят следующие заметки:

- Как установить драйвер AMD Catalyst 15.7 (ATI fglrx) на Kali Linux 2

- Как установить AMD APP SDK в Kali Linux 2

- Как установить CAL++ в Kali Linux 2

- Как установить Pyrit в Kali Linux 2 (данная статья)

- Как установить oclHashcat в Kali Linux 2

Почему Pyrit?

Pyrit позволяет создавать массивные базы данных, предварительно просчитывать часть фазы аутентификации IEEE 802.11 WPA/WPA2-PSK с компромиссными тратами времени и места. Использование вычислительной мощи многопроцессорных систем и других платформ, в том числе ATI-Stream, Nvidia CUDA, OpenCL и VIA Padlock, — это, на данный момент, наиболее мощный вектор атаки на наиболее используемые протоколы безопасности.

Устанавливаем Pyrit в Kali Linux 2

Подготовка к установке

Удаление уже существующей установки pyrit

Если вы используете не свежую установку Kali (что не рекомендуется), возможно вам нужно выполнить следующую команду:

Установка Pyrit

Установка плагина CAL++

Редактирование setup.py

Отредактируйте файл setup.py измените/замените следующие строки:

Сохраните и закройте, затем наберите следующую команду

Будет несколько предупреждений, но, надеемся, не будет ошибок и всё установится.

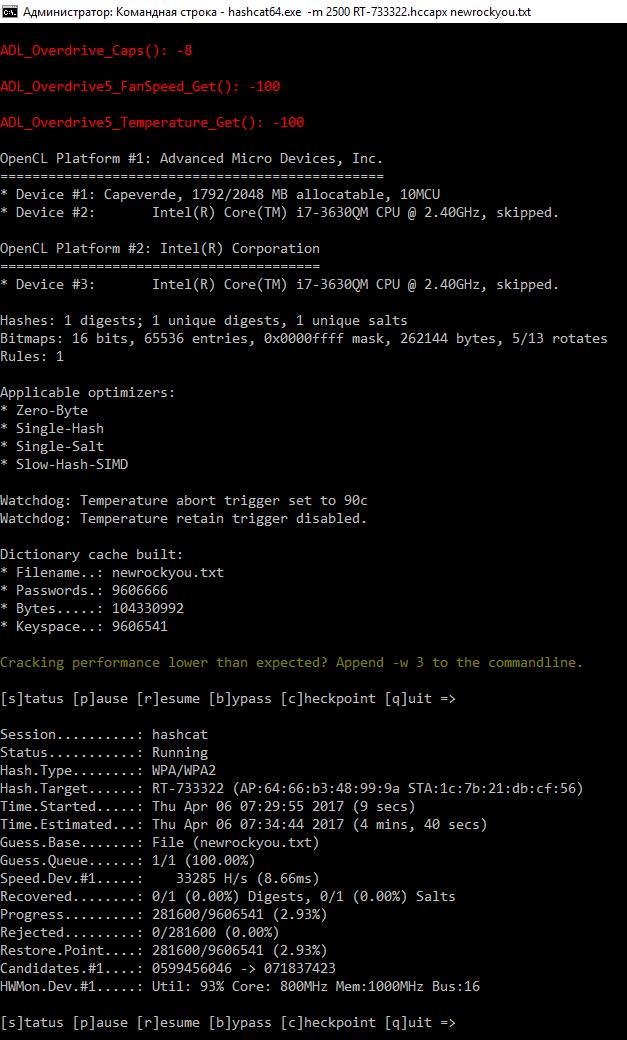

Тестируем cpyrit

Список доступных ядер

Вывод

В первом бенчмарке работает только процессор — i7, с турбобустами и и со всеми своими ядрами. Во втором бенчмарке подключается видеокарта — результат превышает первый в более чем 8 раз! Фактически, всю производительность в подобного рода вычислениях определяет графический процессор.

Графические процессоры являются менее универсальными, чем центральные вычислительные процессоры, поскольку обеспечивают вычисления с меньшей точностью. Но при переборе хешей (а также ряде других операций) эта точность и не нужна! При этом в видеокартах намного больше ядер. Именно за счёт этого и получается такой прирост в скорости.

Кстати, для перебора хешей больше подходят карты AMD, поскольку при переборе хешей они показывают большую скорость, чем даже у достаточно дорогие (потовые) карты NVidia.

Связанные статьи:

факультете информационной безопасности от GeekBrains? Комплексная годовая программа практического обучения с охватом всех основных тем, а также с дополнительными курсами в подарок. По итогам обучения выдаётся свидетельство установленного образца и сертификат. По этой ссылке специальная скидка на любые факультеты и курсы!

Рекомендуется Вам:

9 комментариев to Как установить Pyrit в Kali Linux 2

Извините, такая установка Pyrit нормальная?

Нет, это ошибка. В приведённом выводе главной является строчка fatal error: openssl/hmac.h: Нет такого файла или каталога. У вас не хватает файла hmac.h. Этот файл содержится во множестве пакетов:

Но у вас его не хватает именно в директории openssl. А это пакет libssl-dev (можно найти в списке выше). Установить его можно так:

У вас какой-то особенный дистрибутив? Лайт или кастомный?

apt-get install libssl-dev

помогла. Кали кастомный размером 3Gb.

цифры достигают 57000 паролей в секунду и спустя 20 сек процесс виснет (((. Видеокарта AMD Radeon 6870

google здох, pyrit больше не скачивается

Есть ещё где скачать:

Но толку от него нет, если не получается установить драйвер. Лично меня уже достали проблемы с AMD драйвером. На Debian давно всё плохо, а теперь так и на Arch Linux. Сплошной гемор и никакого веселья.

я не стал заморачиваться, 4.0.0-kali1-amd64 вполне для моей цели еще поработает, radeon-crimson-15.12-15.302 для 7880 карты работает

Здравствуйте. Можете объяснить как его скомпилировать и установить, используя исходные файлы? В ссылках есть инструкция, но у меня не получается.

cd pyrit_svn /trunk/

. /setup .py build install

Установка плагина CAL++

Редактирование setup.py

Отредактируйте файл setup.py измените/замените следующие строки:

Сохраните и закройте, затем наберите следующую команду

./setup.py build install

Будет несколько предупреждений, но, надеемся, не будет ошибок и всё установится.

Pyrit is old, is outdated and it's still Python2 I am currently attempting to rewrite it from scratch, so thanks for all the stars but remember to keep an eye for Python3 version.

Pyrit allows you to create massive databases of pre-computed WPA/WPA2-PSK authentication phase in a space-time-tradeoff. By using the computational power of Multi-Core CPUs and other platforms through ATI-Stream,Nvidia CUDA and OpenCL, it is currently by far the most powerful attack against one of the world's most used security-protocols.

WPA/WPA2-PSK is a subset of IEEE 802.11 WPA/WPA2 that skips the complex task of key distribution and client authentication by assigning every participating party the same pre shared key. This master key is derived from a password which the administrating user has to pre-configure e.g. on his laptop and the Access Point. When the laptop creates a connection to the Access Point, a new session key is derived from the master key to encrypt and authenticate following traffic. The "shortcut" of using a single master key instead of per-user keys eases deployment of WPA/WPA2-protected networks for home- and small-office-use at the cost of making the protocol vulnerable to brute-force-attacks against it's key negotiation phase; it allows to ultimately reveal the password that protects the network. This vulnerability has to be considered exceptionally disastrous as the protocol allows much of the key derivation to be pre-computed, making simple brute-force-attacks even more alluring to the attacker. For more background see this article on the project's blog (Outdated).

The author does not encourage or support using Pyrit for the infringement of peoples' communication-privacy. The exploration and realization of the technology discussed here motivate as a purpose of their own; this is documented by the open development, strictly sourcecode-based distribution and 'copyleft'-licensing.

Pyrit is free software - free as in freedom. Everyone can inspect, copy or modify it and share derived work under the GNU General Public License v3+. It compiles and executes on a wide variety of platforms including FreeBSD, MacOS X and Linux as operation-system and x86-, alpha-, arm-, hppa-, mips-, powerpc-, s390 and sparc-processors.

Attacking WPA/WPA2 by brute-force boils down to to computing Pairwise Master Keys as fast as possible. Every Pairwise Master Key is 'worth' exactly one megabyte of data getting pushed through PBKDF2-HMAC-SHA1. In turn, computing 10.000 PMKs per second is equivalent to hashing 9,8 gigabyte of data with SHA1 in one second.

These are examples of how multiple computational nodes can access a single storage server over various ways provided by Pyrit:

- A single storage (e.g. a MySQL-server)

- A local network that can access the storage-server directly and provide four computational nodes on various levels with only one node actually accessing the storage server itself.

- Another, untrusted network can access the storage through Pyrit's RPC-interface and provides three computional nodes, two of which actually access the RPC-interface.

See CHANGELOG file for a better description.

Pyrit compiles and runs fine on Linux, MacOS X and BSD. I don't care about Windows; drop me a line (read: patch) if you make Pyrit work without copying half of GNU . A guide for installing Pyrit on your system can be found in the wiki. There is also a Tutorial and a reference manual for the commandline-client.

Список инструментов для тестирования на проникновение и их описание

Взломщик ключей WPA/WPA2-PSK с использованием GPGPU (видеокарт).

Pyrit позволяет создавать массивные базы данных предварительно вычисленных данных. Эти данные рассчитываются для перехваченной в фазе аутентификации WPA/WPA2-PSK информации от конкретной точки доступа. В конечном счёте, эти базы данных используются для взлома пароля WPA/WPA2. При этом достигается хороший компромисс между занимаемым пространством и временем. Использование вычислительных мощностей многоядерных платформ, таких как ATI-Stream, Nvidia CUDA, OpenCL и VIA Padlock — это, несомненно, самая мощная атака в отношении самых популярных протоколов безопасности в мире.

Установленный пакет имеет базовую версию Pyrit, которая поддерживает MMX, SSE2 и VIA PADLOCK, которые обнаруживаются во время выполнения. Использование несвободных технологий Nvidia CUDA, ATI-Stream и OpenCL могут быть добавлены через расширения. Вы можете попробовать поискать их в репозитории по «pyrit-*».

Автор: Lukas Lueg

Справка по Pyrit

Руководство по Pyrit

ИМЯ

pyrit — взломщик WPA/WPA2-PSK ключей с использованием GPGPU

СИНОПСИС

ОПИСАНИЕ

Pyrit использует вычислительную мощь многоядерных и GPGPU платформ для создания массивных баз данных с предварительно расчитанной частью фазы аутентификации WPA/WPA2-PSK с хорошим компромиссом потраченного места и времени. Это мощная атака к самому используемому протоколу безопасности.

ОПЦИИ

Pyrit распознаёт следующие опции:

-b BSSID

Указать BSSID. Можно использовать для ограничения действия команды на конкретную Точку Доступа.

-e ESSID

Указать ESSID. Команды обычно работают по всем ESSID в базе данных, если эта опция пропущена.

-i infile

Указать имя файла из которого читать; можно указать специальное имя "-" для использования стандартного ввода. Файл может быть сжат в gzip, в этом случае его имя должно оканчиваться на .gz для очевидности декомпрессии.

-o outfile

Указать имя файла для записи; если указана "-" можно указать специальное имя "-" для использования стандартного ввода. Имя файла, которое оканчивается на .gz, приведёт к тому, что pyrit на лету сожмёт этот файл в gzip.

-r capture-file

Указать файл с захваченными пакетами в формате pcap (можно сжатый в gzip) или устройство (например "wlan0") из которого захвачивать.

-u URL

Указать URL хранилища устройства в форме

--all-handshakes

Команды attack_batch, attack_db, attack_cowpatty и attack_passthrough автоматически используют только одно рукопожатие самого высокого качества. В некоторых случаях даже это рукопожатие может быть реконструировано неправильно из захваченных данных, это сведёт атаку на нет. В случае, если более чем одно EAPOL-рукопожатие реконструировано из файла захвата, опция --all-handshakes может использоваться для атаки на все реконструированные рукопожатия из захваченных данных. Точное поведение команд, которые затронуты этой опцией, описано ниже.

КОМАНДЫ

analyze

Парсить один или более файлов с захваченными пакетами (в формате pcap, возможна работа с сжатыми в gzip) переданными с опцией -r и попытаться определить Точку Доступа, Станции и EAPOL-хендшейки. Пример:

Pyrit показывает список Точек Доступа, связанных Станций и EAPOL-рукопожатия, которые удаётся идентифицировать из захваченных данных. Рукопожатия показываются в порядке их «качества»:

- Good (хорошее): Это рукопожатие включает вызов от Точки доступа, ответ от Станции и подтверждение от Точки доступа.

- Workable (рабочее): Рукопожатие включает ответ от станции и подтверждение от Точки доступа. Вызов не захвачен.

- Bad (плохое): Это рукопожатие включает вызов от Точки Доступа и ответ от Станции. Подтверждение не было захвачено.

Рукопожатия одинакового качества сортируются в порядке как близки пакеты, которые составляют рукопожатие, друг другу.

attack_batch

Атаковать EAPOL-рукопожатие, найденное в файле(файлах) с захваченными пакетами, которые передаются с опцией -r, используя Pairwise Master Keys (главные парные ключи) и пароли, сохранённые в базе данных. Могут использоваться опции -b и -e для указания Точки Доступа, которую атаковать; она выбирается автоматически, если пропущены обе опции. Пароль записывается в файл, который указан после опции -o, если она есть. Например:

Pairwise Master Keys, которые были перед этим рассчитаны и сохранены в базу данных, берутся оттуда; все другие пароли переводятся в их соответствующие Pairwise Master Keys и добавляются в эту базу данных для последующего повторного использования. Если нужно, ESSID создаются автоматически в базе данных.

Если используется опция --all-handshakes, Pyrit работает вниз по списку реконструированных EAPOL-рукопожатий.

attack_cowpatty

Атаковать EAPOL-рукопожатия в файле(файлах) захваченных пакетов, данных с опцией -r, используя Pairwise Master Keys из cowpatty-подобного файла (например, сгенерированного программой «genpmk» из пакета cowpatty или полученного с помощью команды export_cowpatty, которая описана ниже), данного с опцией -f. Могут использоваться опции -b и -e для указания Точки Доступа для атаки; она выбирается автоматически, если обе опции пропущены. Пароль записывается в файл, который указан после опции -o (если она есть). Файл cowpatty может быть сжат в архив gzip и должен соответствовать выбранной ESSID. Например:

Собственная база данынх Pyrit при attack_cowpatt не затрагивается.

Pyrit атакует все EAPOL-рукопожатия, если указана опция --all-handshakes. Это уменьшит пропускную способность (например, она будет составлять 33% от возможной в случае трёх рукопожатий).

attack_db

Атаковать EAPOL-рукопожатия, найденные в файле(файлах) захваченных пакетов, которые переданы опцией -r, используя при этом Pairwise Master Keys сохранённые в базе данных. Для указания конкретной Точки Доступа, которую нужно атаковать, можно использовать опции -b и -e; если опции пропущены, то она будет выбрана автоматически. Если указана опция -o, то в файл, имя которого следует после неё, будет записан пароль. Пример:

При attack_db используются только Pairwise Master Keys, которые были предварительно просчитаны и сохранены в базе данных.

Если указана опция --all-handshakes, то Pyrit работает вниз по списку реконструированных EAPOL-рукопожатий.

attack_passthrough

Атаковать EAPOL-рукопожатия, найденные в файле(файлах) захваченных пакетов, которые переданы опцией -r, используя пароли, прочитанные из файла следующего за опцией -i. Для указания конкретной Точки Доступа, которую нужно атаковать, можно использовать опции -b и -e; если опции пропущены, то она будет выбрана автоматически. Если указана опция -o, то в файл, имя которого следует после неё, будет записан пароль. Пример:

Эта команда обходит базу данных Pyrit и должна использоваться только если имеются проблемы с местом в хранилище (например, на LiveCD). Вместо неё используйте attack_batch.

Если указана опция --all-handshakes, то Pyrit работает вниз по списку реконструированных EAPOL-рукопожатий.

batch

Запускает перевод всех паролей в базе данных в их соответствующие Pairwise Master Keys (парные главные ключи) и сохраняет результаты в базу данных. Можно использовать опцию -e для ограничения применения этой команды только к одной ESSID; если эта опция пропущена, будут обработаны все ESSID одна за одной в неопределённом порядке. Например:

Можно использовать опцию -o для указания имени файла, в который дополнительно должны быть записаны результаты в формате cowpatty. Опция -e становится обязательной и если требуется автоматически создаётся ESSID в базе данных. Предварительно посчитанные Pairwise Master Keys и сохранённые в базе данных экспортируются оттуда без дальнейшей обработки.

Pyrit останавливается и выходит если возникает ошибка IOError при записи в конкретный файл. Это делает очень удобно передавать результат по трубе (|) в другие программы и при этом сохранять его для дальнейшего использования. Пример:

benchmark

Определяет пиковую производительность доступного железа путём вычисления фиктивных результатов. Например:

check_db

Распаковывает всю базу данных и проверяет на ошибки вроде искажения или ссылочные ошибки. Эта функция не проверяет значения посчитанных данных (смотри верификацию). Например:

create_essid

Добавляет новую ESSID в базу данных. Единичная ESSID может быть задана опцией -e. Множество ESSID могут быть созданы передачей файла (одна на строку) опцией -i. Повторное создание существующей ESSID не приведёт к ошибке. Пример:

delete_essid

Удалить ESSID переданную с опцией -e из базы данных. Включая все результаты, которые могли быть сохранены для конкретной ESSID. Например:

eval

Считает все доступные пароли, все ESSID и их соответствующие результаты в базе данных. Например:

export_passwords

Записывает все пароли, которые в настоящее время сохранены в базе данных, в новый файл, который указан после -o. Пароли разделяются одним символом новой строки ("\n"). Существующие файлы переписываются без подтверждения. Например:

export_cowpatty

Записывает все результаты для ESSID, которая указана после опции -e, в бинарный формат cowpatty, в файл указанный после опции -o. Пример:

export_hashdb

Все результаты, которые в данный момент сохранены в базе данных, записываются в airolib-ng-database, переданную с -o. Эта база данных создаётся с разметкой таблиц по умолчанию, если файл ещё не существует. Опция -e может использоваться для ограничения экспорта единичной ESSID. Пример:

import_passwords

Прочитать файл, переданный с -i и импортировать один пароль на строку в базу данных. Пароли могут содержать все символы, включая NULL-bytes) кроме завершающих символов новой строки ("\n"). Пароли, которые не подходят для использования с WPA-/WPA2-PSK игнорируются. Реализация хранения Pyrit гарантирует, что все пароли остаются уникальными во всей базе данных. Пример:

import_unique_passwords

Прочитать файл, переданный с -i и импортировать один пароль на строку в базу данных. Пароли могут содержать все символы, включая NULL-bytes) кроме завершающих символов новой строки ("\n"). Пароли, которые не подходят для использования с WPA-/WPA2-PSK игнорируются. Эта команда не проверяет пароли на дубликаты внутри файла о между файлом и базой данных; это должно использоваться с пониманием, что база данных может быть подпорчена наличием одинаковых паролей. Тем не менее, эта команда намного быстрее чем import_passwords. Пример:

list_cores

Показывает список всех доступных аппаратных модулей, которые Pyrit использует в данный момент Пример:

list_essids

Показывает список всех ESSID, которые в настоящее время сохранены в базе данных. Эта функция быстрее чем eval в случае если вам не нужно знать количество просчитанных результатов. Пример:

passthrough

Считывает пароли из файла, данного с -i и вычисляет их Pairwise Master Keys для ESSID, данной с -e. Результаты записываются в файл, который указан после -o в бинарном формате cowpatty и не сохраняются в базе данных для дальнейшего использования. Т.е. эта команда обходит необходимость иметь базу данных и должна использоваться только при проблемах с местом хранилища (например, при использовании Pyrit на LiveCD). Команда batch обеспечивает в точности такую же функциональность как passthrough, но может давать намного улучшенную производительность, поскольку результаты могут считываться из базы данных вместо повторного их расчёта. Например:

relay

Запускает сервер для ретрансляции другого устройства хранилища через XML-RPC; другой клиент Pyrit может использовать этот сервер как хранилище. Это позволяет ему иметь сетевой доступ к своим собственным (наподобие file:// и sqlite://) или скрытым за файерволом SQL базам данных и обеспечивает множественный доступ для клиентов к базе данных через RPC интерфейс Pyrit. Порт TCP 17934 должен быть открыт для работы этой функции. Например, на сервере (где база данных):

и клиент (где большой GPU):

selftest

Запускает обширную самодиагностику примерно на 60 секунд. Тест включает в себя механизм весь механизм планирования и все ядра, которые показаны по list_cores. Вы можете использовать эту функцию для выявления сломанных модулей оборудования или вредоносных сетевых клиентов. Пример:

serve

strip

Парсит один или более файл захваченных пакетов, переданных с опцией -r, извлекает только пакеты, которые необходимы для выявления EAPOL-рукопожатия и записывает новый дамп в файл, переданный с опцией -o. Можно использовать опции -e и -b для фильтрации конкретных Точек Доступа. Пример:

stripLive

Парсит файл с захваченными пакетами, которые переданы опцией -r, извлекает только пакеты, которые необходимы для выявления EAPOL-рукопожатия и записывает новый дамп в файл, переданный опцией -o. Эта команда отличается от strip тем, что захваченный файл может быть символьным устройством, включая сокеты и другие псевдо-файлы, которые выглядят как файлы в формате pcap. stripLive записывает релеватные пакеты в новый файл, переданный опцией -o, по мере их пребывания вместо попытки вначале прочитать весь файл захвата.

verify

Произвольно выбирает 10% результатов, сохранённых в базе данных и проверяет их значение путём повторных вычислений. Вам нужна эта функция если вы подозреваете сломанное оборудование или вредоносных сетевых клиентов. Например:

СТАТУСЫ ВЫХОДА

- analyze: Not at least one valid EAPOL-handshake could be detected.

(Не удалось обнаружить ни одного валидного EAPOL-рукопожатия)

- attack_passthrough, attack_batch, attack_db and attack_cowpatty: The password could not be found.

(Пароль не был найден)

- verify At least one workunit contained invalid results.

(по крайней мере одна единица работы содержит невалидные результаты)

- check_db Errors in the database were found (and possibly fixed).

(Были найдены ошибки в базе данных (и, возможно, исправлены))

ФАЛЫ

Конфигурационный файл pyrit. Вы можете найти документированные примеры в /usr/share/doc/pyrit/examples/config.example.

Примеры запуска Pyrit

Создаём ESSID с именем DANIELLE2015 (-e DANIELLE2015) в базе данных Pyrit (create_essid)

Импортируем словарь из файла /root/wpa.lst (-i /root/wpa.lst) в Pyrit (import_passwords)

Атака на рукопожатие (handshake) в файле DANIELLE2015-01.cap (-r DANIELLE2015-01.cap) используя базу данных предварительно посчитанных хешей (attack_db)

Установка Pyrit

Программа предустановлена в Kali Linux.

Но установленная версия использует только центральный процессор для своих вычислений. Для использования Pyrit в Kali Linux с графической картой AMD нужно последовательно выполнить следующие инструкции:

Информация об установке в другие операционные системы будет добавлена позже.

Самым простым способом распространения программ для Ubuntu является выкладывание их в репозитории. Официальные репозитории Ubuntu хоть и содержат огромное количество пакетов, труднодоступны для обычных разработчиков, в них сложно поддерживать актуальные версии своей программы, да и вообще, не каждый проект имеет шанс туда попасть. Для создания собственного репозитория необходимы ресурсы, как минимум, сервер, и неплохие навыки администратора. Всё это создаёт некоторые препятствия для распространения программ для Ubuntu.

Уже огромное количество проектов активно использует этот сервис, в будущем оно непременно возрастёт. Однако на данный момент весь сервис доступен только на английском языке, что не очень удобно для пользователей, плохо с ним знакомых. Кроме того, для грамотного добавления ppa в систему надо выполнить ряд нетривиальных действий.

Поиск нужного PPA и его описания

Добавление PPA в систему

Способ для Ubuntu 9.10 и более новых версий

Начиная с версии 9.10 в Ubuntu была улучшена интеграция с Launchpad. Теперь на страницах всех репозиториев есть короткая инструкция по быстрому добавлению источника приложений в систему. В этой инструкции интересует часть выделенная жирным шрифтом. Скопируйте эту часть и воспользуйтесь одним из ниже приведенных способов добавления репозитория.

Графический способ

GNOME: Откройте Центр приложений Ubuntu. Откройте пункт меню Правка→Источники приложений… . Перейдите на вкладку Другое ПО и нажмите Добавить… .

KDE: Откройте Управление программами→Настройки→Редактировать источники программ, перейдите на вкладку со списком подключенных репозиториев и нажмите Добавить.

В появившееся окно вставьте скопированную с сайта строку. После этого обновите список пакетов.

Консольный способ

В Ubuntu 9.10 и выше описания репозитариев не добавляются в общий файл /etc/apt/sources.list, а хранятся отдельными файлами в каталоге /etc/apt/sources.list.d/Универсальный метод добавления

Для корректного добавления PPA в систему необходимо выполнить два действия:

Добавить ссылку на репозиторий в системный список источников пакетов.Второй пункт нужен для того, чтоб система установки пакетов не ругалась на наличие ненадёжных источников и именно для него нам нужно было попасть на страницу с описанием PPA.

Нажмите на Technical details about this PPA для того, чтобы увидить детальную информацию о PPA:

Launchpad автоматически определяет вашу версию Ubuntu. Если этого не случилось, выбирите свою версию в выпадающем списке.

Две строчки рамке - это две строчки с описанием репозиториев (первая для бинарных пакетов, вторая для исходных кодов), которые надо добавить к списку источников программного обеспечения в вашей системе. О том, как это делать см. в статье про репозитории. Если вашей версии Ubuntu нет в списке, значит, данный PPA её не поддерживает по каким-то причинам. Возможно, ваша версия Ubuntu слишком старая, тогда вам необходимо обновиться до более свежей версии, либо наоборот - вы используете нестабильную версию, ещё официально не вышедшую. Кроме того, разработчик по каким-то причинам может прекратить поддержку своего PPA и больше не добавлять туда свежие пакеты. В любом случае, все вопросы по содержанию PPA отправляйте той команде или тому человеку, кто поддерживает данный PPA.

Однако для корректной работы с подключённым PPA необходимо импортировать его ключ в систему. Ключ - это часть строчки «Signing key» после слеша. Рядом есть ссылка «What is this?», при нажатии на которую появиться краткая справка о том, что такое подпись репозитория и как импортировать ключ в систему. К сожалению она на английском, однако в импортировании ключа нет ничего сложного: вам всего лишь надо выполнить в консоли команду

заменив «12345678» той строчкой, которая написана после «/» в строке «Signing key». Подробнее про подпись репозиториев см. в общей статье про репозитории.

Теперь можно обновить список пакетов и устанавливать программы из подключённого PPA.

Читайте также: