Как установить shodan на kali linux

Обновлено: 06.07.2024

Сегодня на повестке дня у нас хакерский поисковик Shodan.

Сейчас я расскажу как пользоваться Shodan. Сегодня вы узнаете все касаемо использования этого поисковика. Данная статья будет обновляться и сюда будет добавляться дополнительная информация по использованию Шодан.

Как пользоваться Shodan

Содержание

Да все, что угодно!: сервера, компьютеры, роутеры, свитчи, вебкамеры, принтеры, системы видеонаблюдения, системы управления умным домом, зубные щетки, квадракоптеры, автомойки, видеоняни, тепловые насосы, банкоматы, светофоры, медицинское оборудование, системы охраны и даже атомные электростанции. Последнее конечно произошло только один раз. Но вы же понимаете один раз не …., и такое еще может повторится.

Почему мне надо знать как пользоваться Shodan?

Все думают, что для того чтобы быть хакером в общепринятом смысле этого слова, надо быть компьютерным гением. Но это ошибочное мнение, взломать ваш компьютер может любой школьник, какой-нибудь скрипт-кидди, а с поисковиком Shodan это стало намного проще.

К чему я это? Да к тому что в современной действительности для того чтобы защититься от атак надо самому быть немного хакером, этичным хакером или как еще говорят белым хакером.

Друзья мои, если вы впервые слышите о поисковике Шодан, то я вас уверяю после этой статьи вы по другому посмотрите на интернет вещей и на все современные гаджеты которые заполонили нашу жизнь и находятся в наших квартирах.

Статья носит исследовательский характер. При ее написании использовалась общедоступная информация. Применение описываемых техник или методик, или их частей в противозаконных и противоправных действиях запрещено. Соблюдайте законодательство. Ни администрация сайта, ни автор статьи не несет никакой ответственности за любой ущерб в следствии незаконного использования данной поисковой системы.

Итак, переходим на официальный сайт Shodan. Следует помнить, что официальный сайт находится по адресу shodan.io. Доменная зона не com и не net, а именно io!

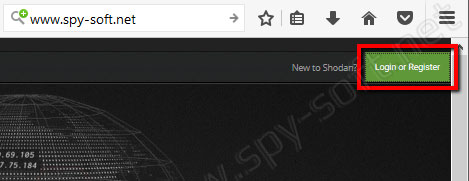

Сразу идем регистрироваться нажав в левом верхнем углу на зеленую кнопку «Login or Register» (Зайти или зарегистрироваться).

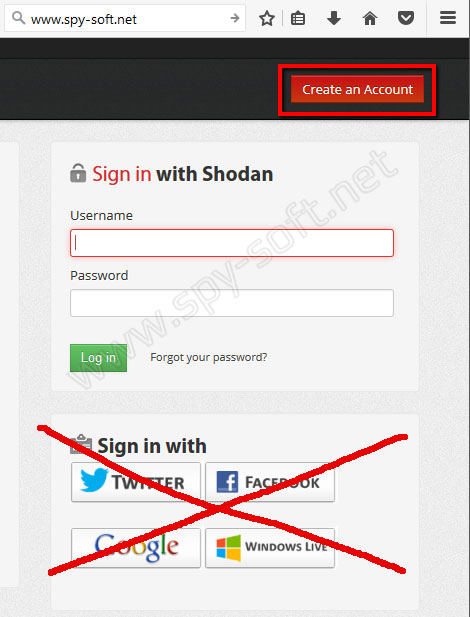

Поэтому нажимаем на кнопку «Create an Account» (Создать аккаунт).

Как пользоваться Shodan: Авторизация на сайте

На странице создания аккаунта заполняем все необходимые поля и нажимаем на кнопку «I Accept…».

Здесь вы увидите несколько вкладок:

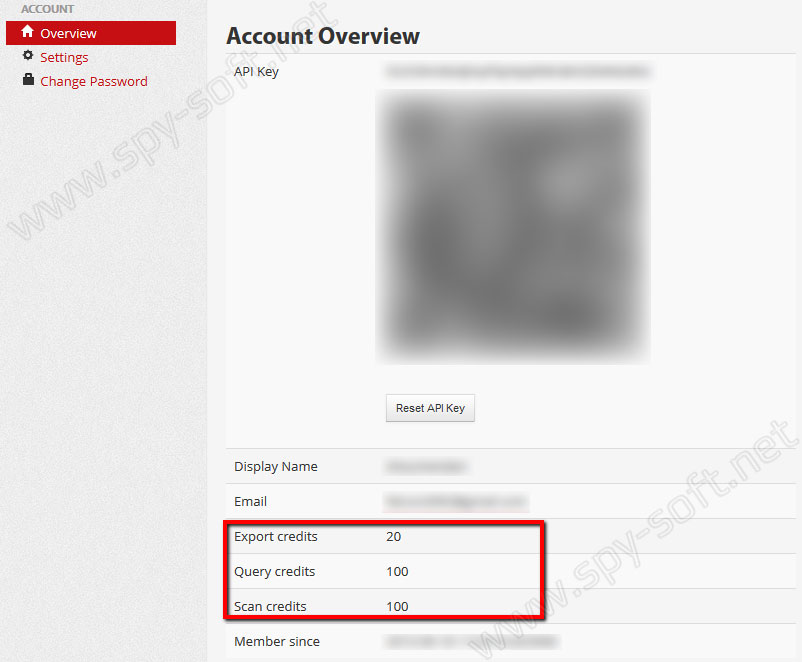

У меня платная пожизненная регистрация, за 50$. Она дает определенное количество кредитов и убирает некоторые ограничения на количество поисковых результатов в день (смотри скрин выше).

С этим разобрались, теперь перейдем непосредственно к возможностям поисковика.

Использование Shodan

Начнем с самого главного с верхнего меню. Здесь у нас строка поиска и несколько кнопочек.

- Featured Categories — поиск по категориям.

- Top Voted — самые популярные поисковые запросы за все время.

- Recently Shared — последние поисковые запросы.

- Название поискового запроса.

- Описание поискового запроса.

- Метки (кликабельные).

- Дата добавления на сайт.

- Оценка пользователей (типа лайки).

Моментально появляются результаты сканирования. Для понимания я поделил все на несколько полей. Слева на право:

- В левой части экрана общая информация. Общее число результатов. Результаты по странам и отдельное количество найденных результатов по каждой стране. Провайдеры, порты, операционные системы и т.д.

- Сверху посередине метки используемые автором при добавлении запроса.

- В середине располагаются сами результаты с поверхностной информацией: IP-адрес, провайдер, дата добавления, страна, город. Более подробную информацию можно получить нажав на кнопку «Details».

- И последнее поле справа, отображает баннер ответа.

Shodan как пользоваться. Результаты поиска.

В Explore попадают только те поисковые запросы, которые добавили пользователи. Поэтому не бойтесь сканировать вашу личную сеть (IP-адрес). Без вашего желания об этом никто не узнает.

Как искать в Shodan

По умолчанию функция поиска сайта использует введенное слово для поиска, как точное выражение для поискового запроса. Поисковик может искать только конечное слово из запроса (к примеру, поисковой запрос «WVC80» вернет только «WVC80» и проигнорирует «WVC80N»), и рассматривает несколько слов только как логическое выражение AND («и»). Общие слова (a, and, by, the, is, on, it) будут игнорироваться.

Основной поиск будет выполнять сопоставление строки с информацией из баннеров серверов без поиска с помощью дополнительных метаданных протокола, которые также собираются из обнаруженных устройств.

Что такое баннер?

Баннер — это текст, отображаемый хост-сервером. Баннер содержит сведения о сервере и программах, которые выполняются в системе. Если хакер во время пентеста хочет отыскать уязвимости в системе, одним из первых и простых способов решения этой задачи является методика «сбора баннеров».

Документация Шодан не раскрывает, какие именно данные протоколов используются в поиске по умолчанию, но эмпирический анализ указывает на то, что поиск возможен минимум по следующей информации:

И множество другой информации!

Как понять код ответа сервера?

Код ответа может быть разный, подробно объяснить в рамках данной статьи нереально. Вот как примерно выглядит код и кратко что он означает:

Фильтры в Shodan

Поиск в Шодан не может быть реализован без понимания работы фильтров (операторы). Вот список основных операторов. Под каждым фильтром будет пример применения. Нежирным отмечен запрос, а жирным шрифтом использование оператора в связке с ним.

Имейте ввиду. Большинство фильтров будут работать только после авторизации на сайте.

Операторы Shodan

City — поиск в определенном городе:

apache city:"Paris"

Country — поиск в определенной стране. В формате RU, US, FR. (Коды стран)

nginx country:"fr"

Geo — поиск по координатам:

apache geo: 44.9396,-74.1213

Net — поиск по IP-адресу:

Os — поиск определенной операционной системы:

microsoft-iis os:"windows server 2012"

С фильтрами разобрались. Теперь давайте перейдем к примерам поиска в Shodan. Не буду выкладывать много примеров, кому надо сам найдет с помощью функции «Explorer», о которой я говорил выше.

Примеры использования Shodan

Shodan камеры

Системы автоматического контроля и сбора информации (SCADA)

Другие возможности

Помимо веб-интерфейса поисковая система для пентестеров предлагает инструменты для работы из командной строки. Сегодня мы не будем касаться этой темы, но в будущем я покажу как ее использовать в Kali Linux.

Про взлом

Каждый раз обращаясь к открытым ресурсам интернета вещей вы нарушаете закон. Это не осознается когда используешь Шодан. Причем сам поисковик не несет никакой ответственности, а вот вам, если вы не пентестер и не имеете разрешения на проведения теста на проникновение, поймают и надерут задницу.

Поэтому хорошенько подумайте перед тем, как что-то делаете. Особенно если вы новичок в информационной безопасности. Имейте ввиду, для чайников в Шодан подготовлены хонипоты (ловушки), в которые как правило и попадаются мелкие но возомнившие из себя крупными рыбами новички.

Про защиту

Об этом трудно рассказать в двух словах. Поэтому правильной защите интернета вещей будет посвящена отдельная статья, которую я уже заканчиваю и на днях выложу.

Надеюсь у меня получилось раскрыть тему поисковой системы Шодан. Это только первый материал на тему его использования. В будущем статья будет обновляться и пополнятся дополнительными материалами.

Этичный хакинг и тестирование на проникновение, информационная безопасность

Поиск уязвимостей на хосте (хостом может быть веб-сайт, веб-сервер, сетевое устройство (роутер и другие), компьютер конечного пользователя) начинается со сбора базовой информации. Эта информация включает в себя обнаружение хостов (если мы исследуем подсеть), сканирование их портов для поиска открытых, определение запущенных служб на этих портах, определение версий служб и поиск уязвимостей для данных версий, проверка на использование слабых паролей (брут-форс), запуск дополнительных сканирований различными инструментами, в зависимости от обнаруженных сетевых служб.

Обычно это довольно типичный набор действий, который варьирует от обнаруженных на хосте запущенных сетевых служб. Поэтому уже есть разные инструменты автоматизации, которые могут просканировать диапазон сети и, например, запустить брут-форс найденных служб.

Я хочу рассказать об ещё одном инструменте — это badKarma.

Как установить badKarma

Установить badKarma очень просто. Но дело в том, что это всего лишь графическая оболочка для запуска инструментов. То есть вам нужно установить все инструменты, которые программа использует. Поэтому я рекомендую работать с badKarma в Kali Linux, в которой (почти) всё необходимое уже присутствует.

Для установки badKarma в Kali Linux выполните команды:

Как пользоваться badKarma

Начните с того, что введите цель. Можно указать адрес сайта, IP адрес или диапазон IP адресов:

Также можно выбрать профиль сканирования. Доступны следующие варианты:

- nmap_default — обычное сканирование с помощью Nmap,

- nmap_intense_scan — интенсивное сканирование с Nmap, используются опции -T4 -A -v -oX

- nmap_intense_scan_all_tcp — интенсивное сканирование всех TCP портов с Nmap, используются опции -p 1-65535 -T4 -A -v -oX

- nmap_intense_scan_no_ping — интенсивное сканирование с Nmap без проверки, доступен ли хост (без пинга), используются опции -T4 -A -v -Pn -oX

- masscan_full_tcp — полное сканирование с помощью Masscan, используются опции -p0-65535 --rate 10000 --banner

- get-from-shodan — не проводить сканирование, а получить данные из shodan. Чтобы это работало, вы должны предварительно указать свой API ключ от shodan. В Kali Linux API ключ от shodan нужно прописать в файле

Я в качестве цели добавлю локальную сеть, через которую выхожу в Интернет: 192.168.50.0/24

Результаты сканирования будут представлены в виде списка доступных хостов:

Если кликнуть на хост, то будут показаны открытые порты и запущенные сетевые службы:

Под списком запущенных служб располагается другая дополнительная информация (если она собрана) об операционной системе, расположении, MAC-адрес и прочее:

Теперь у нас два варианта: можно продолжить исследовать хост в целом, либо сосредоточится на его отдельных службах. Для просмотра доступных опций по работе с хостом, кликните на нём правой кнопкой мыши:

Там доступны различные виды сканирования с помощью Nmap, разные опции для поиска субдоменов, исследования DNS записей и другие способы получения информации по хосту.

Кликая правой кнопкой по запущенным на хосте службам, можно увидеть доступные для них действия:

Например, для SSH можно запустить брут-форс:

Можно запустить поиск эксплойтов с помощью nmap, searchsploit или sploitus:

В этом случае будет определён точный номер версии службы (если это не было сделано ранее) и для неё будет выполнен поиск эксплойтов по популярным базам данных.

Особенно много разных опций для веб-служб:

Вы можете сделать скриншот, клонировать страницу, провести сканирование популярными программами для поиска уязвимостей, запустить поиск пользователей, хостов, директорий, субдоменов и прочего,

имеется WebSession (работает с mitmproxy):

Получаемые во время работы данные не просто выводятся на экран, но и сохраняются в файле сессии /tmp/badkarma.sqlite. Если вы хотите сохранить этот файл, то после завершения работы обязательно скопируйте его в безопасное место, так как папка /tmp автоматически очищается при каждой перезагрузке компьютера.

Также вы можете сохранить проект и загрузить ранее сохранённый проект.

Заключение

badKarma в целом интересная программа-ассистент, с помощью которой можно быстрее выполнять рутинные действия и держать полученные результаты в одном месте, удобном для визуального восприятия.

Программа находится в стадии активной разработки. В целом большая часть функционала работает, хотя некоторые команды не запускались из-за неправильно используемых опций, некоторые из-за их отсутствия в системе — даже в Kali Linux. Какие-то необходимые утилиты можно установить из стандартных репозиториев, но некоторые (например, dirsearch и WAFW00F) там отсутствуют и нужно самостоятельно их правильно установить (так, чтобы они были доступны для вызова по имени программы, а не по указанию пути до файла).

Удобно, что программа централизованно сохраняет полученные результаты.

Как можно понять при работе с программой, набор операций для каждой службы подбирается интеллектуально, в зависимости от вида службы. Если в этом списке не хватает какого-то вашего любимого инструмента, то это не является проблемой: badKarma является модульной программой и вы можете добавить свой собственный модуль.

Zip File, мамкины хацкеры. Задумывались ли вы когда-нибудь над тем, зачем вообще нужно ставить пароли на телевизоры, IP-камеры, умные лампочки, чайники и прочие современные вещи, являющиеся частью огромного мира IoT? Концепция интернет-вещей уже настолько плотно вошла в нашу жизнь, что мы порою даже не задаёмся вопросом, какой же пароль на видеонаблюдение нам поставил пришедший на 5 минут спец из рос. телекома.

Насколько безопасен наш старенький роутер, верой и правдой жужжащий в тёмном шкафу года с 2015го. И каким образом на нашем компе периодически пропадают важные файлы. Хотя мы, что называется, на 100% уверены в том, что ничего с NASа точно не удаляли. Всё это в конце концов может привести вас к такой неприятнейшей проблеме, как паранойя. Всюду будут мерещиться теории заговора, внутри создастся чёткое ощущение слежки.

Вполне возможно, что вы просто плохо заботились о своей безопасности. Вернее, о безопасности домашних девайсов, имеющих выход в глобальную сеть. Именно такая халатность в конечном итоге, как раз и приводит к подобного рода казусам. Но как именно злоумышленник добрался до сокровенных данных? Как он смог получить доступ к вебке и узнать адрес почты, на который нужно писать?

Пфф. Изи. Банально нашёл в поисковике. Но не в яндексе или гугле, как многие могли бы подумать, а в Шодане. Специальном хаЦкерском поисковике доступных устройств IoT. Данный сёрч ежедневно сканирует сотни тысяч новых устройств, подключённых к сети, и добавляет их в соответствующую базу, из которой впоследствии злоумышленники и получают инфу о беззащитных железках.

О том, каким образом происходит процесс поиска потенциальных жертв взлома, кто контролирует данную базу и что следует предпринять, дабы обезопасить свои домашние и рабочие сети от подобных атак, мы с вами и поговорим в сегодняшнем выпуске. Погнали.

Шаг 1. Перед нами главная страница самого неоднозначного поисковика в клирнете. Его создатель, Джон Мээерли, получил нобелевскую премию за то, что продал свою *опу правительству США и передаёт все собранные данные прямиком в Пентагон. Шучу. Хотя доля истины в этих словах всё же есть.

Однако по словам самого автора ресурса, на заре создания Shodan’а интернетом пользовалось так мало людей, что никаких задних мыслей по поводу киберпреступников у него не возникло. Правда, как тогда объяснить то, что он до сих пор существует и находится в открытом доступе, не нуждаясь даже в выходе через Tor?

Есть у меня пару мыслишек на этот счёт. Но поделюсь я ими чуточку позже. А пока, давайте продемонстрирую, как всё это дело работает. В строке поиска можно ввести название оборудования.

В последнее время я снова возобновил активную работу с Cisco’вскими железками, поэтому давайте просканируем наш земной шарик на наличие доступных кисок.

Шаг 2. На вкладке Explore можно посмотреть, какие запросы пользователи данного сервиса вводят чаще всего. Помимо камер и Цисок, люди ищут устройства с дефолтным паролем.

Шаг 3. Давайте попробуем запросить такие железки. В строке поиска добавим для фильтрации ключ с указанием порта от веб. морды.

Шаг 4. И попробуем открыть одно из устройств в появившемся списке. Потрясающе. Вот тебе и IP, и модель роутера, и MAC-адрес. Деанонь не хочу.

Шаг 5. Но самая забавная уязвимость связана с моими любимыми роутерами от ASUS. Любы они исключительно за их фирменный DynDNS нормально фурычящий прям из коробки, а не за их безопасность. С последним у этих ребят не всё гладко. Особенно на старых прошивках.

Вот вам пример. Если ввести в поиске соответствующий запрос и отфильтровать выдачу по нашей стране, то даже сегодня остаются юзвери, доступ к данным которых по FTP остаётся открытым.

Шаг 6. Я наскоро прошёлся по нескольким IPам из списка и нашёл несколько шар с фильмами и сериалами, рабочими документами и семейными фотографиями.

Шаг 7. Смотреть, конечно, не стал, но тем не менее. Сам факт того, что пользователи вероятно даже не знают о том, что их личные данные, по сути, выставлены на всеобщее обозрение заставляет задуматься.

Ведь это вам кажется, мол хаха кто вообще может так облажаться. Ребят, да кто угодно. Любой, кто не проводит за компьютером дольше 8 часов в день не защищён от подобного рода напастей.

Ваши близкие, родные, друзья, не относящиеся к категории задротов. Никто из них даже не задумывается о каких-то там обновлениях прошивок. Безопасных паролях и прочем. Пришёл чел в гости, сделал, работает, в контактик заходит. Фильмы на телике кажет. Всё. Спасибо.

Ни о какой безопасности никто вообще не задумывается, пока жареный петух в опу не клюнет. И в офисах также. Наняли по аутсорсу ребят для прокладки и настройке сети из местной шараги.

Дали по рублю каждому или вовсе сказали спасибо и работают потом в 1Ске с семи значными числами. И потом искренне недоумевают, кто же это слил их базу в даркнет или левый паблик в телеге. Ай-я-яй, злые дяденьки хаЦкеры.

Да это не они злые, а вы тупые, раз экономите на таких краеугольных вещах, как безопасность и защита собственных данных. Ладненько. Меня чёт понесло, как обычно.

Шаг 8. Давайте вернёмся к нашему пациенту. Помимо web. интерфейса, в Линухе с Шоданом можно работать прямо из терминала. Для этого необходимо установить соответствующий пакет.

Шаг 9. Пройти регистрацию на сайте и получить свой уникальный API. Без этого дела у вас не получится сделать больше 10ки запросов за день.

Шаг 10. Далее ввести сгенерированную APIшку в окно терминала.

Шаг 11. И получить список возможных опций введя shodan.

Шаг 12. Косяк заключается в том, что для того, чтобы использовать данный способ взаимодействия, вам придётся приобрести платный акк и ко всему прочему объяснить админам с какой целью вы собираетесь использовать их систему.

Шаг 13. Да и оплата тут далеко не самая анонимная. Короче хоть где-то ребята додумались вставить палки в колёса.

Шаг 14. Но это не отменяет тот факт, что, введя ту же команду в строке поиска будучи на веб сайте, вся информация, к примеру о тех же вебкамерах по Москве, вмиг появится на экране.

Такое себе ограничение знаете ли. Вернее скорее, его иллюзия. Ведь сервису, судя по всему, выгодно получить трафик от пользователей, устройства которых вероятно сразу же попадают в общую базу. Иначе, как можно ещё объяснить столь обильное наполнение данного ресурса. Думается, вся эта история работает не без молчаливого одобрения со стороны дяди сэма.

Впрочем, это всего лишь догадки. Однако в любом случае, пользоваться Shodan’ом без VPNа я вам настоятельно не советую. Ибо исходный код засекречен. В открытом доступе есть только питоновская библиотека помогающая взаимодействовать с API. При этом логи эта штука каким-то образом всё же записывает, и инфа от умных холодильников и лампочек ежедневно пополняет текущую базу. И лишь одному богу известно, когда создатели официально передадут её в руки властей.

Что ж, друзья, на этом наш сегодняшний мыслемёд подходит к своему логическому завершению. Надеюсь, что вам по душе вся та информацию, которую я для вас собираю. Помните, что для того, чтобы обезопасить свои девайсы, относящиеся к категории интернет-вещей от любого внешнего доступа, их необходимо настраивать должным образом.

Вернее, не их, а маршрутизатор, к которому они подключаются. И в идеале, если сей роутер будет не из самых дешманских. ASUS последних серий, небезызвестный Mikrotik, бюджетная Циска. В последней, уровень доступа вообще настраивается чуть ли не как в Пентагоновской сетке. Но принцип плюс/минус у всех один. Разница лишь в методах шифровании и спектре возможностей обороны.

К слову, о Цисках. Друзья, я напоминаю, что в данный момент продолжается набор на дистанционное обучение на курсы по программам CiscoCCNAи ITEssentialsпод мои руководством. Они ориентированы исключительно на людей желающих стать реальными специалистами в области сетевой инженерии и сетевой безопасности. Спектр тем изучаемый по программам довольно широкий.

Это и основы сетей, IP-сервисы, доступ к сети, основы безопасности, автоматизация процессов. Если вы начинаете с нуля, рекомендуется пройти для начала программу Essentials, чтобы вникнуть в курс дела. В любом случае, все желающие обучиться по программам ведущего мирового вендера и получить по итогу соответствующий сертификат, подтверждающий прохождение курсов, пишите мне на электронку с пометкой Ciscoкурсы.

Ответное письмо будет содержать подробную программу по обучению и цену. Сразу предупреждаю, что это дорого, долго, трудно и подходит только тем, кто готов серьёзно пахать на прокачку собственных знаний. Если вы не из такого числа, даже не думайте рыпаться. Это не школа, где можно просиживать жопу. Не колледж, где каждый стремится вам помогать и уж точно не институт со взятками ректору и пьянками в клубах.

Тут только вы и знания, способные сделать из вас человека с приличной зарплатой, но что гораздо важнее – уважаемого, компетентного специалиста среди членов IT-комъюнити. А в нашем деле, последний фактор, уж поверьте, не менее важен. В общем, ладно. Кому интересна движуха – пишите. Места пока есть. И желание давать что-то годное людям у меня тоже пока не пропало. Поэтому не протупите.

В заключении по традиции хотелось бы пожелать всем удачи, успеха и самое главное позитивного отношения к обучению. Берегите себя и свои сети, не забывайте обновлять прошивки и периодически генерить пароли. Помните, что ваша безопасность находится только в ваших руках. И никто другой не сможет защитить ваши персональные данные лучше, нежели вы сам. Так что не пренебрегайте этим вопросом.

Shodan называет себя «поисковой системой для подключенных к Интернету устройств». С таким количеством устройств, подключенных к Интернету с различными уровнями безопасности, специальные возможности этой поисковой системы означают, что он может предоставить список устройств для тестирования и атаки. В этом уроке мы будем использовать Python для целевых уязвимостей программного обеспечения и извлечения уязвимых целевых IP-адресов из Shodan.

Любое устройство, подключенное к Интернету, должно раскрывать какую-то информацию о себе. Это может быть относительно ограниченным, так как умные конфигурации системы могут блокировать большинство нежелательных запросов. На некоторых устройствах можно сканировать порты, чтобы выявлять такие вещи, как службы, запущенные на веб-сервере, или имя веб-камеры, подключенной к беспроводной сети.

В первом эпизоде третьего сезона сериала «Мистер Робот», главный персонаж, которого играет Кристиан Слейтер, использует поисковую систему Shodan для сбора информации о своих корпоративных рекомендациях, Evil Corp. Tyrell (Martin Wallström) и Анджела (Portia Doubleday) находятся на его стороне, наблюдая в недоумении, поскольку мистер Робот, теневая личность Эллиота (Рами Малек), выполняет поиск «Apache Tomcat».

Поиск, подобный тому, который используется в шоу, может выявить существенную информацию о потенциальной цели. Используя эту же методику, мы посмотрим, что именно можно найти, используя функцию поиска Shodan и как ее можно использовать для выполнения взлома.

Получение ключа API Shodan

Чтобы использовать API-интерфейс Shodan для прямого запроса и получения данных, минуя веб-интерфейс, нам нужно использовать наш ключ API. Этот ключ API можно получить, перейдя в раздел «Моя учетная запись» на веб-сайте Shodan, связанный в правом верхнем углу домашней страницы или просто открыв account.shodan.io.

Этот ключ будет вставлен в код Python, используемый для вызова API, поэтому может быть полезно скопировать его в буфер обмена или сохранить его в файл.

Сопоставление интерфейса Shodan с Python

Чтобы использовать Python для запросов с использованием Shodan API, нам нужно иметь функциональную среду Python, а также установленный модуль Shodan Python. В примерах, используемых в этом руководстве, используется Python 2.7. Python 3 также работает с использованием модуля, но требует, чтобы ряд изменений синтаксиса был функциональным со сценариями, показанными в этом учебнике. В операционных системах Linux на базе Debian Python 2.7 можно установить, открыв эмулятор терминала и выполнив приведенную ниже команду.

С установленным Python мы также можем установить модуль Shodan Python. Это можно сделать с помощью pip или с помощью Easy Install. Pip также может быть установлен с помощью apt-get с помощью команды ниже.

После установки pip мы можем использовать pip для установки модуля Shodan Python.

Если на вашем устройстве имеется несколько версий Python и, возможно, несколько версий pip, вам может потребоваться указать, что вы хотите установить модуль для Python 2.7, используя приведенную ниже команду, с указанным параметром pip2.7.

Если ни один из этих методов не удался, библиотеку можно также установить, выполнив приведенную ниже команду.

Как только Python и библиотека Shodan установлены, мы можем начать писать новый скрипт Python. В командной строке Linux мы можем создать новый файл и начать его редактирование с помощью nano. Обязательно выберите имя файла, отличное от «shodan», чтобы не было конфликтов между ссылкой на библиотеку и самим скриптом. Ниже мы создадим файл под названием «search.py».

Затем мы можем определить наш ключ API Shodan, чтобы скрипт мог использовать его для создания запросов API. Добавьте следующие строки для этого.

Замените «вставьте свой ключ API здесь» с помощью вашего ключа API, полученного на веб-сайте Shodan, оставив кавычки в поле.

Затем мы можем использовать объявление try, чтобы определить, что должен делать скрипт. После этого мы можем добавить команду, которая использует блок api.search API Shodan для фактического запроса результатов поиска.

Теперь скрипт должен выглядеть так, как показано на рисунке ниже. Более подробную информацию о Shodan API и этот код можно найти на странице документации.

Теперь скрипт можно сохранить и протестировать. Внутри nano мы можем сохранить скрипт с помощью Ctrl + O и выйти из nano с помощью Ctrl + X. Внутри того же каталога мы можем запустить скрипт, используя следующую команду.

Хотя эта дополнительная информация может позволить другим критериям обрабатывать другие скрипты и инструменты, если кто-то хочет автоматизировать процесс сбора и тестирования атак против IP-адресов, этот формат в значительной степени не нужен.

Чтобы возвращать только IP-адреса, мы можем изменить форматирование нашего скрипта Python. Во-первых, мы можем удалить префикс IP: от строки, показанной ниже.

Таким образом, это выглядит так:

Мы также можем удалить строку, которая предшествует ей, и две строки, которые следуют за ней.

Теперь скрипт должен выглядеть так, как показано ниже.

Когда мы запускаем этот скрипт, он вместо этого вернет список IP-адресов без какого-либо другого ненужного контура

Теперь у нас есть текстовый файл, содержащий список IP-адресов, которые мы можем использовать для тестирования различных атак, в зависимости от того, какие условия поиска мы использовали для идентификации отдельных видов уязвимых систем.

Автоматизация задач с результатами Shodan

Для примера утилиты командной строки, которая может использовать IP-адрес в качестве аргумента, мы будем использовать ping. Использование того, что активно пытается атаковать или использовать устройства, обнаруженные Shodan, было бы незаконным и безответственным, поэтому обязательно используйте только те инструменты, которые у вас есть разрешение на использование на цели, если вы действительно используете что-либо. Во-первых, мы создадим новый сценарий оболочки, используя nano так же, как и раньше.

Затем мы можем добавить инструкцию, которая позволяет нам делать что-то с каждой строкой нашего списка IP-адресов по отдельности.

Теперь скрипт должен выглядеть так, как показано на рисунке ниже.

Mы можем сохранить этот скрипт с помощью Ctrl + O и снова вывести nano с помощью Ctrl + X. Чтобы иметь возможность запускать скрипт, нам нужно будет пометить его как исполняемый файл нашей операционной системой, предоставив ему эту привилегию с помощью chmod.

Теперь мы можем запустить скрипт из командной строки.

Скрипт должен перебирать каждый IP-адрес в адресе и отправлять пинг на каждый IP-адрес.

Оружие атаки

Строка, которая инициировала «ping» в сценарии оболочки, была бы простой областью для управления действием, которое выполняется с IP-адресами, полученными из Shodan. Оригинальный скрипт Python также может быть обновлен для более сложных эксплойтов или тестов. Ниже приведена базовая команда ping «while» итерации сценария оболочки.

Переменная $ line в этой команде представляет каждую строку файла списка IP, log.txt. Мы можем заменить эту команду ping любой другой строкой, которая будет включать IP-адрес в качестве аргумента. Мы могли бы использовать nmap для сканирования портов целевыми IP-адресами, используя приведенную ниже команду, используя аргумент -sS для проведения сканирования службы.

Другие приложения

Эта методология может применяться ко всем видам различных атак, используя Shodan, Python, shell-скрипты или другие инструменты, при условии, что они могут находить устройства и атаковать их без ввода пользователем.

Любой поиск уязвимостей начинается с разведки и сбора информации. Разведка может быть активной: перебор файлов и директорий сайта, использование сканеров уязвимостей, ручной анализ приложения; или пассивной: с использованием различных поисковых систем и интернет-сервисов. В этой статье мы рассмотрим инструменты Kali Linux, а также онлайн-ресурсы, которые можно использовать для анализа защищенности веб-приложений.

Информация предоставлена исключительно в ознакомительных целях. Не нарушайте законодательство!

Пассивная разведка

Для пассивного сбора информации характерно то, что этапы его проведения невозможно обнаружить, так как фактически нельзя определить, с какого узла производится сбор информации. При пассивном сборе используются службы Whois, анализ DNS, исследование публичных интернет-ресурсов, поисковые системы и интернет-сервисы, социальные сети и многое другое.

2IP или аналоги

Различные онлайн-сервисы, предоставляющий информацию об операционной системе, браузере, месте расположения и интернет-провайдере, а также непосредственно об IP-адресе. Сервис предоставляет доступ к инструментам, которые могут оказаться хорошим подспорьем при проведении тестирования на проникновение. На 2IP можно узнать IP-адрес объекта по доменному имени, проверить DNS записи домена, определить используемую CMS, наличие сайта в веб-архивах и т.д.

Shodan

Это поисковая система, разработанная веб-девелопером Джоном Мазерли и ориентированная, прежде всего, на поиск устройств, подключённых к интернету. Shodan предоставляет информацию об устройствах (маршрутизаторах, коммутаторах, настольных компьютерах, серверах и т.д.) и сервисах. Поисковая система опрашивает порты, захватывает полученные баннеры и индексирует их, чтобы найти необходимую информацию. Ценность Shodan, как инструмента тестирования на проникновение, заключается в том, что он предоставляет ряд удобных фильтров:

HackerTarget

Сервис позволяет произвести сканирование на наличие уязвимостей на основе инструментов с открытым исходным кодом. HackerTarget может осуществлять 12 различных типов сканирования (сканирование внешних портов, сканирование уязвимостей с помощью OpenVAS, сбор информации о домене, тесты безопасности WordPress, Joomla и Drupal), доступных для сканирования Free.Perform. Информация, собранная при помощи HackerTarget, может быть использована для расширения зоны атаки при выявлении уязвимостей на сервере.

На HackerTarget есть платные пакеты, которые расширяют возможности сервиса. После оплаты предоставляются следующие инструменты:

- Nmap — сканирование любого IP-адреса, лимит сканирования до 2048 адресов в день, сканирование портов без ограничений, запуск сканирования по расписанию.

- OpenVas — Сканирование с помощью инструмента до 512 IP-адресов и составление отчётов в PDF, HTML, XML. Для тарифа PRO+ доступно сканирование по расписанию.

- Доступ к сканеру уязвимостей веб-серверов Nikto, тестированию с помощью SQLmap, расширенный инструментарий для WhatWeb/Wappalyzer, сканирование CMS WordPress, Joomla, Drupal, а также тестирование SSL/TLS.

Google dorks

Операторы расширенного поиска Google используются, как правило, вместе с другими инструментами тестирования на проникновение для сбора анонимной информации, сопоставления сетей, а также сканирования и перечисления портов. Google dorks может предоставить пентестеру широкий спектр конфиденциальной информации, такой как страницы входа администратора, имена пользователей и пароли, конфиденциальные документы, военные или правительственные данные, корпоративные списки рассылки, данные банковских счетов и многое другое. Использование Google dorks позволяет фильтровать информацию примеру по типу уязвимости, по типу CMS, ошибкам, на которые не все обращают внимание. Среди всех операторов расширенного поиска Google наиболее интересны следующие:

- site — поиск осуществляется по конкретному сайту;

- inurl — указатель на то, что искомые слова должны быть частью самого веб-адреса;

- intitle — оператор поиска в заголовке веб-страниц;

- ext или filetype — поиск файлов определённого типа по расширению.

Также при составлении запроса не стоит забывать про операторы, которые задаются спецсимволами:

- «|» — вертикальный слеш, он же оператор OR (логическое или). Указывает, что нужно показать результаты, содержащие хотя бы одно из слов, перечисленных в запросе.

- «""» — кавычки. Указывает на поиск точного соответствия.

- «-» — минус. Используется для очистки поисковой выдачи и исключает из неё результаты с указанными после минуса словами.

- «*» — звездочка, или астериск. Используется в качестве маски и означает «что угодно».

theHarvester

theHarvester — это инструмент для сбора e-mail адресов, имён поддоменов, виртуальных хостов, открытых портов/банеров и имён работников из различных открытых источников (поисковые системы, сервера ключей pgp). Это простой, но эффективный на ранних этапах тестирования на проникновение инструмент позволяет узнать, какую информацию могут собрать о компании через интернет.

Инструмент использует следующие источники:

- Перебор DNS: этот плагин запустит перебор по словарю;

- Обратное преобразование DNS: обратное преобразование обнаруженных IP-адресов для поиска имён хостов;

- DNS TDL расширение: перечисление по словарю TLD;

Модули, для работы которых требуются API ключи:

- googleCSE: нужно создать Google Custom Search engine(CSE) и добавить ваш Google API ключ и CSE ID в плагин (discovery/googleCSE.py);

- shodan: нужно ввести ваш API ключ в discovery/shodansearch.py.

Ключи:

-b — позволяет указать источники в которых он будет искать. Возможные источники поиска:google, googleCSE, bing, bingapi, pgp, linkedin, google-profiles, people123, jigsaw, twitter, googleplus или все сразу — all;

-v — проверить хост в DNS и искать виртуальные сервера имеющие тот же адрес;

-f — записать результаты в HTML и XML файлы;

-n — сделать рекурсивные запросы к всем найденным диапазоном адресов;

-c — провести брутфорс доменных имен по словарю;

-e — использовать указанный DNS сервер;

-h — проверить найденные хосты через SHODAN.

Так же можно ограничить или расширить глубину поиска:

-l — глубина поиска (по умолчанию 100);

-s — пропустить первые n запросов.

Активная разведка

Nmap (Network Mapper) — это утилита с открытым исходным кодом для исследования сети и проверки безопасности. Зачастую используется для инвентаризации сети, управления расписанием служб обновлений и мониторинга аптайма хостов или служб. Nmap был создан для быстрого сканирования больших сетей, но также хорошо работает и в отношении единичных хостов. Nmap запускается на всех популярных операционных системах, а официальные исполнимые пакеты доступны для Linux, Windows и Mac OS X. Достоинствами Nmap можно назвать:

- Гибкость. Nmap поддерживает множество техник для составления карты сети, заполненной IP-фильтрами, межсетевыми экранами, роутерами и другими преградами, а также различные механизмы сканирования портов (TCP и UDP), определение операционных систем, определение версий и др.

- Мощность. Изначально Nmap использовалась для сканирования больших сетей, состоящих из сотен машин.

- Кроссплатформенность. Поддерживаются большинство операционных систем, включая Linux, Microsoft Windows, FreeBSD, OpenBSD, Solaris, IRIX, Mac OS X, HP-UX, NetBSD, Sun OS, Amiga и другие.

- Простота в использовании. Nmap включает в себя широкий набор функций различной степени сложности, он может быть полезен и для опытных пентестеров, и для новичков. Доступны как традиционная версия командной строки, так и графическая версия (GUI).

- Nmap — бесплатный инструмент. Утилита доступна для свободной загрузки и поставляется с полным исходным кодом, который можно изменить и распространять его на основе лицензии.

- Для Nmap разработана подробная документация.

- Поддержка Nmap осуществляется сообществом разработчиков и пользователей.

DMitry

Эта утилита командой строки для UNIX/(GNU)Linux, написанная на языке C. Приложение позволяет собрать максимально возможное количество информации о хосте. В базовую функциональность входит сбор информации о поддоменах, адресах электронной почты, сканировании портов TCP, поиск Whois и другое.

Среди особенностей Dmitry можно выделить следующие:

- Проект с открытым исходным кодом;

- Выполняет ряд поисков Whois;

- Выполняет поиск поддоменов для целевого хоста;

- Выполняет поиск адресов электронной почты для целевого хоста;

- Выполняет сканирование портов TCP на целевом хосте;

- Модульное построение программы позволяет настраивать набор используемых модулей.

Sparta

Инструмент, предназначенный для автоматизации проведения активной разведки. Инструмент имеет GUI интерфейс, что позволяет на интуитивном уровне разобраться с работой программы.

После указания хоста для тестирования, инструмент запустит последовательно несколько сценариев сбора информации, начиная от сканирования портов с помощью Nmap и заканчивая проверкой сканером уязвимостей веб-серверов Nikto, а также созданием скриншотов веб-страниц. При необходимости найденные сервисы можно передать во встроенный механизм брутфорса для подбора пароля к учётным записям пользователей.

WhatWeb

WPScan

WPScan — это сканер уязвимостей WordPress, работающий по принципу «чёрного ящика», без доступа к исходному коду. Он может быть использован для сканирования удалённых сайтов WordPress на наличие уязвимостей.

Функционал инструмента позволяет устанавливать пользовательский user-agent или использовать функцию --random-user-agent для попытки обхода средств защиты. Для более глубокого изучения целевой CMS можно использовать ключ --enumiration с аргументами для запуска определения версии, главной темы оформления сайта, перечисления установленных плагинов и перечисления пользователей методом перебора.

Функция --plugins-detection aggressive является более агрессивной и требует больше времени.

Nikto

Сканер уязвимостей веб-серверов Nikto предназначен для поиска различных дефолтных и небезопасных файлов, конфигураций и программ на веб-серверах любого типа. Сканер исследует веб-сервер для поиска потенциальных проблем и уязвимостей безопасности, включая:

- Неверные настройки сервера и программного обеспечения;

- Дефолтные файлы и программы;

- Небезопасные файлы и программы;

- Устаревшие службы и программы.

О Pentestit

На этом базовую разведку и сбор информации можно завершить и перейти к следующему этапу проведения тестирования на проникновение. На основе собранной информации выстраиваются векторы для проведения последующих атак.

Читайте также: