Как установить wpscan на kali linux

Обновлено: 07.07.2024

Этичный хакинг и тестирование на проникновение, информационная безопасность

Оглавление

Как анонимно сканировать?

Вопрос анонимного использования инструментов для тестирования на проникновение очень широк. И даже если вам кажется, что вы всё правильно настроили, для вас может оказаться неприятным сюрпризом, что некоторые программы игнорируют общесистемный настройки прокси. К таким программа относятся Nmap, Masscan, IVRE и другие, которые не используют системные функции для подключений, а задействуют свои собственные низкоуровневые методики.

Установка и запуск Tor в Kali Linux и BlackArch

Поскольку для анонимности мы будем использовать Tor, то установим необходимые пакеты, которые нам понадобяться:

В Kali Linux

В самый конец файла /etc/tor/torrc добавьте строки:

Запустите и добавьте в автозапуск службу Tor:

В BlackArch / Arch Linux:

В самый конец файла /etc/tor/torrc добавьте строки:

Запустите и добавьте в автозапуск службу Tor:

ProxyChains VS ProxyChains-NG (looks like an IPv6 target specification -- you have to use the -6 option)

Поскольку proxychains не обновлялся с 2006 года, а в ProxyChains-NG этот баг уже исправили, то предлагаю установить ProxyChains-NG (только для пользователей Kali Linux и производных Debian, в BlackArch / Arch Linux уже всё впорядке – по умолчанию ставится ProxyChains-NG):

Сканирование Nmap через Tor

Nmap – это одна из тех программ, с которой нужно быть осторожным, если вы хотите сохранить свою анонимность.

Если мы хотим сканировать с Nmap через прокси, то нам обязательно понадобиться опция -sT. Давайте посмотрим в справке об этой опции и заодно узнаем о двух типов сканирования Nmap:

- -sT (TCP сканирование с использованием системного вызова connect)

Это используемый по умолчанию тип TCP сканирования, когда недоступно SYN сканирование. Это происходит в случае, когда у пользователя нет привилегий для использования сырых пакетов. Вместо того, чтобы использовать сырые пакеты, как это происходит при большинстве других типов сканирования, Nmap "просит" операционную систему установить соединение с целевой машиной по указанному порту путем системного вызова connect. Это такой же высокоуровневый системный вызов, используемый браузерами, P2P клиентами и другими приложениями для установки соединения. Этот вызов является частью программируемого интерфейса, известного как Berkeley Sockets API. Вместо того, чтобы считывать ответы в форме сырых пакетов, Nmap использует этот API для получения информации о статусе каждой попытки соединения.

Итак, теперь мы запускаем nmap с опцией -sT, но без sudo, т.е. программе больше не нужны права суперпользователя.

Ещё полезными станут опции:

- -Pn (Не использовать пинг сканирование)

- -sV (Определение версии)

- --open (Показывать только открытые (или возможно открытые) порты)

При использовании любых прокси всегда происходит замедление скорости, увеличение времени ответа, поэтому сканирование через прокси будет проходить заметно медленнее. Поэтому рекомендую задать интересующие порты опцией -p или же воспользоваться опцией

- -F (Быстрое (ограниченные порты) сканирование).

- -n (Без преобразования DNS)

Последняя опция -n указывает Nmap никогда не производить обратное разрешение DNS имен каждого обнаруженного активного IP адереса. Преобразование DNS может быть медленным даже со встроенным в Nmap параллельным преобразователем IP адресов, поэтому данная опция может сократить время сканирования.

Наконец, мы подошли к опции --proxies. Интуиция подсказывает использовать её примерно так: --proxies socks4://127.0.0.1:9050. Но на самом деле, эту опции вообще НЕ НАДО использовать. Чтобы понять масштабы её ущербности, давайте обратимся к официальной справке:

Предупреждение: эта функция всё ещё в разработке и имеет ограничения. Она реализована внутри библиотеки nsock и, следовательно, не оказывает эффект на пинг, сканирование портов и фаз сканирования при определении ОС. Только NSE и сканирование версии могут извлечь выгоду из этой опции - поэтому другие функции могут раскрыть ваш истинный адрес. SSL ещё не поддерживаются, а также преобразование DNS на стороне прокси (имена хостов всегда преобразуются в Nmap).

Т.е. кроме как ввести нас в заблуждение, что мы находимся за прокси, эта опция ничего делать не умеет.

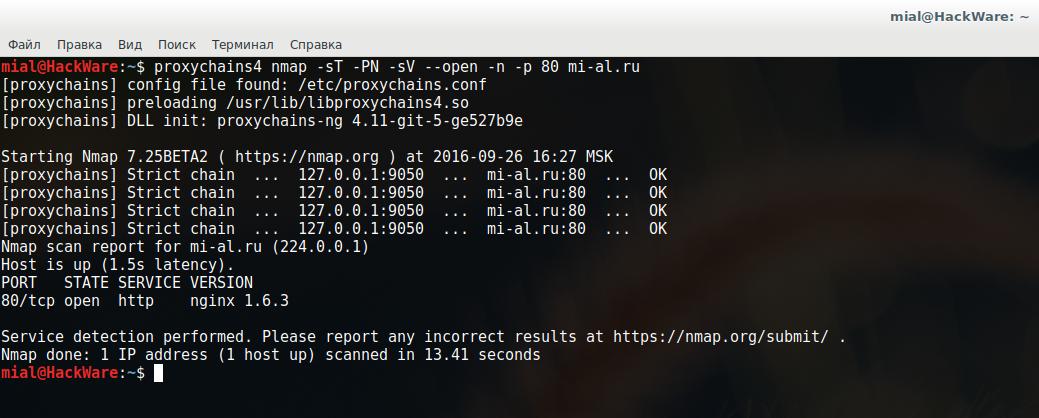

Именно для этого мы и устанавливали ProxyChains-NG. Перед каждой командой Nmap нам нужно добавлять proxychains4, тогда сканирование будет производиться через Tor:

Как видно, выводиться много информации, которую генерирует ProxyChains-NG. Для подавления вывода этой информации можно использовать следующую конструкцию:

Как мы можем убедиться, мы получаем обычный вывод Nmap:

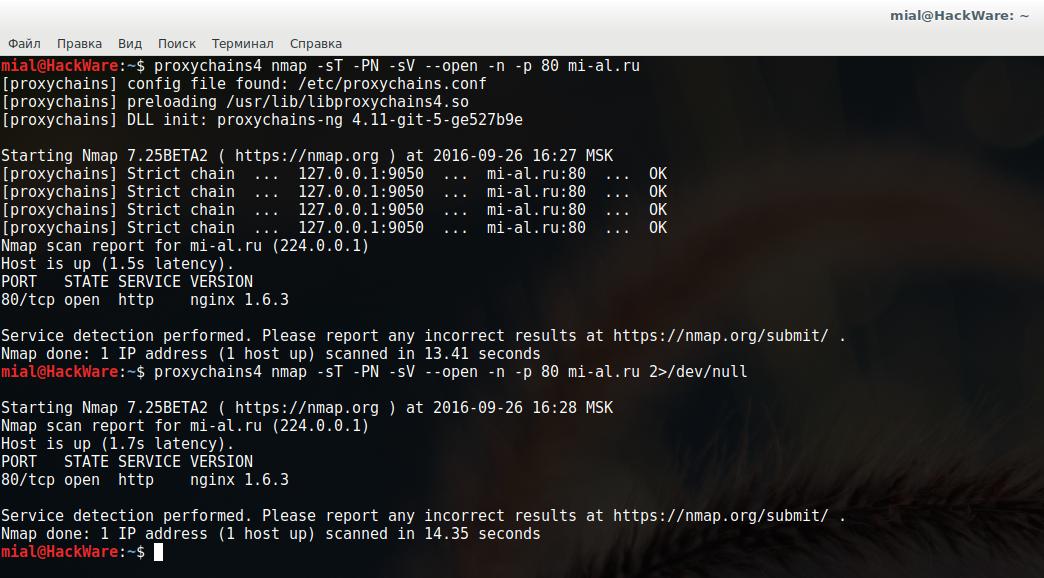

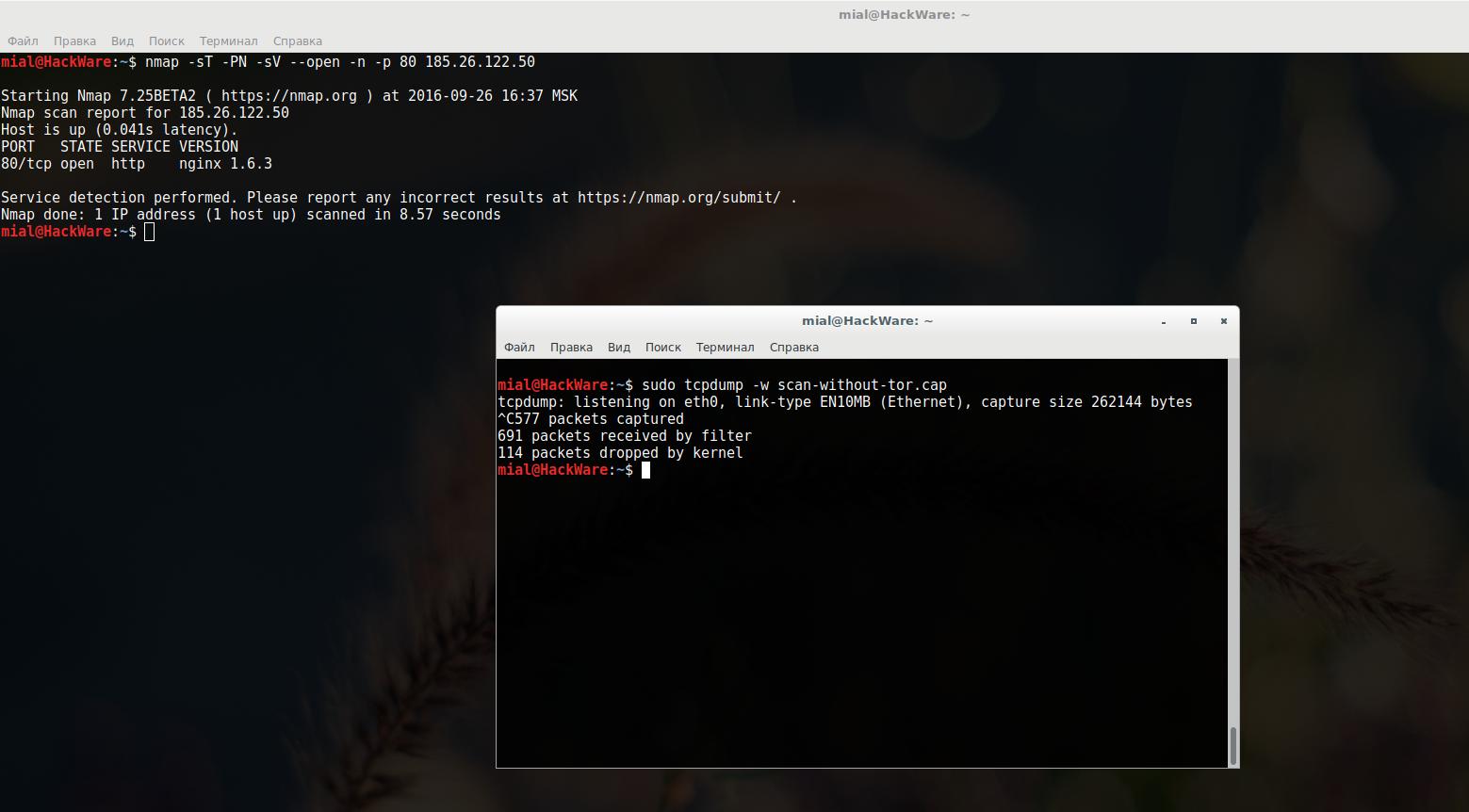

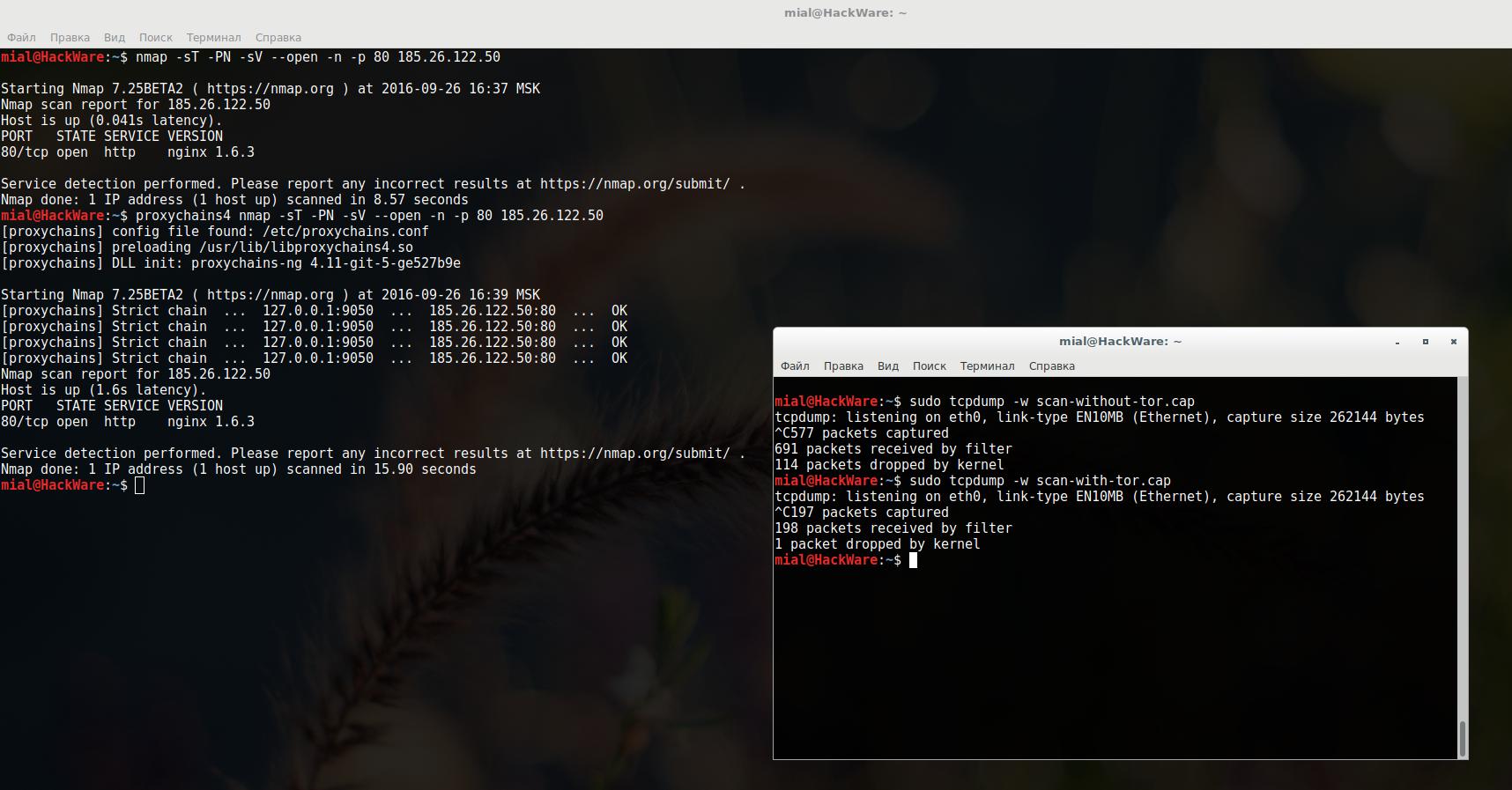

Теперь переходим к самому главному – тестируем, что действительно используется Tor. На мой взгляд, самой лучшей проверкой была бы настройка пассивного мониторинга на машине, используемой в качестве цели. Но сейчас на это нет времени – к этому вопросу мы обязательно вернёмся позже.

А пока давайте проверим, что отсутствуют пакеты, отправляемые напрямую к целевой машине.

Откройте два консольных окна, в первом введите:

Во втором окне запустите сканирование (можете выбрать свою цель):

Когда сканирование закончиться, остановите tcpdump в первом окне.

Теперь снова, запустите в первом окне:

После окончания сканирования, остановите tcpdump.

Теперь ищем в двух сохранённых файлах:

Как можно убедиться, во втором случае наш IP адрес не раскрывается:

Если вы попытались использовать proxychains с nmap, например, для определения версии ОС:

То у вас на выбор две опции:

- не использовать dns имя, а использовать сырой ipv4 адрес

- или отключить proxy_dns в файле конфигурации

Для этого откройте файл /etc/proxychains.conf.

Найдите там строку

И закомментируйте её, чтобы получилось:

Сканирование sqlmap через Tor

Здесь всё намного проще. Нам нужно добавить к вашей команде сканирования --proxy socks5://127.0.0.1:9050. Т.е. команда приобретает вид (можно также использовать все опции, какие вы обычно используете):

Сканирование WPScan через Tor

Здесь опять всё достаточно просто, прибавьте к вашей команде --proxy socks5://127.0.0.1:9050:

Также можно воспользоваться опциями --request-timeout 500 --connect-timeout 120, поскольку использование Tor’а вызывает значительные задержки.

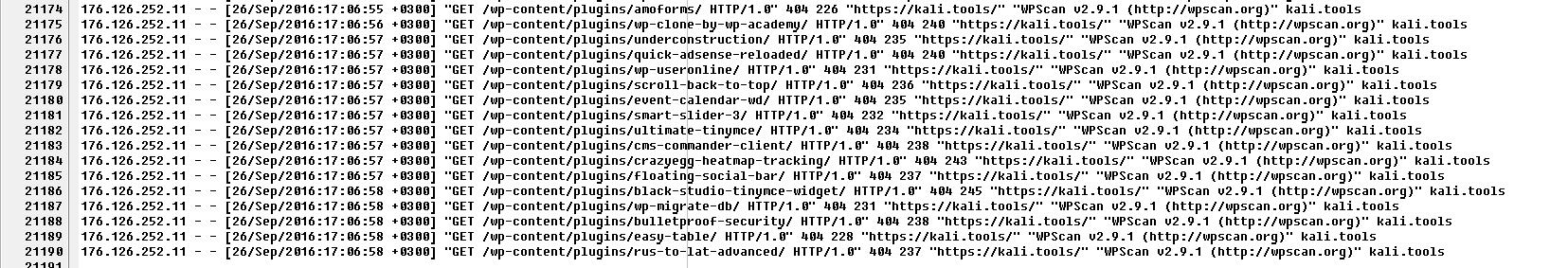

Снова заглянем в логи веб-сервера:

Опять чужой IP 176.126.252.11.

Заключение

Программа ProxyChains-NG является универсальной и вместе с ней можно использовать различные программы. Например, вместо предложенного варианта с опциями --proxy, можно было запускать так:

ProxyChains-NG особенно удобен в использовании с программами, которые не имеют опций/функционала для поддержки прокси.

Нужно обязательно тестировать, действительно ли вы скрываете свой IP. Поскольку, как показано на примере Nmap, даже с релевантными опциями программы что-то может пойти не так.

Если говорить не только об анонимности при сканировании, но и анонимности вообще, то это сложная тема, поскольку есть множество способов «проколоться», и мы к этому вопросу обязательно вернёмся в дальнейшем для подробного изучения.

WPScan — это сканер уязвимостей WordPress. Вы можете использовать его для выявления уязвимых тем или плагинов WordPress на вашем веб-сайте. Сегодня мы сделаем короткую презентацию о том, как установить WPScan на Linux. В заголовок вынесено слово VPS (виртуальный частный сервер), но, на самом деле, нет ни какой разнице в процессе установки WPScan на локальный компьютер или на удалённый компьютер, в том числе на VPS. WPScan очень легко установить, а также очень легко использовать.

3 января стартует курс «SQL-injection Master» © от команды The Codeby

За 3 месяца вы пройдете путь от начальных навыков работы с SQL-запросами к базам данных до продвинутых техник. Научитесь находить уязвимости связанные с базами данных, и внедрять произвольный SQL-код в уязвимые приложения.

На последнюю неделю приходится экзамен, где нужно будет показать свои навыки, взломав ряд уязвимых учебных сайтов, и добыть флаги. Успешно сдавшие экзамен получат сертификат.

Запись на курс до 10 января. Подробнее .

В этой инструкции я собираюсь использовать Mint (Ubuntu). Не зависимо от того, какую ОС вы используете, перед установкой сканера уязвимостей WordPress вам нужно обновить всё программное обеспечение до новейших версий. На Ubuntu (Mint) (в том числе VPS) вы можете использовать следующие команды для обновления вашего ПО до последних доступных версий:

После окончания операции обновления, вам нужно установить несколько требуемых пакетов чтобы вы могли установить и использовать WPScan на вашем Ubuntu (Mint) VPS. Вы можете установить все необходимые пакеты используя следующую команду:

Внимание, версия ruby на тот момент, когда вы делаете установку, может быть уже другой. Проверить доступную версию можно следующей командой:

Или же, используйте вот эту большую команду, которая сама всё проверит и установит:

Теперь вы готовы для загрузки WPScan. Перейдите в директорию

/opt на вашем компьютере (сервере) и запустите следующую команду:

/opt не существует, то создайте его, а затем перейдите туда:

Это загрузит WPScan в директорию

/opt вашего сервера. После окончания загрузки, вам нужно перейти в каталог wpscan и установить требуемые ruby gems, используя bundler.

Для этих целей вы можете использовать следующие команды:

Поздравления, теперь вы можете использовать сканер уязвимостей WordPress для тестирования вашего веб-сайта.

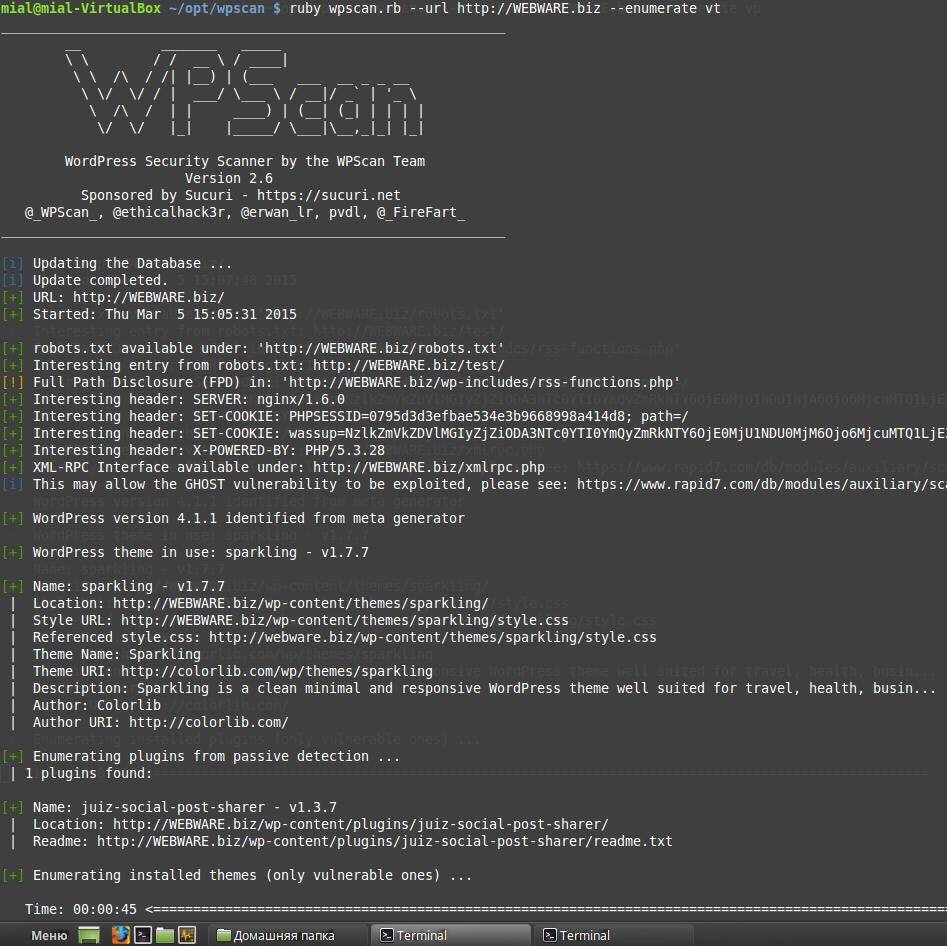

Подробное описание использования WPScan дано в статье, ссылка на которую приведена вначале инструкции. Рассмотрим несколько простых примеров.

Если вы хотите выявить все уязвимые темы, вы можете выполнить следующую команду:

Далее, если вы хотите выявить все уязвимые плагины, вы можете выполнить следующую команду:

И снова к этой команде применимо предыдущее правило — не забудьте ввести ваш реальный домен и обновить все ваши уязвимые плагины.

Для обновления WPScan на вашей Ubuntu (Mint) VPS вы можете использовать следующую команду:

PS. Если вам нравится этот пост, пожалуйста, поделитесь им с вашими друзьями в социальных сетях, для этого вы можете использовать кнопки снизу. Спасибо.

Следующим шагом, после настройки и тестирования сайта на локалхосте, является выбор качественного и дешёвого интернет хостинга. Я перебрал довольно много решений и нашёл очень хороший вариант — 100 рублей в месяц! За эти деньги даётся профессиональный хостинг, с отличным аптаймом, с бесплатным доменом второго уровня в подарок (!), с 2 гигабайтами места на SSD диске, с неограниченным количеством баз данных, с возможностью подключать неограниченное количество новых доменов (платить придётся только за каждый новый домен — 139 рублей). Вообще, всего хорошего так много, что проще всего посмотреть это здесь .

Посмотрите, я уверен, это предложение заинтересует любого администратора сайта (хоть начинающего, хоть продвинутого), поскольку это хостинг с настоящим качеством от профессионалов. Кстати, у меня есть промокод, дающий бесплатный месяц, если хотите, можете воспользоваться.

Поделитесь этой статьёй с друзьями, если хотите выхода новых статей:

1 декабря стартует зимний поток курса " Тестирование Веб-Приложений на проникновение " от команды codeby . Общая теория, подготовка рабочего окружения, пассивный фаззинг и фингерпринт, активный фаззинг, уязвимости, пост-эксплуатация, инструментальные средства, Social Engeneering и многое другое. На курс можно записаться до 10 декабря включительно. Подробнее .

16 thoughts to “Установка WPScan на Ubuntu (Mint) VPS”

Хотелось бы добавить, что в строке

необходимо прописывать актуальную на данный момент версию Ruby.

Информацию об актуальной на данный момент версии можно найти на официальном сайте Ruby. Например, на 16.08.2015 актуальна версия Ruby 2.2.2, поэтому данная команда должна выглядеть как

Огромное спасибо за полезные комментарии! Что касается первого замечания, то в статье я укажу на необходимость проверить версию пакета. А ещё как альтернатива предложена команда

которая сама проверит версию и установит нужную.

Команда правильная. Судя по всему, на стороне сервера установлен файловый файервол (WAF/IPS).

Например, если я пробую брутфорсить свой сайт

У меня тоже ошибка, только другая:

Но для другого сайта эта команда прекрасно работает, например:

Отрабатывает без ошибок.

и посмотреть когда возникает ошибка. Если после второй-третьей-любой другой попытки кроме первой, то значит нужно увеличить интервал между попытками.

Возможно защита на сервере «палит» именно по пользовательскому агенту.

Сегодня более половины всех сайтов работают на CMS, а согласно данным W3Techs 63,7% из них используют WordPress. Если ваш сайт один из таких, тогда в этой статье вы узнаете о том, как проверить его на прочность с помощью одного из самых мощных инструментов для пентеста Wordpress – WPScan.

Содержание:

Введение

«WPScan» – blackbox сканер уязвимостей WordPress, написанный на Ruby. Позволяет выявлять уязвимости в:

- В версии движка.

- Темах оформления.

- Плагинах.

WPScan уже предустановлены в ряде ОС для белого хакинга, таких как:

WPScan сканирует свою базу данных, чтобы найти устаревшие версии и уязвимости в движке целевого сайта.

Возможности WPScan:

- Определяет версию установленного на данный момент WordPress.

- Обнаруживает конфиденциальные файлы, такие как:

- readme;

- robots.txt;

- файлы замены базы данных и т. Д.

Для тестов будем использовать Kali Linux, в которой WPScan уже предустановлен. В качестве жертвы будет WordPress, который мы заранее заранее установили на Ubuntu 20.04. О том, как это лучше сделать будет наш следующий пост.

![]()

Проверим параметры использования по умолчанию с помощью следующей команды:

![]()

Сканирование версии WordPress

Вводим следующую команду, чтобы просканировать WordPress и его сервер.

На изображении ниже можно заметить, что WPScan выводит:

Он даже обнаружил, что в каталоге загрузки есть список каталогов. Это значит, что любой может перейти к «/wp-content/uploads» для проверки загруженных файлов.

![]()

Сканирование установленных тем оформления

Темы оформления играют важную роль в любой CMS, они контролируют общий внешний вид веб-сайта, включая:

- Макет страницы.

- Расположение виджетов.

- Настройки шрифта и цвета по умолчанию.

WPScan для поиска уязвимостей использует свою базу, которая содержит почти 3 тысячи тем оформления.

Чтобы проверить установленные темы целевого движка, введите следующую команду:

- «–e» используется для перечисления;

- «at» выводит «все темы».

Чтобы перечислить только темы с уязвимостями можно использовать «vt».

Таким образом, запустив указанную выше команду, мы увидим установленные темы и их версию.

![]()

![]()

Сканирование установленных плагинов

Плагины – это небольшие фрагменты кода, которые после установки могут повысить функциональность движка и улучшить его возможности, но порой они наносят больше вреда, чем пользы.

Давайте проверим установленные плагины, выполнив следующую команду:

- Подобно темам, мы также можем проверить уязвимые плагины с помощью «vp».

![]()

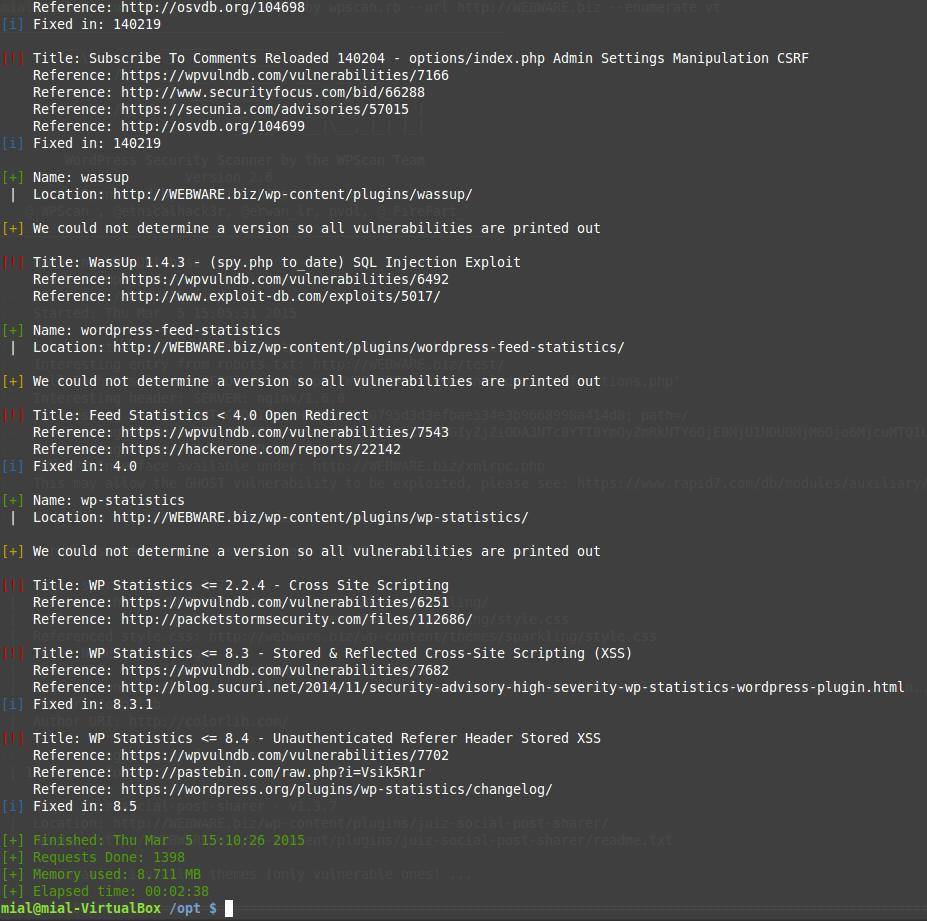

Через несколько секунд, WPScan выводит результат, на котором видно видно, что на целевом сайте установлены плагины:

В качестве бонуса мы получаем:

- последнюю версию;

- дату последнего обновления.

![]()

Сканирование пользователей

Чтобы вывести список привилегированных пользователей введем следующую команду:

- «u» найдет имена всех пользователей и выведет их на экран.

![]()

Когда WPScan завершит свою работу, мы получим список всех пользователей с их идентификаторами.

![]()

Сканирование тем, плагинов и пользователей одной командой

Может ли WPScan одной командой сканировать:

- Темы оформления.

- Плагины.

- Имена пользователей.

Давайте это проверим!

Запустите следующую команду, чтобы сканировать темы, плагины и логины одновременно.

–e: at: перечислить все темы целевого сайта;

–e: ap: перечислить все плагины целевого веб-сайта;

–e: u: перечислить все имена пользователей целевого веб-сайта.

![]()

Брутфорс с использованием WPScan

С помощью имен пользователей, которые мы уже получили ранее, мы можем попробовать брутфорс. Для этого потребуется еще список паролей по умолчанию, например, «rockyou.txt».

Начинаем брутфорс командой:

–U и –P используются для настройки списка имен пользователей и списка паролей соответственно.

![]()

WPScan сопоставляет логины и пароли, а затем выводит результат на экран. В нашем случае были найдены 3 правильные комбинации.

![]()

Мы получили учетные данные администратора:

Теперь попробуем с их помощью попасть в админку.

![]()

Загрузка шелла с помощью Metasploit

Вводим следующие команды:

Этот модуль принимает имя пользователя и пароль администратора, входит в админку и загружает полезные данные, упакованные в виде плагина WordPress, но главное, он дает нам meterpreter сессию.

Использование уязвимых плагинов

Здесь, на нашем веб-сайте, мы обнаружили уязвимый плагин, а именно «slideshowgallery», который содержит уязвимость при загрузке файла аутентификации. Для ее использования применим следующий модуль, который предложит нам обратное подключение.

На изображении видно, что мы успешно получили meterpreter сессию.

![]()

Сканирование через прокси-сервер

Является ли прокси-сервер проблемой для WPScan? Давайте это выясним!

Отныне наш WordPress будет работать через прокси-сервер с номером порта 3128.

Теперь, если мы попытаемся сканировать его с использованием параметра по умолчанию, то увидим ошибку.

![]()

Итак, давайте попробуем использовать порт прокси для сканирования. Просто выполним следующую команду, чтобы обойти этот прокси-сервер:

На изображении ниже видно, что сканирование удалось.

![]()

Мы установили аналогичную проверку для нашего сайта с учетными данными:

![]()

Добавить в избранное![Favorite]()

Главное меню » Wordpress » Как использовать WPScan, чтобы легко найти уязвимости вашего сайта wordpress

![Как использовать WPScan, чтобы легко найти уязвимости вашего сайта wordpress]()

Установка

WPScan предустановлен в Kali Linux. Согласно официальной документации, для других дистрибутивов установка WPScan очень проста.

Чтобы обновить установленный WPScan до последней версии, введите

или в Kali Linux

Применение

Чтобы выполнить сканирование вашего веб-сайта, введите

Чтобы проверить уязвимые плагины

Чтобы проверить наличие уязвимых плагинов, вы можете добавить в свою команду параметр «–enumerate vp». WPScan покажет все плагины, используемые вашим сайтом WordPress, выделив уязвимые и другие детали. Введите следующее

Чтобы проверить уязвимые темы

Чтобы проверить наличие уязвимых подключаемых модулей, добавьте параметр «–enumerate vt» в команду терминала. WPScan покажет вам уязвимости в вашей теме. Введите следующее

Перечислить пользователей на сайте WordPress

Подбор паролей с помощью WPScan

Получив имена пользователей из вышеуказанного шага, вы можете угадывать пароли для этих пользователей с помощью грубой силы. Используя этот метод, вы можете увидеть, какой пользователь вашего веб-сайта использует ненадежный пароль.

WPScan потребуется список пользователей и словарь часто используемых паролей. Затем он будет пробовать каждую комбинацию имен пользователей и паролей для успешного входа в систему. Вы можете загрузить словари паролей из репозиториев github, но в этой статье мы будем использовать словарь «rockyou.txt», который по умолчанию находится в Kali Linux в каталоге «/usr/share/wordlists».

Читать Как настроить в WordPress двухфакторную аутентификациюЧтобы загрузить словари в свой дистрибутив, введите

Чтобы запустить сканирование веб-сайта методом перебора, введите

Вывод

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Читайте также: