Как узнать ip сайта kali linux

Обновлено: 03.07.2024

Поскольку эти программы «двойного назначения» - то есть можно использовать для обеспечения безопасности своих сайтов или для взлома чужих сайтов, то они свободно распространяются. Есть даже целые дистрибутивы Linux в которые эти инструменты предустановлены. К таким дистрибутивам относятся: Kali Linux, BlackArch, Parrot Security и другие.

Инструменты для проверки сайтов свободно доступны, но проблема в том, что большинство веб-мастеров не умеет ими пользоваться. Ситуация для них усугубляется тем, что это в большей части утилиты командной строки, то есть это программы без графического интерфейса, их нужно запускать в консоли. И всё ещё хуже от того, что это даже не Windows программы — большинство из них легко устанавливаются только в Linux.

Я подготовил эту очень простую инструкцию для абсолютных новичков, которые даже никогда не видели Linux. С помощью неё вы сможете:

- запустить Kali Linux в виртуальной машине

- выполнить проверки своих сайтов и серверов

Сложно не будет, обещаю! Начнём.

Скачайте Kali Linux

Как запустить Kali Linux

Пользователи Windows привыкли, что с помощью образа дистрибутива можно только выполнить установку. С помощью образа Linux также можно выполнить установку. Но они умеют ещё один замечательный фокус — запускаться прямо с образа диска. То есть .iso файл можно записать на флешку или на оптический диск и с него загрузиться в Linux и работать там как в полноценной системе. Это называется Live-система.

Плюсы такого способа:

- мгновенный запуск, не требуется время на установку

- можно запустить с флэшки — безопасно для основной операционной системы

- все сделанные изменения в операционной системе исчезают после перезагрузки.

Поскольку я обещал, что будет просто, то мы выберем работу именно в Live-системе. Если у вас появится дальнейший интерес, то вы сможете установить ОС Linux в виртуальную машину или в качестве второй системы.

Запуск Kali Linux без установки

Скаченный образ можно записать на флешку с помощью Etcher (в этой программе всего три кнопки – не запутаетесь) и загрузиться с этой флешки.

Но есть и ещё более простой вариант! Запуск Live-системы Linux в виртуальной машине VirtualBox.

Итак, поскольку мы будем запускать Kali Linux в VirtualBox, то в этом случае нам НЕ нужно записывать ISO образ на флешку, нужно только установить VirtualBox, это делается элементарно, но на всякий случай вот инструкция.

Создание виртуальной машины Kali Linux

Мы все знаем, что на компьютере работает одна операционная система. Мы можем установить вторую операционную систему (например, другую версию Windows или дистрибутив Linux), но чтобы переключиться в эту другую операционную систему, необходимо выключить компьютер и при загрузке выбрать другую ОС. Так вот программа VirtualBox убирает это ограничение — она позволяет запускать на одном компьютере две и более операционных систем, каждая из которых работает независимо от другой!

Это достигается благодаря «виртуальным компьютерам» («виртуальным машинам»), за которые отвечает VirtualBox.

Итак, создадим нашу виртуальную машину, в которой мы будем запускать Kali Linux.

1. Откройте VirtualBox

3. Введите Имя «Kali Linux», нажмите кнопку Далее.

5. Нам не нужен жёсткий диск, поскольку мы будем работать исключительно в Live-системе. Поэтому выбираем «Не подключать виртуальный жёсткий диск». И нажимаем кнопку Создать.

6. Система думает, что мы не знаем, что делаем, но мы то знаем! Поэтому нажимаем кнопку Продолжить.

7. Этот шаг необязательный. Зайдите в настройки виртуальной машины (выделите её и нажмите кнопку «Настроить», либо кликните по виртуальной машине правой кнопкой и в контекстном меню выберите «Настроить»). Там в разделе Система на вкладке Процессор рекомендую добавить количество ядер (чтобы работала быстрее) и поставить галочку «Включить PAE/NX». Когда изменения сделаны, нажмите кнопку ОК для их сохранения.

Запуск Kali Linux для новичка

Теперь запустите виртуальную машину — для этого дважды кликните по ней, либо нажмите кнопку Запустить.

Появится чёрный экран (на данном этапе это нормально):

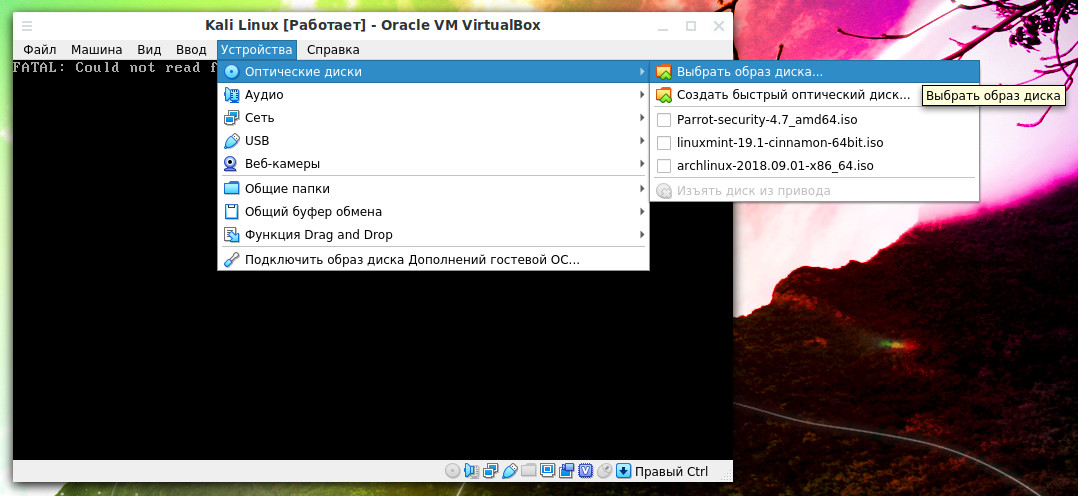

В меню перейдите в Устройства → Оптические диски → Выбрать образ диска:

Выберите образ Kali Linux который вы недавно скачали.

Прежде чем перезагрузиться, сделаем ещё одну настройку. В меню перейдите в Устройства → Общий буфер обмена → Двунаправленный.

И теперь в меню выберите Машина → Перезагрузить.

А вот и сама великая и ужасная Kali Linux:

Нажимаем ENTER, чтобы загрузиться.

Консоль Kali Linux

Теперь мы будем работать в командной строке (консоли Linux). Чтобы её открыть кликните на эту иконку:

Лучшие команды Kali Linux для новичков

Проверка сайтов WordPress в Kali Linux

Для проверки сайтов, работающих на WordPress, используется программа WPScan. Эта программа может определить старые версии WordPress, тему оформления, установленные плагины, показать известные уязвимости в плагинах и темах оформления WordPress.

Начнём с обновления базы данных (нужно делать один раз после загрузки компьютера):

Для проверки сайтов запустите команду вида:

Определено, что на сайте доступна регистрация, найдена версия WordPress, определена тема оформления.

Найдено много уязвимостей в установленных плагинах WordPress:

Как запустить сканирование Nikto

Nikto – это инструмент оценки веб-серверов. Он предназначен для поиска различных дефолтных и небезопасных файлов, конфигураций и программ на веб-серверах любого типа.

Для сканирования с Nikto нужно запустить команду вида:

Обратите внимание, что протокол также нужно указать.

Поиск уязвимости SQL-инъекция

Программа sqlmap пригодиться тем веб-мастерам, которые программируют и пишут код сервисов, CMS, сайтов. С помощью sqlmap можно найти уязвимость SQL-инъекция.

SQL-инъекция — это одна из самых серьёзных уязвимостей веб-приложений. При запуске программы нужно указать тестируемый параметр, пример:

Узнаём используемые веб-технологии

Вы можете проверить, что об используемых вашим сайтом технологиях может узнать хакер. Либо сами можете посмотреть технологии, которые применяются на другом сайте. Это делается программой WhatWeb.

Для этого используйте команду вида:

Простой сбор информации о веб-приложениях

Wig — это инструмент по сбору информации о веб приложениях, который идентифицирует ряд систем управления контентом (CMS) и другие административные приложения.

Для проверки сайта запустите команду вида:

Проверка правильности настройки SSL сертификата

С помощью программы testssl.sh можно проверит, всё ли в порядке с вашим SSL сертификатом, правильно ли он установлен, не содержит ли настройка SSL вероятности использования уязвимых шифров и т.д.

Для проверки запустите команду вида:

Как проверить открытые порты

Проверку открытых портов можно сделать программой Nmap.

В самих по себе открытых портах нет ничего плохого. Например, для работы веб-сервера необходимы открытые порты 443 и 80. То есть для используемых служб порты должны быть открыты.

Порты следует закрыть для неиспользуемых служб. Например, если вам не нужен FTP сервер, то порт 21 не должен быть открыт, если вы не используете SSH, то порт 22 не должен быть открыт.

Если вы обнаружили открытый порт с необычным номером, то это может означать, что сервер взломан и хакер установил на этом порту бэкдор.

В первую очередь следует проверять свои собственные сервера (VPS), поскольку на виртуальных хостингах обычно открыто много портов и хостер это делает для каких-то своих нужд.

Для проверки открытых портов используется команда Nmap.

Команда запускается следующим образом:

В этом случае будут проверены самые часто используемые порты. Если вы хотите проверить вообще все порты, то запустите команду так:

Как узнать, занят ли домен

Предположим, вы хотите узнать, занято ли доменное имя, но не хотите доверять посторонним сервисам и сайтам. Вы можете сделать проверку прямо на своём компьютере!

Это можно сделать, например, с помощью команды whois. Запустите её следующим образом:

Допустим, я хочу узнать, занят ли домен w-e-b.site:

- No entries found

- No Data Found

- The queried object does not exist: DOMAIN NOT FOUND

- и т.д.

Как узнать IP адрес сайта

Нет ничего проще, чем узнать IP адрес любого сайта. Для этого выполните команду вида:

Как узнать все DNS записи сайта

Все DNS записи сайта можно получить командой вида:

Kali Linux для абсолютных новичков

Пожалуй, на первый раз достаточно.

На самом деле, я бы мог ещё долго продолжать: как искать скрытые файлы и папки на сайте, как узнать субдомены, как проверить на другие уязвимости, как найти все сайты на одном IP адресе и так далее — и это только про сайты! Много интересного можно рассказать и про другие темы с Kali Linux: про Wi-Fi, например. Поэтому если у вас есть интерес к этой теме, то я сделаю продолжение. Свой интерес вы можете показать поделившись ссылкой на эту статью в социальной сети или на своём сайте. Будут посетители на эту статью — будет и продолжение.

Недавно мы показали вам, как найти IP-адрес в Linux. В этой статье мы покажем вам некоторые из этих команд.

Команды для поиска IP-адреса сайта в Linux

Обратите внимание, что вам, возможно, придется установить некоторые из этих утилит, упомянутых здесь. Хорошей новостью является то, что они доступны в стандартных репозиториях большинства дистрибутивов Linux. Вы можете легко установить их, используя менеджер пакетов вашего дистрибутива.

Способ 1: получить IP-адрес веб-сайта с помощью команды dig

Пример вывода для команды dig выглядит следующим образом:

Вы можете увидеть IP-адрес веб-сайта в разделе «ANSWER SECTION».

Yandex имеет множество серверов, и вы можете увидеть другой IP-адрес в зависимости от вашего географического положения и времени. Вы не должны находить это необычным.

Способ 2: используйте команду nslookup, чтобы найти IP-адрес сайта в Linux

Как и dig, nslookup также используется для запроса записей DNS. nslookup означает «поиск сервера имен».

Вам может понадобиться установить nslookup. Если у вас есть доступ sudo, вы можете использовать команду установки вашего дистрибутива Linux для установки этого инструмента. В Debian и Ubuntu команда ниже установит nslookup:

Читать PinePhone - что вам нужно знать об этом телефоне с LinuxЕсли у вас есть инструмент, просто используйте его следующим образом:

Способ 3: получить IP-адрес веб-сайта с помощью команды host

Как и вышеупомянутые два, host также является утилитой поиска DNS. Но в отличие от двух вышеупомянутых команд, вывод команды host аккуратен и точен. Он просто отображает IPv4 и IPv6 адреса веб-сайта.

Вы можете использовать это так:

Пример вывода будет выглядеть так:

Способ 4: получить IP-адрес веб-сайта с помощью команды ping в Linux

Давайте посмотрим, как получить IP-адрес веб-сайта с помощью команды ping в Linux.

Команда Ping используется для проверки работоспособности удаленного хоста. Вы можете использовать либо IP-адрес сервера, либо URL-адрес. Синтаксис почти такой же.

Вам придется использовать Ctrl + C, чтобы остановить команду ping.

Заключение

Итак, вы только что увидели три сетевых инструмента, которые дали бы вам одинаковый результат. Мы надеемся, что этот быстрый совет по Linux помог вам найти IP-адрес веб-сайта в терминале Linux.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Всем привет! В марте OTUS запускает новый курс «Практикум по Kali Linux». В преддверии старта курса подготовили для вас перевод полезного материала. Также хотим пригласить всех желающих на бесплатный урок по теме: «Denial of Service атаки и защита от них».

Перед тем как атаковать любой сайт, хакер или пентестер сначала составляет список целей. После того, как он проведет хорошую разведку и найдет слабые места для «наведения прицела», ему понадобится инструмент сканирования веб-сервера, такой как Nikto, который поможет найти уязвимости – потенциальные вектора атаки.

Nikto – это простой открытый сканер веб-серверов, который проверяет веб-сайт и сообщает о найденных уязвимостях, которые могут быть использованы для эксплойта или взлома. Кроме того, это один из наиболее широко используемых инструментов сканирования веб-сайтов на уязвимости во всей отрасли, а во многих кругах он считается отраслевым стандартом.

Несмотря на то, что этот инструмент чрезвычайно эффективен, он не действует скрытно. Любой сайт с системой обнаружения вторжений или иными мерами безопасности поймет, что его сканируют. Nikto был разработан для тестирования безопасности и о скрытности его работы никто не задумывался.

Как правильно использовать Nikto

Если вы просто запустите Nikto на целевом веб-сайте, вы, возможно, не поймете, что делать с информацией, полученной после сканирования. Nikto на самом деле больше похож на лазерную указку, которая влечет за собой выстрел, и через некоторое время вы увидите, как это работает.

Прежде чем начинать сканирование с помощью Nikto, лучше предварительно провести разведку с помощью такого открытого инструмента как Maltego. Такие инструменты могут оказаться полезными при создании профиля и формировании более конкретного списка целей, на которых стоит сосредоточиться. Как только вы это сделаете, можно будет воспользоваться Nikto для поиска потенциальных уязвимостей в целях из вашего списка.

Если повезет, уязвимость с известным эксплойтом будет найдена, а значит, что уже существует инструмент, который поможет воспользоваться этим слабым местом. С помощью соответствующего инструмента, который автоматически эксплуатирует уязвимость, хакер может получить доступ к цели для выполнения любого количества скрытых атак, таких как, например, добавление вредоносного кода.

Шаг 1: Установка Nikto

Если вы используете Kali Linux, то Nikto будет предустановлен, поэтому вам ничего скачивать и устанавливать не придется. Он будет расположен в категории «Vulnerability Analysis». Если у вас его по какой-то причине нет, вы можете скачать Nikto с его репозитория на GitHub или просто использовать команду apt install .

Если вы работаете на Mac, то можете использовать Homebrew, чтобы установить Nikto.

Шаг 2: Познакомьтесь с Nikto

Перед сканированием веб-серверов с помощью Nikto, воспользуйтесь параметром -Help, чтобы увидеть все, что можно делать с этим инструментом:

Шаг 3: Используйте базовый синтаксис

Как вы видите из предыдущего шага, у Nikto есть много вариантов использования, но для наших целей мы будем использовать базовый синтаксис <IP или hostname> с фактическим IP-адресом или именем хоста без угловых скобок.

Если мы знаем, что у целевого сайта есть SSL, мы можем указать это в Nikto, чтобы сэкономить некоторые время на сканировании, добавив -ssl в конец команды.

Шаг 4: Сканируйте сайты с SSL

Шаг 5: Сканирование IP-адреса

IP-адрес, который нам нужен относится к «inet». На нем мы можем использовать ipcalc для того, чтобы получить сетевой диапазон. Если у вас нет ipcalc, вы можете установить его с помощью команды apt install ipcalc , а затем повторить попытку. Диапазон будет стоять после «Network», в моем случае это 192.168.0.0/24.

Теперь мы хотим запустить Nmap, чтобы найти службы, работающие в этом сетевом диапазоне. Давайте сканировать 80 порт с помощью нашего диапазона, для этого допишем -oG (grepable output), чтобы получить только те хосты, которые подняты и работают, то есть те, которые отвечают, говоря, что 80 порт открыт. Затем мы сохраним все это в файл, который я назову nullbyte.txt , вы, в свою очередь, можете назвать его как угодно.

Теперь мы можем просмотреть содержимое нашего нового файла с помощью cat, чтобы увидеть все IP-адреса, у которых открыт 80 порт.

Результаты будут аналогичны тем, что мы получили при сканировании с SSL.

Из информации выше, мы понимаем, что присутствует сервер Varnish и некоторые заголовки, которые могут подсказать, как сконфигурирован веб-сайт. Однако более полезная информация – это обнаруженные каталоги, которые могут помочь зацепить конфигурационные файлы, содержащие учетные данные или другие вещи, которые были неправильно сконфигурированы и оказались доступными непреднамеренно.

Несмотря на то, что наше сканирование не выявило никаких критических уязвимостей, которые можно было бы эксплуатировать, вы можете использовать справочный инструмент CVE для перевода идентификатора OSVDB в запись CVE, чтобы вы могли воспользоваться одним из сайтов, приведенных выше.

Шаг 7: Сканирование вместе с Metasploit

Одна из лучших вещей в Nikto заключается в том, что вы можете просто экспортировать информацию, полученную при сканировании, в формат, который сможет прочитать Metasploit. Для этого просто используйте команды для выполнения сканирования, приведенные выше, но добавьте к ним в конце флаги -Format msf+. Этот формат может помочь быстро сопоставить данные, полученные с помощью эксплойта.

Итак, в сегодняшнем руководстве мы перешли от определения цели к поиску уязвимостей в ней, а затем связали найденные уязвимости с эксплойтом, чтобы нам не пришлось делать всю работу вручную. Поскольку Nikto не работает скрытно, разумно выполнять эти сканирования через VPN, Tor или другой тип сервиса, чтобы ваш IP-адрес не был помечен как подозрительный.

8. Сбор информации. Kali Linux поставляется с инструментами.

Kali Linux - это система, которая объединяет множество инструментов тестирования на проникновение. Можно также сказать, что она предназначена для тестеров на проникновение. В этом разделе вы узнаете, какой сбор информации в Kali инструмент.

жестокое введение

В безопасной среде грубая сила DNS Это способ стать прерывистым IP Эффективные средства адресного пространства хоста. fierce Инструменты могут удовлетворить такие потребности и предварительно установлены в Kali Linux в. fierce да RSnake Создано быстро и качественно DNS Инструмент для взлома методом грубой силы. fierce Инструмент сначала на основе доменного имени IP Обращайтесь, запрашивайте соответствующий сервер доменных имен, а затем используйте словарь для атаки

Справочный документ(Вы можете напрямую ввести fierce -h для запроса)

Если вы хотите сохранить последний результат сканирования, установить время задержки, запросить конкретную информацию DNS и т. Д., Вы можете использовать для этого другие параметры.

dnsdist6

dnsdict6 - это инструмент для получения информации о веб-сайтах. Это Вы можете просканировать сайт и показать, сколько там доменов или поддоменов, а также просканировать адреса IPV4 / ipv6.

dnsdict6 - это мощный инструмент, который может извлекать субдомены, которые запрещены или невидимы для пользователей. Все это доказывает, что это хороший инструмент для получения информации о сайте. Он поставляется с системой серии Kali 1.x, но не поставляется с Kali 2.x. Вам необходимо установить и настроить информацию самостоятельно.

Для просмотра служб IPv4, IPV6 и SRV на zstu.edu.cn используется 20 потоков.

Whois

Запросить информацию о Baidu:

Dig

dig (Поиск информации о домене) команда - это запрос DNS Гибкий инструмент для серверов доменных имен. Он выполняет DNS Найдите, чтобы отобразить ответ, полученный от запрошенного сервера доменных имен. большинство DNS Администратор использует dig В виде DNS Диагностика неисправностей за счет гибкости, простоты использования и ясности вывода.

Хотя обычно dig Используйте параметры командной строки, но он также может читать поисковые запросы из файла в пакетном режиме. В отличие от более ранних версий, dig из BIND9 Реализация позволяет выполнять несколько запросов из командной строки. Если не указано запросить конкретный сервер имен, dig Попытаюсь /etc/resolv.conf Все серверы, перечисленные в. Если параметры или параметры командной строки не указаны, dig Будет прав " . "(Корень) исполнение NS Спросите.

Используйте dig для достижения обратного разрешения доменного имени:

В DNS-сервере есть две области, которые мы часто используем, а именно:Область прямого просмотра"с участием"Зона обратного просмотра", зона прямого просмотра - это то, что мы обычно называем разрешением доменного имени, а зона обратного просмотра - это упомянутое здесь обратное разрешение IP. Ее функция - получить имя домена, на которое указывает IP-адрес, путем запроса PTR-записи IP-адреса.

Поскольку в системе доменных имен IP-адрес может соответствовать нескольким доменным именам, теоретически необходимо пройти по всему дереву доменных имен, чтобы найти доменное имя по IP, но это нереально в Интернете. Для завершения обратного разрешения доменного имени система предоставляет специальный домен, который называется доменом обратного разрешения in-addr.arpa. Таким образом, IP-адрес, который должен быть разрешен, будет выражен в виде отображаемой строковой формы, такой как имя домена, с суффиксом, заканчивающимся именем домена обратного разрешения "in-addr.arpa". Например, IP-адрес: 222.211.233.244, а его обратное выражение имени домена: 244.233.221.222.in-addr.arpa

Формат обратного анализа с использованием dig:

dnsmap

dnsmap в основном используется для помощи в тестировании безопасности сетевой инфраструктуры на этапе сбора информации при тестировании на проникновение. Он может обнаруживать важную информацию, такую как сегмент сети цели, доменное имя и даже номер телефона.

nslookup

host

Инструкции:

Запросить сервер доменного имени

Описание параметра типа:

WAFwoof

WAFw00f - это сценарий Python, используемый для определения того, находится ли веб-сервер в состоянии защиты брандмауэра веб-приложений (WAF, брандмауэр веб-приложений). Вы можете не только разработать стратегию тестирования, но и разработать передовые технологии, которые обходят сетевые брандмауэры приложений.

Как работает WAFwoof

fping

fping - это инструмент сканирования хостов, который может сканировать хосты в пакетном режиме по сравнению с инструментом ping.

arping

arping - это инструмент команды ping на уровне ARP, который можно использовать для проверки связи с MAC-адресами и выяснения, какие IP-адреса используются этими компьютерами.

(1) Проверьте, жив ли целевой хост

(2) Определите, есть ли у целевого хоста подмена ARP

Когда IP-адрес возвращенного пакета данных тот же, но есть несколько MAC-адресов, происходит подмена ARP

Примечание. Если целевой хост является IP-адресом шлюза, и в настоящее время существует два (или более) разных MAC-адреса, соответствующих IP-адресу одного и того же шлюза, это означает, что кто-то использует подмену ARP для имитации вашего шлюза. В настоящее время ваш компьютер принадлежит Отправляемая информация может проходить через этот компьютер-посредник.

Nmap

Nmap - это бесплатный и открытый набор инструментов для сканирования и анализа сети, также называемый сетевым картографом. Инструмент выполняет три основные функции:

a. Определить, находится ли группа хостов в сети

b. Сканируйте порт хоста и анализируйте предоставляемые сетевые услуги

c. Выведите операционную систему, используемую хостом.

Обычно пользователи используют Nmap для оценки безопасности сетевой системы, а хакеры используют сканирование сетей. Например, при отправке пакета обнаружения на удаленный хост получается ответ хоста, и статус безопасности сети получается в соответствии с ситуацией открытия порта хоста. Найдите целевой хост с уязвимостями, чтобы осуществить следующую атаку.

nmap

Сбор информации включает в себя: сбор информации DNS, информацию о регистранте (имя, адрес электронной почты, телефон, адрес и т. Д.), Информацию IDS / IPS сервера, информацию об операционной системе хоста, порты, открытые целевым хостом, и служебное программное обеспечение, работающее на целевом хосте. Тип базы данных и другое содержимое, указанное выше, также появилось в вышеупомянутых nmap, dig и других инструментах, и я не буду повторять введение и отмечать их в дальнейшем.

Kali - это система, которая объединяет множество инструментов, используемых при тестировании на проникновение, что очень подходит для тестеров на проникновение. Умение использовать различные инструменты очень полезно для последующего тестирования на проникновение. Кроме того, вы должны хорошо владеть английским языком, чтобы читать файлы справки по некоторым инструментам и использовать различные параметры для выполнения теста на проникновение в более конкретных ситуациях.

Интеллектуальная рекомендация

совместный запрос mysql с тремя таблицами (таблица сотрудников, таблица отделов, таблица зарплат)

1. Краткое изложение проблемы: (внизу есть инструкция по созданию таблицы, копирование можно непосредственно практиковать с помощью (mysql)) Найдите отделы, в которых есть хотя бы один сотрудник. Отоб.

[Загрузчик классов обучения JVM] Третий день пользовательского контента, связанного с загрузчиком классов

IP, сеанс и cookie

Читайте также: