Как узнать пароль админа в windows server

Обновлено: 04.07.2024

Может наступить время, когда вам нужно изменить пароль администратора на вашем Windows Server . Варианты восстановления зависят от того, помните ли вы старый пароль или нет.

Если вы регулярно меняете известный пароль администратора, вы можете использовать пользовательский интерфейс Windows. Однако, если вы изменяете неизвестный пароль администратора, вам нужно использовать командную строку.

Как изменить пароль администратора в Windows Server 2008 R2 или 2012 Как изменить пароль администратора в Windows Server 2008 R2 или 2012Изменение пароля администратора сервера Windows Server 2008 R2

Если вы уже знаете текущий пароль администратора и можете войти в Windows Server 2008 R2 , изменить пароль так же просто, как перейти к списку пользователей и установить новый пароль.

- Войдите на сервер напрямую или удаленно.

- Щелкните правой кнопкой мыши на Компьютер и выберите пункт Управление (Manage).

- Выберите пункт Конфигурация (Configuration)

- Нажмите Локальные пользователи и группы (Local Users and Groups) -> Пользователи (Users).

- Найдите и щелкните правой кнопкой мыши на пользователе Администратор .

- Нажмите Установить пароль (Set Password) -> Продолжить (Proceed).

- Введите и подтвердите новый пароль.

Как сбросить пароль в Windows Server 2008 R2 или 2012

Что делать, когда вам нужно изменить пароль администратора, потому что вы потеряли старый пароль?

Если у вас нет старого пароля, вы не можете получить доступ к серверу, чтобы изменить пароли пользователей. Вместо этого вам нужно будет использовать командную строку для сброса пароля администратора.

- Вставьте установочный диск в компьютер и загрузите его.

- На экране Язык и другие настройки (Language and other preferences) нажмите Далее .

- Выберите ссылку Восстановить компьютер (Repair your computer).

- Выберите установку ОС и нажмите Далее .

- Нажмите Командная строка (Command Prompt).

- Введите следующее: MOVE C:\Windows\System32\Utilman.exe C:\Windows\System32\Utilman2.exe

Приведенная выше команда создает резервную копию менеджера утилит. COPY C:\Windows\System32\cmd.exe C:\Windows\System32\Utilman.exe

Эта команда заменяет Utilman командной строкой. Это необходимо для сброса пароля. Упомянутые выше команды могут различаться в зависимости от пути установки Windows. В нашем примере это на диске C. Если ваша установка находится на другом разделе диска, измените команду соответствующим образом. - Перезагрузите систему.

- Выберите значок Ease of Access .

- Введите следующее: net user administrator *

- Введите и подтвердите желаемый пароль.

После завершения вы сможете войти в систему как администратор. Однако не забудьте отменить изменения в Utilman. Для этого:

- Перезагрузите компьютер снова с установочного диска.

- Откройте командную строку.

- Запустите следующее: MOVE C:\Windows\System32\Utilman2.exe C:\Windows\System32\Utilman.exe

Как восстановить пароль Windows Server 2012 с диска восстановления пароля

Если вы создали диск восстановления пароля (Password Recovery Disk) для своего сервера, вставьте USB-накопитель в сервер и перезагрузите систему.

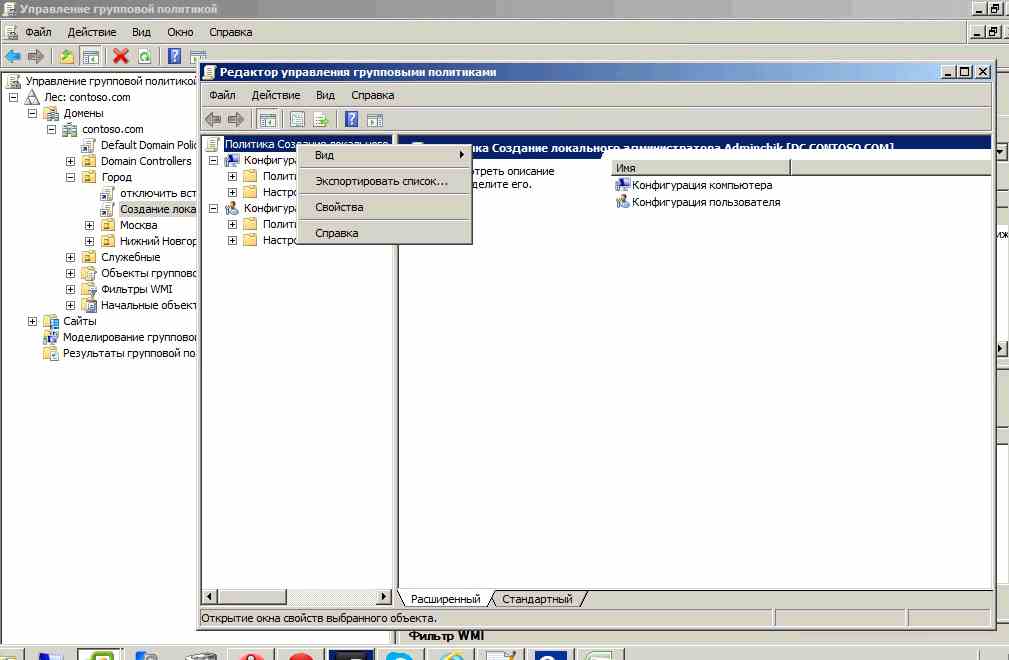

Для начала узнаем GUID нашей GPO это ускорит процесс, злоумышленник же потратит на это чуть дальше времени. Идем в Управление групповой политикой и выбираем ту что создает нового локального администратора. Щелкаем изменить и заходим в свойства.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-01

Видим уникальное имя.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-02

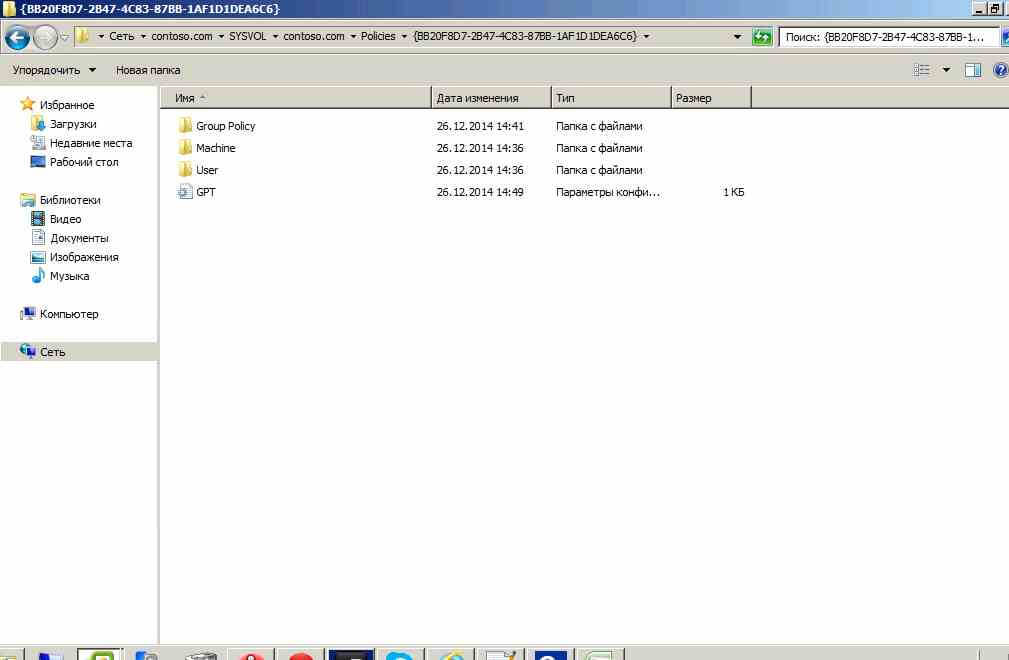

При поднятии домена создаются и расшариваются папки такие как Sysvol. Попасть в нее можно с любого компа в домене по unc пути \\ваш домен\. Дальше SYSVOL\ваш домен\Policrs\имя вашей политики

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-03

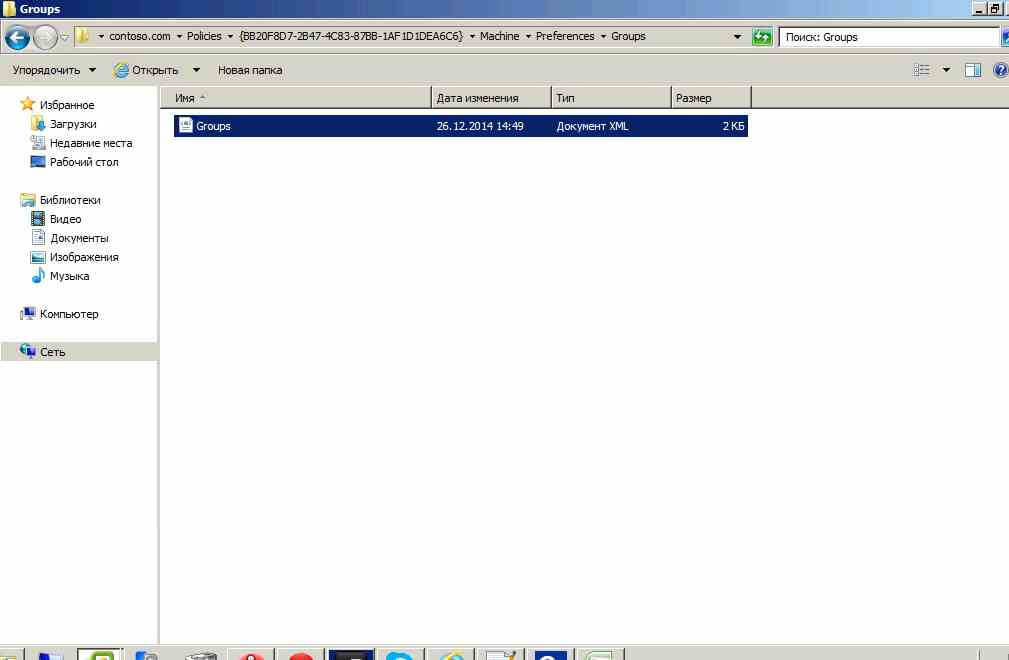

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-04

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-05

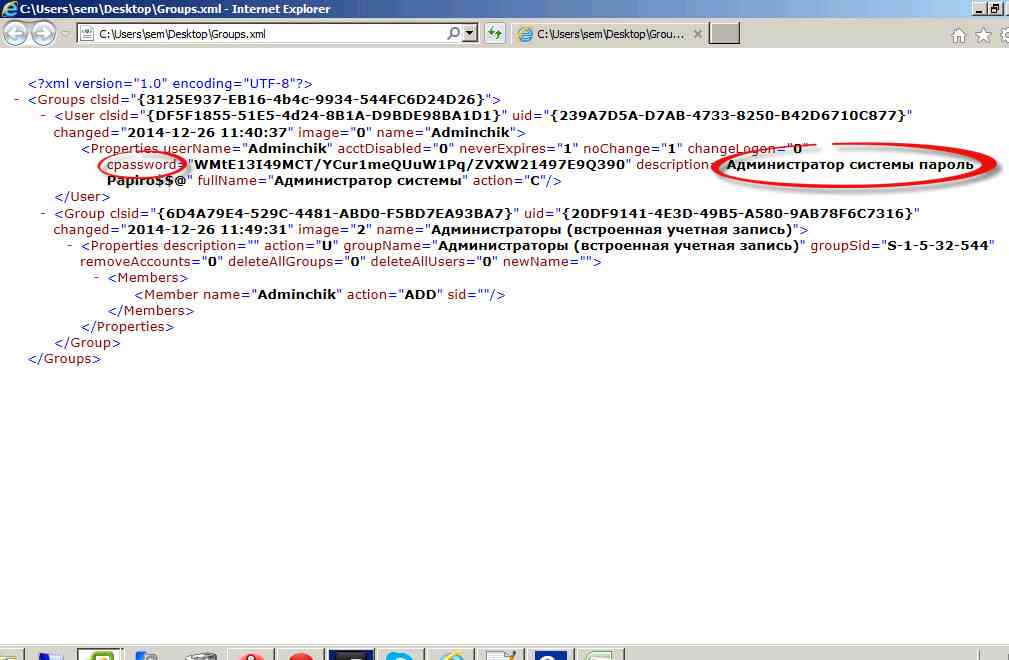

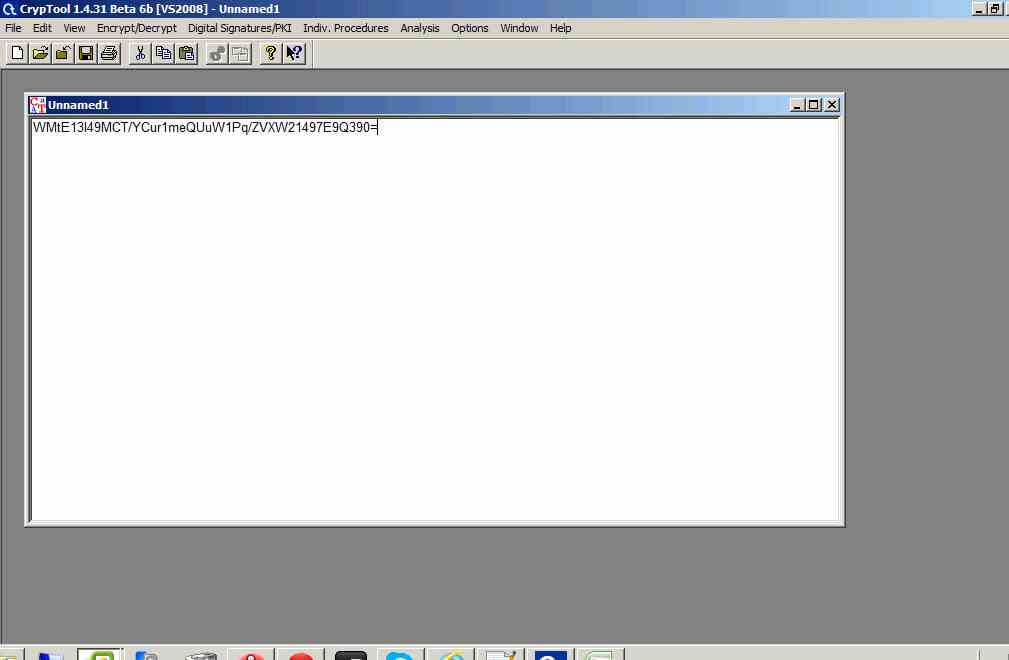

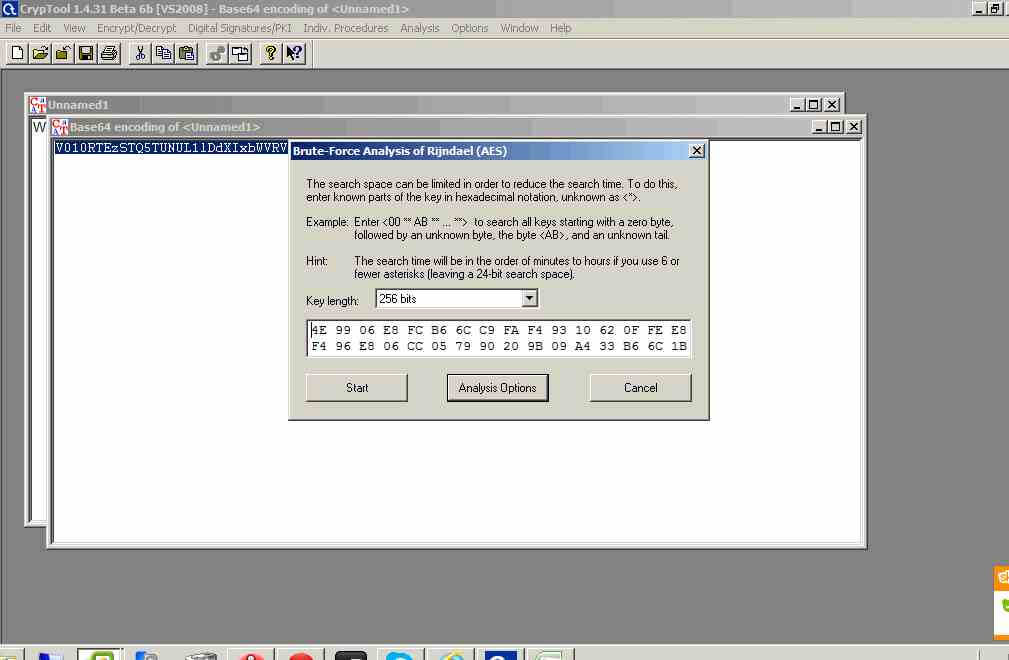

Запускаем его и добавляем в него наш хэш. Особенности Base64 в том, что его длина должна быть кратна 4. Поэтому считаем блоки по 4, и если в последнем блоке не хватает символов, то недостающие дописываем символами =. В моем случае это был один символ =.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-06

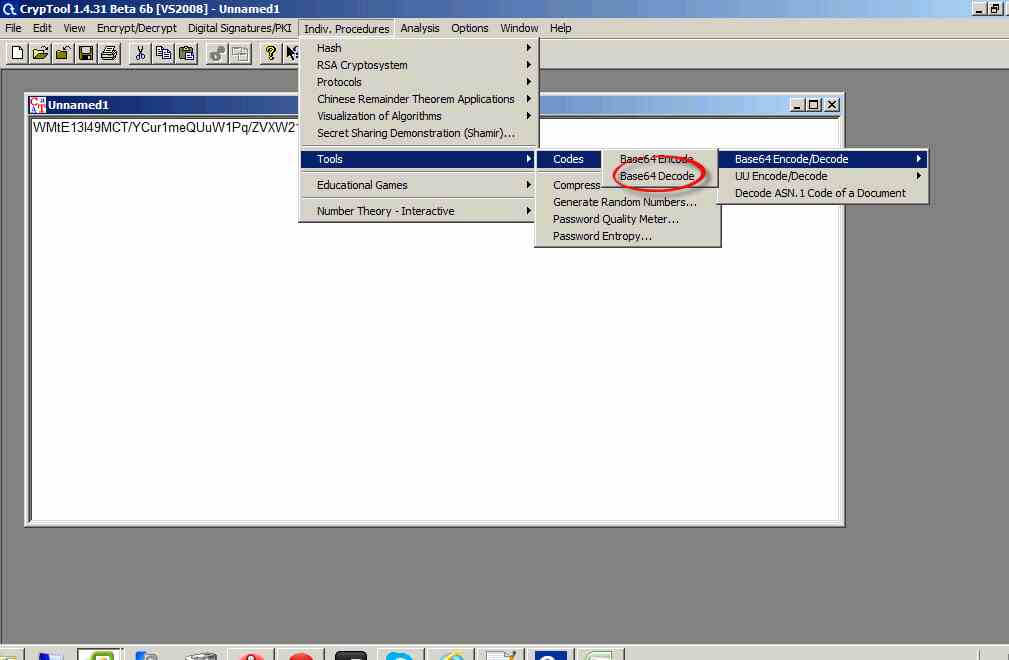

Теперь декодируем его из Base64.

Indiv. Procedures – Tools – Codes – Base64 Encode/Decode – Base64 Decode

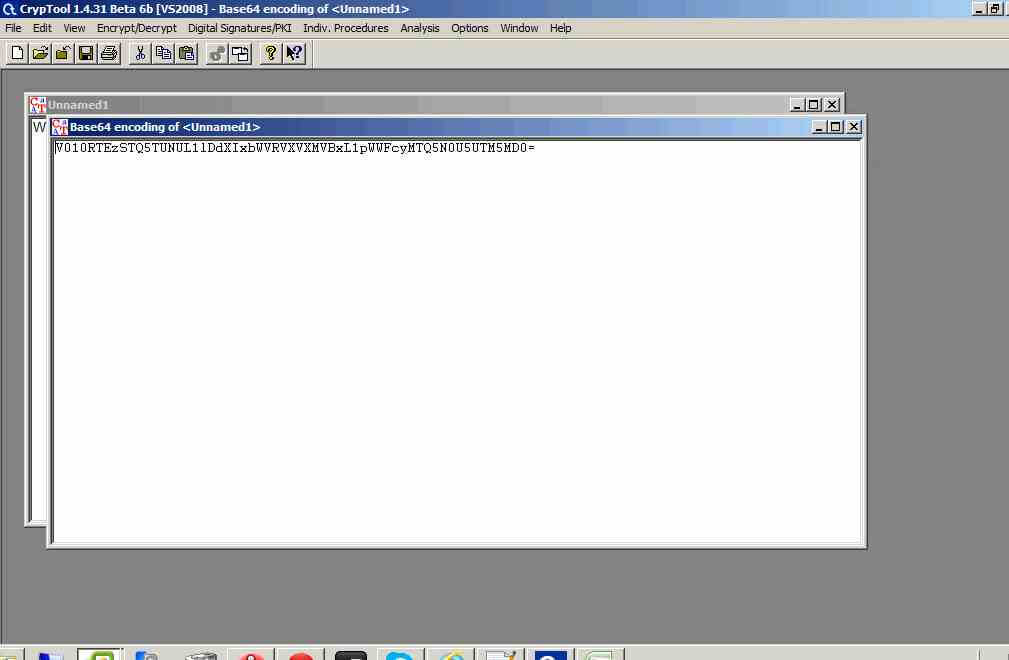

Полученный код зашифрован AES256 и ситуация кажется безисходной, только вот ключ расшифровки Microsoft сама выложила в открытые источники (MSDN 2.2.1.1.4 Password Encryption).

И этот код (hex):

4e9906e8fcb66cc9faf49310620ffee8f496e806cc057990209b09a433b66c1b

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-07

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-08

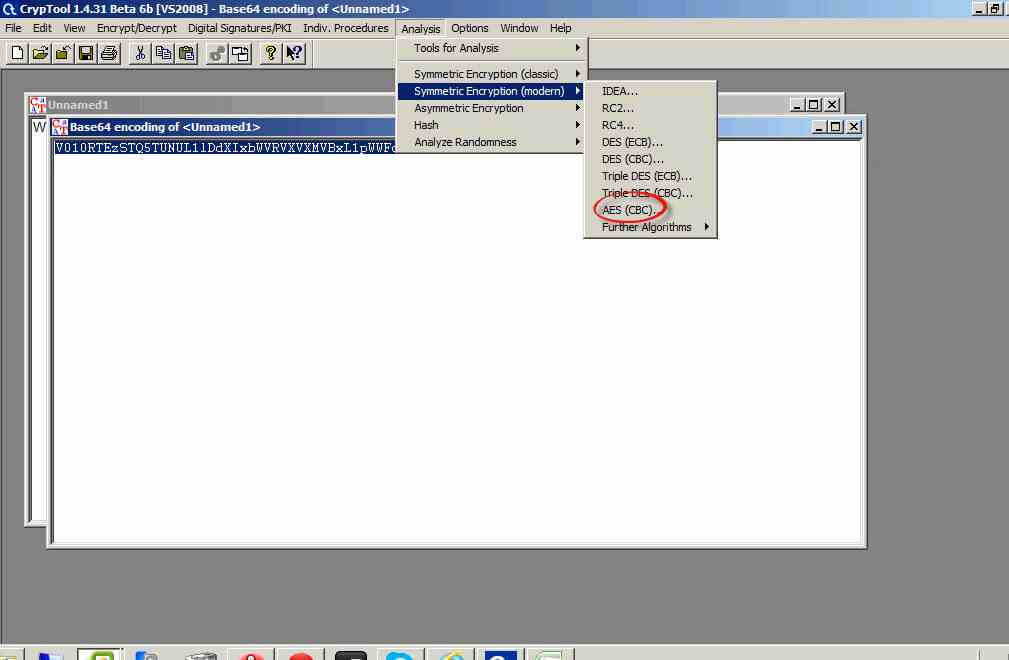

Для этого выбираем Analysis – Symmetric Encryption (modern) – AES (CBC)…

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-09

В длине ключа (Key length:) выбираем 256 bits, вводим ключ, официально полученный от Microsoft и нажимаем Start.

Через секунду получаем наш код:

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-10

Итого нам остается только удалить из ключа лишние точки, которыми разделены символы, и у нас есть пароль локально администратора всех компьютеров, к которым применяется эта политика безопасности

Нужно узнать пароль пользователей (других вариантов нет, сменить пароль не предлагать)

Физический доступ к серверу есть, права админа тоже есть.

К серверу подключаются терминалы, чтобы ничего не поломать и не наградить себя плясками с бубном (загрузка идет с PXE и судя по всему конфигурационный файл записан вместе с загрузчиком), нужно узнать пароль пользователей т.е. терминалов.

__________________Помощь в написании контрольных, курсовых и дипломных работ здесь

Как узнать пароль Windows Server 2008 R2

Добрый день! Такая ситуация у нас на предприятии есть сервак на базе Windows Server 2008 R2.

Как узнать, из под какого пользователя запущена служба

У меня косячно работает служба Net Hasp Loader. Нужно узнать, ис под какого пользователя она.

При входе Windows пароль не требуется, а при входе в сетевую папку требует имя пользователя и пароль

Имеется Windows Server 2012 и клиентская машина на Windows 7 которая привязана к домену. Почему.

Изменить пароль доменного пользователя

Здравствуйте, при создании пользователя в домене указал что пользователь может поменять пароль где.

пароли в винде нигде не хранятся. только хэш.

терморектальный метод криптоанализа

Mad_Zhek, чтобы узнать что-то не нужен компьютер, нужен утюг

Я вижу только один вантант решения проблемы - установка на компы этих пользователей какой-нибудь "следилки" нажатых клавиш, которая умеет делать скрины и т.д. и т.п. Таких на просторах интернета море Легко. Идем к рабочему месту пользователя. Пароль будет написан на бумажке, приклеиной на монитор, либо написан прямо на нем, посмотри под клавиатурой.Mad_Zhek, я бы смотрел в сторону программных решений.

Ну например, на сервер можно установить специальную dll-ку, которая

контролирует стойкость пароля (password filter), - в ней есть прямой

доступ к самому паролю, - а затем разослать клиентам требование об

обязательной смене пароля. Ну или воздействовать на них с помощью

какой-нибудь настройки или политики GPO, чтобы смена пароля была

обязательной и без нее нельзя было войти в систему. В итоге все

пароли активных пользователей окажутся у вас на руках.

Способ 1

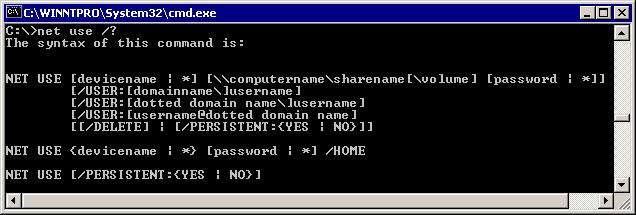

В следующем окне выбираем запуск командной строки.

Теперь нам надо файл utilman.exe, находящийся в папке windows\system32, заменить на cmd.exe. Вводим в командной строке:

move D:\windows\system32\utilman.exe D:\windows\system32\utilman.bak

copy D:\windows\system32\cmd.exe D:\windows\system32\utilman.exe

Обратите внимание, что буква диска может отличаться, в зависимости от конфигурации системы. В нашем случае это диск D.

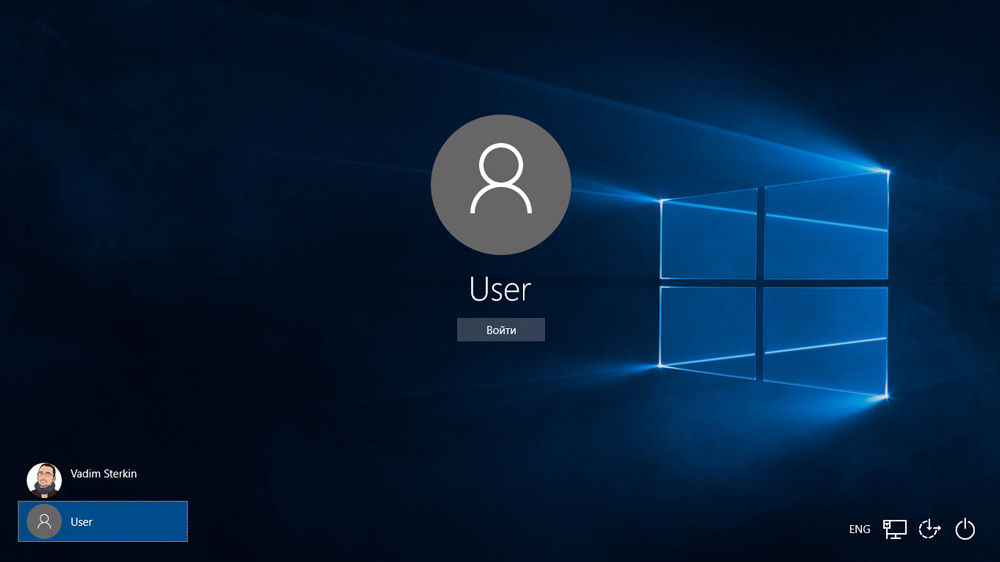

Загружаем Windows и дожидаемся окна приветствия. В окне кликаем мышкой на значке специальных возможностей или нажимаем Win+U.

net user administrator P@$$w0rd

Закрываем командную строку и вводим учетную запись доменного админа с новым паролем.

Дело сделано, пароль сброшен. Можно заходить в систему и делать все что захотим.

Остается только вернуть на место utilman.exe. Для этого придется еще раз загрузиться с установочного диска, и в командной строке ввести:

delete D:\windows\system32\utilman.exe

move D:\windows\system32\utilman.bak D:\windows\system32\utilman.exe

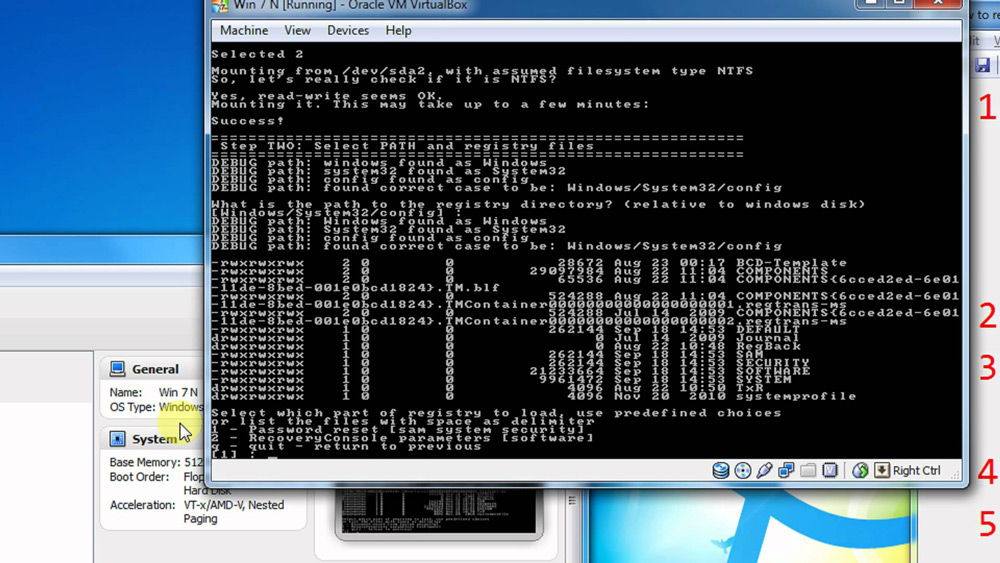

Способ 2

При использовании этого способа нам потребуется локальная учетная запись администратора. Не смотря на то, что на контроллере домена она отключена, информация о ней продолжает хранится в базе данных SAM. При загрузке в режиме восстановления службы каталогов для входа в систему используется именно учетная запись локального админа.

Сама процедура сброса достаточно проста. Сначала загружаемся с диска. Затем выбираем диск, на который установлена система. Если системный диск не виден, то можно загрузить необходимые драйвера с флешки или дискеты.

Выбрав диск, указываем путь к файлам реестра (обычно windows\system32\config).

Выбираем, какие разделы реестра загружать для редактирования. За учетные записи отвечают разделы SAM, System и Security.

Далее указываем, что собираемся редактировать учетные данные пользователей.

И выбираем из списка пользователя, которого будем редактировать. Предупрежу сразу, русские буквы программа не понимает, и если вместо Administrator мы видим непонятный набор символов, то следует указать RID пользователя, как в примере.

Выбрав пользователя, сбрасываем его пароль на пустой или изменяем его.

Выходим из программы, не забыв сохранить сделанные изменения, и перезагружаем сервер.

При перезагрузке жмем клавишу F8, выбираем загрузку в режиме восстановления службы каталогов и входим в систему с учетной записью локального администратора и новым (или пустым, если был выбран сброс) паролем.

cd c:\temp

instsrv PassRecovery c:\temp\srvany.exe

Таким образом INSTSRV устанавливает SRVANY как службу с названием PassRecovery.

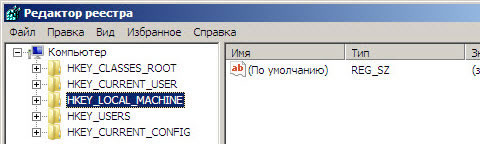

Служба установлена, теперь нужно ее настроить. Открываем редактор реестра и идем в раздел HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\PassRecovery. Как видно из названия, этот раздел был создан при установке службы PassRecovery.

Теперь осталось настроить параметры запуска службы. Открываем оснастку Службы (Services) и находим в ней службу PassRecovery.

Перезагружаем сервер и заходим в систему с учетной записью администратора и новым паролем.

Убедившись что пароль сброшен, запускаем командную строку, останавливаем созданную нами службу и удаляем ее:

net stop PassRecovery

sc delete PassRecovery

И удаляем все из папки C:\temp.

Пароль сброшен, и домен в нашем полном распоряжении. И хотя по сравнению с первым способ этот достаточно громоздкий, опять же требуется дополнительный софт, но зато работает на всех операционных системах.

На этом все, и надеюсь что вам не придется взламывать пароль на своих (и тем более чужих) серверах.

Для безопасного хранения личной информации многие пользователи используют пароль на свою учётную запись. Если вы единственный пользователь компьютера, ваша учётная запись является учётной записью администратора. Она обеспечивает в случае необходимости доступ ко всем функциям системы для тонкой настройки, а также позволяет редактировать системный раздел файловой системы.

Пароль администратора дает доступ к функциям всей системы

К счастью, всё не так страшно, как может показаться на первый взгляд. Если вы будете следовать нашей подробной инструкции, как выполнить сброс пароля администратора Windows 7 при использовании локального аккаунта, а также как узнать пароль, то сможете без особых сложностей решить свою проблему за короткое время без посторонней помощи. Итак, приступаем.

Решить проблему входа в систему устройства можно

Способ 1. С применением установочного диска либо образа восстановления

Для этого вам нужны будут загрузочный диск или флешка с Windows либо же предварительно созданный диск восстановления (это также может быть и флешка). Если со вторым может не задаться, так как вряд ли вы постоянно создаёте свежие диски восстановления, то установочный образ можно скачать на большом количестве сайтов.

- Вставьте диск либо флешку в ПК, в BIOS отметьте носитель в качестве приоритетного при загрузке. Это нужно для того, чтобы произошла загрузка с внешнего носителя, а не со встроенного жёсткого диска.

- Зависимо от версии Windows, нажмите Диагностика — Дополнительные параметры — Командная строка либо Восстановление системы — Далее — Командная строка.

- Когда командная строка откроется, добавьте regedit и кликните Enter.

- Кликните мышкой по разделу HKEY_LOCAL_MACHINE, чтобы выделить его, затем нажмите Файл — Загрузить куст.

- В открывшем окошке перейдите в C:\Windows\System32\config (если система инсталлирована в иной раздел, адрес будет несколько другим) и откройте файл System.

- Назовите загружаемый раздел любым именем, например, 555.

- В редакторе реестра отыщите в раздел HKEY_LOCAL_MACHINE\555\Setup, найдите там параметры CmdLine и SetupType. Кликните по каждому из них дважды и смените показатели на следующие:

- CmdLine — cmd.exe.

- SetupType — 0 поменяйте на 2.

- Отметьте созданный вами раздел 555, затем кликните Файл — Выгрузить куст.

- Достаньте флешку или диск, закройте все активные утилиты, выберите «Перезагрузка» в главном окне мастера восстановления.

Выделите раздел HKEY_LOCAL_MACHINE, как указано на риснке

После перезапуска при входе в систему будет развёрнута командная строка. С её помощью и будем выполнять дальнейшие операции.

Сброс пароля

Чтобы сбросить пароль, примените такую команду:

net user логин пароль

Эта команда актуальна, если вы точно помните написание имени пользователя. Если вы забыли, то напечатайте команду net user, после чего будут отображены все сохранённые на ПК учётные записи.

Создание нового аккаунта

Если у вас не установлено ни одного аккаунта администратора, необходимо его создать с помощью ввода нескольких команд. Для этого одну за другой введите их в командной строке:

net user логин пароль /add

net localgroup Администраторы логин /add

net localgroup Пользователи логин /delete

Первая команда сначала создаёт новую учётку, затем относит её к группе администраторов, а затем удаляет из группы пользователей. После применения всех команд закройте командную строку.

Теперь у вас есть аккаунт администратора

Создав новую учётную запись с новым паролем, у вас без проблем получится войти в систему Windows.

Примечание! Узнать пароль таким способом у вас не получится, только сбросить!

Способ 2. С использованием сторонних утилит

Offline NT Password Editor

Если первый способ подразумевал использование стандартных возможностей Windows, то второй предлагает воспользоваться сторонними утилитами, позволяющими произвести сброс пароля администратора Windows 7. Одной из наиболее приемлемых является Offline NT Password Editor, которая позволяет получить полный доступ к системному разделу ОС. Можно как убрать или поменять пароль, так и активировать учётную запись администратора. В утилите не представлен графический интерфейс, но тем не менее разобраться с ней совсем не сложно. Каждый этап пронумерован и указано, что вам требуется сделать. Итак, какие шаги нужно выполнить для сброса пароля с помощью этой утилиты?

- На другом компьютере или ноутбуке перейдите на сайт разработчика, в разделе Bootdisk пролистайте до надписи Download и загрузите необходимую вам версию. Имя файла состоит из цифр и букв. Если вы хотите создать загрузочный диск, качайте файл, в названии которого присутствует cd, если же вы будете пользоваться флешкой, то usb.

- Если пользуетесь диском, запишите скачанный образ через программу записи, а если флешкой, то выполните следующие манипуляции:

- Скопируйте содержимое архива на флешку, не создавая никаких дополнительных файлов.

- Разверните командную строку от имени администратора.

- Воспользуйтесь командой f:\syslinux.exe -ma f:, где вместо f напишите букву, под которой определяется флешка в проводнике Windows. Если не выдаёт никакой ошибки, значит, всё записалось, как положено.

- Вставьте ваш внешний носитель в компьютер, в BIOS выставьте его в качестве первого при загрузке, включите компьютер. Вместо окна приветствия Windows должен запуститься интерфейс утилиты.

Разобраться в приложении не составит труда

Шаг 1

Первым делом нужно выбрать раздел жёсткого диска, на который установлена ОС Windows. Программа предоставляет список разделов диска с указанием их размера, на который вам и следует ориентироваться. Если помнить, что обычно система устанавливается на диск C, который меньше диска D в несколько раз, ошибиться будет довольно сложно. Введите цифры с номером раздела и нажмите кнопку Enter.

Шаг 2

Далее, нужно указать путь к файлам реестра. Программа предлагает путь по умолчанию, согласитесь с ним и нажмите Enter.

После этого утилита запрашивает, какую часть реестра нужно загрузить. Выберите 1 — Password reset [sam system security], нажмите соответствующую цифру и подтвердите кнопкой Enter.

Шаг 3

Изменение или сброс пароля путём редактирования пользовательских данных в реестре. В утилите будет запущено chntpw Main Interactive Menu, в котором сразу же выбран пункт 1 — Edit user data and passwords. Подтвердите выбор нажатием кнопки Enter. Если же вам нужно изменить пароль, выберите 2 — Edit (set new) user password.

В открывшемся меню chntpw Edit User Info & Passwords отображаются все аккаунты компьютера, с их кодовым обозначением в шестнадцатеричной системе счисления (столбик RID). Нас интересует учётная запись администратора, чаще всего она отображается первой в списке и выбирается по умолчанию. Если имя аккаунта отображается английскими буквами, напечатайте его в поле ввода под таблицей, если же русскими, то воспользуйтесь информацией из колонки RID. Запись в поле ввода будет в формате 0xABCD, где вместо ABCD нужно поставить значение из таблицы. Выбор подтверждается кнопкой Enter.

Далее отображается User Edit Menu со списком действий, которые можно выполнять с учётной записью администратора. Выберите 1 — Clear (blank) user password и подтвердите кнопкой Enter. Программа должна сообщить об успешном сбросе пароля.

Шаг 4

Сохранение внесённых изменений (Step Four: Writing back changes). Последовательно нажмите ! и q для выхода из предыдущих меню, после чего утилита предложит сохранить изменения, выдав запрос «About to write file(s) back! Do it?». Введите y, а на следующий запрос впечатайте n.

Для перезагрузки введите команду reboot или нажмите на маленькую кнопку на системном блоке компьютера. Система запустит вас без запроса пароля. Установить его вы сможете самостоятельно в меню управления учётными записями.

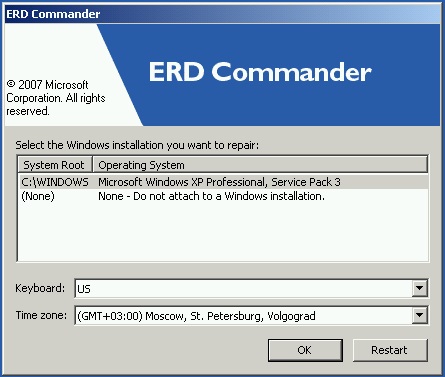

ERD Commander

Ещё одна довольно продвинутая утилита для сброса пароля администратора Windows. Для начала потребуется на рабочем компьютере создать загрузочную флешку с утилитой. Для этого:

После загрузки появится окно выбора целевой операционной системы Windows

Теперь вам предстоит работа с загрузочной флешкой ERD Commander. Вот что нужно сделать:

- Подключив флешку к компьютеру, через BIOS настройте приоритет загрузки так, чтобы флешка была первой, и включите ПК.

- Выберите вашу версию Windows. Если вы перепутаете разрядность системы, то ничего страшного, просто на следующем этапе утилита выдаст ошибку и вы сможете повторить процедуру сначала.

- Дождавшись загрузки, выберите установленную операционную систему, нажмите Далее — Microsoft Diagnostics — Мастер изменения паролей.

- Вы увидите окошко со списком пользователей и полями для ввода пароля. Выберите учётную запись администратора, запишите новый пароль и подтвердите его.

- Вытащите флешку с USB-разъёма, загрузитесь в обычном режиме и воспользуйтесь новым паролем.

Примечание! Узнать пароль таким способом у вас не получится, только удалить или установить новый!

Способ 3. Подмена системных файлов

Наверняка вы слышали о функции залипания клавиш. Достаточно 5 раз быстро нажать кнопку Shift, как выйдет окошко с запросом на активацию режима. За неё отвечает файл sethc.exe, расположенный в системном разделе Windows. Интересно, что активировать его можно даже в окне ввода пароля при запуске Windows. Но поскольку ситуация такова, что пользователь забыл его, нам нужно заменить его на файл cmd.exe, отвечающий за открытие командной строки. Как это сделать?

- Загрузитесь с внешнего носителя Windows, в окне инсталляции нажмите Восстановление системы — Командная строка.

- Последовательно примените такие команды:

- copy c:\windows\system32\sethc.exe c:\ — чтобы создать резервную копию утилиты sethc.exe.

- copy c:\windows\system32\cmd.exe c:\windows\system32\sethc.exe — чтобы заменить файл sethc.exe на cmd.exe.

- Выполните перезагрузку компьютера в обычном режиме.

- Когда появится окно пароля, пять раз нажмите кнопку Shift, после чего откроется командная строка.

- Чтобы поменять пароль, напечатайте команду net user логин пароль, после чего ещё раз перезагрузитесь и теперь вы точно сможете попасть в систему.

Используйте команду net user и перезагрузите компьютер

Примечание! Узнать пароль таким способом вы не сможете, только удалить!

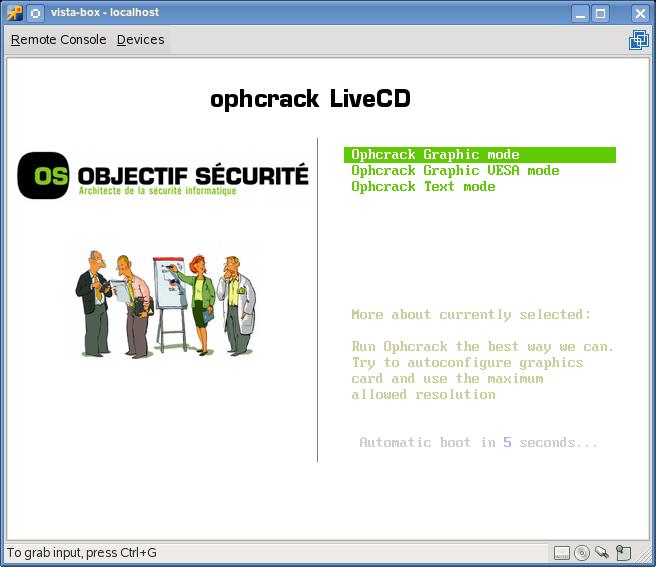

Как узнать пароль учётной записи

В этом пункте познакомимся, как взломать пароль администратора или просто узнать его. Ведь во многих случаях просто проще не производить сброс пароля, а просто считать забытый. Для этого нам понадобится утилита Ophcrack, обладающая нужными нам возможностями. Она способна работать в графическом и текстовом интерфейсе и, по заверениям создателей, способна узнать практически любой пароль, сохранённый на вашей системе. Как ею воспользоваться?

- Перейти на официальный сайт и скачать подходящую версию: в виде установочного файла программы, если вы можете войти в систему, или же Live CD для создания загрузочного носителя, если в систему не пускает, так как забыл пароль.

- Запустить установочный файл либо загрузиться с флешки или диска и выбрать графический или текстовый интерфейс утилиты.

- Подождать, пока утилита не прочитает и не выведет на экран пароли системы. Зависимо от мощности компьютера это может занимать разное время.

Чтобы сбросить пароль, скачайте программу утилита Ophcrack

Заключение

Надеемся, что наша инструкция помогла вам в ситуации, когда вы забыли пароль своей учётной записи Windows. Вы теперь знаете, как сбросить его и установить новый. Если у вас остаются вопросы, задавайте их в комментариях.

Читайте также: