Как в mac os просканировать сеть

Обновлено: 08.07.2024

Чтобы проверить какие устройства подключены к локальной сети заведения через Ethernet или по Wi-Fi, используйте утилиту IP Scanner.

Она покажет список с IP-адресами и MAC-адресами каждого устройства, дополнительно вы сможете пропинговать устройство, чтобы проверить его доступность в сети. Этот способ быстрее и удобнее, чем проверка устройств в веб-интерфейсе роутера:

Чтобы проверить устройства в локальной сети на ОС Windows

- Скачайте Advanced IP Scanner.

- Запустите утилиту.

- Выберите пункт Запустить и нажмите Запустить, чтобы воспользоваться сканером без установки.

- Нажмите ▶ Сканировать.

- Дождитесь выполнения сканирования.

- Нажмите правой кнопкой мыши на устройство, которое хотите проверить, и откройте Инструменты → Ping.

- Посмотрите результат проверки устройства по его локальному IP-адресу, — он откроется в командной строке.

Чтобы проверить устройства в локальной сети на macOS

Скачайте IP Scanner из App Store.

Запустите утилиту, — сканирование устройств начнётся автоматически.

💡 Чтобы провести сканирование заново, нажмите Stop и Rescan.

Дважды нажмите на устройство, которое хотите проверить.

Нажмите Ping Device.

Посмотрите результат проверки в окне ping status. Статус success означает, что устройство включено и доступно в локальной сети.

☝️ Утилита для macOS отображает только первые 8 найденных устройств. Чтобы посмотреть все устройства, купите Pro-версию.

Чтобы проверить устройства в локальной сети на iOS

Запустите утилиту на iPad или iPhone, — сканирование устройств начнётся автоматически.

💡 Чтобы сделать повторное сканирование, нажмите Rescan.

Выберите из списка устройство, которое хотите проверить и нажмите Network Tools.

Нажмите Ping Device.

☝️ Утилита для iOS отображает только первые 10 найденных устройств. Чтобы посмотреть все устройства, купите Pro-версию.

Чтобы проверить устройства в локальной сети на Android

Скачайте Network IP Scanner из Google Play.

Запустите утилиту, — сканирование сети начнётся автоматически.

Выберите из списка устройство, которое хотите проверить, и нажмите Tools.

Нажмите PING to host.

Посмотрите результат проверки в открывшемся окне.

Если не находится или не пингуется проводное устройство, проверьте Ethernet-подключение или замените LAN-кабель. Если проблемы с устройством, которое работает по Wi-Fi, проверьте уровень Wi-Fi-сигнала.

Здесь мы покажем вам, как вы можете использовать Терминал в macOS для сканирования вашей локальной сети для поиска неисправностей, обслуживания и общего любопытства.

Он работает немного иначе, чем утилиты Linux, с некоторыми флагами в различных случаях, так что не думайте, что навыки Linux будут точными в macOS.

Сканирование открытых портов вашей локальной сети с помощью nmap

Установите nmap с помощью Homebrew

Если у вас установлен Homebrew, запустите

это позволит скачать и установить nmap и все необходимые зависимости.

Сканирование с помощью Nmap

Nmap создан для сканирования предоставленного имени хоста или сетевого адреса и возврата списка открытых портов.

Название расшифровывается как «network mappe», но больше похоже на маппер портов.

Для поиска открытых портов на диапазоне IP-адресов используйте косую черту.

Чтобы найти IP-адреса вашего маршрутизатора и различных устройств в вашей сети, вы можете запустить arp или ipconfig.

Это сканирует определенный IP-адрес для операционной системы (-O). Опять же, это должно быть запущено с sudo.

Если вы хотите запустить nmap немного хитрее, используйте флаг -sS:

Это придаст эффект принудительного «полуоткрытого» сканирования.

Система отправляет пакет TCP SYN, чтобы проверить, открыт ли порт, но не отвечает пакетом ACK при получении утвердительного ответа.

Таким образом, удаленный сервер, вероятно, не будет регистрировать сканирование.

Флаг -sS и другие параметры режима сканирования должны запускаться с помощью sudo.

Например, переключатель режима -sP будет сканировать IP-адреса, но не порты, действуя примерно так, как описано ниже.

Чтобы получить более подробные результаты, добавьте тег -vv или -v3.

Это включит более подробные уровни ведения журнала, производя более читаемый, но более длинный стандартный вывод.

В зависимости от того, что вы ищете, эти флаги могут помочь вам найти его.

Например, если вы хотите проверить только порт 22, вы можете выполнить следующую команду:

Вывод не вернет никаких строк, если порт недоступен, и вернет строку состояния порта, если он доступен.Сканирование активных IP-адресов вашей локальной сети с помощью arp

ARP сканирует вашу локальную сеть на наличие подключенных устройств.

Поскольку arp предназначен для создания и изменения протоколов разрешения адресов, он имеет ограниченные инструменты, доступные для сканирования вашей сети.

Но он поставляется на каждом Mac, и это быстрый способ получить конкретную информацию.

Чтобы увидеть список всех отвечающих устройств, подключенных в данный момент к вашей сети, откройте терминал и запустите:

Вывод возвращает список всех устройств, подключенных к вашей сети, по IP-адресу и MAC-адресу.

Заключение

Самым мощным инструментом для сканирования вашей локальной сети в macOS является nmap.

arp также полезен для запуска пинга в сети.

Я в основном ищу что - то вроде этого , но доступны на Mac.

Я пытаюсь подключить новую рабочую станцию к нашему беспроводному многофункциональному принтеру, и у меня чертовски много времени получается, чтобы устройство выдало мне IP-адрес для подключения.

Есть ли способ, как я могу сканировать сеть как-то?

Если это имеет значение, новая рабочая станция использует Mac OS X 10.6.

Пингуйте широковещательный адрес

(вы можете найти его с помощью ifconfig | grep broadcast )

а затем сделать arp -a

Отличный совет .. Я отфильтровал результаты, чтобы показать только те ip, которые не являются неполными (и присутствуют) с .. arp -a | grep : Может кто-нибудь объяснить, почему / как это работает? Вы пропингуете широковещательную рассылку, и это заставляет все другие подключенные клиенты совершать сетевую активность, которая затем видна arp ?? Лучший ответ. Вы также можете сделать это одной строкой: ifconfig | grep трансляция | агр -a @deweydb, когда вы находитесь в локальной сети, подключение к IP-адресу включает преобразование IP-адреса в mac-адрес. ARP хранит кэш всех разрешенных IP-адресов. Выполнение широковещательного пинга косвенно вызывает разрешение для всех IP-адресов в сети. Теперь . как мы можем преобразовать список IP-адресов в DNS (или другие) имена?Где ххх - это первые три числа в вашем IP-адресе.

На Mac здесь пришлось немного скорректировать свой ответ, так как время ожидания установлено с помощью -t опции (например, -t 5 на 5 секунд) Да, это также не сработало для меня. На Mac вам нужно не только использовать опцию -t 5, но и переместить ее до ip. т.е. -c 1 -t 5 xxx $ ip. В противном случае это приведет к ошибке и взрыву.Ваш принтер обеспечивает общий доступ к файлам для сброса файлов или вы просто пытаетесь найти принтер в своей сети?

Ваш новый многофункциональный принтер поддерживает Bonjour / ZeroConf? (Большинство новых сетевых принтеров делают). Если это так, вы можете использовать программу, такую как Bonjour Browser, чтобы посмотреть, что доступно в вашей сети.

На вашем маршрутизаторе он отображается в таблице клиентов DHCP (вам, возможно, придется обратиться к руководству, чтобы узнать, как просмотреть эту таблицу), поскольку это также даст вам IP-адрес, но также даст вам уверенность, что ваш принтер действительно подключен в вашу сеть.

С самого вашего Mac вы можете использовать программу, такую как Nmap, из командной строки или использовать приложение на основе графического интерфейса (например, Zenmap - GUI для Nmap или AngryIPScanner ), чтобы сканировать вашу сеть и затем посмотреть, какие порты доступны.

Я всегда был фанатом багов и уязвимостей «на поверхности», всегда завидовал чувакам, которые пишут эксплойты для самых защищённых ОС, а сам умел только скрипткиддить (термин из нулевых). Однако мой пост про уязвимости в системах контроля версий набрал более 1000 лайков на Хабре и остаётся топ1 постом за всю историю Хабра, несмотря на то, что был написан 9(!) лет назад.

И сегодня я хотел бы на пальцах показать и рассказать про такую штуку, как вардрайвинг. А точнее, как стандартными средствами MacOS можно добыть пароли от Wi-Fi соседей. Нелёгкая забросила меня на очередную квартиру. Как-то исторически сложилось, что я ленивый. Пару лет назад я уже писал, что моя лень, новая квартира и провод Beeline (бывшая Corbina) помогли мне найти багу у Билайна и иметь бесплатно интернет в их сети. «Сегодня» происходит «подобное», я на новой квартире, нет даже провода, но есть много сетей у соседей.

Заколебавшись расходовать мобильный трафик, я решил, что «соседям надо помогать», и под «соседями» я имел введу себя…

Когда-то давно я увлекался вардрайвингом, как раз именно до того момента, пока не обнаружил в старой квартире провод Билайна ) Там тоже было много сетей рядом и первое, что пришло в голову — мне нужен wi-fi. С тех пор прошло много лет. Обновляя свои данные про вардрайвинг, я нашёл в сети упоминание, что 90% работы спец.утилит «сегодня» можно сделать стандартными сервисами MacOS. Забегая вперёд, я хотел бы отметить, что не являюсь автором данного метода, я сам нашёл его в забугорном инете, просто, скажем, это вольный перевод и подробное, художественное описание способа добыть wi-fi пароли стандартными методами макоси, не более.

Принципы добычи паролей соседского Wi-Fi

Продолжим. Имея Wi-Fi карту, т.е. любой современный ноутбук, мы можем снифать трафик возле себя. Но он бесполезен, ибо зашифрован. Единственное, что можно разобрать из него — метаданные, типа название сетей итп и «рукопожатия», handshake, т.е. авторизации пользователей в сети. Они происходят каждый раз, когда пользователь подключается к wi-fi-сети. Например, когда сосед приходит домой и его смартфон в кармане цепляется к домашнему wi-fi.

Если совсем грубо, рукопожатия представляют собой обычный хэш типа md5.

Это правда совсем грубо. Ключ там получается путем 4096 раундов SHA1. Если быть точным, то формула такая: Key = PBKDF2(HMAC−SHA1, passphrase, ssid, 4096, 256)

Кстати, можно заметить, что замешивается название точки, поэтому при уникальном названии предвычисления не помогают. И это аргумент за то, чтобы менять название точки на свое.

И да, я солгал в своём первом абзаце про «дешифрацию», это техническая ошибка и подмена понятий. Конечно, дешифровать хэш невозможно. Это как говорить «лицензия такси», зная, что деятельность такси в РФ не лицензируется. Но просто так удобней )

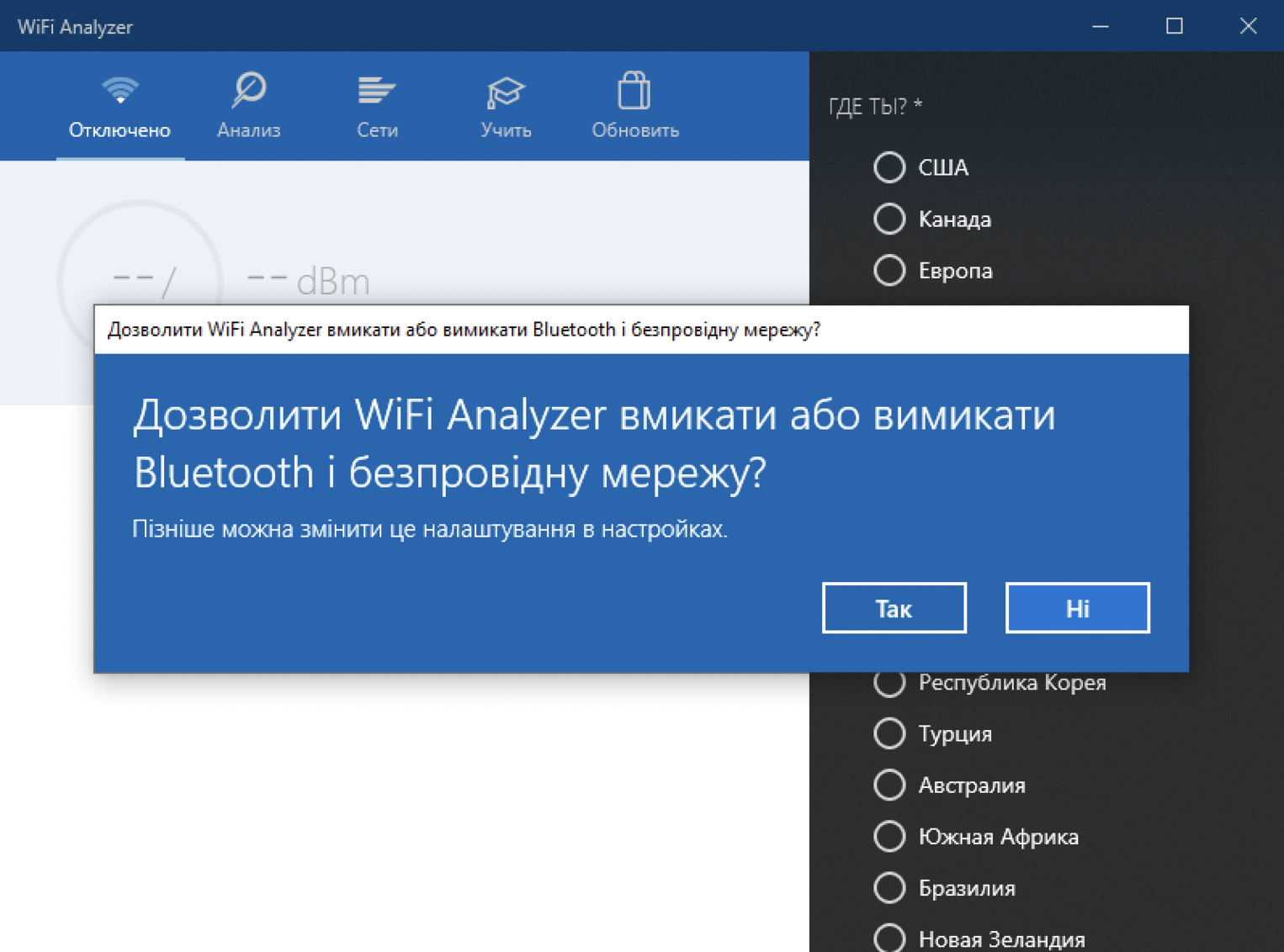

Так вот. Всё, что нам надо — это найти среди траффика радиосети вокруг себя рукопожатия и «дешифровать» их. И раньше была куча софта для всего это. Кто-то умел грамотно сканировать радиоканал, кто-то отлично его сниффал в дампы, кто-то находил хэши в дампах, кто-то умел их ломать. Сейчас всё стало проще, благодаря Тиму Куку. 90% работы за стороннее ПО делает стандартное приложение «Беспроводная диагностика». Многие его видели — когда проблемы с Wi-Fi, мак предлагает проверить сеть. Бесполезная утилита, которая даёт советы типа «перезагрузите роутер». Ну, т.е. мне так казалось )

Добываем пароли. Соседи вешайтесь ;)

Итак, погнали. Зажимаем Alt и кликаем по логотипу Wi-Fi в верхней панели. Вообще Alt и клик всегда открывает дополнительные опции в MacOS, но это тема отдельного топика.

Помимо прочей доп.инфы, которая порой очень полезная, мы можем запустить программу «Беспроводная диагностика». Думаю, все кто пользуются маком, помнят это окно.

Но нас интересует другое. Кликаем по пункту меню «Окно» и видим набор дополнительных утилит.

И тут прям есть всё, что надо, даже больше ) Конкретно нас интересуют 2 пункта. Сканирование и Анализатор. Первый покажет нам все сети вокруг с доп.инфой, типа на каком канале и на какой частоте работает сеть. Второй пункт позволит сниффать трафик на конкретном канале и частоте.

Нажимая на кнопку «Начать» в Анализаторе, Wi-Fi-карточка переключится в режим приёма и начнёт сканировать радиочастоту вокруг себя, дамп будет писаться в /var/tmp.

Файлы *.wcap это наши дампы, которые содержат бесполезный для нас траффик и нужные нам рукопожатия.

Надо понимать, что нам необходимо поймать именно рукопожатия. Т.е. нам надо поймать и сниффать траффик, когда сосед приходит домой вечером. Либо, если у вас есть ещё одно устройство на макоси, либо любой другой оси, вам помогут нюкеры. Программки, рассылающие поддельные команды деаунтефикации. Например, JamWiFi. Но это если прям совсем не терпится ) На моём опыте, достаточно просто запустить Анализатор в 6 вечера на часок.

«Стоп» скажите вы, «ты же обещал взлом сетей соседа стандартными методами?» ) Ха! И вы мне поверили?! На самом деле мы стандартными методами сделали 90% работы через GUI. У нас уже есть хэши, всё что нам надо — разбить их. Уверен, можно всё сделать и стандартными утилитами, но проще юзать hashcat. Собираем софт через brew или из сорцов. Первым делом нам надо конвертировать наш дамп, оставив в нём только наши хэши. Этим занимается бинарник cap2hccapx из пакета.

…

Мы видим, что успели перехватить 2 рукопожатия, попробуем «сломать их». Для этого нам нужен naive-hashcat:

Кошка пошла работать. В среднем у меня на маке я имею скорость в 2000 хешей в секунду, на скрине 7к, но это только старт. Судя по этому документу, на 1080gtx можно получить скорость в 400к хешей в секунду. Однако у меня всего 2 рукопожатия и не такой уж и большой словарь, поэтому пробежаться по нему не составило проблем. Смотрим файл home-wifi.txt, вуаля:

Вот и всё. К сожалению, эта сеть через несколько квартир от меня и на другом этаже, пинг 7 секунд ) Надо ловить соседа снизу или брать внешнюю wi-fi-карту с нормальной антенной. Но принцип, думаю, понятен.

Удачных сканирований вам, юные подованы вардрайверы. И большое спасибо разработчикам Kali Linux MacOS за такие подарки.

Читайте также: