Как включить nla windows 7

Обновлено: 01.07.2024

Переход от служб терминалов Windows Server 2003 к службам удаленных рабочих столов в Windows Server 2008 R2 стал стандартной процедурой обновления. После обновления многие интересуются, почему работа с этими версиями так отличается.

При подключении к службам терминалов Windows 2003 пользователь инициирует создание сеанса и вводит свои учетные данные. А при использовании сервера узла сеансов удаленных рабочих столов пользователь обычно вводит учетные данные в диалоговом окне на стороне клиента. По умолчанию клиентам, которые не поддерживают технологию проверки подлинности на уровне сети (Network-Level Authentication, NLA), подключиться не удается. В чем же разница? Есть причины, по которым Microsoft реализовала NLA, и это хорошие причины.

Что такое NLA

NLA заставляет клиентский компьютер представить учетные данные клиента для проверки подлинности до создания сеанса с этим сервером. По этой причине такой процесс иногда называют фронтальной проверкой подлинности. Серверы под управлением Windows Server 2008, Vista или более поздней ОС, а также клиенты с Windows XP SP3 или более поздней ОС поддерживают NLA. Так как NLA основана на технологии, которая называется протоколом CredSSP (Credential Security Support Provider), при использовании клиента удаленного рабочего стола для другой ОС нужно сначала поинтересоваться у разработчика, поддерживает ли этот клиент NLA.

Так чем же так хорошо предоставление учетных данных до создания сеанса? Есть два положительных момента в создании сеанса только после того, как вы убедитесь, что пользователь является именно тем, за кого себя выдает: это позволяет создать дополнительный уровень защиты от DoS-атак, а также ускоряет процесс посредничества.

При создании сеанса, даже просто для того, чтобы отобразить окно входа, требует от сервера создания многих процессов, необходимых для поддержки такого сеанса, таких как Csrss.exe и Winlogon.exe. По этой причине создание сеанса является дорогой и занимающей значительное время операцией. Если несколько посторонних пользователей попытаются подключиться к сеансу одновременно, они могут заблокировать другим, возможно легальным пользователям, возможность создания сеансов.

Вопрос производительности намного важнее. На базе Windows Server 2003 редко создаются фермы. Начиная с Windows Server 2008, фермы создают чаще. Не забывайте, что каждый сервер в ферме узла сеансов удаленных рабочих столов может одновременно быть перенаправителем. Если серверу узла нужно создавать полноценный сеанс перед перенаправлением подключения посреднику подключений удаленных рабочих столов, это увеличивает время подключения.

В NLA используется CredSSP для представления учетных данных серверу для проверки подлинности перед созданием сеанса. Этот процесс позволяет избежать обоих этих проблем. У использования CredSSP есть и другие преимущества. CredSSP позволяет снизить количество операций вход, выполняемых пользователем, за счет хранения учетных данных подключения.

При первом подключении к новому серверу, виртуальной машине или даже другому компьютеру пользователи должны предоставить свои учетные данные. Вместе с тем, у них есть возможность сохранить их. В этом случае при подключении не придется снова предоставлять учетные данные, пока не поменяется пароль.

Как CredSSP поддерживает NLA

Протокол CredSSP позволяет приложениям безопасно делегировать учетные данные пользователя от клиента к целевому серверу. Этот протокол сначала создает зашифрованный канал между клиентом и сервером с применением протокола TLS (Transport Layer Security) (в соответствии со спецификацией RFC2246).

Вы наверняка заметили, что при подключении клиента RDC 6.x или более поздней версии к серверу узла сеансов удаленных рабочих столов при предоставлении учетных данных вы не подключаетесь непосредственно к окну входа узла сеансов удаленных рабочих столов. Вместо этого диалоговое окно для ввода учетных данных открывается на клиенте. Это диалоговое окно является «лицом» CredSSP.

При вводе учетных данных в это окно, даже если вы решите их не сохранять, они поступают в CredSSP. Затем учетные данные передаются на сервер узла сеансов удаленных рабочих столов по безопасному каналу. Этот сервер начнет создание пользовательского сеанса, только получив эти учетные данные.

Клиенты, поддерживающие CredSSP и RDP 6.x и более поздних версий, всегда используют NLA, если этот протокол доступен. Так как CredSSP (технология, поддерживающая NLA) является частью ОС, а не протокола RDP, для нормальной работы NLA клиентская операционная система должна поддерживать CredSSP.

Поэтому хотя в Windows XP SP2 и есть клиент RDC 6.0, использование NLA в этой ОС невозможно. Клиенты под управлением Windows XP SP3, Windows Vista и Windows 7 поддерживают CredSSP. Кроме того, в окне About (О программе) окна подключения к удаленному рабочему столу указано, поддерживается ли NLA. Чтобы открыть это окно, в окне подключения к удаленному рабочему столу щелкните в левом верхнем углу значок компьютера и выберите About (О программе). В открывшемся окне будет указано, поддерживается ли проверка подлинности на уровне сети.

Windows XP SP3 поддерживает CredSSP, но по умолчанию этот протокол отключен. В статье «Описание учетных данных поставщика поддержки безопасности (CredSSP) в Windows XP с пакетом обновления 3» базы знаний Microsoft есть ссылка для включения этого протокола, а также описано, как включить его вручную. После включения CredSSP нужно перезагрузить компьютер.

Как обеспечить принудительное использование NLA

По умолчанию серверы узла сеансов удаленных рабочих столов не требуют NLA. Но их можно настроить на поддержку подключений только с компьютеров, поддерживающих NLA — средствами групповой политики или, для конкретных компьютеров, в конфигурации узла сеансов удаленных рабочих столов.

Чтобы требовать NLA при подключении к серверу узла сеансов удаленных рабочих столов, откройте окно конфигурации узла сеансов удаленных рабочих столов. Дважды щелкните RDP-Tcp (в разделе Connections) и на вкладке General отметьте флажком Allow Connections Only From Computers Running Remote Desktop with Network Level Authentication (Разрешать подключения только от компьютеров с удаленным рабочим столом с сетевой проверкой подлинности). Это не позволит подключиться к серверу клиентам, не поддерживающим NLA (а именно клиентам с RDC версии более ранней, чем 6.x, и под управлением ОС, не поддерживающей CredSSP).

Чтобы включить NLA средствами групповой политики, включите следующую политику и примените ее к подразделению, в котором находится сервер узла сеансов удаленных рабочих столов: Computer Configuration/Policies/Administrative Templates/Windows Components/Remote Desktop Services/Remote Desktop Session Host/Security/Require User Authentication For Remote Connections By Using Network Level Authentication (Конфигурация компьютера/Политики/Административные шаблоны/Компоненты Windows/Службы удаленных рабочих столов/Узел сеансов удаленных рабочих столов/Безопасность/Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети).

Если отключить или не сконфигурировать эту политику, поддержка NLA требоваться не будет.

VDI-запросы

В средах виртуализации настольных компьютеров (VDI) можно заставить Windows Vista и Windows 7 принимать подключения только от клиентов, поддерживающих NLA. Выберите апплет Control Panel/System/Remote Settings (Панель управления/Система/Настройка удаленного доступа). На вкладке Remote (Удаленный доступ) окна свойств системы установите флажок Allow Connections Only From Computers Running Remote Desktop With Network Level Authentication (More Secure) [Разрешать подключения только от компьютеров с удаленным рабочим столом с сетевой проверкой подлинности (безопаснее)].

В этой статье рассказано, почему так важно включать NLA на серверах узла сеансов удаленных рабочих столов и в средах виртуализации настольных компьютеров. Вы должны понимать, как требовать использования NLA на серверах и на виртуальных машинах среды VDI, а также как настраивать клиентские компьютеры для поддержки NLA.

Хотя мы не упоминали о сертификатах, но они являются обязательным компонентом любой среды, где используются удаленные рабочие столы. И это касается не только NLA, но и серверной проверки подлинности, использования шлюза удаленных рабочих столов, веб-доступа к удаленным рабочим столам и даже посредника подключений к удаленному рабочему столу. В следующей статье мы поговорим подробнее о требованиях к сертификатам в средах доступа к удаленным рабочим столам.

Часто задаваемые вопросы по NLA

Вопрос У меня компьютер под управлением Windows XP SP3. Я включил CredSSP, но при попытке подключения к серверу узла сеансов удаленных рабочих столов, требующему NLA, получаю ошибку: «An authentication error has occurred» (Произошла ошибка проверки подлинности).

Ответ В моем блоге есть исправление, позволяющее устранить эту проблему.

Эта ошибка наблюдается при наличии следующих условий:

- Клиент работает под управлением Windows XP SP3, и на нем включен CredSSP.

- Вы сконфигурировали сервер на использование реального SSL-сертификата при идентификации (а не автоматически сгенерированного сертификата, который имеется по умолчанию).

- Клиент не доверяет центру сертификации, который подписал этот SSL-сертификат.

NLA требуется безопасный канал, по которому он получает учетные данные, но он не может создать туннель, если не доверяет сертификату. Поэтому NLA не работает. Для исправления ситуации надо позаботиться, чтобы на клиентской машине с Windows XP сертификат, использованный для подписания SSL-сертификата сервера узла сеансов удаленных рабочих столов, был помещен в хранилище сертификатов Trusted Root Certification Authorities (Доверенные корневые центры сертификации).

Можно использовать Удаленный рабочий стол, чтобы подключиться к компьютеру с удаленного устройства и управлять им с помощью клиента удаленного рабочего стола (Майкрософт) (доступен для Windows, iOS, macOS и Android). Если разрешить удаленные подключения к своему компьютеру, то вы сможете подключиться к нему с помощью другого устройства и получить доступ ко всем своим приложениям, файлам и сетевым ресурсам, как если бы вы сидели за своим столом.

Удаленный рабочий стол можно использовать для подключения к Windows 10 Pro и Windows 10 Корпоративная, Windows 8.1, Windows 8 Корпоративная и Windows 8 Pro, Windows 7 Pro, Windows 7 Корпоративная и Windows 7 Максимальная, а также для подключения к версиям выше Windows Server 2008. Подключиться к компьютерам под управлением выпуска "Домашняя" (например, Windows 10 Домашняя) нельзя.

Для подключения к удаленному компьютеру он должен быть включен и подключен к сети, на нем должен быть включен удаленный рабочий стол, а у вас должен быть сетевой доступ к этому удаленному компьютеру (для этого может и использоваться Интернет) и разрешение на подключение. Чтобы иметь разрешение на подключение, необходимо находиться в списке пользователей. Прежде чем начать подключение, рекомендуется найти имя компьютера, к которому вы подключаетесь, и убедиться, что в его брандмауэре разрешены подключения к удаленному рабочему столу.

Как включить удаленный рабочий стол

Самый простой способ разрешить доступ к компьютеру с удаленного устройства — использовать параметры удаленного рабочего стола в разделе "Параметры". Так как эта функциональная возможность была добавлена в Windows 10 Fall Creators Update (1709), также доступно отдельное скачиваемое приложение для более ранних версий Windows, которое обеспечивает аналогичные функции. Можно также использовать старый способ включения удаленного рабочего стола, однако этот метод обеспечивает меньше функциональных возможностей и возможностей проверки.

Windows 10 Fall Creator Update (1709) или более поздняя версия

Можно настроить компьютер для удаленного доступа с помощью нескольких простых действий.

- На устройстве, с которого вы собираетесь подключиться, откройте меню Пуск и щелкните значок Параметры.

- Выберите группу Система возле элемента Удаленный рабочий стол.

- Включите удаленный рабочий стол с помощью ползунка.

- Также рекомендуется оставить компьютер в режиме бодрствования и доступным для обнаружения, чтобы упростить подключение. Щелкните Показать параметры для включения.

- При необходимости добавьте пользователей, которые могут удаленно подключиться, щелкнув Select users that can remotely access this PC (Выбрать пользователей, которые могут удаленно подключаться к этому компьютеру).

- Члены группы "Администраторы" получают доступ автоматически.

Windows 7 и ранняя версия Windows 10

Чтобы настроить компьютер для удаленного доступа, скачайте и запустите Microsoft Remote Desktop Assistant. Этот помощник обновляет параметры системы, чтобы включить удаленный доступ, обеспечивает бодрствование компьютера для подключения и проверяет, разрешает ли брандмауэр подключения к удаленному рабочему столу.

Все версии Windows (устаревший метод)

Чтобы включить удаленный рабочий стол с помощью устаревших свойств системы, следуйте инструкциям по подключению к другому компьютеру с помощью удаленного рабочего стола.

Следует ли включать удаленный рабочий стол?

Если вы будете использовать свой компьютер, только когда непосредственно сидите за ним, вам не нужно включать удаленный рабочий стол. Включение удаленного рабочего стола открывает порт на компьютере, видимый в локальной сети. Удаленный рабочий стол следует включать только в доверенных сетях, например, в домашней сети. Кроме того, не стоит включать удаленный рабочий стол на любом компьютере, доступ к которому строго контролируется.

Имейте в виду, что включив доступ к удаленному рабочему столу, вы предоставляете остальным пользователям в группе "Администраторы" и другим выбранным вами пользователям возможность удаленного доступа к их учетным записям на компьютере.

Следует убедиться, что для каждой учетной записи, которая имеет доступ к вашему компьютеру, настроен надежный пароль.

Почему следует разрешать подключения только с проверкой подлинности на уровне сети?

Если вы хотите ограничить доступ к компьютеру, разрешите доступ только с проверкой подлинности на уровне сети (NLA). При включении этого параметра пользователи должны пройти аутентификацию в сети, чтобы подключиться к компьютеру. Разрешение подключений только с компьютеров с удаленным рабочим столом с NLA является более безопасным методом проверки подлинности, который поможет защитить компьютер от злоумышленников и вредоносных программ. Чтобы узнать больше о NLA и удаленном рабочем столе, ознакомьтесь с разделом Configure Network Level Authentication for Remote Desktop Services Connections (Настройка NLA для подключения к удаленному рабочему столу).

Если вы подключаетесь удаленно к компьютеру в своей домашней сети, не находясь в этой сети, не выбирайте этот параметр.

12.07.2019![date]()

Windows 10, Windows 7, Windows Server 2012 R2, Вопросы и ответы![directory]()

комментариев 14![comments]()

После установки обновления KB4103718 на моем компьютере с Windows 7 я не могу удаленно подключится к серверу c Windows Server 2012 R2 через удаленный рабочий стол RDP. После того, как я указываю адрес RDP сервера в окне клиента mstsc.exe и нажимаю «Подключить», появляется ошибка:

Произошла ошибка проверки подлинности.

Указанная функция не поддерживается.

Удаленный компьютер: computername![RDP Произошла ошибка проверки подлинности. Указанная функция не поддерживается]()

После того, как я удалил обновление KB4103718 и перезагрузил компьютер, RDP подключение стало работать нормально. Если я правильно понимаю, это только временное обходное решение, в следующем месяце приедет новый кумулятивный пакет обновлений и ошибка вернется? Можете что-нибудь посоветовать?

Ответ

Вы абсолютно правы в том, что бессмысленно решать проблему удалением обновлений Windows, ведь вы тем самым подвергаете свой компьютер риску эксплуатации различных уязвимостей, которые закрывают патчи в данном обновлении.

В своей проблеме вы не одиноки. Данная ошибка может появится в любой операционной системе Windows или Windows Server (не только Windows 7). У пользователей английской версии Windows 10 при попытке подключится к RDP/RDS серверу аналогичная ошибка выглядит так:

The function requested is not supported.

Remote computer: computername

![An authentication error has occurred. The function requested is not supported]()

Ошибка RDP “An authentication error has occurred” может появляться и при попытке запуска RemoteApp приложений.

Что можно сделать для исправления эту ошибки и подключиться к вашему RDP серверу?

- Самый правильный способ решения проблемы – установка последних кумулятивных обновлений безопасности Windows на компьютере / сервере, к которому вы подключаетесь по RDP;

- Временный способ 1 . Можно отключить проверку подлинности на уровне сети (NLA) на стороне RDP сервера (описано ниже);

- Временный способ 2 . Вы можете на стороне клиента разрешить подключение к RDP серверам с небезопасной версией CredSSP, как описано в статье по ссылке выше. Для этого нужно изменить ключ реестра AllowEncryptionOracle (команда REG ADD

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2 ) или изменить настройки локальной политики Encryption Oracle Remediation / Исправление уязвимости шифрующего оракула), установив ее значение = Vulnerable / Оставить уязвимость).

Отключение NLA для протокола RDP в Windows

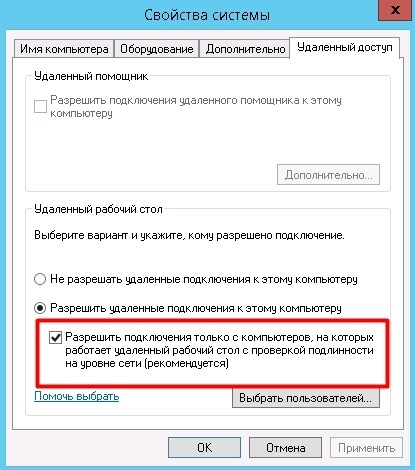

Если на стороне RDP сервера, которому вы подключаетесь, включен NLA, это означает что для преаутентификации RDP пользователя используется CredSPP. Отключить Network Level Authentication можно в свойствах системы на вкладке Удаленный доступ (Remote), сняв галку «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети / Allow connection only from computers running Remote Desktop with Network Level Authentication (recommended)» (Windows 10 / Windows 8).

![win 10 отключить nla]()

В Windows 7 эта опция называется по-другому. На вкладке Удаленный доступ нужно выбрать опцию «Разрешить подключения от компьютеров с любой версией удаленного рабочего стола (опасный) / Allow connections from computers running any version of Remote Desktop (less secure)».

Также можно отключить проверку подлинности на уровне сети (NLA) с помощью редактора локальной групповой политики — gpedit.msc (в Windows 10 Home редактор политик gpedit.msc можно запустить так) или с помощью консоли управления доменными политиками – GPMC.msc. Для этого перейдите в разделе Конфигурация компьютера –> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Безопасность (Computer Configuration –> Administrative Templates –> Windows Components –> Remote Desktop Services – Remote Desktop Session Host –> Security), отключите политику Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети (Require user authentication for remote connections by using Network Level Authentication).

![Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети]()

Также нужно в политике «Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP» (Require use of specific security layer for remote (RDP) connections) выбрать уровень безопасности (Security Layer) — RDP.

Для применения новых настроек RDP нужно обновить политики (gpupdate /force) или перезагрузить компьютер. После этого вы должны успешно подключиться к удаленному рабочему столу сервера.

![]()

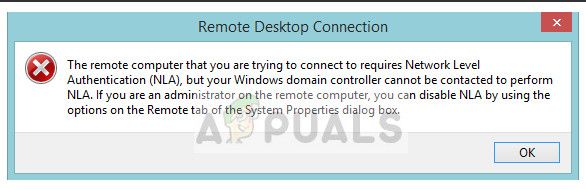

При подключении к удалённому рабочему столу может возникнуть следующее окно:

![Как включить поддержку проверки подлинности на уровне сети]()

(Удаленный компьютер требует проверки подлинности на уровне сети, которую данный компьютер не поддерживает. Обратитесь за помощью к системному администратору или в службу технической поддержки)

Что такое Network Level Authentication (NLA)

Аутентификация на уровне сети - это технология, используемая в службах удаленных рабочих столов (RDP-сервер) или при подключении к удаленному рабочему столу (RDP-клиент) которая требует, чтобы пользователь подключался для аутентификации до того, как будет установлен сеанс с сервером. Первоначально, если вы открыли сеанс RDP (удаленный рабочий стол) на сервере, он загрузил бы экран входа с сервера для Вас. NLA делегирует учетные данные пользователя от клиента через службу поддержки безопасности на стороне клиента и запрашивает у пользователя проверку подлинности перед установкой сеанса на сервере. Это более безопасный метод проверки подлинности, который может помочь защитить удаленный компьютер от вредоносных пользователей и вредоносного программного обеспечения. Аутентификация уровня сети была введена в RDP 6.0 и первоначально поддерживалась в Windows Vista. Он использует новый поставщик поддержки безопасности, CredSSP, который доступен через SSPI с Windows Vista.

Требования к аутентификации на уровне сети

- Клиентский компьютер должен использовать как минимум Remote Desktop Connection 6.0;

- Клиентский компьютер должен использовать операционную систему, такую как Windows 10, Windows 8.1, Windows 8, Windows 7, Windows Vista или Windows XP с пакетом обновления 3(SP3) , которая поддерживает протокол Credential Security Support Provider (CredSSP);

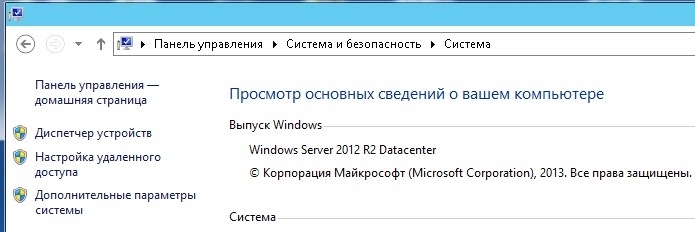

- «Сервер» узла сеанса удаленного рабочего стола должен быть запущен Клиент Windows Server: 2008R2, W2012R2, W2016R2).

Обходной путь с использованием пользовательского интерфейсаСпособ 1

Необходимо на сервере зайти в Панель управления-->Система и безопасность-->Система-->Настройки удаленного доступа

![]()

На вкладке «Удаленный доступ» в группе «Удаленный рабочий стол» Вам необходимо снять флажок «Разрешить удаленные подключения только с компьютеров, работающих на удаленном рабочем столе с подтверждением уровня сети (рекомендуется)».

![]()

Затем пользователь сможет подключиться к серверу.

Способ 2

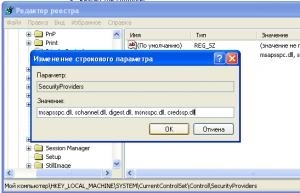

Потребуется изменить разделы реестра.

Для запуска редактора реестра Пуск -> Выполнить в появившемся окошке набираем regedit жмём Enter.

В списке слева находим поочередно HKEY_LOCAL_MACHINE--> SYSTEM-->. --> LSA :![]()

Выбираем Security Packages щёлкаем два раза мышкой и добавляем в конце tspkg.

Аналогичные действия проделываем и с SecurityProviders

![]()

Выбираем параметр SecurityProviders -> Открываем его и дописываем в конце после запятой credssp.dll

По завершению настроек, необходимо перезагрузить ПК для применения изменений.

Пользователи сообщают об ошибке, указанной ниже, в системах, подключенных к домену, при попытке удаленного доступа к компьютерным системам. Это происходит, даже если на компьютере включена проверка подлинности на уровне сети (или NLA). Существуют простые обходные пути для решения этой проблемы. Либо вы можете отключить эту опцию напрямую, используя свойства, либо вы можете внести некоторые изменения в реестр и попытаться перезагрузить систему.

![]()

Или это также может произойти:

Замечания: Прежде чем следовать этим решениям, важно сделать резервную копию ваших данных и заранее сделать копию реестра. Перед продолжением убедитесь, что на обоих компьютерах нет текущих задач.

Решение 1. Отключение NLA с помощью свойств

Мы пройдемся по маршруту настройки удаленного рабочего стола и вначале все упростим. Если это не работает, мы также рассмотрели другие решения после этого.

- Нажмите Windows + R, введите «sysdm.cpl”И нажмите Enter. Вы будете в свойствах системы.

- Нажми на удаленная вкладка а также снимите флажок «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети (рекомендуется)».

![]()

- Нажмите Применять сохранить изменения и выйти. Теперь попробуйте снова войти в систему на удаленном компьютере и проверить, решена ли проблема.

Решение 2. Отключение NLA с использованием реестра

Этот метод также работает, если вы не можете выполнить первый по какой-либо причине. Однако учтите, что для этого потребуется полностью перезагрузить компьютер, что может привести к простоям, если у вас работает рабочий сервер. Убедитесь, что вы сохранили всю свою работу и зафиксировали, если что-то еще осталось в промежуточной среде.

- Нажмите Windows + R, введите «смерзаться”В диалоговом окне и нажмите Enter, чтобы запустить редактор реестра.

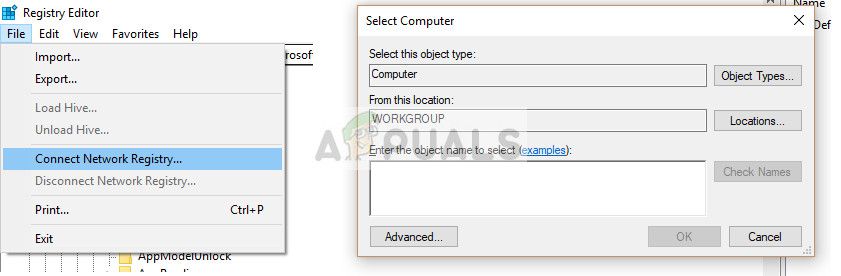

- Оказавшись в редакторе реестра, нажмите на Файл> Подключить сетевой реестр. Введите данные удаленного компьютера и попробуйте подключиться.

![]()

- После подключения перейдите к следующему пути к файлу:

HKLM> SYSTEM> CurrentControlSet> Control> Терминальный сервер> WinStations> RDP-Tcp

- Теперь измените следующие значения на 0.

- Теперь перейдите к PowerShell и выполните команду

Решение 3. Отключение с помощью PowerShell

- Запустите PowerShell на своем компьютере, нажав Windows + S, введите «powershell» в диалоговом окне, щелкните правой кнопкой мыши результат и выберите «Запуск от имени администратора».

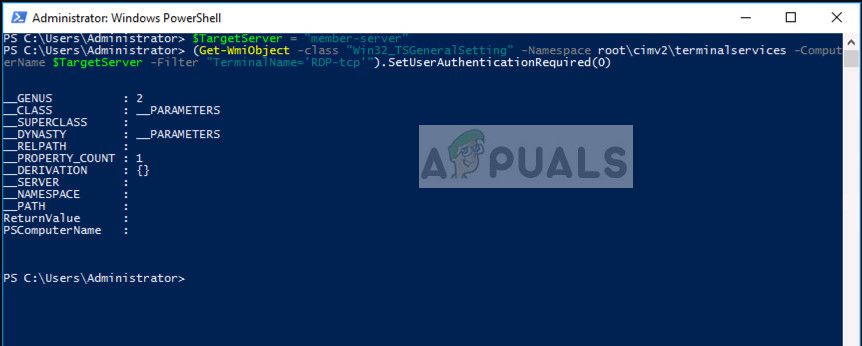

- Попав в PowerShell, выполните следующую команду:

![]()

В приведенном выше примере имя сервера «member-server».

Решение 4. Использование редактора групповой политики

- Нажмите Windows + R, введите «gpedit.ЦКМ”В диалоговом окне и нажмите Enter.

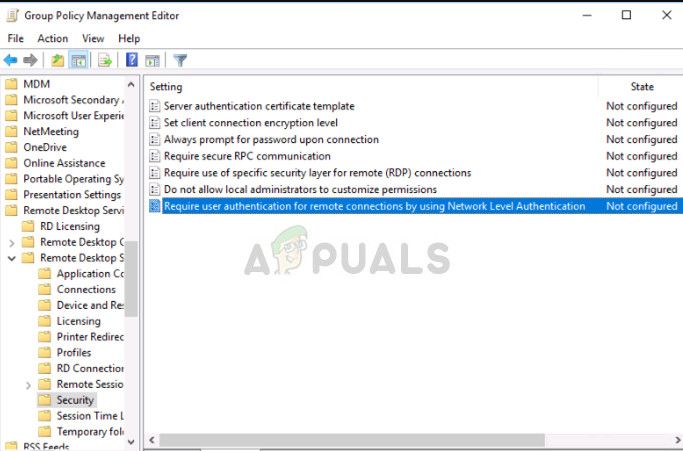

- В редакторе групповой политики перейдите по следующему пути:

Конфигурация компьютера> Административные шаблоны> Компоненты Windows> Службы удаленных рабочих столов> Узел сеансов удаленных рабочих столов> Безопасность

![]()

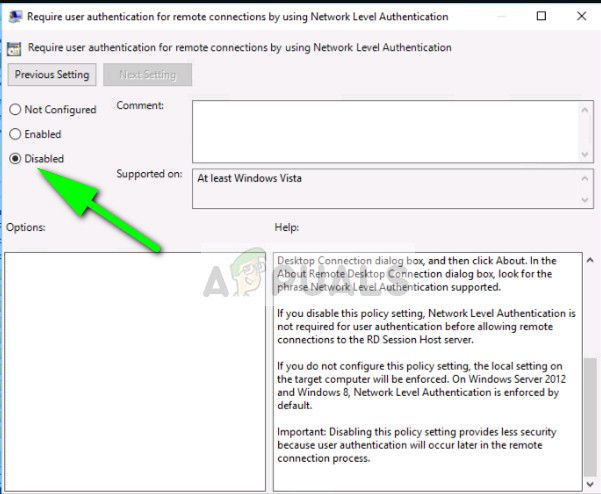

- Теперь искать ‘Требовать аутентификацию пользователя для удаленных подключений с использованием аутентификации на уровне сетиИ установите его отключен.

![]()

- После этого шага проверьте, была ли ошибка устранена.

Замечания: Если даже после всех этих шагов вы не можете подключиться, вы можете попробовать удалить компьютер из вашего домена и затем прочитать его. Это приведет к повторной инициализации всех конфигураций и предоставит их вам.

Читайте также: