Как войти в групповую политику windows xp

Обновлено: 01.07.2024

Как открыть редактор локальных групповых политик командой из окна «Выполнить» — 1 способ

- Нажмите на клавиши «Win» + «R».

- В диалоговом окне «Выполнить», в поле «Открыть:» введите выражение: «gpedit.msc» (без кавычек), а затем нажмите на кнопку «ОК».

- На Рабочем столе компьютера откроется окно «Редактор локальной групповой политики».

Как открыть редактор локальной групповой политики из поиска Windows — 2 способ

- Перейдите к поисковой строке Windows (способ открытия поиска отличаются в разных версиях операционной системы).

- В поле поиска введите выражение: «gpedit.msc» (без кавычек)

- Поисковая система Windows покажет результат вашего запроса. Вам нужно будет открыть приложение.

Как запустить редактор локальной групповой политики из Проводника Windows — 3 способ

- Запустите Проводник из Панели задач.

- В открытом окне Проводника, в поле «Расположение» введите «gpedit.msc» (без кавычек).

- Нажмите на клавишу «Enter».

- На компьютере откроется отдельное окно редактора локальной групповой политики.

Открытие редактора групповой политики из консоли управления — 4 способ

- Нажмите на клавиши клавиатуры «Win» + «R».

- В окне «Выполнить» введите «mmc» (без кавычек).

- Нажмите на клавишу «Enter».

- В открывшемся окне «Консоль 1 – [Корень консоли]» войдите в меню «Файл», выберите пункт «Добавить или удалить оснастку…».

- В окне «Добавление и удаление оснасток», в области «Доступные оснастки» выберите «Редактор объектов групповой политики», а затем нажмите на кнопку «Добавить».

- В окне «Выбор объекта групповой политики» нажмите на кнопку «Готово».

- В окне «Добавление и удаление оснасток» нажмите на кнопку «ОК».

- В окне «Консоль 1 – [Корень консоли]» щелкните по оснастке «Политика “Локальный компьютер”» для открытия редактора локальной групповой политики в окне консоли управления.

Запуск редактора локальной групповой политики в командной строке — 5 способ

Встроенный инструмент операционной системы — командная строка Windows поможет нам открыть редактор групповой политики.

-

от имени администратора.

- В окне интерпретатора командной строки введите команду «gpedit.msc» (без кавычек), а после этого нажмите на клавишу «Enter».

Открытие редактора локальной политики в Windows PwerShell — 6 способ

- Запустите Windows PowerShell от имени администратора.

- В окне «Администратор: Windows PowerShell» выполните команду: «gpedit.msc» (без кавычек).

Запуск файла gpedit— 7 способ

Выводы статьи

При работе на компьютере, некоторым пользователям необходимо воспользоваться услугами системного средства — Редактора локальной групповой политики, для настройки параметров операционной системы Windows. Открыть редактор локальной групповой политики можно с помощью нескольких способов: из диалогового окна «Выполнить», с помощью поиска Windows, из Проводника, из консоли управления (MMC), из командной строки или Windows PowerShell, запуском с файла «gpedit» из системной папки.

В процессе использования компьютера, для изменения настроек операционной системы многим пользователям в инструкциях, размещенных в Интернете, рекомендуют изменить параметры локальной групповой политики. В связи с этим, возникает вопрос, как открыть редактор локальной групповой политики в Windows 10, Windows 8.1, Windows 8, Windows 7.

Редактор локальной групповой политики — встроенный инструмент операционной системы Windows, предназначенный для управления групповой политикой компьютеров, не входящих в домен. С помощью этого средства можно настроить работу большого количества параметров операционной системы: включение или отключение функций Windows, запрет запуска определенных программ, применение ограничений для пользователей и т. д.

Системное средство — Редактор локальной групповой политики (gpedit.msc) работает только в старших версиях Windows:

- в Windows 10 Professional (Профессиональная), Education (для образовательных учреждений), Enterprise (Корпоративная);

- в Windows 8.1 Professional (Профессиональная), Enterprise (Корпоративная);

- в Windows 8 Professional (Профессиональная), Enterprise (Корпоративная);

- в Windows 7 Professional (Профессиональная), Ultimate (Максимальная), Enterprise (Корпоративная).

Пользователям домашних версий Windows не повезло из-за того, что Майкрософт решила не предоставлять этот инструмент, как они считают менее неопытным юзерам. Поэтому, в этой статье находятся инструкции, подходящие для владельцев старших версий Windows.

В этом руководстве мы разберем много способов запуска Редактора локальной групповой политики, работающих в операционных системах Windows 10, Windows 8.1, Windows 8, Windows 7.

Как открыть редактор локальных групповых политик командой из окна «Выполнить» — 1 способ

Для запуска редактора групповой политики можно воспользоваться командой, запускаемой из окна «Выполнить». Из этого окна запускаются различные инструменты, средства или приложения Windows.

Выполните следующие действия:

- Нажмите на клавиши «Win» + «R».

- В диалоговом окне «Выполнить», в поле «Открыть:» введите выражение: «gpedit.msc» (без кавычек), а затем нажмите на кнопку «ОК».

- На Рабочем столе компьютера откроется окно «Редактор локальной групповой политики».

Как открыть редактор локальной групповой политики из поиска Windows — 2 способ

Вторым способом мы откроем редактор, воспользовавшись встроенным поиском Windows. Для этого, мы применим идентичную команду.

- Перейдите к поисковой строке Windows (способ открытия поиска отличаются в разных версиях операционной системы).

- В поле поиска введите выражение: «gpedit.msc» (без кавычек)

- Поисковая система Windows покажет результат вашего запроса. Вам нужно будет открыть приложение.

Как запустить редактор локальной групповой политики из Проводника Windows — 3 способ

В операционную систему Windows встроен штатный файловый менеджер — Проводник. С помощью Проводника Windows можно открыть редактор групповой политики.

Пройдите следующие шаги:

- Запустите Проводник из Панели задач.

- В открытом окне Проводника, в поле «Расположение» введите «gpedit.msc» (без кавычек).

- Нажмите на клавишу «Enter».

- На компьютере откроется отдельное окно редактора локальной групповой политики.

Открытие редактора групповой политики из консоли управления — 4 способ

Еще один способ: использование консоли управления Microsoft — MMC (Microsoft Management Console). Мы запустим политику локального компьютера в качестве оснастки консоли.

Выполните последовательные шаги:

- Нажмите на клавиши клавиатуры «Win» + «R».

- В окне «Выполнить» введите «mmc» (без кавычек).

- Нажмите на клавишу «Enter».

- В открывшемся окне «Консоль 1 – [Корень консоли]» войдите в меню «Файл», выберите пункт «Добавить или удалить оснастку…».

- В окне «Добавление и удаление оснасток», в области «Доступные оснастки» выберите «Редактор объектов групповой политики», а затем нажмите на кнопку «Добавить».

- В окне «Выбор объекта групповой политики» нажмите на кнопку «Готово».

- В окне «Добавление и удаление оснасток» нажмите на кнопку «ОК».

- В окне «Консоль 1 – [Корень консоли]» щелкните по оснастке «Политика “Локальный компьютер”» для открытия редактора локальной групповой политики в окне консоли управления.

Запуск редактора локальной групповой политики в командной строке — 5 способ

Встроенный инструмент операционной системы — командная строка Windows поможет нам открыть редактор групповой политики.

Потребуется выполнить соответствующую команду:

-

от имени администратора.

- В окне интерпретатора командной строки введите команду «gpedit.msc» (без кавычек), а после этого нажмите на клавишу «Enter».

На Рабочем столе откроется Редактор локальной групповой политики.

Открытие редактора локальной политики в Windows PwerShell — 6 способ

Данный способ аналогичен предыдущему, с той лишь разницей, что вместо командной строки используется другое встроенное средство — Windows PowerShell.

- Запустите Windows PowerShell от имени администратора.

- В окне «Администратор: Windows PowerShell» выполните команду: «gpedit.msc» (без кавычек).

Запуск файла gpedit— 7 способ

Этот способ предполагает запуск редактора локальной групповой политики непосредственно с файла инструмента, находящегося в системной папке «Windows».

Необходимы выполнить следующие действия:

- Откройте Проводник Windows, а затем пройдите по пути:

- В папке «System32» найдите файл «gpedit».

- Щелкните два раза по файлу левой кнопкой мыши для запуска редактора групповой политики.

Для облегчения доступа к gpedit.msc создайте ярлык файла, с которого потом можно будет запускать редактор локальной групповой политики:

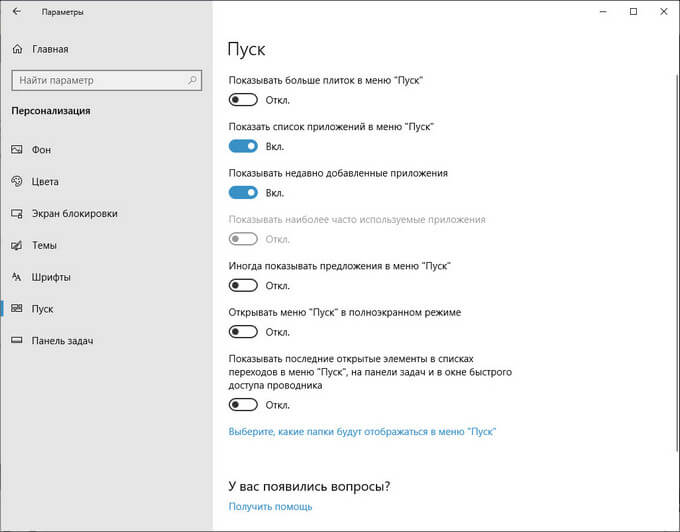

На Рабочем столе вашего компьютера появится ярлык для запуска системного инструмента. Для большего удобства, ярлык приложения можно закрепить на Панели управления или в меню «Пуск».

Выводы статьи

При работе на компьютере, некоторым пользователям необходимо воспользоваться услугами системного средства — Редактора локальной групповой политики, для настройки параметров операционной системы Windows. Открыть редактор локальной групповой политики можно с помощью нескольких способов: из диалогового окна «Выполнить», с помощью поиска Windows, из Проводника, из консоли управления (MMC), из командной строки или Windows PowerShell, запуском с файла «gpedit» из системной папки.

Эта статья является базисом и введением в изучение групповых политик операционных систем Windows, от знания которой зависит работа со всем последующим материалом. Как уже говорилось в предыдущей статье по основам групповых политик: «Введение в изучение групповых политик», групповая политика – это компонент серверных и клиентских операционных систем Windows, начиная с Windows 2000, позволяющий централизовано управлять конфигурацией пользователей и компьютеров. Групповые политики основываются на многих параметров политик, которые в свою очередь указывают на применение определенной настройки для выбранного компьютера или пользователя. В операционных системах Windows Server 2008 R2 и Windows 7 насчитывается более 3200 политик, при помощи которых можно оградить локальных пользователей и пользователей, расположенных в вашем домене или лесу от действий, которые они не должны выполнять. Методы создания собственных политик будут рассказаны в одной из последующих статей. Все параметры политик располагаются в объекте групповых политик GPO (Group Policy Object).

Объекты групповых политик делятся на две категории:

- Доменные объекты групповых политик, которые используются для централизованного управления конфигурацией компьютеров и пользователей, входящих в состав домена Active Directory. Эти объекты хранятся только на контроллере домена;

- Локальные объекты групповых политик, которые позволяют настраивать конфигурацию локального компьютера, а также всех пользователей, созданных на этом компьютере. Эти объекты хранятся только в локальной системе. Локальные объекты групповых политик могут применяться, даже если компьютер входит в состав домена.

В этой статье речь пойдет об управлении локальными объектами групповых политик.

Управление локальными объектами групповых политик

Для управления локальными объектами групповых политик в операционных системах Windows используется оснастка консоли управления «Редактор локальной групповой политики». При помощи данной оснастки вы можете настраивать большинство системных компонентов и приложений. Рассмотрим подробно методы управления компьютером и пользователями при помощи данной оснастки:

Открытие оснастки «Редактор локальных групповых политик»

Вы можете открыть данную оснастку несколькими способами:

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Редактор локальной групповой политики и откройте приложение в найденных результатах;

- Воспользуйтесь комбинацией клавиш +R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите gpedit.msc и нажмите на кнопку «ОК»;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Редактор объектов групповой политики» и нажмите на кнопку «Добавить». В появившемся диалоге «Выбор объекта групповой политики» нажмите на кнопку «Обзор» для выбора компьютера или нажмите на кнопку «Готово» (по умолчанию установлен объект «Локальный компьютер»). В диалоге «Добавление или удаление оснасток» нажмите на кнопку «ОК»;

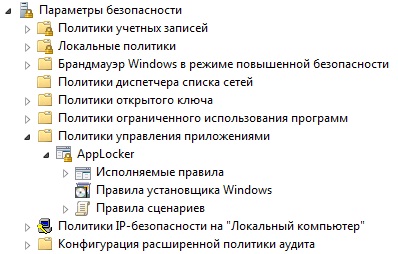

На следующем скриншоте отображена оснастка «Редактор объектов групповой политики»:

Узлы оснастки

В оснастке редактора локальных объектов групповой политики присутствуют два основных узла:

- Конфигурация компьютера, который предназначен для настройки параметров компьютера. В этом узле расположены параметры, которые применяются к компьютеру, невзирая на то, под какой учетной записью пользователь вошел в систему. Эти параметры применяются при запуске операционной системы и обновляются в фоновом режиме каждые 90-120 минут.

- Конфигурация пользователя, который предназначен для настроек параметров пользователей. Параметры, которые находятся в этом узле, применяются при входе конкретного пользователя в систему. Так же, как и параметры, расположенные в узле конфигурации компьютера, параметры, расположенные в узле конфигурации пользователя обновляются в фоновом режиме каждые 90-120 минут.

В этих основных узлах вы можете найти по три дочерних узла, при помощи которых настраиваются все параметры локальных объектов групповых политик.

Конфигурация программ

В узле конфигурации программ расположено только одно расширение клиентской стороны «Установка программ», благодаря которому, вы можете указать определенную процедуру установки программного обеспечения. Расширения клиентской стороны (Client-Side-Extension CSE) преобразовывает указанные параметры в объект групповой политики и вносит изменения в конфигурацию пользователя или компьютера. Создавать объекты GPO для развертывания программного обеспечения можно только в операционной системе Windows Server 2008/2008R2. Процесс создания GPO для установки программ будет подробно рассмотрен в одной из последующих статей.

Конфигурация Windows

Узел «Конфигурация Windows» в основном предназначен для обеспечения безопасности компьютера и учетной записи, для которой применяются данные политики. В конфигурации Windows вы можете найти несколько узлов:

Политика разрешения имен

Этот узел предоставляет возможность управлением расширением таблицы политик разрешения имен (NRTP), которая хранит параметры конфигурации для безопасности DNS (DNSSEC). Политика разрешения имен – это объект групповой политики, в котором указаны сведения о политике, которые отображаются в NRTP. Это расширение стоит настраивать только в том случае, если ваш компьютер входит в состав домена Active Directory. Эта политика расположена только в узле «Конфигурация компьютера».

При создании правила вам следует обратить внимание на следующие моменты:

Правила можно создавать для следующих частей пространства DNS:

- Суффикс – это зона пространства имен DNS, к которой применяется данное правило. Суффикс является частью полного доменного имени;

- Префикс – это первая часть полного доменного имени, к которому применяется правило;

- Полное доменное имя – состоит из узла и имени домена, включая домен верхнего уровня;

- Подсеть (IPv4) – это адрес подсети в формате IPv4 для зоны, к которой в случае обратного просмотра будет применено правило;

- Подсеть (IPv6) – это адрес подсети в формате IPv6 для зоны, к которой в случае обратного просмотра будет применено правило;

- Любой – применяется для всех найденных пространств имен DNS.

В поле «Центр сертификации» вы можете указать ЦС, который используется для создания цифровых подписей. Можно вводить ЦС вручную или выбрать нужный, воспользовавшись кнопкой «Обзор».

На вкладке «DNSSEC» вы можете включить DNSSEC для создаваемого правила и указать принудительную проверку конфигурации для безопасности DNS, а также выбрать тип шифрования, который будет использоваться для данного правила. Доступные значения: «Без шифрования (только целостность)», «Тройной DES (3DES)», «Advanced Encryption Standard (AES)» с длиной ключа 128, 192 или 256 бит, или AES с длиной ключа 192 и 256 бит.

На вкладке «Параметры DNS для прямого доступа» вы можете указать серверы, которые клиент DNS будет использовать при соответствии указанного имени; прокси-сервер, который будет использоваться для подключения к Интернету; и можете указать тип шифрования для использования IPSec при взаимодействии между клиентом и сервером DNS.

Если вы нажмете на кнопку «Дополнительные параметры глобальной политики», то сможете настроить параметры роуминга, параметры ошибки запроса и разрешения запроса.

После того как все параметры будут указаны, нажмите на кнопку «Создать». После чего созданное правило отобразится в таблице политик разрешения имен. Изменения политики не будут сохранены, пока вы не нажмете на кнопку «Применить».

Сценарии

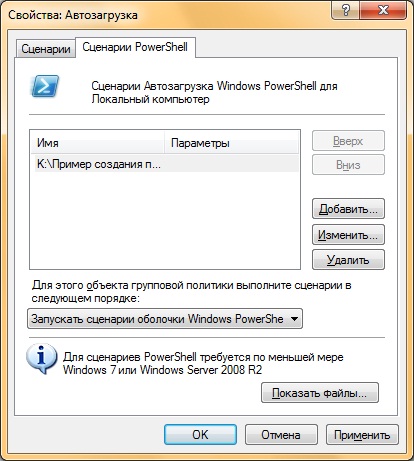

При помощи этого CSE-расширения вы можете указывать по два типа сценариев автозапуска или завершения работы для узлов конфигурации компьютера и пользователя соответственно. В том случае, если вы укажете более одного сценария, то они будут выполняться согласно перечню в списке. Время ожидания обработки сценариев – 10 минут. В операционных системах, предшествующих Windows Server 2008 R2 и Windows 7, можно было использовать только языки сценариев ActiveX (Microsoft Visual Basic, Jscript, VBScript, Perl) и пакетные файлы (*.bat, *.cmd). Теперь появилась возможность использовать сценарии PowerShell:

Для того чтобы назначить сценарий для автозагрузки или завершения работы, выполните следующие действия:

- Откройте редактор локальной групповой политики;

- Выберите «Сценарий запуск/завершение» из конфигурации Windows узла «Конфигурация компьютера» или «Конфигурация пользователя»;

- Дважды щелкните левой кнопкой мыши на политике «Автозагрузка» или «Завершение работы»;

- В диалоговом окне свойств политики нажмите на кнопку «Добавить»;

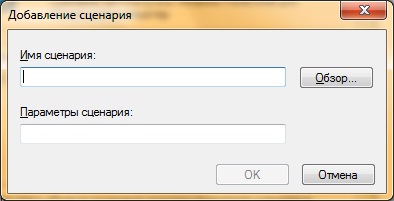

- В диалоговом окне «Добавление сценария», в поле «Имя сценария» введите путь к сценарию или нажмите на кнопку «Обзор» для поиска файла, а в поле «Параметры сценария» введите необходимые параметры аналогично вводу этих параметров в командной строке;

При назначении нескольких сценариев они будут применяться в заданном порядке. Чтобы переместить сценарий в списке вверх, выберите его и нажмите на кнопку «Вверх». Для того чтобы переместить сценарий в списке вниз, выберите его и нажмите на кнопку «Вниз». Для того чтобы изменить сценарий, нажмите на кнопку «Изменить». Кнопка «Удалить» предназначена для удаления сценария из списка.

На вкладке «Сценарий PowerShell» вы можете добавить сценарии с расширением *.ps1. Также, вы можете выбрать порядок выполнения обычных сценариев и сценариев PowerShell из раскрывающегося списка.

Политика безопасности

Этот узел позволяет настраивать безопасность средствами GPO. В этом узле для конфигурации компьютера доступны следующие настройки:

Политики учетных записей, которые позволяют устанавливать политику паролей и блокировки учетных записей. Этот функционал будет рассматриваться в одной из следующих статей.

Локальные политики, отвечающие за политику аудита, параметры безопасности и назначения прав пользователя. Этот функционал будет рассматриваться в одной из следующих статей.

Брандмауэр Windows в режиме повышенной безопасности, при помощи которых вы можете создавать правила входящих и исходящих подключений, а также правила безопасности подключений так же, как и в одноименной оснастке. Разница лишь в том, что после создания правила, его настройки нельзя будет изменить, а также в оснастке «Брандмауэр Windows в режиме повышенной безопасности» у вас не будет прав для удаления текущего правила. На следующем скриншоте вы увидите правило безопасности подключения туннельного режима, созданного средствами групповых политик и открытого в оснастке «Брандмауэр Windows в режиме повышенной безопасности»:

Политики диспетчера списка сетей, позволяющие управлять всеми вашими сетевыми профилями.

Политики открытого ключа, которые позволяют:

- настраивать компьютеры на автоматическую отправку запросов в центр сертификации предприятия и установку выдаваемых сертификатов;

- создавать и распространять список доверия сертификатов (CTL);

- добавлять агенты восстановления шифрованных данных и изменение параметров политики восстановления шифрованных данных;

- добавлять агенты восстановления данных шифрования диска BitLocker.

О политиках открытого ключа будет подробно рассказано в статье о локальных политиках безопасности.

Политики ограниченного использования программ, позволяющие осуществлять идентификацию программ и управлять возможностью их выполнения на локальном компьютере, в подразделении, домене и узле.

Политики управления приложениями, отвечающие за создание и управления правилами и свойствами функционала AppLocker, который позволяет управлять установкой приложений и сценариев.

Политики IP-безопасности на «Локальный компьютер», которые позволяют создавать политику IP-безопасности локального компьютера и управлять списками IP-фильтров. Более подробно будет рассказано в статье о локальных политиках безопасности.

Конфигурация расширенного аудита, который предоставляет дополняющие локальные политики, отвечающие за аудит. Об этих параметрах речь пойдет в статье, связанной с политиками аудита.

В дополнение ко всем этим параметрам безопасности Windows 7, в операционной системе Windows Server 2008 R2 доступны еще следующие параметры:

Журнал событий, который позволяет настраивать параметры журналов событий приложений, системных событий и событий безопасности.

Группы с ограниченным доступом, которые позволяют включать пользователей в отдельные группы. Об этих параметрах будет подробно рассказываться в статье о делегировании прав групповых политик.

Системные службы, определяющие типы запуска и разрешения доступа для системных служб.

Реестр, который задает разрешения контроля доступа к отдельным разделам системного реестра.

Файловая система, определяющие разрешения контроля доступа для файлов и папок NTFS.

Политики проводной сети (IEEE 802.3), которые управляют настройками проводных сетей.

Политики беспроводной сети (IEEE 802.11), которые управляют настройками беспроводных сетей.

Network Access Protection, которые позволяют создавать политики защиты сетевого доступа.

QoS на основе политики

Этот узел определяет политики, управляющих сетевым трафиком, которые позволяют настраивать проводные сети. Параметры QoS на основе политик позволяют настраивать приоритеты и управлять скоростью передачи для исходящего трафика на основе следующих факторов:

- Отправляющее приложение;

- URL-адрес;

- Исходные или конечные адреса или префиксы адресов IPv4 и IPv6;

- Исходные или конечные порты или диапазоны портов протоколов TCP и UDP;

- Протоколы TCP или UDP.

Создание политик QoS будет подробно рассмотрено в одной из следующих статей.

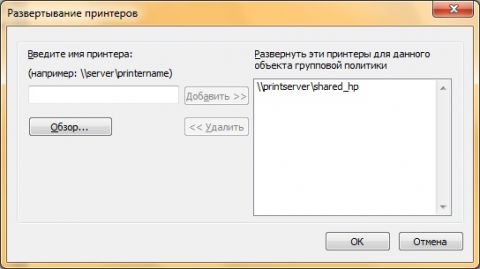

Развернутые принтеры

Эта функция полезна, когда принтер используется совместно в закрытой среде, такой как школа, где все компьютеры в аудитории или офисе должны иметь доступ к одному принтеру или когда пользователю при перемещении в другое местоположение необходимо автоматическое подключение принтера.

Настройки Internet Explorer

Чаще всего эти параметры используются для настройки внешнего вида браузера и его функций для применения стандартов организации, связанных с Интернетом, а также, чтобы предоставить пользователям общий интерфейс браузера. При помощи этого функционала вы можете настраивать заголовки браузера, панели инструментов, строки User-Agent, зон безопасности, оценки содержимого и многое другое. Подробно эти параметры будут рассматриваться в одной из последующих статей.

В узле «Конфигурация Windows» операционной системы Windows Server 2008R2 вы также можете найти узел «Перенаправленные папки», которые позволяют менять местоположение специальных папок внутри профиля пользователя на новое, например, на место в общем сетевом ресурсе.

Заключение

На этом заканчивается первая часть статьи, посвященной оснастке «Редактор локальной групповой политики». При помощи текущей оснастки вы можете проводить разнообразные действия для настройки компьютера и повышения его безопасности. В этой статье был проведен краткий обзор функционала узлов «Конфигурация программ» и «Конфигурация Windows», используя которые вы можете управлять установкой программ, аудитом пользователей, изменять запуска служб, сценарии автозапуска и завершения, правил брандмауэра Windows в режиме повышенной безопасности и многое другое. В следующей части статьи я расскажу о принципах работы с узлом «Административные шаблоны», а также о фильтрации параметров политик данной оснастки.

Групповая политика — важный элемент любой среды Microsoft Active Directory (AD). Её основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене. Групповая политика, в свою очередь, состоит из набора политик, называемых объектами групповой политики (GPO). У Microsoft реализованы тысячи разных политик и настроек, в которых можно утонуть и потом не всплыть. Все они подробно описаны в справочной таблице.

В этой статье мы расскажем о работах по настройке групповых политик и удобном инструменте для упрощения управления ими — Quest GPOAdmin. Подробности под катом.

Как устроены групповые политики

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

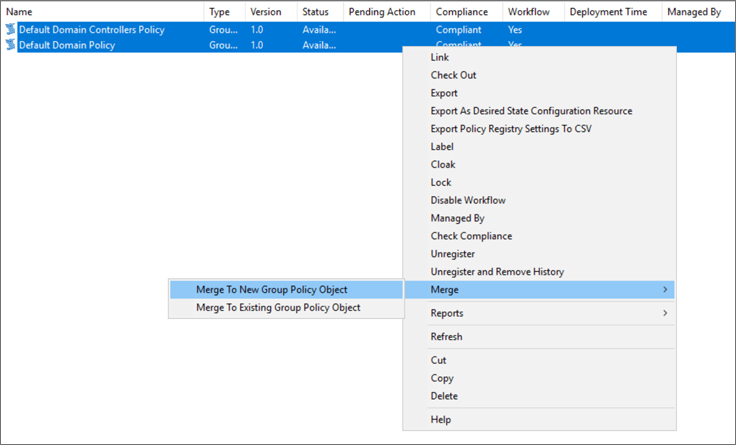

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Управление групповой политикой и делегирование

Делегирование— та вещь, которая быстро выходит из-под контроля. Права делегируются то так то эдак и, в конце концов, не те люди могут получить не те права.

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно укрепят безопасность или улучшат производительность бизнеса. Или наоборот.

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Включить возможность подключения съемных носителей для упрощения кражи данных.

- Развернуть вредоносное ПО на всех машинах в домене.

- Заменить сайты, сохранённые в закладках браузеров пользователей, вредоносными URL-адресами.

- Запустить вредоносный сценарий при запуске или завершении работы компьютера.

Почему встроенные инструменты работы с GPO недостаточно удобны

К сожалению, встроенные инструменты не всегда позволяют в удобном формате поддерживать безопасность и контроль групповой политики. Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Из-за того, что разрешения безопасности основаны на объектах групповой политики, любой администратор домена может изменять любой параметр безопасности объекта групповой политики. И даже параметры, которые должны препятствовать злонамеренным действиям этого человека. Например, администратор может отключить объект групповой политики, который отвечает за разрешение входа в систему на определенном сервере, на котором размещены конфиденциальные данные. Ну, а дальше скопировать часть или весь ценный контент на свой компьютер и продать в даркнете.

Но самое ужасное во всей этой истории с безопасностью GPO — изменения настроек не отслеживаются в собственных журналах безопасности, нет предупреждений, следовательно, невозможно отслеживать такие нарушения, даже если использовать SIEM-систему.

Как обезопасить GPO (объекты групповой политики)

Лучший способ минимизировать риск неправильной настройки объектов групповой политики — это создать многоуровневую структуру безопасности, которая дополняет собственные инструменты. Для надёжной защиты групповой политики нужны решения, которые позволят:

- Понять, кто и к каким объектам групповой политики имеет доступ.

- Внедрить воркфлоу с опцией согласования и разделением обязанностей для управления изменениями в GPO.

- Отслеживать, выполнять мониторинг и оповещать об изменениях в GPO.

- Предотвратить изменение наиболее важных настроек GPO.

- Быстро откатывать нежелательные изменения в GPO.

Консолидация GPO

В интерфейсе можно выбрать избыточные или конфликтующие параметры групповой политики и объединить их в один объект групповой политики или создать новый.

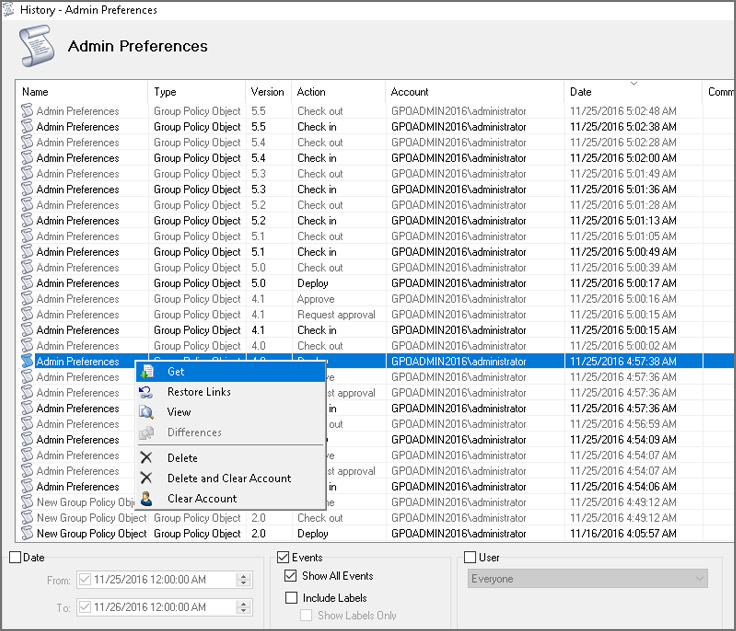

Откат. Можно легко откатиться к предыдущим версиям объектов групповой политики и устранить негативные последствия.

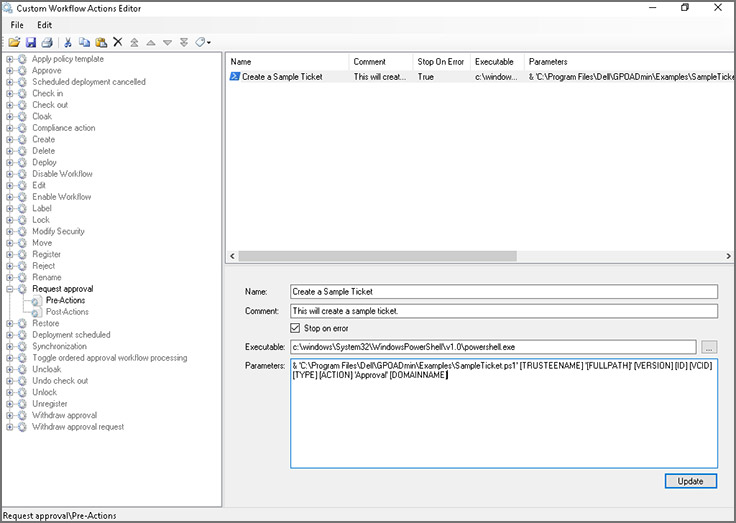

Настраиваемый воркфлоу. В интерфейсе GPOADmin можно заранее определить автоматические действия для различных сценариев.

Политики защищенных настроек. Определите список параметров, по которым проверяются разрешенные настройки для политик.

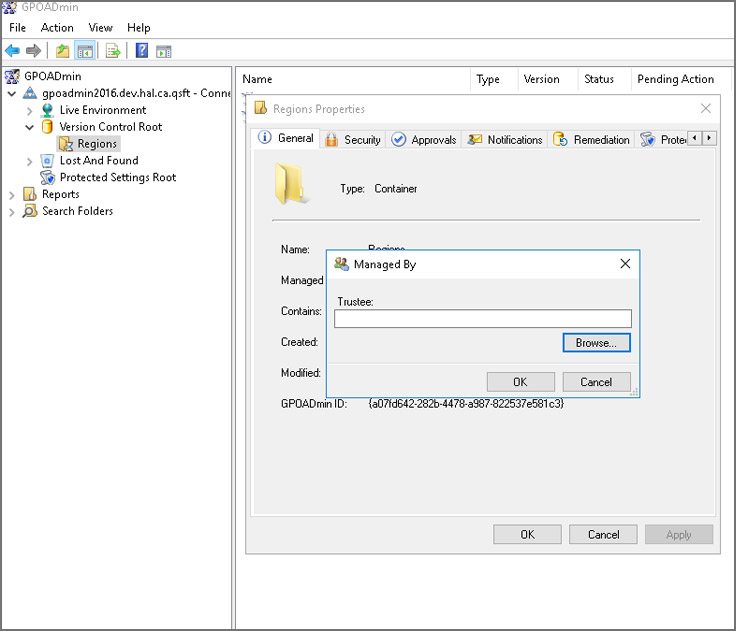

Управление объектами. В интерфейсе легко определить, кто отвечает за управление определенными политиками.

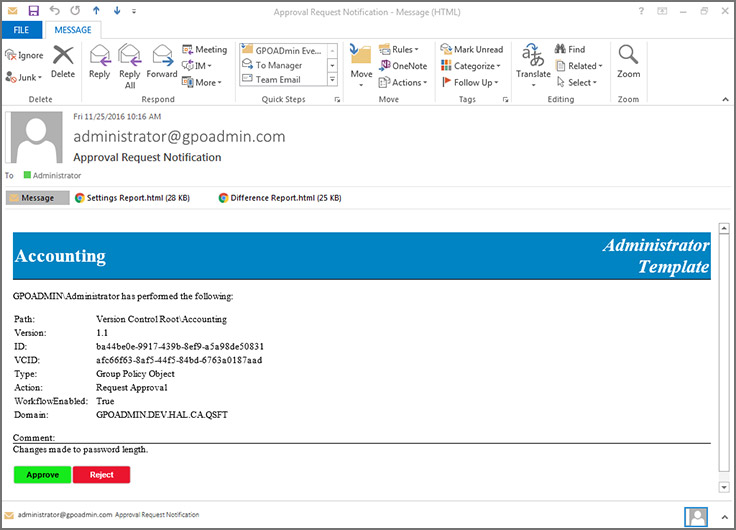

Подтверждение по электронной почте. Утверждать или отклонять запросы на изменение объекта групповой политики можно прямо из письма в почте.

Пользовательские шаблоны писем. Для определенных ролей шаблоны писем можно кастомизировать.

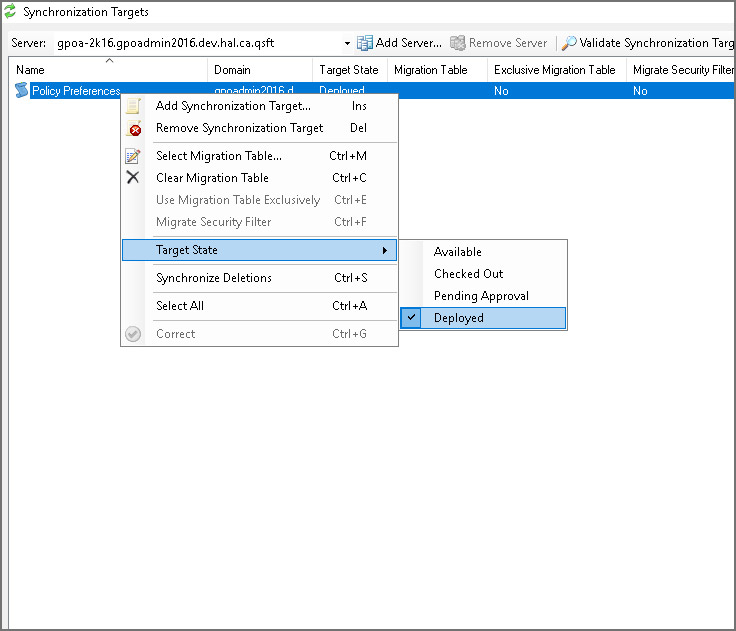

Синхронизация GPO. Доступна возможность синхронизации настроек между несколькими GPO.

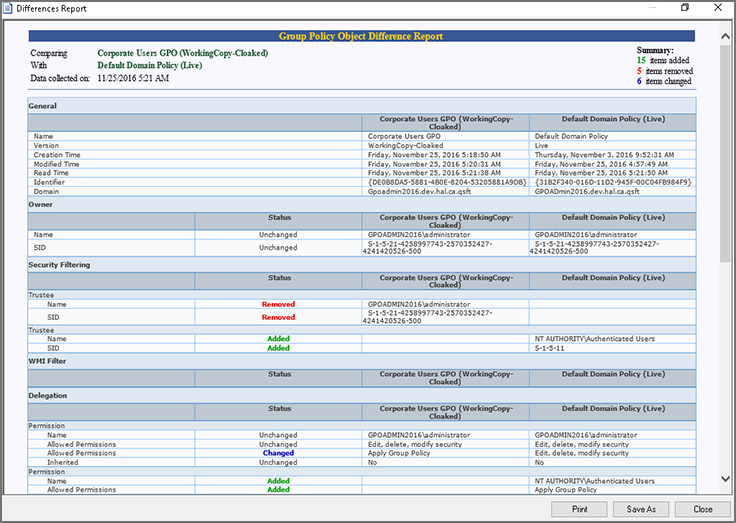

Сравнение GPO. Обеспечьте целостность настроек GPO и снизьте риск нарушения политики.

С GPOAdmin можно навести порядок в работе десятка администраторов, которые могут намеренно или случайно вносить неправильные изменения в объекты групповой политики. Теперь о каждом изменении будут знать все.

Мы готовы провести для вас демонстрацию или развернуть решение в вашей инфраструктуре, чтобы вы могли убедиться в ценности GPOAdmin для вашей организации. Решение, действительно, поможет уберечься от фатальных ошибок и навести порядок в домене. Свяжитесь с нами удобным для вас способом.

Читайте также: