Как восстановить админские шары windows 7

Обновлено: 05.07.2024

Многие пользователи не знают что даже на локальном(не учавствующем в сети) компьютере есть куча расшаренных ресурсов по умолчанию впаренных нам любимым виндовсом.

Обычные "шары" для получения доступа к соответствующим папкам через сеть.

С$ - диск С:

ADMIN$ - папка с ОС

IPC$ - используется для авторизации

Это административные "шары", доступ только из-под аккаунта администратора.

Так вот эти шары используются следующим образом:

net use * \\имя хоста\c$ password /user:username

где

password, username - атрибуты учетной записи, владелец которой обладает административными провами на данной машине.

Т.е. в принципе чел знающий пароль для учетки с админ провами может сделать с вашей машиной все.

Если зайти в управление компом и открыть пункт общие ресурсы то вы там увидите что у вас на каждый имеющийся диск есть шара, а это не есть гуд.

При отключении через консоль управления компьютером после ребута любимый виндовс снова создаст эти шары, почему он так делает не знаю как впрочем и многого другого что виндовс вытворяет. Нас конечно не устраивает вариант после каждого ребута лезть в консоль управления и отключать шары ручками. поэтому мы сделает следующее:

создадим в разделе реестра HKLM\System\CurrentControlSet\Services\lanmanserve r\parameters DWORD ключи с именем AutoShareServer и AutoShareWks и значением 0. Если значение установить в 1, то "шары" будут создаваться.

теперь осталось ребутнуться(перезагрузиться) и все шар нету. :)

для особо ленивых пара файлов на которые просто надо жамкнить и согласиться с добавлением в реестр. (см вложение)

REGEDIT4

;REG-файл для Убираем шары admin$, C$ , D$ и т.д.

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Servic es\lanmanserver\parameters]

"AutoShareServer"=dword:0

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Servic es\lanmanserver\parameters]

"AutoShareWks"=dword:0

Для тех у кого нет разрешения на скачивание файлов(например для меня)

Так должен выглядеть REG файл

REGEDIT4

;REG-файл для Убираем шары admin$, C$ , D$ и т.д.

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Servic es\lanmanserver\parameters]

"AutoShareServer"=dword:0

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Servic es\lanmanserver\parameters]

"AutoShareWks"=dword:0

Для тех у кого нет разрешения на скачивание файлов(например для меня)

Так должен выглядеть REG файл

net share IPC$ /delete

и помещаем его в автозагрузку А я вот ничего этого не делал, но у меня все эти адм ресурсы пропали, подскажите как вернуть, у меня 3 компа и на одном нету ни С$ ни D$.

Настраиваю вручную все работает, перезагружаюсь все пропадает, что было со значком $, остальное остается Настраиваю вручную все работает

Поконкретней, что настраиваешь и как?

Поконкретней, что настраиваешь и как?

Да когда все пропало, я делал так - добавить новый ресурс - выбирал диск D: давал ему сетевое имя D$ - и доступ только у администраторов,

в результате остальные компы опять видели все жесткие диски.

Но при перезагрузке все они опять пропадают.

Самый просто способ убрать ВСЕ шары - удалить клиента для сетей майкрософт у сетевухи. ;) Проверенно - пашет. :) mamoru22, а в реестре что у тебя в ветке из первого поста? Самый просто способ убрать ВСЕ шары - удалить клиента для сетей майкрософт у сетевухи. ;) Проверенно - пашет.А отключить службу сервера :quest:

mamoru22, а в реестре что у тебя в ветке из первого поста?

Вот дурень я, точно - поменял все на единичку - и все заработало.

Спасибо. wow:

Есть способ проще. Создать надо 2 файла

например: hidden.bat

net share C$ /delete

net share D$ /delete

net share E$ /delete

net share f$ /delete

rem net config server /hidden:yes

net config server /srvcomment:""

net config server

и второй для снятия шары

anti_hidden.bat

net share C$=c:\

net share D$=d:\

net share E$=e:\

net config server /hidden:no

net config server /srvcomment:""

net config server

и все работает. Надо, шару поставил не надо, убрал.

А вот чтобы скрыть свой комп из сети (Ваш Комп просто будет не виден нигде в сетевом окружении, зато вы себя не ограничиваете ни в чём) можно вот так поступить:

rem If you want to share files from a XP computer but you want to remove it from showing up rem in the Network Neighborhood, follow the next steps:

rem 1. Click Start -> Run and type cmd and click OK.

rem 2. In the command prompt box type the following command:

net config server /hidden:yes

rem 3. Now your XP computer is hidden in the Network Neighborhood.

Чтобы стал видим:

net config server /hidden:no

создайте два батника OpenLan.bat и ClosseLan.bat, скопируйте нужное и запускайте. (иногда бывает что даже перегружаться не надо).

Добавлено через 6 минут

IPC$ через реестр не убивается. Создаем *.cmd файл следующего содержания

net share IPC$ /delete

IPC$ - используется для авторизации

Это административные "шары", доступ только из-под аккаунта администратора.

А вот этого я Вам не советую делать это Административный ресурс и пусть он всегда будет у вас виден. Из-за него могут быть многие проблемы с прогами. Ведь не зря он не убирается в реестре. Но сидеть под сеткой и без пароля админа. дело конечно личное. Хотя: хозяин-барин.

Эта программа поможет запретить административные ресурсы (admin$, C$, D$ …), запретить анонимный доступ, скрыть компьютер в сетевом окружении.

А вот чтобы скрыть свой комп из сети (Ваш Комп просто будет не виден нигде в сетевом окружении, зато вы себя не ограничиваете ни в чём) можно вот так поступить:

rem If you want to share files from a XP computer but you want to remove it from showing up rem in the Network Neighborhood, follow the next steps:

rem 1. Click Start -> Run and type cmd and click OK.

rem 2. In the command prompt box type the following command:

net config server /hidden:yes

rem 3. Now your XP computer is hidden in the Network Neighborhood.

Чтобы стал видим:

net config server /hidden:no

создайте два батника OpenLan.bat и ClosseLan.bat, скопируйте нужное и запускайте. (иногда бывает что даже перегружаться не надо).

IPC$ через реестр не убивается. Создаем *.cmd файл следующего содержания

net share IPC$ /delete

IPC$ - используется для авторизации

Это административные "шары", доступ только из-под аккаунта администратора.

Добавлено через 6 минут

А вот этого я Вам не советую делать это Административный ресурс и пусть он всегда будет у вас виден. Из-за него могут быть многие проблемы с прогами. Ведь не зря он не убирается в реестре. Но сидеть под сеткой и без пароля админа. дело конечно личное. Хотя: хозяин-барин.

Это не точно так - функция net share IPC$ /delete не стирает ремутной администрации net share IPC$ .Его легко запустит опять - Click Start -> Run and type cmd and click OK - напишите net share IPC$ и потом ентер - чтобы убедится что все в порядке напишите net share ентер и вы увидите какие ресурсы у вас зашарены - не надо забыват что если мы отключили один раз но неть через реестра а через cmd следующий раз когда запускаем комп Уин опят востоновляет net share.

Добавлено через 1 час 12 минут

Хотел спросит как запретит анонимны доступ (null sesion) не хочу с пороги LanSafty которая рекомендовал azurin - вижу что в тоже самы реестер HKLM\System\CurrentControlSet\Services\lanmanserve r\parameters

есть ключи но не знаю какие стоности параметроов надо чтоб у меня все работало а с нета и локалной сеть ета функция забранить.

Есть способ проще. Создать надо 2 файла

например:

net share C$ /delete

net share D$ /delete

net share E$ /delete

net share f$ /delete

rem net config server /hidden:yes

net config server /srvcomment:""

net config server

и второй для снятия шары

net share C$=c:\

net share D$=d:\

net share E$=e:\

net config server /hidden:no

net config server /srvcomment:""

net config server

и все работает. Надо, шару поставил не надо, убрал.

в его батники пропустил ADMIN$ а через его можнжно сделат все - особено админы локалной сети если ты с ним в конфликт.

net share ADMIN$ /delete

net share C$ /delete

net share D$ /delete

net share E$ /delete

rem net config server /hidden:yes

net config server /srvcomment:""

net config server

и второй для снятия шары

anti_hidden.bat

net share ADMIN$

net share C$=c:\

net share D$=d:\

net share E$=e:\

net config server /hidden:no

net config server /srvcomment:""

net config server

Если есть и другие диски - прописаются соответно

Проверка если все хорошо - RUN -> cmd пишем в командной строки net share - дает информация о все що зашарено в нета.

батник для востоновления шары можнж модифицировать - не советую ADMIN$ и диск где находится система и установленые програмы - обычно это C:\ - лучше они отсуствуют в anti_hidden.bat а можеть и два бантика anti_hidden.bat сделат - один с их один без их - если наложително твой друг помоч тебя от дистанции.

Добавлю о ключе реестра, регулирующем анонимный доступ (null-session) к системным шарам:Key Name: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Contro l\Lsa

Value Name: restrictanonymous

Data Type: DWORD

Data: 0 (disable, default), 1 (enable, recomended for hier security)

0 - анонимный доступ разрешён

1 - анонимный доступ запрещён

В силу того, что тема закрыта, приходится создавать новую, т.к. есть еще много не отвеченных вопросов:

Уважаемый модератор, цитирую:

"Многие пользователи не знают что даже на локальном(не учавствующем в сети) компьютере есть куча расшаренных ресурсов по умолчанию впаренных нам любимым виндовсом.

Обычные "шары" для получения доступа к соответствующим папкам через сеть.

С$ - диск С:

ADMIN$ - папка с ОС

IPC$ - используется для авторизации

Это административные "шары", доступ только из-под аккаунта администратора.

Так вот эти шары используются следующим образом:

net use * \\имя хоста\c$ password /user:username

где

password, username - атрибуты учетной записи, владелец которой обладает административными провами на данной машине.

Т.е. в принципе чел знающий пароль для учетки с админ провами может сделать с вашей машиной все. "

А если отключить Использовать простой общий доступ к файлам, то все подключается нормально.

Отюда может быть 2 вывода:

1) Ни какие манипуляции с реестром не нужны.

2) Я могу чего-то не понимать или не знать:fool:.

P.S. если Вы склоняетесь ко второму варианту, то прошу разъяснений.

Зарание спасибо!

попробуй в локальных политиках безопасности в разделе "параметры безопасности" поиграть с параметром "Учетные записи: ограничить использование пустых паролей для консольного входа"

вот из справки

Учетные записи: ограничить использование пустых паролей для консольного входа

Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Локальные политики\Параметры безопасности

Описание

Определяет, могут ли сетевые службы, такие как службы терминалов, Telnet и FTP, при удаленном интерактивном входе в систему использовать локальные учетные записи с пустыми паролями. Если этот параметр включен, то для интерактивного входа в систему с удаленного клиентского компьютера необходимо будет использовать локальную учетную запись с непустым паролем.

По умолчанию включен.

Примечания

Данный параметр не влияет на интерактивный вход, выполняемый непосредственно на консоли.

Действие данного параметра не распространяется на вход в сеть с использованием учетных записей домена.

Приложения, использующие процедуры удаленного интерактивного входа, могут обходить ограничение, устанавливаемое этим параметром.

Уважаемый w0r0n, речь не идет о том что я не могу подключится к компьютеру и о том что поковыряв на чужом компьютере руками, я смогу подключится к админским шарам, даже с без парольным входом.

А о том, что я не смогу подключится к админским шарам без каких-либо предварительных манипуляций на удаленном компьютере! Я лишь пытаюсь оспорить утверждение, цитирую:

"Т.е. в принципе чел знающий пароль для учетки с админ провами может сделать с вашей машиной все. "

Повторюсь, это не так: подключится не удастся пока на удаленном компьютере стоит "простой общий доступ к файлам" (ХР Prof SP2(SP3) - а по умолчанию именно так.

И, если даже не используется "простой общий доступ к файлам", то, если нет пароля на учетную запись, подключится все равно не удастся.

Т.е. чтобы подключится вышеописанным способом, на удаленном компьютере не должен использоваться "простой общий доступ к файлам" (Мой компьютер - Сервис - Вид : Использовать простой общий доступ к файлам) и пароли не должны быть пустыми. Значит команда:

net use * \\имя хоста\c$ password /user:username

без выполнения перечисленных условий ничего не даст.

Следовательно, никакие манипуляции с реестром (чтобы якобы защитить себя) НЕ НУЖНЫ.

Административные общие ресурсы (шары) используются в Windows для удаленного доступа и управления компьютером. Если открыть консоль управления компьютером ( compmgmt.msc ), развернуть секцию System Tools -> Shared Folders -> Share (Общие папки -> Общие ресурсы) или выполнить команду net share , вы увидите список административных общих папок (эти папки скрыты в сетевом окружении и доступ к ним ограничен).

По-умолчанию Windows создает следующие админ шары:

Обратите внимание, что имена общих административных шар заканчиваются знаком $. Этот знак заставляет службу LanmanServer скрывать данные SMB ресурсы при доступе по сети (конкретные файлы и папки в общем сетевом каталоге можно скрыть с помощью Access-Based Enumeration). Если вы попытаетесь в проводнике отобразить список доступных на компьютере сетевых папок ( \\computername ), вы не увидите их в списке доступных общих SMB каталогов.

Можно получить список доступных административных шар на удаленном компьютере с помощью команды:

net view \\computername /all

Чтобы открыть содержимое административной шары из File Explorer, нужно указать ее полное имя. Например, \\computername\c$ . Данная команда откроет содержимое локального диска C и позволит вам получить полноценный доступ к файловой системе системного диска удаленного компьютера.

Получить доступ к административным шарам могут только члены локальной группы администраторов компьютера (и группы Backup Operators) при условии, что у вас включен SMB протокол, общий доступ (Turn on file and printer sharing) и доступ по 445 порту TCP не блокируется Windows Defender Firewall.

Как отключить/включить административные шары в Windows 10?

Административные шары Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности (Как минимум не стоит использовать одинаковый пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

Самый простой способ – щелкнуть правой кнопкой мыши по имени административного ресурса в оснастке управления компьютером и выбрать Stop sharing (или использовать команду net share IPC$ /delete ). Однако после перезагрузки Windows она пересоздастся автоматически.

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением 0.

Можно создать это параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters /f /v AutoShareWks /t REG_DWORD /d 0

New-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Type DWORD -Value 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

Если вы хотите включить админские шары, нужно изменить значение параметра на 1 или удалить его.

Set-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Value 1

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

Разрешаем удаленный доступ к административным шарам Windows 10

При работе с административными шарами Windows на компьютере, который не добавлен в домен Active Directory (состоит в рабочей группе) есть одна важная особенность. Windows 10 блокирует удаленный доступ к дефолтным административным шарам под пользователем, входящим в группу локальных администраторов. Причем под учетной записью встроенного локального администратора (по умолчанию она отключена) такой доступ работает.

Немного подробнее как выглядит проблема. Я пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном файерволе) таким образом:

- \ \win10_pc\C$

- \\win10_pc\IPC$

- \\win10_pc\Admin$

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально (компьютер виден в сетевом окружении). Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

Дело в еще одном аспекте политики безопасности, появившемся в UAC – так называемом Remote UAC (контроль учетных записей для удаленных подключений), который фильтрует токены доступа локальных записей и аккаунтов Microsoft, блокируя удаленный административный доступ под такими учеткам. При доступе под доменным аккаунтом такое ограничение не применяется.

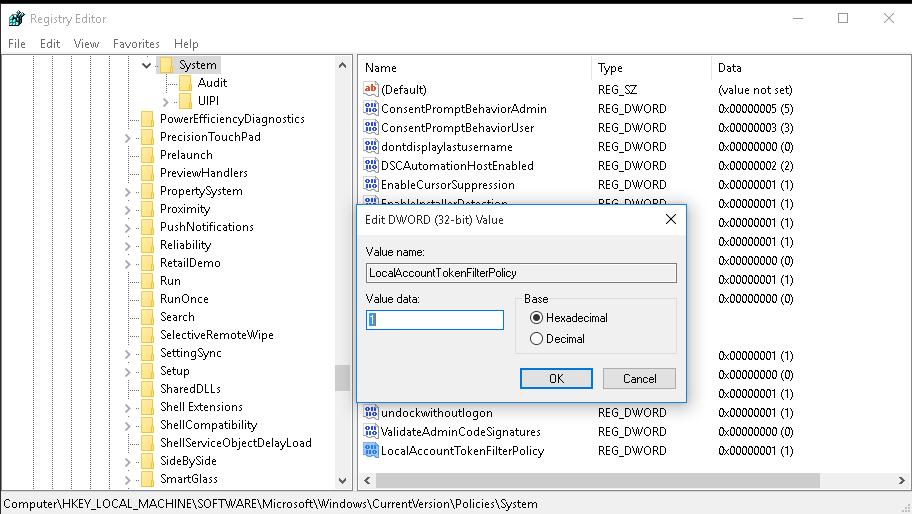

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

Совет. Эта операция несколько снижает уровень безопасности Windows.

- Откройте редактор реестра (regedit.exe);

- Перейдите в ветку реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System ;

- Создайте новый параметр типа DWORD (32-bit) с именем LocalAccountTokenFilterPolicy;

- Установите значение параметра LocalAccountTokenFilterPolicy равным 1;

- Для применения изменений потребуется перезагрузить компьютер

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /v "LocalAccountTokenFilterPolicy" /t REG_DWORD /d 1 /f

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Инструкция применима также к Windows 8.1, 7 и Windows Server.

Что есть «админ-шара» и с чем её едят?

Общие сетевые ресурсы («шары», от англ. «share» – «делиться») используются для получения доступа к ресурсам на другом компьютере с использованием сетевого подключения.

Например: к компьютеру А по USB подключен принтер, не умеющий работать по сети. При этом, поблизости находится компьютер Б, которому так же необходимо печатать документы на данный принтер. Проще всего это сделать, "расшарив" принтер в сеть, и с компьютера Б отправлять задание печати на компьютер А, а с компьютера А это задание будет автоматически перебрасываться на принтер. В данном случае этот принтер будет называться расшаренным (shared printer).

То же самое можно выполнить с папками: дать доступ на чтение/запись из/в них по сети, и любой (или определённый) пользователь сможет подключиться к компьютеру, выполняющему роль файлового сервера, прочитать, скопировать или записать документы в расшаренную сетевую папку.

Шары подразделяются на пользовательские (которые создаёт сам пользователь, например: для организации файлового сервера в пределах локальной сети, или для обеспечения многопользовательского доступа к принтерам) и административные, которые ОС Windows создаёт автоматически для обеспечения работы некоторых функций ОС.

По-умолчанию Windows создаёт следующие админ-шары:

- Admin$ – расшаренный каталог %SystemRoot% (обычно – C:\Windows)

- IPC$ – Remote IPC (используется для сервисов "Удалённый реестр" (RRC), psexec и пр.)

- C$ – расшаренный раздел диска C: . В случае, если на компьютере имеются другие разделы, которым назначены буквы диска, под них так же будут созданы админ-шары ( D$ , E$ и т.д.)

Помимо этого, в случае включения общего доступа к любому принтеру – будет создана шара Print$ , а в случае включения факс-сервера – FAX$ .

Просмотреть активные шары можно двумя способами:

Как можно заметить, все админ-шары имеют на конце имени символ доллара – $ . С помощью этого символа служба LanmanServer скрывает шару при SMB доступе, из-за чего админ-шары не отображаются, например, при входе на сетевой ресурс из стандартного "Проводника" Windows. Однако стоит упомянуть, что в большинстве сторонних файловых менеджеров, предусмотрен функционал, позволяющий показывать админ-шары на удалённых устройствах.

Помимо сторонних файловых менеджеров, просмотреть список админ-шар на удалённых устройствах можно с помощью CMD/PowerShell, команда: net view \\имя_компьютера /all

Доступ к админ-шарам, как и к любым сетевым ресурсам, происходит по пути: \\имя_компьютера\имя_шары .

Для доступа к админ-шаре необходимо соблюдение следующих условий:

- И на целевой машине, и на машине, с которой производится попытка получить доступ – должна быть включена поддержка SMB:

Панель управления – Программы и компоненты – Включение или отключение компонентов Windows – Поддержка общего доступа к файлам SMB 1.0/CIFS (Control Panel – Programs and Features – Turn Windows features on or off – SMB 1.0/CIFS File Sharing Support) - На целевой машине должен быть включен общий доступ:

Панель управления – Центр управления сетями и общим доступом – Изменить дополнительные параметры общего доступа (Control Panel – Network and Sharing Center – Change advanced sharing settings), в разделе текущего профиля (current profile) включить всё: - Файерволлы/брандмауэры (в т.ч. Защитник Windows (Windows Defender)) не должны блокировать доступ по порту TCP 445

- Пользователь, от имени которого происходит авторизация на целевой машине, должен числиться в локальной группе администраторов целевой машины:

Управление компьютером – Локальные пользователи и группы – Пользователи – Свойства пользователя – Членство в группах (Computer Management – Local Users and Groups – Users – Properties – Member Of). Необходимо добавить пользователя в группу "Администраторы" (или "Administrators" – для редакции Windows с английской локализацией).

При соблюдении всех вышеперечисленных условий, доступ к админ-шарам должен появиться.

В случае, если при попытке доступа к админ-шарам появляется ошибка «Отказано в доступе» – способ решения в конце статьи.

Как прекратить общий доступ к админ-шарам

Так или иначе, админ-шары – это брешь в безопасности. Потому, в случае, если админ-шары не используются – есть смысл их удалить.

Прекратить общий доступ к ресурсам можно через CMD/PowerShell или Управление компьютером.

- Через CMD/PowerShell:

net share имя_шары /delete , например: net share ADMIN$ /delete - Через Управление компьютером:

Управление компьютером – Служебные программы – Общие папки – Общие ресурсы – ПКМ по ресурсу – Прекратить общий доступ (Computer Management – System Tools – Shared Folders – Shares – ПКМ – Stop Sharing):

Данный способ – ручное прекращение доступа к общим ресурсам. Однако, в будущем, при некоторых манипуляциях с ОС (перезапуск службы сервера Lanman, расшаривание принтеров, включение-отключение факса, подключение дисков или создание разделов, пр.), админ-шары продолжат создаваться автоматически.

Для того, чтобы этого не происходило, необходимо внести изменения в реестр, в ветку HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters .

Изменяем или создаём DWORD32 параметр AutoShareWks (для Windows Desktop) или AutoShareServer (для Windows Server) и присваиваем ему значение 0 .

Сделать это можно:

- С помощью редактора реестра (regedit) в графической среде

- Через CMD:

Desktop: reg add HKLM\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters /v AutoShareWks /t REG_DWORD /d 0 /f

Server: reg add HKLM\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters /v AutoShareServer /t REG_DWORD /d 0 /f - Через PowerShell:

Desktop: New-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Name AutoShareWks -Type DWORD -Value 0

Server: New-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Name AutoShareServer -Type DWORD -Value 0

Отныне, после перезагрузки компьютера админ-шары не будут создаваться автоматически. Вместе с этим перестанут работать встроенные утилиты удалённого управления компьютером.

Как вернуть автоматическое создание и восстановить стандартные админ-шары

Для включения автоматического создания админ-шар необходимо в реестре, в разделе HKLM\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters изменить значение параметра AutoShareWks или AutoShareAuto на 1 или вовсе удалить этот параметр.

Для восстановления стандартных админ-шар, достаточно после включения автоматического создания админ-шар перезапустить службу LanmanServer:

- CMD:

sc stop LanmanServer & ping -n 10 0.0.0.0 > nul & sc start LanmanServer - PowerShell:

Restart-Service LanmanServer - Управление компьютером:

Управление компьютером – Службы и приложения – Службы – Служба «Сервер» – Перезапустить (Computer Management – Services and Applications – Services – «Server» – Restart)

После произведённых манипуляций, стандартные админ-шары должны быть созданы.

«Отказано в доступе» или «Access is denied» при попытке входа в админ-шару

Начиная с Windows Vista, Microsoft ввели UAC – инструмент повышения безопасности ОС. В частности, один из компонентов UAC – Remote UAC, может мешать в получении доступа к админ-шарам, если компьютер находится не в домене. Для отключения данного компонента, необходимо внести изменения в реестр на целевой машине.

Для этого в ветке: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

Создайте параметр типа DWORD32 с именем LocalAccountTokenFilterPolicy и задайте ему значение 1 .

В некоторых случаях требуется перезагрузить компьютер для применения изменений.

Это же действие можно выполнить с помощью команды CMD/PS:

reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v "LocalAccountTokenFilterPolicy" /t REG_DWORD /d 1 /f

Общие файловые ресурсы или шары (shares) предназначены для того, чтобы предоставлять пользователям удаленный доступ к файлам. Большинство пользователей считает, что для предоставления доступа к своим файлам их необходимо предварительно ″расшарить″, однако это не совсем так.

Для того, чтобы посмотреть список уже имеющихся на компьютере шар, надо набрать Win+R и выполнить команду compmgmt.msc, затем в оснастке Управление компьютером (Computer Management) перейти в раздел Общие папки\Общие ресурсы (Shared folders\Shares). По умолчанию в любой ОС Windows присутствуют такие шары как ADMIN$ (C:\Windows), С$ (C:\), E$ (E:\), F$ (F:\) и так далее по количеству дисков в системе.

Это так называемые административные шары, доступ к которым имеют только члены группы локальных администраторов на компьютере. Будучи администратором (или зная его пароль) достаточно набрать в проводнике что-то типа \\«имя компьютера»\C$ и можно получить неограниченный доступ к файловой системе на удаленном компьютере.

Административные ресурсы очень удобны в плане администрирования, но с точки зрения безопасности являются дополнительной ″дырой″. Если вы серьезно относитесь к защите своих данных, то доступ к ним желательно отключить. Однако если просто удалить шару из оснастки управления компьютером, то после перезагрузки все вернется обратно.

Чтобы этого не произошло, необходимо открыть редактор реестра и перейти в раздел HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters. Для полного отключения административных шар надо добавить параметр типа DWORD с именем AutoShareWks и значением 0 (для рабочей станции) или параметр типа DWORD с именем AutoShareServer и значением 0 (для серверной ОС).

Также настройку можно произвести с помощью PowerShell, например:

New-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Type DWORD -Value 0

Теперь после перезагрузки административные шары больше не появятся. Для их включения надо задать параметру AutoShareWks\AutoShareServer значение 1 либо удалить его из реестра.

Читайте также: