Как заблокировать ip адрес в windows 2003

Обновлено: 05.07.2024

Можно ли создать новый фильтр с помощью консоли или win32 api? Я хочу автоматизировать процесс из своего приложения.

- Я бы попробовал это на StackOverflow, так как он там больше подходит (с большим количеством программистов, которые могут знать, как это сделать)

В netsh инструмент в ipsec context сделает то, что вы ищете. Для получения подробной информации обратитесь к справочнику Microsoft.

В ipsec dynamic контекст netsh вы можете применять правила на лету (которые не станут постоянными), или вы можете использовать ipsec static контекст для внесения изменений в постоянную конфигурацию (которые не применяются немедленно). Вы можете создавать правила и списки фильтров, а также управлять политикой ipsec точно так же, как в графическом интерфейсе. Это действительно очень удобно.

Я подозреваю, что вы сможете понять это, так как вы уже знакомы со всей терминологией в графическом интерфейсе, которая практически не отличается от интерфейса командной строки. Вот краткий пример создания политики (не активной), фильтрации (блока), списка фильтров, добавления фильтра в этот список фильтров (любой источник, меня, назначения, ICMP) и добавления правила в политику.

netsh ipsec static add policy name=MyPolicy

netsh ipsec static add filteraction name=MyFilteraction action=block

netsh ipsec static add filterlist name=MyFilterlist

netsh ipsec static add filter filterlist=MyFilterlist srcaddr=any dstaddr=me protocol=ICMP

netsh ipsec static add rule name=Rule1 policy=MyPolicy filterlist=MyFilterlist filteraction=MyFilteraction

wipfw - это лицензированный BSD порт ipfw для Windows от FreeBSD. Если бы я был вами, я бы изучил его код и в конечном итоге повторно использовал его в своем приложении.

Это должно быть возможно с netsh firewall или с netsh ipsec ; К сожалению, я никогда толком не использовал эти команды, поэтому больше не могу вам помочь. Как всегда, вы можете получить справочные экраны, используя netsh /? .

Очень легко заблокировать один IP адрес на сервере Linux, но установленный на Windows по умолчанию брандмауэр не позволяет заблокировать один IP адрес на сервере или для отдельных портов. Однако Microsoft реализовала это и ввела Политики Безопасности IP (IP Security Polices) в настройках Локальной Политики Безопасности при выпуске SP2. Но большинство из нас не знают об этой настройке и мы в основном используем брандмауэр от сторонней фирмы и платим им за лицензию. Однако, брандмауэр на Windows 2008 Server является гораздо более развитым, чем на Windows 2003.

Как бы то ни было, ниже перечислены подробные шаги вместе с изображениями о том, как блокировать IP с помощью политики безопасности IP в Windows. Эта опция также доступна на XP, а также Windows 2003 Server Edition.

Как заблокировать IP на Windows

Вы можете открыть MMC с помощью START >> RUN >> MMC и добавить новую оснастку для политики безопасности IP с помощью следующих шагов:

Щёлкните Пуск (‘Start’) > Выполнить (‘Run’) > введите ‘MMC’ нажмите ОК.

В консоли щёлкните > "Консоль" (‘File’) > "Добавить и удалить оснастку" (‘Add/Remove Snap in’)

В "Изолированная оснастка" (‘Standalone Tab’) нажмите кнопку "Добавить" (‘Add’)

Выберите "Монитор IP безопасности" (‘IP Security Policy Managment’) > "Добавить" (‘ADD’) > "Управление компьютером" (‘Local Computer’) > "Готово" (‘Finish’) > "Закрыть" (‘Сlose’) > ‘OK’

Теперь вернитесь обратно в консоль управления.

Чтобы открыть консоль управления политикой безопасности IP просто откройте "Пуск" (START) >> "Программы" ("PROGRAMS") >> "Администрирование" ("ADMINISTRATIVE TOOLS") >> "Локальная политика безопасности" ("LOCAL SECURITY POLICIES ON LOCAL COMPUTER").

1. Выберите "Политики безопасности IP" (IP Security Policies) и сделайте щелчок правой кнопкой на правой панели, чтобы выбрать создание новой политики. Экран будет выглядеть, как показано ниже:

2. Это откроет мастер создания политики безопасности IP, просто щёлкните по кнопке "Далее" ("Next").

3. На следующем экране вы должны задать имя вашей политики и её описание, а затем щёлкнуть по кнопке "Далее" ("Next").

4. Снимите флажок "Использовать правило по умолчанию" (“Activate the default Response Rule”), а затем щёлкните по кнопке "Далее" ("Next").

5. На следующем экране снимите флажок "Изменить свойства" ("Edit Properties") и нажмите "Готово" ("Finish").

6. После нажатия на кнопку "Готово" ("Finish"), вы увидите экран, показанный ниже, вместе с вашим правилом, добавленным в список. Теперь создадим список фильтров IP для блокировки IP адресов.

7. Откройте окно свойств двойным щелчком на только что созданном правиле:

9. Вы увидите экран, похожий на Рисунок 9. Введите название вашего списка и нажмите на кнопку "Добавить" ("Add").

10. Это откроет другое окно для добавления IP адресов и портов в список фильтрации IP. В поле "Описание" ("Description") введите IP адрес, который вы хотите заблокировать, удостоверьтесь, что установлен флажок "Отражённый. Это так же распространяется на пакеты с полностью противоположными адресами источника и назначения" (“Mirrored. Match packets with the exact appropriate source and destination addresses”) и нажмите кнопку "Далее" ("Next").

11. Выберите "Мой IP адрес" ("My IP address") в "Адресе источника пакетов" ("Sources Address") из выпадающего списка.

12. Для выбора из списка для обоих адресов источника и назначения (Sources и Destination Address) есть много вариантов. Для работы с этой опцией необходимы некоторые дополнительные знания. Сейчас мы выберем "Мой IP адрес" ("My IP address") и нажмём кнопку "Далее" ("Next").

13. В "Адрес назначения пакетов" ("IP Traffic Destination") выбираем "Определённый IP адрес" (“A specific IP Address”) и вводим IP адрес, который хотим заблокировать на своей машине. Здесь мы так же можем выбрать из выпадающего списка подсеть и заблокировать подсеть целиком. После окончания ввода IP адреса или подсети нажмите кнопку "Далее" ("Next").

14. В "Протокол" ("IP Protocol Type") вы можете указать протокол, который вы хотите заблокировать, он может быть любым из списка, например, TCP, UDP, ICMP и так далее. Мы выберем "Любой" ("Any"), что означает все соединения с указанным IP адресом. Если вы выберете протокол из списка и нажмёте "Далее" ("Next"), вам будет предложено ввести номер порта, который вы хотите заблокировать, например, 80 (смотрите Рисунок 14.2). Но так как мы хотим блокировать все порты, мы выбираем "Любой" ("Any"), нажимаем "Далее" ("Next") (Рисунок 14.1), а затем "Готово" ("Finish").

15. После нажатия на кнопку "Готово" ("Finish") вы увидите, что правило было добавлено в список фильтрации по IP. Если вы хотите добавить другие IP и подсети, щёлкните по кнопке "Добавить" ("Add") и добавьте другое правило или заблокируйте второй IP адрес. После окончания вы будете иметь правила, как показано на Рисунке 15.2.

16. После завершения работы со "Списком фильтров IP" ("IP Filter List") нажмите кнопку "OK" для возврата в "Мастер правил безопасности" ("Security Rule Wizard"). Укажите список фильтрации IP, который был создан с помощью переключателя и нажмите "Далее" ("Next").

17. На следующем окне "Мастера правил безопасности" ("Security Rule Wizard") вы не увидите каких-либо действий в качестве фильтра блокировки, так как по умолчанию он не создаётся. Мы создадим новый фильтр, чтобы заблокировать подключение, нажав на кнопку "Добавить" ("Add").

18. В поле "Имя" ("Name") введите “Block” и любое описание, какое хотите, и нажмите "Далее" ("Next").

19. В "Общие параметры действия фильтра" ("Filter Action General options") выберите "Блокировать" ("Block") и нажмите "Далее" ("Next").

20. А затем нажмите "Готово" ("Finish"), чтобы вернуться обратно в "Мастер правил безопасности" ("Security Rule Wizard").

21. Это добавит опцию "Block" в список "Действия фильтра" ("Filter Actions"), переключите переключатель и нажмите "Далее" ("Next").

22. Для завершения работы "Мастер правил безопасности" ("Security Rule Wizard") нажмите "Готово" ("Finish").

23. Вы увидите правило, добавленное в список, можно добавить другие правила с помощью тех же шагов. Для завершения работы с правилами просто нажмите "OK".

24. Теперь, поскольку мы уже создали правила, чтобы заблокировать желаемый IP адрес, просто щёлкните правой кнопкой мыши на политику безопасности IP и выберите пункт "Назначить" ("Assign"), чтобы активировать правило на сервере.

Есть много возможностей обезопасить весь ваш сервер с помощью политики безопасности IP. Вы можете создать правила для блокировки каждого на RDP порту TCP 3389 и позволять работать только избранным IP адресам. IP Secuirity является основанным на IP и порту приложением, а не сервисом, и вы можете создать правила, как вам угодно.

В этой статье описывается настройка фильтрации TCP/IP на Windows 2003 года.

Применяется к: Windows Server 2003

Исходный номер КБ: 816792

Сводка

Windows 2003 года поддерживают несколько методов управления входящий доступ. Один из самых простых и мощных методов управления входящий доступ — это использование функции фильтрации TCP/IP. Фильтрация TCP/IP доступна на Windows 2003 года.

Фильтрация TCP/IP помогает в обеспечении безопасности, так как работает в режиме ядра. Другие методы управления входящий доступ к компьютерам на Windows 2003 года, например с помощью фильтра политики IPSec и сервера маршрутизации и удаленного доступа, зависят от процессов в режиме пользователя или рабочих станций и серверов.

Вы можете на уровне схемы управления входящие доступы TCP/IP с помощью фильтрации TCP/IP с помощью фильтров IPSec и фильтрации пакетов маршрутов и удаленного доступа. Этот подход особенно полезен, если необходимо контролировать как входящий, так и исходящие TCP/IP-доступ, так как только безопасность TCP/IP контролирует только входящий доступ.

Рекомендуется использовать мастер настройки электронной почты и подключения к Интернету на компьютерах на базе SBS 2003 с двумя сетевыми адаптерами, а затем включить параметр Брандмауэра, а затем открыть необходимые порты на внешнем сетевом адаптере. Дополнительные сведения о мастере настройки электронной почты и подключения к Интернету выберите Начните, а затем выберите справку и поддержку. В поле Поиск введите Настройка мастера электронной почты и подключения к Интернету, а затем выберите Начните поиск. Сведения о мастере настройки электронной почты и подключения к Интернету можно найти в списке результатов "Темы малого бизнеса".

Настройка безопасности TCP/IP в Windows Server 2003

Настройка безопасности TCP/IP:

Выберите Начните, указать панель управления, указать на сетевые подключения, а затем выберите локальное подключение области, которое необходимо настроить.

В диалоговом окне Состояние подключения выберите Свойства.

Выберите протокол Интернета (TCP/IP) и выберите свойства.

В диалоговом окне Свойства протокола Интернета (TCP/IP) выберите Расширенный.

Выберите Параметры.

В необязательных параметрах выберите фильтрацию TCP/IP, а затем выберите Свойства.

Щелкните, чтобы выбрать поле Включить TCP/IP Filtering (Все адаптеры).

При выборе этого контрольного окна вы включаете фильтрацию для всех адаптеров, но настраивайте фильтры отдельно для каждого адаптора. Те же фильтры применяются не для всех адаптеров.

В диалоговом окне фильтрации TCP/IP есть три раздела, в которых можно настроить фильтрацию для портов TCP, портов протокола пользовательских данных (UDP) и протоколов Интернета. Для каждого раздела настройте параметры безопасности, подходящие для компьютера.

При активации Allow All вы разрешаете все пакеты для трафика TCP или UDP. Разрешение позволяет разрешить только выбранный трафик TCP или UDP, добавив разрешенные порты. Чтобы указать порты, используйте кнопку Добавить. Чтобы заблокировать весь трафик UDP или TCP, выберите Только разрешение, но не добавляйте номера портов в столбце UDP Ports или столбце TCP Ports. Вы не можете заблокировать трафик UDP или TCP, выбрав разрешение только для протоколов IP и исключив протоколы IP 6 и 17.

Настройка безопасности TCP/IP в Windows сервера малого бизнеса 2003

Чтобы настроить фильтрацию TCP/IP, выполните следующие действия.

Для выполнения этой процедуры необходимо быть членом группы Администраторы или группы операторов конфигурации сети на локальном компьютере.

Выберите Начните, укайте панель управления, щелкните правой кнопкой мыши сетевые подключения, а затем выберите Открыть.

Щелкните правой кнопкой мыши сетевое подключение, в котором необходимо настроить управление входящие доступы, а затем выберите свойства.

В статье AdaptorName Connection Properties на вкладке General выберите протокол Интернета (TCP/IP) и выберите Свойства.

В диалоговом окне Свойства протокола Интернета (TCP/IP) выберите Расширенный.

Выберите вкладку Параметры.

Выберите фильтрацию TCP/IP, а затем выберите Свойства.

Щелкните, чтобы выбрать поле Включить TCP/IP Filtering (Все адаптеры).

При выборе этого контрольного окна включается фильтрация для всех адаптеров. Однако конфигурация фильтра должна быть завершена на каждом адаптере. При включенной фильтрации TCP/IP можно настроить каждый адаптер, выбрав параметр Allow All, или разрешить принимать входящие подключения только к определенным протоколам IP, портам TCP и портам UDP (Протокол пользовательских данных). Например, если включить TCP/IP-фильтрацию и настроить внешний сетевой адаптер для разрешения только порта 80, это позволяет внешнему сетевому адаптеру принимать только веб-трафик. Если внутренний сетевой адаптер также имеет включенную фильтрацию TCP/IP, но настроен с выбранным параметром Разрешить все, это позволяет неограниченное общение на внутреннем сетевом адаптере.

В TCP/IP Filtering существует три столбца со следующими метами:

- Порты TCP

- Порты UDP

- Протоколы IP

В каждом столбце необходимо выбрать один из следующих вариантов:

- Разрешить все. Выберите этот параметр, если вы хотите разрешить все пакеты для трафика TCP или UDP.

- Разрешить только. Выберите этот параметр, если вы хотите разрешить только выбранный трафик TCP или UDP, выберите Добавить, а затем введите соответствующий номер порта или протокола в диалоговом окне Add Filter. Нельзя блокировать трафик UDP или TCP, выбрав разрешение только в столбце Протоколы IP, а затем добавив протоколы IP 6 и 17.

Если выбрать разрешение только в портах UDP, TCP Ports или столбце протоколов IP и списки будут оставлены пустыми, сетевой адаптер не сможет общаться ни с чем по сети, локально или в Интернете.

Ссылки

Дополнительные сведения о номерах портов TCP и UDP см. в записи реестра номеров номеров порта с именем службы и транспортным протоколом.

Тема безопасности сервера Windows не раз поднималась, в том числе и в этом блоге. Тем не менее мне хотелось бы еще раз освежить в памяти старые методы защиты и рассказать о малоизвестных новых. Разумеется, будем использовать по максимуму встроенные средства.

Итак, предположим, что у нас есть небольшая компания, которая арендует терминальный сервер в удаленном дата-центре.

При проектировании любой защиты следует начинать с модели угроз — от кого или чего, собственно, будем защищаться. В нашей типовой конфигурации я буду строить оборону от внешних злобных хакеров, от некомпетентных (а может, и немного злонамеренных) пользователей. Начнем с внешнего периметра обороны — фаервола.

Во времена Windows 2003 встроенный фаервол представлял собой жалкое зрелище, и в случае невозможности применения сторонних средств приходилось использовать IPSec. Пример такой настройки разобран, например, в материале Secure Windows Servers using IPSec Firewall.

Сейчас, с появлением WFP (Windows Filtering Platform) дела стали получше. В принципе, с этим фаерволом так или иначе сталкивался, наверное, каждый системный администратор Windows, поэтому настройка удаленного доступа к серверу только с определенных IP не должна вызывать затруднений. Я обращу внимание на некоторые «фишки», которые используются редко.

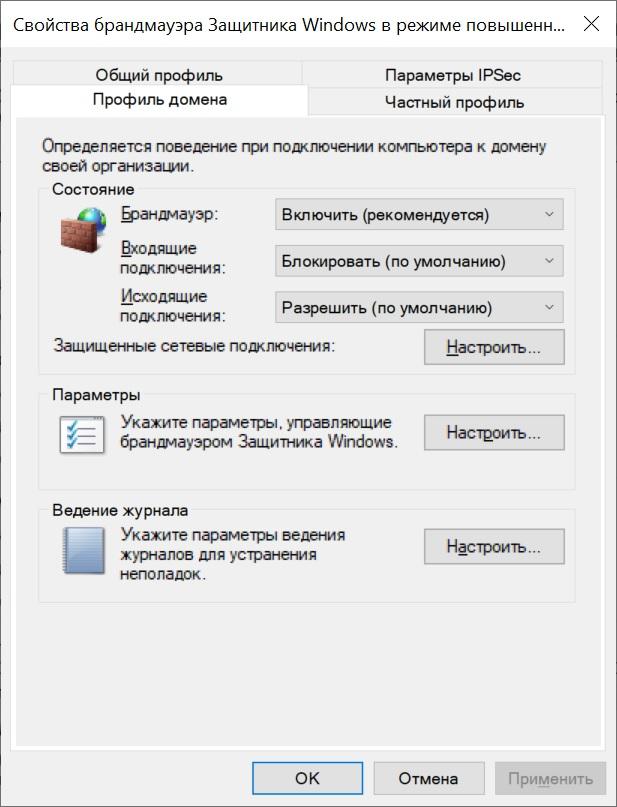

По умолчанию фаервол блокирует все входящие соединения, кроме явно разрешенных, но исходящие разрешает все, кроме явно запрещенных. Политику эту можно изменить, открыв управление фаерволом через wf.msc и выбрав «Свойства».

Теперь, если мы захотим запретить пользователям терминального сервера выходить с этого сервера в интернет — у нас это получится.

Стоит отметить, что при настройке правил доступа к серверу (входящие подключения) явно создавать правила для исходящего трафика не нужно. В терминах iptables — established и related всегда разрешены.

Для ценителей командной строки настройку фаервола можно производить в контексте netsh advfirewall. Почитать про команды можно в материале «Брандмауэр Windows 7 в режиме повышенной безопасности», я же добавлю, что блокировка входящих и исходящих подключений включается командой:

Еще одной особенностью фаервола windows является то, что любая программа или настройка меняет его правила без уведомлений. Например, отключили вы все правила на нашем дедике, рядом появился второй, вы сделали между ними локальную сеть, настроили общий доступ и… внезапно у вас включается smb для всех и вся со всеми вытекающими последствиями.

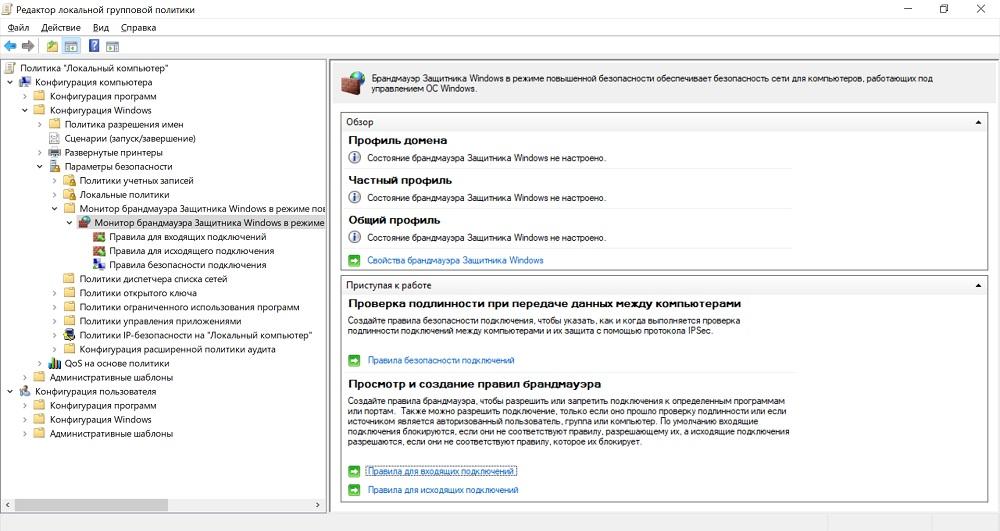

Выхода, по сути, два с половиной (напомню, мы пока говорим только про встроенные средства): регулярно проверять, не изменились ли правила, и использовать старый добрый IPSec или — как по мне, самый разумный вариант — настраивать фаервол групповой политикой. Настройка производится в Конфигурация компьютера — Конфигурация Windows — Параметры Безопасности — Монитор брандмауэра Защитника Windows в режиме повышенной безопасности.

Настройка фаервола групповой политикой.

Также при помощи фаервола windows можно реализовать простой fail2ban. Достаточно включить аудит неудачных попыток входа и при нескольких неудачах подряд блокировать IP источника. Можно использовать самописные скрипты, а можно уже готовые средства, о которых я писал в статье «Как дать шифровальщикам потопить компанию».

Если же встроенного фаервола не хватает и хочется использовать что-то более серьезное, то можно установить стороннее ПО. Жаль, что большинство известных решений для Windows Server — платные. Другим вариантом будет поставить перед сервером роутер. Понятно, что такая установка подойдет, если мы используем colocation, а не аренду сервера где-то далеко-далеко за рубежом. Если же зарубежный дата-центр — это наш выбор, то можно использовать виртуализацию — например, встроенный Hyper-V — и установить в виртуалку привычный GNU\Linux или FreeBSD.

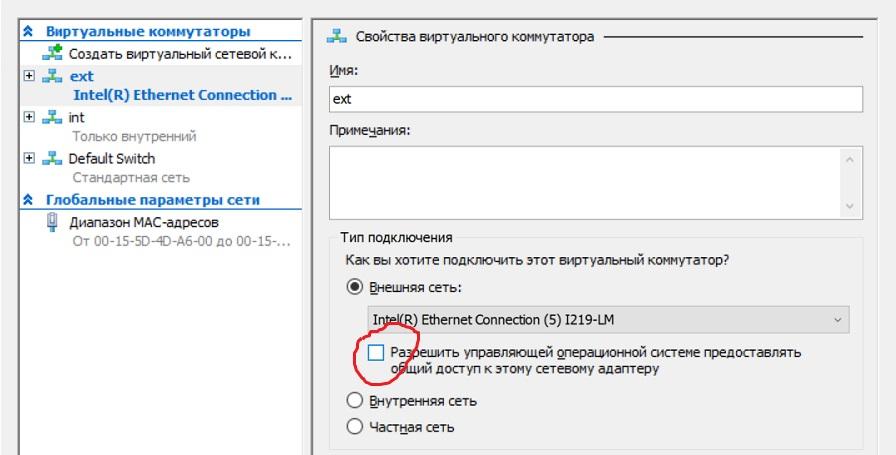

Возникает вопрос: как сделать так, чтоб виртуалка имела прямой выход в интернет, а сервер — нет? Да еще чтобы MAC-адрес сервера не светился хостеру и не требовал тем самым покупки еще одного IP-адреса.

Осторожно! Дальнейшие действия лучше проводить через IP-KVM!

Для этого виртуальную машину нужно снабдить двумя сетевыми адаптерами. Один — для непосредственного подключения к интернету, для него мы сделаем виртуальный коммутатор типа «внешний» и снимем галочку, разрешающую операционной системе взаимодействие с этим коммутатором. Этой самой галочкой мы лишим сервер прямого доступа в интернет (настройку виртуальной машины-фаервола лучше произвести заранее), и его MAC не будет светиться хостеру.

Настройка внешнего виртуального коммутатора.

Другой виртуальный коммутатор следует сделать типа «внутренний» для взаимодействия виртуальной машины и сервера. На нем уже нужно настроить локальную адресацию. Так получится создать виртуальный роутер, стоящий перед сервером и защищающий его.

Заодно на этой виртуальной машине можно настроить любимый VPN до офиса или удаленных сотрудников, не заморачиваясь с ролью «Маршрутизация и удаленный доступ» или со встроенным IPSec, как я рассказывал в статье «Как я базы 1С в Германии прятал». Главное, не забыть проверить автозапуск этой виртуальной машины при старте системы.

Подключаться к такому серверу можно при помощи обычного RDP или использовать HTML5 клиенты с двухфакторной аутентификацией. Стоит на случай брутфорса озаботиться и решениями fail2ban, и блокировкой учетной записи на некоторое время при нескольких неудачных попытках авторизации подряд.

Снаружи сервер мы более-менее защитили, перейдем к защите внутренней.

Конечно, для защиты сервера изнутри очень хочется поставить какой-нибудь антивирус — мало ли что пользователи сервера накопируют или накачают из интернета. Но на практике антивирус на сервере может принести больше вреда, чем пользы. Поэтому я обычно использую механизмы блокировки запуска ПО не из белого списка — в частности, механизм SRP (software restriction policies), о котором я тоже упоминал в статье «Как дать шифровальщикам потопить компанию».

Остановлюсь чуть подробнее на одном подводном камне, о котором часто забываем при включении SRP со стандартными настройками, когда блокируется все, кроме папок Windows и Program Files. Действительно, это отфильтровывает почти всех зловредов. Но не очень работает со злонамеренностью сотрудников, ведь в системных папках есть подпапки с правом на создание объектов пользователями. Например, можно посмотреть на папку C:\Windows\Temp.

Разрешения на папку, которая попадет в белый список.

И такая папка не одна. Можно, конечно, проводить аудит системных папок самостоятельно, а можно довериться людям, которые это уже сделали. Например, специалист Stefan Kanthak в своем блоге (по ссылке есть тестовый вирус EICAR, антивирус может сработать) в довольно агрессивной манере проходится по антивирусам и методам защиты Windows и заодно предлагает уже собранный пакет настроек SRP, который будет блокировать и такие подозрительные папки. По запросу автор предоставляет и программу для конвертирования этих настроек реестра в файлы локальных политик.

Если вы предпочитаете использовать механизм AppLocker c более гибкими настройками, то вам может помочь решение AaronLocker.

Редакция не рекомендует использовать и устанавливать скрипты и прочие программы из интернета без предварительного их изучения.

Если AppLocker появился уже довольно давно, а возраст SRP перевалил за 15 лет, то относительно свежей альтернативой является WDAC (Windows Defender Application Control). Действительно, со времен Security Essentials встроенный «антивирус» обзавелся многими интересными возможностями. Например, WDAC — модуль, который отвечает за политики доступа к приложениям и библиотекам. Ранее он являлся частью Device Guard (защита компьютера, в том числе с применением технологий виртуализации), и немного про его настройку рассказывалось в материале «Принцип работы S Mode в Windows 10 и настройка Device Guard своими руками». Подробнее со всеми тонкостями можно ознакомиться в официальной документации, мне же остается добавить несколько минусов, отличающих его от классических решений вроде SRP и AppLocker:

- Графической настройки нет, все через командлеты PowerShell.

- Нет настроек в срезе пользователя, только для компьютера.

- Настройка делается довольно непривычно — подготавливается файл в формате xml, который затем приводится к бинарному, и распространяется по компьютерам.

Зато возможна настройка в срезе приложения: например, если вы хотите дать доступ к cmd.exe вашему скрипту, а не стороннему вирусу — это можно реализовать. Да еще и политику можно применить до загрузки системы, при помощи UEFI.

Блокировка хрома через WDAC.

В целом из-за тягостной настройки сложилось впечатление, что WDAC больше позиционируется не сам по себе для управления компьютерами, а как средство, позволяющее интегрироваться с централизованными MDM-системами вроде Microsoft Intune. Но при этом разработка старых добрых SRP прекращена в Windows 10 1803.

Если говорить про Защитник Windows, нельзя не упомянуть про Credential Guard и Remote Credential Guard.

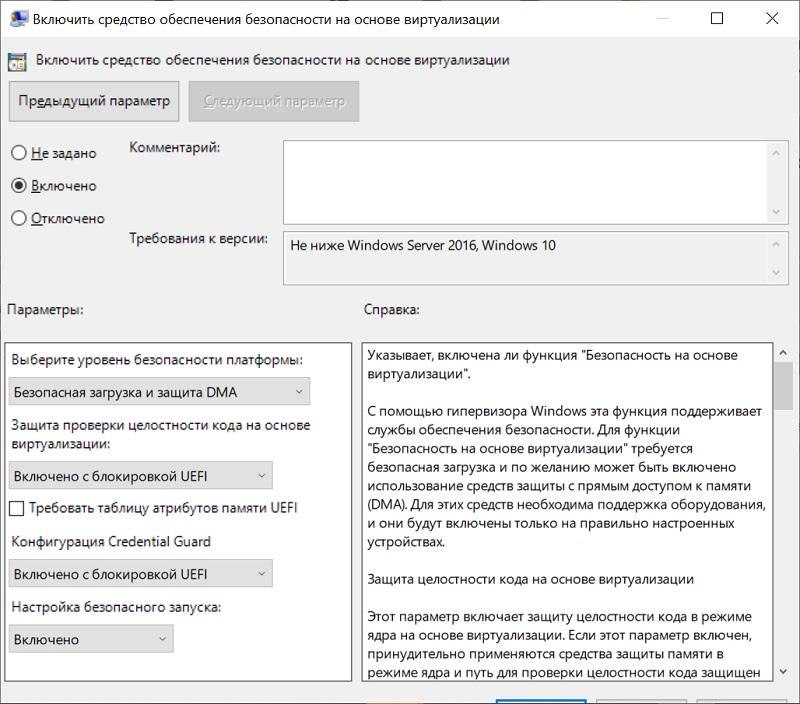

Первое средство использует опять же виртуализацию, запуская компонент LSA (Local Security Authority) в изолированном от операционной системы процессе, что сильно усложняет процесс кражи хешей паролей и билетов Kerberos. Подробнее про технологию можно почитать в официальной документации. Для работы процессор должен поддерживать виртуализацию, а также в системе должна быть включена безопасная загрузка (Secure Boot) и модуль TPM для привязки учетных данных к оборудованию. Включить Credential Guard можно через групповую политику Конфигурация компьютера — Административные шаблоны — Система — Device Guard — Включить средство обеспечения безопасности на основе виртуализации.

Включение Credential Guard.

Второе средство служит для защиты передаваемых учетных данных (особенно админских!) для удаленного подключения, например, по тому же RDP. Ранее для этих целей предлагался механизм Restricted Admin Mode, но он ограничивал подключение только одним сервером. Подключившись к серверу, нельзя было просто так использовать ресурсы сети, права администратора применялись только к одному серверу а-ля системный аккаунт Local System.

Remote Credential Guard позволяет передавать учетные данные с локальной машины удаленному серверу без явного ввода пароля, что, помимо расширенной безопасности, даст и удобство подключения к серверам (SSO). Почитать подробнее можно в документации, ну а я добавлю, что для работы механизма достаточно включить его поддержку на сервере — например, через реестр командой:

А потом подключаться к серверу командой:

Теперь учетные данные в безопасности, а сервер достаточно защищен. Правда, в материале я осознанно не касался вопросов защиты от злонамеренного хостера, но тут все сводится в общем-то к одному — к шифрованию дисков.

Заблокировать доступ в интернет

Как заблокировать доступ к интернет ресурсам, используя встроенные в Windows XP и Windows 2003 средства. IPSec в качестве межсетевого экрана:

Для блокировки доступа в интернет используются межсетевые экраны - так называемые файрволы или брандмауэры. Начиная с линейки Windows XP/Windows 2003, Microsoft стала встраивать программные межсетевые экраны в свои операционные системы. Однако, реализация брандмауэров Windows, очень далека от совершенства. Его ограниченная функциональность заставляет использовать для обеспечения безопасности продукты других разработчиков.

В данной статье будет рассмотрен вариант использования IPSec для реализации межсетевого экрана. IPSec позволяет реализовать множество задач, выполняемых «продвинутым файрволлом» используя штатные средства ОС Windows.

Задача №1 - запрещаем весь Интернет-трафик на локальной машине

Изображения диалоговых окон и последовательность действий будет показана на примере использования ОС Windows 2003. Для Windows XP и Windows 2000 отличия будут не значительны.Необходимо открыть консоль MMC:

Пуск - Выполнить - mmc

В меню выбрать команду:

Консоль, Добавить или удалить оснастку.

В открывшемся диалоге выбрать:

Добавить, Управление политикой безопасности IP .

В следующем диалоговом окне выбора компьютера указать:

Локальный компьютер.

Последовательно закрыть окна, нажимая кнопки

Готово, Закрыть, ОК.

В левой панели консоли появился узел Политики безопасности IP на ‘Локальный компьютер'.

После нажатия правой кнопкой мыши, выберать команду Управление списками IP-фильтра.

В открывшемся диалоге нажать кнопку Добавить.

Следующим диалоговым окном будет - Список фильтров.

Нажать кнопку Добавить для создания фильтра. Если вы не снять флажок Использовать мастер, то процесс создания будет сопровождаться мастером создания фильтра.

В следующем диалоге необходимо указать адрес источника IP-трафика. Возможность выбора адреса довольно широка.

В данном случае необходимо указать Мой IP-адрес и нажать Далее.

В следующем окне задаётся адрес назначения.

Выбрать Любой IP-адрес и нажать Далее.

Затем указывается тип протокола.

Выбрать из списка TCP.

Затем задаётся номера портов.

Нажать Готово, закрыв мастер.

В нижнем окне списка появился созданный фильтр.

Нажать кнопку ОК. Фильтр создан.

Необходимо определить действия, которые он будет производить.

Переключиться на закладку Управление действиями фильтра и нажать кнопку Добавить.

Снова откроется диалог мастера - нажать Далее.

Указать имя, например Block, и нажать Далее.

В качестве действия выбрать переключатель Блокировать, нажать Далее и Готово.

Теперь необходимо создать политику и назначить ее.

В окне консоли MMC нажать правой кнопкой мыши узел Политики безопасности IP и выбрать команду Создать политику безопасности IP.

В открывшемся окне мастера нажать Далее, затем указать имя для политики. Например - Block Web. Нажать Далее.

Снять флажок Использовать правило по умолчанию, нажать Далее и Готово.

В окне свойств политики нажать кнопку Добавить.

Нажать Далее, оставив переключатель в положении Это правило не определяет туннель.

Тип сети - указать Все сетевые подключения и нажать Далее.

Таким же образом выбрать действие для фильтра - Block Web, нажать Далее и Готово.

В правой панели консоли MMC появится созданная политика с именем BlockWeb.

Для включения политики - нажать правый кнопкой мыши на названии и выбрать команду Назначить.

Для проверки запустить браузер. Если все было сделано правильно, картина должна быть такой:

Задача №2 - добавляем разрешенные зоны

Чтобы добавить возможность посещения некоторых сайтов необходимо добавть фильтр в созданную политику.

Для этого в консоли MMC дважды щелкнуть название политики BlockWeb.

На вкладке Список фильтров нажать кнопку Добавить.

Нажать Добавить, Далее, и качестве источника пакетов оставить Мой IP-адрес.

Затем указат тип протокола - TCP, выбрать переключатель На этот порт и указать его номер - 80.

Нажать Далее, Готово и ОК.

Затем необходимо определить действие фильтра - перейти на одноименную закладку и выбрать параметр Разрешить.

Осталось закрыть все диалоговые окна и проверить фильтрацию.

Подобным же образом можно создать собственные необходимые фильтры и применить их.

Читайте также: