Какие события подлежат аудиту в ос windows

Обновлено: 06.07.2024

С помощью аудита событий безопасности администратор может получать достоверную информацию обо всех событиях в системе, контролировать действия пользователей, и использовать информацию для выявления уязвимых мест в системе безопасности сервера или AD. В Windows такие события записываются в журнал Security операционной системы. В этой статье мы покажем, как настраивать политики аудита безопасности в Windows на примере настройки аудит доступа к файлам и папкам.

Для настройки политик аудита в Windows используется консоль настройки групповых политик. Если вы настраиваете политики для компьютеров/серверов домена, используйте Group Policy Management Console ( gpmc.msc ). При настройке политики аудита на отдельном сервере можно использовать консоль Local Group Policy Editor ( gpedit.msc ).

В консоли GPO есть две секции, в которых находятся политики аудита базовая и расширенная.

Базовая политика аудита находится в разделе Computer Configuration –> Windows Settings -> Security Settings -> Local Policies -> Audit Policy. В ней доступны следующие категории событий:

- Audit account logon events

- Audit account management

- Audit directory service access

- Audit logon events

- Audit object access

- Audit policy change

- Audit privilege use

- Audit process tracking

- Audit system events

Расширенные политики аудита находятся в секции: Computer Configuration -> Windows Settings -> Security Settings -> Advanced Audit Policy Configuration. Здесь находится 60 различных политик аудита, разделенные на 10 категорий:

- Account Logon

- Account Management

- Detailed Tracking

- DS Access

- Logon/Logoff

- Object Access

- Policy Change

- Privilege Use

- System

- Global Object Access Auditing

В большинстве случаев нужно использовать политики аудита из секции Advanced Audit Policy Configuration. Они позволяют настроить аудит более тонко и исключить ненужные события безопасности.

Прежде чем включать политики аудита в Windows рекомендуем увеличить максимальный размер журнала Security со 128 Mb (по-умолчанию в Windows Server)

Запустите консоль Event Viewer ( eventvwr.msc ), разверните Windows Logs и откройте свойства журнала Security. Увеличьте значение в поле Maximum log size (KB).

Теперь нужно настроить политику аудита доступа пользователей к файлам и папкам в сетевой папке. Перейдите в секцию Advanced Audit Policy -> Object Access. Откройте свойства подкатегории Audit File Share и Audit File System.

Включите политику: Configure the following audit events.

Укажите, какие события нужно записывать в журнал Security:

- Success – успешный доступ пользователя к объектам в сетевой папке

- Failure – события неуспешного доступа к папкам.

В нашем случае достаточно вести аудит только Success событий.

Теперь нужно назначить политику аудита к сетевой папке (создать системные списки управления доступом – SACL).

Откройте свойства сетевой папки, перейдите на вкладку Security -> Advanced -> Auditing tab -> Continue.

Далее в секции Permissions укажите, какие действия пользователей нужно записывать в журнал. Я выбрал события из категории Delete.

Сохраните изменения и обновите политики на компьютере с помощью команды:

Теперь, если любой пользователь удалит файл или папку в вашей сетевой папке, в журнале Security появится событие c EventID 4660 от источника Microsoft Windows security с Task Сategory File System: An object was deleted.

В событии указан пользователь, который удалил файл (Account Name).

Не рекомендуется включать много событий аудита сразу – это может вызвать повышенную нагрузку на компьютер. Кроме того, в большом количестве событий безопасности сложно искать.

Также вы можете управлять политиками аудита через утилиту командной строки auditpol.exe.

Чтобы вывести информацию о всех включенных политиках аудита, выполните:

auditpol /get /category:*

Чтобы включить определенную политику аудита, используется такой синтаксис:

Заметка о том, как провести аудит событий безопасности в операционной системе. Изучив эту заметку, вы ознакомитесь с подсистемой безопасности на примере Windows 10. После чего вы сможете самостоятельно проводить аудит событий безопасности операционных систем Windows.

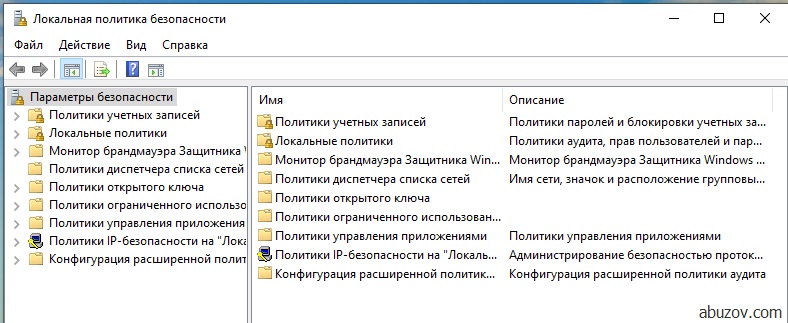

Политика аудита

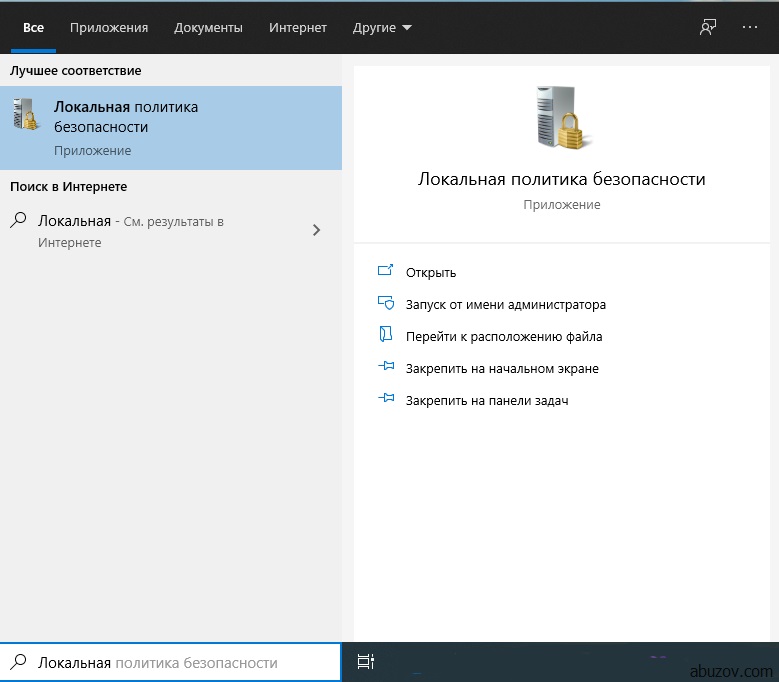

Для запуска введите его название в строке поиска.

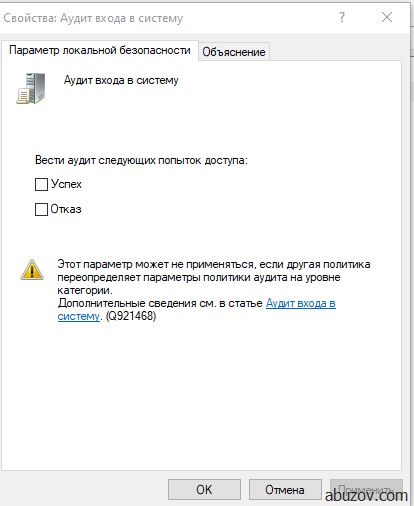

В политике аудита находится набор параметров безопасности по категориям. В свойствах выбранной категории можно влачить фиксацию в журнале определенного события.

События входа и выхода

Например, в категории «аудит входа в систему» можно включить фиксацию успешных или неудачных попыток входа в систему.При анализе журнала вы сможете посмотреть пытались ли злоумышленники зайти в операционную систему. Если да, тогда, сколько было попыток и были ли успешные попытки.

Проверим, как это работает. Я включу оба типа событий.

Учет ведется для каждой учетной записи, в том числе при попытке войти на рабочую станцию, которая находится в контроллере домена.

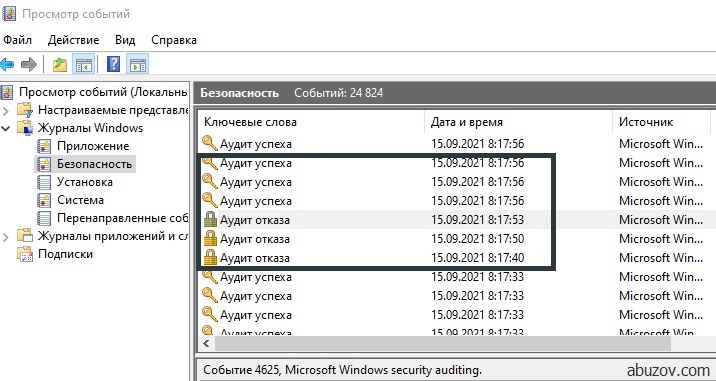

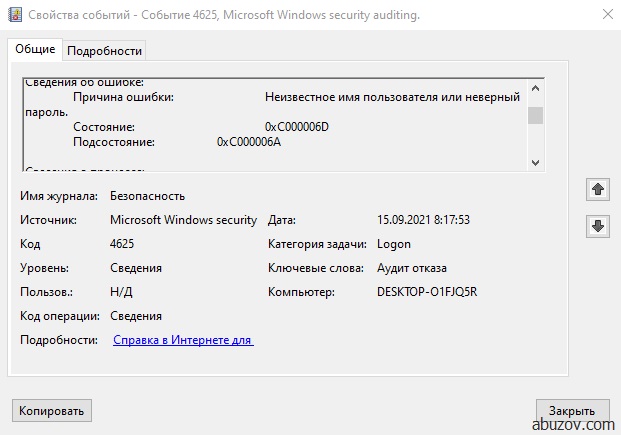

Теперь я попробую ввести неверный пароль, пытаясь зайти под одним пользователем. А затем совершить удачную попытку входа под другим пользователем.Я ввел несколько раз неправильный пароль, пытаясь зайти под одной учетной записью, а затем зашел под своей учетной записью.

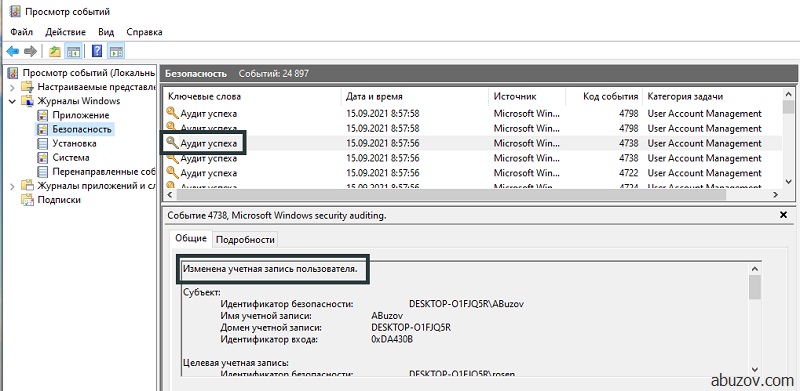

Для просмотра событий нужно открыть приложение просмотр событий.

Затем выбрать пункт меню журналы Windows –> Безопасность. В журнале будут отображены неудачные и удачные попытки входа в систему.

Кликнув на событие, вы можете просмотреть его свойства и подробности.

Существуют следующие типы входов операционную систему Windows.

События администрирования

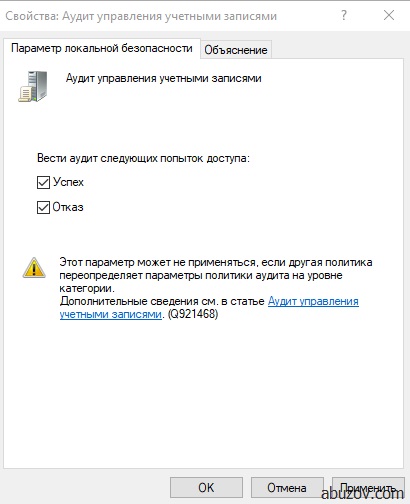

Вернемся к приложению локальная политика безопасности. Рассмотрим аудит управления учетными записями.

Данный аудит фиксирует события, которые связаны с управлением учетными записями. Фиксируются изменения в учетных записях. Если вы добавите новую учетную запись пользователя, или удалите существующую, то в журнале будет запись о том кто (имя учетной записи) когда и какое действие с учетной записью (создал, удалил, изменил) произвел.

Для примера я включил оба типа событий.

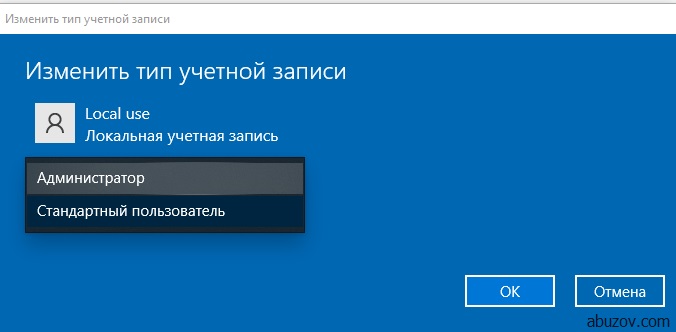

Затем я изменил тип учетной записи – сделал пользователя администратором.

В журнале безопасности появилась соответствующая запись.

Если присмотреться, можно увидеть несколько записей. Это связано с тем, что когда я назначил пользователя администратором, то он стал членом групп, в которые входит администратор. На каждую группу создалась соответствующая запись.

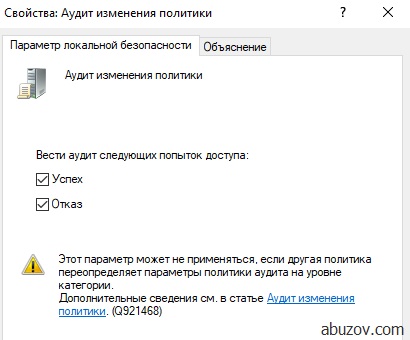

Аудит изменения политики

Данный параметр фиксирует события связанные с изменением политик аудита. Разберемся на примере. Я включил оба типа событий.

После чего я добавил пользователя Local use в свойства прав архивация файлов и каталогов.

Теперь в журнале безопасности мы видим соответствующую запись об изменении прав пользователя.

Попробуйте выполнить какие-либо действия с политиками и отследить их в журнале безопасности операционной системы.

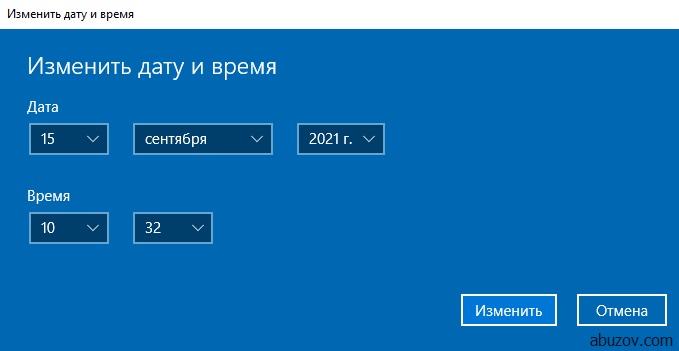

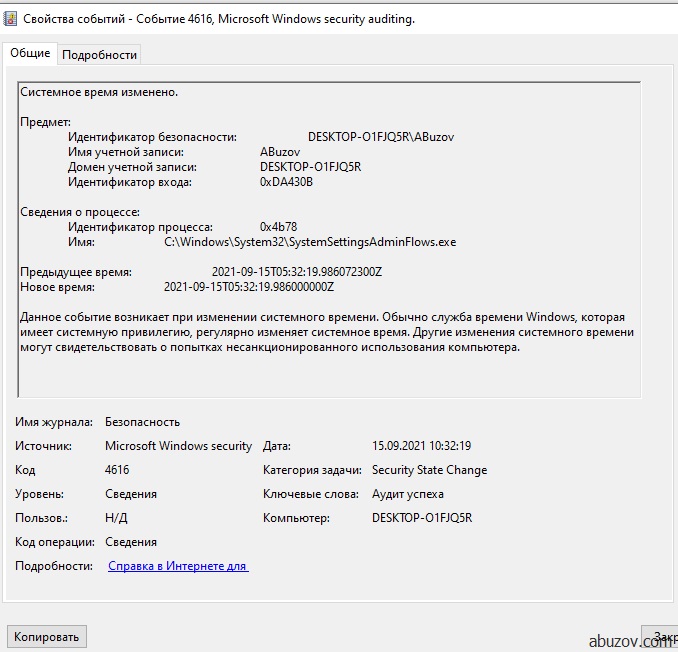

Аудит использования привилегий

Аудит использования привилегий фиксирует события связанные с применением пользователем назначенных ему привилегий.

Например, у пользователя есть привилегия на изменение системного времени. Включите тип события успех в аудите.

Измените системное время.

В журнале безопасности вы увидите соответствующую запись о том, что системное время изменено.

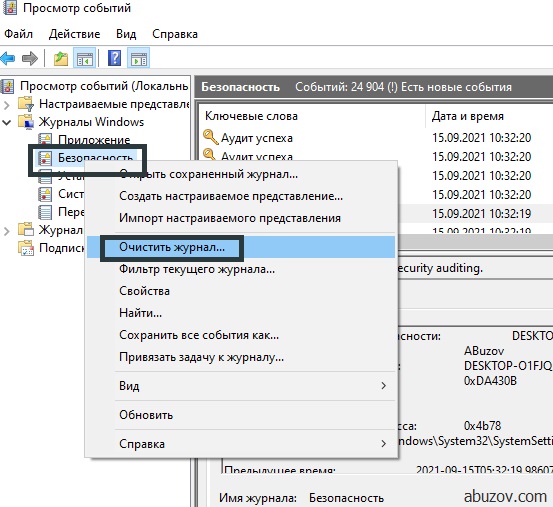

Аудит событий операционной системы

Для аудита событий происходящих с операционной системой (например, отключение элементов безопасности системы) предназначен параметр аудит системных событий.

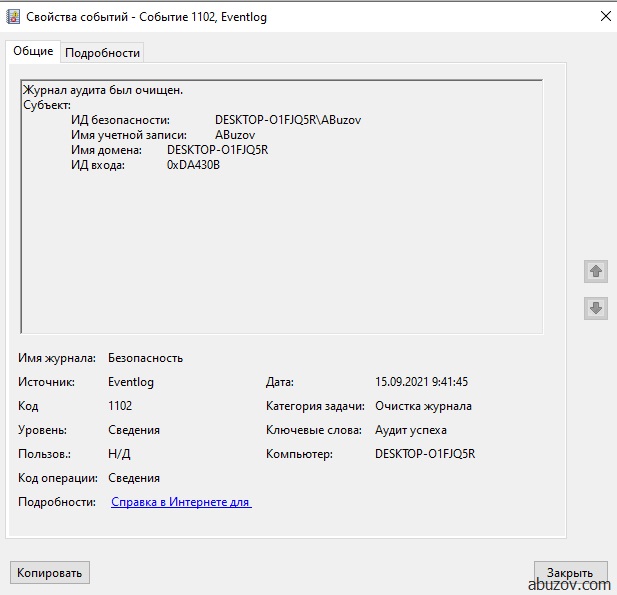

Я включу аудит событий с типом успех. Затем очищу журнал аудита событий.

После этого действия журнал будет содержать одну запись – журнал аудита был очищен. В записи содержится имя пользователя, который выполнил очистку журнала.

Аудит доступа пользователя к объектам

Этот аудит фиксирует события, которые связаны с доступом к файлам, папкам, реестру, оборудованию и так далее. При этом можно настроить аудит на различные типы доступа к папкам и файлам, например чтение, изменение, печать.

Я включу аудит двух типов событий.

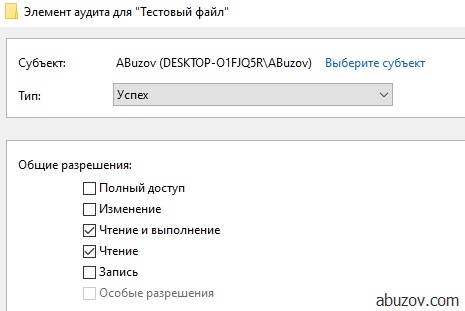

Этот вид аудита в операционной системе Windows доступен только для файловой системы NTFS. При этом аудит доступен, если включить его в самом объекте.

Для примера я создам текстовый фал. Для настройки нужно перейти в его свойства -> безопасность -> дополнительно -> аудит. Далее следует добавить субъект и разрешения.

Я установил тип успех на чтение и выполнение этого файла.

После применения аудита я открыл и прочитал файл. Об этом появилась соответствующая запись в журнале безопасности.

Управление журналом аудита

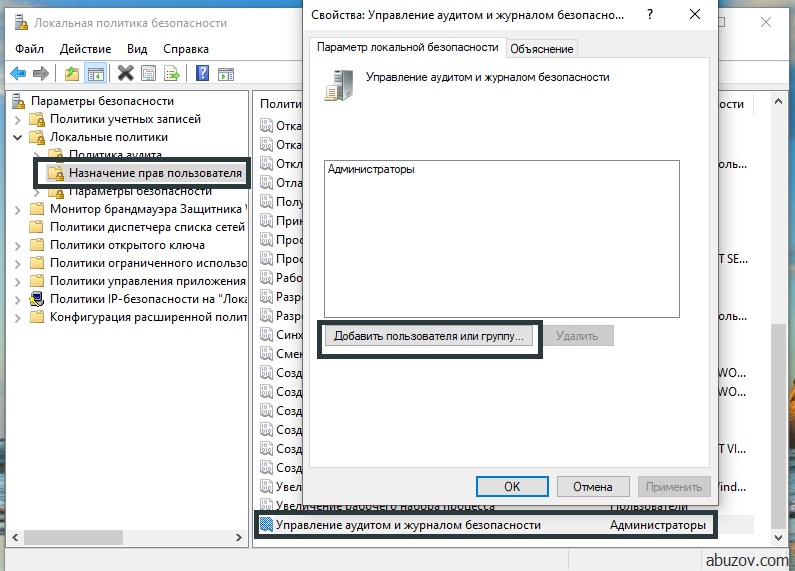

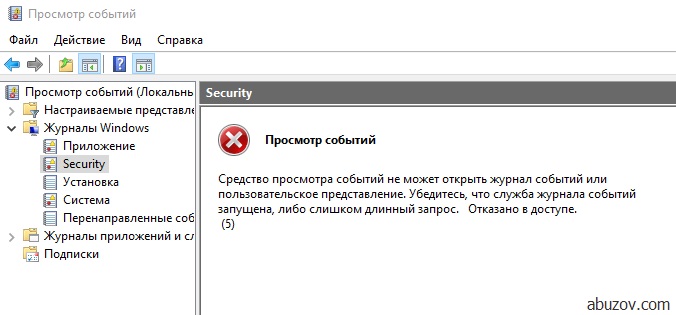

Если вы войдете в операционную систему под учетной записью обычного пользователя, то вы не сможете просмотреть журнал событий безопасности.

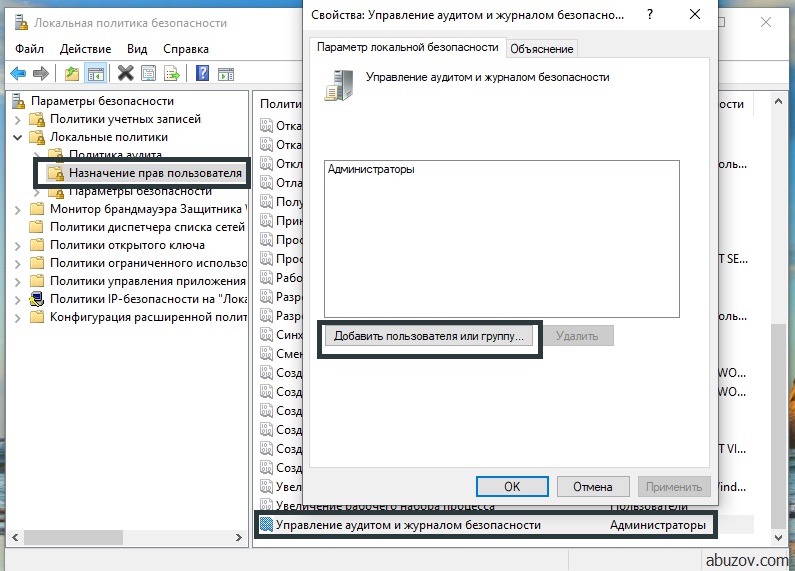

Что бы выдать права для работы с журналом пользователю необходимо войти под учетной записью администратора в локальную политику безопасности и добавить пользователя в список учетных записей «Управление аудитом и журналом безопасности».

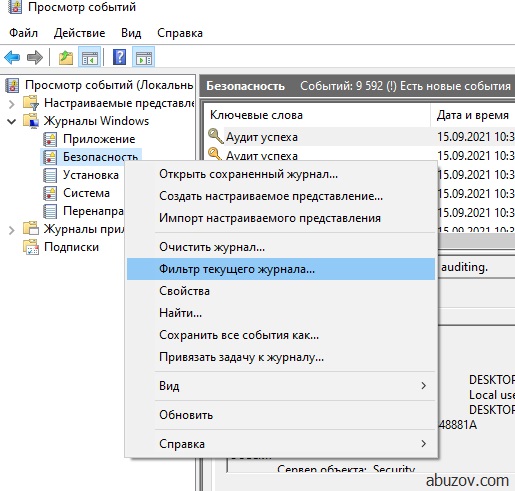

При необходимости администратор может настроить вид журнала безопасности для определенного пользователя. Делается это с помощью меню фильтр текущего журнала.

На этом короткое руководство по аудиту событий безопасности в операционной системе Windows закончено.

Если у вас возникли вопросы – задавайте их в комментариях к данной заметке.

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.

Журнал безопасности содержится в файле vindovs 5у51еш32СопГщ8есеуеп1.еу1, а доступ к нему осуществляется с помощью функции «Просмотр событий» панели управления yindows. На рис. 2.15 приведен пример просмотра одной записи журнала безопасности.

Значения параметров политики аудита могут быть заданы в окне задания значений параметров локальной политики безопасности (рис. 2.16), в специальном окне определения значений параметров аудита (рис. 2.17) и в окне свойств самого журнала аудита событий безопасности при его просмотре (рис. 2.18).

С помощью задания значений параметрам безопасности и аудита администратор указывает, какие события должны регистрироваться в журнале аудита. Возможна регистрация следующих событий:

Рис. 2.15. Просмотр записи аудита

Рис. 2.16. Определение параметров безопасности

Рис. 2.17. Определение параметров аудита

- • изменения политики;

- • использования привилегий;

- • отслеживания процессов;

- • системных событий;

- • событий входа в систему;

Рис. 2.18. Свойства журнала безопасности

- • управления учетными записями;

- • доступа глобальных системных объектов;

- • прав на архивацию и восстановление.

Для каждой категории регистрируемых событий администратор может указать тип события (успешное и (или) неудачное завершение) либо отменить его регистрацию в журнале аудита. Заметим, что при аудите использования привилегий регистрируются попытки использования не всех возможных привилегий, а лишь тех, которые считаются потенциально опасными с точки зрения разработчиков подсистемы безопасности Vindows (например, создание маркерного объекта или создание журналов безопасности). Следует отметить, что не все объективно опасные привилегии входят в этот список.

К системным событиям, которые могут регистрироваться в журнале аудита, относятся:

- • перезагрузка операционной системы;

- • завершение работы операционной системы;

- • загрузка пакета аутентификации;

- • запуск процесса входа;

- • сбой при регистрации события в журнале аудита;

- • очистка журнала аудита;

- • загрузка пакета оповещения об изменении в списке пользователей.

В операционной системе Windows Vista и старше к числу параметров аудита (см. рис. 2.17) добавлен параметр «Аудит: принудительно переопределяет параметры категории политики аудита параметрами подкатегории политики аудита (ОС Windows Vista или более поздние версии)». ОС Windows Vista и более поздние версии Windows позволяют точнее управлять политикой аудита при помощи подкатегорий политики аудита. Установка политики аудита на уровне категории переопределит новую функцию политики аудита подкатегории. Существующие категории параметров аудита сохранились, но разбиты на подкатегории, каждую из которых можно активизировать для регистрации удачного и/или неудачного события.

Например, категория «Аудит доступа к объектам» включает в себя следующие подкатегории:

- • аудит доступа к объектам файловой системы;

- • аудит доступа к объектам реестра;

- • аудит доступа к объектам ядра;

- • аудит доступа к SAM;

- • аудит операций службы сертификации;

- • аудит событий, созданных приложением;

- • аудит работы с дескриптором безопасности объекта;

- • аудит доступа к общим папкам;

- • аудит доступа к файлам и папкам в общих папках;

- • аудит отбрасывания пакета платформой фильтрации;

- • аудит подключения платформы фильтрации;

- • аудит других событий доступа к объекту.

Категория «Аудит входа в систему» включает следующие подкатегории:

- • аудит входа в систему;

- • аудит выхода из системы;

- • аудит блокировки учетной записи;

- • аудит основного режима IPsec;

- • аудит быстрого режима IPsec;

- • аудит расширенного режима IPsec;

- • аудит специального входа;

- • аудит других событий входа и выхода;

- • аудит сервера сетевых политик.

В ОС Windows 7 и старше расширенные политики аудита можно настроить и развернуть с помощью групповой политики домена или с помощью утилиты командной строки auditpol.

Параметрами журнала аудита, которые может изменить администратор, являются (см. рис. 2.18) максимальный размер журнала и реакция операционной системы на его переполнение:

- • переписывать события при необходимости (сначала старые события);

- • архивировать журнал при заполнении, не перезаписывать события;

- • не переписывать события (очистить журнал вручную).

При выборе одного из двух последних вариантов реакции и

возникновении ситуации переполнения журнала аудита используется значение параметра безопасности «Аудит: немедленное отключение системы, если невозможно внести в журнал записи об аудите безопасности». Если этот параметр включен, то перезагрузка операционной системы становится невозможной для всех пользователей, кроме администратора. Он должен будет очистить журнал аудита, восстановить значение параметра реакции системы на переполнение журнала аудита и перезагрузить операционную систему. Если эти действия не будут выполнены, регистрация новых событий в журнале аудита станет невозможной.

Для регистрации попыток доступа субъекта к объекту в дескрипторе безопасности объекта предусмотрен системный список контроля доступа SACL (см. парагр. 2.3), содержимое которого формируется администратором системы (рис. 2.19). Элементы АСЕ списка SACL имеют один и тот же тип SYSTEM_ AUDIT_ACE и содержат заголовок АСЕ, маску регистрируемых в журнале аудита прав доступа и SID пользователя или группы, чьи попытки доступа к объекту должны регистрироваться (если в АСЕ не указан SID, то регистрируются попытки доступа к объекту всех пользователей). Еще один тип элементов АСЕ списка SACL — SYSTEM ALARM ACE — зарезервирован для дальнейшего использования.

В заголовке АСЕ списка SACL могут использоваться два дополнительных флага — FAILED ACCESS ACE FLAG (будут регистрироваться неудачные попытки получения доступа к объекту) и SUCCESSFUL_ACCESS_ACE_FLAG (будут регистрироваться успешные попытки получить доступ к объекту).

Существует специальное право доступа к объекту ACCESS_ SYSTEM SECURITY, в соответствии с которым субъект может

Рис. 2.19. Редактирование системного списка управления доступом

прочитать и изменить системный список контроля доступа к объекту. Обладание этим правом полностью зависит от обладания соответствующей привилегией субъекта доступа и не может изменяться в зависимости от конкретного объекта.

Добавление записей в журнал аудита производится с помощью вызовов системных функций из набора Windows API: ObjectOpenAuditAlarm (генерация события аудита при попытке открытия или создания нового объекта), ObjectCloseAuditAlarm (генерация события аудита при закрытии объекта), Object- DeleteAuditAlarm (генерация события аудита при удалении объекта), ObjectPrivilegeAuditAlarm (генерация события аудита при попытке субъекта применить привилегии при доступе к уже открытому объекту), PrivilegedServiceAuditAlarm (генерация события аудита при попытке использования субъектом привилегий), AccessCheckAndAuditAlarm (проверка прав доступа к объекту с регистрацией соответствующего события аудита) и др.

Для регистрации событий в журнале аудита субъект должен обладать соответствующей привилегией, которая по умолчанию предоставлена только псевдопользователю System. Назначать эту привилегию другим субъектам нецелесообразно, поскольку может привести к записи в журнал аудита сфабрикованной информации, компрометирующей других пользователей КС и скрывающей следы возможного несанкционированного доступа к информации.

При определении политики аудита следует понимать, что адекватной угрозам безопасности информации в КС будет не политика, предполагающая регистрацию многих событий, а политика, при которой будут регистрироваться необходимые события. К таким событиям можно отнести следующие:

По умолчанию в серверных операционных системах Windows, начиная с Windows Server 2003, на контроллерах домена включен аудит всех событий, кроме доступа к объектам и использования привилегий, а на остальных серверах — только событий входа.

Для обеспечения безопасности информации в КС целесообразно разделить полномочия администраторов КС и аудиторов (пользователей с правами доступа к файлу аудита). Если этого не сделать, то возникнет ситуация, при которой установка параметров политики безопасности и проверка ее соблюдения сосредоточатся в одних руках. Для создания отдельной от администраторов группы аудиторов одному из администраторов системы (будущему аудитору) необходимо выполнить следующие действия:

- 1) создать группу «Аудиторы» (см. парагр. 2.2) и включить в ее состав пользователей с соответствующими правами;

- 2) назначить владельцем файла аудита одного из членов группы аудиторов (см. парагр. 2.3);

- 3) разрешить полный доступ к файлу аудита членам группы «Аудиторы» и полный доступ псевдопользователю System, а всем другим пользователям доступ запретить;

- 4) назначить группе «Аудиторы» право управления аудитом и журналом безопасности, отменив использование этого права для членов группы «Администраторы»;

- 5) исключить свою учетную запись из состава группы «Администраторы».

После этого просматривать и очищать журнал аудита, а также управлять списками 8АСХ объектов доступа смогут только члены группы аудиторов КС. Полномочия на изменение значений параметров политики аудита при этом сохранятся у членов группы администраторов КС.

К недостаткам подсистемы аудита операционной системы Vindows следует отнести следующие:

- • защита от несанкционированного доступа к файлу аудита обеспечивается только средствами разграничения доступа без применения шифрования;

- • отсутствуют простые средства разделения полномочий администраторов и аудиторов КС;

- • некоторые важные события безопасности (например, запуск драйвера устройства) не могут регистрироваться в журнале аудита;

- • объекты КС, которые недоступны для стандартных программ администрирования (см. парагр. 2.3), имеют 8АСЦ что приводит к регистрации в файле аудита излишних событий.

В дополнение к средствам аудита в операционной системе Vindows для анализа защищенности могут применяться оснастки «Шаблоны безопасности» и «Анализ и настройка безопасности». С помощью оснастки «Шаблоны безопасности» (рис. 2.20) создаются наборы значений параметров безопасности, которые в дальнейшем могут быть использованы при анализе или настройке политики безопасности конкретного компьютера.

Рис. 2.20. Предопределенные шаблоны безопасности

Определены несколько предопределенных шаблонов безопасности:

Рис. 2.21. Результат анализа безопасности компьютера

Рис. 2.22. Просмотр журнала с результатами анализа безопасности безопасным каналам, и данных SMB. Чтобы применить HISECDC к контроллеру домена, все другие контроллеры в доверенных и доверяющих доменах должны работать под управлением Windows 2000 или более поздних систем.

С помощью оснастки «Анализ и настройка безопасности» и одного из шаблонов безопасности, используемого в качестве эталона, можно проанализировать текущее состояние защищенности компьютерной системы или настроить ее политику безопасности, автоматически задав всем параметрам безопасности необходимые значения.

Результаты выполненного анализа безопасности компьютерной системы можно просмотреть непосредственно в окне консоли управления Microsoft (рис. 2.21). Значения параметров безопасности, отличающиеся от тех, которые определены в используемом шаблоне безопасности, выделяются соответствующим значком.

Результаты анализа безопасности помещаются также в текстовый файл журнала с расширением log, который по умолчанию находится в папке SecurityLogs, находящейся в папке «Мои документы» профиля пользователя, проводившего анализ. Этот журнал можно также просмотреть с помощью оснастки «Анализ и настройка безопасности» (рис. 2.22).

В статье рассмотрим то, как мы можем проводить аудит безопасности системы Windows. Узнаем как настроить и смотреть логи связанные с аудитом.

Привилегии связанные с аудитом

С аудитом доступа связаны две привилегии:

- SeSecurityPrivilege — необходима для управления журналом событий безопасности и для просмотра или настройки SACL.

- SeAuditPrivilege — позволяет процессам, вызывать системные службы аудита для успешного генерирования записей аудита.

Настройка политики аудита

Настройка политики аудита осуществляется из оснастки “Локальная политика безопасности” (secpol.msc).

Схема работы аудита

Записи аудита передаются от SRM к подсистеме безопасности LSASS одним из двух способов:

Аудит доступа к объекту

Аудит доступа к объекту по умолчанию выключен, как и другие политики аудита. Чтобы понаблюдать за тем, как работает аудит доступа к объекту, выполните следующие действия. В проводнике перейдите к файлу, к которому у вас есть доступ и откройте свойства этого файла, затем перейдите на вкладку “Безопасность“:

Там нажмите кнопку “Дополнительно” и перейдите на вкладку “Аудит“.

Затем нажмите кнопки “Продолжить” и “Добавить” и в открывшимся окне нажмите на ссылку “Выберите субъект“:

В открывшимся окне впишите логин своего пользователя и нажмите кнопку “Проверить имя“. Если ввели логин верно, то в списке пользователей отобразиться имя вашего пользователя:

Теперь нажмите на кнопку “ОК“, и выставьте все флажки в области “Особые разрешения” и ещё раз нажмите на кнопку “ОК“:

Затем нажмите ещё два раза на кнопку “ОК“, чтобы закрыть дополнительные параметры безопасности и свойства файла.

Дальше запустите оснастку secpol.msc и перейдите в “Локальные политики“. Там откройте “Аудит доступа к объектам” и поставьте флажок “Успех“, затем нажмите “ОК“:

Итак, политику аудита мы включили и на файле аудит настроили. Теперь откройте файл, запишите в него что нибудь и закройте сохранив изменения. Затем откройте журнал “eventvwr.exe” и перейдите в “Журналы Windows / Безопасность“:

Найдите событие с кодом 4656 — это и есть доступ к вашему файлу:

В событии вы увидите:

- ИД безопасности — это ваша учетная запись.

- Тип объекта — File.

- Имя объекта — путь к файлу.

- Имя процесса — путь к файлу программы (System32\notepad.exe).

- Ключевые слова — Аудит успеха.

- И другую информацию.

Глобальная политика аудита

Настраивать для каждого файла аудит безопасности не всегда удобно. Иногда нужно включить аудит безопасности для всех файлов или для всех разделов реестра разом. Делается это через командную строку.

Чтобы посмотреть краткую информацию о командах для настройки и запроса политики глобального аудита выполните:

Чтобы посмотреть глобальные списки SACL для файловой системы и для реестра выполните такие команды:

Для установки аудита всех файлов с доступом на запись (FW) выполните:

В примере выше вместо имени пользователя можно ввести группу.

Чтобы выключить глобальный аудит, включенный предыдущей командой, выполните:

Конфигурация расширенной политики аудита

В оснастке “Локальная политика безопасности” можно настроить конфигурацию расширенной политики аудита:

В этой конфигурации настройка политики аудита выполняется более тонко. Например, включение “Аудита доступа к объектам” рассматриваемое выше включало аудит для разных объектов. А тут можно выбрать тип объектов:

А “Аудит доступа к глобальным объектам” включает или отключает глобальные SACL, которые мы включали ранее из командной строки:

При включении “Аудита доступа к глобальным объектам” этот параметр нужно будет настроить, указав пользователей для аудита и тип доступа, в общем то что мы делали в командной строке выше:

Читайте также: