Какой порт использует vpn windows 7

Обновлено: 06.07.2024

Миллионы интернет-пользователей по всему миру используют VPN для шифрования и защиты своих данных, сохраняя при этом анонимный просмотр в Интернете.

VPN также помогают пользователям обходить географические ограничения и разблокировать контент с сайтов, к которым они в противном случае не смогли бы получить доступ, оставаясь анонимными.

Однако многие из этих пользователей сталкиваются с трудностями при попытке установить и / или запустить свой VPN-клиент в Windows, и обычно он блокируется брандмауэром или другим установленным программным обеспечением безопасности.

Если у вас возникают проблемы с блокировкой VPN из-за брандмауэра Windows , в большинстве случаев это настройка по умолчанию, но есть способы обойти ее и снова подключиться. Используйте решения ниже, чтобы сделать это.

Что я могу сделать, если мой VPN заблокирован брандмауэром Windows?

- Добавить исключение

- Изменить Разрешить настройки приложения

- Смените настройки адаптера

- Создать новое входящее правило

- Включить правило для PPTP

- Открытые порты

- Отключить мониторинг SSL

- Измени свой VPN

1. Добавить исключение

Примечание. Большинство VPN-клиентов используют порты 500 и 4500 UDP и порт 1723 для TCP. Если они не работают, добавьте новое правило, чтобы разрешить их в расширенных настройках брандмауэра Windows.

2. Изменить Разрешить настройки приложения

- Нажмите Брандмауэр Защитника Windows.

- На левой панели щелкните Разрешить приложение или функцию через брандмауэр Windows . Появится окно, в котором вы можете разрешить или запретить любое приложение

- Проверьте свой VPN из списка программ и приложений, которые вы хотите разрешить через брандмауэр

- Установите флажок Public или Private, чтобы выбрать тип сети, в которой вы хотите, чтобы VPN работал

- Если вы не можете найти свой VPN, нажмите Разрешить другое приложение

- Выберите свой VPN и затем нажмите Add, затем нажмите OK

3. Измените настройки адаптера

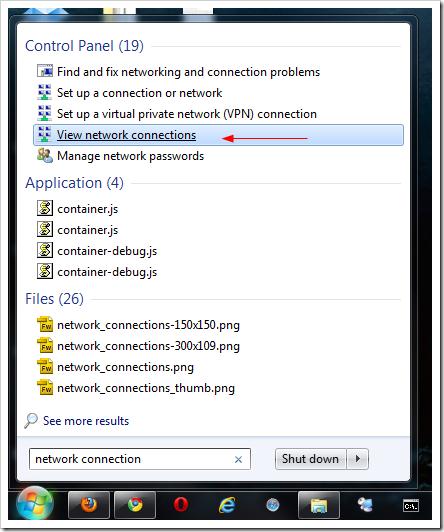

- Откройте Панель управления и выберите Сеть и Интернет

- Выберите Центр управления сетями и общим доступом

- На левой панели нажмите Изменить настройки адаптера.

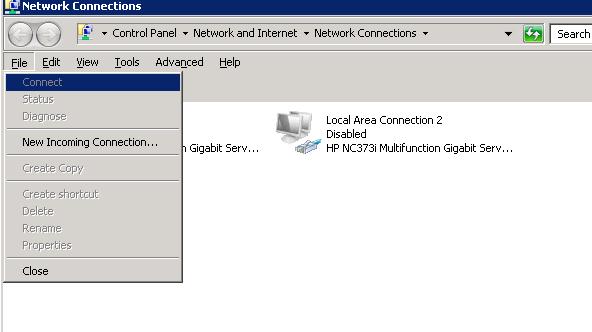

- Нажмите Файл

- Выберите Новое входящее соединение.

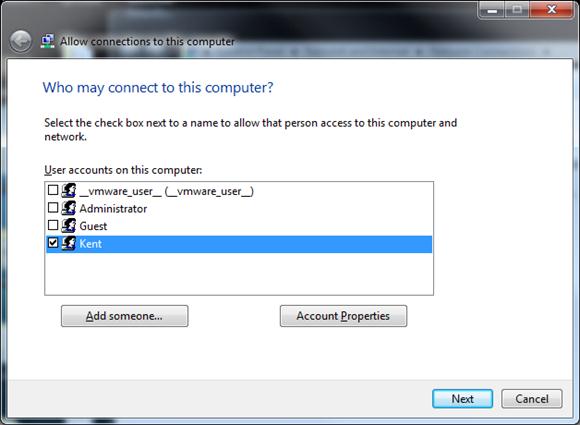

- Выберите всех пользователей, которым вы хотите получить доступ к вашему VPN-соединению

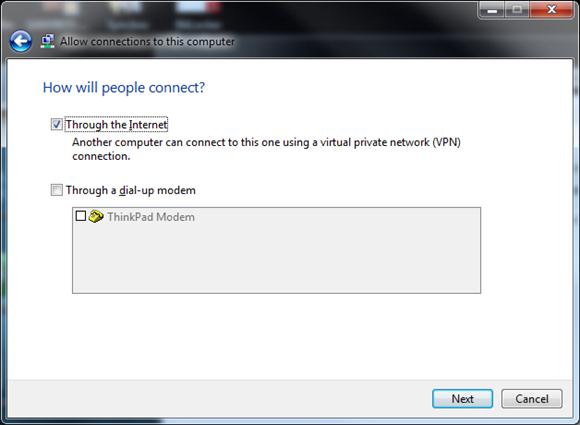

- Проверьте через Интернет

- Нажмите Далее

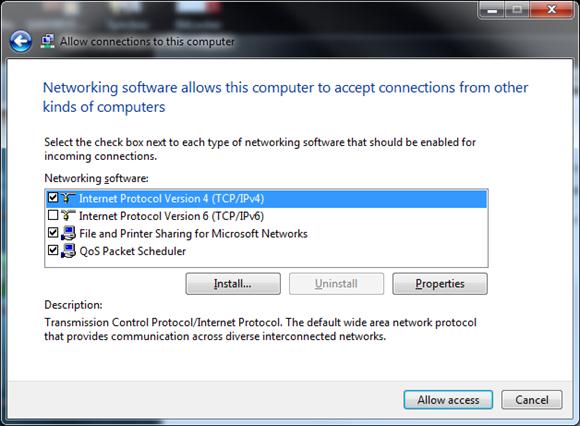

- Из списка протоколов выделите интернет-протоколы, к которым вы хотите подключить VPN.

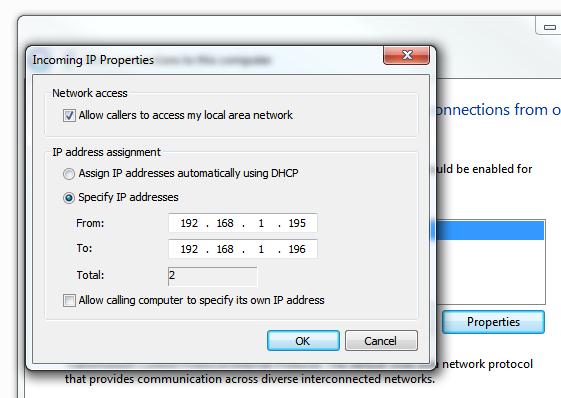

- Дважды щелкните Интернет-протокол версии 4 (TCP / IPv4).

- Снова зайдите в Панель управления и выберите Брандмауэр Windows.

- В мастере выберите « Порт» и нажмите « Далее» . Большинство VPN-клиентов используют порты 500 и 4500 UDP и порт 1723 для TCP. Вы можете использовать TCP и вставить 1723 в поле «Отдельные удаленные порты».

- На вопрос « Когда применяется это правило? ‘выберите все параметры (Домен, Частный, Общий) и примените правило ко всем

- Выберите имя и описание, чтобы заполнить имя и описание

- Нажмите Готово

4. Создайте новое входящее правило

- Откройте брандмауэр Windows с повышенной безопасностью

- Нажмите входящие правила слева

- Нажмите Новое правило справа

- Нажмите Пользовательское правило

- Укажите программы или оставьте как все программы

- Укажите порты или оставьте все порты

- Нажмите «Эти IP-адреса» под удаленным IP

- Нажмите «Этот диапазон IP-адресов»

- Введите от «10.8.0.1» до «10.8.0.254»

- Закройте и нажмите Далее , затем оставьте как «Разрешить соединение»

- Применить ко всем профилям

- Назовите свой профиль и нажмите Готово

После этого вы сможете подключиться к домашним устройствам через VPN

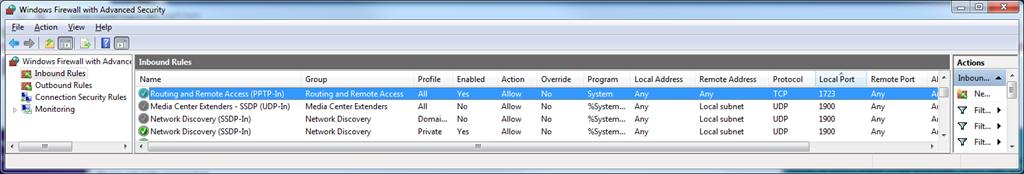

5. Включить правило для PPTP

Если для вашей VPN требуется PPTP, сделайте следующее:

- Открытая панель управления

- Выберите брандмауэр Windows

- Выберите Дополнительные настройки

6. Открытые порты

Чтобы разрешить VPN-трафику проходить через брандмауэр, откройте следующие порты:

- Протокол IP = TCP, номер порта TCP = 1723 — используется контрольным путем PPTP

- IP Protocol = GRE (значение 47) — используется путем передачи данных PPTP

- Убедитесь, что эти порты разрешены в брандмауэре Windows с соответствующим сетевым профилем.

- НЕ настраивайте статические фильтры RRAS, если вы работаете на том же сервере, что и функции RRAS на основе NAT-маршрутизатора. Это связано с тем, что статические фильтры RRAS не имеют состояния и для трансляции NAT требуется пограничный межсетевой экран с сохранением состояния, такой как ISA-сервер.

- В общем случае ошибка VPN 807 указывает, что сетевое соединение между вашим компьютером и сервером VPN было прервано. Это также может быть вызвано проблемой при передаче VPN и обычно является результатом задержки в Интернете или просто того, что ваш VPN-сервер достиг своей емкости. Попробуйте переподключиться к серверу VPN.

7. Отключите мониторинг SSL

NOD32:

- Выберите Настройки

- Выберите панель мониторинга трафика

- Выберите Настройки портаилиНастройки

- Выберите сеть

- Выберите Параметры портаи снимите флажок для порта 443 / SSL

8. Измените свой VPN

Вы также можете изменить свой VPN и посмотреть, решит ли он проблему. Отличный VPN, который вы можете использовать, это hide.me.

Серверы hide.me расположены по всему миру и поддерживают высокую скорость передачи данных, что делает его быстрым VPN для операционной системы Windows, помимо мощных функций и производительности.

Это фаворит среди лучших программ VPN для ноутбуков, поскольку он не только защищает вашу конфиденциальность в мультиплатформенном решении для обеспечения конфиденциальности, но и обеспечивает надежность.

Не тратьте больше времени и воспользуйтесь одной из самых функциональных VPN-сетей.

Удачи в исправлении VPN, заблокированной брандмауэром Windows с помощью вышеуказанных решений? Поделитесь с нами, оставив комментарий в разделе ниже.

Кроме того, оставляйте там любые другие предложения или вопросы, которые могут у вас возникнуть, и мы обязательно их рассмотрим.

СВЯЗАННЫЕ ИСТОРИИ, ЧТОБЫ ПРОВЕРИТЬ:

Примечание редактора : этот пост был первоначально опубликован в апреле 2018 года и с тех пор был полностью переработан и обновлен для обеспечения свежести, точности и полноты.

В последние месяцы армия пользователей VPN значительно увеличилась. И речь не о любителях обходить блокировки и посещать запрещенные сайты, а о тех, кто использует VPN для безопасной работы (да-да, удаленной работы). Это повод еще раз посмотреть на арсенал доступных протоколов и сравнить их с точки зрения безопасности.

Для начала — немного общих положений о VPN. Сценарии использования VPN могут быть разными, самые популярные их них:

- построение защищенного канала между двумя или более удаленными сегментами сети (например, между офисами в Москве и Нижнем Новгороде);

- подключение удаленного работника к корпоративной сети (теперь об этом знает почти каждый офисный сотрудник);

- виртуальное изменение местоположения с помощью услуг VPN Providers (требует наименьших телодвижений для настройки, однако весь ваш трафик будет проходить через чужой сервер).

Для реализации этих сценариев существуют различные виды VPN протоколов — для связи, для шифрования трафика и другие. И уже на основании подходящего протокола можно "строить" свое решение. Два самых известных и широко используемых протокола — OpenVPN и IPSec, а сравнительно недавно появился WireGuard, вызвавший некоторые разногласия. Есть и другие альтернативы, уже устаревшие, но вполне способные решать определенные задачи.

Преимущество того или иного протокола VPN зависит от ряда факторов и условий использования:

Устройства — разные устройства поддерживают разные протоколы.

Сеть — если определенные сервисы не доступны в вашей локации, некоторые протоколы могут не подойти. Например, есть VPN Providers, которые работают в Китае, тогда как большинство существующих провайдеров заблокированы.

Производительность — некоторые протоколы обладают бОльшей производительностью, особенно на мобильных устройствах. Другие — более удобны для использования в больших сетях.

Модель угроз — некоторые протоколы менее безопасны, чем другие, поэтому и злоумышленники могут воздействовать на них по-разному.

Итак, с общей частью закончили, теперь переходим к подробному описанию и сравнению протоколов.

Point-to-Point Tunneling Protocol (PPTP) — один из старейших VPN протоколов, используемых до сих пор, изначально был разработан компанией Microsoft.

PPTP использует два соединения — одно для управления, другое для инкапсуляции данных. Первое работает с использованием TCP, в котором порт сервера 1723. Второе работает с помощью протокола GRE, который является транспортным протоколом (то есть заменой TCP/UDP). Этот факт мешает клиентам, находящимся за NAT, установить подключение с сервером, так как для них установление подключения точка-точка не представляется возможным по умолчанию. Однако, поскольку в протоколе GRE, что использует PPTP (а именно enhanced GRE), есть заголовок Call ID, маршрутизаторы, выполняющие натирование, могут идентифицировать и сопоставить GRE трафик, идущий от клиента локальной сети к внешнему серверу и наоборот. Это дает возможность клиентам за NAT установить подключение point-to-point и пользоваться протоколом GRE. Данная технология называется VPN PassTrough. Она поддерживается большим количеством современного клиентского сетевого оборудования.

PPTP поддерживается нативно на всех версиях Windows и большинстве других операционных систем. Несмотря на относительно высокую скорость, PPTP не слишком надежен: после обрыва соединения он не восстанавливается так же быстро, как, например, OpenVPN.

В настоящее время PPTP по существу устарел и Microsoft советует пользоваться другими VPN решениями. Мы также не советуем выбирать PPTP, если для вас важна безопасность и конфиденциальность.

Конечно, если вы просто используете VPN для разблокировки контента, PPTP имеет место быть, однако, повторимся: есть более безопасные варианты, на которые стоит обратить внимание.

Secure Socket Tunneling Protocol (SSTP) — проприетарный продукт от Microsoft. Как и PPTP, SSTP не очень широко используется в индустрии VPN, но, в отличие от PPTP, у него не диагностированы серьезные проблемы с безопасностью.

SSTP отправляет трафик по SSL через TCP-порт 443. Это делает его полезным для использования в ограниченных сетевых ситуациях, например, если вам нужен VPN для Китая. Несмотря на то, что SSTP также доступен и на Linux, RouterOS и SEIL, по большей части он все равно используется Windows-системами.

С точки зрения производительности SSTP работает быстро, стабильно и безопасно. К сожалению, очень немногие VPN провайдеры поддерживают SSTP.

SSTP может выручить, если блокируются другие VPN протоколы, но опять-таки OpenVPN будет лучшим выбором (если он доступен).

IPsec

Internet Protocol Security (IPsec) — это набор протоколов для обеспечения защиты данных, передаваемых по IP-сети. В отличие от SSL, который работает на прикладном уровне, IPsec работает на сетевом уровне и может использоваться нативно со многими операционными системами, что позволяет использовать его без сторонних приложений (в отличие от OpenVPN).

IPsec стал очень популярным протоколом для использования в паре с L2TP или IKEv2, о чем мы поговорим ниже.

IPsec шифрует весь IP-пакет, используя:

- Authentication Header (AH), который ставит цифровую подпись на каждом пакете;

- Encapsulating Security Protocol (ESP), который обеспечивает конфиденциальность, целостность и аутентификацию пакета при передаче.

Теперь мы рассмотрим, как IPsec используется в паре с L2TP и IKEv2.

L2TP/IPsec

Layer 2 Tunneling Protocol (L2TP) был впервые предложен в 1999 году в качестве обновления протоколов L2F (Cisco) и PPTP (Microsoft). Поскольку L2TP сам по себе не обеспечивает шифрование или аутентификацию, часто с ним используется IPsec. L2TP в паре с IPsec поддерживается многими операционными системами, стандартизирован в RFC 3193.

L2TP/IPsec считается безопасным и не имеет серьезных выявленных проблем (гораздо безопаснее, чем PPTP). L2TP/IPsec может использовать шифрование 3DES или AES, хотя, учитывая, что 3DES в настоящее время считается слабым шифром, он используется редко.

У протокола L2TP иногда возникают проблемы из-за использования по умолчанию UDP-порта 500, который, как известно, блокируется некоторыми брандмауэрами.

Протокол L2TP/IPsec позволяет обеспечить высокую безопасность передаваемых данных, прост в настройке и поддерживается всеми современными операционными системами. Однако L2TP/IPsec инкапсулирует передаваемые данные дважды, что делает его менее эффективным и более медленным, чем другие VPN-протоколы.

IKEv2/IPsec

Internet Key Exchange version 2 (IKEv2) является протоколом IPsec, используемым для выполнения взаимной аутентификации, создания и обслуживания Security Associations (SA), стандартизован в RFC 7296. Так же защищен IPsec, как и L2TP, что может говорить об их одинаковом уровне безопасности. Хотя IKEv2 был разработан Microsoft совместно с Cisco, существуют реализации протокола с открытым исходным кодом (например, OpenIKEv2, Openswan и strongSwan).

Благодаря поддержке Mobility and Multi-homing Protocol (MOBIKE) IKEv2 очень устойчив к смене сетей. Это делает IKEv2 отличным выбором для пользователей смартфонов, которые регулярно переключаются между домашним Wi-Fi и мобильным соединением или перемещаются между точками доступа.

IKEv2/IPsec может использовать ряд различных криптографических алгоритмов, включая AES, Blowfish и Camellia, в том числе с 256-битными ключами.

IKEv2 поддерживает Perfect Forward Secrecy.

Во многих случаях IKEv2 быстрее OpenVPN, так как он менее ресурсоемкий. С точки зрения производительности IKEv2 может быть лучшим вариантом для мобильных пользователей, потому как он хорошо переустанавливает соединения. IKEv2 нативно поддерживается на Windows 7+, Mac OS 10.11+, iOS, а также на некоторых Android-устройствах.

OpenVPN

OpenVPN — это универсальный протокол VPN с открытым исходным кодом, разработанный компанией OpenVPN Technologies. На сегодняшний день это, пожалуй, самый популярный протокол VPN. Будучи открытым стандартом, он прошел не одну независимую экспертизу безопасности.

В большинстве ситуаций, когда нужно подключение через VPN, скорее всего подойдет OpenVPN. Он стабилен и предлагает хорошую скорость передачи данных. OpenVPN использует стандартные протоколы TCP и UDP и это позволяет ему стать альтернативой IPsec тогда, когда провайдер блокирует некоторые протоколы VPN.

Для работы OpenVPN нужно специальное клиентское программное обеспечение, а не то, которое работает из коробки. Большинство VPN-сервисов создают свои приложения для работы с OpenVPN, которые можно использовать в разных операционных системах и устройствах. Протокол может работать на любом из портов TCP и UPD и может использоваться на всех основных платформах через сторонние клиенты: Windows, Mac OS, Linux, Apple iOS, Android.

Но если он не подходит для вашей ситуации, стоит обратить внимание на альтернативные решения.

WireGuard

Самый новый и неизведанный протокол VPN — WireGuard. Позиционируется разработчиками как замена IPsec и OpenVPN для большинства случаев их использования, будучи при этом более безопасным, более производительным и простым в использовании.

Все IP-пакеты, приходящие на WireGuard интерфейс, инкапсулируются в UDP и безопасно доставляются другим пирам. WireGuard использует современную криптографию:

- Curve25519 для обмена ключами,

- ChaCha20 для шифрования,

- Poly1305 для аутентификации данных,

- SipHash для ключей хеш-таблицы,

- BLAKE2 для хеширования.

Код WireGuard выглядит куда скромнее и проще, чем код OpenVPN, в результате чего его проще исследовать на уязвимости (4 тысячи строк кода против нескольких сотен тысяч). Также многие отмечают, что его гораздо легче развернуть и настроить.

Результаты тестов производительности можно увидеть на официальном сайте (как не сложно догадаться, они хороши). Стоит отметить, что лучшие результаты WireGuard покажет на Linux системах, т.к. там он реализован в виде модуля ядра.

Мы постарались охарактеризовать самые популярные VPN протоколы, надеемся, обзор был для вас полезен. В качестве резюме приводим сравнительную таблицу, где еще раз обозначены важные, на наш взгляд, показатели.

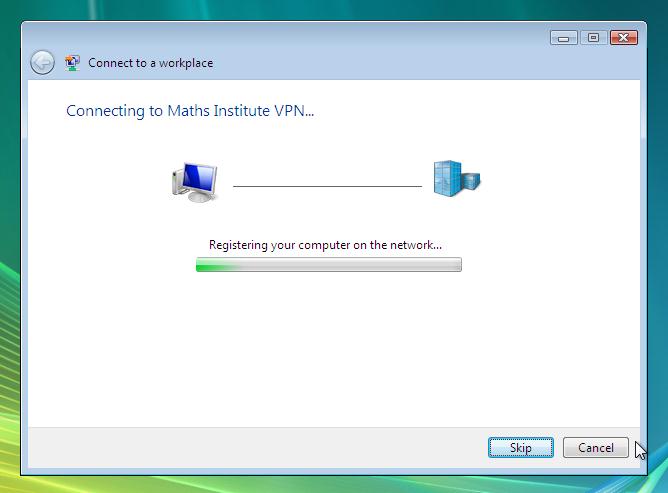

В данной статье мы ознакомимся с тем, как можно организовать собственный VPN сервер на Windows 7 без использования стороннего софта

Напомню, что VPN (Virtual Private Network) этотехнология, используемая для доступа к защищенным сетям через общую сеть Internet. VPN позволяет обеспечить защиту информации и данных, передаваемой по общедоступной сети, путем их шифрования. Тем самым злоумышленник не сможет получить доступ к данным, передаваемым внутри VPN сессии, даже если он получить доступ к передаваемым по сети пакетам. Для расшифровки трафика ему необходимо иметь специальный ключ, либо пытаться расшифровать сессию при помощи грубого брутфорса. Кроме того, это дешевое решение для построения сети предприятия по каналам WAN, без необходимости аренды выделенного дорогостоящего канала связи.

Для чего может понадобиться организация VPN сервера на Windows 7? Наиболее распространенный вариант – необходимость организации удаленного доступа к компьютеру с Windows 7 дома или в малом офисе (SOHO) при нахождении, например, в командировке, в гостях, в общем, не на рабочем месте.

Стоит отметить, что VPN сервер на Windows 7 имеет ряд особенностей и ограничений:

- Вы должны четко понимать и принять все потенциальные риски, связанные с VPN подключением

- Одновременно возможно только одно подключение пользователя и организовать одновременный VPN доступ к компьютеру с Win 7 нескольким пользователям сразу, легально нельзя.

- VPN доступ можно предоставить только локальным учетным записям пользователей, и интеграция с Active Directory невозможна

- Для настройки VPN сервера на машине с Win 7 необходимо иметь права администратора

- Если вы подключаетесь к интернет через роутер, вам необходимо иметь к нему доступ, и нужно уметь настраивать правила для организации проброса портов (port forward) для разрешения входящих VPN подключений (собственно процедура настройки может существенно отличаться в зависимости от модели роутера)

Данная пошаговая инструкции поможет вам организовать собственный VPN сервер на Windows 7, не используя сторонние продукты и дорогостоящие корпоративные решения.

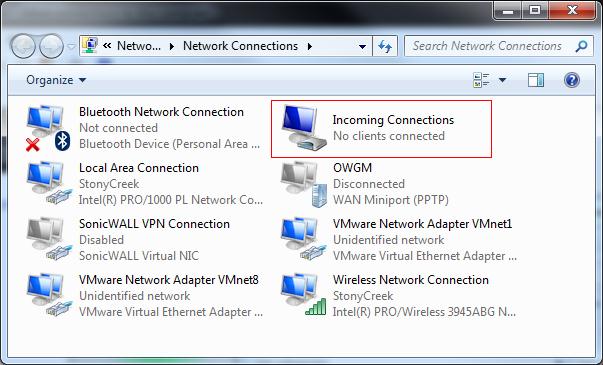

Затем зажмите кнопку Alt, щелкните по меню File и выберете пункт New Incoming Connection (Новое входящее подключение), в результате чего запустится мастер создания подключений к компьютеру.

В появившемся окне мастера укажите пользователя, которому будет разрешено подключаться к этому компьютеру с Windows 7 посредством VPN.

Затем укажите тип подключения пользователя (через Интернет или через модем), в данном случае выберите “Thought the Internet”.

Затем укажите типы сетевых протоколов, которые будут использоваться для обслуживания входящего VPN подключения. Должен быть выбран как минимум TCP/IPv4.

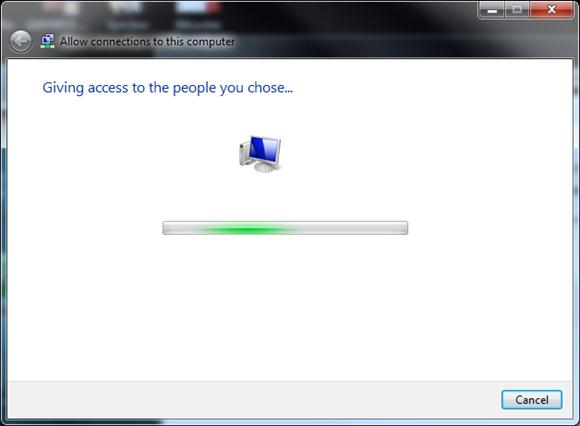

После того, как вы нажмете кнопку Allow access , Windows 7 автоматически настроит VPN сервер и появится окно с именем компьютера, которое нужно будет использоваться для подключения.

Вот и все VPN север настроен, и в окне сетевых подключений появится новое подключение с именем Incoming connections.

Есть еще несколько нюансов при организации домашнего VPN сервера на Windows 7.

Настройка межсетевых экранов

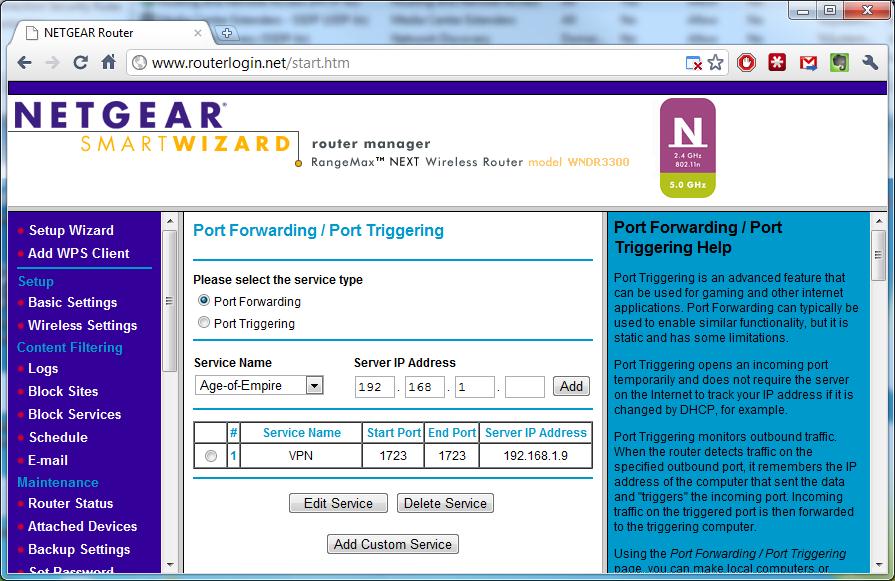

Между Вашим компьютером с Windows 7 и сетью Интернет могут находится файерволы, и для того, чтобы они пропускали входящее VPN соединение, Вам придется осуществить их донастройку. Настройка различных устройств весьма специфична и не может быть описана в рамках одной статьи, но главное уяснить правило – необходимо открыть порт VPN PPTP с номером 1723 и настроить форвард (переадресацию) подключений на машину с Windows 7, на которой поднят VPN сервер.

Проброс портов

Ниже я выложил скриншот, показывающий организацию проброса (форвардинг) порта на моем роутере от NetGear. На рисунке видно, что все внешние подключения на порт 1723 перенаправляются на машину Windows 7 (адрес которой статический).

Если в качестве шлюза используется ПК с Windows, то на нем с помощью втсроенных средств также можно настроить порт-форвардинг.

Настройка VPN подключения

Чтобы подключиться к VPN серверу с Windows 7, на подключающейся машине-клиенте необходимо настроить VPN подключение

Не каждый современный пользователь осведомлён в вопросах настройки VPN-соединения через протокол PPTP и вникает в суть работы соединения. Некоторые и вовсе не понимают, что это, даже ежедневно используя данную возможность. Рассмотрим, что являет собой PPTP и как настраивать параметры для соединения данного типа.

Что даёт соединение PPTP

PPTP (Point-to-Point Tunneling Protocol) в переводе с английского звучит как «туннельный протокол типа точка-точка», он обеспечивает компьютеру установку связи с сервером. Подключение выполняется реализацией защищённой линии, то есть туннеля в стандартной незащищённой сети, базирующейся на TCP/IP. Если рассматривать глубже, что это за соединение, то PPTP инкапсулирует кадры PPP в IP-пакеты, они зашифровываются и в таком виде передаются по каналу, проводной или беспроводной сети. Несмотря на невысокий уровень безопасности сравнительно с другими вариантами соединения, например с IPSec, протокол PPTP применяется достаточно широко.

Рассматриваемый тип подключения позволяет реализовать базовую защиту данных, а также существенно экономить пользователям на звонках, поскольку прямое соединение здесь не задействуется и связь осуществляется посредством защищённой линии (туннеля). Протокол PPTP применяют и с целью организации связи для двух локальных сетей. Таким образом, они не контактируют напрямую, а пользуются передачей пакетов по защищённой линии. Посредством данного протокола возможно также формирование соединения типа «клиент-сервер», тогда пользовательский терминал подсоединяется к серверу по защищённому каналу.

Правила подключения PPTP

Для корректного подсоединения необходима настройка и соблюдение некоторых начальных условий. Так, чтобы настроить VPN-сервер на базе PPTP, предполагается применение TCP-порта 1723 и протокола IP GRE 47. Соответственно, недопустимо, чтобы брандмауэром, либо межсетевым экраном блокировался поток IP-пакетов, путём настройки параметров следует обеспечить беспрепятственную отправку и получение данных. Это условие применимо не только лишь для локальной настройки. Чтобы успешно выполнить подключение по протоколу PPTP, свобода передачи пакетов по туннелю должна быть реализована также у провайдера.

Детализация процесса подключения

Теперь рассмотрим детальнее базовые принципы функционирования PPTP и связи, построенной на этом протоколе. Контакт между точками основан на PPP-сессии, базирующейся на GRE (Generic Routing Encapsulation). Второе подключение порта TCP ответственно за контроль и инициацию GRE. Пакет IPX, что передаётся от одной точки к другой, именуют полезной нагрузкой, он также дополнен управляющей информацией. Так, при доставке данных на стороне получателя программным способом IPX-содержимое извлекается и отправляется на обработку, выполняемую с помощью интегрированных средств системы в соответствии с указанным протоколом.

Взломать данные возможно именно в процессе их получения, в процессе передачи безопасность обеспечена за счёт туннеля. Для защиты при отправке и приёме информации настройка PPTP предполагает обязательное использование логина и пароля. Чтобы настроить лучшую защиту, необходимо использовать идентификацию со сложной символьной комбинацией. Конечно, это не убережёт гарантированно передаваемые данные, но значительно усложнит их взлом.

Обеспечение защиты соединения

Хоть данные и отсылаются в виде зашифрованного пакета, считать полностью защищённой сеть VPN, базирующуюся на PPTP, нельзя. В процессе шифрования участвуют EAP-TLS, MSCHAP-v1, MSCHAP-v2 и MPPE (полный перечень можно увидеть в настройках созданного подключения). Дополнительно с целью повышения безопасности PPTP применяют ответные звонки (дозвоны), когда стороны выполняют подтверждение установления связи и передачи данных программным образом, что позволит убедиться в целостности переданных пакетов.

Знатоки методов дешифровки информации, не имея доступа к ключу, способны расшифровать также исходные данные из MPPE, использующего алгоритм RSA RC4, например, с применением способа подмены битов. Так, протоколы шифрования даже с высокой степенью защищённости, используемые поверх PPTP, можно обходить, по этой причине для усиления безопасности коннекта и информации существует необходимость в дополнительной защите при создании и настройки PPTP на Windows 10, 7 или другой ОС.

Настройка параметров для сетевых подключений VPN

Операционные системы семейства Windows имеют ряд отличительных особенностей. Но их всех объединяет возможность выполнить подключение и настройку VPN PPTP соединения. Вопрос лишь в том, какая именно версия ОС от компании Microsoft используется на конкретном компьютере или ноутбуке.

В связи с этим предлагается сразу несколько инструкций, актуальных для самых популярных версий ОС Windows. А именно:

- XP.

- Windows 7.

- Windows 8.

- Windows 10.

Для каждой из них существует свой порядок и особенности настройки конфигураций.

Настройка для Windows XP

Первой на очереди будет уже устаревшая, но всё ещё активно используемая юзерами со слабыми компьютерами операционная система в лице Windows XP.

Здесь для настройки PPTP VPN соединения необходимо:

Остаётся лишь нажать «Пуск», войти в раздел «Подключение» и выбрать новую созданную сеть.

При первом подключении обязательно потребуется указать логин и пароль, после чего можно сохранить введённые данные.

Если все операции были проделаны верно, подключение будет успешно завершено.

Настройка для Windows 7

Несмотря на прекращение поддержки, ОС Windows 7 продолжает пользоваться популярностью.

С самостоятельной настройкой PPTP на Windows 7 особых сложностей также возникнуть не должно. Инструкцию можно представить в таком виде:

Всё, подключение создано, можно закрывать окно.

Далее кликните снова правой кнопкой мыши по значку сетевого подключения в нижней части экрана и посмотрите на перечень текущих подключений. Здесь должна появиться ранее созданная VPN сеть.

Кликните на кнопку «Подключение». В открывшемся окне жмите на «Свойства». Посмотрите, на каких пунктах в разделе «Параметры» стоят галочки. Их нужно поставить на первых двух строчках и убрать с последней, где написано «Включать домен входа».

Переходите в раздел «Безопасность». Тип VPN должен быть PPTP, а шифрование данных обязательное.

Остаётся лишь нажать «ОК» и в основном окне подключения нажать кнопку Подключение.

На этом настройка завершена. Можно смело пользоваться PPTP VPN на своём компьютере или ноутбуке с ОС Windows 7.

Настройка для Windows 8

Всё ещё актуальной и поддерживаемой остаётся операционная система Windows 8.

Здесь также может потребоваться настройка PPTP.

От пользователя ПК или ноутбука под управлением ОС Windows 8 потребуется:

При добавлении нового VPN подключения потребуется указать ряд данных. А именно:

- в качестве поставщика услуг указывается разработчик ОС, то есть Microsoft;

- имя подключения придумайте самостоятельно;

- вставьте или пропишите IP адрес используемого PPTP VPN сервера;

- для авторизации выбирайте имя пользователя в сочетании с паролем;

- далее само имя юзера, а также пароль;

- не забудьте поставить галочку, чтобы запомнить данные для входа;

- теперь на кнопку «Сохранить».

Далее снова нажмите на значок сетевого подключения, и в разделе «Сети» появится созданное на предыдущем этапе подключение. Здесь следует кликнуть на «Подключить».

Если статус отображается как «Подключено», вы всё сделали правильно.

Настройка для Windows 10

Теперь к вопросу настройки PPTP для Windows 10. Задача не самая сложная. В особенности, если уже есть опыт настройки на других версиях операционных систем.

Чтобы создать подключение типа PPTP для Windows 10, потребуется выполнить несколько последовательных процедур. А именно:

Теперь, когда PPTP VPN создано, к нему следует подключиться, нажав соответствующую кнопку. На установку соединения может потребоваться некоторое время. Когда подключение завершится, окно с параметрами можно закрывать.

Прочие способы настройки подключения PPTP

Кроме интегрированных инструментов ОС, с целью настройки подключений применяются также специальные сторонние программы. При этом не исключены проблемы в виде нестабильного соединения. Кроме того, неискушённого пользователя могут сбить с толку многочисленные параметры, требующие настройки. По этим причинам следует внимательнее выбирать специализированный софт.

Читайте также: