Kismet kali linux как пользоваться

Обновлено: 04.07.2024

Чтобы вы могли уединиться, у вашего дома есть стены, но Wi-Fi-сигналы проходят через них и с помощью направленной Wi-Fi-антенны их можно обнаружить на расстоянии до одного километра при условии прямой видимости. Из полученных таким образом данных можно выудить довольно большой объем разнообразной информации. Например, когда хозяева квартиры приходят или уходят, узнать производителя всех ближайших беспроводных устройств и какое из подключенных к сети используется в данный момент времени.

В одной из прошлых статей мы рассмотрели Kismet для вордрайвинга (wardriving — поиск Wi-Fi сетей пользователем, который перемещается на машине). Мы описывали, как добавить GPS и крутились на машине по району, собирая по пути геолокационные данные беспроводных сетей. Однако использование Kismet в фиксированном положении может дать более детальную информацию о фиксированных целях. Вместо того, чтобы просто искать точки доступа, Kismet отлично отображает отношения между устройствами с течением времени.

Можно использовать Kismet, чтобы шпионить за пользователями, благодаря этому мы можем узнать что-то, что не в состоянии увидеть по сигналам, которые они передают. В этом случае мы имеем дело с Wi-Fi, и все, что мы хотим увидеть — это маршрутизаторы и подключенные устройства, активность пользователей и то, какие устройства кому принадлежат. Вся эта информация, собранная вместе, ценнее, чем кажется на первый взгляд.

Если бы вы знали, что кто-то в любое время может увидеть не только то, что вы были дома, но также и то, играли вы в PlayStation или работали за ноутбуком, то наверняка вы бы задумались о переходе на использование проводной сети или, по крайней мере, стали бы отключать Wi-Fi, когда его не используете.

Чтобы делать всю эту магию, Kismet использует беспроводную сетевую карту, включенную в режим мониторинга для того, чтобы сканировать все доступные беспроводные каналы в ее диапазоне в поисках проходящих Wi-Fi пакетов. Эти пакеты могут быть автоматическими фреймами маяка, которые беспроводные точки доступа передают несколько раз в секунду, или могут быть пакетами данных, которыми обмениваются связанные устройства. А могут быть и проверяющими фреймами с устройств, которые еще не подключены к сети, но в данный момент ищущие сеть, чтобы к ней подключиться.

Дешифруя и комбинируя эти данные, Kismet визуализирует сети вокруг вас, а также активность устройств, подключенных к этим сетям.

Что может сказать нам Wi-Fi?

Итак, что мы можем с этим сделать? Как только мы определимся с сетью, за которой хотим понаблюдать, мы можем получить о ней детальные подробности, например, какая электроника и оборудование было подключено к этой сети. Это может позволить нам «снять отпечатки пальцев» разных типов сборок, комплектаций оборудования и узнать, для чего может использоваться та или иная конфигурация устройств. Скрытый кластер 3D принтеров или подключенного устройства для гидропоники будет виден как на ладони, и это не считая кучи подключенных смартфонов и ноутбуков.

Полезность этих данных зависит от того, кто вы. Для вора возможность «обнюхать» каждый дом в беспроводном диапазоне для обнаружения дорогостоящей электроники будет очень полезна. Поскольку Kismet в состоянии обнаружить беспроводные камеры безопасности, то мы можем избежать встречи с ними или даже провести против такой камеры заглушающую атаку. И поскольку мы можем видеть, когда клиентские устройства появляются, исчезают или передают данные, то довольно легко можно сделать вывод о том, когда никого нет дома.

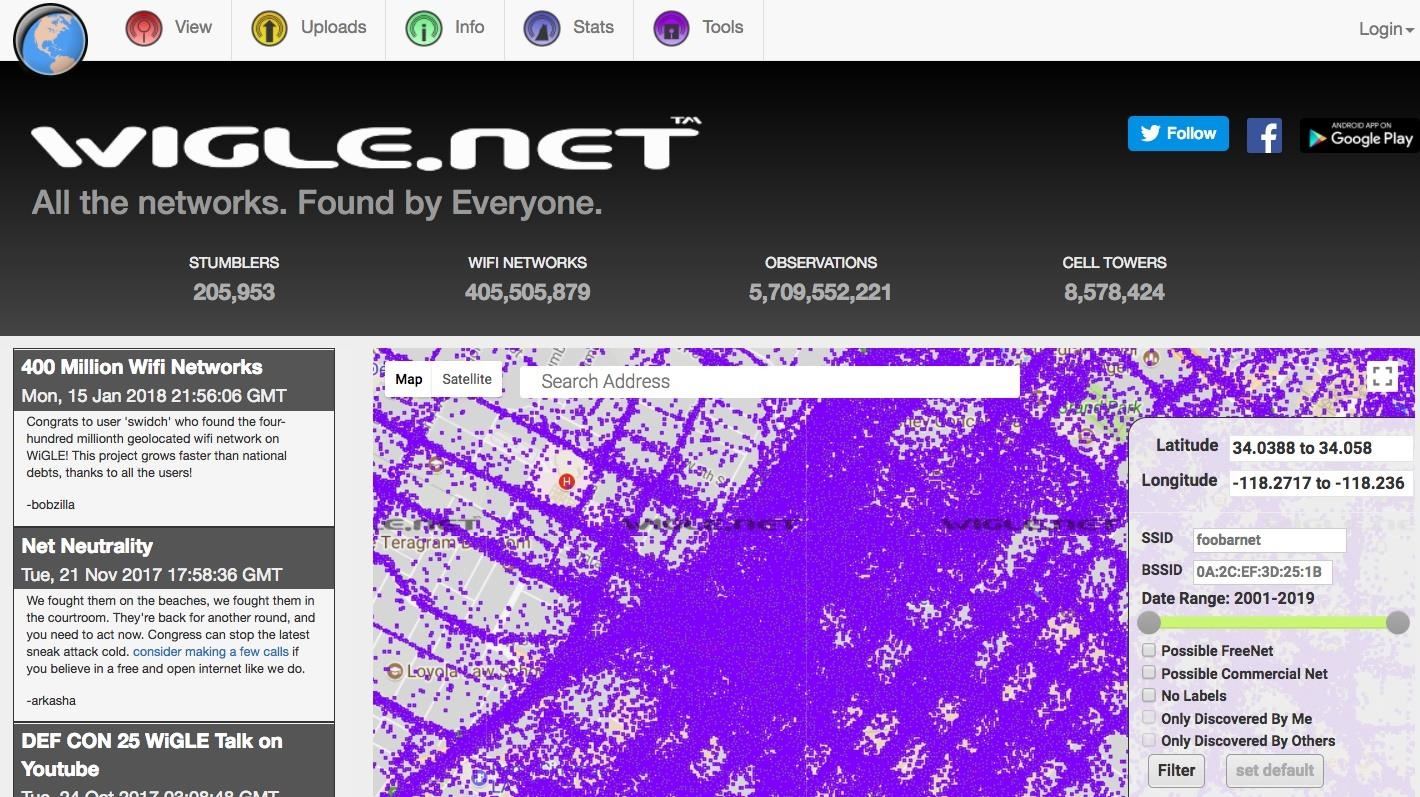

Читать также: Как провести самостоятельный аудит сетевой безопасностиЕще лучше — просто проведя вордрайвинг по району, собрав и объединив GPS-данные с данными сигналов Wi-Fi, вор может построить карту того, какому адресу принадлежит каждая беспроводная сеть. На самом деле эти данные уже могут быть, так как у Wigle Wifi и у Google есть карты большей части всех Wi-Fi-сетей на планете.

Следует отметить, что его также можно использовать в качестве наблюдательного центра для обнаружения подозрительной Wi-Fi активности на районе. Это может помочь выявить признаки киберпреступников, о которых можно сообщить кому-то, кто знает, как это расследовать, поскольку обычная полиция обычно этим не занимается. Как бы вы не планировали его использовать, для того, чтобы заглядывать прямо сквозь стены вам многого не нужно.

Что вам понадобится

Чтобы следовать этой статье, вам нужно всего лишь несколько вещей. Первая — это Kali-совместимый беспроводной сетевой адаптер для сканирования сети, а вторая — система Linux для запуска Kismet. И хотя новая версия Kismet может использовать различные беспроводные карты (в том числе и на macOS), здесь мы будем рассматривать старую стабильную версию. Мы рекомендуем использовать любой из адаптеров, которые мы перечисляли у себя на сайте или двухдиапазонный адаптер дальнего действия Panda Wireless PAU09 для перехвата данных в обоих диапазонах 2,5 и 5 ГГц.

Kismet будет работать как на виртуальной машине, так и на Kali-Pi, если вы захотите запустить ее на Raspberry Pi.

Шаг 1. Установка Kismet

Чтобы установить Kismet на Kali Linux, сначала клонируйте git-репозиторий с помощью этой команды:

Затем с помощью команды cd перейдите в директорию Kismet, которую мы создали, и выполните скрипт его настройки:

Это позволит настроить установку для вашего конкретного дистрибутива ОС. Когда этот процесс будет завершен, скомпилируйте Kismet с помощью команды:

Для завершения SUID-установки выполните следующее:

Шаг 2. Включите вашу беспроводную карту в режим мониторинга

Подключите вашу беспроводную сетевую карту к компьютеру и при необходимости подключите ее к виртуальной машине с помощью настроек в разделе «USB». Для того, чтобы найти вашу карту, вы можете использовать команды ip a или ifconfig. У вашей карты будет название вроде «wlan1» или «wlan0».

Читать также: Набор эксплойтов Neptune распространяет Monero-майнерПосле того, как вы узнаете имя вашей карты, вы сможете включить карту в режим мониторинга, выполнив приведенную ниже команду:

Это включит YourCardName (обязательно замените это на имя вашей настоящей карты) в режим мониторинга. Ваша карта будет переименована — в конец ее названия добавится «mon». Если раньше она назвалась «wlan0», то теперь она будет называться «wlan0mon». Такое изменение позволяет нам сразу определить, что карта находится в режиме беспроводного мониторинга.

Мы будем использовать это новое название карты для запуска Kismet.

Шаг 3. Запустите Kismet

Запуск Kismet прост. Чтобы начать работу как пользователь без прав root, введите следующее:

Обязательно вставьте имя карты, которую вы переключили в режим беспроводного мониторинга, после -c. Kismet использует -c для указания источника захвата.

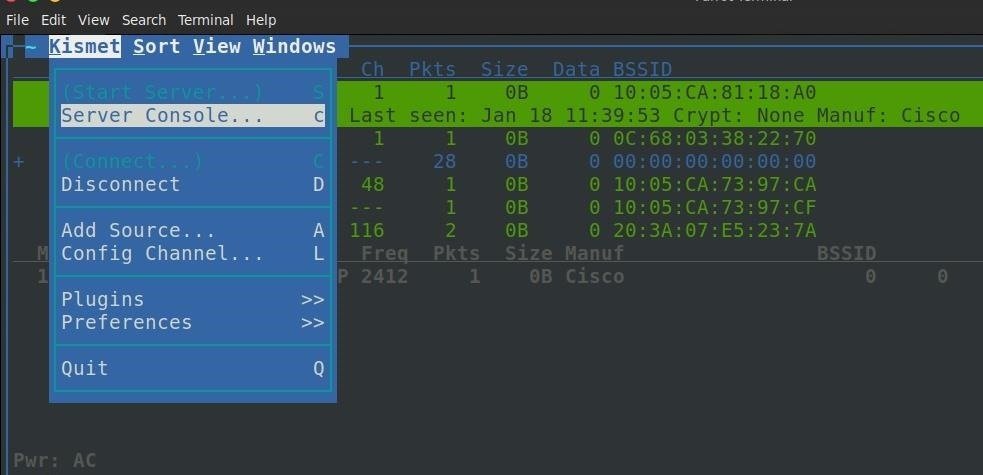

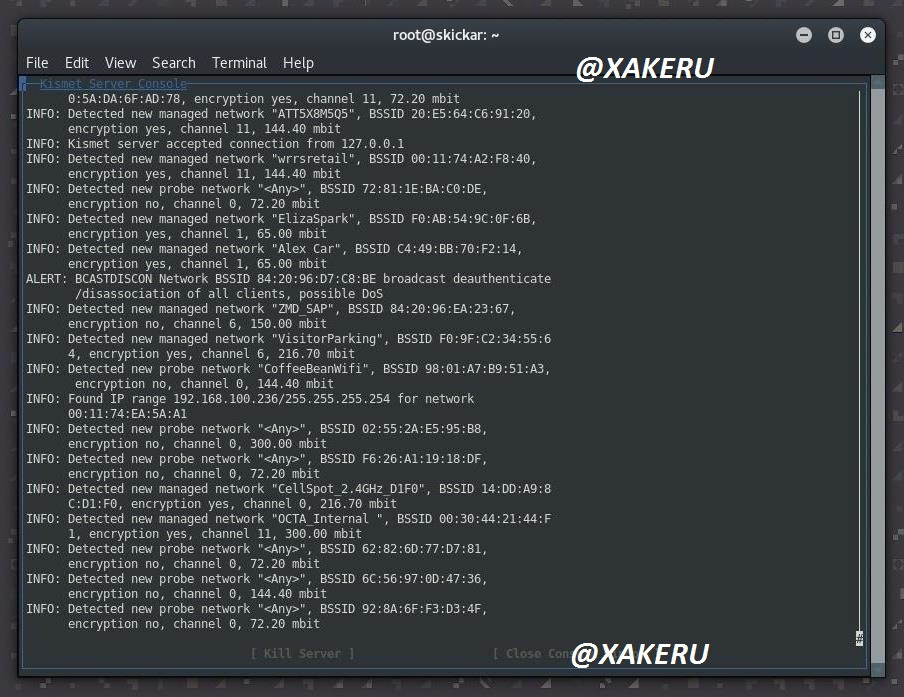

Вы должны увидеть, как запустится Kismet и начнет сбор пакетов. Вы можете нажать Enter, чтобы просмотреть опции меню, пока не дойдете до окна консоли. Чтобы перейти на главный экран, нажмите Tab, а затем нажмите Enter, чтобы закрыть окно консоли.

Шаг 4. Постоянное наблюдение за сетью

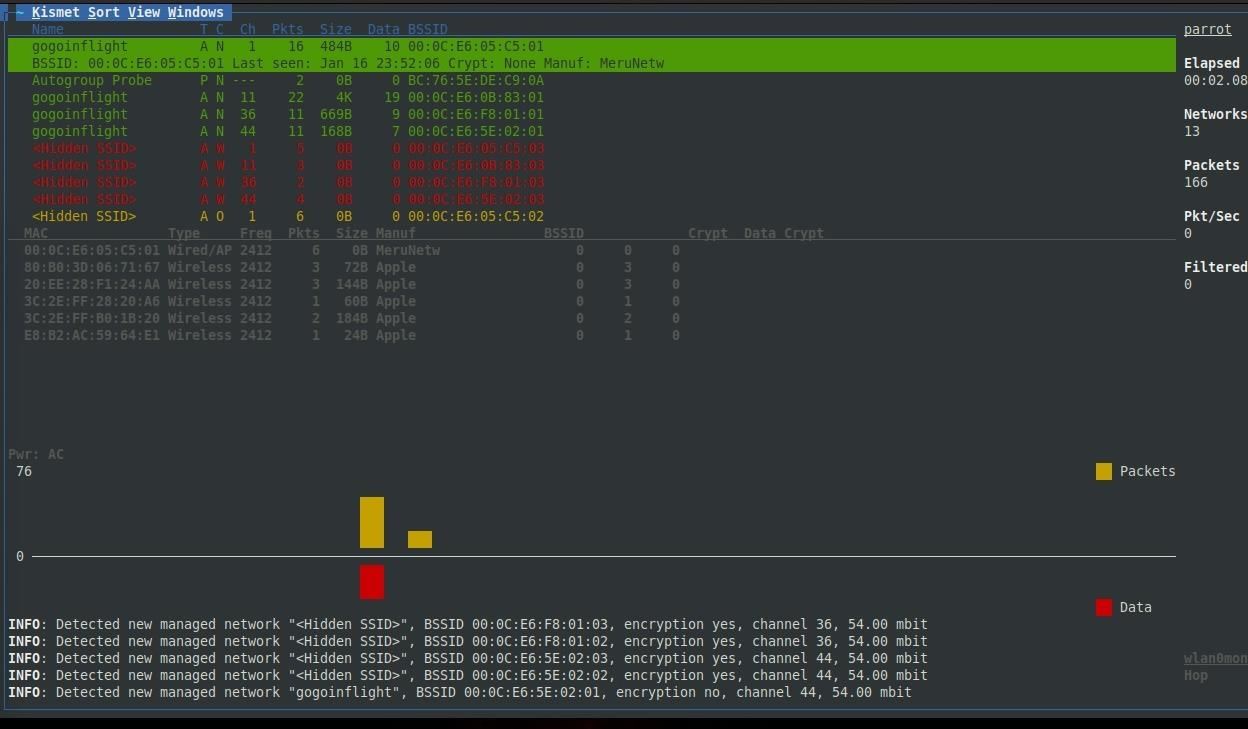

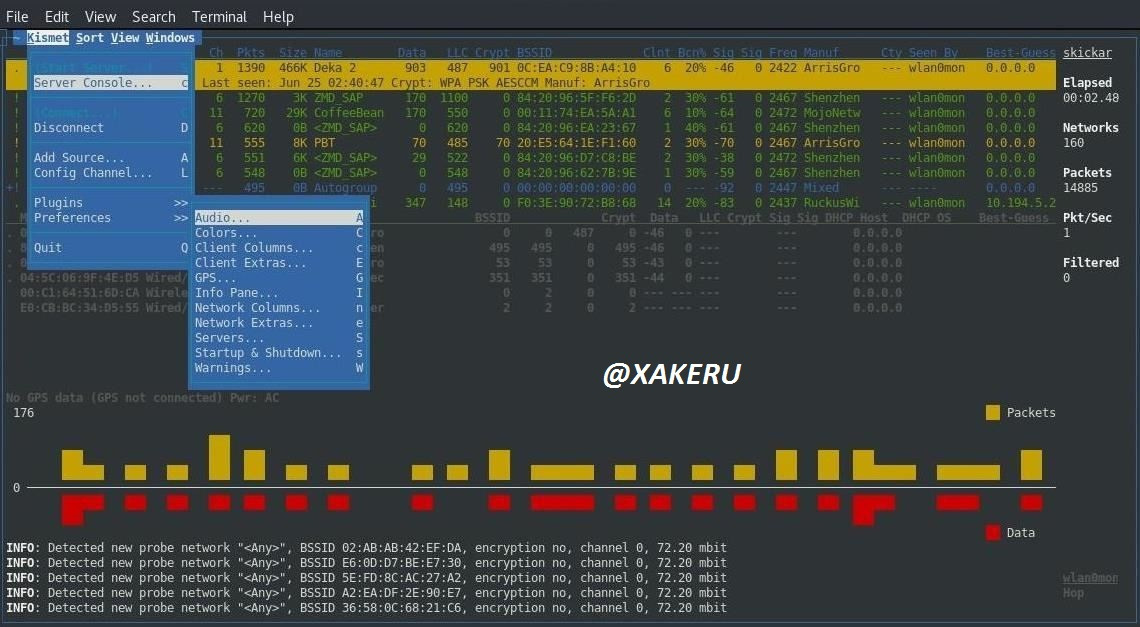

Как только запустится Kismet, мы должны увидеть список всех Wi-Fi устройств, которые обнаружены поблизости. Количество обнаруженных устройств будет варьироваться в зависимости от того, сканируете ли вы диапазоны 2,4 ГГц, 5 ГГц или оба сразу. Если у вас есть возможность добавить антенну к вашему беспроводному сетевому адаптеру, то антенна с более высоким усилением (или направленная) может расширить ваш диапазон и количество обнаруженных устройств.

Вы можете отсортировать эти сети по имени, уровню сигнала и другим свойствам. Рекомендуется, чтобы вы отсортировали их по силе сигнала, чтобы вы в первую очередь могли видеть, какие сети самые сильные (и, следовательно, самые близкие). Когда вы определите ту сеть, на которую хотите нацелиться, вы можете получить о ней больше информации, если кликните на нее в Kismet (или прокрутитесь до нее вниз).

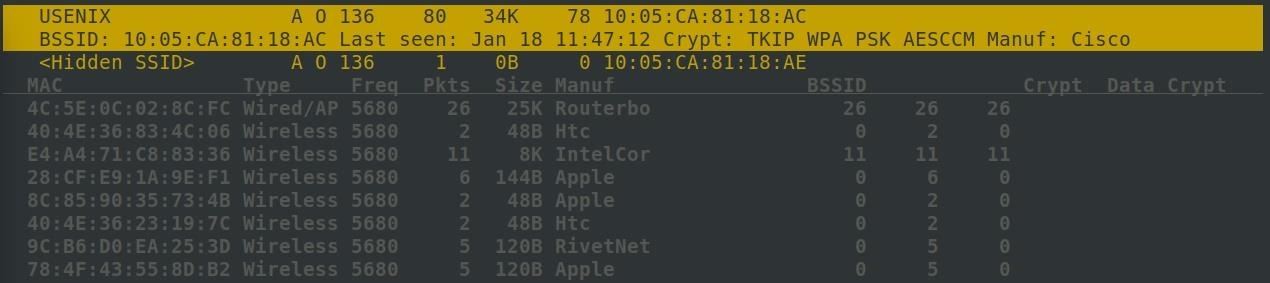

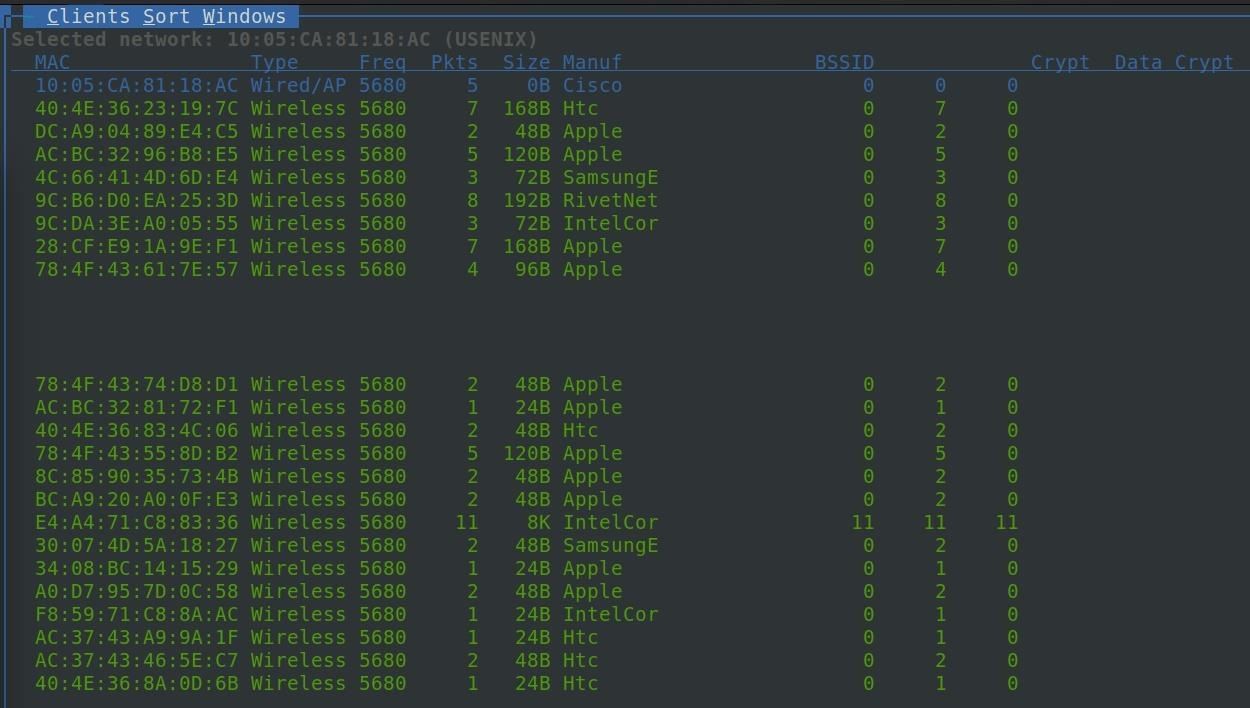

После выделения сети первое, что мы заметим — это список беспроводных клиентов, которые отобразятся в главном окне. Это те клиенты, которые связаны с этой сетью.

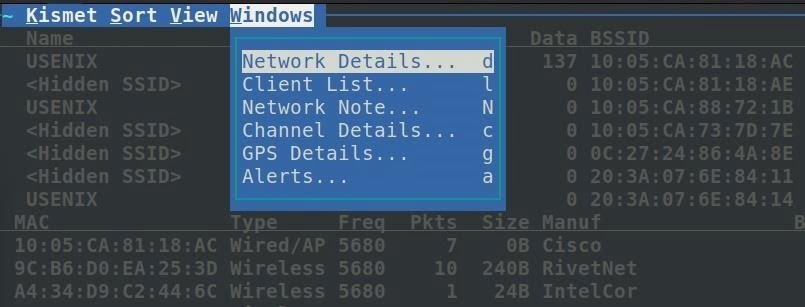

Чтобы узнать больше о клиентах конкретной сети, вы можете, после того как выделите эту сеть, кликнуть на меню «Windows», а затем кликнуть «Client List».

В окне клиентов мы можем увидеть больше информации о каждом клиенте в режиме реального времени.

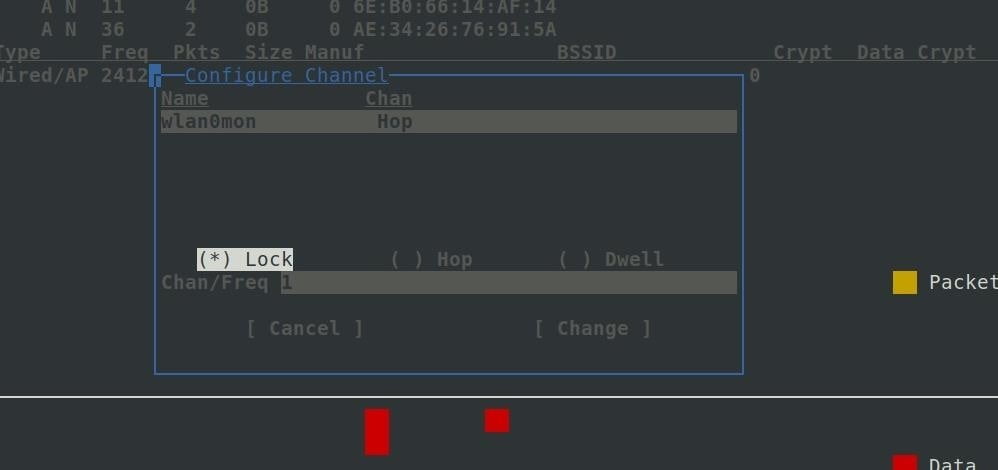

Если у вас есть сеть, которую вы хотите постоянно отслеживать, то хорошей идеей будет запомнить номер канала. Поскольку Kismet исследует все каналы, перепрыгивая с одного на другой, то вы пропустите передачу на одном канале, в то время как Kismet сканирует другой. Эта фрагментация пакетов может привести к потере данных, поэтому, как только вы определите сеть, которую хотите просматривать, вы должны переключиться с режима «сканирования» на постоянный мониторинг одного канала. Это позволит вам перехватывать всю активность на этом канале.

Для этого нажмите «Kismet» в верхнем левом углу, а затем нажмите «Config Channel».

В окне конфигурации выберите «Lock», а затем введите номер канала, который хотите мониторить.

Просмотр шаблонов и исследование окружающего пространства

Поведение человека будет влиять на беспроводные сигналы вокруг вас, и Kismet позволит вам наблюдать за этими обычно незаметными изменениями в беспроводной среде. Не важно, что эти сети зашифрованы, потому что отношения между ними и частями обычного текста пакетов — это более чем достаточно. Наблюдая за типом трафика, проходящим через сети, мы можем продвинуться дальше, от простого наблюдения до реального знания того, как эти сети используются и кем.

В частности, Kismet имеет раздел «Alerts» в меню под «Windows», который предупредит вас о любом подозрительном беспроводном поведении. Этот раздел может обнаружить такие вещи, как сети, переключающие каналы, deauth-пакеты, сети, спуфирующие другие сети, точки доступа, которые быстро меняют имена. Как-то наши авторы, наблюдая за Kismet, случайно включили хак Wi-Fi Pineapple, и чуть не получили паническую атаку, когда поток невероятно грозных звуковых предупреждений начал каскадом бомбить экран, обнаружив, что, очевидно, планируется Wi-Fi атака.

Спрячьте вашу активность от дешевого и легкого беспроводного наблюдения

Ранее мы упомянули, что Wi-Fi можно обнаружить почти на расстоянии километра, используя направленную антенну Wi-Fi. Эти сигналы настолько сильны, что для военных они являются резервным для GPS-навигации при использовании через NAVSOP (Navigation via Signals of Opportunity). Если военные могут летать на самолетах, ориентируясь на вашу Wi-Fi сеть, то возможно, пришло время подумать, а нужно ли вам для простого получения Wi-Fi дома или в офисе, чтобы ваш адаптер стоял на самых высоких настройках, которые почти наверняка установлены у вас прямо сейчас.

Большинство людей залогиниваются в свой маршрутизатор ровно один раз и никогда не меняют никаких параметров, кроме требуемых. Хотя инструкции различны для каждой марки маршрутизатора, почти у каждой марки есть настройка мощности. Вы можете уменьшить силу сигнала. Производители по умолчанию выкручивают настройки сигнала на максимальные, чтобы вы не жаловались на уровень сигнала. Если у вас нет проблем с вашим диапазоном Wi-Fi, то уменьшите его, чтобы он охватывал только ту область, в которой вы нуждаетесь.

Если вы не можете установить уровень сигнала так, чтобы он не выходил за пределы дома, где его можно захватить с помощью чувствительной антенны, то не ставьте эти сигналы в первую очередь. Если вам нужно, то можете использовать Kismet для проверки диапазона, чтобы узнать, может ли кто-то перехватить данные из вашей сети.

Спрячьте ваши устройства от Kismet

Для всех клиентских устройств, включая смартфоны, отключите настройку Wi-Fi, когда он вам не нужен. Вашу Wi-Fi карту могут использовать для того, чтобы отслеживать вас в любом месте, а не только дома или на работе. Это верно, даже если вы не подключены к Wi-Fi. С теми устройствами, которым нужен Wi-Fi для работы, вы не сможете многого сделать.

Производители смартфонов пытаются рандомизировать MAC-адрес, который ваш телефон афиширует, пока вы куда-нибудь идете. Но он как будто вываливается из окна, как только телефон пытается ассоциировать себя с сетью, которую, как он думает, знает. Это очень легко сделать с толпой, а это значит, что они не выдержат никакую реальную атаку. Не верите мне? Если вы измените точку доступа вашего телефона на «Google Starbucks», то почти каждый смартфон, находящийся рядом с вами, подключится к вам и раскроет свой настоящий MAC-адрес, который позволит отследить его.

Поверьте нам, просто отключайте его, когда он вам не нужен.

Надеемся, что вам понравилась эта вводная статья по отслеживанию сигналов с помощью Kismet! Подпишитесь на наши обновления, чтобы не пропустить что-нибудь новое и интересное.

Этичный хакинг и тестирование на проникновение, информационная безопасность

Программа для мониторинга Wi-Fi

Kismet — это детектор беспроводных сетей 802.11, сниффер и система выявления вторжений. Программа мониторит беспроводное пространство и ведёт журналы обнаруженных устройств и различных событий (например, беспроводных атак). При использовании GPS модуля, Kismet умеет записывать координаты увиденных точек доступа. Благодаря этому впоследствии можно накладывать найденные Wi-Fi точки доступа на карту.

На протяжении последних лет ведётся активная работа над новой версией Kismet. Эта версия находится в стадии BETA, но она хорошо работает. Самое главное — новая версия принесла множество изменений!

Теперь Kismet — это программа для обнаружения беспроводных сетей и устройств, сниффер, инструмент вардрайвинга и платформа WIDS (обнаружения беспроводных вторжений). Kismet работает с Wi-Fi интерфейсами, Bluetooth интерфейсами, некоторыми устройствами SDR (software defined radio) такими как RTLSDR и другим специализированным железом по захвату данных.

Kismet работает на Linux, OSX, и, в некоторой степени, Windows 10 под платформой WSL. На Linux она работает с большинством Wi-Fi карт, Bluetooth интерфейсами и другими аппаратными составляющими. На OSX она работает с встроенными Wi-Fi интерфейсами, а на Windows 10 она будет работать с удалёнными захватчиками.

Kismet находится в стадии активной разработки, последние тестовые версии представили:

Если подытожить, теперь мониторить данные можно прямо в веб-браузере и вместо большого количества разных файлов теперь в процессе наблюдения создаются только два файла. И ещё можно работать не только с Wi-Fi.

Как установить новую версию Kismet

Нужно удалить предыдущую версию , если она была установлена. В Kali Linux для этого выполните:

В BlackArch, Arch Linux для удаления Kismet выполните:

Кстати, о том как обновить бета версию Kismet показано в конце этой статьи — там же показано, как удалить Kismet, если она установлена вручную.

Теперь нужно установить зависимости .

В Kali Linux, Ubuntu, Debian, Linux Mint для этого выполните:

В BlackArch, Arch Linux для установки зависимостей Kismet выполните:

Если вы не знаете, что такое rtl_433, то пропустите этот шаг. Для поддержки rtlsdr rtl_433 установите:

Для поддержки Mousejack/nRF и других USB устройств установите:

Установка зависимостей в Fedora (и родственные дистрибутивы):

Далее процесс установки одинаковый на всех системах.

Переходим в его папку:

Если репозиторий скачен ранее, то обновите его:

Запустите конфигурацию. Будут учтены все особенности вашей системы и выполнена подготовка для компиляции Kismet. Если у вас отсутствуют какие-либо зависимости или версии библиотек не совместимы, то вы узнаете о проблемах на этом этапе:

Компиляция выполняется командой:

Этот второй вариант является предпочтительным, поскольку компиляция происходит реально долго! Но помните: C++ использует для компиляции довольно много RAM, поэтому в зависимости от количества доступной оперативной памяти на вашей системе вам может понадобиться ограничить количество одновременно запущенных процессов.

Запуск компиляции на 12 ядрах:

Видно, что количество используемой оперативной памяти подскочило до 9 Гигабайт, а в пиковые моменты достигало 12 Гигабайт. Зато сама компиляция прошла примерно за минуту (на одном ядре компиляция занимала минут 10+).

Будучи установленной как suid-root, Kismet будет запускать бинарники, которые контролируют каналы и интерфейсы с нужными привилегиями, но процессы декодирования пакетов и запуск веб-интерфейса будет выполнен без рут привилегий.

Добавьте себя в группу kismet:

Выйдите и зайдите снова. Linux не обновляет группы, пока вы в системе. Если вы только что добавили себя в группу Kismet, то вам нужно перезайти.

Проверьте, входите ли вы в группу Kismet:

Если вы не в группе kismet (то есть если среди выведенных групп отсутствует kismet), то вам нужно выйти полностью или просто перезагрузите компьютер.

Запуск Kismet

В нём сказано, что это наш первый запуск Kismet, что программа хранит свои настройки в хранилище HTML5 браузера и что нам нужно выполнить вход и установить другие настройки.

В данный момент запущен только веб-интерфейс — никакие данные ещё не собираются.

Оно говорит о том, что вход ещё не выполнен. Для нас сгенерированы учётные данные, которые помещены в файл

Посмотрим содержимое этого файла:

Если вам вновь понадобится перейти в этот пункт, то в левой части экрана кликните на кнопку для вызова меню и там нажмите Settings.

Теперь, чтобы начать собирать данные, нужно вновь зайти в меню, там выберите пункт Data Sources.

В списке доступных устройств найдите то, которое вы хотите использовать для сбора данных, разверните его и нажмите кнопку Enable Sources:

С именем hci0 — это Bluetooth устройство — я также включил и его для сбора данных:

Для Wi-Fi устройств доступны разные настройки:

В первой строке можно поставить мониторинг с помощью этого устройства на паузу (Paused) или возобновить его (Running). Во второй строке можно выбрать прослушивать один канал (Lock) или автоматическое переключение по каналам (Hop). На следующей строке можно выбрать каналы, которые вы хотите прослушивать.

Пример захватываемой информации в Kismet:

Можно делать сортировку по различным признакам. Например, по количеству клиентов:

Кстати, не стоит верить цифрам о количестве клиентов — в настоящее время большинство современных телефонов постоянно произвольно меняют свой MAC-адрес, поэтому одно и то же устройство может быть посчитано много раз.

Или по количеству переданных данных:

Можно кликнуть на заинтересовавшее устройство и посмотреть подробную его информацию. Информация об устройстве:

Информация о Wi-Fi:

График активности по передачи данных:

Настройка Kismet

В меню настройки Kismet вы можете добавить или удалить отображаемые поля:

Также вы можете выбрать цвета для подсвечивания особенно важных данных:

Пример использования Kismet для определения направления, в котором находится Wi-Fi устройство

Ситуация: имеется Точка Доступа к которой я могу подключиться, но которая находится довольно далеко и из-за этого связь иногда разрывается.

Моя цель: определить направление, в котором находится целевая ТД, чтобы верно повернуть направленную антенну.

Вместо направленной антенны, например, можно использовать Wi-Fi адаптер с обычной антенной, но переставлять его в разные места комнаты/квартиры, для определения места с наилучшим сигналом связи.

Итак, целевая точка доступа Paangoon_2G, смотрим её характеристики:

Точка Доступа работает на 9 канале, уровень сигнала с обычной антенной -75 dbm.

Ставим на паузу ненужные источники данных:

Включаем адаптер с направленной антенной и настраиваем его прослушивать только 9 канал:

Переходим в настройке выбора подсвечиваемых данных и ставим галочку напротив Active:

Это включит подсветку бирюзовым активных точек доступа. Активными считаются те, от которых получены какие-либо данные в течение последних 10 секунд. Дело в том, что если Точка Доступа больше не видна, то она не пропадает из списка и в качестве уровня сигнала показывает последнее значение. Поэтому иногда не сразу можно понять, что ТД уже давно не видна.

Пробуем повернуть антенну или перенести Wi-Fi адаптер в разных направлениях. Также можно попробовать разные антенны.

Чем больше значение (отрицательные величины чем ближе к нулю, тем они больше) — тем лучше сигнал:

В некоторых направлениях сигнал будет ухудшаться:

Если ТД «побелела» значит её больше вовсе не видно:

Данные могут «прыгать» просто от невидимых нам причин. Не нужно торопиться с перемещением антенны или адаптера, так как данные обновляются не сразу.

Как обновить бета версию Kismet

Нужно начать с полного удаления старой версии Kismet. Поскольку она устанавливалась не через стандартный менеджер пакетов, то нужно удалить все файлы вручную (обратите внимание, что также удаляются все конфигурационные файлы):

Затем нужно выполнить установку (процесс установки зависимостей пропущен, так как выполняется обновление, а не первая установка):

Если репозиторий скачен ранее, то обновите его:

Если вам нужно принудительно пересоздать конфигурационные файлы (например, остались конфигурации от старой версии программы, а в новой версии формат конфигурационных файлов изменился), тогда в папке kismet выполните:

Возможные проблемы

Если у вас какие-то трудности, то попробуйте остановить службу NetworkManager:

на тот домен, который подходит для вашей локации.

Заключение

Это обзорная, довольно поверхностная статья по новым возможностям и новому пользовательскому интерфейсу Kismet. Не рассмотренными остались вопросы запуска Kismet как службы, настройка конфигурационных файлов, файлы журналов .kismet-journal и .kismet, опции командной строки и другие довольно важные вопросы.

Kismet — это многофункциональная бесплатная утилита для работы с беспроводными сетями Wi-Fi. Пользователям она знакома в основном по статьям на тему взлома, где программа используется для обнаружения скрытых сетей или захвата пакетов. Взламывать чужие сети — плохо, а между тем Kismet — это гораздо больше чем отмычка в руках злоумышленника. В арсенале инженера информационной безопасности эта программа становится прекрасным инструментом для наблюдения и анализа эфира 802.11.

Свое начало проект Kismet берет в далеком 2001 году. Изначально выпускаемая под лицензией GNU GPL и регулярно обновляемая на протяжении почти 10 лет, программа сумела обрасти своим сообществом и войти в десятку лучших сетевых анализаторов. Несмотря на то, что Kismet — кросс-платформенная разработка, некоторые функции доступны только в Linux, и разработчик заявляет в этом случае о наиболее полной поддержке, поэтому всё нижесказанное справедливо при запуске собственно под Linux.

Установка.

Прежде чем устанавливать Kismet необходимо убедиться, что Wi-Fi карта поддерживает режим мониторинга RFMON. Этот режим переключает 802.11 адаптер в режим наблюдения, в котором он захватывает все пакеты, проходящие в эфире. Всё зависит от конкретного случая, некоторые устройства поддерживают этот режим без проблем, каким-то сможет помочь только сторонний драйвер, а отдельные экземпляры и вовсе не обладают такой возможностью.

Как всегда пакеты в репозиториях отстают от актуальных разработок, поэтому разумнее скачать последнюю версию исходных кодов и собрать программу. Процедура ничем не отличается от стандартной, никаких специфичных требований к системе не предъявлено, разве что поскольку пользовательский интерфейс построен на основе Curses, могут потребоваться соответствующие библиотеки. Забегая вперед стоит отметить, что для Kismet есть отдельный QT графический интерфейс.

Разработчиком предусмотрены разные конфигурации безопасности. Поскольку для некоторых действий (например смена режима работы сетевого адаптера) требуется root-доступ, следует подойти ответственно к настройке безопасности при установке. Программа построена на клиент-серверной архитектуре, поэтому распределять права — дело не хитрое, а в документации подробно описаны нюансы этой процедуры.

Подготовка к работе

Если всё было сделано правильно, программа запустится командой kismet.

Как упоминалось ранее Kismet построена по технологии клиент-сервер, поэтому при запуске клиента будет предложено запустить сервер или указать его адрес. В этой статье предполагается, что программа используется на одной машине, поэтому следует запустить локальный.

В зависимости от задачи можно передать серверу параметры запуска, включить или выключить протоколирование, а также понаблюдать за консолью сервера прямо в интерфейсе клиента.

Знакомство с Kismet

После соединения с сервером и запуска начнется сканирование. Kismet выведет на экран информацию о найденных сетях. По умолчанию красным цветом выделяются сети с небезопасным шифрованием WEP, зеленым — сети без шифрования, а желтым с шифрованием WPA.

Фигуры под списком — визуальное представление пакетов и данных, проходящих в эфире, подобные графики встретятся и в других окнах программы. При выделении какой-либо сети в строке появится дополнительная информация: идентификатор (BSSID), время обнаружения, метод шифрования, количество пакетов и объем данных, переданных после обнаружения. Восклицательный знак, точка или пробел перед названием сети обозначают три уровня активности, колонка T — тип сети (A = Access point), C — тип шифрования (W = WEP, N = none и т.д). Поля данных можно убирать, ровно как и добавлять новые через меню настройки. Справа отображается общая статистика наблюдения, а значение Filtered показывает количество пакетов, попавших под созданные фильтры. В нижней части ведется лог, внимательный читатель мог заметить там ошибку соединения с GPSD сервером. Kismet может работать с GPS-устройством и снабжать захватываемые данные географическими координатами.

При выборе сети откроется окно, отображающее более подробную информацию:

Можно добавить еще два графических индикатора: уровень сигнала и количество повторов через меню View. Команда View → Clients отобразит список клиентов, подключенных к выбранной точке доступа:

Здесь, помимо основной информации, прибавляется важный параметр: IP-адрес клиента.

Последнее окно Kismet отображает информацию о клиенте:

Использование программы на практике

Условно, задачи, решаемые с помощью Kismet можно разделить на две сферы: аналитика и защита. В первом случае накопленные сведения должны обрабатываться сторонними приложениями, а во втором Kismet работает в качестве детектора различного рода сетевых атак. Рассматривать оба профиля лучше на конкретных примерах.

Сбор географической статистики

Совсем недавно отгремел скандал из-за сбора компанией Google информации о Wi-Fi точках доступа и захвата части трафика. Действительно, по словам Рафаэля Лейтерица (Raphael Leiteritz), бренд-менеджера Google, автомобили Street View собирали координаты Wi-Fi точек и базовых станций GSM ради развития сервиса навигации и еще целого списка добрых дел. Работала их система так: автомобиль Google Street View использовал антенну Maxrad BMMG24005 для приема 802.11 эфира и передвигался по маршруту, принимая вокруг себя все данные в диапазоне Wi-Fi. Полученные данные обрабатывались Kismet, которая в связи с GPS-приемником позволяет построить качественную станцию перехвата.

Создать собственную машину Street View, которая будет заниматься т.н. вардрайвингом не так сложно, как кажется на первый взгляд. Из дополнительного оборудования потребуется лишь GPS-приемник для привязки данных к географическому расположению.

Для начала сбора информации устройство GPS должно быть подключено и настроено для работы через демон GPSD. Нужно отметить, что Kismet работает с форматом JSON и поэтому использовать для тестов эмуляторы GPS не получится, разве только входящую в комплект GPSD утилиту gpsfake, которая может проигрывать существующие логи навигаторов. Впрочем, настройка GPS выходит за рамки обсуждения Kismet.

В этот раз сервер необходимо запустить в режиме протоколирования чтобы начать сбор информации. По умолчанию будет доступно 5 видов логов: тревожный протокол, географический XML-лог, текстовой список обнаруженных сетей, сетевой XML-лог и дамп пакетов в формате Pcap. Именно из-за последнего Google подвергся преследованию общественности, так как теоретически в этом файле могли находиться персональные данные, пролетающие в эфире.

Если всё сделано правильно, то теперь в главном окне будут отображаются данные о текущем географическом положении. Вопреки распространенному мнению, Kismet не знает координат Wi-Fi точки, а географические данные — не более чем координаты GPS-приемника. И хотя при наличии большого количества информации запеленговать точку вполне реально, программа не ставит себе такую задачу — это дело сторонних продуктов.

В процессе движения логи будут быстро расти, поэтому следует подумать о свободном объеме памяти.

Данные, полученные программой сохраняются в простом понятном формате. Так, например, интересующий нас, географический XML-лог состоит из множества таких элементов:

< gps-point bssid ="00:0C:42:2C:DA:C6" source ="00:0C:42:2C:DA:C6" time-sec ="1280155487" time-usec ="724329" lat ="47.133453" lon ="28.504967" spd ="0.000000" heading ="0.200000" fix ="3" alt ="1225.000000" signal_dbm ="-61" noise_dbm ="0" />

Все атрибуты интуитивно понятны и разобраться с данными не составит труда любому программисту. Как использовать эти данные — решение разработчика. Можно построить карту Wi-Fi точек доступа в своем районе, можно разработать систему пеленгации. В Google заявили о сборе этих данные для псевдо-GPS навигации, когда в качестве ориентира используются не спутники, а базовые станции. Комбинируя данные из различных логов можно собирать статистику, анализировать, составлять карты и графики — всё ограничивается лишь фантазией. Любой может построить в своем автомобиле часть Google Street View и заняться какой-нибудь полезной исследовательской деятельностью.

Обнаружение вторжений

У Kismet есть и более серьезная, хоть и менее востребованная функциональность. Не секрет, что многие предприятия используют Wi-Fi для внутренней связи. Информация в таких сетях зачастую не предназначена для широкой общественности. Защита беспроводного эфира — не менее важная мера, чем любая другая, направленная на поддержание уровня внутренней безопасности. Kismet может обнаруживать большой список сетевых атак на канальном и сетевом уровне. Для этого в программе реализован механизм тревожного оповещения, или попросту говоря — алерты.

Правила тревоги для конкретного случая указываются в конфигурационном файле. Рассмотрим работу системы обнаружения вторжений на примере правила APSPOOF. Этот, пожалуй, один из самых простых методов — он позволяет распознать атаку, в ходе которой злоумышленник выступает в роли поддельной точки доступа.

Конфигурация этого правила выглядит так:

Validmacs — допустимые значения MAC адреса для точки доступа с именем «Politia», которую необходимо защитить. Спровоцированную с помощью Karma Tools атаку, Kismet обнаруживает мгновенно о чем и сообщает в окне Alerts и логе.

Точно таким же образом настраиваются и другие правила тревоги. Использовать Kismet для защиты беспроводных сетей не сложнее чем захватывать пакеты, а в совокупности с другими мерами общий уровень защищенности становится значительно выше.

Из рассказов бывшего работника Службы Информации и Безопасности РМ. В 2005 году некая фирма обратилась в управление с просьбой о помощи. У предприятия на протяжении почти года регулярно случались денежные переводы не в том направлении. Служба внутренней безопасности разводила руками: бухгалтеров проверили от и до, ошибки банка не было, однако откуда-то появлялись платежные поручения, в которых номера счетов были изменены. Всё оказалось более чем тривиально: некие предприимчивые ребята арендовали кабинет этажом ниже, узнали пароль к Wi-Fi сети и иногда изменяли данные в платежках, которые бухгалтера педантично сохраняли в общей папке, а потом за раз печатали на принтере в каком-то важном кабинете. За время работы мошенникам удалось увести довольно крупную сумму денег.

Правда это или нет — неизвестно, однако такая история вполне могла произойти, и призвана она лишний раз напомнить инженерам информационной безопасности о важной и уязвимой составляющей современной корпоративной сети — технологии беспроводной передачи данных Wi-Fi.

Заключение

На самом деле об этой небольшой программе можно говорить и дальше. В статье не затронута тема плагинов, значительно расширяющих ее возможности. Не так давно Kismet перешла на новое ядро, поэтому количество плагинов не велико, но и среди них есть достойный экземпляр — DECT Sniffer, позволяющий использовать Kismet для работы с телефонными сетями, есть плагин и для Bluetooth. Но это — тема для отдельной публикации. А эта статья, надеюсь, справилась со своей задачей — познакомить русскоязычных пользователей с еще одной неплохой сетевой разработкой. Возможно Kismet поможет кому-то в работе как когда-то помогла мне.

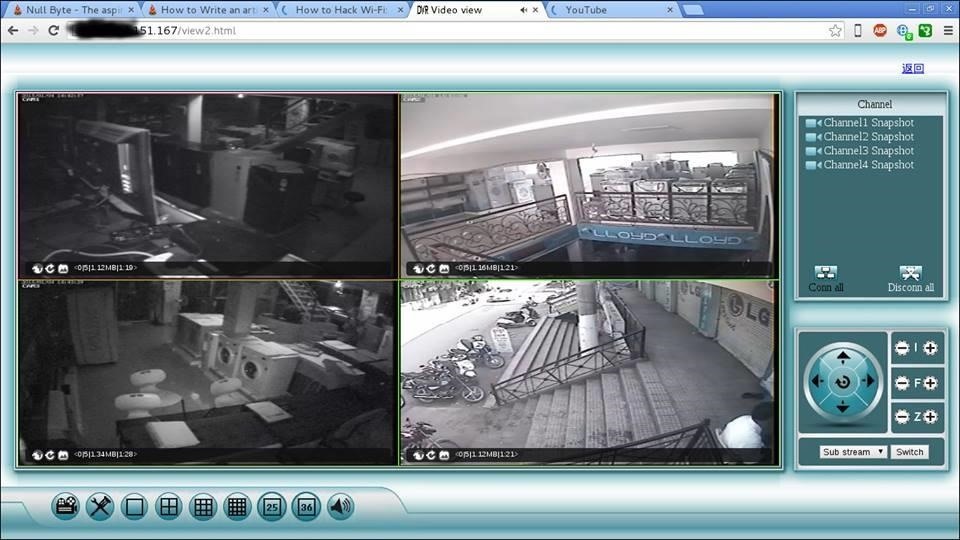

Тактики электронного противостояния основаны на блокировании, прерывании или отключении объектов от той технологии, на основе которой они работают. И объекты IoT («Интернет Вещей») особенно уязвимы к такого рода атакам. Беспроводные камеры безопасности, такие как Nest Cam, часто используются для обеспечения мер безопасности в различных местах. Хакер может просто отключить такую веб-камеру или другое устройство от Wi-Fi сети, тем самым выведя камеру из строя, но не нарушая при этом работоспособность остальной сети.

IoT-устройства известны тем, что у них есть открытые порты, они используют пароли по умолчанию (и часто эти пароли захардкожены), а также у них могут быть и другие серьезные недостатки безопасности, которые потенциально может использовать любой человек, подключенный к той же Wi-Fi сети. Если вы подключены к той же сети Wi-Fi, что и камера безопасности, или такая камера подключена к сети без пароля, то можно сделать гораздо больше, чем просто отключить устройство. Можно даже попытаться подключиться к самой камере.

Несмотря на риски безопасности использования IoT-устройств, камер или других подключаемых к Wi-Fi сетям сенсоров и датчиков, все эти устройства позиционируются на рынке, как способные обеспечить безопасность или мониторинг многих важных вещей, что делает Wi-Fi-сети, к которым они подключены, лакомым кусочком для любого хакера.

И хотя мы уже обсуждали, как использовать Airgeddon для блокировки Wi-Fi сетей, но полномасштабные DdoS-атаки довольно заметное явление, которое оказывает очень сильное влияние на работоспособность всей сети целиком, и привлекает повышенное внимание к тому, что вы делаете. В некоторых случаях лучше сосредоточиться на какой-то одной цели в конкретной сети, например, на Wi-Fi-камере безопасности, не трогая при этом всю сеть.

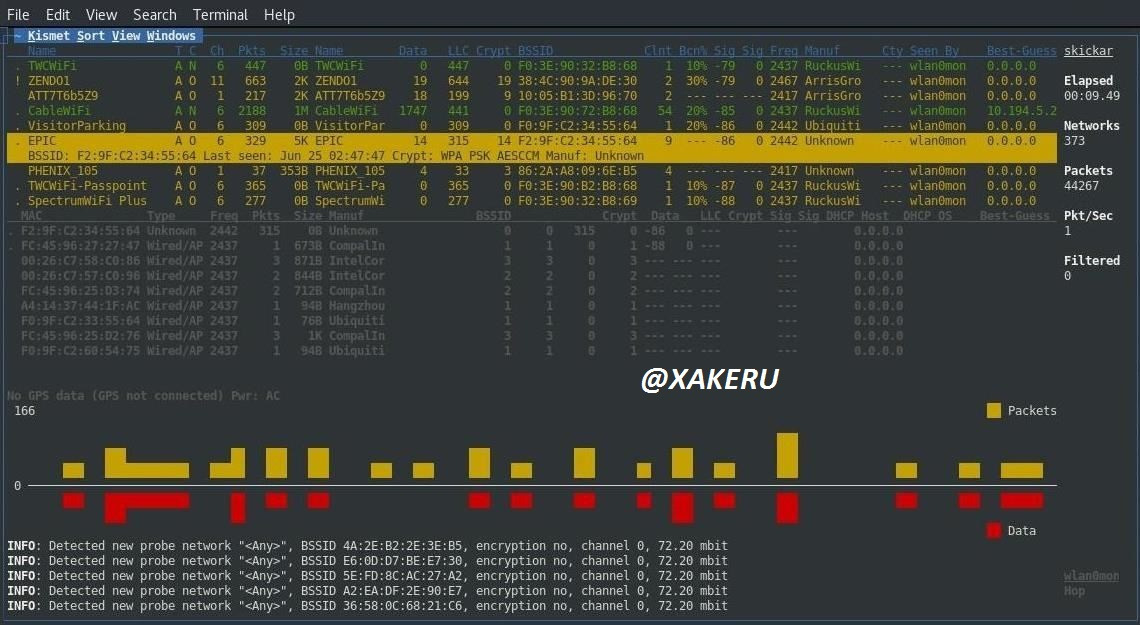

Хакеры или пентестеры во время предварительной разведки могут собрать информацию, которая покажет наличие интересных устройств, подключенных к целевой сети. Используя утилиты Kismet или Airodump-ng, средства для проведения пассивного анализа Wi-Fi сетей, они могут идентифицировать те точки доступа, которые активно обмениваются данными, считывают пакеты из эфира и могут отобразить информацию об источнике этих данных. Затем целевую сеть они могут разделить на ее составляющие для того, чтобы увидеть те источники, которые обмениваются между собой пакетами данных, другими словами, могут просмотреть каждое подключенное устройство.

Такой «прогулки» по целевому объекту будет достаточно, чтобы получить данные о каждом беспроводном устройстве, используемом в сети, даже без знания пароля от этой сети. Имея на руках такой список, можно идентифицировать устройства по их MAC-адресу, а также собрать другие сведения о конфигурации Wi-Fi, например, о дефолтных именах точек доступа.

На самом деле к Wi-Fi сетям могут подключаться не только те вещи, о которых всем известно, вроде камер безопасности, термостатов, музыкальных плееров, телевизоров, принтеров, пультов дистанционного управления. Вы можете обнаружить там и менее распространенные устройства. Она использует Wi-Fi либо для управления через приложение, либо, что еще ужаснее, для стрима потокового видео с камеры.

Прием, который мы сегодня обсудим, позволит отключить от сети любое из этих устройств, при условии, что у них нет запасного соединения через Ethernet. Опережая ваши вопросы — да, это означает, что теоретически вы можете написать скрипт, который заморозит все секс-игрушки, контролируемые по Wi-Fi, в определенном радиусе, везде, куда бы вы ни отправились. Зачем кому-то может понадобиться делать такое оружие, мы не знаем, но в нашем примере мы сосредоточимся на более известной вещи — на Wi-Fi камере безопасности.

Что вам понадобится

Для начала вам понадобится Kali Linux или другой Linux дистрибутив, такой как Parrot Security или BlackArch, который может запускать Aireplay-ng. Вы можете запустить их с виртуальной машины, с помощью USB-флешки или с жесткого диска.

Затем вам понадобится Wi-Fi адаптер, поддерживающий инъекции пакетов, у которого есть режим мониторинга. Вам нужно будет сканировать область вокруг вас, чтобы найти устройство, которое можно отключить от сети, чтобы иметь возможность отправлять пакеты, притворяющиеся пакетами, отправленными с той точки доступа, к которой подключено это устройство.

Шаг 1. Обновите Kali

Прежде чем начать, убедитесь, что ваша система полностью обновлена. В Kali команда, с помощью которой можно это сделать, выглядит вот так:

Убедитесь, что у вас есть цель и права доступа к ней с помощью инструмента Aireplay-ng. Вы конечно можете сканировать любую сеть, какую захотите, с помощью Kismet, но Aireplay-ng непосредственно будет выполнять атаку типа «отказа от обслуживания» (DdoS), которая будет противозаконным действием, если она будет выполнена в той сети, в которой у вас нет разрешения на аудит.

Шаг 2. Выберите оружие

Первым шагом в выборе беспроводных целей является проведение пассивной разведки в определенной Wi-Fi сети. Для этого можно использовать программу под названием Kismet, которая выполняет умный анализ Wi-Fi сигналов пассивно и незаметно. Преимущество этого способа заключается в том, что просто находясь рядом с вашей целью, вы можете отслеживать беспроводной трафик в этой области, а затем спарсить нужную информацию для того, чтобы найти интересное устройство.

Альтернативой Kismet является Arp-scan, который можно настроить несколькими способами для фильтрации информации об обнаруженных сетях. И хотя этот инструмент хорошо работает, иногда на выходе может потребоваться больше работы по расшифровке полученных данных. Сегодня в нашей статье мы будем использовать Kismet.

Шаг 3. Переключите Wi-Fi адаптер в режиме мониторинга

Чтобы начать сканирование сети при помощи любого инструмента, нам нужно включить наш беспроводной сетевой адаптер в режим мониторинга. Мы можем сделать это, набрав следующую команду, при условии, что wlan0 — это имя вашей беспроводной карты. Вы можете узнать имя вашей беспроводной карты, запустив команды ifconfig или ip a, которые выведут на экран доступные сетевые интерфейсы.

После запуска этой команды вы можете снова запустить ifconfig или ip a, чтобы убедиться, что ваша карта находится в режиме мониторинга. Теперь ее название будет чем-то вроде wlan0mon.

Шаг 4. Натравите Kismet на сеть

После того, как вы включите режим мониторинга, мы можем запустить Kismet, набрав следующую команду:

В этой команде мы указываем, какой сетевой адаптер должен использовать Kismet, это делается через флаг -c (от слова client). Мы должны увидеть что-то вроде того, что представлено на скриншоте ниже. Вы можете нажать Tab, затем Enter, чтобы закрыть окно консоли и показать главный экран.

Шаг 5. При помощи Kismet найдите беспроводные камеры безопасности

Теперь мы можем прокрутиться в списке по всем устройствам в сети и попытаться найти что-нибудь интересное. Если вы не можете этого сделать, то попробуйте включить дополнительные параметры в меню «Preferences», чтобы увидеть источник пакетов. Вы можете получить доступ к нему через меню «Kismet», как показано на скриншоте ниже.

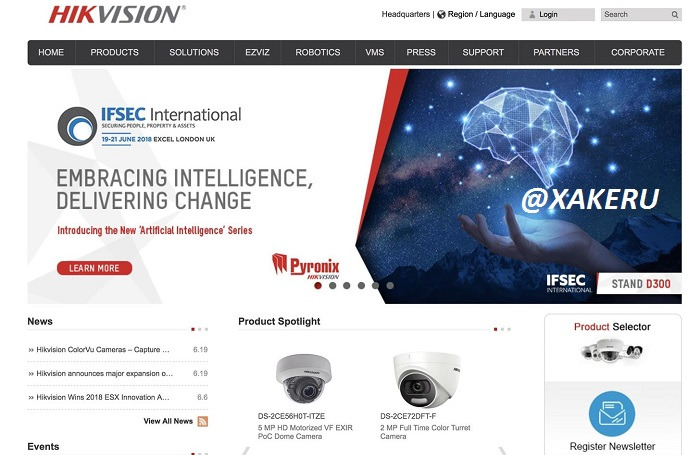

Как только Kismet заработает, вы сможете увидеть название производителя любых устройств, и по этому названию определить, что из перечисленных устройств может быть камерой безопасности. Здесь мы нашли устройство, которое, по словам Kismet, сделано компанией «Hangzhou». Вы можете увидеть, что его MAC-адрес — A4:14:37:44:1F:AC.

Мы остановимся более подробно на том моменте, каким образом назначаются MAC-адреса. Поскольку первые шесть цифр и букв присваиваются определенной организации, то мы можем быстро найти название компании, которая делает такие устройства по номеру «A41437».

Взяв полное название компании (в этом случае Hangzhou Hikvision Digital Technology), и вбив его в поиск Google, мы узнаем линейку ее продуктов. Нам повезло, эта компания как раз делает камеры беспроводного видеонаблюдения.

Теперь у нас есть три части нашей мозаики: имя и BSSID точки доступа Wi-Fi, на которой установлена камера, канал, в который транслирует свой сигнал сеть, и адреса BSSID самой камеры. Вы можете нажать Ctrl-C, чтобы закрыть Kismet.

Стоит отметить, что если камера начинает записывать или отправлять данные только когда видит движение, то и хакер не увидит трафик от нее до тех пор, пока камера не начнет передачу.

Можно предположить, что стриминговая камера, подключенная к DVR, перестанет функционировать, если ее отключить от сети. Имея в своем распоряжении всю эту информацию, можно использовать Aireplay-ng для разрыва соединения.

Шаг 6. Выполните атаку деаутентификации

Чтобы разорвать соединение с устройством, на которое мы нацелились, нам нужно закрепить беспроводную сеть на том канале, где мы видим идущий трафик. Можно сделать это, набрав следующую команду, предположив, что мы хотим заблокировать сетевой адаптер на 6-м канале:

Вот разбивка ее составных частей:

- -0 задает опцию атаки в 0, атаки деаутентификации, которая отправит устройству пакеты аутентификации, идущие как будто бы от точки доступа. Следующий 0 указывает на отправку непрерывного потока пакетов деаутентификации, но вы также можете выбрать фиксированное число.

- -a установит BSSID точки доступа Wi-Fi сети, к которой подключено устройство.

- -c установит BSSID устройства, которое мы хотим убрать из сети.

Итоговый вид нашей команды будет следующим:

Как только эта команда будет запущена, она будет блокировать Wi-Fi соединение между двумя устройствами до тех пор, пока вы ее не прекратите, нажав комбинацию клавиш Ctrl-C.

Защита от такого типа атак

Чтобы предотвратить отключение ваших устройств от беспроводных сетей, лучшим решением является использование Ethernet. Это менее удобно, чем Wi-Fi, но с другой стороны это не позволяет манипулировать соединением, и камера не отключится в критические моменты по чужой воле и удаленно.

Некоторые пользователи применяют различные приемы маскировки, скрывая сеть. Но на самом деле обнаружение «скрытой» сети вызывает больше любопытства и привлекает к себе внимание, чем фактически защищает сеть. Любая камера или устройство, активно использующее Wi-Fi, передает детали своего подключения инструментам, подобным Kismet, что означает, что лучшим решением является простое использование Wi-Fi всегда, когда это возможно.

Еще одно необходимое действие, которое нужно предпринять — снизить мощность точки доступа Wi-Fi сети, чтобы предотвратить передачу сигнала на большее, чем нужно, расстояние, откуда этот сигнал может быть перехвачен. У большинства устройств IoT эта функция не включена.

У Интернета вещей есть серьезные недостатки

Благодаря возможности выборочного отключения любого устройства, зависящего от Wi-Fi, хакеры могут эксплуатировать эту возможность в тех ситуациях, когда обеспечение безопасности зависит от работоспособности этих устройств. Обновление и усовершенствование этих устройств зависит от людей, использующих и устанавливающих эти устройства, которые должны выполнять только роли, соответствующие их возможностям. В этом случае ясно, что на камеру, зависящую от Wi-Fi, нельзя полагаться для обеспечения непрерывного потокового освещения в важных областях.

Надеемся, что вам понравилась эта статья по отключению с помощью Aireplay-ng IoT-устройств, таких как Wi-Fi-камеры.

Читайте также: