Команда whois для windows

Обновлено: 08.07.2024

Но начну с небольшого уточнения. WHOIS (от англ. who is – кто такой?) – это сетевой протокол прикладного уровня, служащий для получения регистрационных данных о владельцах доменов, IP-адресах и автономных системах из публичных баз данных регистраторов IP-адресов и доменных имён.

Всё выше изложенное было приведено для того, чтобы объяснить, о чём идёт речь и доказать, что фишка вполне легальная, доступная и не несёт угрозы для вашего компьютера. Более того, скачать утилиту Whois, я предлагаю с официального сайта Microsoft (см. кнопку ниже) . На открывшейся странице, кликните ссылку «Загрузить Whois». Скачанный ZIP-архив, у меня весит 76,1 Кб. В архиве находятся два файла: Eula.txt (условия использования) и whois.exe (сама утилита) .

Установка утилиты Whois для Windows

Здесь я обойдусь без вступительных объяснений. Просто дам вам пошаговую инструкцию. После её прочтения вы и сами сможете понять, что здесь к чему.

Шаг 1. По умолчанию все загружаемые из сети Интернет файлы попадают в папку «Загрузка» папки пользовательского профиля в Windows. Здесь же вы можете создать папку «Программы» или «Soft», на ваше усмотрение.

Cоздание папки для утилит Windows

Шаг 2. Зайдите в папку «Загрузка» и найдите в ней архив whois.zip. Зайдите в архив, как в обычную папку Windows (или воспользуйтесь программой архиватором) , и скопируйте файл whois.exe в созданную папку «Программы».

Шаг 3. Зайдите в папку «Программы» и скопируйте путь к ней.

Как узнать/получить полный путь к текущей папке в Проводнике Windows?

Шаг 4. Наведите курсор мыши на пункт «Компьютер» в левой части окна проводника «Папки» и кликните правую кнопку мыши. В появившемся контекстном меню выберите пункт «Свойства».

Свойства компьютера в Windows

Шаг 5. В открывшемся окне: Панель управления > Система – в левой части окна «Задачи» кликните пункт «Дополнительные параметры системы». В появившемся окне «Свойства системы», перейдите на вкладку «Дополнительно» и кликните кнопку «Переменные среды…». В открывшемся окне «Переменные среды», в секции «Системные переменны» найдите и кликните переменную «Path», а потом кнопку «Изменить…»

Редактирование переменной среды Path в Windows

Шаг 7. Перезагрузите компьютер.

Таким образом, наша папка, и находящаяся в ней утилита, стали доступны из любого места.

Использование утилиты Whois для Windows

Использование утилиты Whois происходит из командной строки Windows. Кликните кнопку «Пуск» и введите в строке поиска: cmd – нажмите кнопку «Enter».

Вызов окна командной строки в Windows

В открывшемся окне введите команду whois, используя следующий формат:

Использование утилиты Whois для Windows

Как вы видите, всё достаточно просто и удобно. В статье я постарался расписать всё достаточно подробно и доступно. Ничего сложного в установке и использовании утилиты Whois от Марка Руссиновча нет, но выбор за вами. А у меня всё. Спасибо за внимание. Удачи!

В Windows 8 редактирование переменных находится не в панели управления, а в самой системе

20 июля 2014 г., 19:17 Удалить комментарий

2Алексей Булгаков не, в windows 8 всё тоже самое. вы что-то путаете.

Задумывались ли вы, кто владеет конкретным доменным именем? Вы когда-нибудь хотели купить доменное имя и хотели узнать, был ли домен доступен?

Однако многие владельцы доменов включают защиту конфиденциальности, чтобы их контактная информация не была общедоступной. Большинство регистраторов доменных имен (обычно хостинговых компаний) предлагают защиту конфиденциальности за небольшую плату.

Помимо использования Whois для поиска владельцев доменных имен, вы также можете искать такую же информацию об IP-адресах, которая будет в основном полезна для системных и сетевых администраторов.

Обычно, когда кто-то хочет найти домен, он использует веб-инструмент, такой как ICANN Whois, или другой бесплатный онлайн-интерфейс к базе данных Whois. Однако, если вы занимаетесь работой и часто делаете запросы к Whois, вам понадобится более удобный и эффективный метод выполнения запросов к Whois. Вот где утилита whois доступна для Windows и встроена прямо в системы MacOS и Linux.

Microsoft делает утилиту Whois доступной в составе набора инструментов Windows Sysinternals, набора инструментов для администраторов серверов и сетей, а также в качестве бесплатной автономной утилиты Whois, которая работает в Windows Client Vista и более поздних версиях, Windows Server 2008 и более поздних версиях и на Nano Server 2016 и выше. Windows Whois проста в скачивании и использовании:

- Скачанная утилита Whois

- Распакуйте архив в папку

- Затем распакуйте исполняемый файл в каталог по системному пути.

Запустите WHOIS из командной строки Windows

Чтобы сделать вывод Whois более удобным для чтения, перенаправьте его вывод в текстовый файл, который затем можно прокрутить с помощью обычного текстового редактора, такого как Notepad или Notepad ++. Вот как записать вывод Whois в текстовый файл.

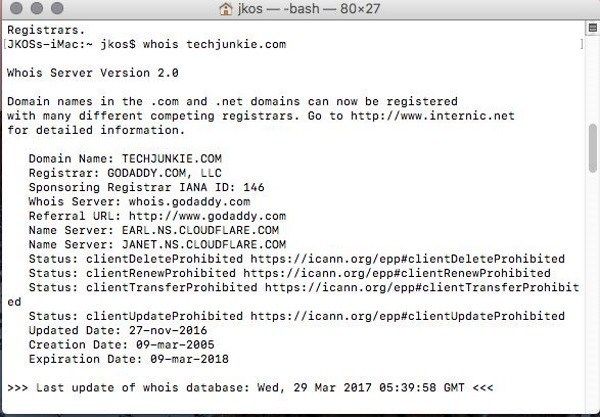

Что означает вывод Whois?

Некоторые данные, включенные в запрос Whois, очевидны: имя владельца, адрес, контактный адрес электронной почты, телефон и т. Д. Но как насчет отдыха?

Зачем вам нужно запускать Whois?

Возможно, вы захотите посмотреть, когда истекает срок действия домена, какие серверы имен обрабатывают хостинг DNS, или вы можете узнать, кто является хостинговой службой, чтобы вы могли подать жалобу. Вам может даже понравиться доменное имя, чтобы связаться с владельцем по поводу покупки домена, хотя владельцы домена часто взимают дополнительную плату.

Если вы смените веб-хостинг или почтовый хостинг, вам нужно будет запросить у Whois сервер имен, который сообщит вам, где находится домен.

При переносе веб-сайта и электронной почты на новый хостинг вам необходимо обновить серверы имен, чтобы они указывали на ваш новый хостинг, а затем убедиться, что изменения сервера имен вступили в силу. Это задачи, для которых вы найдете утилиту Whois неотъемлемой частью вашего инструментария.

Запуск Whois в Mac или Linux

Конечно, не только пользователи Windows могут запускать Whois. Пользователям Windows просто нужно добавить специальный инструмент для этого; MacOS и Linux имеют встроенную в систему утилиту Whois и готовы к использованию. Такие утилиты, как Whois, установлены по умолчанию.

Запуск Whois на MacOS

Чтобы выполнить запрос Whois на Mac, выполните следующие действия.

Вы должны увидеть тот же результат, что и в примере с Windows выше.

Запуск Whois в Linux

Запуск Whois в Linux практически идентичен запуску в терминале macOS:

Вы также увидите ту же запись, что и для пользователей Windows и Mac.

Если вы хотите узнать больше о Whois, обратитесь к разделу Как определить, кому принадлежит домен с помощью Whois. Если вы пользователь MacOS, вы можете найти, Как очистить кэш DNS на MacOS.

Есть ли у вас какие-либо специальные применения для Whois или других утилит DNS, таких как dig и Nslookup? Пожалуйста, дайте нам знать в комментариях!

Сетевые утилиты командной строки ping, traceroute и whois — в числе первых вещей, о которых узнают начинающие системные администраторы. Многие, кто не специализируется на сетях, ими и ограничиваются, и совершенно зря. При помощи стандартных инструментов можно извлечь гораздо больше информации о проблеме, чем может показаться.

В этой статье я расскажу вам, о секретах использования сетевых утилиты командной строки ping, traceroute и whois.

Сетевые утилиты командной строки

Начнем с самой популярной, о которой знает каждый админ.

Сетевая утилита ping

Однако этот протокол не просто так называется Internet Message Control Protocol. Его функции далеко не только диагностические, а диагностические функции куда шире, чем «ответил — не ответил».

Возможности ping

Но уж если тебе пришел ответ от промежуточного маршрутизатора, он обычно информативен. К примеру, ответ destination host unreachable должен отправляться только тогда, когда хост находится в одной локальной сети с маршрутизатором и не отвечает. Самый простой способ увидеть эту ошибку — пингануть заведомо несуществующий адрес в своей же сети: к примеру, если твоя сеть 192.168.0.0/24 и хоста 192.168.0.200 в ней нет, выполнить ping 192.168.0.200 .

Такой ответ может прийти только от последнего маршрутизатора на пути к хосту.

А вот network unreachable говорит об отсутствии маршрута к указанной сети у одного из хостов на пути. Эта ошибка может возникнуть в любом месте пути, поэтому нужно обратить внимание на отправителя.

Чаще всего эта проблема у тебя самого: слетели настройки маршрутов или хост не получил маршрут от сервера DHCP. Но такой ответ может прийти и от промежуточного маршрутизатора:

From 192.0.2.100 icmp_seq = 1 Destination Net UnreachableЕсли ты видишь такую картину, что-то серьезно пошло не так. Если хост достижим из других сетей, вполне возможно, что у провайдера проблема с настройками BGP. Я как минимум один раз сталкивался с тем, что крупный провайдер ошибочно фильтровал маршруты из сети, которую он считал зарезервированной для использования в будущем, хотя на тот момент IANA уже полгода как передала ее RIPE NCC и многие люди получили адреса из нее.

Если не хочешь быть как тот провайдер, можно воспользоваться автоматически обновляемыми списками несуществующих адресов вроде Cymru Bogon Reference

Ошибки семейства destination host/net prohibited означают, что пакет был отброшен правилом межсетевого экрана. Впрочем, никто не обязывает отвечать отправителю именно так или вообще отвечать. К примеру, в Linux правила вида iptables -j REJECT по умолчанию выдают destination port unreachable , если явно не указать --reject-with , причем указать можно любой тип, даже icmp-net-unreachable .

Но это все о простом ping без опций. Некоторые проблемы лучше всего выявляются дополнительными опциями.

Определение проблемы с MTU

Пользователи VPN нередко могут столкнуться с недоступностью определенных ресурсов именно через туннель, даже если без туннеля из той же сети они прекрасно работают.

Распространенная причина таких проблем — некорректно настроена сеть назначения, из-за чего пакеты перестают проходить через туннель. Поскольку MTU (Maximum Transmission Unit — максимальный размер пакета) для туннелей меньше, чем стандартный для интернета размер 1500, правильная работа соединений требует работающего path MTU discovery. Увы, работает он не всегда, и самый простой способ его сломать — запретить протокол ICMP, «чтобы не пинговал кто попало».

Такие патологические случаи среди сетевых админов встречаются редко, но именно сломанный PMTU discovery , увы, распространен.

Поиск глубокой инспекции пакетов

Многие решения для DPI не смотрят так уж глубоко, а просто ищут фиксированные строки в пакетах. В некоторых случаях определить наличие такого DPI на пути можно с помощью одного ping. В Linux для этого есть опция --pattern . Один недостаток — сомнительную строку придется вручную кодировать в hex, но, если установить генератор пакетов нет никакой возможности, может пригодиться.

TTL exceeded

Еще одна ошибка, которую на практике можно увидеть только с дополнительной опцией, — Time to live exceeded . Поле Time To Live у пакетов IPv4 (Hop Limit в IPv6) ограничено значением 255, но интернет — «тесная сеть», и средний путь не достигает и одной десятой максимальной длины. Изначальная цель этого механизма — предотвратить бесконечную пересылку пакетов по кругу при возникновении петли маршрутизации, но современные протоколы исключают петли. Тем не менее никто не мешает указать TTL заведомо короче ожидаемой длины пути:

Сетевая утилита traceroute

На первый взгляд traceroute представляется таким же простым инструментом, как ping. На самом деле из его вывода тоже можно извлечь больше данных, чем кажется. В то же время там можно увидеть проблему, которой не существует в реальности, а реальные проблемы могут никак не отображаться.

Задержки

Как обычная команда traceroute, так и инструменты вроде MTR весьма популярны для поиска «узких мест» в сети. MTR показывает статистику задержек для каждого хоста на пути.

Однако интерпретация этих данных не так очевидна. Предположим, ты видишь на первом хосте задержку в 20 миллисекунд, а на втором — 950. Не спеши радоваться, что нашел узкое место, и ругать админов той сети. Задержки выдачи ICMP TTL exceeded могут не иметь ничего общего с задержками передачи пакетов.

В нашем сценарии 950 миллисекунд — это именно время, которое прошло от отправки пакета до получения ответа ICMP. Сколько ушло времени на передачу тестового пакета — неизвестно. Сколько ушло на доставку ответа — тоже. Сколько прошло времени между получением пакета и отправкой ответа?

Поэтому сам по себе всплеск задержек в выводе traceroute или MTR ничего не означает. Вот если все задержки на последующих хостах больше 950 миллисекунд, тогда уже есть повод ругаться с админами.

Асимметричные пути, балансировка, MPLS

Не меньшей ошибкой будет считать, что трафик всегда возвращается к тебе тем же путем, который ты видишь в traceroute. Для транзитных маршрутизаторов, в отличие от клиентских, асимметричная маршрутизация — явление обычное, даже неизбежное.

Если сеть провайдера A подключена к сетям B и C каналами с одинаковой пропускной способностью и качеством, будет вполне естественно распределить исходящий трафик по этим каналам. Однако даже если админы провайдера А предпочитают отправлять большую часть трафика через сеть B, над входящим трафиком у них нет почти никакого контроля. Можно искусственно «ухудшить» анонсы маршрутов в сети C, но и в этом случае нет гарантии, что клиенты сети B проводят ту же политику. Вполне возможно, что они как раз предпочитают сеть C.

Предположим, что сеть C на самом деле плохая. Увидим ли мы это в traceroute? Очевидно, нет, поскольку истечение TTL всегда случается на прямом пути, а не на обратном. Никакого способа увидеть полный граф сети не существует.

Еще более интересной ситуацию делает MPLS. Поскольку кадры MPLS инкапсулируют пакеты IP целиком и для сетей на концах LSP он выглядит как прямое физическое соединение, огромная часть внутренней структуры транзитной сети оказывается невидимой.

Эта ситуация делает отладку сложнее не только для пользователей, но и для самих провайдеров, поэтому иногда используют MPLS ICMP tunneling, который позволяет генерировать корректные ответы. Однако, поскольку отправителем пакетов IP выступает последний маршрутизатор в логическом соединении MPLS (до него никакой обработки IP не делается), это будет выглядеть как множество хостов с нулевой задержкой между ними.

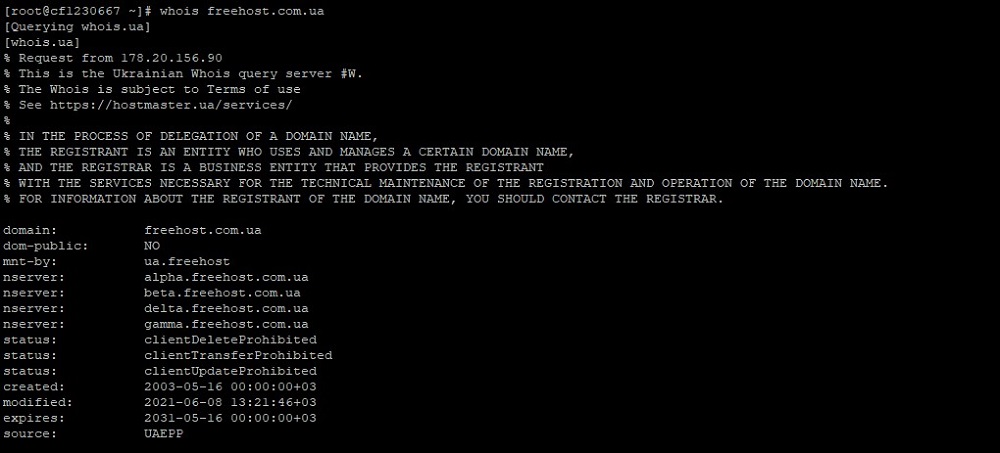

Сетевая утилита whois

Предположим, ты нашел проблемную сеть с помощью ping или traceroute или увидел адреса злоумышленников в логах. Как теперь найти, с кем ругаться? Здесь тебе на помощь придет whois.

Каждый выделенный ресурс, будь то номер автономной системы или адрес сети, имеет в базе данных свою запись, из которой можно узнать его принадлежность.

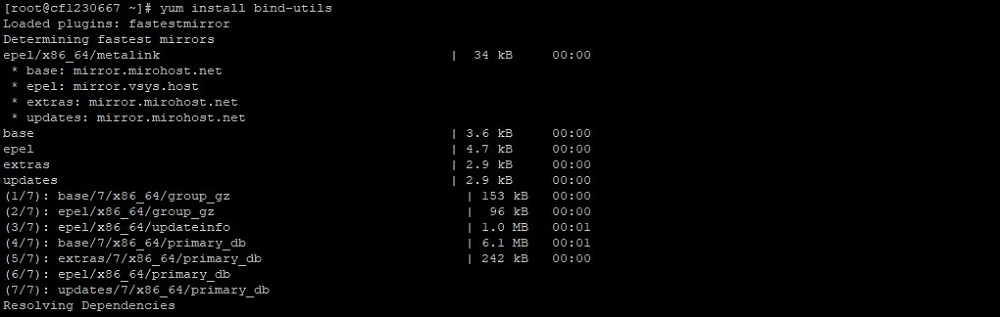

DNS (Domain Name System) — это система доменных имён, с помощью которой каждому имени домена сопоставляется его реальный IP адрес. В основе самого понятия DNS лежит представление о структуре доменного имени и зонах. Чтобы понять, как работать с доменными именами в Linux, нам необходимо изучить основные команды для работы с DNS, их синтаксис и примеры применения на практике. В этой статье рассмотрим следующие команды: host, nslookup, dig, whois, ping. Все практические задачи по работе с доменными именами мы покажем на нашем VPS под управлением серверной ОС CentOS 7. Для работы нам потребуется установить пакет утилит: bind-utils, без которого в CentOS 7 не будут работать команды host, nslookup, dig.

Также в синтаксисе некоторых команд мы будем использовать основные DNS записи для доменного имени (A, AAAA, MX, NS, SOA, TXT, CNAME, PTR), ниже расшифруем, что означает каждая из них.

Зарегистрировать домен Вы можете здесь.

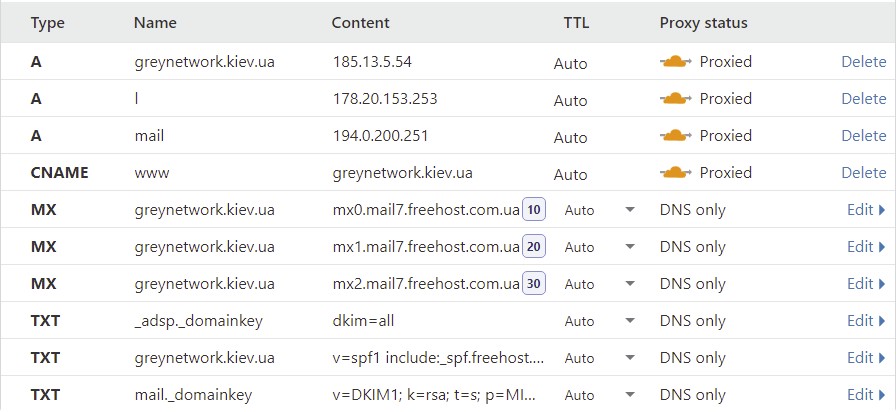

Основные DNS записи для домена

Все владельцы доменов могут зайти в свой рабочий кабинет у хостинг-провайдера (или регистратора доменных имен) и посмотреть записи для своего домена, оформленные, как правило, в виде таблицы, которая содержит следующие поля:

- Имя (хост, псевдоним);

- Тип записи;

- Значение (IP адрес, назначение, ответ и т.д.).

Существуют следующие типы записей:

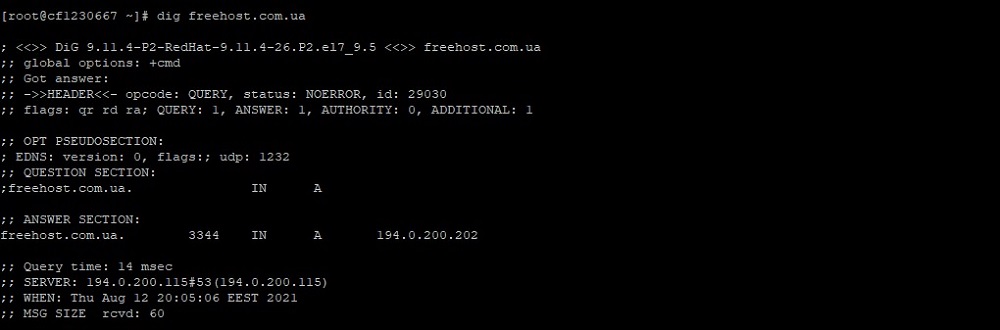

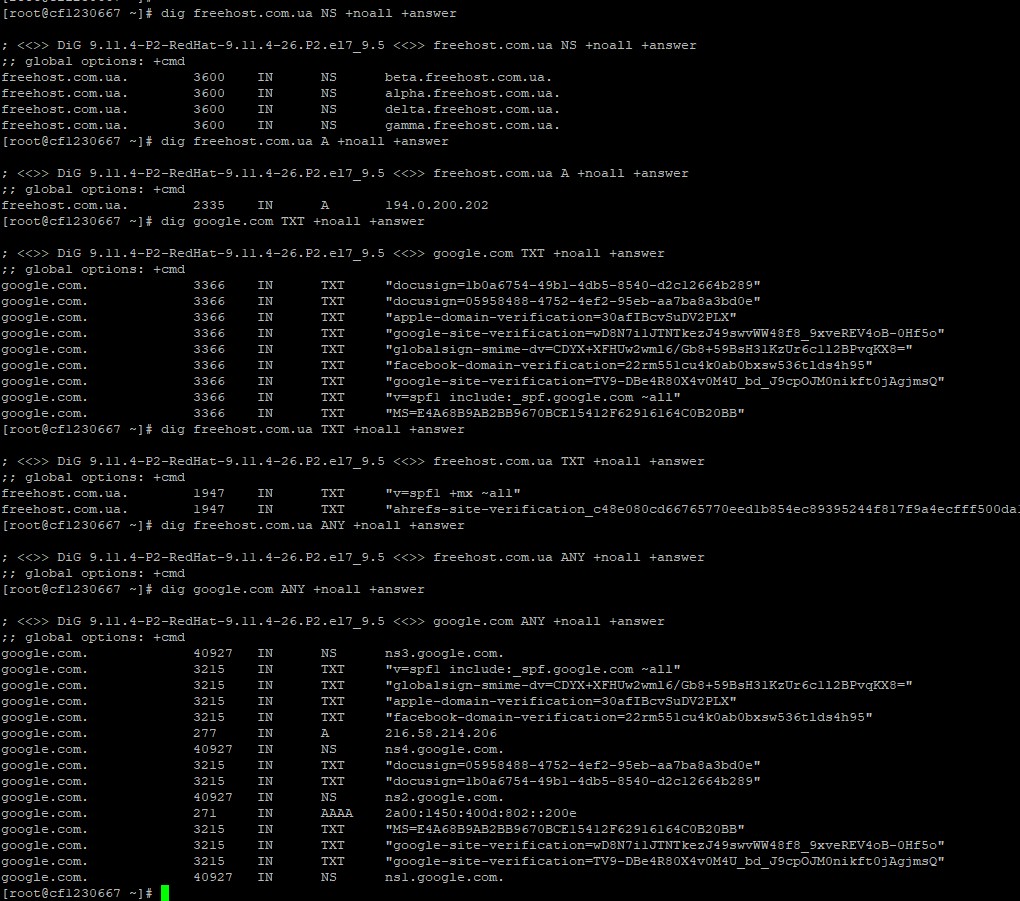

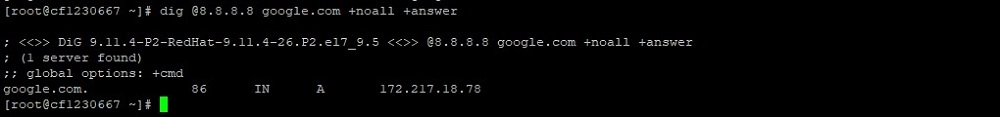

Команда dig

Одна из основных команд Linux для работы с доменами — это dig (domain information groper). Утилита предоставляет возможность узнать о домене наиболее полную информацию, например, IP адрес, который привязан к данному доменному имени и еще ряд полезных для системного администратора параметров. Синтаксис команды dig следующий:

dig [@сервер] [имя домена] [тип записи] [флаги], где:

- @cервер — указывает IP-адрес сервера DNS, если не указать этот параметр, то обращение идет к серверу DNS «по умолчанию»;

- имя домена — указывает имя домена, о котором нужно получить информацию;

- тип записи — тип записи DNS (А, MX, TXT, NS и т.д.);

- флаги — с помощью флагов можно задать дополнительные опции утилиты dig.

Ниже укажем основные флаги утилиты dig:

- +[no]all — используется для вывода на экран или сокрытия всех установленных «по умолчанию» флагов;

- +[no]answer — необходима для отображения только ответа на запрос;

- +short — выводит информацию о домене в сокращенном формате;

- +[no]identify — применяется совместно с флагом +short для отображения информации об IP-адресе сервера;

- +[no]comments — служит для вывода информации без комментариев;

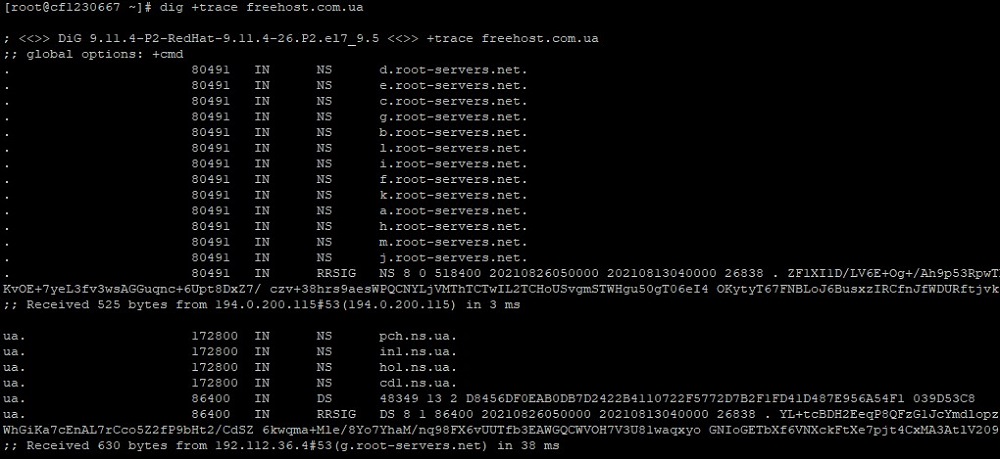

- +[no]trace — используется для вывода списка DNS серверов, через которые идет запрос на получение данных о домене.

Дополнительно, могут быть использованы следующие опции для команды dig:

- -4 — разрешает к использованию только IPv4;

- -6 — разрешает к использованию только IPv6;

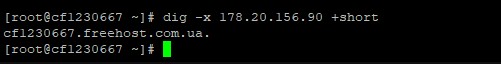

- -x — служит для получения имени домена по его IP-адресу;

- -f — предназначена, чтобы прочитать список доменов из файла;

- -t — служит для обозначения типа записи, которую надо вывести на экран;

- -p — показывает номер порта DNS сервера.

Мы показали только часто употребляемые флаги и опции команды dig, для получения полной информации по данному вопросу советуем воспользоваться командой:

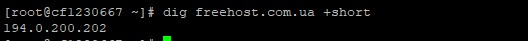

Сейчас приведем практические примеры использования утилиты dig. Самый простой случай применения dig:

Например, введем в терминале:

Как понять результаты выполнения этой команды? Информация условно поделена на три секции:

- секция HEADER — показывает текущую версию утилиты dig, ID запроса и т. д.;

- секция QUESTION SECTION — выводит на экран текущий запрос;

- секция ANSWER SECTION — отображает ответ на созданный запрос (в нашем запросе выводит IP домена).

Если вы хотите получить только основные данные по домену, то стоит задать сокращенный запрос следующей командой:

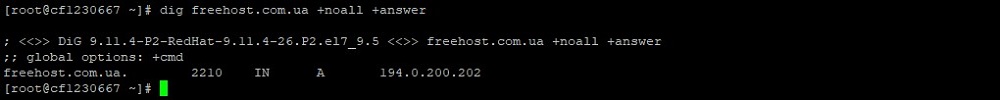

При использовании флага +noall будет отключен вывод на экран информации всех трех секций:

Если вы хотите увидеть информацию только из секции ANSWER SECTION, то выполните следующую команду:

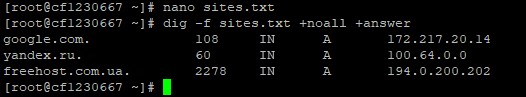

При необходимости получить такого рода информацию по нескольким доменам сразу, советуем создать специальный файл sites.txt в редакторе nano и занести туда доменные имена нужных сайтов, например:

Далее следует выполнить команду в терминале:

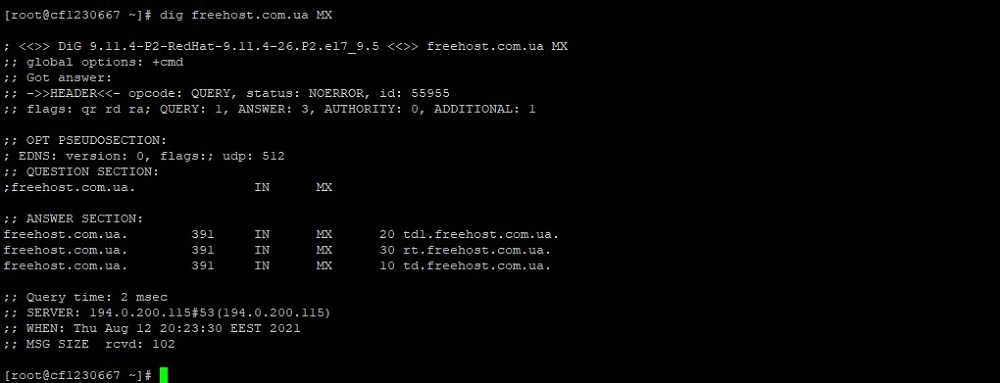

Теперь попробуем получить определенные типы записей DNS (A, MX, NS, TXT и т.д.), для этого выполняем команду dig, применяя следующие флаги, например, для типа записи «почтовый сервер»:

Или же, если мы хотим получить ответ только для третьей секции утилиты dig:

Для решения обратной задачи — получения имени домена по IP-адресу, выполним команду dig с опцией -x:

Попытаемся узнать, через какие DNS сервера идет запрос для получения информации о домене (команда трассировки в Linux):

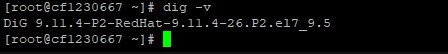

Для вывода текущей версии утилиты dig воспользуемся опцией -v:

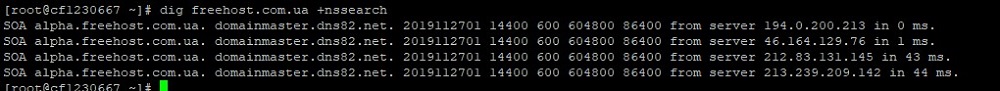

Для проверки синхронизации зоны со всеми NS введем команду:

Команда nslookup

Эта команда также позволяет получить информацию по домену или по IP адресу. Основной синтаксис написания nslookup:

nslookup [опции] [доменное имя] [сервер]

где [сервер] — указывать необязательно.

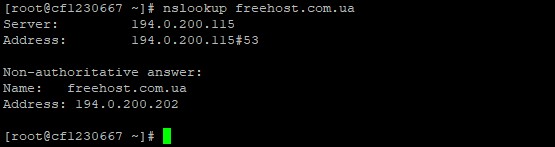

Самый простой пример использования nslookup приведем ниже:

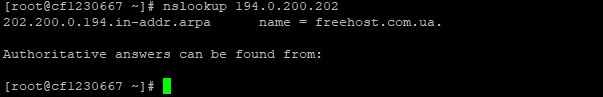

Можем выполнить и обратную задачу — по IP адресу узнать доменное имя сайта.

Ниже приведем основные опции команды nslookup:

- type – записывается тип записи DNS (к примеру, NS, TXT, SOA и др.);

- port – указывается номер порта;

- recurse – в случае, когда DNS не отвечает, использовать другие DNS;

- retry – задается количество попыток;

- timeout – время;

- fail – в случае, когда DNS возвращает ошибку, необходимо использовать другой сервер.

Приведем примеры команды, с использованием опции type (тип записи), например, для получения записей типа NS, MX, TXT, SOA и т.д.:

Техническую информацию о домене можно получить в ответе, запустив команду nslookup с параметром для типа записи SOA:

- origin — источник информации;

- mail addr — указывает email address администратора домена;

- serial — показывает время в формате timestamp;

- refresh — выводит время в секундах, в течении которого нужно повторить подключения, чтобы обновить информацию;

- retry — указывает время в секундах, через которое необходимо опять повторить подключения к DNS, в случае, если он недоступен;

- expire — показывает интервал времени в секундах, через который нужно считать информацию, полученную от первого DNS, устаревшей;

- minimum — это время в секундах, которое проходит до следующего обновления.

Команда whois

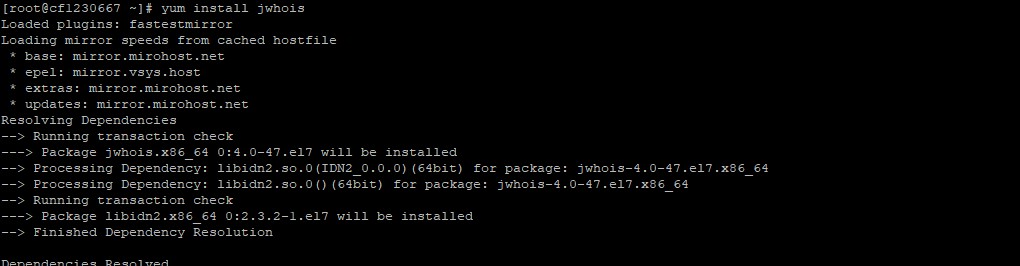

Whois — это сервис, который позволяет узнать всю информацию о владельце домена. В ОС Linux эту команду можно вводить прямо в терминале. В CentOS 7 данная служба не установлена «по умолчанию», поэтому необходимо ее установить:

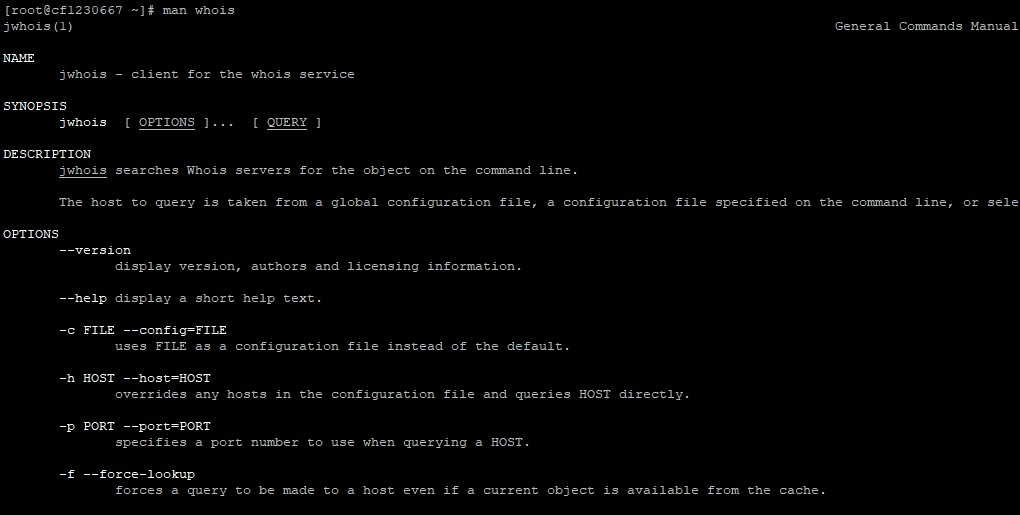

Для изучения всех параметров команды whois выполните:

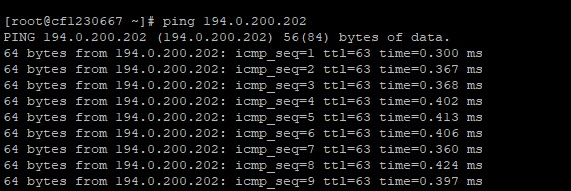

Команда ping

Команда ping известна всем пользователям сети, которые сталкивались с проблемами с соединением. Ping служит для того, чтобы узнать, есть ли связь с удаленным узлом сети, используя протокол ICMP (Internet Control Message Protocol). Принцип действия утилиты простой: на удаленный хост передается пакет с данными ICMP, с целью получить пакет с ответом — если он приходит, то удаленный узел считается доступным.

Синтаксис данной команды:

ping [опции] [адрес удаленного узла]

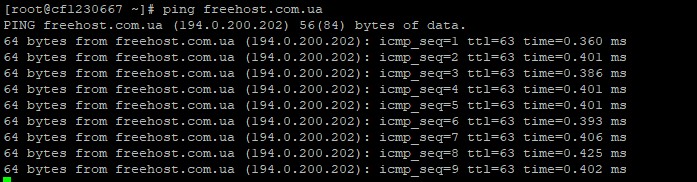

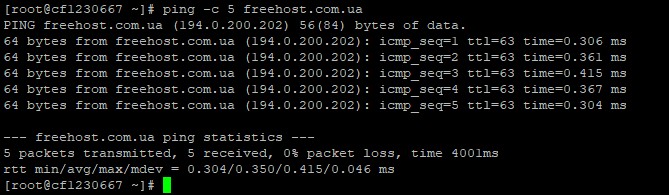

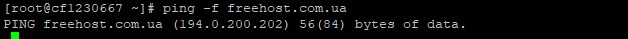

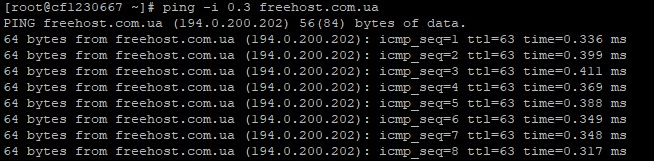

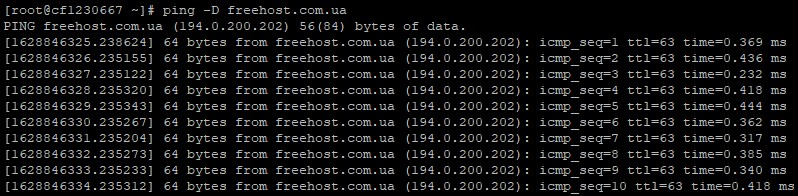

На скриншотах ниже показаны простые примеры использования команды ping:

Команда ping может исполняться достаточно долго, для выхода из этого режима необходимо нажать комбинацию клавиш: ctrl+c.

Ниже приведем некоторые опции утилиты ping с примерами:

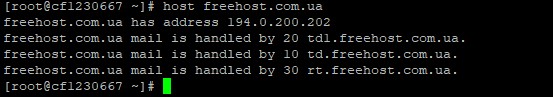

Команда host

Еще одна команда для работы с DNS — это host. Она предназначена для получения информации о доменном имени, например, чтобы по имени домена узнать IP адрес:

Данную команду можно использовать со следующими опциями, например:

- -l — выводит на экран всю информацию о домене;

- -v — выдает результаты в подробном формате;

- -w — принуждает утилиту host ждать ответ;

- -r — используется для выключения режима рекурсии (в этом случае DNS-сервер не обращается за информацией к другим DNS-серверам, используется только локальная база);

- -d — необходимо для включения режима отладки;

- -t querytype — определяет тип запроса (например, -t TXT — возвращает только тип записи TXT для домена);

- -a — служит для восстановления всех записей в DNS.

Заключение

В данной статье мы рассказали нашим читателям, как работать с системой доменных имён (DNS) с помощью команд host, nslookup, dig, whois, ping. В нашем материале приведены практические задачи, которые может решать системный администратор или пользователь Linux в своей ежедневной работе, применяя эти утилиты.

Читайте также: