Ловушка snmp windows 7 что это

Обновлено: 05.07.2024

Trap («ловушка») – это определенный тип действия протокола SNMP. Он позволяет клиентам асинхронно информировать сервер о наступлении определенного числа значимых событий. Другими словами - это способ отправки уведомлений сетевым администраторам, использующим консоли управления, поддерживающие данный протокол.

Администратор определяет пороговые значения, которые используют для создания зоны треппинга. Диапазон значений из предустановленных пороговых значений – перегрузка.

Некоторые устройства, особенно построенные совсем недавно, могут передавать SNMPловушки самостоятельно, чтобы предупреждать менеджера SNMP , когда они испытывают проблемы. Для более старых устройств, которые не поддерживают протокол SNMP изначально, SNMP RTU может быть использован для сбора сигналов от нескольких устаревших устройств одновременно, конвертировать их в SNMP ловушки, и передавать их (чаще всего по локальной сети) к своему менеджеру SNMP.

Есть два основных способа для передачи полезной информации с помощью SNMP ловушек. Один заключается в использовании так называемых "гранулированных ловушек". Гранулированные ловушки могут отличаться друг от друга, потому что каждая из них имеет уникальный идентификационный номер (так называемый OID или "идентификатор объекта» в SNMP мире).

SNMP-менеджер после получения SNMP ловушки с устройства будет искать OID для управление информационной базой или MIB. Потому что гранулированные ловушки используют уникальные идентификационные номера, чтобы поддерживать этот метод поиска, данные сигнализации не должны обязательно содержаться в ловушке SNMP. Это не снижает пропускную способность, потребляемую SNMP ловушками, потому что они не посылают избыточную информацию через сеть, так как менеджер SNMP может легко посмотреть эти данные сам.

Когда гранулированные ловушки не используются, SNMP ловушки могут быть сконфигурированы, чтобы содержать данные о тревожной сигнализации в себе. В этом случае, для всех SNMP ловушек от устройства можно использовать только один OID. Чтобы понять эти типы ловушек, менеджеру SNMP необходимо проанализировать данные, содержащиеся в них. Данные хранятся в пределах ловушки SNMP в простой конфигурации двумя ключ-значениями. Предпочтительно использовать гранулированные ловушки для сценариев мониторинга сети, потому что это снижает нагрузку на сети, которые могли бы быть использованы для приносящей доход деятельности.

Тем не менее, важно, подобрать универсальный менеджер SNMP , который способен обрабатывать оба типа SNMP ловушек. Даже если все ваши пульты сигнализации (RTU в) отправляют только гранулированные ловушки, то по крайней мере один из ваших других устройств будут использовать привязки переменных для хранения данных сигнализации вместо этого. Представьте себе головную боль от осознания ваш менеджер SNMP не будет способен собирать SNMP ловушки из 100% ваших сетевых устройств.

SNMP менеджер не может записать местоположение, время, тяжесть и описания тревожных событий. Для адаптации менеджера SNMP для мониторинга, эти факторы необходимо создать и поддерживать список сигнализации, представляющий все отслеживаемые точки в сети - а затем также создавать и поддерживать базу данных, связывающую все ловушки, которые могут быть отправлены на менеджер SNMP с тревог на этот список.

Чтобы было легче понять, как SNMP ловушки работают, полезно рассмотреть пример. Один SNMP RTU, который широко используется в сетях по всему миру –это NetGuardian . Удобство и качество программного обеспечения позволило данному продукту быть развернутым на телекоммуникационных сетях по всему миру.

Это RTU посылает SNMP ловушки на различные входы. Чаще всего, NetGuardian шлет SNMP ловушки так, чтобы менеджер SNMP , когда один из его 32 дискретных входов сигнализации срабатывал при выходе замыкания контактов из одного из ваших устройств. Это может означать, что угодно, от отказа генератора, до отключения датчика движения.

- Uptimeустройства, время которое прошло с момента подключения устройства.

- Идентификатор (OID), включают себя информацию о событии, которое прошло.

- Любые пары идентификаторов и их значения, которые могут предоставить дополнительную информацию.

Назначение ловушек задается именем узла или IP-адресом. Для ее использование необходимо указать имя сообщества.

Join the Typesetter Community

Искать

Typesetter Features

Easy to use True WYSIWYG Editing.

Flat-file data storage and advanced resource management for fast websites.

Проводятся технические работы по обновлению компонентов блога. Возможно некорректное отображение некоторых элементов. Приносим свои извинения за временные неудобства. Мы стараемся сделать блог лучше =)

вторник, апреля 19, 2016

SNMP в Windows Часть 4. SNMP Trap - мы в ловушке!

На агенте, для наших экспериментов, создадим лупбек интерфейс. Лупбек интерфейс - это программный интерфейс. Весь отсылаемый на него трафик, тут же принимается им обратно. Но в данном случае он нам нужен не для этого, а только для того чтобы сымитировать падение интерфейса. Если у вас на компьютере есть две сетевые платы, то можете не создавать лупбек, а использовать вторую плату для экспериментов.

Для того чтобы создать лупбек перейдите в "Панель управления" - "Оборудование и звук" - "Диспетчер устройств". На вкладке "Действие" выберите "Установить старое устройство". Нажмите далее. Выберите "Установка оборудования, выбранного из списка вручную", затем "Сетевые адаптеры". В левой части окна выбираем " Microsoft" , в правой "Адаптер Microsoft замыкания на себя". Нажимаем далее.

Теперь, если вы перейдете в "Панель управления" - "Сеть и интернет" - "Центр управления сетями и общим доступом" - "Изменения параметров адаптера", то вы увидите что у вас появилось новое сетевое подключение. Перейдите в его настройки и задайте ему IP адрес. После этого запустите командную строку и выполните в ней команду route print . В выводе данной команды обратите внимание на список сетевых интерфейсов и то какой номер получил ваш только что созданный лупбек интерфейс. В моем случае это номер 40. Запоминаем это и идем дальше, позже эта информация нам пригодится.

Для настройки агента SNMP на отправку Trap ов перейдем в "Панель управления" - "Система и безопасность" - "Администрирование" - "Службы". Откроем свойства службы "Служба SNMP" и перейдем на вкладку "Ловушки". Здесь мы указываем IP адрес менеджера (в моем случае это IP адрес виртуальной машины) на который мы будет отправлять Trap ы. А так же community , которое мы будем использовать для данных целей. Собственно на этом настройку агента можно считать законченной.

Перейдем к менеджеру. В качестве обработчика SNMP Trap ов можно использовать огромное число программных продуктов, но раз уж мы использовали PowerSNMP Free Manager в одной из наших предыдущих статей о SNMP , давайте задействуем его и для отлова SNMP Trap . Для этого просто запускаем его на виртуальной машине и не делаем ничего более. Все, PowerSNMP Free Manager готов для прием SNMP Trap .

Теперь когда тестовый стенд настроен займемся непосредственно экспериментом. Перейдем на виртуальную машину. Откроем PowerSNMP Free Manager. Сосредотачиваем свое внимание на вкладке Traps в нижней части его окна и ждем.

|

| Вкладка Traps PowerSNMP Free Manager - трапов пока нет |

Теперь подождем пару секунд и перейдем в окно PowerSNMP Free Manager на станции менеджере. Если все сделано верно, то на вкладке Trap появится новая информация.

Поле GenericTrap указывает на тип произошедшего события, всего таких типов может быть 5+1:

- coldStart (0) - говорит о том что SNMP агент был перезагружен. Все значения переменных управления сброшены на значения по умолчанию. Посылается при включении устройства;

- warmStart (1) - говорит о том что произошел перезапуск SNMP агента Все значения переменных управления остались без изменения;

- linkDown (2) - говорит о том что на устройстве упал какой то интерфейс;

- linkUp (3) - говорит о том что на устройстве поднялся какой то интерфейс;

- authenticationFailure (4) - Говорит о том, что кто то пытался сделать запрос к вашему агенту с некорректным значением community ;

- egpNeighborLoss (5) - Говорит о том что упал сосед по протоколу Exterior Gateway Protocol ( EGP );

- enterpriseSpecific (6) - говорит о том что тип данного трапа не являться стандартным, и это нестандартное значение указывается в поле Specific Trap , и для его идентификации необходимо обратиться к документации производителя оборудования.

В открывшемся окне можно узнать номер упавшего сетевого интерфейса и его OID . Как не странно - упал интерфейс с номером 40. А именно этот номер мы уже видели ранее в выводе команды route print , как номер закрепленный за лупбек интерфейсом.

И так с помощью данного трапа мы смогли узнать что на рабочей станции с IP адресом 192.168.1.2 под управлением Windows отвалился лупбек интерфейс. Теперь я думаю вам понятен способ работы с SNMP Trap , и надеюсь вы горите желанием опробовать работу с трапами на практике.

2 коммент.:

Можно ли создавать свои OID-ы чтобы записывать в них какие нибудь числа, строки. Если есть опыт, то тоже было бы очень полезно и интересно.

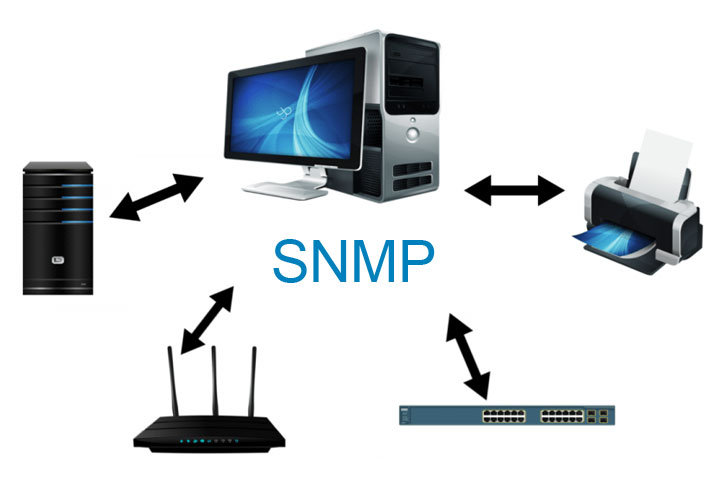

Для регулирования устройств в IP-сетях нередко применяется SNMP. Эта аббревиатура расшифровывается как Simple Network Management Protocol. По сути, это стандартизированный интернет-протокол, который помогает отследить используемые сетевые устройства: маршрутизаторы, адаптеры, коммутаторы и т. д. Основное условие, чтобы оборудование было включено через IP и использовали определенное программное обеспечение.

Разберемся, как работает протокол SNMP, из каких компонентов он состоит и какие версии используются.

Подробнее о протоколе

SNMP является протоколом прикладного уровня, который необходим для обмена информацией между несколькими сетевыми машинами. Это не просто приложение, а свод используемых правил, который является частью модели TCP/IP. Протокол контролируется и управляется IETF.

При помощи протокола сисадмин может выполнять мониторинг сети, чтобы оценить ее производительность и изменить конфигурацию устройств. Поэтому SNMP стал довольно распространен и его применяют в сетях любого типа и объема. Причем чем больше сеть, тем лучше удается использовать функционал приложения. Он позволяет не только просматривать, но и управлять сетью через единый интерфейс.

Основное преимущество протокола – наличие интерфейса с автоматическими оповещениями и другими командами. Это избавляет от необходимости ручного ввода всех команд.

Архитектура

Разобравшись в вопросе, что такое SNMP, можно перейти к рассмотрению его архитектуры. Она состоит из следующих компонентов:

- сетевая станция управления (управляемая сетевым менеджером);

- управляемые компоненты;

- агенты.

1. Сетевая станция управления.

Подробнее поговорим о каждом элементе. Начать стоит с сетевой станции управления, или Network Management Station. Именно NMS позволяет отслеживать используемые устройства, анализировать сведения, собранные мастер-агентами, определять производительность системы и создавать графические отчеты на основе полученных данных. Встроенный менеджер используется для прямой связи с агентами протокола.

2. Агенты.

Эта группа компонентов включает в себя ряд подгрупп. Начнем с мастер-агентов, которые служат для связи сетевых менеджеров и субагентов. Они анализируют поступающие запросы и отсылают их субагентам, затем получают информацию, создают ответ и отсылают его менеджеру.

Если запрос некорректен, неверно сформулирован или информация закрыта для доступа, то мастер-агент отправляет уведомление об этом.

Другой вид агента – это субагент. Он представляет собой специальное программное обеспечение, которое поставляется вендором вместе с сетевой машиной. Субагент получает запросы от мастер-агента и потом обратно пересылает ему собранную информацию. Соответствующий субагент используется вместе с отдельным управляемым компонентом.

3. Управляемые компоненты.

Представляют собой подключенные к сети компьютеры и устройства или специальное ПО, имеющее встроенный субагент. К числу устройств могут относиться коммутаторы, маршрутизаторы и серверы, а также современные гаджеты. Что касается ПО с субагентами, то к нему относят антивирусные программы, серверы резервного копирования и т. д.

Также в качестве компонентов протокола SNMP стоит выделить MIB и OID. Первый термин обозначает базу управляющей информации, в ней содержатся сведения об оборудовании. Каждая сетевая машина имеет свою таблицу с MIB-данными, в ней – данные о состоянии картриджа (у принтеров), о поступающем трафике (у коммутатора) и т. д.

OID представляет собой идентификатор объекта. MIB снабжается своим уникальным ID, который и позволяет идентифицировать устройство. OID существует в числовом виде, по сути – это числовой аналог существующего пути к файлу.

Принципы работы

Теперь подробнее поговорим о назначении и принципе действия протокола SNMP. Изначально протокол разрабатывался как инструмент для управления глобальной сетью. Однако благодаря гибкой структуре удалось приспособить SNMP для всех устройств сети и осуществлять контроль, наблюдение и настройки при помощи единой консоли. Все это послужило распространению протокола и его активному применению.

Работа SNMP строится на обмене информацией между менеджерами и агентами. Этот процесс осуществляется посредством протокола UDP. Реже используется TCP или протокол MAC-уровня.

В SNMP используется семь различных вариантов PDU, которые отвечают за получение данных с устройства, изменение или присваивание новых сведений, уведомления об ошибках, извлечение данных и т. д.

PDU состоит из конечного набора полей, в которых прописывается нужная информация. В частности, это поля:

- Версия – указывает на используемую версию протокола.

- Community (то есть пароль) – это определенная последовательность, которая описывает принадлежность SNMP к группе. Каждый тип PDU имеет свой идентификатор запроса (например, Set или Responde). Этот идентификатор помогает связать запрос и ответ.

- Статус ошибки – число, которое описывает характер возникшей проблемы. Например, 0 обозначает отсутствие ошибок, а цифры 1–5 указывают на конкретный тип.

- Индекс ошибки – индекс переменной, к которой относится полученная ошибка.

Функционирование SNMP подразумевает использование специальных сетевых портов. По умолчанию – это UDP-порты 161 и 162. Запросы поступают на порт SNMP 161. Далее с него отправляется ответ менеджеру. При отправке запроса он идентифицируется при помощи ID, что в дальнейшем позволяет связать запрос менеджера с поступившим ответом.

Мы подошли еще к одному важному элементу, который необходим для функционирования SNMP. Речь о ловушках, которые представляют собой способ коммуникации. Агент использует ловушки (Trap) в тех случаях, когда нужно сообщить менеджеру о каком-либо событии. Делается это по той причине, что менеджеры нередко отвечают за определенное количество устройств и несколько управляемых компонентов, поэтому не всегда могут вовремя отследить возникновение ошибки.

При получении ловушки, то есть уведомления, менеджер может выбрать нужное действие. Уведомления, которые присылает ловушка, обозначаются цифрами от 0 до 6. Код ошибки указывает на группу, к которой относится неполадка.

В SNMP используется два вида ловушек – помимо Trap, это еще и Inform. Разница в том, что второй тип ловушек предполагает подтверждение менеджера о ее получении.

Особенности применения

SNMP позволяет сисадмину работать с различными приложениями и облачными сервисами. Протокол имеет функционал для выполнения следующих операций:

Существующие версии

Разработано три версии протокола, которые получили соответствующие названия – SNMPv1, SNMPv2c и SNMPv3. Все они активно используются даже сегодня, однако самой распространенной остается вторая версия. Расскажем о каждой разновидности подробнее:

- Версия 1. Появилась еще в 80-е годы прошлого столетия. Ее главная особенность – это простота настройки, для использования протокола потребуется заполнить только строку пароля.

- Версия 2. Стала использоваться спустя десятилетие после первой версии SNMP. Помимо стандартного функционала первой версии, новая – включила в себя ловушку Inform и дополнительный запрос GetBulk. Также была существенно доработана безопасность инструмента. Ключевая особенность – наличие двух способов взаимодействия с устройствами, использующими SNMPv1, – через прокси-агенты или двуязычную систему управления. Поддержка этой версии SNMP выполняется до сих пор, так как она наиболее практична в применении.

- Версия 3. Появилась в конце 90-х годов. В отличие от предыдущей модификации, в ней имелась криптографическая защита, позволившая упростить удаленную настройку и управление объектами.

Вопросы безопасности

Протокол SNMP создавался в те времена, когда угроза взлома и несанкционированного доступа к данным была практически нулевой. Поэтому разработчики не уделяли этой проблеме особого внимания. Версия SNMPv1 практические не имеет защиты от взлома, чем могут воспользоваться злоумышленники.

Вторая версия разрабатывалась с учетом анализа предыдущих недочетов и ошибок протокола. Эта версия SNMP стала более безопасной, однако на деле ее сложно назвать самой стабильной и надежной.

Практически все ошибки безопасности удалось решить только в третьей версии. Для обеспечения безопасности в протоколе применяется несколько моделей: Community-based, Party-based и User-based Security.

Выводы

Сегодня протокол SNMP является наиболее простым и эффективным методом сбора и передачи данными между сетевыми устройствами, мониторинга и управления их работой. Особенно актуальным применение такого протокола является при совмещении устройств, функционирующих на разном ПО и выпущенных разными вендорами. SNMP прост в работе, достаточно надежный, а самое главное – полностью бесплатный для использования. Этим не может похвастать практически ни один существующий набор правил.

Остались вопросы по работе SNMP? Специалисты Xelent обязательно ответят на них – оставьте заявку на сайте или свяжитесь с нами по указанным телефонам.

Эта версия Orchestrator достигла конца поддержки, мы рекомендуем выполнить обновление до Orchestrator 2019.

Настройка действия "Отправка SNMP-ловушки"

Перед настройкой действия "Отправка SNMP-ловушки" необходимо определить следующее:

IP-адрес устройства, на котором будет отправлена ловушка SNMP

Версия SNMP, которую вы будете использовать

Адрес агента, который необходимо обозначить как отправитель данных SNMP-ловушки.

Для этого действия нельзя задать индивидуальные учетные данные безопасности. Он будет выполняться от имени учетной записи службы, настроенной для службы Runbook на сервере Runbook, на котором выполняется экземпляр действия. Эта учетная запись должна иметь права доступа к ресурсам и выполнения действий, необходимых для этого действия.

Используйте следующие сведения для настройки действия "Отправка SNMP-ловушки".

Можно также добавить дополнительные сведения в SNMP-ловушку. Каждый добавляемый элемент преобразуется в элемент опубликованных данных.

Вкладка "Подробные сведения"

| Параметры | Инструкции по настройке |

|---|---|

| IP-адрес | Введите имя компьютера или IP-адреса, на который отправляется ловушка SNMP. |

| порт. | Введите порт, используемый для отправки SNMP-ловушки. |

| идентификатор Enterprise | Укажите корпоративный идентификатор события, вызываемого действием "Отправка SNMP-ловушки". |

| Универсальный идентификатор | Укажите универсальный идентификатор SNMP-ловушки. Доступно шесть вариантов: |

coldStart (0): Выберите этот параметр для обозначения холодного запуска сетевого устройства. Этот параметр имеет числовое значение 0.

warmStart (1): выберите для обозначения горячего запуска сетевого устройства. Этот параметр имеет числовое значение 1.

линкдовн (2): Выберите этот параметр для обозначения серьезного подключения к сетевому устройству. Этот параметр имеет числовое значение 2.

линкуп (3): выберите для обозначения повторно установленного подключения к сетевому устройству. Этот параметр имеет числовое значение 3.

аусентикатионфаилуре (4): выберите, чтобы указать для сетевого устройства сбой проверки подлинности SNMP. Этот параметр имеет числовое значение 4.

егпнеигхборлосс (5): Выберите этот параметр для обозначения потерянного однорангового подключения ЕГП к сетевому устройству. Этот параметр имеет числовое значение 5.

Читайте также: