Microsoft rras root enumerator что это windows 10

Обновлено: 06.07.2024

Данная служба установленная в Windows Server 2003, позволяющая решать следующие задачи:

- подключение мобильных (или домашних) пользователей к корпоративной сети через коммутируемые телефонные линии и другие средства коммуникаций (например, сети Frame Relay, X.25);

- подключение к сети главного офиса компании удаленных офисов (через телефонные линии и сети

Frame Relay, X.25); - организация защищенных соединений (виртуальные частные сети VPN ) между мобильными пользователями,

подключенными к сетям общего пользования (например, Интернет), и корпоративной сетью; - организация защищенных соединений между офисами компании, подключенными к сетям общего пользования;

- маршрутизация сетевого трафика между различными подсетями корпоративной сети, соединенными как с помощью технологий локальных сетей, так и с помощью различных средств удаленных коммуникаций (например, по коммутируемым телефонным линиям).

Служба RRAS обладает богатым набором функций и возможностей. Здесь же мы рассмотрим только базовые функции и возможности данной службы.

Службы удаленного доступа, реализованные различными производителями, используют два основных коммуникационных протокола, которые работают на канальном уровне. Эти следующие протоколы:

- протокол SLIP (Serial Line Interface Protocol) — старый протокол, работает в основном в системах семейства UNIX (разработан специально для подключения пользователей к сети Интернет);

o системы семейства Windows поддерживают данный протокол только на клиентской части. SLIP

позволяет работать только с сетевым стеком TCP/IP, и требует написания

специальных сценариев для подключения клиента к серверу. На базе этого

протокола нельзя построить VPN соединения.

- протокол PPP (Point-to-Point Protocol) — точнее, семейство протоколов, позволяющий пользователям прозрачно подключаться к серверу удаленного доступа, использовать различные сетевые протоколы (TCP/IP, IPX/SPX, NetBEUI, AplleTalk), создавать VPN . Служба удаленного доступа серверов Windows использует только именно этот протокол.

Установка и первоначальная настройка службы RRAS

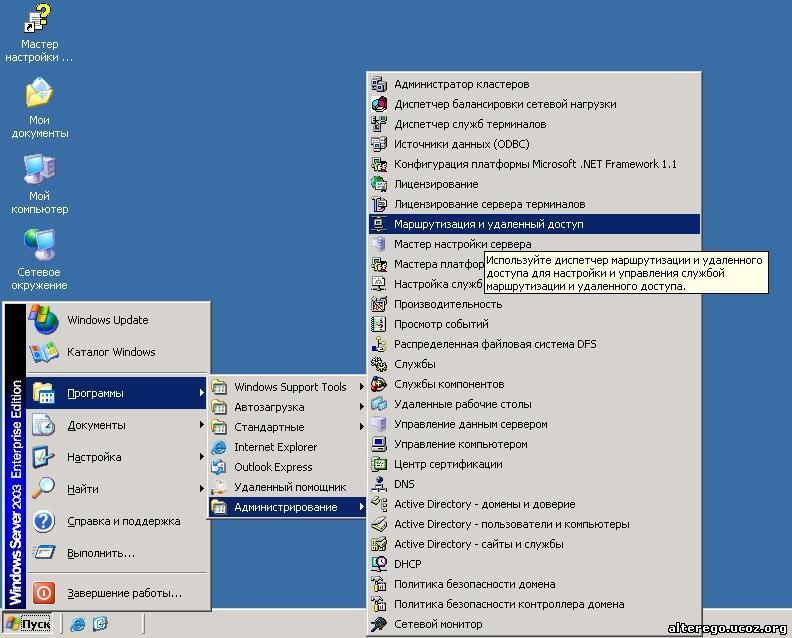

Служба « Маршрутизации и Удаленного Доступа» RRAS устанавливается при установке системы, но по умолчанию она отключена. Ее необходимо включить и настроить.

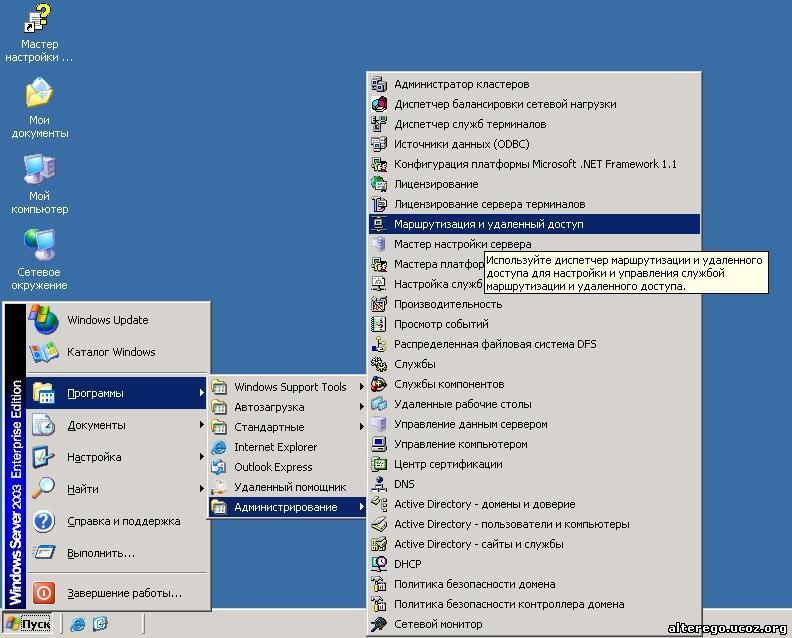

Для этого нажмем кнопку "Пуск", выберем "Все программы" — "Администрирование" — "Маршрутизация и удаленный доступ". Смотрите рисунок 1.

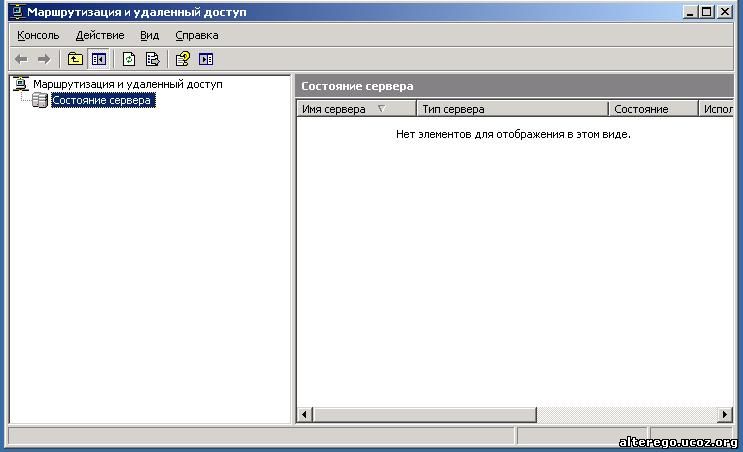

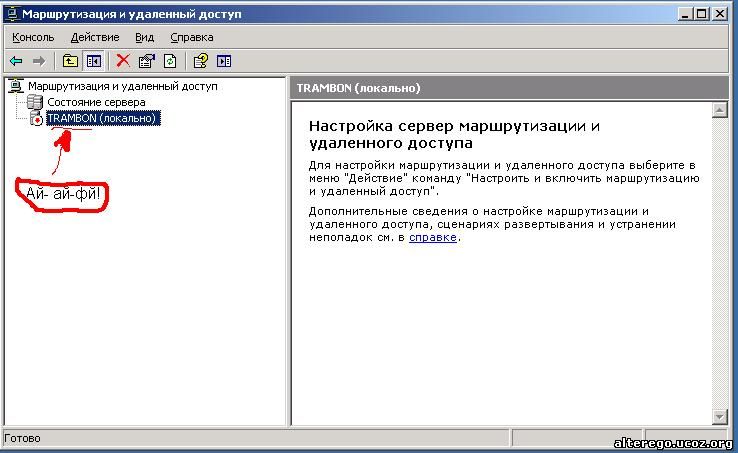

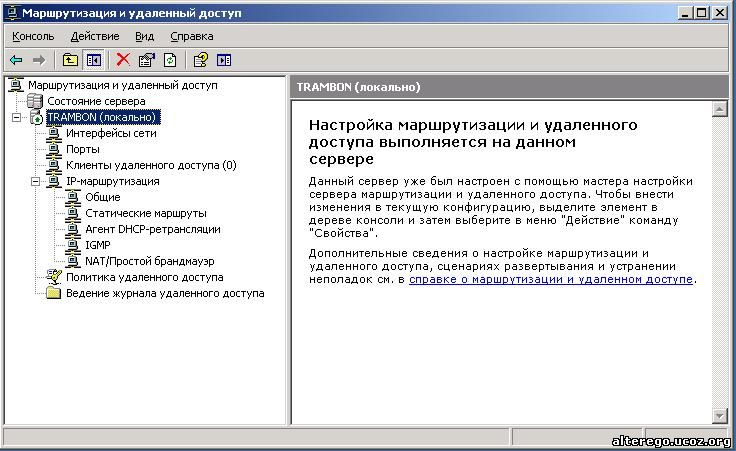

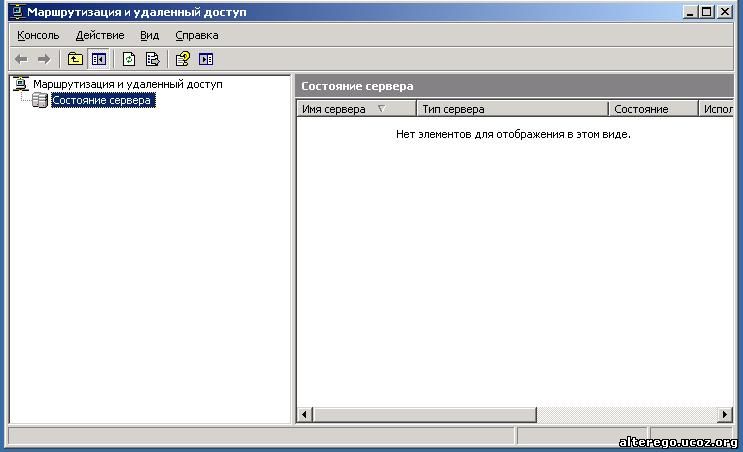

Далее откроется консоль управления службы "Маршрутизации и удаленного доступа". Рисунок 2.

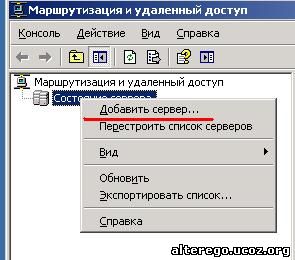

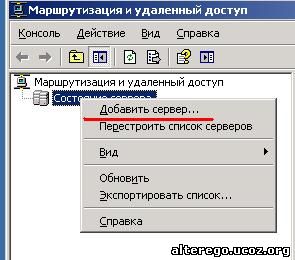

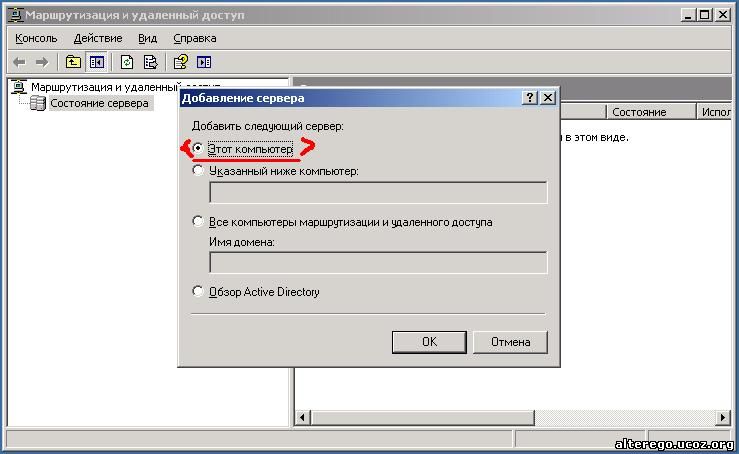

Как мы видим из консоли служба не запущена. Запускаем ее так. Щелкаем правой кнопкой мыши на "состояние сервера" и в открывшимся окне выбираем опцию "Добавить сервер". Рисунок 3.

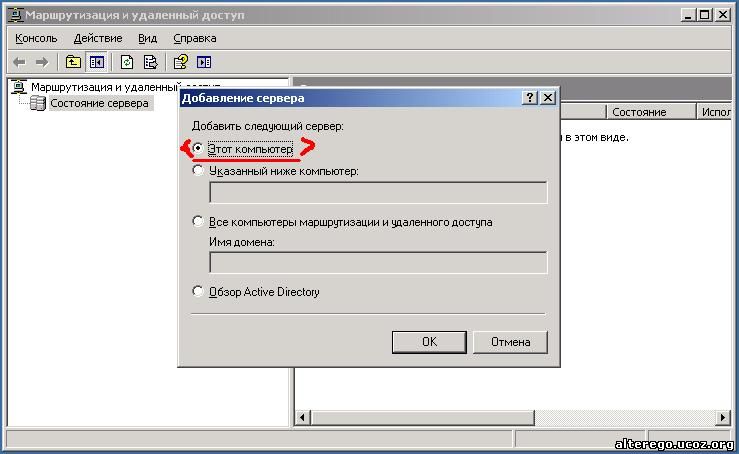

После выбора этого пункта из меню, у нас откроется следующие окно. Рисунок 4.

Выбираем опцию "этот компьютер" так как пока мы собираемся запустить RASS на данном устройстве. Там есть и другие опции но пока мы их оставим в покое, и нажимаем ОК.

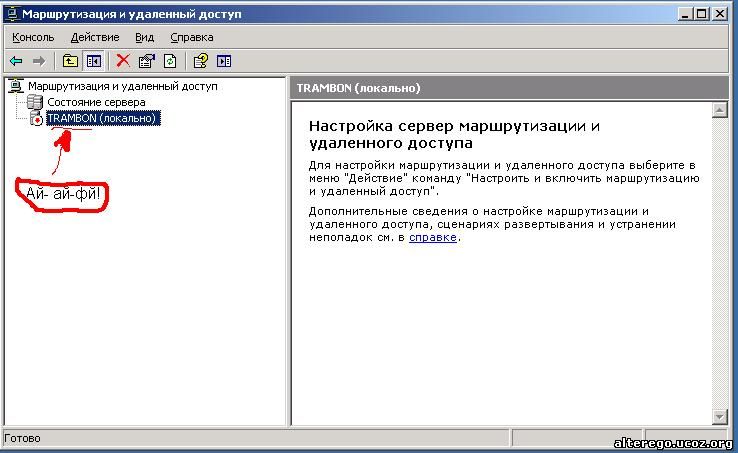

Следующее окно должно быть как на рисунке 5, за исключением имени сервера. У меня сервер назван "TRAMBON" и написан с ошибкой, надо писать "TROMBON" но эта ошибка в данном случае моему серверу абсолютно "индиферентно", а у вас при настройке будет имя вашего сервера. Рисунок 5.

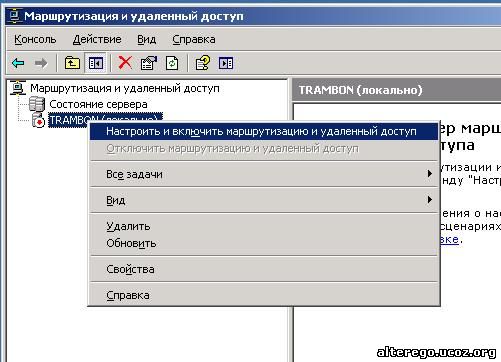

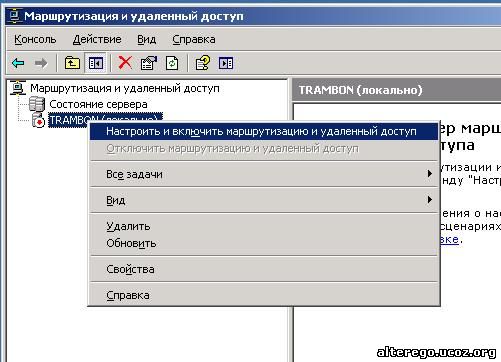

Как мы видим из открывшегося окна(рис. 5), состояние нашего сервера отмечена красным а это говорит что служба RRAS не"включена". Можно прямо в этом окне прочитать что делать дальше, да и справку не мешало бы прочитать, но мы пойдем дальше и щелкая правой клавишей по нашему не активному серверу. Откроется окно как на рисунке 6.

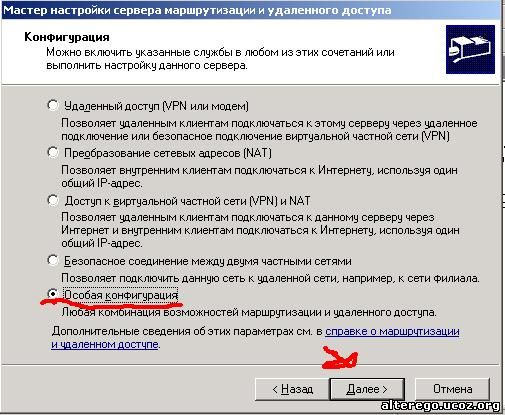

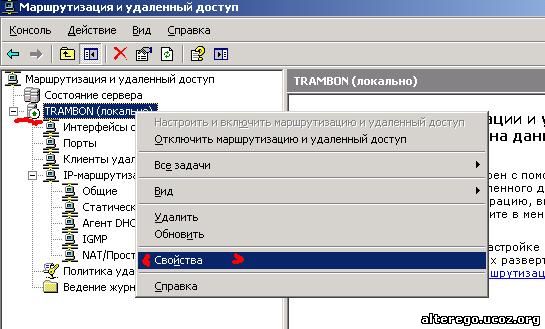

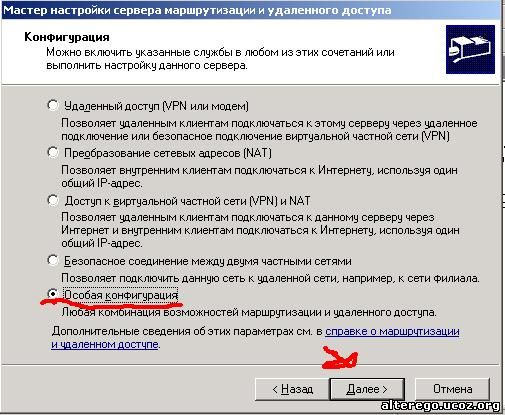

Выбираем в данном меню "Настроит и включить маршрутизацию и удаленный доступ". Запустится "Мастер установки сервера маршрутизации и удаленного доступа". Нажимаем "далее" и у нас откроется такое окно. Рисунок 7.

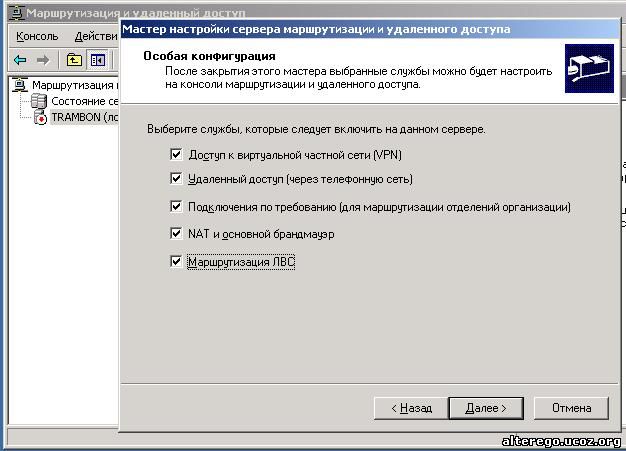

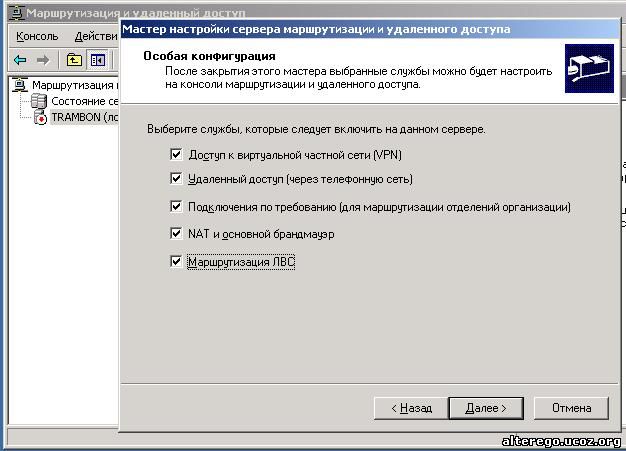

В этом окне мы можем выбрать требуемую конфигурацию нашей службы, но мы выберем "не пьянства ради" а в учебных целях, опцию "Особая конфигурация", и нажимаем "Далее". Откроется следующее окно мастера - рисунок 8.

И тут мы проявим неслыханную жадность, отметим все опции и нажмем далее.

Далее у нас появится окно которое сообщит нам о завершении работы мастера и сводкой выбранных нами параметров.Не буду ее приводить тут. Потом нам зададут вопрос типа -запустить чи нет службу RRAS, и мы ответим гордо "Да"!

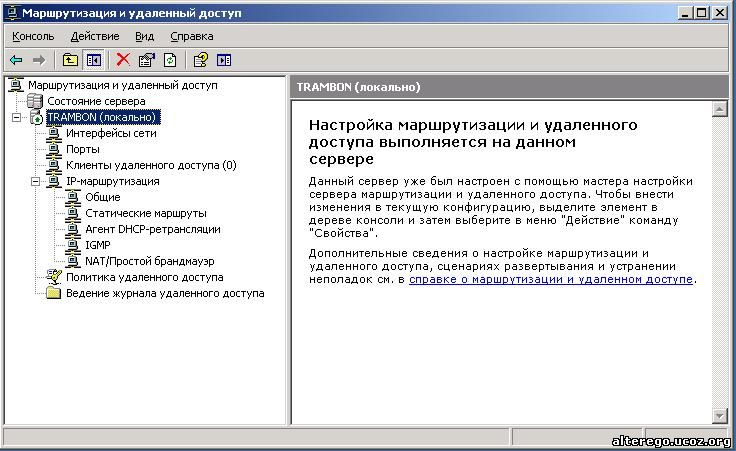

В итоге мы получим следующую картину как на рисунке 9.

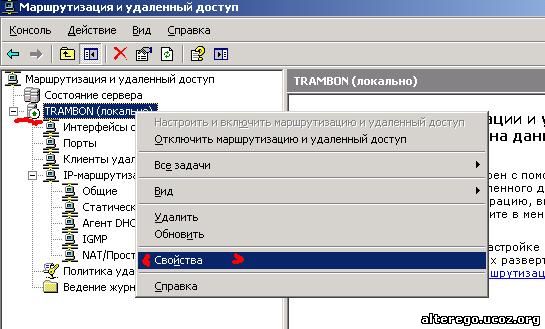

Теперь давайте настроим сервер. Щелкнем правой клавишей по нашему серверу и в открывшемся меню выберем "свойства". Рисунок 10.

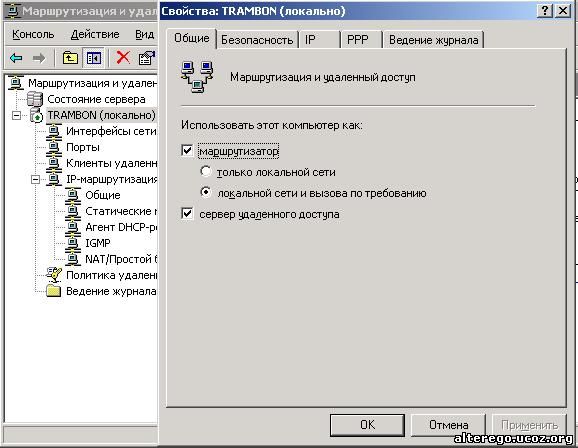

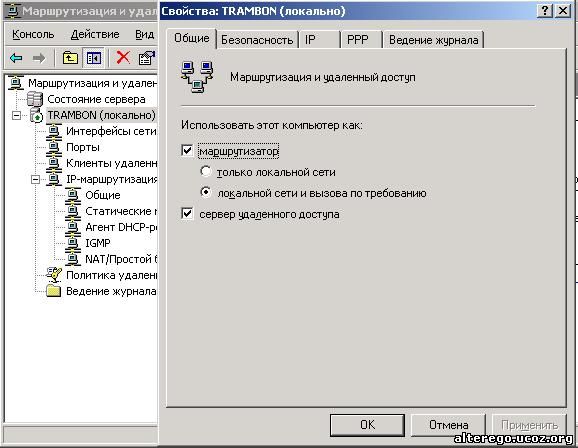

Откроется окно на рисунке 11. И перейдем на вкладку "Общие"

Здесь мы можем изменить работу службы а именно:

-только для локальной сети

-или "локальной сети и вызова по требованию".

Комбинация и "маршрутизатор" с некоторой опцией и "сервер удаленного доступа", как на рисунке 11.

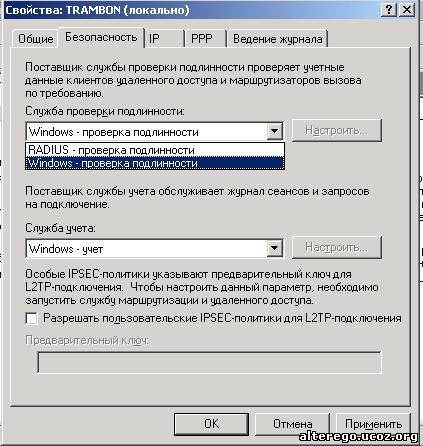

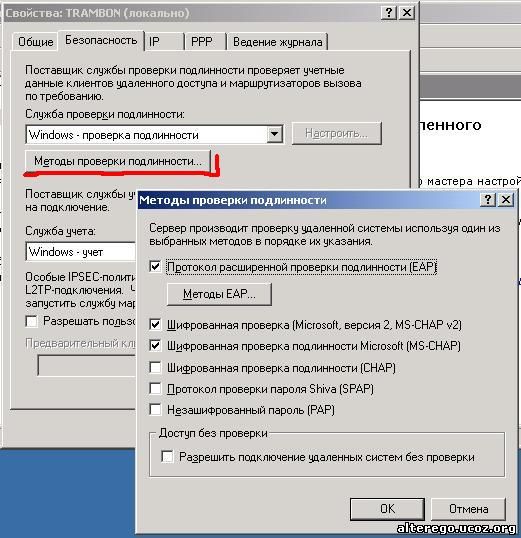

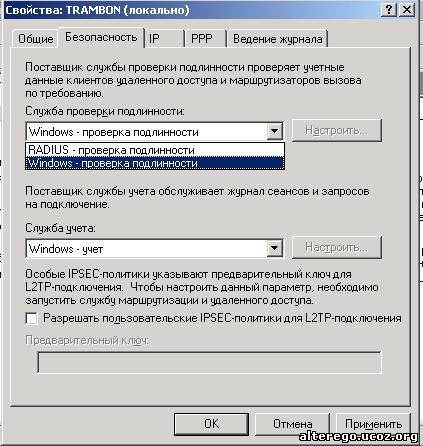

На вкладке "Безопасность" настраивается проверка подлинности (аутентификации) пользователей. Рисунок 12.

Как видим из рисунка 12 в поле "служба проверки пользователей" мы можем выбрать или непосредственно "Windows-проверка", и этим мы возлагаем проверку пользователей на сам сервер. Или если в нашей сети есть сервер "RADIUS" тогда мы можем передать ему эту почетную обязанность. Служба учета ведет журнал сеансов и запросов на подключение и так же как и в случае описанном выше может делаться средствами Windows сервера или Radius сервера.

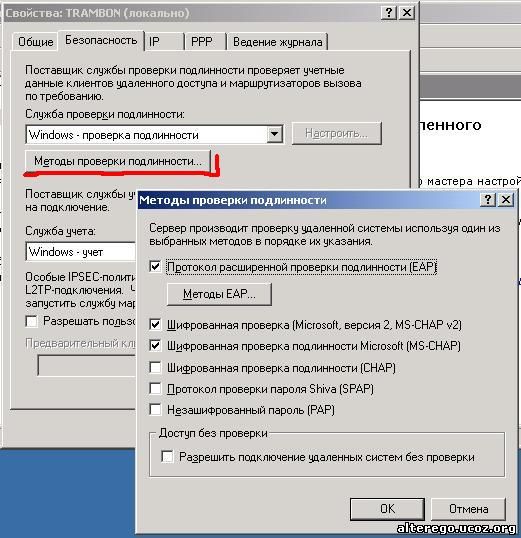

Если мы нажмем на кнопку "Методы проверки подлинности" (рисунок 13), то увидим методы проверки подлинности (аутентификации) сервера. Методы предоставлены в порядке уменьшения защищенности.

Самый незащищенный метод это "разрешить подключение удаленных систем без проверки". Далее идет "PAP"(Password Authentication Protocol) самый простой протокол аутентификации, унаследованный от старых версий. Далее протокол CHAP (Challenge Handshake Authentication Protocol) — для шифрования пароля используется метод хэширования MD-5 (по сети передается значение хэш-функции пароля), данный протокол является одним из отраслевых стандартов и реализован во многих системах удаленного доступа, его рекомендуется использовать при подключении клиентов, работающих не на платформе Windows, по умолчанию отключен. Потом протокол MS-CHAP (Microsoft Challenge Handshake Authentication Protocol) — версия протокола CHAP, реализованная корпорацией Microsoft с хэш-функцией MD-4. Далее протокол MS-CHAP версии 2 (Microsoft Challenge Handshake Authentication Protocol version 2) — усиленная версия MS CHAP (более длинный ключ шифрования при передаче пароля, вычисление нового ключа при каждом новом сеансе подключения, взаимная аутентификация пользователя и сервера удаленного доступа). И на самом верху "яап" - протокол расширенной проверки подлинности ЕАР (Extensible Authentication Protocol) — позволяет использование смарт-карт при аутентификации пользователя (требуются сертификаты как для сервера RRAS, так и для пользователей). Протокол ЕАР так же имеет некоторые настройки которые мы можем выбрать в зависимости от наших потребностей если нажмем на кнопку "Методы ЕАР".

Клиенты удаленного доступа, при подключении к серверу удаленного доступа всегда начинают использовать самый защищенный метод аутентификации. Если на сервере не установлен запрашиваемый протокол аутентификации, клиент перейдет на менее защищенный протокол. И так до тех пор, пока не будет подобран протокол, поддерживаемый обеими сторонами.

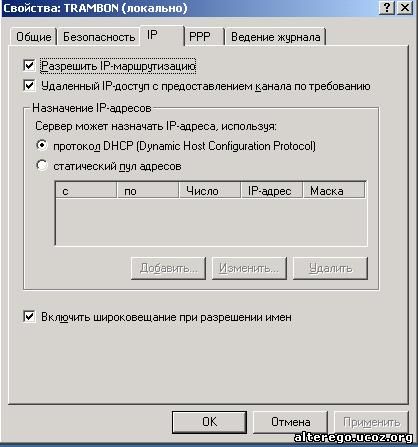

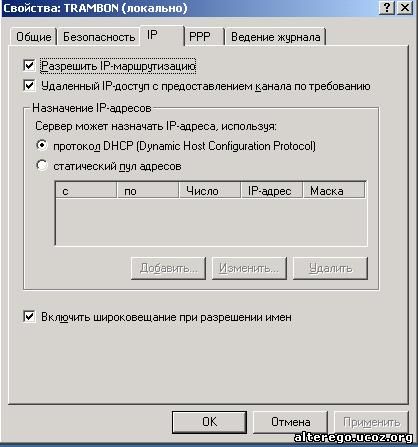

Перейдем на вкладку "IP" рисунок 14.

На закладке "IP" мы можем настроить разрешение на маршрутизации IP-пакетов между компьютером клиента и корпоративной сетью (по умолчанию). Так же здесь мы можем задать способ формирования пула IP-адресов, выдаваемых RRAS-сервером, подключаемым к нему клиентам.

Если в нашей корпоративной сети установлен DHCP сервер, то мы можем задать формирования пула адресов RRAS этому серверу. Тогда формирование пула адресов происходит на самом сервере удаленного доступа, при этом способе первый IP -адрес пула будет присужден интерфейсу «Внутренний» сервера. Остальные IP -адреса будут назначаться удаленным клиентам сервера.

При статистическом способе задания адресов удаленным клиентам мы сами определяем IP – адреса и их количество.

Так же здесь мы можем разрешить широковещание для удаленных клиентов при разрешении имен.

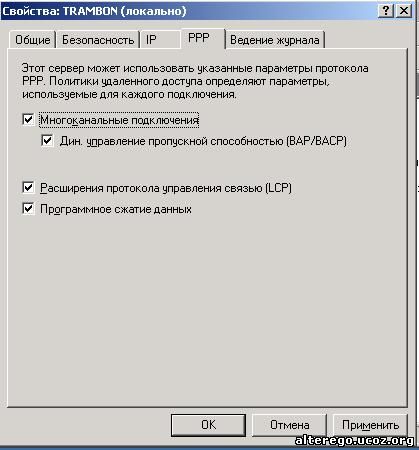

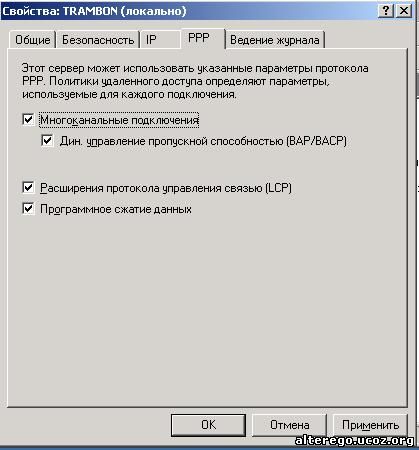

Закладка "PPP", рисунок 15.

На этой вкладке мы можем разрешить или запретить использование многоканальных подключений этого протокола (multilink PPP). Протокол PPP позволяет использовать несколько каналов коммутации, например, несколько коммутируемых телефонных линий и, соответственно, одновременное использование нескольких модемов на серверной и на клиентской стороне, как одно подключение с соответствующим увеличением пропускной способности и назначением по одному IP-адресу на стороне клиента и сервера. При этом возможно использование динамического управления пропускной способностью. Это делается с помощью протоколов BAP/BACP, (Bandwidth Allocation Protocol/ Bandwidth Allocation Control Protocol), которые позволяют при увеличении трафика включать дополнительные телефонные линии из имеющегося пула телефонных линий, а при уменьшении трафика — отключать телефонные линии. Протокол LPC управляет связью.

Следующая и последняя вкладка "Ведение журнала", позволяет нам вести журнал событий и ошибок связанных с сеансами работы удаленных пользователей.

Поговорим о протоколе «RADIUS» (Remote Authentication Dial-in User Service).

Протокол « RADIUS » рассматривается как механизм аутентификации и авторизации удаленных пользователей в условиях распределенной сети, который обеспечивает нам централизованные услуги по проверки подлинности и учету для служб удаленного доступа. « RADIUS » реализован в составе «Службы проверки подлинности в интернете» ( IAS - Internet Authentication Service ), обеспечивающей централизованное управление аутентификации, авторизации, и аудитом доступа на основании информации о пользователях, получаемая от контролера домена Windows Server 2003.

Примечание 1: данная служба не устанавливается по умолчании.

Примечание 2: Под аутентификацией надо понимать вопрос сервера или какой-то сетевой службы – кто такой? На что мы отвечаем логином и паролем. Авторизация это проверка наших прав туда, куда мы получили доступ после аутентификации.

Служба RADIUS работает по следующему сценарию:

- вначале устанавливается телефонное (или другое) соединение между клиентом и сервером удаленного доступа;

- пользователь пересылает серверу RAS запрос на аутентификацию (свое имя и пароль);

- сервер удаленного доступа (являющийся клиентом сервера RADIUS) пересылает данный запрос серверу RADIUS;

- сервер RADIUS проверяет запрос на аутентификацию в службе каталогов (например, в службе Active Directory) и посылает в ответ RAS-серверу разрешение или запрещение данному пользователю на подключение к серверу удаленного доступа;

- сервер удаленного доступа либо подключает пользователя к корпоративной сети, либо выдает отказ в подключении.

Рассмотрим интерфейсы консоли " Маршрутизация и удаленный доступ "

Раздел " Интерфейсы сети "

В данном разделе перечисляются все сетевые интерфейсы, установленные на сервере (сетевые адаптеры, модемы). Интерфейс " Внутренний " — это интерфейс, к которому подключаются все клиенты удаленного доступа, независимо от типа подключения (по коммутируемым телефонным линиям, через виртуальную частную сеть и т.д.).

Раздел " Клиенты удаленного доступа " консоли " Маршрутизация и удаленный доступ "

В этом разделе производится мониторинг в реальном времени клиентов, подключившихся к серверу удаленного доступа.

Раздел " Порты " консоли

В данном разделе "Порты" приводится перечень всех доступных точкек подключения к службе удаленного доступа:

- параллельный порт (для прямого соединения двух компьютеров через порт LPT);

- модемы, доступные для службы удаленного доступа;

- порты, доступные для подключений с помощью виртуальных частных сетей (если администратор при настройке сервера указал, что будут использоваться виртуальные частные сети, то на сервер автоматически добавляются по 128 портов для каждого из протоколов PPTP и L2TP, в дальнейшем администратор может изменить количество портов, доступных для того или иного протокола).

Раздел " IP-маршрутизация " консоли " Маршрутизация и удаленный доступ "

В этом разделе добавляются, и настраиваются статические маршруты и необходимые динамические протоколы маршрутизации:

Настройка прав пользователей для подключения к RRAS

При отсутствии сервера RADIUS разрешения на подключение пользователя к серверам удаленного доступа определяются комбинацией "Свойств пользователя" и "Политик удаленного доступа", настраиваемых индивидуально для каждого сервера удаленного доступа.

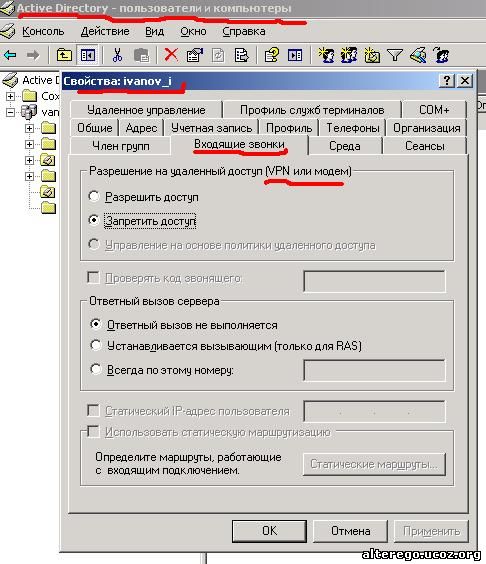

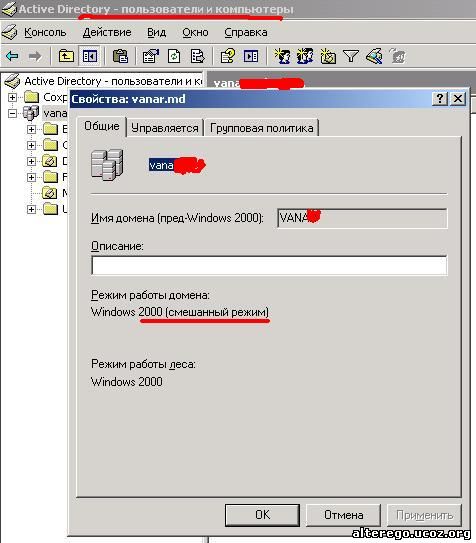

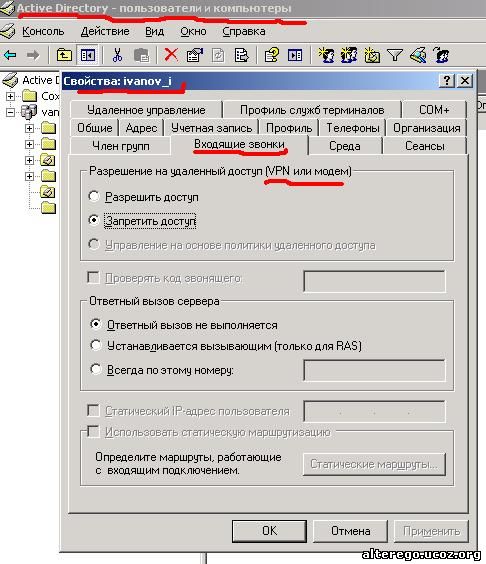

При этом есть только два варианта — разрешить или запретить (рисунок 17), по умолчанию для каждого нового пользователя задается запрещающее правило. Кроме разрешения/запрета можно также настроить Обратный вызов сервера (Call-back). Здесь имеются три варианта:

- "Ответный вызов не выполняется" — при подключении пользователя к серверу удаленного доступа вначале устанавливается телефонное соединение между модемом пользователя и модемом сервера, если доступ разрешен, то устанавливается соединение и пользователь получает доступ к сети;

- "Устанавливается вызывающим" — в этом варианте после установления телефонного соединения между модемами и проверки прав доступа система запросит у клиента ввести номер телефона, с которого подключается данный клиент, после этого сервер разрывает связь и уже самостоятельно производит соединение с клиентом по тому номеру телефона, который сообщил этот пользователь (данный вариант удобен для мобильных пользователей — пользователь экономит на телефонном звонке и повышается защищенность доступа, т.к. в идеале никто, кроме пользователя, не должен знать номер телефона, с которого пользователь инициировал соединение);

- "Всегда по этому номеру" (с указанием номера телефона) — данный вариант похож на предыдущий, только номер телефона уже введен в параметры пользователя и сервер будет перезванивать именно на данный номер (этот вариант будет интересен домашним пользователям — здесь тоже пользователь экономит на телефонном звонке и, кроме того, дополнительная защита — злоумышленнику трудно будет подключиться к серверу, даже если ему известны имя и пароль пользователя).

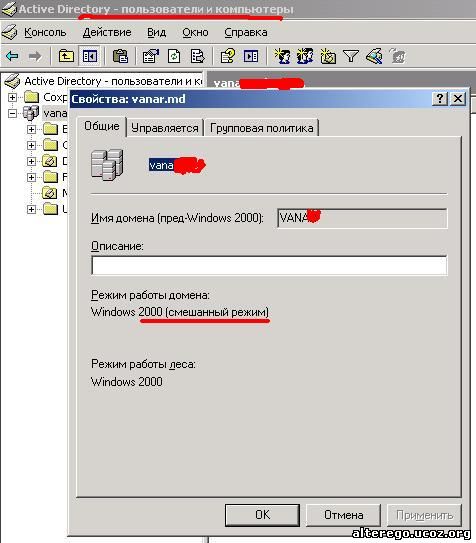

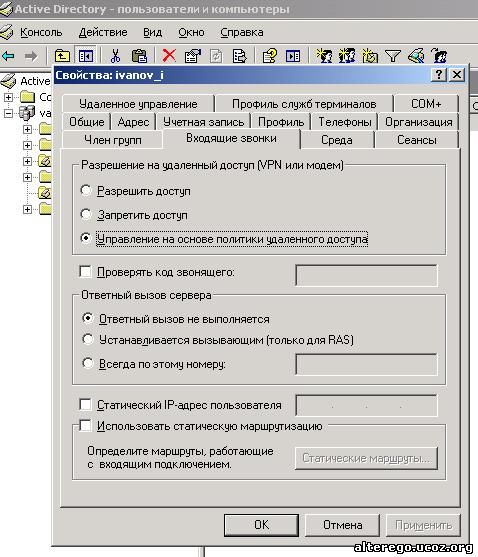

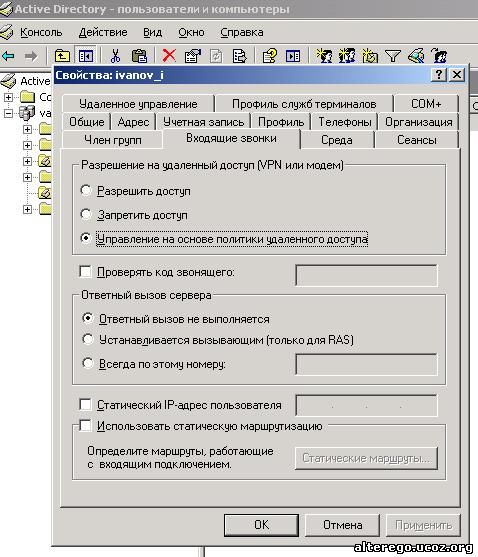

Если домен работает в основном режиме Windows 2000 или Windows 2003, то можно либо в явном виде разрешать или запрещать доступ к серверам удаленного доступа, причем ко всем сразу, либо настраивать разрешения через Политики удаленного доступа (о Политиках будет рассказано ниже), смотрите рисунок 18.

Примечание: явное разрешения или явный запрет имеют более высокий приоритет, чем Политики удаленного доступа.

В основном режиме в Свойствах пользователя становятся доступны дополнительные параметры:

- "Проверять код звонящего" (Caller ID) — если оператор телефонной связи передает модему номер телефона, с которого был произведен звонок, то сервер будет разрешать подключение только при вызове с данного номера (это еще один уровень защиты от злоумышленников);

- "Статический IP-адрес пользователя" — при установлении соединения пользователю назначается фиксированный IP-адрес;

- "Использовать статическую маршрутизацию" — при установлении соединения пользователю пересылается указанный список маршрутизаторов.

Применение "Политики удаленного доступа".

Когда домен работает в основном режиме (Windows 2000/2003) разрешениями на подключения к службе удаленного доступа можно задавать с помощью политик удаленного доступа. Политики удаленного доступа применяются к учетной записи пользователя при его попытке подключиться к службе удаленного доступа только в том случае, если в Свойствах этой учетной записи явно указано "Управление на основе политики удаленного доступа". Если данная опция не отмечена, а выбраны другие, то политики не проверяются.

Каждая политика состоит из трех частей:

- Условия (Conditions) — определяются условия подключения пользователя . Наиболее часто используемые условия — день недели и время, а также членство в определенной группе;

- Профиль (Profile) — определяются некие параметры подключения (например, тип аутентификации или вид коммуникаций);

- Разрешения (Permissions) — разрешить или запретить подключение.

Проверка политики начинается всегда с проверки условия — если ни одно из условий не совпадает с параметрами учетной записи пользователя, то происходит переход к следующей политике. Если условия совпали, то проверяются параметры профиля подключения, если параметры политики и пользователя не совпадают, то также происходит переход к следующей политике. Если же параметры профиля совпали и данная политика разрешает подключение, то пользователю выдается разрешение на подключение к серверу удаленного доступа. Если же политика запрещает подключение, то пользователю выдается отказ на подключение к серверу .

Настраиваем PPTP или L2TP VPN-сервер при помощи RRAS в Windows Server

Платформа Windows Server остается одной из наиболее популярных серверных платформ, в том числе и для реализации решений удаленного доступа. Служба маршрутизации и удаленного доступа (RRAS) позволяет быстро и достаточно просто развернуть VPN-сервер практически для любых нужд. Сегодня мы еще раз вернемся к этому вопросу и рассмотрим, как создать на базе Windows Server PPTP или L2TP сервер для удаленного доступа, как наиболее востребованный сценарий на сегодняшний день.

Почему именно эти типы подключения? Потому что они наиболее просты в реализации и поддерживаются широким спектром клиентов что называется "из коробки". Однако следует помнить, что PPTP не является на сегодняшний день безопасным и имеет слабые алгоритмы шифрования, но при этом он наиболее производительный из VPN-протоколов и имеет минимальные накладные расходы. Кроме того, его поддержка исключена из операционных систем Apple.

Оптимальным вариантом будет использование L2TP/IPsec подключения, которое сочетает в себе простоту, поддержку практически любыми клиентскими ОС и устройствами вместе с неплохим уровнем безопасности, обеспечиваемым IPsec. А так как настройка сервера для этих видов подключений практически идентична, то мы решили объединить их в одну статью.

Установка и настройка службы маршрутизации и удаленного доступа

Для начала работы с VPN в среде Windows Server вам потребуется установить роль Удаленный доступ, это делается стандартными средствами и не должно вызвать затруднений.

В Службах ролей выбираем Маршрутизация, роль DirectAccess и VPN (RAS) будет добавлена автоматически.

После установки роли Удаленный доступ ее следует настроить, проще всего это сделать, нажав на значок с желтым треугольником в Диспетчере серверов и выбрать в появившемся списке пункт Запуск мастера начальной настройки.

В появившемся окне выбираем пункт Развернуть только VPN.

Затем в оснастке Маршрутизация и удаленный доступ щелкаем правой кнопкой мыши по строке с сервером и выбираем в выпадающем меню Настроить и включить маршрутизацию и удаленный доступ.

После чего появится хорошо знакомое окно мастера настройки, предлагающее сразу несколько типовых конфигураций, однако у него есть свои особенности, например, если у вашего сервера всего один сетевой интерфейс, то настроить вариант Удаленный доступ (VPN или модем) мастер вам не даст. Поэтому выбираем самый нижний пункт - Особая конфигурация.

В следующем окне достаточно поставить галочку Доступ к виртуальной частной сети (VPN) и завершить работу мастера.

После завершения работы мастера служба Маршрутизации и удаленного доступа будет запущена и можно приступить к настройке сервера удаленного доступа. Если же данная служба у вас уже установлена и настроена в иной конфигурации, то щелкните правой кнопкой по строке сервера и выберите Свойства, в открывшемся окне на закладке Общие установите опции: IPv4-маршрутизатор локальной сети и вызова по требованию и IPv4-сервер удаленного доступа.

![PPTP-L2TP-VPN-Windows-RRAS-008.jpg]()

Настройка PPTP и/или L2TP сервера удаленного доступа

Откроем оснастку Маршрутизация и удаленный доступ и перейдем к свойствам сервера через одноименный пункт в меню правой кнопки мыши, прежде всего убедимся, что настройки на закладке Общие соответствуют приведенным на скриншоте выше. Затем переключимся на закладку Безопасность и убедимся, что в качестве Поставщика службы проверки подлинности стоит Windows - проверка подлинности, а Поставщик учета - Windows-учет, еще ниже установим флаг Разрешить пользовательские политики IPsec для L2TP- и IKEv2-подключения и в поле Общий ключ укажите парольную фразу для предварительного ключа.

Нажав на кнопку Методы проверки подлинности откроем окно, в котором выберем только Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2), остальные протоколы не являются безопасными и должны быть отключены.

На закладке IPv4 укажем опцию Назначение IPv4-адресов - Статический пул адресов и добавим новый пул для выдачи адресов из него удаленным клиентам. Количество адресов должно быть не менее количества клиентов плюс один адрес, так как первый адрес из пула присваивается серверу. Что касается самого диапазона адресов, то его выбор зависит от конфигурации сети, если вы будете использовать маршрутизацию, то он не должен пересекаться с локальной сетью, если же хотите использовать ProxyARP, то наоборот, должны выделить принадлежащий локальной сети диапазон. В нашем случае используется второй вариант.

Также не забудьте проверить настройки брандмауэра, чтобы убедиться, что правила Маршрутизация и удаленный доступ GRE-входящий, PPTP-входящий (для PPTP) и L2TP-входящий (для L2TP) включены.

![PPTP-L2TP-VPN-Windows-RRAS-013.jpg]()

Proxy ARP

Сетевое взаимодействие в пределах одной IP-сети осуществляется на канальном (L2) уровне, в сетях Ethernet для этого используются MAC-адреса устройств. Для того, чтобы выяснить MAC-адрес узла по его IP применяется протокол ARP (Address Resolution Protocol), использующий широковещательные запросы, на которые отвечает только обладатель указанного IP-адреса. Выдавая удаленным клиентам адреса из диапазона основной сети мы как бы помещаем их в общую IP-сеть, но так как VPN - это соединение точка-точка, ARP-запросы от удаленных клиентов в сеть попадать не будут, единственный узел который их получит - сам VPN-сервер.

Для решения данной проблемы используется технология Proxy ARP, которая, как понятно из названия, представляет прокси-сервер для ARP-запросов, позволяя удаленным клиентам работать так, как будто бы они действительно находились в одной сети, без каких-либо дополнительных настроек. При использовании RRAS никаких дополнительных действий делать не нужно, Proxy ARP работает по умолчанию.

VPN-сервер за NAT

Так как мы используем Windows Server, то с большой долей вероятности он будет находиться внутри сетевого периметра и нам понадобится настроить проброс портов на маршрутизаторе. Для этого нужно четко понимать, как работает VPN-соединение и какие порты и протоколы следует передавать.

Начнем с PPTP, прежде всего клиент устанавливает управляющее TCP-соединение на порт 1723, затем, после успешной аутентификации создается соединение для передачи данных с использованием протокола GRE.

Таким образом для работы PPTP-сервера за NAT нужно:

- пробросить порт 1723 TCP

- разрешить прохождение GRE-трафика

С первым понятно, а вот с GRE могут возникнуть затруднения. Если вы используете маршрутизатор на базе Linux, то обратитесь к следующей нашей статье, если оборудование Mikrotik, настроенное по нашей инструкции, то достаточно пробросить только 1723 TCP, прохождение GRE будет разрешено конфигурацией брандмауэра, в остальных случаях следует обратиться к документации на свою модель маршрутизатора.

С L2TP сложнее, точнее не с ним самим, а с IPsec, который не поддерживает NAT. Для обхода этих ограничений используется протокол NAT-T, который инкапсулирует пакеты IPsec в UDP, позволяя успешно проходить через NAT. Поддержка данного протокола включена по умолчанию практически во всех ОС, кроме Windows. Для включения поддержки NAT-T следует внести изменения в реестр, найдите ветку:

И создайте в ней параметр DWORD c именем AssumeUDPEncapsulationContextOnSendRule и значением 2.

Это можно быстро сделать при помощи PowerShell:

После чего систему следует перезагрузить. Данные изменения нужно внести как на сервере, так и на клиенте.

При установлении L2TP/IPsec соединения между узлами прежде всего создается зашифрованный IPsec-канал, для этого используется протокол обмена ключами IKE (порт 500 UDP) и протокол NAT-T (порт 4500 UDP), затем уже внутри безопасного IPsec-соединения поднимается L2TP-туннель на порт 1701 UDP и происходит аутентификация пользователя.

Обратите внимание, аутентификация пользователя в L2TP, в отличии от PPTP, происходит внутри защищенного IPsec-канала, что делает данный тип соединения более безопасным.

Таким образом для работы L2TP/IPsec сервера за NAT нужно:

- пробросить порт 500 UDP

- пробросить порт 4500 UDP

- внести изменения в реестр для включения NAT-T как на сервере, так и на клиенте (только для Windows)

Вопреки распространенному заблуждению порт 1701 UDP пробрасывать не нужно.

Настройка VPN-подключения в Windows

С одной стороны это простой вопрос, с другой - имеются определенные тонкости, на которые мы как раз и обратим внимание. В Windows 10 для первичной настройки VPN-подключения служит современное приложение, которое предельно простое и не охватывает дополнительных настроек.

Поэтому после того, как вы создадите в нем подключение, следует перейти к его свойствам и на закладке Параметры - Параметры PPP установить в открывшемся окне все флажки. Это позволит использовать все возможности протокола PPP и получить оптимальное качество связи. Обратите внимание, что данные опции должны также поддерживаться со стороны сервера, в противном случае их использование в одностороннем порядке может привести к ошибкам при установлении связи.

Затем на закладке Безопасность установите в Шифрование данных - обязательное, а в пункте Проверка подлинности выберите Протокол расширенной проверки подлинности (EAP).

И наконец на закладке Сеть перейдите в свойства протокола IP версии 4 (TCP/IP 4) и нажмите Дополнительно, в открывшемся окне снимите флаг Использовать основной шлюз в удаленной сети, в противном случае весь исходящий трафик будет направлен в туннель.

После чего можем подключаться и пробовать получить доступ к ресурсам удаленной сети, если вы все сделали правильно, то проблем возникнуть не должно.

Настройка VPN-подключения в Linux

В данной части нашего материала мы будем рассматривать настройку клиентских Linux-систем при помощи графического окружения и Network Manager, настройка серверных систем выходит за рамки текущей статьи. В качестве примера мы будем использовать Ubuntu, но все сказанное будет справедливо для любых основанных на Debian систем, а с некоторыми уточнениями - для любых дистрибутивов.

Поддержка PPTP присутствует практически в любом дистрибутиве по умолчанию. Достаточно перейти в Настройки - Сеть и добавить новое VPN-подключение.

Затем нажимаем кнопку Дополнительно и в открывшемся окне в разделе Аутентификация оставляем только MSCHAPv2, обязательно включаем Использовать шифрование MPPE и выбираем ниже 128 бит (наиболее защищенное), также устанавливаем флаг Включить Stateful Encryption для уменьшения накладных расходов на шифрование. Флаги сжатия оставляем включенными.

Закрываем данное окно с сохранением данных и переходим на закладку IPv4, где в разделе Маршрутизация устанавливаем флаг Использовать это подключение только для ресурсов этой сети, в противном случае в туннель пойдет весь трафик узла.

На этом настройка подключения завершена, можно подключаться.

Для работы с L2TP потребуется установить дополнительные пакеты:

После чего в доступных типах подключения появится L2TP. Основные настройки ничем не отличаются от PPTP, также адрес сервера, имя и пароль пользователя.

Затем откроем Настройки PPP, в разделе Аутентификация также выберем только MSCHAPv2, а вот опции шифрования оставляем выключенными, так как чистый L2TP шифрования не использует, для защиты канала здесь применяется IPsec. Флаги сжатия также оставляем установленными по умолчанию.

Затем переходим в Настройки IPsec, это наиболее сложная и ответственная часть настроек, так как от них напрямую зависит безопасность соединения. В поле Pre-shared key введите Общий ключ, а ниже потребуется указать используемые шифры. Большинство материалов в сети интернет копируют друг у друга откровенно старые и слабые наборы шифров, что не соответствует реалиям сегодняшнего дня, хотя соединение с такими значениями будет работать. Мы же будем использовать максимально безопасные значения, для этого в поле Phase1 Algorithms укажите aes256-sha1-ecp384, а в поле Phase2 Algorithms - aes256-sha1.

Также имеет смысл установка флага Enforce UDP Encapsulation, который принудительно включает NAT-T, в случае если вы точно знаете, что ваш сервер находится за NAT, без этой опции протокол включается автоматически при обнаружении первого устройства с NAT.

На этом настройка закончена, можно подключаться.

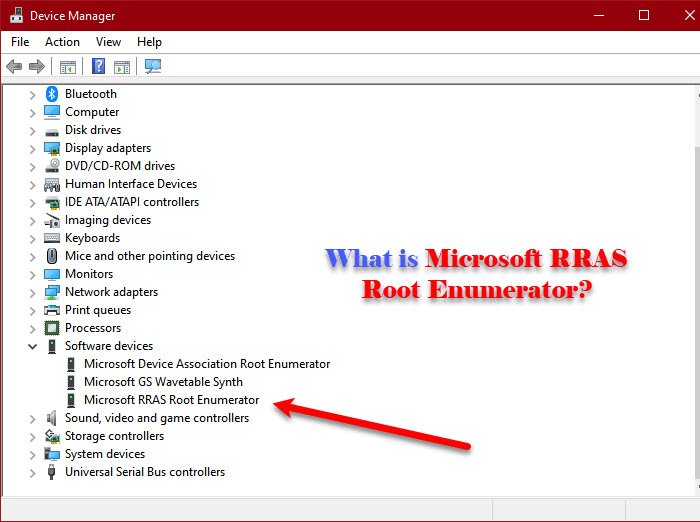

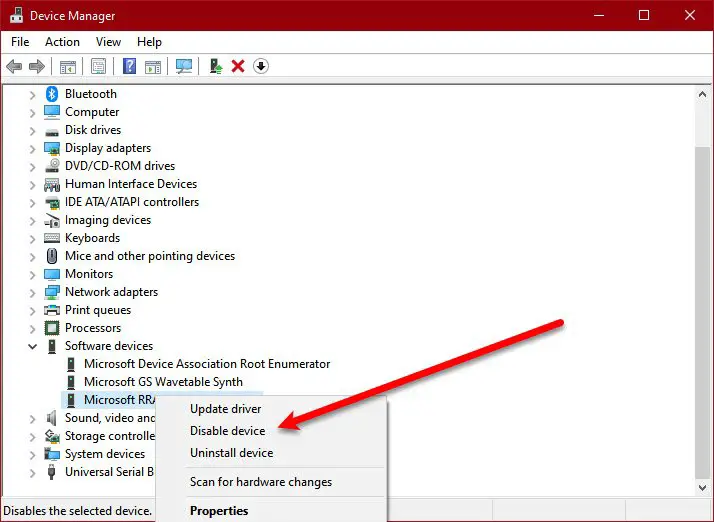

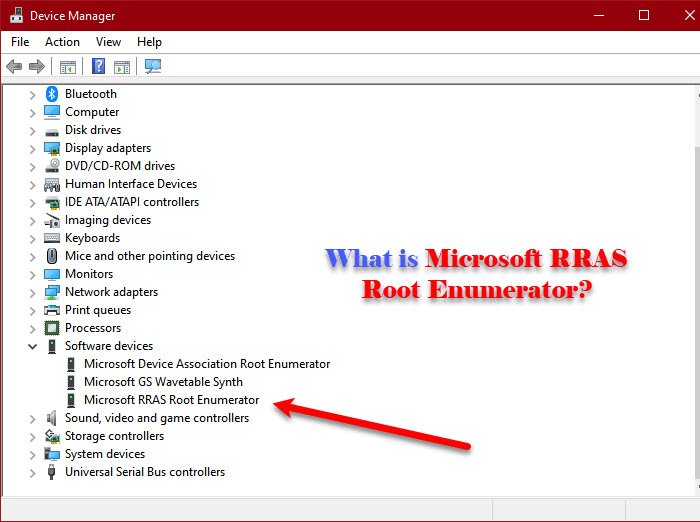

Что такое Microsoft RRAS Root Enumerator в Windows 10

Microsoft RRAS Root Enumerator присутствует на всех компьютерах Windows, чтобы другие устройства могли работать на вашем компьютере.

Итак, как вы, возможно, знаете, большинство устройств, которые вы добавляете на свой компьютер, устанавливаются в системе их браузером. Перечислитель корня Microsoft RRAS присваивает значение некоторым из этих устройств. Таким образом, каждый раз, когда ваша система загружается, Root Enumerator помогает этим устройствам запускаться автоматически.

Как и почему отключить Microsoft RRAS Root Enumerator

Многие пользователи сталкиваются с падением кадров в играх. Хотя это может быть по разным причинам, Microsoft RRAS Root Enumerator может быть одной из них. Поэтому многие специалисты попросят вас отключить этот драйвер. Но перед отключением драйвера вы должны сначала попробовать сделать с драйвером другие действия, чтобы решить проблему.

Там вы можете увидеть Microsoft RRAS Root Enumerator.

Вы можете щелкнуть правой кнопкой мыши драйвер, щелкнуть Обновить драйвер, и обновите его, если доступно обновление.

Или вы можете удалить драйвер и перезагрузить компьютер, чтобы переустановить его.

Но, если ничего не работает, щелкните правой кнопкой мыши на Перечислитель корня Microsoft RRAS и нажмите Отключить устройство. Нажмите да чтобы подтвердить свое действие, и все будет хорошо.

Читать далее: как узнать, какое приложение использует веб-камеру.

.

Microsoft RRAS Root Enumerator и прочие не понятные устроства

Выделил устройства, предназначение которых не вполне понятно.

Модераторы, ответьте грамотно, со ссылками по материалу.

Ответы (7)

2 польз. нашли этот ответ полезным

Был ли этот ответ полезным?

К сожалению, это не помогло.

Отлично! Благодарим за отзыв.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв, он поможет улучшить наш сайт.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв.

Был ли этот ответ полезным?

К сожалению, это не помогло.

Отлично! Благодарим за отзыв.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв, он поможет улучшить наш сайт.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв.

1 пользователь нашел этот ответ полезным

Был ли этот ответ полезным?

К сожалению, это не помогло.

Отлично! Благодарим за отзыв.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв, он поможет улучшить наш сайт.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв.

уважаемый, а не подскажите что за такое Устаревшее устройство,

и почему висит столько Универсальных копий томов, насколько я знаю, служба теневого копирования обеспечивает архивацию данных, но архивация данных включает только системный диск

1 пользователь нашел этот ответ полезным

Был ли этот ответ полезным?

К сожалению, это не помогло.

Отлично! Благодарим за отзыв.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв, он поможет улучшить наш сайт.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв.

P.S. Пожалуйста, если у Вас есть вопросы по другим устройствам, то создайте отдельную тему, так как правило форума: одна тема-один вопрос.

Спасибо за понимание.:)

1 пользователь нашел этот ответ полезным

Был ли этот ответ полезным?

К сожалению, это не помогло.

Отлично! Благодарим за отзыв.

Насколько Вы удовлетворены этим ответом?

Благодарим за отзыв, он поможет улучшить наш сайт.

Microsoft device association root enumerator что это

Microsoft Device Association Root Enumerator — что это такое?

На офф форуме Майкрософт сказано:

Устройство служит для улучшенной установки драйверов подключаемых устройств.

Вот оно в диспетчере:

Заключение

Можно сделать некий вывод:

Добавить комментарий Отменить ответ

Этот сайт использует Akismet для борьбы со спамом. Узнайте как обрабатываются ваши данные комментариев.

Привет! Сегодня вы узнаете как настроить программные устройства на компьютере Windows 10. Вы сможете обновить драйвер устройства, узнать тип и состояние устройства, узнать значения свойств устройства и т.д.

Чтобы открыть параметры устройства, внизу экрана слева откройте меню “Пуск”. В открывшемся окне нажмите на вкладку или значок “Параметры”.

Здесь вам также будут доступны устройства:

– Microsoft Device Association Root Enumerator.

– Программный синтезатор звуковой таблицы Microsoft.

Далее, у вас откроется окно свойств устройства. Здесь вы можете настроить:

Общие:

– Вы можете узнать тип устройства.

Драйвер:

– Вы можете узнать поставщика драйвера.

– Сведения о файлах драйвера.

– Вы можете обновить драйвер.

– Вы можете откатить драйвер к предыдущему.

– Можно отключить устройство.

– Можно удалить драйвер.

Сведения:

– Вы можете узнать значения свойств устройства.

– Выберите свойство и вам автоматически покажут его значение.

– Например, можно узнать код проблемы, класс, характеристики устройства и т.д.

События:

– Вы можете узнать события, которые происходили с устройством.

– Можно узнать дату и время события.

– Можно узнать описание и сведения событий.

– Можно посмотреть все события.

– В конце нажмите на кнопку – OK, чтобы сохранить изменения.

Остались вопросы? Напиши комментарий! Удачи!

Если вы откроете свой Диспетчер задач в Windows 8 или 10, вы, вероятно, увидеть несколько экземпляров процесса под названием «Device Association Framework Provider Host».

Зачем нужен Device Association Framework Provider Host

Device Association Framework Provider Host является официальным процесс Microsoft core, который выполняется под учетной записью локальной службы.

Этот процесс является основой для подключения и сопряжения проводных и беспроводных устройств с Windows. Для каждого такого подключенного устройства в диспетчере задач будет отображаться отдельный процесс.

Почему расходует ресурсы процессора

Когда он работает в обычном режиме, Device Association Framework Provider Host потребляет очень мало системных ресурсов. Как правило, Вы увидите почти нулевой процент в использовании ЦП и менее 10 МБ в использовании памяти.

Если Вы заметите экземпляр процесса Device Association Framework Provider Host, который потребляет много ресурсов – загружает процессор до 70% или использует много памяти – это обычно означает, что существует проблема с соответствующим устройством, а не с самим процессом.

К сожалению, Диспетчер задач не даёт возможности определить, какое устройство связано с каким экземпляром процесса. Вместо этого вам придется пройти несколько шагов по устранению неполадок.

После того, как ваш компьютер обновится, запустите диспетчер устройств и посмотрите, нет ли в нём каких-то неизвестных устройств, которые Windows не смогла распознать. Вполне возможно, Вам нужно будет найти и установить драйвера для соответствующих устройств.

Можно ли отключить Device Association Framework Provider Host

Нет, отключить Device Association Framework Provider Host нельзя. Без этого процесса не получиться подлючить к компьютеру большинство устройств.

Если Вам кажется, что служба «плохо себя ведёт» – и вы пытались устранить проблемы с аппаратными драйверами – попробуйте временно отключить задачу, щелкнув правой кнопкой мыши по названию процесса в диспетчере задач, а затем выбрав Завершить задачу.

Затем перезагрузите компьютер и проверьте была ли устранена проблема.

Может ли этот процесс быть вирусом

Сам процесс является официальным компонентом Windows. Очень маловероятно, что вирус заменит реальный процесс. Если вы хотите быть уверены, вы можете проверить базовое расположение исполняемого файла процесса. В диспетчере задач щелкните правой кнопкой мыши соответствующую запись и выберите опцию Открыть расположение файла.

Если файл dasHost расположен в папке WindowsSystem32, то вы можете быть довольно уверены, что не имеете дело с вирусом.

Данная служба установленная в Windows Server 2003, позволяющая решать следующие задачи:

Служба RRAS обладает богатым набором функций и возможностей. Здесь же мы рассмотрим только базовые функции и возможности данной службы.

Службы удаленного доступа, реализованные различными производителями, используют два основных коммуникационных протокола, которые работают на канальном уровне. Эти следующие протоколы:

Установка и первоначальная настройка службы RRAS

Служба « Маршрутизации и Удаленного Доступа» RRAS устанавливается при установке системы, но по умолчанию она отключена. Ее необходимо включить и настроить.

После выбора этого пункта из меню, у нас откроется следующие окно. Рисунок 4.

И тут мы проявим неслыханную жадность, отметим все опции и нажмем далее.

В итоге мы получим следующую картину как на рисунке 9.

Здесь мы можем изменить работу службы а именно:

-только для локальной сети

Клиенты удаленного доступа, при подключении к серверу удаленного доступа всегда начинают использовать самый защищенный метод аутентификации. Если на сервере не установлен запрашиваемый протокол аутентификации, клиент перейдет на менее защищенный протокол. И так до тех пор, пока не будет подобран протокол, поддерживаемый обеими сторонами.

При статистическом способе задания адресов удаленным клиентам мы сами определяем IP – адреса и их количество.

Так же здесь мы можем разрешить широковещание для удаленных клиентов при разрешении имен.

На этой вкладке мы можем разрешить или запретить использование многоканальных подключений этого протокола (multilink PPP). Протокол PPP позволяет использовать несколько каналов коммутации, например, несколько коммутируемых телефонных линий и, соответственно, одновременное использование нескольких модемов на серверной и на клиентской стороне, как одно подключение с соответствующим увеличением пропускной способности и назначением по одному IP-адресу на стороне клиента и сервера. При этом возможно использование динамического управления пропускной способностью. Это делается с помощью протоколов BAP/BACP, (Bandwidth Allocation Protocol/ Bandwidth Allocation Control Protocol), которые позволяют при увеличении трафика включать дополнительные телефонные линии из имеющегося пула телефонных линий, а при уменьшении трафика — отключать телефонные линии. Протокол LPC управляет связью.

Поговорим о протоколе «RADIUS» (Remote Authentication Dial-in User Service).

Примечание 1: данная служба не устанавливается по умолчании.

Примечание 2: Под аутентификацией надо понимать вопрос сервера или какой-то сетевой службы – кто такой? На что мы отвечаем логином и паролем. Авторизация это проверка наших прав туда, куда мы получили доступ после аутентификации.

Служба RADIUS работает по следующему сценарию:

В этом разделе производится мониторинг в реальном времени клиентов, подключившихся к серверу удаленного доступа.

В этом разделе добавляются, и настраиваются статические маршруты и необходимые динамические протоколы маршрутизации:

Настройка прав пользователей для подключения к RRAS

При этом есть только два варианта — разрешить или запретить (рисунок 17), по умолчанию для каждого нового пользователя задается запрещающее правило. Кроме разрешения/запрета можно также настроить Обратный вызов сервера (Call-back). Здесь имеются три варианта:

Если домен работает в основном режиме Windows 2000 или Windows 2003, то можно либо в явном виде разрешать или запрещать доступ к серверам удаленного доступа, причем ко всем сразу, либо настраивать разрешения через Политики удаленного доступа (о Политиках будет рассказано ниже), смотрите рисунок 18.

Примечание: явное разрешения или явный запрет имеют более высокий приоритет, чем Политики удаленного доступа.

В основном режиме в Свойствах пользователя становятся доступны дополнительные параметры:

Каждая политика состоит из трех частей:

Есть такая поговорка: «Что ты не можешь измерить, тем ты не можешь управлять».

Решаем проблемы удаленных соединений

Применительно к Windows NT она звучала бы так: «Что ты не можешь записать в журнал, тем ты не можешь управлять». Когда стандартных средств мониторинга и протоколирования недостаточно, можно воспользоваться описанными ниже приемами сбора дополнительной информации о работе службы удаленного доступа.

Журналы часто помогают отыскать причину неисправности, однако стандартный уровень протоколирования событий RAS в NT не обеспечивает сбора полной информации. Чтобы получить полное представление о том, что же происходит при соединении, необходима модификация реестра. Большинство соединений RAS, включая соединения с провайдерами Internet и RAS-серверами Windows 2000 или NT 4.0, используют протокол PPP. За это отвечает компонент службы удаленного доступа raspppen.dll. Эта же библиотека «заведует» протоколированием событий, происходящих при подключении клиента к серверу PPP. Чтобы включить протоколирование событий на компьютере-клиенте или на сервере, нужно с помощью редактора реестра изменить параметр Logging раздела реестра HKEY_ LOCAL_MACHINE SYSTEMCurrentControlSetServicesRasManPPP. Он может принимать следующие значения типа REG_DWORD: 0 — не регистрировать события, 1 — обычный режим протоколирования, 2 — подробное протоколирование. Чтобы изменения вступили в силу, систему необходимо перезагрузить. Если параметр Logging имеет значение 1 или 2, создается файл журнала ppp.log, который расположен в каталоге \%systemroot%system32 as. Если при RAS-подключении возникли проблемы в режиме протоколирования событий, можно посмотреть содержимое журнала ppp.log — это поможет найти причину ошибки. Информация из журнала особенно полезна при диагностике проблем соединения с провайдером Internet, так как технический персонал провайдера хорошо знаком с протоколом PPP и различными стадиями соединения по нему.

Пока обсуждение проблем с удаленными соединениями касалось только службы RAS, но не RRAS. Теперь я расскажу, как включить протоколирование событий RRAS и соответствующих устройств.

Режим протоколирования событий протокола PPP включается простым изменением параметра реестра и выбором нужного уровня детализации. Но служба RRAS поддерживает более широкий набор характеристик, чем RAS, поэтому NT предлагает большее число параметров протоколирования. RRAS уникальна в том смысле, что позволяет протоколировать события как на консоль, так и в файл на диске, и включать/выключать отдельные протоколы и настройки. Все параметры протоколирования работы RRAS находятся в разделе реестра HKEY_ LOCAL_MACHINESYSTEMCurrentControlSetServicesTracing. Основной подраздел Tracing содержит один параметр типа REG_DWORD, EnableConsoleTracing, который действует как глобальный переключатель для вывода на консоль всех подразделов Tracing. Итак, для вывода на консоль всех параметров RRAS нужно присвоить параметру EnableConsoleTracing значение 1. Дополнительные подразделы связаны с протоколами и параметрами локального сервера RRAS. В зависимости от конфигурации сервера раздел Tracing может содержать до 28 подразделов. Каждый такой подраздел представляет собой отдельную настройку, протокол или компонент RRAS.

По умолчанию, система хранит все файлы трассировки событий в каталоге \%systemroot% racing (например, c:winnt racing). Для изменения местонахождения этих файлов можно поменять значение параметра FileDirectory (типа REG_EXPAND_ SIZE) в подразделе, соответствующем выбранному компоненту. Кроме того, при включении протоколирования событий в файл для любого компонента система начинает это делать немедленно. NT даже создает каталог \%systemroot% racing, если его не было раньше. Однако при включении вывода событий на консоль трассировка событий начинается только после перезапуска службы RRAS.

Читайте также: