Microsoft windows qfe что это

Обновлено: 05.07.2024

Если запустить msinfo32, то там есть запись:

Аппаратно-зависимый уровень:

Версия="5.1.2600.5574 (xpsp_sp3_qfe.130704-0421"

На разных Компах c Windows XP набор цифр "130704-0421" отличается.

Чем это вызвано? Что это за цифры.

Мне нужно было переустановить XP у знакомого, но у него не оказалось образа для восстановления, а система стала реально глючить после аварийного отключения электроэнергии (частный дом).

Но. Переустановить не представляется возможным, только полная установка.

Приятель отказывается, продолжает работать на глючной системе. И мне приходиться часто ему помогать.

Вопрос, невозможно переустановить, потому что вот эти цифры разные? Нужно искать дистр у которого именно такие?

Что это за цифры? Почему отличаются для разных корпоративок?

Что такое "qfe"?

Для отключения данного рекламного блока вам необходимо зарегистрироваться или войти с учетной записью социальной сети.

То есть, "qfe.130704-0421" - есть номер фикса? Почему он разный для разных оригинальных корпоративных версий Windows XP? Или все таки один и тот же образ, будучи установлен на разные машины сформирует свой набор цифр? Который зависит от аппаратной составляющей?

Это и я бы хотел понять.

Процедура установки заканчивается предложением выбрать из выпадающего списка только один вариант продолжения установки - полная, с затиранием прежнего варианта винды.

Подобное я не встречал, всегда можно было переустановить.

скорее всего причина в том, что вы просто не знаете, как запускается с дистрибутива "обновление уже установленной Windows"windows xp бывает версий home, профессионал, профессионал бывает видов-

1-с привязкой к железу

2-необходимо выполнить активацию

3-корпоративная, активация не нужна

Кажется различий больше нет.

Я думаю, что если что, то достаточно соблюсти версию из перечисленных.

Но есть и другой выход попробовать восстановить, без переустановки вставить компакт диск с xp профессиональной версии

и выполнить команду sfc /scannow, в этом случае не играет роли, какая версия профессионал.

Да, чуть не забыл и версию sp3 тоже надо соблюсти.

| скорее всего причина в том, что вы просто не знаете, как запускается с дистрибутива "обновление уже установленной Windows" » |

Обычно процесс переустановки был доступен если:

1. Из-под косячной винды запускался setup.exe или I386\winnt32.exe c CD с оригинальной виндой. Дальше процедура установки ищет устаовленную винду, оценивает состояние здоровья. Потом появлялось прделожение (выпадающий список): установить наново или переустановить

2. Похожий диалог появляется, если загрузиться с того же CD:

- Чтобы попытаться восстановить выделенную копию Windows XP нажмите <R>.

- Чтобы установить новуцю копию Windows XP без восстановления, нажмите <ESC>.

В случае у моего знакомого переустановка невозможна. Только установка по-новой

Придется внести исправления в свой первоначальный пост. Недавно был у пациента. Так вот,

это в реестре есть запись

HKLM\SOFTWARE\Microsoft\Windows NT\CurrenVersion

BuildLab=2.600.xpsp_sp3_qfe.130704-0421

А вот если запустить msinfo32, то там уже по другому:

Аппаратно-зависимый уровень:

Версия="5.1.2600.5512 (xpsp.080413-2111)"

Отмечу, что параметр "Состояние активации":

Ожидается активация (осталось 30 дней)

Еще вспомнил, что хозяин пытался самостоятельно провести переустановку, но в силу некомпетентности не смог довести ее до конца. В результате его попытки на диске образовалась папка WINDOWS.0. Не вспомню, что делалось тогда, но эта папка была мною удалена - я посчитал, что она лишняя, т.к результат переустановки закончился неудачей.

Почему разница в показаниях qfe (в реестре и msinfo32) ?

Это имеет место и у меня дома (на моей XP)

Ни в одной операционной системе нет такого большого количества уязвимостей как в Windows, и для исправления проблем зачастую приходится выпускать патчи в спешке. С точки зрения атакующего понимание, какие патчи присутствуют системе, может стать решающим фактором успеха при эксплуатации брешей и проникновении в систему. В этой статье мы рассмотрим три метода для поиска патчей, установленных в системе: Metasploit, WMIC и Windows Exploit Suggester.

В Metasploit будет использоваться пост-модуль для поиска отсутствующих патчей. В случае с WMIC будут запускаться команды напрямую в шелле системы для просмотра патчей. При помощи Windows Exploit Suggester мы будем сравнивать патчи, установленные в системе, с базой данных уязвимостей. В качестве атакующей системы будет использоваться Kali Linux, атакуемой – непропатченная версия Windows 7.

Метод 1: Metasploit

В терминале запускаем команду msfconsole.

Для запуска пост-модуля нам нужно скомпрометировать целевую систему и получить meterpreter-сессию. Поскольку мы имеем дело с непропатченной версией Windows 7, то можем выполнить быструю эксплуатацию при помощи EternalBlue.

Загружаем соответствующий модуль при помощи команды use:

Настраиваем нужные опции и выполняем команду run для запуска эксплоита:

У нас появилась meterpreter-сессия в целевой системе. Поскольку пост-модули работают в текущей сессии в фоновом режиме, нам нужно перевести сессию в этот режим.

Теперь загружаем модуль при помощи команды use:

Если ввести команду options, Metasploit покажет все доступные настройки для текущего модуля:

Все, что нам нужно - установить номер сессии. При необходимости можно через запятую указать перечень дополнительных патчей для поиска. Однако сейчас подойдет стандартный набор.

При помощи команды set устанавливаем номер сессии, которая находится в фоновом режиме:

Теперь вводим команду run для запуска модуля:

После отработки модуля видно, что первые два патча не установлены. Кроме того, отображены некоторые дополнительные потенциальные уязвимости и связанные патчи.

Метод 2: WMIC

WMIC (Windows Management Instrumentation Command-Line) представляет собой утилиту для выполнения WMI-операций в ОС Windows. В некотором смысле этот инструмент является командной оболочкой и может работать в интерактивном и неинтерактивном режиме.

Вначале нам нужен шелл в целевой системе. Используя ранее полученную meterpreter-сессию, подключаемся к системному шеллу.

Запускаем команду sessions с флагом –i для взаимодействия с сессией:

В появившемся приглашении Meterpreter вводим команду shell и попадаем в системный шелл:

Теперь мы можем воспользоваться утилитой WMIC для просмотра установленных патчей. Вводим команду wmic qfe list и получаем список QFE-патчей (quick fix engineering), присутствующих в системе:

По каждом патчу выводится ID, описание, информация об установке и URL. Мы также можем добавить к нашей команде слово full для получения сведений в немного другом формате:

Этот метод очень удобен, поскольку не требует ничего, кроме базового шелла в целевой системе для запуска WMIC.

Метод 3: WindowsExploit Suggester

Последний инструмент в нашем обзоре - Windows Exploit Suggester. Эта утилита, написанная на Python, сравнивает патчи, установленные в целевой системе с базой данных уязвимостей компании Microsoft. Все операции выполняются на нашей локальной машине.

Windows Exploit Suggester требует результатов отработки команды systeminfo в целевой системе для последующего сравнения с базой данных. Поскольку у нас все еще есть шелл, запускаем следующую команду:

Сохраняем полученные результаты в текстовый файл на локальной машине:

Теперь при помощи утилиты wget загружаем скрипт с GitHub:

Устанавливаем все необходимые зависимости (в нашем случае пакет python-xlrd).

Когда все необходимое установленное, нужно сгенерировать базу данные бюллетеней безопасности от Microsoft. Windows Exploit Suggester выполняет эту операцию автоматически, если указать аргумент update:

Теперь запускаем утилиту с указанием файлов с информацией от systeminfo и только что сгенерированной базой:

Скрипт возвратит патчи, которые не установленные в целевой системе, вместе с релевантной информацией и ссылками:

Вероятно, этот метод позволяет получить наиболее достоверную информацию, поскольку при сравнении мы используем обновленную базу данных. Кроме того, здесь возможен удаленный запуск.

В этом руководстве мы рассмотрели несколько методов для получения информации о неустановленных патчей на машине с ОС Windows. Вначале мы использовали пост-модуль в Metasploit, потом утилиту WMIC и в конце скрипт Windows Exploit Suggester, написанный на Python. Получение списка патчей чрезвычайно полезно во время атаки, поскольку мы сразу же сужаем количество потенциальных эксплоитов, экономим время и в итоге сильно упрощаем себе жизнь.

QFE813058.EXE это исполняемый файл, который является частью MSDN Disc 2436.1 разработанный Microsoft, Версия программного обеспечения для Windows: 1.0.0.0 обычно 40156752 в байтах, но у вас может отличаться версия.

Расширение .exe имени файла отображает исполняемый файл. В некоторых случаях исполняемые файлы могут повредить ваш компьютер. Пожалуйста, прочитайте следующее, чтобы решить для себя, является ли QFE813058.EXE Файл на вашем компьютере - это вирус или вредоносная программа, которую вы должны удалить, или, если это действительно допустимый файл операционной системы Windows или надежное приложение.

QFE813058.EXE безопасный или это вирус или вредоносная программа?

Первое, что поможет вам определить, является ли тот или иной файл законным процессом Windows или вирусом, это местоположение самого исполняемого файла. Например, для QFE813058.EXE его путь будет примерно таким: C: \ Program Files \ Microsoft \ MSDN Disc 2436.1 \ QFE813058.EXE

Чтобы определить его путь, откройте диспетчер задач, перейдите в «Просмотр» -> «Выбрать столбцы» и выберите «Имя пути к изображению», чтобы добавить столбец местоположения в диспетчер задач. Если вы обнаружите здесь подозрительный каталог, возможно, стоит дополнительно изучить этот процесс.

Еще один инструмент, который иногда может помочь вам обнаружить плохие процессы, - это Microsoft Process Explorer. Запустите программу (не требует установки) и активируйте «Проверить легенды» в разделе «Параметры». Теперь перейдите в View -> Select Columns и добавьте «Verified Signer» в качестве одного из столбцов.

Если статус процесса «Проверенная подписывающая сторона» указан как «Невозможно проверить», вам следует взглянуть на процесс. Не все хорошие процессы Windows имеют метку проверенной подписи, но ни один из плохих.

Наиболее важные факты о QFE813058.EXE:

- Имя: QFE813058.EXE

- Программного обеспечения: MSDN Disc 2436.1

- Издатель: Microsoft

- Ожидаемое местоположение: C: \ Program Files \ Microsoft \ MSDN Disc 2436.1 \ подпапке

- Ожидаемый полный путь: C: \ Program Files \ Microsoft \ MSDN Disc 2436.1 \ QFE813058.EXE

- SHA1: BE9A324E8ABCF066A38C378CD934E1DD08ACA932

- SHA256:

- MD5: 6C4C0AF3CF36A60871F46271C0AB02A2

- Известно, что до 40156752 размер байт в большинстве Windows;

Если у вас возникли какие-либо трудности с этим исполняемым файлом, вы должны определить, заслуживает ли он доверия, прежде чем удалять QFE813058.EXE. Для этого найдите этот процесс в диспетчере задач.

Найти его местоположение и сравнить размер и т. Д. С приведенными выше фактами

Кроме того, функциональность вируса может сама влиять на удаление QFE813058.EXE. В этом случае вы должны включить Безопасный режим с поддержкой сети - безопасная среда, которая отключает большинство процессов и загружает только самые необходимые службы и драйверы. Когда вы можете запустить программу безопасности и полный анализ системы.

Могу ли я удалить или удалить QFE813058.EXE?

Не следует удалять безопасный исполняемый файл без уважительной причины, так как это может повлиять на производительность любых связанных программ, использующих этот файл. Не забывайте регулярно обновлять программное обеспечение и программы, чтобы избежать будущих проблем, вызванных поврежденными файлами. Что касается проблем с функциональностью программного обеспечения, проверяйте обновления драйверов и программного обеспечения чаще, чтобы избежать или вообще не возникало таких проблем.

Лучшая диагностика для этих подозрительных файлов - полный системный анализ с ASR Pro or это антивирус и средство для удаления вредоносных программ, Если файл классифицирован как вредоносный, эти приложения также удалят QFE813058.EXE и избавятся от связанных вредоносных программ.

Однако, если это не вирус, и вам необходимо удалить QFE813058.EXE, то вы можете удалить MSDN Disc 2436.1 со своего компьютера, используя его деинсталлятор. Если вы не можете найти его деинсталлятор, вам может понадобиться удалить MSDN Disc 2436.1, чтобы полностью удалить QFE813058.EXE. Вы можете использовать функцию «Установка и удаление программ» на панели управления Windows.

- 1. в Меню Пуск (для Windows 8 щелкните правой кнопкой мыши в нижнем левом углу экрана), нажмите Панель управления, а затем под Программы:

o Windows Vista / 7 / 8.1 / 10: нажмите Удаление программы.

o Windows XP: нажмите Установка и удаление программ.

- 2. Когда вы найдете программу MSDN Disc 2436.1щелкните по нему, а затем:

o Windows Vista / 7 / 8.1 / 10: нажмите Удалить.

o Windows XP: нажмите Удалить or Изменить / Удалить вкладка (справа от программы).

- 3. Следуйте инструкциям по удалению MSDN Disc 2436.1.

Наиболее распространенные ошибки QFE813058.EXE, которые могут возникнуть:

• "Ошибка приложения QFE813058.EXE."

• «Ошибка QFE813058.EXE».

• "QFE813058.EXE столкнулся с проблемой и должен быть закрыт. Приносим извинения за неудобства."

• «QFE813058.EXE не является допустимым приложением Win32».

• «QFE813058.EXE не запущен».

• «QFE813058.EXE не найден».

• «Не удается найти QFE813058.EXE.»

• «Ошибка запуска программы: QFE813058.EXE.»

• «Неверный путь к приложению: QFE813058.EXE.»

Аккуратный и опрятный компьютер - это один из лучших способов избежать проблем с QFE813058.EXE. Это означает выполнение сканирования на наличие вредоносных программ, очистку жесткого диска cleanmgr и ПФС / SCANNOWудаление ненужных программ, мониторинг любых автозапускаемых программ (с помощью msconfig) и включение автоматических обновлений Windows. Не забывайте всегда делать регулярные резервные копии или хотя бы определять точки восстановления.

Если у вас возникла более серьезная проблема, постарайтесь запомнить последнее, что вы сделали, или последнее, что вы установили перед проблемой. Использовать resmon Команда для определения процессов, вызывающих вашу проблему. Даже в случае серьезных проблем вместо переустановки Windows вы должны попытаться восстановить вашу установку или, в случае Windows 8, выполнив команду DISM.exe / Online / Очистка-изображение / Восстановить здоровье, Это позволяет восстановить операционную систему без потери данных.

Чтобы помочь вам проанализировать процесс QFE813058.EXE на вашем компьютере, вам могут пригодиться следующие программы: Менеджер задач безопасности отображает все запущенные задачи Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записи автозапуска. Единый рейтинг риска безопасности указывает на вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь. Это антивирус обнаруживает и удаляет со своего жесткого диска шпионское и рекламное ПО, трояны, кейлоггеры, вредоносное ПО и трекеры.

Обновлено ноябрь 2021 г .:

Мы рекомендуем вам попробовать этот новый инструмент. Он исправляет множество компьютерных ошибок, а также защищает от таких вещей, как потеря файлов, вредоносное ПО, сбои оборудования и оптимизирует ваш компьютер для максимальной производительности. Это исправило наш компьютер быстрее, чем делать это вручную:

(опциональное предложение для Reimage - Cайт | Лицензионное соглашение | Политика конфиденциальности | Удалить)

Загрузите или переустановите QFE813058.EXE

Информация об операционной системе

Ошибки QFE813058.EXE могут появляться в любых из нижеперечисленных операционных систем Microsoft Windows:

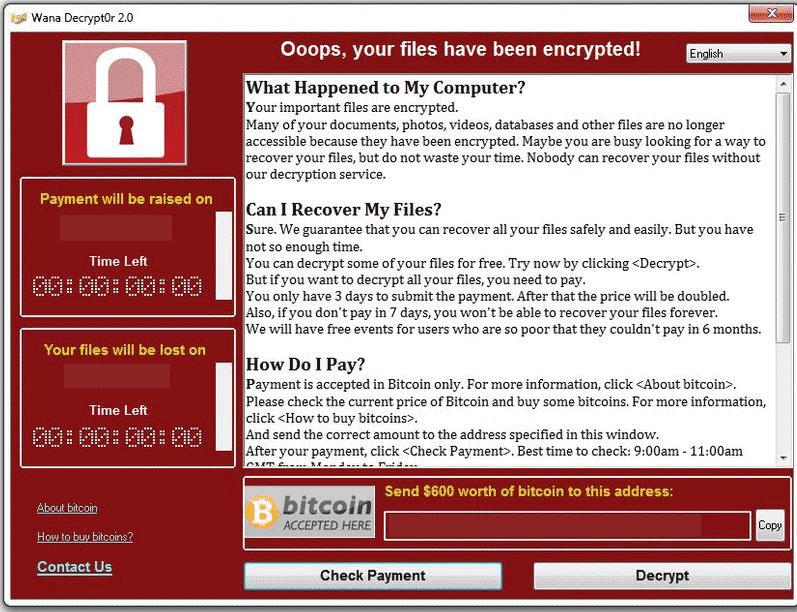

Обновления безопасности Windows для защиты от WannaCry

Уязвимость в SMB 1.0, эксплуатируемая вирусом, исправлена в обновлениях безопасности MS17-010, выпущенных 14 марта 2017 года. В том случае, если ваши компьютеры регулярно обновляются через Windows Update или WSUS, достаточно проверить наличие данного обновления на компьютере как описано ниже.

В том случае, если команда возвращает подобный ответ, значит патч, закрывающий уязвимость, у вас уже установлен.

Если команда ничего не возвращает, нужно скачать и установить соответствующее обновления. В том случае, если установлены апрельские или майские обновления безопасности Windows (в рамках новой накопительной модели обновления Windows), ваш компьютер также защищен.

Стоит отметить, что, несмотря на то что Windows XP, Windows Server 2003, Windows 8 уже сняты с поддержки, Microsoft оперативно выпустило обновление и дня них.

Совет. Прямые ссылки на патчи для исправления уязвимости под снятые с поддержки системы:

Отключение SMB v 1.0

Простым и действенным способом защиты от уязвимости является полное отключение протокола SMB 1.0 на клиентах и серверах. В том случае, если в вашей сети не осталось компьютеров с Windows XP или Windows Server 2003, это можно выполнить с помощью команды

dism /online /norestart /disable-feature /featurename:SMB1Protocol

Статус атаки WCry

Естественно, авторам вируса ничего не мешает написать свежую версию своего творения под эксплойт ETERNALBLUE, и он продолжит свое черное дело. Таким образом, для предотвращения атак Ransom:Win32.WannaCrypt необходимо установить нужные обновления (и устанавливать их регулярно), обновить антивирусы, отключить SMB 1.0 (если применимл), и не открывать без необходимости порт 445 в Интернет.

И еще приведу ссылки на полезные статьи, позволяющие минимизировать вред и вероятность атаки шифровальщиков в Windows системах:

Читайте также: