На какой редакции клиентской microsoft windows может работать технология bitlocker to go

Обновлено: 04.07.2024

В операционных системах Windows Vista и Windows Server 2008 разработчики Microsoft реализовали средства шифрования дисков BitLocker Drive Encryption (BDE), которые обеспечивают шифрование данных на уровне томов для данных, хранящихся на клиентах и серверах Windows.

Средства BDE защищают данные в случаях, когда системы отключены от сети (операционная система выключена). Кроме того, BDE повышает устойчивость операционной системы к атакам. Когда средства BDE применяются к системному тому, они реализуют функцию проверки целостности файлов, которая в момент загрузки системы и перед запуском операционной системы в автоматическом режиме определяет состояние загрузочных файлов, таких как BIOS, загрузочные записи Master Boot Record (MBR) и загрузочный сектор NTFS. Если злоумышленник ввел вредоносный код в один из загрузочных файлов или модифицировал такой файл, BDE обнаружит это изменение и заблокирует запуск операционной системы. Подобная возможность реализована только в системах, оснащенных интегральной схемой Trusted Platform Module (TPM) 1.2 — специальной микросхемой защиты, применяемой на большинстве системных плат современных компьютеров.

Наряду с этим на этапе до запуска операционной системы BDE может выполнять процедуру многофакторной аутентификации. Эта процедура защищает Windows от атак с целью обхода проверок доступа на уровне операционной системы с последующим получением доступа к данным защищенного системой Windows тома посредством загрузки с компакт-диска или дискеты Linux.

Версия BitLocker, реализованная в Windows Vista, имела ряд важных недостатков, которые препятствовали ее широкому применению. Давайте посмотрим, как преодолеваются эти недостатки в окончательной функции BDE операционных систем Windows 7 и Windows Server R2. Все приведенные в данной статье данные о BDE в Windows 7 применимы и к системе Windows Server 2008 R2.

Надо отметить, что средства BDE реализованы не во всех редакциях операционной системы Windows 7. Как и в случае с Windows Vista, BitLocker входит в состав только двух — Windows 7 Enterprise и Windows 7 Ultimate; обе они предназначены для наиболее требовательных домашних и бизнес-пользователей. С другой стороны, средствами для работы с BitLocker оснащены все редакции системы Windows Server 2008 R2.

Недостатки BDE Windows Vista и средства BDE Windows 7

В версии Windows Vista средствами шифрования диска BitLocker может быть защищен только один том — загрузочный том системы. В Windows Vista SP1 и Server 2008 специалисты Microsoft обеспечили защиту средствами BDE различных томов, включая тома с локальными данными. В версии Windows 7 дополнительно появилась поддержка шифрования съемных накопителей данных — флэш-карт и внешних накопителей данных. Она реализована в функции, которую представители Microsoft называют BitLocker To Go (BTG); об этой функции я расскажу ниже.

Если работники ИТ-подразделений, пользующихся версией Vista BDE, хотели развернуть на настольных системах Windows в своей организации средства BDE, им приходилось во время развертывания Windows Vista рассматривать возможность разбиения дисков на разделы. Объясняется это тем, что для работы BDE 1.0 требуется активный и выделенный том. Он именуется системным томом BDE и получает буквенное обозначение S. Разработчики Vista и Server 2008 рекомендуют выделять для системного тома BDE по крайней мере 1,5 Гбайт дискового пространства.

Для облегчения процедуры настройки накопителя на этапе, когда операционная система уже установлена, Microsoft выпустила инструментальное средство BitLocker Driver Preparation Tool, которое автоматизирует подготовку накопителей для системы BDE. Это средство автоматически сжимает накопитель C, создает накопитель S емкостью в 1,5 Гбайт, переносит на него загрузочные файлы и помечает этот накопитель как активный.

С целью облегчения эксплуатации средств BDE, а также для того, чтобы полностью отказаться от идеи перераспределения дискового пространства, разработчики позаботились о том, чтобы Windows автоматически создавала (на вновь установленной системе Windows 7) отдельный активный системный раздел, необходимый для функционирования BDE. Этот раздел используется также средой восстановления Windows — Windows Recovery Environment (WinRE). Кроме того, представители Microsoft договорились с OEM-изготовителями о том, чтобы новое компьютерное оборудование, предустановленное с операционной системой Windows 7, поставлялось с накопителями, на которых заранее выделены разделы для BDE.

Еще стоит указать, что в среде Windows 7 размер раздела BDE уменьшен до 400 Мбайт при активной среде WinRE и до 200 Мбайт — при отключенной WinRE. В настоящее время системный раздел BDE скрыт от пользователей, ему больше не присваивается буквенное обозначение накопителя S.

Наконец, средства BDE в системе Windows Vista наделены лишь ограниченным набором функций восстановления. Эти функции дают пользователям возможность обращаться к данным на защищенном средствами BDE томе после потери личного идентификатора PIN, появления ошибки TPM или в случае модификации файла загрузки. Все механизмы восстановления «привязаны» к паролю восстановления, который можно хранить на накопителе USB; с другой стороны, пользователи BDE могут просто записать его или запомнить.

Администраторы также могут задействовать службу Active Directory (AD) для централизованного хранения сведений о восстановлении BitLocker на компьютерах, входящих во вверенные им домены. Эти сведения о восстановлении присоединяются к учетной записи компьютера AD. Они включают в себя пароль для каждого оснащенного средствами BitLocker накопителя, пароль владельца TPM (если TPM имеется и используется для работы со средствами BitLocker) и данные, связывающие упомянутые сведения о восстановлении с соответствующим томом.

В Windows 7 реализованы новые механизмы восстановления данных BDE на базе объектов групповых политик Group Policy Object (GPO), которые обеспечивают для организаций дополнительные возможности централизованного восстановления данных BDE. Новые настройки GPO позволяют администраторам поддерживать доступ ко всем защищаемым средствами BDE данным, хранящимся на компьютерах вверенных этим администраторам доменов — даже в тех случаях, когда учетные записи компьютеров AD, содержащих данные о восстановлении BitLocker, по неосторожности удаляются.

BitLocker To Go

BitLocker To Go (BTG) — самая заметная из реализованных в Windows 7 новых функций BitLocker. Ее можно использовать для шифрования данных на съемных жестких дисках и на флэш-картах. Такие устройства часто содержат конфиденциальные данные; при этом их нередко теряют и крадут.

В отличие от средств BDE, совместимых лишь с дисками, отформатированными под NTFS, функция BTG выполняется также на накопителях с файловыми системами exFAT, FAT16 и FAT32. Если вы хотите защитить устройство или накопитель с помощью BTG, защищаемый объект должен иметь по меньшей мере 64 Мбайт свободного дискового пространства.

Возможность шифрования накопителя средствами BTG, а также считывания и записи данных на этот накопитель предусмотрена только для версий Windows 7 Enterprise Edition и Windows 7 Ultimate Edition.

Другие версии Windows 7 позволяют лишь разблокировать защищенный средствами BTG накопитель и считывать записанные на нем данные.

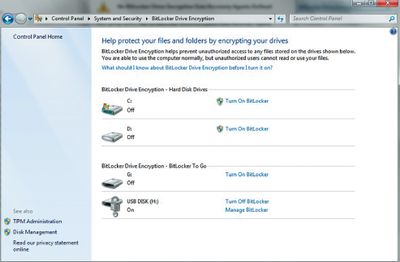

Чтобы начать процесс шифрования содержимого съемного накопителя средствами BTG, можно перейти в окно оснастки System and Security панели управления к объекту BitLocker Drive Encryption и найти в нем раздел BitLocker To Go, показанный на экране 1. В нем содержится список всех подключенных к системе флэш-карт USB и внешних жестких дисков, которые могут быть защищены средствами BTG. Нажав кнопку Turn On BitLocker, запустите мастер BitLocker Drive Encryption.

Первым делом мастер инициализирует накопитель, а затем предлагает пользователю указать механизм снятия блокировки. Снять блокировку с накопителя, защищенного средствами BTG, можно с помощью пароля, секретного ключа, хранящегося на смарт-карте, или с использованием комбинации указанных методов.

Затем мастер предлагает пользователю сохранить или распечатать состоящий из 48 знаков ключ восстановления BTG. Сведения о восстановлении могут также храниться в каталоге AD, если вы укажете соответствующий параметр в GPO-настройках BDE. Наконец, мастер обратится к вам с вопросом: Are you ready to encrypt this drive («Готовы ли вы к шифрованию этого накопителя»)?

Процесс шифрования начинается с нажатия кнопки Start Encrypting. Он связан со значительными затратами времени. Шифрование может занять несколько часов — в зависимости от размера диска и быстродействия компьютера. Функция BTG (так же, как и BDE) осуществляет расшифровку мгновенно при обращении пользователя к файлу на защищенном диске или томе.

Когда вы установите в компьютере защищенную средствами BTG флэш-карту или подсоедините к нему съемный диск, Windows 7 предложит ввести пароль или установить смарт-карту. Вы можете настроить систему Windows 7 таким образом, чтобы она автоматически снимала блокировку защищенного средствами BTG накопителя; это делается с помощью настройки Manage BitLocker в контекстном меню накопителя или на панели управления. Из диалогового окна Manage BitLocker также можно удалять или изменять пароль разблокирования BTG, сохранять или изменять ключ восстановления, а также добавлять смарт-карту для снятия блокировки накопителя, защищенного средствами BTG.

При шифровании содержимого съемного накопителя средствами BTG система Windows 7 копирует на устройство утилиту BitLockerToGo.exe. Эта утилита представляет собой программу для считывания данных BitLocker To Go Reader, которая позволяет обращаться к защищаемым данным из системы Windows Vista или Windows XP. Когда вы устанавливаете в системе Windows Vista или Windows XP накопитель USB, защищенный средствами BTG, или подсоединяете к ней защищенный средствами BTG дисковый накопитель, открывается окно BitLocker To Go Reader, и утилита предлагает ввести пароль для расшифровки. При использовании программы BitLocker To Go Reader из системы Vista или XP снятие блокировки защищенного средствами BTG накопителя с помощью смарт-карты невозможно.

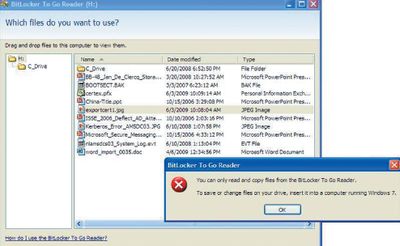

После введения пароля BitLocker To Go Reader расшифровывает все содержимое и отображает его в диалоговом окне, показанном на экране 2. Важное ограничение состоит в том, что BTG Reader позволяет буксировать файлы с защищенного носителя и переносить их в другое место только на системе Vista или XP, скажем, на рабочий стол пользователя. На рабочем столе эти файлы и папки уже не являются зашифрованными и защищенными. Кроме того, после изменения объектов их нельзя копировать обратно на защищенные средствами BTG накопители. Запись данных на накопители, защищенные средствами BTG, возможна лишь с системы, функционирующей под управлением Windows 7 Ultimate, Windows 7 Enterprise или Windows Server 2008 R2.

Разработчики Microsoft внесли в код BitLocker замечательные преобразования: они переработали часть архитектуры этой системы таким образом, чтобы она могла работать с томами FAT. Файловая система FAT обычно используется на накопителях USB. Microsoft модифицировала архитектуру BitLocker, добавив на исходный физический том элемент, который в корпорации именуется «томом раскрытия». Для BitLocker To Go Reader этим томом является папка С_Drive, как показано на экране 2. Том раскрытия автоматически создается в ходе шифрования тома FAT; он содержит BitLocker To Go Reader и файл readme. Если вы хотите увидеть эти файлы и посмотреть, как же зашифрованная информация на самом деле хранится на томе, защищенном средствами BTG, просмотрите содержимое этого тома в окне командной строки с помощью команды dir/AS (переключатель AS позволяет отображать скрытые командные файлы).

Усовершенствованные средства централизованного управления

В операционной системе Windows 7 реализован расширенный набор настроек объекта групповой политики BitLocker. Чтобы обнаружить их, запустите gpedit.msc. Откроется редактор локальных групповых политик Local Group Policy Editor. Настройки размещаются в контейнере GPO Administrative Templates\Windows Settings\Windows Components\BitLocker Drive Encryption. В этой папке GPO теперь располагаются три вложенных контейнера, в которых хранятся настройки конфигурации BDE для стационарных накопителей данных, дисков операционной системы и съемных накопителей данных.

Новые настройки GPO могут управлять множеством различных параметров BDE и BTG, включая использование паролей шифрования и смарт-карт на стационарных и съемных накопителях данных — вне зависимости от того, установлены ли на съемных накопителях средства BitLocker To Go Reader. Интерес представляет настройка GPO Deny write access to removable drives not protected by BitLocker (отказать в праве записи на съемных носителях, не защищенных средствами BitLocker). Эта настройка дает возможность администраторам организаций преобразовывать съемные накопители в устройства только для считывания данных, если они не защищены средствами BTG. Эту настройку можно использовать для предотвращения записи на средства хранения секретных или конфиденциальных корпоративных данных в случаях, когда служащий по недосмотру устанавливает накопитель USB не в ту систему.

Система Windows 7 BDE также включает новую функцию — агент восстановления данных, который обеспечивает централизованное восстановление в организации данных, защищенных средствами BDE. Его можно настроить централизованно с помощью объекта Group Policy Object (GPO), обратившись к нему в контейнере GPO Computer Configuration\ Windows Settings\ Security Settings\Public Key Policies\BitLocker Drive Encryption. Вы можете определить агент восстановления данных BitLocker, щелкнув на этом контейнере правой кнопкой мыши и выбрав в открывшемся меню пункт Add Data Recovery Agent, после чего будет запущен мастер Add Recovery Agent Wizard.

Настройка GPO BitLocker data recovery agent используется для распространения сертификата открытых ключей агента восстановления данных на все оснащенные средствами для работы с BitLocker системами в домене AD организации. Чтобы разблокировать доступ к тому, защищенному средствами BitLocker (BDE или BTG), агент восстановления данных может задействовать секретный ключ восстановления данных, связанный с сертификатом агента восстановления и хранящийся в пользовательском профиле агента восстановления. Таким образом гарантируется, что организация может получить доступ к защищенным средствами BitLocker данным, даже если хранящиеся в учетной записи компьютера AD сведения, необходимые для восстановления данных, удалены.

Перед тем как приступать к использованию агентов восстановления данных BDE, нужно обязательно установить перечисленные ниже настройки GPO BitLocker.

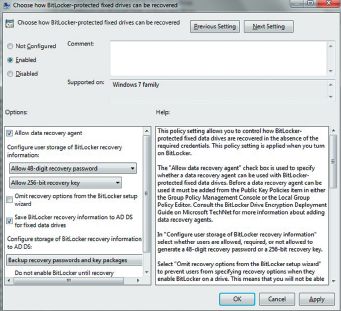

- Активизируйте функцию восстановления данных и использования агента восстановления данных, показанного на экране 3. Для решения этой задачи применяются различные настройки GPO — в зависимости от типа тома, который вы намереваетесь защитить средствами BDE/BTG. Выберите одну из следующих настроек: Choose how BitLocker-protected operating system drives can be recovered для восстановления данных, хранящихся на защищенных средствами BitLocker накопителях операционной системы; Choose how BitLocker-protected removable data drives can be recovered для восстановления данных, хранящихся на защищенных средствами BitLocker съемных накопителях или Choose how BitLocker-protected fixed data drives can be recovered для восстановления данных, хранящихся на защищенных средствами BitLocker стационарных накопителях.

- Задайте параметр идентификации BitLocker в настройке GPO Provide the unique identifiers for your organization GPO («введите уникальные идентификаторы для GPO вашей организации»). Данная настройка ассоциирует уникальный идентификатор с новым накопителем, защищенным с помощью BitLocker. Эти действия необходимы для управления агентами восстановления данных на накопителях, защищаемых средствами BDE/BTG.

В дополнение к уже упомянутым мною изменениям в системе управления объектами GPO и графическим интерфейсом пользователя, разработчики Microsoft расширили возможности утилиты командной строки Managebde, а также провайдера Windows Management and Instrumentation (WMI) для BitLocker.

Работать с BitLocker стало удобнее

Новые средства BitLocker, реализованные в средах Windows 7 и Windows Server 2008 R2, обеспечивают как для пользователей, так и для администраторов больше удобств, нежели версия Windows Vista. Достоинства средств BitLocker, входящих в состав многоуровневой системы обеспечения безопасности, вполне очевидны.

BitLocker позволит снизить риск несанкционированного доступа к данным на утерянных или украденных компьютерах благодаря шифрованию всех пользовательских и системных файлов на диске операционной системы, включая файлы подкачки и файлы гибернации, а также благодаря проверке целостности компонентов ранней загрузки и данных конфигурации загрузки.

Работа BitLocker с встроенными дисками и съемными носителями

С помощью BitLocker можно зашифровать весь диск с данными. С помощью групповой политики можно указать на необходимость включения BitLocker для диска, прежде чем на него будут записаны данные. В BitLocker можно настроить различные методы разблокировки для дисков с данными, при этом такие диски поддерживают несколько способов разблокировки.

Поддерживает ли BitLocker многофакторную проверку подлинности?

Да, BitLocker поддерживает многофакторную проверку подлинности для дисков операционной системы. Если включить BitLocker на компьютере с TPM-версией 1.2 или более поздней версией, можно использовать дополнительные формы проверки подлинности с помощью защиты TPM.

Каковы требования BitLocker к оборудованию и программному обеспечению?

Подробные требования см. в разделе Системные требования.

Динамические диски не поддерживаются BitLocker. Динамические тома данных не будут отображаться в панели управления. Несмотря на то, что объем операционной системы всегда будет отображаться в панели управления, независимо от того, является ли он динамическим диском, если это динамический диск, он не может быть защищен BitLocker.

Почему нужны два раздела? Почему системный диск должен быть настолько большим?

Наличие двух разделов обязательно для работы BitLocker, так как проверка подлинности перед запуском и проверка целостности системы должны выполняться на разделе, не связанном с зашифрованным диском операционной системы. Такая конфигурация способствует защите операционной системы и данных на зашифрованном диске.

Какие доверенные платформенные модули (TPM) поддерживает BitLocker?

BitLocker поддерживает платформенный модуль версии 1.2 или более поздней. Поддержка BitLocker для TPM 2.0 требует единого размягченного интерфейса прошивки (UEFI) для устройства.

TPM 2.0 не поддерживается в устаревших и CSM-режимах BIOS. Устройства с TPM 2.0 должны иметь режим BIOS, настроенный только как UEFI. Параметры модуля поддержки legacy и compatibility (CSM) должны быть отключены. Дополнительные функции безопасности Включить функцию безопасной загрузки.

Установленная операционная система на оборудовании в устаревшем режиме остановит загрузку ОС при смене режима BIOS на UEFI. Используйте средство MBR2GPT перед изменением режима BIOS, который подготовит ОС и диск для поддержки UEFI.

Как узнать, установлен ли доверенный платформенный модуль (TPM) на компьютере?

Начиная с Windows 10 версии 1803, вы можете проверить **** состояние TPM в Защитник Windows центра безопасности устройств > **** > **** безопасности. В предыдущих версиях Windows откройте консоль TPM MMC (tpm.msc) и посмотрите под заголовком Status. Вы также можете запустить Get-TPM** в PowerShell, чтобы получить дополнительные сведения о TPM на текущем компьютере.

Можно ли использовать BitLocker на диске операционной системы без доверенного платформенного модуля?

Да, можно включить BitLocker на диске операционной системы без доверенного платформенного модуля версии 1.2 или более поздней, если встроенное ПО BIOS или UEFI поддерживает чтение с USB-устройства флэш-памяти в среде загрузки. Это возможно, так как BitLocker не разблокирует защищенный диск, пока не будет получен основной ключ тома BitLocker от доверенного платформенного модуля на компьютере или с USB-устройства флэш-памяти, содержащего ключ запуска BitLocker для этого компьютера. Но компьютеры без доверенного платформенного модуля не смогут выполнять проверку целостности системы, которая возможна при помощи BitLocker. Чтобы определить, может ли компьютер считывать данные с USB-устройства при загрузке, воспользуйтесь возможностью проверить систему с помощью BitLocker во время настройки BitLocker. В ходе этой проверки выполняются тесты, подтверждающие возможность считывания данных с USB-устройств в нужное время, а также соответствие компьютера другим требованиям BitLocker.

Как обеспечить поддержку доверенного платформенного модуля в BIOS на компьютере?

Запросите у изготовителя компьютера встроенное ПО BIOS или UEFI, отвечающее стандартам организации TCG и следующим требованиям:

- соответствие стандартам TCG для клиентского компьютера;

- наличие механизма защищенного обновления, предотвращающего установку вредоносного встроенного ПО для BIOS или загрузочного ПО на компьютер.

Какие учетные данные необходимы для использования BitLocker?

Чтобы включать и выключать использование BitLocker или изменять его настройки на дисках операционной системы и несъемных дисках с данными, необходимо состоять в локальной группе Администраторы. Обычные пользователи могут включать или выключать компонент BitLocker или изменять его конфигурацию на съемных дисках с данными.

Какой порядок загрузки рекомендуется для компьютеров, которые должны быть защищены BitLocker?

Необходимо настроить параметры запуска компьютера, чтобы жесткий диск был сначала в порядке загрузки, а не на других дисках, таких как диски CD/DVD или USB-диски. Если жесткий диск не указан как первый, но загрузка обычно выполняется с жесткого диска, система может определить или предположить изменение порядка загрузки при обнаружении съемного носителя во время загрузки.Порядок загрузки обычно влияет на показатели системы, проверяемые BitLocker. Изменение этого порядка приведет к тому, что вам будет предложено ввести ключ восстановления BitLocker. По этой же причине, если у вас есть ноутбук с док-станцией, убедитесь, что жесткий диск идет первым в порядке загрузки как при стыковке, так и при отстыковке.

Q24: Как можно изменить тип сетевого размещения?

Способ 1:

Обычно тип сетевого размещения можно изменить из Центра управления сетями и общим доступом (Network and Sharing center). Для этого проделайте следующие шаги:

1. Зайдите в Панель управления (Control panel)

2. Выберите пункт Сеть и Интернет (Network and Internet)

3. Выберите Центр управления сетями и общим доступом (Network and Sharing center)

4. Под надписью View your active network указан Ваш текущий тип сетевого размещения в виде ссылки. Нажмите на данную ссылку

5. Откроется окно выбора типа сетевого размещения

6. Выберите новый тип сетевого размещения

Способ 2:

1. Зайдите в меню Пуск, в строке Search programs and files наберите gpedit.msc и нажмите Ввод

2. В открывшемся окне перейдите по следующему пути: Computer configuration - Windows settings - Security settings - Network list manager policies

3. Здесь Вы можете настроить тип размещения для любой сети, доступной Вашему компьютеру

Q25: У меня есть программа, которая работает только в Windows XP, но мне хотелось бы использовать ее и в Windows 7. Как мне это реализовать?

A : Для совместимости приложений в Windows 7 предусмотрена специальная возможность Windows 7 XP Mode . Для того, чтобы использовать ее, проделайте следующие шаги:

1. Убедитесь, что Ваш компьютер соответствует необходимым требованиям: процессор с тактовой частотой не менее 1ГГц, не менее 1 Гб оперативной памяти, поддержка технологий виртуализации системой BIOS Вашей материнской платы

2. У Вас должна быть установлена ОС Windows 7 версии не ниже RC build 7100

3. Скачайте и установите пакет Windows Virtual PC 7 Beta в соответствии с разрядностью Вашей Windows 7

4. Скачайте и установите пакет Windows XP Mode Beta в соответствии с разрядностью Вашей Windows 7

5. Установите приложение, которое требует совместимости с Windows XP в виртуальную среду Windows XP. Ярлык для этого приложения станет доступным из меню Пуск Вашей Windows 7

Q26: Что такое Problem Steps Recorder?

A: Это приложение Windows 7, которое позволит Вам более точно и наглядно описать последовательность действий, которые приводят к возникновению ошибки. Для работы с ней выполните следующие шаги:

1. В меню Пуск в строке Search programs and files наберите psr.exe и запустите программу

2. В основном окне программы нажмите кнопку Record и начните выполнять действия, которые приводят к возникновению ошибки

3. По завершению нажмите Stop record

4. В диалоговом окне выберите расположение и имя для файла отчета

5. Перешлите полученный файл отчета в Вашу сервисную службу

Q27: Windows 7 «не видит» папки с общим доступом на компьютере с ОС Windows XP

A: Воспользуйтесь редактором групповой политики для изменения уровня безопасности протокола NTLM. Для этого запустите из меню пуск gpedit.msc, перейдите по ветке Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options\ и измените значение политики Network security: LAN Manager authentication level на LM & NTLM - use NTLMv2 session security if negotiated

Q28: Какие существуют варианты установки Windows 7?

Существует 3 варианта установки:

1) На физическое железо

2) На виртуальное железо

1й вариант абсолютно понятен. Хорош тем, что позволяет тестировать в «полный рост». Минус в том, что это бета и она может глючить. В любом случае по окончании тестирования ее придется сносить, что будет означать переустановку.

2й вариант так же понятен, хоть и не всем доступен. Плюсы - абсолютно не влияет на рабочее окружение. Минусы - трудно заставить себя что-то тестировать.

Q29: Существует ли для Windows 7 набор утилит WAIK?

WAIK для Windows 7 можно скачать здесь

Q30: Существуют ли Remote Server Administration Tools (RSAT) для Windows 7?

Да, для Windows 7 выпущены RSAT, скачать можно по следующей ссылке:

После установки обновления, перейдите в Control Panel, Program and Features, Turn Windows features on and off и установите необходимые оснастки.

Q31: Какие антивирусные программы совместимы с Windows 7?

Q32: Моя программа не запускается в среде Windows 7, что делать?

Первым делом попробуйте ее запустить в режиме совместимости. Правой кнопкой мыши на ярлыке или программе - P roperties - Compatibility - поставить галочку "Run this program in compatibility mode for:" и выбрать ту операционную систему, под которой приложение точно работает (так заявлено производителем). Еще один иногда спасающий плохо написанные приложения шаг(не рекомендуемый - на свой страх и риск) - запустить программу с повышенными привилегиями.

Q33: Мое устройство не распознаётся в Windows 7 - где взять драйвер?

Установка драйверов для устройств, явно не определяемых системой

1. Распакуйте драйвера (при необходимости) в отдельную папку

2. Заходим в Диспетчер устройств --> правой кнопкой мыши по устройству --> Обновить драйвер

3. Указываем на папку с распакованными драйверами

Проблемы при установке драйверов для nVidia GeForce

1. Загрузите последние доступные драйвера для Windows Vista

2. Удалите старый драйвер через Диспетчер устройств. От перезагрузки откажитесь.

3. Очистите систему от остатков старых драйверов программой Driver Sweeper

4. Перезагрузитесь.

5. Распакуйте драйвер и если начнется установка - откажитесь.

6. Зайдите в папку с распакованным драйвером и переместите файл установщика PhysX******.exe куда-нибудь - например на Рабочий стол.

7. Установите новый драйвер (из папки с распакованным драйвером).

8. Перезагрузитесь.

9. Установите PhysX (если необходимо)

Если драйвера от Vista не подошли - загрузите драйвера через Каталог обновлений Microsoft (заходить через IE)

Решение проблемы с потухшим ("черным") экраном после установки новых драйверов NVIDIA

1. Удаляем старый драйвер, перезагрузка.

2. Ставим новые (если проблема с установкой см. выше), НЕ перезагружаемся

3. Отключаем службу NVIDIA Display Driver Service

4. Отключаем все , что связано с NVIDIA в автозагрузке

5. Перезагружаемся

6. В панели управления NVidia включаем Dualview

7. Запускаем обратно службу и включаем автозагрузку

8. Перезагружаемся и радуемся что ни чего не погасло

Microsoft расширила функциональность BitLocker в Windows 7. BitLocker To Go расширяет защиту данных BitLocker на USB-устройствах хранения данных, что позволяет им ограничиваться с кодовой фразой.

Помимо контроля над длиной и сложностью парольной фразы, ИТ-администраторы могут установить политику, которая требует от пользователей применять защиту BitLocker на съемных дисках, прежде чем сможет их записать. BitLocker To Go также позволяет пользователям более безопасно обмениваться данными с пользователями, которые еще не развернули Windows 7.

Шифровать флэш-накопители USB с помощью BitLocker To Go

Чтобы начать работу, сначала подключите флеш-накопитель USB. Затем щелкните правой кнопкой мыши значок USB-накопителя в папке «Компьютер» и выберите Включить BitLocker .

Выберите, как вы хотите его защитить. Установите пароль или кодовую фразу или используйте смарт-карту.

Нажмите «Далее» и создайте резервную копию своего ключа восстановления в безопасном месте. Теперь нажмите Запустить шифрование .

Теперь флэш-накопитель USB будет защищен.

Когда вы шифруете фиксированный накопитель данных с использованием шифрования диска BitLocker или шифруете съемный диск с помощью BitLocker To Go, вы выбираете метод для разблокировки диска. Выбранный вами метод зависит от типа диска, который вы шифруете, от требуемой гибкости и от любых требований, установленных вашей организацией (например, если вы шифруете диски на рабочем компьютере).

Ниже приведен список опций разблокировки, а также преимуществ и ограничений для каждого параметра.

- Пароль

- Smart Cart

- Автоматическая разблокировка.

Когда вы используете его на другом компьютере, вам придется сначала указать пароль.

Если вы хотите изменить любые настройки, щелкните правой кнопкой мыши значок USB-накопителя в папке «Компьютер» и выберите «Управление BitLocker». В нем будут представлены варианты изменения или удаления пароля, добавления смарт-карты, сохранения или печати ключа или автоматического разблокирования USB-накопителя на этом конкретном компьютере.

Перейдите сюда, чтобы узнать больше о функции BitLocker, о том, как подготовить компьютер к шифрованию диска BitLocker и как восстановить данные с поврежденного тома диска, зашифровать с помощью BitLocker.

Перейдите сюда, чтобы посмотреть бесплатное программное обеспечение для USB-накопителя с защитой паролем.

Защита паролем USB-накопитель: Flash, Pen Drive, съемные диски

Защитите паролем USB-накопитель или любой съемный диск, используя эти бесплатные инструменты для Окна. Защищайте, защищайте данные USB и предотвращайте несанкционированный доступ.

Быстрое включение интернет-соединения Включение или выключение в Windows 10 с помощью InternetOff

InternetOff - это бесплатная программа, позволяющая отключить или подключиться к Интернету на ПК с Windows одним щелчком мыши. Он предлагает варианты, которые помогут вам управлять своим временем в Интернете.

Блокировка, защита, защита паролем USB-накопитель с USB-защитой

USB Safeguard предоставляет данные на вашем съемном диске, блокирует ручку и делает его защищенным от записи.

Читайте также: