Настроить домен windows server

Обновлено: 05.07.2024

В этой статье содержатся сведения о развертывании и эксплуатации доменов Active Directory (AD), настроенных с помощью имен DNS с однометкой меткой.

Применяется к: Windows Сервер 2008 R2 Пакет обновления 1, Windows Server 2012 R2, Windows Server 2016, Windows Server 2019, Windows 10, версия 1809

Исходный номер КБ: 300684

Сводка

Желание удалить конфигурацию домена единой метки часто является причиной переименования домена. Сведения о совместимости приложений в этой статье применимы ко всем сценариям, в которых можно было бы учесть переименование домена.

По следующим причинам лучше всего создавать новые домены Active Directory с полностью квалифицированными именами DNS:

Клиентские компьютеры и контроллеры доменов, которые присоединяются к доменам с одной меткой, требуют дополнительной конфигурации для динамической регистрации записей DNS в зонах DNS с одной меткой.

Клиентские компьютеры и контроллеры домена могут требовать дополнительной конфигурации для решения запросов DNS в зонах DNS с одной меткой.

Некоторые серверные приложения несовместимы с однофамильными доменными именами. Поддержка приложений может не существовать в начальном выпуске приложения или поддержка может быть отброшена в будущем выпуске.

Переход с однометного доменного имени DNS на полностью квалифицированное имя DNS нетривиален и состоит из двух вариантов. Перенос пользователей, компьютеров, групп и других государств в новый лес. Или сделайте домен переименованием существующего домена. Некоторые серверные приложения несовместимы с функцией переименования домена, поддерживаемой в Windows Server 2003 и новыми контроллерами домена. Эти несовместимости либо блокируют функцию переименования домена, либо затрудняет использование функции переименования домена при попытке переименовать имя DNS с одной меткой в полностью квалифицированное доменное имя.

Мастер установки Active Directory (Dcpromo.exe) в Windows Server 2008 предупреждает о создании новых доменов с однометным DNS-именами. Так как нет никаких бизнес-или технических причин для создания новых доменов с однометными именами DNS, мастер установки Active Directory в Windows Server 2008 R2 явно блокирует создание таких доменов.

Примеры приложений, несовместимых с переименованием домена, включают в себя следующие продукты:

- Microsoft Exchange 2000 Server

- Microsoft Exchange Server 2007

- Microsoft Exchange Server 2010

- Microsoft Exchange Server 2013

- Microsoft Internet Security and Acceleration (ISA) Server 2004

- Microsoft Live Communications Server 2005

- Microsoft Operations Manager 2005

- Microsoft SharePoint Portal Server 2003

- Microsoft Systems Management Server (SMS) 2003

- Microsoft Office Communications Server 2007

- Microsoft Office Communications Server 2007 R2

- Microsoft System Center диспетчер операций 2007 SP1

- Microsoft System Center 2007 R2

- Microsoft Lync Server 2010

- Microsoft Lync Server 2013

Дополнительная информация

Доменные имена Active Directory с наилучшей практикой состоят из одного или нескольких поддоменов, объединенных с доменом верхнего уровня, разделенным многоточием ("."). Ниже приводится несколько примеров:

Однообъемные имена состоят из одного слова, как "contoso".

Домен верхнего уровня занимает наиболее правую метку в доменном имени. Общие домены верхнего уровня включают следующие:

Доменные имена Active Directory должны состоять из двух или нескольких меток для текущей и будущей операционной системы, а также для работы с приложениями и надежности.

Недействительные запросы домена верхнего уровня, о чем сообщает Консультативный комитет по безопасности и стабильности ICANN, можно найти в недействительных запросах домена верхнего уровня на корневом уровне системы доменных имен.

Возможные симптомы, когда клиенты не могут динамически зарегистрировать записи DNS в зоне смотра с одной меткой.

Если в среде используется имя DNS с одной меткой, клиенты могут быть не в состоянии динамически зарегистрировать DNS-записи в зоне смотра с одной меткой вперед. Конкретные симптомы различаются в зависимости от установленной Windows Microsoft.

В следующем списке описываются симптомы, которые могут возникать:

После настройки microsoft Windows для одного доменного имени метки все серверы, которые имеют роль контроллера домена, могут быть не в состоянии зарегистрировать записи DNS. Системный журнал контроллера домена может последовательно входить в журнал предупреждений NETLOGON 5781, которые напоминают следующий пример:

Код состояния 0000232a совме-

В файлах журналов, таких как Netdiag.log, могут отображаться следующие дополнительные коды состояния и коды ошибок:

Код ошибки DNS: 0x0000251D = DNS_INFO_NO_RECORDS

DNS_ERROR_RCODE_ERROR

RCODE_SERVER_FAILURE

Windows компьютеры, настроенные для динамических обновлений DNS, не будут регистрироваться в домене с одной меткой. Предупреждающие события, похожие на следующие примеры, записывают в системный журнал компьютера:

Как позволить Windows клиентам делать запросы и динамические обновления с однометными зонами DNS

По умолчанию Windows не отправляет обновления в домены верхнего уровня. Однако это поведение можно изменить с помощью одного из методов, описанных в этом разделе. Используйте один из следующих методов, чтобы Windows клиенты могли делать динамические обновления в однометные зоны DNS.

Кроме того, без изменений член домена Active Directory в лесу, не содержащий доменов с однометными именами DNS, не использует службу DNS Server для обнаружения контроллеров доменов в доменах с однометными именами DNS, которые находятся в других лесах. Клиентский доступ к доменам с однометными именами DNS не удается, если разрешение имен NetBIOS настроено неправильно.

Метод 1. Использование редактора реестра

Конфигурация локатора контроллера домена для Windows xp Professional и более поздних версий Windows

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения см. в дополнительныхсведениях о том, как создать и восстановить реестр в Windows.

На Windows на компьютере для члена домена Active Directory требуется дополнительная конфигурация для поддержки однометных имен DNS для доменов. В частности, локатор контроллера домена в члене домена Active Directory не использует службу DNS-сервера, чтобы найти контроллеры домена в домене с однометным DNS-именем, если только участник домена Active Directory не присоединяется к лесу, который содержит по крайней мере один домен, и этот домен имеет однометное имя DNS.

Чтобы позволить члену домена Active Directory использовать DNS для обнаружения контроллеров доменов в доменах с однометными именами DNS, которые находятся в других лесах, выполните следующие действия:

Выберите Начните, выберите Выполнить, введите regedit, а затем выберите ОК.

Найдите и выберите следующий подкай: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

В области сведений найдите запись AllowSingleLabelDnsDomain. Если записи AllowSingleLabelDnsDomain не существует, выполните следующие действия:

- В меню Редактирование указать значение New, а затем выберите значение DWORD.

- Введите AllowSingleLabelDnsDomain в качестве имени входа и нажмите кнопку ENTER.

Дважды щелкните запись AllowSingleLabelDnsDomain.

В поле Значение данных введите 1, а затем выберите ОК.

Закройте редактор реестра.

Конфигурация клиента DNS

В этот раздел, описание метода или задачи включены действия, содержащие указания по изменению параметров реестра. Однако неправильное изменение параметров реестра может привести к возникновению серьезных проблем. Поэтому следует в точности выполнять приведенные инструкции. Для дополнительной защиты создайте резервную копию реестра, прежде чем редактировать его. Так вы сможете восстановить реестр, если возникнет проблема. Дополнительные сведения см. в дополнительныхсведениях о том, как создать и восстановить реестр в Windows.

Члены домена Active Directory и контроллеры домена, которые находятся в домене с однометным DNS-именем, обычно должны динамически регистрировать DNS-записи в зоне DNS с одной меткой, которая соответствует имени DNS этого домена. Если корневой домен леса Active Directory имеет имя DNS с одной меткой, все контроллеры домена в этом лесу обычно должны динамически зарегистрировать записи DNS в зоне DNS с одной меткой, которая соответствует имени DNS корневого леса.

По умолчанию Windows клиентские компьютеры DNS не пытаются динамические обновления корневой зоны "." или однометных зон DNS. Чтобы позволить Windows клиентские компьютеры DNS на основе динамических обновлений одной зоны DNS, выполните следующие действия:

Выберите Начните, выберите Выполнить, введите regedit, а затем выберите ОК.

Найдите и выберите следующий подкай: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\DnsCache\Parameters

В области сведений найдите запись UpdateTopLevelDomainZones. Если записи UpdateTopLevelDomainZones не существует, выполните следующие действия:

- В меню Редактирование указать значение New, а затем выберите значение DWORD.

- Введите UpdateTopLevelDomainZones в качестве имени входа и нажмите кнопку ENTER.

Дважды щелкните запись UpdateTopLevelDomainZones.

В поле Значение данных введите 1, а затем выберите ОК.

Закройте редактор реестра.

Эти изменения конфигурации должны применяться к всем контроллерам домена и членам домена с однометными именами DNS. Если домен с однометным доменным именем является корнем леса, эти изменения конфигурации должны применяться к всем контроллерам домена в лесу, если только отдельные зоны не _msdcs. ForestName, _sites. ForestName, _tcp. ForestName и _udp. ForestName делегирован из зоны ForestName.

Чтобы изменения вступили в силу, перезапустите компьютеры, на которых были изменены записи реестра.

- Для Windows Server 2003 и более поздних версий запись UpdateTopLevelDomainZones перешел к следующему подкайке реестра:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\DNSClient - В контроллере домена Windows 2000 на основе SP4 на основе Microsoft компьютер будет сообщать о следующей ошибке регистрации имен в журнале событий System, если параметр UpdateTopLevelDomainZones не включен:

- На контроллере домена Windows 2000 на основе SP4 необходимо перезапустить компьютер после добавления параметра UpdateTopLevelDomainZones.

Метод 2. Использование групповой политики

Используйте групповую политику, чтобы включить политику обновления доменных зон верхнего уровня и расположение DCs, в котором размещен домен с единой политикой имен DNS меток, как указано в следующей таблице под расположением папки на корневом контейнере домена в "Пользователи и компьютеры" или на всех организационных подразделениях (OUs), на которые размещены учетные записи компьютеров для компьютеров-членов, и контроллеры домена в домене.

| Политика | Расположение папки |

|---|---|

| Обновление доменных зон верхнего уровня | Конфигурация компьютера\Административные шаблоны\Network\DNS-клиент |

| Расположение DCs, на которые размещен домен с одним именем DNS метки | Конфигурация компьютера\Административные шаблоны\System\Net Logon\DC Locator DNS Records |

Эти политики поддерживаются только на компьютерах Windows Server 2003 и Windows компьютерах на основе XP.

Чтобы включить эти политики, выполните следующие действия в контейнере корневого домена:

- Выберите Начните, выберите Выполнить, введите gpedit.msc, а затем выберите ОК.

- В соответствии с локальной компьютерной политикой расширяем конфигурацию компьютера.

- Расширение административных шаблонов.

- Включить политику обновления доменных зон верхнего уровня. Для этого выполните следующие действия:

- Расширение сети.

- Выберите клиент DNS.

- В области сведений дважды щелкните Обновление доменных зон верхнего уровня.

- Щелкните Включено.

- Выберите Применить, а затем выберите ОК.

- Расширение системы.

- Расширение Net Logon.

- Выберите dc Locator DNS Records.

- В области сведений дважды щелкните Расположение DCs, на которые размещен домен с одним именем DNS метки.

- Щелкните Включено.

- Выберите Применить, а затем выберите ОК.

На Windows Сервере 2003 и более поздних версиях DNS-серверов убедитесь, что корневые серверы создаются непреднамеренно.

На Windows 2000 DNS-серверов может потребоваться удалить корневую зону ".", чтобы правильно задекларировать записи DNS. Корневая зона автоматически создается при установке службы DNS-сервера, так как служба DNS-сервера не может достичь корневых подсказок. Эта проблема была исправлена в более поздних версиях Windows.

Корневые серверы могут быть созданы мастером DCpromo. Если зона "." существует, создан корневой сервер. Чтобы разрешение имен работало правильно, может потребоваться удалить эту зону.

Новые и измененные параметры политики DNS для Windows Server 2003 и более поздних версий

Политика обновления доменных зон верхнего уровня

Если указана эта политика, она создает запись в следующем подкайке REG_DWORD UpdateTopLevelDomainZones реестра: HKLM\Software\Policies\Microsoft\Windows NT\DNSClient

Ниже следующую запись значений UpdateTopLevelDomainZones для: - Включено (0x1). Параметр 0x1 означает, что компьютеры могут пытаться обновить зоны TopLevelDomain. То есть, если параметр включен, компьютеры, к которым применяется эта политика, отправляют динамические обновления в любую зону, которая является авторитетной для записей ресурсов, которые компьютер должен обновить, за исключением корневой UpdateTopLevelDomainZones зоны. - Отключено (0x0). Параметр 0x0 означает, что компьютерам не разрешается пытаться обновлять зоны TopLevelDomain. То есть, если этот параметр отключен, компьютеры, к которым применяется эта политика, не отправляют динамические обновления в корневую зону или в доменные зоны верхнего уровня, которые являются авторитетными для записей ресурсов, которые компьютер должен обновить. Если этот параметр не настроен, политика не применяется к компьютерам, а компьютеры используют локализованную конфигурацию.Политика записей реестра PTR

Новое возможное значение 0x2 записи было добавлено в следующем подкое REG_DWORD RegisterReverseLookup реестра:

HKLM\Software\Policies\Microsoft\Windows NT\DNSClientУстановим роль контроллера домена на Windows Server 2019. На контроллере домена работает служба Active Directory (AD DS). С Active Directory связано множество задач системного администрирования.

AD DS в Windows Server 2019 предоставляет службу каталогов для централизованного хранения и управления пользователями, группами, компьютерами, а также для безопасного доступ к сетевым ресурсам с проверкой подлинности и авторизацией.

Подготовительные работы

Нам понадобится компьютер с операционной системой Windows Server 2019. У меня контроллер домена будет находиться на виртуальной машине:

После установки операционной системы нужно выполнить первоначальную настройку Windows Server 2019:

Хочется отметить обязательные пункты, которые нужно выполнить.

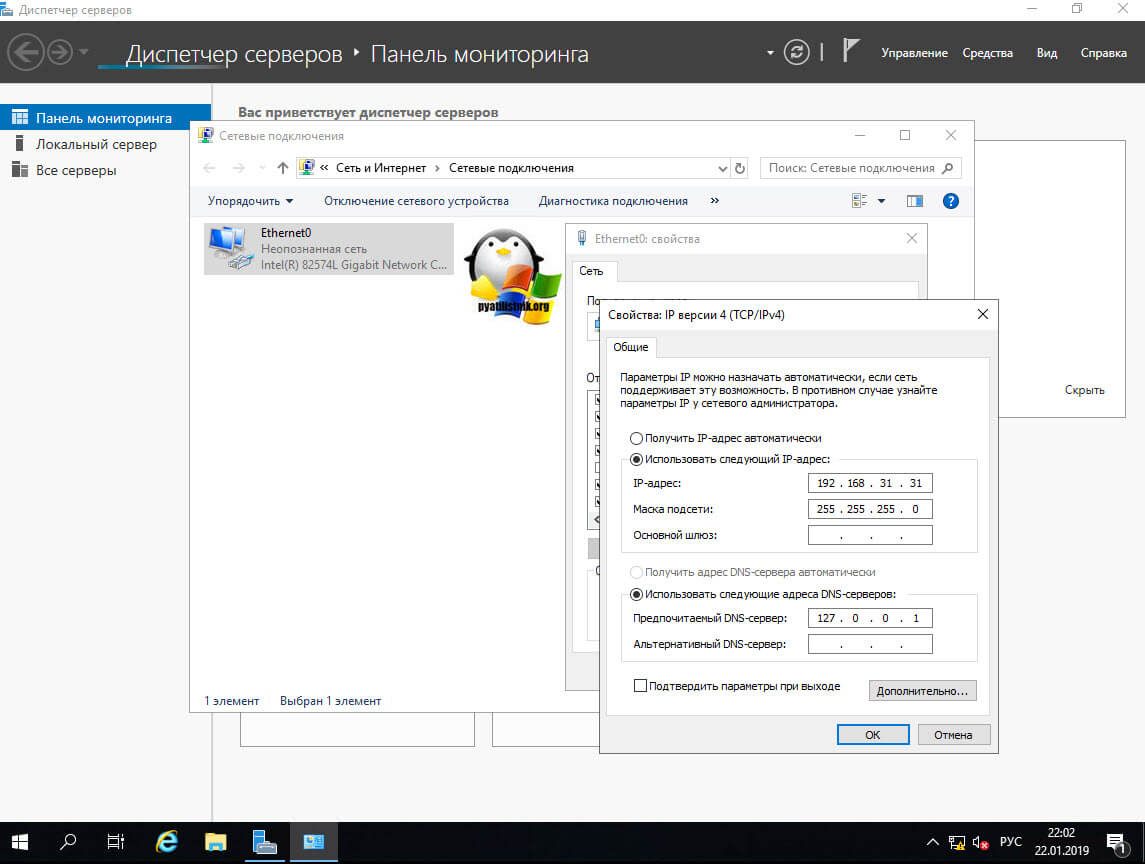

Выполните настройку сети. Укажите статический IP адрес. DNS сервер указывать не обязательно, при установке контроллера домена вместе с ним установится служба DNS. В настройках сети DNS сменится автоматически. Отключите IPv6, сделать это можно и после установки контроллера домена.

![win]()

Укажите имя сервера.

![win]()

Было бы неплохо установить последние обновления, драйвера. Указать региональные настройки, время. На этом подготовка завершена.

Установка роли Active Directory Domain Services

Работаем под учётной записью локального администратора Administrator (или Администратор), данный пользователь станет администратором домена.

Дополнительно будет установлена роль DNS.

Следующий шаг — установка роли AD DS. Открываем Sever Manager. Manage > Add Roles and Features.

![win]()

Запускается мастер добавления ролей.

![win]()

Раздел Before You Begin нас не интересует. Next.

![win]()

В разделе Installation Type выбираем Role-based or feature-based installation. Next.

![win]()

В разделе Server Selection выделяем текущий сервер. Next.

![win]()

В разделе Server Roles находим роль Active Directory Domain Services, отмечаем галкой.

![win]()

Для роли контроллера домена нам предлагают установить дополнительные опции:

- [Tools] Group Policy Management

- Active Directory module for Windows PowerShell

- [Tools] Active Directory Administrative Center

- [Tools] AD DS Snap-Ins and Command-Line Tools

Всё это не помешает. Add Features.

![win]()

Теперь роль Active Directory Domain Services отмечена галкой. Next.

![win]()

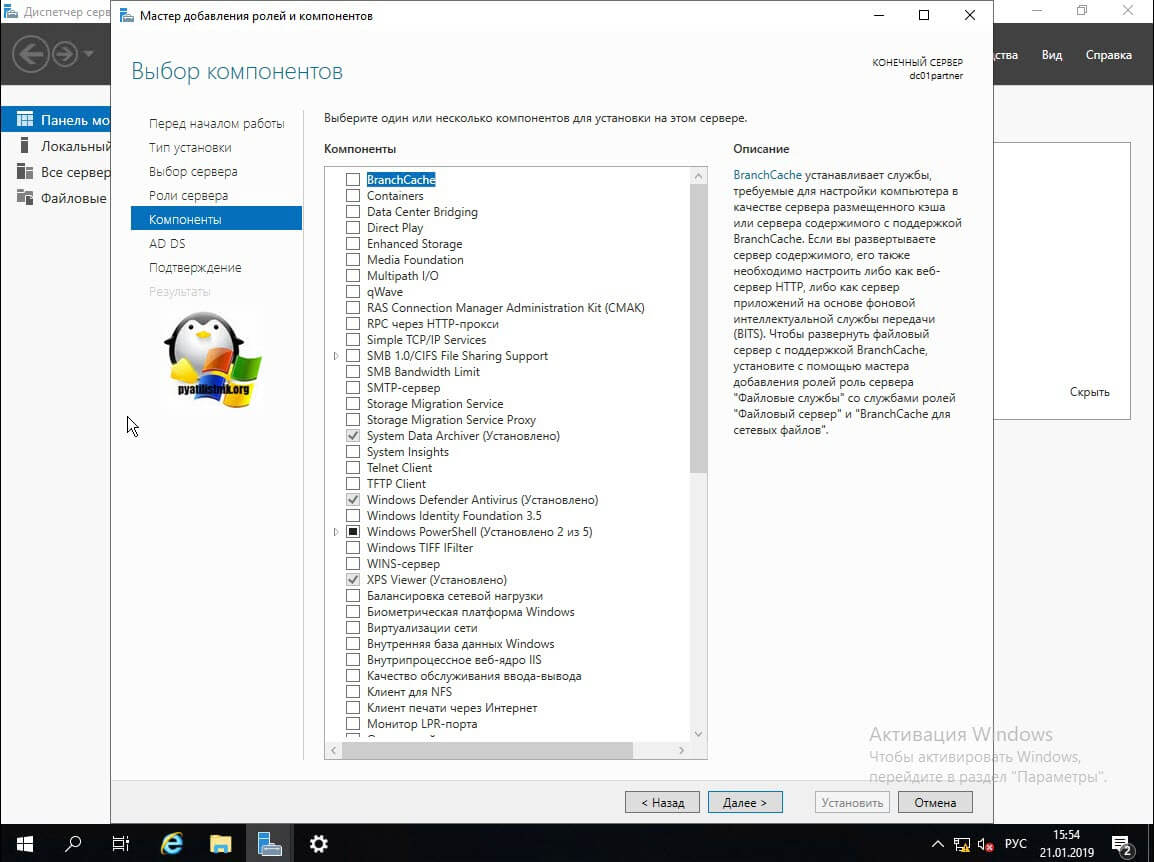

В разделе Features нам не нужно отмечать дополнительные опции. Next.

![win]()

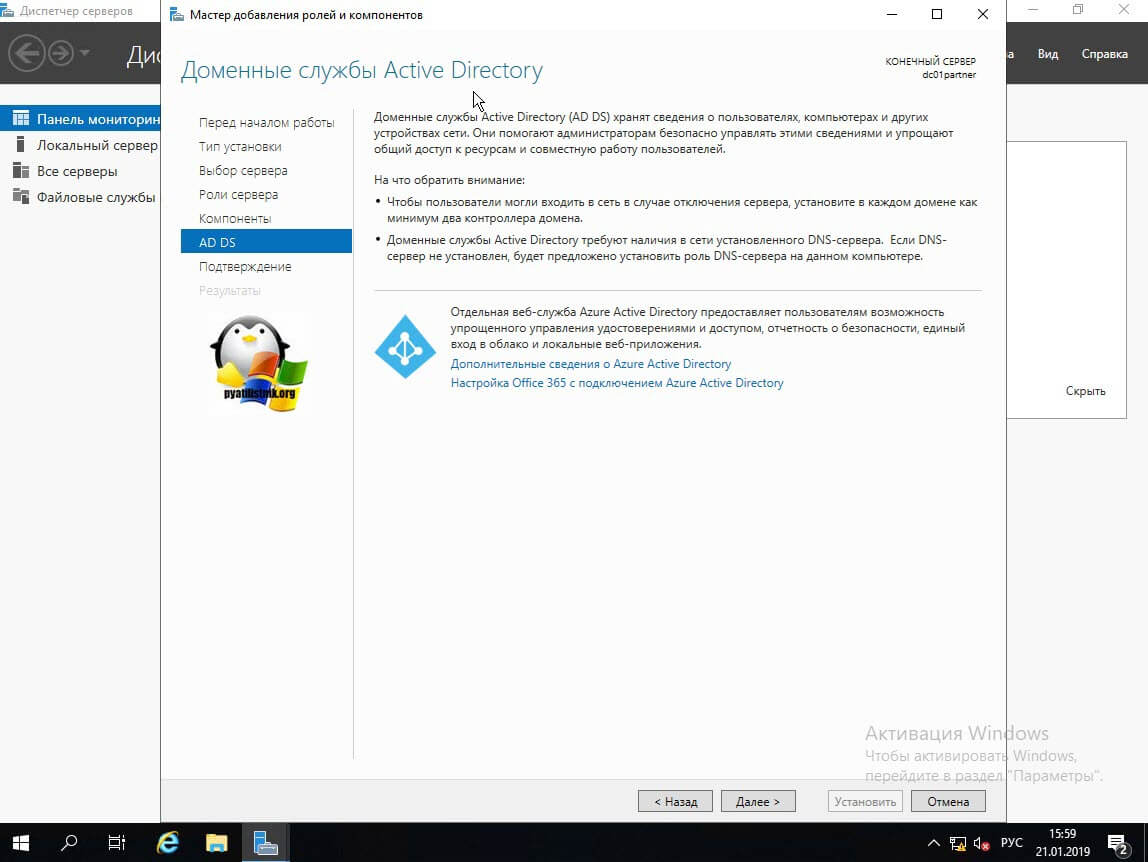

У нас появился раздел AD DS. Здесь есть пара ссылок про Azure Active Directory, они нам не нужны. Next.

![win]()

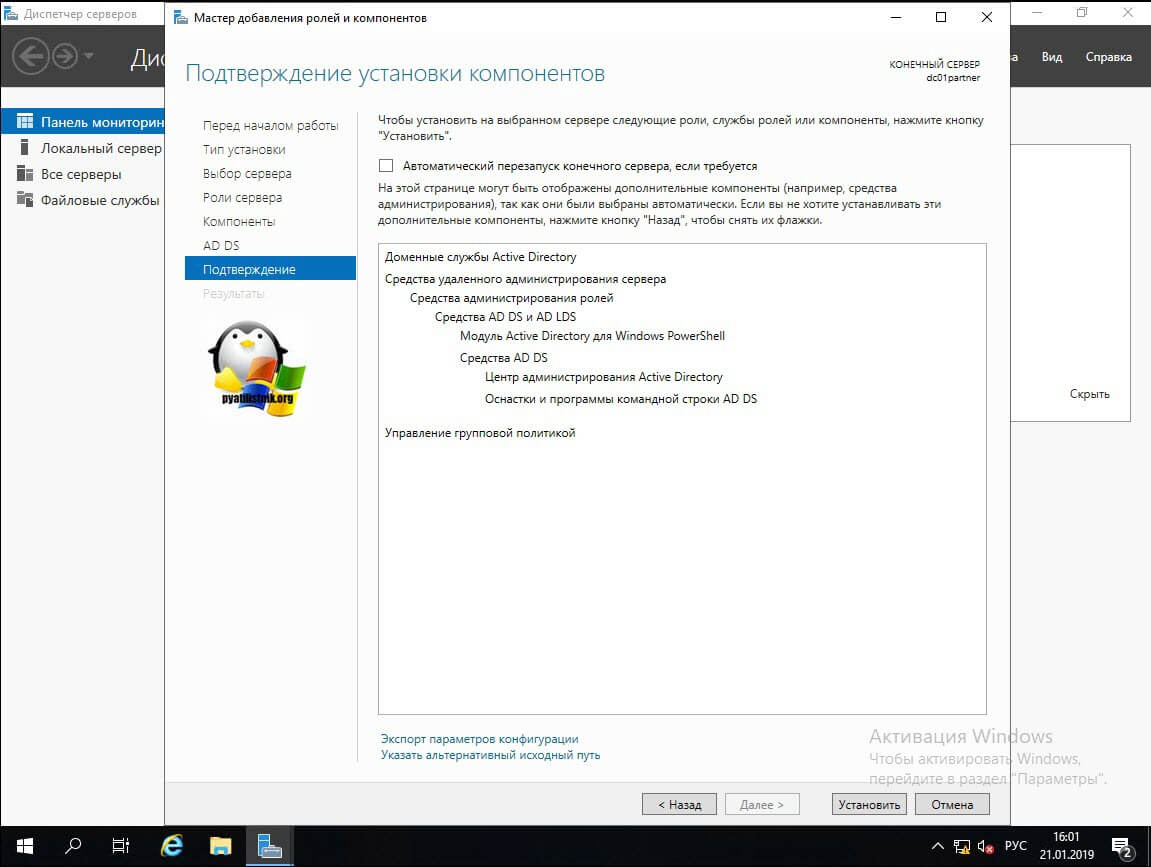

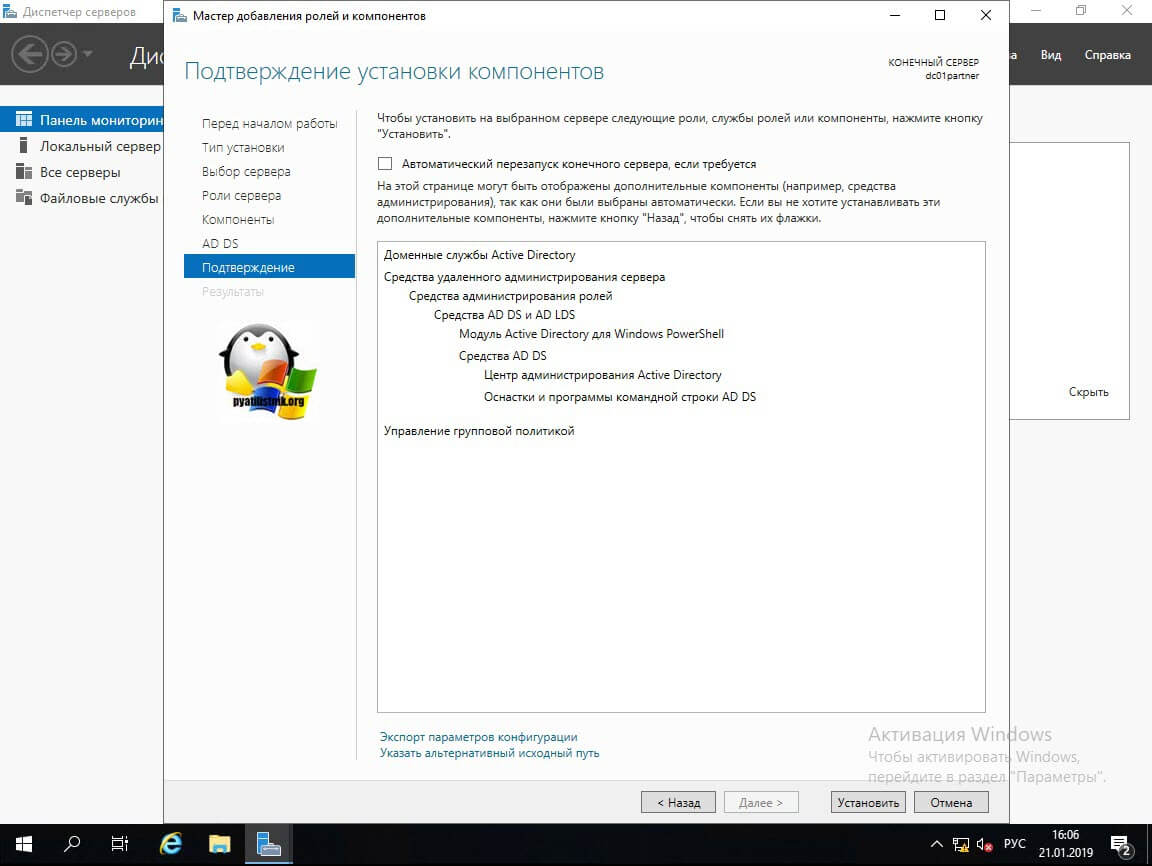

Раздел Confirmation. Подтверждаем установку компонентов кнопкой Install.

![win]()

Начинается установка компонентов, ждём.

![win]()

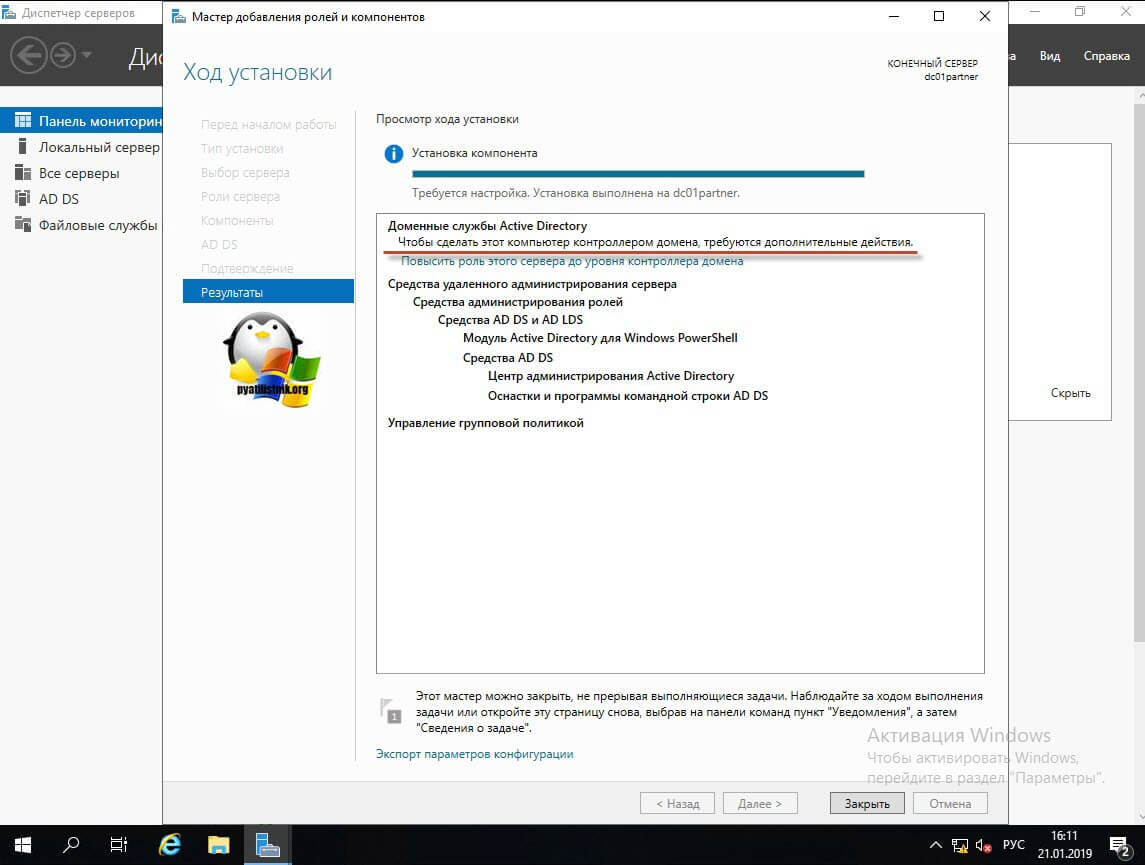

Configuration required. Installation succeeded on servername. Установка компонентов завершена, переходим к основной части, повышаем роль текущего сервера до контроллера домена. В разделе Results есть ссылка Promote this server to domain controller.

![win]()

Она же доступна в предупреждении основного окна Server Manager. Нажимаем на эту ссылку, чтобы повысить роль сервера до контроллера домена.

![win]()

Запускается мастер конфигурации AD DS — Active Directory Domain Service Configuration Wizard. В разделе Deployment Configuration нужно выбрать один из трёх вариантов:

- Add a domain controller to an existing domain

- Add a new domain to an existing forest

- Add a new forest

![win]()

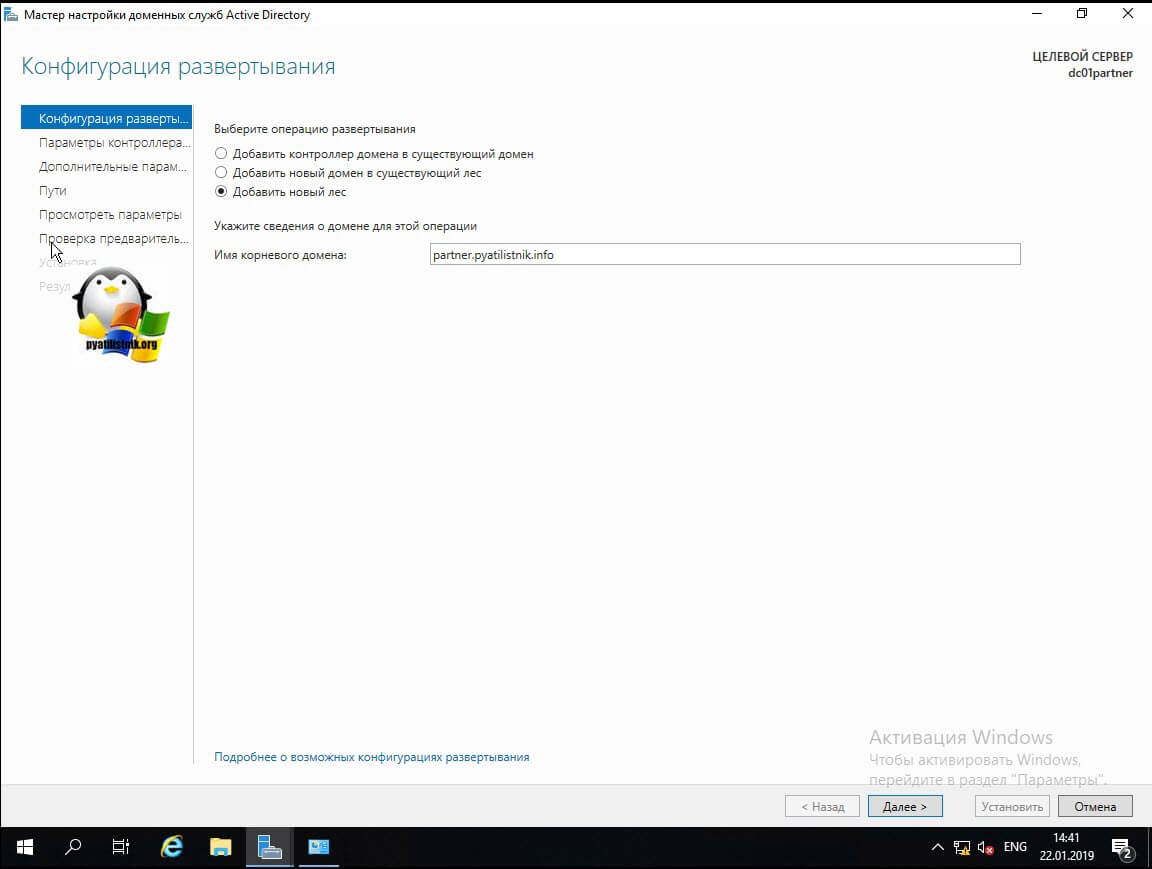

Первый вариант нам не подходит, у нас нет текущего домена, мы создаём новый. По той же причине второй вариант тоже не подходит. Выбираем Add a new forest. Будем создавать новый лес.

Укажем в Root domain name корневое имя домена. Я пишу ilab.local, это будет мой домен. Next.

![win]()

Попадаем в раздел Doman Controller Options.

В Forest functional level и Domain functional level нужно указать минимальную версию серверной операционной системы, которая будет поддерживаться доменом.

![win]()

У меня в домене планируются сервера с Windows Server 2019, Windows Server 2016 и Windows Server 2012, более ранних версий ОС не будет. Выбираю уровень совместимости Windows Server 2012.

В Domain functional level также выбираю Windows Server 2012.

Оставляю галку Domain Name System (DNS) server, она установит роль DNS сервера.

Укажем пароль для Directory Services Restore Mode (DSRM), желательно, чтобы пароль не совпадал с паролем локального администратора. Он может пригодиться для восстановления службы каталогов в случае сбоя.

![win]()

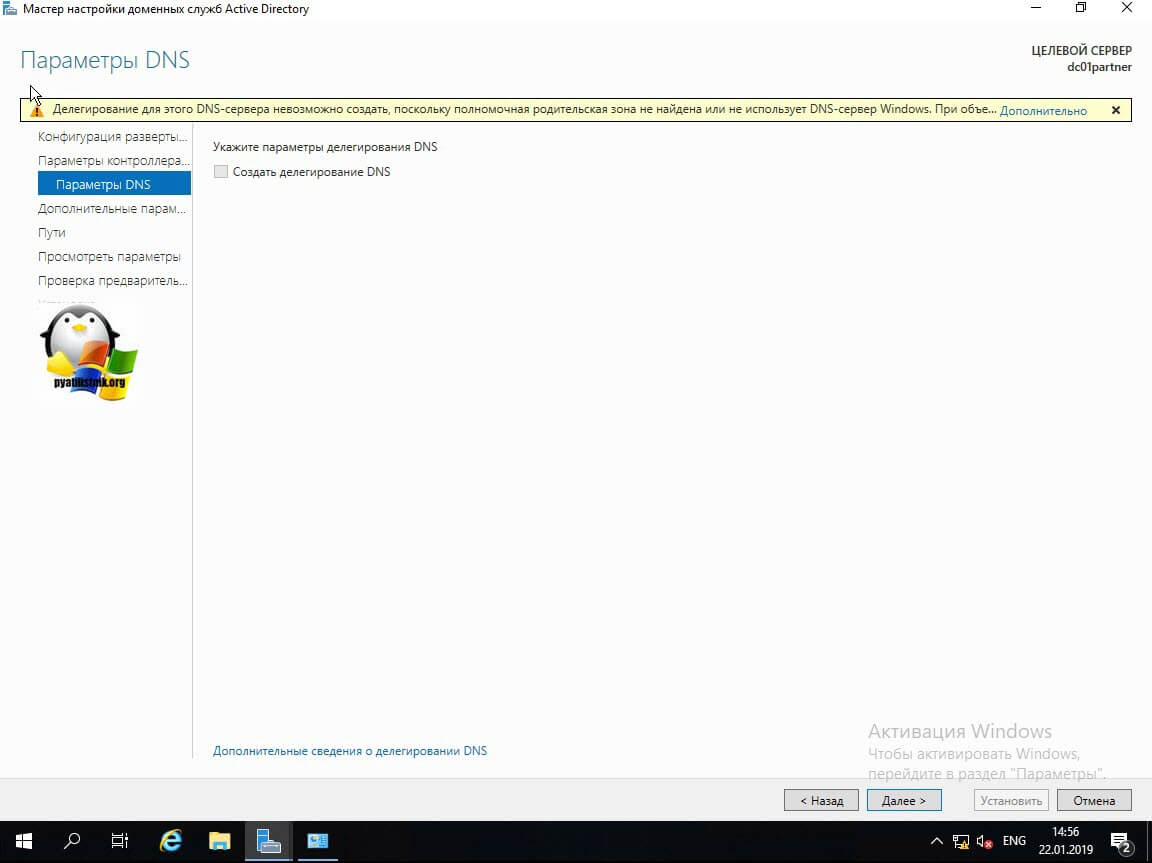

Не обращаем внимание на предупреждение "A delegation for this DNS server cannot be created because the authoritative parent zone cannot be found. ". Нам не нужно делать делегирование, у нас DNS сервер будет на контроллере домена. Next.

![win]()

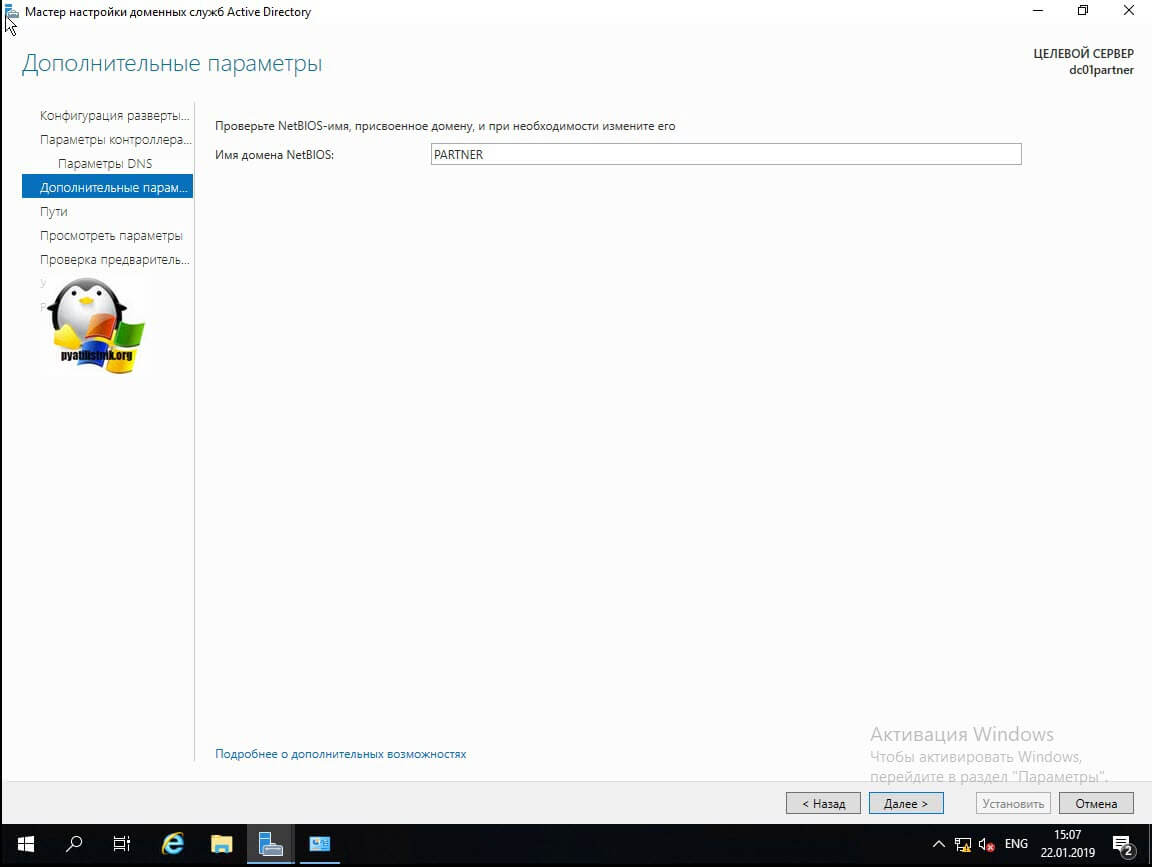

В разделе Additional Options нужно указать NetBIOS name для нашего домена, я указываю "ILAB". Next.

![win]()

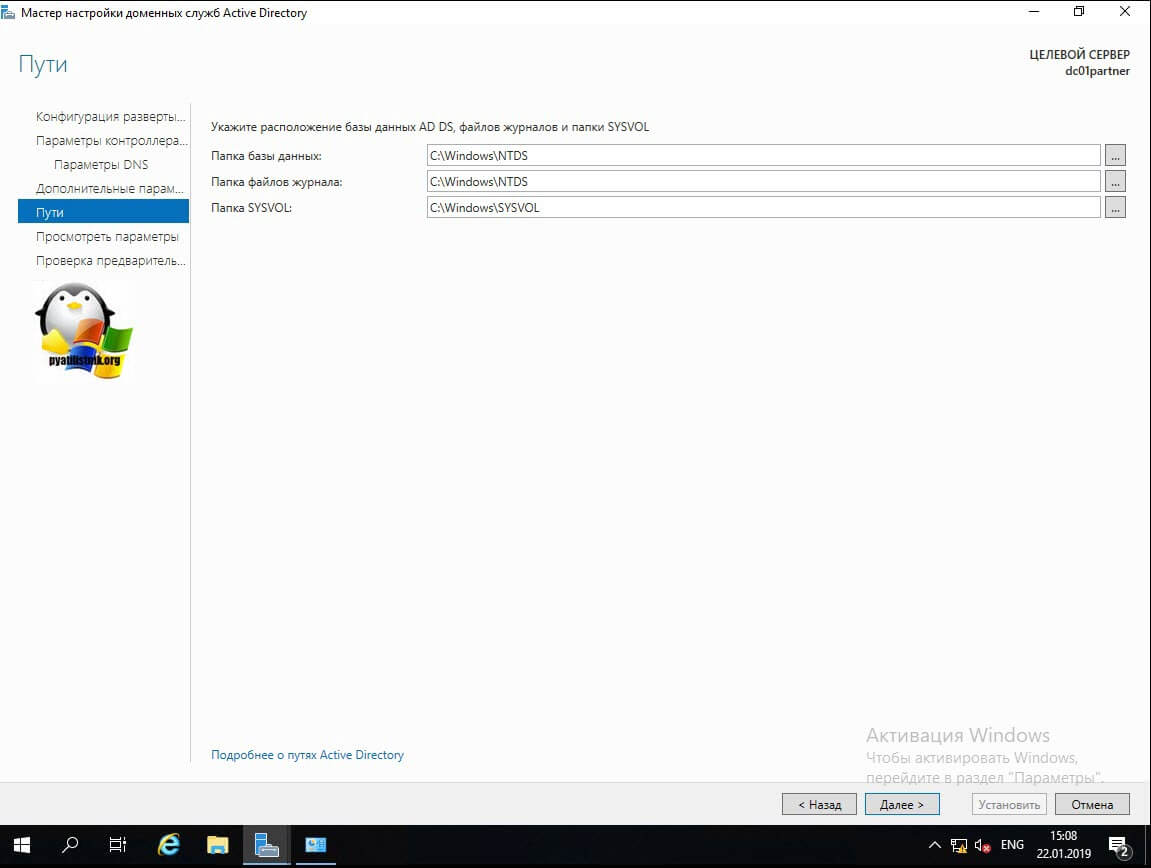

В разделе Paths можно изменить пути к базе данных AD DS, файлам журналов и папке SYSVOL. Без нужды менять их не рекомендуется. По умолчанию:

- Database folder: C:\Windows\NTDS

- Log files folder: C:\Windows\NTDS

- SYSVOL folder: C:\Windows\SYSVOL

![win]()

В разделе Review Options проверяем параметры установки. Обратите внимание на кнопку View script. Если её нажать, то сгенерируется tmp файл с PowerShell скриптом для установки контроллера домена.

![win]()

Сейчас нам этот скрипт не нужен, но он может быть полезен системным администраторам для автоматизации установки роли контроллера домена с помощью PowerShell.

![win]()

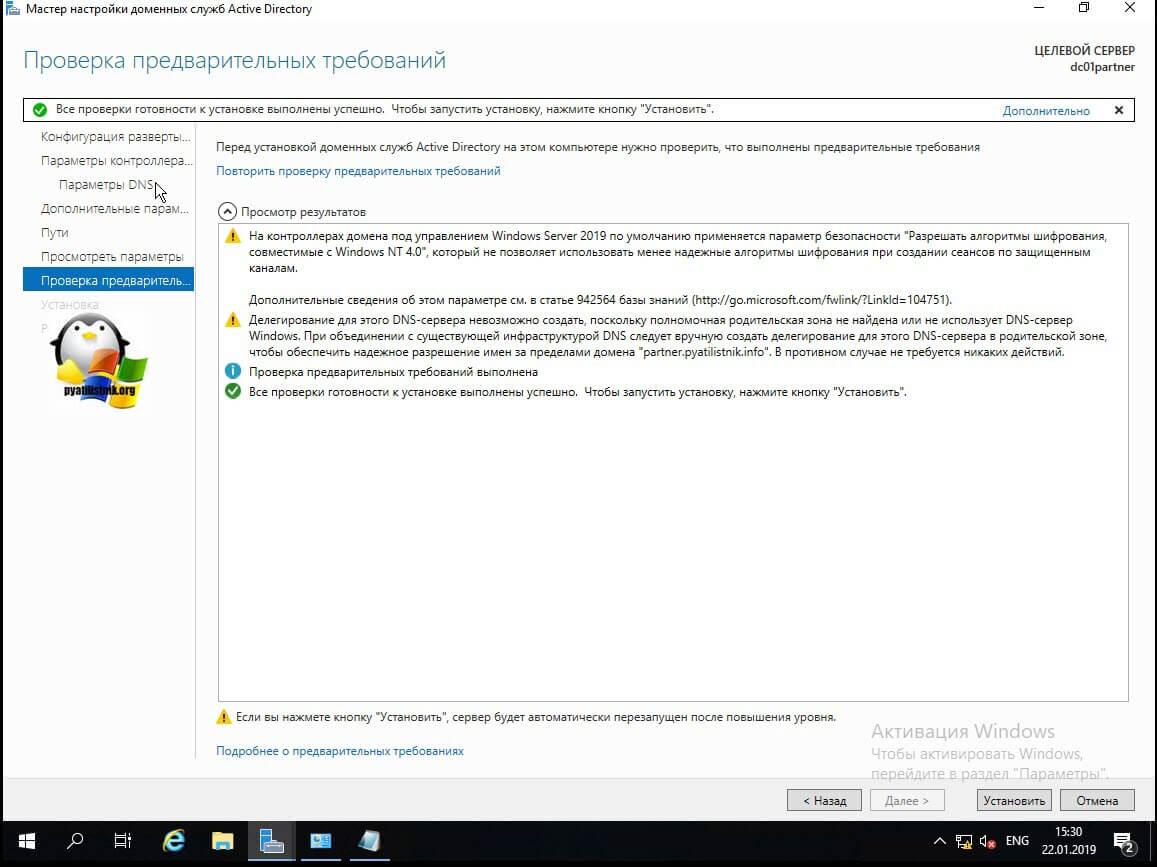

Попадаем в раздел Prerequisites Check, начинаются проверки предварительных требований.

![win]()

Проверки прошли успешно, есть два незначительных предупреждения про DNS, которое мы игнорируем и про безопасность, тож игнорируем. Пытался пройти по предложенной ссылке, она оказалась нерабочей.

Для начала установки роли контроллера домена нажимаем Install.

![win]()

Начинается процесс установки.

![win]()

Сервер будет перезагружен, о чём нас и предупреждают. Close.

![win]()

Дожидаемся загрузки сервера.

Первоначальная настройка контроллера домена

![win]()

Наша учётная запись Administrator теперь стала доменной — ILAB\Administrator. Выполняем вход.

![win]()

Видим, что на сервере автоматически поднялась служба DNS, добавилась и настроилась доменная зона ilab.local, созданы A-записи для контроллера домена, прописан NS сервер.

![win]()

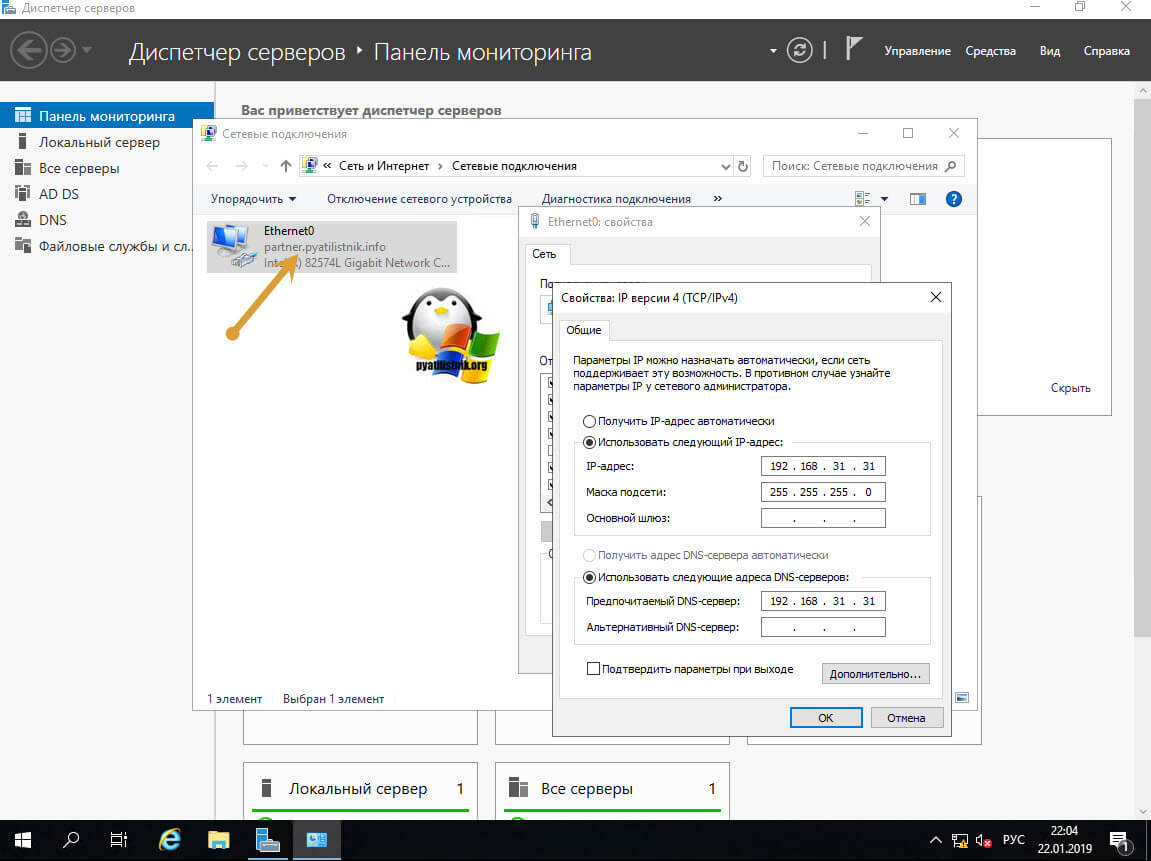

На значке сети отображается предупреждение, по сетевому адаптеру видно, что он не подключен к домену. Дело в том, что после установки роли контроллера домена DNS сервер в настройках адаптера сменился на 127.0.0.1, а данный адрес не обслуживается DNS сервисом.

![win]()

Сменим 127.0.0.1 на статический IP адрес контроллера домена, у меня 192.168.1.14. OK.

![win]()

Теперь сетевой адаптер правильно отображает домен, предупреждение в трее на значке сети скоро пропадёт.

![win]()

Запускаем оснастку Active Directory Users and Computers. Наш контроллер домена отображается в разделе Domain Controllers. В папкe Computers будут попадать компьютеры и сервера, введённые в домен. В папке Users — учётные записи.

![win]()

Правой кнопкой на корень каталога, New > Organizational Unit.

![win]()

Создаём корневую папку для нашей компании. При создании можно установить галку, которая защищает от случайного удаления.

![win]()

Внутри создаём структуру нашей компании. Можно создавать учётные записи и группы доступа. Создайте учётную запись для себя и добавьте её в группу Domain Admins.

Рекомендуется убедиться, что для публичного сетевого адаптера включен Firewall, а для доменной и частной сетей — отключен.

Перед тем как я покажу процесс установки AD в Windows Server 2019, я бы хотел вам напомнить, что ASctive Directory - это по сути создание централизованной базы данных в которой будут хранится и управляться компьютеры, пользователи, принтеры. Более подробно, что такое Active Directory читайте по ссылке слева.

Подготовительный этап

Что я сделал на начальном этапе, произвел установку Windows Server 2019 Standard на виртуальной машине VMware ESXI 6.5. Сделал начальную настройку сервера, так сказать оптимизировал, это включаем настройку IP-адреса, имени и еще некоторых моментов. Когда вы все это произвели, то можете приступать.

Установка и настройка Active Directory на 2019 сервере

Существует два метода выполнения нашей задачи:

- Классический метод с использованием оснастки "Диспетчер серверов"

- Использование утилиты Windows Admin Center

- Второй метод, это использование Power Shell

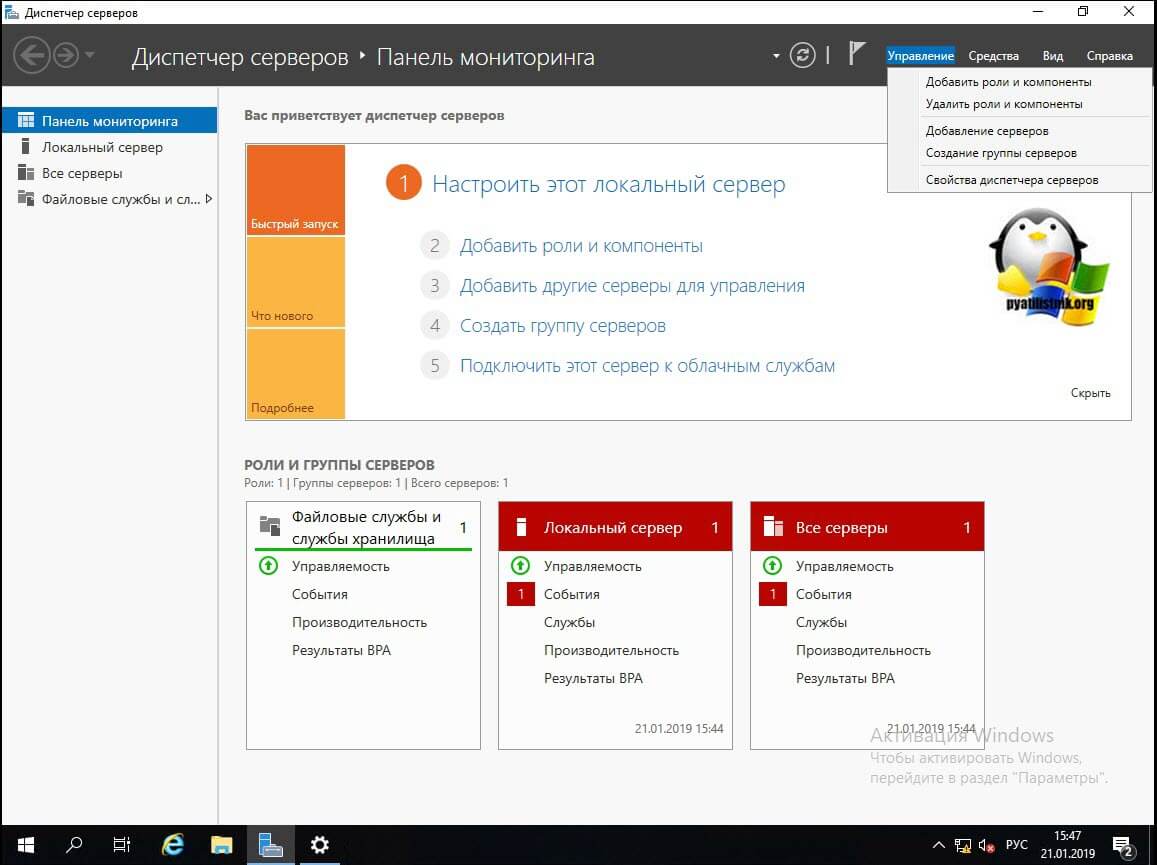

Установка AD через сервер менеджеров

Разберу для начала классический метод установки службы Active Directory. Открываем диспетчер серверов и в пункте "Управление" нажмите "Добавить роли и компоненты".

![установка active directory-01]()

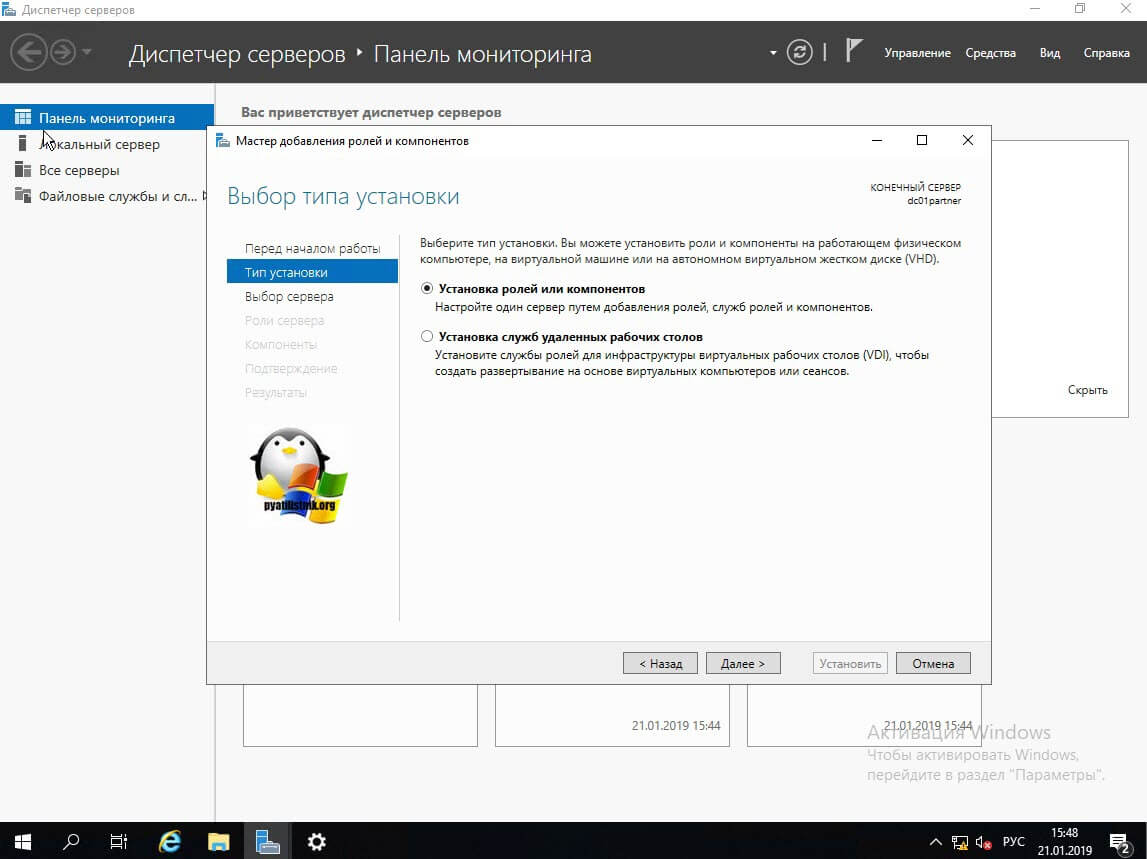

Тип установки оставьте "Установка ролей и компонентов".![установка роли active directory]()

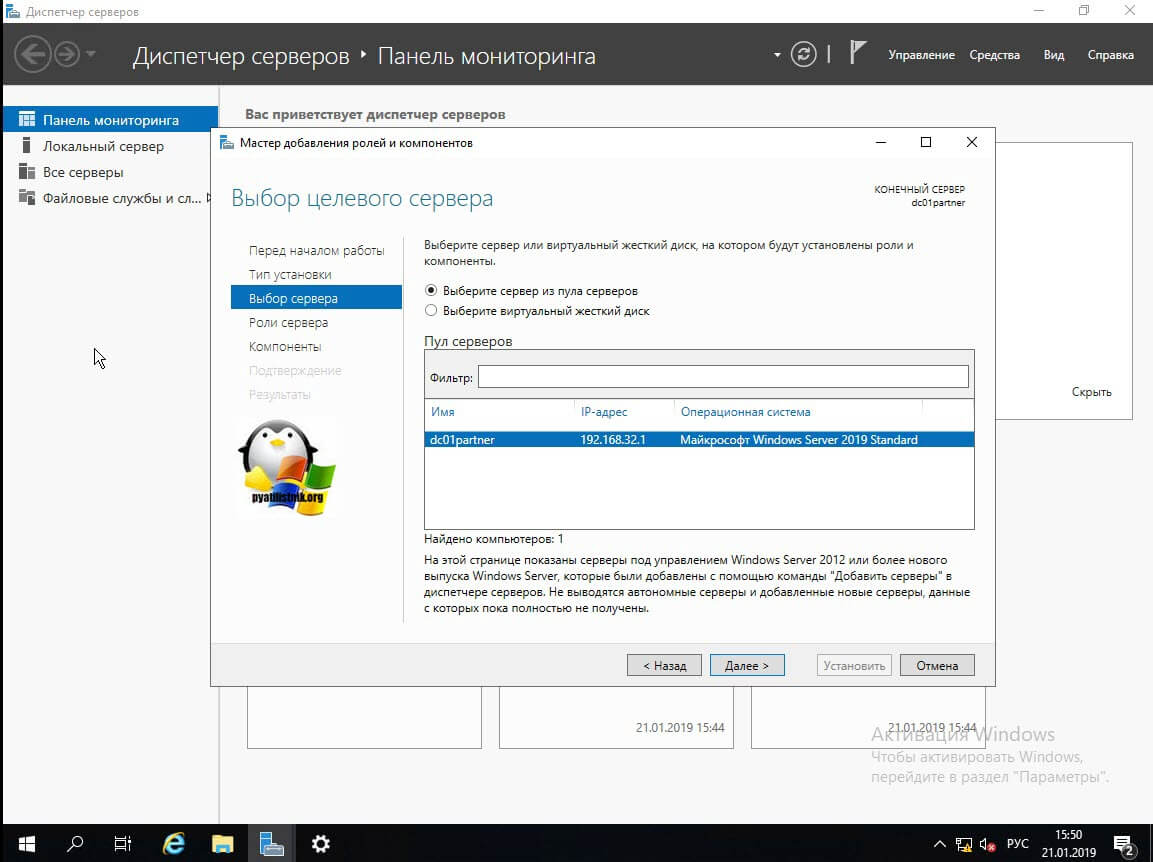

Далее если у вас в пуле более одного сервера, то вы их можете добавить на этом шаге.

![Инсталляция active directory]()

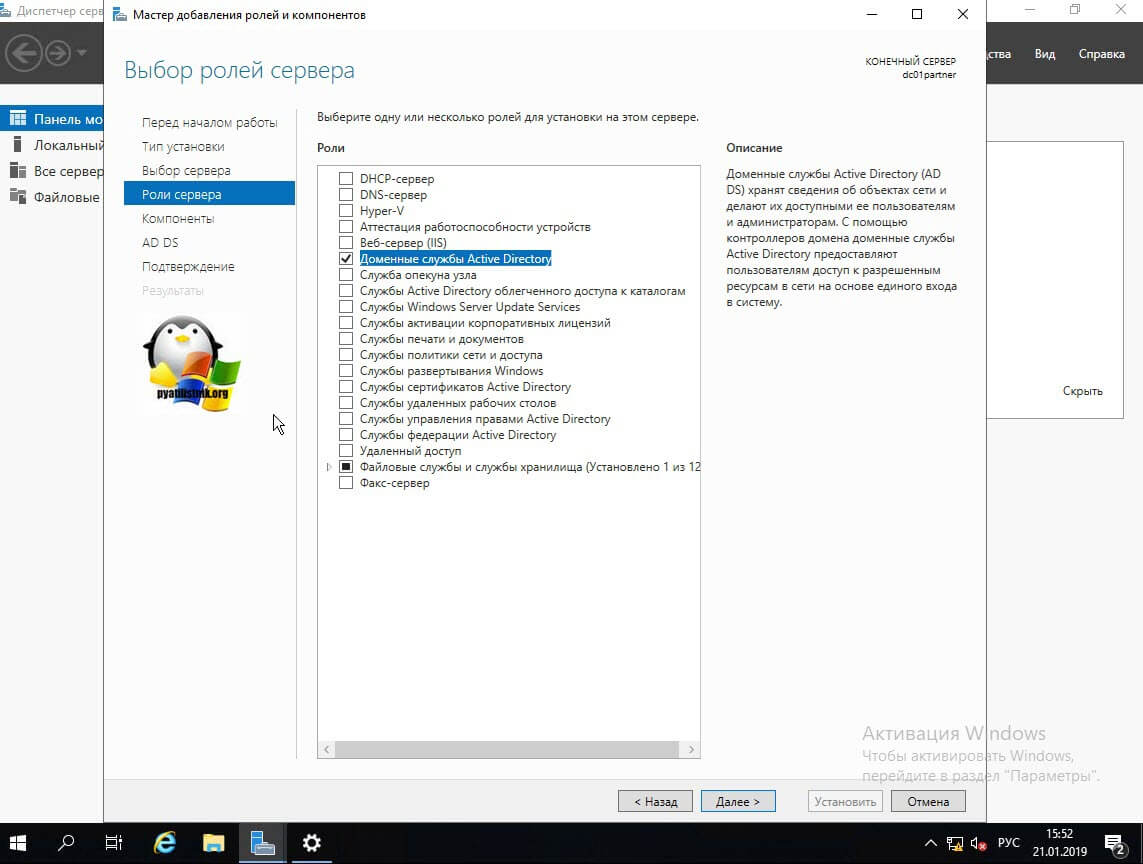

Находим в списке ролей "Доменные службы Active Directory" и нажимаем далее.![Установка роли доменных служб Active Directory]()

Дополнительных компонентов вам не потребуется, так что данное окно вы можете смело пропускать.

![установка active directory-05]()

Теперь у вас откроется окно мастера установки AD DS. Тут вам напомнят, что в каждом домене желательно иметь, как минимум два контроллера домена, рабочий DNS-сервер. Тут же вы можете произвести синхронизацию с Azure Active Directory.

![Компоненты роли служб Active Directory]()

Подтверждаем установку компонентов AD DS. Вы списке вы увидите все устанавливаемые модули:

Нажимаем "Установить". Обратите внимание, что тут можно выгрузить конфигурацию установки службы Active Directory.

![установка active directory-07]()

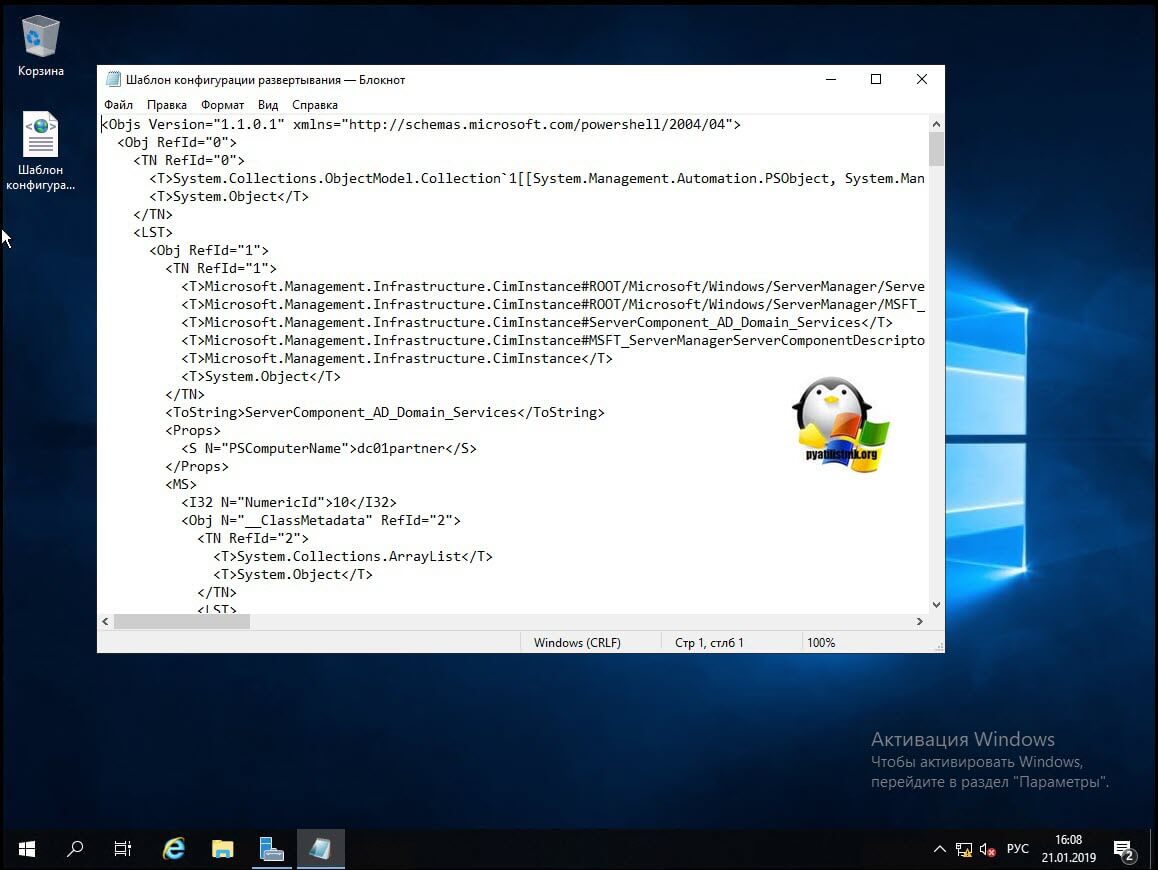

Выгруженная конфигурация, это XML файл с таким вот содержанием.![XML файл установки AD DS]()

Нужный каркас AD DS установлен, можно приступать к настройке домена Active Directory.

![установка active directory-08]()

Тут у вас в окне сразу будет ссылка "Повысить роль этого сервера до уровня контроллера домена".

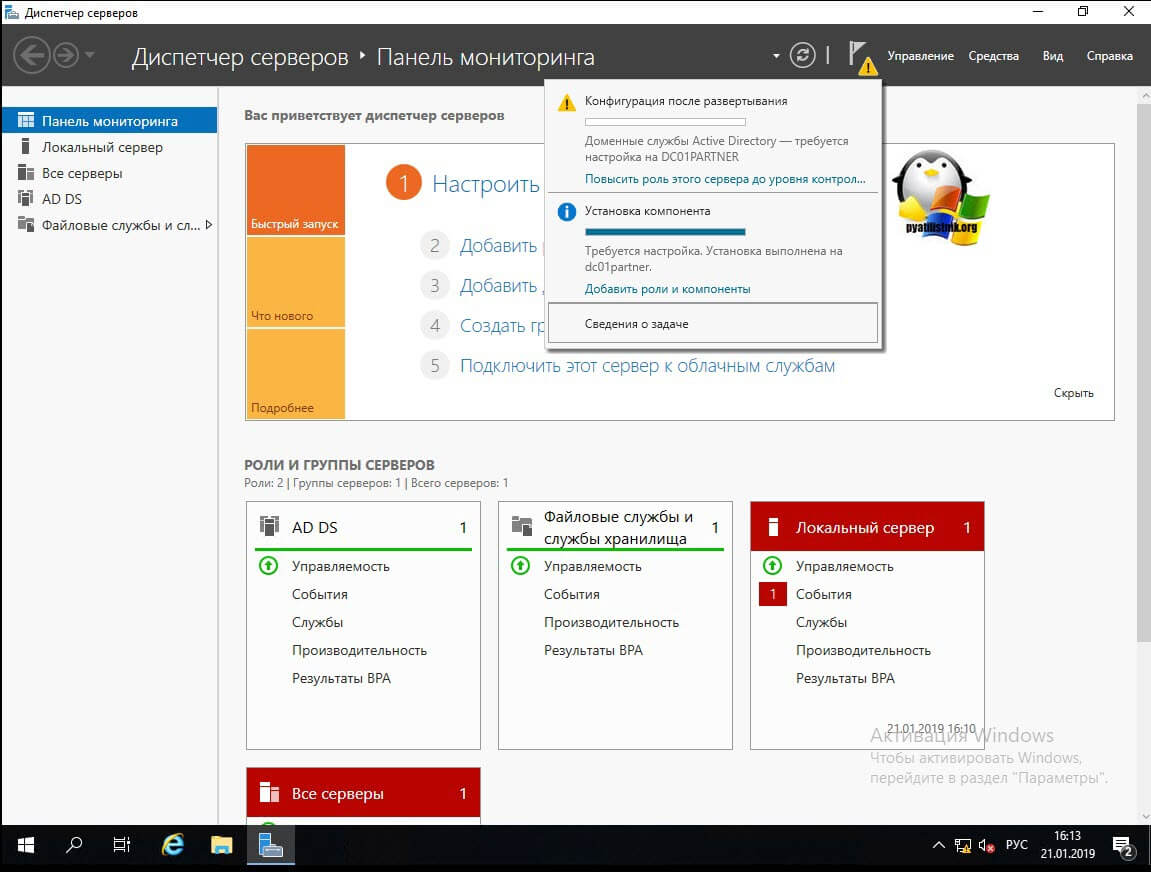

![Повышение компьютера до контроллера домена]()

То же самое есть в самом верху уведомлений "Диспетчера серверов", у вас тут будет предупреждающий знак.

![Повышение компьютера до контроллера домена]()

Вот теперь по сути и начинается установка и настройка службы Active Directory. Так как у нас, еще нет окружения AD, то мы выбираем пункт "Добавить новый лес", если у вас он уже есть, то вам нужно либо добавлять контроллер домена в существующий лес или добавить новый домен в существующий лес. В соответствующем поле указываем имя корневого домена, в моем примере, это partner.pyatilistnik.info.

![установка доменных служб active directory]()

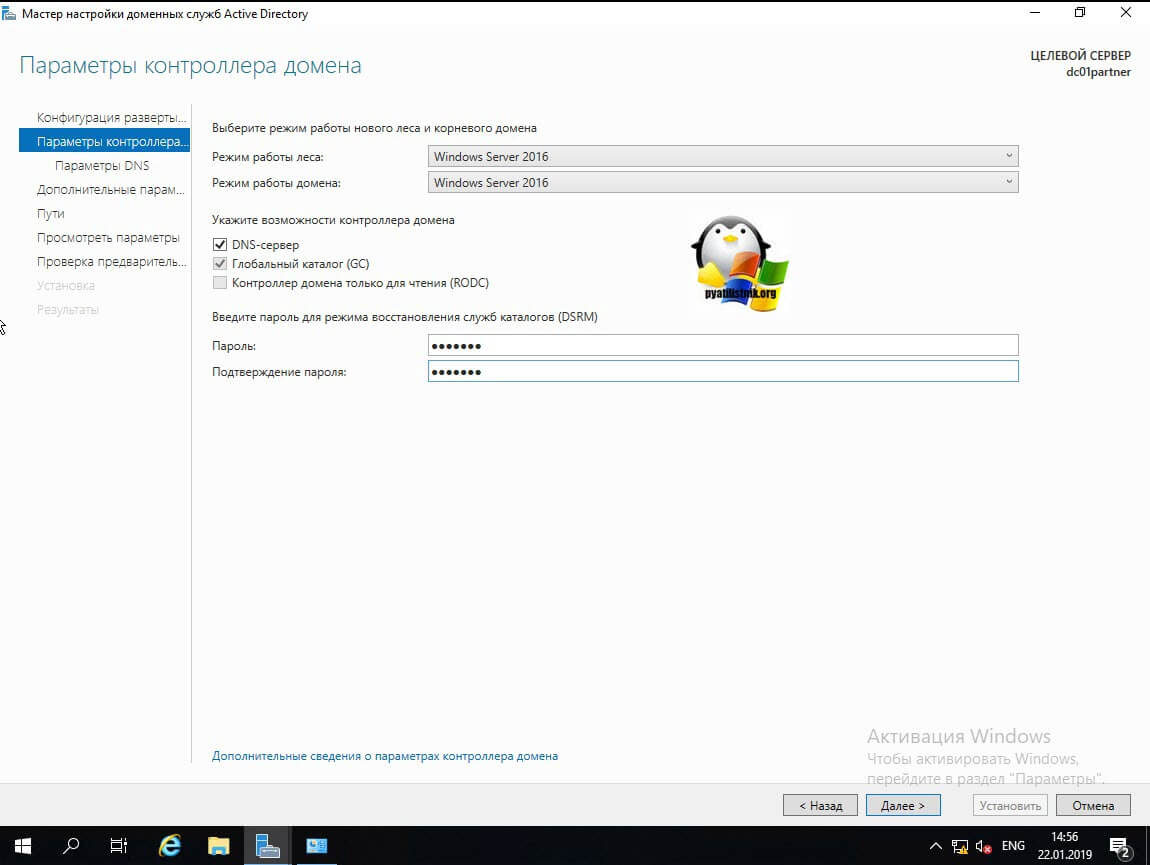

На следующем окне вы должны выбрать параметры:-

, определяет какие функции и возможности есть на уровне леса.

- Режим работы домена, так же определяет какие функции будут доступны на уровне домена. Хочу обратить внимание, что режимы работы леса и домена напрямую влияют на то, какие операционные системы могут быть на контроллерах домена, простой пример, если у вас режим работы домена Windows Server 2016, то вы в него уже не добавите контроллеры на ОС Windows Server 2012 R2

- Глобальный каталог, на начальной установке доменных служб Active Directory обязателен, когда вы ставите второй контроллер домена, то вы можете не выставлять, но я вам не советую.

- Контроллер домена только для чтения (RODC), активна не будет при первой установке. Подробнее про использование RODC читайте по ссылке.

- Далее вы задаете пароль восстановления DSRM (Режим восстановления служб каталогов), он может потребоваться, когда у вас будут проблемы с активным каталогом или вам нужно будет сбросить пароль доменного администратора

- Папка базы данных - C:\Windows\NTDS

- Папка файлов журналов - C:\Windows\NTDS

- Папка SYSVOL - C:\Windows\SYSVOL

- Переименовать сайт AD по умолчанию (Default-First-Site-Name) - Get-ADReplicationSite | Rename-ADObject -NewName “Новое имя сайта

- Добавление новой подсети в сайт AD - New-ADReplicationSubnet -Name “100.100.100.0/24″ -Site "Имя сайта"

- Просмотр подсетей - Get-ADReplicationSubnet -Filter * - Enable-ADOptionalFeature “Recycle Bin Feature” -Scope Forest -Target ‘partner.pyatilistnik.info’-confirm:$false

- Для удаления леса и домена можно использовать - Uninstall-ADDSDomainController–LastDoaminControllerInDomain –RemoveApplicationPartitions

- Установка RODC - Add-ADDSReadOnlyDomainControllerAccount

- Установка контроллера в дочернем домене или дереве - Install-ADDSDomain

- Установка дополнительного контроллера домена - Install-ADDSDomainController

- Необходимые условия для установки дополнительного контроллера домена - Test-ADDSDomainControllerInstallation Verify

- Проверка необходимых условий для установки контроллера только для чтения - Test-ADDSReadOnlyDomainControllerAccountCreation

- «Минимальный срок действия пароля» задает периодичность смены пароля.

- «Минимальная длина пароля» определяет минимальное количество знаков пароля.

- «Максимальный срок действия пароля» определяет интервал времени, через который разрешается менять пароль.

- «Пароль должен отвечать требованиям сложности» определяет требования к составу групп знаков, которые должен включать пароль.

- «Хранить пароли, используя обратимое шифрование» задает способ хранения пароля в базе данных учетных записей.

- «Вести журнал паролей» определяет количество хранимых устаревших паролей пользователя.

-

, лучше всегда совмещать эти роли

Далее будет момент с делегированием DNS, но так как, это у нас новый лес и домен, то мы этот пункт просто пропускаем, если интересно то читайте про делегирование DNS зон по ссылке слева.

Задаем короткое имя (NetBIOS), обычно оставляют то, что предлагается мастером установки домена Active Directory.

Далее вы должны указать расположение базы данных AD DS, файлов журналов и папки SYSVOL.По умолчанию все будет лежать по пути:

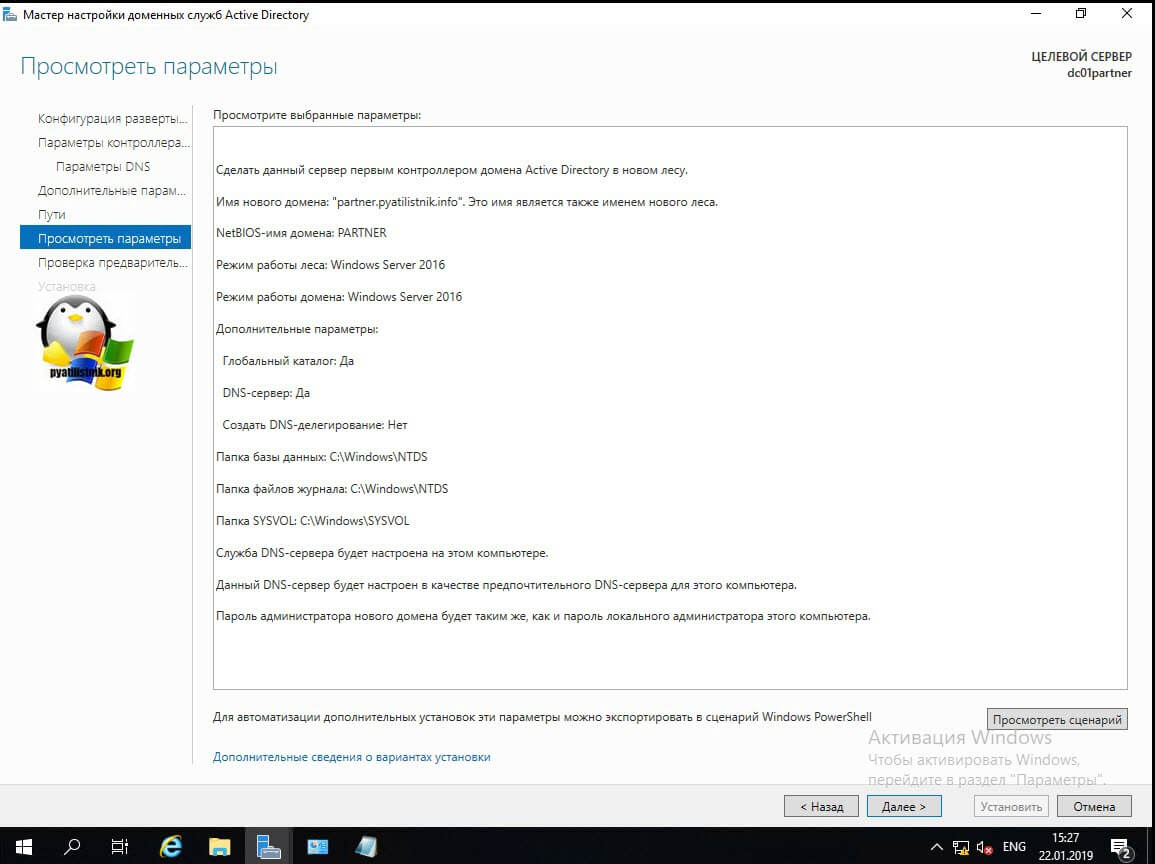

Теперь вам мастер AD DS покажет сводные параметры, которые вы кстати можете выгрузить в сценарий PowerShell.

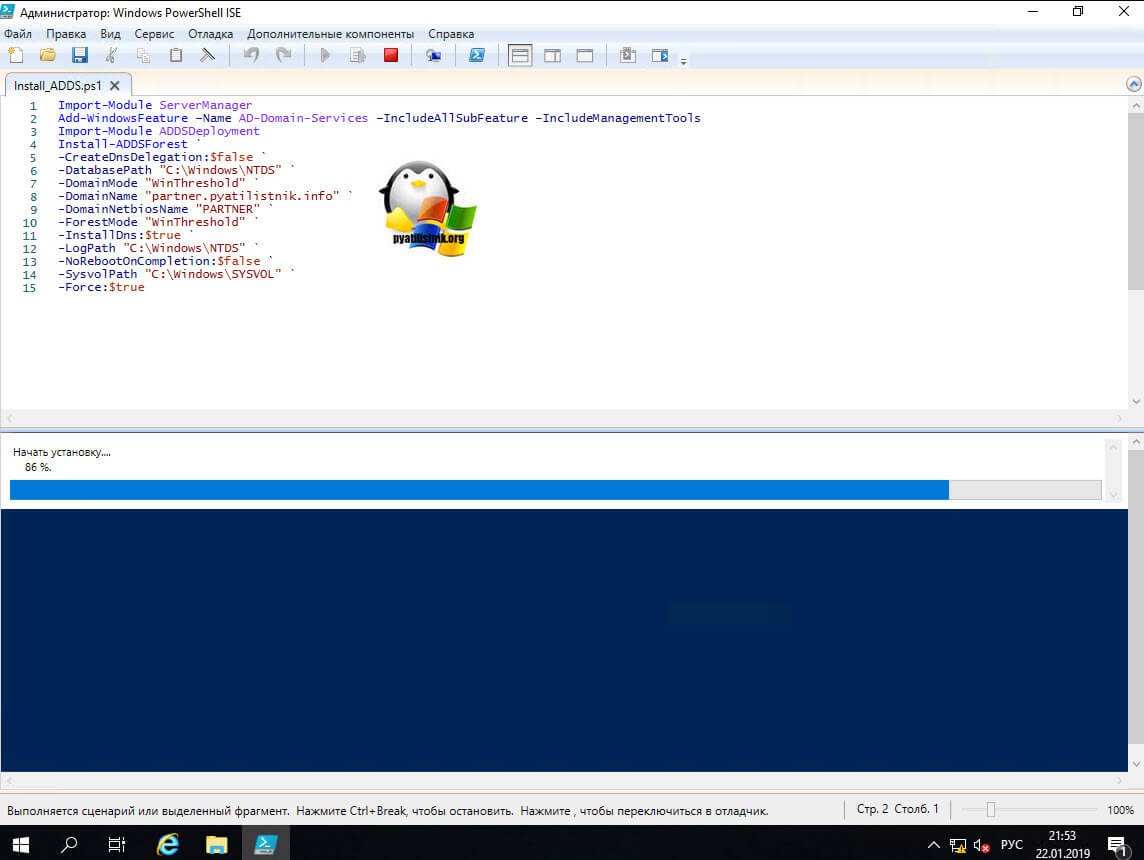

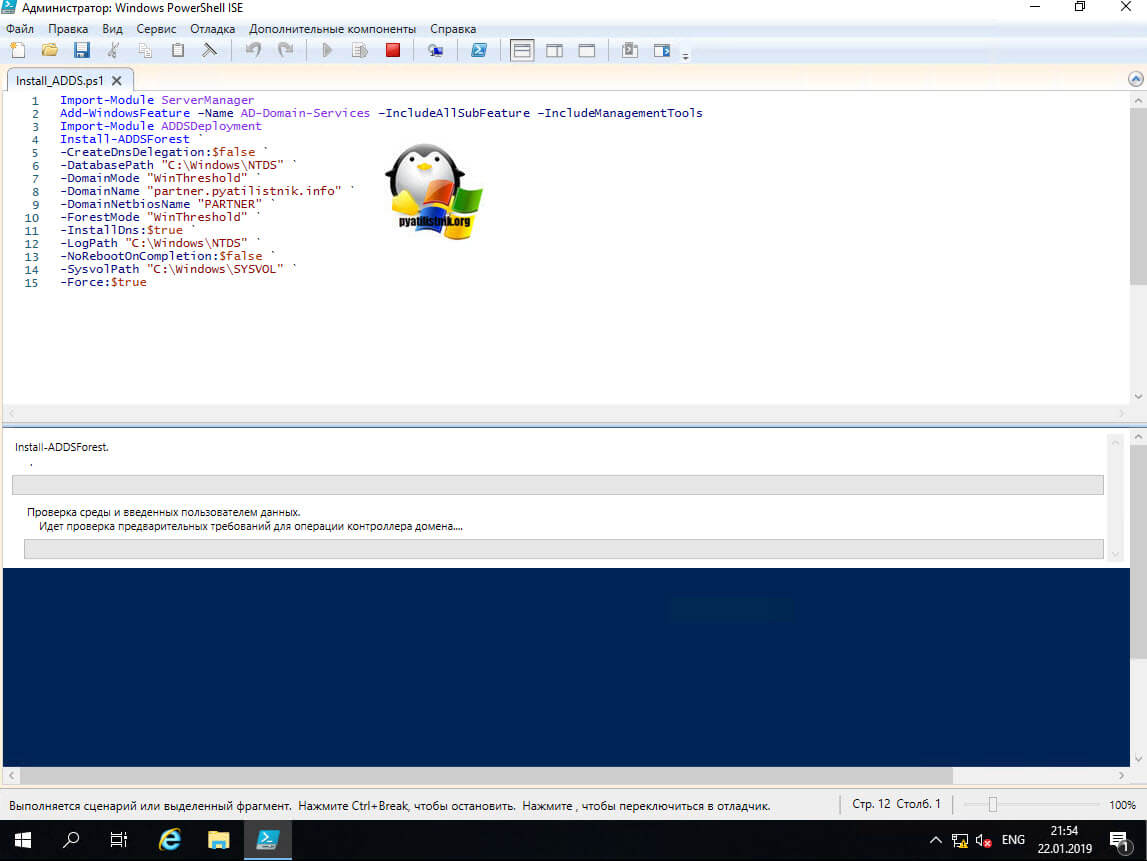

Выглядит сценарий вот так:

Import-Module ADDSDeploymentInstall-ADDSForest `

-CreateDnsDelegation:$false `

-DatabasePath "C:\Windows\NTDS" `

-DomainMode "WinThreshold" `

-DomainName "partner.pyatilistnik.info" `

-DomainNetbiosName "PARTNER" `

-ForestMode "WinThreshold" `

-InstallDns:$true `

-LogPath "C:\Windows\NTDS" `

-NoRebootOnCompletion:$false `

-SysvolPath "C:\Windows\SYSVOL" `

-Force:$true

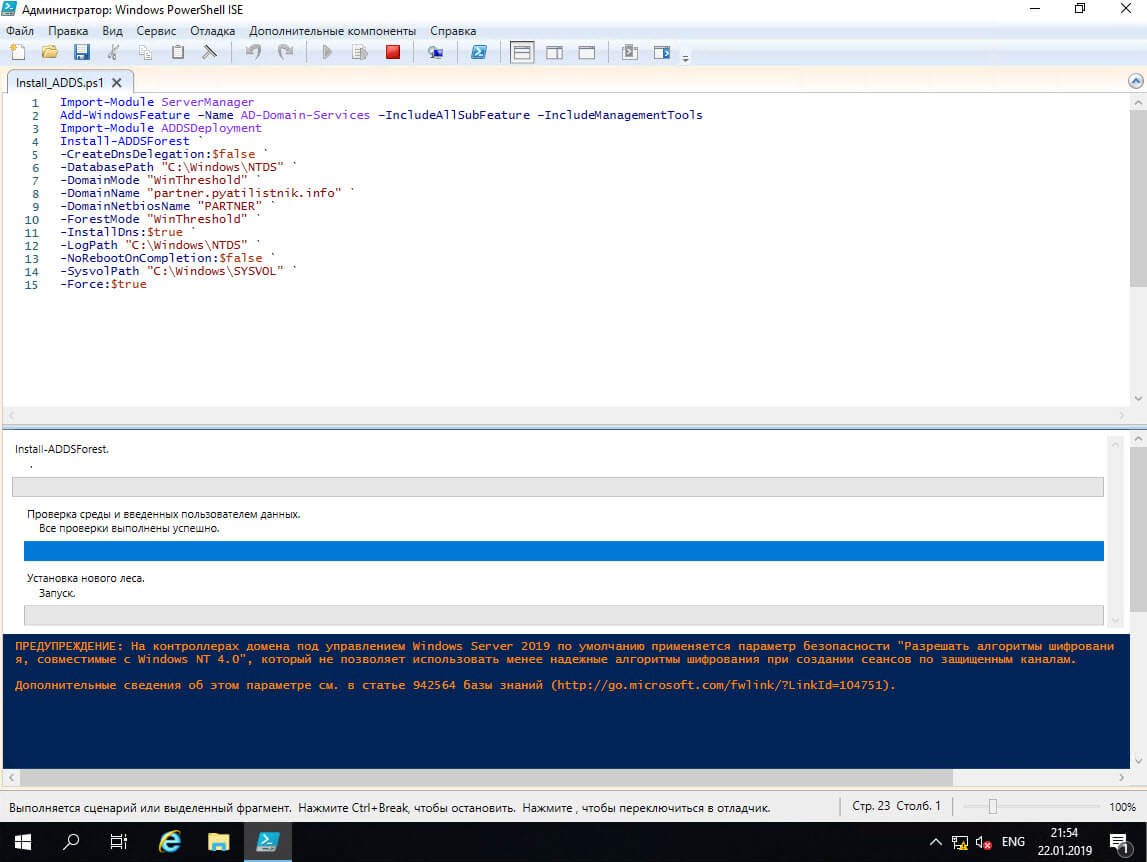

Еще одна проверка предварительных требования, по результатам которой вам сообщат, можно ли на данную систему произвести инсталляцию роли AD DS и поднять ее до контроллера домена.

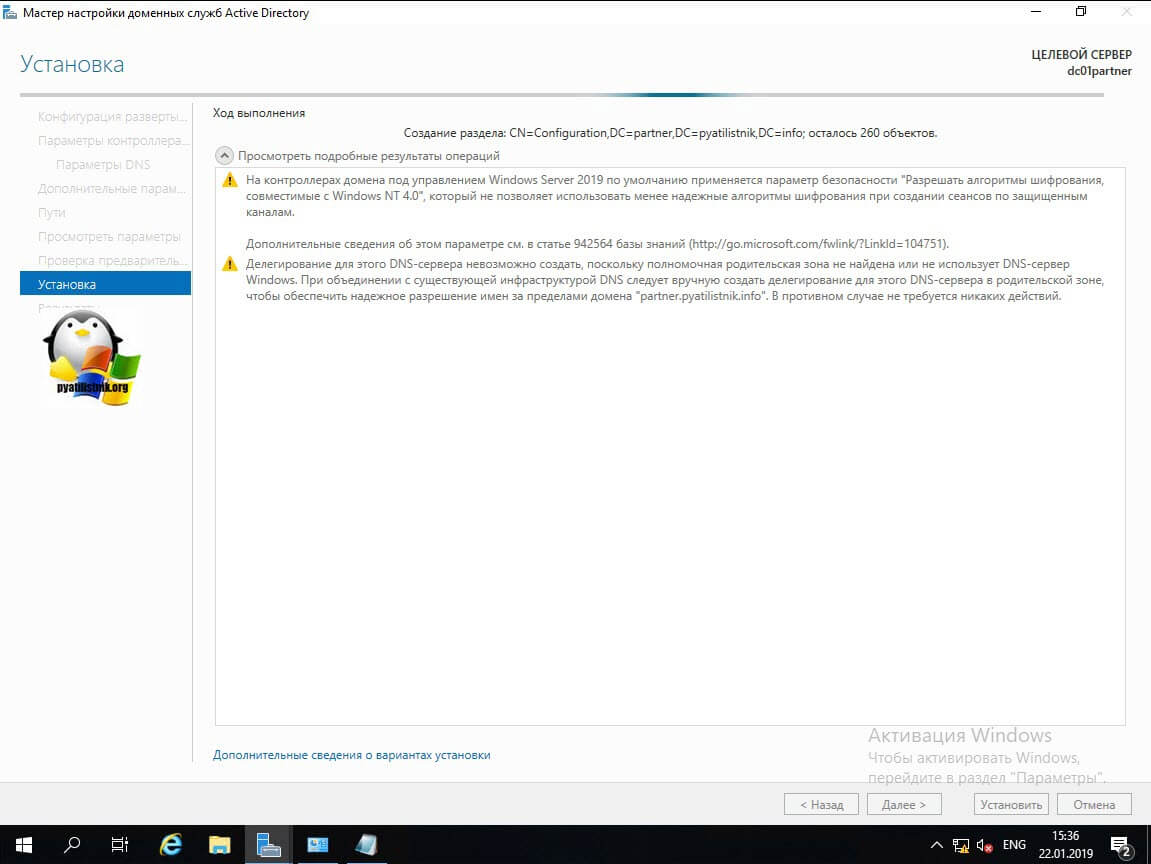

В момент установки будут созданы соответствующие разделы, такие как конфигурация и др.

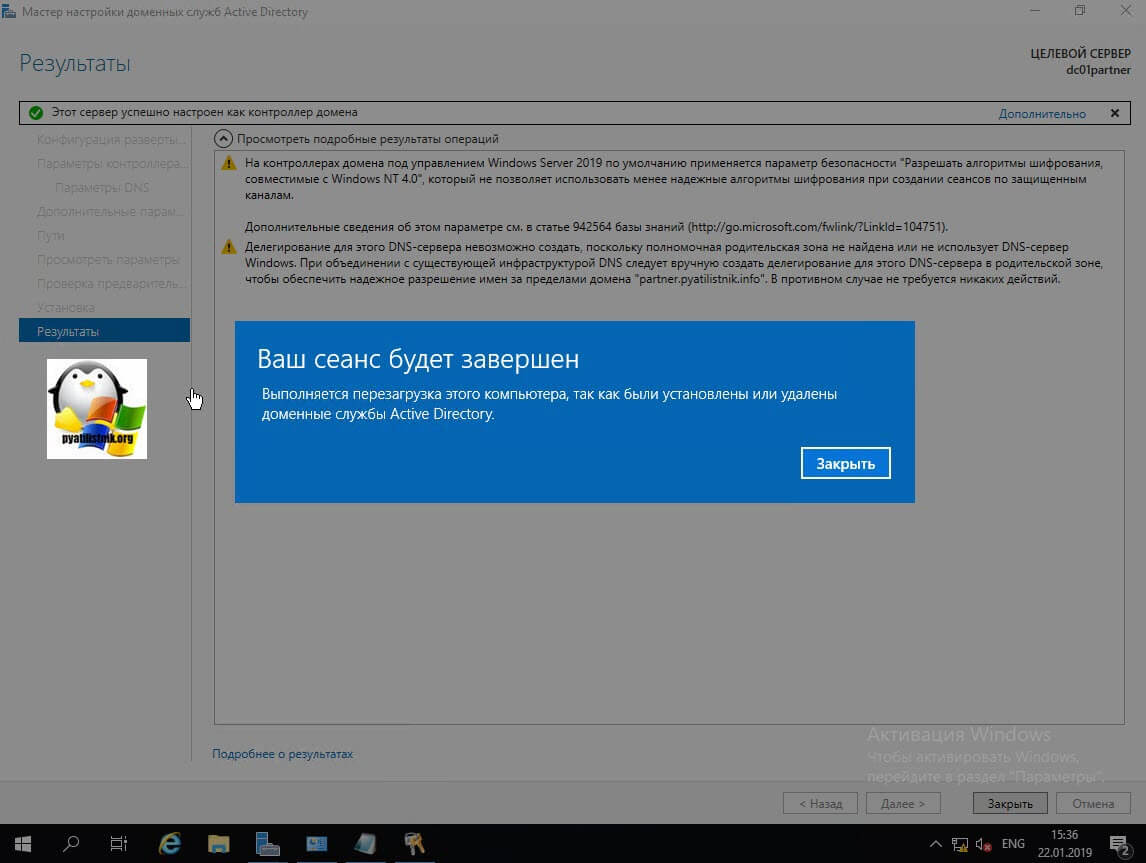

После установки вам сообщат:

Просматриваем логи Windows на предмет ошибок, так их можно посмотреть в диспетчере сервером, откуда можно запустить оснастку ADUC.

Еще маленький нюанс, когда вы загрузитесь, то обратите внимание, что у вас сетевой интерфейс может быть обозначен, как неизвестный, это проблема связана с тем, что в DNS-адрес подставился адрес петлевого интерфейса 127.0.0.1. Советую его поменять на основной ip адрес сервера DNS,

В итоге выключите и заново включите сетевой интерфейс или перезагрузитесь, после чего получите правильное отображение.

Установка контроллера домена Windows Server 2019 с помощью Powershell

Для начала я приведу вам пример работы скрипта PowerShell, который буквально за несколько минут установит доменные службы Active Directory, вам в нем лишь нужно будет вбить свои данные.

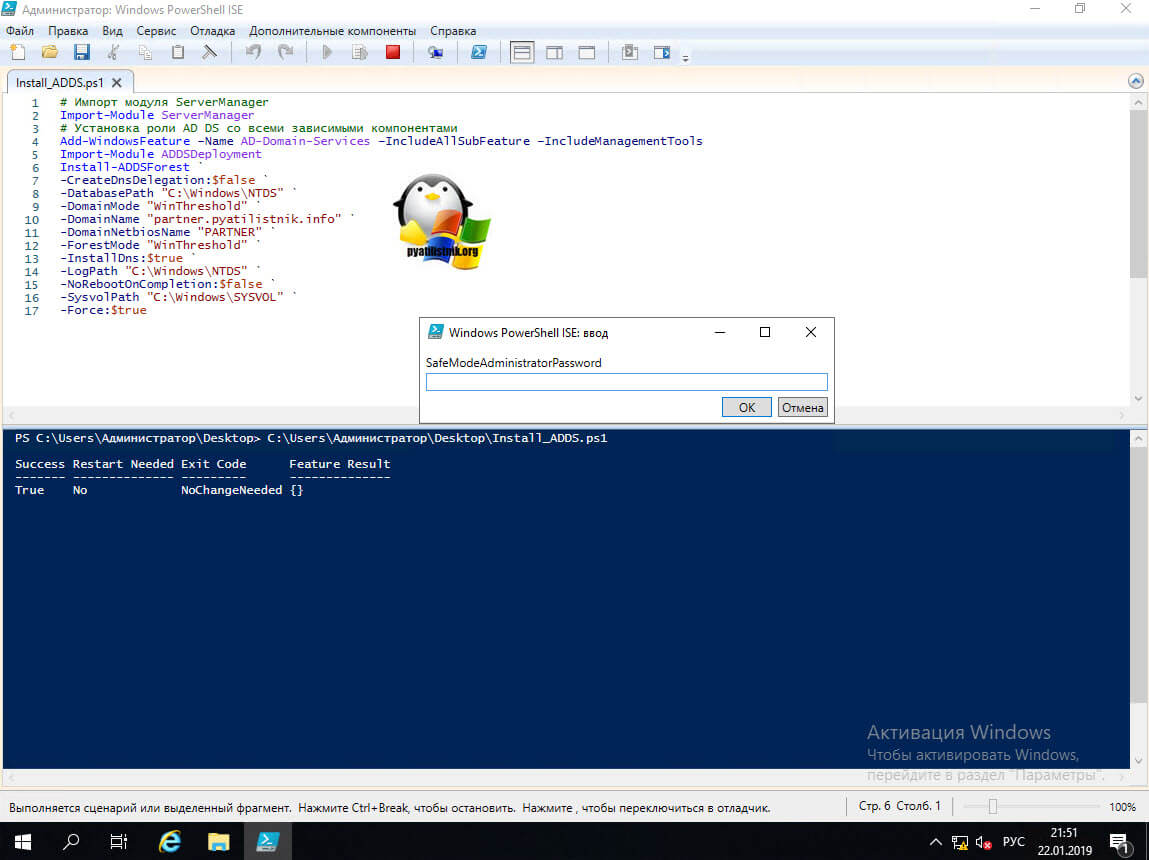

Когда вы в скрипте подставите все свои данные, то запускаете его. У вас начнется сбор данных и установка AD DS.

Единственное, что у вас будет запрошено, так это задание пароля восстановления SafeModeAdministratorPassword, указываем его дважды, с точки зрения безопасности он должен быть отличный от пароля для доменного администратора.

Полезные команды при установке доменных служб

Полезные командлеты в модуле ADDSDeployment

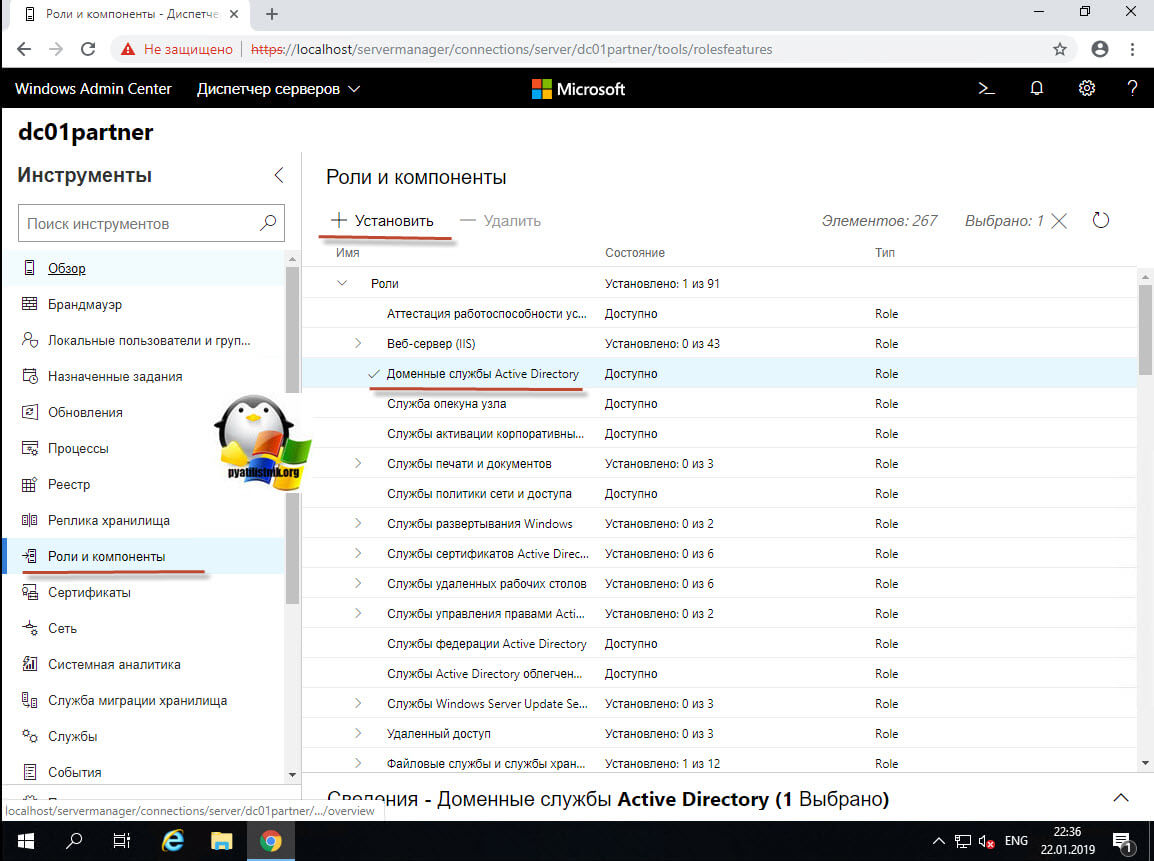

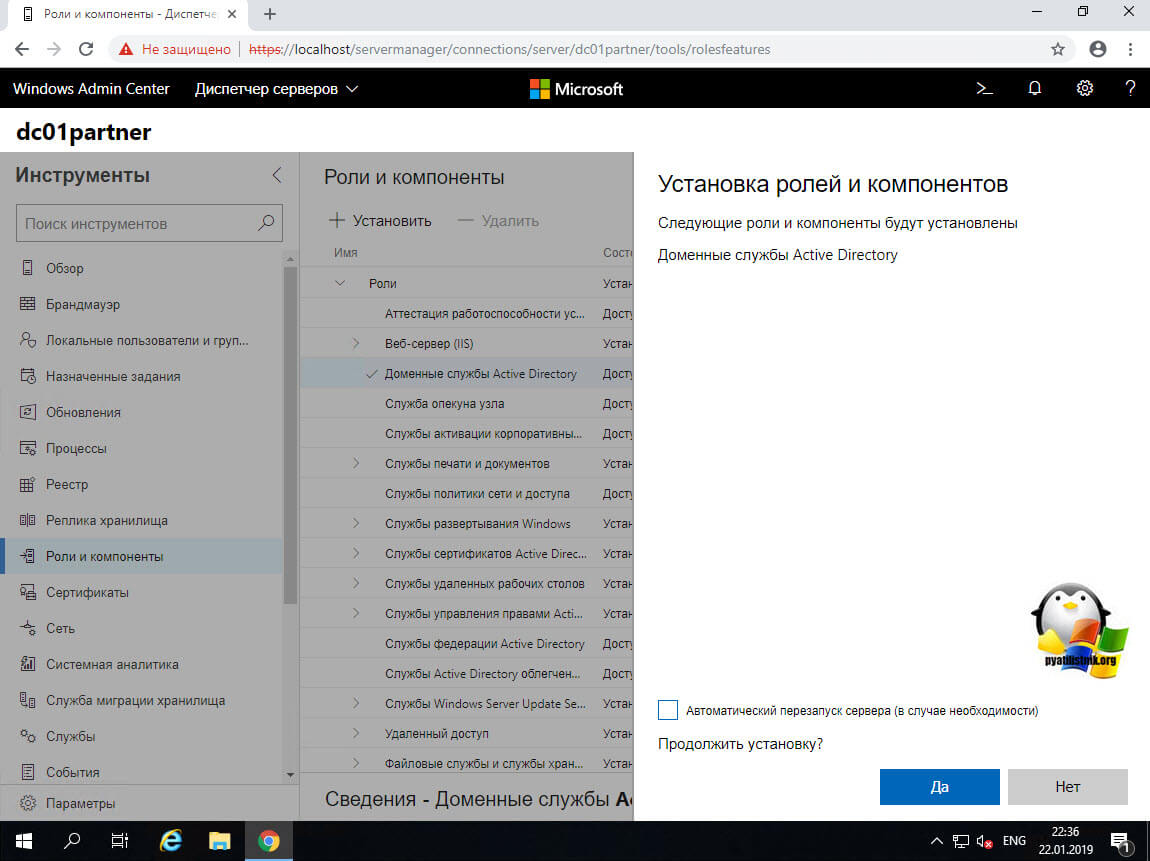

Установка и настройка Active Directory Windows Admin Center

Windows Admin Center так же может помочь в установке роли AD DS, для этого в веб интерфейсе зайдите в пункт "Роли и компоненты", выбираем роль и нажимаем установить.

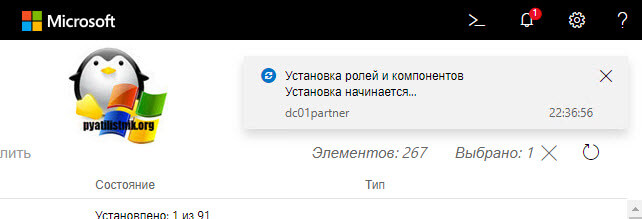

Появится мастер установки, если все верно, то нажмите да.

В правом верхнем углу у вас будет область уведомления, где вы увидите, что запустилось ваше задание.

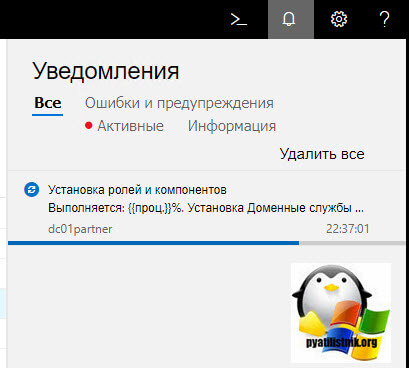

Процесс установки доменных служб.

Все роль установлена, к сожалению далее вы не сможете из интерфейса Windows Admin Center в виде графического мастера настроить домен, но тут есть слева от колокольчика окно PowerShell, где можно закончить начатое.

Доменом в Windows Server называют отдельную область безопасности компьютерной сети.

В домене может быть один или несколько серверов выполняющих различные роли. Разрешения, применяемые администратором, распространяются на все компьютеры в домене.

Пользователь, имеющий учетную запись в домене, может войти в систему на любом компьютере, иметь учетную запись на локальном компьютере не требуется.

В домене могут работать несколько тысяч пользователей, при этом компьютеры могут принадлежать к разным локальным сетям.

Несколько доменов имеющих одну и ту же конфигурацию и глобальный каталог называют деревом доменов. Несколько деревьев могут быть объединены в лес.

В домене есть такое понятие как групповая политика. Под групповой политикой понимают настройки системы, которые применяются к группе пользователей. Изменения групповой политики затрагивают всех пользователей входящих в эту политику.

Параметры групповой политики хранятся в виде объектов групповой политики (Group Policy Object, GPO). Эти объекты хранятся в каталоге подобно другим объектам. Различают два вида объектов групповой политики – объекты групповой политики, создаваемые в контексте службы каталога, и локальные объекты групповой политики.

Не будем подробно вдаваться в теорию и перейдем к практике.

Создание домена в Windows Server

На первой странице мастер напоминает, что необходимо сделать перед началом добавления роли на сервер. Нажмите «Далее».

На втором шаге нужно выбрать «Установка ролей и компонентов» и нажать «Далее».

Выбираем сервер, на который нужно установить Active Directory (он у нас один), «Далее».

Теперь нужно выбрать роль, которую нужно добавить. Выбираем «Доменные службы Active Directory». После чего откроется окно, в котором будет предложено установить службы ролей или компоненты, необходимые для установки роли Active Directory, нажмите кнопку «Добавить компоненты», после чего кликните «Далее».

PЗатем нажимайте «Далее», «Далее» и «Установить».

После того, как роль была добавлена на сервер, необходимо настроить доменную службу, то есть установить и настроить контроллер домена.

Настройка контроллера домена Windows Server

Затем нажимайте «Далее» несколько раз до процесса установки.

Когда контроллер домена установиться компьютер будет перезагружен.

Добавление и настройка групп и пользователей в домене Windows Server

Теперь нужно добавить пользователей домена, что бы присоединить к сети рабочие места сотрудников.

Отроем «Пользователи и компьютеры Active Directory». Для этого перейдите в Пуск –> Панель управления –> Система и безопасность –> Администрирование –> Пользователи и компьютеры Active Directory.

Подразделения служат для управления группами компьютеров пользователей. Как правило их именуют в соответствии с подразделениями организации.

Создайте учетную запись пользователя в новом подразделении. Для этого в контекстном меню нового подразделения выберите пункт Создать –> Пользователь. Пусть первым пользователем будет Бухгалтер.

Теперь нужно ввести компьютер в домен и зайти под новым пользователем. Для этого на клиентском компьютере нужно указать DNS-адрес. Для этого откройте «Свойства сетевого подключения» (Пуск –> Панель управления –> Сеть и Интернет – >Центр управления сетями и общим доступом – Изменение параметров адаптера), вызовите контекстное меню подключения и выберите «Свойства».

Выделите «Протокол Интернета версии 4 (TCP/IPv4)», нажмите кнопку «Свойства», выберите «Использовать следующие адреса DNS-серверов» и в поле «Предпочитаемый DNS-сервер» укажите адрес вашего DNS-сервера. Проверьте, что задан IP-адрес и маска той же подсети, в которой находится сервер.

Присоединение компьютера к домену

После перезагрузки войдите в систему под доменной учётной записью пользователя, которая была создана ранее

После ввода пароля операционная система попросит вас сменить пароль.

Вернемся на сервер. Нажмите «Пуск» -> Администрирование и перейдите в окно Управления групповой политикой. Выбираем наш лес, домен, Объекты групповой политики, щелкаем правой кнопкой мыши -> создать. Называем его buh (это объект групповой политики для группы Бухгалтерия).

Теперь необходимо привязать данный объект групповой политики к созданной группе. Для этого нажмите правой кнопкой на созданное подразделение (Бухгалтерия) и выберите «Связать существующий объект групповой политики…», затем выберите созданный ранее объект в списке и нажмите «ОК».

Далее выбираем созданный объект.

Выбранный объект должен появиться в списке связанных объектов групповой политики. Для редактирования параметров, определяемых данным объектом, нажмите на него правой кнопкой и выберите «Изменить».

Установка параметров безопасности

Ограничения парольной защиты

Ограничение на параметры парольной системы защиты задаются в контексте «Конфигурация компьютера». Выберите Конфигурация Windows –> Параметры безопасности –> Политики учетных записей –> Политика паролей.

В данном разделе объекта групповой политики определяются следующие параметры:

Тут нужно указать необходимые параметры (определите самостоятельно).

Политика ограниченного использования программ

Объекты групповой политики позволяют запретить запуск определенных программ на всех компьютерах, на которые распространяется действие политики. Для этого необходимо в объекте групповой политики создать политику ограниченного использования программ и создать необходимые правила. Как это сделать.

После обновления объекта групповой политики на рабочей станции, политика ограниченного использования программ вступит в действие и запуск программ, соответствующих правилам, будет невозможен.

Давайте запретим использовать командную строку на клиентском компьютере.

Запрет запуска командной строки (cmd.exe).

На этом все. Если у вас остались вопросы, обязательно задайте их в комментариях.

Обучаю HTML, CSS, PHP. Создаю и продвигаю сайты, скрипты и программы. Занимаюсь информационной безопасностью. Рассмотрю различные виды сотрудничества.

Читайте также: