Настройка безопасности ос windows при работе в сети

Обновлено: 02.07.2024

«Обеспечение безопасности в Windows» . Сетевая безопасность всегда имела большое значение, но сегодня она важна как никогда. Обеспечение безопасности сети должно быть основным приоритетом для любой организации. Предлагаем вашему вниманию десять простых советов, которые могут пригодиться в борьбе с различными сетевыми угрозами. Но главное правило, всегда имейте в запасе Системы хранения данных

Обеспечение безопасности в Windows

По возможности сократите площадь для атаки

Чтобы обеспечить надежную защиту компьютера, нужно прежде всего сократить количество потенциально уязвимых объектов. Чем больше программного кода выполняется в системе, тем выше вероятность, того что злоумышленники используют этот код в своих целях. Поэтому следует удалить все ненужные компоненты операционной системы и приложения.

Обеспечение безопасности в Windows. 10 простых советов Обеспечение безопасности в Windows. 10 простых советовИспользуйте только проверенное программное обеспечение

В нынешней экономической ситуации соблазнительно пользоваться дешевым, бесплатным или открытым программным обеспечением. Я сам использую немало подобных программ в своей организации, но главное здесь — собрать как можно больше информации о продукте, прежде чем его устанавливать. Некоторые бесплатные или дешевые приложения показывают пользователям рекламу, другие собирают персональные данные или отслеживают, какие сайты пользователи посещают.

Работайте преимущественно под обычной учетной записью

Администраторам лучше всего использовать для повседневной работы обычные учетные записи с правами рядового пользователя. При вирусном заражении вредоносное ПО, как правило, получает те же права, что текущий пользователь, а значит, сможет нанести системе гораздо больший вред, если этот пользователь обладает правами администратора.

Обеспечение безопасности в Windows. 10 простых советов Обеспечение безопасности в Windows. 10 простых советовСоздайте собственные учетные записи для каждого администратора

Выше я упоминал, как важно, чтобы администратор в большинстве случаев использовал обычную учетную запись и переключался на административный аккаунт только тогда, когда это действительно необходимо. Однако использование учетной записи администратора домена при этом весьма нежелательно.

Если в организации работает сразу несколько администраторов, у каждого из них должен быть свой собственный административный аккаунт. В таком случае будет легко отследить, кто из администраторов выполнил то или другое действие. Скажем, если в компании трудится администратор Иван Иванов, для него следует создать две учетные записи: одну обычную для повседневной работы (например, «Иван Иванов»), а другую — административную, для использования в особых случаях (к примеру, «Иван Иванов-Админ»).

Не злоупотребляйте журналированием

Соблазнительно внедрить политики аудита, предполагающие журналирование всех возможных событий, но лучшее, как известно, враг хорошего. Чем подробнее журнал, тем труднее найти в нем нужную информацию. Поэтому регистрировать стоит не все события, а только самые важные.

Используйте локальные политики безопасности

Использование групповой политики на уровне Active Directory не избавляет от необходимости применять локальные политики безопасности. Настройки групповой политики действуют только для тех, кто вошел в систему с использованием доменной учетной записи. И никак не затрагивают пользователей, работающих под локальными аккаунтами. Локальные политики безопасности помогут защитить компьютер при использовании локальной учетной записи.

Отрегулируйте настройки брандмауэра

Брандмауэр следует использовать по всему периметру сети и на каждом входящем в нее компьютере, но сама по себе эта мера недостаточна. Следует внимательно изучить список открытых в брандмауэре портов и оставить в нем только самые важные.

Как правило, основное внимание уделяют портам, которые используются самой операционной системой, но не меньшее значение имеют порты 1433 и 1434, предназначенные для мониторинга и удаленного подключения к SQL-серверу . В последнее время они стали излюбленным объектом атаки хакеров, поэтому в брандмауэре их следует закрыть.

Практикуйте распределение ролей для изоляции служб

По возможности, каждый сервер в сети должен выполнять только одну определенную задачу. Тогда в случае заражения злоумышленники получат доступ лишь к определенному набору служб. Конечно, финансовые ограничения часто вынуждают организации запускать на одном сервере сразу несколько ролей. В таком случае повысить безопасность системы без дополнительных расходов можно за счет виртуализации. В некоторых виртуализированных средах возможно развертывание сразу нескольких виртуальных машин под управлением Windows Server 2008 R2 по цене одной серверной лицензии.

Своевременно устанавливайте исправления безопасности

Разумеется, любые обновления следует тщательно тестировать, прежде чем развертывать на всех производственных серверах. Однако некоторые организации подходят к тестированию чересчур основательно. Стабильность сервера, без сомнения, важна, но не менее важна надежная защита, поэтому тестирование обновлений должно держаться в разумных рамках.

Microsoft выпускает исправления безопасности для уязвимостей, которые уже хорошо известны — в том числе злоумышленникам. Поэтому хакеры направляют свои атаки прежде всего на те системы, в которых исправления для обнаруженных уязвимостей еще не установлены.

Безопасность и конфиденциальность зависят от операционной системы, которая охраняет систему и информацию с момента ее начала, обеспечивая фундаментальную защиту от чипа к облаку. Windows 11 является наиболее безопасным Windows с широкими мерами безопасности, предназначенными для обеспечения безопасности. Эти меры включают встроенное передовую шифрование и защиту данных, надежную сетевую и системную безопасность, а также интеллектуальные меры защиты от постоянно меняющихся угроз.

Просмотрите последнее видео безопасности Microsoft Mechanics Windows 11, которое демонстрирует некоторые из последних Windows 11 технологий безопасности.

Используйте ссылки в следующей таблице, чтобы узнать больше о возможностях и возможностях безопасности операционной системы в Windows 11.

Базовые показатели безопасности включены в набор средств, который можно скачать из Центра загрузки Майкрософт.

С момента загрузки Windows, антивирусная программа в Microsoft Defender отслеживает вредоносные программы, вирусы и угрозы безопасности. Обновления загружаются автоматически, чтобы защитить устройство от угроз. антивирусная программа в Microsoft Defender постоянно сканирует вредоносные программы и угрозы, а также обнаруживает и блокирует потенциально нежелательные приложения (приложения, которые могут негативно повлиять на ваше устройство, даже если они не считаются вредоносными).

антивирусная программа в Microsoft Defender интегрирована с облачнойзащитой, которая обеспечивает практически мгновенное обнаружение и блокировку новых и возникающих угроз.

С защитой от взлома вредоносные программы не могут принимать такие действия, как:

- Отключение вирусов и защиты от угроз

- Отключение защиты в режиме реального времени

- Отключение мониторинга поведения

- Отключение антивируса (например, IOfficeAntivirus (IOAV))

- Отключение облачной защиты

- Удаление обновлений разведки безопасности

В корпоративных средах защита сети лучше всего работает с Microsoft Defender для конечнойточки, которая предоставляет подробные отчеты о событиях защиты в рамках более крупных сценариев расследования.

Вы можете включить защиту эксплойтов на отдельном устройстве, а затем с помощью групповой политики распространять XML-файл на несколько устройств одновременно. При обнаружении меры защиты на устройстве появится уведомление из центра уведомлений. Вы можете настроить уведомления, указав сведения о компании и контактные данные. Вы также можете включить правила по отдельности для настройки методов мониторинга функций.

Defender for Endpoint также является частью Microsoft 365 Defender, единого пакета корпоративной защиты до и после нарушения, который в основном координирует обнаружение, предотвращение, расследование и реагирование в конечных точках, удостоверениях, электронной почте и приложениях для обеспечения комплексной защиты от сложных атак.

В этой статье автор хотел бы дать пару хороших советов по администрированию серверов на Windows, которые по какой-то причине не нашел в интернете.

Следуя этим принципам вы сильно обезопасите свои серверы под управлением Windows как в локальных средах, так и в публичных.

1. Правильно вводим компьютер в AD

Не используйте пользователей с административными привилегиями для ввода компьютеров в Active Directory. Никто не гарантирует того, что на компьютере сотрудника уже не появился Keylogger. Имея же отдельную учетную запись. Злоумышленник похитивший учетные данные сможет только добавить в AD еще компьютеров.

1.1. Создаем нового пользователя

Для этого нужно перейти в ADUC (Active directory users and Computers). Нажать на пустое место в папке Users and Computers и создать пользователя. Для простоты назовем его JoinAdmin.

1.2. Делегируем полномочия

После того, как пользователь был создан, ему нужно назначить полномочия. Для этого нужно нажать ПКМ по папке «Users» и выбрать «Delegate Control». Жмём «Далее» и выбираем нашего админа.

Мы хотим чтобы пользователь выполнять только одну функцию, поэтому выбираем второй вариант.

Далее выбираем «Computer objects» и все его подпункты.

Используйте этого юзера и не беспокойтесь о том, что кто-то мог украсть пароль от администратора.

2. Controlled folder access

В Windows Server 2019 появилась очень недооцененная возможность — controlled folder access. Она запрещает доступ к записи программам, которых нет в белом списке на выбранных папках или разделах.

Её включение поможет защитить данные от вирусов-шифровальщиков даже если ваш сервер был заражен. Однако это не обезопасит ваши данные от похищения, их можно будет прочитать.

Включить функцию можно в центре безопасности Windows или через Powershell:

Добавляем разрешенные программы:

Разрешенные программы можно добавить через центр безопасности Windows, а через Powershell нужно вводить полный путь до исполняемых файлов через запятую.

Добавляем защищенные папки:

Папки добавляются ровно так же, как и программы. К примеру этой командой мы добавляем диск C: целиком:

3. SYSWOW64 и SMB

Все 32 битные программы работают на 64 битных через слой совместимости — SYSWOW64. Отключение этого компонента делает несовместимым все 32 битное ПО, в том числе и вирусы.

Сами по себе 32 битные приложения более уязвимые, 64-битные программы не поддаются атаке на переполнение буфера и через них гораздо труднее исполнить код который этими программами не предусмотрен. Если на сервере работают только встроенные компоненты или только 64 битные программы, обязательно удалите этот компонент.

А помните Wannacry, который гулял через SMB1? SMB первой версии до сих пор является стандартным компонентом Windows Server и установлен по умолчанию в каждой редакции.

Wannacry проникал через уязвимость EternalBlue, уязвимость пропатчили, но осадочек остался.

Эта команда удалить и SMB1 и SYSWOW64:

Воспринимать рекомендацию стоит не как повод для удаления этих конкретных компонентов, но как отключение всех неиспользуемых компонентов в целом.

4. Отключите ping

По умолчанию компьютер под управлением Windows отвечает на ICMP только в локальной сети. Отключение ICMP немного повышает безопасность вашего сервера. Отчасти, это обусловлено тем, что на форумах кулхацкеров и других script kiddie существуют руководства, как нужно искать цели, которые можно брутфорсить.

Для того, чтобы показать что вы выиграете, если отключите ICMP, было создано два сервера. На обоих из них был открыт RDP, однако один из серверов не отвечал на ICMP.

ICMP отключен:

ICMP включен:

Как можно видеть из скриншота, это остановило не всех, но многих. Собрать данные о том, насколько сильно хотят взломать вас, можно этим скриптом:

Вы все еще сможете мониторить ваш сервер, к примеру, проверяя доступность определенного порта:

5. Не все имена одинаково хороши

Используя еще один скрипт, вытащим наиболее популярные имена пользователей, которые подвергались атаке.

Если вы устанавливаете службы удаленных рабочих столов, настоятельно рекомендуем вам избегать этих имен. В сочетании со слабым паролем, можно гарантировать быстрый взлом учетной записи.

Для вашего удобства, список «плохих» имен был переписан в таблицу:

Получить такой же список на вашем сервере можно этим скриптом:

6. Очевидные вещи

Ну а закончим мы статью очевидными вещами:

- Создайте шлюз – Для управления большой инфраструктурой лучше всего обезопасить себя имея единую точку входа. Подробне.

- Устанавливайте обновления. В особенности, на боевые сервера.

- Отключите службы, которыми вы не пользуетесь – это лишняя площадь для атаки.

- Используйте Server Core, он имеет наименьшую площадь атаки и наименьшее количество перезагрузок при установке обновлений

- Сервер удаленных рабочих столов на несколько пользователей – плохая идея. Придерживайтесь принципа один человек или служба – один сервер.

- Делайте резервные копии и обязательно тестируйте их. Бэкап, который не был протестирован не является бэкапом.

Предлагаем обновлённый тариф UltraLite Windows VDS за 99 рублей с установленной Windows Server 2019 Core.

Если вы подключаете свой компьютер к интернету, разрешая другим людям пользоваться своим ПК или используете файлы совместно с другими, следует принять меры для защиты компьютера от потенциальной угрозы.

Почему? Потому что на компьютер могут совершить нападение компьютерные преступники (иногда их называют хакерами). Нападение может быть «прямым» – злоумышленники проникают в компьютер через Интернет и похищают личную информацию – или косвенное, когда злоумышленники создают вредоносные для компьютера программы.

К счастью, вы можете защитить себя, соблюдая некоторые простые меры предосторожности. В этой статье описаны угрозы и средства защиты.

Защитите свой компьютер средствами Windows

Защитить компьютер от потенциальных угроз помогут следующие средства:

- Брандмауэр . Брандмауэр защищает компьютер, не давая хакерам или вредоносным программам получить к нему доступ.

- Защита от вирусов . Антивирусное программное обеспечение помогает защитить компьютер от вирусов, червей и других угроз.

- Защита от шпионских и других вредоносных программ . Антишпионские программы помогают защитить компьютер от шпионских и других нежелательных программ.

- Windows Update . Windows может регулярно проверять наличие обновлений для вашего компьютера и автоматически устанавливать их.

Управляйте параметрами безопасности с помощью Центра поддержки: «Центр» – это центральное расположение для управления настройками брандмауэра, службы Windows Update, настройками программного обеспечения против вредоносного ПО, интернет-безопасностью и настройками учетных записей пользователей, а также для контроля этих элементов.

Кроме того, Центр проверяет настройки обслуживания компьютера и предоставляет ссылки на средства устранения неполадок и другие инструменты для устранения проблем.

Использование брандмауэра

Брандмауэр – это программа или устройство, которое проверяет данные, поступающие из Интернета или локальной сети, и на основе текущих параметров принимает решение, нужно их пропускать или нет. Таким образом брандмауэр блокирует доступ к компьютеру для хакеров и вредоносных программ.

Брандмауэр Windows встроен в Windows и включается автоматически.

Если вы решили разблокировать соединение, брандмауэр Windows создает исключение и не отражает запрос относительно этой программы в будущем, когда ей нужно будет получить данные из сети.

Защита от вирусов

Вирусы, черви и троянские кони – это программы, созданные хакерами, использующими интернет для заражения компьютеров. Вирусы и черви могут размножаться с компьютера на компьютер, а троянский конь попадает в компьютер, прячась в легальных программах, таких как заставка.

Деструктивные вирусы, черви и троянские программы могут стереть информацию с жесткого диска или полностью вывести компьютер из строя. Другие не наносят прямой ущерб, но снижают производительность и стабильность компьютера.

Антивирусные программы проверяют электронную почту и другие файлы компьютера на наличие вирусов, червей и троянских программ. При обнаружении опасности, антивирусная программа перемещает ее в карантин (изолирует) или полностью удаляет до того, как будет причинен вред компьютеру и файлам.

Windows не имеет встроенной антивирусной программы, но производитель компьютера может ее установить. Если такая программа не установлена, перейдите на сайт Поставщики антивирусного программного обеспечения для Windows, чтобы найти антивирусную программу.

Поскольку новые вирусы появляются ежедневно, важно выбрать антивирусную программу с возможностью автоматического обновления. Во время обновления программного обеспечения в список вирусов загружаются данные о новых вирусах, что защищает компьютер от новых атак.

Если вирусная база устареет компьютер уязвимым для новых угроз. Обновление обычно требует ежегодной подписки. Поддерживайте подписку для регулярного обновления.

Внимание! Если не использовать антивирусное программное обеспечение, компьютер может быть поврежден вредоносными программами. Также существует риск заразить вирусами другие компьютеры.

Защита от шпионских программ

Шпионские программы могут отображать рекламу, собирать информацию и изменять параметры компьютера, обычно, без вашего ведома. Например, шпионские программы могут устанавливать нежелательные панели инструментов, ссылки или предпочтения в браузере, изменять установленную по умолчанию домашнюю страницу или часто всплывающие рекламные объявления.

Некоторые шпионские программы ничем не выдают своего присутствия, но тайно собирают конфиденциальные сведения (например, введенный текст или список посещенных веб-сайтов). Большинство шпионских программ устанавливаются вместе с бесплатным программным обеспечением, но иногда даже простое посещение сайта приводит к заражению шпионской программой.

Чтобы защитить свой компьютер от шпионских программ, пользуйтесь антишпионской программой. Windows 7 включает встроенную антишпионскую программу Windows Defender, который включен по умолчанию. Windows Defender предупреждает о попытке шпионской программы установить себя на компьютер. Также эта программа может искать на компьютере шпионские программы и удалять их.

Поскольку каждый день появляются новые шпионские программы, Windows Defender нужно регулярно обновлять, чтобы выявлять новейшие угрозы и защищаться от них. Windows Defender обновляется при обновлении Windows. Для достижения высокого уровня защиты включите автоматическое обновление Windows (см. ниже). Дополнительные сведения см. Работа с программой Windows Defender.

Автоматическое обновление Windows

Microsoft регулярно разрабатывает важные обновления для Windows, которые помогают защитить компьютер от новых вирусов и других угроз, которые нарушают его безопасность.

Для скорейшего получения обновлений включите автоматическое обновление. Таким образом вам не нужно волноваться, что критические обновления Windows будут пропущены.

Обновления загружаются в фоновом режиме при подключении к Интернету. Обновления устанавливаются в 3:00, однако вы можете установить другое время. Если вы выключаете компьютер раньше, можно установить перед выключением. Иначе, Windows установит обновления при следующем включения компьютера.

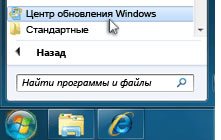

Чтобы включить автоматическое обновление:

Windows установит обновления компьютера, как только они будут доступны. Важные обновления предоставляют значительные преимущества в плане безопасности, в частности улучшения защиты и надежности компьютера.

Убедитесь, что в разделе Рекомендуемые обновления установлен флажок Включать рекомендуемые обновления при получении важных обновлений и нажмите кнопку ОК.

Рекомендуемые обновления могут исправлять некритичные неполадки и делать компьютер более удобным. Если будет предложено ввести пароль администратора или подтверждения введите пароль или подтвердите.

Установка последней версии браузера и постоянное обновление

Использование последней версии браузера и постоянное его обновление – это два основных способа предотвращения проблем в Интернете.

В большинстве случаев последняя версия браузера содержит исправления проблем безопасности и новые функции, которые помогут защитить ваш компьютер и конфиденциальную информацию во время работы в Интернете.

Если вы используете браузер Internet Explorer, обновления для него можно получать автоматически с помощью службы Windows Update. Если компьютер не настроен на автоматическое получение обновлений, можно запросить обновления вручную с помощью Internet Explorer. Для этого нажмите кнопку Безопасность и выберите Windows Update. Для проверки наличия обновлений следуйте инструкциям на экране.

Включение функций безопасности браузера

Большинство веб-браузеров имеют функции безопасности, благодаря которым работа в Интернете становится безопаснее. Поэтому важно узнать, какие функции безопасности имеет браузер, и убедиться, что они включены.

Если вы используете браузер Internet Explorer, ознакомьтесь с доступными функциями безопасности:

Использование стандартной учетной записи

При входе в систему Windows обеспечивает вам определенный уровень прав и привилегий, который зависит от типа учетной записи. Существует три типа учетных записей: стандартный, администратор и гость.

Хотя учетная запись администратора предоставляет полный контроль над компьютером, использование стандартной записи может помочь обезопасить ваш компьютер. Таким образом, если другие люди (или хакеры) получат доступ к компьютеру, когда вы вошли в систему, они не смогут изменять параметры безопасности компьютера или учетные записи других пользователей.

Тип учетной записи можно проверить после входа, для этого выполните следующие действия:

- Откройте окно «Учетные записи пользователей». Тип учетной записи отображается под именем пользователя. Если тип учетной записи – Администратор, это означает, что вы вошли в систему как администратор.

- Можно просмотреть все учетные записи компьютера, выбрав ссылку Управление другой учетной записью. При этом отображаются все учетные записи пользователей и их типы.

Если сейчас используется учетная запись администратора, см. Изменение типа учетной записи.

Безопасное использование электронной почты

Внимательно следите за безопасностью личной информации. Если сайт запрашивает номер кредитной карты, банковские реквизиты и другие личные сведения, убедитесь, что этому веб-сайту можно доверять и его система транзакций безопасна.

Установите дополнительные компоненты только с сайтов, которым вы доверяете. Надстройки служат для отображения панелей инструментов, биржевых курсов, видео и анимации на веб-страницах. Однако надстройки могут устанавливать также шпионские и другие вредоносные программы. Если веб-сайт предлагает установить надстройку, проверьте, что ему можно доверять.

Читайте также: