Настройка брандмауэра windows 10 для локальной сети

Обновлено: 06.07.2024

Если в Windows 10 мы не устанавливаем брандмауэр на компьютере по умолчанию действует сам брандмауэр Windows. Сегодня в этой статье мы собираемся показать вам все параметры конфигурации, которые доступны в брандмауэре Windows 10. Мы можем создавать разные правила ввода и вывода с разными протоколами и применять их к разным типам профилей (доменным, общедоступным и частным), поэтому у нас будет высокая настраиваемость.

Доступ к расширенному меню брандмауэра Windows 10

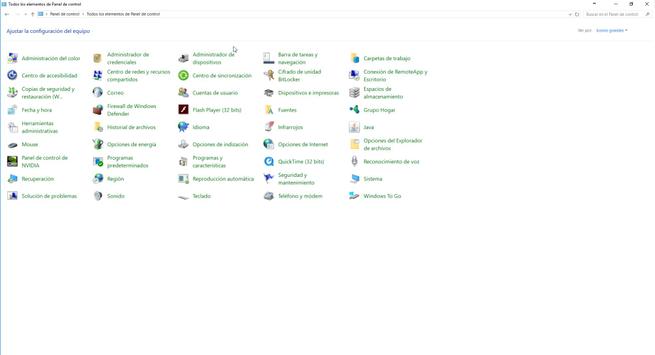

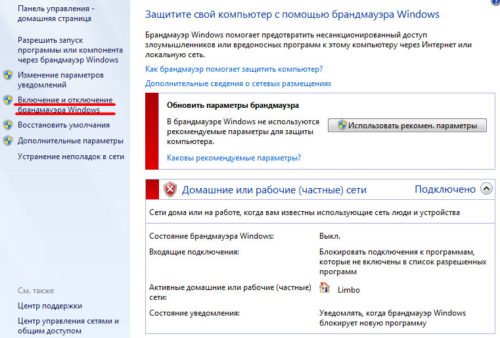

Первое, что мы должны сделать, это получить доступ к расширенной настройке брандмауэра Windows 10. Для этого заходим в «Панель управления» и нажимаем «Брандмауэр Защитника Windows». Мы также можем написать слово «брандмауэр» в строке поиска Windows, и оно автоматически перенесет нас в главное меню брандмауэра Windows 10.

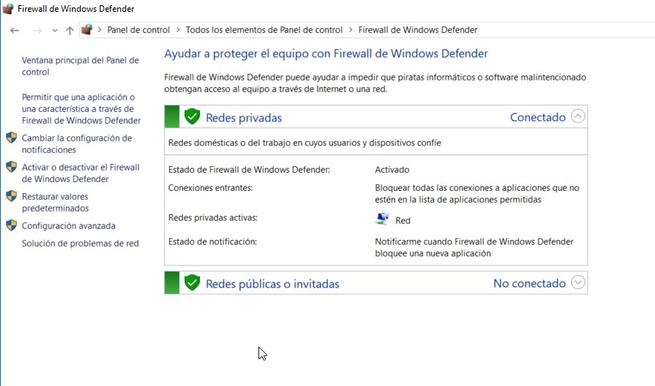

Находясь в главном меню брандмауэра Windows, мы можем видеть, подключены ли мы к частным или общедоступным сетям, а также политику действий, которую мы выполняем в те же моменты. В главном меню брандмауэра мы должны нажать " Расширенные настройки », Который находится в левой части меню.

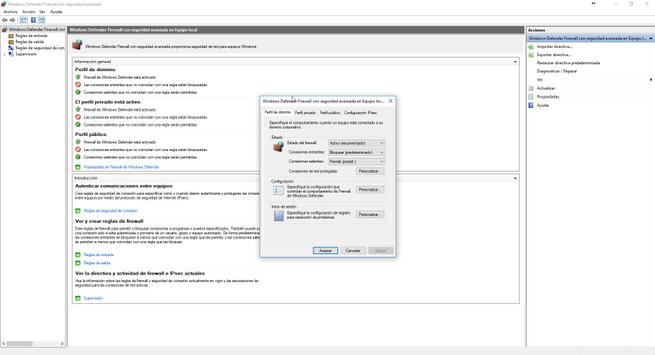

В меню расширенной конфигурации брандмауэра Windows 10 у нас будет доступ ко всем правилам для входящего и исходящего трафика, а также к сводке всех правил, созданных как для входящего, так и для исходящего трафика в брандмауэре.

Расширенная настройка брандмауэра Windows 10: основные параметры

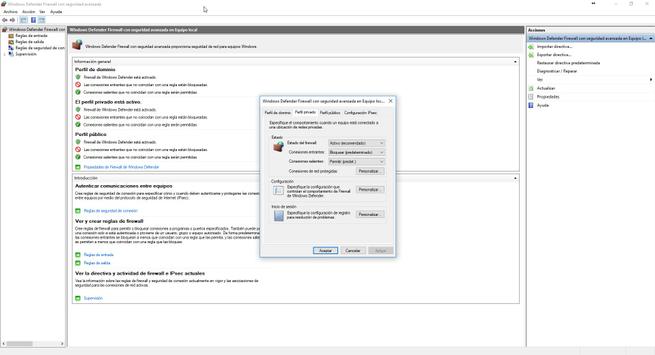

В главном меню этой расширенной конфигурации у нас есть политики по умолчанию для трех доступных профилей: профиль домена, частный профиль, общедоступный. В зависимости от профиля, который мы назначили нашей локальной сети, у нас будут одни или другие разрешения.

По умолчанию все профили настроены с ограничительной политикой во входящих правилах . Это означает, что все входящие соединения, которые не соответствуют правилу, которое вы предварительно определили или которое мы определили, будут заблокированы. Что касается исходящие правила, используйте разрешительную политику , это означает, что все исходящие соединения, не соответствующие правилу, будут разрешены, и будут заблокированы только те, которые мы специально определили для их блокировки.

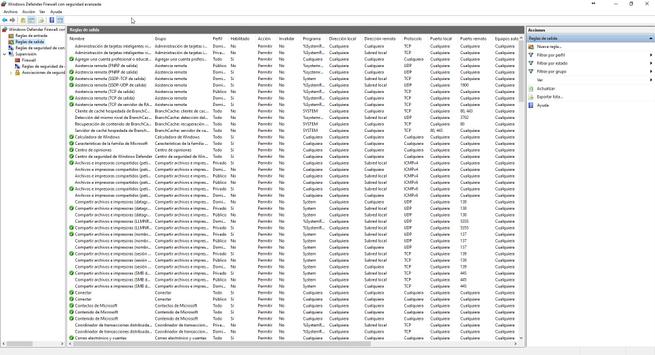

В " Контроль / Брандмауэр ”Мы можем увидеть все правила, которые мы зарегистрировали в брандмауэре Windows. Здесь появятся все активные правила, и мы сможем подробно увидеть их конфигурацию. Если мы хотим изменить одно из этих правил, нам просто нужно будет щелкнуть правой кнопкой мыши на конкретном правиле и щелкнуть «Свойства», чтобы изменить его, как мы хотим.

Очень важно знать, как правильно определять правило в зависимости от направления трафика. Если, например, мы хотим предотвратить подключения к нам извне, мы должны зарегистрировать правила в «Правилах для входящих подключений». Напротив, если мы хотим заблокировать любой обмен данными с внешним миром, мы должны зарегистрировать правило в «Правилах исходящего трафика». Очень важно хорошо знать направление трафика, потому что мы можем зарегистрировать правило, которое никогда не соблюдается.

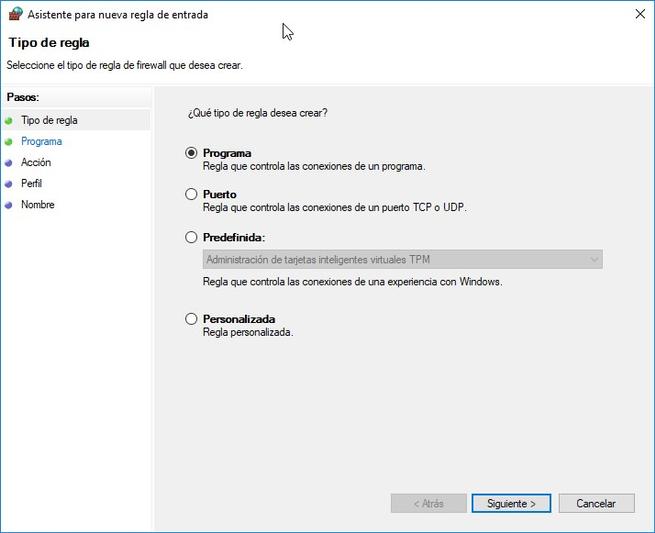

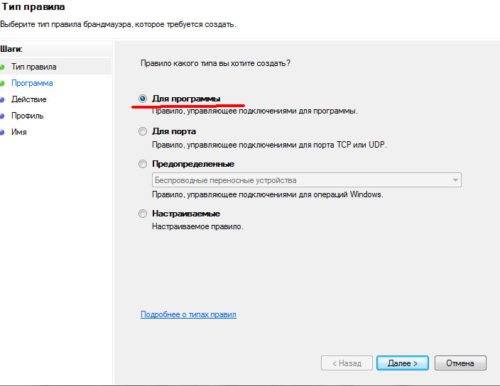

Как создать собственное правило как в «Правилах для входящих», так и «Правила для исходящих»

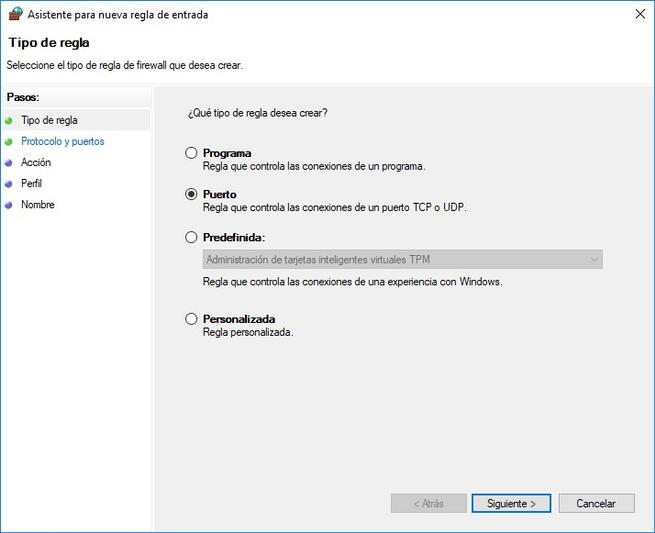

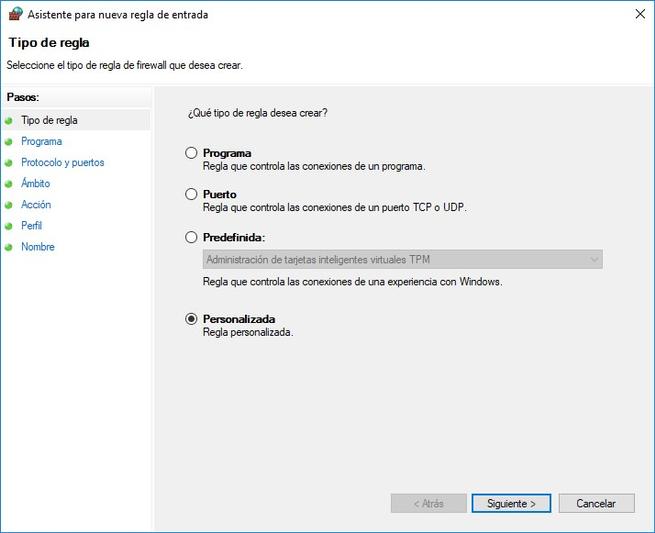

- Программа: Правило, которое контролирует соединения определенной программы.

- Порт: правило, которое контролирует соединения с порта TCP или UDP.

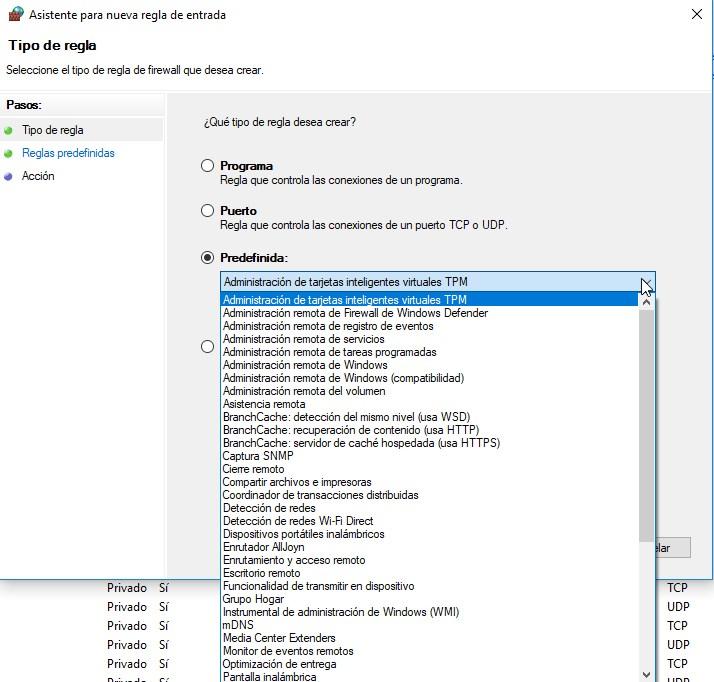

- Предопределенные: мы можем выбрать предопределенные правила Windows для ваших служб.

- Custom: правило, которое мы можем детально настроить со всеми параметрами.

Правила программы

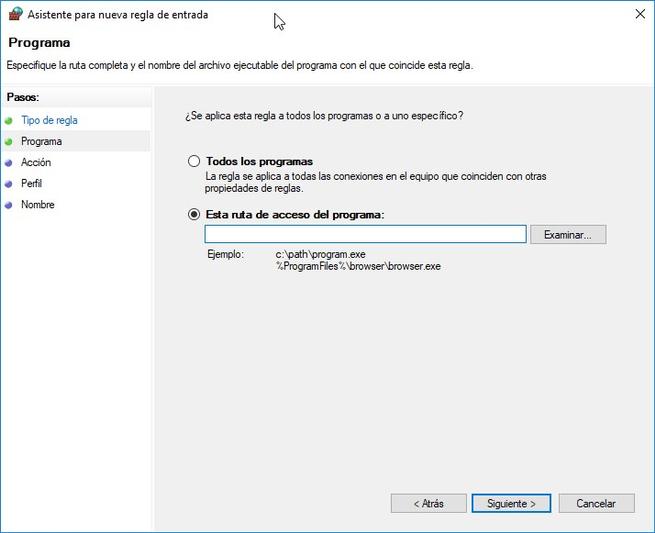

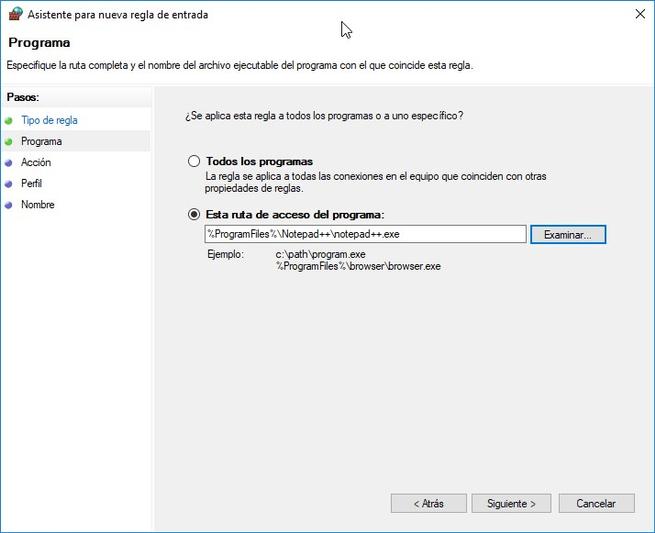

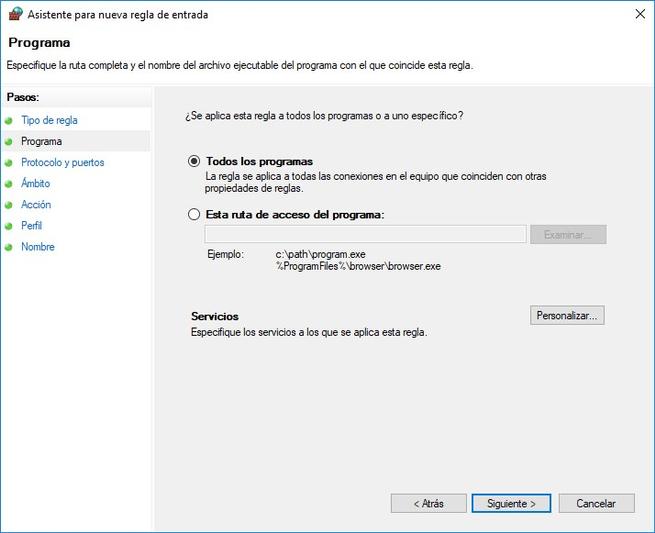

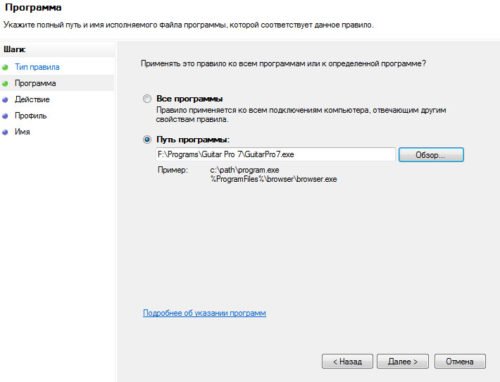

Если мы создаем новое «правило программы», мы можем разрешить или запретить соединения определенной программы как в правилах ввода, так и в правилах вывода. Этот вариант идеален, чтобы избежать необходимости знать порты TCP или UDP, используемые определенной программой.

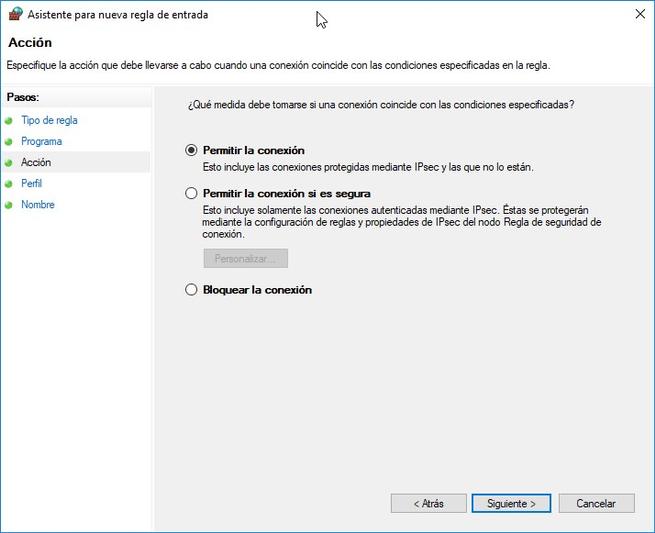

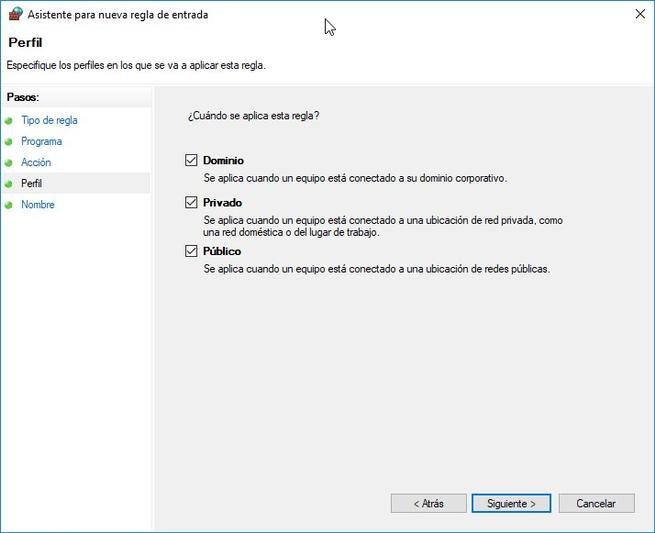

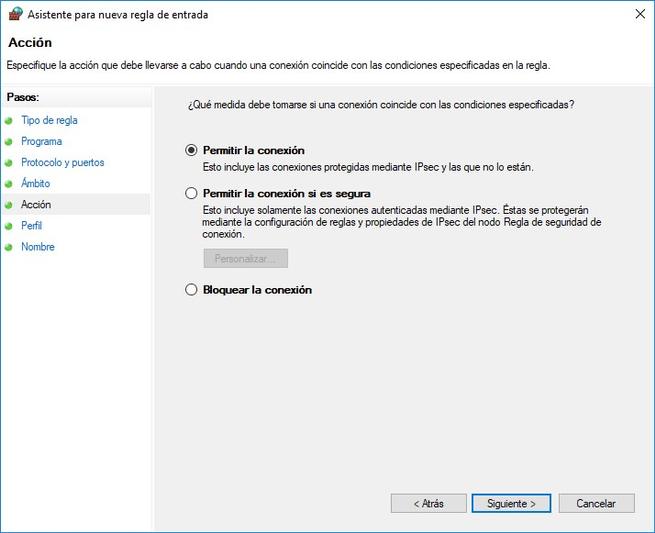

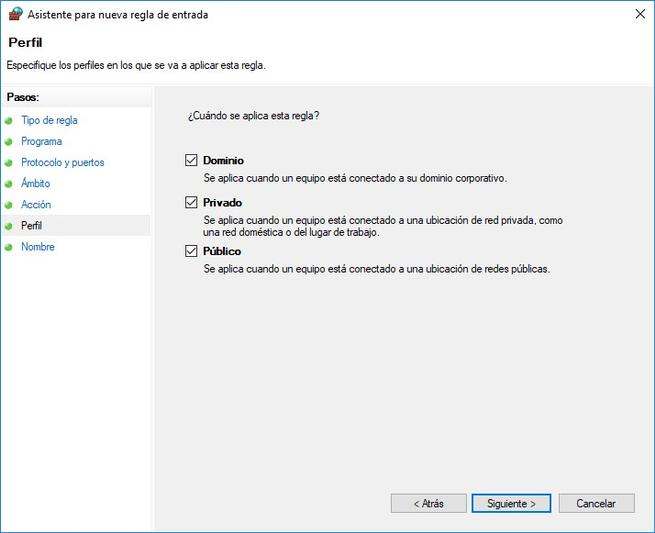

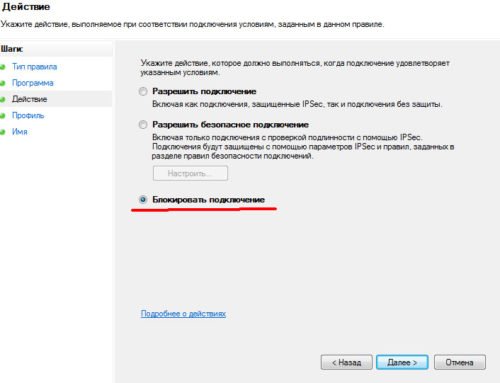

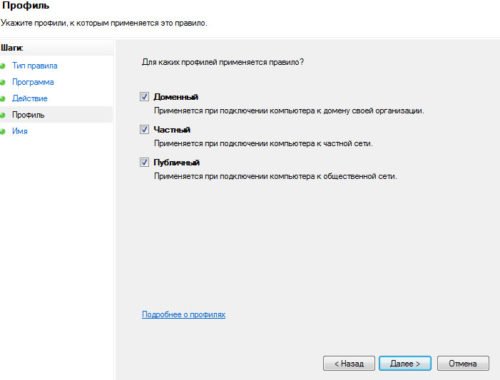

Нам просто нужно указать, хотим ли мы, чтобы это правило затрагивало все установленные программы или только одну в частности. После выбора мы должны решить, хотим ли мы разрешить соединение, разрешить соединение, если оно безопасно (если мы используем IPsec), или заблокировать соединение. После того, как мы определили, хотим ли мы разрешить или запретить соединение, мы должны решить, в каком профиле (доменном, частном или общедоступном) мы хотим применять это правило. Например, нас может заинтересовать блокировка подключений только в публичных сетях.

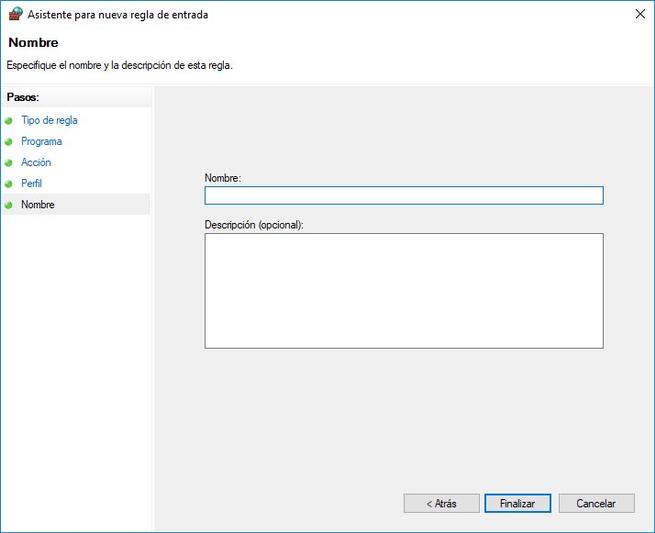

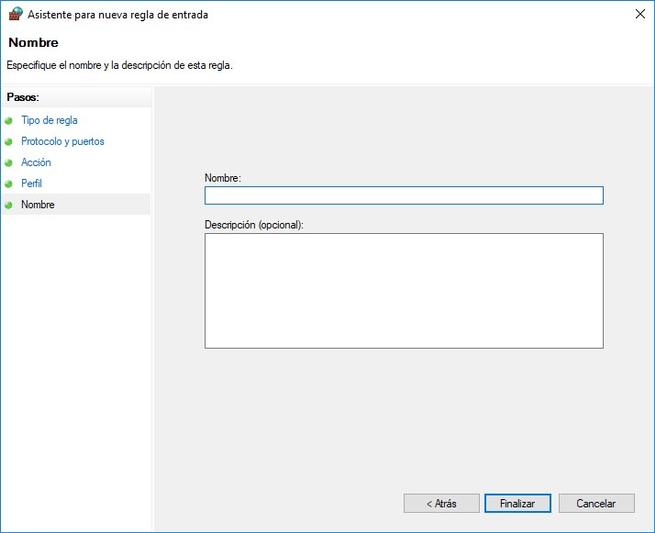

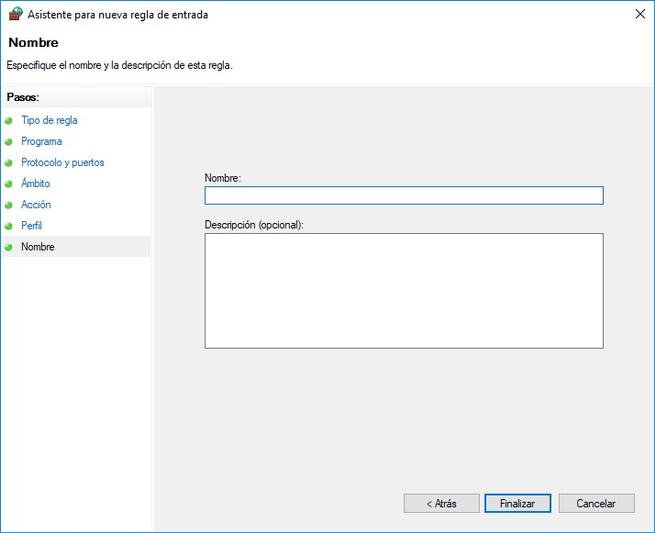

Наконец, мы должны указать имя правила, а также необязательное описание, чтобы быстро узнать, что делает это правило.

Правила порта

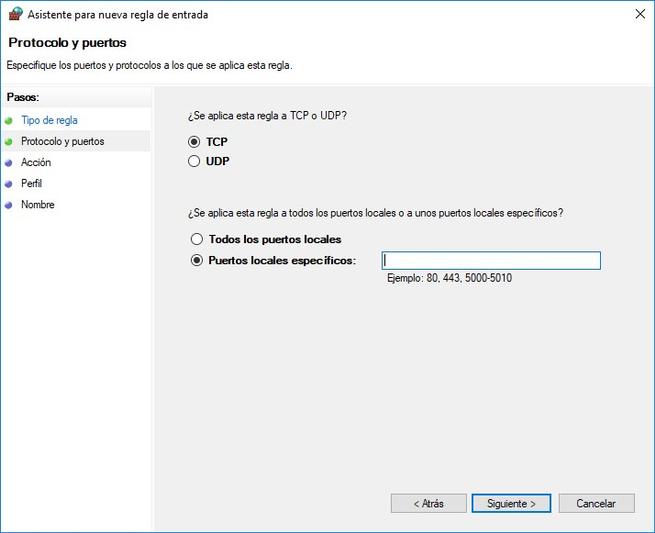

Брандмауэр Windows 10 также позволит нам фильтровать порты TCP или UDP как во входящих, так и в исходящих правилах.

Чтобы настроить блокировку любого входящего соединения через порт 21 (например), нам просто нужно выбрать, хотим ли мы, чтобы этот номер порта был TCP или UDP, а затем мы определяем номер 21 в " Определенные локальные порты «. чтобы разрешить создание одного и того же правила для блокировки нескольких портов, например, с синтаксисом «21,20,22», а также диапазона портов с синтаксисом «5000-5100», кроме того, мы также сможем определить несколько портов и несколько портов диапазонов в одном правиле.

Затем мы можем разрешить соединение, разрешить соединение, если оно безопасно (мы используем IPsec), или заблокировать соединение. Затем мы определяем, в каком профиле мы хотим применить это правило: в профиле домена, общедоступном или личном профиле. Наконец, мы даем имя этому правилу и дополнительное описание, чтобы быстро выяснить, что делает конкретное правило, которое мы настроили.

Предопределенные правила

В разделе «Предопределенные правила» у нас будет несколько правил, которые соответствуют самой операционной системе Windows. Если нам нужно включить или отключить определенную службу, мы можем сделать это прямо отсюда. Как видите, список правил довольно обширен:

После того, как мы выбрали правило, следующие шаги будут такими же, как в предыдущих разделах, мы должны определить, хотим ли мы разрешить, безопасно разрешить или запретить. Затем мы определяем, где мы хотим его применить (домен, частный или общедоступный), и, наконец, даем имя и дополнительное описание.

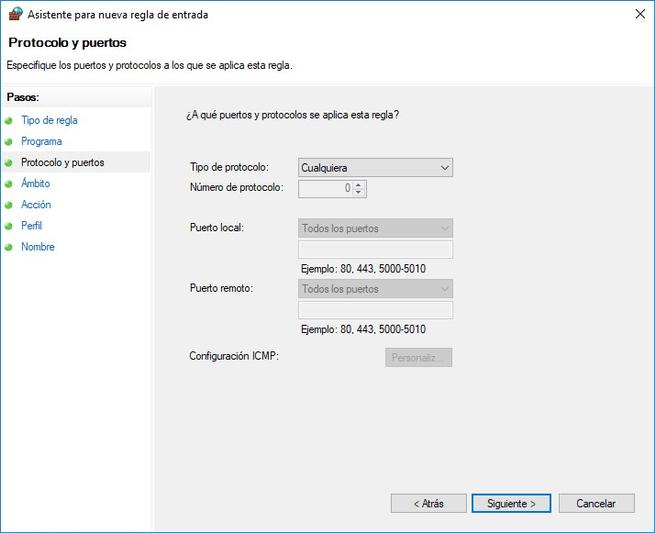

Собственные правила

Пользовательские правила - это те правила, которые предоставят нам наибольшие возможности настройки. В этом разделе мы сможем подробно разрешить или заблокировать любую программу, службу Windows, IP-протокол, IPv6, ICMPv4, ICMPv6 и длинный список доступных параметров конфигурации.

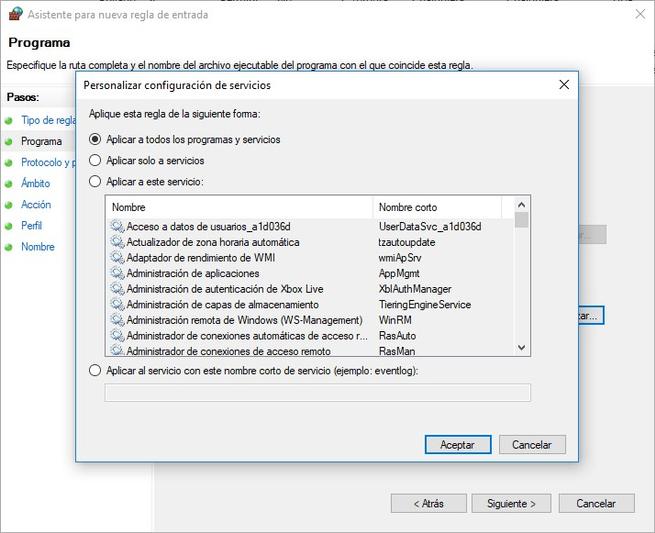

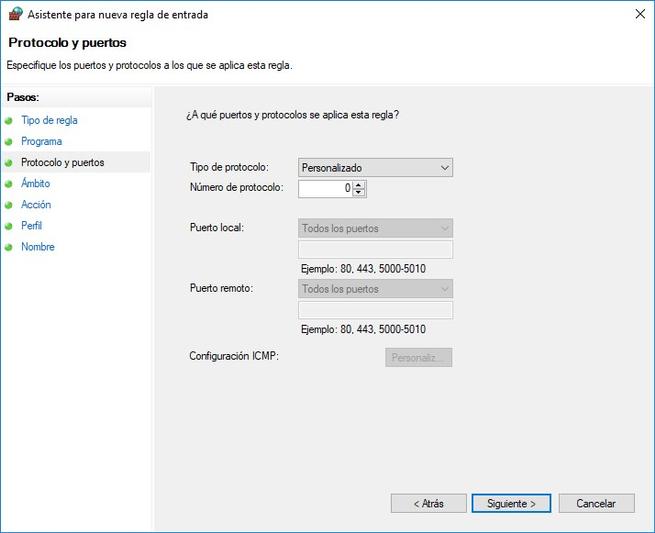

В первом меню мы должны выбрать «Custom», затем мы можем выбрать, чтобы это правило применялось ко всем программам или только к некоторым из них. Кроме того, если мы нажмем «Настроить», мы также сможем решить, хотим ли мы применить его ко всем программам и службам, применять только к службам или применять к конкретной службе. После того, как мы настроили это правило, мы переходим в следующее меню, чтобы продолжить создание правила.

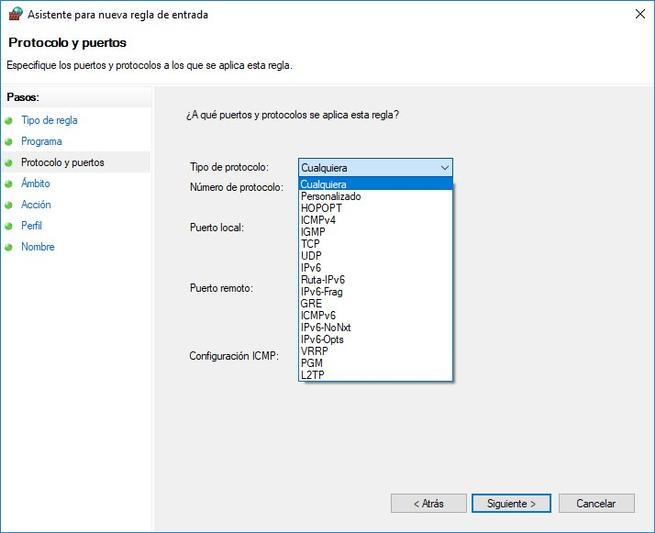

- Любой: любой протокол, фильтр на сетевом уровне.

- Пользовательский: мы можем определить номер протокола который мы хотим заблокировать, если его нет в списке.

- НАДЕЖДА

- ICMPv4

- IGMP

- TCP

- UDP

- IPv6

- Маршрут-IPv6

- IPv6-флаг

- GRE

- ICMPv6

- IPv6-NoNxt

- IPv6-Opts

- VRRP

- PGM

- L2TP

В зависимости от того, что мы выбрали, это позволит нам выбрать локальный порт и удаленный порт.

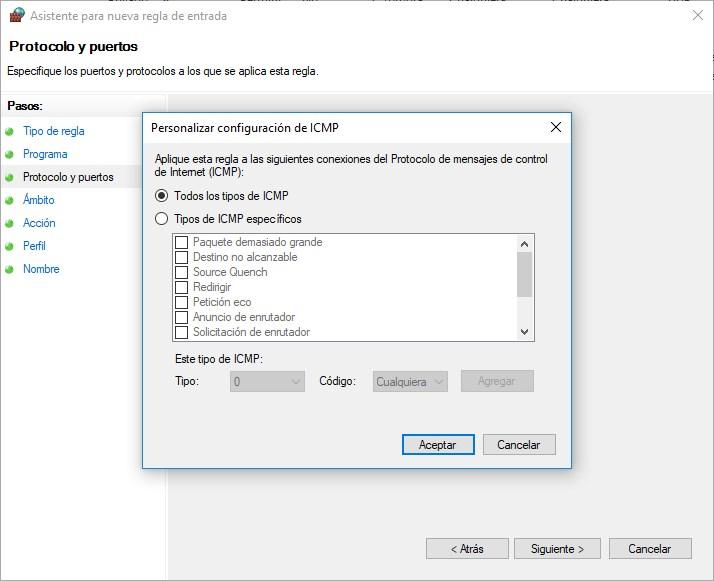

Кроме того, если мы выберем, например, протокол ICMPv4, мы сможем выбрать, хотим ли мы разрешить или запретить все типы ICMP или только определенные, как вы можете видеть здесь:

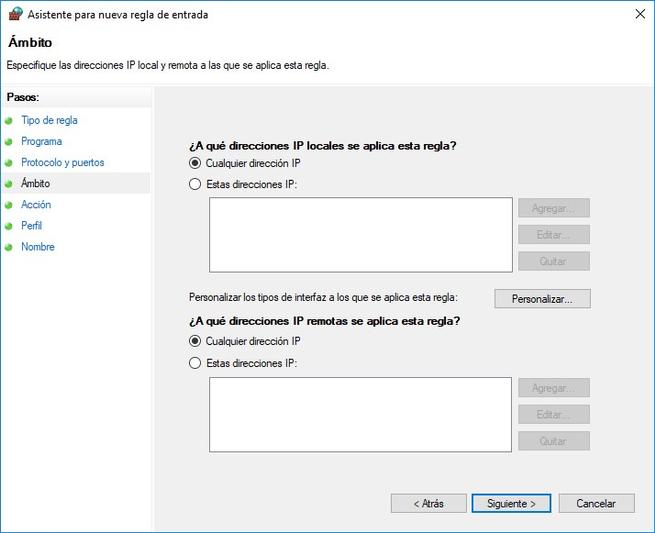

После того, как мы выбрали протокол, который хотим использовать, мы сможем определить локальный и удаленный IP-адреса, на которых должно применяться это правило, таким образом, у нас будет полный контроль над любым типом подключения, которое они устанавливают к системе. , или то, что мы делаем из системы.

Затем мы можем разрешить настроенное соединение, разрешить соединение, если оно безопасно, и заблокировать соединение, как и в остальных правилах, которым мы вас уже научили, и мы также можем настроить это правило для работы в домене, общедоступном и профили доменов. частный. Наконец, мы можем дать правилу имя и дополнительное описание.

До сих пор мы пришли с этим руководством по всем параметрам конфигурации, которые позволяет нам выполнять брандмауэр Windows 10. Мы рекомендуем прочитать следующие статьи, где вы можете подробно увидеть, как использовать брандмауэр для блокировки открытых портов и даже внешние инструменты для облегчения настройки этого брандмауэра.

Локальная сеть зачастую используется в рабочих целях, когда пользователю одного ПК необходимо быстро получить доступ к определённому файлу или диску другого устройства. Однако и в частном использовании такая сеть также достаточно полезна. К примеру, если у вас есть два компьютера или ноутбуки, то передавать данные можно посредством локальной сети, а не с помощью съёмных носителей. Это гораздо проще, быстрее и надёжнее.

Как создать и настроить локальную сеть в операционной системе Windows 10?

Ранее мы писали о том, как создать домашнюю группу на ПК под управлением Windows 10. В создании локальной сети нам понадобится рабочая группа, при этом на всех ПК, которые вы собираетесь подключать к локальной сети должны быть заданы одинаковые имена. Проверить название рабочей группы можно следующим образом:

- Откроется окно «Свойств системы». Смотрим название группы. Если же вам нужно изменить название, нажимаем на соответствующую кнопку.

После того, как название рабочей группы на всех ПК совпадает, выполняем следующие шаги.

- Переходим в «Панель управления» и выбираем «Центр управления сетами и общим доступом» или нажимаем на значок сети, что на панели задач.

- В левом меню выбираем «Изменить дополнительные параметры общего доступа».

- Для всех профилей Win 10 нужно включить функцию сетевого обнаружения, общий доступ к файлам и принтерам, автоматическую настройку.

- Парольную защиту можно снять, чтобы пользователи ПК могли без проблем подключить своё устройство по локальной сети.

Подготовительный этап закончен. В результате проделанных действий все компьютеры должны иметь одинаковое название рабочей группы, включённое сетевое обнаружение, общий доступ к файлам и принтерам. Эти действия направлены на то, чтобы компьютеры были подключены к одному роутеру. В некоторых случаях, требуется прописать статический IP-адрес в подсети в свойствах подключения.

Теперь, чтобы предоставить доступ к дискам на ПК по локальной сети, стоит сделать следующее:

- Ищем папку, которую хотим сделать доступной для других пользователей и нажимаем на ней правой кнопкой мыши и выбираем «Свойства».

- Переходим во вкладку «Доступ» и выбираем «Расширенная настройка».

- Ставим отметку «Открыть общий доступ к этой папке». Нажимаем кнопку «Расширения».

- Выставляем параметры доступа к папке: чтение, полный доступ либо изменение.

- Возвращаемся к свойствам папки. Переходим во вкладку «Безопасность». Жмём на кнопку «Изменить», а в новом окне – «Добавить». Выбираем пункт «Все».

- Перезагружаем компьютер.

- Чтобы получить доступ к этой папке, нужно зайти в «Проводник». Здесь в левом меню выбираем «Сеть» или свою группу. Открываем открытую для доступа папку.

Как изменить тип сети с общественной на домашнюю или наоборот?

Чтобы изменить тип сети или сетевое расположение на Windows 10, необходимо выполнить следующие действия:

- Жмём «Пуск», «Параметры» и выбираем «Сеть и интернет».

- Если же вы используете проводное соединение, то переходим в раздел «Ethernet». Если адаптер отключён, то вкладка будет неактивна.

- В следующем окне, если вы хотите сделать сеть частной, то перетаскиваем ползунок в положение «Включено». Таким образом, вы поменяете тип общественной сети на домашнюю.

- В случае, когда у вас используется беспроводная сеть Wi-Fi, то переходим в соответствующий раздел. В новом окне выбираем «Дополнительные параметры».

- В следующем окне нужно перетащить ползунок в положение «Включено», чтобы сеть стала частной или в положение «Отключено», чтобы сделать сеть «Общедоступной».

Также изменить тип сети можно с помощью командной строки. Для этого в PowerShell вводим следующие команды:

- get-NetConnectionProfile

- Set-NetConnectionProfile -InterfaceIndex число_интерфейса -NetworkCategory Public – команда для общественной сети, где вместо числа интерфейса вставляем «InterfaceIndex Х», который смотрим в результатах запуска первой команды.

- Set-NetConnectionProfile -InterfaceIndex число_интерфейса -NetworkCategory Private – команда для частной сети.

- После перезагрузки компьютера тип сети будет изменён.

Как в Windows 10 подключить сетевой диск?

Чтобы каждый раз не лазить в сетевое подключение, лишний раз открывать вкладки, папки Win 10 можно закинуть в диск и упростить скорость работы с системой. Для этой цели предназначен сетевой диск. Чтобы его подключить в Виндовс 10 выполняем следующие действия:

- В меню «Пуск» или на плитках Метро ищем значок «Мой компьютер» и нажимаем на нём правой кнопкой мыши. Выбираем «Подключить сетевой диск».

- Далее в новом окне выбираем букву диска и указываем папку, которую нужно сделать сетевым диском. Для этого нажимаем «Обзор» и указываем путь к папке.

- После жмём «Готово». Диск готов к использованию.

Что делать если ПК не видит сеть или она пропадает?

После обновления до Win 10 многие пользователи столкнулись с рядом ошибок, связанных с подключением компьютера по локальной сети. Проявляются такие ошибки в том, что ПК не видит сеть, или видит компьютеры, но доступ им не даёт. Также сеть может пропадать. Что же делать в таком случае?

Если у вас сеть пропадает или ПК вовсе её не видит, выполняем следующие действия:

- Открываем «Блокнот».

- Вводим следующие символы.

Windows Registry Editor Version 5.00

- После внесения изменений в реестр рекомендуем перезагрузить ПК.

Если же ПК не видит сеть после твика реестра, проверьте кабель подключения, название группы. Также может быть, что внесённые изменения в «Центре управления сетями и общим доступом» не вступили в силу. Для этого нужно перезагрузить устройство.

Если же ваш ПК видит сеть, но не даёт выполнять какие-то действия, то стоит обновить драйвера сетевой карты. Также рекомендуем на время отключить антивирус, так как он может блокировать доступ других устройств к локальной сети.

Что делать если Dune не видит сетевые папки в Windows 10?

Популярность приставки Dune с годами не падает. Но с обновлением до Win 10 многие пользователи столкнулись с проблемой, когда Dune видит компьютер в сети, но не может отображать файлы и папки. Решение такой проблемы имеется.

- В «Панели управления», а именно в настройках домашней группы, нужно указать, какие папки, вы хотите разрешить для общего доступа. Возможно, вы не указали для приставки Dune отдельных папок.

- Устанавливаем на свой ПК протокол передачи данных FTP и расшариваем папки для Dune.

- Отключаем фаервол, который может блокировать доступ к медиаплееру.

- Выполняем правильное подключение, а именно: соединяем LAN-разъём проигрывателя Dune с роутером, включаем питание плеера и ждём до 3 минут, пока медиапроигрователь получит IP-адрес.

- Как только появится меню, выбираем «Pop up menu». Далее выбираем «Создать сетевую папку».

- Вводим параметры своего сетевого диска или ищем их в пункте «Браузер сети». Здесь должен быть указан сетевой диск.

Чтобы получить доступ к папкам, файлам и накопителям ПК под управлением Win 10, вводим «ftp://ip_address» или «\\ip_address» в Проводнике (Windows Explorer), где «ip_address» - IP-адрес проигрывателя.

Ошибка 0x80070035, с которой сталкиваются пользователи Windows 10, свидетельствует о том, что приложение, которое отвечает за доступ к сети Интернет, не может найти сетевой путь. То есть обнаружение сети не происходит и программа аварийно завершает свою работу.

Чтобы настроить локальную сеть и избавится от ошибки 0x80070035, нужно узнать, какой тип узла используется. Для этого в командной строке Win 10 с правами администратора вводим «ipconfig /all».

Защитник Windows Брандмауэр с расширенными службами безопасности обеспечивает фильтрацию сетевого трафика на основе хостов и блокирует несанкционированный сетевой трафик, который втекает в локальное устройство или выходит из него. Настройка брандмауэра Windows на основе следующих методов поможет оптимизировать защиту устройств в сети. Эти рекомендации охватывают широкий спектр развертывания, включая домашние сети и корпоративные настольные и серверные системы.

Чтобы открыть Windows брандмауэра, перейдите в меню Пуск, выберите Выполнить, введите WF.msc, а затем выберите ОК. См. также open Windows брандмауэр.

Сохранение параметров по умолчанию

При первом Защитник Windows брандмауэре можно увидеть параметры по умолчанию, применимые к локальному компьютеру. Панель Обзор отображает параметры безопасности для каждого типа сети, к которой устройство может подключиться.

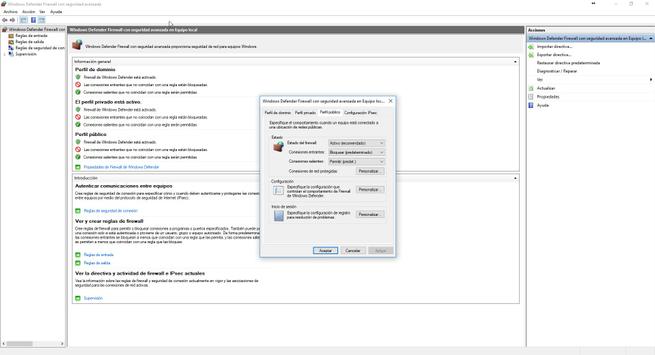

Рис. 1. Защитник Windows брандмауэра

Профиль домена. Используется для сетей, в которых существует система проверки подлинности учетных записей в отношении контроллера домена (DC), например Azure Active Directory DC

Частный профиль. Предназначен для и лучше всего используется в частных сетях, таких как домашняя сеть

Общедоступный профиль: разработан с учетом более высокой безопасности для общедоступных сетей, таких как Wi-Fi точки доступа, кафе, аэропорты, гостиницы или магазины

Просмотр подробных параметров для каждого профиля правой кнопкой мыши верхнего уровня брандмауэра Защитник Windows с узлом Advanced Security в левой области, а затем выбор свойств.

Поддержание параметров по умолчанию в Защитник Windows брандмауэра по мере возможности. Эти параметры предназначены для обеспечения безопасности устройства для использования в большинстве сетевых сценариев. Одним из ключевых примеров является поведение блока по умолчанию для входящие подключения.

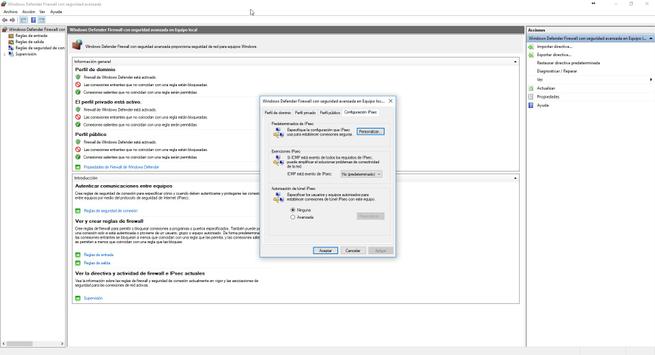

Рис. 2. Параметры исходящие и исходящие по умолчанию

Чтобы обеспечить максимальную безопасность, не измените параметр Блокировка по умолчанию для входящего подключения.

Дополнительные функции по настройке базовых параметров брандмауэра см. в Windows брандмауэра и настройка поведения по умолчанию и контрольного списка: Настройкабазового брандмауэра Параметры .

Понимание приоритета правил для входящие правила

Во многих случаях следующим шагом для администраторов будет настройка этих профилей с помощью правил (иногда называемых фильтрами), чтобы они могли работать с приложениями пользователей или другими типами программного обеспечения. Например, администратор или пользователь могут добавить правило для размещения программы, открыть порт или протокол или разрешить предопределяемого типа трафика.

Это можно выполнить, щелкнув правой кнопкой мыши правила входящие или исходящиеправила , и выбрав новое правило. Интерфейс для добавления нового правила выглядит так:

Рис. 3. Мастер создания правил

Эта статья не охватывает пошаговую конфигурацию правил. Общие рекомендации по созданию политики см. в Windows брандмауэре с расширенным руководством по развертыванию безопасности.

Во многих случаях для работы приложений в сети требуется разрешить определенные типы входящий трафик. Администраторам следует помнить о следующих правилах приоритета при допустив эти входящие исключения.

Явно определенные правила разрешить будут иметь приоритет над параметром блокировки по умолчанию.

Явные правила блокировки будут иметь приоритет над любыми противоречивыми правилами допуска.

Более конкретные правила будут иметь приоритет над менее конкретными правилами, за исключением случаев явных правил блокировки, как упоминалось в 2. (Например, если параметры правила 1 включают диапазон IP-адресов, в то время как параметры правила 2 включают один IP-адрес, правило 2 будет иметь приоритет.)

Из-за 1 и 2 важно при разработке набора политик убедиться, что не существует других явных правил блокировки, которые могли бы случайно перекрываться, тем самым предотвращая поток трафика, который вы хотите разрешить.

Общая практика обеспечения безопасности при создании входящие правила должна быть максимально конкретной. Однако, когда необходимо ввести новые правила, использующие порты или IP-адреса, по возможности следует использовать последовательные диапазоны или подсети, а не отдельные адреса или порты. Это позволяет избежать создания нескольких фильтров под капотом, снижает сложность и помогает избежать ухудшения производительности.

Защитник Windows Брандмауэр не поддерживает традиционное упорядочение правил, назначенное администратором. Эффективный набор политик с ожидаемым поведением может быть создан с помощью нескольких, последовательных и логических правил, описанных выше.

Создание правил для новых приложений перед первым запуском

Правила входящие разрешимые

При первом установке сетевые приложения и службы выдают прослушивающий вызов, указывая необходимые для правильного функционирования сведения о протоколе и порте. Поскольку в брандмауэре по умолчанию Защитник Windows блокировка, необходимо создать правила входящие исключения, чтобы разрешить этот трафик. Обычно приложение или сам установщик приложения добавляют это правило брандмауэра. В противном случае пользователю (или администратору брандмауэра от имени пользователя) необходимо вручную создать правило.

Если нет активного приложения или правила допуска, определенного администратором, диалоговое окно будет побуждать пользователя разрешить или заблокировать пакеты приложения при первом запуске приложения или попытках связаться в сети.

Если у пользователя есть разрешения администратора, они будут вызваны. Если они отвечают "Нет" или отменяют запрос, будут созданы правила блокировки. Обычно создаются два правила, по одному для трафика TCP и UDP.

Если пользователь не является локальным администратором, он не будет вызван. В большинстве случаев будут созданы правила блокировки.

В любом из указанных выше сценариев после добавлений эти правила должны быть удалены, чтобы снова создать запрос. Если нет, трафик будет по-прежнему заблокирован.

Параметры брандмауэра по умолчанию предназначены для безопасности. Разрешение всех входящие подключения по умолчанию представляет сеть для различных угроз. Поэтому создание исключений для входящие подключения из стороненного программного обеспечения должно определяться доверенными разработчиками приложений, пользователем или администратором от имени пользователя.

Известные проблемы с автоматическим созданием правил

При разработке набора политик брандмауэра для сети лучше всего настроить правила допуска для любых сетевых приложений, развернутых на хост-сайте. Наличие этих правил перед первым запуском приложения поможет обеспечить бесперебойное впечатление.

Отсутствие этих постановок не обязательно означает, что в конечном итоге приложение не сможет общаться в сети. Однако для поведения, задействованного в автоматическом создании правил приложения во время работы, требуются взаимодействие пользователей и административные привилегии. Если предполагается, что устройство будет использоваться не административными пользователями, следует следовать лучшим практикам и предоставить эти правила перед первым запуском приложения, чтобы избежать непредвиденных проблем с сетью.

Чтобы определить, почему некоторые приложения не могут общаться в сети, ознакомьтесь со следующими словами:

Пользователь с достаточными привилегиями получает уведомление о запросе, извещение о том, что приложению необходимо внести изменения в политику брандмауэра. Не до конца понимая запрос, пользователь отменяет или отклоняет запрос.

Пользователю не хватает достаточных привилегий, поэтому ему не предложено разрешить приложению вносить соответствующие изменения в политику.

Объединение локальной политики отключено, что не позволяет приложению или сетевой службе создавать локальные правила.

Создание правил приложения во время работы также может быть запрещено администраторами с помощью Параметры приложения или групповой политики.

Рис. 4. Диалоговое окно для доступа

Создание локальных правил слияния политик и приложений

Правила брандмауэра можно развернуть:

- Локальное использование оснастки Брандмауэра (WF.msc)

- Локальное использование PowerShell

- Удаленное использование групповой политики, если устройство является членом Active Directory Name, System Center Configuration Manager (SCCM) или Intune (с помощью рабочей группы).

Параметры объединения правил контролируют возможность объединения правил из различных источников политики. Администраторы могут настраивать различные действия слияния для профилей домена, частных и общедоступных.

Параметры объединения правил позволяют местным администраторам создавать собственные правила брандмауэра в дополнение к правилам групповой политики.

Рис. 5. Параметр слияния правил

В поставщике услуг конфигурации брандмауэраэквивалентным параметром является AllowLocalPolicyMerge. Этот параметр можно найти в каждом соответствующем узле профиля, DomainProfile, PrivateProfileи PublicProfile.

Если объединение локальных политик отключено, для любого приложения, которое нуждается в входящие подключения, требуется централизованное развертывание правил.

Администраторы могут отключить LocalPolicyMerge в средах с высокой безопасностью, чтобы обеспечить более жесткий контроль над конечными точками. Это может повлиять на некоторые приложения и службы, которые автоматически создают локализованную политику брандмауэра при установке, как было рассмотрено выше. Чтобы эти типы приложений и служб работали, администраторы должны централизованно нажимать правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления).

CSP брандмауэра и CSP политики также имеют параметры, которые могут повлиять на объединение правил.

В качестве наилучшей практики важно перечислять и логить такие приложения, в том числе сетевые порты, используемые для связи. Как правило, на веб-сайте приложения можно найти, какие порты должны быть открыты для данной службы. Для более сложных или клиентского развертывания приложений может потребоваться более тщательный анализ с помощью средств захвата сетевых пакетов.

Как правило, для обеспечения максимальной безопасности администраторы должны использовать исключения брандмауэра только для приложений и служб, которые должны служить законным целям.

Использование шаблонов подпольных карт, таких как *C:*\teams.exe, * не поддерживается в правилах приложения. В настоящее время мы поддерживаем только правила, созданные с использованием полного пути к приложению(ы).

Знать, как использовать режим "экраны" для активных атак

Важной функцией брандмауэра, используемой для уменьшения ущерба во время активной атаки, является режим "экраны вверх". Это неофициальный термин со ссылкой на простой метод, который администратор брандмауэра может использовать для временного повышения безопасности перед лицом активной атаки.

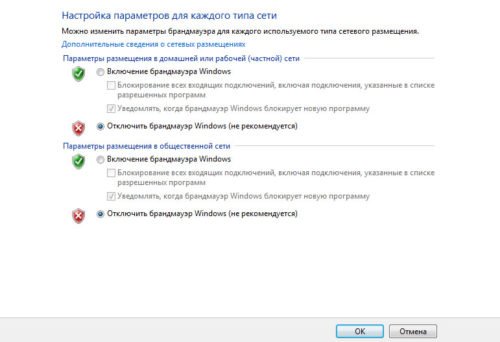

Защита может быть достигнута **** путем проверки блокировки всех входящих подключений, в том числе в списке разрешенных параметров приложений, найденных в приложении Windows Параметры или в устаревшем файлеfirewall.cpl.

Рис. 6. Windows параметров App/Безопасность Windows/Firewall Protection/Network Type

Рис. 7. Устаревшие firewall.cpl

По умолчанию брандмауэр Защитник Windows все, если не создано правило исключения. Этот параметр переопределяет исключения.

Например, функция Remote Desktop автоматически создает правила брандмауэра при включенной функции. Однако при активном использовании нескольких портов и служб на хост можно вместо отключения отдельных правил использовать режим экранов, чтобы заблокировать все входящие подключения, переопределив предыдущие исключения, включая правила удаленного рабочего стола. Правила удаленного рабочего стола остаются неизменными, но удаленный доступ не будет работать до тех пор, пока активируется экран.

После того, как чрезвычайная ситуация будет восстановлена, разбей параметр для восстановления регулярного сетевого трафика.

Создание исходящие правила

Вот несколько общих рекомендаций по настройке исходящие правила.

Конфигурация заблокированных для исходящие правил по умолчанию может рассматриваться для определенных высокобезопасной среды. Однако конфигурация входящие правила никогда не должна быть изменена таким образом, чтобы разрешить трафик по умолчанию.

Рекомендуется разрешить исходящие по умолчанию для большинства развертывания для упрощения развертывания приложений, если только предприятие не предпочитает жесткие меры безопасности над удобством использования.

В средах с высокой безопасностью администратор или администраторы должны пройти инвентаризацию всех приложений, охватывающих предприятия. Записи должны включать, требуется ли используемое приложение подключение к сети. Администраторам необходимо создать новые правила, специфические для каждого приложения, которое нуждается в сетевом подключении, и централизованно нажать эти правила с помощью групповой политики (GP), управления мобильными устройствами (MDM) или обоих (для гибридной или совместной среды управления).

Для задач, связанных с созданием исходящие правила, см. в списке Контрольный список: Создание исходящие правила брандмауэра.

Документировать изменения

При создании правила входящие или исходящие следует указать сведения о самом приложении, используемом диапазоне порта и важных заметках, таких как дата создания. Правила должны быть хорошо документированы для удобства проверки как вами, так и другими администраторами. Мы настоятельно рекомендуем упростить работу по пересмотру правил брандмауэра на более поздней дате. И никогда не создавайте ненужные дыры в брандмауэре.

Брандмауэр Windows (онй же файрвол) отвечает за безопасность операционной системы и ограждает её от внешних вредоносных атак. Для эффективной защиты своего компьютера каждый пользователь должен знать, как работать с файрволом и какие альтернативы ему можно применить.

Нужен ли брандмауэр Windows 10

Безусловно, нужен. Вот простейший пример: в последних версиях Windows (начиная с 7) стало доступно совместное управление устройствами в одной локальной сети. Именно благодаря этому в офисах несколько компьютеров могут иметь доступ к одному и тому же принтеру или любому другому устройству. При отключении ПК от сети вы даже не задумываетесь о том, какую опасность может нести в себе «небезопасное отключение». Дело в том, что злоумышленники с лёгкостью могут подключиться к компьютеру для того, чтобы воплотить в жизнь свои грязные намерения. Стоит оговориться, что не могут, а могли бы. Могли бы в том случае, если бы брандмауэр не был встроен в систему. Файрвол не пропускает «опасный» входящий и исходящий трафик и блокирует подозрительную активность, что помогает обезопасить вас и ваше устройство.

Почему он блокирует приложения

Файрвол блокирует программы по причине того, что у него уже есть встроенный «моральный кодекс» — свод правил, нарушение которых не даёт пакету данных закачаться на компьютер. Правила эти можно изменять по вашему усмотрению. Хотите — запретите все подключения к вашему устройству, хотите — заблокируйте выход в интернет для какой-то определённой программы, если она вызывает недоверие. Блокировка различных ресурсов помогает сделать пребывание в сети более безопасным.

Насколько надёжен брандмауэр Windows 10

Встроенный файрвол выполняет те же самые функции, что и скачиваемые антивирусы. В отличие от них он отправляет уведомления гораздо реже, не имеет рекламы и не требует платной активации. Брандмауэр работает в фоновом режиме беспрерывно и не может отключиться без вашей команды. Следовательно, на него можно положиться и не прибегать к помощи дополнительного программного обеспечения. В случае если приложению потребуется доступ к определённым параметрам вашего компьютера, придёт запрос от файрвола, который вы должны будете подтвердить.

Файрвол запрашивает подтвеждение пользователя для продолжения работы программы

Как настроить брандмауэр

Настройка брандмауэра осуществляется в нескольких направлениях.

Как открыть порт в брандмауэре Windows 10

- Заходим в меню «Пуск», там нам понадобится Панель управления.

Открываем Панель управления

Открываем Брандмауэр Windows

Выбираем Дополнительные параметры

Создаем новое правило для входящего подключения

Выбираем тип правила

Указываем необходимую информацию. В нашем случае это будет порт 433

Выбираем «Разрешить подключение»

В завершение настройки называем наш порт по его номеру

Видео: как открыть порты в брандмауэре Windows 10

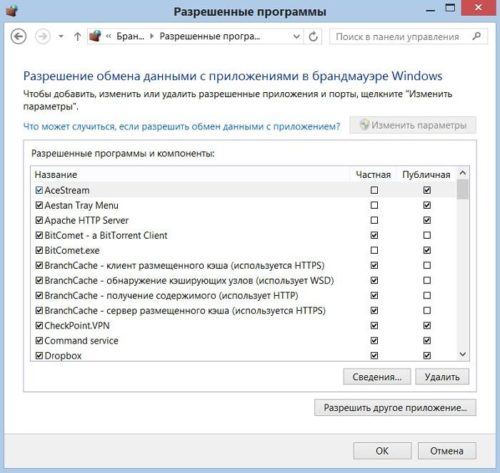

Как добавить в исключения брандмауэра

- В «Брандмауэр Windows» заходим в раздел «Разрешить запуск программы или компонента Windows».

- В самом брандмауэре разрешаем запуск программы или компонента.

Если нужной программы в списке нет, нажимаем «Разрешить другое приложение»

Видео: настройка и отключене брандмауэра в Windows 10

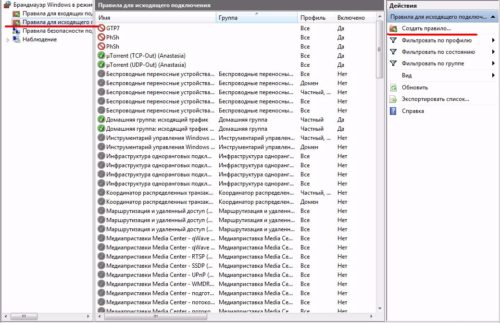

Как заблокировать приложение/игру в файрволе

Чтобы заблокировать приложение в бранмауэре Windows или, иными словами, запретить ему доступ в интернет, необходимо выполнить следующие действия:

- Выбираем в меню брандмауэра раздел «Дополнительные параметры».

- Кликаем на «Правила исходящих подключений» и нажимаем «Создать правило»

Создаем новое правило для приложения

Так как нам необходимо исключить программу, выбираем соответствующий тип правила

Чаще всего для блокировки программы необходим файл в расширении «exe»

Блокируем программе доступ к интернету

Оставляем все галочки на месте

Видео: блокировка доступа в интернет для отдельных программ

Обновление брандмауэра

Обновление брандмауэра — вещь неоднозначная и скорее даже негативная. Дело в том, что никаких важных функций оно не несёт, но зато часто отнимает немалое количество времени. Поэтому некоторые люди предпочитают отключать автообновление файрвола.

-

Зажимаем одновременно Win и R, в появившееся окошко «Выполнить» вписываем команду services.msc и нажимаем клавишу Enter. Появляется окно «Службы».

Нам понадобится Центр обновления Windows

Firewall control

Приложение Firewall control является одной из вспомогательных программ и отвечает за безопасность данных и ограждает от утечки этих данных в сеть. Программа контролирует работу портов и позволяет выбирать, на каких условиях приложения будут подключаться к сети.

Интерфейс программы прост и лаконичен

Отзывы об этой программе в интернете положительные.

Функциональность и интерфейс высоко оценены пользователями за свою простоту, полезность и надёжность. Единственный минус Firewall control — приложение пока не русифицировано официально, но можно найти неофициальные русификаторы на просторах интернета.

Почему отключается брандмауэр Windows 10

Брандмауэр Windows отключается в основном из-за установки стороннего программного обеспечения, например, антивирусов. Поскольку у них есть свой брандмауэр, стандартный они пытаются блокировать. Но держать компьютер без включённого встроенного брандмауэра — опасно для данных. Поэтому при отключении файрвола сторонними программами его необходимо восстановить.

Как восстановить брандмауэр Windows 10

Включить брандмауэр очень просто. Для этого нам понадобится всего 2 действия:

- Кликаем «Пуск», далее переходим в раздел «Система и безопасность», после чего выбираем пункт с брандмауэром.

- Нажимаем на пункт «Включение и отключение брандмауэра Windows»

Выбираем «Включение и отключение…»

Желательно влючить брандмауэр для всех имеющихся сетей

Ошибки брандмауэра

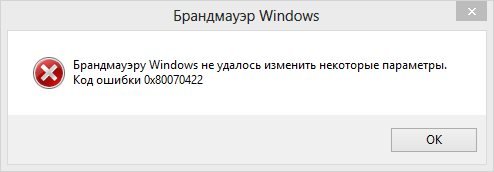

Самая распространённая ошибка в работе брандмауэра имеет код 0х80070422 и появляется в виде окна с предупреждением пользователя.

Ошибка при запуске

Она возникает в тех случаях, когда файрвол просто-напросто не работает по причине отключения пользователем. Для исправления ошибки предпринимаем следующее:

- Заходим всё в тот же «Пуск». Там выбираем «Панель управления». Переходим в раздел «Система и безопасность». Через «Администрирование» попадаем в «Службы».

- В появившемся списке ищем пункт «Брандмауэр Windows». Два раза кликаем и таким образом вызываем «Свойства».

- В новом окне будет строка «Тип запуска». Там выбираем из предложенного «Автоматически».

Во вкладке «Тип запуска» выбираем «Автоматически»

Другие файрволы для Windows 10

Альтернативных вариантов для вашего компьютера и данных множество. Из них выделяются несколько самых лучших. Эти программы имеют внушительный стаж, к тому же они пользуются популярностью во всех «компьютерных» кругах. Если вы хотите на сто процентов обезопасить себя, воспользуйтесь такими антивирусами, как:

- Kaspersky;

- Avast;

- Norton;

- Eset Nod32;

- или, в конце концов, McAffee.

Фотогалерея: варианты антивирусных программ для Windows 10

Avast antivirus — относительно недорогая антивирусная программа Eset nod32 antivirus считается одним из самых «умных» и «интеллектуальных» решений безопасности Kaspersky antivirus — один из лидеров на российском рынке антивирусных программ McAffee antivirus — продукт, вызывающий споры на протяжении всего его существования, но с базовой защитой он также справится Norton antivirus -простой и удобный антивирус для домашнего компьютераЭти фирмы всегда на слуху. Они отвечают не только за контроль данных, но и за оперативную и эффективную борьбу с программами-вирусами, которые вы можете подхватить в интернете. В том случае, если же вы всё-таки скачали вредоносную программу, с вероятностью 99% один из этих антивирусов сможет обезвредить её. Самым дорогим по стоимости программным обеспечением из перечисленных выше будет являться антивирус Касперского, но его цена обусловлена проверенным качеством. Как правило, стоимость антивирусных приложений напрямую зависит от широты их функциональности и эффективности.

Если же на такие мелочи, как антивирусы, не тратить деньги, всегда можно воспользоваться свободно распространяемыми (то есть бесплатными) программными продуктами. Например, 360 total security. Эта программа поможет обезопасить себя от различных угроз, таких, как фишинг (кража данных), кейлоггинг (вирусы, передающие данные всех введённых логинов и паролей злоумышленникам) и от различного рода червей. К тому же, этот софт показывает незащищенное соединение в интернете и даёт советы, стоит ли доверять определённому сайту или нет. Бесплатных антивирусов много, среди них 360 total security считается одним из лучших по оценкам пользователей ПК. Впрочем, попробуйте сами!

Брандмауэр Windows лучше всегда держать включённым во избежание проникновения на компьютер вредоносных программ. Если же вы всё-таки его отключаете, удостоверьтесь, что никаких угроз для безопасности на данный момент не существует, и только потом действуйте!

Читайте также: