Настройка брандмауэра windows 7 для rdp

Обновлено: 04.07.2024

Можно использовать Удаленный рабочий стол, чтобы подключиться к компьютеру с удаленного устройства и управлять им с помощью клиента удаленного рабочего стола (Майкрософт) (доступен для Windows, iOS, macOS и Android). Если разрешить удаленные подключения к своему компьютеру, то вы сможете подключиться к нему с помощью другого устройства и получить доступ ко всем своим приложениям, файлам и сетевым ресурсам, как если бы вы сидели за своим столом.

Удаленный рабочий стол можно использовать для подключения к Windows 10 Pro и Windows 10 Корпоративная, Windows 8.1, Windows 8 Корпоративная и Windows 8 Pro, Windows 7 Pro, Windows 7 Корпоративная и Windows 7 Максимальная, а также для подключения к версиям выше Windows Server 2008. Подключиться к компьютерам под управлением выпуска "Домашняя" (например, Windows 10 Домашняя) нельзя.

Для подключения к удаленному компьютеру он должен быть включен и подключен к сети, на нем должен быть включен удаленный рабочий стол, а у вас должен быть сетевой доступ к этому удаленному компьютеру (для этого может и использоваться Интернет) и разрешение на подключение. Чтобы иметь разрешение на подключение, необходимо находиться в списке пользователей. Прежде чем начать подключение, рекомендуется найти имя компьютера, к которому вы подключаетесь, и убедиться, что в его брандмауэре разрешены подключения к удаленному рабочему столу.

Как включить удаленный рабочий стол

Самый простой способ разрешить доступ к компьютеру с удаленного устройства — использовать параметры удаленного рабочего стола в разделе "Параметры". Так как эта функциональная возможность была добавлена в Windows 10 Fall Creators Update (1709), также доступно отдельное скачиваемое приложение для более ранних версий Windows, которое обеспечивает аналогичные функции. Можно также использовать старый способ включения удаленного рабочего стола, однако этот метод обеспечивает меньше функциональных возможностей и возможностей проверки.

Windows 10 Fall Creator Update (1709) или более поздняя версия

Можно настроить компьютер для удаленного доступа с помощью нескольких простых действий.

- На устройстве, с которого вы собираетесь подключиться, откройте меню Пуск и щелкните значок Параметры.

- Выберите группу Система возле элемента Удаленный рабочий стол.

- Включите удаленный рабочий стол с помощью ползунка.

- Также рекомендуется оставить компьютер в режиме бодрствования и доступным для обнаружения, чтобы упростить подключение. Щелкните Показать параметры для включения.

- При необходимости добавьте пользователей, которые могут удаленно подключиться, щелкнув Select users that can remotely access this PC (Выбрать пользователей, которые могут удаленно подключаться к этому компьютеру).

- Члены группы "Администраторы" получают доступ автоматически.

Windows 7 и ранняя версия Windows 10

Чтобы настроить компьютер для удаленного доступа, скачайте и запустите Microsoft Remote Desktop Assistant. Этот помощник обновляет параметры системы, чтобы включить удаленный доступ, обеспечивает бодрствование компьютера для подключения и проверяет, разрешает ли брандмауэр подключения к удаленному рабочему столу.

Все версии Windows (устаревший метод)

Чтобы включить удаленный рабочий стол с помощью устаревших свойств системы, следуйте инструкциям по подключению к другому компьютеру с помощью удаленного рабочего стола.

Следует ли включать удаленный рабочий стол?

Если вы будете использовать свой компьютер, только когда непосредственно сидите за ним, вам не нужно включать удаленный рабочий стол. Включение удаленного рабочего стола открывает порт на компьютере, видимый в локальной сети. Удаленный рабочий стол следует включать только в доверенных сетях, например, в домашней сети. Кроме того, не стоит включать удаленный рабочий стол на любом компьютере, доступ к которому строго контролируется.

Имейте в виду, что включив доступ к удаленному рабочему столу, вы предоставляете остальным пользователям в группе "Администраторы" и другим выбранным вами пользователям возможность удаленного доступа к их учетным записям на компьютере.

Следует убедиться, что для каждой учетной записи, которая имеет доступ к вашему компьютеру, настроен надежный пароль.

Почему следует разрешать подключения только с проверкой подлинности на уровне сети?

Если вы хотите ограничить доступ к компьютеру, разрешите доступ только с проверкой подлинности на уровне сети (NLA). При включении этого параметра пользователи должны пройти аутентификацию в сети, чтобы подключиться к компьютеру. Разрешение подключений только с компьютеров с удаленным рабочим столом с NLA является более безопасным методом проверки подлинности, который поможет защитить компьютер от злоумышленников и вредоносных программ. Чтобы узнать больше о NLA и удаленном рабочем столе, ознакомьтесь с разделом Configure Network Level Authentication for Remote Desktop Services Connections (Настройка NLA для подключения к удаленному рабочему столу).

Если вы подключаетесь удаленно к компьютеру в своей домашней сети, не находясь в этой сети, не выбирайте этот параметр.

Подключение по RDP только с определенных IP-адресов с помощью Брандмауэра Windows 7

У меня дома есть старенький компьютер с Windows 7, который выполняет роль домашнего сервера. Задачи на него возложены разные, но одна из них — это возможность подключение к этому ПК по RDP (Удаленный рабочий стол) c работы через интернет. Мне очень не хотелось для этих целей использовать VPN-канал, т.к. придется делать дополнительные настройки на рабочем ПК. Раньше дома стоял роутер ASUS WL500gP v.1 с прошивкой DD-WRT, которые позволял настроить собственный Firewall, чтобы отфильтровать ненужные подключения. Теперь я использую Apple Time Capsule, но на ней нельзя настроить Firewall. Может это и к лучшему =) Чтобы не городить огород, я решил использовать стандартный Брандмауэр для Windows 7, чтобы разрешить подключение только с определенных IP адресов. Рабочий IP-адрес белый и статичный, что упрощает задачу.

Настройка Брандмауэра Windows 7

Первое, что я сделал это пробросил нестандартный RDP порт во внутреннюю сеть, чтобы исключить лишнее внимание школоты и кул-хацкеров от стандартного порта RDP 3389. Т.е. получилось, что порт 1465 на моем внешнем домашнем ip прокидывается на порт 3389 внутреннего ip адреса локальной сети, который принадлежит серверу. Как это сделать на Apple Time Capsule рассказывать не буду, т.к. в интернете есть куча инструкций. Проверил подключение по RDP из интернета — работает, значит можно переходить к настройке Брандмауэра Windows 7.

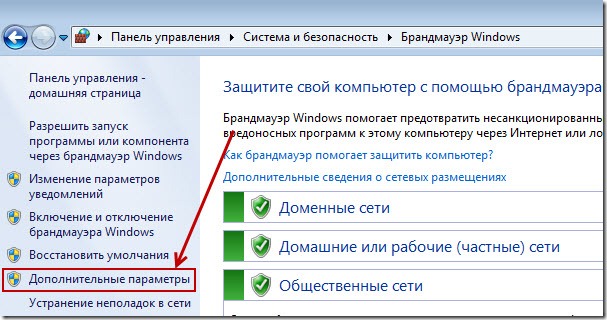

В панели управления Брандмауэра Windows (Панель управления –> Система и безопасность –> Брандмауэр Windows) нужно перейти в меню Дополнительные параметры

![windows firewall rdp 3 thumb Подключение по RDP только с определенных IP адресов с помощью Брандмауэра Windows 7]()

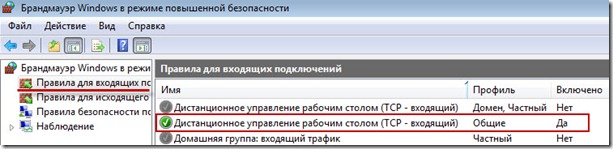

Выбрать правила для входящих подключений и найти правило — Дистанционное управление рабочим столом (TCP — входящий). Этих правила там два, т.к. для каждого профиля свое правило. В зависимости от того, какой профиль Брандмауэра применяется к нашему сетевому подключению, то правило и нужно настраивать. В моем случае это профиль Общие.

![windows firewall rdp 1 thumb Подключение по RDP только с определенных IP адресов с помощью Брандмауэра Windows 7]()

В свойствах данного правила есть вкладка Область, на которой задаются адреса или диапазоны адресов, с которых можно будет подключаться по RDP. Если на компьютере несколько сетевых адаптеров и они задействованы, то можно указать, что подключаться можно будет только на один из них. Для этого есть раздел Локальный IP-адрес, в котором нужно указать один из IP-адресов этого ПК. Если на ПК только одна сетевая карта, то можно оставить список без ограничений — Любой IP-адрес.

Например: если бы на моем сервере было два активных сетевых подключения, на одном IP-адрес 192.168.10.15, а на втором — 10.10.2.3. А мне нужно разрешить подключения по RDP только из сети, в которую смотрит сетевая карта с IP-адресом 192.168.10.15. То я указываю IP-адрес этого сетевого подключения в списке Локальный IP-адрес. Теперь доступа из сети через второй сетевой адаптер по RDP не будет.

Чтобы отфильтровать внешние подключения по IP-адресам, нужно в список Удаленный IP-адрес прописать все IP-адреса, диапазоны адресов и подсети, с которых будет разрешено подключение к этому компьютеру по RDP. На скриншоте у меня указан внешний рабочий IP-адрес (вымышленный) и домашняя подсеть. Т.е. я смогу подключиться с работы и со всех домашних компьютеров.

![windows firewall rdp 2 thumb Подключение по RDP только с определенных IP адресов с помощью Брандмауэра Windows 7]()

И последний очень важный этап — это проверка. Обязательно нужно убедиться, что с IP-адресов не из списка точно нет доступа.

Задача решена, доступ из интернета ограничен. Конечно, только настройками брандмауэра ограничиваться не стоит, еще нужно использовать достаточно сложные пароли, разрешить подключаться только одному пользователю без прав администратора и т.д.

Нашли опечатку в тексте? Пожалуйста, выделите ее и нажмите Ctrl+Enter! Спасибо!

![]()

Иногда у владельцев компьютеров появляется необходимость настроить рабочий стол своей домашней системы, находясь вне дома. Или же, к примеру, поручить работу профессионалу, который, используя свой ПК, может подключиться к вашему устройству, не выходя из офиса. В этом гайде мы расскажем, как подключиться и настроить удаленно рабочий стол на компьютерах под управлением ОС Windows 7 и Windows 10.

Как удаленно настроить рабочий стол в Windows 7

На компьютерах под управлением Win7 есть функция, называемая «Удаленный рабочий стол» (или RDP Windows 7). Этот функционал позволит установить связь между двумя системами, позволив удаленно производить настройки на одной из них, используя другую.

Чтобы включить эту функцию, вам необходимо выполнить следующие действия:

- Установить пароль для учетной записи (без него подключиться к системе не выйдет).

- Настроить RDP сервер.

Для этого вам нужно:

- Зайти в меню «Пуск», кликнуть правой кнопкой на «Компьютер» и перейти в «Свойства»;

- Выбрать пункт «Настройка удаленного доступа»;

- Поставить галочку напротив пункта «Разрешить подключение удаленного помощника»;

- Поставить галочку напротив пункта «Разрешить удаленное управление этим компьютером» в закладке «Дополнительно» (там же можно установить время, в течение которого приглашение к удаленному подключению будет действительно).

![Как подключиться и настроить удаленный рабочий стол на Windows 7 и WIndows 10]()

Далее вам необходимо во вкладке «Выбрать пользователей» отметить тех людей, которым вы разрешите подключиться к вашему ПК (у каждого из них должен быть установлен пароль к учетной записи). Если у вас официальная операционная система Windows 7, то одновременно подключиться может только один человек.

Теперь нам нужно установить соединение по RDP, для чего потребуется узнать IP-адрес компьютера, к которому вы планируете подключиться. Для этого переходим в командную строку (в закладке «Выполнить» нужно прописать команду «cmd» без кавычек), в открывшемся окне прописать «ipconfig» без кавычек и отыскать строку с параметром IPv4. Указанные через точку цифры и будут нужным IP-адресом, который необходимо вбить в окне подключения.

Следующий шаг — отправляемся в «Пуск», выбираем пункт «Стандартные» и находим в нем «Подключение к удаленному рабочему столу». В появившимся окне в пункте «Компьютер» вставляем полученный ранее IP-адрес, после чего нажимаем «Подключить». Если все сделано верно, вы увидите новое окно, в котором потребуется прописать логин и пароль от учетной записи для установки соединения.

![Как подключиться и настроить удаленный рабочий стол на Windows 7 и WIndows 10]()

Как изменить порт RDP

По умолчанию для удаленного подключения к рабочему столу через RDP на компьютере используется TCP протокол и порт 3389. В некоторых ситуациях для повышения уровня безопасности системы предусмотрена возможность изменить порт, чтобы предупредить проникновение на компьютер лиц, использующих софт с автоматической генерацией паролей.

Чтобы изменить порт, вам нужно выполнить следующие действия:

- Зайти в меню «Пуск», далее кликнуть по пункту «Выполнить» и вбить комбинацию клавиш «regedit» без кавычек;

- В появившемся окне вам нужно найти каталоги «HKEY_LOCAL_MACHINE», «CurrentControlSet»;

- После этого переходим в «Control», «Terminal Server», «WinStations» и ищем папку «RDP-Tcp»;

- В правой части экрана необходимо отыскать файл под названием PortNumber, кликнуть по нему правой кнопкой мышки и отыскать значение «00000D3D».

![Как подключиться и настроить удаленный рабочий стол на Windows 7 и WIndows 10]()

Рядом с ним в скобках будет указан номер порта, который используется при удаленном подключении (как мы говорили выше, по умолчанию это порт 3389). Чтобы его изменить, вам нужно удалить текущее значение, поставить галочку напротив пункта «Десятичное» и ввести нужный номер порта, состоящий из четырех цифр.

Когда все будет готово, выйдите из настроек с сохранением и перезагрузите ПК — изменения вступят в силу после следующей входа в систему.

Как удаленно настроить рабочий стол в Windows 10

В ОС Win10 удаленное подключение также осуществляется через протокол RDP, по умолчанию, как и раньше, используется порт 3389. Сам RDP уже по умолчанию включен в операционную систему, пользователю нужно просто включить функцию Remote Desktop Connection (исполняющий файл mstsc.exe расположен на диске С:/Windows/System32) на целевом компьютере.

Стоит также сказать, что пользоваться данным функционалом и взаимодействовать с компьютером, на котором установлена версия ОС Windows 10, могут:

- Пользователи с Windows 7 в редакциях Professional, Enterprise, Ultimate;

- Пользователи с Windows XP всех редакций, кроме Home;

- Пользователи с Windows 8/8.1/10 в редакциях Pro и Enterprise.

По умолчанию подключаться к ПК удаленно в системе Win10 могут Администраторы и Пользователи удаленного рабочего стола.

Чтобы подключиться к удаленной системе, на которой установлена операционная система Windows 10, вам нужно:- Отключить режим автоматического перехода в спящий режим, если он активен (перейти в раздел «Параметры системы», «Система», «Питание и спящий режим», в разделе «Сон» выбрать пункт «Никогда).

- Настроить встроенный брандмауэр (по умолчанию система не позволяет подключаться к ПК удаленно).

Чтобы настроить брандмауэр правильно, вам нужно:

- Перейти в «Панель управления», далее в «Брандмауэр Windows»;

- Выбрать «Разрешение взаимодействия с приложением или компонентом в брандмауэре Защитника Windows»;

- Переходим в «Разрешенные программы» и кликаем на пункт «Изменить параметры»;

- Поставить галочку напротив пункта «Удаленное управление Windows».

![Как подключиться и настроить удаленный рабочий стол на Windows 7 и WIndows 10]()

Завершив предыдущие шаги, необходимо активировать удаленный рабочий стол (заходим в раздел «Параметры», «Система», «Удаленный рабочий стол», переключаем ползунок в режим «Вкл»).

Далее настраиваем параметры сетевого обнаружения (нужно включить сетевое обнаружение и доступ к принтерам и файлам, перейдя в раздел «Панель управления», «Центр управления сетями и общим доступом», «Изменить дополнительные параметры общего доступа»).

![Как подключиться и настроить удаленный рабочий стол на Windows 7 и WIndows 10]()

После всех этих манипуляций нам остается разрешить удаленный доступ к рабочему столу нашего компьютера для определенных пользователей. Если вы хотите обезопасить себя от лишних рисков, то придется вручную добавлять определенных людей в список доверенных лиц, имеющих право выполнять какие-либо манипуляции на вашем ПК.

Для этого вам нужно перейти в «Параметры», «Система», «Удаленный рабочий доступ», проследовать в раздел «Учетные записи пользователей» и выбрать тех, кому будет разрешен доступ в систему.

![Как подключиться и настроить удаленный рабочий стол на Windows 7 и WIndows 10]()

После этого можно переходить к установке соединения между двумя компьютерами.

Шаг 1 — в поле «Выполнить» ввести команду «mstsc» без кавычек и нажать Enter.

Шаг 2 — в появившемся окне «Подключение к удаленному столу» вставьте IP-адрес целевого ПК (как узнать IP-адрес системы, читайте в разделе про подключение на Windows 7) и нажмите «Подключить».

Шаг 3 — ввести логин и пароль от учетной записи, чтобы получить доступ к компьютеру.

Если все сделано правильно, появится окно, в котором система уточнит ваше решение подключиться к ПК. Нажмите «Да», после чего можно приступать к управлению удаленным рабочим столом.

Как решить ошибку с подключением на Windows XP

Иногда, если пользователь с ПК, на котором установлена ОС WinXP, пытается получить доступ к машине с более современной версией программного обеспечения, может выскакивать ошибка, указывающая на то, что удаленный компьютер не может пройти проверку подлинности на уровне сети. Чтобы решить эту проблему, вам нужно:

- Зайти в «Панель управления», раздел «Система» и далее «Настройка удаленного доступа»;

- Убрать флажок напротив пункта «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети (рекомендуется)».

![Как подключиться и настроить удаленный рабочий стол на Windows 7 и WIndows 10]()

Когда все манипуляции закончатся, рекомендуем вернуть данный параметр на место для обеспечения более качественной защиты от проникновения в систему сторонних лиц.

Часто у наших клиентов (обычно это небольшие организации без собственной IT службы) возникает необходимость предоставить доступ к своему серверу терминалов (о настройке и обеспечении отказоустойчивости будет отдельная статья) через глобальную сеть Интернет. Мы конечно же советуем так не делать, а использовать для подключения VPN (рекомендуем любимый нами SoftEther VPN Server), но если уж клиент настаивает, то стараемся максимально его обезопасить. И вот как раз про средства, которыми мы этого достигаем и пойдет речь в этой статье.

Первая программа, о которой мы расскажем называется Cyberarms Intrusion Detection and Defense Software (IDDS).

количество неудачных попыток авторизации за последние 30 днейК сожалению, судя по всему, разработка была прекращена в 2017-м году, но тем не менее программа (с некоторыми нюансами - о них далее) работает даже на ОС Windows Server 2019.

Принцип действия довольно таки простой, но в тоже время эффективный: после нескольких неудачных попыток ввода пароля(количество для блокировки определено в параметрах) срабатывает Soft lock(подозрение в брутфорсе), в журнале создается инцидент и IP помечается как подозрительный. Если новых попыток не последовало, то спустя 20 минут адрес убирается из списка наблюдаемых. Если же перебор паролей продолжается, то IP адрес "злоумышленника" добавляется в запрещающее подключения правило брандмауэра Windows (должен быть в активированном состоянии) и тем самым подбор пароля с этого адреса временно прекращается, так как подключения полностью блокируются. Блокировка Hard lock продлится 24 часа - такой параметр выставлен по умолчанию. Вечную блокировку,"Hard lock forever", включать не рекомендуем, иначе количество IP в правиле брандмауэра быстро "распухнет" и программа будет тормозить.

Soft and Hard lock threshold - counts and duration

Устанавливается программа просто - скачиваем архив с установщиком, распаковываем во временную папку. Cкачиваем и устанавливаем Microsoft Visual C++ 2010 x64 (vcredist_x64.exe) и только после этого запускаем пакет установщика Windows -Cyberarms.IntrusionDetection.Setup.x64.msi, потому как у setup.exe скачать и установить автоматически Visual C++ не получается.

Далее производим настройку - активируем агент для защиты RDP сессий "TLS/SSL Security Agent", во вкладке "AGENTS":

Enable «TLS/SSL Security Agent»

Вторая программа - Duo Authentication for Windows Logon and RDP

это инструмент для мультифакторной аутентификации от Duo Security (Cisco), коммерческий многофункциональный продукт, который безупречно работает и позволяет использовать смартфоны, токены и коды для 2FA.

Настраивается ПО немного сложнее предыдущей программы, но благодаря хорошей документации от разработчика довольно таки быстро.

Зарегистрируйте себе административный аккаунт, для доступа к панели управления (Личный кабинет). Рекомендуем сразу добавить еще одного администратора, потому как восстановить доступ с помощью разработчика довольно таки проблематично, а прецеденты с неожиданной утратой смартфона администратора возникают часто.

Войдите в панель администратора Duo и перейдите в Приложения (Applications).

Нажмите "Защитить приложение" и найдите в списке приложений запись для Microsoft RDP. Щелкните Защитить в крайнем правом углу, чтобы настроить приложение и получить ключ интеграции, секретный ключ и имя хоста API. Эта информация понадобится вам для завершения настройки (в процессе установки Duo Authentication for Windows Logon).

4. Загрузите и установите пакет установщика Duo Authentication for Windows Logon. Во время установки введите данные, полученные на предыдущем шаге.

Если вы хотите включить автономный доступ с помощью Duo MFA, вы можете сделать это сейчас в разделе «Настройки автономного доступа» на странице приложения Duo или вернуться в панель администратора позже, чтобы настроить автономный доступ после первой проверки успешного входа в систему с помощью двух-факторной аутентификации.

Также во время установки рекомендуем установить все 3 галки в чекбоксах - эти настройки позволят вам получать доступ в ОС без 2FA, например при использовании консоли гипервизора или при отсутствии подключения к серверам Duo (частый случай - большое расхождение по времени):

не лишним будет напоминание о безопасном хранении всех ключей:

Treat your secret key like a passwordThe security of your Duo application is tied to the security of your secret key (skey). Secure it as you would any sensitive credential. Don't share it with unauthorized individuals or email it to anyone under any circumstances!

Теперь при подключении и успешной авторизации (по логину и паролю) пользователю будет отправлено Push уведомление на смартфон с активированным приложением Duo Mobile:

Если на смартфоне нет доступа в Интернет (и соответственно Push приходить не будут), то можно подтвердить авторизацию сгенерированным кодом (Passcode ) из приложения:

Настройка синхронизации пользователей с глобальным каталогом (Azure AD - Active Directory - LDAP) хорошо описана в документации разработчика, хочу лишь уточнить что это платный функционал. Основной компонент для синхронизации пользователей, это Duo Authentication Proxy - ПО, которое обеспечивает подключение к каталогу.

Если вы используете RDWEb (клиентский доступ или шлюз), то вам пригодится еще один компонент - Duo Authentication for Microsoft Remote Desktop Web. Настройка его аналогична Duo Authentication for Windows Logon и не должна вызвать затруднений.

Подводя итоги заметим, что рассмотренное ПО не является панацеей от всех бед для публичных сервисов (доступных из сети Интернет), потому как бывают уязвимости, эксплуатация которых позволяет злоумшленникам обходить даже такие меры по обеспечению безопасности ОС\инфраструктуры в целом. Поэтому требуется всегда комплесно подходить к этому вопросу - мониторинг, аудит и регламентные процедуры по обновлению позволят вам почувствовать себя защищенными в этом неспокойном мире. Берегите свои данные!

Не удалось подключиться к удаленному рабочему столу (Remote Desktop) на рабочей станции с Windows 7 Russian. При первом осмотре все настройки на этой рабочей станции выполнены корректно: сетевое подключение определяется как доменная сеть, имя станции извне корректно разрешается в IP-адрес, удаленный доступ включен и разрешение на подключение удаленного рабочего стола в брандмауэре Windows настроено через групповые политики.

![Включение удаленного доступа]()

![Правило разрешения подключения к удаленному рабочему столу в брандмауэре Windows]()

Разрешение в брандмауэре Windows

![Правило блокировки входящего подключения к удаленному рабочему столу]()

Правило блокировки подключения

![Свойства правила блокировки входящего подключения к удаленному рабочему столу]()

Свойства правила блокировки

но групповые политики в разделе Computer ConfigurationPoliciesAdministrative TemplatesNetworkNetwork ConnectionsWindows FirewallDomain Profile настроены на разрешение доступа:

![Групповые политики управления подключениями к удаленному рабочему столу]()

![Свойства групповой политики управления подключениями к удаленному рабочему столу]()

Свойства групповой политики

Читайте также: