Настройка маршрутизации и удаленного доступа в windows server 2012 r2

Обновлено: 06.07.2024

Настраиваем PPTP или L2TP VPN-сервер при помощи RRAS в Windows Server

Платформа Windows Server остается одной из наиболее популярных серверных платформ, в том числе и для реализации решений удаленного доступа. Служба маршрутизации и удаленного доступа (RRAS) позволяет быстро и достаточно просто развернуть VPN-сервер практически для любых нужд. Сегодня мы еще раз вернемся к этому вопросу и рассмотрим, как создать на базе Windows Server PPTP или L2TP сервер для удаленного доступа, как наиболее востребованный сценарий на сегодняшний день.

Почему именно эти типы подключения? Потому что они наиболее просты в реализации и поддерживаются широким спектром клиентов что называется "из коробки". Однако следует помнить, что PPTP не является на сегодняшний день безопасным и имеет слабые алгоритмы шифрования, но при этом он наиболее производительный из VPN-протоколов и имеет минимальные накладные расходы. Кроме того, его поддержка исключена из операционных систем Apple.

Оптимальным вариантом будет использование L2TP/IPsec подключения, которое сочетает в себе простоту, поддержку практически любыми клиентскими ОС и устройствами вместе с неплохим уровнем безопасности, обеспечиваемым IPsec. А так как настройка сервера для этих видов подключений практически идентична, то мы решили объединить их в одну статью.

Установка и настройка службы маршрутизации и удаленного доступа

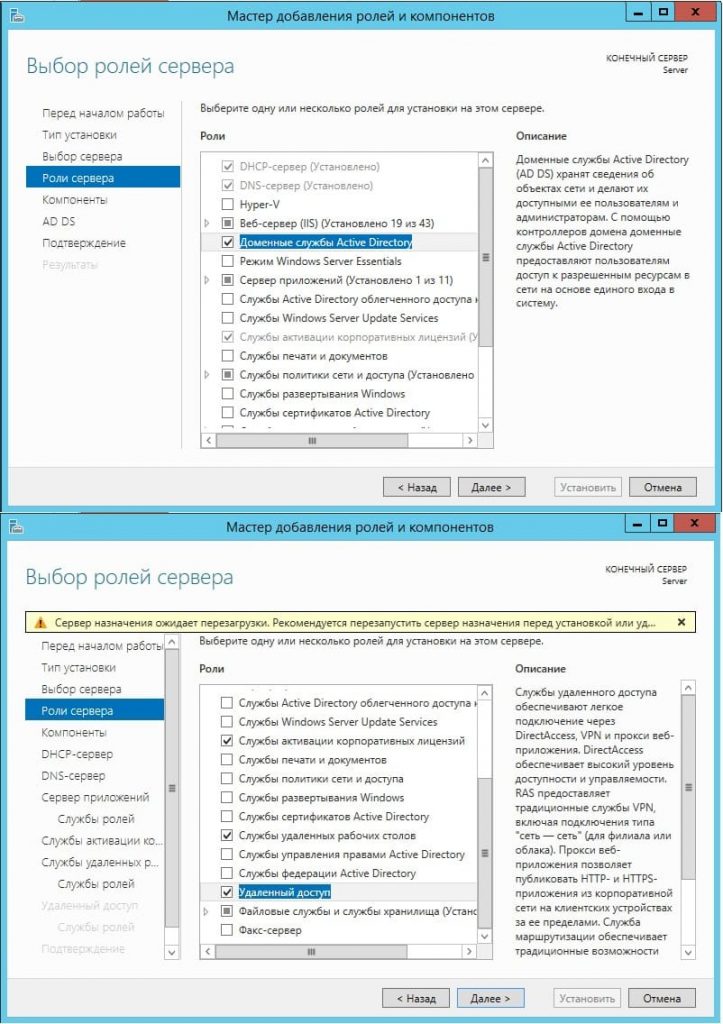

Для начала работы с VPN в среде Windows Server вам потребуется установить роль Удаленный доступ, это делается стандартными средствами и не должно вызвать затруднений.

В Службах ролей выбираем Маршрутизация, роль DirectAccess и VPN (RAS) будет добавлена автоматически.

После установки роли Удаленный доступ ее следует настроить, проще всего это сделать, нажав на значок с желтым треугольником в Диспетчере серверов и выбрать в появившемся списке пункт Запуск мастера начальной настройки.

В появившемся окне выбираем пункт Развернуть только VPN.

Затем в оснастке Маршрутизация и удаленный доступ щелкаем правой кнопкой мыши по строке с сервером и выбираем в выпадающем меню Настроить и включить маршрутизацию и удаленный доступ.

После чего появится хорошо знакомое окно мастера настройки, предлагающее сразу несколько типовых конфигураций, однако у него есть свои особенности, например, если у вашего сервера всего один сетевой интерфейс, то настроить вариант Удаленный доступ (VPN или модем) мастер вам не даст. Поэтому выбираем самый нижний пункт - Особая конфигурация.

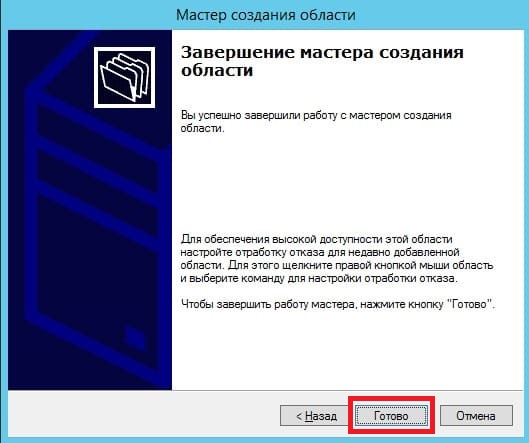

В следующем окне достаточно поставить галочку Доступ к виртуальной частной сети (VPN) и завершить работу мастера.

После завершения работы мастера служба Маршрутизации и удаленного доступа будет запущена и можно приступить к настройке сервера удаленного доступа. Если же данная служба у вас уже установлена и настроена в иной конфигурации, то щелкните правой кнопкой по строке сервера и выберите Свойства, в открывшемся окне на закладке Общие установите опции: IPv4-маршрутизатор локальной сети и вызова по требованию и IPv4-сервер удаленного доступа.

![PPTP-L2TP-VPN-Windows-RRAS-008.jpg]()

Настройка PPTP и/или L2TP сервера удаленного доступа

Откроем оснастку Маршрутизация и удаленный доступ и перейдем к свойствам сервера через одноименный пункт в меню правой кнопки мыши, прежде всего убедимся, что настройки на закладке Общие соответствуют приведенным на скриншоте выше. Затем переключимся на закладку Безопасность и убедимся, что в качестве Поставщика службы проверки подлинности стоит Windows - проверка подлинности, а Поставщик учета - Windows-учет, еще ниже установим флаг Разрешить пользовательские политики IPsec для L2TP- и IKEv2-подключения и в поле Общий ключ укажите парольную фразу для предварительного ключа.

Нажав на кнопку Методы проверки подлинности откроем окно, в котором выберем только Протокол EAP и Шифрованная проверка (Microsoft, версия 2, MS-CHAP v2), остальные протоколы не являются безопасными и должны быть отключены.

На закладке IPv4 укажем опцию Назначение IPv4-адресов - Статический пул адресов и добавим новый пул для выдачи адресов из него удаленным клиентам. Количество адресов должно быть не менее количества клиентов плюс один адрес, так как первый адрес из пула присваивается серверу. Что касается самого диапазона адресов, то его выбор зависит от конфигурации сети, если вы будете использовать маршрутизацию, то он не должен пересекаться с локальной сетью, если же хотите использовать ProxyARP, то наоборот, должны выделить принадлежащий локальной сети диапазон. В нашем случае используется второй вариант.

Также не забудьте проверить настройки брандмауэра, чтобы убедиться, что правила Маршрутизация и удаленный доступ GRE-входящий, PPTP-входящий (для PPTP) и L2TP-входящий (для L2TP) включены.

![PPTP-L2TP-VPN-Windows-RRAS-013.jpg]()

Proxy ARP

Сетевое взаимодействие в пределах одной IP-сети осуществляется на канальном (L2) уровне, в сетях Ethernet для этого используются MAC-адреса устройств. Для того, чтобы выяснить MAC-адрес узла по его IP применяется протокол ARP (Address Resolution Protocol), использующий широковещательные запросы, на которые отвечает только обладатель указанного IP-адреса. Выдавая удаленным клиентам адреса из диапазона основной сети мы как бы помещаем их в общую IP-сеть, но так как VPN - это соединение точка-точка, ARP-запросы от удаленных клиентов в сеть попадать не будут, единственный узел который их получит - сам VPN-сервер.

Для решения данной проблемы используется технология Proxy ARP, которая, как понятно из названия, представляет прокси-сервер для ARP-запросов, позволяя удаленным клиентам работать так, как будто бы они действительно находились в одной сети, без каких-либо дополнительных настроек. При использовании RRAS никаких дополнительных действий делать не нужно, Proxy ARP работает по умолчанию.

VPN-сервер за NAT

Так как мы используем Windows Server, то с большой долей вероятности он будет находиться внутри сетевого периметра и нам понадобится настроить проброс портов на маршрутизаторе. Для этого нужно четко понимать, как работает VPN-соединение и какие порты и протоколы следует передавать.

Начнем с PPTP, прежде всего клиент устанавливает управляющее TCP-соединение на порт 1723, затем, после успешной аутентификации создается соединение для передачи данных с использованием протокола GRE.

Таким образом для работы PPTP-сервера за NAT нужно:

- пробросить порт 1723 TCP

- разрешить прохождение GRE-трафика

С первым понятно, а вот с GRE могут возникнуть затруднения. Если вы используете маршрутизатор на базе Linux, то обратитесь к следующей нашей статье, если оборудование Mikrotik, настроенное по нашей инструкции, то достаточно пробросить только 1723 TCP, прохождение GRE будет разрешено конфигурацией брандмауэра, в остальных случаях следует обратиться к документации на свою модель маршрутизатора.

С L2TP сложнее, точнее не с ним самим, а с IPsec, который не поддерживает NAT. Для обхода этих ограничений используется протокол NAT-T, который инкапсулирует пакеты IPsec в UDP, позволяя успешно проходить через NAT. Поддержка данного протокола включена по умолчанию практически во всех ОС, кроме Windows. Для включения поддержки NAT-T следует внести изменения в реестр, найдите ветку:

И создайте в ней параметр DWORD c именем AssumeUDPEncapsulationContextOnSendRule и значением 2.

Это можно быстро сделать при помощи PowerShell:

После чего систему следует перезагрузить. Данные изменения нужно внести как на сервере, так и на клиенте.

При установлении L2TP/IPsec соединения между узлами прежде всего создается зашифрованный IPsec-канал, для этого используется протокол обмена ключами IKE (порт 500 UDP) и протокол NAT-T (порт 4500 UDP), затем уже внутри безопасного IPsec-соединения поднимается L2TP-туннель на порт 1701 UDP и происходит аутентификация пользователя.

Обратите внимание, аутентификация пользователя в L2TP, в отличии от PPTP, происходит внутри защищенного IPsec-канала, что делает данный тип соединения более безопасным.

Таким образом для работы L2TP/IPsec сервера за NAT нужно:

- пробросить порт 500 UDP

- пробросить порт 4500 UDP

- внести изменения в реестр для включения NAT-T как на сервере, так и на клиенте (только для Windows)

Вопреки распространенному заблуждению порт 1701 UDP пробрасывать не нужно.

Настройка VPN-подключения в Windows

С одной стороны это простой вопрос, с другой - имеются определенные тонкости, на которые мы как раз и обратим внимание. В Windows 10 для первичной настройки VPN-подключения служит современное приложение, которое предельно простое и не охватывает дополнительных настроек.

Поэтому после того, как вы создадите в нем подключение, следует перейти к его свойствам и на закладке Параметры - Параметры PPP установить в открывшемся окне все флажки. Это позволит использовать все возможности протокола PPP и получить оптимальное качество связи. Обратите внимание, что данные опции должны также поддерживаться со стороны сервера, в противном случае их использование в одностороннем порядке может привести к ошибкам при установлении связи.

Затем на закладке Безопасность установите в Шифрование данных - обязательное, а в пункте Проверка подлинности выберите Протокол расширенной проверки подлинности (EAP).

И наконец на закладке Сеть перейдите в свойства протокола IP версии 4 (TCP/IP 4) и нажмите Дополнительно, в открывшемся окне снимите флаг Использовать основной шлюз в удаленной сети, в противном случае весь исходящий трафик будет направлен в туннель.

После чего можем подключаться и пробовать получить доступ к ресурсам удаленной сети, если вы все сделали правильно, то проблем возникнуть не должно.

Настройка VPN-подключения в Linux

В данной части нашего материала мы будем рассматривать настройку клиентских Linux-систем при помощи графического окружения и Network Manager, настройка серверных систем выходит за рамки текущей статьи. В качестве примера мы будем использовать Ubuntu, но все сказанное будет справедливо для любых основанных на Debian систем, а с некоторыми уточнениями - для любых дистрибутивов.

Поддержка PPTP присутствует практически в любом дистрибутиве по умолчанию. Достаточно перейти в Настройки - Сеть и добавить новое VPN-подключение.

Затем нажимаем кнопку Дополнительно и в открывшемся окне в разделе Аутентификация оставляем только MSCHAPv2, обязательно включаем Использовать шифрование MPPE и выбираем ниже 128 бит (наиболее защищенное), также устанавливаем флаг Включить Stateful Encryption для уменьшения накладных расходов на шифрование. Флаги сжатия оставляем включенными.

Закрываем данное окно с сохранением данных и переходим на закладку IPv4, где в разделе Маршрутизация устанавливаем флаг Использовать это подключение только для ресурсов этой сети, в противном случае в туннель пойдет весь трафик узла.

На этом настройка подключения завершена, можно подключаться.

Для работы с L2TP потребуется установить дополнительные пакеты:

После чего в доступных типах подключения появится L2TP. Основные настройки ничем не отличаются от PPTP, также адрес сервера, имя и пароль пользователя.

Затем откроем Настройки PPP, в разделе Аутентификация также выберем только MSCHAPv2, а вот опции шифрования оставляем выключенными, так как чистый L2TP шифрования не использует, для защиты канала здесь применяется IPsec. Флаги сжатия также оставляем установленными по умолчанию.

Затем переходим в Настройки IPsec, это наиболее сложная и ответственная часть настроек, так как от них напрямую зависит безопасность соединения. В поле Pre-shared key введите Общий ключ, а ниже потребуется указать используемые шифры. Большинство материалов в сети интернет копируют друг у друга откровенно старые и слабые наборы шифров, что не соответствует реалиям сегодняшнего дня, хотя соединение с такими значениями будет работать. Мы же будем использовать максимально безопасные значения, для этого в поле Phase1 Algorithms укажите aes256-sha1-ecp384, а в поле Phase2 Algorithms - aes256-sha1.

Также имеет смысл установка флага Enforce UDP Encapsulation, который принудительно включает NAT-T, в случае если вы точно знаете, что ваш сервер находится за NAT, без этой опции протокол включается автоматически при обнаружении первого устройства с NAT.

На этом настройка закончена, можно подключаться.

Статья описывает настройку маршрутизатора в операционной системе Windows Server 2012 R2 встроенными средствами - ролью "Удалённый Доступ" (Remote Access). Данная конфигурация будет использована в других статьях для предоставления интернета виртуальным машинам. Исходная конфигурация сетевых интерфейсов: один внешний WAN и два внутренних LAN-1 и LAN-2.

Установка ролей начинается в Server Manager.

Выбираем роль Remote Access и все предложенные компонеты по умолчанию.

Установку ролей и компонентов можно проводить и через PowerShell указав файл кофигурации. В нём обходимо заменить имя сервера RRAS12R2 на имя вашего сервера.

После установки в Server Manager в задачах выбираем настройку Remote Access. Выбираем Deploy VPN only.

В открывшейся оснастке Routing and Remote Access настраиваем службу RRAS.

Выбираем конфигурацию "на заказ" (не люблю слово "кастомизация"), далее NAT для предоставления интернета внутренним интерфейсам и LAN routing для маршрутизации между интерфейсами.

Определяем публичный NAT-интерфейс и частные интерфейсы.

На этом настройка маршрутизатора на операционной системе Windows Server 2012 R2 завершена.

В данной статье пошагово со скриншотами рассмотрим самые базовые настройки Windows Server 2012 R2 (любых версий: Standard, Datacenter, Essentials). В них входит настройка AD, DNS, DHCP, а так же лицензирование терминального сервера (настройка сервера RDP). Эти настройки как правило подходят для большинства задач и являются стандартными для использования их в Windows Server.

С процессом установки и самой начальной настройки как активация сервера, и получение обновлений Windows Server 2012 R2 можете ознакомиться в нашей прошлой статье.

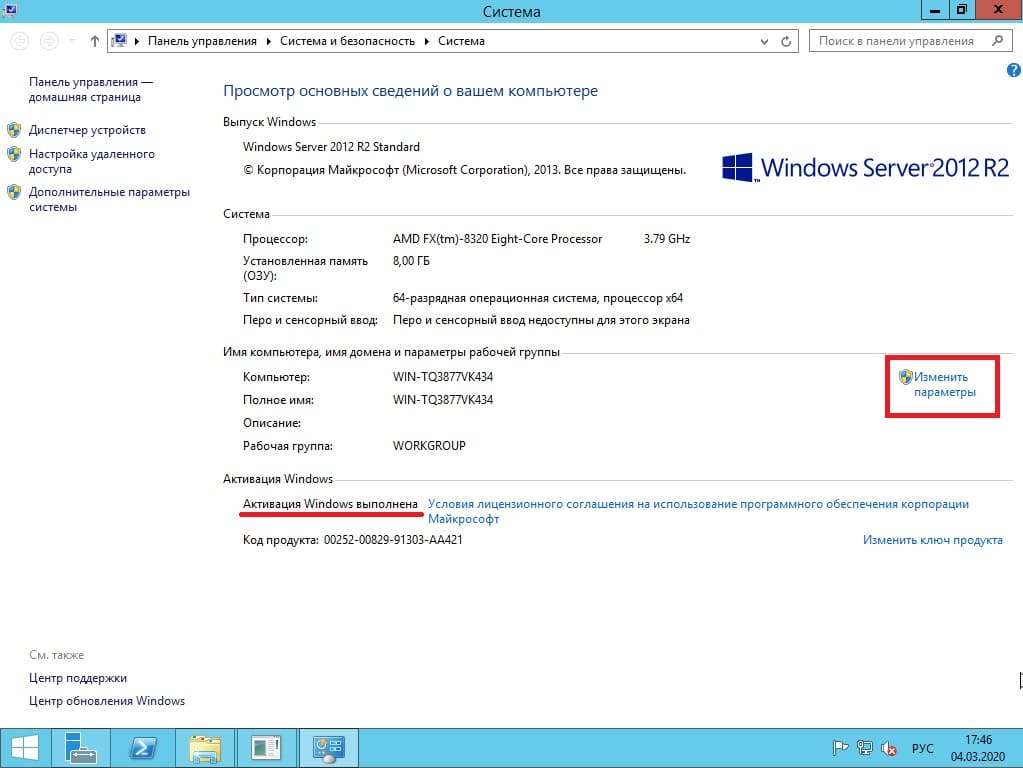

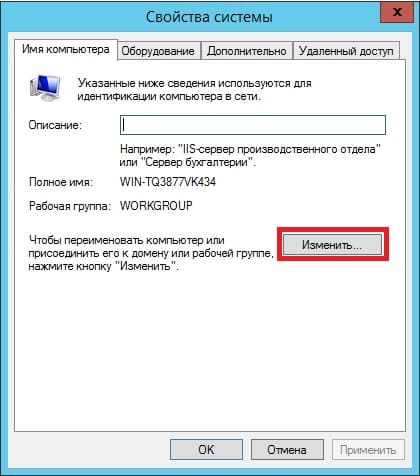

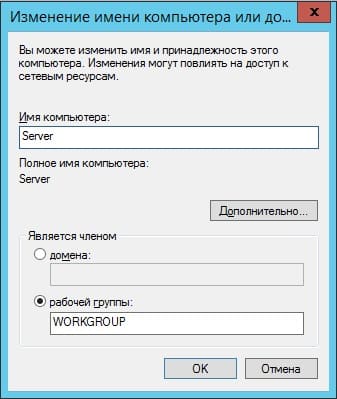

1) Итак, начнем. Для начала нам нужно задать имя сервера, чтобы оно было в последующем корректно указано в различных настройках для подключений. Зайдем в меню "Свойство системы" => Изменить параметры => Далее в окне "Имя компьютера" нажимаем кнопку "Изменить" => После в строке ввода "Имя сервера" задаем имя в произвольном порядке. У нас оно будет просто Server.

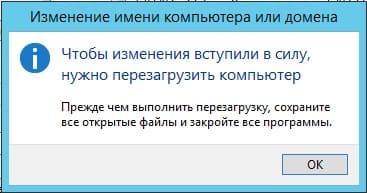

Чтобы настройки применились перезагрузите Ваш компьютер.

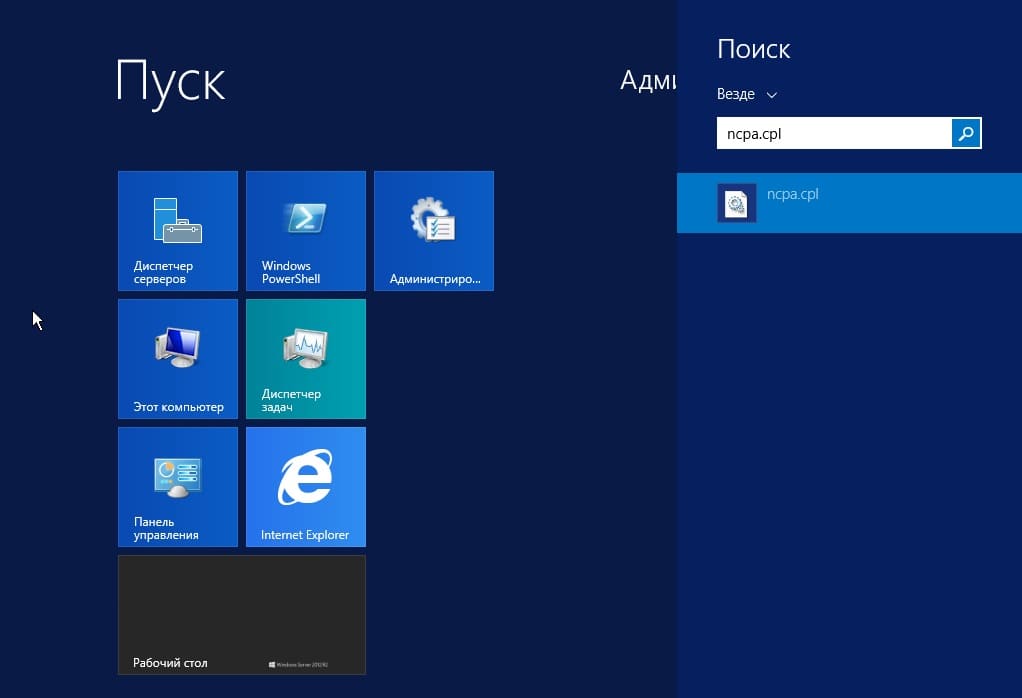

2) Следующая, тоже очень важная процедура - это задать локальный статический IP адрес серверу. Для быстроты переходим в меню "Пуск", далее в поиске вводим ncpa.cpl.

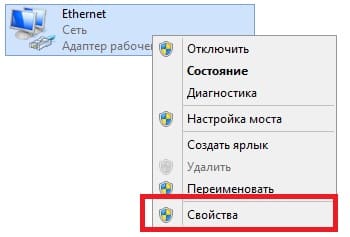

На Вашем основном сетевом адаптере щелкаем правой кнопкой мыши => Свойства

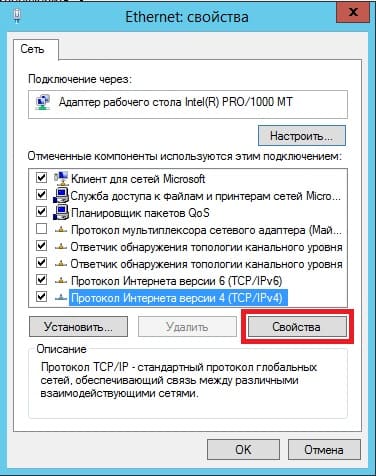

Выделяем протокол IPv4 и нажимаем "Свойства".

И задаете серверу статический IP адрес в зависимости от Вашей сети. (далее в статье рассмотрим настройку DHCP, чтобы Ваш сервер сам мог раздавать свой диапазон IP адресов). Чтобы посмотреть текущий локальный IP адрес и шлюз - Вам нужно открыть командную строку, в поиске введите "Cmd" => Далее введите команду "ipconfig". Как DNS сервера в предпочтительных можем оставить IP адрес Вашего шлюза (роутера, маршутизатора), а как альтернативный адрес Google - 8.8.8.8

После применяете настройки и проверяете Ваше соединение с интернетом, если все работает, значит Ваши настройки корректные.

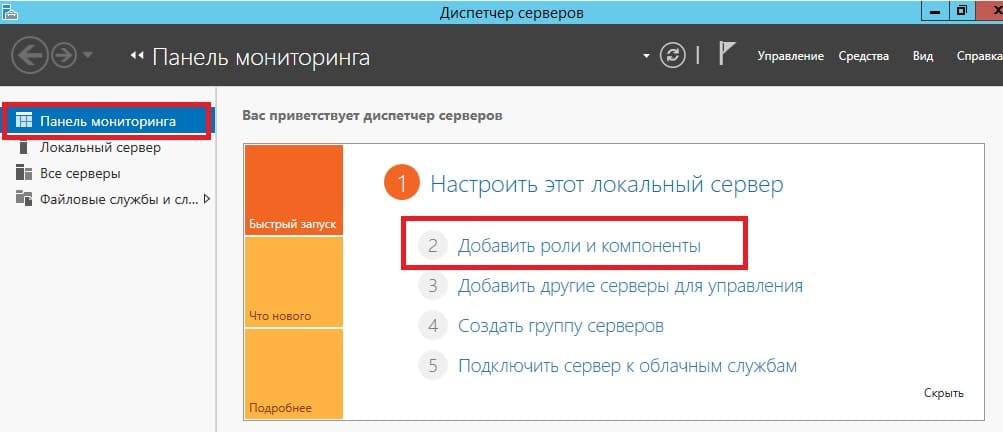

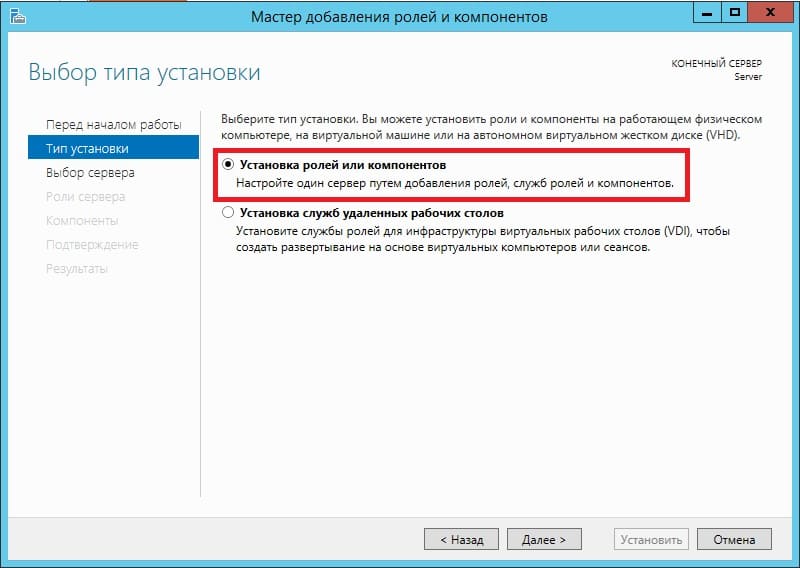

3) С настройками IP адресов пока закончено, перейдем к добавлению ролей и компонентов. Заходим в диспетчер серверов. Меню "Панель мониторинга" => Добавить роли и компоненты

Переходим в пункт "Тип установки" и выбираем "Установка ролей или компонентов".

Выбираете Ваш сервер в меню выбора серверов.

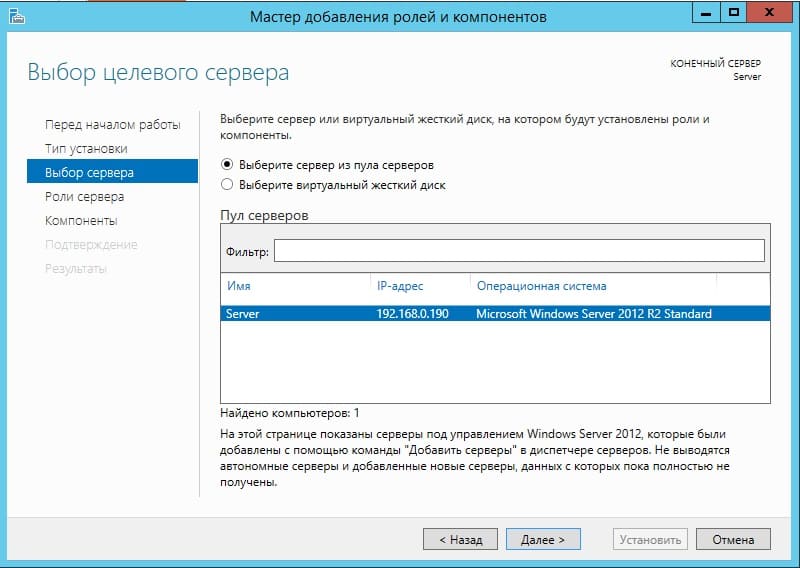

В ролях сервера мы в данном случае выбираем самые стандартные роли, которые используются как правило в большинстве задач. Можете сделать так же.

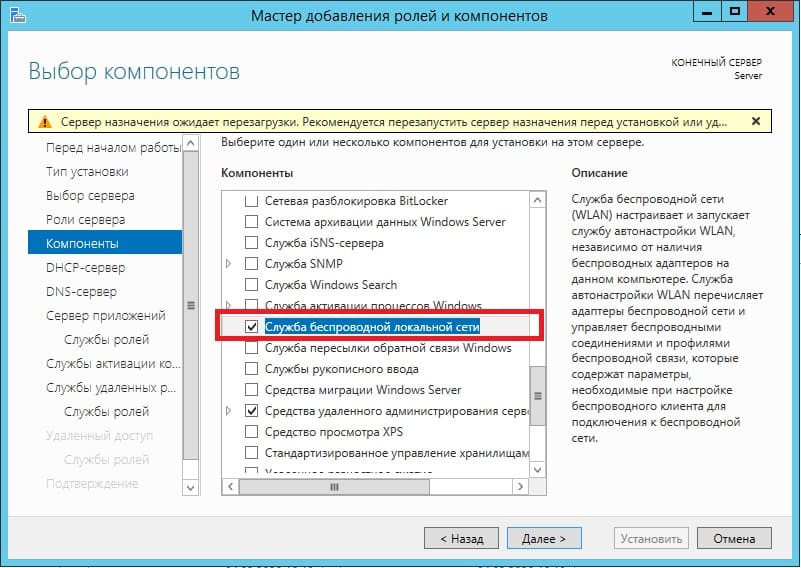

В компонентах оставляем все по стандарту. За исключением того, если у Вас сервер будет работать по Wi-FI, т.е в нем будет какой-либо Wi-Fi адаптер, то без компонента "Службы беспроводной локальной сети" - беспроводное соединение работать не будет. Отмечаете галкой его, если Вам требуется такой функционал.

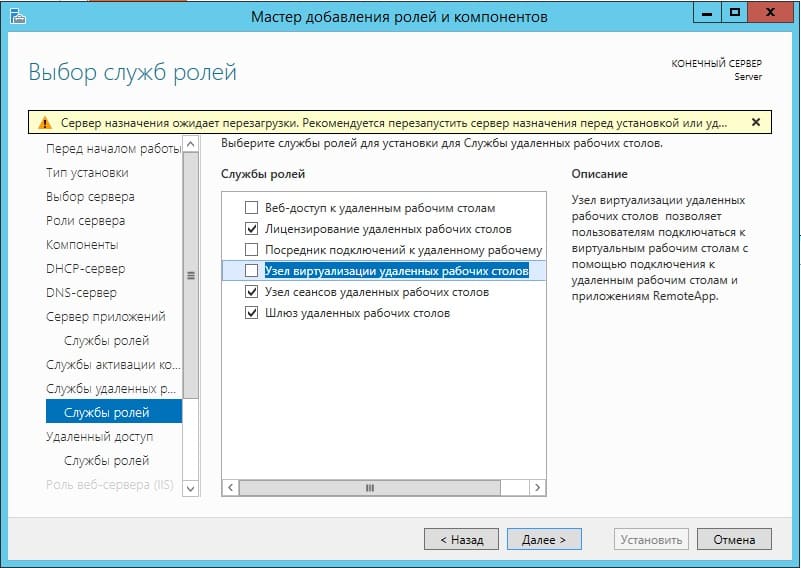

Далее доходим до меню "Службы ролей" для удаленных рабочих столов. Отмечаем галкой то, что нужно для работы с RDP.

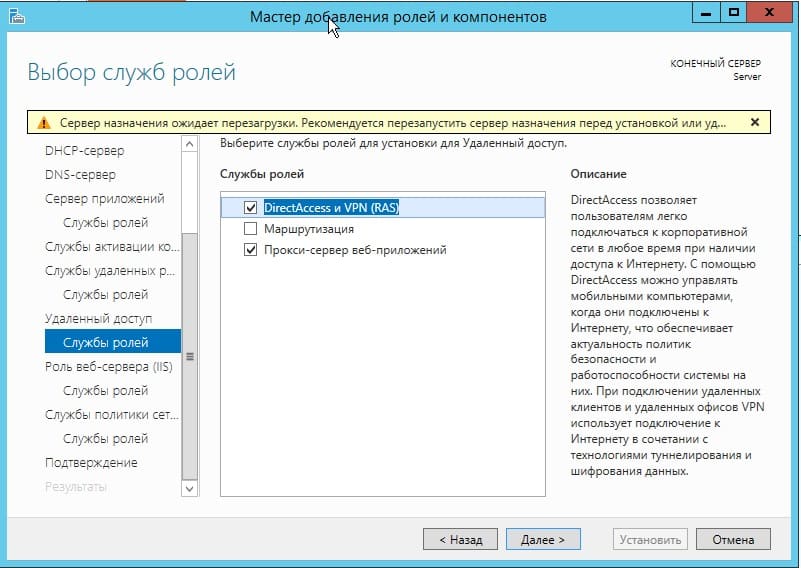

В службах "Удаленный доступ" по желанию можете выбрать работу с VPN и прокси-сервером, это как правило многим не нужно. На Ваш выбор.

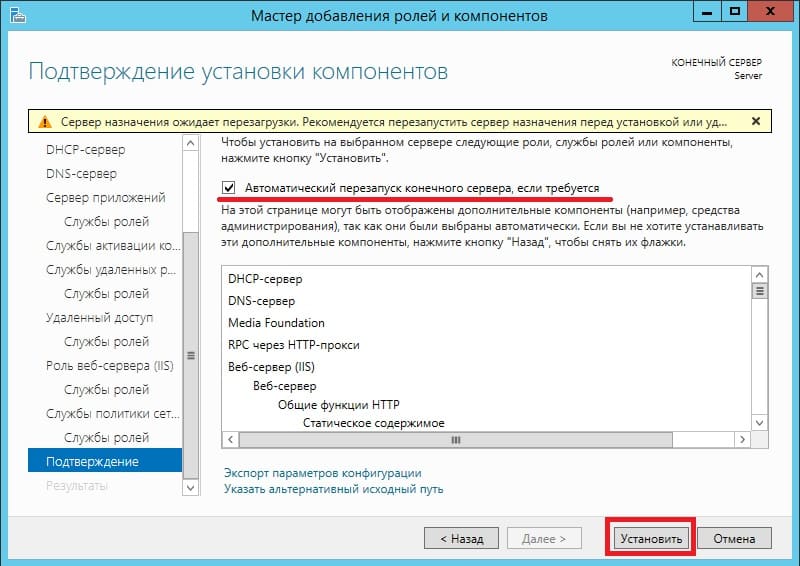

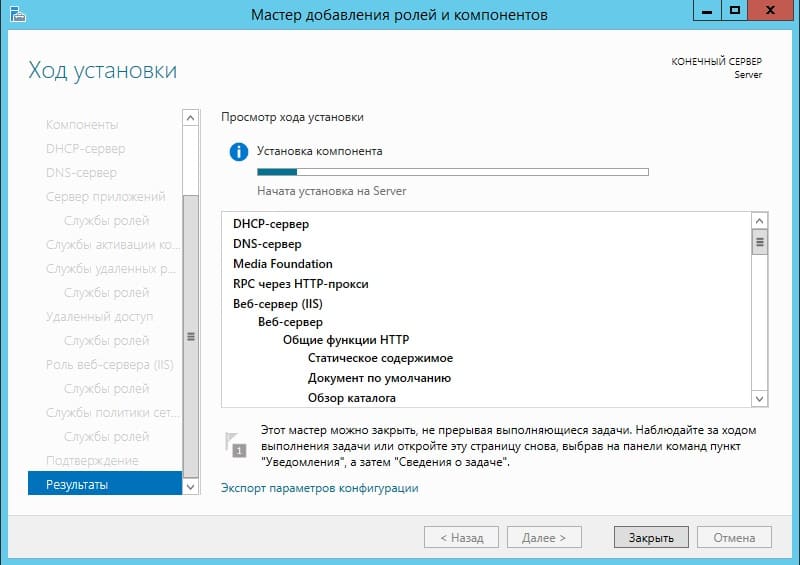

Доходим до пункта "Подтверждение", отмечаем галкой автоматический перезапуск после установки и жмем "Установить". Ожидаем пока все установится.

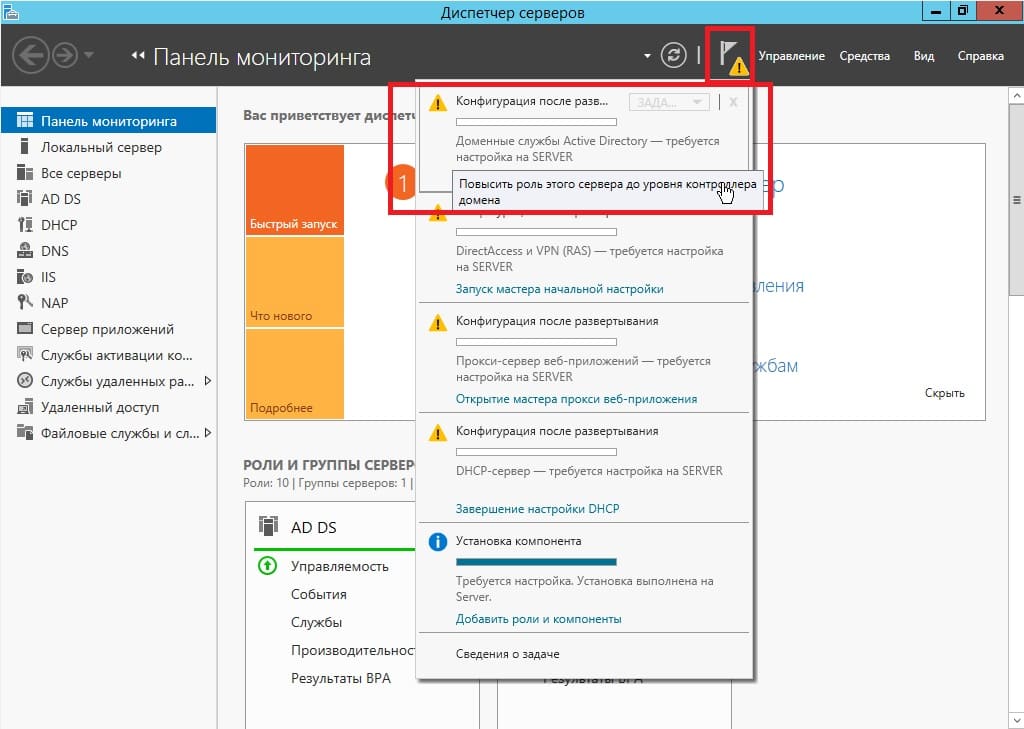

4) Теперь переходим к настройкам тому, что мы только что устанавливали. В конкретном случае к настройкам DNS. Заходим снова в меню "Диспетчер серверов" => Нажимаем на флажок => И выбираем пункт "Повысить роль этого сервера до контроллера домена".

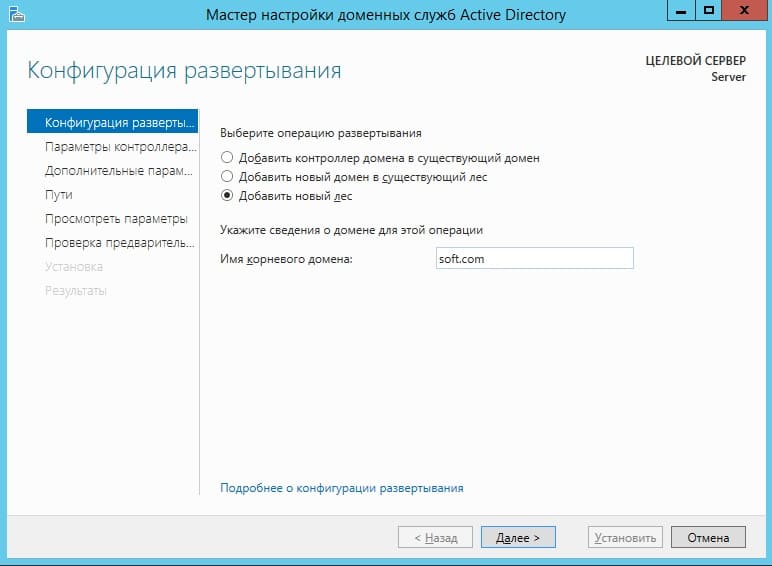

В конфигурации развертывания отмечаем пункт "Добавить новый лес" и придумываем имя корневого домена. В вашем случае это может быть абсолютно любое название, которое Вам понравится, мы назовем как пример "soft.com".

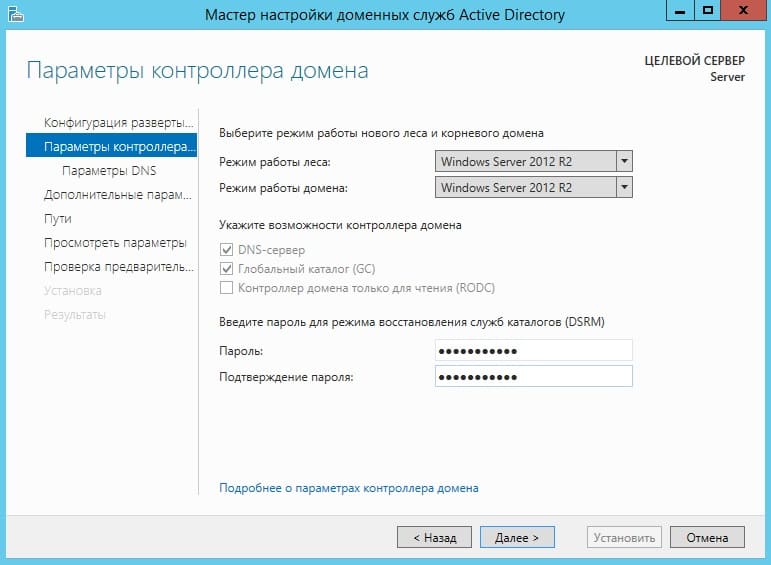

В параметрах контроллера придумываем Ваш пароль для Вашего домена и жмем "Далее".

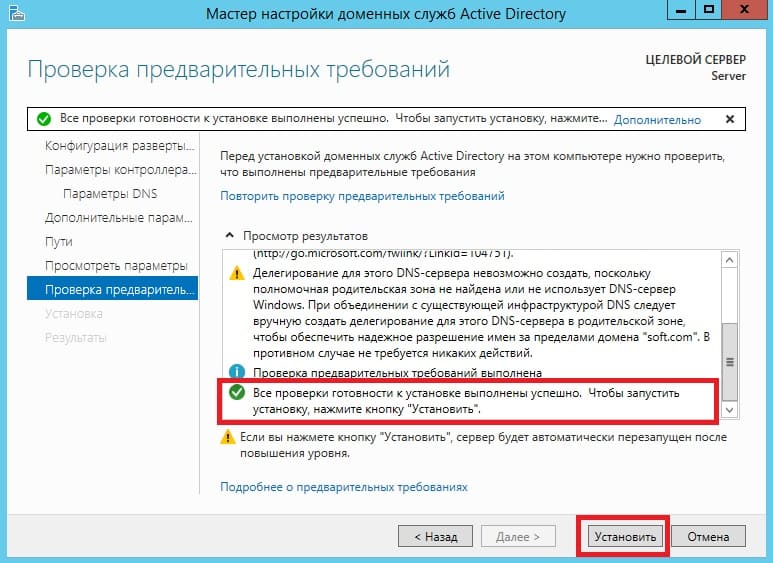

Теперь можем дойти сразу до предварительной проверки всех настроек. Все будет корректно если у Вас будет в окне указано, что "Все проверки готовности к установке выполнены успешно . ". Нажимаем установить. После установки перезагружаем сервер.

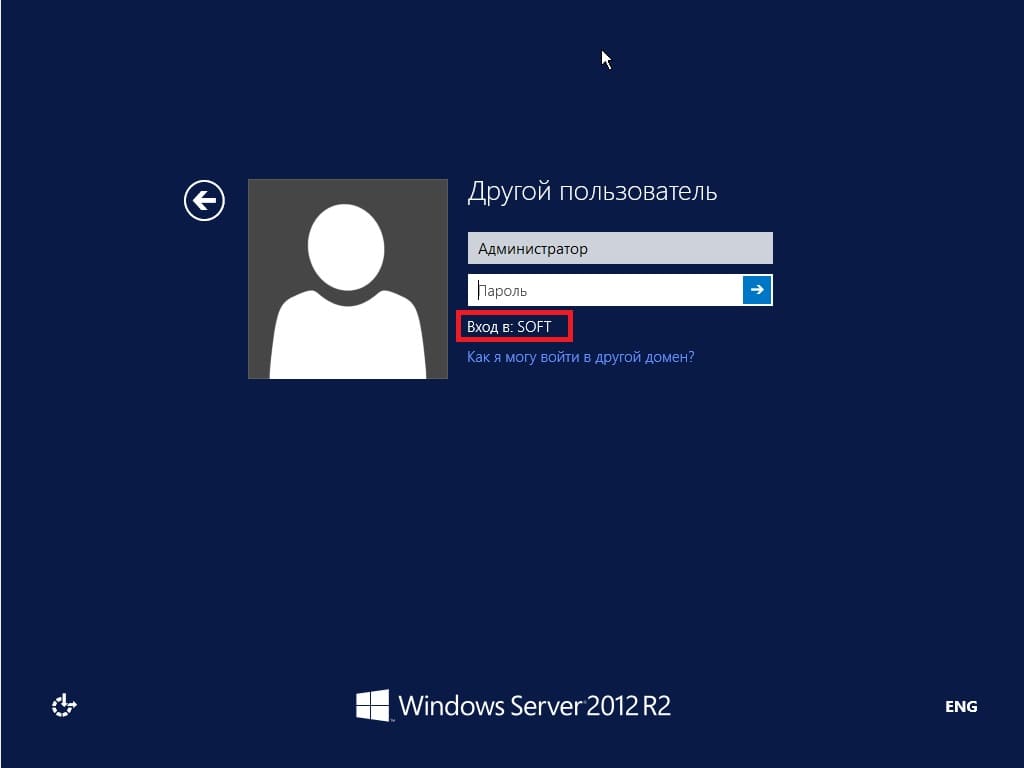

После перезагрузки как будете вводить пароль администратора, Вы можете заметить, что Ваш сервер уже добавлен в домен.

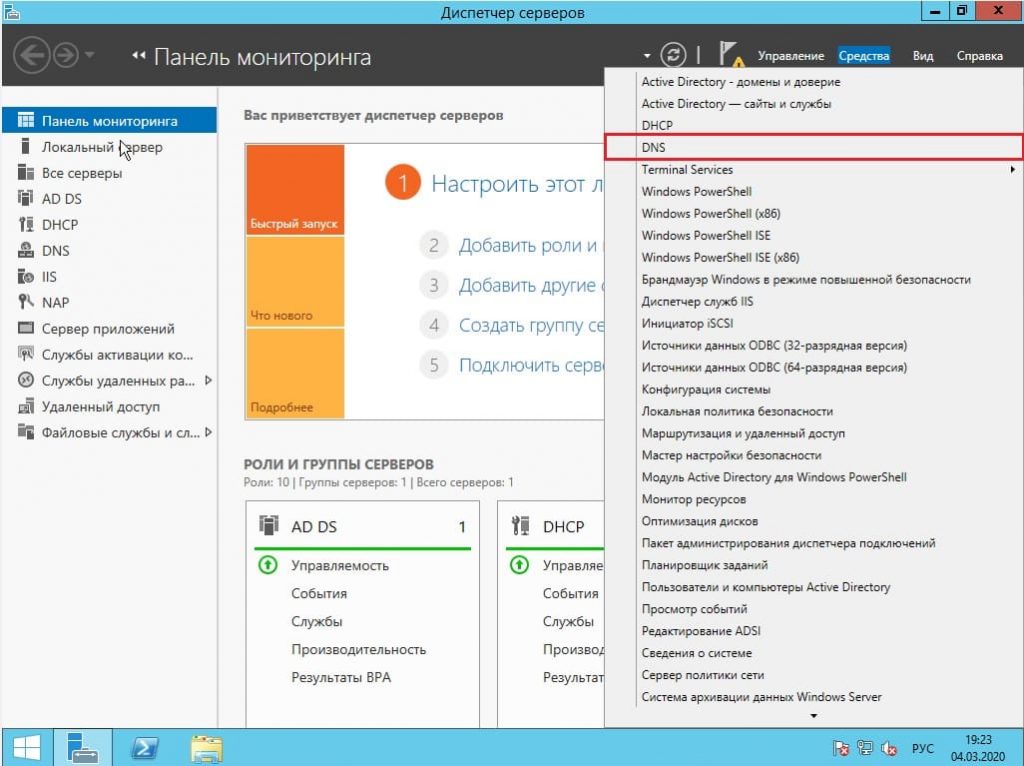

Но это еще не все, нам нужно его до конца настроить. Снова переходим в "Диспетчер серверов" => меню "Свойства" => DNS

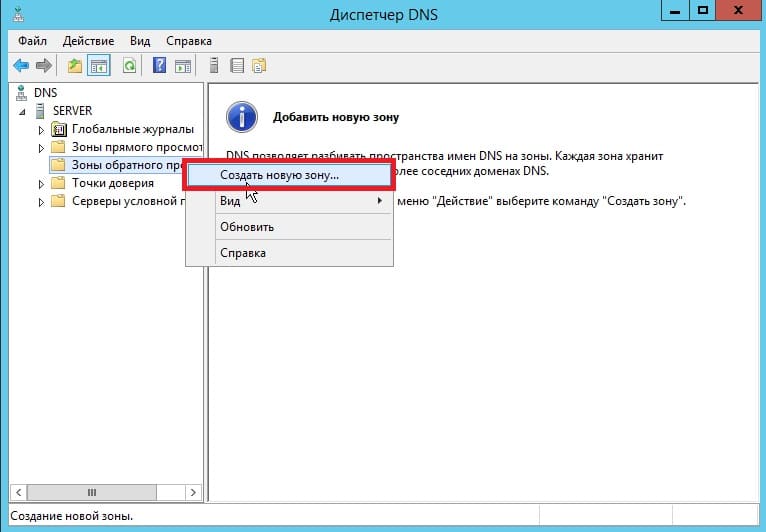

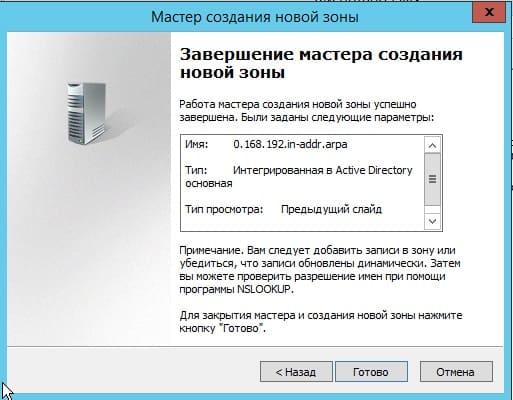

Мы перешли в "Диспетчер DNS". Разворачиваем дерево DNS => SERVER (Имя Вашего сервера) => Зоны обратного просмотра => Щелкаем правой кнопкой мыши и нажимаем на пункт "Создать новую зону".

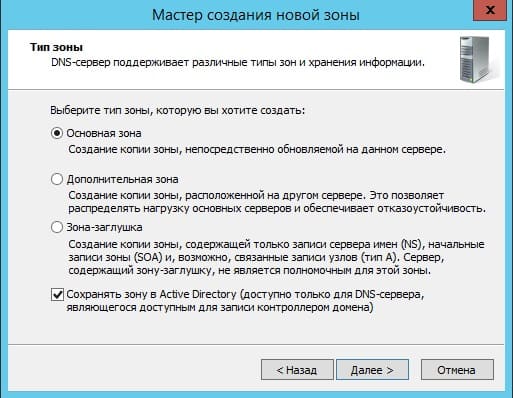

Выбираем "Основная зона" и отмечаем галкой "Сохранять зону в Active Directory . ".

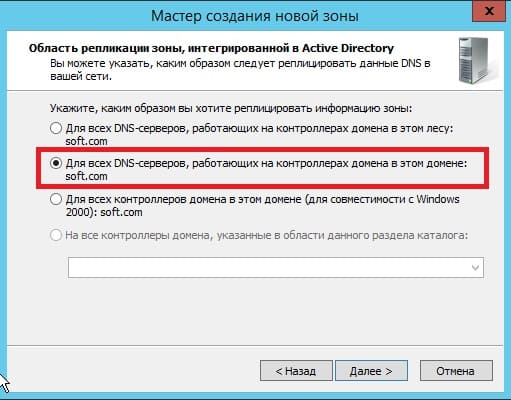

Следующим окном выбираем пункт "Для всех DNS-серверов, работающих на контроллерах домена в этом домене: "ваш домен"".

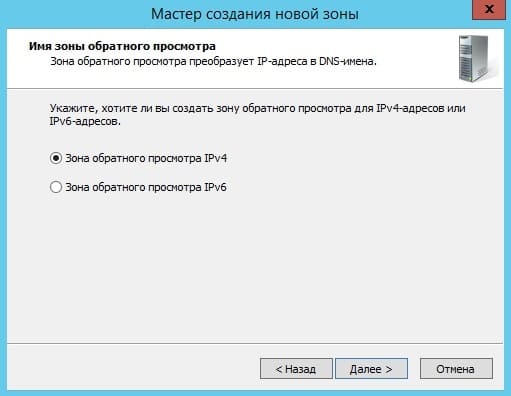

Далее выбираем пункт с IPv4 соответственно.

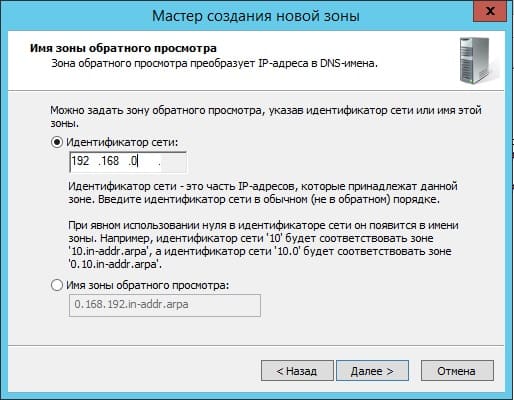

В индефикаторе сети для данного DNS выбираем Ваш IP диапазон или имя зоны. Мы на примере выберем DNS по IP диапазону.

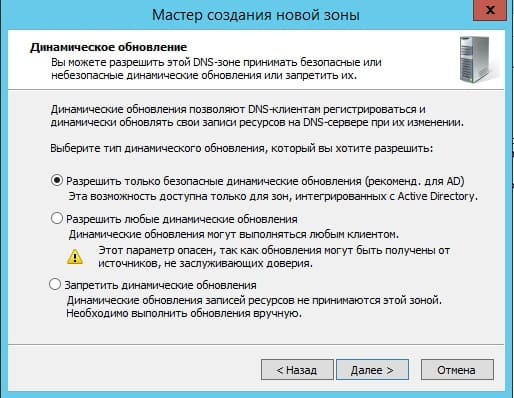

Разрешим динамические обновления, т.к это рекомендуемый параметр для настроек AD.

На этом все, нажимаем готово.

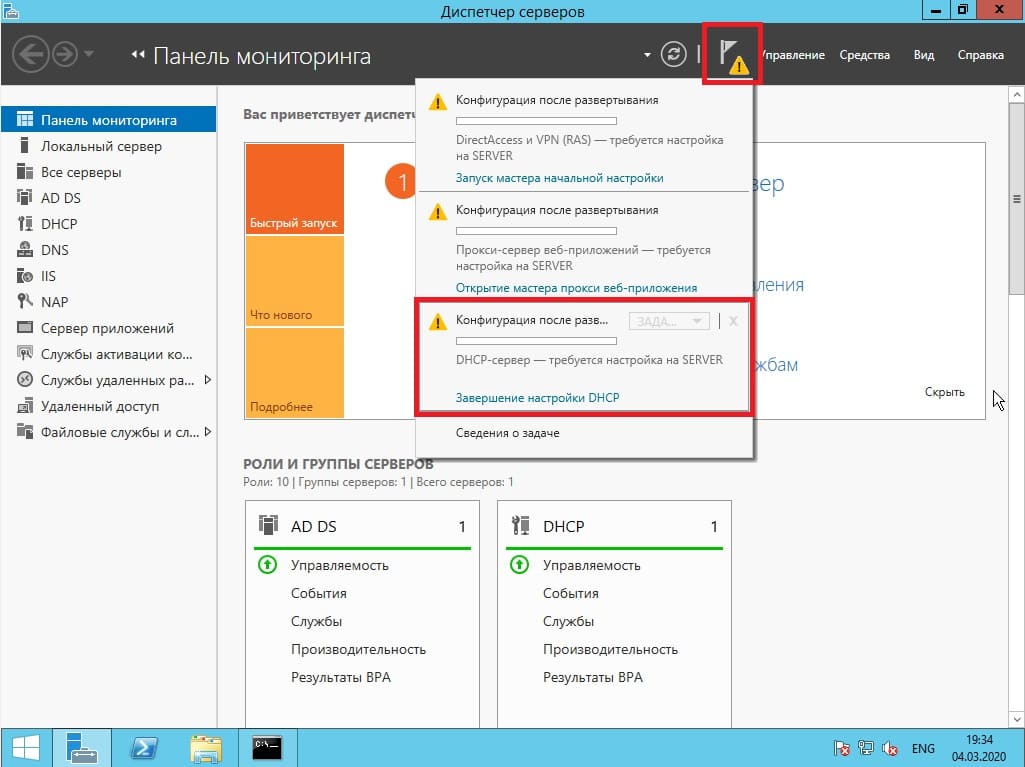

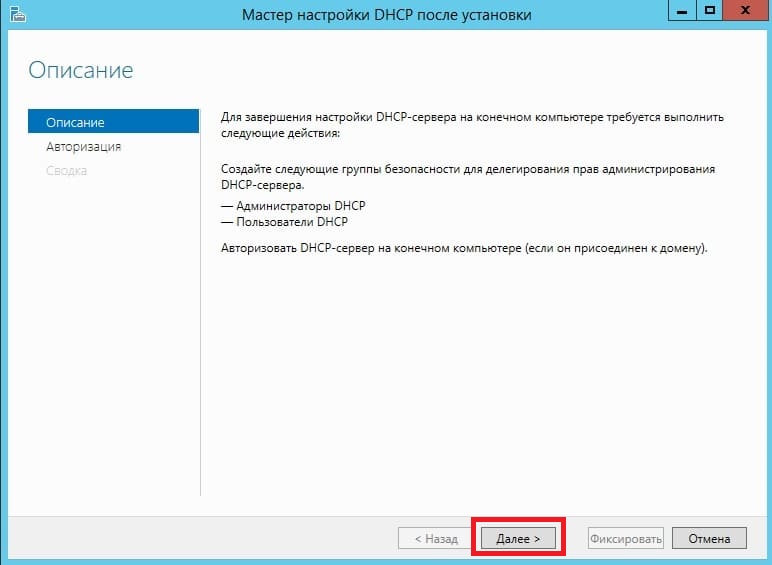

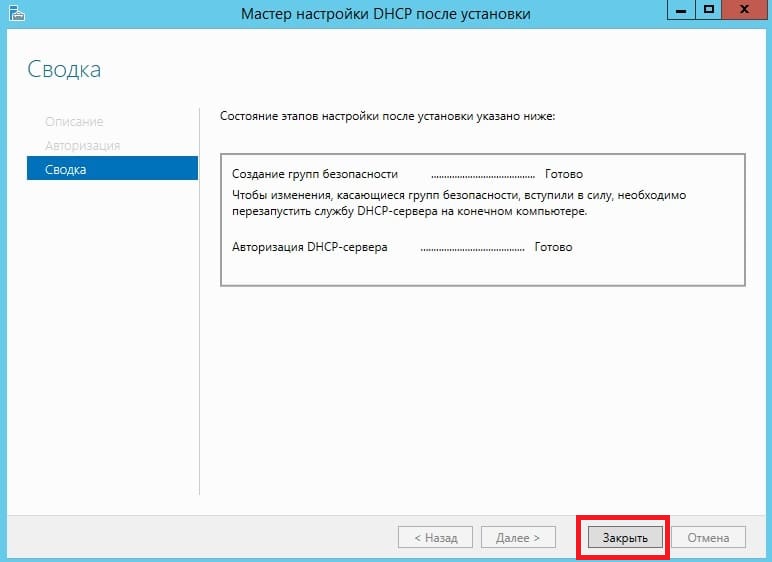

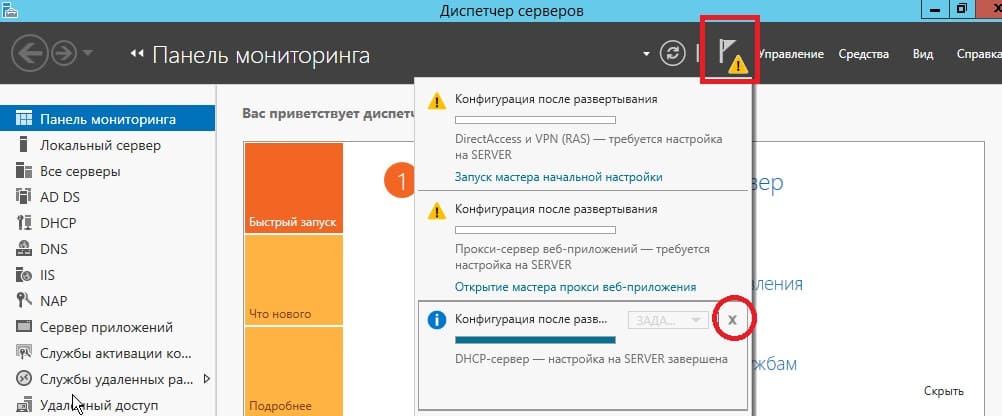

5) Теперь рассмотрим настройки DHCP (чтобы Ваш сервер мог раздавать свой диапазон IP адресов). Переходим в меню "Диспетчер серверов" и выбираем пункт "Завершение настройки DHCP".

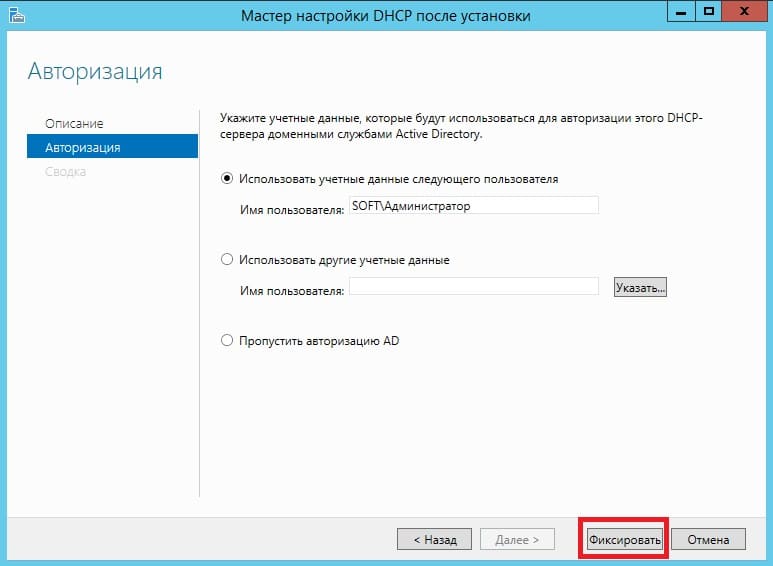

В меню "Авторизация" для удобства выбираем пункт "Использовать учетные данные текущего пользователя". И нажимаем "Фиксировать".

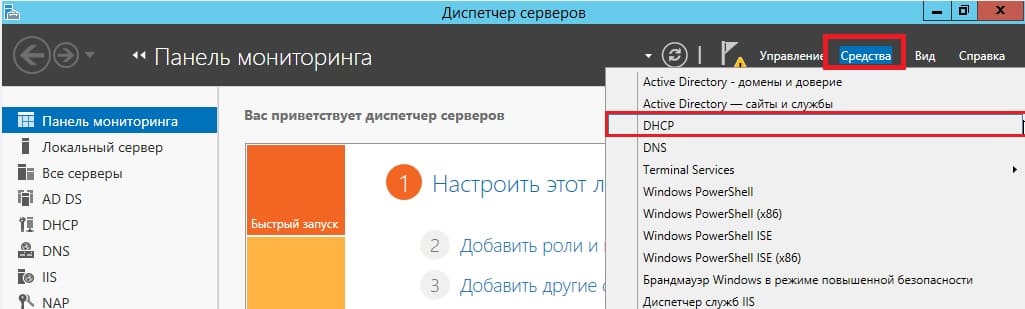

Теперь заходим в меню "Средства" => DHCP.

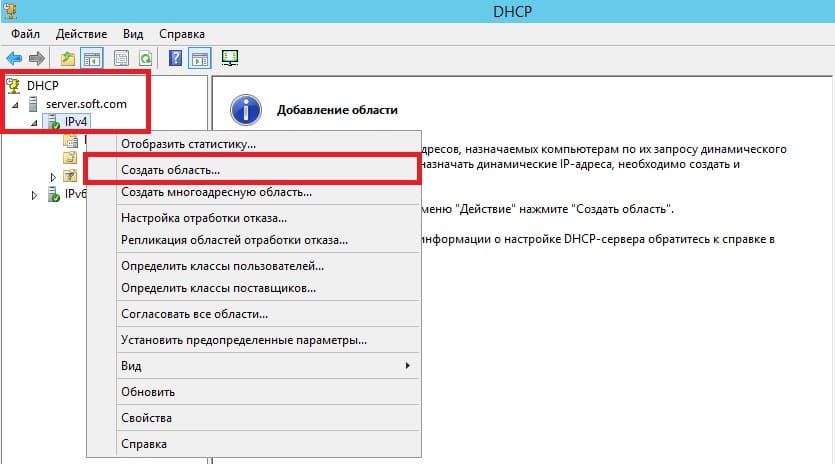

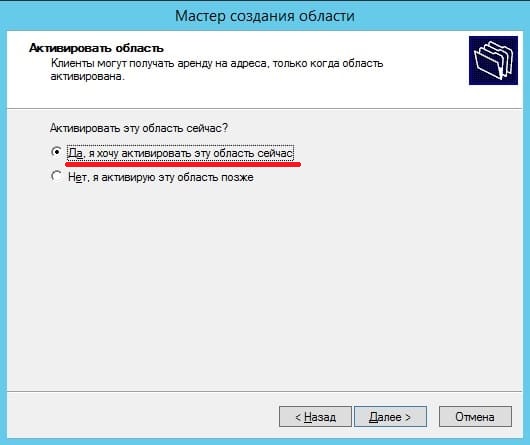

Разворачиваем дерево DHCP => "Имя вашего домена" => нажимаем на IPv4 правой кнопкой мыши => Создать область.

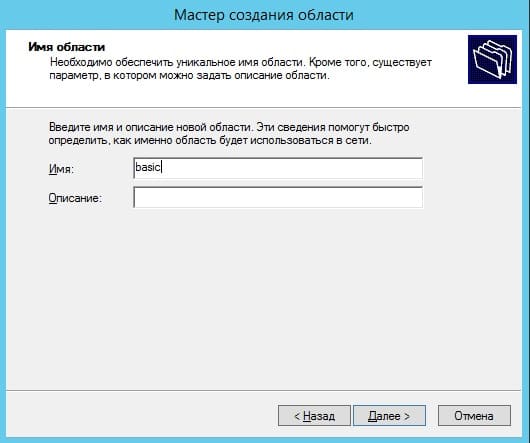

Задаем имя области, как пример "Basic", Вы можете задать любое название.

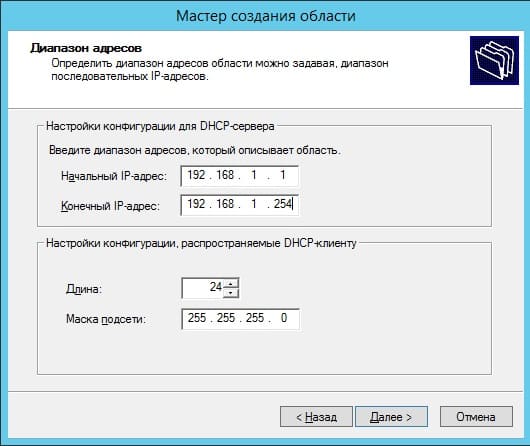

Теперь прописываем диапазон IP адресов, который будет раздавать Ваш сервер путем DHCP. Например 192.168.1.1/245. Диапазон задается по Вашему желанию.

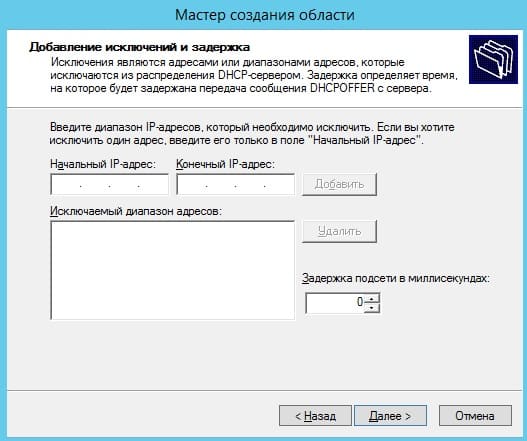

В следующем окне можете исключить какой-либо диапазон, например определенные IP адреса. На примере мы его пропустим.

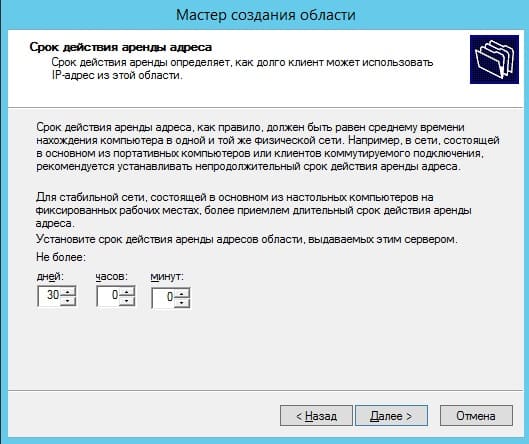

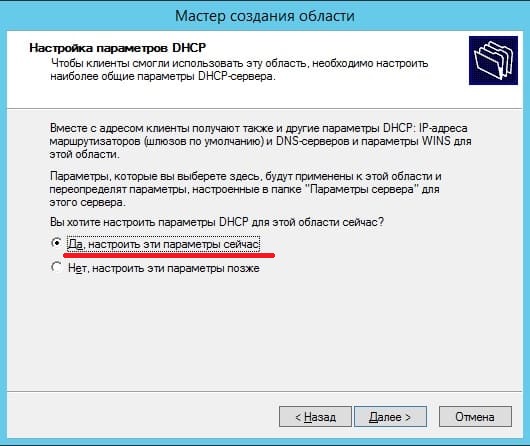

Задаем срок действия IP адреса для устройства, после которого динамически он сменится на другой. Можете задать любой срок в зависимости от Ваших задач, мы поставим 30 дней как пример.

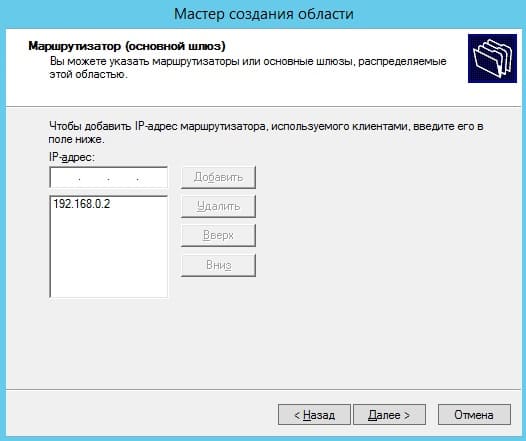

Можете добавить Ваш маршутизатор в эту область, либо пропустить этот шаг.

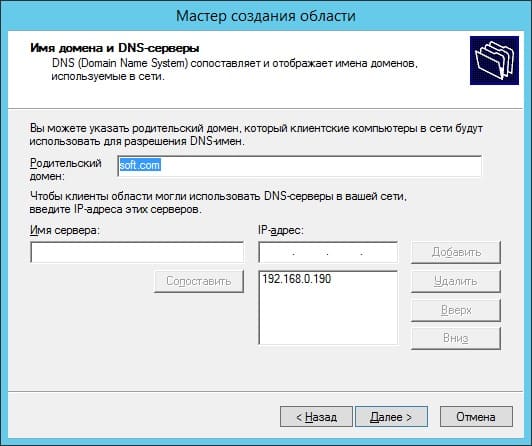

Укажите имя Вашего домена как родительский.

6) Теперь Вам можно уже настроить удаленные рабочие столы для пользователей. Для этого на Вашем сервере нужно лицензировать сервер удаленных рабочих столов. С инструкцией как происходит настройка RDP на сервере можете ознакомиться в нашей прошлой статье на следующей странице. Приобрести ключ активации для лицензирования Windows Server User/Device CAL можете в нашем каталоге. Быстрая доставка ключа в течении нескольких часов на Вашу электронную почту.

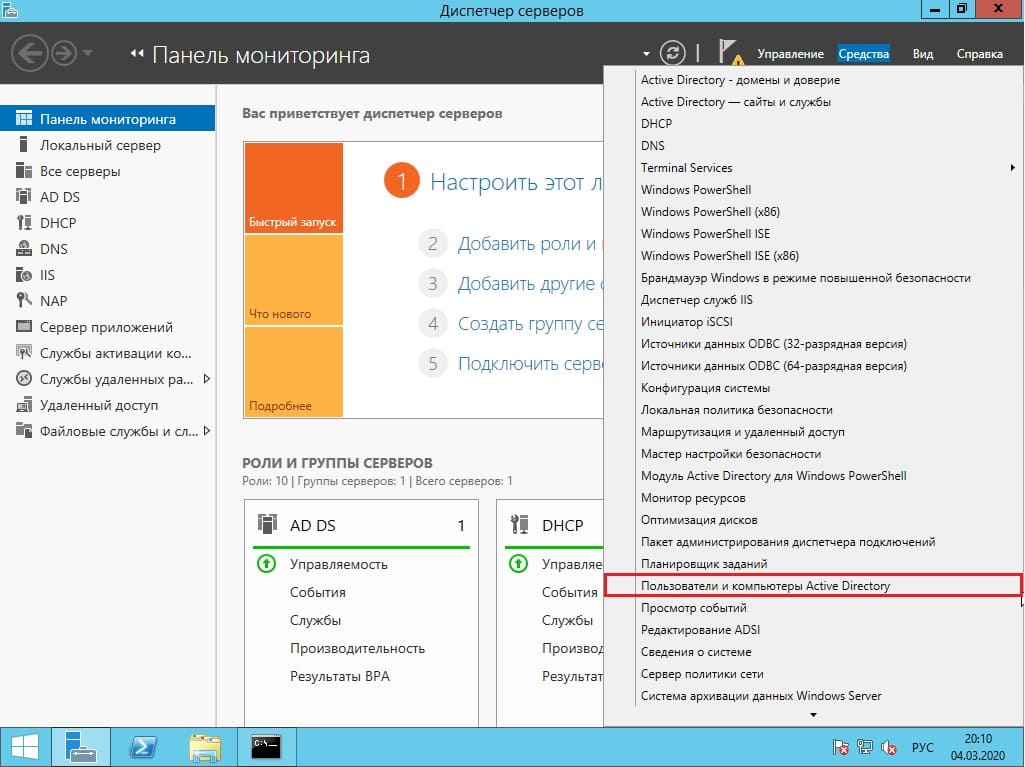

7) Теперь, после того как Вы успешно лицензировали сервер удаленных рабочих столов, можно добавить первого пользователя для подключения по RDP. Заходим в "Диспетчер серверов" => Средства => Пользователи и компьютеры Active Directory.

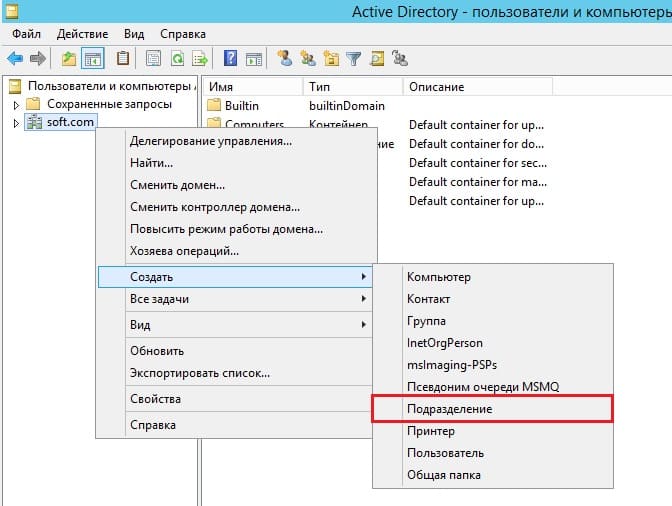

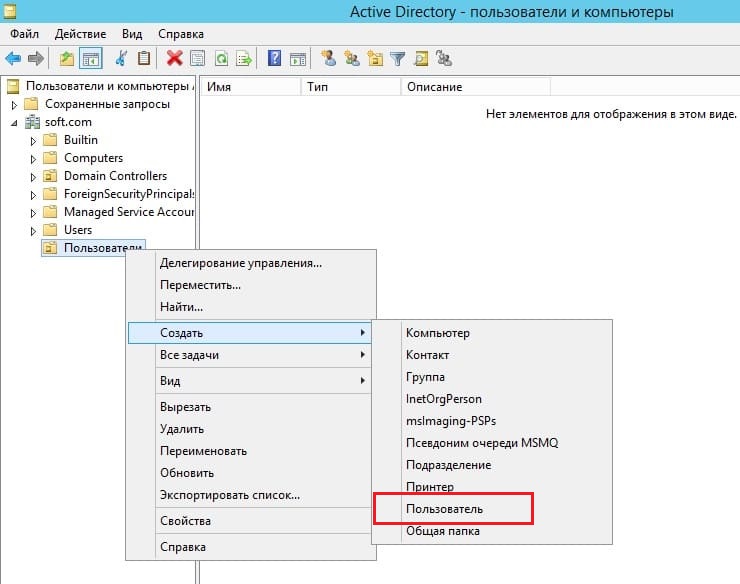

Разворачиваем дерево "Пользователи и компьютеры" => Правой кнопкой мыши на название Вашего домена или просто имя сервера => Создать => Подразделение.

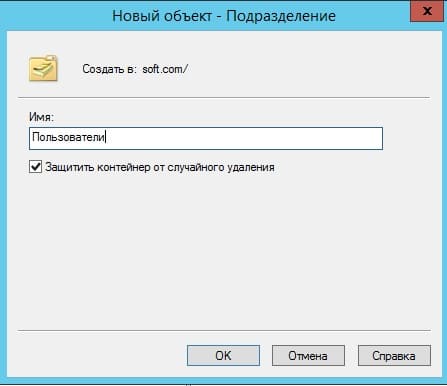

Чтобы было понятно, что за подразделение можете задать ему имя "Пользователи", или "Клиенты".

Далее в новом разделе "Пользователя" (в зависимости от того, как Вы назвали Ваше подразделение). Нажимаете на него правой кнопкой мыши => Создать => Пользователь.

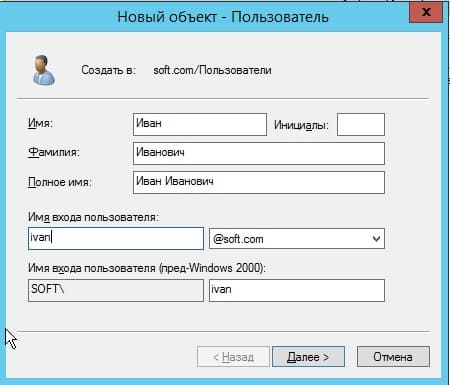

Теперь в карточке пользователя задаем параметры для пользователя, его имя, фамилию, имя для входа на латинице.

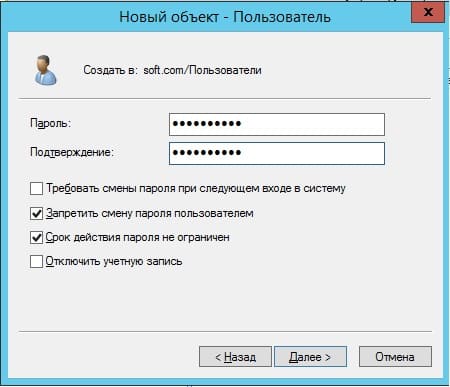

Задаем пароль для входа пользователю на сервер. Так же, по желанию, можете запретить смену пароля пользователям (желательно), поставить неограниченный срой действия пароля, чтобы в дальнейшем заново не задавать его.

Добавление пользователя закончено. Теперь по RDP пользователь может подключиться к серверу со своими данными.

Развертываем офисную сеть на Windows Server 2012 R2

Неожиданно! Но толи кризис кончился (на самом деле нет), толи работодатели совсем страх потеряли (на самом деле да), толи продукты Microsoft подешевели (на самом деле чуть-чуть), но все проблемодатели хотят, чтобы у них стоял Windows Server!

Так что я дочитал книжку Проектирование сетевой инфраструктуры Windows Server 2008 (так то я её с 2011 читаю, но сейчас за две недели прочитал от начала до конца) и решил развернуть сеть, дополнительно усложнив задачу взяв Windows Server 2012 R2, и кстати книг по нему нету! Книга очень помогает не смотря ни на что, ни на какие опечатки и недопечатки!

Цена Вопроса

Попробовать ничего не стоит, зарегистрировав себе Windows ID можно скачать ISO ознакомительную версию Windows Server 2012 R2 работающею 180 дней, и ISO ознакомительную версию Windows 8.1 Корпоративная(Хотя для работы офиса достаточно версии Профессиональная) работающей 90 дней!

Если попадется другая версия её можно растянуть (совершенно официально) на 30 дней, что достаточно для ознакомления, продлевая до 3х раз, по окончании, период активации командой:

slmgr -rearm

И так далее каждый чих оплачивается отдельно, плюс лицензия на каждого кто этот чих услышит! Но голый Windows Server Standart, все таки привлекателен для управления парком Windows компьютеров!

Установка

Буду устанавливать на VirtualBOX имея средненький процессор Intel i5-3470, и всего то 16 гигабайт памяти, уже можно не задумываться сколько виртуальных машин запущенно. В свойствах VM даем 2ядра, 2гига и 2 сетевых карты(режим Сетевой мост), подключаем скаченный ISO образ.

При установке я зачемто выбрал метод ввода Русский, лучше Английский оставить не трогать, далее выбираем Windows Server 2012 Standart Evaluation (Server with GUI) и пошла обычная установка как Windows 8.

Пароль должен выполнять требования сложности поэтому у меня он будет

123йцуЙЦУ

Настраиваем DNS

В Server Manager на вкладке Local server что-то вообще не-то, то что нужно прячется справа вверху Tools > DNS

Все нужные зоны создались при установке. Жмем на ITCOOKYSERVER > Properties в Interfaces убираем внешний, не зачем его слушать.

Смотрим вкладку Forwarders здесь прописался DNS со внешнего интерфейса как положено.

Пока мы в DNS можно подпортить зоны добившись блокировки запретных URL. Добавляем на нашем DNS сервер Forward lookup zone > Add new zone все по умолчанию до Zone name тут пишем домен второго уровня блокируемого сайт (имя.ком). Добавляем в эту новую зону новую A запись New Host вот так

Так же обнуляем кэш DNS сервера Clear Cache и за одно делаем Update Server Data File не знаю какая связь но если перезагружать Winodws 8 он грузится с неработающим DNS (если выкл вкл ПК такого не происходит) и это один из шагов которые помогают его заставить работать, но сначала после перезагрузки надо выкл вкл сетевую карту елси это не поможет тогда уже с DNS.

Короче блокировка работает но это такой хилый и не надежный способ по сравнению с прозрачным прокси сервером на SQUID+SAM

К Биллу Метро! Жмем!

[winkey]+[R]

cmd

ipconfig

IP не тот, правильно я загрузил Winodws до того как активировал область на DHCP сервере, он поискал DHCP нашел дальний и взял у него

ipconfig /release

ipconfig /renew

Вот взял у того кого нужно

Попытаемся пингануть локальную сеть за Windows Server 2012 сервером

ping 192.168.1.2

Нет ответа, правильно, Windows Server 2012 еще не настроен как маршрутизатор, по той же причине(ну почти) нет интернета, а вот DNS работает имена разрешаются в IP адреса.

Появляются новые вкладки в IPv4 > Static Routes прописываем как на картинке куда надо ходить за диапазоном 192.168.1.0

На маршрутизаторе 192.168.1.1 прописываем куда надо ходить за диапазоном 10.38.109.0, а как прописывать зависит от вашего маршрутизатора. Пошел пинг снаружи на 10.38.109.1

Компьюторы из двух сетей пингуют друг друга, но у сети 10.38.109.0 нет интернета, они гуляют под своими IP а шлюз 192.168.1.1 не дает интернет IPшникам не из своей подсети. Нужен NAT.

Далее если я из сети хочу зайти на 10.38.109.20 по RDP (да во-первых на нем надо разрешить удаленный доступ в свойствах) то я должен создать в записи Nat для Ethernet 2 в свойствах в Services and Ports проброс портов вот так:

Соответственно стучаться я должен по адресу внешнего интерфейся по соответствующему порту 192.168.1.177:35666!

Ну и Билл с ним! Считаю что все настроено для работы! Теперь идем к интересностям к шифрованию пакетов!

Во вкладке Options > Computers надо выбрать Use Group Policy or registry setting on computers что бы GPO разруливала.

Wsus заработал надо настроить пользователям его. Открываем Group Police Managment. Про GPO надо будет еще прочитать, удалю пока Defautl оставлю та что была под IPsec в неё и буду вносить изменения, она действует на всех Авторизованных пользователей(есть такая скрытая группа). В Computer Configuration > Polices > Administratev Tamplates > Windows Component > Windows Update редактриуем Specify Intranet Microsoft Update Service Location Properties включаем их Enable и указываем наш сервер:

Так же настраиваем Configure Automatic Updates

И включаем No auto-restart with logged on users for scheduled automatic updates installations выбираем Enable.

Перезагружаем пользовательский компьютер или обновляем у него администратором GPO

gpupdate /force

Вроде бы зафурычило, но почему то на сервере в WSUS не вижу во вкладке Computers хотябы одного статуса все нули. Пробовал:

wuauclt /detectnow

Не меняется ни чего, хотя на ПК пользователя вижу в log C:\Windows\WindowsUpdate.log ходит на сервер, но видимо обновлений нет, новых.

Устанавливаем роль сервера Active Directory Certificate Services все по умолчанию. Опять появляется это сообщенеи до настроить после настройки тут тоже по умолчанию галочку на Certifacate Athurity

К тому же надо настроить еще пару параметров в GPO тут Computer Configure > Polices > Administartiv Templates > Network > Offline Files> Encrypt The Offline Files Cache чтобы шифровать автономные файлы Enable.

И Computer Configure > Polices > Administartiv Templates > Windows Components > Search > allow Indexing Of Encrypted Files отключаем индексирование зашифрованных файлов, а вообщем в Windows Server 2012 нет уже это настройки!

Теперь загрузимся с Ubuntu и попытаемся открыт то что в зашифрованной папке

Не открывается и это уже хорошо! Только внимание шифруется не папка а каждый файл в нутри, прежде чем его кому то послать в свойствах надо убрать галку шифровать, как мне кажется.

Еще можно вынут жетский диск из локального ПК и подключить к Серверу, на виртуальке это проделал все читается. ПОЧЕМУ НЕЛЬЗЯ DRAЧИТЬ ПОД АДМИНОМ НА ПОЛЬЗОВАТЕЛЬСКОМ ПК.

Читайте также: