Настройка nps windows 2008 r2

Обновлено: 03.07.2024

Есть ли у кого-то опыт в этом деле? Может кто-то дать ссылк на желательно русское описание.

Я почему-то натыкаюсь только на англиские описания и не для 2008r2. и не могу разобраться.

Лучший результат пока на системе:

клиент(вин7)

радиоточка cisco (с авторизацией на удаленном radius-сервере)

dhcp и dc и nps на одном серваке 2008r2

нажимая всякие кнопки удалось добиться:

1. Подключение невозможно, так как клиент не подходит ни под одну политику. хотя есть палитика для всех в любое время разрешить.

2. Подключение невозможно так как сервер не поддерживает данный тип eap.

p.s. если что-то кто-то знает - пишите, я подробней все расскажу.

p.p.s. на пример не обращайте внимания, дайте руководств плиз.!

Добавлено:

Короче сейчас выходит так, что несовпадают версии или методы EAP проверки для точки cissco и server 2008 R2. Ктонить может подсказать как вобще работают сертификаты?

Добавлено:

и еще не удается настроить комутатор d-link 3828 на работу с radius-сервером NPS.

Если на коммутаторе выбираю "авторизоваться на радиусе, по портам, EAP методом, клиентский компьютер с winXP говорит, что неудалось найти сертификат для этого подключения. А в логах радиус сервера, нет никаких отметок даже о попытках авторизации клиента на нем.

Добавлено:

набор step-by-step мануалов тут нашел и прочитал мануал "Windows Server 2008 Network Policy Server (NPS) Operations Guide.doc"

сделал все по нему, эфекта конечно нет, но убедился, что до этого тоже все делал правильно.

Видимо покачто я чего-то не понимаю как это работает. Помогите разобраться.

(да простит меня модератор . )

Отчасти помогло, но осталась проблема, вин7 не хочит заходить в сеть, пока не запустишь "средство диагностики проблем сети"

тогда он что-то крутит вертит и заходит. до этого - тупо висит.

Добавлено:

ну а ХП СП3, вобще никакими силами не заходит через коммутатор d-Link 3828.

upd: с помощью netsh nps импортировал в политику 140 фильтров (правил), открывю в политике фильтры входа, вижу список, при нажатии на ОК окно со списком не исчезает, удаляю 10 строк, чтобы получить 130 и все отлично сохраняется.

Сегодня речь пойдет об установке и настройке VPN сервера на Windows Server 2008 в связке с Network Policy Server (NPS), который будет выполнять роль RADIUS сервера, а также будет защищать нашу сеть с помощью сетевых политик.

Для начала определимся для чего нам нужно устанавливать и настраивать VPN? Чаще всего VPN используется для предоставления доступа в свою сеть из вне, по защищенному каналу. Но тут нужно подумать, является это для Вас лучшим решением или можно обойтись и без VPN (например «Удаленный рабочий стол»). Но если у Вас нет другого выхода, кроме как настраивать VPN, то давайте приступим.

Для начала расскажу, в каких условиях мы будем все это дело настраивать.

- Во-первых, на базе службы каталогов Active Directory Windows Server 2008;

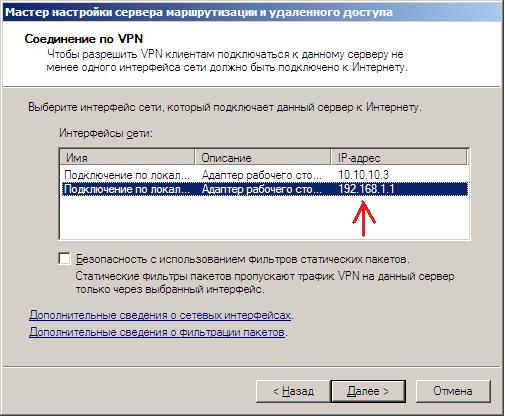

- Во-вторых, обычно второй сетевой интерфейс, который слушает входящие звонки, имеет внешний IP адрес, я для тестов буду использовать просто другую локальную сеть. Предполагается, что у нас на сервере имеется два сетевых интерфейса:

Первый (локальный)

10.10.10.3

255.255.255.0

Второй (как бы выход в инет, т.е. этот интерфейс будет принимать входящие подключения)

192.168.1.1

255.255.255.0

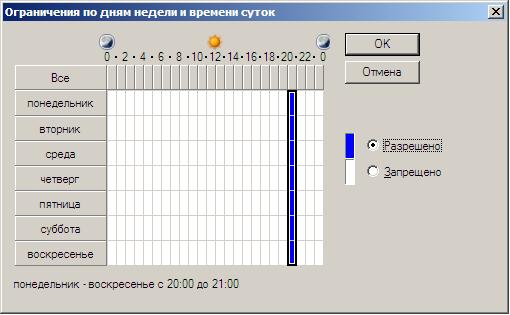

Задача. Настроить VPN сервер и NPS сервер. При этом клиенты VPN сервера должны подключаться только в определенное время (с 20:00 до 21:00) в другое время им запрещено входить в сеть.

Для начала создайте группу безопасности в оснастке Active Directory «Пользователи и компьютеры». Для того чтобы в нее помещать пользователей, которые будут иметь возможность подключаться к сети по VPN.

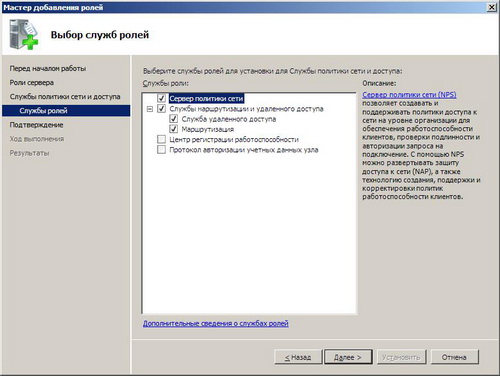

Установка ролей сервера для VPN и NPS

Далее можно переходить к установке необходимых ролей сервера. В качестве VPN сервера у нас будет выступать «Служба маршрутизации и удаленного доступа», а в качестве RADIUS сервера будет выступать «Сервер политики сети». Для установки как обычно зайдите в «Диспетчер сервера» и добавьте роль «Служба политики сети и доступа». На вкладке «Службы ролей» поставьте необходимые галочки (как на картинке).

Настройка службы маршрутизации и удаленного доступа для VPN

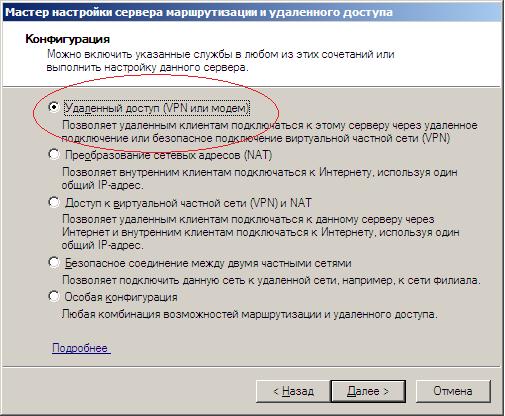

После того как все установилось можно переходить к настройке «Службы маршрутизации и удаленного доступа». Для этого запустите соответствующую оснастку в администрирование. Запускайте мастер настройка сервера (правой кнопкой «Настроить и включить маршрутизацию и удаленный доступ»).

Выбирайте «Удаленный доступ (VPN или модем)» как на картинке (мы сейчас будем настраивать только удаленный доступ, NAT настраивать не будем, у нас нет такой задачи, поэтому выбираем самый первый пункт).

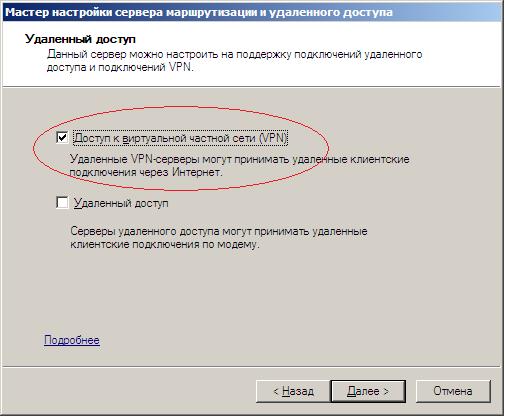

Далее выбираем «Доступ к виртуальной частной сети (VPN)».

На следующем этапе выбирайте интерфейс, который будет слушать входящие звонки, т.е. именно по этому адресу клиенты будут к нам подключаться (в настоящих условиях это интерфейс который смотрит в Интернет).

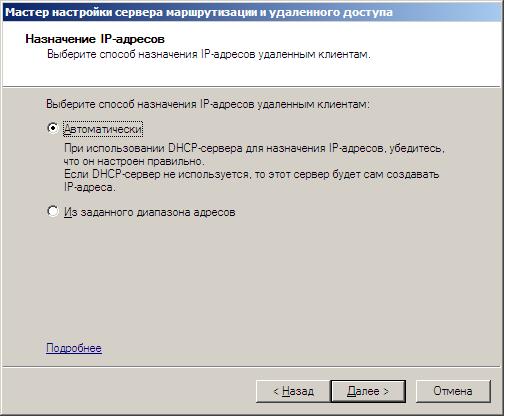

Далее выберете способ раздачи IP адресов клиентам, которые будут подключаться, другими словами, для того чтобы пользователь находился в одной сети, ему необходимо присвоить соответствующий IP адрес. Существует два способа это сделать:

- Раздать через DHCP;

- Задать вручную диапазон.

Первый вариант можно использовать тогда, когда у Вас настроен DHCP сервер в Вашей сети. Весь процесс выглядит так – если Вы выбрали этот вариант «Служба маршрутизации и удаленно доступа» сразу займет на DHCP сервере 10 IP адресов, поэтому не удивляйтесь, почему у Вас на DHCP сервере появились занятые ip-ки с уникальном кодом RAS. Кстати если одновременных подключений будет больше 10, то RAS займет еще 10 и так далее, т.е. занимает сразу по десять штук.

Если Вы не хотите использовать DHCP, то просто на всего выберете соответствующий пункт и задайте диапазон IP адресов.

Примечание! Если Вы решили задать вручную и при этом у Вас работает DHCP сервер, то задавайте тот диапазон, который не будет пересекаться с выдачей DHCP, или просто на DHCP сервере задайте диапазон исключений, IP адреса которого не будут выдаваться, а здесь Вы его укажите для выдачи.

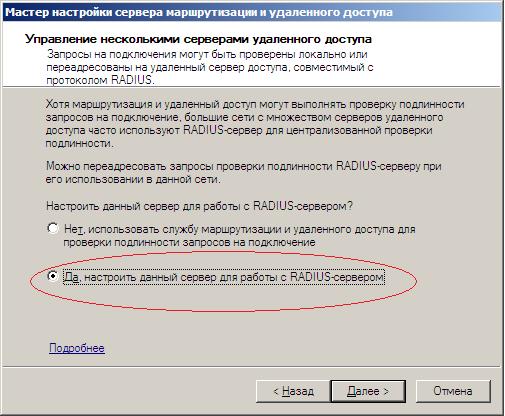

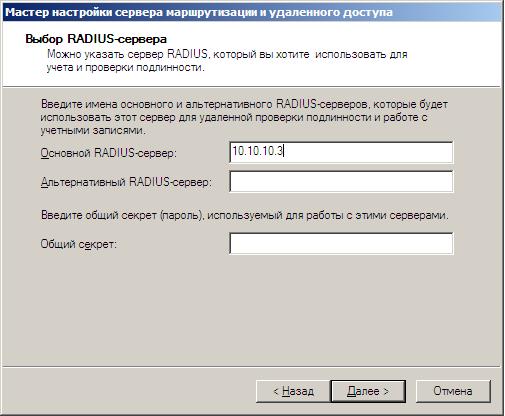

На следующем этапе Вам предложат выбрать способ проверки подлинности запросов на подключение. Здесь у Вас снова два варианта: первый, сама служба будет это делать, а второй RADIUS сервер, как раз второй вариант мы сегодня и рассматриваем.

Далее предстоит выбрать адрес основного RADIUS сервера, так как основным сервером являемся мы сами, то и пишем наш IP адрес: 10.10.10.3

Все жмите готово, у Вас при этом настроится DHCP сервер для совместной работы с данной службой.

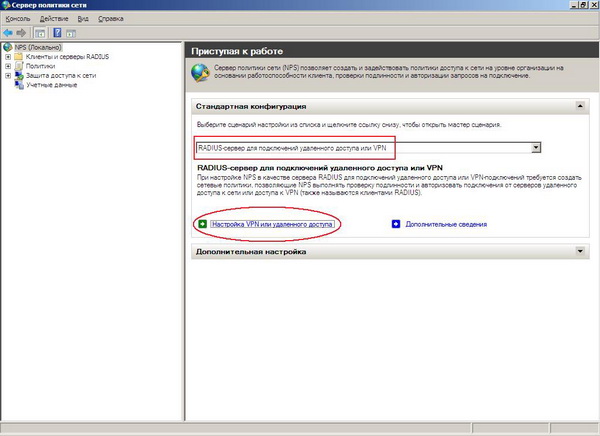

Настройка Network Policy Server (NPS)

Теперь переходим к настройке Network Policy Server (NPS) для этого запускайте оснастку «Сервер политики сети». Для начала зарегистрируйте этот сервер в AD, правой кнопкой «Зарегистрировать сервер в AD». Потом можно выключить политики, которые создались по умолчанию (также легко, правой кнопкой выключить). Затем можете запускать мастер настройки сервера.

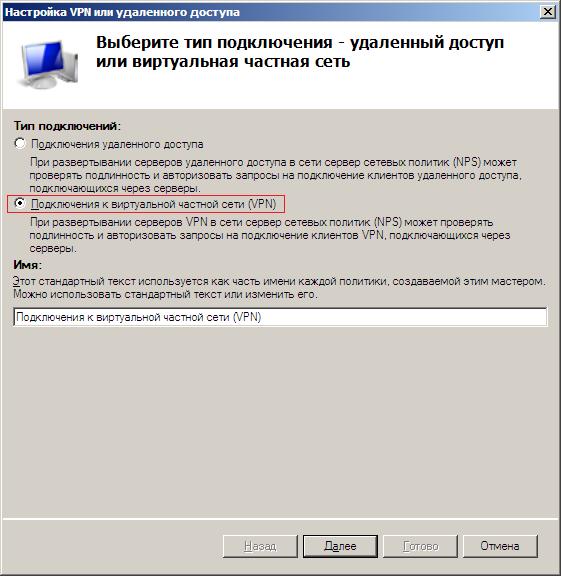

Сначала выбираете тип подключения и можете задать имя Ваших политик, я например не изменял, а оставил все по умолчанию.

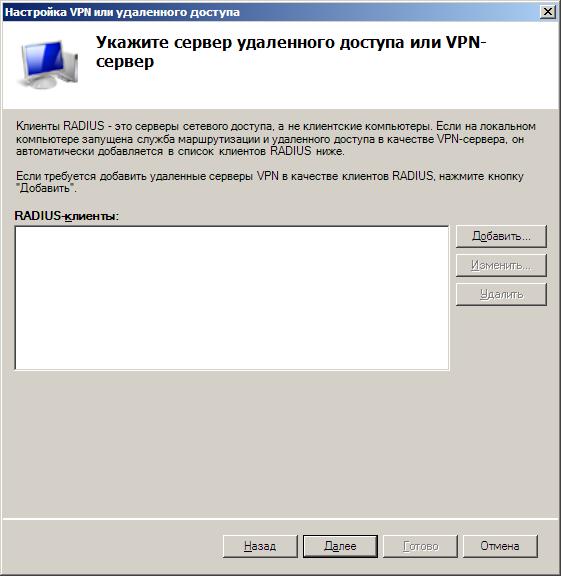

Затем можно указать клиентов RADIUS сервера. Под этим понимается сервера, которым нужны услуги RADIUS сервера, например наш VPN сервер, но так как он находится на нашем локальном компьютере, то здесь можно ничего не заполнять.

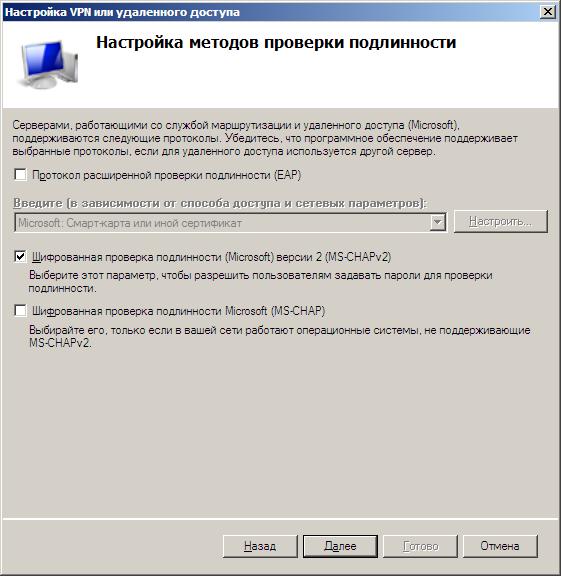

На следующем этапе у Вас спросят, какой метод проверки подлинности Вы хотите использовать, выберите вариант MS-CHAPv2.

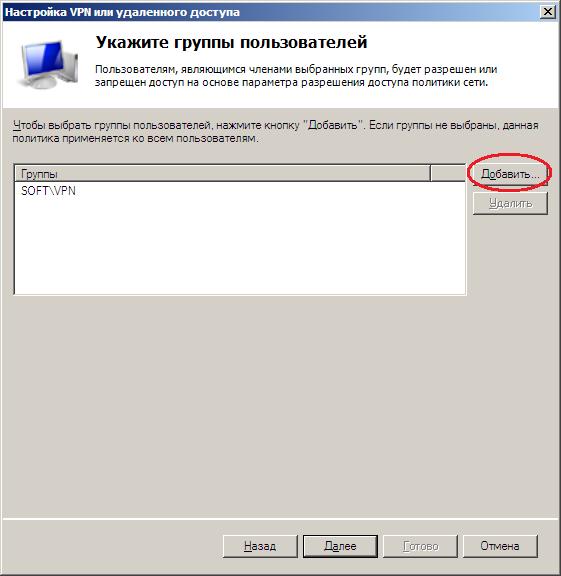

Далее добавьте группу пользователей, которые имеют право на подключения к VPN серверу. Свою группу я назвал VPN.

Потом Вас попросят настроить ip-фильтры, но мы этого делать не будем, жмем далее и попадаем на этап настройки шифрования, здесь опять ничего не меняем (по умолчанию все галочки включены). Переходим к следующему этапу, где необходимо указать «Имя сферы» мы это тоже пропускаем и жмем далее, где нам уже скажут, что настройка прошла успешно. Жмем «Готово».

Теперь можете раскрыть политики, выберете «Политики запросов на подключение» нажмите правой кнопку на созданную Вами политику и нажмите свойства, перейдите на вкладку условия и нажмите добавить. Найдите там раздел «Ограничение по дням недели и времени суток» и жмите еще раз добавить. Настройте время так, как Вам нужно, для нашей с Вами тестовой задачи это с 20:00 по 21:00.

Теперь можно переходить к тестированию, в настройках подключения клиента указываем адрес 192.168.1.1 (в реальность внешний IP адрес или DNS имя).

Все, на этом наша с Вами тестовая задача выполнена. Но сразу могу сказать, что возможностей у NPS сервера очень много и Вы можете задавать свои сетевые политики для своей локальной сети, при выполнении некоторых условий. Например, компьютеры должны быть в домене и у них должен быть включен NAP агент. Но об этом и многом другом будем разговаривать в следующих статьях.

Если в организации имеется большое количество сетевых устройств, таких как маршрутизаторы, коммутаторы, сетевые принтеры, контроллеры управления ИБП и др., – рано или поздно может встать вопрос о централизации управления этими устройствами. Понятие централизации управления в данном контексте является очень широким и мы в данной заметке рассмотрим одну из его составляющих – централизация функций аутентификации/авторизации/контроля доступа к этим устройствам. Реализацию этих функций можно найти в программных и программно-аппаратных вариантах у разных производителей оборудования, но если речь идёт об унификации этих функций в парке устройств разных производителей, - на помощь нам приходит протокол RADIUS . Любой уважающий себя производитель сетевого оборудования имеет на сегодня для своих устройств поддержку этого протокола.

Рассмотрим на практике случай, когда в организации имеется некоторое количество источников бесперебойного питания (ИБП) фирмы APC с установленными в них контроллерами управления APC Web/SNMP Management card.

Для сетевого доступа на каждый из таких контроллеров, как правило, используются встроенные в эти контроллеры учетные записи пользователей трёх категорий доступа:

- Полный административный доступ

- Доступ на чтение с функциями управления клиентами ИБП

- Доступ “только на чтение”

Встроенная в эти контроллеры поддержка протокола RADIUS позволит нам использовать вместо встроенной аутентификации аутентификацию на основе учетных записей Active Directory. Чтобы реализовать этот механизм поэтапно рассмотрим процесс установки/настройки сервера RADIUS на базе Windows Server 2008 R2 и последующей настройки ИБП. В качестве аппаратных исходных данных будут выступать ИБП APC с установленными контроллерами управления:

APC AP9619 Web/SNMP Management card

Hardware Revision: A10

Application Module - sumx - v3.7.2 - 02/02/2010

APC OS (AOS) - aos - v3.7.3 - 02/02/2010

Итак, поднимаем виртуальный сервер с Windows Server 2008 R2 SP1 на борту, устанавливаем на него все текущие обновления с WSUS. В нашем случае имя сервера будет KOM-AD01-NPS01.

На этом сервере о ткрываем оснастку Server Manager, переходим в раздел Roles и в секции Role Summary вызываем мастер добавления ролей - Add Roles

В открывшемся мастере на шаге выбора ролей отмечаем роль Network Policy and Access Services.

На шаге выбора служб роли в нашей ситуации достаточно будет выбрать только службу Network Policy Server.

После того как установка роли успешно завершена, открываем оснастку Network Policy Server (nps.msc) через Панель управления > Administrative Tools

Для начала использования нужных нам функций сервера в доменной инфраструктуре необходимо провести его регистрацию в AD. Для этого в корне консоли правой кнопкой мыши откроем контекстное меню и выберем пункт меню Register server in Active Directory

При этом мы должны подтвердить наше намерение дать серверу полномочия в домене на чтение свойств учётных записей пользователей, касающихся удалённого доступа.

Теперь нам нужно внести на наш NPS сервер информацию о всех наших клиентах RADIUS. Для этого в дереве консоли NPS развернём раздел RADIUS Clients and Servers и на элементе RADIUS Clients откроем контекстное меню и выберем пункт New

В открывшемся диалоговом окне заполним поля Friendly name и Client address (IP or DNS) указав имя которое мы зарегистрировали предварительно в DNS для контроллера управления одного конкретно взятого ИБП.

Значение поля “Friendly name” может отличаться от DNS имени. Оно потребуется нам в дальнейшем для идентификации конкретного сетевого устройства при создании политик доступа - Remote Access Policy. Опираясь на это имя мы сможем задавать например маску по которой будут обрабатываться определённой политикой доступа несколько разных RADIUS клиентов.

В поля Shared Secret и Confirm shared secret введём пароль, который будет прописан в настройках UPS контроллера для подключения к серверу RADIUS.

Переключимся на закладку Advanced и выберем в списке вендоров оборудования RADIUS Standard, так как APC не представлен в этом списке.

Для того чтобы в дальнейшем настроить политики доступа, которые будут опираться на доменную аутентификацию, нам нужно создать в домене соответствующие локальные группы безопасности, в которые буду включены пользователи, которым можно будет получать доступ к контроллерам управления ИБП.

Так как контроллеры APC, как отмечалось ранее ранее, поддерживают три основные роли доступа, возможно будет удобно создать три соответствующие группы безопасности. При этом, стоит обратить внимание на то, что для пользователей, которые будут включаться в эти группы должно быть установлено разрешение в домене, дающее право удалённого доступа.

С помощью политик доступа мы произведём связку созданных ранее записей о клиентах RADIUS и доменных групп безопасности, определяющих уровень доступа к контроллерам ИБП. То есть в нашем случае будет создано три политики доступа.

Итак, создадим первую политику, определяющую полный административный доступ к контроллеру ИБП. В дереве консоли NPS в разделе Policies > Network Policies откроем контекстное меню и выберем пункт New.

В открывшемся мастере создания политики введём название создаваемой политики (пусть например оно будет созвучно с группой доступа) и выберем тип соединения Unspecified

На следующем шаге Specify conditions нам нужно добавить условия при которых будет применяться данная политика RADIUS. Добавим два условия, – чтобы пользователь, проходящий авторизацию, входил в определенную доменную группу безопасности, и устройство, к которому осуществляется доступ, имело определённое имя. Через кнопку Add добавим сначала условие выбрав тип Windows Group

В открывшемся окне добавления групп добавим сделанную ранее в домене группу безопасности которая будет служить для предоставления административного доступа. Здесь важно понимать, что использование встроенных групп безопасности таких как, например, Domain Admins не является хорошей практикой с точки зрения безопасности.

Затем добавим второе условие по свойству Client Friendly Name

В качестве значения можно использовать как конкретные “Friendly name” устройств так и их маску, например в нашем случае политика будет применяться ко всем клиентам RADIUS у которых в свойствах атрибута “Friendly name” указано значение начинающееся с “KOM-AD01-UP”

В итоге, в нашем случае, список условий будет выглядеть так:

На следующем шаге Specify Access Permission укажем, что данная политика является политикой, разрешающей доступ - Access granted

На следующем шаге Configure Authentication Methods отключим все методы аутентификации и включим метод Unencrypted authentication (PAP, SPAP), так как контроллеры ИБП APC в нашем случае поддерживают только этот метод.

При этом мы получим предупреждение о том, что выбранный метод является не безопасным и для того, чтобы оставить выбор в силе, нужно нажать - No.

На следующем шаге настройки дополнительных ограничений Configure Constraints можно ничего не изменять

На шаге конфигурационных настроек Configure Settings в разделе настроек стандартных атрибутов RADIUS удалим имеющиеся по умолчанию там два атрибута и добавим новый по кнопке Add.

В открывшемся окне выбора стандартных атрибутов, выберем Service-Type и нажмём Add.

Переключатель значения атрибута Attribute value установим в положение Others и из выпадающего списка выберем значение Administrative

В итоге список стандартных атрибутов RADIUS в нашем случае будет иметь только одну позицию:

После этого перейдём на шаг завершения создания новой политики доступа, получив сводную информацию о заданных нами настройках.

По аналогии создаём вторую политику с д оступом на чтение с функциями управления клиентами ИБП и при её создании в качестве стандартного параметра RADIUS выбираем Service-Type равный значению Logi n

Затем так же создаём третью политику с доступом “только на чтение” и при её создании в качестве стандартного параметра RADIUS выбираем Service-Type равный значению Authorize only

При создании и планировании политик обратите внимание на то что имеет значение их порядок. Политики обрабатываются сверху вниз, и когда получается что все условия в очередной политике соблюдены, их дальнейшая обработка прекращается. То есть с точки зрения безопасности и разруливания конфликтов между политиками правильней будет располагать политики в порядке возрастания административных полномочий.

Подключаемся к контроллеру управления ИБП APC например через Web-интерфейс используя его встроенную учетную запись администратора, переходим на закладку Administration > Security > Remote Users Authentication и включаем опцию RADIUS, then Local Authentication

Включение этой опции позволит нам в качестве основного режима аутентификации использовать наш сервер RADIUS, а в случае его недоступности (например в случае остановки службы) будет активироваться режим локальной аутентификации.

В настройках RADIUS указываем имя нашего сервера NPS и пароль, который мы использовали ранее в консоли NPS когда создавали запись об этом клиенте RADIUS.

Итак, после сохранения настроек выполняем выход из сеанса администрирования контроллером ИБП и входим заново используя доменную учетную запись (без доменных префиксов)

Если мы всё сделали правильно, то успешно пройдём авторизацию на нашем RADUIS сервере и в соответствии с нашими политиками доступа NPS получим определённый набор полномочий на контроллере ИБП. На закладке Logs мы сможем увидеть информацию о наших сессиях входа/выхода.

- 6278 -Network Policy Server granted full access to a user because the host met the defined health policy

- 6272 - Network Policy Server granted access to a user

- 6273 - Network Policy Server denied access to a user

Так что же такое NPS и как он может помочь мне?

Что такое Windows Server 2008 Network Policy Server?

NPS – это не просто замена для IAS, он делает то же что и IAS, и гораздо больше. Хотя многие из нас будут делать то же, что делали с IAS в Windows 2003, когда установят NPS, но все же с NPS перед нами открываются абсолютно новые функциональные возможности.

Вот те же функции NPS, которыми обладала IAS:

- Маршрутизация LAN и WAN трафика.

- Открытие доступа через ВЧС и dial-up соединения.

- Создание и внедрение доступа к сети через ВЧС или dial-up соединения.

Например, NPS может обеспечить следующие функции:

- Службы ВЧС (VPN Services)

- Службы Dial-up

- 802.11 защищенный доступ

- Маршрутизация & Удаленный доступ (Remote Access (RRAS))

- Предлагает аутентификацию через активную директорию (Windows Active Directory)

- Управление доступом к сети с помощью политик

NPS обладает новыми функциями, связанными с Защитой Доступа к Сети (Network Access Protection (NAP)). Например, System Health Validators, Remediation Server Groups, Health Polices, и т.д.

Как установить NPS?

NPS является компонентом Windows 2008 Server. Это означает, что вы устанавливаете его путем добавления компонента, как показано на рисунке 1:

Затем выбираете политику сети и сервисы доступа (Network Policy and Access Services):

У вас появится окно с полным обзором информации о NPS, как на рисунке 3:

Теперь выбираем сервисы для этой роли, которые мы хотим установить. Обратите внимание, что если вы захотите установить протоколы Health Registration Authority или Host Credential Authorization, вам будет предложено установить больше ролей для вашего сервера (например, IIS веб-сервер). Оба этих сервиса связаны либо с Microsoft NAP, либо с Cisco NAC.

Продвигаясь дальше по этому списку, сервис Network Policy Service представляет собой RADIUS сервер, который встречался в IAS. Сервисы RRAS – это вторая часть, которая традиционно была включена в IAS. Когда эти элементы отсутствуют, вы можете избирательно устанавливать выбранные компоненты.

После того как вы определились с выбором и нажали Далее, у вас появится последнее окно подтверждения, где нужно нажать Установить.

По окончании установки должно появиться окно, как показано на рисунке 6:

Как управлять NPS?

Если вы хотите использовать традиционные функции IAS, самый простой способ управления службами вашего нового сервера NPS заключается в использовании Windows 2008 Server Manager. В Server Manager вы найдете пункт роли (Roles), а в этом пункте вы найдете Network Policy and Access Services, как показано на рисунке 7:

Как вы видите, есть три сервиса, ассоциируемых с NPS, сервер политики сети (network policy server (с названием IAS)), менеджер соединений удаленного доступа (remote access connection manager (RasMan)) и служба маршрутизации и удаленного доступа (routing and remote access service (RemoteAccess)). Тем, кто использует IAS, эти названия покажутся знакомыми.

Для конфигурирования и управления отдельными службами Network Policy Server (NPS) в Windows 2008 Server есть новый административный инструмент под названием Network Policy Server.

Когда он загружен, он выглядит примерно так:

И все же это не просто измененный интерфейс и переименованные элементы IAS, принципиальная разница заключается в функциональных возможностях в области защиты доступа к сети, которыми обладает NPS.

Архитектура сервера Network Policy Server

Как видно на схеме, сервер NPS, который мы установили в этой статье, является лишь частью большой инфраструктуры NPS. Не все эти части являются обязательными. Выбор частей этой инфраструктуры, зависит от той функции, которую вы собираетесь выполнять.

Например во введении я говорил о том, что хочу использовать NPS для аутентификации сетевых устройств Cisco, использующих RADIUS. Для этого мне потребуется лишь сервер NPS RADIUS и Network Policy Server (NPS). Маршрутизатор Cisco (или другое сетевое устройство) будет клиентом NPS RADIUS. Сервер NPS RADIUS – это то, что принимает запросы на аутентификацию сертификатов пользователя из сетевого устройства. Сервер NPS RADIUS обычно связывается с Network Policy Server с тем, чтобы убедится, что последний принимает запросы аутентификации от клиента RADIUS, что политика соответствует, что мандаты отправлены (обычно в активную директорию Windows) на подтверждение. Если они подтверждены, принятый запрос аутентификации отправляется обратно клиенту NPS RADIUS (сетевому устройству, в моем примере, маршрутизатору Cisco).

Заключение

Читайте также: