Настройка парольной политики astra linux

Обновлено: 04.07.2024

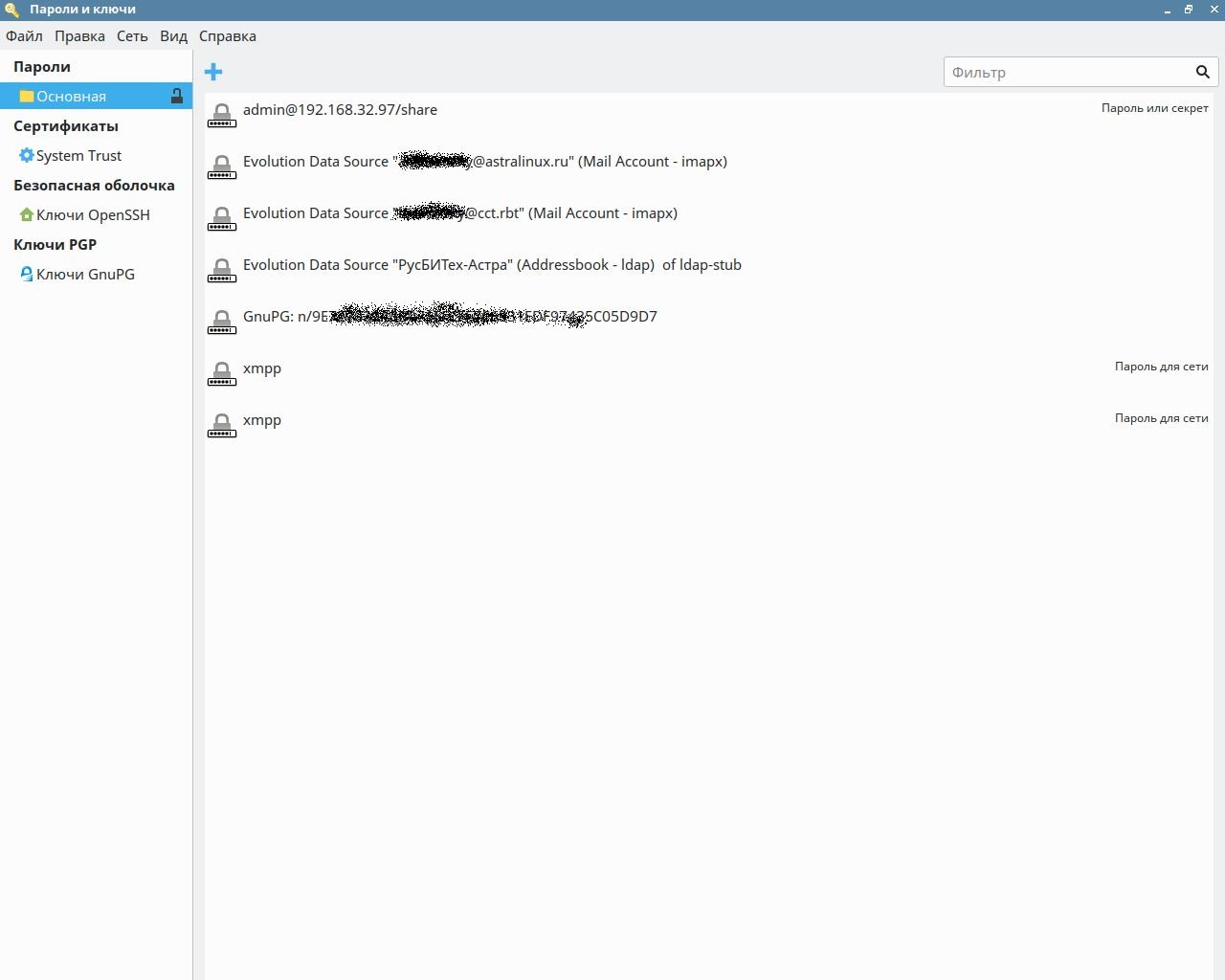

Seahorse — входящее в состав репозитория Astra Linux Common Edition графическое приложение для управления PGP и SSH ключами.

Приложение поддерживает интеграцию с Nautilus, gedit и почтовым клиентом Evolution для защитного преобразования данных.

Также имеется поддержка работы с серверам ключей HKP и LDAP.

Программа основана на GnuPG и распространяется как свободное программное обеспечение под лицензией GNU GPL.

Данная статья применима к:

- Astra Linux Special Edition РУСБ.10015-01 (очередное обновление 1.6)

- Astra Linux Special Edition РУСБ.10015-16 исп. 1

- Astra Linux Common Edition 2.12

Установка пакета

Пакет seahorse включен в репозиторий Astra Linux Common Edition и может быть установлен с помощью графического менеджера пакетов или из командной строки командой:

При написании статьи использовалась версия пакета 3.20.0

Запуск приложения

После установки пакет доступен для запуска из командной строки:

Основные приемы работы с пакетом

Главное окно программы устроено довольно просто:

хранимая информация распределена по четырём категориям:

- Пароли

- Сертификаты

- Безопасная оболочка

- Ключи PGP

- Секретный ключ

Выбор категорий и их содержимого можно осуществлять с помощью мышки, графический интерфейс прост и не требует особого описания.

Отключение запроса пароля к основной связке ключей

Следует помнить, что отключение пароля снижает общую защищенность системы.

Более безопасным вариантом исключения повторного ввода пароля является использование PAM-модуля pam-gnome-keyring.

Для отключения запрос пароля:

При необходимости возврат пароля для доступа к связке ключей осуществляется аналогичными действиями.

Установка пакета

Пакет libpam-gnome-keyring включен в репозиторий Astra Linux Common Edition, и может быть установлен с помощью графического менеджера пакетов или из командной строки командой:

Работа пакета

Работа пакета подробно описана в документации разработчика.

Общий порядок работы:

При аутентификации пользователя или при входе в сессию, модуль проверяет наличие переменной окружения GNOME_KEYRING_CONTROL.

Если переменная отсутствует, предполагается, что gnome-keyring-daemon не запущен для этой сессии.

Если указана опция auto_start модель запускает gnome-keyring-daemon.

IЕсли указана опция only_if то опция auto_start отрабатывается только в том случае, если процесс есть в списке.

Например, auto_start only_if=fly_dm запустит gnome-keyring-daemon только для fly_dm.

При завершении этапа если gnome-keyring-daemon был запущен модулем, то демон будет остановлен.

При необходимости, на этом этапе также запускается gnome-keyring-daemon .

Настройка авторизации

В зависимости от задач возможно разное применение модуля. Для вызова модуля при прохождении PAM-стека используются следующие основные варианты:

Эти вызовы должны быть добавлено вручную.Вызовы модуля следует добавить в секцию "The additional".

Опции модуля pam_gnome_keyring:

| Опция \ Этап сессии | auth | session | password |

|---|---|---|---|

| auto_start | Запустить демон gnome-keyring, если он еще не запущен. | На этапе password демон запускается всегда, а если опция auto_start не указана - демон будет остановлен после смены пароля. | |

| only_if=список_сервисов | Если PAM-сессия запущена сервисом, не находящимся в списке, PAM-модуль не будет выполнять никаких действий (запуск демона, разблокировка, смена пароля). Пример: only_if=fly_dm | ||

| use_autktok | Игнорируется | Использовать ранее заданный пароль и не запрашивать новый, даже если пароль не задан. | |

Для управления ключами пользователя в состав дистрибутивов Astra Linux включен пакет gnupg.

Пакет устанавливается автоматически при установке системы.

Основные инструменты пакета gnupg:

-

gpg - основной инструмент для работы с ключами. Подробная справка по работе с файлами доступна по ссылке или по команде man gpg.

- difok – Количество символов в вашем новом пароле, кототрые НЕ должны присутствовать в вашем старом пароле. (По умолчанию 5)

- minlen – Минимальная длина пароля. (По умолчанию 9)

- ucredit – Максимальное количество кредитов за использование символов верхнего регистра (если параметр > 0), или минимальное требуемое число символов верхнего регистра (если параметр < 0). По умолчанию 1.

- lcredit — Максимальное количество кредитов за использование символов нижнего регистра (если параметр > 0), или минимальное требуемое число символов нижнего регистра (если параметр < 0). По умолчанию 1.

- dcredit — Максимальное количество кредитов за использование цифр (если параметр > 0), или минимальное требуемое число цифр (если параметр < 0). По умолчанию 1.

- ocredit — Максимальное количество кредитов за использование иных символов (если параметр > 0), или минимальное требуемое количество иных символов (если параметр < 0). По умолчанию 1.

- minclass – Устанавливает количество требуемых классов. Классы включают в себя вышеперечисленные параметры (символы верхнего регистра, нижнего регистра, цифры, иные символы). По умолчанию 0.

- maxrepeat – Максимальное число повторений символа в пароле. По умолчанию 0.

- maxclassrepeat — Максимальное количество последовательных символов в одном классе. По умолчанию 0.

- gecoscheck – Проверяет, содержит ли пароле какие-либо слова из строк GECOS пользователя. ( Информация о пользователе, т.е. настоящее имя, местоположение и т.д.) По умолчанию 0 (выключено).

- dictpath – Пусть к словарям cracklib.

- badwords – Разделенные пробелом слова, которые запрещены в паролях (Название компании, слово «пароль» и т. д. ).

- Пароль должен иметь минимальную длину 15 символов.

- В пароле один и тот же символ не должен повторяться более двух раз.

- В пароле классы символов могут повторяться до четырех раз.

- Пароль должен содержать символы из каждого класса.

- Новый пароль должен иметь 5 новых символов по сравнению со старым.

- Включить проверку GECOS.

- Запретить слова «password, pass, word, putorius»

- retry = 3: запросить пользователя 3 раза ввести пароль, прежде чем вернуть ошибку.

- minlen = 8: длина пароля не может быть меньше, чем этот параметр

- maxrepeat = 3: разрешить максимум 3 повторяющихся символа

- ucredit = -1: требуется хотя бы один заглавный символ

- lcredit = -1: должен иметь хотя бы один символ нижнего регистра.

- dcredit = -1: должен иметь хотя бы одну цифру

- difok = 3: количество символов в новом пароле, которое не должно присутствовать в старом пароле.

- gecoscheck = 1: слова в поле GECOS пользовательской записи passwd не содержатся в новом пароле.

Примеры команд:

Получение ключей с сервера ключей по отпечатку ключа:

Astra Linux не плохая альтернатива от отечественных разработчиков. Если вам необходимо заменить Windows, на неё стоит обязательно обратить внимание. Сам пользовался, ставил в качестве рабочих станции. В обоих случаях показала себя не плохо. Поэтому решил написать несколько статей, небольших инструкций так сказать, по работе с данной ОС. Сегодня рассмотрим политику безопасности.

По умолчанию в Astra Linux полита настроена не достаточно строго. Например, пароль должен содержать не менее 8 символов, причем можно использовать только цифры. Также только после 8 неуспешных попыток ввода пароля учетная запись заблокируется. В наше время политика должна быть настроена намного строже.

Системный администратор помни безопасность превыше всего!

Как настроить политику учетных записей

Админ ни когда не используй простые пароли тиап Qwe123, Qaz123 и тому подобные.

Пароли должны обновляться хотя бы один раз в месяц.

На следующей вкладке можно создать шаблоны устаревания.

Вводим имя шаблона и заполняем остальные поля.

Большинство системных администраторов не уделяют особое внимания политикам безопасности. Особенно это касается начинающих, которые делают всем одинаковые пароли Qwe123 без ограничения срока. Потом плачут, как так взломали пароль, зашифровали диск украли важную инфу и требуют выкуп.

Всего этого можно очень легко избежать если соблюдать минимальные требования безопасности, в 2020 году это очень актуальна. Так как очень много злоумышленников появилось. Которые без особого труда подберут пароль.

Системный администратор помни пароли должны быть сложными, желательно быть сгенерированными автоматически и меняться раз в месяц!

И снова здравствуйте! Уже завтра начинаются занятия в новой группе курса «Администратор Linux», в связи с этим публикуем полезную статью по теме.

В прошлом туториале мы рассказывали, как использовать pam_cracklib , чтобы усложнить пароли в системах Red Hat 6 или CentOS. В Red Hat 7 pam_pwquality заменила cracklib в качестве pam модуля по умолчанию для проверки паролей. Модуль pam_pwquality также поддерживается в Ubuntu и CentOS, а также во многих других ОС. Этот модуль упрощает создание политик паролей, чтобы удостовериться, что пользователи принимают ваши стандарты сложности паролей.

Долгое время обычным подходом к паролям было заставить пользователя использовать в них символы верхнего и нижнего регистра, цифры или иные символы. Эти базовые правила сложности паролей активно пропагандируются в последние десять лет. Было множество дискуссий о том, является это хорошей практикой или нет. Основным аргументом против установки таких сложных условий было то, что пользователи записывают пароли на бумажках и небезопасно хранят.

Другая политика, которая недавно была поставлена под сомнение, заставляет пользователей менять свои пароли каждые x дней. Были проведены некоторые исследования, которые показали, что это также наносит ущерб безопасности.

На тему этих дискуссий было написано множество статей, которые обосновывали ту или другую точку зрения. Но это не то, что мы будем обсуждать в этой статье. Эта статья расскажет о том, как корректно задать сложность пароля, а не управлять политикой безопасности.

Параметры политики паролей

Ниже вы увидите параметры политики паролей и краткое описание каждого из них. Многие из них схожи с параметрами в модуле cracklib . Такой подход упрощает портирование ваших политик из старой системы.

Конфигурация политики паролей

Перед тем, как начинать редактировать файлы конфигурации, хорошей практикой считается заранее записать базовую политику паролей. Например, мы будем использовать следующие правила сложности:

Как вы могли заметить, некоторые параметры в нашем файле избыточны. Например, параметр minclass избыточен, поскольку мы уже задействуем как минимум два символа из класса, используя поля [u,l,d,o]credit . Наш список слов, которые нельзя использовать также избыточен, поскольку мы запретили повторение какого-либо класса 4 раза (все слова в нашем списке написаны символами нижнего регистра). Я включил эти параметры только, чтобы продемонстрировать, как использовать их для настройки политики паролей.

Как только вы создали свою политику, вы можете принудить пользователей сменить свои пароли при следующем их входе в систему.

Еще одна странная вещь, которую вы, возможно, заметили, заключается в том, что поля [u,l,d,o]credit содержат отрицательное число. Это потому что числа больше или равные 0 дадут кредит на использование символа в вашем пароле. Если поле содержит отрицательное число, это значит, что требуется определенное количество.

Что такое кредиты (credit)?

Я называю их кредитами, поскольку это максимально точно передает их назначение. Если значение параметра больше 0, вы прибавляете количество «кредитов на символы» равное «х» к длине пароля. Например, если все параметры (u,l,d,o)credit установить в 1, а требуемая длина пароля была 6, то вам понадобится 6 символов для удовлетворения требования длины, потому что каждый символ верхнего регистра, нижнего регистра, цифра или иной символ дадут вам один кредит.

Если вы установите dcredit в 2, вы теоретически сможете использовать пароль длиной в 9 символов и получить 2 кредита на символы для цифр и тогда длина пароля уже может быть 10.

Посмотрите на этот пример. Я установил длину пароля 13, установил dcredit в 2, а все остальное в 0.

Моя первая проверка провалилась, поскольку длина пароля была меньше 13 символов. В следующий раз я изменил букву “I” на цифру “1” и получил два кредита за цифры, что приравняло пароль к 13.

Тестирование пароля

Пакет libpwquality обеспечивает функционал, описанный в статье. Также с ним поставляется программа pwscore , которая предназначена для проверки пароля на сложность. Мы использовали ее выше, для проверки кредитов.

Утилита pwscore читает из stdin. Просто запустите утилиту и напишите свой пароль, она выдаст ошибку или значение от 0 до 100.

Показатель качества пароля соотносится с параметром minlen в файле конфигурации. В целом показатель меньше 50 рассматривается как «нормальный пароль», а выше – как «сильный пароль». Любой пароль, который проходит проверки на качество (особенно принудительную проверку cracklib ) должен выдержать атаки словаря, а пароль с показателем выше 50 с настройкой minlen по умолчанию даже brute force атаки.

Настройка pwquality – это легко и просто по сравнению с неудобствами при использовании cracklib с прямым редактированием файлов pam . В этом руководстве мы рассмотрели все, что вам понадобится при настройке политик паролей в Red Hat 7, CentOS 7 и даже систем Ubuntu. Также мы поговорили о концепции кредитов, о которых редко пишут подробно, поэтому эта тема часто оставалась непонятной тем, кто с ней ранее не сталкивался.

По умолчанию Linux не защищен, и для установки нового сервера требуется больше конфигураций, чтобы обеспечить его защиту и защиту от злоумышленников.

Если пользователи устанавливают слабые пароли для своих учетных записей, хакерам становится легко взломать и скомпрометировать учетные записи.

При создании локального пользователя в Linux вы можете дать ему любой пароль, и он примет, даже самый слабый, например, «password».

Этот параметр по умолчанию представляет угрозу безопасности для вашей производственной среды, если пользователям разрешено сбрасывать свой пароль.

В этом руководстве мы покажем вам, как вы можете принудительно использовать надежные пароли пользователей в Linux.

Это будет работать как для создания нового пользователя, так и для сброса пароля.

Применение политики безопасного пароля в Debian / Ubuntu

Заставьте пользователей менять пароль каждые 30 дней или меньше

Мы будем использовать модуль PAM pwquality / pam_pwquality, чтобы установить требования к качеству паролей по умолчанию для системных паролей.

Установите пакет libpam-pwquality в вашей системе Ubuntu / Debian.

После установки пакета вам необходимо отредактировать файл /etc/pam.d/common-password, чтобы установить требования к паролю.

Измените строку 25 с:

Измените настройки в соответствии с желаемой политикой паролей, затем перезагрузите систему.

Затем вы можете добавить тестовую учетную запись пользователя, чтобы подтвердить, что ваша политика паролей работает.

Начнем с того, что суперпользователя в Ubuntu никто не отключал, пользователь root существует и от его имени работают процессы, как в других системах. Просто для этого пользователя не задан пароль. Поэтому вы и не можете войти. Но есть несколько способов авторизоваться от имени root без пароля. Во-первых, это sudo. Команда su запрашивает пароль только в том случае, если вы выполняете ее от имени обычного пользователя. Если команда будет запущена от имени суперпользователя, то пароль спрашиваться не будет, а вы сразу перейдете в терминал root. Первая комбинация, которая приходит на ум:

Но есть и более простой и правильный вариант, вы можете использовать опцию -i утилиты sudo чтобы перейти в терминал суперпользователя:

Больше никаких параметров не нужно. Вторая команда предпочтительнее, потому что она позволяет сохранить текущие переменные окружения, что в некоторых случаях будет очень полезно.

Пароль root Ubuntu

Несмотря на приведенные выше способы решения проблемы, вы все еще не можете авторизоваться от имени суперпользователя в TTY или использовать утилиту su без sudo. Если это для вас важно дальше мы рассмотрим как установить пароль root Ubuntu и вернуть полноценного root пользователя. Только это все нужно делать когда у вас есть обычный пользователь и доступ к нему. Сначала смотрим /etc/shadow и убеждаемся, что пароля действительно нет:

sudo cat /etc/shadow | grep root

Для установки пароля для root наберите:

sudo passwd root

Теперь нужно ввести два раза пароль и готово. Проверяем снова:

sudo cat /etc/shadow | grep root

Если же вы потеряли пароль своего пользователя и вам нужна смена пароля root ubuntu, то вам понадобиться войти в режим восстановления и выполнять все действия там. Подробнее об этом читайте в статье сброс пароля Gentoo.

Дальше вы можете использовать команду su для авторизации, авторизоваться от root по ssh и многое другое. Например:

Введите только что полученный пароль и вы попадете в консоль суперпользователя. Только будьте осторожны, поскольку здесь можно случайно что-либо удалить. Используйте аккаунт суперпользователя только для административных задач, не пользуйтесь им постоянно и не запускайте графическое окружение от имени root.

Читайте также: