Настройка политики безопасности windows server 2008

Обновлено: 07.07.2024

В предыдущих моих статьях о групповых политиках было рассказано о принципах работы оснастки «Редактор локальной групповой политики». Рассматривались некоторые узлы текущей оснастки, а также функционал множественной групповой политики. Начиная с этой статьи, вы сможете узнать об управлении параметрами безопасности на локальном компьютере, а также в доменной среде. В наше время обеспечение безопасности является неотъемлемой частью работы как для системных администраторов в крупных и даже мелких предприятиях, так и для домашних пользователей, перед которыми стоит задача настройки компьютера. Неопытные администраторы и домашние пользователи могут посчитать, что после установки антивируса и брандмауэра их операционные системы надежно защищены, но это не совсем так. Конечно, эти компьютеры будут защищены от множества атак, но что же спасет их от человеческого фактора? Сейчас возможности операционных систем по обеспечению безопасности очень велики. Существуют тысячи параметров безопасности, которые обеспечивают работу служб, сетевую безопасность, ограничение доступа к определенным ключам и параметрам системного реестра, управление агентами восстановления данных шифрования дисков BitLocker, управление доступом к приложениям и многое, многое другое.

В связи с большим числом параметров безопасности операционных систем Windows Server 2008 R2 и Windows 7, невозможно настроить все компьютеры, используя один и тот же набор параметров. В статье «Настройки групповых политик контроля учетных записей в Windows 7» были рассмотрены методы тонкой настройки контроля учетных записей операционных систем Windows, и это только малая часть того, что вы можете сделать при помощи политик безопасности. В цикле статей по локальным политикам безопасности я постараюсь рассмотреть как можно больше механизмов обеспечения безопасности с примерами, которые могут вам помочь в дальнейшей работе.

Конфигурирование политик безопасности

Политика безопасности – это набор параметров, которые регулируют безопасность компьютера и управляются с помощью локального объекта GPO. Настраивать данные политики можно при помощи оснастки «Редактор локальной групповой политики» или оснастки «Локальная политика безопасности». Оснастка «Локальная политика безопасности» используется для изменения политики учетных записей и локальной политики на локальном компьютере, а политики учетных записей, привязанных к домену Active Directory можно настраивать при помощи оснастки «Редактор управления групповыми политиками». Перейти к локальным политикам безопасности, вы можете следующими способами:

- Нажмите на кнопку «Пуск» для открытия меню, в поле поиска введите Локальная политика безопасности и откройте приложение в найденных результатах;

- Воспользуйтесь комбинацией клавиш +R для открытия диалога «Выполнить». В диалоговом окне «Выполнить», в поле «Открыть» введите secpol.msc и нажмите на кнопку «ОК»;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter». Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M. В диалоге «Добавление и удаление оснасток» выберите оснастку «Редактор локальной групповой политики» и нажмите на кнопку «Добавить». В появившемся диалоге «Выбор объекта групповой политики» нажмите на кнопку «Обзор» для выбора компьютера или нажмите на кнопку «Готово» (по умолчанию установлен объект «Локальный компьютер»). В диалоге «Добавление или удаление оснасток» нажмите на кнопку «ОК». В оснастке «Редактор локальной групповой политики» перейдите в узел «Конфигурация компьютера», а затем откройте узел «Параметры безопасности».

В том случае, если ваш компьютер подсоединен к домену Active Directory, политика безопасности определяется политикой домена или политикой подразделения, членом которого является компьютер.

Применение политик безопасности для локального компьютера и для объекта групповой политики рабочей станции, подсоединенной к домену

При помощи следующих примеров вы увидите разницу между применением политики безопасности для локального компьютера и для объекта групповой политики рабочего компьютера, присоединенного к домену Windows Server 2008 R2.

Применение политики безопасности для локального компьютера

Для успешного выполнения текущего примера, учетная запись, под которой выполняются данные действия, должна входить в группу «Администраторы» на локальном компьютере. Если компьютер подключен к домену, то эти действия могут выполнять только пользователи, которые являются членами группы «Администраторы домена» или групп, с разрешенными правами на редактирование политик.

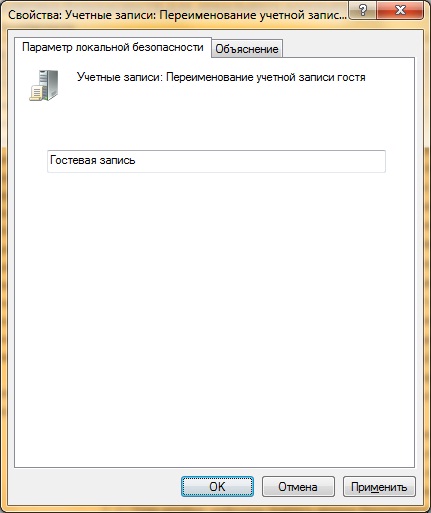

В этом примере мы переименуем гостевую учетную запись. Для этого выполните следующие действия:

- Откройте оснастку «Локальные политики безопасности» или перейдите в узел «Параметры безопасности» оснастки «Редактор локальной групповой политики»;

- Перейдите в узел «Локальные политики», а затем «Параметры безопасности»;

- Откройте параметр «Учетные записи: Переименование учетной записи гостя» дважды щелкнув на нем или нажав на клавишу Enter;

- В текстовом поле введите Гостевая запись и нажмите на кнопку «ОК»;

После перезагрузки компьютера для того чтобы проверить, применилась ли политика безопасности к вашему компьютеру, вам нужно открыть в панели управления компонент «Учетные записи пользователей» и перейти по ссылке «Управление другой учетной записью». В открывшемся окне вы увидите все учетные записи, созданные на вашем локальном компьютере, в том числе переименованную учетную запись гостя:

Применение политики безопасности для объекта групповой политики рабочей компьютера, присоединенного к домену Windows Server 2008 R2

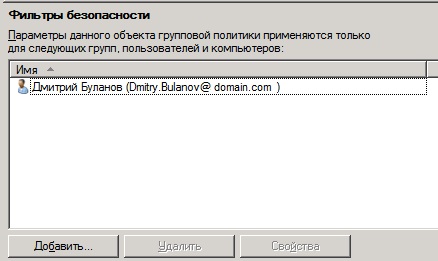

В этом примере мы запретим пользователю Test_ADUser изменять пароль для учетной записи на своем компьютере. Напомню, что для выполнения следующих действий вы должны входить в группу «Администраторы домена». Выполните следующие действия:

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter»;

- В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M;

- В диалоге «Добавление и удаление оснасток» выберите оснастку «Редактор локальной групповой политики» и нажмите на кнопку «Добавить»;

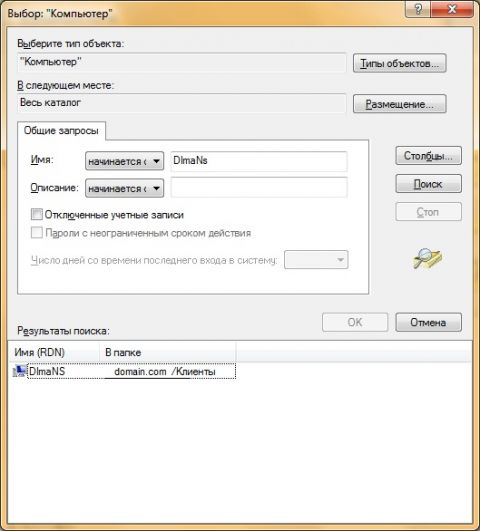

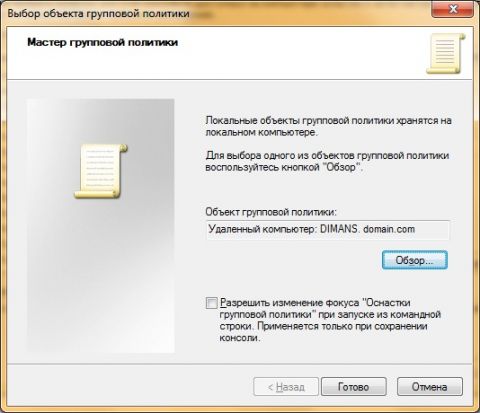

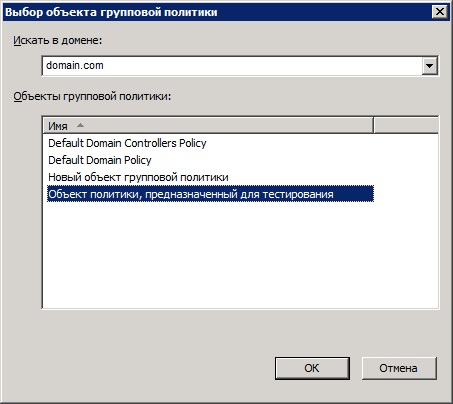

- В появившемся диалоге «Выбор объекта групповой политики» нажмите на кнопку «Обзор» для выбора компьютера и выберите нужный компьютер, как показано на следующем скриншоте:

После перезагрузки компьютера для того чтобы проверить, применилась ли политика безопасности, перейдите на компьютер, над которым проводились изменения и откройте консоль управления MMC. В ней добавьте оснастку «Локальные пользователи и группы» и попробуйте изменить пароль для своей доменной учетной записи.

Применение политики безопасности для объекта групповой политики с контроллера домена Windows Server 2008 R2

При помощи этого примера, изменим число новых уникальных паролей, которые должны быть назначены учетной записи пользователя до повторного использования старого пароля. Эта политика позволяет вам улучшать безопасность, гарантируя, что старые пароли не будут повторно использоваться в течении нескольких раз. Войдите на контроллер домена или используйте средства администрирования удаленного сервера. Выполните следующие действия:

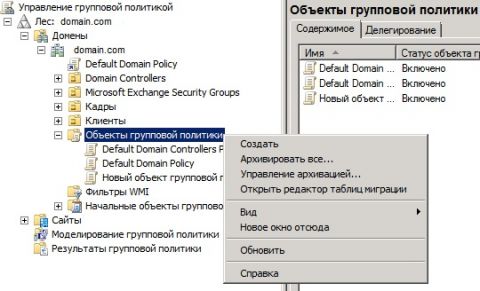

- Откройте консоль «Управление групповой политикой» - в диалоговом окне «Выполнить», в поле «Открыть» введите gpmc.msc и нажмите на кнопку «ОК»;

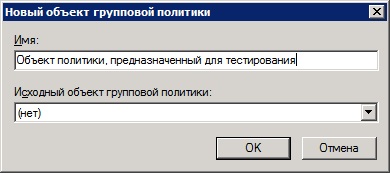

- В контейнере «Объекты групповой политики» щелкните правой кнопкой мыши и из контекстного меню выберите команду «Создать»;

Об использовании оснастки «Управление групповой политикой» на контроллерах домена и о команде gpupdate будет подробно рассказываться в последующих статьях.

Заключение

Из этой статьи вы узнали о методах применения локальных политик безопасности. В предоставленных примерах проиллюстрирована настройка политик безопасности при помощи оснастки «Локальная политика безопасности» на локальном компьютере, настройка политик на компьютере, подсоединенном к домену, а также управление локальными политиками безопасности с использованием контроллер домена. В следующих статьях из цикла о локальных политиках безопасности вы узнаете об использовании каждого узла оснастки «Локальная политика безопасности» и о примерах их использования в тестовой и рабочей среде.

Данное руководство представляет собой пошаговую инструкцию по созданию и настройке локальной групповой политики, а также групповых политик на уровне доменов и подразделений в Windows Server 2008 R2.

Групповые политики – это набор правил, обеспечивающих инфраструктуру, в которой администраторы локальных компьютеров и доменных служб Active Directory могут централизовано развертывать и управлять настройками пользователей и компьютеров в организации. Все настройки учетных записей, операционной системы, аудита, системного реестра, параметров безопасности, установки программного обеспечения и прочие параметры развертываются и обновляются в рамках домена при помощи параметров объектов групповой политики GPO (Group Policy Object).

I. Область действия групповых политик

Все групповые политики имеют свою область действия (scope), которая определяет границы влияния политики. Области действия групповых политик условно можно разделить на четыре типа:

Локальные групповые политики

Групповые политики, применяемые к локальному компьютеру, или локальные групповые политики. Эти политики настраиваются в оснастке «Редактор локальных групповых политик» и применяются только к тому компьютеру, на котором они были настроены. Они не имеют механизма централизованного развертывания и управления и, по сути, не являются групповыми политиками.

Групповые политики доменов

Объекты групповых политик, применяемые к домену Active Directory (AD) и оказывающие влияние на все объекты, имеющие отношение к данному домену. Поскольку в рамках домена работает механизм наследования, то все политики, назначенные на домен, последовательно применяются и ко всем нижестоящим контейнерам.

Групповые политики подразделения

Политики, применяемые к подразделению (Organizational Unit policy, сокр. OU) и оказывающие влияние на все содержимое данного OU и дочерних OU (при их наличии).

Групповые политики сайтов

Сайты в AD используются для представления физической структуры организации. Границы сайта определяются одной или несколькими IP-подсетями, которые объединены высокоскоростными каналами связи. В один сайт может входить несколько доменов и наоборот, один домен может содержать несколько сайтов. Объекты групповой политики, примененные к сайту AD, оказывают влияние на все содержимое этого сайта. Следовательно, групповая политика, связанная с сайтом, применяется ко всем пользователям и компьютерам сайта независимо от того, к какому домену они принадлежат.

II. Порядок применения и приоритет групповых политик

Порядок применения групповых политик напрямую зависит от их области действия. Первыми применяются Локальные политики, затем Групповые политики сайтов, затем отрабатывают Доменные политики и затем OU политики. Если на одну OU назначено несколько GPO, то они обрабатываются в том порядке, в котором были назначены (Link Order).

Приоритет GPO напрямую зависит от порядка их применения — чем позднее применяется политика, тем выше ее приоритет. При этом нижестоящие политики могут переопределять вышестоящие — например Локальная политика будет переопределена Доменной политикой сайта, Доменная политика — политикой OU, а политика вышестоящего OU — нижестоящими политиками OU.

III. Создание локальной групповой политики

1. Для создания локальной групповой политики зайдите на рабочую станцию, нажмите Пуск, в поле поиска введите Выполнить, затем, в поисковой выдаче, выберите Выполнить (Рис.1).

2. В открывшемся окне введите в поле gpedit.msc, затем нажмите OK (Рис.2).

4. Выберите: Конфигурация пользователя > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.4).

5. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это C:\Green_Local.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер (Рис.5).

6. После перезагрузки компьютера Вы увидите, что политика отработала и фон рабочего изменился (Рис.6).

IV. Создание и настройка групповой политики на уровне домена

1. Для создания групповой политики на уровне домена зайдите на сервер, выберите Пуск > Администрирование > Управление групповой политикой (Рис.7).

3. В появившемся окне выберите, в соответствующем поле, имя новой групповой политики (прим. в данном руководстве это GPO-1), затем нажмите ОК (Рис.9).

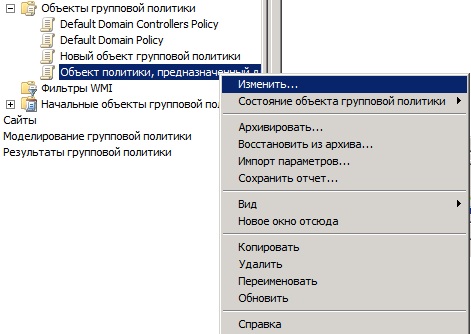

4. Выберите созданную групповую политику (прим. GPO-1), через правую кнопку мыши вызовите меню, в котором выберите Изменить (Рис.10).

5. Выберите: Конфигурация пользователя > Политики > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.11).

6. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это C:\Yellow_Domain_GPO-1.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер на котором ранее устанавливали локальную групповую политику (Рис.12).

7. После перезагрузки компьютера Вы увидите, что групповая политика домена отработала и фон рабочего стола на компьютере изменился (прим. на компьютере доменные политики успешно применились и переопределили настройки, задаваемые локальными политиками. Т.о. установленный локальной политикой зеленый фон был переопределён и, в соответствии с доменной политикой, стал жёлтым) (Рис.13).

V. Создание и настройка групповой политики на уровне подразделения

1. Для создания групповой политики на уровне подразделения (Organizational Unit policy, сокр. OU) зайдите на сервер, выберите Пуск > Администрирование > Управление групповой политикой (Рис.14).

2. Выберите домен (прим. в данном руководстве это example.local), через правую кнопку мыши вызовите меню, в котором выберите Создать подразделение (Рис.15).

3. В появившемся окне выберите, в соответствующем поле, имя нового подразделения (прим. в данном руководстве это OU-1), затем нажмите ОК (Рис.16).

5. В появившемся окне выберите, в соответствующем поле, имя новой групповой политики (прим. в данном руководстве это GPO-2), затем нажмите ОК (Рис.18).

6. Выберите созданную групповую политику (прим. GPO-2), через правую кнопку мыши вызовите меню, в котором выберите Изменить (Рис.19).

7. Выберите: Конфигурация пользователя > Политики > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.20).

8. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это Red_OU_OU-1_GPO-2.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер на котором ранее устанавливали локальную групповую политику (прим. на этом же компьютере она была переопределена доменной групповой политикой) (Рис.21).

9. После перезагрузки компьютера Вы увидите, что доменная политика (GPO-1) переопределена политикой (GPO-2), назначенной на OU. (Т.о. установленный локальной политикой зеленый фон был переопределён и, в соответствии с доменной политикой, стал жёлтым, после чего доменная политика была переопределена политикой OU и фон стал красным) (Рис.22).

VI. Наследование в групповых политиках

1. На все политики в домене распространяется наследование, т.е. политики, назначенные на родительский контейнер (домен или OU), последовательно применяются ко всем дочерним контейнерам. При необходимости это можно изменить, отключив наследование для отдельно взятого OU. Для этого необходимо перейти в управление групповой политикой (прим. Пуск > Администрирование > Управление групповой политикой), выбрать нужное OU (прим. в данном руководстве это OU-1), кликнуть на нем правой клавишей мыши и в контекстном меню отметить пункт Блокировать наследование. После этого для данного OU и его дочерних OU (при их наличии) отменяется воздействие всех вышестоящих политик (Рис.23).

Примечание! Политика Default Domain Policy содержит настройки, определяющие политику паролей и учетных записей в домене. Эти настройки не могут быть заблокированы.

VII. Форсирование применения групповых политик

1. Форсирование применения групповых политик применяется тогда, когда данная политика должна отработать независимо от остальных политик. Если политика форсирована, то, вне зависимости от своей области действия она получает наивысший приоритет. Это значит, что ее настройки не могут быть переопределены нижестоящими политиками, а также на нее не действует отмена наследования. Чтобы форсировать политику, необходимо перейти в управление групповой политикой (прим. Пуск > Администрирование > Управление групповой политикой), выбрать нужную политику (прим. в данном руководстве это GPO-1), кликнуть на ней правой клавишей мыши и в контекстном меню отметить пункт Принудительный (Рис.24).

Мастер настройки безопасности (Security Configuration Wizard) позволяет настроить политику только для ролей и компонентов, установленных на компьютере во время запуска мастера. Конкретный процесс создания политики безопасности зависит от текущего набора ролей и компонентов. Впрочем, основные области настройки одинаковы для любой конфигурации компьютера.

В Мастере настройки безопасности (Security Configuration Wizard) имеются следующие разделы настройки безопасности:

• Настройка служб на основе ролей (Role-Based Service Configuration) Настройка режима запуска системных служб в зависимости от установленных ролей и компонентов сервера, заданных параметров и необходимых служб.

• Сетевая безопасность (Network Security) Настройка входящих и исходящих правил безопасности брандмауэра Windows в зависимости от установленных ролей и компонентов сервера.

• Параметры реестра (Registry Settings) Настройка протоколов для обмена данными с другими компьютерами.

• Политика аудита (Audit Policy) Настройка аудита на выбранном сервере.

• Сохранение политики безопасности (Save Security Policy) Сохранение и просмотр политики безопасности. В нее также можно включить один или несколько шаблонов безопасности.

Чтобы создать политику безопасности, выполните следующие действия:

1. Запустите Мастер настройки безопасности (Security Configuration Wizard). Для этого щелкните кнопку Пуск (Start), Администрирование (Administrative Tools) и Мастер настройки безопасности (Security Configuration Wizard). На первой странице мастера щелкните Далее (Next).

2. На странице Действие настройки (Configuration Action) Просмотрите доступные действия. По умолчанию установлен переключатель Создать новую политику безопасности (Create A New Security Policy). Щелкните Далее (Next).

3. На странице Выбор сервера (Select Server) укажите сервер, который должен использоваться в качестве базового для данной политики безопасности, то есть, сервер, на котором установлены нужные роли, компоненты и функции. По умолчанию выбран текущий компьютер. Чтобы выбрать другой компьютер, щелкните кнопку Обзор (Browse). В диалоговом окне Выбор: «Компьютер» (Select Computer) введите имя компьютера и щелкните Проверить имена (Check Names). Выделите нужную учетную запись компьютера и щелкните ОК.

4. Щелкните Далее (Next). Мастер соберет конфигурацию безопасности и сохранит ее в базе данных настройки безопасности. Щелкните кнопку Просмотр базы данных (View Configuration Database) на странице Обработка базы данных настройки безопасности (Processing Security Configuration Database), чтобы просмотреть параметры в базе данных. Просмотрев параметры, вернитесь в мастер и щелкните Далее (Next).

6. На странице Выбор ролей сервера (Select Server Roles), показаны установленные роли сервера! Выберите роли, которые следует включить, и сбросьте роли, которые следует отключить. При выборе роли запускаются службы, входящие порты и параметры, требующиеся для этой роли. При сбросе роли соответствующие службы, входящие порты и параметры отключаются, при условии что они не требуются другой включенной роли.

7. На странице Выбор клиентских возможностей (Select Client Features) перечислены установленные клиентские компоненты, используемые для запуска служб. Выберите компоненты, которые нужно включить, и сбросьте компоненты, которые нужно отключить. При выборе компонента запускаются требующиеся ему службы. При отключении компонента требующиеся ему службы отключаются, при условии что они не требуются другому включенному компоненту.

8. На странице Выбор управления и других параметров (Select Administration And Other Options) перечислены установленные функции, используемые для запуска служб и открытия портов. Выберите функции, которые нужно включить, и сбросьте функции, которые нужно отключить. При выборе функции запускаются службы, требующиеся этой функции. При сбросе функции требующиеся ей службы отключаются, при условии что они не требуются другой включенной функции.

9. На странице Выбор дополнительных служб (Select Additional Services) показан список дополнительных служб, найденных на сервере во время обработки базы данных настройки безопасности. Выберите все службы, которые следует включить, и сбросьте все службы, которые нужно отключить.

К). На странице Обработка неопределенных служб (Handling Unspecified Services) определите, как следует обрабатывать неопределенные службы, то есть, службы, не установленные на выбранном сервере и не отраженные в базе данных настройки безопасности. По умолчанию режим запуска неопределенных служб не изменяется. Чтобы отключить неопределенные службы, установите переключатель Отключить эту службу (Disable The Service). Щелкните Далее (Next).

11. На странице Подтверждение изменений для служб (Confirm Service Changes) просмотрите список служб, которые будут изменены на выбранном сервере при применении политики безопасности. Обратите внимание на текущий режим запуска и режим запуска, заданный в политике.

12. На заглавной странице раздела Сетевая безопасности (Network Security) щелкните Далее (Next). На странице Правила сетевой безопасности (Network Security Rules) отображен список правил брандмауэра, требуемых для ролей, компонентов и функций, выбранных вами ранее. Используя имеющиеся параметры, вы можете добавлять, изменять или удалять входящие и исходящие правила. Закончив настройку, щелкните Далее (Next).

13.На заглавной странице раздела Параметры реестра (Registry Settings) щелкните Далее (Next). На странице Требовать цифровую подпись SMB (Require SMB Security Signatures) просмотрите параметры подписей SMB. По умолчанию задано, что все компьютеры отвечают минимальным требованиям к ОС и сервер в состоянии обеспечить подписи трафика и печати. Изменять эти параметры не следует. Щелкните ОК.

14. На странице Исходящие требования проверки подлинности (Outbound Authentication Methods) задайте методы, используемые выбранным сервером для авторизации на удаленных компьютерах. Если компьютер обменивается данными только внутри домена, установите только флажок Учетные записи в домене (Domain Accounts). Этим вы обеспечите наивысший уровень проверки подлинности. Если компьютер обменивается данными с компьютерами как в домене, так и в рабочей группе, установите флажки Учетные записи в домене (Domain Accounts) и Локальные учетные записи на удаленных компьютерах (Local Accounts On The Remote Computers). В большинстве случаев не следует использовать пароли общего доступа, поскольку это наииизший уровень проверки подлинности. Щелкните Далее (Next).

15. На странице Исходящая проверка подлинности с использованием учетных записей домена (Outbound Authentication Using Domain Accounts) задайте типы компьютеров, подключения которых будет принимать выбранный сервер. Если компьютер обменивается данными только с компьютерами под управлением Windows ХР Professional или боле поздних версий Windows, сбросьте оба флажка, и ваш компьютер будет использовать наивысший уровень проверки подлинности. Если компьютер обмеиивается данными с более старыми ПК, оставьте заданные по умолчанию параметры без изменения. Щелкните Далее (Next).

16. На странице Сводка параметров реестра (Registry Settings Summary) просмотрите значения, которые будут изменены на выбранном сервере в случае применения политики. Сравните текущие значения и значения, заданные в политике. Щелкните Далее (Next).

17. Нa заглавной странице Политика аудита (Audit Policy) щелкните Далее (Next). На странице Политика аудита системы (System Audit Policy) задайте нужный уровень аудита. Для отключения аудита установите переключатель Не выполнять аудит (Do Not Audit). Чтобы включить аудит успешных событий, щелкните Выполнять аудит успешных действий (Audit Successful Activities). Чтобы включить аудит всех событий, щелкните Выполнять аудит как успешных, так и неуспешных действий (Audit Successful And Unsuccessful Activities). Щелкните Далее (Next).

18. Нa странице Сводка политики аудита (Audit Policy Summary) просмотрите параметры, которые будут изменены на выбранном сервере в случае применения политики. Обратите внимание на текущие параметры и параметры, которые будут применены политикой. Щелкните Далее (Next).

19. Нa заглавной странице Сохранение политики безопасности (Save Security Policy) щелкните Далее (Next). На странице Имя файла политики безопасности (Security Policy File Name) задайте параметры сохранения политики безопасности и при необходимости добавьте в нее один или несколько шаблонов безопасности. Для просмотра политики безопасности щелкните кнопку Просмотр политики безопасности (View Security Policy). Просмотрев политику, вернитесь в мастер.

20. Чтобы добавить в политику шаблоны безопасности, щелкните Включение шаблонов безопасности (Include Security Templates). В диалоговом окне Включение шаблонов безопасности (Include Security Templates) щелкните кнопку Добавить (Add). В диалоговом окне Открыть (Open) выберите шаблон безопасности, который будет включен в политику. При добавлении нескольких шаблонов вы можете назначить им приоритеты па случай возникновения конфликтов в параметрах безопасности. Параметры шаблонов, занимающих более высокое место в списке, соответственно, обладают более высоким приоритетом. Выберите шаблон и назначьте ему приоритет, щелкая кнопки-стрелки. Щелкните ОК.

21. По умолчанию политика безопасности сохраняется %SystemRoot% \Security\Msscw\Policies. При необходимости щелкните кнопку Обзор (Browse) и выберите другое место для сохранения. Введите имя политики безопасности и щелкните Сохранить (Save). Путь к папке и имя файла отображаются в текстовом поле Имя файла политики безопасности (Security Policy File Name).

22. Щелкните Далее (Next). На странице Применение политики безопасности (Apply Security Policy) укажите, применить политику сейчас пли позднее. Щелкните Далее (Next) и Готово (Finish).

Правильный подход к безопасности подразумевает, что на сервере должны быть активированы только те службы, которые необходимы для выполнения сервером своих задач. Другими словами, DHCP-сервер должен отвечать только на запросы DHCP, а у DNS-сервера должен быть активирован только DNS. Мастер настройки безопасности (Security Configuration Wizard, SCW) позволяет отключить все неиспользуемые службы сервера за исключением тех, которые необходимы для выполнения специфических задач. Также SCW позволяет создавать шаблоны, которые затем могут быть экспортированы на другие сервера для автоматизации настройки безопасности.

Мастер SCW можно запустить из окна Диспетчера сервера (Server Manager), или выбрав одноименную ссылку в окне Администрирование (Administrative Tools) в панели управления.

SCW необходимо использовать сразу после установки всех ролей и компонентов, которые должны иметься на сервере. Если предполагаются приложения сторонних производителей, их также следует установить до запуска SCW.

Работа мастера разделена на несколько этапов. Первый этап – это выбор того, хотите ли вы создать новую политику безопасности, изменить или применить существующую политику или выполнить откат к первоначальным настройкам.

Для создания новой политики SCW должен проанализировать компьютер, определяя какие компоненты и роли тот поддерживает. При нажатии кнопки «Далее» мастер запрашивает, какой компьютер следует использовать как базовый вариант (прототип) для новой политики. Обычно стоит выбирать локальный компьютер, но можно использовать в качестве прототипа и удаленный компьютер.

После указания компьютера начинается фаза анализа. В ней SCW формирует список установленных ролей и компонентов и сопоставляет его с базой данных. База данных содержит информацию о том, какие службы используются каждой ролью и компонентом, какие сетевые порты им нужны и прочую важную информацию о настройке.

По завершении анализа можно нажать кнопку просмотра базы данных настроек, чтобы увидеть, что нашел SCW. Эти сведения открываются в SCW Viewer для чтения и предоставляют исчерпывающую информацию обо всех настройках сервера. Если вам действительно интересно, что находится на вашем сервере, можете посвятить побольше времени изучению этой информации.

По умолчанию показываются установленные роли, то есть роли, которые сервер потенциально способен поддерживать без установки дополнительных компонентов. Выбранные роли – это роли, которые он поддерживает в настоящий момент. Также можно выбрать показ всех ролей, для чего просто укажите «Все роли» в раскрывающемся списке. Это может понадобится при необходимости создать политику на сервере, на котором еще не установлены все необходимые роли. В любом случае, нам надо отметить только те роли, которые будет исполнять данный сервер (в нашем случае это сервер удаленного доступа).

Далее следует диалог выбора клиентских возможностей. Любой сервер является еще и клиентом, например обращается с запросами к DNS-серверу, получает обновления с сервера WSUS и т.д., и все это нужно учесть.

В следующем окне выбираем параметры управления сервером. Выбор включает оснастки, необходимые для управления выбранными ролями сервера. Кроме того, здесь можно разрешить удаленное управление сервером с помощью средств администрирования (напр. Server Manager).

Службы, найденные SCW на компьютере и отсутствующие в базе данных, показываются на странице дополнительных служб. Поскольку все встроенные службы должны быть описаны в базе, этот диалог обычно возникает, если установлены какие-либо службы от сторонних производителей.

Затем мастер прелагает выбрать, что делать со службами, которые на данный момент не определены. Этот вариант предназначен для случаев, когда создаваемую политику предполагается применить к другому компьютеру, который содержит иной набор служб, чем тот, на котором создается политика. По умолчанию предлагается оставить их в покое. Второй вариант – отключить их, это более безопасно, но может вызвать сбои в работе сервера.

Завершая работу с разделом настройки ролей, подытожим сделанное. Как мы видим, SCW отключает все службы, которые не нужны для выполнения сервером своих задач, тем самым уменьшая область, доступную для атак.

Если выбрана доменная аутентификация, то здесь можем ограничить общение нашего сервера с системами не ниже Windows NT 4.0 SP6A (если такие еще остались). А если клиенты должны синхронизировать свои системы именно с этим сервером, мы также можем выбрать эту опцию здесь, хотя по умолчанию большинство систем синхронизируют системное время с контроллером домена Active Directory.

И в завершение смотрим изменения в реестре.

На этом этапы настройки завершены. Остается только сохранить созданную политику. Для этого нужно указать место для сохранения файла политики и добавить ее описание. Также можно просмотреть политику или подключить дополнительные шаблоны безопасности.

Также следует упомянуть об утилите командной строки scwcmd.exe, при помощи которой можно производить некоторые действия с созданными политиками:

Полный набор возможностей утилиты можно посмотреть командой scwcmd /?

Ну и небольшой совет. Как вы могли заметить, политику можно создать на одной системе и применить ее к многим, в том числе и через групповые политики. Однако делать это стоит только с абсолютно идентичными серверами, в противном случае результат может быть непредсказуем. Кроме того, при наличии в политике параметров, относящихся к конкретному компьютеру (например, настройки сети) это может закончиться неудачей. Следовательно, SCW лучше использовать для индивидуальной настройки отдельных серверов.

Пять главных параметров безопасности в групповой политике для Windows Server 2008

Имея пять тысяч параметров в улучшенной и обновленной групповой политике, которая идет с Windows Server 2008, можно немного запутаться, думая над тем, какие параметры наиболее важны для вас и вашей сети. Компания Microsoft действительно проделала отличную работу над некоторыми параметрами, поскольку они избавляют от проблем и защищают компьютеры именно таким образом, какого мы всегда хотели, но для реализации которого у нас не было инструментов. Использование этих параметров безопасности на ваших компьютерах повысит общую безопасность, снижая потенциальную возможность атак. Некоторые параметры поддерживаются только в Windows Vista, другие же являются обратно совместимыми с Windows XP SP2.

Контролирование принадлежности к группе локальных администраторов

Одним из самых небезопасных параметров безопасности, который может быть предоставлен конечному пользователю, является доступ к локальному администрированию. Добавление пользователя в локальную группу администраторов предоставляет этому пользователю практически полный контроль над компьютером. Пользователь может осуществлять практически любые действия, даже если сеть настроена на запрещение такого доступа. Действия, которые пользователь может выполнять, имея доступ локального администратора, включают, но не ограничиваются, следующим:

- Удаление компьютера из домена

- Изменение любых параметров системного реестра

- Изменение разрешений для любой папки или файла

- Изменение любых системных параметров, включая параметры, которые находятся в файлах в системной папке

- Установка любых приложений

- Удаление приложений, патчей безопасности или пакетов обновления

- Доступ к любым веб сайтам, разрешенным брандмауэром

- Загрузка и установка элементов управления ActiveX, веб приложений или других вредоносных приложений, скачанных из интернета

Хотя существует потребность в пользователях с правами администраторов, чтобы обеспечить работу некоторых приложений, такой тип доступа очень опасен и подвергает машину и всю сеть потенциальным прорехам в безопасности и атакам.

Благодаря групповой политике сервера Windows 2008, текущего пользователя можно удалить из группы локальных администраторов с помощью одной политики. Этот параметр управляет Windows XP SP2 и более новыми ОС. Этот параметр относится к новым параметрам привилегий групповой политики (Group Policy Preferences). Чтобы получить доступ к этому параметру, откройте объект групповой политики и разверните ветвь:

Конфигурация пользователя\Привилегии\Панель управления

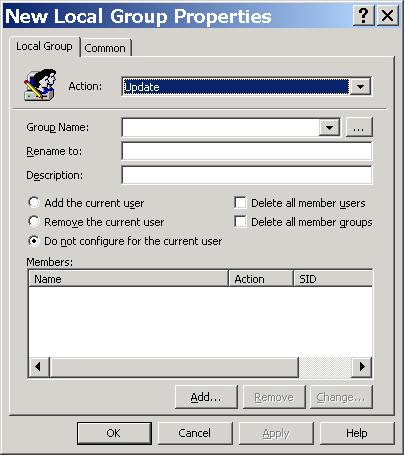

Далее правой клавишей нажмите «Локальные пользователи или группы». Из меню выберите «Новый – Локальная группа». У вас откроется диалоговое окно, как показано на рисунке 1.

Рисунок 1: Привилегия групповой политики для локальной группы

Восстановление пароля локального администратора

Совместно с первым параметром групповой политики необходимо восстановить пароль локального администратора. Это необходимо потому, что пользователь имел привилегии администратора, прежде чем был удален из группы администраторов, и поэтому мог переустановить пароль учетной записи администратора, на известный для него пароль.

Таким образом, после удаления пользовательской учетной записи из локальной группы администраторов, пароль учетной записи локального администратора необходимо восстановить (вернуть в исходное состояние). Если эту настройку осуществить одновременно с удалением пользовательской учетной записи, у пользователя не будет возможности узнать или изменить новый пароль учетной записи администратора.

Этот параметр управляет Windows XP SP2 и более новыми ОС. Он относится к новым параметрам привилегий групповой политики. Чтобы воспользоваться этим параметром, откройте объект групповой политики и разверните:

Конфигурация компьютера\Привилегии\Панель управления

Затем правой клавишей нажмите «Локальные пользователи или группы». Из меню выберите «Новый – Локальный пользователь». У вас откроется диалоговое окно, как показано на рисунке 2.

Рисунок 2: Привилегия групповой политики для локального пользователя

Чтобы настроить политику, впишите «Администратор» в текстовом окне «Имя пользователя», затем введите новый пароль в текстовом окне «Пароль», подтвердив его в текстовом окне «Подтверждение пароля». После следующего обновления групповой политики для всех учетных записей компьютеров, входящих в рамки управления GPO, в котором настраивается этот параметр, будут обновлены пароли учетной записи администратора.

Брандмауэр Firewall с расширенной безопасностью

В прошлом, как пользователи так и администраторы предпочитали не использовать брандмауэр Windows в силу его ограниченных возможностей по сравнению с возможностями других продуктов. Теперь брандмауэр Windows идет с новыми расширенными параметрами безопасности, способными удивить многих.

Новые расширенные возможности безопасности брандмауэра Windows включают не только фильтрацию входящего и исходящего трафика, но и IPSec.

Эти параметры можно использовать только в Windows Vista, которая является единственной ОС, включающей данные опции. Этот параметр относится к области безопасности в групповой политике. Чтобы воспользоваться этим параметром, откройте объект групповой политики и разверните ветвь:

Конфигурация компьютера \ Политики \ Параметры Windows\Параметры безопасности\Брандмауэр Windows с расширенной безопасностью

Когда вы развернете ветвь политики, вы увидите три вкладки:

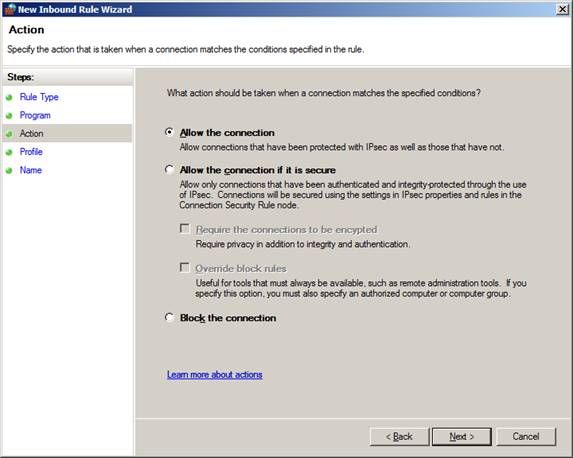

Если вы нажмете правой клавишей на любой из этих опций, вы сможете выбрать опцию «Новое правило», пример для входящих правил показан на рисунке 3.

Рисунок 3: Одна из многих страниц мастера настройки входящих правил

Это отлично подходит для администраторов, поскольку теперь они могут использовать одну учетную запись пользователя для осуществления своих повседневных задач для ИТ и личного пользования. Для стандартных пользователей единственным способом, когда UAC будет хорошо работать, это ситуация, в которой все приложения на машине могут запускаться без запроса администраторского мандата. В этом случае, пользователь сможет выполнять любые функции и запускать все приложения в качестве стандартного пользователя. Затем, если требуется запустить задачу, запрашивающую администраторский уровень доступа, пользователи могут получить помощь от стола помощи или администратора.

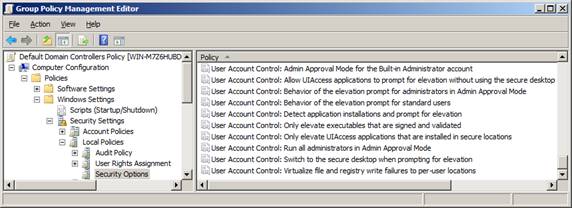

Параметр, управляющий UAC, можно найти в Компьютер Конфигурация\Политики\Параметры Windows\Параметры безопасности\Локальные политики\Опции безопасности, которые показаны на рисунке 4.

Рисунок 4: Опции групповой политики для управления UAC

Политика паролей

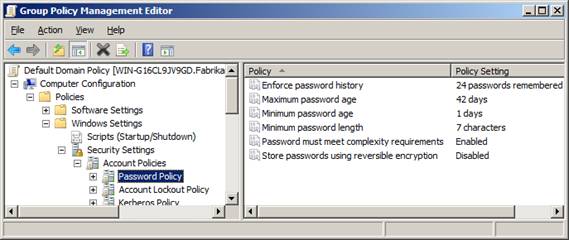

Хотя пароли не столь популярны, как параметры безопасности, возможность управления паролем с помощью групповой политики нельзя исключать из списка пяти главных параметров. Windows Server 2008 также использует групповую политику для определения начальных параметров политики учетной записи, что не изменилось со времен Windows 2000. Параметры изначально задаются политикой домена по умолчанию (Default Domain Policy), но их можно также задать в любом GPO, который связан с доменом. Единственное, о чем нужно помнить, это то, что GPO, содержащий параметры политики учетных записей, должен иметь наиболее высокий приоритет среди всех GPO, связанных с доменом.

Параметры, которые можно задавать, включают параметры, показанные на рисунке 5 и приведенные в таблице 1.

Рисунок 5: Параметры политики паролей в стандартной политике домена

Вот некоторые советы по настройке этих политик:

| Параметр политики | Минимальное значение | Безопасное значение |

|---|---|---|

| Минимальный срок действия пароля | 1 | 1 |

| Максимальный срок действия пароля | 180 | 45 |

| Минимальная длина пароля | 8 | 14+ |

| Сложность пароля | Включено | Включено |

Резюме

Опции групповой политики Windows Server 2008 впечатляют. Имея более 5000 параметров, вы устанете от того потенциала, который у вас будет в управлении компьютерами в вашей среде. Из всех этих 5000+ параметров обеспечение должного уровня безопасности для всех компьютеров и пользователей является необходимым. Если вы воспользуетесь параметрами, рассмотренными в этой статье, у вас будет более защищенная компьютерная среда и сеть.

Автор: Дерек Мелбер (Derek Melber)

Этот пост July 2, 2008 at 1:23 pm опубликовал molse в категории Групповые политики. Желающие могут оформить RSS подписку на комменты. Both comments and trackbacks are currently closed.

Читайте также: