Настройка прав пользователей windows 7

Обновлено: 04.07.2024

В процессе работы на компьютере часто возникает необходимость защитить те или иные свои данные от неквалифицированного и несанкционированного просмотра и редактирования. Эта задача обычно возникает при работе в локальной сети, а также в случае, когда к компьютеру в разное время имеют доступ несколько разных пользователей.

Механизм защиты информации от постороннего вмешательства существовал и в предыдущих версиях операционной системы Windows. В данном разделе мы расскажем, как он функционирует в системе Windows 7.

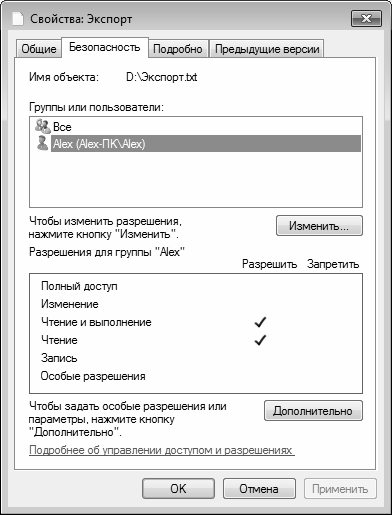

Чтобы настроить права доступа к файлу, щелкните на нем в окне Проводника правой кнопкой мыши, и в появившемся контекстном меню выберите команду Свойства. Затем в открывшемся окне перейдите на вкладку Безопасность, содержимое которой показано на рис. 5.12.

Рис. 5.12. Свойства файла, вкладка Безопасность

В верхней части данной вкладки отображается полный путь к выбранному объекту (на рис. 5.12 это D: Экспорт. txt). Ниже располагается список пользователей или групп пользователей, имеющих доступ к данному компьютеру. Еще ниже отображается перечень разрешений для пользователя или группы, выделенной курсором. На рис. 5.12 пользователи группы Alex применительно к данному файлу имеют разрешение Чтение и выполнение.

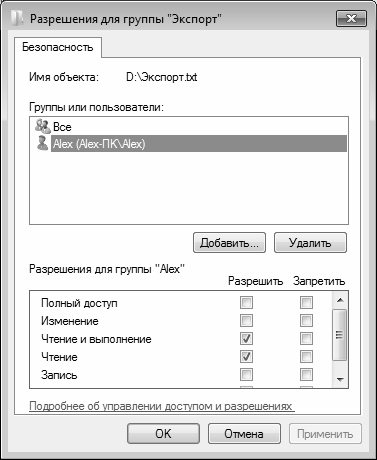

Отметим, что на вкладке Безопасность вы не сможете изменить текущие разрешения. Чтобы добавить пользователя или группу пользователей, либо чтобы отредактировать действующие разрешения нажмите кнопку Изменить. В результате на экране откроется окно, изображенное на рис. 5.13.

Рис. 5.13. Редактирование разрешений

Если вы хотите изменить разрешения для пользователя или группы пользователей, выберите в списке Группы или пользователи соответствующую позицию щелчком мыши, после чего в нижней части окна путем установки соответствующих флажков определите запреты или разрешения.

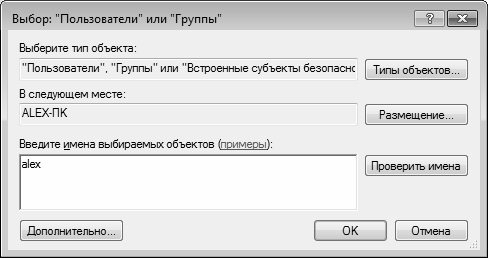

Чтобы добавить в список нового пользователя или группу пользователей, нажмите кнопку Добавить. В результате на экране откроется окно, изображенное на рис. 5.14.

Рис. 5.14. Добавление пользователя или группы для управления доступом к файлу

В данном окне в поле Введите имена выбираемых объектов нужно ввести имя пользователя или группы пользователей для последующей настройки прав доступа. Вы можете ввести в данное поле одновременно несколько имен – в этом случае разделяйте их точкой с запятой. При вводе имен используйте следующие варианты синтаксиса:

• Выводимое Имя (пример: Имя Фамилия);

• Имя Объекта (пример: Компьютер1);

• Имя Пользователя (пример: Пользователь1);

• Имя Объекта@Имя Домена (пример: Пользователь1@Домен1);

• Имя ОбъектаИмя Домена (пример: Домен1Пользователь1).

С помощью кнопки Проверить имена осуществляется поиск имен пользователей и групп пользователей, указанных в поле Введите имена выбираемых объектов.

В поле Выберите тип объекта, которое находится в верхней части данного окна, указывается тип объекта, который нужно найти, Например, вы можете настраивать разрешения только для пользователей, или только для групп пользователей, или для встроенных субъектов безопасности, или всех типов объектов одновременно (последний вариант предлагается использовать по умолчанию). Чтобы выбрать типы объектов, нажмите кнопку Типы объектов, затем в открывшемся окне путем установки соответствующих флажков укажите требуемые типы объектов и нажмите кнопку ОК.

Область для поиска объектов указывается в поле В следующем месте. Этой областью может являться, например, конкретный компьютер (по умолчанию предлагается текущий компьютер). Чтобы изменить область для поиска, нажмите кнопку Размещение, затем в открывшемся окне укажите требуемую область и нажмите кнопку ОК.

Чтобы удалить пользователя или группу из списка объектов для настройки разрешений, выделите соответствующую позицию в списке (см. рис. 5.13) щелчком мыши и нажмите кнопку Удалить. При этом следует соблюдать осторожность, поскольку система не выдает дополнительный запрос на подтверждение операции удаления, а сразу удаляет выбранный объект из списка.

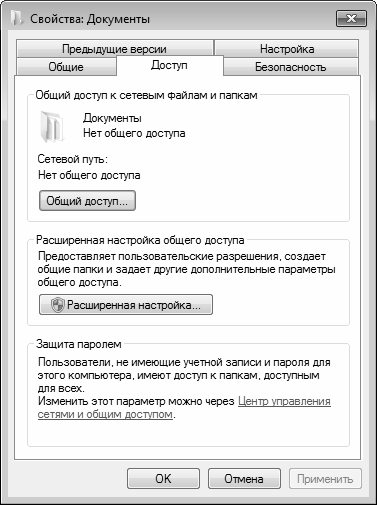

Аналогичным образом выполняется настройка разрешений и для папок. Однако для папок и каталогов можно настроить также дополнительные параметры доступа. Для этого в окне свойств папки предназначена вкладка Доступ, содержимое которой показано на рис. 5.15.

Рис. 5.15. Настройка параметров общего доступа

Чтобы настроить общий доступ к папке (это обычно используется при работе в локальной сети), нажмите на данной вкладке кнопку Общий доступ. В результате на экране отобразится окно, которое показано на рис. 5.16.

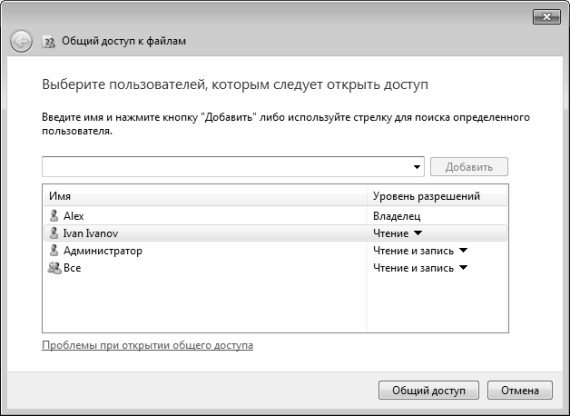

Рис. 5.16. Настройка общего доступа для отдельных пользователей

В данном окне из раскрывающегося списка нужно выбрать пользователя, которому требуется настроить доступ. Отметим, что содержимое данного списка формируется системой автоматически по мере добавления в нее учетных записей (о том, как осуществляется добавление и редактирование учетных записей, мы говорили ранее, в соответствующих разделах данной главы). Помимо имен учетных записей, добавленных в систему пользователем, данный список содержит также позиции Все, Гость, Администратор, Запись для сети и Домашняя группа, которые добавляются в него по умолчанию.

После выбора пользователя нужно нажать кнопку Добавить – в результате его имя отобразится в перечне, который находится чуть ниже. В поле Уровень разрешений нужно из раскрывающегося списка выбрать уровень разрешений для данного пользователя применительно к данной папке. Возможен выбор одного из двух вариантов:

• Чтение – в данном случае пользователь будет иметь право только на просмотр содержимого данной папки.

• Чтение и запись – при выборе этого варианта пользователь будет иметь право не только на просмотр, но и на редактирование содержимого данной папки.

Чтобы удалить пользователя из списка, выберите для него в поле Уровень разрешений команду Удалить. При этом следует соблюдать осторожность, поскольку программа не выдает дополнительный запрос на подтверждение операции удаления.

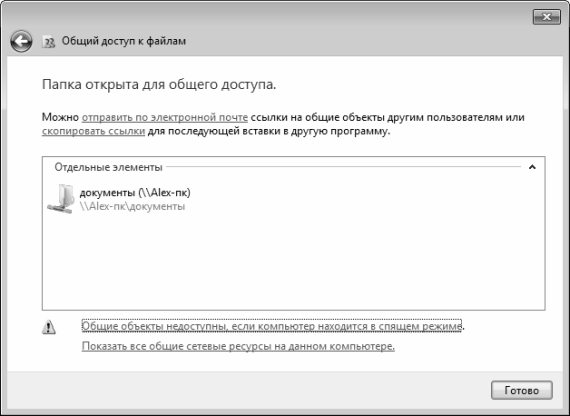

Рис. 5.17. Информация о предоставлении папке общего доступа

Вы можете информировать по электронной почте других пользователей о том, что им предоставлен общий доступ к папке – для этого воспользуйтесь соответствующей ссылкой. Чтобы просмотреть содержимое каталога, к которому вы предоставили общий доступ, дважды щелкните мышью на его значке в поле Отдельные элементы. Для завершения операции нажмите в данном окне кнопку Готово.

В данном примере мы открывали общий доступ к папке, которая называется Документы. В окне, изображенном на рис. 5.15, для данной папки в области Общий доступ к сетевым файлам и папкам отображается информация Нет общего доступа. После предоставления общего доступа к данной папке эта информация изменится, и отобразится текст Есть общий доступ. Кроме этого, будет показан сетевой путь к данной папке, по которому ее смогут найти другие пользователи локальной сети.

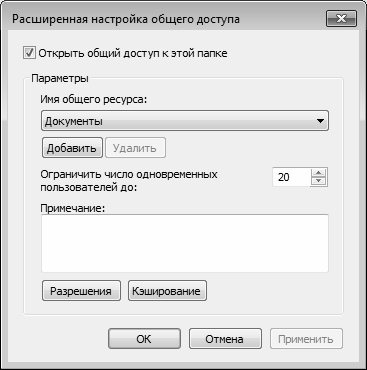

Для перехода в режим расширенной настройки общего доступа нажмите на вкладке Доступ (см. рис. 5.15) кнопку Расширенная настройка. При этом на экране откроется окно, которое показано на рис. 5.18.

Рис. 5.18. Расширенная настройка общего доступа

Параметры данного окна являются доступными для редактирования только при установленном флажке Открыть общий доступ к этой папке. Если вы ранее уже открыли общий доступ к данной папке (так, как было рассказано чуть выше), то по умолчанию этот флажок будет установлен. Если же общий доступ к папке до настоящего момента не открывался, то флажок по умолчанию будет снят, и вы можете установить его самостоятельно.

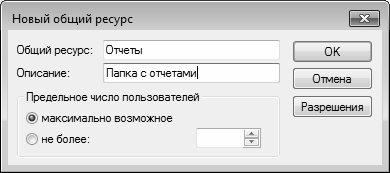

Имя ресурса, к которому открывается общий доступ, отображается в поле Имя общего ресурса. В некоторых случаях это значение можно перевыбрать из раскрывающегося списка. Вы можете добавить новый общий ресурс – для этого нажмите в данном окне кнопку Добавить. В результате откроется окно добавления ресурса (рис. 5.19).

Рис. 5.19. Добавление общего ресурса

В данном окне в поле Общий ресурс с клавиатуры вводится имя общего ресурса – в соответствии с именем, под которым он храниться в компьютере. В поле Описание при желании можно с клавиатуры ввести дополнительное описание к ресурсу – например, кратко охарактеризовать его содержимое, и т. д.

С помощью переключателя Предельное число пользователей вы можете определить максимально допустимое число пользователей, которые могут одновременно работать с данным ресурсом. Если переключатель установлен в положение максимально возможное (этот вариант предлагается использовать по умолчанию), то ограничение по числу пользователей не будет – все, кто захочет, могут в любой момент получить доступ к ресурсу независимо от того, работает с ним кто-то в данный момент или нет. Если же переключатель установлен в положение не более, то справа открывается для редактирования поле, в котором с клавиатуры или с помощью кнопок счетчика указывается предельное число пользователей, которые могут одновременно работать с данным ресурсом. Иначе говоря, если вы не хотите, чтобы с вашей папкой одновременно работало более 3 пользователей, установите переключатель Предельное число пользователей в положение не более, и в расположенном справа поле введите значение 3.

С помощью кнопки Разрешения осуществляется переход в режим настройки разрешений для выбранного ресурса. О том, как работать в данном режиме, шла речь выше (см. рис. 5.13).

Завершается ввод нового общего ресурса нажатием в данном окне кнопки ОК. С помощью кнопки Отмена осуществляется выход из данного режима без сохранения выполненных изменений.

Чтобы удалить общий ресурс, выберите его из раскрывающегося списка (см. рис. 5.18) и нажмите кнопку Удалить. При этом будьте внимательны, поскольку программа не выдает дополнительный запрос на подтверждение данной операции.

В поле Ограничить число одновременных пользователей до (см. рис. 5.18) можно ограничить число пользователей, которые одновременно могут работать с данным ресурсом. Этот параметр работает таким же образом, как и переключатель Предельное число пользователей в окне Новый общий ресурс (см. рис. 5.19).

В поле Примечание при необходимости можно ввести или отредактировать дополнительную информацию произвольного характера, относящуюся к данному общему ресурсу.

С помощью кнопки Разрешения осуществляется переход в режим настройки разрешений для выбранного ресурса. О том, как работать в данном режиме, шла речь выше (см. рис. 5.13).

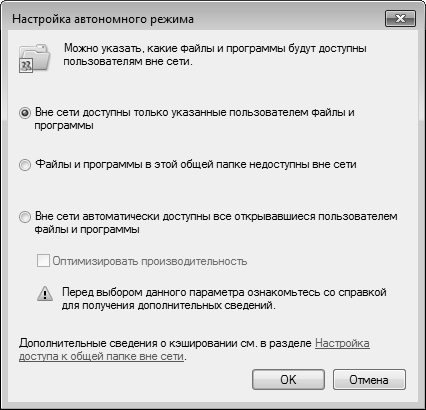

С помощью кнопки Кэширование (см. рис. 5.18) вы можете определить, какие файлы и программы будут доступны пользователям вне локальной сети. При нажатии данной кнопки на экране открывается окно, изображенное на рис. 5.20.

Рис. 5.20. Настройка автономного режима

В данном окне с помощью соответствующего переключателя можно открыть или закрыть доступ к файлам и папкам вне сети. Возможен выбор одного из трех вариантов:

• Вне сети доступны только указанные пользователем файлы и программы;

• Файлы и программы в этой общей папке недоступны вне сети;

• Вне сети автоматически доступны все открывавшиеся пользователем файлы и программы.

По умолчанию данный переключатель установлен в положение Вне сети доступны только указанные пользователем файлы и программы.

Все настройки, выполненные в окне Расширенная настройка общего доступа (см. рис. 5.18), вступают в силу после нажатия кнопки ОК или Применить. Чтобы выйти из данного режима без сохранения выполненных изменений, нажмите кнопку Отмена.

Данный текст является ознакомительным фрагментом.

Продолжение на ЛитРес

5.5. Смена владельца, прав доступа и времени изменения

5.5. Смена владельца, прав доступа и времени изменения Несколько других системных вызовов дают вам возможность изменять другие относящиеся к файлу сведения: в частности, владельца и группу файла, права доступа к файлу и времена доступа и изменения

5.5.2. Изменение прав доступа: chmod() и fchmod()

11.1. Проверка прав доступа

11.1. Проверка прав доступа Как мы видели в разделе 5.4.2 «Получение информации о файлах», файловая система хранит идентификаторы владельца и группы файла в виде числовых значений; это типы uid_t и gid_t соответственно. Для краткости мы используем для «идентификатора владельца

11.1.2. Модификаторы прав доступа к файлам

11.1.2. Модификаторы прав доступа к файлам Модификаторы прав доступа файлов — это также битовые маски, значения которых представляют биты setuid, setgid и sticky-бит ("липкий" бит). Если бит setuid установлен для исполняемого файла, то эффективный идентификатор пользователя процесса

11.3.3. Простое определение прав доступа

11.3.3. Простое определение прав доступа Хотя режим файла представляет всю информацию, которая может понадобиться программе, для определения того, имеет ли она доступ к файлу, тестирование набора прав — дело хитрое и чреватое ошибкам. Поскольку ядро ухе включает в себя код

11.3.4. Изменение прав доступа к файлу

(3.35) После изменения прав доступа к файлам (security permissions) на NTFS хочется вернуть все к тому виду, как было после установки. Возможно ли это?

(3.35) После изменения прав доступа к файлам (security permissions) на NTFS хочется вернуть все к тому виду, как было после установки. Возможно ли это? Да, это возможно. Более того, это просто необходимо, если вы поставили W2k на FAT или FAT32, а затем отконвертировали файловую систему в NTFS (см.

2.17.После изменения прав доступа к файлам (security permissions) на NTFS хочется вернуть все к тому виду, как было после установки. Возможно ли это?

2.17.После изменения прав доступа к файлам (security permissions) на NTFS хочется вернуть все к тому виду, как было после установки. Возможно ли это? Да, это возможно. Более того, это просто необходимо, если вы поставили XP на FAT или FAT32, а затем cконвертировали файловую систему в NTFS. Для

Приложение В. Команды chmod и chown: изменение прав доступа

Приложение В. Команды chmod и chown: изменение прав доступа В Linux есть понятие владельца файла (каталога) и прав доступа к нему. С данными понятиями мы познакомились в главе I, но подробно не рассматривали их. Здесь мы поговорим об этом подробнее.В Linux существует три типа прав

8.2. Функция access(): проверка прав доступа к файлу

8.2. Функция access(): проверка прав доступа к файлу Функция access() определяет, имеет ли вызывающий ее процесс право доступа к заданному файлу. Функция способна проверить любую комбинацию привилегий чтения, записи и выполнения, а также факт существования файла.Функция access()

8.9. Функция mprotect(): задание прав доступа к памяти

8.9. Функция mprotect(): задание прав доступа к памяти В разделе 5.3, "Отображение файлов в памяти", рассказывалось о том, как осуществляется отображение файла в памяти. Вспомните, что третьим аргументом функции mmap() является битовое объединение флагов доступа: флаги PROT_READ, PROT_WRITE и

14.2.2. Ограничение прав на создание объекта

14.2.2. Ограничение прав на создание объекта Доступность конструктора определяется тем, в какой секции класса он объявлен. Мы можем ограничить или явно запретить некоторые формы создания объектов, если поместим соответствующий конструктор в неоткрытую секцию. В примере

1.4. Изменение прав доступа к файлу

1.4. Изменение прав доступа к файлу Вы можете изменять режим доступа к файлам, которыми владеете, с помощью команды chmod. Аргументы этой команды могут быть заданы либо в числовом виде (абсолютный режим), либо в символьном (символьный режим). Сначала рассмотрим символьный

17.1. Проверка прав доступа к файлу

17.1. Проверка прав доступа к файлу Основные форматы команды test:test условиеили[ условие ]Обратите внимание, что с обеих сторон от условия обязательно остаются пробелы. При проверке права на доступ к файлу может применяться довольно много условий. В табл. 17.1 содержится

В результате мы запустим проводник с администраторскими привилегиями. Выставляем права и радуемся своей находчивости.

Но пришло время перемен и в более новых системах эта команда запустит проводник от текущего пользователя.

Можно, конечно, выставлять права через администраторские шары со своего рабочего места, или запускать от себя другие файловые менеджеры… Но иногда выставить права нужно здесь и сейчас, а установка лишней программы на компьютер, которой придется пользоваться раз в месяц — это неправильно.

Итак, я нашел два способа побороть эту ситуацию: один правильный и интересный, второй быстрый и забавный. Начнем с первого.

Способ 1. Для любознательных и терпеливых

За разграничение прав проводника отвечает один из COM объектов. А именно — Elevated-Unelevated Explorer Factory.

Находится это чудо следующим образом:

Запускаете cmd с правами администратора — dcomcnfg и далее в настройке DCOM ищите параметр Elevated-Unelevated Explorer Factory.

и там ищите нашего спрятанного зверька:

Однако редактировать этот параметр вам скорее всего не дадут. Нет прав на изменение ветки реестра HKEY_CLASSES_ROOT\AppID\

Когда нас останавливали такие пустяки? Делаем себя владельцем, изменяем права и снова запускаем dcomcnfg

УРА! Мы можем теперь выставить параметр на вкладке Удостоверение — Запускающий пользователь.

Муторно немного, да? Можно сразу редактировать ключик реестра — HKEY_CLASSES_ROOT\AppID\\RunAs

- значение Interactive User для текущего пользователя

- удаление этого параметра для запускающего пользователя

- имя пользователя для запуска проводника от какого-то конкретного пользователя

Возможно решить данный вопрос можно через политики, но увы -я такое не нашел, да и не применимо на работе у меня такое. Разве что приходит на ум батник на ключа реестра. Ну что же, первый способ мы осилили…

А теперь время магии.

Способ 2. Быстрый и веселый

Запускаем cmd от имени администратора, открываем блокнот, выбираем Открыть и отобразить все файлы и спокойно меняем права на файлы и папки.

Картинка, иллюстрирующая мои глаза в момент этого чудного открытия прилагается:

Благодарю за внимание!

UPD

Благодаря пользователю denis_g и нескольким другим линуксойдам, вспомнил, что давно читал про консольную команду управления правами доступа — CACLS

Раз ссылка на синтаксис

Два ссылка на синтаксис

Получается, добавление пользователя с правами на изменение делается так:

cacls PATH:\To\FILE /t /e /p username:C

Где переменные: /t — подкаталоги (для папок), /e — edit т.е. изменение существующих прав, /p — изменение пав пользователю (если нет — добавит), С — чтение.

Осторожно, сперва потренируйтесь, ибо можно снести в null все права на папку!

UPD2 у меня не заработал

Зажать SHIFT и выбрать «Запуск от имени другого пользователя» экзешника проводника…

Архив рубрики "Настройка учетных записей пользователей"

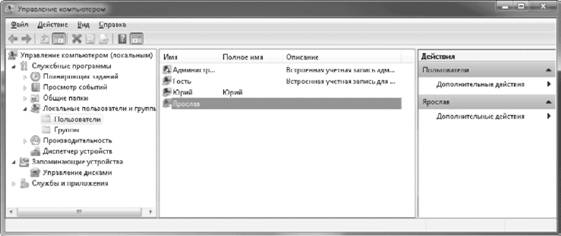

Локальные пользователи и группы (2011-4-16)

Рис. 10.8. Оснастка Локальные пользователи и группы

Восстановление забытых паролей (2011-3-4)

При использовании учетных записей, защищенных паролем, возможна ситуация, когда вы забудете пароль и не сможете получить доступ к своим папкам и файлам. Представьте, например, что вы потеряли не пароль, а ключ от квартиры. В этой ситуации можно, конечно, вызвать слесаря, который взломает дверь. Но вдруг вы заранее подготовились к потере и спрятали в надежном месте запасной ключ? В случае забытого пароля в роли слесаря, ломающего дверь, будет выступать администратор компьютера, а в роли запасного ключа – диск сброса пароля. Рассмотрим обе ситуации более подробно.

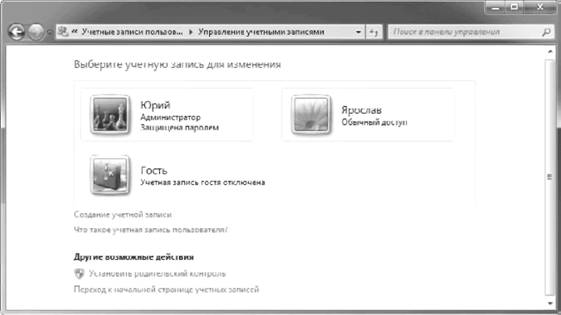

Редактирование учетных записей других пользователей (2011-2-1)

Пользователи с правами администратора могут создавать, изменять и удалять любые учетные записи. Для выполнения этих операций откройте окно Учетные записи пользователей и щелкните на ссылке Управление другой учетной записью. В появившемся окне (рис. 10.7) вы можете выбрать учетную запись для редактирования или создать новую, щелкнув на ссылке Создание учетной записи.

Изменение параметров своей учетной записи (2011-1-1)

Для настройки параметров учетных записей на Панели управления имеется специальное окно, которое можно открыть, щелкнув на рисунке вашей учетной записи в меню Пуск. В окне Учетные записи пользователей (рис. 10.6) вы увидите ссылки для управления своей учетной записью. Кроме того, при наличии прав администратора вы можете выбрать для управления другую учетную запись.

Настройка UAC (2010-11-9)

Несмотря на то что служба контроля учетных записей пользователей действительно повышает общую безопасность компьютера, ее появление в Windows Vista вызвало неоднозначную реакцию. Многие пользователи жаловались на излишнюю, на их взгляд, «надоедливость» UAC и отключали ее при первой же возможности.

В Windows 7 эта проблема решена следующим образом: появление окна UAC зависит от того, кто пытается выполнить действие, требующее административных прав. Если вы сами нажимаете на кнопку или выбираете пункт меню, который выполняет административную операцию, то окно UAC появляться не будет. Если же действие, требующее административных прав, пытается выполнить одна из запущенных программ, то окно UAC откроется и действие будет выполнено только после вашего разрешения.

Контроль учетных записей пользователей (UAC) (2010-10-19)

В Windows 7 имеется специальное средство для предотвращения несанкционированного доступа к компьютеру – контроль учетных записей пользователей (User Account Control, UAC). Основная задача UAC – предотвратить несанкционированный запуск вредоносных программ. Перед выполнением потенциально опасного действия служба контроля учетных записей запрашивает разрешение, и пользователь должен подтвердить запуск выбранной команды.

Контроль учетных записей впервые появился в Windows Vista, но в ней окна UAC, по мнению многих пользователей, появлялись слишком часто, и пользователи нередко полностью отключали UAC, что существенно снижало безопасность системы. В Windows 7 механизм UAC был значительно доработан, появилась возможность его настройки, а частота появления окон с запросами была существенно снижена.

Общие сведения об учетных записях (2010-10-6)

Чтобы получить права администратора в Windows 7, необходимо внести изменения в соответствующие параметры операционной системы (ОС). Всего есть четыре способа назначить другого пользователя админом. Выполнение поставленной задачи не требует установки стороннего программного обеспечения.

Активация возможности передачи прав в редакторе групповых политик

По умолчанию в системе каждый пользователь может обладать повышенными полномочиями, для этого основной администратор должен выдать такое право другой учетной записи. Но если в групповые политики были внесены изменения, функция отключится.

Активировать соответствующую опцию можно следующим образом:

- Открыть интерпретатор команд нажатием Win + R , ввести значение gpedit.msc , щелкнуть ОК .

- На левой панели проследовать по пути « Конфигурация компьютера » → « Конфигурация Windows » → « Параметры безопасности » → « Локальные политики » → « Параметры безопасности ».

- Справа кликнуть дважды по параметру « Учетные записи: Состояние учетной записи Администратор ».

- В появившемся окне установить отметку « Включен », нажать Применить , ОК .

Как дать пользователю права администратора в Windows 7

Включение юзеров в список суперпользователей производится с помощью встроенных средств ОС. Поменять тип учетной записи способен только профиль, который имеет наивысшие права доступа.

Важно! Сделать самого себя администратором в Windows 7 нельзя.

Через «Панель управления»

Настроить права доступа других аккаунтов можно через « Панель управления ». Для этого необходимо:

- Раскрыть меню « Пуск », перейти в « Панель управления ».

- Выставив режим просмотра « Категории », проследовать по ссылке « Учетные записи пользователей ».

- Щелкнуть по пункту « Изменение типа учетной записи ».

- Выбрать из списка аккаунт, полномочия которого нужно изменить.

- Перейти по гиперссылке « Изменение типа учетной записи ».

- Установить отметку напротив пункта « Администратор », щелкнуть Изменение типа учетной записи .

Обратите внимание! Если на компьютере нет второго профиля, предварительно потребуется создать аккаунт.

С помощью «Командной строки»

Включить учетную запись администратора в Windows 7 другому юзеру можно посредством выполнения определенной команды в консоли. Пошаговое руководство:

- Раскрыть меню « Пуск », в поисковой строке ввести запрос « Командная строка ».

- Нажать правой кнопкой мыши (ПКМ) по одноименному приложению, выбрать « Запуск от имени администратора ».

- Запомнить название профиля пользователя, полномочия которого нужно сменить.

- Ввести net localgroup Администраторы <имя> /add , нажать Enter .

Обратите внимание! Для создания нового профиля используется команда net user <имя> <пароль> /add .

В утилите «Локальные пользователи и группы»

В системе есть специальное меню для управления аккаунтами, в котором можно произвести создание админа. Получение повышенных привилегий производится следующим образом:

- Открыть интерпретатор команд нажатием Win + R , вписать lusrmgr.msc , кликнуть ОК .

- В новом окне перейти в папку « Пользователи », щелкнуть ПКМ по нужному профилю, выбрать « Свойства ».

- Открыть вкладку « Членство в группах » и нажать Добавить .

- В поле « Введите имена набираемых объектов » вписать слово « Администраторы ». Нажать ОК .

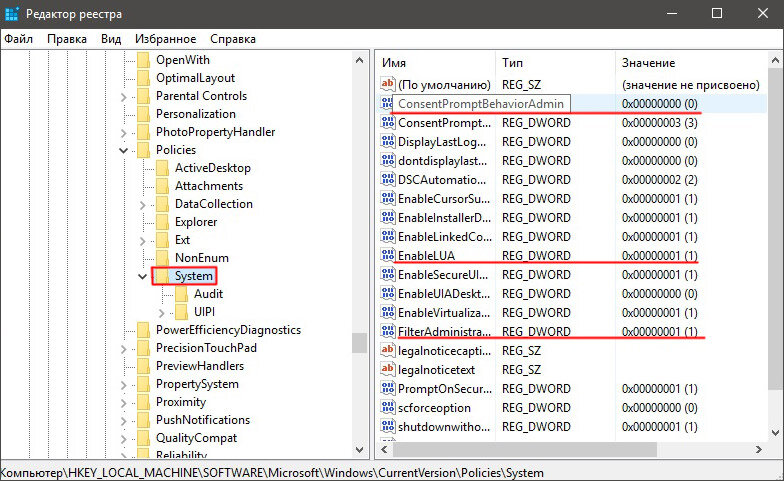

Посредством редактирования системного реестра

Поменять права аккаунта можно через редактор реестра, внеся правки в соответствующие параметры. Пошаговое руководство:

- Нажатием Win + R раскрыть интерпретатор команд, вписать regedit , щелкнуть ОК .

- Проследовать по пути HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System .

- Дважды кликнуть по следующим параметрам и ввести указанные значения:

- FilterAdministratorToken — 1 ;

- ConsentPromptBehaviorAdmin — 0 ;

- EnableLUA — 1 .

- Закрыть программу, перезапустить компьютер.

Важно! Если параметра из списка в реестре не оказалось, необходимо создать вручную через контекстное меню.

Заключение

Неопытным пользователям для выполнения поставленной задачи рекомендуется вносить изменения через « Панель управления » или утилиту « Локальные пользователи и группы ». Применение редактора реестра и « Командной строки » требует определенных знаний от юзера.

( 1 оценка, среднее 5 из 5 )Образование: Комсомольский Индустриальный техникум, специальность "Техническая эксплуатация электрооборудования"; Донецкий национальный университет, филологический факультет, специальность "Фундаментальная прикладная лингвистика". Опыт работы оператором компьютерного набора на предприятии "Почта Донбасса", ньюсмейкером на новостном портале DA-Info, автором информационных статей на различных ресурсах и биржах контента.

Принцип такой же как у 10 виндуса, но там все же вариантов побольше, да и безопасней для неопытных пользователей. Лезть в системный реестр или командную строку могут позволить себе лишь уверенные в своих знаниях люди. Одна ошибка там и проще провести восстановление системы, чем найти и устранить проблему.

А вообще нужно сильно подумать, так ли вам нужны права администратора, для обычного пользователя они будут лишними. Хоте если есть необходимость, то лучше воспользоваться панелью управления, там есть все необходимое для этой цели. Хотя как тут и указано, нужно подготовиться создав 2 профиль, простая, но надежная система безопасности.

Читайте также: