Настройка radius server на windows 2012 r2 mikrotik

Обновлено: 04.07.2024

Использование для WiFi авторизации доменных учетных записей является очень удобным решением для любой организации где есть контроллер домена. Это удобно в случае если у вас несколько офисов т.к. можно подключаться под личным логином и паролем к wifi в любом офисе и безопасно в случае увольнения сотрудника т.к. его доменный профиль удаляется или блокируется.

Для настройки WiFi авторизации через доменный профиль необходимо будет выполнить следующие настройки:

- Настройка сервера политики сети NPS в Windows 2012

- Настройка RADIUS-клиента на Mikrotik.

Освоить MikroTik Вы можете с помощью онлайн-куса « Настройка оборудования MikroTik ». Курс основан на официальной программе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Настройка сервера политики сети NPS в Windows 2012.

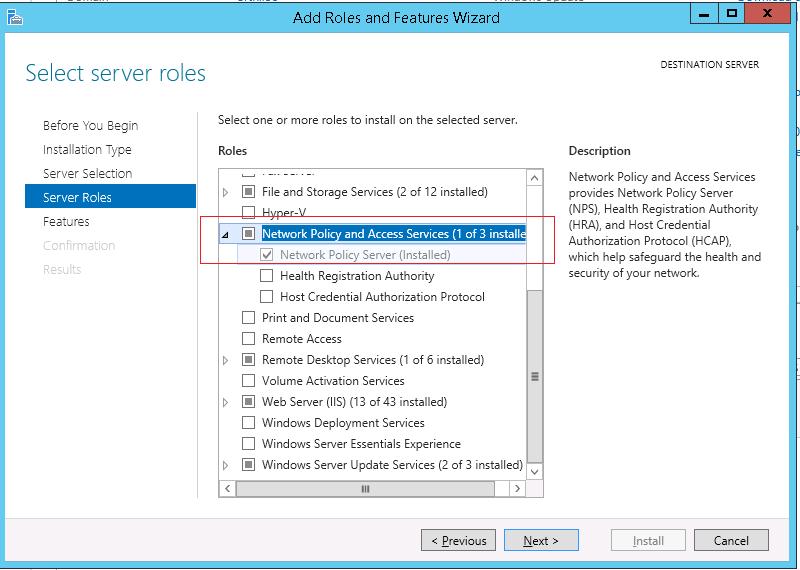

Открываем "Диспетчер сервера" и приступаем к установке роли "Сервер политики сети" через "Мастер добавления ролей и компонентов". Подробно рассматривать процедуру установки не буду, здесь нет никаких сложностей. У меня на сервере эта роль уже установлена (см. скриншот).

После установки Роли потребуется перезагрузка. Перезагружаем сервер и приступаем к настройке NPS.

Настраиваем подключение RADIUS-клиента.

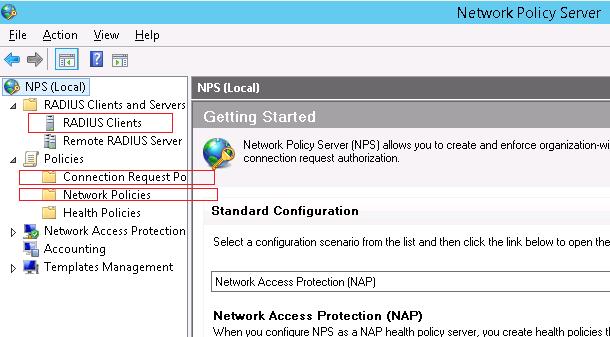

В Диспетчере серверов открываем /Средства/Сервер политики сети.

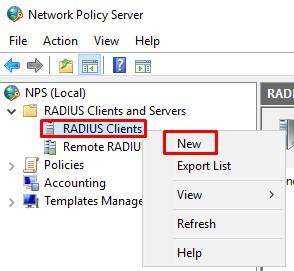

Переходим в /NPS/Radius-клиенты и сервер/Radius-клиенты, щелкаем пр. клавишей мыши и выбираем пункт "Новый документ"

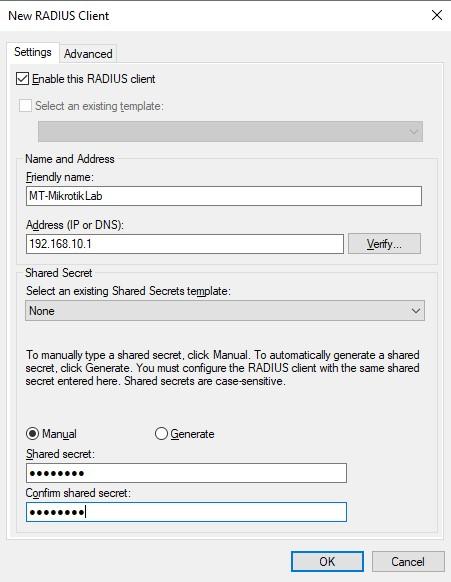

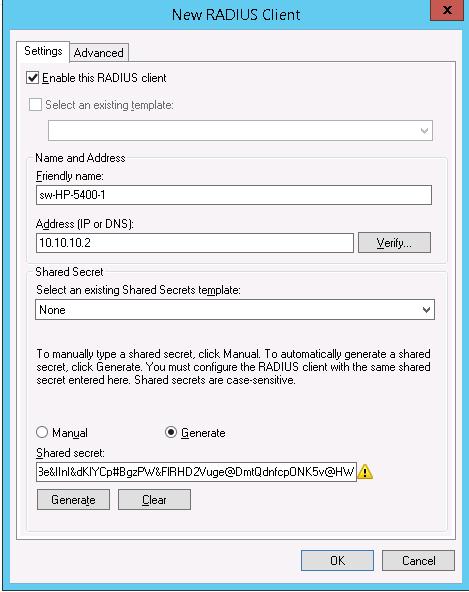

Указываем имя (любое понятное для себя), ip-адрес роутера Mikrotik и придумываем общий секрет посложней (можно воспользоваться генератором).

Создаем политики для WiFi авторизации.

На этом шаге настройки воспользуемся мастером настройки 802.1x.

Кликаем лев. клавишей мыши по пункту "NPS(Локально)", затем в правом окне разворачиваем пункт "Стандартная конфигурация".

В пункте сценария настройки выбираем "RADIUS-сервер для беспроводных или кабельных подключений 802.1x" и переходим по ссылке "Настройка 802.1x".

Выбираем пункт "Безопасные беспроводные подключения"

На следующем шаге добавляем RADIUS-клиенты, которые были подключены к RADIUS-серверу ранее.

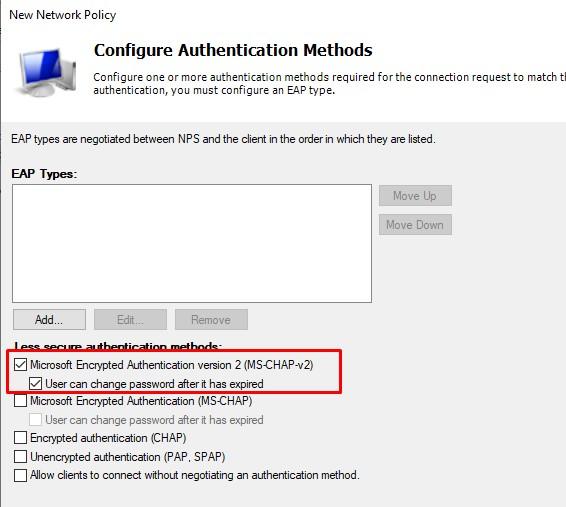

В качестве метода проверки подлинности выбираем "Microsoft: защищенные EAP (PEAP)".

Выбираем группы пользователей домена, которым будет доступно подключение к WiFi.

В результате получаем следующие результаты политик.

Политика запросов на подключение:

Сетевая политика:

На этом настройка NPS в качестве RADIUS-сервера для WiFi-авторизации завершена. Приступаем к настройке роутера Mikrotik.

Настройка подключения Mikrotik к RADIUS-серверу.

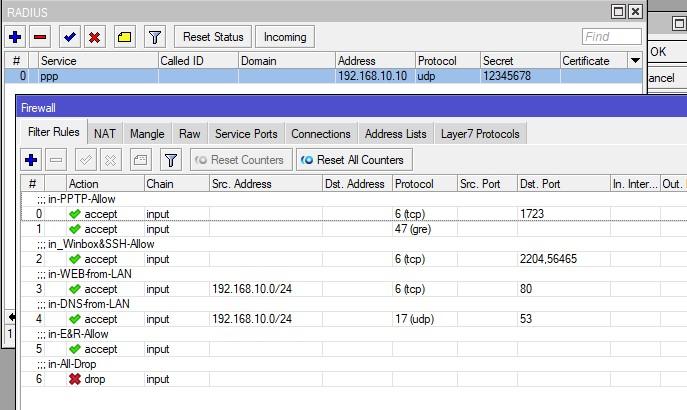

Чтобы добавить в Mikrotik подключение к RADIUS-серверу открываем меню RADIUS и жмем плюсик.

- Отмечаем нужную службу "Services" - в случае WiFi авторизации это "wireless".

- Указываем "Adsress" Radius-сервера - это ip-адрес настроенного ранее сервера сетевой политики NPS.

- Заполняем Secret, который был указан при добавлении radius-клиента в NPS.

Все остальные настройки оставляем как есть, если только вы не решили изменить на NPS стандартные порты подключения 1812 и 1813.

Добавляем профиль авторизации: /Wireless/Security profiles. Здесь в Authentication types оставляем только WPA2 EAP.

Указываем в нашем действующем WiFi интерфейсе новый Security profile.

На этом настройка Mikrotik в качестве RADIUS-клиента закончена.

Для диагностики неисправности подключений можно включить Logging для RADIUS: /System/Logging/+. В "Topics" выбираем "radius".

Открываем Log и пробуем подключиться к точке доступа.

Количество успешных и сброшенных подключений можно посмотреть во вкладке Status созданного подключения к radius-серверу.

Освоить MikroTik Вы можете с помощью онлайн-куса « Настройка оборудования MikroTik ». Курс основан на официальной программе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Как быстро и просто настроить авторизацию через RADIUS от Microsoft? Думаю, это поможет тем, кто захочет иметь возможность заходить на устройства MikroTik через дружелюбный WinBox и простой SSH.

Установка роли NPS

Имеем Windows Server 2016 Datacenter с уже установленным доменом.

Выбираем сервер, на котором будет разворачиваться роль. Microsoft не рекомендует делать это на контроллере домена, но в некоторых best practices для уменьшения задержек дают совет ставить именно на него. Добавляем роль Network Policy and Access Server вместе с management tools для настройки.

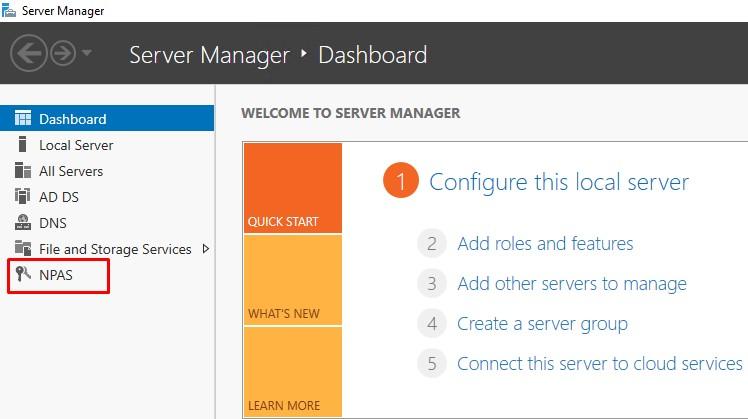

Запускаем любым удобным способом админку NPS. Например, через менеджер серверов.

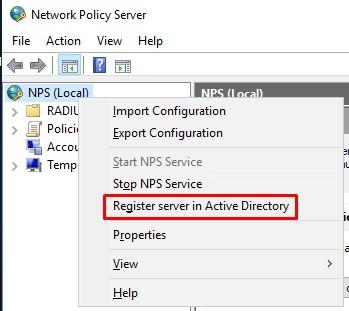

Регистрируем сервер NPS в AD.

Добавление RADIUS клиента

Для того, чтобы сервер знал с какими устройствами налаживать общение нужно добавить их в RADIUS Clients.

Для примера, добавляю свой MikroTik wAP. Friendly name установил как Identity на устройстве и IP заданный на его единственном проводном интерфейсе. Для того, чтобы устройство смогло авторизоваться на сервере нужно ввести ключ. Он создается на сервере либо вручную, либо генерируется автоматически. Я предпочел второй вариант.

Vendor name остановим на стандартном RADIUS.

Создание политики подключения

Подбираем подходящее название для политики.

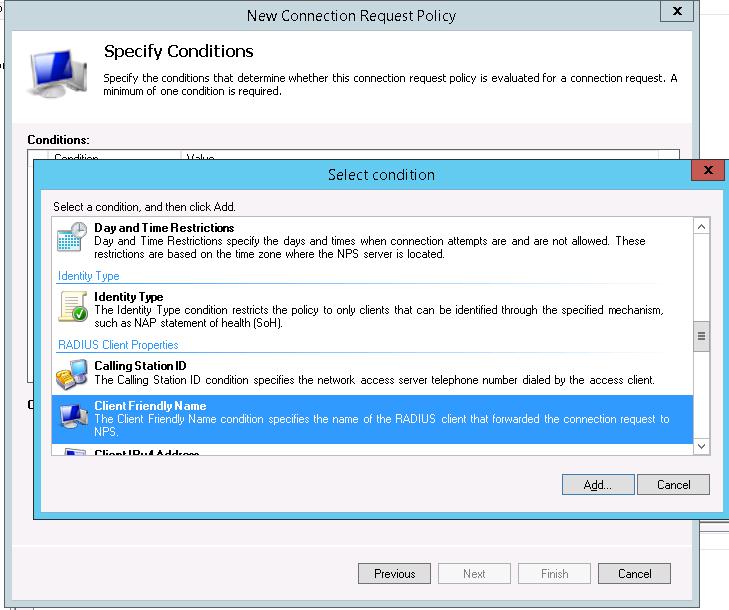

Определяем наше устройство с которым будет работать сервер.

Я выбрал только Client Friendly Name со значением Router01. Это четко привязывает данный пункт политики к устройству через созданного клиента. Можно идентифицировать устройство Mikrotik по Identity выбрав NAS Identifier.

Без предварительной конфигурации устройства Identity = MikroTik.

Дальнейшая настройка политики.

На этапе выбора протокола аутентификации достаточно выбрать нешифрованный (о чем получите предупреждение) PAP для SSH или шифрованный CHAP для WinBox. Я выбрал оба. Если есть необходимость использовать web версию, то достаточно включить MS-CHAPv2, в остальном всё аналогично.

Собственно, предупреждение о выборе небезопасного способа. Предлагают почитать пошаговый справочный материал.

На данном этапе я не стал ничего трогать.

Итоговые установки политики.

У меня не получилось воспроизвести это через PowerShell, даже стандартный example с technet'а. Буду признателен, если подскажете почему.

Выбираем нужный приоритет двигая выше или ниже пункт политики.

Создание политики сети

Назовем её Routers.

Как и прежде, нужно определить условия.

В AD у меня создан дополнительный пользователь состоящий в группе Domain Admins. Выбираю условие Windows Group исходя из того, чтобы все администраторы домена смогли получать доступ к MikroTik.

Разрешительное или запретительное правило. Мы будем разрешать всем, кто попал под условие.

Способ аутенификации выбираем аналогичный прошлой политике.

Исходя из необходимости можно настроить дополнительные настройки. Я оставил без изменений.

Далее необходимо выбрать что будет отправляться на сервер.

Итоговые настройки политики сети.

Выбираем необходимый приоритет среди других политик, если необходимо.

Чтобы учетная запись проверялась через NPS в AD у этого пользователя на вкладке Dial-in в разделе Network Access Permission должен быть отмечен пункт Control access through NPS Network Policy.

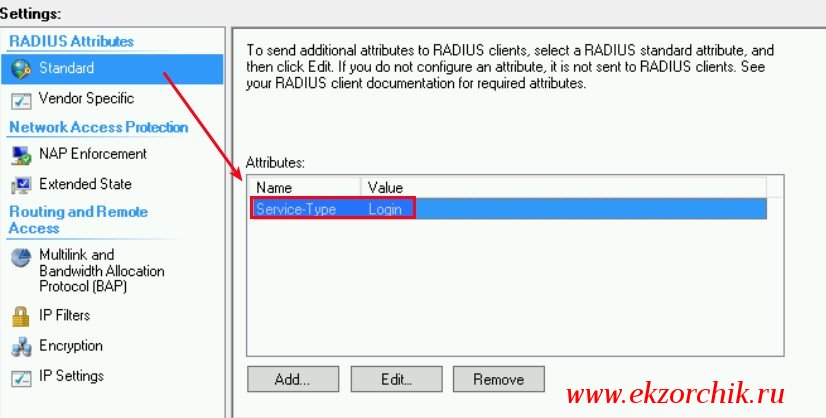

Для возможности авторизовываться через WinBox нужно включить обратимое шифрование в профиле пользователя.

Добавление сервера авторизации на MikroTik

Первым делом присвоим System/Identity равным router01 и IP с маской для интерфейса.

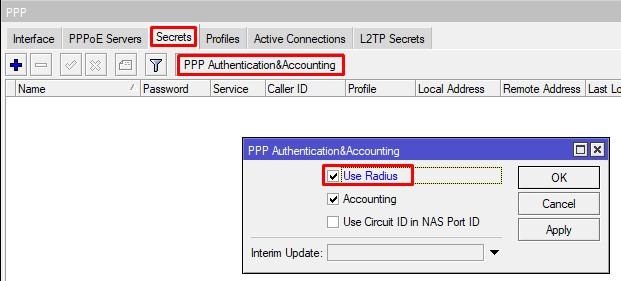

В System/Users и на вкладке Users включаем пункт Use RADIUS. По умолчанию выбран доступ только для чтения.

Открываем настройки Radius и добавляем новый сервер. Сервис выбирается исходя из назначения. Лучше, конечно же, делить доступ между ними. Address — адрес сервера на котором установлен NPS.

Secret — ключ, который был сгенерирован на стадии добавления клиента на сервере.

Проверка через SSH и WinBox

Проверка подключения через SSH и экспорт конфигурации.

И проверяем авторизацию в Winbox.

Как видим, в активных пользователях висят системный admin и оба подключения доменного юзера с доступом для чтения через SSH и Winbox.

Сегодня мы поговорим о небольшой так сказать интеграцией Mikrotik с Microsoft Active Directory, а именно настроим VPN подключение через Radius сервер. Предположим, что мы среднестатистический офис, с нескольким десятков сотрудников (а может больше или меньше), и у нас стоит задача организации удалённого доступа к сети компании.

Предположим, что у вас есть телефония, какой-то терминальник с 1С ну домен Active Directory. Все это дело аутентифицируется в AD, т.е. у пользователей уже есть учётные записи, и нам бы не хотелось им омрачать жизнь отдельной учеткой для VPN. В этом случае нам поможет Windows NPS сервер. Сама интеграция будет работать через протокол RADIUS.

Тестовый стенд

Так же есть настроенный Mikrotik hAP AC с белым (публичным IP адресом). Его конфиг раздаёт адреса, выпускает в интернет и разрешает входящий трафик на роутер только для трафика управления (Winbox, SSH, WebFig порты). Есть ещё Simple Queue, но это не играет никакой роли.

Локальная сеть 192.168.10.0/24, адрес микрота первый в сети, адрес DC-01 192.168.10.10

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте ниже.Развёртывание и настройка NPS

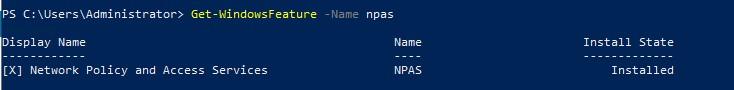

Для начала его нужно установить. Проще всего это сделать через PowerShell. Откроем оболочку с админ правами и впишем команду

Install-WindowsFeature -Name NPAS -IncludeManagementTools

Ключ IncludeManagementTools означает, что мы устанавливаем инструменты управления тоже.

После установки проверим что роль установилась:

Проверить так же можно через графический интерфейс, открыв диспетчер серверов.

В целях демонстрации я устанавливаю данную роль на домен контроллер, в реальной жизни этого делать не стоит. Лучше выделите под NPAS отдельную ВМ, а ещё лучше кластерную.

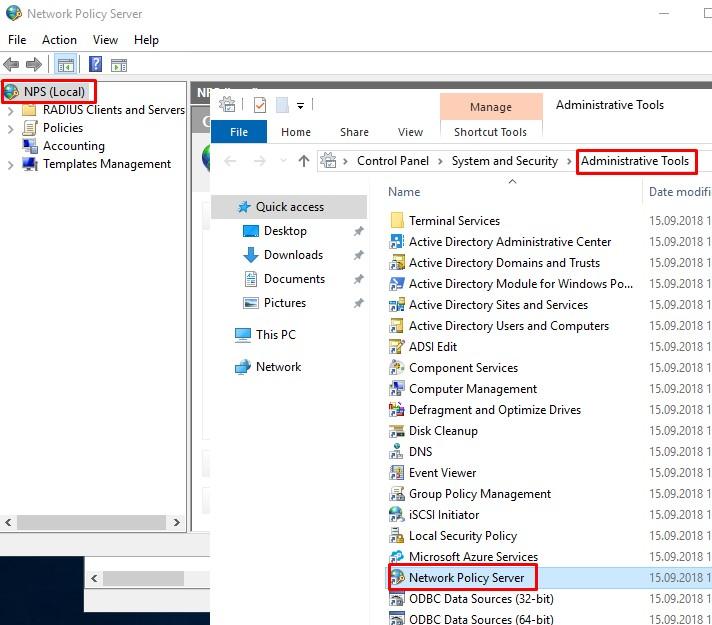

Откроем консоль управления Network Policy Server через Administrative Tools.

Зарегистрируем его в Active Directory (для этого необходимы права Enterprise администратора).

На данном этапе мы создаём клиента RAIUS.

- Friendly Name – понятное для нас имя;

- Address – FQDN или IP нашего Mikrotik;

- Shared secret, Confirm – общий пароль, подтверждение.

- Пароль можете сгенерировать, а можете вставить свой.

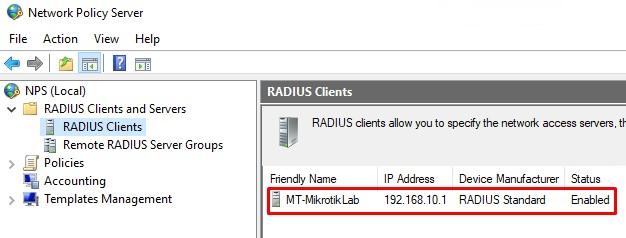

Сохраняем, после чего клиент должен появиться в списке. Смысл данной операции, что роутер, по отношению к NPS, является клиентом, но Mikrotik, будет являться сервером VPN, для клиентов, которые будут к нему подключаться (клиентов VPN).

Двигаемся дальше. Теперь нам надо определиться с требованиями, предъявляемыми к VPN клиентам. Т.е. по каким признакам мы будем разрешать им подключаться. Я предлагаю по нескольким параметрам:

- Они состоят в группе VPN_Users;

- Соединение по протоколу PPTP;

- Тип проверки подлинности MS-CHAP2.

Этого думаю достаточно, функционала действительно много, его нужно тестировать и подбирать индивидуально. Давайте создадим политику.

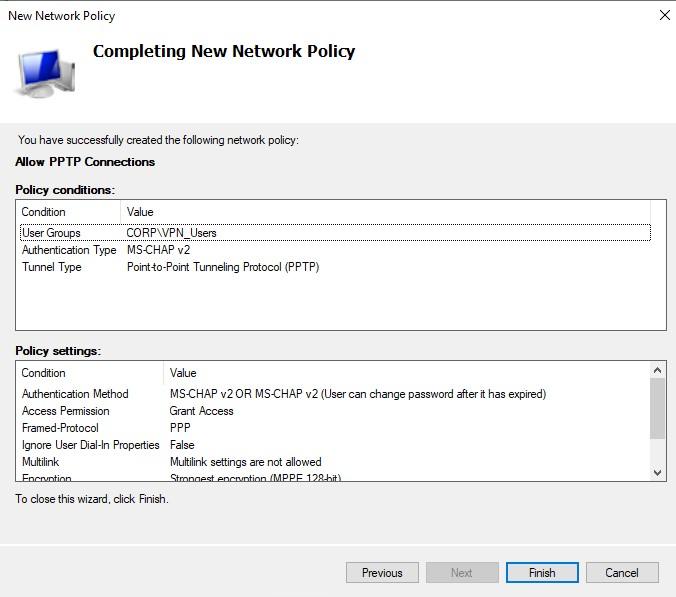

Зададим ей имя и тип Remote Access Server (VPN-Dial-up).

На следующем шаге зададим собственно требования. Кнопкой Add добавим все, о чем мы говорили ранее. Вы так же можете разрешить подключения только в определённое время.

На следующем шаге мы выберем тип доступа. Нас интересует разрешение.

Оставим в окне типа аутентификации только MS-CHAP2.

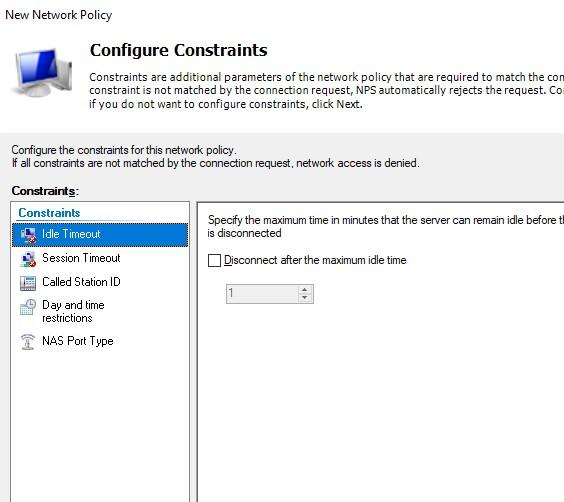

В следующем окне мастера можем задать те самые ограничения по времени или время жизни сессии в случае отсутствия активности (но активность лучше регулировать на стороне клиента, через CMAK). Пропустим это и перейдём далее.

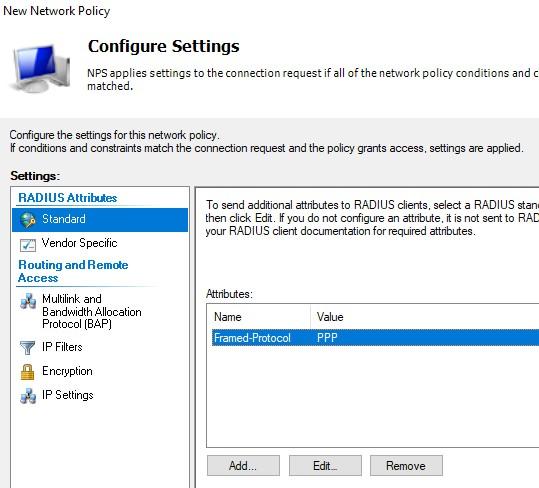

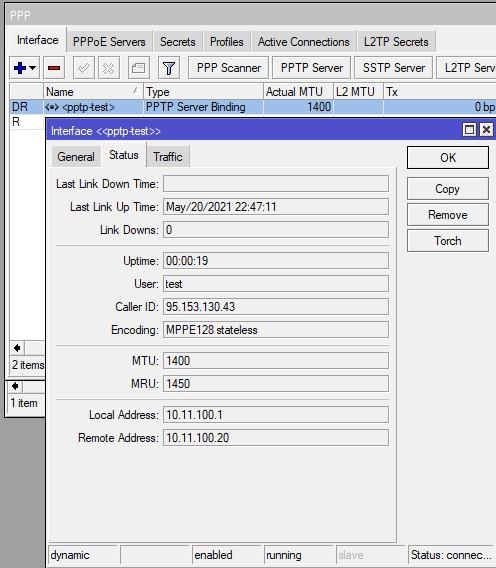

В Standard удалим атрибут Service-Type – Framed и оставим Framed-Protocol PPP.

Все проверяем и жмём Finish.

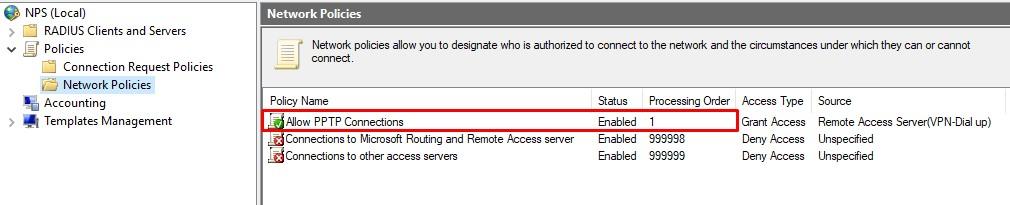

Проверим обязательно, что созданная политика имеет приоритет выше (меньшее числовое значение), чем другие.

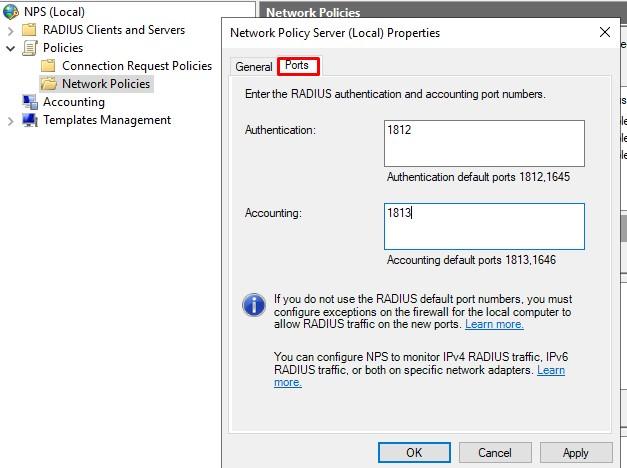

В свойствах NPS сервера оставим только порты 1812 и 1813. Перезапустим службу после этого, нажав ПКМ Stop NPS Service, Start NPS Service.

Следует так же сделать разрешающие входящее правило фаервола Windows для данных UDP портов.

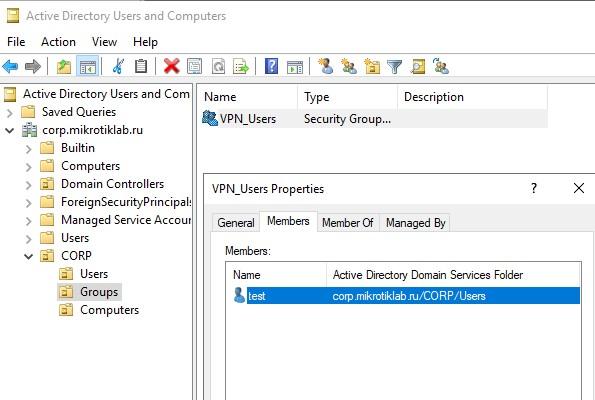

В завершении настройки со стороны Windows, предлагаю создать пользователя test, добавить в доменную группу VPN_Users.

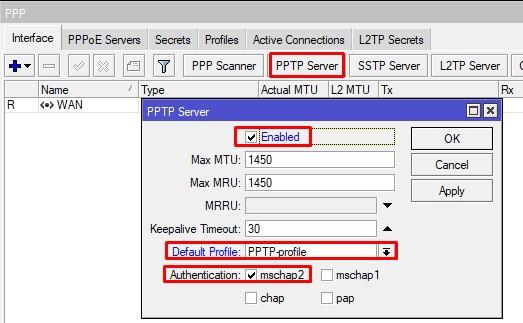

Настройка Mikrotik RADIUS Client

Описывать настройку VPN Server не буду, вы можете воспользоваться уже написанными, причём не важно какой будет туннель PPTP, L2TP, SSTP или OpenVPN (кликнув на ссылку можете посмотреть их настройку). Если последние 2, то не забывайте про сертификаты. В нашем примере я буду использовать PPTP.

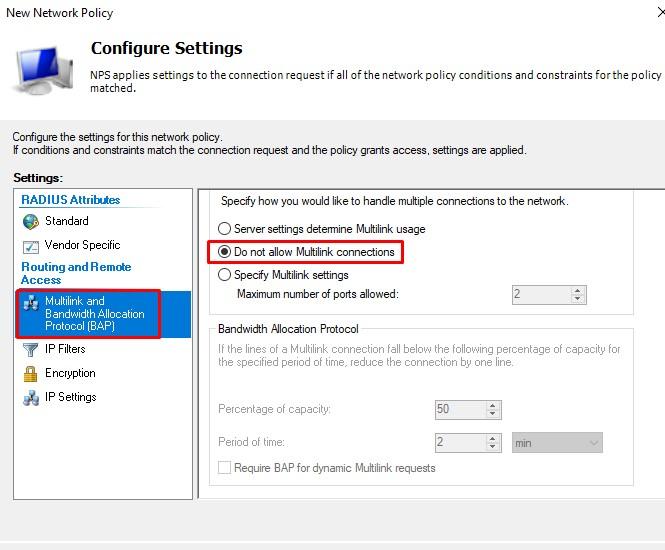

Обращаю ваше внимание, если вы захотите использовать 2 или более типов туннеля, то нужно внести изменения не только на стороне Mikrotik, но и на стороне сервера политик.

Следующий этап, это настройка роутера в качестве клиента RADIUS. Открываем соответствующее меню слева, и добавляем правило.

- Нас интересует сервис ppp;

- Address – адрес сервера аутентификации;

- Secret – тот самый общий ключ;

- Src. Address – IP с которого Mikrotik Будет отправлять пакеты на NPS.

Не забываем про правила фаервола

Напоследок включаем заветную галочку в PPP, без которой Mikrotik не побежит на NPS сервер.

У вас может возникнуть вопрос:

Что если у меня уже есть учетки в Secrets по которым уже есть соединения от клиентов?

Тут вы можете пойти по пути переноса их в AD, хотя бы по причине того, что она более стойкая, по отношению к конфигу микротика. Единственное, я бы не делал этого для учеток Site-toSite VPN.

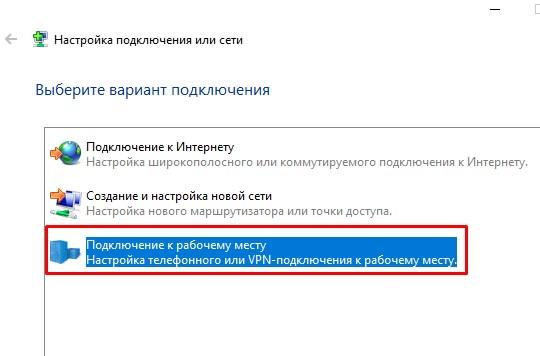

Настройка клиентского VPN подключения на Windows 10

Для автоматизации, вы можете воспользоваться CMAK – подготовит профиль подключения, после чего пользователю нужно будет лишь дважды кликнуть мышкой. На моем ноутбуке установлена Windows 10, но настройка ничем не будет отличаться допустим от Windows 7. Создадим клиентское подключение вручную. Открываем центр управления сетями и общим доступом – Создание и настройка нового подключения или сети.

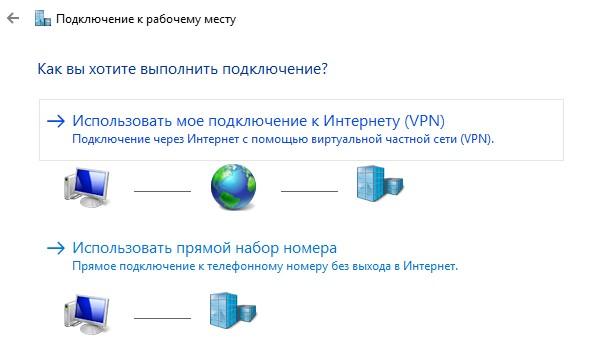

Выбираем подключение к рабочему месту.

Нас интересует новое подключение.

Используем текущее подключение к Интернету.

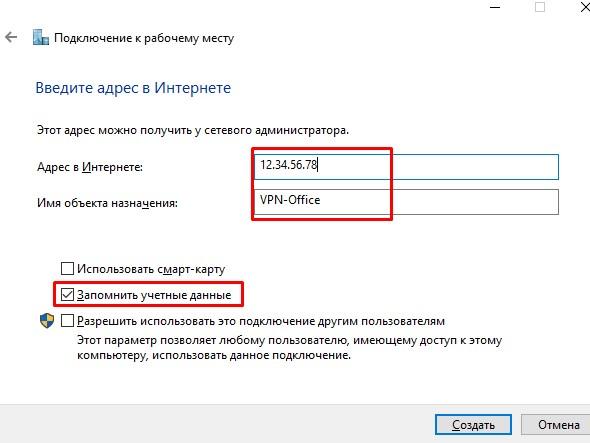

Следом указываете ваш белый IP адрес (или FQDN) микротика, имя VPN и создать.

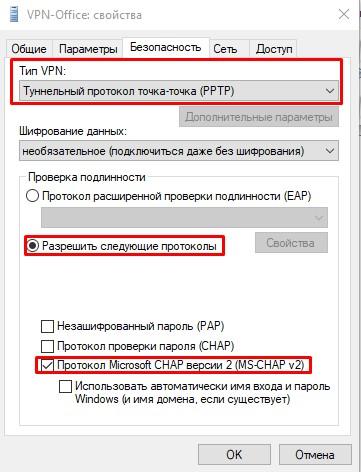

Переходим в свойства созданного интерфейса через «Изменение параметров адаптера» слева в центре управления сетями и общим доступом. Нас интересует вкладка безопасность. В моей текущей лабораторной среде, я выбираю следующие значения:

- Тип VPN – PPTP;

- Разрешить следующие протоколы – MS-CHAP v2;

- Шифрование данных – в данном случае ни на что не влияет.

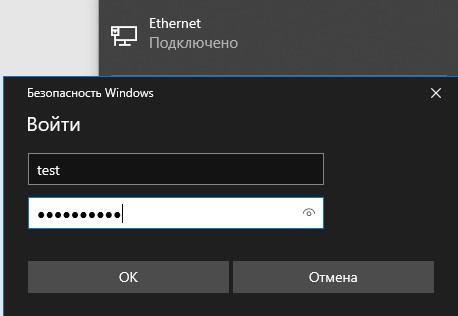

Теперь пробуем подключиться с указанием данных пользователя test. Домен можно не указывать.

Указываем учётную запись и пароль.

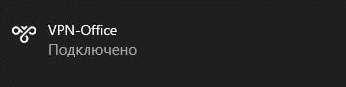

И вуаля – подключение прошло успешно.

Проверим какой адрес мы получили на клиентском ноутбуке и на Mikrotik.

Посмотрите на значение Encoding. Вы можете в дальнейшем подкручивать политики доступа к сети, создав максимально возможный уровень безопасности для вашей организации. Могу лишь добавить, что наиболее живучий в жизни VPN оказался SSTP/OpenVPN. На этом настройка интеграции AD Radius сервера и Микротика завершена.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдёте для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

Задача: Хочу разобрать лично, как настроить авторизацию через Network Policy Server (RADIUS) на Windows Server 2012 R2 для сетевого оборудования на базе Mikrotik.

Подтолкнуло меня статья на читаемом ресурсе, но я прежде чем доверять чему-то хочу лично сам все повторить, наложить все действия на свою структуру да и задокументировать под себя все действия в виде пошаговой заметки никогда не помешает.

- Домен (Создана группа: Router-Mikrotik)

- Система (В домене) Windows Server 2012 R2 на которую будут устанавливать роль NPS

- Оборудование Mikrotik (RB951Ui-2HnD: eth2 смотрит в локальную сеть)

Ранее я для себя разбирался как поднять RADIUS сервис на системе Ubuntu Trusty Server, но в публичный доступ я ее не выкладывал, возможно с этой заметкой все будет то же самое, посмотрим.

Шаг №1: Устанавливаю роль Network Policy Server на систему:

Win + X — Command Prompt (Admin)

C:\Windows\system32>cd /d c:\Windows\System32\WindowsPowerShell\v1.0\

c:\Windows\System32\WindowsPowerShell\v1.0>powershell

-Command Set-ExecutionPolicy RemoteSigned

c:\Windows\System32\WindowsPowerShell\v1.0>powershell

PS c:\Windows\System32\WindowsPowerShell\v1.0> Install-WindowsFeature NPAS -IncludeManagementTools

PS c:\Windows\System32\WindowsPowerShell\v1.0> exit

c:\Windows\System32\WindowsPowerShell\v1.0> exit

Шаг №2: Регистрирую текущий сервер NPS (Network Policy Server) в домене:

Win + X — Command Prompt (Admin)

C:\Windows\system32>netsh ras add registeredserver

Registration completed successfully:

Remote Access Server: SRV-NPS

Шаг №3: Для того, чтобы сервер знал с какими устройствами налаживать общение нужно добавить их в RADIUS Clients.

Win + X — Control Panel — Administrative Tools — Network Policy Server

NPS (Local) → Radius Client and Servers и через правый клик мышью на RADIUS Clients вызываю меню New, здесь создаю клиента:

вкладка Settings окна New RADIUS Client

- Enable this RADIUS Client: отмечаю галочкой

- Friendly name: router

- Address (IP or DNS): 10.9.9.77

- Тип ключа: выбираю Generate

- Shared secret: либо указываю свой собственный ключ (к примеру в рамках этой заметки ключ будет: Aa1234567@!), либо нажимаю кнопку Generate

вкладка Advanced окна New RADIUS Client

а после нажимаю кнопку OK окна New RADIUS Client

Шаг №4: Создаю политику подключения

Win + X — Control Panel — Administrative Tools — Network Policy Server

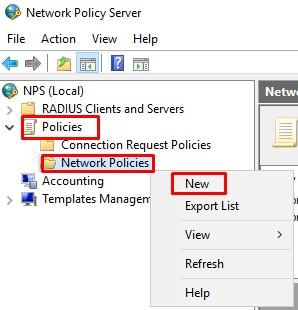

NPS (Local) — Policies — и через правый клик мышью по Connection Request Policies вызываю меню New

- Policy name: mikrotik

- Type of network access server: Unspecified

и нажимаю Next, затем Add → Client Friendly Name, затем Add и указываю имя клиента:

Specify the friendly name of the RADIUS client. You can use pattern matching syntax: router

а после нажимаю кнопку OK и Next окна New Connection Request Policy.

Шаг №5: Теперь нужно указать тип используемой аутентификации

Settings: Authenticaton: отмечаю Authenticate requests on this server и нажимаю кнопку Next, затем указываю метод:

- Override network policy authentication settings: отмечаю галочкой

- Encrypted authentication (CHAP): отмечаю галочкой

- Unecrypted authentication (PAP,SPAP): отмечаю галочкой

а после нажимаю кнопку Next, No, Next, Finish.

Шаг №6: Выбираем нужный приоритет двигая выше или ниже пункт политики.

Win + X — Control Panel — Administrative Tools — Network Policy Server

NPS (Local) — Policies — и через правый клик мышью по Network Policies вызываю меню New

- Policy name: mikrotik

- Type of network access server: Unspecified

и нажимаю Next, затем Add → выбираю Windows Groups и нажимаю Add → Add Groups… где поиск осуществляется в текущем домене, моя группа называется: Router-Mikrotik после нажимаю Ok, OK окна Select Group, OK окна Windows Groups и Next окна мастера New Network Policy. А вот теперь следует определить какое правило будет попадать под выше указанные настройки, но раз я хочу через доменную учетную запись авторизоваться на Mikrotik то выбираю: Access granted и нажимаю кнопку Next. Но это еще не все, Способ аутентификации выбираем аналогичный прошлой политике.

- Encrypted authentication (CHAP): отмечаю галочкой

- Unecrypted authentication (PAP,SPAP): отмечаю галочкой

и нажимаю кнопку Next, No

Отличная новость что с настройками сервиса покончено, а может и нет, ведь сейчас шаг где можно указать период бездействия, дата и время доступа и т.д, но я как и автор на основе которого я формирую свое руководство пропускаю этот шаг и нажимаю Next

Шаг №7: Далее необходимо выбрать что будет отправляться на сервер.

и нажимаю Add, потом

Other: выбираю Login и нажимаю OK, Close

Вот что должно получиться:

и нажимаю Next, Finish.

На заметку: Для возможности авторизоваться через WinBox нужно включить обратимое шифрование в профиле пользователя.

Шаг №8: Добавление сервера авторизации на MikroTik

Winbox — IP&DNS — user&pass

System — Identity и называем Mikrotik, как router

System — Users — вкладка Users, тут нажимаю на AAA и ставлю галочку в параметра USE Radius или все проще если действовать через консоль подключившись к Mikrotik по SSH

$ ssh -l admin 10.9.9.77

[admin@router] > system identity set name=router

[admin@router] > user aaa set use-radius=yes

и указываем где брать авторизацию, т. е. Поднятый и настроенный выше NPS сервис:

[admin@router] > radius add address=IP_NPS_SERVERA secret=Aa1234567@! service=login

[admin@router] > quit

С рабочей станции под управлением Ubuntu Trusty Desktop amd64 (Gnome Classic)

но почему то пишет: ERROR: wrong username or password

А если с рабочей станции под управлением Windows 7 SP1 Pro и авторизовавшись под доменной учетной записью: alektest@polygon.local, то вот что примечательно при обращении на Web-адрес дабы скачать клиент Winbox я авторизовался на Web-странице не вводя ничего кроме IP адреса Mikrotik. Ну конечно ведь на дефолтную учетку admin у меня нет пароля вот и как бы неожиданно. Пробую через утилиту winbox и меня также не пускает, пишет мол неправильный логин или пароль.

А вот с Ubuntu Trusty Desktop через консоль командной строки при подключении с использованием клиента SSH авторизуется успешно:

$ ssh -l alektest 10.9.9.77

Вроде как нужно указать откуда можно будет подключиться к Mikrotik задействую доменную авторизацию:

[admin@router] > /ip address add address=10.9.9.0/24 interface=ether2 network=255.255.255.0

и вот только после этого авторизация через Winbox с использованием доменной учетной записи заработала, но можно и не добавлять если Вам нужно подключаться к Mikrotik из различных сетей.

На заметку: попробовал со всеми сетевыми устройствами Mikrotik в локальной сети — заметка полностью отработала и теперь у меня доменная авторизация в паре с локальной.

Все я самолично прошелся по всем шагам. На этом я прощаюсь, с уважением автор блога Олло Александр aka ekzorchik.

Не все сетевое оборудование популярных вендоров (CISCO, HP, Huawei) поддерживает функционал для непосредственного обращения к каталогу LDAP, и такое решение не будет универсальным. Для решения нашей задачи подойдет протокол AAA (Authentication Authorization and Accounting), фактически ставший стандартом де-факто для сетевого оборудования. Клиент AAA (сетевое устройство) отправляет данные авторизующегося пользователя на сервер RADIUS и на основе его ответа принимает решение о предоставлении / отказе доступа.

Протокол Remote Authentication Dial In User Service (RADIUS) в Windows Server 2012 R2 включен в роль NPS (Network Policy Server). В первой части статьи мы установим и настроим роль Network Policy Server, а во второй покажем типовые конфигурации сетевого устройств с поддержкой RADUIS на примере коммутаторов HP Procurve и оборудования Cisco.

Установка и настройка сервера с ролью Network Policy Server

Как правило, сервер с ролью NPS рекомендуется устанавливать на выделенном сервере (не рекомендуется размещать эту роль на контроллере домена). В данном примере роль NPS мы будем устанавливать на сервере с Windows Server 2012 R2.

Откройте консоль Server Manager и установите роль Network Policy Server (находится в разделе Network Policy and Access Services).

После окончания установки запустите mmc-консоль управления Network Policy Server. Нас интересуют три следующих раздела консоли:

Добавим нового клиента RADIUS (это будет коммутатор HP ProCurve Switch 5400zl), щелкнув ПКМ по разделу RADIUS Clients и выбрав New. Укажем:

Отключим стандартную политику (Use Windows authentication for all users) в разделе Connection Request Policies, щелкнув по ней ПКМ и выбрав Disable.

Создадим новую политику с именем Network-Switches-AAA и нажимаем далее. В разделе Сondition создадим новое условие. Ищем раздел RADIUS Client Properites и выбираем Client Friendly Name.

В качестве значения укажем sw-?. Т.е. условие будет применяться для всех клиентов RADIUS, начинающийся с символов :”sw-“. Жмем Next->Next-> Next, соглашаясь со всеми стандартными настройками.

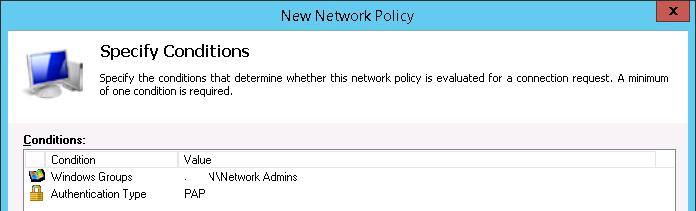

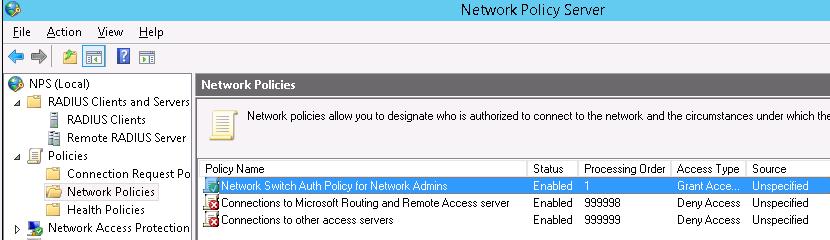

Далее в разделе Network Policies создадим новую политику аутентификации. Укажите ее имя, например Network Switch Auth Policy for Network Admins. Создадим два условия: в первом условии Windows Groups, укажем доменную группу, члены которой могут аутентифицироваться (учетные записи сетевых администраторов в нашем примере включены в группу AD Network Admins) Второе условие Authentication Type, выбрав в качестве протокола аутентификации PAP.

Далее в окне Configure Authentication Methods снимаем галки со всех типов аутентификации, кроме Unencrypted authentication (PAP. SPAP).

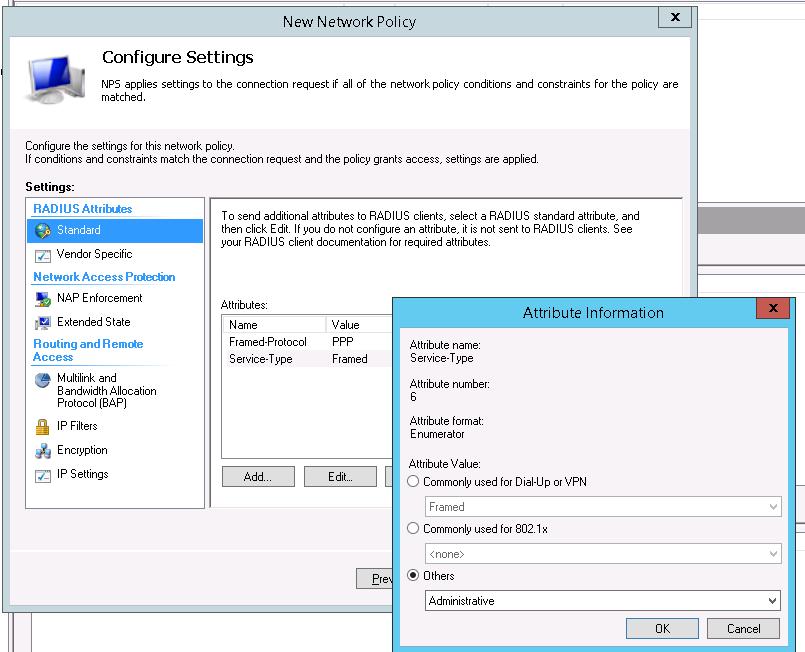

В окне Configure Settings изменим значение атрибута Service-Type на Administrative.

В остальных случаях соглашаемся со стандартными настройками и завершаем работу с мастером.

И, напоследок, переместим новую политику на первое место в списке политик.

Настройка сетевого оборудования для работы с сервером RADUIS

Осталось настроить наше сетевое оборудование для работы с сервером Radius. Подключимся к нашему коммутатору HP ProCurve Switch 5400 и внесем следующе изменение в его конфигурацию (измените ip адрес сервера Raduis и пароль на свои).

Совет. Если в целях безопасности вы запретили подключаться к сетевому оборудованию через telnet, эти строки нужно удалить из конфига:

Не закрывая консольное окно коммутатора (это важно!, иначе, если что-то пойдет не так, вы более не сможете подключиться к своему коммутатору), откройте вторую telnet-сессию. Должно появиться новое окно авторизации, в котором будет предложено указать имя и пароль учетной записи. Попробуйте указать данные своей учетной записи в AD (она должна входить в группу Network Admins ). Если подключение установлено – вы все сделали правильно!

Читайте также: