Настройка softether vpn client linux

Обновлено: 05.07.2024

Softether - это мультиплатформенный, мультипротокольный VPN-сервер. Моя задача - поднять на базе него SSTP VPN-сервер (для того, чтобы выбраться из-под гнёта корпоративного файервола имя которому - ironport).

SSTP за Haproxy с SNI

То есть, выполняется проверка наличия SNI и если он есть, то трафик направляется на Web-сервер, а если нет, то на сервер SSTP.

Устанавливаем сервер

Запуск в виде сервиса systemd

Создаем файлик /lib/systemd/system/vpnserver.service

Администрирование сервера

Для администрирования сервера в комплект входит утилита vpncmd. Она позволяет администрировать как локальный, так и удаленный сервер. Также есть GUI , но он под Windows и под wine у меня не заработал.

Во-первых нужно установить административный пароль:

Полный список доступных команд можно увидеть так:

Настройка SSTP

Включаем SSTP:

Импорт сертификата сервера

Создание виртуального Хаба

SoftEther использует концепцию виртуальных хабов. Хабы используются для разграничения прав и изоляции траффика. Можно создать новый хаб, но можно использовать дефолтный. Я буду использовать дефолтный.

Создать новый хаб и перейти в него можно командами:

Задать административный пароль для хаба можно командой:

Создание пользователя

SoftEther поддерживает много разных вариантов авторизации, в том числе и AD, RADIUS, однако, настраивать их через CLI я пока не знаю как, поэтому - настраиваю локальных пользователей.

Создание пользователя:

Задаем пароль для пользователя:

Режим маршрутизации траффика

После выбора хаба нужно задать режим маршрутизации VPN-сессий. Режимов два - Local Bridge и SecureNAT.

LocalBridge - вариант при котором клиент присоединяется к сегменту Ethernet-сети, подключенному к одному из физических сетевых адаптеров VPN-сервера. Соединение происходит на втором уровне модели OSI

SecureNAT - режим, в котором VPN-сервер маршрутизирует траффик как роутер. В этом случае в недрах сервера SoftEther поднимается собственный маршрутизатор и DHCP-сервер (не связанные с ядром ОС), способные работать в userspace. Виду того, что я поднимаю SoftEther в контейнере lxc, я буду использовать режим SecureNAT:

При включении режима SecureNat автоматически включается маршрутизатор и и DHCP-сервер.

Настроить параметры виртуального сетевого адаптера SecureNAT можно командой:

При выполнении SecureNatHostSet нужно задать MAC-адрес (произвольный, начинающийся с 00:AC), IP-адрес (по-умолчанию 192.168.30.1) и маску сети (по-умолчанию - 255.255.255.0).

Параметры MTU и таймаутов для Virtual NAT можно задать командой:

Параметры сервера DHCP задаются командой:

Посмотреть текущие выданные DHCP-сервером IP-адреса:

Состояние сервера SoftEther

Список прослушиваемых в данный момент портов:

Настройки SecureNAT:

Состояние SecureNAT:

Настройка L2TP/IPSec

Включаем L2TP/IPSec

Проверяем статус OpenVPN

Клиент SoftEther способен работать в режиме сервиса, самостоятельно поддерживая работоспособность канала.

Настройка подключения

Запускаем утилитку управления клиентом.

Теперь жмем 2.

При настройке клента надо сделать две вещи. Создать виртуальный сетевой адаптер и привязать к нему подключение.

Создаем адаптер:

При создании подключения сервер указвыавем с портом server:port. В моем случае как-то так:

Теперь прописываем пароль для нового подключения:

тут нужно указать имя подключения, пароль и тип авторизации (standard или RADIUS) в нашем случае - standard.

Все документацию по приведенным ниже командам можно найти тут:

Извлечение произвел в домашний каталог (/home/clickup/vpnclient)

1. Установка

Открываем терминал (Ctrl+Alt+T) и вводим команды:

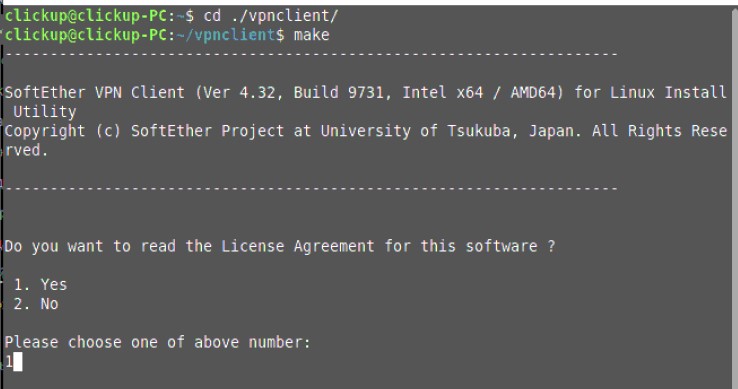

Переходи в домашний каталог и вводим "make" принимаем лицензионные соглашения: 1

После завершения команды "make" запускаем установленный VPN клиент из того же каталога:

sudo ./vpnclient start

2. Первоначальная настройка vpn client

Чтобы перейти к конфигурированию клиентской части переходим в командную строку VPN-клиента:

Перед настройкой проверим готовность клиента:

Выбираем "3" чтобы попасть в раздел Use of VPN Tools (certificate creation and Network Traffic Speed Test Tool

Если все тесты пройдены без ошибок, можно переходит дальше, выход из vpncmd Ctrl+C.

После выхода, опять выполняем команду: "sudo ./vpncmd" выбираем пункт "2" (Management of VPN Client)

Программа запросит IP адрес хоста, нажимаем "Enter" (по умолчанию подключается к "localhost").

2.1 Создание и настройка VPN адаптера, и аккаунта для подключение к VPN сети

- Создайте виртуальный интерфейс для подключения к VPN-серверу:

- NicCreate vpn (где "vpn" это имя виртуального адаптера), другие команды (NicDelete - удалить адаптер, NicList - список адаптеров)

- Создайте учетную запись VPN-клиента с помощью следующей команды

- AccountCreate NameConnect /SERVER:<IPSERVER>:5555 /HUB:<NAMEVIRTUALHUB> /USERNAME:<username> /NICNAME:<name nic adaptera>

- ПРИМЕР: AccountCreate Terminal /server:91.91.91.91:5555 /HUB:VPN /USERNAME:Clickup /NICNAME:VPN

(где "NameConnect" это просто имя подключения), другие команды (AccountDelete - удалить, AccountList - список)

- Настройка учетной записи по вашим данным для подключения по аналогии как в Windows клиенте:

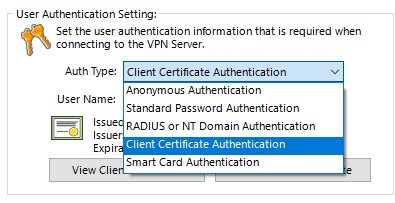

ВАЖНО! Варианты аутентификации на сервере.

В некоторых случаях необходимо указать тип аутентификации пользователя и указать необходимые параметры. Чтобы изменить эту информацию, вы можете использовать такие команды, как AccountAnonymousSet, AccountPasswordSet, AccountCertSet и AccountSecureCertSet.

AccountAnonymousSet - анонимная аутентификация

AccountPasswordSet- аутентификация по пользователю и паролю

AccountCertSet - аутентификация по пользовательскому сертификату

AccountSecureCertSet- аутентификация пользователя по смарт-картам

В нашем случае аутентификация будет происходить по пользовательскому сертификату AccountCertSet, для этого выполняем команду:

- AccountSecureCertSet [имя] [/ CERTNAME: путь до сертификата] [/ KEYNAME: путь до ключа]

- ПРИМЕР: AccountCertSet Terminal /LOADCERT:/home/clickup/Serv/Terminal.cer /LOADKEY:/home/clickup/Serv/Terminal.key

После выполнения у вас запросит пароль для сертификата (если он установлен).

Подключение готово, можно посмотреть список подключений выполнив команду AccountList, в статусе подключение будет видно его текущее состояние (offline, connected).

Чтобы подключиться необходимо выполнить команду:

- AccountConnect Terminal (где Terminal это имя созданного аккаунта для подключения)

После чего статус должен измениться на Connected.

Если все сделано верно то вы подключитесь к VPN сети со своими учетными данными.

На сервере VPN вы сможете увидеть активное подключение, работающее пока по Ipv6.

3. Получение IP адреса для виртуального адаптера и настройка маршрутизации.

Прежде чем начать необходимо проверить включен ли "ip forward" (маршрутизация), выполняем команду:

cat /proc/sys/net/ipv4/ip_forward если после выполнения возврат "1", то все включено, если "0" то выполняем команду:

sudo nano /etc/sysctl.conf (переходим к редактированию файла конфига), находим строку net.ipv4.ip_forward=1 и раскомментируем ее, сохраняем файл.

и проверяем cat /proc/sys/net/ipv4/ip_forward команда должна вернуть "1".

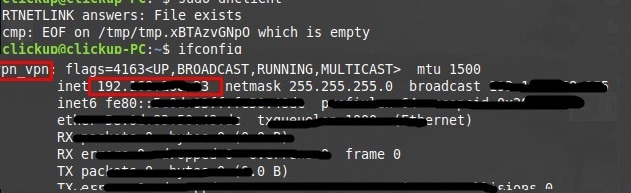

Получение IP адреса от сервера.

В терминале выполняем команду:

- sudo dhclient <virtual_network_adapter_name>

- Пример: sudo dhclient vpn_vpn

VPN-сервер должен выдать вам IP-адрес для вашего виртуального адаптера (если на сервере не отключен DHCP).

Либо IP адрес можно прописать вручную выполнив команду:

sudo nano /etc/network/interfaces

Завершающем шагом будет указание статических маршрутов, выполняем команду, чтобы увидеть таблицу маршрутизации:

sudo netstat -rn

Количество маршрутов зависит от сложности построения сети и как далеко необходимо пробиться в нашем случае схема была следующая:

Команда трассировки: sudo traceroute -I 10.10.10.1 (параметр -I "icmp" отправлять пакеты из Linux, которые понимает Windows)

Поэтому в нашем случае достаточно 2 маршрутов.

sudo ip route add 10.10.10.0/24 dev vpn_vpn

sudo ip route add 192.168.100.0/24 via 10.10.10.1

В рамках данного блога была заметка об установке SoftEther VPN на FreeBSD.

Я решил, что будет интересно описать установку данного продукта в Ubuntu.

Пару слов о программе

Мы рассмотрим установку и первичную настройку VPN сервера с протоколом l2tp/ipsec.

Плюс данного протокола является нативная поддержка операционных систем Windows.

Задача

Предоставить удаленным пользователям защищенный доступ к серверу терминалов организации.

Сервер имеет прямой IP адрес.

В этой заметке останется за кадром использование Microsoft Azur для организации VPN сервера за NAT.

Схема сети

Установку мы будем делать терминале, настройку SoftEther VPN с помощью его клиента в Windows.

Установка

Обновляем репозитории и устанавливаем компиляторы

Получение дистрибутива

В отличии от FreeBSD, где SoftEther доступен в портах и пакеджах, в Ubuntu в стандартных репозиторях его нет:)

Поэтому выбираем платформу на этой странице и копируем ссылку на дистрибутив.

Скачиваем, разархивируем и компилируем

В момент компиляции принимаем три раза условия, введя цифру 1

Переносим скомпилированный SoftEther, назначаем права на его файлы

Создаем автозапуск через systemctl

Разрешаем запуск сервиса

Запускаем

Проверим:

Создаем административный пароль

Выбираем Management of VPN Server or VPN Bridge, введя цифру 1 и нажав два раз Enter

- Hostname of IP Address of Destination:

- Specify Virtual Hub Name:

Скачиваем и устанавливаем SoftEther VPN Server Manager for Windows

С этой страницы выбрав нужную платформу и битность

Выбор SoftEther VPN Server Manager

Устанавливаем данный клиент

Выбираем только компонент SoftEther VPN Server Manager (Admin Tools Only)

Выбор нужного компонента

Запускаем SoftEther VPN Server Manager

Кликаем по кнопке New Setting и заполняем поля:

- Имя соединения (Setting Name)

- Адрес (host name)

- Пароль, который мы установили (Password)

Нажимаем ОК и соединяемся

Попадаем в мастер первоначальной настройки:

Жмем Next получаем окно с предупреждением:

Текущие настройки этого VPN-сервера или VPN-моста будут инициализированы.

Нажимаем Да, и появляется окошко с предложением создать виртуальный хаб (Virtual Hub), задаем ему имя и нажимаем ОК

Следующим окном будет Dynamic DNS Function

Нажимаем Exit и попадаем в настройку IPsec

Включаем lt2tp/IPsec и устанавливаем IPsec Pre-Shared key

Жмем ОК и попадаем в настройку Azure

Я выключаю данную настройку, т.к. имею прямой IP адрес

Нажимаем OK и попадаем в мастер создания пользователя и установки локального моста

Создаем пользователя или пользователей (Create Users)

Локальный бридж не трогаем!

Нажимаем ОК, нажимаем Close на предыдущем мастере.

Попадаем наконец в администрирование VPN сервера:

Где нам доступны для редактирования все настройки VPN сервера.

Кликаем два раза по виртуальному хабу MY_VPN, чтобы попасть в настройки хаба.

Где нас интересует настройка Virtual NAT and Virtual DHCP Server (Secure NAT)

Кто-то должен раздавать адреса VPN клиентам и пробрасывать в локальную сеть.

В обсуждениях SoftEther VPN много жалоб, что Secure NAT требователен к ресурсам.

У меня было две успешные инсталляции с использованием Secure NAT, правда под FreeBSD.

Никаких проблем с ресурсами у меня не было, при чем одна машина VPS (WMVare ESXi) с минимальной конфигурацией.

Включаем Secure NAT

![SoftEther Secure NAT]()

Настраиваем VPN клиент как l2tp/IPsek не забыв указать ключевую фразу

Подключаемся

На этом хотел сказать все:)

Пара слов о безопасности

Во-первых, в windows клиентах (в свойствах сети, IPv4) отключайте функцию «Использовать основной шлюз в удаленной сети».

Чтобы клиентам через VPN отдавались только локальные ресурсы.

На базе SoftEther VPN можно создать гибкую и надежную виртуальную сеть, охватывающую облачные платформы. Amazon EC2, Windows Azure и большинство других облачных платформ поддерживают SoftEther VPN.

2.1. Подключить локальный ПК к вычислительному облаку

Ваш настольный компьютер или ноутбук может подключиться к сети виртуальной машины в вычислительном облаке (Cloud VM). Вы можете подключить облачную виртуальную машину так, как если бы она была ещё одним хостом вашей локальной сети.

Принципы

Шаг 1. Настройка SoftEther VPN-сервера на облачной виртуальной машине

На вашей Cloud VM установите SoftEther VPN Server. На облачной виртуальной машине под управлением Windows это очень просто, используя графический интерфейс установщика и мастера начальной настройки. На облачной виртуальной машине на основе Linux начальная фаза установки и настройки должна выполняться в CUI, однако после этого вы можете управлять ей с помощью графического интерфейса с локального ПК из ОС Windows.

Шаг 2. Создайте двух пользователей

На виртуальном концентраторе VPN-сервера создайте двух пользователей. Один из них предназначен для локального соединения (на loopback/localhost) с самой Cloud VM. Другой - для удаленного VPN-соединения с вашего локального ПК. Например, создать «local» пользователя и «remote» пользователя.

Шаг 3. Настройка VPN-клиента на облачной виртуальной машине

Чтобы предоставить облачной виртуальной машине доступ к виртуальному концентратору, настройте SoftEther VPN клиент на той же облачной виртуальной машине. После настройки VPN-клиента настройте его для подключения к VPN-серверу SoftEther на локальном хосте, используя созданного «local» пользователя.

Шаг 4. Настройте VPN-клиент на вашем локальном ПК

На локальном настольном компьютере или ноутбуке установите и настройте SoftEther VPN клиент.

Если ваш компьютер не Windows, а Mac OS X, iPhone или Android, установите L2TP / IPsec VPN-клиент на каждом ПК вместо SoftEther VPN. Другим решением является использование OpenVPN Client на Mac OS X, iPhone или Android для подключения к SoftEther VPN Серверу.

Шаг 5. Настройте IP-адреса

Характеристики виртуальной частной сети SoftEther точно такие же, как у физического сегмента Ethernet. Таким образом, вы должны назначить IP-адреса каждому ПК.

Как и в физическом Ethernet, самый простой способ - настроить вручную частные IP-адреса для каждого IP-узла, например, из сети 192.168.0.0/24. Убедитесь, что адреса не пересекаются с вашими частными IP-адресами на физической Ethernet сети.

Другое решение - использовать DHCP-сервер для автоматического распределения IP-адресов. Вы можете активировать функцию виртуального DHCP-сервера на SoftEther VPN-сервере, и он будет по умолчанию раздавать адреса из сети 192.168.30.0/24.

Шаг 6. Взаимодействуйте также как через физический Ethernet

Как только Cloud-VM и ваш локальный ПК окажутся подключены к виртуальному концентратору на SoftEther VPN-сервере, они смогут взаимодействовать друг с другом так, как если бы они были подключены к одному и тому же сегменту Ethernet. Вы можете пользоваться протоколами общего доступа к файлам, приложениями удаленной печати, приложениями удаленного рабочего стола, приложениями базы данных SQL и любыми другими приложениями, предназначенными для работы в локальной сети, несмотря на физическое расстояния между ними.

2.2. VPN Мост между сетью облачных виртуальных машин и локальной сетью. (Cloud to LAN Bridge VPN)

SoftEther VPN может сделать виртуальную выделенную Ethernet линию от вычислительного облака до локальной сети доступную 24 часа/365 дней. Вы можете рассматривать в этом случае удаленную облачную частную сеть как часть вашей корпоративной сети.

Принципы

Если вы используете несколько облачных виртуальных машин и используете виртуальную сеть между ними, SoftEther VPN может создать мост между облачной виртуальной сетью и вашей корпоративной сетью. Это означает, что вы можете построить виртуальную выделенную линию Ethernet между вашей компанией и сетью облачного провайдера.

После того, как вы построите VPN-мост между облачной сетью и локальной сетью, ваша облачная сеть станет частью вашей локальной сети. Тогда любые компьютеры как в облаке, так и в локальной сети смогут получить доступ друг к другу, несмотря на физическое расстояние между корпоративным офисом и поставщиком облачных услуг.

Шаг 1. Установите SoftEther VPN-сервер на одной стороне

Сначала вы должны настроить SoftEther VPN-сервер на облачной или локальной стороне. Это зависит от вашей стратегии. Если в будущем вы можете сменить облачного провайдера, вам следует установить VPN-сервер в корпоративной сети. Однако, если у вас нет стабильных каналов к Интернету в корпоративном офисе, вы должны использовать облачную виртуальную машину в качестве стабильного VPN-сервера.

Шаг 2. Настройте SoftEther VPN мост на другой стороне

Установите и настройте SoftEther VPN мост с другой стороны шаг 1.

Шаг 3. Создайте VPN-соединение между локальной сетью облака и локальной сетью организации.

Остальные шаги точно такие же, как в процессе построения «LAN to LAN Bridge VPN».

Заметки.

Заметка 1. Локальный мост требует Promiscuous (неразборчивого) режима

Некоторые виртуальные машины по умолчанию запрещают «неразборчивый режим» (подмена MAC-адреса) на сетевых адаптерах. Если неразборчивый режим (подмена MAC-адреса) административно отключен, функция локального моста между виртуальным концентратором на сервере VPN и физическим сетевым адаптером на физическом компьютере не заработает должным образом. Вы должны разрешить неразборчивый режим (подмена MAC-адреса), используя инструмент конфигурации виртуальной машины. За подробностями обращайтесь к документам вашей виртуальной машины. Если это общедоступная виртуальная машина, которой управляет другой человек, попросите администратора разрешить использование не разборчивого режима (подмена MAC-адреса) для это виртуальной машины.

Заметка 2. Альтернатива неразборчивому режиму

Если ваша облачная виртуальная машина не позволяет вам активировать неразборчивый режим, вы не сможете использовать локальный мост на стороне вычислительного облака. В этом случае, в качестве альтернативы неразборчивому режиму, вы можете использовать функции сервера SecureNAT Virtual DHCP и NAT на SoftEther VPN сервере. Поскольку эта функция виртуального NAT работает в пользовательском режиме, вам не нужно специального разрешения от администраторов облачных виртуальных машин. Однако производительность может быть ниже, чем при использовании неразборчивого режима.

2.3. Подключение облачной виртуальной машины к локальной сети (Join a Cloud VM into LAN)

Ваша облачная виртуальная машина может быть подключена к локальной сети вашей компании с помощью SoftEther VPN. Любой человек в вашей компании сможет получить доступ к облачной виртуальной машине без каких-либо настроек на своём ПК.

Принципы

Шаг 1. Настройка SoftEther VPN-сервера в корпоративной сети

Аналогично созданию VPN-сервера для VPN удаленного доступа, настройте SoftEther VPN-сервер на сервере (ПК-сервере) в вашей корпоративной сети. Добавьте пользователя на SoftEther VPN-сервере. Сделайте локальный мост между виртуальным концентратором и физическим Ethernet адаптером, смотрящим в вашу корпоративную сеть.

Шаг 2. Настройте SoftEther VPN-клиент на каждой облачной виртуальной машине

Настройте SoftEther VPN-клиент на каждой облачной виртуальной машине. Вы можете сделать это очень легко удалённо. Для подключения к виртуальной машине, работающей под операционной системой Windows, используйте RDP (удаленный рабочий стол). Для подключения к виртуальной машине, работающей под операционной системой Linux, используйте SSH. Обратите внимание, что вы должны назначить статический частный IP-адрес на каждом виртуальном сетевом адаптере VPN облачной виртуальной машины, чтобы обеспечить стабильную связь через VPN.

Шаг 3. Взаимодействуйте так, как если бы облачные виртуальные машины были непосредственно в вашей корпоративной сети

После подключения облачных виртуальных машин к корпоративной сети через SoftEther VPN-сервер, эти виртуальные машины смогут взаимодействовать с любыми компьютерами в корпоративной сети. Вы сможете пользоваться протоколами общего доступа к файлам и принтерам, приложениями удаленного рабочего стола, приложениями использующих базы данных SQL и любыми другими приложениями, разработанными для применения в локальной сети.

Заметки

Заметка 1. Локальный мост требует неразборчивого режимаНекоторые виртуальные машины по умолчанию запрещают «неразборчивый режим» (подмена MAC-адреса) на сетевых адаптерах. Если неразборчивый режим (подмена MAC-адреса) административно отключен, функция локального моста между виртуальным концентратором на VPN сервере и физическим сетевым адаптером на физическом компьютере не будет работать должным образом. Вы должны разрешить неразборчивый режим (подмена MAC-адреса), используя инструмент конфигурации виртуальной машины. За подробностями обратитесь к документации вашей виртуальной машины. Если это общедоступная виртуальная машина, которой управляет другой человек, попросите администратора разрешить использование неразборчивого режима (подмена MAC-адреса) на этой виртуальной машине.

Заметка 2. Альтернатива неразборчивому режиму

Если ваша облачная виртуальная машина не позволяет вам включить неразборчивый режим, вы не сможете использовать локальный мост на стороне вычислительного облака. В этом случае, в качестве альтернативы неразборчивому режиму, вы можете использовать серверную функцию SecureNAT Virtual DHCP и NAT на SoftEther VPN сервере. Поскольку эта функция виртуального NAT работает в пользовательском режиме, вам не нужно специального разрешения от администраторов облачных виртуальных машин. Однако производительность может быть ниже, чем при использовании неразборчивого режима.

2.4. VPN мост между облаками (Cloud to Cloud Bridge VPN)

Используете Amazon EC2 и Windows Azure, или же используете два или более удаленных центров обработки данных с облачными сервисами? SoftEther VPN может создать единую объединенную сеть между всеми облачными виртуальными машинами, несмотря на разное их физическое месторасположение.

Принципы

Если вы используете два или более облачных сервисов, вам может потребоваться связать все облачные виртуальные машины в одну сеть. SoftEther VPN может реализовать единый Ethernet сегмент между различными облачными провайдерами и различными центрами обработки данных.

После создания единой виртуальной сети между облачными виртуальными машинами, которые географически отдалены друг от друга, каждая облачная виртуальная машина теперь сможет взаимодействовать друг с другом. Поэтому вы можете проектировать и внедрять частные сети, состоящие из нескольких облаков, с помощью SoftEther VPN.

Способ 1. Единственный VPN-сервер для всех облачных виртуальных машин

Способ 2. По одному VPN-серверу для каждого облака с группой серверов

Способ 1 прост, но не оптимален с точки зрения обмена трафиком между серверами, если в каждом вычислительном облаке находится много облачных виртуальных машин. Например, если у вас есть 20 облачных виртуальных машин в центре обработки данных в США и ещё 20 облачных виртуальных машин в центре обработки данных в Гонконге, если вы настроите SoftEther VPN-сервер в центре обработки данных в США и присоедините все 40 облачных виртуальных машин к VPN серверу, тогда все соединения будут проходить через центр обработки данных США. Это неэффективно. Решение заключается в том, чтобы сделать два VPN-сервера по одному в каждом центре обработки данных. То есть вы можете настроить VPN-сервер в США и VPN-сервер в Гонконге. VPN-сервер США принимает подключение от облачных виртуальных машин, расположенных в США. Гонконгский VPN-сервер принимает подключения от облачных виртуальных машин, расположенных в Гонконге. VPN-сервер в США и VPN-сервер Гонконга соединены каскадным подключением постоянно (24 часа/ 365 дней). Тогда компьютеры с любой одной стороны смогут обмениваться данными не только с облачными виртуальными машинами этого же облака, но и с облачными виртуальными машинами другого облака.

Когда две облачные виртуальные машины находятся в одном облаке, трафик передается только внутри одного центра обработки данных. Это эффективно с точки зрения пропускной способности и уменьшения задержек. Когда две облачные виртуальные машины, которые обмениваются данными, находятся в разных облаках, трафик передается через Интернет.

Способ 3. LAN to LAN VPN мост между облаками

Вы можете использовать способ LAN to LAN VPN мост также для VPN облака. Это очень легко понять, если учесть, что частная сеть на стороне каждого облака похожа на физический сегмент Ethernet в локальной корпоративной сети. Нет существенной разницы между частной сетью в облаке и традиционной локальной сетью Ethernet.

Вы также можете комбинировать вышеуказанные три метода соответствующим образом. SoftEther VPN даёт вам гибкие решения для работы как с локальными сетями, так и с облачными сетями.

Используя SoftEther VPN, вы можете гибко спроектировать и реализовать вашу корпоративную инфраструктуру и бизнес-системы. Вы можете объединить несколько различных провайдеров облачных услуг и локальных серверов, используя надежные функции SoftEther VPN. Если вы являетесь корпоративным системным архитектором, используя SoftEther VPN, вы можете уменьшить время поиска и устранения сетевых проблем, а также вдобавок навсегда получить удобное управление сетью.

Читайте также: