Настройка vpn windows 10 usergate

Обновлено: 08.07.2024

Организация совместного доступа к интернету пользователей локальной сети — одна из наиболее распространенных задач, с которыми приходится сталкиваться системным администраторам. Тем не менее до сих пор она вызывает много затруднений и вопросов. Например — как обеспечить максимальную безопасность и полную управляемость?

Сегодня мы подробно рассмотрим как организовать совместный доступ к интернету сотрудников некой гипотетической компании. Предположим, что их количество будет лежать в пределах 50–100 человек, а в локальной сети развернуты все обычные для таких информационных систем сервисы: домен Windows, собственный почтовый сервер, FTP-сервер.

Для обеспечения совместного доступа мы будем использовать решение под названием UserGate Proxy & Firewall. У него есть несколько особенностей. Во-первых, это чисто российская разработка, в отличие от многих локализованных продуктов. Во-вторых, она имеет более чем десятилетнюю историю. Но самое главное — это постоянное развитие продукта.

Первые версии этого решения представляли собой относительно простые прокси-серверы, которые могли только обеспечивать совместное использование одного подключения к интернету и вести статистику его использования. Наибольшее распространение среди них получил билд 2.8, который до сих пор еще можно встретить в небольших конторах. Последнюю же, шестую версию сами разработчики уже не называют прокси-сервером. По их словам, это полноценное UTM-решение, которое охватывает целый спектр задач, связанных с безопасностью и контролем действий пользователей. Давай посмотрим, так ли это.

Настройка сетевых интерфейсов

Развертывание UserGate Proxy & Firewall

В ходе установки интерес представляют два этапа (остальные шаги стандартны для инсталляции любого ПО). Первый из них — это выбор компонентов. Помимо базовых файлов, нам предлагается установить еще четыре серверных компонента — это VPN, два антивируса (Panda и «Антивирус Касперского») и обозреватель кеша.

Модуль VPN-сервера устанавливается по необходимости, то есть когда в компании планируется использование удаленного доступа сотрудников или для объединения нескольких удаленных сетей. Антивирусы имеет смысл инсталлировать только в том случае, если у компании приобретены соответствующие лицензии. Их наличие позволит сканировать интернет-трафик, локализовать и блокировать вредоносное ПО непосредственно на шлюзе. Обозреватель кеша обеспечит просмотр закешированных прокси-сервером веб-страниц.

Запрет нежелательных сайтов

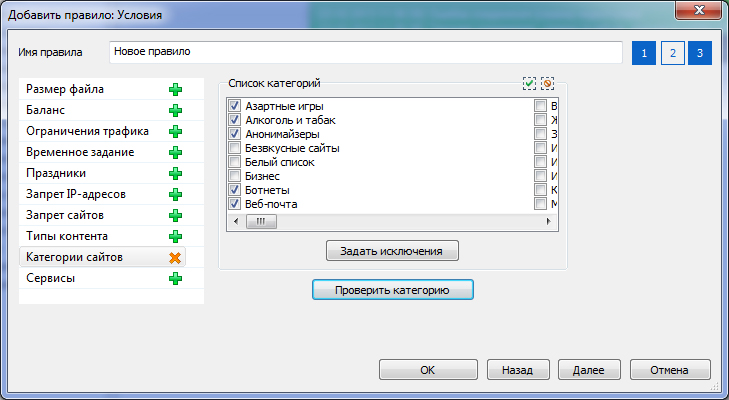

Решение поддерживает технологию Entensys URL Filtering. По сути, это облачная база данных, содержащая более 500 миллионов сайтов на разных языках, разбитых более чем по 70 категориям. Основное ее отличие — постоянный мониторинг, в ходе которого веб-проекты постоянно контролируются и при смене контента переносятся в другую категорию. Это позволяет с высокой долей точности запретить все нежелательные сайты, просто выбрав определенные рубрики.

Применение Entensys URL Filtering увеличивает безопасность работы в интернете, а также способствует повышению эффективности труда сотрудников (за счет запрета социальных сетей, развлекательных сайтов и прочего). Однако ее использование требует наличие платной подписки, которую необходимо продлевать каждый год.

Помимо этого, в состав дистрибутива входит еще два компонента. Первый из них — «Консоль администратора». Это отдельное приложение, предназначенное, как это видно из названия, для управления сервером UserGate Proxy & Firewall. Главная его особенность — возможность удаленного подключения. Таким образом, администраторам или ответственным за использование интернета лицам не нужен прямой доступ к интернет-шлюзу.

Второй дополнительный компонент — веб-статистика. По сути, она представляет собой веб-сервер, который позволяет отображать подробную статистику использования глобальной сети сотрудниками компании. С одной стороны, это, вне всякого сомнения, полезный и удобный компонент. Ведь он позволяет получать данные без установки дополнительного ПО, в том числе и через интернет. Но с другой — он занимает лишние системные ресурсы интернет-шлюза. А поэтому его лучше устанавливать только в том случае, когда он действительно нужен.

Второй этап, на который стоит обратить внимание в ходе инсталляции UserGate Proxy & Firewall, — выбор базы данных. В предыдущих версиях UGPF мог функционировать только с файлами MDB, что сказывалось на производительности системы в целом. Теперь же есть выбор между двумя СУБД — Firebird и MySQL. Причем первая входит в состав дистрибутива, так что при ее выборе никаких дополнительных манипуляций производить не нужно. Если же ты пожелаешь использовать MySQL, то предварительно ее нужно установить и настроить. После завершения установки серверных компонентов необходимо подготовить рабочие места администраторов и других ответственных сотрудников, которые могут управлять доступом пользователей. Сделать это очень просто. Достаточно из того же самого дистрибутива установить на их рабочие компьютеры консоль администрирования.

Встроенный VPN-сервер

В версии 6.0 появился компонент VPN-сервер. С его помощью можно организовать защищенный удаленный доступ сотрудников компании к локальной сети или объединить удаленные сети отдельных филиалов организации в единое информационное пространство. Данный VPN-сервер обладает всеми необходимыми функциональными возможностями для создания туннелей «сервер — сервер» и «клиент — сервер» и маршрутизации между подсетями.

Базовая настройка

Вся настройка UserGate Proxy & Firewall ведется с помощью консоли управления. По умолчанию после установки в ней уже создано подключение к локальному серверу. Однако если ты используешь ее удаленно, то соединение придется создать вручную, указав IP-адрес или имя хоста интернет-шлюза, сетевой порт (по умолчанию 2345) и параметры авторизации.

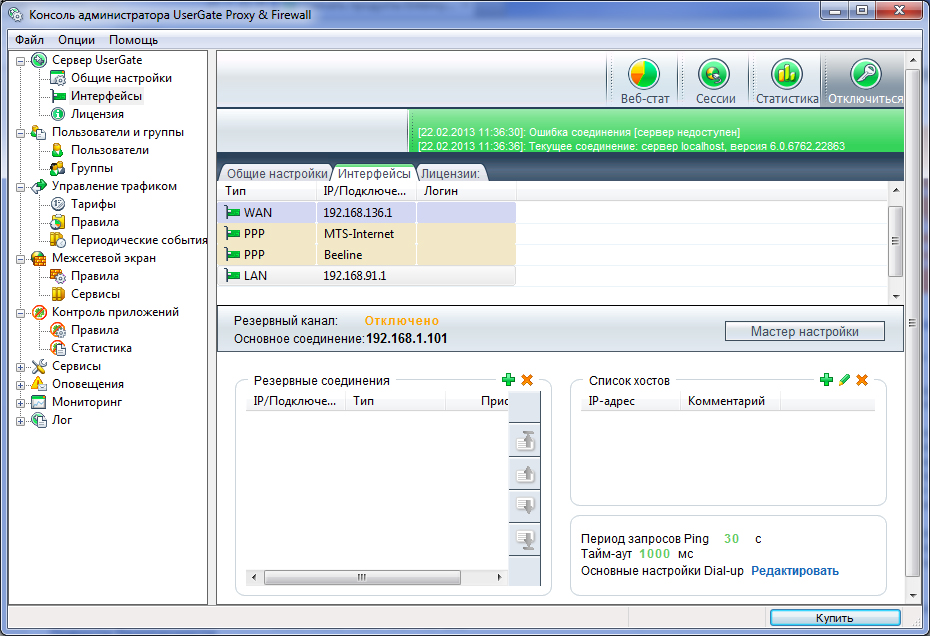

После подключения к серверу в первую очередь необходимо настроить сетевые интерфейсы. Сделать это можно на вкладке «Интерфейсы» раздела «Сервер UserGate». Сетевой карте, которая «смотрит» в локальную сеть, выставляем тип LAN, а всем остальным подключениям — WAN. «Временным» подключениям, таким как PPPoE, VPN, автоматически присваивается тип PPP.

Если у компании есть два или более подключения к глобальной сети, причем одно из них основное, а остальные резервные, то можно настроить автоматическое резервирование. Сделать это довольно просто. Достаточно добавить нужные интерфейсы в список резервных, указать один или несколько контрольных ресурсов и время их проверки. Принцип работы этой системы таков. UserGate автоматически с указанным интервалом проверяет доступность контрольных сайтов. Как только они перестают отвечать, продукт самостоятельно, без вмешательства администратора, переключается на резервный канал. При этом проверка доступности контрольных ресурсов по основному интерфейсу продолжается. И как только она оказывается успешной, автоматически выполняется переключение обратно. Единственное, на что нужно обратить внимание при настройке, — это выбор контрольных ресурсов. Лучше взять несколько крупных сайтов, стабильная работа которых практически гарантирована.

Контроль сетевых приложений

В UserGate Proxy & Firewall реализована такая интересная возможность, как контроль сетевых приложений. Ее цель — запретить доступ к интернету любого несанкционированного ПО. В рамках настройки контроля создаются правила, которые разрешают или блокируют сетевую работу различных программ (с учетом версии или без него). В них можно указывать конкретные IP-адреса и порты назначения, что позволяет гибко настраивать доступ ПО, разрешив ему выполнять только определенные действия в интернете.

Контроль приложений позволяет выработать четкую корпоративную политику по использованию программ, частично предотвратить распространение вредоносного ПО.

Настройка синхронизации с Active Directory

Прокси-серверы в UserGate Proxy & Firewall могут работать в двух режимах — обычном и прозрачном. В первом случае речь идет о традиционном прокси. Сервер получает запросы от пользователей и переправляет их внешним серверам, а полученные ответы передает клиентам. Это традиционное решение, однако в нем есть свои неудобства. В частности, необходимо настраивать каждую программу, которая используется для работы в интернете (интернет-браузер, почтовый клиент, ICQ и прочее), на каждом компьютере в локальной сети. Это, конечно, большая работа. Тем более периодически, по мере установки нового программного обеспечения, она будет повторяться.

Следующий шаг — настройка пересылки DNS-запросов. Сделать это можно двумя способами. Самый простой из них — включить так называемый DNS-форвардинг. При его использовании поступающие на интернет-шлюз от клиентов DNS-запросы перенаправляются на указанные серверы (можно использовать как DNS-сервер из параметров сетевого подключения, так и любые произвольные DNS-серверы).

Публикация локального FTP-сервера в интернете

Второй вариант — создание NAT-правила, которое будет принимать запросы по 53-му (стандартный для DNS) порту и переправлять их во внешнюю сеть. Однако в этом случае придется либо на всех компьютерах вручную прописывать DNS-серверы в настройках сетевых подключений, либо настроить отправку DNS-запросов через интернет-шлюз с сервера контроллера домена.

Управление пользователями

После завершения базовой настройки можно переходить к работе с пользователями. Начать нужно с создания групп, в которые впоследствии будут объединяться аккаунты. Для чего это нужно? Во-первых, для последующей интеграции с Active Directory. А во-вторых, группам можно присваивать правила (о них мы поговорим позднее), таким образом управляя доступом сразу большого количества пользователей.

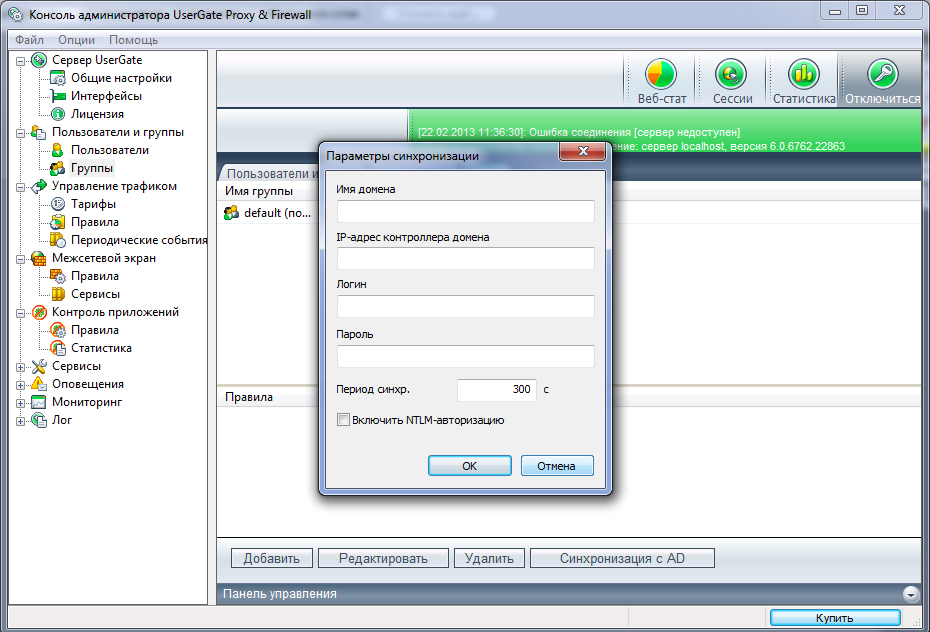

Следующим шагом будет внесение в систему пользователей. Сделать это можно тремя разными способами. Первый из них, ручное создание каждого аккаунта, мы по понятным причинам даже не рассматриваем. Этот вариант подходит лишь для малых сетей с небольшим количеством пользователей. Второй способ — сканирование корпоративной сети ARP-запросами, в ходе которого система сама определяет список возможных аккаунтов. Однако мы выбираем третий, наиболее оптимальный с точки зрения простоты и удобства администрирования вариант — интеграцию с Active Directory. Выполняется она на основе созданных ранее групп. Сначала нужно заполнить общие параметры интеграции: указать домен, адрес его контроллера, логин и пароль пользователя с необходимыми правами доступа к нему, а также интервал синхронизации. После этого каждой созданной в UserGate группе нужно присвоить одну или несколько групп из Active Directory. Собственно говоря, настройка на этом и заканчивается. После сохранения всех параметров синхронизация будет выполняться в автоматическом режиме.

Создаваемые в ходе авторизации пользователи по умолчанию будут использовать NTLM-авторизацию, то есть авторизацию по доменному логину. Это очень удобный вариант, поскольку правила и система учета трафика будут работать независимо от того, за каким компьютером в данный момент сидит пользователь.

Правда, для использования этого метода авторизации необходимо дополнительное программное обеспечение — специальный клиент. Эта программа работает на уровне Winsock и передает на интернет-шлюз параметры авторизации пользователей. Ее дистрибутив входит в комплект поставки UserGate Proxy & Firewall. Быстро установить клиент на все рабочие станции можно с помощью групповых политик Windows.

К слову сказать, NTLM-авторизация далеко не единственный метод авторизации сотрудников компании для работы в интернете. Например, если в организации практикуется жесткая привязка работников к рабочим станциям, то можно использовать для идентификации пользователей IP-адрес, MAC-адрес или их сочетание. С помощью этих же методов можно организовать доступ к глобальной сети различных серверов.

Контроль пользователей

Одно из значительных преимуществ UGPF составляют широкие возможности для контроля пользователей. Они реализуются с помощью системы правил управления трафиком. Принцип ее работы очень прост. Администратор (или другое ответственное лицо) создает набор правил, каждое из которых представляет собой одно или несколько условий срабатывания и выполняемое при этом действие. Эти правила присваиваются отдельным пользователям или целым их группам и позволяют в автоматическом режиме контролировать их работу в интернете. Всего реализовано четыре возможных действия. Первое из них — закрыть соединение. Оно позволяет, например, запретить загрузку определенных файлов, предотвратить посещение нежелательных сайтов и прочее. Второе действие — изменить тариф. Оно используется в системе тарификации, которая интегрирована в рассматриваемый продукт (мы ее не рассматриваем, поскольку для корпоративных сетей она не особо актуальна). Следующее действие позволяет отключить подсчет трафика, получаемого в рамках данного соединения. В этом случае передаваемая информация не учитывается при подведении суточного, недельного и месячного потребления. Ну и наконец, последнее действие — ограничение скорости до указанного значения. Его очень удобно использовать для предотвращения «забивания» канала при загрузке больших файлов и решении других подобных задач.

Условий в правилах управления трафиком гораздо больше — около десяти. Некоторые из них относительно просты, например максимальный размер файла. Такое правило будет срабатывать при попытке пользователей загрузить файл больше указанного размера. Другие условия привязаны ко времени. В частности, среди них можно отметить расписание (срабатывание по времени и дням недели) и праздники (срабатывает в указанные дни).

Однако наибольший интерес представляют условия, связанные с сайтами и контентом. В частности, с их помощью можно блокировать или устанавливать другие действия на определенные виды контента (например, видео, аудио, исполняемые файлы, текст, картинки и прочее), конкретные веб-проекты или целые их категории (для этого используется технология Entensys URL Filtering, см. врезку).

Примечательно, что одно правило может содержать сразу же несколько условий. При этом администратор может указывать, в каком случае оно будет выполняться — при соблюдении всех условий или любого одного из них. Это позволяет создать очень гибкую политику использования интернета сотрудниками компании, учитывающую большое количество всевозможных нюансов.

Настройка межсетевого экрана

Неотъемлемая часть драйвера NAT UserGate — межсетевой экран, с его помощью решаются различные задачи, связанные с обработкой сетевого трафика. Для настройки используются специальные правила, которые могут быть одного из трех типов: трансляции сетевого адреса, маршрутизации и файрвола. Правил в системе может быть произвольное количество. При этом применяются они в том порядке, в каком перечислены в общем списке. Поэтому если поступающий трафик подходит под несколько правил, он будет обработан тем из них, которое расположено выше других.

Создание правила с использованием Entensys URL Filtering

Также у каждого правила есть действие, которое оно выполняет с подходящим под условия трафиком. Их всего два: разрешить или запретить. В первом случае трафик беспрепятственно проходит по указанному маршруту, а во втором блокируется.

Правила трансляции сетевого адреса используют технологию NAT. С их помощью можно настроить доступ в интернет рабочих станций с локальными адресами. Для этого необходимо создать правило, указав в качестве источника LAN-интерфейс, а в качестве приемника — WAN-интерфейс. Правила маршрутизации применяются в том случае, если рассматриваемое решение будет использоваться в качестве роутера между двумя локальными сетями (в нем реализована такая возможность). В этом случае маршрутизацию можно настроить для двунаправленной прозрачной передачи трафика.

Правила файрвола используются для обработки трафика, который поступает не на прокси-сервер, а непосредственно на интернет-шлюз. Сразу после установки в системе есть одно такое правило, которое разрешает все сетевые пакеты. В принципе, если создаваемый интернет-шлюз не будет использоваться как рабочая станция, то действие правила можно сменить с «Разрешить» на «Запретить». В этом случае на компьютере будет блокирована любая сетевая активность, кроме транзитных NAT-пакетов, передающихся из локальной сети в интернет и обратно.

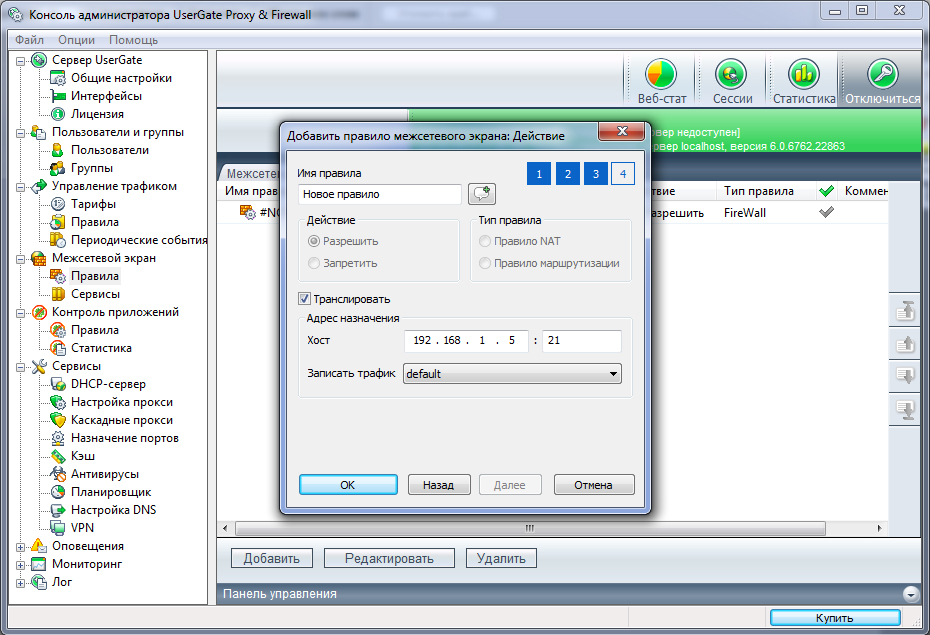

Правила файрвола позволяют публиковать в глобальной сети любые локальные сервисы: веб-серверы, FTP-серверы, почтовые серверы и прочее. При этом у удаленных пользователей появляется возможность подключения к ним через интернет. Как пример можно рассмотреть публикацию корпоративного FTP-сервера. Для этого админ должен создать правило, в котором в качестве источника выбрать пункт «Любой», в качестве назначения указать нужный WAN-интерфейс, а в качестве сервиса — FTP. После этого выбрать действие «Разрешить», включить трансляцию трафика и в поле «Адрес назначения» указать IP-адрес локального FTP-сервера и его сетевой порт.

Аналогичным образом настраивается внешний доступ к внутреннему почтовому серверу.

Важная отличительная черта реализованного межсетевого экрана — система предотвращения вторжений. Она работает полностью в автоматическом режиме, выявляя на основе сигнатур и эвристических методов попытки несанкционированного воздействия и нивелируя их через блокировку потоков нежелательного трафика или сброс опасных соединений.

Подводим итоги

В этом обзоре мы достаточно подробно рассмотрели организацию совместного доступа сотрудников компании к интернету. В современных условиях это не самый простой процесс, поскольку нужно учитывать большое количество различных нюансов. Причем важны как технические, так и организационные аспекты, особенно контроль действий пользователей.

Приветствую читателей в шестой публикации цикла статей, посвященных продукции компании UserGate. В данной статье будет рассматриваться, каким образом можно предоставить доступ для удаленных пользователей к внутренним ресурсам компании средствами UserGate.

Я покажу, как настроить Remote access VPN и SSL VPN. В первом случае UserGate необходимо настроить в качестве сервера, а пользователи со своей стороны должны будут настроить клиент для подключения к UserGate (UserGate поддерживает работу со стандартными клиентами большинства популярных операционных систем). Во втором случае пользователям необходим только браузер, но не ко всем типам ресурсов можно настроить доступ таким образом.

VPN для удаленного доступа клиентов

У UserGate нет собственного клиента VPN, поэтому для создания туннелей используется протокол Layer 2 Tunnelling Protocol (L2TP), а для защиты передаваемых данных - протокол IPSec. Так как протокол L2TP/IPsec поддерживается большинством современных операционных систем это позволяет настроить подключение к UserGate средствами стандартных клиентов. Как я писал выше, UserGate выступает в качестве сервера и для того чтобы настроить его необходимо выполнить следующие действия:

в разделе “Сеть” необходимо разрешить сервис VPN для зоны из которой будут подключаться клиенты, у меня это зона “Untrusted”. Далее в этом же разделе нужно создать зону, в которую помещаются клиенты, подключаемые через VPN, можно использовать уже существующую зону “VPN for remote access”.

Для того чтобы трафик мог ходить из зоны “VPN for remote access” в необходимые нам зоны, создаем в разделе “Политики сети” правило NAT или используем предустановленное правило “NAT from VPN for remote access to Trusted and Untrusted”. Оно разрешает наттирует трафик из зоны “VPN for remote access” в зоны “Trusted” и “Untrusted”.

Следующим шагом будет создания правила межсетевого экрана, для этого в разделе “Политики сети” включаем уже существующее правило “VPN for remote access to Trusted and Untrusted”или создаем свое правило (данное правило должно разрешать прохождения трафика из зоны “VPN for remote access” в зоны “Trusted” и “Untrusted”).

Далее создаем профиль авторизации в разделе “Пользователи и устройства”. Здесь можно использовать тот же профиль авторизации, что используется для авторизации пользователей для получения доступа к сети интернет, но согласно руководству UserGate для авторизации VPN нельзя использовать методы прозрачной авторизации, такие как Kerberos, NTLM, SAML IDP.

VPN поддерживает многофакторную авторизацию, но как видно из скриншота, я не буду настраивать MFA.

Создаем VPN-интерфейс, для этого переходим в раздел “Сеть”, “Интерфейсы”, где по умолчанию уже создан VPN-интерфейс tunnel1, который рекомендовано использовать для Remote access VPN, включаем его.

Приступаем к непосредственной настройке параметров VPN, для этого переходим в раздел “VPN”.

В подразделе “Профили безопасности VPN” уже есть преднастроенный профиль “Remote access VPN profile”, остается открыть его и на вкладке “Общие” изменить общий ключ шифрования (Preshared key). На вкладке “Безопасность” можно выбрать пары алгоритмов аутентификации и шифрования. Алгоритмы используются в порядке, в котором они изображены (сверху вниз) и при установлении соединения используется первая пара, которую поддерживают сервер и клиент. Алгоритмы авторизации и шифрования приведенные в примере подходят для большинства стандартных клиентов VPN. Допускается иметь несколько профилей и использовать их для построения соединений с разными типами клиентов.

Далее переходим в подраздел “Сети VPN”, и либо создаем новую сеть VPN, либо меняем имеющуюся “Remote access VPN network”:

Настроим диапазон IP-адресов, которые будут использованы клиентами. Исключаем из диапазона адреса, которые назначены VPN-интерфейсу, используемые совместно с данной сетью. Также не следует указывать широковещательный адрес.

Можно назначить свои DNS-сервера, которые будут переданы клиенту, или поставить галочку “Использовать системные DNS”, в этом случае клиенту будут назначены DNS-серверы, которые использует UserGate.

На вкладке “Маршруты VPN” указываются маршруты, передаваемые клиенту в виде бесклассовой адресации (CIDR), например, если указать любой, то весь трафик удаленного пользователя будет уходить в туннель, а потом маршрутизироваться как локальный трафик шлюзом. Если же необходимо пускать трафик только в локальную сеть, то указываем здесь эту сеть, а остальной трафик будет идти мимо туннеля.

Создавая серверное правило в подразделе “Серверные правила” мы используем ранее настроенные сеть VPN, интерфейс VPN и профиль VPN, а также выбираем зону “Untrusted”, с которой будут подключаться пользователи VPN, профиль авторизации “User auth profile” и пользователи VPN (у меня это локальная группа “VPN users” и доменный пользователь “test”).

Также если необходимо настроить MFA TOTP (Time-based One-time Password Algorithm), то здесь же производится первоначальная инициализация TOTP-устройства.

Следующим шагом является настройка VPN клиента на пользовательском компьютере. Для Windows 10 настройки показаны на скриншоте внизу, но есть несколько нюансов. Для подключения используется незашифрованный пароль (PAP), соответственно в настройках адаптера указываем данный протокол. Хоть здесь и используется незашифрованный пароль, но передается он по зашифрованному нашим общим ключом каналу. Также для корректной работы в данной системе необходимо изменение параметра реестра HKEYLOCALMACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent в соответствии со статьей.

Для настройки на Linux клиентах, UserGate предлагает установить дополнительные пакеты network-manager-l2tp и network-manager-l2tp-gnome. После этого можно приступить к настройке:

создаем новое подключение VPN выбрав Layer 2 Tunneling Protocol (L2TP).

После этого настраиваем параметры подключения и указываем данные для аутентификации. В настройках PPP оставляем в качестве метода аутентификации PAP и отключаем все виды компрессии. В настройках IPsec указываем Pre-shared key и указываем следующие параметры:

Веб-портал (SSL VPN)

Включить веб-портал необходимо в разделе “Настройки” кликнув на соответствующую кнопку.

Чтобы разрешить доступ к сервису, нужно для зоны, из которой будут подключаться пользователи поставить, галочку напротив веб-портала.

Собственно теперь, у пользователей есть доступ на портал. Осталось добавить внутренние ресурсы. Для этого необходимо перейти в раздел “Глобальный портал” и в подразделе “Веб-портал” создать записи публикаций внутренних ресурсов.

Заключение

Балансировка запросов на ферму веб-серверов.

Возможность ограничения доступа к публикуемым серверам с определенных Useragent.

Возможность подмены доменов и путей публикуемых серверов.

Следует также отметить, что при публикаций внутренних ресурсов с помощью DNAT/Порт-форвардинга, Reverse-прокси и веб-портала порядок применения правил следующий: 1. Правила DNAT. 2. Правила Reverse-прокси. 3. Правила веб-портала.

В статье описывается настройка межсетевого экрана UserGate для подключения к VPN c двухфакторной аутентификацией.

Применимо к версиям:

Возможные способы аутентификации:

Для настройки второго фактора аутентификации вам потребуется установить и настроить MultiFactor Radius Adapter.

В рамках этой инструкции мы будем считать, что Radius Adapter запущен и ожидает запросов по адресу 192.168.1.240:1812 .

- Клиент VPN подключается к UserGate серверу, указывает логин и пароль;

- Usergate сервер переадресовывает запрос компоненту MultiFactor Radius Adapter;

- Компонент проверяет логин и пароль пользователя в домене ActiveDirectory и отправляет на устройство пользователя запрос подтверждения входа;

- Пользователь подтверждает запрос в устройстве и подключается к VPN.

Настройка VPN для удаленного доступа клиентов (Remote access VPN)

- Создайте сервер авторизации. В разделе Пользователи и устройства-->Сервер авторизации добавьте новый RADIUS сервер. Укажите название сервера, секрет из настроек Radius Adapter, его IP адрес и порт.

- Для настройки VPN воспользуйтесь инструкцией на сайте поддержки UserGate.

- На Шаге 5 при добавлении профиля авторизации в качестве метода аутентификации укажите ранее созданный сервер авторизации.

Откройте Параметры -> Сеть и интернет -> VPN.

Добавьте новое VPN подключение:

- Поставщик услуг: Windows (встроенные);

- Имя подключения: произвольное;

- Имя или адрес сервера: адрес вашего сервера;

- Тип VPN: L2TP/IPsec с общим ключом

- Общий ключ: скопируйте из настроек вашего UserGate VPN

- Тип данных для входа: Имя пользователя и пароль

Далее перейдите в настройки параметров адаптера, и откройте свойства подключения.

На вкладке Параметры нажмите "Параметры PPP. " и в открывшемся окошке уберите галочку напротив "Включить расширения LCP".

На вкладке Безопасность выберите "Разрешить следующие протоколы": Незашифрованный пароль (PAP).

Сохраните и закройте.

Запустите соединение, введите логин и пароль. От Мультифактора придет запрос на телефон с подтверждением

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate с помощью L2TP/IPsec VPN клиента, встроенного в операционные системы Windows 10, 8.1, 8, 7, Vista, XP, RT, Server 2019, 2016 и 2003, 2008, 2012.

Предварительная конфигурация

- Чтобы открыть Центр управления сетями и общим доступом (также доступен в меню Панель управления > Сеть и Интернет), нажмите сочетание клавиш Windows + R и в окне «Выполнить» введите следующую команду:

- Нажмите ОК.

- Выберите опцию Создание и настройка нового подключения или сети на основной странице Центра управления сетями.

- Выберите вариант Подключение к рабочему месту.

- Затем выберите Использовать мое подключение к Интернету (VPN).

Важная информация

Для столбца L2TP/IPsec Windows, Mac, iPhone, Android No client required в списке серверов должна быть отмечена галочка, которая сообщает о поддержке настраиваемого протокола L2TP/IPsec.

Вы можете применить фильтр поиска серверов Apply search filters, оставив галочку L2TP/IPsec и нажав кнопку Refresh Servers List, как показано на скриншоте выше

- Скопируйте имя узла DDNS (идентификатор, который заканчивается на ".opengw.net") или IP-адрес (цифровое значение xxx.xxx.xxx.xxx) и введите его в поле “Адрес в Интернете”.

Примечание

Рекомендуется использовать имя DDNS – его можно продолжать использовать, даже если соответствующий DDNS IP-адрес в будущем изменится. Тем не менее, в некоторых странах у вас не получиться использовать имя узла DDNS – в этом случае следует использовать IP-адрес.

- Если появится экран ввода имени пользователя и пароля, то введите vpn в оба поля. Также можно отметить галочку “Запомнить пароль”.

- Затем перейдите в Центр управления сетями и общим доступом и нажмите ссылку Изменение параметров адаптера, или нажмите сочетание клавиш Windows + R и в окне «Выполнить» введите следующую команду:

- Будет показан список настроенных подключений. Щелкните правой кнопкой мыши по иконке VPN-подключения, созданного на предыдущем шаге и нажмите “Свойства”.

- Перейдите на вкладку Безопасность и в поле "Тип VPN" из выпадающего списка выберите вариант Протокол L2TP с IPsec (L2TP/IPsec). Для параметра "Шифрование данных" выберите обязательное (отключиться, если нет шифрования).

- Затем нажмите кнопку Дополнительные параметры. Появится новое окно, на котором нужно выбрать опцию “Для проверки подлинности использовать общий ключ” и введите vpn в поле “Ключ”.

- После завершения конфигурации дважды нажмите кнопку “ОК”, чтобы закрыть экран настроек подключения VPN.

Подключение к VPN-серверу

- Теперь вы сможете быстро и просто устанавливать VPN-подключение с помощью соответствующей иконки в списке сетей.

Интернет без ограничений

Когда соединение установлено, весь сетевой трафик будет проходить через VPN-сервер. Убедиться в этом вы сможете с помощью команды tracert 8.8.8.8 в командной строке Windows.

Как показано на скриншоте выше, если пакеты проходят через "10.211.254.254", а значит ваше подключение ретранслируется через один из серверов VPN Gate.

Вы также можете перейти на основную страницу VPN Gate, чтобы посмотреть глобальный IP-адрес. Вы сможете посмотреть видимое из сети местоположение, которое будет отличаться от вашей фактической локации.

При подключении к VPN вы сможете посещать заблокированные веб-сайты и играть в заблокированные игры.

Настройка VPN (L2TP/IPsec) для MacOS

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate с помощью L2TP/IPsec VPN клиента, встроенного в операционную систему MacOS.

Предварительная конфигурация

- Нажмите по иконке сетевого подключения в верхнем-правом углу экрана Mac. Выберите Открыть настройки сети. в меню.

- Выберите интерфейс "VPN", тип подключения "L2TP через IPsec" и нажмите кнопку "Создать".

- Будет создана новая конфигурация VPN (L2TP) и появится экран настроек соединения.

Важная информация

Для столбца L2TP/IPsec Windows, Mac, iPhone, Android No client required в списке серверов должна быть отмечена галочка, которая сообщает о поддержке настраиваемого протокола L2TP/IPsec.

Вы можете применить фильтр поиска серверов Apply search filters, оставив галочку L2TP/IPsec и нажав кнопку Refresh Servers List, как показано на скриншоте выше

- Скопируйте имя узла DDNS (идентификатор, который заканчивается на ".opengw.net") или IP-адрес (цифровое значение xxx.xxx.xxx.xxx) и введите его в поле "Адрес сервера" на экране конфигурации.

Примечание

Рекомендуется использовать имя DDNS – его можно продолжать использовать, даже если соответствующий DDNS IP-адрес в будущем изменится. Тем не менее, в некоторых странах у вас не получиться использовать имя узла DDNS – в этом случае следует использовать IP-адрес.

- После того, как вы указали "Адрес сервера", введите vpn в поле "Имя учетной записи".

- Затем нажмите кнопку Настройки аутентификации.

- Появится экран настроек аутентификации. Введите vpn в поле "Пароль" и в поле "Общий ключ (Shared Secret)". После этого нажмите кнопку "ОК".

- Затем вернитесь на предыдущий экран, отметьте пункт Показывать статус VPN в строке меню и нажмите кнопку Дополнительно. .

- Откроется экран дополнительных настроек. Отметьте галочку Отправлять весь трафик через VPN и нажмите кнопку ОК.

- На экране настроек VPN-подключения нажмите кнопку "Применить", чтобы сохранить настройки соединение.

Запуск VPN -подключения

- Вы можете в любое время установить новое подключение к VPN-серверу, нажав кнопку "Подключить". Вы можете также запустить подключение к VPN, нажав иконку VPN на верхней панели инструментов MacOS.

- После установки VPN-подключения на экране настроек VPN будет отображаться статус "Подключено", а также вам новый IP-адрес и продолжительность подключения.

Интернет без ограничений

Когда соединение установлено, весь сетевой трафик будет проходить через VPN-сервер. Вы также можете перейти на основную страницу VPN Gate, чтобы посмотреть глобальный IP-адрес. Вы сможете посмотреть видимое из сети местоположение, которое будет отличаться от вашей фактической локации.

При подключении к VPN вы сможете посещать заблокированные веб-сайты и играть в заблокированные игры.

Здравствуйте! Это вторая статья о NGFW-решении от компании UserGate . Задача данной статьи заключается в том, чтобы показать, как установить межсетевой экран UserGate на виртуальную систему (буду использовать программное обеспечение виртуализации VMware Workstation) и выполнить его первоначальную настройку (разрешить доступ из локальной сети через шлюз UserGate в интернет).

Введение

Для начала я опишу различные способы внедрения данного шлюза в сеть. Хочу заметить, что в зависимости от выбранного варианта подключения определенный функционал шлюза может быть недоступен.

Решение UserGate поддерживает следующие режимы подключения:

- L3-L7 брандмауэр

- L2 прозрачный мост

- L3 прозрачный мост

- Виртуально в разрыв, с применением протокола WCCP

- Виртуально в разрыв, с применением Policy Based Routing

- Router on a Stick

- Явно заданный WEB-прокси

- UserGate, как шлюз по умолчанию

- Мониторинг Mirror-порта

UserGate поддерживает 2 типа кластеров:

- Кластер конфигурации. Узлы, объединенные в кластер конфигурации, поддерживают единые настройки в рамках кластера

- Кластер отказоустойчивости. До 4-х узлов кластера конфигурации могут быть объединены в кластер отказоустойчивости, поддерживающий работу в режиме Актив-Актив или Актив-Пассив. Возможно собрать несколько кластеров отказоустойчивости

Установка

Как говорилось в предыдущей статье UserGate поставляется в виде программно-аппаратного комплекса или разворачивается в виртуальной среде. Из личного кабинета на сайте UserGate скачиваем образ в формате OVF (Open Virtualization Format). Данный формат подходит для вендоров VMWare и Oracle Virtualbox. Для Microsoft Hyper-v и KVM поставляются образы дисков виртуальной машины.

По данным сайта UserGate для корректной работы виртуальной машины рекомендуется использовать минимум 8Gb оперативной памяти и 2-ядерный виртуальный процессор. Гипервизор должен поддерживать работу 64-битных операционных систем.

Установка начинается с импорта образа в выбранный гипервизор (VirtualBox и VMWare). В случае с Microsoft Hyper-v и KVM необходимо создать виртуальную машину и указать в качестве диска скачанный образ, после чего отключить службы интеграции в настройках созданной виртуальной машины.

По умолчанию после импорта в VMWare создается виртуальная машина со следующими настройками:

Как было написано выше, оперативной памяти должно быть, как минимум 8Gb и в дополнении нужно добавить по 1Gb на каждые 100 пользователей. Размер жесткого диска по умолчанию составляет 100Gb, однако этого обычно недостаточно для хранения всех журналов и настроек.

Рекомендованный размер – 300Gb или более. Поэтому в свойствах виртуальной машины изменяем размер диска на нужный.

Изначально виртуальный UserGate UTM поставляется с четырьмя интерфейсами, назначенными в зоны:

Management - первый интерфейс виртуальной машины, зона для подключения доверенных сетей, из которых разрешено управление UserGate.

Trusted - второй интерфейс виртуальной машины, зона для подключения доверенных сетей, например, LAN-сетей.

Untrusted - третий интерфейс виртуальной машины, зона для интерфейсов, подключенных к не доверенным сетям, например, к интернету.

DMZ - четвертый интерфейс виртуальной машины, зона для интерфейсов, подключенных к сети DMZ.

Далее запускаем виртуальную машину. Хоть в руководстве и написано, что нужно выбрать Support Tools и выполнить Factory reset UTM, но, как видим, есть только один выбор — UTM First Boot. Во время этого шага UTM настраивает сетевые адаптеры и увеличивает размер раздела на жестком диске до полного размера диска:

Для подключения к веб интерфейсу UserGate необходимо заходить через Management зону. За это отвечает интерфейс eth0, который настроен на получение IP-адреса в автоматическом режиме (DHCP).

Если нет возможности назначить адрес для Management-интерфейса в автоматическом режиме с помощью DHCP, то его можно явно задать, используя CLI (Command Line Interface). Для этого нужно войти в CLI, используя имя и пароль пользователя с правами Full administrator (по умолчанию Admin с Заглавной буквы).

Если устройство UserGate не прошло первоначальную инициализацию, то для доступа к CLI необходимо использовать в качестве имени пользователя Admin, в качестве пароля – utm. И набрать команду на подобии iface config –name eth0 –ipv4 192.168.1.254/24 –enable true –mode static.

В веб-консоли продолжаем установку, нам нужно выбирать язык интерфейса (на данный момент это русский или английский язык), часовой пояс, далее читаем и соглашаемся с лицензионным соглашением. Задаем логин и пароль для входа в веб-интерфейс управления.

Настройка

После установки вот так выглядит окно веб интерфейса управления платформой:

Затем необходимо настроить сетевые интерфейсы. Для этого в разделе "Интерфейсы" нужно включить их, установить корректные IP-адреса и назначить соответствующие зоны.

Раздел "Интерфейсы" отображает все физические и виртуальные интерфейсы, имеющиеся в системе, позволяет менять их настройки и добавлять VLAN-интерфейсы. Еще он показывает все интерфейсы каждого узла кластера. Настройки интерфейсов специфичны для каждого из узлов, то есть не глобальны.

В свойствах интерфейса:

- Включить или отключить интерфейс

- Указать тип интерфейса - Layer 3 или Mirror

- Назначить зону интерфейсу

- Назначить профиль Netflow для отправки статистических данных на Netflow коллектор

- Изменить физические параметры интерфейса - MAC-адрес и размер MTU

- Выбрать тип присвоения IP-адреса - без адреса, статический IP-адрес или полученный по DHCP

- Настроить работу DHCP-релея на выбранном интерфейсе.

Кнопка "Добавить" позволяет добавить следующие типы логических интерфейсов:

Помимо перечисленных ранее зон, с которыми поставляется образ Usergate, есть еще три типа предопределенных:

Cluster - зона для интерфейсов, используемых для работы кластера

VPN for Site-to-Site - зона, в которую помещаются все клиенты типа Офис-Офис, подключаемые к UserGate по VPN

VPN for remote access - зона, в которую помещаются все мобильные пользователи, подключенные к UserGate по VPN

Администраторы UserGate могут изменять настройки зон, созданных по умолчанию, а также создавать дополнительные зоны, но, как сказано в руководстве к версии 5, можно создать не более 15 зон.

Для изменения или создания их нужно перейти в раздел зоны. Для каждой зоны можно установить порог отбрасывания пакетов, поддерживается SYN, UDP, ICMP. Также настраивается контроль доступа к сервисам Usergate, и включается защита от спуфинга.

После настройки интерфейсов необходимо в разделе "Шлюзы" настроить маршрут по умолчанию. Т.е. для подключения UserGate к интернету необходимо указать IP-адрес одного или нескольких шлюзов. Если для подключения к интернету используется несколько провайдеров, то необходимо указать несколько шлюзов.

Настройка шлюза уникальна для каждого из узлов кластера. Если задано два или более шлюзов возможны 2 варианта работы:

- Балансировка трафика между шлюзами

- Основной шлюз с переключением на запасной

Состояние шлюза (доступен – зеленый, недоступен – красный) определяется следующим образом:

- Проверка сети отключена – шлюз считается доступным, если UserGate может получить его MAC-адрес с помощью ARP-запроса. Проверка наличия доступа в интернет через этот шлюз не производится. Если MAC-адрес шлюза не может быть определен, шлюз считается недоступным

- Проверка сети включена - шлюз считается доступным, если:

- UserGate может получить его MAC-адрес с помощью ARP-запроса.

- Проверка наличия доступа в интернет через этот шлюз завершилась успешно.

В противном случае шлюз считается недоступным.

В разделе "DNS" необходимо добавить DNS-сервера, которые будет использовать UserGate. Данная настройка указывается в области Системные DNS-серверы. Ниже находятся настройки по управлению DNS-запросами от пользователей.

UserGate позволяет использовать DNS-прокси. Сервис DNS-прокси позволяет перехватывать DNS-запросы от пользователей и изменять их в зависимости от нужд администратора.

С помощью правил DNS-прокси можно указать серверы DNS, на которые пересылаются запросы на определенные домены. Кроме этого, с помощью DNS-прокси можно задавать статические записи типа host (A-запись).

В разделе "NAT и Маршрутизация" нужно создать необходимые правила NAT. Для доступа в интернет пользователей сети Trusted правило NAT уже создано - «Trusted-->Untrusted», остается его только включить. Правила применяются сверху вниз в том порядке, в котором они указаны в консоли.

Выполняется всегда только первое правило, для которого совпали условия, указанные в правиле. Для срабатывания правила необходимо, чтобы совпали все условия, указанные в параметрах правила. UserGate рекомендует создавать общие правила NAT, например, правило NAT из локальной сети (обычно зона Trusted) в интернет (обычно зона Untrusted), а разграничение доступа по пользователям, сервисам, приложениям осуществлять с помощью правил межсетевого экрана.

Также есть возможность создать правила DNAT, порт-форвардинг, Policy-based routing, Network mapping.

После этого в разделе "Межсетевой экран" необходимо создать правила межсетевого экрана. Для неограниченного доступа в интернет пользователей сети Trusted правило межсетевого экрана также уже создано - «Internet for Trusted» и его необходимо включить.

С помощью правил межсетевого экрана администратор может разрешить или запретить любой тип транзитного сетевого трафика, проходящего через UserGate. В качестве условий правила могут выступать зоны и IP-адреса источника/назначения, пользователи и группы, сервисы и приложения.

Правила применяются также как и в разделе "NAT и Маршрутизация", т.е. сверху вниз. Если не создано ни одного правила, то любой транзитный трафик через UserGate запрещен.

Заключение

На этом статья подошла к концу. Мы установили межсетевой экран UserGate на виртуальную машину и произвели минимально необходимые настройки для того, чтобы работал интернет в сети Trusted. Дальнейшую настройку будем рассматривать в рамках следующих статей.

Читайте также: