Настройка windows firewall gpo

Обновлено: 03.07.2024

В состав версий Windows Server 2003 Service Pack 1 (SP1) и Windows XP SP2 входит размещаемый в системе брандмауэр Windows Firewall, гораздо более эффективный, чем его предшественник, Internet Connection Firewall (ICF). В отличие от ICF, который поставлялся с Windows 2003 и XP, Windows Firewall подходит для развертывания в масштабах предприятия благодаря возможности управлять политиками брандмауэра из единого центра, нескольким интерфейсам настройки и множеству новых функций безопасности. В этой статье я расскажу о том, как лучше подойти к планированию, настройке конфигурации и применению брандмауэра на предприятии.

Подготовительный этап

Важно помнить о выбираемом по умолчанию режиме Windows Firewall. В XP SP2 брандмауэр Windows Firewall активен по умолчанию, а в Windows 2003 SP1 его стандартное состояние — выключенное, если только SP1 не развертывается на системе с запущенным ICF. В этом случае режим брандмауэра не изменяется. Если пакет SP1 размещен на установочном компакт-диске с операционной системой, то Windows Firewall всегда активизируется в режиме включения по умолчанию, когда в процессе установки происходит соединение со службой Windows Update для получения последних обновлений. Поэтому, если развернуть XP SP2, не уделяя должного внимания настройке Windows Firewall, и опрометчиво принять стандартные параметры, можно лишиться доступа к инструментарию для дистанционного управления настольными компьютером. Если администратор не готов использовать Windows Firewall или работает с брандмауэром независимого поставщика, то можно спокойно отключить Windows Firewall и развернуть SP2 без него.

Если для аутентификации пользователей применяется Active Directory (AD), а настольные компьютеры являются членами домена с соответствующими учетными записями, то самый простой способ настроить Windows Firewall — задействовать объекты групповой политики Group Policy Object (GPO). После установки XP SP2 на настольных компьютерах параметры брандмауэра настраиваются при перезагрузке машин и каждый раз при обновлении политики. Если используется продукт управления каталогами независимого поставщика или на предприятии имеются не управляемые администратором компьютеры, которые не входят в состав домена AD, то для настройки Windows Firewall вместо объектов GPO можно использовать пакетные файлы или сценарии. Настроить конфигурацию брандмауэра можно и в ходе автоматизированных или интерактивных процедур установки XP SP2.

Настройка Windows Firewall

Приступая к настройке конфигурации Windows Firewall, следует помнить об основных характеристиках брандмауэра:

- Windows Firewall не выполняет фильтрации исходящего трафика, то есть не ограничивает его. Если предприятие нуждается в фильтрации исходящего трафика, следует использовать брандмауэр независимого поставщика.

- Возможности Windows Firewall шире, чем у ICF: в Windows Firewall можно настраивать исключения, чтобы разрешить входящий трафик с учетом не только транспортного протокола (TCP или UDP) и номера порта, но и приложения (например, одноранговой программы обмена файлами).

- Можно уточнить исключения по области действия, то есть разрешить соединения от всех компьютеров, от компьютеров в указанных подсетях, только из локальной подсети или от компьютеров с определенными IP-адресами.

- Windows Firewall активизируется по умолчанию для всех сетевых соединений, но для каждого сетевого интерфейса можно настроить разные правила брандмауэра.

- Настраивать Windows Firewall может только администратор. Если управление брандмауэром централизованное (через AD или GPO), то можно лишить локальных администраторов права изменять параметры.

- С помощью Windows Firewall можно ограничить трафик IPv4 и IPv6.

- Windows Firewall располагает двумя профилями, Domain и Standard. Профиль Domain активизируется, если компьютер подключен к сети с контроллерами домена (DC), членом которого он является. Профиль Standard применяется, если компьютер подключен к другой сети, например общедоступной беспроводной сети или скоростному соединению в номере отеля. Рекомендуется настроить профили Domain и Standard для серверов и настольных компьютеров, а также для ноутбуков.

Прежде чем настраивать конфигурацию Windows Firewall, следует провести инвентаризацию приложений на рабочих станциях и серверах, которые могут организовать оконечные точки соединений; портов, используемых приложениями и операционной системой; источников трафика для каждой хост-машины с Windows Firewall. Для мобильных систем, таких как ноутбуки, в ходе инвентаризации следует учитывать различную природу сетевого трафика при подключении системы к корпоративной сети с контроллерами домена и активным профилем Domain брандмауэра Windows Firewall, в отличие от системы, подключенной к общедоступной сети с активным профилем Standard. Нужно всегда выбирать профиль Standard и разрешать только необходимый входящий трафик через брандмауэр, чтобы свести к минимуму угрозу для подключенных к сети мобильных машин.

В Windows Firewall определены четыре встроенные административные службы, представляющие типовые исключения для любой политики брандмауэра: File and Print, Remote Administration, Remote Desktop и Universal Plug and Play (UpnP). Remote Administration обеспечивает управление системой через типовые административные интерфейсы и подсистемы, такие как Windows Management Instrumentation (WMI) и вызов удаленных процедур (remote procedure call — RPC). Remote Desktop позволяет подключиться к одной системе с другой через RDP и используется при запросе на поддержку Remote Assistance. Администраторы часто применяют Remote Desktop для подключения к удаленным серверам, которыми они управляют. Протокол UpnP обеспечивает корректную работу устройств, которые обнаруживают и динамически настраивают друг друга с учетом активных приложений и служб. Типовой пример использования UpnP — взаимодействие XP с UPnP-совместимым широкополосным маршрутизатором при запуске MSN Messenger, в результате которого аудио и видеосоединения устанавливаются через встроенный брандмауэр маршрутизатора.

При настройке профилей Domain и Standard брандмауэра Windows Firewall рекомендуется задать исключения для конкретных приложений. Благодаря исключению приложение сможет установить любые нужные оконечные точки и принимать через них трафик. Существуют две веские причины, чтобы назначать исключения для приложений. Во-первых, проще определить и описать приложения, нежели отдельные используемые ими порты, особенно потому, что порты, используемые многими приложениями, документированы не полностью или назначаются динамически. Во-вторых, многие приложения, в том числе несанкционированные, используют те же порты, что и легальные приложения; указав приложения вместо портов, можно лишить неутвержденные приложения возможности установить оконечные точки соединения. Всегда, когда возможно, рекомендуется не делать исключений для профиля Standard и отклонять все входящие соединения.

Windows Firewall для серверов

Microsoft не дает специальных рекомендаций по настройке Windows Firewall для серверов. По умолчанию брандмауэр блокирован, если только пакет Windows Server 2003 SP1 не устанавливается на системе с активным ICF, однако брандмауэром можно воспользоваться для укрепления безопасности сервера Windows 2003. Применяя брандмауэр на сервере, следует помнить, что серверы по своей природе служат для размещения приложений и служб, с которыми устанавливают соединения приложения и службы на других серверах, настольных компьютерах и ноутбуках. Прежде чем активизировать Windows Firewall на сервере, следует продумать его конфигурацию.

На сервере с двумя или несколькими интерфейсами, из которых один интерфейс подключен к Internet, а другие — к корпоративным сетям, можно активизировать Windows Firewall, а затем отключить его на всех интерфейсах, кроме Internet, и настроить брандмауэр, разрешив только необходимые входящие соединения на интерфейсе Internet.

В простых файл- и принт-серверах корпоративной сети, входящих в состав домена, можно активизировать Windows Firewall и задействовать встроенную службу File and Printer Sharing для подключения пользователей к этим серверам. Можно также использовать Windows Firewall для защиты сервера, службы которого прослушивают известные порты, например сервера базы данных Microsoft SQL Server 2000. Для этого следует разрешить в брандмауэре трафик через соответствующие порты.

Настроить Windows Firewall на сервере можно с помощью мастера Security Configuration Wizard (SCW). SCW, факультативный компонент Windows 2003 SP1, уменьшает поверхность атаки сервера, задавая роль или роли для сервера. SCW содержит ролевую информацию для DC и других серверов инфраструктуры; он блокирует необязательные службы и ограничивает входящий трафик через Windows Firewall.

Windows Firewall не следует размещать на некоторых серверах, в том числе контроллерах домена AD и некоторых серверах приложений, которые прослушивают большой диапазон портов или используют динамические порты, таких как серверы Exchange Server 2003. В последнем случае можно развернуть Windows Firewall, если серверы и клиенты, подключенные к серверам Exchange, входят в состав домена. Брандмауэр настраивается на передачу аутентифицированного трафика IPsec в обход Windows Firewall (этот прием будет рассмотрен ниже), а клиенты настраиваются на использование IPsec.

На многих серверах, в том числе таких, на которых выполняется множество приложений и служб, необходима выборочная настройка Windows Firewall. Требуется указать порты, прослушиваемые приложениями и службами, отбросить необязательные порты и настроить Windows Firewall для необходимых портов. Определить открытые порты и прослушивающие их приложения и службы можно с помощью команды Netstat (netstat.exe), усовершенствованной в последних пакетах обновлений. Указав в командной строке

можно увидеть все открытые порты TCP (независимо от состояния) и порты UDP в системе, идентификатор процесса (PID) для каждого активного соединения (образец выходной информации приведен на экране 1). Как уже упоминалось, Windows Firewall можно настроить на разрешение входящего трафика для поименованных приложений, независимо от прослушиваемых ими портов. Единственный недостаток Netstat заключается в том, что команда выдает лишь «моментальный снимок» системы. С ее помощью нельзя идентифицировать приложения, службы и их порты, если эти приложения неактивны в момент запуска Netstat. Чтобы получить достоверную картину, можно сделать несколько снимков в разное время.

Рекомендуется активизировать функции протоколирования Windows Firewall после завершения настройки серверов. Можно записывать сведения об успешных и неудачных соединениях. Если после настройки и активизации Windows Firewall возникают проблемы при выполнении некоторых приложений, то с помощью информации из журналов можно определить дополнительные порты, которые следует открыть. Для настройки функций протоколирования следует открыть панель управления, запустить утилиту Windows Firewall, щелкнуть на вкладке Advanced, а затем на кнопке Settings в разделе Security Logging. Откроется диалоговое окно Log Settings (экран 2). Журнал Windows Firewall следует сохранять на быстром диске, а максимальный размер журнала должен быть достаточным для записи необходимой информации в течение длительного времени. Проверив корректность настройки Windows Firewall, можно отключить протоколирование.

Windows Firewall можно настроить и таким образом, чтобы передавать аутентифицированный трафик IPsec от доверенных машин в обход брандмауэра. В этот режим можно перевести серверы и рабочие станции, чтобы они пропускали только необходимый клиентский трафик, одновременно обеспечивая неограниченный доступ для администрирования рабочих станций и серверов.

Полная готовность

После завершения подготовки к развертыванию Windows Firewall рекомендуется активизировать брандмауэр сначала для пилотной группы пользователей. Если в процессе пробного развертывания возникнут трудности, следует активизировать режим протоколирования; в журналах содержится информация, которая поможет определить причину проблем. После устранения неполадок и успешного развертывания Windows Firewall брандмауэр станет неоценимым компонентом системы безопасности предприятия.

Дополнительные ресурсы

В этом документе разъяснена методика настройки функциональных возможностей брандмауэра Windows на компьютерах с установленной ОС Microsoft® Windows® XP Professional с пакетом обновления 2 (SP2) в средах малых и средних предприятий. В среде могут присутствовать доменные контроллеры под управлением Microsoft Windows Small Business Server 2003, Microsoft Windows Server™ 2003 или Microsoft Windows 2000 Server.

Наиболее эффективным способом управления настройками брандмауэра Windows на предприятии является использование службы каталогов Active Directory® и настройка параметров брандмауэра Windows в разделе «Групповая политика». Служба каталогов Active Directory и групповая политика позволяют централизованно определять настройки брандмауэра Windows и применить все эти настройки ко всем клиентским компьютерам под управлением Windows XP SP2.

ОС Windows XP SP2 содержит новые шаблоны администрирования для объектов групповой политики (GPO), что позволяет повысить уровень безопасности как для клиентского компьютера, так и для домена, в том числе и для функциональных возможностей брандмауэра Windows. Чтобы применить эти шаблоны, возможно, придется установить исправления, выбор которых зависит от операционной системы используемого сервера или рабочей станции домена.

После применения этих шаблонов в любые изменения групповой политики будут включены настройки брандмауэра Windows. Изменения групповой политики отправляются всем членам домена, их также можно запросить с компьютера, который принадлежит домену, с помощью программы GPUpdate.

Чтобы настроить брандмауэр Windows, следует использовать редактор объектов групповой политики от лица члена группы «Администраторы домена» или групп создателей или владельцев групповой политики.

В следующей таблице приведены настройки брандмауэра Windows по умолчанию.

Таблица 1. Параметры брандмауэра Windows по умолчанию

- Дважды щелкните каждую настройку, указанную в таблице 2, щелкните Включено, Отключено или Не настроено, затем щелкните OK.

Включение исключений для портов

Включение исключений для портов

В разделе настроек Профиль домена или в разделе настроек Стандартный профиль дважды щелкните Брандмауэр Windows: Определить исключения портов. Отобразится следующее диалоговое окно.

Выберите Включено, затем щелкните Показать. Появится диалоговое окно Вывод содержания (см. экранный снимок).

Щелкните Добавить, при этом отобразится диалоговое окно Добавление элемента. Введите сведения о порте, который требуется заблокировать или использовать. Синтаксис ввода таков:

port — это номер порта

transport — TCP или UDP

scope — это либо * (для всех компьютеров) или для списка компьютеров, которым разрешен доступ к этому порту

status — либо «Включен», либо «Отключен»

name — текстовая строка, которая служит ярлыком для данного порта

В примере, показанном на следующем экранном снимке, строка называется WebTest и в ней используется по протоколу TCP порт 80 для всех соединений.

После ввода сведений щелкните OK, чтобы закрыть диалоговое окно Добавление элемента. Появится диалоговое окно Вывод содержания (см. экранный снимок).

Щелкните OK, чтобы закрыть диалоговое окно Вывод содержания.

Щелкните OK, чтобы закрыть Брандмауэр Windows: определить свойства исключений портов.

Включение исключений для программ

Включение исключений для программ

В разделе настроек Профиль домена или в разделе настроек Стандартный профиль дважды щелкните Брандмауэр Windows: Определить программные исключения. Отобразится следующее диалоговое окно.

Выберите Включено, затем щелкните Показать. Появится диалоговое окно Вывод содержания (см. экранный снимок).

Щелкните добавить, при этом отобразится диалоговое окно Добавление элемента. Введите сведения о программе, которую требуется заблокировать или разблокировать. Синтаксис ввода таков:

path — это имя файла программы и путь к нему

scope — это либо * (для всех компьютеров) или для списка компьютеров, которым разрешен доступ к этой программе

status — либо «Включен», либо «Отключен»

name — текстовая строка, которая служит ярлыком для данной программы

На показанном экранном снимке исключение называется Messenger и позволяет программе Windows Messenger, которая расположена по адресу %program files%\messenger\msmsgs.exe, свободно подключаться к ресурсам сети.

После ввода сведений щелкните OK, чтобы закрыть диалоговое окно Добавление элемента. Появится диалоговое окно Вывод содержания (см. экранный снимок).

Щелкните OK, чтобы закрыть диалоговое окно Вывод содержания.

Щелкните OK, чтобы закрыть Брандмауэр Windows: Определить Свойства программных исключений.

Настройка основных параметров ICMP

Настройка основных параметров ICMP

В разделе настроек Профиль домена или в разделе настроек Стандартный профиль дважды щелкните Брандмауэр Windows: Разрешить исключения ICMP. Отобразится следующее диалоговое окно.

Выберите Включено, затем выберите нужное исключение или исключения ICMP. На экранном снимке выбрано исключение Разрешить входящий запрос эха.

Можно также выбрать настройку Отключено, чтобы отключить одно или более исключение ICMP.

Щелкните OK, чтобы закрыть Брандмауэр Windows: Разрешить Свойства исключений ICMP.

Запись пропущенных пакетов и удачных соединений

Запись пропущенных пакетов и удачных соединений

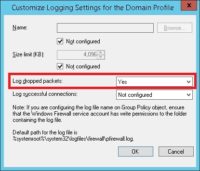

В разделе настроек Профиль домена или в разделе настроек Стандартный профиль дважды щелкните Брандмауэр Windows: Разрешить ведение журнала. Отобразится следующее диалоговое окно.

Выберите Включено, затем Запись пропущенных пакетов, затем выберите Запись удачных подключений. Введите Имя файла журнала и путь к нему, затем по умолчанию оставьте Размер файла (KБ) для файла журнала. Затем нажмите кнопку OK.

Примечание. Необходимо убедиться, что файл журнала сохранен в безопасном месте, что позволит предотвратить случайное или преднамеренное его изменение.

Когда внесение изменений в настройки брандмауэра Windows завершено, закройте консоль.

Примечание. При закрытии консоли будет выведен запрос на сохранение ее состояния. Вне зависимости от того, сохраняется консоль или нет, введенные настройки GPO будут сохранены.

Если выводится запрос, требуется ли сохранить настройки консоли, щелкните Нет.

Применение конфигурации при помощи GPUpdate

Утилита GPUpdate обновляет настройки групповой политики на базе Active Directory. После настройки групповой политики можно подождать, пока настройки будут применены для клиентских компьютеров в ходе стандартных циклов обновления. По умолчанию эти циклы обновления составляют 90 минут с допустимыми отклонениями в 30 минут. Чтобы сразу провести обновления групповой политики, можно использовать программу GPUpdate.

Требования для выполнения этой задачи

Для выполнения этой задачи потребуется следующее:

- Учетные данные. Потребуется выполнить вход в компьютер под управлением ОС Windows XP SP2, который является клиентом домена службы каталогов Active Directory, при этом потребуется использовать учетную запись, которая принадлежит группе «Пользователи домена».

Запуск GPUpdate

Запуск GPUpdate

На компьютере с ОС Windows XP SP2 щелкните Пуск, затем Выполнить.

В диалоговом окне Выполнить введите команду cmd, затем щелкните OK.

В командной строке введите GPUpdate, затем нажмите клавишу ВВОД. На экране должно появится примерно такое изображение:

Чтобы закрыть командную строку, напечатайте Exit, затем нажмите клавишу ВВОД.

Проверка применения настроек безопасности брандмауэра Windows.

Примечание. При использовании групповой политики для конфигурирования брандмауэра Windows можно закрыть доступ к некоторым элементам конфигурации для локальных администраторов. Если доступ закрыт, то некоторые вкладки и параметры диалогового окна брандмауэра Windows недоступны на локальных компьютерах пользователей.

Требования для выполнения этой задачи

Для выполнения этой задачи потребуется следующее:

- Учетные данные. Потребуется выполнить вход в компьютер под управлением ОС Windows XP SP2, который является клиентом домена службы каталогов Active Directory, при этом потребуется использовать учетную запись, которая принадлежит группе «Пользователи домена».

Проверка применения настроек брандмауэра Windows

На компьютере с ОС Windows XP SP2 щелкните Пуск, затем Панель управления.

В разделе Выберите категорию, щелкните Центр обеспечения безопасности. Появится экран, похожий на следующий:

В разделе Настройка параметров безопасности щелкните Брандмауэр Windows.

Щелкните вкладки Общие, Исключения и Дополнительно и убедитесь, что конфигурации, примененные в групповой политике, также применены в брандмауэре Windows на клиентском компьютере.

Если настройки конфигурации не применены, необходимо провести диагностику применения групповой политики. Чтобы это сделать, следует прочитать статью,

Дополнительные сведения

Дополнительные сведения о брандмауэре Windows XP SP2 см. в следующих статьях:

Дополнительные сведения о безопасности Windows XP с пакетом обновления 2 (SP2) см. в

Чтобы ознакомиться с определениями терминов, связанных с обеспечением безопасности, см.:

Хотите узнать, как использовать групповую политику для включения и настройки брандмауэра компьютера под управлением Windows? В этом учебнике мы покажем вам, как включить службу брандмауэра и создать сетевые правила на всех компьютерах в домене с помощью GPO.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 10

• Windows 7

Список оборудования:

В следующем разделе представлен список оборудования, используемого для создания этого учебника.

Каждую часть оборудования, перечисленных выше, можно найти на веб-сайте Amazon.

Windows Связанные Учебник:

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с Windows.

Учебник GPO - Настройка брандмауэра Windows

На контроллере домена откройте инструмент управления групповой политикой.

Создание новой групповой политики.

Введите имя для новой политики группы.

В нашем примере, новый GPO был назван: MY-GPO.

На экране управления групповой политикой расширьте папку под названием «Объекты групповой политики».

Нажмите правой кнопкой мыши на новый объект групповой политики и выберите опцию редактирования.

На экране редактора групповой политики расширьте папку конфигурации компьютера и найдите следующий элемент.

Выберите опцию под названием Windows Firewall с расширенной безопасностью

Доступ к опции, названной свойствами брандмауэра Windows.

Выберите нужный сетевой профиль и выполните следующую конфигурацию:

Нажмите на кнопку OK.

В нашем примере мы собираемся включить брандмауэр Windows, когда компьютер подключен к сети доменов.

В нашем примере мы позволим исходящие соединения.

В нашем примере мы будем блокировать входящие соединения.

Компьютеру будет разрешено начать общение с любым устройством.

Другим устройствам не разрешается начинать связь с компьютером.

Дополнительно включите журнал заблокированных пакетов.

Включить опцию под названием Пакеты, вырубаемые журналом.

Это путь по умолчанию для журнала брандмауэра Windows.

Чтобы сохранить конфигурацию групповой политики, необходимо закрыть редактор групповой политики.

Брандамауэр — программа, которая открывает или запрещает доступ к интернету некоторым приложениям. У неопытных пользователей с ней возникают проблемы.

Например: система нормально подключается к сети (работает поиск, автоматическая загрузка обновлений), но браузеры и другие утилиты не могут подключиться к удаленному серверу. Причина кроется в настройках брандмауэра.

Отключение службы брандауэр Windows

После установки Windows 10 на домашний компьютер, ограничивать доступ программам не нужно. Брандмауэр в ней задействован по умолчанию. И когда программа пытается первый раз получить доступ к интернет-трафику — система выдаст запрос: желаете вы предоставить или добавить приложение в исключения. В этом же окне можно сделать активным пункт «не спрашивать больше».

Если вы не желаете устанавливать ограничений, выполняется отключение брандмауэра через групповые политики.

Служба брандауэр Windows при этом будет отключена от всего домена. Это удобно делать на серверах, к которым подключены локальные пользователи, так как все действия можно произвести удаленно. Для этого открываем оснастку gpedit.msc (через “Выполнить” Win+R).

Далее следуем по пути:

Отключаем брандмауэр через командную строку

Но будьте внимательны: новые значения задействуются только после перезагрузки операционной системы. Это обязательно условие.Тонкая настройка брандмауэра Windows

Запрещать доступ Microsoft Edge (через него выполняется подключение портов и скрытное скачивание обновлений системы), удаленному помощнику ни в коем случае нельзя. В списке отобразятся апплеты, которые ранее использовали интернет-трафик. Если интересующего вас здесь нет, кликаем на «Обзор» и вручную ищем файл .exe, отвечающий за запуск приложения. Он автоматически добавится в общий список.

С помощью брандмауэра невозможно запретить доступ браузера к определенным сайтам. Это выполняется через редактирование конфигурационного файла Hosts.Сторонние брандмауэры

Пользователь может установить сторонние брандмауэры (Firewall). Популярные такие как:

- Comodo Firewall;

- Ashampoo WinOptimizer (это набор утилит, в числе которых содержится и файерволл).

Работают они аналогичным образом, за одним исключением: речь идет о встроенном «списке рекомендаций» и выборочных портах.

Исправляем проблемы с брандмауэром

Частая проблема с брандмауэром — «Ошибка инициализации службы». Возникает, чаще на кастомных сборках Windows. Устраняется в настройках служб, включается «Брандмауэр», после чего перезагружается компьютер (только после этого внесенные настройки будут задействованы. В противном случае усилия будут напрасны, и пошаговую инструкцию придется повторять).

Если подключение к интернету отсутствует, проверьте какие порты блокирует брандмауэр.Возможно, случился сбой в его работе и службу необходимо перезапустить. Восстановление файла Hosts выполняется антивирусной программой (бесплатный CureIT, легко справится с задачей и предлагает восстановить параметры файла при запуске) или вручную, воспользовавшись текстовым редактором Notepad++.

Иногда причина кроется в заблокированных исходящих подключениях. В этом случае зайдите в дополнительные настройки брандмауэра, и в диалоговом окне «Свойства» снять включенные подпункты «блокировать исходящие подключения» (и в частных, и в общественных профилях).

Задействуем нужную службу (к примеру, удаленное подключение, которое отвечает за доступ ко всемирной паутине), ставим параметры «предопределенные».

Читайте также: