Не видит рутокен astra linux

Обновлено: 05.07.2024

С развитием российских операционных систем на базе Linux всё больше пользователей начинают интересоваться совместимостью разных программ с этими ОС. Какие средства криптографической защиты информации (СКЗИ) протестировали разработчики ОС Astra Linux в 2019 году?

Российские разработчики операционных систем заинтересованы в сотрудничестве с производителями оборудования и программных приложений. Для этих целей силами разработчиков ОС проводится тестирование совместимости оборудования и программ с созданием общедоступных баз совместимости, а также проводится сертификация аппаратных и программных средств.

По данных официальных пресс-релизов разработчика Astra Linux проведены проверки совместимости для следующих продуктов:

Astra Linux И "Аладдин Р.Д." подписали сертификат совместимости

ASTRALINUX и компания " Аладдин Р.Д. " успешно завершили тестовые испытания на совместимость своих продуктов - USB-токенов и смарт-карт линейки JaCarta с операционными системами (ОС) ASTRALINUX Special Edition и ASTRALINUX Common Edition .

"Официальная поддержка таких решений в операционной системе ASTRALINUX позволяет обеспечить юридическую значимость электронных документов и строгую аутентификацию пользователей при помощи USB-токенов и смарт-карт , что позволяет использовать эти решения для работы с такими государственными информационными системами, как ЕГАИС ", - комментирует директор по продукту ASTRALINUX Роман Мылицын.

JaCarta-2 ГОСТ - новое поколение USB-токенов , смарт-карт и модулей безопасности с аппаратной поддержкой ГОСТ Р 34.10-2012 и ГОСТ Р 34.11-2012 ( строгая аутентификация и электронная подпись с использованием новых российских криптоалгоритмов ).

Продукция Рутокен совместима с ОС Astra Linux

Рутокен ЭЦП 2.0 - электронный идентификатор с поддержкой новых российских криптографических стандартов. Рутокен ЭЦП 2.0 - электронный идентификатор с поддержкой новых российских криптографических стандартов.Группа компаний Astra Linux и компания " Актив " провели очередную серию тестовых испытаний, которые подтвердили совместимость USB-токенов и смарт-карт Рутокен с операционными системами Astra Linux Common Edition (версии 1.10,1.11,2.12) и Astra Linux Special Edition (версии 1.4,1.5).

В частности, были протестированы Рутокен ЭЦП 2.0, Рутокен ЭЦП 2.0 Flash, Рутокен ЭЦП 2.0 Touch, Рутокен ЭЦП 2.0 2151, Рутокен ЭЦП PKI, Рутокен ЭЦП Bluetooth, Рутокен 2151, смарт-карты Рутокен ЭЦП 2.0 и Рутокен ЭЦП 2.0 2151.

Рутокен ЭЦП 2.0 предназначен для безопасной двухфакторной аутентификации пользователей, генерации и защищенного хранения ключей шифрования, ключей электронной подписи, цифровых сертификатов и других данных, а так же для выполнения шифрования и электронной подписи "на борту" устройства.

Astra Linux официально совместима с КриптоПро на процессорах "Эльбрус" И "Байкал"

Компания ASTRALINUX сообщает, что впервые средство электронной подписи КриптоПро CSP сертифицировано для применения в российской операционной системе для процессорной архитектуры " Эльбрус " и " Байкал " ( MIPS ).

Компанией КриптоПро получены сертификаты соответствия на КриптоПро CSP 4.0 R4 , сборка 4.0.9963 (Abel). При этом подтверждена работа данного средства криптографической защиты информации ( СКЗИ ) в следующих программно-аппаратных средах:

- вариант исполнения 1-Base: в среде ASTRALINUX на процессорных архитектурах x64, " Эльбрус ", MIPS ;

- вариант исполнения 2-Base: в среде ASTRALINUX на процессорных архитектурах x64, " Эльбрус ".

Компания " КриптоПро " разработала полный спектр программных и аппаратных продуктов для обеспечения целостности, авторства и конфиденциальности информации с применением ЭП и шифрования для использования в различных средах ( Windows , Unix , Java ). Новое направление продуктов компании - программно-аппаратные средства криптографической защиты информации с использованием смарт-карт и USB-ключей, позволяющие существенно повысить безопасность систем, использующих ЭП.

Ответы на вопросы читателей канала "ИНФОРМАЦИОННОЕ ПРАВО в обществе":

Устройства семейства Рутокен ЭЦП используются для безопасного хранения и предъявления персональной информации: ключей шифрования, сертификатов, лицензий, удостоверений и других данных.

Для работы с USB-токеном подключите его к USB-порту компьютера.

Для работы со смарт-картой вставьте ее в считыватель для смарт-карт и подключите считыватель к USB-порту компьютера.

Чтобы проверить корректность работы Рутокен ЭЦП в операционных системах GNU/Linux необходимо выполнить действия, указанные в данной инструкции.

Если вы используете для устройства стандартный PIN-код (12345678), то рекомендуется его изменить на более сложный.

Определение названия модели USB-токена

Если вы работаете со смарт-картой, то определять название USB-токена не надо.

Первым делом подключите USB-токен к компьютеру.

Для определения названия модели USB-токена откройте Терминал и введите команду:

В результате в окне Терминала отобразится название модели USB-токена:

Примечание: В более ранних версиях операционных систем на экране может отобразиться строка — ID 0a89:0030. Это тоже означает, что название модели подключенного USB-токена — Рутокен ЭЦП.

Проверка корректности подключения считывателя для смарт-карт к компьютеру

Если вы работаете с USB-токеном, то проверять корректность подключения считывателя к компьютеру не надо.

Первым делом подключите считыватель для смарт-карт к компьютеру и вставьте в него смарт-карту.

Для проверки корректности подключения считывателя для смарт-карт к компьютеру введите команду:

В результате в окне Терминала отобразится название модели считывателя для смарт-карт:

Это означает, что считыватель для смарт-карт подключен корректно.

Определить название смарт-карты и выполнить дальнейшие действия данной инструкции невозможно без предварительной установки дополнительного программного обеспечения.

Установка дополнительного программного обеспечения

В deb-based и rpm-based системах используются разные команды. Список систем указан в таблице 1.

Таблица 1. Список операционных систем GNU/Linux

Debian, Ubuntu, Linux Mint,

RedHat, CentOS, Fedora, ALT Linux,

ROSA Linux, МСВС, ГосЛинукс

Для выполнения действий данной инструкции необходимо установить следующее программное обеспечение:

в deb-based системах это обычно:

- библиотека libccid не ниже 1.4.2;

- пакеты libpcsclite1 и pcscd;

- pcsc-tools.

в rpm-based системах это обычно:

- ccid не ниже 1.4.2;

- pcsc-lite;

- pcsc-tools.

в ALT Linux это обычно:

- pcsc-lite-ccid;

- libpcsclite;

- pcsc-tools.

Также для всех типов операционных систем необходимо установить библиотеку OpenSC.

Перед установкой библиотек и пакетов проверьте их наличие в системе. Для этого введите команду:

В deb-based системах:

В разделе Version отобразится версия указанной библиотеки или пакета (версия библиотеки libccid должна быть выше чем 1.4.2).

В rpm-based системах:

Если библиотека или пакет уже установлены в системе, то на экране отобразятся их названия и номера версий (версия библиотеки ccid должна быть выше чем 1.4.2).

В ALT Linux:

Если у вас нет доступа к команде sudo, то используйте команду su.

Если библиотек и пакетов еще нет на компьютере, то необходимо их установить.

Для установки пакетов и библиотек:

В deb-based системах введите команду:

В rpm-based системах (кроме ALT Linux) введите команду:

В ALT Linux введите команду:

Если у вас нет доступа к команде sudo, то используйте команду su.

Проверка работы Рутокен ЭЦП в системе

Для проверки работы Рутокен ЭЦП:

Проверка наличия сертификатов и ключевых пар на Рутокен ЭЦП

Определите разрядность используемой системы:

Если в результате выполнения команды отобразится строка подобная "i686", то система является 32-разрядной.

Если в результате выполнения команды отобразится строка подобная "x86_64", то система является 64-разрядной.

Для того чтобы определить путь до библиотеки librtpkcs11ecp.so введите команду:

Чтобы проверить наличие сертификатов и ключевых пар на Рутокен ЭЦП введите команду:

A — путь до библиотеки librtpkcs11ecp.so.

В результате в окне Терминала отобразится информация обо всех сертификатах и ключевых парах, хранящихся на Рутокен ЭЦП.

Чтобы открыть сертификат или ключевую пару скопируйте ID необходимого объекта и введите команду:

A — путь до библиотеки librtpkcs11ecp.so.

B — ID сертификата.

В результате в окне Терминала отобразится полная информация об указанном объекте.

Чтобы скопировать сертификат в файл введите команду:

A — путь до библиотеки librtpkcs11ecp.so.

B — ID сертификата.

C — имя файла.

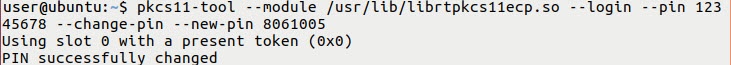

Изменение PIN-кода Рутокен ЭЦП

Определите разрядность используемой системы:

Если в результате выполнения команды отобразилась строка подобная "i686", то система является 32-разрядной.

Если в результате выполнения команды отобразилась строка подобная "x86_64", то система является 64-разрядной.

Для того чтобы определить путь до библиотеки librtpkcs11ecp.so введите команду:

Для изменения PIN-кода введите команду:

A — путь до библиотеки librtpkcs11ecp.so.

B — текущий PIN-код устройства.

C — новый PIN-код устройства.

В результате PIN-код устройства будет изменен.

Определение проблемы с Рутокен ЭЦП в системе

В данном разделе разберем две основные проблемы, которые могут возникнуть с Рутокен ЭЦП в системах GNU/Linux:

- наличие пакета OpenCT;

- отсутствие записей об устройстве в конфигурационном файле Info.plist.

Проблема "Наличие пакета OpenCT"

Способ определения

Это означает, что Рутокен ЭЦП не работает в системе и следует определить проблему.

Для определения проблемы:

Остановите работу утилиты:

Запустите pcscd вручную в отладочном режиме:

Если у вас нет доступа к команде sudo, то используйте команду su.

Решение

Существует два способа решения данной проблемы.

1 способ. Удаление пакета OpenCT

Если пакет OpenCT необходим для работы и нет возможности его удалить, то перейдите сразу ко второму способу.

Для удаление OpenCT необходимо:

- Проверить наличие пакета в системе.

- Удалить пакет.

Шаг 1. Проверка наличия пакета OpenCT в системе

Для проверки наличия OpenCT в системе введите команду:

В deb-based системах:

В rpm-based системах:

Шаг 2. Удаление пакета OpenCT

Чтобы удалить OpenCT введите команду:

В deb-based системах:

В rpm-based системах:

Если у вас нет доступа к команде sudo, то используйте команду su.

В результате OpenCT будет удален. После этого следует снова проверить работу устройства в системе. Для этого повторите процедуру Проверка работы Рутокен ЭЦП в системе.

2 способ. Удаление записей об устройстве в конфигурационном файле openct.conf

Для удаления записей об устройстве в конфигурационном файле необходимо:

- Открыть конфигурационный файл openct.conf.

- Удалить в конфигурационном файле необходимую строку.

- Перезагрузить сервис OpenCT.

Шаг 1. Открытие конфигурационного файла

Чтобы открыть конфигурационный файл введите команду:

Если у вас нет доступа к команде sudo, то используйте команду su.

В результате откроется конфигурационный файл openct.conf.

Шаг 2. Удаление в конфигурационном файле необходимой строки

Для удаления в конфигурационном файле необходимой строки:

Шаг 3. Перезапуск сервиса OpenCT

Чтобы перезапустить сервис OpenCT введите команду:

После этого следует снова проверить работу устройства в системе. Для этого повторите процедуру Проверка работы Рутокен ЭЦП в системе.

Проблема "Отсутствие записей об устройстве в конфигурационном файле Info.plist"

Способ определения

Это означает, что Рутокен ЭЦП не работает в системе и следует определить проблему.

Для определения проблемы:

Остановите работу утилиты:

Если у вас нет доступа к команде sudo, то используйте команду su.

Запустите pcscd вручную в отладочном режиме и осуществите поиск строки "Rutoken":

Откройте в библиотеке libccid конфигурационный файл Info.plist и проверьте наличие в нем записей об устройстве.

Для открытия конфигурационного файла Info.plist введите команду:

Если у вас нет доступа к команде sudo, то используйте команду su.

В результате откроется конфигурационный файл Info.plist.

Проверьте наличие строк:

в массиве <key>ifdVendorID</key> строки <string>0x0A89</string>;

в массиве <key>ifdFriendlyName</key> строки <string>Aktiv Rutoken ECP</string>.

Решение

Будьте очень внимательны при работа с конфигурационным файлом Info.plist.

Добавьте недостающие строки в конфигурационный файл:

в массиве <key>ifdVendorID</key> строку <string>0x0A89</string>;

в массиве <key>ifdFriendlyName</key> строку <string>Aktiv Rutoken ECP</string>.

После этого следует снова проверить работу устройства в системе. Для этого перейдите в раздел Проверка работы Рутокен ЭЦП в системе.

Поговорим немного про средства электронной подписи (ЭП) с использованием отечественных ГОСТ-алгоритмов в Linux. Несмотря на то, что различные средства и интерфейсы по работе с ЭП в Linux развиты даже лучше, чем в Windows, использовать их не так просто.

Такое положение вещей сохранялось последние несколько лет. Но с конца 2016 года ситуация изменилась в лучшую сторону. Появилось сразу два продукта, которые позволяют работать с электронной подписью по стандарту ГОСТ и шифрованием без использования консоли – это Rosa Crypto Tool и Trusted eSign. Оба эти продукта для работы с криптографией используют «КриптоПро CSP» для Linux. Поэтому, перед тем как обратиться к описанию самих продуктов, поговорим немного про «КриптоПро CSP».

«КриптоПро CSP» под Linux — неоднозначный продукт. С одной стороны, это одно из самых распространенных и мощных сертифицированных средств по работе с криптографией как в Windows, так и в Linux. С другой стороны, для простого человека пользоватся его интерфейсами даже в Windows не так-то просто. А в Linux доступен только консольный интерфейс. Надеюсь, что компания «КриптоПро» в курсе этой ситуации, и в будущем нас ждут новые красивые и удобные интерфейсы, как для Windows, так и для Linux.

Для настройки нам понадобится:

- Любимый дистрибутив Linux. Я использовал Ubuntu Linux 16.04 LTS и ROSA Fresh GNOME R8;

- Сертифицированная версия КриптоПро CSP 4.0 R2 для Windows, UNIX и macOS;

- Рутокен ЭЦП 2.0.

Настройка «КриптоПро» CSP

Несмотря на то, что есть несколько неплохих статей по настройке «КриптоПро CSP» под Linux (например, тут или тут), я опишу здесь свой вариант. Основная причина в том, что большинство инструкций написаны для «Крипто Про CSP» версии 3.x. А современная версия «КриптоПро CSP» 4.0 не является 100% совместимой с 3.x. Дополнительная причина – всегда приятно иметь полную инструкцию по настройке в одном месте, а не переключаться с одного окна на другое.

Приступаем к настройке.

Распаковываем «КриптоПро CSP» для Linux:

Далее у нас есть 2 варианта – автоматическая установка и установка вручную. Автоматическая установка запускается командой:

Здесь надо отдать должное разработчикам «КриптоПро» – автоматическая установка для большинства дистрибутивов отрабатывает успешно. Хотя бывают и нюансы. Например, если у вас не хватает некоторых пакетов, то установка будет успешно завершена, хотя некоторый функционал работать не будет.

Если что-то пошло не так, или вы по тем или иным причинам хотите использовать установку в ручном режиме, то вам необходимо выполнить:

Для установки пакетов в ROSA используйте urpmi, вместо dpkg -i.

Устанавливаем лицензию для «КриптоПро CSP» для Linux и проверяем, что все работает нормально:

Мы должны получить что-то вроде:

Настройка работы с Рутокен ЭЦП 2.0

Сделаем небольшое отступление. Для работы с электронной подписью и шифрованием нам не обойтись без ключевых пар и сертификатов. Надежное хранение закрытых ключей – один из основных факторов безопасности. А более надежных средств хранения, чем токен или смарт-карта, человечество пока не придумало. Я буду использовать Рутокен ЭЦП 2.0, который имеет сертификат ФСБ и поддерживает работу как с новыми, так и со старыми ГОСТами.

Для работы с токенами в ОС Linux есть масса различных средств и драйверов. Для описания всех этих средств понадобится отдельная статья. Поэтому я не буду подробно описывать, как это работает, и почему нам нужны именно эти пакеты.

Устанавливаем пакеты для работы с Рутокен ЭЦП 2.0:

Нам также необходимо установить пакеты КриптоПро CSP для поддержки работы с токенами:

Получаем тестовый сертификат

Перед тем как перейти непосредственно к работе с подписью, надо сгенерировать ключевую пару и создать сертификат электронной подписи. Если у вас уже есть Рутокен с контейнером «КриптоПро», то эту часть можно смело пропустить.

Проверим, что сертификат получен успешно.

Чтобы убедиться, что «КриптоПро CSP» успешно увидел токен, выполним:

Мы должны получить что-то вроде:

Теперь проверяем, что сертификат на токене видится успешно:

Записываем в хранилище сертификатов КриптоПро информацию об этом сертификате:

Проверим, что сертификат успешно сохранился в хранилище:

На этом основная настройка завершена, и мы можем начинать подписывать или шифровать файлы с использованием различных средств. Переходим к тому, зачем задумывалась эта статья.

Подпись средствами «КриптоПро CSP»

В составе «КриптоПро CSP» есть утилита csptestf, позволяющая выполнять различные криптографические операции. Как я уже писал выше, у этой утилиты есть 2 недостатка:

- Отсутствие хорошей документации;

- Отсутствие графического интерфейса.

Здесь,

my — параметр, в котором надо указать часть Common Name сертификата для подписи;

detached — позволяет создать открепленную подпись;

alg GOST94_256 — задает алгоритм хэширования, который будет использоваться при создании подписи.

Более подробную информацию о возможных параметрах вы можете получить, выполнив команду:

Такой интерфейс отлично подходит для подготовленного пользователя или для автоматизации операций в скриптах.

Поговорим теперь об утилитах, которые облегчают жизнь обычным пользователям при работе с подписью и шифрованием в Linux.

Rosa Crypto Tool

Как следует из названия, это утилита для работы с электронной подписью и шифрованием для дистрибутива ROSA Linux. В данный момент утилита доступна в репозиториях Rosa Linux и Alt Linux.

Эта утилита разрабатывается одним человеком – Михаилом Вознесенским. У нее простой, но удобный интерфейс. На данный момент утилита находится в активной разработке – с ноября 2016 года мне удалось протестировать три версии. Последняя версия, доступная на момент написание статьи — 0.2.2. Сейчас утилита поддерживает работу только с «КриптоПро CSP» для Linux, однако в ближайшее время будет добавлена поддержка других криптопровайдеров.

Что внутри? Утилита написана на Python с использованием PyQt4 для графического интерфейса.

Установить ее можно, использовав «Управление программами» в Rosa Linux.

Вставляем токен и запускаем утилиту.

Видим, что токен определился успешно и был найден наш сертификат.

Интерфейс программы настолько прост, что описывать и показывать в статье все его функции не имеет смысла. Попробуем только подписать файл.

Выбираем файл и жмем “Подписать файл”. Получаем вот такое предупреждение.

Нажимаем «OK» и получаем информацию о том, что файл был подписан успешно.

Основное достоинство этой утилиты в том, что она совершенно бесплатная, в отличии нашего следующего продукта.

По сравнению с использованием «КриптоПро CSP» из консоли:

+ На порядок проще использовать;

— Отсутствуют различные параметры подписи.

Исходный код программы доступен в публичном репозитории на ABF:

abf.io/uxteam/rosa-crypto-tool-devel

Система контроля версий, которую использует «НТЦ ИТ РОСА», интегрирована в сборочную среду и базируется на Git. Можно вполне использовать любой клиент git.

Надеюсь, разработчики других отечественных дистрибутивов Linux, таких как Astra Linux, GosLinux и другие добавят в свои дистрибутивы пакеты с rosa-crypto-tool.

Trusted eSign

Второй продукт, про который мы поговорим, это Trusted eSign от компании “Цифровые технологии”. Она известна на российском рынке ИБ как разработчик средства по работе с подписью и шифрованием для ОС Windows – «КриптоАРМ».

Главное, не путать этот продукт с Trusted.eSign – web-сервисом по работе с подписью этой же компании.

К сожалению, продукт пока доступен только в виде deb пакета для 64-битных систем. С чем связано такое ограничение, непонятно. Будем надеяться, что в ближайшее время компания выпустит и rpm пакет, а также версии для 32-битных дистрибутивов Linux.

Скачиваем с официального сайта deb-пакет и устанавливаем командой:

Запускаем Trusted eSign.

Сразу видно, что разработка не обошлась без дизайнера. Никакого сарказма. Все действия делаются просто и логично, а внешний вид радует глаз. К сожалению, большинство средств и программ в области ИБ от российских разработчиков разработаны без привлечения UX-специалистов и дизайнеров и заставляют своих пользователей страдать и плакать кровавыми слезами. Создается впечатление, что другими средства информационной безопасности просто не могут быть. “Цифровые технологии” опровергают это. Плата за красоту и удобство – необходимость платить за лицензию.

Но вернемся к подписи.

Выбираем раздел “Электронная подпись”:

Выбираем «Сертификат для подписи»:

Выбираем файлы для подписи и жмем «Подписать»:

Что под капотом? Процитирую с сайта: “Приложение создано на современном движке Electron, для вызова криптографических операций применяется библиотека OpenSSL. Совместимо с СКЗИ “КриптоПро CSP 4.0” и поддерживает все криптографические алгоритмы, реализованные в нем.” Для тех, кто ещё не в курсе Electron — это фреймворк для создания десктопных приложений на платформе node.js.

Сравним Trusted eSign с Rosa crypto tool:

+ Более удобный и красивый интерфейс

— Платная лицензия

Резюме

Подведем итог. В конце 2016 – начале 2017 года наметился неплохой прогресс в средствах по работе с электронной подписью под Linux. Информационная безопасность начинает поворачиваться к пользователю лицом, и с каждым годом требуется все меньше действий для такого простого действия, как подписать или зашифровать файл с использованием отечественных алгоритмов.

Хочется дополнительно отметить такое развитие отечественных продуктов, учитывая современный тренд на замену Windows на Linux в государственных и муниципальных организациях. В рамках этого тренда становится актуальным использование средств криптографической защиты информации под Linux. Хорошие и удобные продукты российских разработчиков помогут государственным организациям и структурам нормально работать и выполнять требования по импортозамещению.

Такое развитие не может не радовать, особенно когда это происходит под Linux.

После установки драйверов и во время использования цифровой подписи потенциально могут возникнуть ошибки. Причины часто кроются в программных ошибках, неправильных действиях пользователя. На практике большинство проблем можно решить самостоятельно, без обращения за помощью в удостоверяющий центр или к специалистам по обслуживанию компьютерной техники. Рассмотрим основные ошибки, с которыми приходится сталкиваться пользователям и которые реально решить своими силами.

Ошибка: Сертификат ненадежен/Не удалось проверить статус отзыва

Ошибку можно заметить на вкладке «Сертификаты» непосредственно в панели управления Рутокен. Проблема возникает во время установки ЭЦП и связана с неполной настройкой. Речь про отсутствие специального корневого доверенного сертификата, который выдает удостоверяющий центр.

Первым шагом к устранению ошибки остается обновление комплекта драйверов. Если проблема не исчезла или последние у вас имеют актуальную версию, выполните действия по следующему алгоритму:

- выберите ваш сертификат в панели управления;

- нажмите кнопку «Свойства»;

- выберите вкладку «Путь сертификации».

Если в открывшемся дереве вы видите лишь ваш личный сертификат, то надо установить еще один, который был выдан в удостоверяющем центре, и сделать доверенным.

Ошибка: Rutoken перестает определяться (Windows 10)

Потенциально могут возникать периодические ошибки из-за недоступности сертификатов, невозможности запустить панель управления. Одновременно светодиод на токене горит, а сам Рутокен имеется в Диспетчере устройств. Подобная ситуация может быть связана со спецификой работы материнской платы компьютера, когда при переходе из энергосберегающего режима в штатный не происходит «пробуждения» токена. Выходом здесь станет его отключение либо повторное подключение Рутокена (для этого достаточно достать USB-токен из разъема и подключить опять).

В случае если ошибка не исчезла, обратитесь за консультацией в удостоверяющий центр, где вы оформили ЭЦП и приобрели Рутокен.

Ошибка: Панель управления не видит Рутокен ЭЦП 2.0

Для решения проблемы выполните следующие действия:

- подключите токен к другому USB-разъему или компьютеру для оценки работоспособности;

- определите наличие устройства через «Диспетчер устройств» в разделе «Контроллеры USB»;

- проконтролируйте наличие доступа к веткам реестра

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\Calais и

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Cryptography\Calais\Readers у текущего пользователя и Local Service (если необходимо, то добавьте), также убедитесь, что Служба "Смарт-карта" запущена от имени NT AUTHORITY\LocalService ("Пуск" - "Панель управления" - "Администрирование" - "Службы").;

Если ничего не помогло и ошибка осталась, обращайтесь в удостоверяющий центр «Астрал». Мы предлагаем услуги по генерации ЭЦП любых типов на выгодных условиях, а также комплексное техническое сопровождение. Для решения проблем мы готовы проконсультировать по телефону либо найти выход с помощью удаленного подключения к вашему компьютеру. Получить дополнительную информацию можно по телефону либо оставив заявку на сайте. Мы оперативно ответим и предоставим консультацию.

Читайте также: