Обновление виндовс для устранения уязвимости

Обновлено: 07.07.2024

Корпорация Майкрософт приступила к развертыванию дополнительных обновлений Windows для исправления ошибки безопасности PrintNightmare, затрагивающей все поддерживаемые версии Windows 10.

KB5004945 – это новое обязательное обновление безопасности для пользователей версии 2004 и новее. Этот патч загрузится и установится автоматически в Windows 10 Home, Pro и других выпусках. Те, кто использует Windows 10 версии 1909 (обновление за ноябрь 2019 г.), получат KB5004946, и этот патч также будет установлен автоматически в зависимости от политик обновления.

Для Windows 10 версии 1809 и Windows Server 2019 есть другой патч – KB5004947.

- Версия 21H1, 20H1, 2004 – KB5004945.

- Версия 1909 – KB5004946.

- Версия 1809 и Windows Server 2019 – KB5004947.

- Версия 1803 – KB5004949.

- Версия 1507 – KB5004950.

- Windows 8.1 и Windows Server 2012 – KB5004954 и KB5004958.

- Windows 7 с пакетом обновления 1 (SP1) и Windows Server 2008 R2 с пакетом обновления 1 (SP1) – KB5004953 и KB5004951

- Windows Server 2008 SP2 – KB5004955 и KB5004959.

Накопительное обновление 2021-07 для Windows 10 версии 21H1 для систем на базе x64 (KB5004945)

Это обновление повысит номер сборки до сборки 19043.1083 (19042.1083 или 19041.1083).

- Откройте Параметры Windows –> Обновления и безопасность –> Центр обновления Windows.

- Кликните «Проверить наличие обновлений».

- Новый июльский патч автоматически начнет загружаться на ваше устройство.

- После загрузки патча нажмите «Перезагрузить сейчас».

KB5004945 – аварийное обновление Windows PrintNightmare

Патч состоит из различных исправлений, направленных на устранение проблем с уязвимостью принтера Windows, которая может позволить злоумышленнику обойти защиту программного обеспечения на уязвимых устройствах.

Ошибка PrintNightmare затрагивает диспетчер очереди печати, который является службой, отвечающей за управление всеми заданиями на печать для аппаратных принтеров или серверов печати. Эта функция включена по умолчанию на всех компьютерах с Windows, включая выпуски Home и Pro, и злоумышленники могут злоупотреблять ею для удаленного выполнения кода. В случае использования злоумышленники получат полный доступ к контроллеру домена.

Microsoft советует пользователям как можно скорее установить аварийную заплатку на затронутых устройствах.

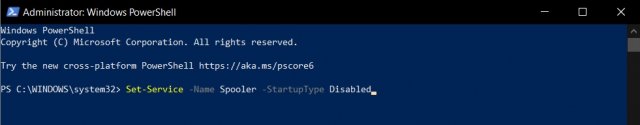

Как упоминалось в начале, если вы не хотите устанавливать экстренное обновление, есть второй обходной путь – отключите службу Windows Print Spooler.

Как уменьшить влияние PrintNightmare на Диспетчера очереди печати

- Откройте поиск Windows.

- Введите PowerShell и запустите его от имени администратора.

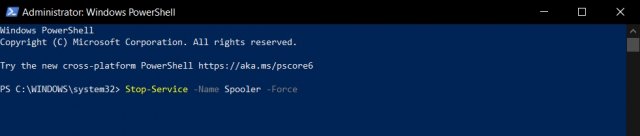

- Введите следующую команду: Stop-Service -Name Spooler -Force

Для остальных поддерживаемых версий Windows Microsoft планирует выпустить аварийное исправление в ближайшие дни. Если вы пропустите сегодняшний патч, вы получите такое же исправление в июльских обновлениях патчей во вторник, развертывание которых начнется на следующей неделе (13 июля).

Где скачать патч MS17-010, закрывающий дыру в безопасности Windows, как его установить и что делать дальше.

Про атаку шифровальщика WannaCry слышали уже, кажется, все. Мы написали об этом уже два поста — с общим рассказом о том, что же произошло, и с советами для бизнеса. И выяснили, что далеко не все понимают, что, где и как надо обновить, чтобы закрыть в Windows уязвимость, через которую WannaCry проникал на компьютеры. Рассказываем, что надо сделать и где брать патчи.

1. Узнайте версию Windows на своем компьютере

Во-первых, важно, что шифровальщик WannaCry существует только для Windows. Если на вашем устройстве в качестве операционной системы используется macOS, iOS, Android, Linux или что угодно другое, то для него этот зловред угрозы не представляет.

А вот для устройств на Windows — представляет. Но для разных версий Windows нужны разные патчи. Так что перед тем, как что-то ставить, нужно разобраться, какая у вас версия Windows.

Делается это так:

- Нажмите на клавиатуре клавиши [Win] и [R] одновременно.

- В появившемся окне введите winver и нажмите OK. В появившемся окне будет указана версия Windows.

- Если вы не знаете, 32-разрядная у вас версия системы или 64-разрядная, вы можете просто скачать оба обновления, и для 32-битной Windows, и 64-битной — один из них обязательно установится.

2. Установите патч MS17-010, который закрывает уязвимость Windows

Определили версию системы? Вот ссылки на патчи для всех версий Windows, для которых они вообще есть:

При нажатии на нужную ссылку скачается исполняемый файл с расширением MSU с необходимым обновлением. Нажмите на него и далее следуйте подсказкам мастера установки. После окончания установки на всякий случай перезагрузите систему. Готово — уязвимость закрыта, просто так на ваш компьютер WannaCry уже не проберется.

3. Проверьте компьютер на вирусы

Возможно, WannaCry успел пролезть на ваш компьютер до того, как вы закрыли уязвимость. Так что на всякий случай стоит проверить компьютер на вирусы.

- Убедитесь, что у вас включен модуль Мониторинг активности. Для этого зайдите в настройки, выберите раздел Защита и убедитесь, что напротив пункта Мониторинг активности написано Вкл.

- Запустите быструю проверку компьютера на вирусы. Для этого в интерфейсе антивирусного решения выберите раздел Проверка, в нем — пункт Быстрая проверка, а затем нажмите Запустить проверку.

- Если антивирус обнаружит зловреда с вердиктом Trojan.Win64.EquationDrug.gen — его надо удалить, а затем перезагрузить компьютер.

Все, вы защищены от WannaCry. Теперь позаботьтесь о родных и друзьях, которые не умеют защищать свои устройства сами.

Друзья, очень часто мне задают вопрос по поводу установки обновлений Windows. В своих советах и уроках мы советуем отключать автоматическое обновление операционной системы. А в статьях, посвященных настройке безопасности, советуем периодически обновлять систему.

Почему так? – спросите Вы. Потому что не все, что предлагается, обязательно к установлению. Если у Вас установлена лицензионная версия программного обеспечения и Вы всецело доверяете компании Microsoft, то дальше можете не читать мою статью, а просто настроить у себя автоматическое обновления и больше никогда не возвращаться к этому вопросу.

Для всех остальных скажу, если Вы хотите, чтобы Ваши дела шли успешно, необходимо все контролировать. Это относится и к Вашему компьютеру.

В этой статье мы поговорим о том, зачем необходимо проводить установку обновлений Windows, какие типы обновлений бывают, что именно нам нужно и как этот процесс автоматизировать.

Зачем необходима установка обновлений windows?

Обновления для операционной системы Windows представляют собой специальное программное обеспечение, устраняющее найденные уязвимости в операционной системе и повышающее скорость, а также стабильность работы Вашего компьютера.

Каждая новая ОС в чем-то превосходит своего предшественника. Предоставляя готовый продукт на рынок, компания Microsoft проводит большую работу. Однако избежать недочётов и неточностей в своих разработках пока не удаётся.

Довольно часто подобные недоработки приводят к сбоям в работе системы, к появлению уязвимостей для кибер преступников, а иногда и к утечке или потере личных данных. как правило, через некоторое время после обнаружения в ОС “системных дыр” выпускается пакет исправлений.

Как только таких пакетов набирается очень много, выпускается, так называемый, “Service Pack”. В эту сборку кроме непосредственно “заплаток”, входят различные дополнительные улучшения, обновленная база драйверов и многое другое.

Две категории обновлений Windows

- Устраняют уязвимости и повышают безопасность. В первую очередь центр обновления Windows поддерживает в актуальном состоянии свои собственные программные продукты: ОС Windows, Internet Explorer и Microsoft Office. Исправления, устраняющие уязвимости и повышающие безопасность этих продуктов, в центре обновлений Windows, помечаются как важные. Кроме устранения уязвимостей, компания Microsoft предлагает и другие обновления, направленные на повышение безопасности операционной системы. Например, с помощью сервиса “Windows Update” антивирус “Microsoft Security Essentials” обновляет свои антивирусные базы.

- Повышают стабильность и производительность. Кроме поставки обновлений для системы безопасности с помощью сервиса “Windows Update” многие производители аппаратных устройств, получив необходимое разрешение от Microsoft, через центр обновления Windows предоставляют обновления для драйверов. Стоит отметить, что предлагаемые таким образом драйвера не обладают всеми возможностями, которые доступны в пакетах, предлагаемых производителями оборудования на своих сайтах. Но в силу того, что совместимость драйверов с Windows проверена в лабораториях Microsoft , стабильность работы этих драйверов очень высока.

Чаще всего заражение компьютера вирусом происходит по вине пользователей, которые не следят за обновлениями Windows. Как я уже говорил, автоматическая установка всех обновлений не лучший вариант. Процесс должен быть подконтрольным, тогда это позволит получить максимальную эффективность работы системы.

Зачем “засорять” операционную систему обновлениями, скажем, для Microsoft Access, если мы им вовсе и не пользуемся. Или обновления для Центра обеспечения безопасности, если он у нас отключен.

Тогда появляется закономерный вопрос, а как определить, какие обновления нам нужны? Я предлагаю Вам интересную и очень полезную, на мой взгляд, программку, которая поможет обнаружить бреши в системе безопасности Вашего компьютера – “Belarc Advisor” (нажмите по ссылке, чтобы скачать установочный файл с сайта разработчика).

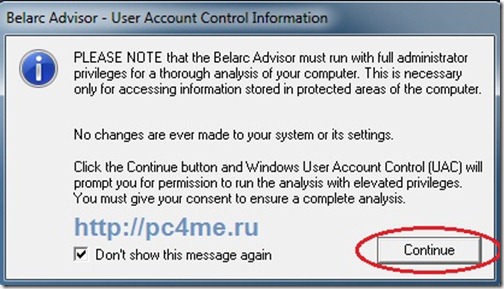

- 1. Работа с программой по максимуму упрощена. После установки запустите программу. Первым откроется окошко, сообщающее о том, что Вы должны обладать правами администратора, чтобы программа могла успешно закончить свою работу.

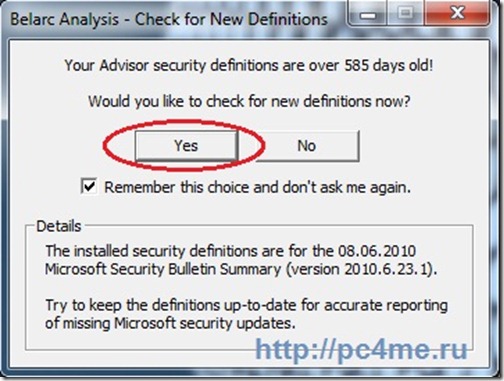

- 2. На следующем окне программа предложит проверить обновления на сайте разработчика. Если Вы желаете это сделать нажмите кнопку “Yes”.

- 3. Далее запуститься процесс сбора информации и подготовки отчета. На сбор данных уйдет несколько минут.

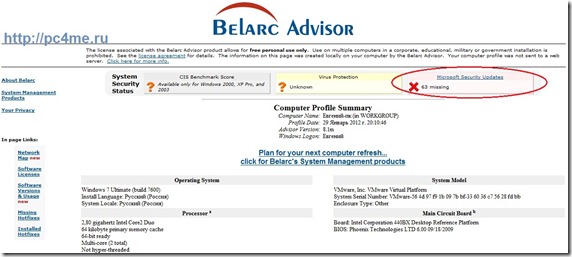

- 4. После этого программа откроет подготовленный отчет в браузере. Единственным минусом данного программного обеспечения является отсутствие русскоязычной версии. Но я специально подробно все описываю. Надеюсь все пока понятно.

- 5. Нажмите на кнопку в верхней части страницы справа: “Microsoft security Updates”, чтобы перейти к списку неустановленных обновлений.

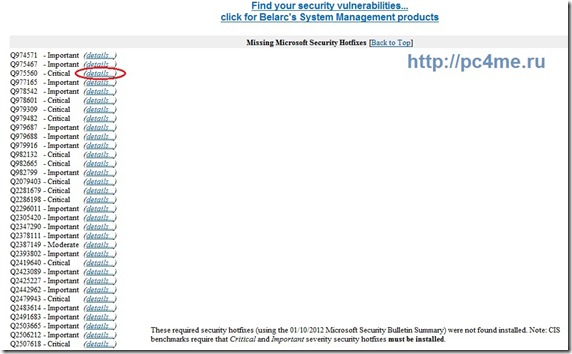

- 6. Напротив каждого обновления указана степень важности. Я рекомендую устанавливать только критические (“Critical”) и важные (“Important”). Нажав на кнопку “details”, Вы перейдете на сайт Microsoft, где Вам уже на русском языке объяснят предназначение того или иного обновления.

Для тех, кто неплохо знает английский язык, предлагаю более подробно ознакомиться с данным программным продуктом. Он предлагает немало полезных услуг.

Друзья, помните, что безопасность Вашего компьютера в Ваших руках. Не пускаете этот процесс на самотек, дабы не лишиться важных личных данных: фотографий, видеороликов или документов.

На прошлой неделе были раскрыты детали о найденных крупных аппаратных уязвимостях в процессорах Intel, ARM и AMD. Реализация данных уязвимостей позволяет злоумышленнику при локальном доступе к системе получить доступ на чтение данных из привилегированной памяти ядра системы. Обе найденные уязвимости присутствуют в процессорной технологии спекулятивного исполнения команд, позволяющей современным процессорам «предугадывать», какие команды нужно выполнить в дальнейшем, что приводит к общему росту производительности системы.

Базовая информация об уязвимости Meltdown

Уязвимость Meltdown (CVE-2017-5754) затрагивает только процессоры Intel и ARM (процессоры AMD уязвимости не подвержены).

Реализация уязвимости Meltdown позволяет нарушить изоляцию между пользовательскими приложениями и ядром ОС. Атакующий может получить доступ к защищенным данным, обрабатывающимся ядром ОС. Данной уязвимости подвержены практически все модели процессоров Intel, выпущенные за последние 13 лет (кроме процессоров Intel Itanium и Intel Atom до 2013 года)

Базовая информация об уязвимости Spectre

Уязвимость Spectre (CVE-2017-5753 и CVE-2017-5715). Данная уязвимость присутствует как на процессорах Intel с ARM, так и AMD. При реализации уязвимости из одной программы можно получить доступ к памяти другой программы или сервиса (украсть пароли, персональные данные и т.д.). Реализовать атаку через уязвимость Spectre намного сложнее, чем через Meltdown, но, соответственно, и защитится от нее сложнее.

Как проверить, уязвима ли ваша система

Microsoft выпустила специальный Powershell модуль SpeculationControl для тестирования наличия процессорной уязвимости в вашей системе (проверяется как наличие обновления прошивки BIOS/firmware, так и патча для Windows).

Модуль SpeculationControl можно установить через менеджер пакетов из галереи Powershell:

Save-Module -Name SpeculationControl -Path c:\tmp\SpeculationControl

Install-Module -Name SpeculationControl

Или скачать в виде zip архива с TechNet.

$SaveExecutionPolicy = Get-ExecutionPolicy

Set-ExecutionPolicy RemoteSigned -Scope Currentuser

Get-SpeculationControlSettings

В моем случае модуль вернул следующие данные:

Как вы видите, в данном случае компьютер уязвим и к Meltdown (CVE-2017-5754), и к Spectre (CVE-2017-5715). Отсутствуют как аппаратное обновление прошивки, так и для патч Windows.

Не забудьте вернуть политику исполнения PowerShell на изначальную:

Set-ExecutionPolicy $SaveExecutionPolicy -Scope Currentuser

Обновление прошивки

Т.к. проблема связана с аппаратным обеспечением, в первую очередь необходимо проверить сайт вендора вашего устройства на наличие обновления прошивки BIOS/firmware для вашей системы. Если такой прошивки пока нет – нужно как минимум установить обновления безопасности, блокирующей доступ к чужой памяти на уровне ОС.

Обновления безопасности Windows для защиты от уязвимости Meltdown и Spectre

Microsoft довольно оперативно опубликовала обновления безопасности, которые должны защитить операционную систему Windows от реализации атак через уязвимости Meltdown и Spectre.

Были выпущены обновления как для Windows 10, так и для Windows 7 / Windows Server 2008 R2 (KB4056897 ) и Windows 8.1/ Windows Server 2012 R2 (KB4056898).

Обновления должны автоматически установиться на компьютере через Windows Update / WSUS.

Для ручного скачивания и установки обновления, можно воспользоваться следующими ссылками на каталог обновлений Windows Update.

Что делать, если патч не устанавливается

Некоторые сторонние антивирусы могут блокировать установку обновлений, закрывающих уязвимости Meltdown и Spectre. В этом случае рекомендуется в ветке реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\QualityCompat найти ключ cadca5fe-87d3-4b96-b7fb-a231484277cc, изменить его значение на 0 и перезагрузить компьютер.

reg add “HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\QualityCompat” /v cadca5fe-87d3-4b96-b7fb-a231484277cc /t REG_DWORD /d 0 /f

После перезагрузки нужно попробовать установить обновление еще раз.

Также имеется информация о несовместимости некоторых антивирусов с данными обновлениями, т.к. они обращаются к памяти ядра методом, схожим с Meltdown.

Если обновление не устанавливается с ошибкой 0x80070643, убедитесь, возможно патч уже установлен, либо версия патча не соответствует версии ОС.

В некоторых случаях при установки обновления KB4056894 на Windows 7, система после перезагрузки падает в BSOD с ошибкой 0x000000c4 и перестает грузится. В данном случае поможет только удаление обновления через загрузочный диск/ диск восстановления (по аналогии с этой статьей).

dir d:dism /image:d:\ /remove-package/packagename:Package_for_RollupFix

Падение производительности системы после установки обновлений защиты от Meltdown и Spectre

Временно отключить защиту можно изменив следующие ключи реестра:

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 3 /f

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management” /v FeatureSettingsOverride /t REG_DWORD /d 0 /f

reg add “HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management” /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

По информации от Intel, на процессорах Skylake и более новых, падение производительности незначительное. Судя по всему, больше всего проблему падения производительности почувствуют пользователи высоконагруженные облачные сервера с высокой плотностью ВМ/сервисов.

Предыдущая статья Следующая статья

Заметил, что после установки патча, виртульные машины Hyper-V перестают перемещаться между пропатченным и непропатченным хостом.

Также нужно обновить версию браузера, иначе скрипты (в т.ч. js), выполняющиеся в контексте браузера, могут получить доступ к данным системы или другого приложения.

Отдельно патчить Edge и IE 11 не нужно достаточно установить security апдейт на Windows для нужной архитектыры

В случае Google Chrome нужно обновится до версии >=64 или включить политику изоляции сайтов:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome\SitePerProcess = 1

Для пользователей Firefox нужно иметь версию >=57.0.4

Коллеги, как у вас с падением произ-тва после патчей ? Оч заметно?

В свежих игрушках обычно страдает оптимизация самих игр. Особенно сразу после релиза.

Перестал работать переводчик Promt, причём любой версии.

Windows Registry Editor Version 5.00

Думаю не стоит торопиться обновления накатывать

«Microsoft получила жалобы от обладателей чипов AMD о том, что их компьютеры перестают загружаться после установки обновления безопасности для ОС Windows», — представитель компании.

Корпорация MSFT уже работает над решением проблемы. В ее появлении она обвиняет AMD. В случае если компьютер перестал запускаться после установки обновления, Microsoft предлагает посетить сайт поддержки.

Судя по информации BSOD после установки обновления появляется только на старых процах AMD. Решение есть в статье: удаление проблемного апдейта через загрузочный диск.

На данный момент MSFT уже отозвала патчи для процессоров Intel, похоже реально массово зацепило обладателей AMD.

PS. Прям анекдот: не используйте процессоры AMD, винда на них не грузится после установки патча, закрывающего дыру в процессорах Intel.

Список процессоров AMD, на которых патч вызывает проблему:

AMD Athlon X2 6000+

AMD Athlon X2 5600+

AMD Athlon X2 5400+

AMD Athlon X2 5200+

AMD Athlon X2 5050e

AMD Athlon X2 4800+

AMD Athlon X2 4600+

AMD Athlon X2 4200+

AMD Athlon X2 3800+

AMD Athlon X2 BE-2400

AMD Opteron 285

AMD Opteron 2218

AMD Opteron 2220

AMD Semprom 3400+

AMD Turion X

У меня перестал работать AISuite II для мат. плат Asus(i5 2500K | Maximus IV GENE-Z).

А что делать дл защиты от Meltdown и Spectre на windows xp и windows server 2003? Не могу найти для них патчей.

Нет, на странице с KB 4073757 Microsoft четко указывает, что устаревшие системы, такие, как Windows Vista, Windows XP и Windows Server 2003 подвержены уязвимости, но патчей для этих ОС выпускать не планируется.

Хотя тут все зависит от масштаба эксплуатации этих уязвимостей в ближайшем будущем. Уже несколько раз MSFT выпускала патчи для неподдерживаемых ОС (как в случае с WannaCry )

Как вариант, нужно ждать обновления BIOS/firmware от производителей железа.

Иконки повесить на системники )))

Видимо стоит руками патч выкачать и поставить.

Согласно гайду MSFT хосты Hyper-V в зоне повышенного риска

Your server is at increased risk if it is in one of the following categories:

Hyper-V hosts – Requires protection for VM to VM and VM to host attacks.

To enable the fix

If this is a Hyper-V host and the firmware updates have been applied: fully shutdown all Virtual Machines (to enable the firmware related mitigation for VMs you have to have the firmware update applied on the host before the VM starts).

Restart the server for changes to take effect.

Руками-то понятно. Но с другой стороны есть у меня сервер на AMD Opteron 2218 и он тоже апдейт этот не видит. Вот полез бы я руками его ставить и привет. Не получилось бы также с Hyper-V. Может не с проста он его не видит?

Сергей, спасибо за инфу!

а где вводить код дляя выключения патча от мелтдауна и спектра?

cmd.exe -> runas admin

У меня перестал работать asustec II 2.04.01.

Спасибо за статью!

У вас вроде как опечаточка по перечисленным обновлениям:

Для Windows 7 / Windows Server 2008 R2 не (KB4056898), а KB4056897

Для Windows 8.1 / Windows Server 2012 R2 не (KB4056897), а KB4056898

Спс за замечание, поправил (изначально ссылки дал на правильные обновления, а по тексту ошибся, извнияюсь)

Подскажите пожалуйста что делать если не закрывается уязвимость?

Hardware support for branch target injection mitigation is present: False

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: False

Windows OS support for branch target injection mitigation is disabled by system policy: False

Windows OS support for branch target injection mitigation is disabled by absence of hardware support: True

Я так понял прошивка BIOS обязательна?

А что делать если прошивки на сайте производителя нет и вообще железо старое? Спасибо!

Читайте также: