Ограничение доступа определенных компьютеров из локальной сети в заданное время по их mac адресу

Обновлено: 08.07.2024

Если при регистрации в Сообществе Вы укажете адрес электронный почты, который используете на данном форуме, то Ваши данные будут перенесены на форум Сообщества автоматически.

Также, если на форуме Сообщества Ваш никнейм будет занят, то Вам предложат сменить его или оставить, но с приставкой "_RU".

Убедительная просьба не дублировать темы на старом/новом форуме.

Родительский контроль для нескольких компьютеров.

Правила форумаПравила форума TP-LINK lll ЧАВО lll Первичная настройка WAN роутера lll Настройка под провайдеров lll Официальные прошивки и драйверы lll

Родительский контроль для нескольких компьютеров.

Никак не могу понять, как настроить роутер таким образом, чтобы у нескольких компьютеров (родительских) был неограниченный доступ в интернет,

а у двух детских ограниченный.

На данный момент, удается неограниченный доступ сделать только для компьютера, чей MAC адрес указан в поле MAC-адрес контролирующего компьютера .

Дать неограниченные права на доступ в Интернет еще двум не выходит.

Pashamy писал(а): Добрый день!

Никак не могу понять, как настроить роутер таким образом, чтобы у нескольких компьютеров (родительских) был неограниченный доступ в интернет,

а у двух детских ограниченный.

На данный момент, удается неограниченный доступ сделать только для компьютера, чей MAC адрес указан в поле MAC-адрес контролирующего компьютера .

Дать неограниченные права на доступ в Интернет еще двум не выходит.

С помощью "Контроль доступа" получается настроить только ограниченный доступ на неограниченное количество компьютеров, а надо наоборот - на насколько компьютеров настроить неограниченный доступ в инет, а нескольким - ограниченный. Как прописать?

Может так: захожу в Контроль доступа , в нём выбираю узел , в узле добавить новую (режим выбираю по MAC адресу, имя узла пишу например COPM1 и вношу адрес сетевой платы), затем перехожу в правило , добавить новую , добавляю ему имя (например, all inclusive), узел выбираю COPM1, а цель оставляю любая цель .

настройка элементарная: два правила:

1. Запретить всё -- всем -- в любое время

2. Разрешить всё -- указываем кому -- в любое время.

TL-ER604W

TL-MR3420

TL-WDR3600

Помогу с настройкой TP-LINK. Пишите в ЛС.

Ткните пальцем, как говорится, как сделать.

Я думаю так: сначала на вкладке контроль доступа поставить галку Запретить пакетам, не указаным в политике контроля досупа, проходить через маршрутизатор.

А затем добавить правило на каждый компьютер (он же узел), которому нужен выход в инет.

Получается, что изначально никто не имеет выхода в инет а, добавляя правила (он же типа список кому можно), будет.

Не получается. Что есть: ограничение скорости - работает, инет стал у всех в локальной сети, хотя нужен выборочно по МАК-адресу нескольким компам (доступ на всё , а не на несколько вшивых сайтов, как предлагает родительский контроль!). Что делать?

Не могу создать правило чтобы у всех был запрет на инет - предлагает только выбрать какой-нибудь адрес или домен на запрет или разрешение, а не пользователя по адресу.

Access Control

- Rule

жмыкаем Add new

смотрим таблицу, где в поле Target - есть any target.

В поле Host - задаём диапазон адресов например 192.168.1.100 - 192.168.1.200

TL-ER604W

TL-MR3420

TL-WDR3600

Помогу с настройкой TP-LINK. Пишите в ЛС.

Как бы настроил ты?

я бы посоветовал сделать так, как писали выше, но одним правилом: просто запретить инет этим 20 компам правилом Access Control- Rule

жмыкаем Add new

смотрим таблицу, где в поле Target - есть any target.

В поле Host - задаём диапазон адресов например 192.168.1.100 - 192.168.1.200

Таким обазом получается, что запретили доступ всем из диапазона DHCP 100 - 200 , а пять других компов не тронули.

Поля Action не быть не может.

У меня есть только (соответственно по русски)

Default Filter Policy

Allow the packets not specified by any access control policy to pass through the Router

Deny the packets not specified by any access control policy to pass through the Router

вот в этих двух пунктах есть возможность поставить галку либо перед Allow, либо перед Deny, а вот дальше слова Action , которое по умолчанию Allow, вообще нет, как нет его и в окне добавить правило - поле пропущено.

Пробовал перепрошить роутер самой последней прошивкой, кстати, она же у меня и стояла, ничего не изменилось, даже настройки не перезатёрлись!

Интернет несет в себе множество соблазнов, поэтому желание родителей как-то обезопасить детей от «тлетворного влияния» всемирной паутины вполне понятно. В то же время, полностью запрещать Интернет — не лучший выход: в сети много полезной и важной информации. К счастью, отделить «полезный» Интернет от «вредного» вполне возможно и для этого достаточно правильно настроить роутер, раздающий дома Wi-Fi.

Что лучше — роутер или специальные программы?

Для родительского контроля создано большое количество приложений, которые устанавливаются на компьютер или смартфон и не дают посещать с него сайты с сомнительным содержанием.

Некоторые брандмауэры и антивирусы тоже имеют функцию родительского контроля. За счет более глубокого вмешательства в системные процессы, они способны контролировать и ограничивать установку небезопасных программ, устанавливать лимиты времени работы и доступа к Интернет, блокировать доступ к приложениям, сайтам, социальным сетям, вести учет деятельности в сети и даже определять «нежелательные» слова в переписке, которую ведет ребенок.

Однако минусы у программ родительского контроля тоже есть. Во-первых, большинство из них платные. Во-вторых, смышленые дети исхитряются обойти блокировку. В-третьих, приложение защищает только то устройство, на которое установлено (а иногда защита и вовсе работает только в одном браузере). Стоит ребенку войти в сеть с другого телефона или компьютера — и никаких ограничений не будет.

Другое дело — родительский контроль на роутере. Он будет распространяться на все подсоединенные к нему устройства. И избавиться от этого контроля не так просто.

Что нужно знать для настройки роутера

Нужно понимать, что такое MAC-адрес и IP-адрес.

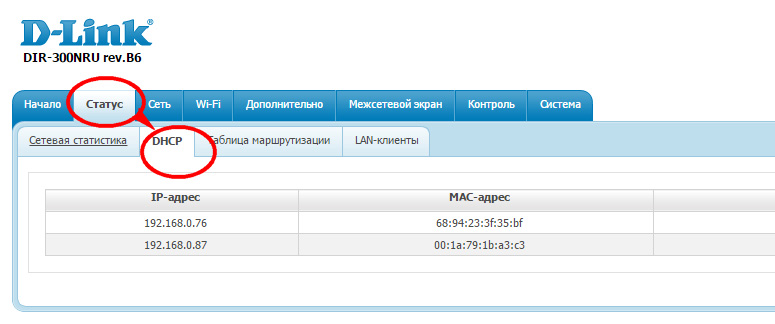

МАС-адрес — это уникальный физический адрес устройства, подключающегося к сети. Состоит из восьми пар цифр и букв (от a до f), разделенных двоеточием. Выглядит примерно как 4f:34:3a:27:e0:16.

IP-адрес — это сетевой адрес устройства в локальной сети или сети Интернет, он состоит из четырех чисел (от 0 до 255), разделенных точкой (например, 124.23.0.254).

Любое устройство, даже обесточенное, имеет МАС-адрес. IP-адрес устройство получает, когда подключается к сети. Очень часто роутеры выдают IP-адреса динамически, из незанятых. Утром устройство может получить один IP-адрес, а вечером — уже другой. А на другом роутере — вообще третий.

Можно использовать следующую аналогию: МАС-адрес — это ФИО человека, а IP-адрес — его прозвище в коллективе. «Иванов Иван Иванович», «Ванёк», «сынок» и «Иваныч» могут обозначать одного и того же человека, но «Иванов Иван Иванович» он всегда, а «сынок» — только для родителей.

МАС-адрес используется для физической идентификации клиента и именно по этому адресу настраивается фильтрация в маршрутизаторе. Разобраться, кого как зовут поможет вкладка «Клиенты» веб-интерфейса роутера — там обычно есть полный список подключенных устройств, МАС-адреса, сетевые имена и IP-адреса.

IP-адрес меняется, а MAC-адрес — нет. В принципе, его можно сменить, но на некоторых устройствах (смартфонах, некоторых сетевых картах, сетевых устройствах) это сделать довольно непросто.

Настройка роутера с помощью специальных вкладок родительского контроля

Родительский контроль — проблема весьма актуальная и производители роутеров массово оснащают прошивки своих устройств средствами для блокирования нежелательного контента. У роутеров D-link и ТР-Link блокировка настраивается через вкладку «Яндекс.DNS», а у TP-Link и Sagemcom вкладка называется «Родительский контроль».

Подобные вкладки есть и у других производителей, с особыми названиями и тонкостями — универсальной инструкции по настройке не существует.

Вкладка «Яндекс.DNS» роутеров D-link и TP-link использует бесплатную одноименную службу, о которой будет подробнее написано ниже. Вообще Яндекс.DNS можно использовать на любом роутере, но роутер D-link с новой прошивкой позволяет задать ограничения конкретным устройствам в сети.

С помощью этой вкладки можно оставить «полный» доступ только с определенных устройств, а все новые, входящие в сеть, будут входить в ограниченном режиме — например, в «детском». Для этого следует закрепить за «родительскими» устройствами определенные IP-адреса на странице LAN.

Затем на вкладке «Яндекс.DNS-Устройства и правила» выставить им правило «Без защиты».

На вкладке «Яндекс.DNS-Настройки» следует задать режим по умолчанию «Детский».

Готово. Теперь роутер позволяет смотреть всё подряд только разрешенным устройствам, а все остальные — под контролем.

У роутеров TP-link есть несколько версий прошивки с родительским контролем. В старых прошивках в этой вкладке можно создать черный или белый список сайтов и, в зависимости от выбранного режима работы, запретить доступ к сайтам в списке или, наоборот, разрешить доступ только к указанным в списке.

Фактически это просто URL-фильтр, который есть в любом роутере. Единственная разница — здесь можно задать МАС-адрес контролирующего компьютера, к которому правила родительского контроля применяться не будут.

На прошивках поновее можно также задать расписание включения контроля и задать список устройств, на которые будет распространяться контроль.

А вот новейшая прошивка TP-Link предоставляет побольше возможностей. Здесь уже можно к различным устройствам применить разные уровни фильтрации контента.

Настройки позволяют широко варьировать уровень фильтрации как по возрасту посетителей «всемирной сети» (Дошкольники, Школьники, Подростки, Совершеннолетние), так и по категориям контента (Материалы для взрослых, Азартные игры, Социальные сети и т. д.).

Функционал прошивки может поспорить и с некоторыми платными программами и сервисами. Здесь же можно настроить и расписание действия родительского контроля.

Вкладка «Родительский контроль» на роутерах Sagemcom скрывает обычный URL-фильтр без возможности определения клиентов, для которых он будет действовать и расписание доступности Интернета.

Расписание, в отличие от URL-фильтра, можно привязать к отдельным клиентам.

Настройка роутера без вкладок родительского контроля

Если вкладки «Родительский контроль» нет в веб-интерфейсе вашего устройства, нужно попробовать обновить прошивку. Если же и после обновления ничего похожего не появилось, придется обойтись штатными возможностями, которые есть во всех моделях маршрутизаторов — фильтрацией по URL и сменой адреса DNS-сервера.

Настройка URL-фильтра

URL-фильтр позволяет ограничить доступ к определенным сайтам по их именам.

В большинстве устройств URL-фильтр может работать одном из двух режимов: черного или белого списка. В режиме черного списка будут доступны все сайты, кроме перечисленных.

В режиме белого списка будут доступны только перечисленные сайты.

Поскольку перечислить все «неблагонадежные» сайты абсолютно нереально, чаще всего роутер настраивается по «жесткому» второму варианту. В качестве основы можно использовать какой-нибудь рекомендованный белый список и добавлять в него сайты по необходимости.

URL-фильтр удобен, если его действие можно применять или не применять к определенным устройствам в сети. Редкие роутеры позволяют гибко настраивать каждый разрешенный адрес на каждое устройство. Обычно маршрутизаторы позволяют задать как минимум список клиентов, на которых URL-фильтр не действует. Если и такой возможности устройство не предоставляет, вам придется менять настройки роутера каждый раз, как потребуется посетить сайт не из «белого списка». Это совсем неудобно и лучше воспользоваться другими функциями ограничения доступа.

Смена адреса DNS-сервера

Удобнее всего пользоваться такими сервисами, если настройки роутера позволяют задавать разный DNS-сервер для разных клиентов (или групп клиентов, или хотя бы сетей). Иначе вам, опять же, придется менять настройки роутера всякий раз, как вы увидите «заглушку» вместо нужного сайта.

В некоторых вариантах соединения с провайдером DNS-сервер задать невозможно — он предоставляется провайдером автоматически и в настройках соединения его просто нет. В этом случае можно попробовать задать его с помощью настроек DHCP-сервера роутера — DNS-сервер службы следует вписать в строку Primary DNS.

Из наиболее распространенных сервисов родительского контроля на основе DNS можно отметить Яндекс.DNS, OpenDNS и SkyDNS.

Яндекс.DNS — российский сервис, предоставляющий два уровня защиты — «безопасный» (без мошеннических сайтов и вирусов) и «семейный» (то же, плюс блокируются еще сайты для взрослых).

Для установки «безопасного» режима следует указать в качестве адреса DNS-сервера один из двух серверов Яндекса: 77.88.8.88 или 77.88.8.2. Для «семейного» режима адреса другие — 77.88.8.7 или 77.88.8.3.

Плюсы сервиса — отличная скорость, высокая эффективность и полная бесплатность. Минусы — нельзя настроить или добавить категории блокируемых сайтов. Социальные сети, например, не блокируются. Если вы хотите запретить ребенку доступ к «Вконтакте», вам придется использовать URL-фильтр в дополнение к Яндекс.DNS.

OpenDNS (он же Cisco Umbrella) — служба DNS-серверов, принадлежащая американской компании Cisco.

Кроме общедоступных DNS-серверов, OpenDNS предоставляет сервера с защитой от нежелательного содержимого. Например, Family Shield c защитой от сайтов для взрослых имеет адреса DNS серверов 208.67.222.123 или 208.67.220.123. А вот бесплатный вариант Home с возможностью настройки блокируемого контента в России недоступен — можно использовать только платный вариант Home VIP.

В плюсах у OpenDNS — платные варианты с возможностью конфигурирования. В минусах — нет безопасного варианта без фильтрации «взрослого» контента, да и фильтр нацелен, в основном, на обслуживание англоязычного сегмента Интернета, так что некоторые русскоязычные сайты для взрослых могут пройти сквозь фильтр.

SkyDNS — платный сервис фильтрации нежелательного контента. Приобретя аккаунт, вы получите богатые возможности по конфигурированию фильтра. Можно выбрать, сайты какой категории блокировать (тут и безопасность, и сайты для взрослых, и социальные сети, и игры, и многое другое), задать различные профили с разными настройками блокировок, установить расписание действия того или иного профиля, и многое другое.

Существует расширение для роутеров Zyxel, которое упрощает настройку сервиса и позволяет применять к разным устройствам в сети разные профили.

Это сильно расширяет возможности контроля и наблюдения — в личном кабинете сервиса можно получить полную статистику по сетевой активности из вашей сети.

Плюс сервиса — широчайшие возможности настройки. Минусы — кроме отсутствия бесплатных сервисов — ваш профиль должен быть привязан к статическому IP-адресу. Если провайдер выдает вам при подключении динамический IP-адрес (что происходит в 99,9% случаев) вам придется разбираться с конфигурированием DDNS на вашем роутере, подключать одну из служб DDNS и привязывать к ней ваш профиль. Или же подключать услугу статического IP у провайдера. Впрочем, на сайте SkyDNS есть описание настроек DDNS для большинства распространенных роутеров.

Как не позволить обойти родительский контроль

У многих людей любая попытка контроля вызывает желание его обойти, даже если в этом нет никакой реальной надобности, и ваши дети — не исключение. Самый строгая фильтрация Интернета будет абсолютно бесполезна, если вы оставите «лазейки» для её обхода.

Во-первых, смените имя и пароль доступа к веб-интерфейсу на что-нибудь посложнее стандартного admin/admin.

Во-вторых, имея физический доступ к роутеру, пароль на нем можно сбросить (правда, это ведет и к сбросу всех остальных настроек).

В-третьих, заблокируйте различные способы обхода блокировки. Tor Browser, например, без малейших проблем обходит любые сервисы на основе DNS. Единственный способ пресечь этот обход — жесткая фильтрация по белому списку.

Если вы фильтруете контент не для всей сети, а только для определенных устройств, то смена МАС-адреса моментально выведет гаджет вашего ребенка «из-под колпака».Наиболее сложен для обхода URL-фильтр в режиме «белого списка» для всей сети (без привязки к МАС-адресам), но подумайте — нужна ли такая жесткая блокировка? Ведь есть мобильные сети, общедоступные Wi-Fi сети и т. п. Если совсем «перекрыть кислород» ребенку, он может начать искать совершенно неподконтрольные вам способы получения информации — нужно ли вам это? В родительском контроле (и не только в нем) наилучший эффект дает именно «золотая середина».

С контролем доступа к ресурсам сети (например, файловым) все просто - есть пользователи, есть ресурсы, устанавливаем права доступа на уровне ресурса и готово. Но как обстоят дела с контролем доступа на уровне устройств? Как сделать так, чтобы доступ определялся и на уровне пользователя, и на уровне устройства, с которого осуществляется подключение? Далее опишу подходы, позволяющие снизить вероятность подключения к ресурсам организации с не доверенных узлов.

name="'more'">

Прежде конкретизируем задачу: внутри локальной сети сервера с ресурсами и рабочие места пользователей. Важно, чтобы доступ к ресурсам пользователи получали только с доменных компьютеров (части компьютеров), на которые установлены средства защиты и контроля. Речь о внутренней инфраструктуре и средства межсетевого экранирования уровня сети не рассматриваем.

Хорошо если контролируешь инфраструктуру на физическом уровне, это позволяет частично снизить вероятность появления не доверенных устройств организационными мерами. Но доверять только физическим и организационным мерам не стоит, да и бывают ситуации, когда инфраструктура полностью или в какой-то части находится вне физического и сетевого контроля. Например, совместное использование кабельной сети и коммутационного оборудования с другими организациями в рамках инфраструктуры бизнес-центра или использование беспроводной сети.

Итак, как контролировать доступ c устройств техническими мерами:

Взаимодействие только с сетевой инфраструктурой:

1. Port security

Взаимодействие с серверной и сетевой инфраструктурой:

2. 802.1x / NAC

Если все коммутационное оборудование под контролем, то возможно развертывание инфраструктуры 802.1x на базе RADIUS сервера или технологии Network Access Control (у Microsoft это роль Network Policy Server c компонентом Network Access Protection (NAP).

Решение позволяет осуществлять предварительную авторизацию устройств и назначение им IP/VLAN в зависимости от результатов проверки. В случае успешного внедрения получаем возможность динамически размещать узлы по VLAN и проводить разноплановые проверки подключаемых узлов, например - наличие и актуальность антивирусного ПО или межсетевого экрана.

Недостатки: относительная сложность настройки, необходимость развертывания отдельного сервера авторизации, отсутствие возможности настройки специфичных проверок штатными средствами.

Взаимодействие только с серверной инфраструктурой:

3. Microsoft Dynamic Access control

Решение, полностью решающее задачу контроля доступа с устройств к файловым ресурсам. Начиная с MS Windows Server 2012 для управления доступом к ресурсам могут использоваться реквизиты ( clames ) и пользователя, и компьютера, с которого осуществляется подключение. Достаточно определить политику, устанавливающую одним из требований на доступ к файловым ресурсам наличие компьютера, с которого осуществляется доступ, в нужной группе службы каталогов. Доступ на основе клэйма компьютера это не главное преимущество технологии динамического контроля доступа, но для решения нашей задачи оно ключевое. Для погружения в вопрос рекомендую это видео .

Главное ограничение, которое ставит крест на внедрении этого решения в большинстве инфраструктур в том, что клэймы устройств работают только если клиентом выступает ОС Windows 10 и выше.

Если исходными данными является инфраструктура, полностью построенная на Windows 10, то это решение однозначно не стоит обходить стороной.

Так же к недостаткам можно отнести возможность настройки доступа только к файловым ресурсам, защитить таким образом доступ к ресурсам на других протоколах не удастся. (Хотя тут могу и ошибаться, т.к. до промышленного внедрения по причине первого ограничения не дошел)

4. IPSec

Есть достаточно элегантное решение, заключающееся в настройке доступа к ключевым серверам организации по IPSec. В данном случае мы используем IPSec не по прямому назначению для создания VPN подключений, а применяем его для ограничения доступа между узлами одной сети.

|

| Схема контроля доступа на базе IPSec |

Если мы защищаем конкретный сервис (например, файловую шару, БД, Web-сервис) то и переводить на IPSec будем только порты защищаемого протокола, а не все соединения с сервером, что снизит нагрузку на сеть и оборудование.

Так же, если защита от перехвата трафика в задачах не стоит, то IPSec достаточно настроить в режиме контроля целостности по MD5, а шифрование отключить, что еще больше снизит нагрузку.

Применение групповой политики должно осуществляться одномоментно на сервер и все компьютеры, которым необходимо подключение. Если политика на компьютер не применена, доступа к серверу не будет.

Без взаимодействия с инфраструктурой:

5. Скрипты

Если вносить изменения в сетевую или северную инфраструктуру нет возможности, то можно решить задачу путем анализа успешных подключений к серверам скриптом со следующим алгоритмом:

- Проверка логов контроллера домена (или файлового сервера) на предмет событий авторизации пользователя;

- Выделение из событий авторизации имени компьютера, с которого подключился пользователь;

- Попытка подключиться к этому компьютеру по протоколам SMB (CIFS) или WMI. Если подключение не удалось - значит узел не входит в домен (или у него проблемы с доступом, что тоже не порядок).

- Реагирование на нарушение: занесение информации о проблемных узлах в лог скрипта, уведомление администратора безопасности, отключение учетной записи

6 Сканирование

Наиболее распространенное и простое решение, заключающееся в использовании любого сетевого сканера. В случае использования наиболее продвинутых вариантов возможно максимально автоматизировать процесс выявления новых или не соответствующих требованиям устройств и снизить временные затраты. Отсутствие необходимости интеграции с серверной и сетевой инфраструктурой упрощает внедрение данного решения.

В качестве недостатка следует отметить время, так как любой анализ будет ретроспективен, а также невозможность активного противодействия доступу с не доверенных устройств.

Резюме

Выбор подходящего решения на прямую зависит от архитектуры защищаемой инфраструктуры, от компетенции персонала, а также соотношения затрат на внедрение к критичности защищаемых ресурсов.

Решений много, надеюсь варианты, описанные выше, будет полезны. В свою очередь, если сталкивались с иным решением, прошу написать в комментариях.

Если для подключения к интернету вы используете роутер, можете быть уверены, что вашу сеть Wi-Fi видите не только вы одни, но и все, кто находится в радиусе её действия. Конечно, это вовсе не означает, что к ней можно вот так просто подключиться. Наверняка на Wi-Fi у вас стоит пароль, который вы поучили от провайдера при подключении к интернету. Но одного пароля для хорошей защиты может оказаться недостаточно. Известны случаи, когда злоумышленникам удавалось обойти защиту паролем.

Более эффективным способом защиты беспроводной сети от несанкционированного подключения является ограничение доступа по Mac-адресу.

Примечание: MAC-адрес (от англ. Media Access Control — управление доступом к среде, также Hardware Address) — это уникальный идентификатор, присваиваемый каждой единице оборудования компьютерных сетей. Обычно в беспроводном роутере или точке доступа есть возможность создать таблицу mac-адресов и только для них разрешать подключение к Wi-Fi. Вторым вариантом - можно не разрешать подключение устройствам с указанными адресами, это если вы хотите заблокировать доступ определенным устройствам.

Примечание: Чтобы попасть в настройки роутера можно, перейдя в браузере по внутреннему адресу 192.168.1.1 или 192.168.0.1 (для D-Link, Tenda, Netgear). Логин и пароль по умолчанию указываются на обратной стороне корпуса маршрутизатора. Обычно это admin и admin.

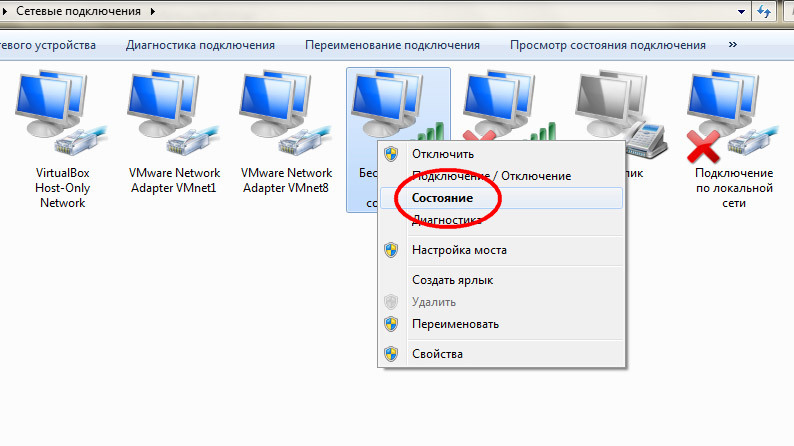

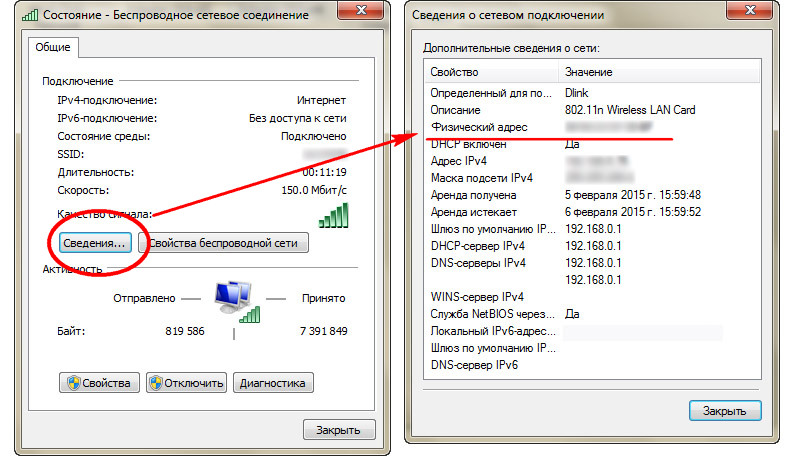

Определить Mac-адрес нового компьютера можно с помощью выполненной в консоли команды getmac или ipconfig. В появившемся списке ищем название “Физический адрес”.

«Сведения» и в открывшемся окошке смотрим физический адрес.

Если устройство — смартфон, планшет или телевизор, Mac-адрес можно узнать в разделе технических характеристик.

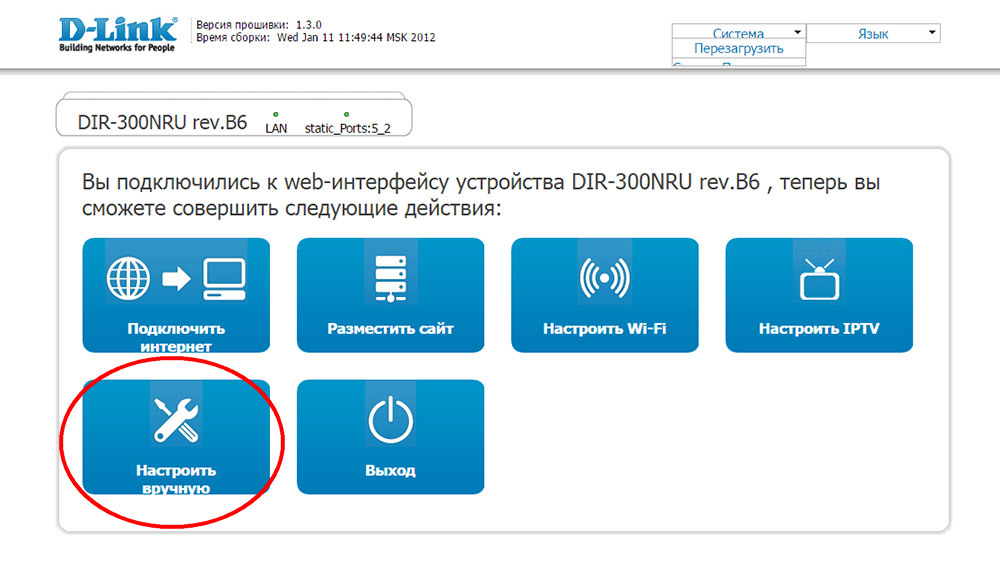

Итак, заходим в настройки роутера,

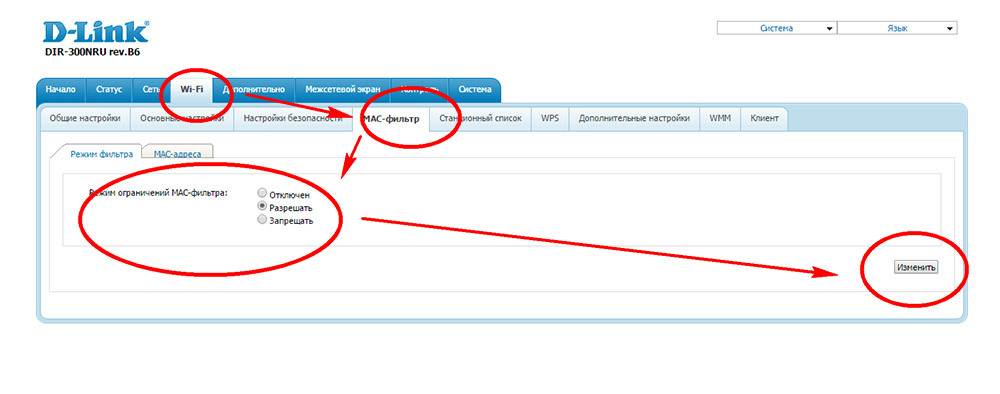

выбираем раздел «Wireless» или «Wi-Fi», в меню находим Mac-фильтр (Wireless MAC Filtering),

а затем переключаемся на вкладку Mac-адреса, в выпадающем списке выбираем нужный адрес и добавляем его в список.

В некоторых моделях маршрутизаторов такого списка может и не быть, поэтому адрес в них нужно вводить вручную. Далее отмечаем тип фильтра (по умолчанию блокировка по Mac отключена) и сохраняем настройки. Вариантов может быть два: блокировать все адреса, кроме тех, которые добавлены в список и блокировать только добавленные, а все остальные разрешить.

Читайте также: