Ограничение прав пользователя в windows 10 групповой политикой

Обновлено: 04.07.2024

В этой инструкции показаны действия, с помощью которых можно настроить параметры локальных групповых политик для отдельных пользователей.

Групповая политика — это набор правил, применение которых упрощает администрирование, предоставляя администраторам централизованный контроль над привилегиями, правами и возможностями пользователей и компьютеров.

Параметры групповой политики применяются для управления конфигурацией операционной системы, а также для отключения опций и элементов управления пользовательского интерфейса для параметров, управляемых групповой политикой. Большинство параметров групповой политики хранятся в разделах реестра, связанных с групповыми политиками.

Параметры политик можно разбить на две общие категории: политики, применяемые к компьютерам, и политики, применяемые к пользователям. Политики компьютеров обычно применяются при загрузке операционной системы, а политики пользователей — при входе пользователей в систему.

Обычно при использовании редактора локальных групповых политик (gpedit.msc), изменяемые параметры применяются для текущей учетной записи (т.е. для пользователя под которым вы вошли в систему) или же для всех пользователей компьютера, что не всегда нужно. Для того чтобы настроить параметры групповой политики для отдельного пользователя и при этом находясь в своей учётной записи относящейся к группе администраторов нужно воспользоваться консолью управления MMC (Microsoft Management Console).

Далее в статье показано, как например запретить любой доступ к съёмным запоминающим устройствам для отдельного пользователя.

Чтобы открыть консоль управления MMC, можно воспользоваться поиском, для этого нажмите на значок поиска на панели задач или нажмите сочетание клавиш + S, в появившемся окне в поле поиска введите mmc.exe . В результатах поисковой выдачи выберите mmc.exe

В окне Контроль учетных записей нажмите кнопку Да .

Далее в открывшейся консоли нужно добавить новую оснастку для изменения параметров групповых политик. Для этого нажмите пункт меню Файл и в выпадающем списке выберите Добавить или удалить оснастку..

В открывшемся окне Добавление и удаление оснасток в списке Доступные оснастки: выберите Редактор объектов групповой политики и нажмите кнопку Добавить.

В окне мастера групповой политики нужно указать объект, на который будут воздействовать политики. По умолчанию выбран объект Локальный компьютер, соответственно политики будут воздействовать на всех пользователей этого компьютера. Для изменения объекта нажмите кнопку Обзор .

В окне Поиск объекта групповой политики перейдите на вкладку Пользователи и выберите из списка нужного пользователя и нажмите кнопку OK , в данном примере это пользователь TestUser1 . Таким образом политики будут воздействовать только на выбранного вами пользователя.

Завершив выбор объекта групповой политики (пользователя) нажмите кнопку Готово .

Теперь в консоли появилась добавленная нами оснастка с названием Политика "Локальный компьютер\\TestUser1". Далее, также как и при работе в редакторе локальных групповых политик (gpedit.msc) разверните следующие элементы списка:

И далее, в правой части окна дважды щелкните левой кнопкой мыши по параметру политики с названием

Съемные запоминающие устройства всех классов: Запретить любой доступ.

В окне Съемные запоминающие устройства всех классов: Запретить любой доступ, установите переключатель из положения Не задано в положение Включено и нажмите кнопку OK .

Теперь нам нужно сохранить добавленную оснастку и изменения произведённые в ней, для этого нажмите пункт меню Файл и в выпадающем списке выберите Сохранить как..

Далее придумайте названия для этой консоли, а также выберите место для сохранения и нажмите кнопку Сохранить .

Если не изменять место сохранения по умолчанию, то запускать консоль MMC нужно как показано в начале статьи, потом зайти в меню Файл и выбрать нужную оснастку из списка, а если вы выберите к примеру сохранить на рабочий стол, то появится ярлык, запуская который вы всегда будете видеть нужную оснастку.

Вот так с помощью создания оснасток в консоли управления MMC, можно настроить параметры локальных групповых политик для отдельных пользователей. Также с помощью создания оснастки можно настроить параметры локальных групповых политик для групп пользователей, от том как это сделать, читайте в статье Как настроить параметры локальных групповых политик для группы пользователей

Использование локальных учетных записей (в том числе локального администратора) для доступа по сети в средах Active Directory нежелательно по ряду причин. Зачастую на многих компьютерах используются одинаковые имя и пароль локального администратора, что может поставить под угрозу множество систем при компрометации одного компьютера (угроза атаки Pass-the-hash). Кроме того, доступ под локальными учетными записями по сети трудно персонифицировать и централизованно отследить, т.к. подобные события не регистрируются на контроллерах домена AD.

Для снижения рисков, администраторы могут изменить имя стандартной локальной учетной записи администратора Windows (Administrator). Для регулярной смены пароля локального администратора на всех компьютерах в домене можно использовать MS LAPS (Local Administrator Password Solution). Но этими решениями не удастся решить проблему ограничения сетевого доступа под локальными учетными записями, т.к. на компьютерах может быть больше одной локальной учетки.

Ограничить сетевой доступ для локальных учетных записей можно с помощью политики Deny access to this computer from the network. Но проблема в том, что в данной политике придется явно перечислить все имена учетных записей, которым нужно запретить сетевой доступ к компьютеру.

В Windows 8.1 and Windows Server 2012 R2 появилась две новые группы безопасности (Well-known group) с известными SID. Одна включает в себя всех локальных пользователей, а вторая всех локальных администраторов.

Теперь для ограничения доступа локальным учетным записям не нужно перечислять все возможные варианты SID локальных учёток, а использовать их общий SID.

Данные группы добавляются в токен доступа пользователя при входе в систему под локальной учетной записью.

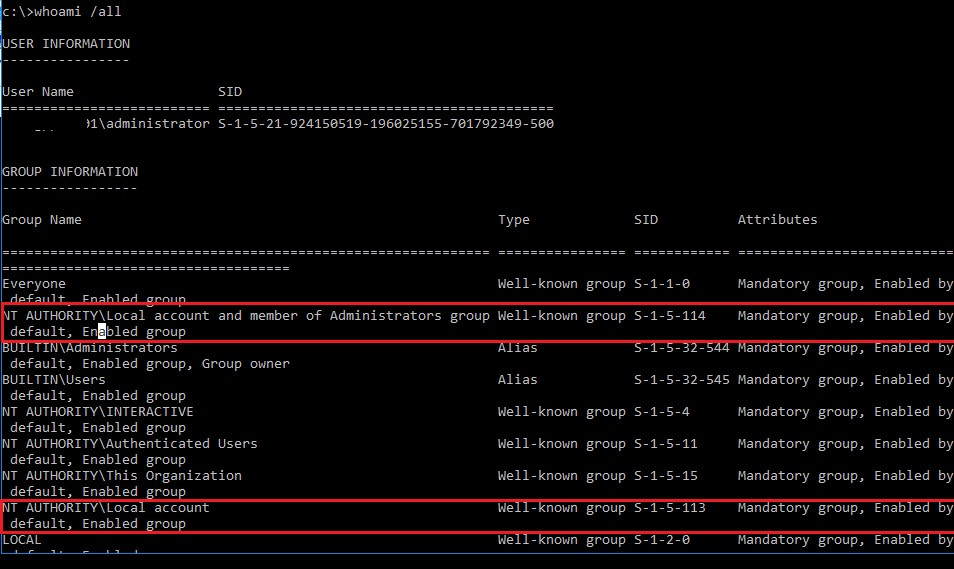

Чтобы убедится, что в Windows 10/Windows Server 2016 локальной учетной записи присвоены две новый группы NT AUTHORITY\Local account (SID S-1-5-113) и NT AUTHORITY\Local account and member of Administrators group (SID S-1-5-114) , выполните команду:

Проверить, имеются ли данные группы безопасности в вашей Windows можно по их SID так:

$objSID = New-Object System.Security.Principal.SecurityIdentifier ("S-1-5-113")

$objAccount = $objSID.Translate([System.Security.Principal.NTAccount])

$objAccount.Value

Если скрипт возвращает NT Authority\Local account, значит данная локальная группа (с этим SID) имеется.

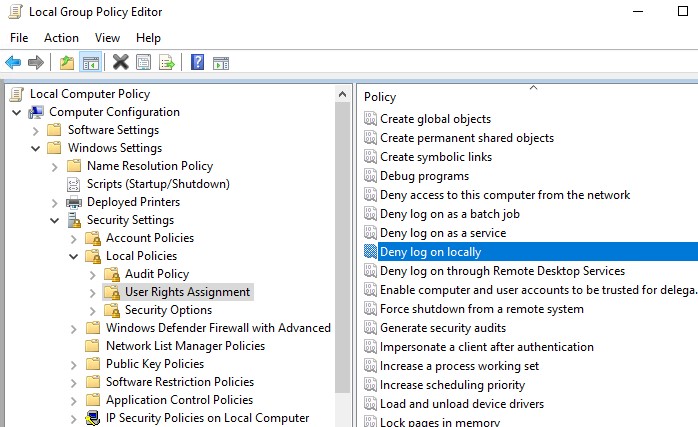

Чтобы запретить сетевой доступ под локальным учетным записями, с этими SID-ами в токене, можно воспользоваться политиками из раздела GPO Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment.

Запрет на вход через RDP для локальных пользователей и администратора

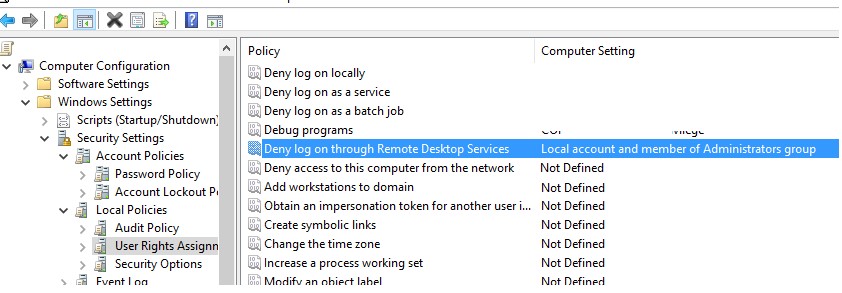

Политика Deny log on through Remote Desktop Services (Запретить вход в систему через службу с удаленного рабочего стола) позволяет указать пользователей и группы, которым явно запрещен удаленный вход на компьютер через RDP. Вы можете запретить RDP доступ к компьютеру для локальных или доменных учетных записей.

По умолчанию RDP доступ в Windows разрешён администраторам и членам локальной группы Remote Desktop Users.Если вы хотите запретить RDP подключения только локальных пользователей (в том числе локальных администраторов), откройте локальной редактор GPO gpedit.msc (если вы хотите применить эти настройка на компьютерах в домене AD, используйте редактор доменных политик – gpmc.msc ). Перейдите в указанную выше секцию GPO и отредактируйте политику Deny log on through Remote Desktop Services.

Добавьте в политику встроенные локальные группу безопасности Local account and member of Administrators group и Local account. Обновите настройки локальных политик с помощью команды: gpupdate /force.

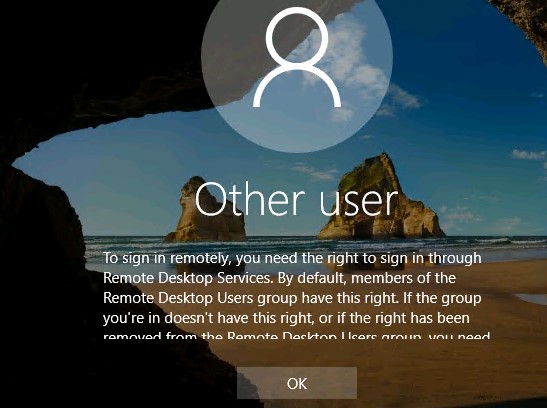

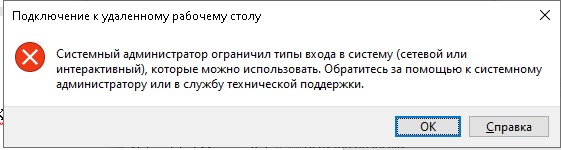

Теперь, если вы попытаетесь подключиться к компьютеру по RDP, появится ошибка:

Запрет сетевого доступа к компьютеру по сети

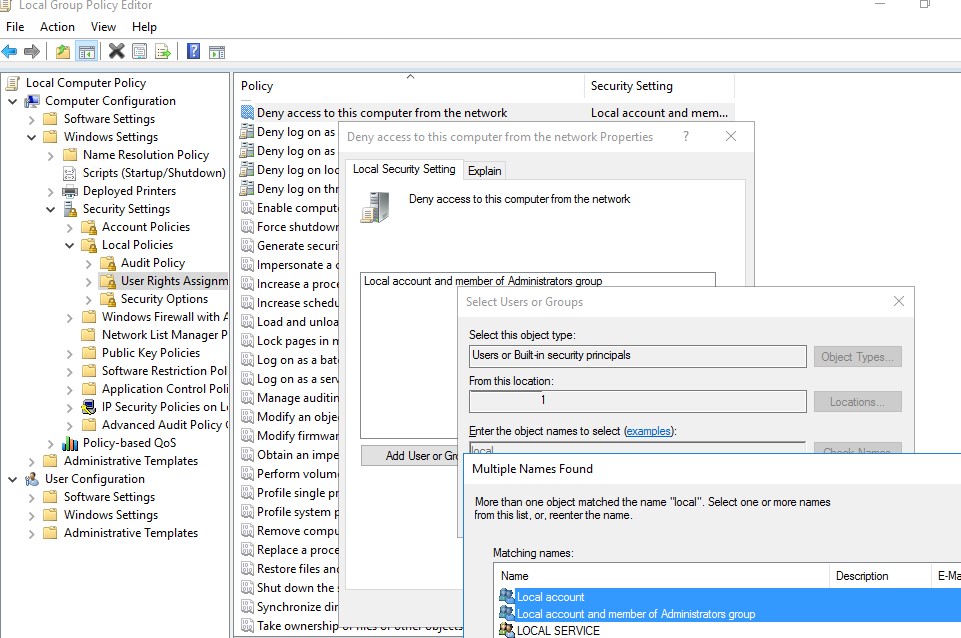

Вы можете запретить сетевой доступ к компьютеру под локальными учетными данными с помощью политики Deny access to this computer from the network (Отказать в доступе к этому компьютеру из сети).

Добавьте в политику Deny access to this computer from the network локальные группы Local account и Local account and member of Administrators group. Также стоит всегда запрещать анонимный доступ и доступ под гостевым аккаунтом.

Для доменной среды рекомендуется с помощью этой политики полностью запретить доступ к рабочим станциям и рядовым серверам домена под учетными записями из групп Domain Admins и Enterprise Administrators. Эти аккаунты должны использоваться только для доступа к контроллерам доменам. Тем самым вы уменьшите риски перехвата хэша административных аккаунтов и эскалации привилегий.

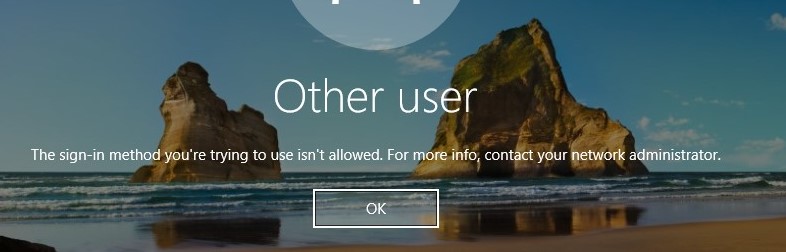

После применения политики вы не сможете удаленно подключиться к этому компьютеру по сети под любой локальной учетной записью. При попытке подключиться к сетевой папке или подключить сетевой диск с этого компьютера под локальной учетной записью, появится ошибка:

Запретить локальный вход в Windows

С помощью политики Deny log on locally (Запретить локальных вход) вы можете запретить и интерактивный вход на компьютер/сервер под локальными учетными записями. Перейдите в секцию GPO User Rights Assignment, отредактируйте политику Deny log on locally. Добавьте в нее нужную локальную группу безопасности.

Будьте особо внимательны с запрещающими политиками. При некорректной настройке, вы можете потерять доступ к компьютерам. В крайнем случае сбросить настройки локальной GPO можно так.

Таким образом, вы можете ограничить доступ под локальными учетными записями на компьютеры и сервера домена, увеличить защищенность корпоративной сети.

Продолжим про безопасность операционных систем – на этот раз «жертвой» станет MS Windows и принцип предоставления минимальных прав для задач системного администрирования.

Сотрудникам, ответственным за определенные серверы и рабочие станции совсем не обязательно выдавать права «администратор домена». Хоть не по злому умыслу, по ошибке, но это может подпортить всем жизнь, а то и стоить чьих-то выходных. Под катом детально разберем принцип предоставления минимальных прав как одну из технологий предоставления минимальных прав.

В качестве примера из практики могу привести грустную историю со счастливым концом. В организации исторически сложилось, что сервер печати находился на контроллере домена. В один прекрасный момент сотруднику отдела IT понадобилось перепрошить принтер, что он и проделал, запустив китайскую утилиту на сервере. Принтер заработал, но вот утилита в процессе перепрошивки перевела время на несколько лет назад. Active directory не очень любит путешественников во времени, и контроллер домена благополучно отправился в «захоронение» (tombstone).

Инцидент добавил седых волос, но второй контроллер домена спас ситуацию: роли FSMO перевели на него, а путешественника во времени повторно сделали контроллером домена. С тех пор в компании права «администратора домена» нужно заслужить.

Для профилактики подобных ситуаций неплохо будет выдавать желающим ровно столько прав, сколько нужно: если нужно администрировать только рабочие станции, достаточно выдать права только на компьютеры пользователей.

Когда компьютеров немного, включить доменную группу безопасности «helpdesk» в локальную группу «администраторы» можно и руками. А вот на большом объеме приходят на помощь групповые политики. Удобных способов два.

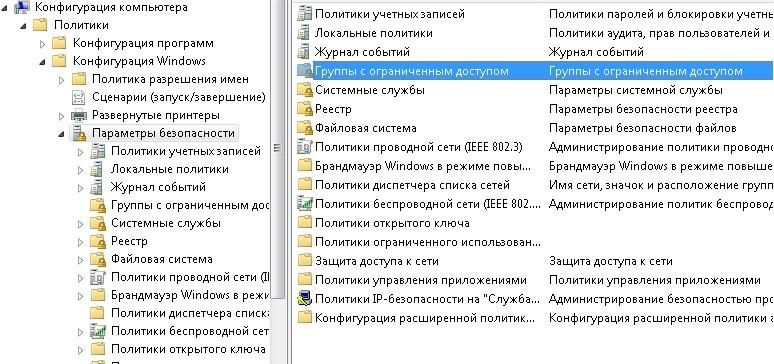

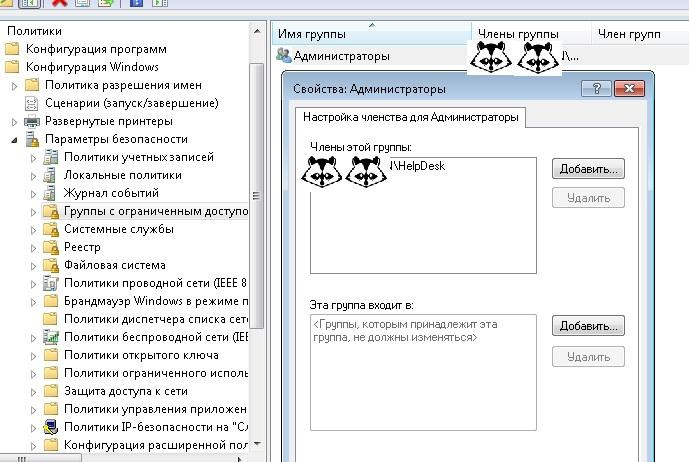

Первый способ: через Группы с ограниченным доступом (Restricted groups), расположенные в групповых политиках по адресу Конфигурация компьютера – Политики – Параметры безопасности.

Расположение политик Restricted groups.

Далее нужно создать группу «Администраторы» и добавить в нее нужную группу. Есть только один нюанс – если сделать именно так, то из локальной группы «Администраторы» исчезнут все, кроме встроенного администратора и самой группы. Даже Domain Admins:

Добавляем группу «Администраторы», в которую добавляем группу helpdesk.

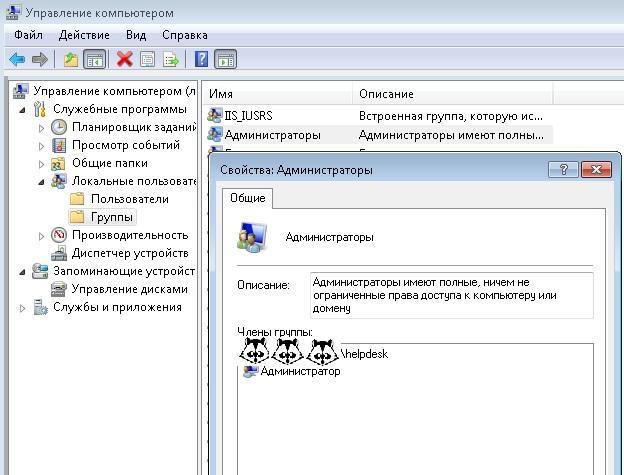

И получаем локальную группу «Администраторы» без Domain admins.

Конечно, эту возможность можно использовать и во благо – зачистить локальные группы от лишних участников. Если же хочется избежать такой зачистки, то можно создать в «Группах ограниченного доступа» доменную группу и ее же назначить входящей в группу «Администраторы»:

При такой настройке локальная группа «Администраторы» не будет зачищена.

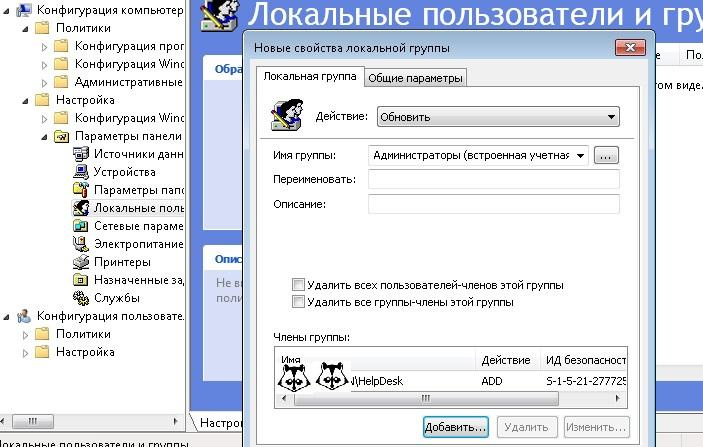

Вторым способом является настройка Предпочтения Групповых Политик (Group Policy Preference, далее – GPP). Искать следует в Конфигурации компьютера – Настройка – Локальные пользователи и группы.

Настройка группы безопасности через GPP.

Как и все настройки в GPP, эта проще в понимании и с более дружелюбным интерфейсом. Но если у вас в инфраструктуре присутствуют не обновленные Windows XP или даже Windows 2000, то остается только первый вариант.

Таким же способом можно дать права и на определенные серверы нужным сотрудникам. Например, дать права группе разработчиков на тестовый стенд.

Конечно, сотрудников отдела IT и системные учетные записи (например, под которыми выполняются задачи резервного копирования) проще сразу включить в группу «Enterprise Admins» и не знать горя.

Но из соображений безопасности лучше так не делать. В Windows существует набор встроенных учетных записей с набором типовых прав. Группы немного различаются для компьютера и для домена, а также ряд сервисов привносит свои группы.

Под спойлером предлагаю ознакомится с набором основных групп безопасности.| Группа | Описание |

| Администраторы | Полные права на систему. |

| Пользователи | Возможность пользоваться без изменения системных параметров и без записи в системные разделы. Фактически пользователь – полноценный хозяин только в папке своего профиля. |

| Операторы архива | Группа, предназначенная для выполнения резервного копирования и восстановления. Участники группы могут завершать работу системы на серверах и переопределять права доступа в целях резервного копирования. |

| Опытные пользователи | Участники этой группы могут администрировать локальные учетные записи и группы (кроме администраторов), создавать сетевые ресурсы и управлять доступом на них, менять NTFS ACL (кроме смены владельца папки). |

| Пользователи удаленного рабочего стола | Членство дает возможность подключаться к компьютеру по RDP |

| Операторы печати | Операторы могут устанавливать и удалять принтеры, изменять их драйвера и настройки, останавливать и чистить очередь печати. |

| Операторы настройки сети | Могут менять настройки сетевых интерфейсов. Это полезная группа на случай если нужно переназначать получение адреса сетевой картой с автоматического на статическое. Мобильные пользователи скажут спасибо, если добавить их в эту группу. |

| Операторы учета | Пользователи в этой группе могут создавать/удалять/редактировать/перемещать учетные записи в Active Directory. Удобно дать эти права для сервиса, автоматически заводящего учетки сотрудников после приема на работу. |

Познакомиться со всеми группами и более полным описанием можно в официальной документации.

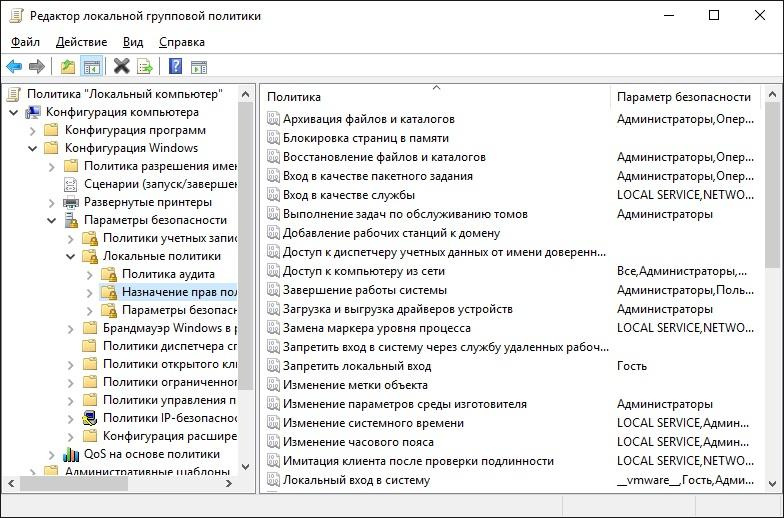

Если стандартных групп не хватает, то Windows позволяет настроить права доступа более тонко. Например, выдать отдельной группе пользователей право менять время или возможность принудительно завершать работу сервера по сети. Для этого существует механизм «назначение прав пользователей». Искать можно в локальной политике безопасности – secpol.msc или в групповой политике по адресу Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Назначение прав пользователя.

Настройка прав доступа через групповые политики.

Использовать эту настройку я рекомендую в крайних случаях, и ее обязательно надо документировать. Помните о том, что когда-нибудь вас кто-то сменит и будет разбираться, почему работает так, а не иначе.

Вообще лучше всегда все документировать. Представьте ситуацию, что вы уволились из организации и вместо вас пришел человек с улицы. Поставьте себя на место этого человека. Если начал дергаться глаз или зашевелились волосы – посвятите время написанию документации. Пожалуйста!

Существует еще один хороший метод ограничения доступа к объектам – делегирование. Про эту технологию на Хабре уже писали, поэтому я лишь добавлю, что с помощью делегирования удобно выдаются права для ввода нового компьютера в домен.

Все эти технологии довольно давно существуют в системах Windows. С появлением Windows 10\2016 появилась еще одна интересная возможность ограничить учетные записи – речь о ней пойдет далее.

Just Enough Administration (JEA) – технология предоставления доступа к командлетам PowerShell. Работает на операционных системах вплоть до Windows 7 при установке Windows Management Framework 5.1 (правда, в самых старых операционных системах поддержка ограничена). Работа производится через так называемые «виртуальные аккаунты» и специально подготовленные файлы конфигурации. Примером использования JEA является выдача ограниченных прав на управление определенными виртуальными машинами – например, для ваших разработчиков.

Подробнее про JEA можно почитать в официальной документации, поэтому разберем конкретный пример предоставления возможности перезапуска виртуальной машины.

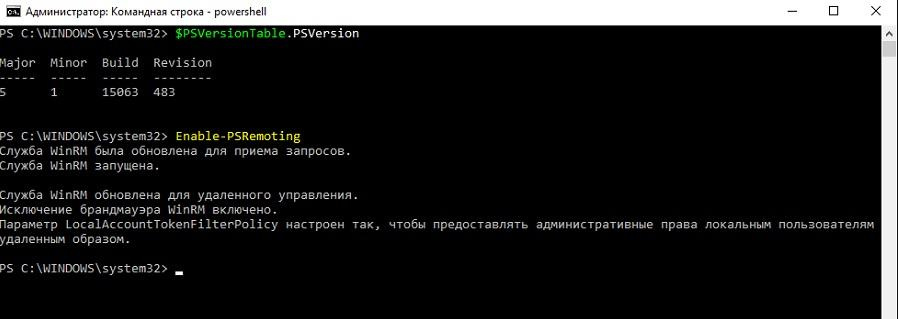

Сначала нам нужно разрешить удаленное подключение к серверу с помощью командлета Enable-PSRemoting, а заодно убедимся, что у нас Windows Management Framework нужной версии при помощи командлета $PSVersionTable.PSVersion.

Проверка версии и разрешение удаленных подключений при помощи PS.

Создадим группу безопасности и специального пользователя:

Теперь создадим нужные для работы конфигурационные файлы и папки. Сначала общие:

А затем создадим конкретный файл конфигурации для нашего оператора виртуальной машины с именем win. Для примера разрешим запуск и остановку виртуальной машины:

Теперь необходимо подготовить файл сессии PowerShell:

Зарегистрируем файл сессии:

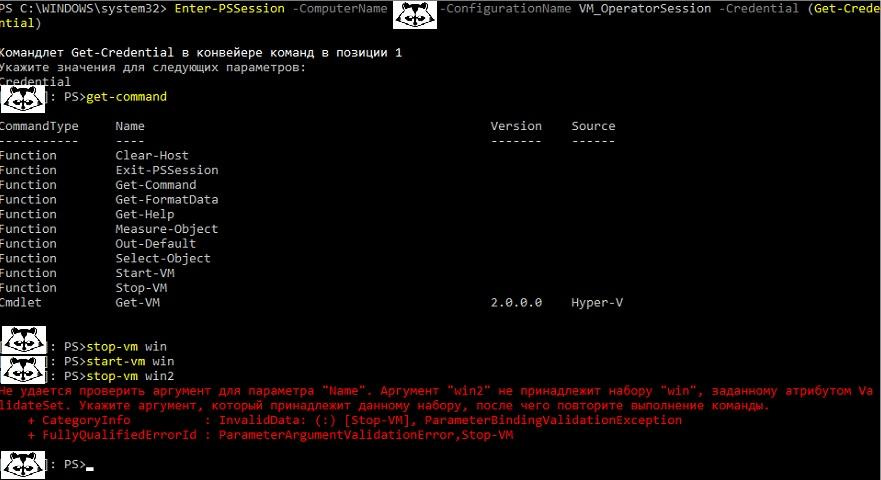

Теперь все готово для проверки. Попробуем подключиться к серверу с учетными данными созданного пользователя командлетом:

Проверим список доступных команд командой get-command и попробуем остановить нашу виртуальную машину win, а затем другую машину win2.

Доступ к серверу ограничен управлением одной виртуальной машиной.

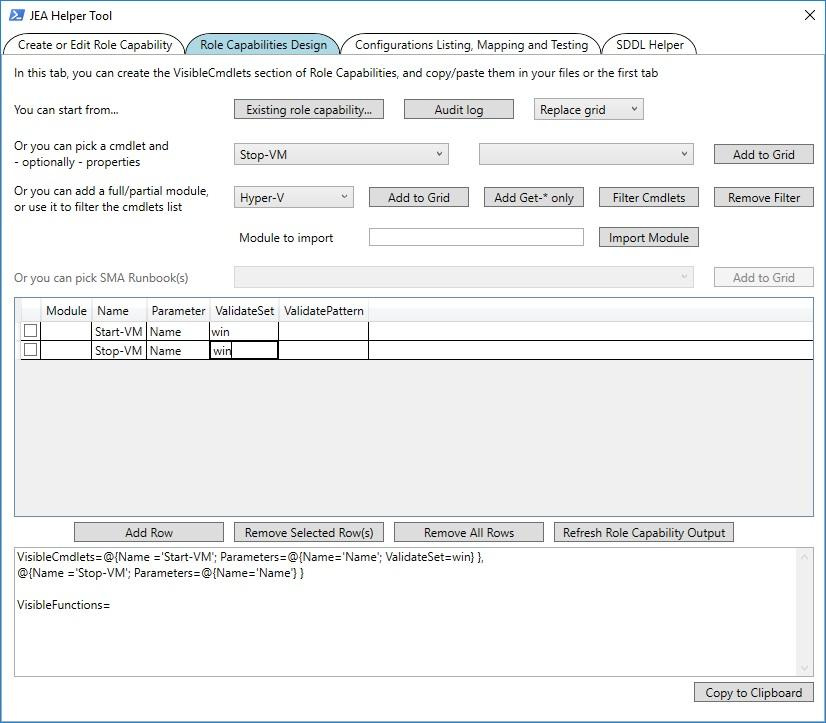

Для облегчения создания файлов конфигурации сообществом была создана утилита под названием JEA Toolkit Helper, где графический интерфейс поможет создать файлы с необходимыми параметрами.

Интерфейс JEA Toolkit Helper.

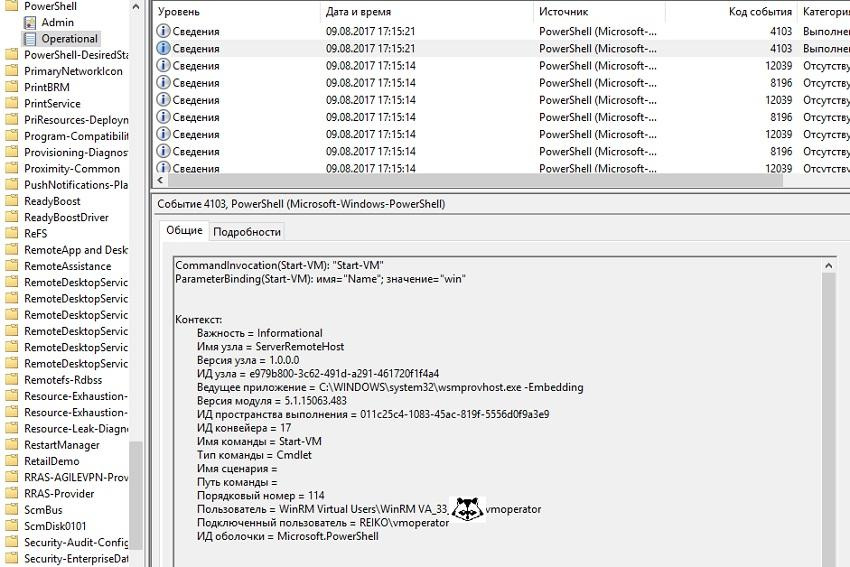

При необходимости есть возможность через групповые политики включить аудит выполнения модулей по адресу Конфигурация компьютера – Административные шаблоны – Windows Powershell – Включить ведение журнала модулей. Тогда в журнале Windows будут отображаться записи о том что, где и когда.

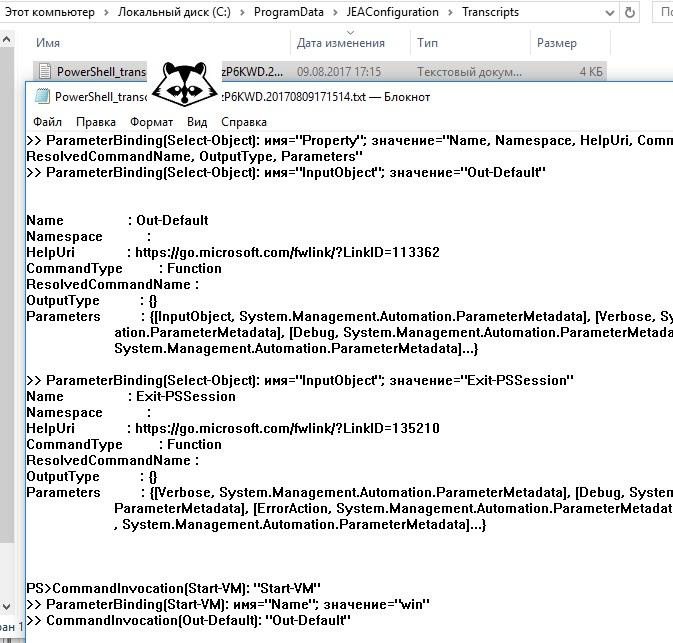

Журнал выполнения PowerShell.

Альтернативой будет включение записи в файл. Также через групповые политики настраивается параметр «Включить транскрипции PowerShell». Путь можно задать как в самой политике (и тогда запись туда будет вестись для всех модулей), так и в файле конфигурации сессии JEA в параметре TranscriptDirectory.

Файловый журнал JEA.

С помощью делегирования, назначения прав и JEA можно добиться отказа от использования учетных записей с администраторскими правами в повседневной работе. В конце-концов, к UAC в Windows ведь тоже привыкли и не отключаем просто потому, что «заткнись, я и так знаю что мне делать со своими файлами!».

Групповая политика Windows – это мощный инструмент для настройки многих аспектов Windows. Большинство настроек, которые она предлагает, нацелены на администраторов ПК, чтобы отслеживать и контролировать стандартные учетные записи. Если вы администрируете ПК в корпоративной среде или несколько учетных записей дома, вам обязательно стоит воспользоваться групповой политикой Windows для контроля использования ПК сотрудниками и членами семьи.

Ниже мы перечислили 8 настроек групповой политики Windows, которые, несомненно, упростят административные задачи.

Примечание. Редактор групповой политики недоступен в стандартной и домашней версиях Windows. Для использования групповой политики у вас должна быть профессиональная или корпоративная версия Windows.

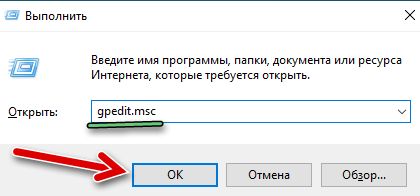

Доступ к редактору групповой политики Windows

Вы должны получить доступ к редактору групповой политики, прежде чем выполнять какие-либо из приведенных ниже настроек. Хотя существует множество способов доступа к редактору групповой политики Windows, но использование диалогового окна «Выполнить» является самым быстрым и работает во всех версиях Windows.

Нажмите клавиши Win + R , чтобы открыть диалоговое окно «Выполнить». Здесь введите gpedit.msc и нажмите Enter или ОК , чтобы открыть редактор групповой политики.

Кроме того, перед доступом к групповой политике убедитесь, что вы вошли в систему под учетной записью администратора. Стандартные учетные записи не имеют доступа к групповой политике.

Отслеживайте вход в аккаунт

С помощью групповой политики вы можете заставить Windows записывать все успешные и неудачные попытки входа на ПК с любой учетной записи. Вы можете использовать такую информацию, чтобы отслеживать, кто входит в систему на ПК и пытался ли кто-то войти в систему или нет.

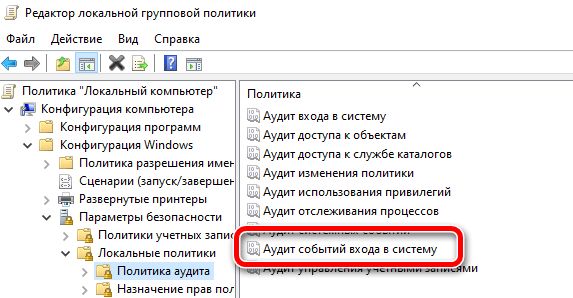

В редакторе групповой политики перейдите в указанное ниже место и дважды щелкните Аудит событий входа в систему.

Конфигурация компьютера → Конфигурация Windows → Параметры безопасности → Локальные политики → Политика аудита

Здесь установите флажки рядом с вариантами Успех и Отказ . Когда вы нажмете ОК , Windows начнет регистрировать входы в систему на ПК.

Для просмотра этих журналов вам потребуется доступ к другому полезному инструменту Windows – Windows Event Viewer. Снова откройте диалоговое окно «Выполнить» и введите в нём eventvwr, чтобы открыть средство просмотра событий Windows.

Здесь разверните «Журналы Windows», а затем выберите в нём опцию «Безопасность». На средней панели вы должны увидеть все недавние события. Пусть вас не смущают все эти события, вам просто нужно найти успешные и неудачные события входа в систему из этого списка.

Успешные события входа в систему имеют идентификатор события: 4624, а неудачные – идентификатор события: 4625. Просто найдите эти идентификаторы событий, чтобы найти логины и увидеть точную дату и время входа.

Двойной щелчок по этим событиям покажет более подробную информацию вместе с точным именем учетной записи пользователя, который вошел в систему.

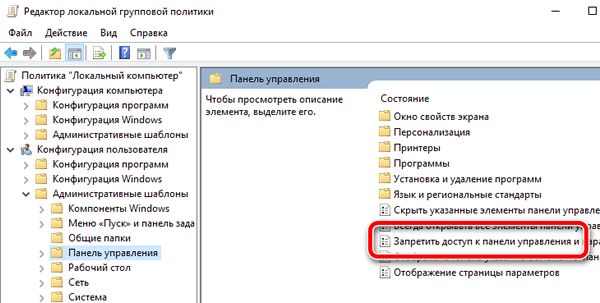

Запретить доступ к Панели управления

Панель управления – это центр всех настроек Windows, как безопасности, так и удобства использования. Однако, эти настройки могут оказаться действительно плохими в неопытных руках. Если компьютер будет использовать начинающий пользователь или вы не хотите, чтобы кто-то вмешивался в конфиденциальные настройки, вам определенно следует запретить доступ к Панели управления.

Для этого перейдите в указанное ниже место в редакторе групповой политики и дважды щелкните Запретить доступ к панели управления.

Конфигурация пользователя → Административные шаблоны → Панель управления

Здесь выберите опцию Включено, чтобы запретить доступ к Панели управления. Теперь опция Панели управления будет удалена из меню «Пуск», и никто не сможет получить к ней доступ из любого места, включая диалоговое окно «Выполнить».

Все параметры в Панели управления также будут скрыты, и доступ к ним любым другим способом покажет ошибку.

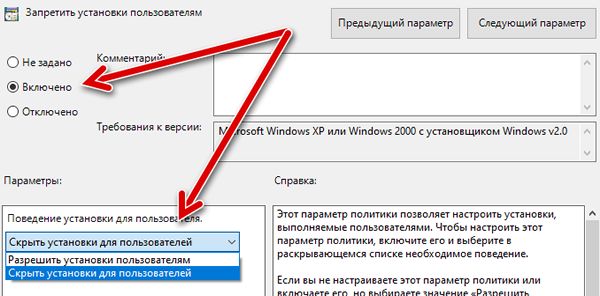

Запретить пользователям устанавливать программы

Очистка компьютера, зараженного вредоносным ПО, может занять некоторое время. Чтобы пользователи не устанавливали зараженное программное обеспечение, вам следует отключить установщик Windows в групповой политике.

Перейдите в указанное ниже место и дважды щелкните Запретить установки пользователям

Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Установщик Windows

Выберите здесь вариант Включено и выберите Скрыть установки для пользователей в раскрывающемся меню на панели «Параметры» ниже.

Теперь пользователи не смогут устанавливать новые программы на ПК. Хотя они по-прежнему смогут загружать или перемещать их в хранилище ПК.

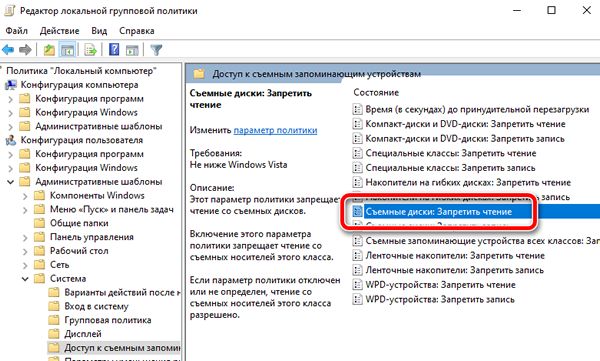

Отключите съемные запоминающие устройства

USB-накопители и другие съемные устройства хранения данных могут быть очень опасными для ПК. Если кто-то случайно (или намеренно) подключит зараженное вирусом запоминающее устройство к компьютеру, оно может заразить весь ваш компьютер и даже вывести его из строя.

Чтобы запретить пользователям использовать съёмные запоминающие устройства, перейдите в указанное ниже место и дважды щелкните Съемные диски: запретить чтение.

Конфигурация пользователя → Административные шаблоны → Система → Доступ к съемным носителям

Включите эту опцию, и компьютер не будет считывать данные любого типа с внешнего запоминающего устройства. Кроме того, под ним есть опция Съемные диски: запретить запись. Вы можете включить её, если не хотите, чтобы кто-либо записывал (сохранял) данные на съёмное устройство хранения.

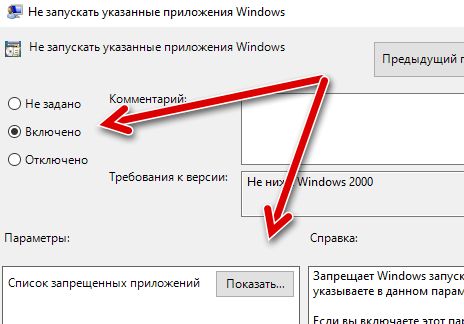

Запретить запуск определенных приложений

Групповая политика также позволяет создать список приложений, чтобы предотвратить их запуск. Он идеально подходит для того, чтобы пользователи не тратили время на известные приложения. Перейдите в указанное ниже место и откройте опцию Не запускать указанные приложения Windows.

Конфигурация пользователя → Административные шаблоны → Система

Включите эту опцию и нажмите кнопку Показать ниже, чтобы начать создание списка приложений, которые вы хотите заблокировать.

Чтобы создать список, вы должны ввести имя исполняемого файла приложения, чтобы иметь возможность заблокировать его; тот, у которого .exe в конце, например, CCleaner.exe, CleanMem.exe или launcher.exe. Лучший способ найти точное имя исполняемого файла приложения – это найти папку приложения в проводнике Windows и скопировать точное имя исполняемого файла (вместе с его расширением .exe).

Введите имя исполняемого файла в список и нажмите ОК , чтобы начать его блокировку.

Под этим параметром групповой политики также есть опция Выполнять только указанные приложения Windows. Если вы хотите отключить все типы приложений, кроме нескольких важных, используйте эту опцию и создайте список приложений, которые вы хотите разрешить. Это отличный вариант, если вы хотите создать действительно строгую рабочую среду.

Отключите командную строку и редактор реестра

Когда Панель управления попадает в «плохие руки» – это плохо, но ещё хуже – если это будут командная строка и редактор реестра. Оба этих инструмента могут легко вывести Windows из строя, особенно редактор реестра, который может повредить Windows без возможности восстановления.

Вы должны отключить и командную строку, и редактор реестра Windows, если вас беспокоит безопасность (и состояние) компьютера.

Переместитесь в указанное ниже место:

Конфигурация пользователя → Административные шаблоны → Система

Здесь включите параметры Запретить использование командной строки и Запретить доступ к средствам редактирования реестра, чтобы пользователи не могли получить доступ к командной строке и редактору реестра.

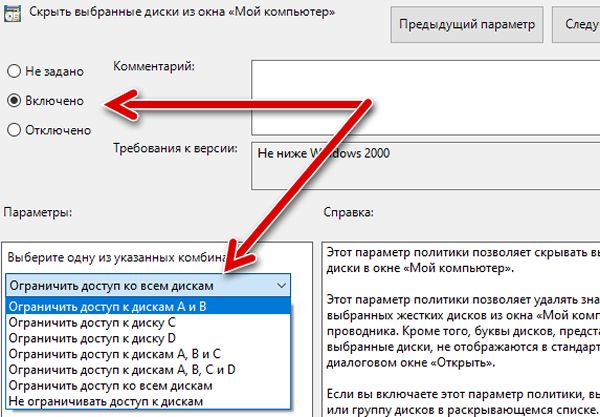

Скрыть диски с разделами

Если на компьютере имеется диск с конфиденциальными данными, вы можете скрыть его из раздела «Этот компьютер», чтобы пользователи не могли его найти. Это хорошая мера, чтобы ввести пользователей в заблуждение, но её не следует использовать как метод защиты данных от посторонних глаз.

Перейдите в указанное ниже место и включите параметр Скрыть выбранные диски из окна «Мой компьютер».

Конфигурация пользователя → Административные шаблоны → Компоненты Windows → Проводник

После включения щелкните раскрывающееся меню на панели «Параметры» и выберите, какие диски вы хотите скрыть.

Диски будут скрыты, когда вы нажмете ОК .

Настройки для меню «Пуск» и панели задач

Групповая политика предлагает множество настроек для меню «Пуск» и панели задач, чтобы настроить их по своему усмотрению. Настройки идеально подходят как администраторам, так и обычным пользователям, которые хотят настроить меню «Пуск» и панель задач Windows.

Перейдите в указанное ниже место в редакторе групповой политики, и вы найдёте все настройки с объяснением того, что они делают.

Конфигурация пользователя → Административные шаблоны → Меню «Пуск» и панель задач

Настройки действительно просты для понимания, поэтому я не думаю, что мне придется объяснять каждую из них. Кроме того, Windows предлагает подробное описание для каждой настройки. Некоторые из вещей, которые вы можете сделать, включают: изменение функции кнопки питания в меню «Пуск», запрет пользователям закреплять программы на панели задач, ограничение возможностей поиска, скрытие области уведомлений, скрытие значка батареи, предотвращение изменений в настройках панели задач и меню «Пуск», запрещение пользователям использовать любые параметры питания (выключение, переход в спящий режим и т.д.), удаление параметра «Выполнить» из меню «Пуск» и множество других настроек.

Пора показать, кто здесь главный

Вышеупомянутые настройки групповой политики должны помочь вам получить контроль над ПК и убедиться, что всё идёт так как надо, когда другие пользователи его используют.

Групповая политика имеет сотни опций для управления различными функциями Windows, и выше приведены лишь некоторые из наиболее полезных. Поэтому вам следует изучить редактор групповой политики и посмотреть, нет ли в нём скрытых жемчужин.

Только убедитесь, что вы создали точку восстановления системы, прежде чем вносить какие-либо изменения.

Какая из этих настроек групповой политики Windows вам нравится? Делитесь с нами в комментариях.

Читайте также: