Ошибка software microsoft windows currentversion run

Обновлено: 02.07.2024

На компьютере с Windows 7 Pro 64-bit установил такие настройки политики безопасности:

Политики ограниченного использования программ

Применять политику ограниченного использования: ко всем файлам программ, кроме библиотек (таких как DLL)

Применять политику ограниченного использования программ для: всех пользователей

При применении политик ограниченного использования программ: игнорировать правила сертификатов

Политики ограниченного использования программ/Уровни безопасности

Уровень безопасности по умолчанию: Запрещено

Политики ограниченного использования программ/Дополнительные правила

Правила для путей

%HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SystemRoot%

Уровень безопасности: Неограниченный

%HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ProgramFilesDir%

Уровень безопасности: Неограниченный

C:\Program Files (x86)

Уровень безопасности: Неограниченный

Значение %HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\ProgramFilesDir% равно C:\Program Files

При этом в журнал пишется:"Доступ к C:\Program Files\7-Zip\7zFM.exe был ограничен администратором с помощью уровня политики ограничения использования программ по умолчанию."

Запуск антивируса прописан в: HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run

Можно сделать так, чтобы антивирус запускался и архиватор из хрома тоже? Те же excel-фалы прекрасно открываются из хрома, а архивы нет.

UPD: Отдельно и антивирус и архиватор запускаются.

Если антивирус поставить в автозагрузку через ярлык в папке Автозагрузка, то он тоже запускается, а через реестр в Wow6432Node - нет. Хотя на 32-разрядной машине с такими же политиками запускается, но там и автозагрузка антивируса прописана не в HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\Windows\CurrentVersion\Run, а в HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Реестр ОС Виндовс – это огромная база данных, содержащая сведения о настройках и параметрах установленного программного обеспечения, предустановках, профилях пользователей, других системных инструментах. Важную роль, связанную с загрузкой операционной системы Виндовс занимает ветка HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run, в которой находится ряд ключевых параметров, отвечающих за автоматическую загрузку в системе тех или иных программных компонентов. Ниже перечислим наиболее часто встречающиеся параметры в данной ветке, а также опишем, за активацию каких программ они отвечают.

Какие параметры могут быть в данной ветке

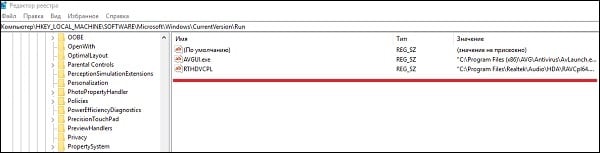

Как известно, в рассматриваемой ветке реестра находится перечень программ, автоматически запускаемых при входе в систему. При этом программы из данной ветке запускаются для учёток всех пользователей, независимо администратор вы или гость.

Столбик с названием «Тип» отвечает за идентификацию типов данных в системном реестре. В рассматриваемой нами ветке мы обычно видим «REG_SZ», означающий обычную строку кодировки «Юникод» любой длины.

Наиболее же часто в рассматриваемой нами ветке встречаются следующие параметры:

Adobe Reader Speed Laucher

Обеспечивает автоматическую активацию и ускоренную загрузку программы Adobe Reader, включая и её обновление.

ATICCC

AvastUI

Запускает популярный антивирус Avast, причём в Диспетчере задач можно увидеть сразу несколько одноимённых процессов.

AVGUI.EXE

Рассматриваемый параметр отвечает за автоматический старт антивируса AVG.

Bitdefender Wallet Agent

Запускает менеджер паролей, обеспечивающий конфиденциальность и безопасный серфинг в сети.

CTFMON.EXE

Контролирует языковую панель и альтернативный пользовательский ввод в ряде систем ОС Виндовс.

Daemon Tools Lite

Выполняет автоматический запуск популярного антивируса «ESET NOD32».

Google Chrome

Данный параметр предназначен не столько для запуска браузера Хром, сколько для проверки обновлений для данного браузера.

Google Update

Отвечает за запуск служебного сервиса от компании Гугл, призванного своевременно обновлять программные продукты от Гугл на ПК пользователя.

Нежелательная программа, закидывающая ПК рекламным софтом, удаляющая без вашего желания программы Яндекса, QIP и Рамблера, а также в ряде случаев модифицирующая ваши поисковые настройки. Нежелательный гость на ПК.

HotKeysCmds

Программа для дополнительной настройки драйверов чипсетов Intel.

Igfxtray

Выводит иконку Intel Graphics на панель задач в системном трее. Активно взаимодействует с графическими чипсетами от Интел.

iTunesHelper

Программа, которая отслеживает подключение к вашему ПК с iPhone/iPod. Если подключение будет обнаружено, будет автоматически запущена iTunes.

QuickTime Task

Модуль мультимедийного проигрывателя, способного воспроизводить различные типы видео. Поскольку в большинстве случаев видеофайлы системно привязываются к тому или иному плееру, в автоматическом запуске указанного модуля обычно нет необходимости.

RtHDVCpl.exe

Отвечает за загрузку диспетчера Realtek HD – дополнительного программного инструмента для гибкой настройки звука под звуковые карты Realtek.

Skype

Отвечает за автоматический старт популярной программы «Скайп», позволяющей осуществлять текстовую, голосовую и видеосвязь.

SkyDrive

Обеспечивает запуск служебной программы облачного хранилища SkyDrive, и подключение к последнему.

uTorrent

Обеспечивает автоматический запуск популярного торрент-клиента «uTorrent», работающего в фоне.

Wmagent.exe

Агент системы WebMoney, служит для вывода различных уведомлений (к примеру, о получении перевода) в данной платёжной системе.

Заключение

Выше мы разобрали ряд часто встречающихся параметров ветки HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run. Разумеется, данный список далеко не полон, существуют ещё множество программ, автостарт который осуществляется с помощью функционала указанной ветки. Местоположение программ, находящихся в данной ветке, часто зависит от настроек пользователя и особенностей ПК, при этом большинство из указанных параметров в автозагрузке можно легко удалить без какого-либо вреда для пользовательской системы.

Несмотря на то, что сегодня можно скачать массу оптимизаторов, позволяющих убрать программы из автозапуска, а последние версии Windows и вовсе содержат инструменты для управления этим параметром, использование редактора реестра не утрачивает актуальность.

Дело в том, что от большинства вредоносного ПО просто невозможно избавиться другим путём, ведь после удаления оно начнёт снова устанавливается при следующей загрузке. Однако, удаление определённых файлов из реестра позволит раз и навсегда решить проблему.

Где найти разделы реестра, отвечающие за автозагрузку?

« Выполнить » ( R+Win ) – regedit – клавиша Enter. Таким образом вы попадаете в редактор реестра.

Нас интересует папка Run , расположенная в левой части окна. У новичков может уйти достаточно много времени на её поиск, ведь они не знают, что она расположена по одному из следующих путей:

• HKEY_LOCAL_MACHINE – Software – Microsoft – Windows – CurrentVersion - Run

• HKEY_CURRENT_USER - Software – Microsoft –Windows – CurrentVersion – Run

Отмечу, что элементы автозагрузки находятся и в других разделах, но я бы не советовал рядовым пользователям отправляться туда, чтобы не нарушить работу системы.

Попав в нужную папку, вы увидите список файлов. Их имена, как правило, совпадают с названиями программ, загрузка которых и будет происходить при запуске системы. Если ваш компьютер был заражён вредоносным ПО, то здесь вы обнаружите массу названий, состоящих из букв и цифр, расположенных в случайном порядке. Убирайте их все без раздумий, даже если они представляются системными файлами.

Какие программы лучше не трогать?

Ни в коем случае не удаляйте из автозагрузки драйверы, особенно те, которые обеспечивают корректную работу графических процессоров. Это позволит избежать возникновения существенных сбоев и сэкономить время, которые вы бы потратили на возвращение упомянутого ПО в автозапуск.

Есть «хитрые» программы, которые мониторят наличие себя в реестре и добавляются снова в случае удаления. Советую перейти в настройки этого ПО и отключить подобную возможность. Стоит отметить, что аналогичную тактику, чаще всего, используют всякие назойливые бесполезные программы, появившиеся на вашем ПК лишь потому, что вы забыли убрать несколько «галочек» при установке.

В данной статье описано, как разделы реестра Run, RunOnce, RunServices, RunServicesOnce и RunOnce\Setup связаны друг с другом и с папкой «Автозагрузка». Также в статье описывается порядок загрузки данных разделов.

Сведения, содержащиеся в этой статье, являются дополнением к следующей статье базы знаний Майкрософт:

137367 Назначение разделов «Run» системного реестра WindowsСм. в данной статье подробные сведения о каждом из этих разделов.

Дополнительная информация

В операционных системах Microsoft Windows 95, Windows 98 и Windows Millennium Edition (Me), в которых поддерживаются все разделы, данные разделы загружаются в следующем порядке:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnceЗа исключением раздела HKEY_LOCAL_MACHINE\. \RunOnce, все разделы и записи в них загружаются асинхронно. Таким образом, все записи в разделах RunServices и RunServicesOnce могут выполняться одновременно.

Записи раздела HKEY_LOCAL_MACHINE\. \RunOnce загружаются синхронно, в неопределенном порядке.

Поскольку раздел HKEY_LOCAL_MACHINE\. \RunOnce загружается синхронно, все его записи должны быть загружены до того, как загрузятся записи разделов HKEY_LOCAL_MACHINE\. \Run, HKEY_CURRENT_USER\. \Run, HKEY_CURRENT_USER\. \RunOnce и папки «Автозагрузка».

Разделы RunServicesOnce и RunServices загружаются до входа пользователя в систему Windows 95, Windows 98 или Windows Me. Поскольку эти два раздела запускаются неодновременно с диалоговым окном входа в систему, их запуск может продолжаться и после входа пользователя. Однако, поскольку раздел HKEY_LOCAL_MACHINE\. \RunOnce должен загружаться синхронно, его записи не начнут загружаться, пока не закончится загрузка разделов RunServicesOnce и RunServices.

Так как конфигурация системы может быть различной (например, компьютер может быть сконфигурирован на автоматический вход в систему), следует иметь в виду, что загрузка приложения, которое зависит от других приложений, выполняющихся по завершении загрузки данных разделов, начнется только после полной загрузки этих приложений. В остальном же приведенное выше описание относится также к Microsoft Windows NT 4.0, Windows 2000 и Windows XP.

Система Windows NT 3.51 не поддерживает разделы RunOnce.

При запуске Windows 2000 и Windows XP в безопасном режиме разделы RunOnce игнорируются.

Ссылки

Дополнительные сведения о разделе реестра RunOnceEx см. в следующей статье базы знаний Майкрософт:

232487 Описание раздела реестра RunOnceEx (эта ссылка может указывать на содержимое полностью или частично на английском языке)Дополнительные сведения см. также в следующей статье базы знаний Майкрософт:

Всем привет. Я продолжаю рассказывать вам о том, какие опасности могут скрываться буквально под ближайшей ссылкой в гугле, и сегодня я поведаю о том, что нужно предпринять, если у вас возникают подозрения на заражение вашего компьютера какой-либо заразой. К сожалению, у меня одолжили блок питания моего ноутбука под Windows 7, потому скрины я представлю с Windows XP — но это некритично, ситуация схожая. Некоторые моменты могут не работать под Windows 8, и, быть может, я исправлю это недоразумение, описав её безопасность в одном из своих будущих блогов. Сам я ей не пользуюсь, но ради того, чтобы поделиться знаниями, я, возможно, поставлю её под виртуальной машиной. Прошу отписаться в комментариях, насколько это нужно.

Прежде чем я начну повествование, я дам ссылки на прошлые посты серии блогов о безопасности:

Блог первый, посвящённый возможным сценариям заражения вследствие неосторожности или незнания. Ориентирован на новичков.

Блог второй, о типах вредоносного ПО.

Итак, бывают ситуации, когда в мучениях от долгой загрузки Windows вы лезете в системный конфигуратор дабы посмотреть список программ, стартуемых при загрузке самой Windows. Так, «Пуск», «Выполнить. », msconfig , «Автозагрузка»… Это мне нужно, пусть загружается само, это тоже, это можно убрать… И тут мы видим это:

Непонятный exe'шник, непонятно откуда взявшийся и непонятно что делающий. Хотя в данном случае он ручной, пусть побудет тут для примера. ;)

И тут я сделаю небольшое отступление. С чего я решил, что это вредоносный файл, спросите вы? Дело в том, что это мой компьютер и я им управляю. Я говорю ему, что необходимо делать, а чего он делать не должен. И неизвестные процессы мне так или иначе не нужны. Вы — хозяин своей системы. Если вы не уверены в том, что это за процесс — посмотрите, к чему он относится.

Для примера возьмём со скрина выше файл igfxtray, расположенный в системном каталоге — Google подскажет, что это процесс драйвера Intel'овских интегрированных графических карт. Значит, ему можно доверять. А если мы погуглим, например, файл rundl132.exe, то узнаем, что это ПО класса MalWare. Обратите внимание на название: оно написано так, что его легко спутать по написанию с оригинальным системным файлом rundll32.exe, если бегло просматривать список процессов.

Ещё один пример, с системным файлом explorer.exe и фальшивкой, expl0rer.exe.

В Windows 7 в диспетчере задач есть полезная функция, отображение пути к образу исполняемой программы. Рекомендую воспользоваться, она очень полезна — например, в таких ситуациях:

Какой из процессов фальшивый? Оба имеют оригинальное название системного файла, оба занимают около 12-13 мегабайт и оба одновременно могут быть подлинными. Любопытствующим отвечу, что второй — фейк. Я сделал его для экспериментов и скринов — а если бы вместо него был бы вредоносный, как бы вы его различили? :)

Итак, вернёмся к тому странному файлу, что мы нашли в автозагрузке. Снимаем галку напротив него, идём в папку с файлом, сносим его и успокаиваемся? Как бы не так. Хорошо, если он вообще позволит себя удалить, будучи не запущенным и ничем не занятым. А что, если нет? И что, если антивирус спокойно дрыхнет себе в трее? Давайте разбираться. Первым делом обновим антивирусные базы (при условии, если вообще есть для чего их обновлять — если нет, можете скачать CureIt — это, по сути, одноразовая версия Dr.Web). Что, даже если натравить антивирус на этот файл, то он ничего не находит? В такой ситуации главное — не паниковать. Для начала отправьте подозрительный файл разработчику вашего антивируса (в самой программе должна быть эта функция), можете дождаться ответа. Но это может затянуться на длительное время. Пусть пока изучают, а мы попытаемся снести хулигана своими руками. Направляемся в диспетчер задач и отыскиваем там незванного гостя на вкладке процессов:

Нашли? Выделяйте наглеца и смело жмите на кнопку «завершить процесс».

Однако может случиться так, что через несколько секунд процесс запустится заново. И тут уж хоть затыкайте кнопку завершения процесса в диспетчере задач. Это означает, что работа основного процесса контролируется дополнительным — или вовсе службой. Кстати, иногда может помочь программа UnLocker — она выгружает процессы, которые препятствуют удалению того или иного файла, а если не получается — то попробует удалить его при перезагрузке Windows.

Если вы помните из прошлых постов серии понятие «руткит», то, возможно, вы уже задаётесь вопросом о эффекте его использования. Напомню, что руткит — это ПО для сокрытия в системе какого-либо процесса (-ов), файлов или элементов реестра. Так вот, если в системе активен так же руткит, привязанный к тому или иному паразиту, то процесса этого самого паразита в списке процессов и не будет. Опытный хакер/кракер/программист может в коде самой программы использовать хитрости для скрытия её процесса, не прибегая к помощи руткитов. Можно сказать, такая программа будет сама себя прятать. :) Так вот, скрыть процесс из диспетчера задач без руткита или буткита можно как минимум тремя способами (по крайней мере, столько знает ваш покорный слуга), и их эффективность, в общем-то, зависит от некоторых обстоятельств. Например, первый способ, довольно простой — организовать запуск программы от имени администратора. Ключевой момент заключается в том, что пользователь, не обладающий правами администратора, не сможет увидеть такой процесс в диспетчере задач. Эффективность стремится к нулю в домашних условиях, где пользователь обычно сидит под администраторской учётной записью (исключение — Linux, где сидеть под root'ом — дурной тон, но об этом в другой раз). Способ второй, самый распространённый, но требующий определённых знаний — использование WinAPI (Windows Application Programming Interface, интерфейс программирования приложений), а точнее, перехват его функций. Работа с API ОС Windows рассматривается при изучении, наверное, любого языка программирования, но уверенно работать с такими функциями может только опытный программист. Ну и третий способ — использовать системный процесс svchost.exe в качестве т.н. хост-процесса, то есть, управляющего. Сам по себе этот исполняемый файл необходим Windows для запуска и работы процессов из динамических библиотек (все, наверное, видели dll-файлы?). Третий способ может оказаться неэффективным в случае, если зараза сильно потребляет ресурсы компьютера — многие вирусы раскрываются именно из-за подозрений на процесс svchost.exe, постоянно жрущий слишком много памяти и нагружающий процессор до 50-70, а иногда и под 100 процентов.

svchost курильщика. Только гляньте на наглеца. Это явно ненормальное поведение для системного процесса. Будем избавляться.

При этом может использоваться подлинный svchost.exe, а может и поддельный (как уже описывалось выше на примере других системных файлов). Очень важный момент: svchost никогда и ни при каких условиях не запускается от имени обычного пользователя — за исключением вредоносной подделки.

svchost здорового человека компьютера. Вернее, Windows'а.

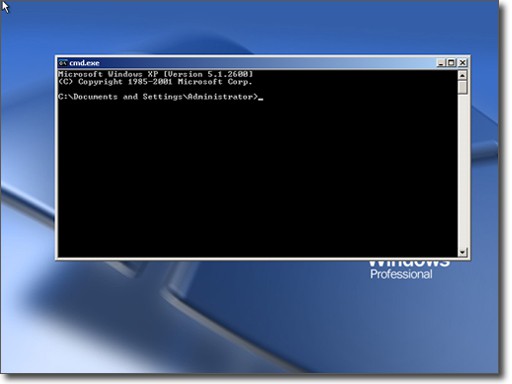

Итак, если зараза не использует для максировки системные процессы, первым делом нам нужно убрать её из списка автозагрузки. Это можно сделать при помощи системной утилиты msconfig, но мы пойдём другим путём — правкой реестра. Вызывается он через диалог «Выполнить» (Run), который можно найти в меню «Пуск» или же запустить сочетанием клавиш Windows и R. В появившемся окне вводим regedit и жмём Ok или Enter:

Правка реестра — занятие рискованное, если вы не будете соблюдать осторожность при работе с ним. Автор не несёт ответственности за удаление или модификацию ключей реестра, необходимых для нормальной работы Windows.

В реестре за автозагрузку отвечают несколько веток:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run — автозапуск для всех пользователей

HKEY_CURRENT_USER\SOFTWARE\Microsoft\CurrentVersion\Run — автозапуск для текущего пользователя

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce — разовый автозапуск, распространяется на всех пользователей. После перового выполнения автоматического старта этот ключ самостоятельно удаляется из реестра.

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce — аналогично для текущего пользователя.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx — разовый автозапуск программ, распространяется на всех пользователей. Отличие ветки RunOnce от RunOnceEx в том, что из первой ветки ключи удаляются автоматически сразу после запуска приложения из этого ключа, а во втором случае — после того, как выполнение программы будет завершено.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices — службы, запускаемые при старте Windows.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServicesOnce — сервисы для разовой загрузки.

Это основное. Дополнительно автозагрузка контролируется ветками

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot

Первая ветвь содержит параметры загрузки дополнительных драйверов, служб и библиотек. Загрузка эта может выполняться, по сути, на любом этапе загрузки ОС. Вторая отвечает за старт драйверов, служб и библиотек в безопасном режиме.

Если вы нашли в этих ветках что-то подозрительное — можете спокойно это оттуда удалять без последствий для самой Windows. Исключение составляют, пожалуй, две последние ветки, куда без определённых знаний лучше не соваться.

Реестр и ключи автозагрузки позволят так же определить расположение заразы. Обычно это системные папки вроде \Windows

\Windows\system32

\WINDOWS\Temp

подпапки \Users\<USER>\AppData\ (для Windows Vista/7/8)

\Documents and Settings\<USER>\Application Data (для Windows XP)

\Documents and Settings\<USER>\Local Settings (опять же, XP)

\Documents and Settings\<USER>\Local Settings\Temp (снова XP)

Иногда встречаются в \RECYCLER , это папка «Корзины», но чаще она используется вредителями, использующими файл autorun.inf.

Открываете вы msconfig и отправляетесь на вкладку автозагрузки, или заходите в реестр, направляетесь в HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run , и видите там это:

Windows Explorer в ветке обычной автозагрузки реестра? Он же в автозагрузке msconfig? Сносите его оттуда нафиг. Настоящему explorer.exe не требуется использование автозагрузки, он загружается при старте Windows без этого ключа (о том, откуда он запускается, чуть ниже). К тому же оригинальный Windows Explorer располагается не в C:\Windows\System32, а просто в папке Windows.

Запомните, где располагаются основные системные файлы. Если сомневаетесь — погуглите, саппорт-портал Microsoft и Википедия содержат ответы на множество ваших вопросов. К тому же в интернете есть множество других технических ресурсов.

Ещё один нюанс, связанный с реестром. Взгляните на следующий скрин:

Это кусок списка ключей реестра, расположенного в ветке HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon . Эта же ветка есть и в разделе HKEY_LOCAL_MACHINE. Я не зря выделил ключ Shell, который в данном случае принимает значение Explorer.exe: читатель уже может догадаться (или уже знает :) ), что этот параметр отвечает за оболочку, которая будет использоваться при старте Windows. Настоятельно не рекомендую экспериментировать с этим параметром — дабы удовлетворить ваше любопытство, я сделаю это сам и покажу вам результат, к которому приводят его изменения.

Например, заменим значение этого пункта на cmd.exe:

Это изменение приведёт к тому, что при следующем входе в систему меня будет ждать не обычный графический режим Windows с его «Проводником» explorer.exe, а обычный запуск коммандной строки cmd.exe:

Никаких иконок на рабочем столе, никакой панели задач — потому что вместо explorer.exe мы попросили Windows загрузить cmd.exe. Картинка кликабельна.

И вот, что произойдёт при попытке воткнуть на место shell (оболочки) программу, которая вообще таковой не является (я прописал в соответствующий ключ обычный «Блокнот», то есть notepad.exe):

Тоже самое, никакой панели и иконок, только блокнот. Кликабельно.

К чему это я… А к тому, что на место оригинального «Проводника» Windows туда можно воткнуть модифицированный. Или вовсе не проводник, а, например, приложение-винлокер. Или рекламный баннер. Да вообще, что угодно. В случае, если у вас запускается нечто, отличное от стандартного «Проводника» и не даёт совершить никаких действий, загрузите какой-нибудь LiveCD (я настоятельно рекомендую Hiren's Boot CD) и проверьте эти ключи оттуда — если вместо Explorer.exe там стоит что-то другое или путь к фальшивому explorer.exe — смело можете жать двойным щелчком мыши по этому параметру и вместо того, что там написано, писать простое «explorer.exe», без кавычек. Не забывайте, что этот параметр есть как в HKEY_CURRENT_USER, так и в HKEY_LOCAL_MACHINE, причём второй вариант наиболее распространён в силу своей эффективности. Что до LiveCD, то загрузившись из него, вы можете скачать антивирус и просканировать свои файлы. Упомянутый мной Hiren's BCD содержит некоторые антивирусы в своём составе, однако базы там могут быть не самые свежие.

Иногда для диагностики и поиска заразы может потребоваться так называемый «Диагностический запуск». Активировать его можно при помощи того же msconfig 'а:

за неимением русской версии Windows этот скрин пришлось гуглить, чтобы было понятно, о чём речь.

Если и в таком режиме ОС не загружается должным образом, то поражены системные файлы, необходимые для базовой загрузки Windows.

Раньше я часто слышал от коллег, что в некоторых случаях может помочь восстановление системы, однако сам я не пробовал данный метод. Если кому помогало, прошу расписать в комментариях, в каком случае и как вас спасла данная функция Windows.

Читайте также: