Отключить брандмауэр windows server 2008

Обновлено: 03.07.2024

Насколько я могу судить по собственному опыту, системы Windows Server 2008 R2 и Windows Server 2008 — это первые версии Windows Server, обеспечивающие успешную работу сервера в корпоративной среде при включенном межсетевом экране. Ключевую роль в этом процессе играет оснастка Firewall with Advanced Security консоли Microsoft Management Console (MMC)

В наши дни модель безопасности целиком строится на концепции уровней безопасности. Если средства защиты вашей сети окажутся скомпрометированными, уровни безопасности могут, по меньшей мере, ограничить фронт атаки злоумышленников или ослабить удар. .

Профили брандмауэров

Пользователи системы Server 2008 R2 могут применять три различных профиля Windows Firewall. В каждый момент активным может быть только один из них.

- Профиль домена (Domain profile). Этот профиль активен в ситуации, когда сервер подключен к домену Active Directory (AD) по внутренней сети. Как правило, в активном состоянии бывает именно этот профиль, поскольку серверы по большей части являются членами домена AD.

- Частный профиль (Private profile). Этот профиль активен, когда сервер является членом рабочей группы. Для данного профиля специалисты Microsoft рекомендуют использовать настройки с более строгими ограничениями, чем для профиля домена.

- Общий профиль (Public profile). Этот профиль активен, когда сервер подключен к домену AD через общедоступную сеть. Microsoft рекомендует применять для него настройки с самыми строгими ограничениями.

Открыв оснастку Firewall with Advanced Security, вы можете увидеть, какой профиль брандмауэра активен в данный момент. Хотя специалисты Microsoft указывают на возможность применения различных настроек безопасности в зависимости от параметров профиля сетевого экрана, я обычно настраиваю брандмауэр так, как если бы внешнего сетевого экрана не было вовсе. При таких настройках, если какие-либо порты на внешних брандмауэрах случайно останутся открытыми, трафик будет заблокирован экраном Windows Firewall в Server 2008. Как и в предыдущих версиях продукта Windows Firewall, в версии Server 2008 R2 все входящие соединения блокируются, а все исходящие от сервера по умолчанию беспрепятственно функционируют (если только в данный момент не действует правило Deny).

В организации, где я работаю, используются описанные выше параметры, так что конфигурация наших брандмауэров напоминает среду общих профилей. Создавая некое правило, мы активируем его для всех трех профилей. Используя единообразную для всех трех доменных профилей конфигурацию сетевых экранов, мы устраняем угрозу возможного и нежелательного открытия портов в случае изменения профиля брандмауэра Windows Firewall.

IPsec и изоляция доменов

Не отключайте брандмауэр

Я рекомендую при первоначальной установке системы Server 2008 R2 не отключать брандмауэр. В наши дни почти все приложения достаточно «интеллектуальны», чтобы автоматически открывать нужный порт в сетевом экране в процессе установки (что снимает необходимость вручную открывать на сервере порты для приема запросов интернет-клиентов). Одно из оснований не отключать брандмауэр в ходе установки состоит в том, чтобы обеспечить защиту операционной системы до того, как вы получите возможность применить новейшие обновления.

Брандмауэр интегрирован с ролями и средствами диспетчера Server Manager. Когда на сервере добавляется роль или функция, брандмауэр автоматически открывает соответствующие порты для приема интернет-запросов. Система управления базами данных SQL Server по умолчанию использует порт TCP 1433. Поэтому администратор должен вручную создать правило для приема запросов, санкционирующее трафик для SQL Server через порт TCP 1433. Альтернативное решение — изменить настройки по умолчанию.

Создание правил для обработки входящего трафика

Если вы не будете отключать брандмауэр, вам, скорее всего, придется в тот или иной момент вручную создавать правило для приема запросов. Существует немало правил, созданных (но отключенных по умолчанию) для большого числа популярных приложений Windows.

Перед тем как приступать к созданию правила, удостоверьтесь, что правило, санкционирующее обработку интересующего вас трафика, пока не составлено. Если такое правило уже существует, вы можете просто активировать его и, возможно, изменить заданную по умолчанию область применения. Если же найти подходящее правило не удается, вы всегда можете создать его, что называется, с чистого листа.

В меню Start выберите пункт Administrative Tools, а затем щелкните на элементе Windows Firewall with Advanced Security. На экране появится окно оснастки Firewall with Advanced Security. Я покажу на примере, как создать правило, санкционирующее входящий трафик SQL Server через порт TCP 1433 с интерфейсного сервера Microsoft Office SharePoint Server.

Правой кнопкой мыши щелкните на пункте Inbound Rules и выберите элемент New Rule. Как показано на экране 1, в качестве типа правила (rule type) можно указать Program, Port, Predefined или Custom. Я обычно выбираю тип Custom, поскольку в этом случае система предлагает ввести область применения правила. Для продолжения нажмите кнопку Next.

.jpg) |

| Экран 1. Выбор типа для нового правила обработки входящего трафика |

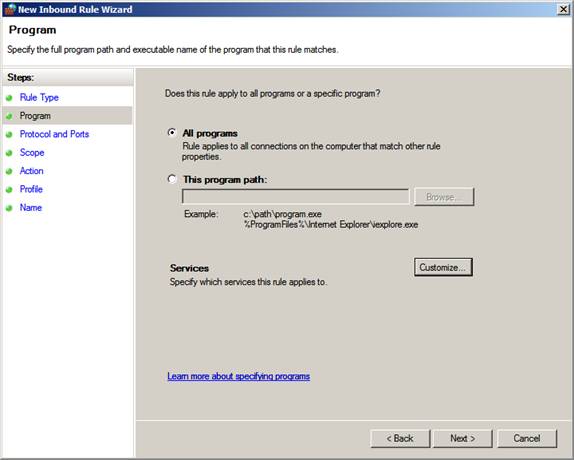

В открывшемся диалоговом окне, показанном на экране 2, можно указать программы или службы, к которым будет применяться правило. В нашем примере я выбрал пункт All programs, так что трафик будет управляться в зависимости от номера порта.

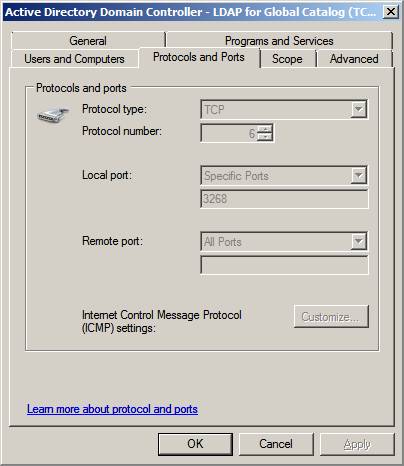

Затем, как видно на экране 3, я в качестве протокола указал TCP, а в раскрывающемся меню Local port выбрал пункт Specific Ports и указал порт 1433, по умолчанию применяющийся при работе с SQL Server. Поскольку удаленные порты относятся к категории динамических, я выбрал пункт All Ports.

В диалоговом окне Scope, показанном на экране 4, я в качестве локального IP-адреса указал 192.168.1.11, а в качестве удаленного IP-адреса — 192.168.1.10 (это IP-адрес интерфейсного сервера SharePoint нашей организации). Я настоятельно рекомендую указывать диапазон для каждого правила — на тот случай, если данный сервер вдруг окажется открытым для доступа из нежелательных подсетей.

.jpg) |

| Экран 4. Определение локального и удаленного IP-адресов в области применения нового правила обработки входящего трафика |

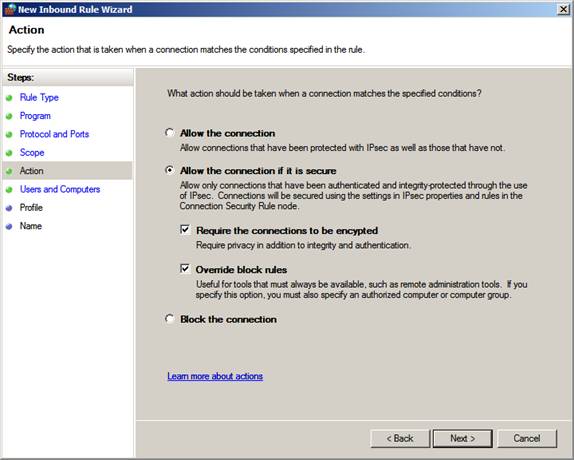

В диалоговом окне Action на экране 5 я выбрал пункт Allow the connection, так как хотел разрешить входящий трафик для системы SQL Server. Можно использовать и другие настройки: разрешить трафик только в том случае, если данные зашифрованы и защищены средствами Ipsec, или вообще заблокировать соединение. Далее требуется указать профиль (профили), для которого будет применяться данное правило. Как показано на экране 6, я выбрал все профили (оптимальный метод). Затем я подобрал для правила описательное имя, указал разрешенную службу, область и порты, как показано на экране 7. И завершаем процесс создания нового правила для обработки входящего трафика нажатием кнопки Finish.

.jpg) |

| Экран 5. Указание действий, которые необходимо предпринять, если при соединении выполняется условие, заданное в новом правиле обработки входящего трафика |

.jpg) |

| Экран 6. Назначение профилей, к которым будет применяться новое правило обработки входящего трафика |

.jpg) |

| Экран 7. Именование нового правила обработки входящего трафика |

Создание правил для обработки исходящего трафика

Во всех трех профилях брандмауэра (то есть в доменном, открытом и частном) входящий трафик по умолчанию блокируется, а исходящий пропускается. Если воспользоваться настройками по умолчанию, вам не придется открывать порты для исходящего трафика. Можете прибегнуть к другому способу: заблокировать исходящий трафик (но тогда вам придется открыть порты, необходимые для пропускания исходящих данных).

Создание правил для обработки исходящего трафика аналогично созданию правил для входящего; разница лишь в том, что трафик идет в противоположном направлении. Если на сервер попал вирус, который пытается атаковать другие компьютеры через те или иные порты, вы можете заблокировать исходящий трафик через эти порты с помощью оснастки Firewall with Advanced Security.

Управление параметрами брандмауэра

Диагностика

Если при попытке подключиться к серверу у вас возникают трудности, попробуйте активировать процедуру регистрации; это позволит получить информацию о том, блокируются ли нужные вам порты. По умолчанию функция входа в систему через брандмауэр отключена. Для ее включения следует правой кнопкой мыши щелкнуть на оснастке Windows Firewall with Advanced Security и в открывшемся меню выбрать пункт Properties. Теперь в разделе Logging перейдите на вкладку Active Profile (Domain, Private, or Public) и выберите пункт Customize.

По умолчанию журнал регистрации брандмауэра располагается по адресу C:\Windows\system32\Log Files\Firewall\pfirewall.log. Выясняя причины неполадок в функционировании средств подключения, я, как правило, регистрирую только потерянные пакеты, как показано на экране 8; иначе журналы могут заполниться массой ненужных сведений об успешных соединениях. Откройте журнал в редакторе Notepad и выясните, происходит ли потеря пакетов при прохождении брандмауэра.

.jpg) |

| Экран 8. Активация журнала брандмауэра для доменного профиля |

Еще один совет из области диагностики: отключите брандмауэр; вероятно, после этого возможности соединения будут восстановлены. Если вам удалось восстановить соединение с отключенным сетевым экраном, откройте окно командной строки и введите команду Netstat -AN; таким образом вы сможете просмотреть детали соединения. Если приложение подключается по протоколу TCP, вы сможете определить порты приложения, просмотрев локальные и «чужие» IP-адреса с состоянием Established. Это особенно удобно в ситуациях, когда вы не знаете наверняка, какой порт (или порты) то или иное приложение использует для установления соединения.

Ваш помощник — сетевой экран

Системы Server 2008 R2 и Server 2008 — это первые версии Windows Server, допускающие возможность функционирования корпоративной среды без отключения сетевого экрана. Важно только не отключать брандмауэр при установке на сервере какой-либо программы. Таким образом вы сможете испытывать средства подключения сервера до их развертывания в производственной сети. Чтобы узнать, имеет ли место потеря пакетов при прохождении через сетевой экран, установите настройку Log dropped packets. Тем, кто решит активировать брандмауэр на сервере после того, как этот сервер в течение некоторого времени проработал в производственной сети, я рекомендую для начала поместить его в лабораторную среду и определить, какие порты необходимы для открытия брандмауэра.

Начиная с Windows Vista / 7, брандмауэр не стоит отключать через службы, так как на нем завязана работа многих сетевых функций. Правильное отключение выполняется через панель управления.

Графический интерфейс

В нижней панели находим значок сети - кликаем по нему правой кнопкой мыши и выбираем Центр управления сетями и общим доступом:

В открывшемся окне в левом нижнем углу переходим по ссылке Брандмауэр Windows:

Теперь нажимаем по ссылке Включение и отключение брандмауэра Windows:

Отключаем или включаем во всех профилях сети брандмауэр:

и кликаем по OK.

* в данном примере всего два сетевых профиля, еще может быть доменный . Это стоит учесть при настройке.

Командная строка

Запускаем командную строку от имени администратора.

Отключить брандмауэр для всех профилей:

netsh advfirewall set allprofiles state off

netsh advfirewall set allprofiles state on

Отключение для отдельных профилей:

netsh advfirewall set publicprofile state off

netsh advfirewall set privateprofile state off

netsh advfirewall set domainprofile state off

* где publicprofile — публичный профиль, privateprofile — рабочая сеть, domainprofile — для доменов.

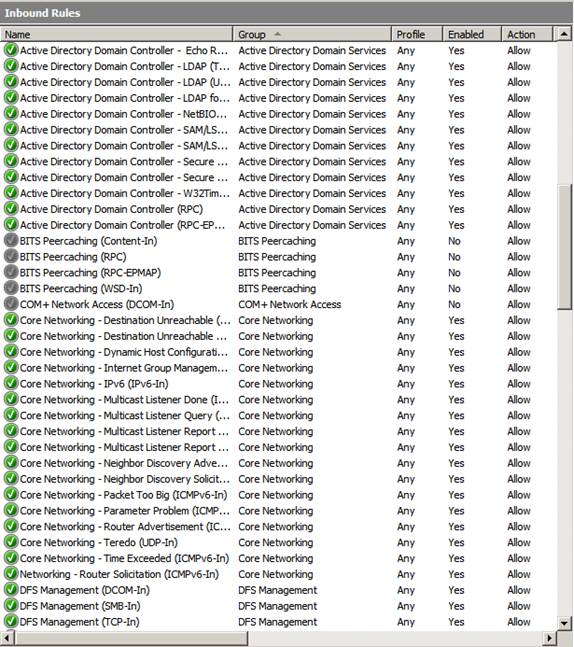

В первой части этой серии статей о настройке брандмауэра Windows Server 2008 Firewall с расширенной безопасностью мы рассмотрели некоторые общие параметры конфигурации, применимые на брандмауэре. В этой статье мы рассмотрим входящие и исходящие правила брандмауэра, которые вы можете создавать, чтобы контролировать входящие и исходящие подключения к и с компьютера Windows Server 2008.

По умолчанию, если отсутствуют правила, разрешающие входящие подключения к серверу, то попытки подключения останавливаются. Если есть разрешающее правило, то подключения разрешены, если параметры подключения соответствуют требованиям правила. Мы рассмотрим эти характеристики.

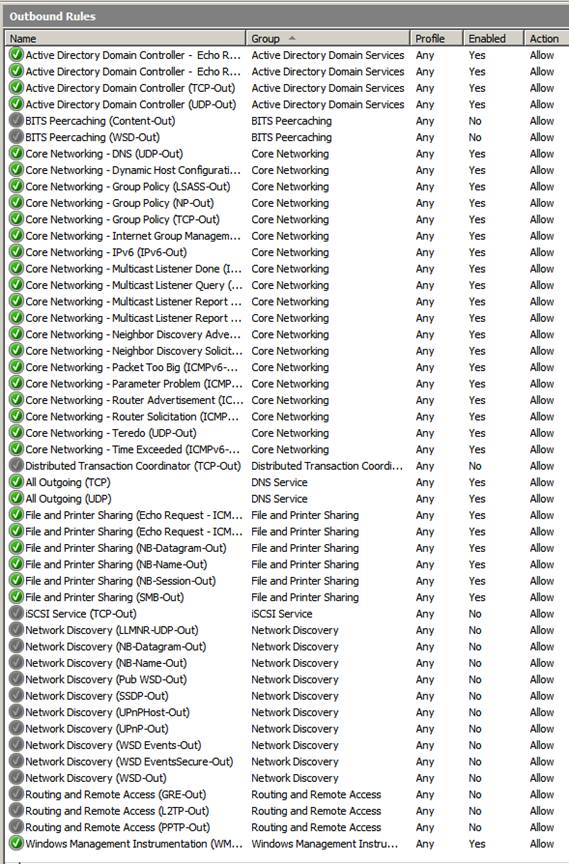

Когда вы нажимаете на вкладку Исходящие правила, вы видите правила, созданные для разрешения исходящих подключений с сервера к другим машинам. Мне кажется это очень интересным, поскольку, как я уже говорил в первой части этой серии статей, конфигурация по умолчанию для исходящих подключений разрешает любой трафик, для которого нет запрещающего правила. Поэтому если мы оставим параметры брандмауэра Windows Firewall с расширенной безопасностью по умолчанию, зачем тогда нам вообще нужны эти разрешающие правила?

Потому что все работает примерно так. На самом деле, когда параметр Разрешить (по умолчанию) включен для исходящих подключений, это определяет поведение исходящих подключений, которые не соответствуют параметрам исходящего правила брандмауэра. Поэтому причина использования всех эти правил заключается в том, что если вы захотите изменить поведение, в этом случае выбирается параметр Блокировать, то в случае отсутствия разрешающего правила данное подключение будет заблокировано. Вот в чем заключается причина наличия всех разрешающих правил.

Помните, для входящих и исходящих правил, природа и количество правил определяется службами и серверами, установленными на машине. Когда вы устанавливаете службы с помощью Server Manager, Server Manager будет автоматически работать с брандмауэром Windows Firewall для создания подходящих и наиболее безопасных правил.

Вы должны были заметить, что правила не пронумерованы, поэтому создается впечатление, что отсутствует порядок следования. Это не совсем так, правила оцениваются в нижеприведенном порядке следования:

- Правила обхода аутентификации (эти правила отменяют правила блокирования). Аутентификация осуществляется с помощью IPsec

- Блокирование

- Разрешение

- Стандартное поведение профиля (разрешение или блокирование подключения, как настроено во вкладке Профиль диалогового окна Свойства брандмауэра Windows с расширенной безопасностью, которые вы видели в первой части этой серии статей)

Еще один момент, который следует учитывать касаемо того, как расставляются приоритеты правил, заключается в том, что более специфичные правила имеют более высокий приоритет перед более общими правилами. Например, правила с определенными IP адресами, включенными в источник или адрес назначения, обрабатываются перед правилами, разрешающими любой источник или адрес назначения.

Чтобы посмотреть подробности конфигурации правил брандмауэра, дважды нажмите на любое правило в списке. У вас откроется диалоговое окно Свойства для этого правила. Во вкладке Общие вы видите название правила, его описание, а также информацию о том, относится ли это правило к заранее созданному набору правил, имеющихся в Windows. Для правил, которые входят в свод заранее созданных правил, вы увидите, что не все элементы правила можно настроить.

Правило включено, когда напротив строки Включено стоит флажок.

В панели Действия у вас есть три опции:

- Разрешить подключения. Это указывает на то, что правило относится к разрешающим правилам.

- Разрешить только безопасные подключения. Когда выбрана эта опция, только те пользователи или машины, которые могут аутентифицироваться на сервере, смогут подключиться. К тому же, если вы выберите эту опцию, у вас будет возможность Требовать шифрования и Отменять правила блокировки. Опция Требовать шифрования требует не только аутентификации пользователя или машины, но и зашифрованного сеанса с сервером. Если вы выберите опцию Отменять правила блокировки, вы можете миновать остальные правила брандмауэра, которые в противном случае будут запрещать подключение. Это позволяет вам создавать запрещающие правила, которые блокируют подключение всех машин пользователей, неспособных аутентифицироваться на сервере.

- Блокировать подключения. Эта опция настраивает запрещающее правило.

Нажмите на вкладке Программы и службы. Правила брандмауэра можно настроить на разрешение или запрещение доступа к службам и приложениям, установленным на сервере. На рисунке ниже видно, что правило применяется к службе lsass.exe. Вы, вероятно, знаете, что lsass.exe содержит несколько служб. В этом случае вы можете нажать кнопку Параметры в окне Службы и выбрать определенную службу, содержащуюся в lsass.exe.

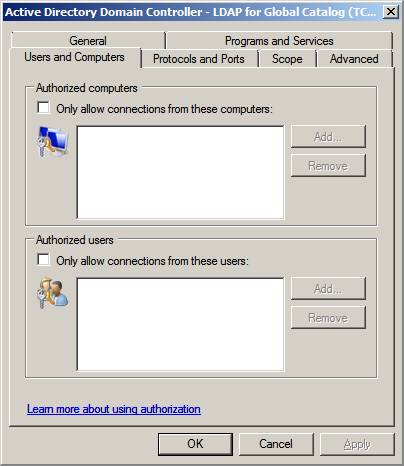

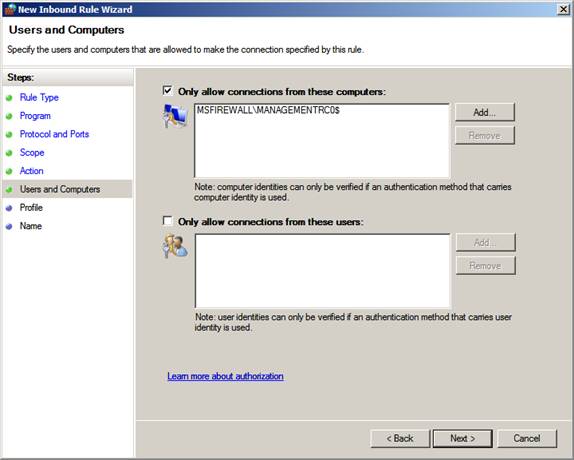

Нажмите на вкладке Пользователи и компьютеры. Здесь вы можете настроить правило так, чтобы оно применялось к конкретным пользователям и машинам. Чтобы поддерживать аутентификацию пользователей и компьютеров, пользователь или компьютер должен принадлежать домену Active Directory, а политика IPsec должна быть настроена на поддержку безопасности IPsec между двумя конечными точками. Позже при создании правила брандмауэра мы посмотрим, как это работает.

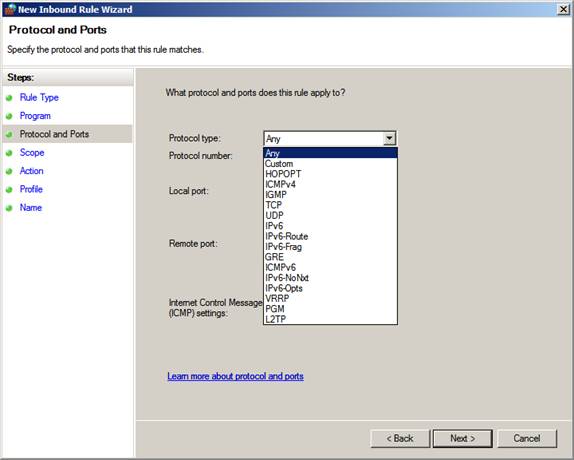

На вкладке Протоколы и порты вы выбираете, к каким протоколам будут применяться правила. Здесь есть следующие опции:

- Тип протокола. Это тип протокола, например, UDP, TCP, ICMP, GRE и многие другие типы протоколов.

- Номер протокола. Если вам нужна поддержка определенных протоколов, вы можете задать номер протокола. Если вы используете один из предварительно созданных протоколов, то Номер протокола будет заполнен автоматически.

- Локальный порт. Здесь вы устанавливаете локальный порт на сервере, к которому будет применяться правило брандмауэра. Если это входящее правило, то это будет порт, который прослушивается сервером. Если это исходящее правило, то это будет порт источника, который используется сервером для подключения к другой машине.

- Удаленный порт. Это удаленный порт, к которому применяется правило брандмауэра. В случае правила для исходящих подключений это будет тот порт, через который сервер будет пытаться подключаться к другой машине. В случае входящего правила, это будет порт источника на другом компьютере, пытающемся подключиться к серверу.

Кнопка Настроить используется для настройки параметров для ICMP протоколов.

Нажмите на вкладке Дополнительно. Здесь вы можете указывать то, какие профили будут использовать правило. В примере на рисунке ниже видно, что правило используется всеми профилями. Как я уже отмечал в предыдущей статье, маловероятно, что вы будете использовать какой-то профиль помимо доменного профиля для сервера, за исключением машин, не принадлежащих домену, расположенных в DMZ и небезопасных зонах.

В окне Тип интерфейса вы можете выбрать интерфейсы, к которым будет применяться правило. На рисунке ниже показано, что правило применено ко всем интерфейсам, которые включают локальную сеть, удаленный доступ и беспроводные интерфейсы.

Опция Edge прохождение довольно интересна, так как о ней в документации сказано немного. Вот, что говорится в файле справки:

Чтобы это могло бы значить? Мы можем сделать службу доступной через NAT устройство с помощью ретрансляции порта этого NAT устройства перед сервером. Связано ли это каким-то образом с IPsec? Связано ли это как-то с NAT-T? Могло ли случиться так, что автор этого файла справки тоже не был в курсе, и написал полную тавтологию?

Я не знаю для чего это, но если выясню, то размещу информацию об этом на своем блоге.

Создание правила брандмауэра

Вы можете создавать правила брандмауэра, чтобы дополнять правила, которые настраиваются автоматически менеджером Server Manager, когда вы устанавливаете серверы и службы на машине. Чтобы начать, нажмите по ссылке Новое правило в правой панели консоли Windows Firewall with Advanced Security. Это вызовет Мастера создания новых входящих правил.

Первая страница мастера – это страница Тип правила. Здесь вы настраиваете правило, что применить к одному из следующих компонентов:

- Программа. Это позволяет вам контролировать доступ к и с определенной программы. Обратите внимание, что когда вы пытаетесь применить правила брандмауэра к программам и службам, программа или служба должна быть записана в интерфейс Winsock, чтобы требования порта могли быть переданы на брандмауэр Windows

- Порт. Это позволяет настраивать правило на основе номера порта TCP или UDP.

- Предопределенные. Брандмауэр Windows можно настроить на использование предопределенного набора протоколов или служб и применения к ним правила

- Выборочные. Эта опция позволяет вам более четко настраивать ваше правило вне параметров, доступных в других опциях.

Давайте выберем опцию Выборочные, чтобы посмотреть все опции настройки.

На второй странице мастера у вас есть три опции:

Когда вы нажимаете кнопку Настроить, у вас открывается диалоговое окно Настроить параметры службы. Здесь у вас есть возможности:

- Применить ко всем программам и службам. Используйте эту опцию, когда хотите применить правило ко всем программам и службам, содержащимся в выбранном вами .exe файле, для которого применимо правило

- Применить только к службам. В этом случае правило будет применимо только к службам, содержащимся в выбранном вами .exe файле

- Применить к этой службе. Когда вы выбираете эту опцию, вы можете выбирать определенную службу, содержащуюся в .exe файле

На следующей странице мастера вы можете указывать протокол, к которому хотите применить правило. Обратите внимание на то, что когда вы выбираете программу, вам не придется настраивать протокол вручную, поскольку брандмауэр Windows сможет получить информацию о протоколе с интерфейса Winsock. Однако если вы не выбираете программу, вам нужно будет настроить протокол, к которому будет применяться правило.

Здесь у вас есть следующие опции:

- Тип протокола. Здесь вы указываете тип протокола, на который распространяется это правило. На рисунке ниже показано, что брандмауэр Windows поддерживает большое количество различных типов протоколов.

- Номер протокола. Для расширенного контроля над протоколами, например IPsec, вам потребуется выбрать номер протокола.

- Локальный порт. Это тот порт сервера, к которому будет применяться правило. Локальный порт – это порт, к которому в случае входящего подключения пытается подключиться клиентский компьютер, и порт источника для исходящего подключения в сценарии исходящих соединений.

- Удаленный порт. Это порт на другой машине. Удаленный порт – это порт, к которому сервер пытается подключиться в случае исходящего соединения, или порт источника компьютера, пытающегося подключиться к серверу в случае входящего соединения.

- Параметры протокола Internet Control Message Protocol (ICMP). Если вы настраиваете протоколы ICMP, вы можете указать тип и код здесь.

На странице Границы вы можете устанавливать локальный и удаленный IP адреса, к которым применяется это правило. Вы можете выбрать Любой IP адрес или Эти IP адреса. Эта опция дает вам некоторые меры контроля над тем, какие машины могут подключаться к серверу и к каким машинам может подключаться сервер, когда подключение соответствует другим элементам правила.

У вас также есть возможность применить эти границы к определенному интерфейсу, как показано на рисунке ниже. Вы видите диалоговое окно Настроить типы интерфейса, когда нажимаете кнопку Настроить.

На странице Действия вы выбираете то, что должно произойти, когда подключение соответствует элементам правила брандмауэра. Здесь есть следующие опции:

- Разрешить подключение. Это делает данное правило разрешающим правилом

- Разрешить подключение, если оно безопасное. Это разрешает подключение, если есть IPsec политика, позволяющая двум конечным точкам создавать безопасное подключение. У вас также есть возможность зашифровать сеанс между двумя конечными точками, поставив флажок в строке Требовать шифрования подключений. Если вы хотите, чтобы это правило отменяло другое правило, которое блокирует подключение, вы можете выбрать опцию Отменять правило блокирования.

- Блокировать подключение. Это делает данное правило запрещающим правилом.

На странице Пользователи и компьютеры вы можете выбирать, какие пользователи и компьютеры могут подключаться к серверу. Чтобы эта опция работала, обе конечные точки должны принадлежать одному домену Active Directory, а также должна существовать IPsec политика, чтобы создавать IPsec соединение между двумя конечными точками. В брандмауэре Windows с расширенной безопасностью политики IPsec называются Правилами безопасности подключений. Я расскажу о правилах безопасности подключения в следующей статье.

Поставьте галочку напротив опции Позволять подключения только с этих компьютеров, если хотите разрешить подключения только с определенных компьютеров. Поставьте галочку напротив опции Разрешать подключения только для этих пользователей, если хотите ограничить доступ определенным пользователям или группам пользователей. Помните, что эти параметры будут работать только в том случае, если машины принадлежат к одному домену, и если вы настроили IPsec подключение между ними.

На странице Профиль вы указываете, к каким профилям вы хотите применить правило. В большинстве случаев только профиль домена можно применить на сервере, поэтому прочие профили практически никогда не активируются. Однако их активация не составляет никакого труда.

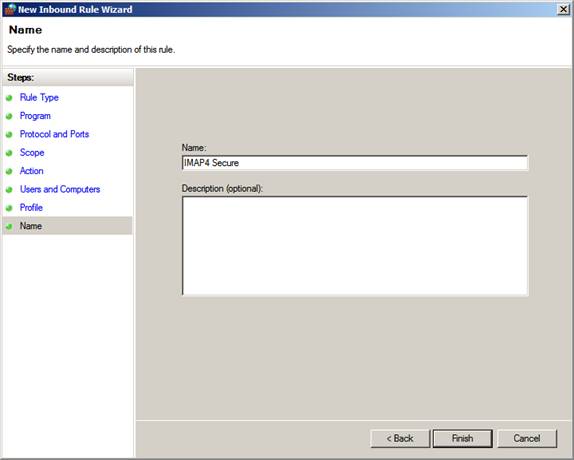

На последней странице мастера вы указываете имя правила. Нажмите Завершить, чтобы создать правило.

Итак, на этом закончим! Есть также вкладка Мониторинг для правил брандмауэра, но она дает лишь информацию о том, какие правила активированы. В ней нет информации относительно того, какие правила могут включаться в определенное время, что было бы неплохой чертой и, возможно, команда Windows возьмет ее на заметку в будущих обновлениях брандмауэра Windows с расширенной безопасностью.

Резюме

В этой части серии статей о брандмауэре Windows с расширенной безопасностью, который включен в Windows Server 2008, мы рассмотрели подробности о входящих и исходящих правилах и о том, как создавать новые правила брандмауэра. В следующей части мы рассмотрим правила безопасности подключений, посмотрим, как они работают, каковы требования, а также то, как устанавливать их и осуществлять мониторинг подключений.

Автор: Томас Шиндер (Thomas Shinder)

Этот пост July 6, 2008 at 3:56 pm опубликовал molse в категории Windows Server 2008, Безопасность. Желающие могут оформить RSS подписку на комменты. Both comments and trackbacks are currently closed.

Брандмауэр Windows позволяет ограничить исходящий / входящий сетевой трафик для определенного приложения или TCP/IP порта, и является популярным средством ограничения сетевого доступа к (от) рабочим станциям пользователей или серверам. Правила Windows Firewall можно настроить индивидуально на каждом компьютере, или, если компьютер пользователя включен в домен Windows, администратор может управлять настройками и правилами брандмауэра Windows с помощью групповых политик.

В крупных организация правила фильтрации портов обычно выносятся на уровень маршрутизатором, L3 коммутаторов или выделенных межсетевых экранах. Однако ничего не мешает вам распространить ваши правила ограничения сетевого доступа Windows Firewall к рабочим станциям или серверам Windows.

Групповые политики, использующиеся для управления настройками Брандмауэра Защитника Windows

С помощью редактора доменной групповой политики (group Policy Management Console – gpmc.msc) создайте новую политику с именем Firewall-Policy и перейдите в режим редактирования (Edit).

В консоли групповой политики есть две секции, в которых можно управлять настройками брандмауэра:

- Computer Configuration -> Administrative Templates -> Network -> Network Connections -> Windows Firewall – эта секция GPO использовалась для настройки правил брандмауэра для ОС Vista / Windows Server 2008 и ниже. Если у вас в домене нет компьютеров со старыми ОС, для настройки файервола используется следующая секция.

- Computer Configuration -> Windows Settings -> Security Settings -> Windows Firewall with Advanced Security – это актуальный раздел для настройки Брандмауэра Windows в современных версиях ОС и по интерфейсу он напоминает интерфейс локальной консоли управления Брандмауэра.

Включаем Windows Firewall с помощью GPO

Чтобы пользователи (даже с правами локального админа) не могли выключить службу брандмауэра, желательно настроить автоматический запуск службы Windows Firewall через GPO. Для этого перейдите в раздел Computer Configuration- > Windows Settings -> Security Settings -> System Services. Найдите в списке служб Windows Firewall и измените тип запуск службы на автоматический (Define this policy setting -> Service startup mode Automatic). Убедитесь, что у пользователей нет прав на остановку службы.

Перейдите в раздел консоли GPO Computer Configuration -> Windows Settings -> Security Settings. Щелкните ПКМ по Windows Firewall with Advanced Security и откройте свойства.

На всех трех вкладках Domain Profile, Private Profile и Public Profile (что такое профиль сети) измените состояние Firewall state на On (recommended). В зависимости от политик безопасности в вашей организации вы можете указать, что все входящие подключения по умолчанию запрещены(Inbound connections -> Block), а исходящие разрешены (Outbound connections -> Allow) и сохраните изменения.

Создаем правило файервола с помощью групповой политики

Теперь попробуем создать разрешающее входящее правило файервола для всех. Например, мы хотим разрешить подключение к компьютерам по RDP (порт TCP 3389). Щелкните ПКМ по разделу Inbound Rules и выберите пункт меню New Rule.

Мастер создания правила брандмауэра очень похож на интерфейс локального Windows Firewall на обычном компьютере.

Выберите тип правила. Можно разрешить доступ для:

В нашем случае мы выберем правило Port. В качестве протокола укажем TCP, в качестве порта – порт 3389 (RDP порт по-умолчанию, можно изменить).

Далее нужно выбрать что нужно сделать с таким сетевым соединением: разрешить (Allow the connection), разрешить если оно безопасное или заблокировать (Block the connection).

Осталось выбрать профили файервола, которым нужно применить правило. Можно оставить все профили (Domain, Private и Public).

Аналогичным образом вы можете настроить другие правила для входящего трафика, которые должны применятся к вашим клиентам Windows.

Не забываете, что нужно создать правила для входящего и исходящего трафика.

Теперь осталось назначить политику Firewall-Policy на OU с компьютерами пользователей

Важно. Прежде, чем применять политику файервола к OU с продуктивными компьютерами, настоятельно рекомендуется проверить ее на тестовых компьютерах. В противном случае из-за неправленых настроек брандмауэра вы можете парализовать работу предприятия. Для диагностики применения групповых политик используйте утилиту gpresult.exe.Проверка политик брандмаэера Windows на клиентах

Обновите политики на клиентах (gpupdate /force). Проверьте, что указанные вами порты доступны на компьютерах пользователей (можно использовать командлет Test-NetConnection или утилиту Portqry).

На ПК пользователя откройте Панель управления\Система и безопасность\Брандмауэр Защитника Windows и убедитесь, что появилась надпись: Для обеспечения безопасности, некоторые параметры управляются групповой политикой (For your security, some settings are controlled by Group Policy), и используются заданные вами настройки брандмаэера.

Пользователь теперь не может изменить настройки брандмауэра, а в списке Inbound Rules должны быть указаны все созданные вами правила.

Также вы можете вывести настройки файервола с помощью команды:

netsh firewall show state

Импорт / экспорт правил Брандмауэра Windows в GPO

Конечно, процесс создания правил для брандмауэра Windows – очень кропотливое и долгое занятие (но результате того стоит). Для упрощения свое задачи можно воспользоваться возможностью импорт и экспорта настроек брандмауэра Windows. Для этого вам достаточно нужным образом настроить локальные правила брандмауэра на обычном рабочей станции. Затем встаньте на корень оснастки брандмауэра (Монитор Брандмауэра Защитника Windows в режиме повышенной безопасности) и выберите пункт Действие -> Экспорт политики.

Политика выгружается в WFW файл, который можно импортировать в редакторе Group Policy Management Editor, выбрав пункт Import Policy и указав путь к файлу wfw (текущие настройки будут перезаписаны).

Доменные и локальные правила брандмауэра

В зависимости от того, хотите ли вы, чтобы локальные администраторы могли создавать на своих компьютерах собственные правила брандмауэра и эти должны быть объединены с правилами, полученными с помощью групповой политики. в групповой политике вы можете выбрать режим объединения правил. Откройте свойства политики и обратите внимание на настройки в разделе Rule merging. По умолчанию режим объединения правил включен. Вы можете принудительно указать, что локальный администратор может создавать собственные правила брандмауэра: в параметре Apply local firewall rules выберите Yes (default).

Несколько советов об управлении брандмауэром Windows через GPO

Конечно, для серверов и рабочих станций нужно создавать отдельные политики управления правилами брандмауэра (для каждой группы одинаковых серверов возможно придется создать собственные политики в зависимости от их роли). Т.е. правила файервола для контроллера домена, почтового Exchange сервера и сервера SQL будут отличаться.

Какие порты нужно открыть для той или иной службы нужно искать в документации на сайте разработчика. Процесс довольно кропотливый и на первый взгляд сложный. Но постепенно вполне реальной придти к работоспособной конфигурации Windows файервола, который разрешает только одобренные подключения и блокирует все остальное. По опыту хочу отметить, что на ПО Microsoft можно довольно быстро найти список используемых TCP/UDP портов.

Читайте также: