Отключить rdp windows server

Обновлено: 05.07.2024

Не все пользователи знают о наличии в операционной системе Windows функции удаленного управления компьютером, которая называется «Удаленный рабочий стол Майкрософт» (Microsoft Remote Desktop). С помощью этого инструмента другие пользователи могут просматривать, изменять или удалять файлы, выполнять другие различные действия на вашем ПК.

При использовании этого средства другой пользователь получает управление над вашим ПК и может просматривать файлы и диски или изменять параметры системы на вашем компьютере.

В локальной сети Microsoft Remote Desktop использует сетевой протокол RDP (Remote Desktop Protocol) для удаленного подключения к компьютеру. Имеются возможности для управления другим ПК через Интернет.

В некоторых случаях, такой подход оправдан для помощи в настройке Windows и приложений, для установки одинаковых параметров или в других ситуациях. В целях безопасности, пользователь может отключить удаленное управление компьютером по сети, чтобы обезопасить свои данные от посторонних лиц.

Запрет удаленного доступа поможет сохранить конфиденциальные или приватные данные от доступа к ним посторонних, повысит общую безопасность вашего ПК.

В этой статье вы найдете несколько инструкций с информацией об отключении встроенной функции удаленного управления компьютером в операционных системах Windows 10 и Windows 11. Настройки процесса запрета для удаленного доступа к устройству выполняются одинаково в обоих этих системах.

Этот функционал не относится к другим программам, предназначенных для удаленной помощи, например, TeamViewer или прочих. Чтобы исключить возможность удаленного управления ПК сторонним программным обеспечением, вам достаточно просто удалить подобное приложение с компьютера.

Как отключить удаленный рабочий стол Windows 11

Сначала рассмотрим, как отключить удаленное управление в операционной системе Windows 11. Из параметров системы вы можете воспользоваться самым простым способом, чтобы отключить функцию подключения к удаленному рабочему столу.

Выполните следующие действия:

- Нажмите на клавиши «Win» + «I».

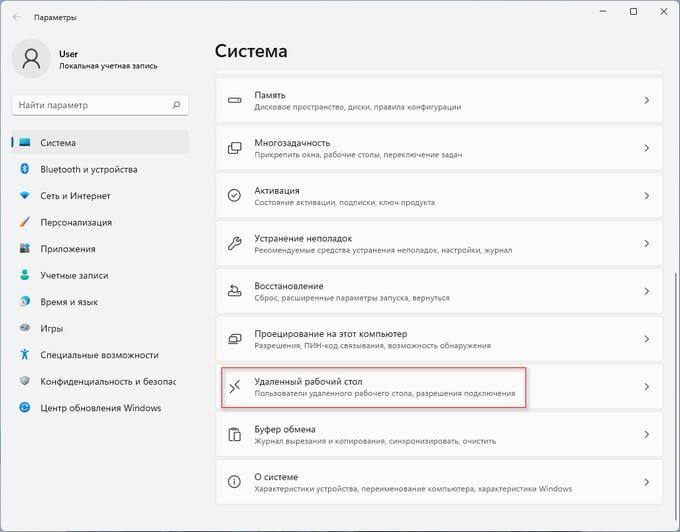

- В окне приложения «Параметры», во вкладке «Система» найдите опцию «Удаленный рабочий стол».

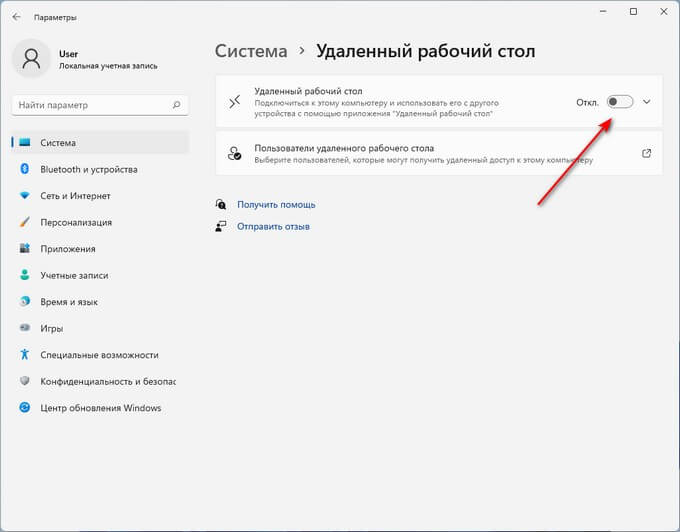

- В окне открывшемся окне настроек, в параметре «Удаленный рабочий стол» установите переключатель в положение «Отключено», если данная опция включена на вашем ПК.

- Подтвердите это действие в окне с предупреждением.

Как отключить удаленный рабочий стол Windows 10

Сейчас мы попробуем запретить удаленный доступ к компьютеру Windows 10. Функция удаленный рабочий стол Windows 10 аналогично отключается в параметрах операционной системы.

- Щелкните правой кнопкой мыши по меню «Пуск».

- В контекстном меню выберите «Параметры».

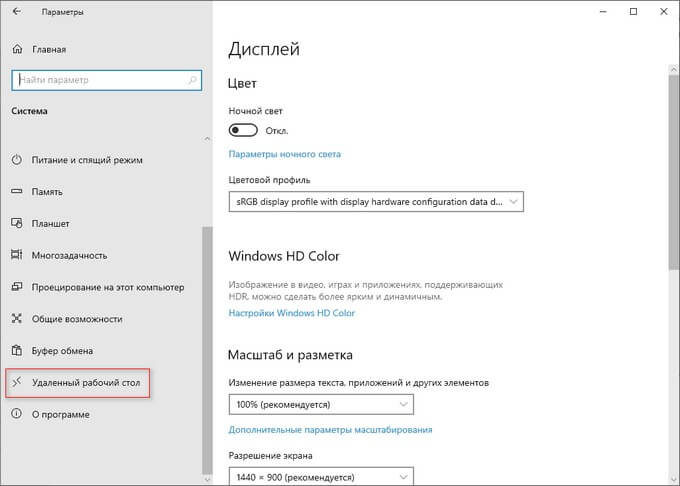

- В окне «Параметры» нажмите на «Система».

- В параметрах системы перейдите к разделу «Удаленный рабочий стол».

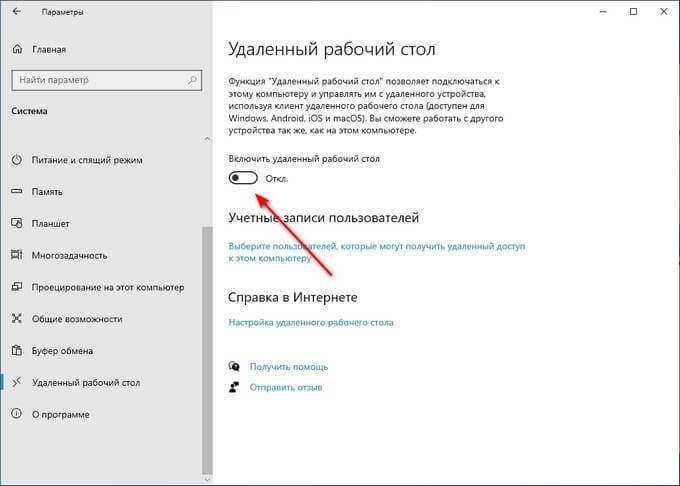

- В опции «Включить удаленный рабочий стол» передвиньте переключатель в положение «Отключено».

- В окне «Отключить удаленный рабочий стол?» нажмите на кнопку «Подтвердить».

Как запретить удаленный доступ к компьютеру

В настройках Windows можно отключить удаленные подключения к своему устройству. Для этого нам понадобится войти в свойства системы.

- Нажмите на клавиши клавиатуры «Win» + «R».

- В диалоговом окне «Выполнить», в поле «Открыть:» введите команду «SystemPropertiesAdvanced» (без кавычек).

- Нажмите на кнопку «ОК».

- В окне «Свойства системы» откройте вкладку «Удаленный доступ».

- В группе «Удаленный рабочий стол» активируйте пункт «Не разрешать удаленные подключения к этому компьютеру», а в группе «Удаленный помощник» снимите галку в пункте «Разрешить подключения удаленного помощника к этому компьютеру».

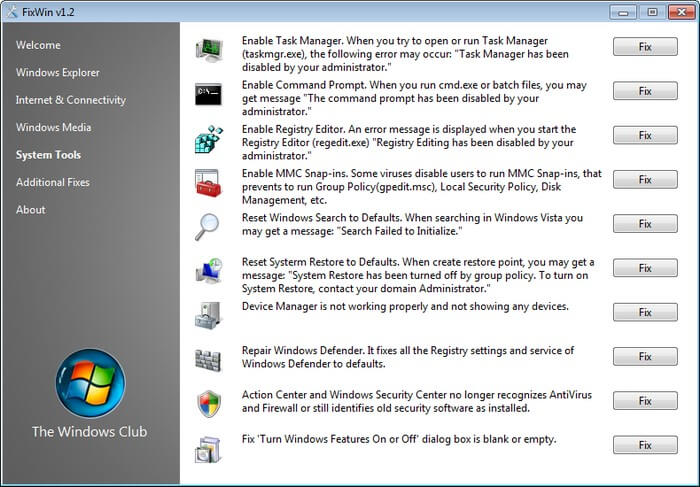

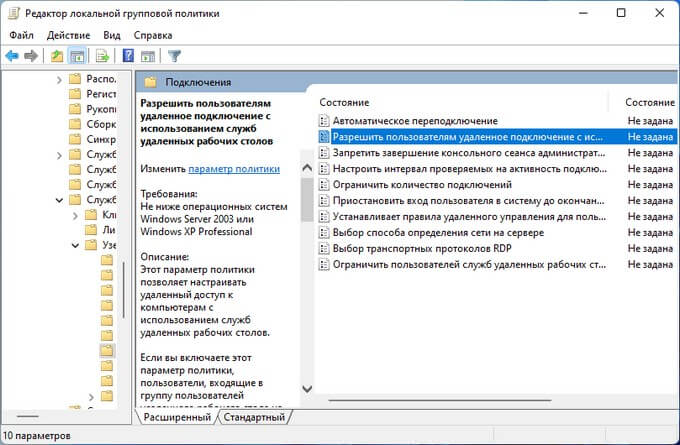

Запрет удаленного доступа к компьютеру в групповых политиках

Подобно предыдущим настройкам, отключить удаленное управление можно с помощью встроенного системного инструмента — Редактора локальной групповой политики, в котором можно изменить многие параметры работы Windows.

- Введите выражение «gpedit.msc» в диалоговое окно «Выполнить».

- Нажмите на клавишу «Enter».

- В открывшемся окне «Редактор локальной групповой политики» пройдите по пути:

- В окне «Разрешить пользователям удаленное подключение с использованием служб удаленных рабочих столов» установите параметр «Отключено».

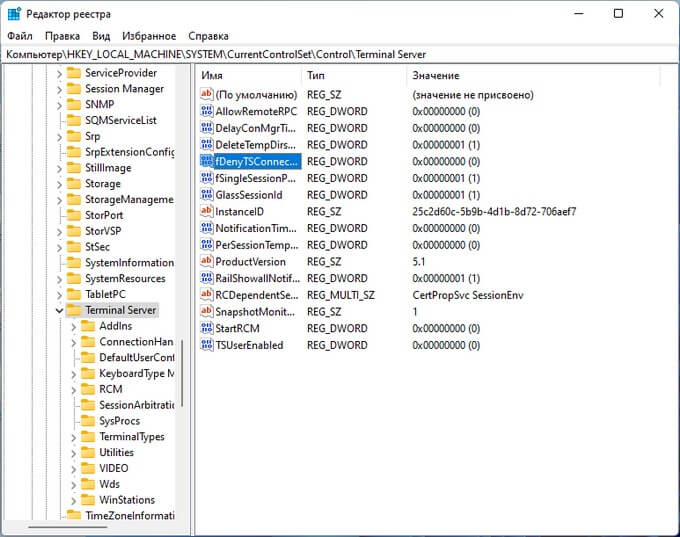

Отключение функции удаленного подключения в редакторе реестра

Подобные настройки можно применить при помощи редактора реестра Windows. После внесения изменений в системный реестр, поменяются параметры операционной системы, касающиеся удаленного доступа к данному компьютеру.

-

.

- Пройдите по пути:

- Найдите параметр «fDenyTSConnections».

- Щелкните по нему правой кнопкой мыши.

- В контекстном меню выберите «Изменить…».

- В окне «Изменение параметра DWORD (32 бита)», в поле «Значение» укажите «1».

- Нажмите на кнопку «ОК».

- Закройте редактор реестра, а затем выполните перезагрузку ПК.

Запрет удаленного доступа с помощью REG-файла

Если вам затруднительно использовать предыдущий вариант, вручную внося изменения в реестр Windows, вы можете применить необходимые параметры с помощью готового REG-файла. Этот файл реестра применяет все необходимые изменения автоматически. Вам потребуется лишь запустить этот файл.

Данный REG-файл содержит следующие параметры:

- Скачайте ZIP-архив по ссылке с облачного хранилища.

- Распакуйте архив средствами Windows или с помощью стороннего архиватора.

- В папке находятся два файла «Disable_RDP» и «Enable_RDP».

- Щелкните правой кнопкой мыши по файлу «Disable_RDP».

- В контекстном меню нажмите на пункт «Слияние».

- Подтвердите выполнение этой операции.

- Перезагрузите компьютер.

Файл «Enable_RDP» предназначен для установки противоположного значения — включения на ПК функции удаленного рабочего стола Windows.

Отключение удаленного рабочего стола с помощью BAT-файла

Данный способ похож на предыдущий. Нам нужно запустить пакетный файл с расширением «*.bat», который изменит необходимые записи в системном реестре.

Вам потребуется пройти шаги:

- Откройте Блокнот.

- В окно программы вставьте код:

- Войдите в меню «Файл», в контекстном меню нажмите на «Сохранить как…».

- В поле «Тип файла:» выберите «Все файлы».

- В поле «Имя файла:» присвойте любое название для этого файла, например, «rdp_enable.bat». Расширение у этого файла должно быть «.bat».

- Нажмите на кнопку «Сохранить».

- Запустите BAT-файл для внесения изменений на компьютере.

- Перезагрузите систему.

Выводы статьи

В операционной системе Windows имеется встроенная функция, предназначенная для удаленного управления компьютером. Другой пользователь может управлять вашим устройством по сети или через Интернет. Чтобы обезопасить свой ПК от подключения к удаленному рабочему столу, необходимо запретить удаленное подключение. Сделать это можно несколькими способами: в параметрах Windows 11 или Windows 10, в свойствах системы, в локальных групповых политиках, в редакторе реестра.

Ошибка происходит потому, что там есть предыдущая сессия или существующее RDP-соединение с сервером или хостом, которые не были отключены или прекращены надлежащим образом. Для того, чтобы дело не стало еще хуже, если только сервер терминалов в сети был полностью связан с удаленными клиентами, и не было подключено никаких дополнительных слотов, администратор может отключить удалённый сервер с помощью диспетчера служб терминалов, чтобы убить любое RDP соединение.

Вместо перезапуска или перезагрузки хоста или сервера, которые пользователь хочет применить к удаленному рабочему столу в пульте дистанционного управления, вот альтернативные методы обхода удаленного отключения или прекращения Terminal Services или сеансов удаленного рабочего стола и соединений.

- Диспетчер служб терминалов или удаленный рабочий стол Services Manager может быть использован для отключения и сброса любых служб терминалов или удаленного соединения Desktop. В зависимости от операционной системы, существуют различные способы, чтобы начать и запустить диспетчер служб терминалов.

Windows XP и Windows Server 2003:

Нажмите на Пуск — Выполнить и введите % SystemRoot% \ System32 \ tsadmin.exe

Windows Vista и Windows Server 2008:

Нажмите на Пуск и введите тип tsadmin.msc в поле Начать поиск.

Windows 7 и Windows Server 2008 R2 или выше:

Нажмите на Пуск и введите тип Remote Desktop Services Manager в поле Начать поиск.

Совет: На клиентской операционной системе или рабочей станции, удаленный Server Admin Tools (RSAT) должен быть установлен для менеджера на определение.

- После запуска Remote Desktop Services Manager или диспетчера служб терминалов, щелкните правой кнопкой на «Remote Desktop Services Manager» или «Все в список серверов» и выберите Подключение к компьютеру .

- Затем введите имя или IP-адрес сервера служб удаленного рабочего стола, которыми хотите управлять.

Войдите в систему на удаленном сервере, если потребуется.

- Прошедшие проверку сервера, будут перечислены на левой панели. Выберите нужный сервер который не отвечает на сеанс удаленного рабочего стола.

- На правой панели, перейдите на панель сессии.

- Щелкните правой кнопкой мыши на сессии, которая нужно отключить и выберите Отключить .

- Запустите окно командной строки.

- Пройдите аутентификацию на удаленном компьютере с помощью следующей команды:

net use /user:Administrator \\<server name or IP address>\C$

Замените имя сервера или IP-адрес компьютера с фактическими NetBIOS-имя или IP-адрес удаленного хоста. Например, net use /user:Administrator \\188.8.8.8\C$.

- Завершение любого существующего подключения удаленного рабочего стола или подключений служб терминалов с помощью следующей команды:

reset session <n> /server:<server name or IP address

Совет: уведомление не будет отображаться, когда сессия успешно завершается.

- Запустите окно командной строки, и пройдите проверку подлинности удаленного хоста с помощью следующей команды:

net use /user:Administrator \\<server name or IP address>\C$

Замените имя сервера или IP-адрес компьютера с фактическими NetBIOS-именем или IP-адрес удаленного хоста. Например, net use /user:Administrator \\188.8.8.8\C$.

Кроме того, из проводника Windows, карта для сетевого диска для обмена папками на целевом сервере, и войдите соответственно в систему.

- В командной строке введите следующую команду:

qwinsta /server:<server name or IP address

Где имя сервера или IP-адрес являются фактическим именем компьютера или IP-адрес удаленного хоста. Например, qwinsta /server:188.8.8.8 .

- Будет отображаться список активных подключений к удаленному рабочему столу или сеансов служб терминалов. Определите «зависшие» связи и его ID.

- Для сброса и отсоединения подключений к удаленному рабочему столу или сессий, выполните следующую команду:

rwinsta <ID> /server:<server name or IP address

Замените <ID> с идентификатором сеанса который отождествляется с «qwinsta» командой, а имя сервера или IP-адрес на фактическое имя компьютера или IP-адрес удаленного хоста. Например, rwinsta 1 /server:188.8.8.8 .

Примечание: qwinsta является запросом станции окна и rwinsta сбрасывает станции Window.

После того, как Remote Desktop или Terminal Services соединения завершат сеанс и отключаться, слот будет освобожден и Удаленный пользователь может удаленно Войти снова.

По-умолчанию, когда пользователь со своего компьютера закрывает окно своей RDP/RDS сессией в терминальном клиенте (mstsc, rdcman или rdp html web клиент) простым нажатием по крестику в окне, без выполнения выхода (logoff), его сессия переходит в режим disconnected (разъединённый сеанс). В этом режиме все запущенные пользователем программы, открытые документы и окна продолжают работать на удаленном сервере и потреблять ресурсы.

По-умолчанию в Windows RDP сессия пользователя может находится в состоянии disconnected до перезагрузки компьютера или явного ее завершения пользователем или администратором. Это довольно удобно, т.к. пользователь может в любой момент подключиться к своей старой сессии и продолжить работу с открытыми программами и документами.

На следующем скриншоте видно, что отключенные сессии пользователей на RDS сервере с Windows Server 2016 используют около 35% памяти сервера. Кроме того незавершенные сессии могут блокировать открытые файлы на файловых серверах, вызывать проблемы с корректным сохранением данных в приложениях, профилях или User Profile Disks.

С помощью команды quser можно узнать, когда начата RDP сессия пользователя, длительность простоя и статус сессии.

Для автоматического завершения отключенных RDP/RDS сессий через определенный промежуток времени, вам нужно правильно настроить лимиты (таймауты).

При использовании RDS сервера, вы можете настроить параметры таймаутов сессий в настройках RDS коллекций на вкладке Session.

Укажите время, через которое нужно завершить отключенный сеанс в параметре End a disconnected session (по умолчанию срок сеанса неограничен – never). Также вы можете выставить максимальную длительность активной RDP сессии (Active session limit) и отключение бездействующего сеанса (Idle session limit). Это жесткие таймауты применяются для всех сессий в RDS коллекции.

В Windows Server 2012 R2/2016/2019 можно настроить таймауты RDP сессий с помощью групповых политик. Можно использовать как редактор доменных GPO gpmc.msc, так и редактор локальных групповых политик (gpedit.msc) на конкретном RDS сервере или клиенте (если вы используете десктопную Windows в качестве терминального сервера)

Параметры таймаутов RDP сессий находятся в разделе GPO

Computer Configuration -> Policies -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Session Time Limits (Конфигурация компьютера -> Политики -> Административные шаблоны -> Компоненты Windows -> Службы удаленных рабочих столов -> Узел сеансов удаленных рабочих столов -> Ограничение сеансов по времени). Доступны следующие политики таймаутов:

- Set time limit for disconnected session (Задать ограничение по времени для отключенных сеансов)

- Set time limit for active but idle Remote Desktop Services sessions (Задать ограничение времени для активных, но бездействующих сеансов служб удаленных рабочих столов) – политика позволяет завершить простаивающие RDP сессии, в которых отсутствует ввод со стороны пользователя (движение мышкой, ввод символов с клавиатуры)

- Set time limit for active Remote Desktop Services sessions (Задать ограничение по времени для активных сеансов служб удаленных рабочих столов) – максимальный срок для любой (даже активной) RDP сессии пользователя, после которого она переводится в состояние disconnected;

- End Session when time limits are reached (Завершать сеанс при достижении ограничения по времени) – через какое время нужно завершать RDS сессию (logoff) вместо перевода ее в disconnected;

- Set time limit for logoff of RemoteApp sessions (Задать предел для выхода из сеансов RemoteApp)

По умолчанию эти параметры не настроены. Чтобы автоматически завершать отключенные RDP сеансы пользователей через 8 часов, включите политику “Set time limit for disconnected session” = Enabled, и в выпадающем списке выберите 8 часов.

Сохраните изменения и обновите политики сервера (gpupdate /force). Новые настройки таймаутов будут применяться только к новым RDP сеансам, текущие сеансы придется завершить вручную.

Parallels Parallels Remote Application Server (RAS) представляет из себя RDP с человеческим лицом, но некоторые его фишки должны быть настроены на стороне Windows Server (либо в виртуальных машинах, которые вы используете). Под катом рекомендации Матвея Коровина из команды техподдержки Parallels о настройках Windows Server при использовании RAS.

Ниже будут представлены групповые политики, которые смогут сделать ваш Parallels RAS (или просто сервер терминалов) более удобным и безопасным. Для более целевого использования приведенных ниже конфигураций, рекомендуем создать отдельную группу пользователей Parallels RAS и применять групповые политики именно к ней.

Часть первая. «Запрещательная»

Прячем элементы эксплорера (Диски, кнопка «Пуск» и тд)

По умолчанию при подключении к терминальному серверу \ виртуальной машине пользователь, добавленный в группу «Пользователи удаленного рабочего стола» увидит полностью функциональный рабочий стол.

Локальные диски будут ему видны и часто доступны. Согласитесь, это неплохая дыра в безопасности, если пользователь даже со своими лимитированными правами будет иметь возможность доступа к локальным дискам и файлам на удаленном сервере.

Даже если установить правильное разграничение доступа и тем самым обезопасить себя пугливый юзверь все равно будет путать диски терминального сервера со своими локальными дисками и в ужасе звонить в тех поддержку. Наилучшим решением такой ситуации будет спрятать локальные диски терминального сервера от пытливого взора энд юзера.

Расположение групповой политики:

User Configuration\Policies\Administrative Templates\Windows Components\Windows Explorer

И измените значение следующих опций:

• Hide these specified drives in My Computer — изменив значение этой опции, вы можете убрать упоминание конкретных дисков из меню компьютера и всех связанных меню, однако это не запрещает доступ к дискам. Если пользователь задаст абсолютный адрес диска, то он откроется.

• Prevent access to drives from My Computer — запретить доступ к конкретным дискам. При включении этой опции доступ к дискам будет ограничен, но диски будут отображены в file explorer.

Что еще можно спрятать от пользователя, используя эту групповую политику:

• Remove Run menu from Start Menu – при активации убирает кнопку «Пуск» из меню

• Remove Search button from Windows Explorer – здесь все просто: поиск в эксплорере будет недоступен

• Disable Windows Explorer's default context menu – это функция лишает пользователя возможности вызывать менюшку правым кликом мыши (можно купить старых мышек от мака и сэкономить на одной кнопке)

После написания этой части проснулась просто-таки депутатская страсть к запретам. На этом фоне стоит рассказать вам, какими способами можно запретить пользователю все.

Запрещаем использование командной строки (даже если пользователь сможет открыть CMD ему останется просто любоваться черным окошком с уведомлением о запрете доступа)

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Prevent access to the command promt.

Меняем значение на enabled.

Опция Disable the command prompt script processing also запрещает пользователю выполнять скрипты.

Есть один нюанс: если у вас настроены логон скрипты при включении этой опции, они выполняться не будут.

Убираем кнопки выключения \ перезагрузки \ сна (будет обидно, если удаленный пользователь случайно выключит терминальный сервер)

Расположение групповой политики:

User Configuration → Administrative Templates → Start Menu and Taskbar → Remove and prevent access to the Shut Down, Restart, Sleep, and Hibernate Commands

При включении этой опции пользователь сможет только заблокировать сессию или разлогиниться из нее.

Запрещаем Автозапуск «Управление сервером» при логине

Расположение групповой политики:

Computer Configuration → Policies → Administrative Templates → System → Server Manager → Do not display Server Manager automatically at logon

Меняем значение на enabled.

Запрещаем запуск PowerShell

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Don’t run specified Windows applications

Включаем эту политику и добавляем туда следующие приложения

powershell.exe and powershell_ise.exe

Этой политикой можно запретить запуск любых установленных (а также не установленных) приложений.

Прячем элементы панели управления

Расположение групповой политики:

User Configuration → Administrative Templates → Control Panel → Show only specified Control Panel items.

При включении этой политики все элементы панели управления будут скрыты от пользователя. Если пользователю должны быть доступны какие-либо элементы, добавьте их в исключения.

Запрещаем запуск редактора реестра

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Prevent access to registry editing tools

Меняем значение на enabled.

Запрещаем все

Логичным завершением этой части статьи будет рассказ о том, как запретить пользователям все. Есть мнение, что пользователь должен подключиться к удаленному рабочему столу, посмотреть на него и, убедившись в торжестве технического прогресса, отключиться.

Для достижения этой цели нам нужно создать групповую политику добавления дополнительных ключей в реестре Windows:

Расположение групповой политики:

User Configuration\Preferences\ Windows Settings\Registry

Кликаем правой кнопкой мыши по Registry затем New затем Registry item

Добавляем новый REG_DWORD параметр RestrictRun со значением 1 в ключ реестра

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\

Теперь пользователю запрещено запускать любые приложения кроме системных.

Как запретить ему пользоваться CMD и Power Shell описано выше.

Если вы все-таки решите (исключительно по доброте душевной) разрешить пользователям запуск каких-либо приложений, их нужно будет добавить в «разрешительный список» путем создания в ключе

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\RestrictRun

Значением типа string, используя порядковый номер разрешаемой программы в качестве имени (нумерация как это не странно начинается с 1), и именем разрешаемой программы в качестве значения.

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\RestrictRun]

String Name:«1»=«notepad.exe»

String Name «2»=«calc.exe»

При такой конфигурации пользователь сможет запустить только блокнот и калькулятор.

На этом хочется закончить «Запрещательную» часть. Конечно, можно упомянуть еще некоторое количество «Низя», но все это настраивается через Parallels Client и встроенные политики Parallels RAS.

Часть вторая. «Время и прочая романтика»

Установка временных лимитов для удаленных сессий

Бывает, что пользователь запускает приложение в фоне и может даже не пользоваться им. Если для обычных приложений это не страшно, то запущенное в фоне опубликованное приложение / рабочий стол занимает лицензию, а лицензии, как бы дико это не звучало для России, стоят денег.

Для решения этого вопроса умные люди из Microsoft придумали различные статусы терминальных сессий и временные лимиты для них.

Какие бывают статусы терминальных сессий:

Active – сессия активна и в ней что-то происходит. Пользователь двигает мышкой, нажимает на кнопки и создает имитацию бурной деятельности

IDLE – соединение есть, сессия запущена, приложение работает, но пользователь активности не проявляет

Disconnected – пользователь нажал крестик и отключился. Объяснять конечному пользователю, что за зверь логоф и чем он питается — бесполезно.

Наиболее целесообразно устанавливать временные рамки на IDLE и Disconnected сессий.

В них ничего не происходит, а лицензии занимаются.

Добиться этого мы можем опять-таки, используя групповые политики.

Расположение групповой политики:

User Configuration → Policies → Administrative Templates Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Session Host → Session Time Limits

В этой ветке есть несколько опций. Давайте разберем их все:

Set time limit for active but idle Remote Desktop Services sessions

Максимальное время работы для Active сессий.

Set time limit for active Remote Desktop Services sessions

Максимальное время работы для IDLE сессий.

Set time limit for disconnected sessions

Максимальное время работы для disconnected сессий.

End session when time limits are reached

Если установить эту политику в Enabled статус, то по достижению временного лимита сессии будут завершаться, а не отключаться.

Настройка временных лимитов – важный шаг для оптимизации работы сервера и оптимизации затрат на ПО.

Установка времени логина для пользователей или скажем нет переработкам

У каждого из нас есть рабочий день, а также утро, вечер и ночь. Но Британские (или Мальтийские) ученые недавно выяснили, что от работы, оказывается, можно заболеть или даже умереть. Работа — это очень сильный и опасный наркотик, поэтому в ярой заботе о любимых пользователях мы должны ограничить им время, когда они могут логиниться на сервер. А то надумают тоже работать из дома, отпуска и по выходным. И помогут нам в этом не групповые политики. Настройка времени работы находится в свойствах пользователя. Где-то далеко в начале этой статьи я упоминал, что все манипуляции лучше производить со специально созданной группой пользователей Parallels RAS, так вот, на примере этой группы мы и разберем, как установить часы работы.

Идем в левый нижний угол нашего экрана, нажимаем кнопку пуск и печатаем dsa.msc

Откроется всеми любимая оснастка Active Directory Users and Computers.

Найдите созданную вами группу пользователей Parallels RAS кликните по ней правой кнопкой мыши и зайдите в свойства. Во вкладке Account будет опция Logon Hours в которой нужно выбрать разрешенные и запрещенные часы работы для группы.

Итог этого раздела:

1. Вы великолепны

2. Жизни пользователей спасены от переработки

Часть третья. «Интерактивная»

Используя опубликованные ресурсы, часто приходится не только запрещать все подряд на сервере, но и перенаправлять в удаленную сессию локальные ресурсы. И если с принтерами, сканерами, дисками, звуком и COM портами никаких сложностей не возникнет, Parallels RAS прекрасно их перенаправляет без дополнительных настроек со стороны Windows, то с перенаправлением USB устройств и веб камер все не так просто.

Для перенаправления данного типа оборудования нужно, чтобы звезды сошлись в правильном порядке не только на сервере, но и на клиентской машине:

На компьютере пользователя измените следующую групповую политику:

Computer Configuration → Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Connection Client → RemoteFX USB Device Redirection

Присвойте ей значение Enabled

Теперь в свойствах Parallels клиента (Connection Properties → Local Resources) вы сможете выбрать, какое именно из подключенных USB устройств должно быть перенаправлено на сервер.

Примечание: USB устройство может быть задействовано либо в опубликованном приложении, либо на локальном компьютере, но не одновременно и там, и там.

На стороне сервера необходимо установить драйверы и все необходимое ПО для работы USB устройства. К сожалению, универсального драйвера для всего подряд человечество еще не придумало.

На этом хотелось бы завершить обзор настроек Windows, которые будут важны для работы Parallels RAS.

З.Ы. Таких длинных текстов писать не доводилось давно, отсюда огромная благодарность всем тем, кто осилил эту статью.

Читайте также: