Подключение к ip камерам kali linux

Обновлено: 05.07.2024

Этичный хакинг и тестирование на проникновение, информационная безопасность

Как взломать IP камеру?

Меня попросили настроить камеру (потому что инструкция на английском), это оказалась камера с AliExpress (потому что дёшево) и у меня появилось много замечательных наблюдений. Камера с последней прошивкой от этого года, для неё имеется современное приложение для мобильных телефонов, чтобы зарегистрироваться в приложении нужно придумать логин и сложный пароль, для доступа к камере из приложения также нужно установить пароль. Есть облачный сервис для хранения видео. На камере маркировка IP о защите от воды и пыли. Умеет каким-то хитрым образом сопрягаться с телефоном и получать от него пароль от Wi-Fi будучи подключённой только к розетке. Это с одной стороны.

А с другой стороны, старенькое приложение под Windows ONVIF Device Manager нашло за секунду эту камеру и показало видео с этой камеры и ссылку, по которой видео с этой камеры может смотреть кто угодно простым VLC проигрывателем, конечно же, не вводя никакие пароли. Это не всё, из ONVIF Device Manager можно управлять камерой — поворачивать и прочее. В ONVIF Device Manager есть кнопка обновления прошивки, но я не стал её проверять. Это всё без паролей. И это при том, что родная админка с веб-интерфейсом не открылась ни в одном браузере.

Эта камера дала мне идею написать предыдущую статью «Как обнаружить скрытые камеры» и эту, которую вы сейчас читаете.

Мы познакомимся с программой Cameradar и протоколом ONVIF. А разбор прошивки камеры оставим на статью о криминалистическом исследовании образов дисков и файловых систем (из интересного — простая защита от монтирования (мусор перед настоящей файловой системой) и пароль пользователя root, который некуда вводить, так как к видеопотоку и управлению камера даёт доступ без пароля).

Для многих камер Cameradar показывает производителей — есть шанс пополнить список вендоров для поиска скрытых камер наблюдения. А если камера уязвима по ONVIF протоколу, то можно узнать её MAC-адрес, который тоже подойдёт для инструкции по обнаружению камер.

Что такое и для чего протокол RTSP

Потоковый протокол реального времени (англ. real time streaming protocol, сокр. RTSP) — прикладной протокол, предназначенный для использования в системах, работающих с мультимедийными данными (мультимедийным содержимым, медиасодержимым), и позволяющий удалённо управлять потоком данных с сервера, предоставляя возможность выполнения команд, таких как запуск (старт), приостановку (пауза) и остановку (стоп) вещания (проигрывания) мультимедийного содержимого, а также доступа по времени к файлам, расположенным на сервере.

RTSP не выполняет сжатие, а также не определяет метод инкапсуляции мультимедийных данных и транспортные протоколы. Передача потоковых данных сама по себе не является частью протокола RTSP. Большинство серверов RTSP используют для этого стандартный транспортный протокол реального времени, осуществляющий передачу аудио- и видеоданных.

Протокол RTSP можно найти не только в IP камерах, другие устройства также могут использовать этот протокол для стриминга медиа (видео и аудио).

Для воспроизведения видео по протоколу RTSP нужно знать URL источника, а также логин и пароль.

Некоторые RTSP серверы настроены разрешать доступ к медиапотоку без пароля.

URL адрес медиапотока не является стандартным, устройства присылают его при подключении после авторизации.

Обычно RTSP работает на портах 554, 5554 и 8554.

Видео с IP камер по протоколу RTSP можно открыть в VLC и Mplayer. Как это сделать написано в статье «Как записать видео с IP камеры (RTSP поток)». Там же показано, как записать потоковое видео.

Проигрыватели VLC и Mplayer умеют работать с данным протоколом благодаря утилите openRTSP, более подробную информацию о ней вы найдёте в статье «Инструкция по openRTSP — клиент RTSP для приёма и записи потокового медиа».

Брут-форс RTSP

Как уже было сказано, URI (адрес «страницы») по которому доступен медиапоток различается у разных устройств. То есть если у вас отсутствуют учётные данные для аутентификации по протоколу RTSP, то для получения маршрута (URL) медиапотока вам придётся искать его перебором.

Программа Cameradar умеет искать адрес источника и подбирать пароль пользователя. Как сказано в описании, Cameradar взламывает RTSP камеры видеонаблюдения.

- Обнаруживать открытые порты RTSP на любом доступном целевом хосте

- Определять, какая модель устройства ведёт трансляцию

- Запускать автоматические атаки по словарю, чтобы найти маршрут их потока (например: /live.sdp)

- Запускать автоматические атаки по словарю, чтобы подобрать имя пользователя и пароль камеры

- Получать полный и удобный отчёт о результатах

Запуск очень простой:

Опция "-t, --targets" устанавливает цель. Целью может быть файл со списком хостов или диапазонов сетей, IP-адрес, диапазон IP-адресов, подсеть или их сочетание. Пример: --targets="192.168.1.72,192.168.1.74"

Программа делает множество запросов и если какие-то из них завершаются ошибками, то выводит эти ошибки на экран, в результате чего вывод захламляется, поэтому я предпочитаю добавлять к команде «2>/dev/null».

Примеры удачных запусков:

Я не нашёл альтернатив Cameradar, поэтому рассказываю о ней, но в целом эта программа мне не очень понравилась. Нестабильные результаты, которые различаются от запуска к запуску на одном и том же хосте, можно объяснить особенностями самих камер, которые являются маломощными, глючными устройствами. Но Cameradar ещё и фантастически медленная. На «сканирование сети» даже если указана одна цель уходит слишком много времени (по умолчанию проверяется всего три порта). В описании программы упоминается «nmap», но это собственная библиотека автора Cameradar, она написана на Go и не имеет к оригинальному сканеру сети Nmap отношения — возможно, это причина такой медлительности.

По причине медлительности, я бы не стал вводить в Cameradar большие диапазоны сетей, так как все результаты программа выводит по завершению работы, если не дождаться завершения, то все результаты будут потеряны.

Просканировать сеть, чтобы собрать цели для Cameradar, можно, например, с помощью Masscan:

Следующие команды создают директорию «camera» и отфильтровывают все IP адреса из файлов вида cameras*.xml в файл camera/hosts.txt.

Подсчёт количества IP адресов, на которых открыт хотя бы один порт из 554, 5554 и 855.

Cameradar потребляет минимум ресурсов, поэтому проверку камер можно запустить в несколько потоков с помощью Interlace:

Если в файле hosts.txt слишком много хостов, то их можно разбить на файлы с помощью команды split:

Для поиска успешных результатов можно использовать команды:

Эта команда составит список моделей:

Взлом камер через протокол ONVIF

В статье «Что такое HNAP, как найти и эксплуатировать роутеры с HNAP» мы разбирались (как можно догадаться по названию) с протоколом HNAP. Это протокол для управления сетевыми устройствами, например, роутерами. На некоторых устройствах из-за небрежности реализации этот протокол принимает команды без пароля.

Вы не поверите, но точно такая же ситуация с IP камерами — встречаются модели, которые управляются с помощью протокола ONVIF, а в этом протоколе тоже управление происходит с помощью отправки простого текста в формате XML, и тоже встречаются камеры, которые позволяют выполнять команды без пароля. И ONVIF тоже сложно или даже невозможно отключить.

Причём если HNAP уже давно не встречается на новых роутерах, то ONVIF используется до сих пор.

Именно этим способом программа ONVIF Device Manager смогла получить доступ к настройкам и видеопотоку.

Чтобы разобраться, как работает ONVIF Device Manager, во время работы этой программы я запустил Wireshark для сбора сетевого трафика. Анализ показал, что получение общей информации об устройстве выполняется совсем просто. Методом POST отправляется XML с запросом.

Содержимое файла GetCapabilities.xml:

Для отправки запроса можно использовать cURL:

Если получен длинный вывод в разметке XML, то значит на данном устройстве имеется поддержка протокола ONVIF.

У ONVIF нет стандартного порта, обычно этот протокол встречается на портах 8899, 80, 8080, 5000, 6688.

Получение URL медиа потока происходит в несколько этапов, поэтому чтобы не возиться с cURL и .xml файлами я решил воспользоваться готовым решением. Первое, что мне попалось (из того, что заработало), это python-onvif — Реализация клиента ONVIF на Python.

Для установки выполните:

Создайте файл extractor.py со следующим содержимым:

Обратите внимание на строку

Вам нужно заменить её на ваше собственное значение. Эта строка подойдёт для Kali Linux. А в BlackArch/Arch Linux нужно использовать следующую строку:

При изменении версии Python, строка также может измениться.

Путь до неё можно узнать по следующему алгоритму:

К примеру найдено:

Берём всю строку, кроме имени файла, то есть /usr/local/lib/python3.9/site-packages/wsdl/.

Скрипт делает три отдельных запроса и выводит три группы данных: информацию об устройстве, о сетевых интерфейсах и о медиа потоке.

Производитель, MAC-адрес, URI видео:

Стоит обратить внимание, что в URI обычно указывается локальный IP адрес. Иногда в URI может быть пропущен порт (всегда для 80-го порта, иногда для других портов).

Поиск камер без пароля в ONVIF

Чтобы автоматизировать процесс выявления камер у которых для управления по протоколу ONVIF не установлен пароль, я написал небольшой скрипт.

Файл checker.sh:

В той же папке где checker.sh также должен находится рассмотренный ранее файл extractor.py. Ещё создайте папку «results» для сохранения результатов.

Этот скрипт проверит пять портов на предмет того, запущена ли служба протокола ONVIF. Если служба будет найдена, то скрипт попытается получить информацию об устройстве с помощью extractor.py. Если это тоже завершится успехом, то полученные данные будут сохранены в папку «results».

Скрипт можно запускать для проверки одного хоста или для проверки множества в несколько потоков. Пример, в котором IP адреса берутся из файла hosts.txt и запускается проверка в 20 потоков:

Ещё один пример:

Для поиска успешных результатов можно использовать команды:

Эта команда составит список моделей:

Брут-форс камер через ONVIF

Для некоторых хостов скрипт extractor.py будет выдавать примерно следующие ошибки:

Они означают, что пустые логин и пароль не подходят и нужно указать действительные учётные данные.

Используя это можно написать скрипты для брут-форса учётных данных IP камер. Преимущество этого метода по сравнению с Cameradar в том, что не нужно искать URI медиа потока.

Создадим файл bruteforcer.py и скопируем в него:

На самом деле, это упрощённый вариант скрипта extractor.py — чтобы понять, что учётные данные неправильные, нам не нужно делать три запроса, достаточно одного.

Если к команде добавить «2>/dev/null», то мы не увидим ошибки — в случае успешной аутентификации будут выведены только данные об устройстве:

Пример брут-форса логина и пароля IP камеры с помощью Parallel:

Заключение

Протокол ONVIF позволяет не только просматривать информацию о свойствах камеры, но и управлять ей — поворачивать, менять настройки и прочее.

Тактики электронного противостояния основаны на блокировании, прерывании или отключении объектов от той технологии, на основе которой они работают. И объекты IoT («Интернет Вещей») особенно уязвимы к такого рода атакам. Беспроводные камеры безопасности, такие как Nest Cam, часто используются для обеспечения мер безопасности в различных местах. Хакер может просто отключить такую веб-камеру или другое устройство от Wi-Fi сети, тем самым выведя камеру из строя, но не нарушая при этом работоспособность остальной сети.

IoT-устройства известны тем, что у них есть открытые порты, они используют пароли по умолчанию (и часто эти пароли захардкожены), а также у них могут быть и другие серьезные недостатки безопасности, которые потенциально может использовать любой человек, подключенный к той же Wi-Fi сети. Если вы подключены к той же сети Wi-Fi, что и камера безопасности, или такая камера подключена к сети без пароля, то можно сделать гораздо больше, чем просто отключить устройство. Можно даже попытаться подключиться к самой камере.

Несмотря на риски безопасности использования IoT-устройств, камер или других подключаемых к Wi-Fi сетям сенсоров и датчиков, все эти устройства позиционируются на рынке, как способные обеспечить безопасность или мониторинг многих важных вещей, что делает Wi-Fi-сети, к которым они подключены, лакомым кусочком для любого хакера.

И хотя мы уже обсуждали, как использовать Airgeddon для блокировки Wi-Fi сетей, но полномасштабные DdoS-атаки довольно заметное явление, которое оказывает очень сильное влияние на работоспособность всей сети целиком, и привлекает повышенное внимание к тому, что вы делаете. В некоторых случаях лучше сосредоточиться на какой-то одной цели в конкретной сети, например, на Wi-Fi-камере безопасности, не трогая при этом всю сеть.

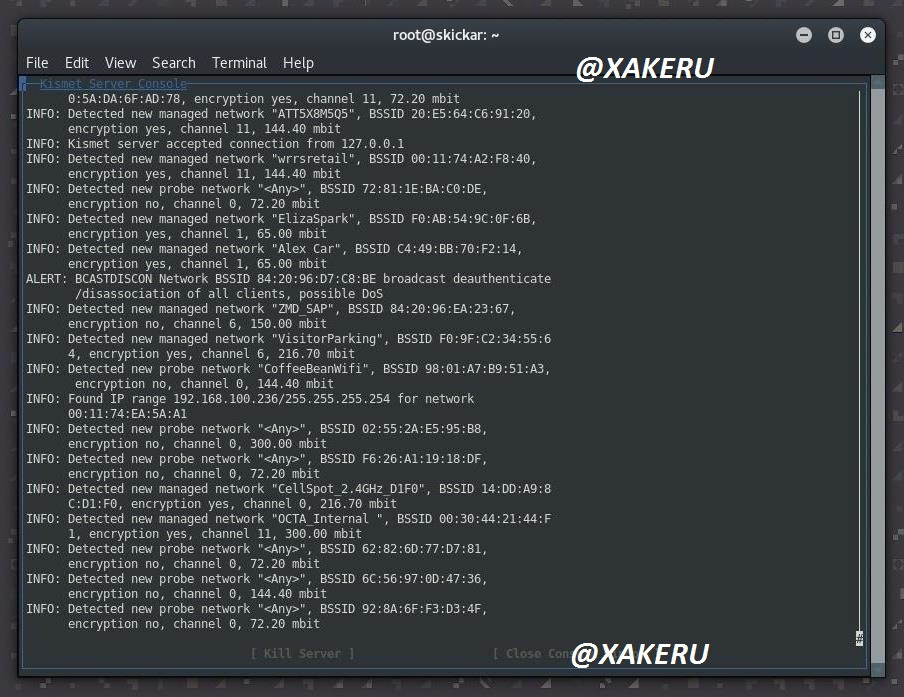

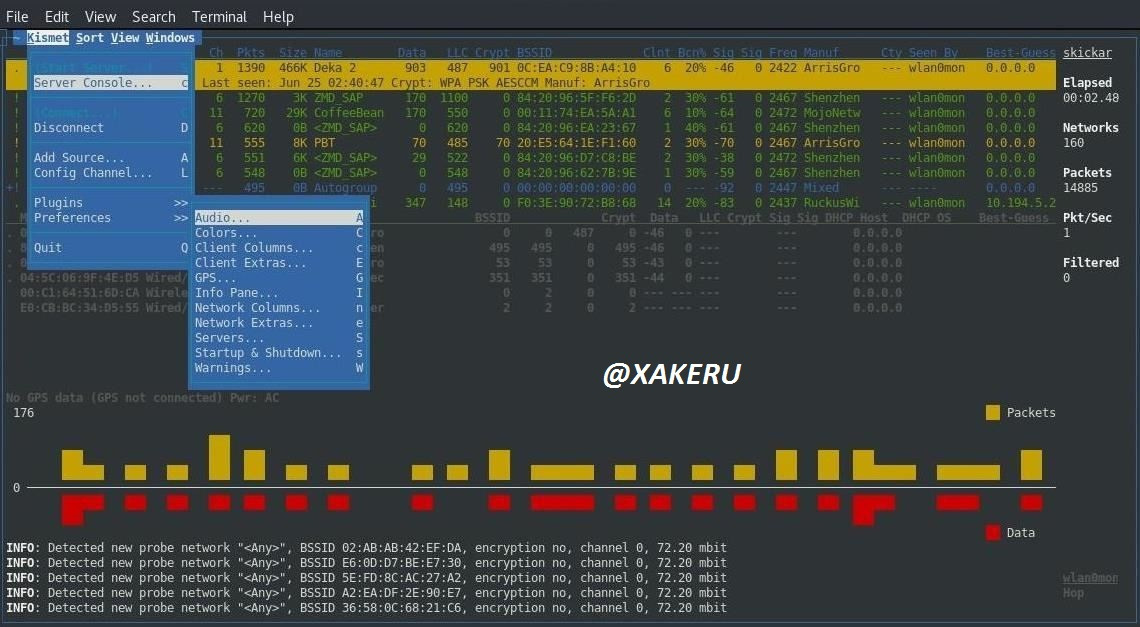

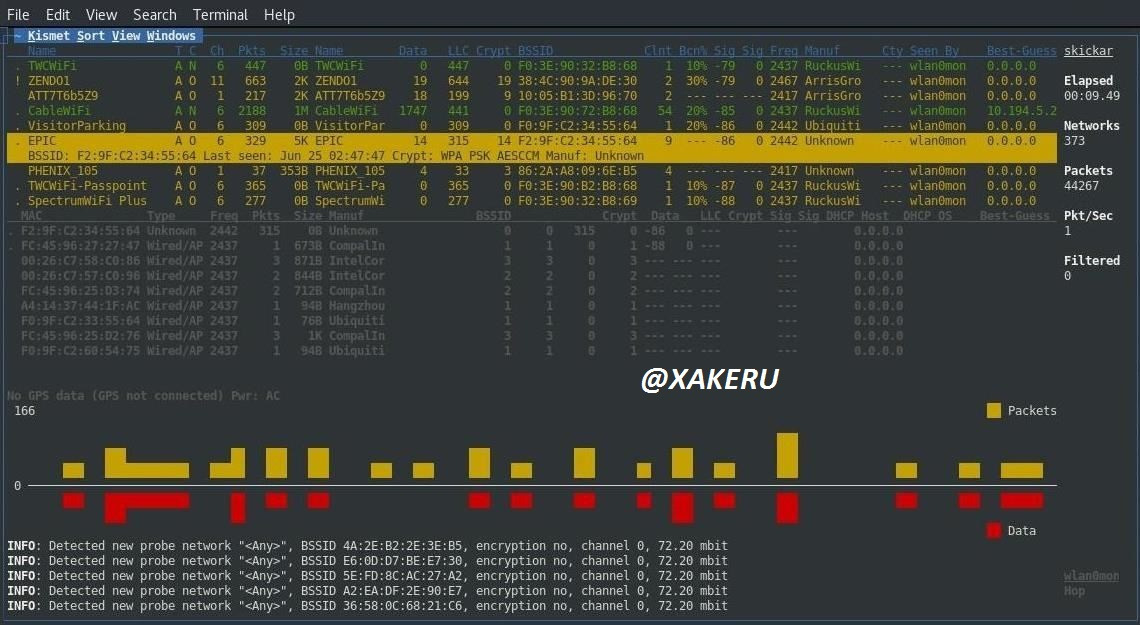

Хакеры или пентестеры во время предварительной разведки могут собрать информацию, которая покажет наличие интересных устройств, подключенных к целевой сети. Используя утилиты Kismet или Airodump-ng, средства для проведения пассивного анализа Wi-Fi сетей, они могут идентифицировать те точки доступа, которые активно обмениваются данными, считывают пакеты из эфира и могут отобразить информацию об источнике этих данных. Затем целевую сеть они могут разделить на ее составляющие для того, чтобы увидеть те источники, которые обмениваются между собой пакетами данных, другими словами, могут просмотреть каждое подключенное устройство.

Такой «прогулки» по целевому объекту будет достаточно, чтобы получить данные о каждом беспроводном устройстве, используемом в сети, даже без знания пароля от этой сети. Имея на руках такой список, можно идентифицировать устройства по их MAC-адресу, а также собрать другие сведения о конфигурации Wi-Fi, например, о дефолтных именах точек доступа.

На самом деле к Wi-Fi сетям могут подключаться не только те вещи, о которых всем известно, вроде камер безопасности, термостатов, музыкальных плееров, телевизоров, принтеров, пультов дистанционного управления. Вы можете обнаружить там и менее распространенные устройства. Она использует Wi-Fi либо для управления через приложение, либо, что еще ужаснее, для стрима потокового видео с камеры.

Прием, который мы сегодня обсудим, позволит отключить от сети любое из этих устройств, при условии, что у них нет запасного соединения через Ethernet. Опережая ваши вопросы — да, это означает, что теоретически вы можете написать скрипт, который заморозит все секс-игрушки, контролируемые по Wi-Fi, в определенном радиусе, везде, куда бы вы ни отправились. Зачем кому-то может понадобиться делать такое оружие, мы не знаем, но в нашем примере мы сосредоточимся на более известной вещи — на Wi-Fi камере безопасности.

Что вам понадобится

Для начала вам понадобится Kali Linux или другой Linux дистрибутив, такой как Parrot Security или BlackArch, который может запускать Aireplay-ng. Вы можете запустить их с виртуальной машины, с помощью USB-флешки или с жесткого диска.

Затем вам понадобится Wi-Fi адаптер, поддерживающий инъекции пакетов, у которого есть режим мониторинга. Вам нужно будет сканировать область вокруг вас, чтобы найти устройство, которое можно отключить от сети, чтобы иметь возможность отправлять пакеты, притворяющиеся пакетами, отправленными с той точки доступа, к которой подключено это устройство.

Шаг 1. Обновите Kali

Прежде чем начать, убедитесь, что ваша система полностью обновлена. В Kali команда, с помощью которой можно это сделать, выглядит вот так:

Убедитесь, что у вас есть цель и права доступа к ней с помощью инструмента Aireplay-ng. Вы конечно можете сканировать любую сеть, какую захотите, с помощью Kismet, но Aireplay-ng непосредственно будет выполнять атаку типа «отказа от обслуживания» (DdoS), которая будет противозаконным действием, если она будет выполнена в той сети, в которой у вас нет разрешения на аудит.

Шаг 2. Выберите оружие

Первым шагом в выборе беспроводных целей является проведение пассивной разведки в определенной Wi-Fi сети. Для этого можно использовать программу под названием Kismet, которая выполняет умный анализ Wi-Fi сигналов пассивно и незаметно. Преимущество этого способа заключается в том, что просто находясь рядом с вашей целью, вы можете отслеживать беспроводной трафик в этой области, а затем спарсить нужную информацию для того, чтобы найти интересное устройство.

Альтернативой Kismet является Arp-scan, который можно настроить несколькими способами для фильтрации информации об обнаруженных сетях. И хотя этот инструмент хорошо работает, иногда на выходе может потребоваться больше работы по расшифровке полученных данных. Сегодня в нашей статье мы будем использовать Kismet.

Шаг 3. Переключите Wi-Fi адаптер в режиме мониторинга

Чтобы начать сканирование сети при помощи любого инструмента, нам нужно включить наш беспроводной сетевой адаптер в режим мониторинга. Мы можем сделать это, набрав следующую команду, при условии, что wlan0 — это имя вашей беспроводной карты. Вы можете узнать имя вашей беспроводной карты, запустив команды ifconfig или ip a, которые выведут на экран доступные сетевые интерфейсы.

После запуска этой команды вы можете снова запустить ifconfig или ip a, чтобы убедиться, что ваша карта находится в режиме мониторинга. Теперь ее название будет чем-то вроде wlan0mon.

Шаг 4. Натравите Kismet на сеть

После того, как вы включите режим мониторинга, мы можем запустить Kismet, набрав следующую команду:

В этой команде мы указываем, какой сетевой адаптер должен использовать Kismet, это делается через флаг -c (от слова client). Мы должны увидеть что-то вроде того, что представлено на скриншоте ниже. Вы можете нажать Tab, затем Enter, чтобы закрыть окно консоли и показать главный экран.

Шаг 5. При помощи Kismet найдите беспроводные камеры безопасности

Теперь мы можем прокрутиться в списке по всем устройствам в сети и попытаться найти что-нибудь интересное. Если вы не можете этого сделать, то попробуйте включить дополнительные параметры в меню «Preferences», чтобы увидеть источник пакетов. Вы можете получить доступ к нему через меню «Kismet», как показано на скриншоте ниже.

Как только Kismet заработает, вы сможете увидеть название производителя любых устройств, и по этому названию определить, что из перечисленных устройств может быть камерой безопасности. Здесь мы нашли устройство, которое, по словам Kismet, сделано компанией «Hangzhou». Вы можете увидеть, что его MAC-адрес — A4:14:37:44:1F:AC.

Мы остановимся более подробно на том моменте, каким образом назначаются MAC-адреса. Поскольку первые шесть цифр и букв присваиваются определенной организации, то мы можем быстро найти название компании, которая делает такие устройства по номеру «A41437».

Взяв полное название компании (в этом случае Hangzhou Hikvision Digital Technology), и вбив его в поиск Google, мы узнаем линейку ее продуктов. Нам повезло, эта компания как раз делает камеры беспроводного видеонаблюдения.

Теперь у нас есть три части нашей мозаики: имя и BSSID точки доступа Wi-Fi, на которой установлена камера, канал, в который транслирует свой сигнал сеть, и адреса BSSID самой камеры. Вы можете нажать Ctrl-C, чтобы закрыть Kismet.

Стоит отметить, что если камера начинает записывать или отправлять данные только когда видит движение, то и хакер не увидит трафик от нее до тех пор, пока камера не начнет передачу.

Можно предположить, что стриминговая камера, подключенная к DVR, перестанет функционировать, если ее отключить от сети. Имея в своем распоряжении всю эту информацию, можно использовать Aireplay-ng для разрыва соединения.

Шаг 6. Выполните атаку деаутентификации

Чтобы разорвать соединение с устройством, на которое мы нацелились, нам нужно закрепить беспроводную сеть на том канале, где мы видим идущий трафик. Можно сделать это, набрав следующую команду, предположив, что мы хотим заблокировать сетевой адаптер на 6-м канале:

Вот разбивка ее составных частей:

- -0 задает опцию атаки в 0, атаки деаутентификации, которая отправит устройству пакеты аутентификации, идущие как будто бы от точки доступа. Следующий 0 указывает на отправку непрерывного потока пакетов деаутентификации, но вы также можете выбрать фиксированное число.

- -a установит BSSID точки доступа Wi-Fi сети, к которой подключено устройство.

- -c установит BSSID устройства, которое мы хотим убрать из сети.

Итоговый вид нашей команды будет следующим:

Как только эта команда будет запущена, она будет блокировать Wi-Fi соединение между двумя устройствами до тех пор, пока вы ее не прекратите, нажав комбинацию клавиш Ctrl-C.

Защита от такого типа атак

Чтобы предотвратить отключение ваших устройств от беспроводных сетей, лучшим решением является использование Ethernet. Это менее удобно, чем Wi-Fi, но с другой стороны это не позволяет манипулировать соединением, и камера не отключится в критические моменты по чужой воле и удаленно.

Некоторые пользователи применяют различные приемы маскировки, скрывая сеть. Но на самом деле обнаружение «скрытой» сети вызывает больше любопытства и привлекает к себе внимание, чем фактически защищает сеть. Любая камера или устройство, активно использующее Wi-Fi, передает детали своего подключения инструментам, подобным Kismet, что означает, что лучшим решением является простое использование Wi-Fi всегда, когда это возможно.

Еще одно необходимое действие, которое нужно предпринять — снизить мощность точки доступа Wi-Fi сети, чтобы предотвратить передачу сигнала на большее, чем нужно, расстояние, откуда этот сигнал может быть перехвачен. У большинства устройств IoT эта функция не включена.

У Интернета вещей есть серьезные недостатки

Благодаря возможности выборочного отключения любого устройства, зависящего от Wi-Fi, хакеры могут эксплуатировать эту возможность в тех ситуациях, когда обеспечение безопасности зависит от работоспособности этих устройств. Обновление и усовершенствование этих устройств зависит от людей, использующих и устанавливающих эти устройства, которые должны выполнять только роли, соответствующие их возможностям. В этом случае ясно, что на камеру, зависящую от Wi-Fi, нельзя полагаться для обеспечения непрерывного потокового освещения в важных областях.

Надеемся, что вам понравилась эта статья по отключению с помощью Aireplay-ng IoT-устройств, таких как Wi-Fi-камеры.

Когда-то мы рассказывали о Windows утилите RemCam 2, с помощью которой можно следить через камеру компьютера находясь в одной локальной сети. Сегодня продолжу тему скрытого видеонаблюдения и расскажу про CamPhish с помощью которого можно удаленно взломать камеру телефона и ПК или подключенной вебки.

CamPhish работает на Linux и на Android (с помощью Termux). Можно также работать с программой из под Windows установив Kali Linux под WSL (ссылка на статью ниже).

Как взломать камеру с помощью CamPhish

Вот сценарий работы:

- Программа генерирует страницу.

- Атакующий посылает ссылку жертве.

- После перехода на фишинг-страницу появится запрос включения камеры.

- Пользователь соглашается.

- Камера в скрытом режиме делает снимки и посылает атакующему.

Установка CamPhish

Для работы CamPhish необходимо установить php, openssh, git, wget. Все эти инструменты уже установлены в дистрибутиве Kali Linux, поэтому переходим к установке:

Затем необходимо перейти в каталог CamPhish:

И выполнить следующую команду:

Использование CamPhish

После этого мы можем запустить инструмент, применив следующую команду:

Появится главное окно:

Здесь у нас есть два варианта: вариант

Для примера выберем вариант YouTube TV.

Выберите подходящее видео и скопируйте ID YouTube:

Вставьте в CamPhish и нажмите Enter. Если ngrok не установлен в системе, тогда тулза сама выполнит установку и установит ngrok. Затем настроит сервер и автоматически сгененерирует ссылку:

После перехода по ссылке откроется выбранное вами видео и запрос активации камеры. Пользователи обычно не вникают в эти разрешения и автоматом нажимают «ОК».

На снимке ниже видно, что цель подключилась к серверу CamPhish, и мы получаем снимки с веб-камеры подключенной к компьютеру, камеры ноутбука или камеры телефона:

Эти полученные изображения будут сохранены в каталоге CamPhish.

Как защититься от взлома камеры

Все банально. Надо обращать внимание на оповещение, которые появляются при посещении сайтов и не при каких условиях не позволять использовать камеру, микрофон и т.д.

Заключение

На этом все. Теперь, вы знаете, как хакеры взламывают камеры удаленно. Надеюсь данная информация поможет защититься от взлома камеры.

Сегодня, ни для кого не секрет, что любые системы наружного видеонаблюдения уязвимы. IP-камеры в вашей бухгалтерии и на охраняемом объекте, давно стали одной из множества легкодостижимых целей для злоумышленников и школьной орды.

Дело в том, что большинство специалистов в отрасли видеонаблюдения в России не уделяют достаточного внимания безопасности веб-интерфейсов таких устройств, как IP-камера или регистратор. Как показывает практика – очень зря.

Парсим IP-камеры

На поиск потенциально уязвимых интерфейсов иногда уходят целые сутки. Для того, чтобы получить доступ к какой-либо IP камере, необходимо задать диапазон, в котором мы будем работать.

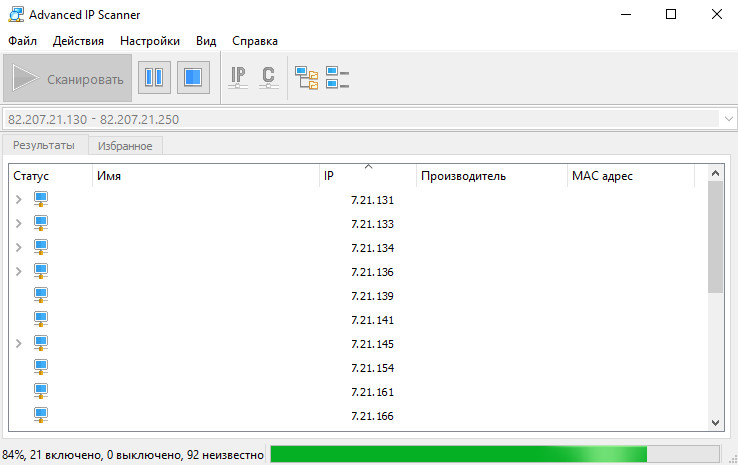

С поиском устройств видеонаблюдения нам поможет Advanced IP Scanner. Неплохая (очень даже стабильная) и актуальная программа под Windows умеет сканировать все необходимое.

Мы можем просканировать любой диапазон адресов, это может быть подсеть вашего компьютера или любая другая локальная сеть. Но нас интересуют веб-камеры из интернета.

Поэтому для поиска веб-камер нужно воспользоваться поисковой системой Shodan. Она, как будто, специально для этого предназначена. Регистрируемся, буквально два клика, и ищем необходимые нам: города и модели необходимых устройств

В поисковой выдаче находим все необходимое для получения доступа к видеонаблюдению. Остается только подобрать ключи доступа. Обратите внимание, что у каждого российского провайдера в регионе можно подобрать необходимый диапазон адресов.

Итак, необходимый диапазон для работы найден, можно приступать к поиску доступных камер.

Подбор пароля от IP камеры

На самом деле, все очень просто. Добрая часть доступных интерфейсов, абсолютно не защищены. При подключении к видеоустройству, мы попадаем на авторизацию. Обычно, связка логин:пароль, смешна до жути и выглядит примерно так:

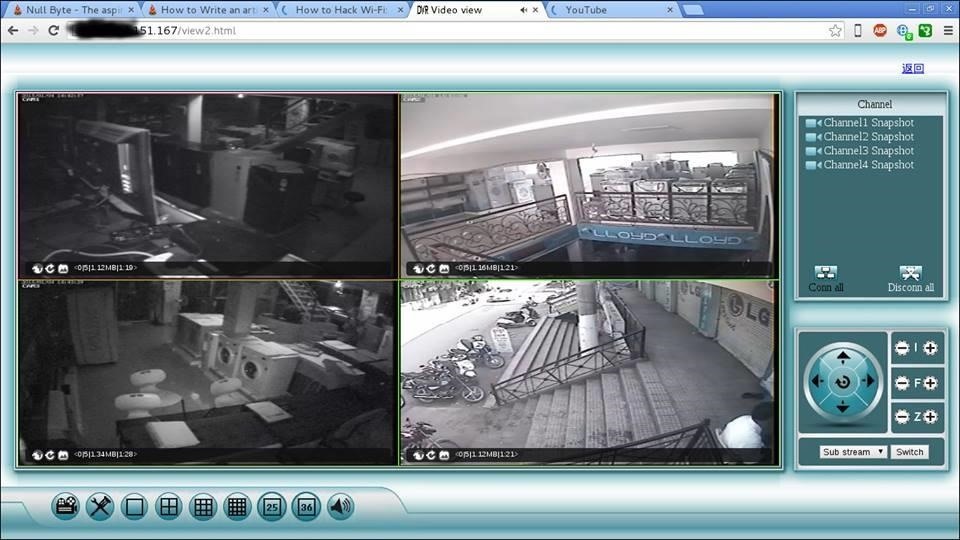

То есть, без использования софта для подбора паролей, простым перебором из этих незамысловатых комбинаций, мы получаем доступ к видеонаблюдению в парках, офисах, барах, магазинах и других общественных местах.

Более того, если устройство обладает неплохой железной составляющей, мы получаем доступ не только к картинке, но и звуку, а также в некоторых случаях, можем полностью управлять процессом видеонаблюдения и записи.

Для простого просмотра большинства камер D-Link (например, модель DSC-2130), можно использовать связку из логина и пароля:

Модели устройств видеонаблюдения D-Link очень легко гуглятся и доступны каждому.

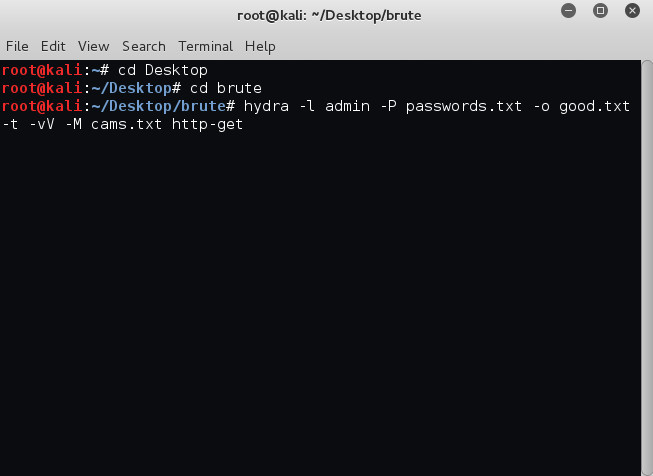

Подобрать пароль с помощью брута можно с помощью скрипта hydra. Как-то раз я рассказывал, что с помощью него можно вспомнить забытый пароль от почтового ящика. И вот, снова он, выручает нас.

Как это выглядит? Все очень просто. Открываем консоль в Kali Linux и запускаем, примерно вот такую команду (предварительно составив необходимые списки для подбора: айпи и пароль к ним):

Флаги из команды довольно просты для понимания: -l это логин, -P список паролей в формате .txt , -o список подобранных паролей (именно там будут храниться удачные связки IP:пароль), -M список IP-камер в файле .txt в формате IP адресов.

Для того, чтобы расширить познания в скрипте hydra, можно воспользоваться справкой.

Читайте также: