Поиск админки сайта kali linux

Обновлено: 01.07.2024

Этичный хакинг и тестирование на проникновение, информационная безопасность

Адрес административной панели нужно знать для ввода в неё добытых учётных данных. Также замечено, что «внутренним» узлам веб-сайтов, которые не предназначены для широкого круга посетителей, некоторые программисты уделяют меньше внимания, там может обнаружиться, например, уязвимость SQL-инъекция.

Поиск административных панелей – это несложная задача, этим можно заниматься вводя в адресную строку браузера различные предполагаемые пути до страницы входа в панель. Имеется достаточно много разнообразных утилит, позволяющих автоматизировать и ускорить этот процесс. Рассмотрим программы для поиска страниц входа в административные панели (панели управления).

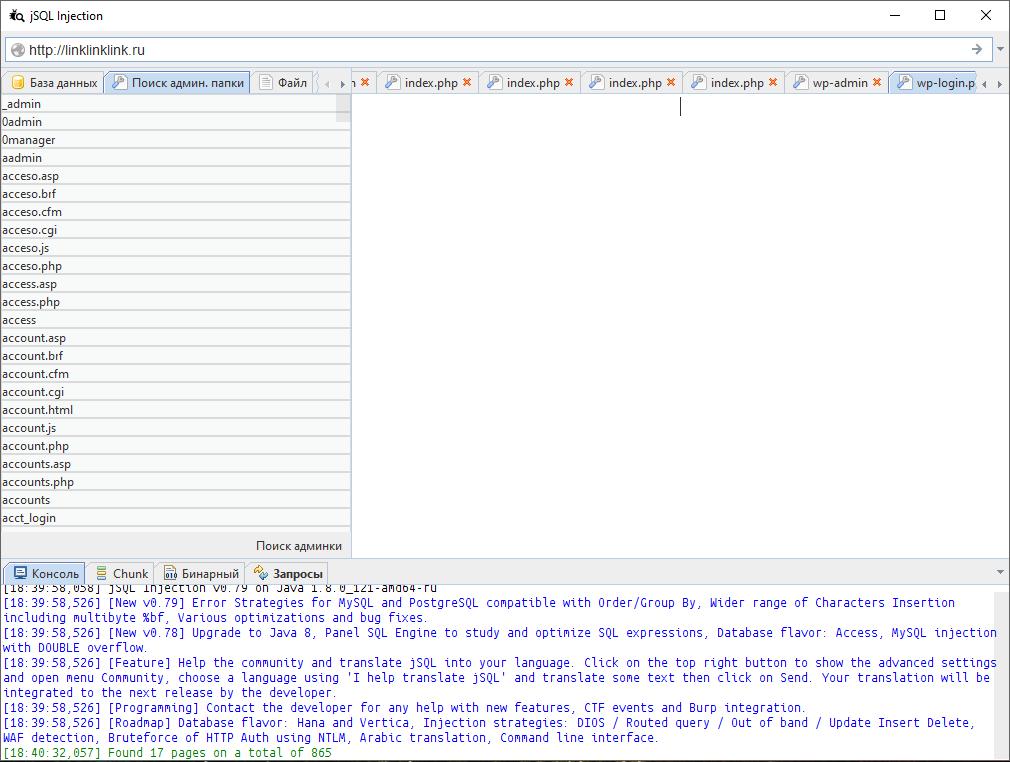

Поиск административных панелей из jSQL Injection

Если вы предпочитаете кроссплатформенную программу с графическим интерфейсом, то для поиска входа в панели управления можно воспользоваться jSQL Injection. Программа имеет инструмент, который называется «Поиск административной папки», он расположен на соответствующей вкладке программы:

В программу уже загружен достаточно большой список адресов страниц, по которым чаще всего располагаются админки. Вы можете отредактировать этот список: добавить новые значения или загрузить их из файла.

Для начала процесса введите адрес сайта, выделите желаемые или все значения в списке и нажмите кнопку «Поиск админки».

В целом программа показывает себя не очень хорошо, поскольку не позволяет менять настройку пользовательского агента (User-Agent). Из-за этого многие веб-серверы отбрасывают её попытки соединения.

DIRB — это сканер веб-контента. Он ищет существующие (возможно, скрытые) веб-объекты. В основе его работы лежит поиск по словарю, он формирует запросы к веб-серверу и анализирует ответ.

В качестве словаря можно воспользоваться этим. Это словарь возможных адресов страниц, через которые может осуществляться вход в панель управления. Он собран из нескольких источников: список из jSQL Injection, а также из программы DW Admin and Login Finder v1.1.

Команда для скачивания словаря прямо из консоли:

Рекомендуется использовать опцию -a <строка_агента> - с помощью неё вы можете задать ваш пользовательский USER_AGENT.

Gobuster

Gobuster — это инструмент для брут-форса:

- URI (директорий и файлов) в веб-сайтах.

- DNS субдоменов (с поддержкой подстановочных символов).

Нас интересует брут-форс (перебор) директорий и файлов.

Cangibrina

Cangibrina — это мультиплатформенный инструмент, который предназначен для получения панелей управления (администрирования) сайтов используя брут-форс (перебор) по словарю, google, nmap и robots.txt.

Программа имеет встроенную опцию для работы через Tor. Также важно то, что с помощью опции --user-agent вы можете изменить пользовательский агент (user-agent) – имя, которым программа сканирования представляется веб-сайту. Рассматриваемые в этой заметке программы могут иметь проблемы со сканированием, если сайт находится за файловым менеджером. Притвориться другой программой, обычно браузером, это очень полезная функция.

Ещё программа умеет делать поиск по субдоменам. Чтобы вместо поиска по директориям программа начала искать админки в субдоменах, используйте опцию --sub-domain.

adfind

adfind – это довольно простой поисковик панелей администрирования.

При запуске программы нужно указать адрес сайта и предполагаемый язык, на котором написан исходный код сайта (PHP, ASP и др.).

Admin Page Finder

Admin Page Finder — это скрипт на Python, который ищет на заданном сайте возможные адреса административных интерфейсов перебирая большое количество вариантов.

Как и предыдущая, это очень простая утилита без дополнительных функций.

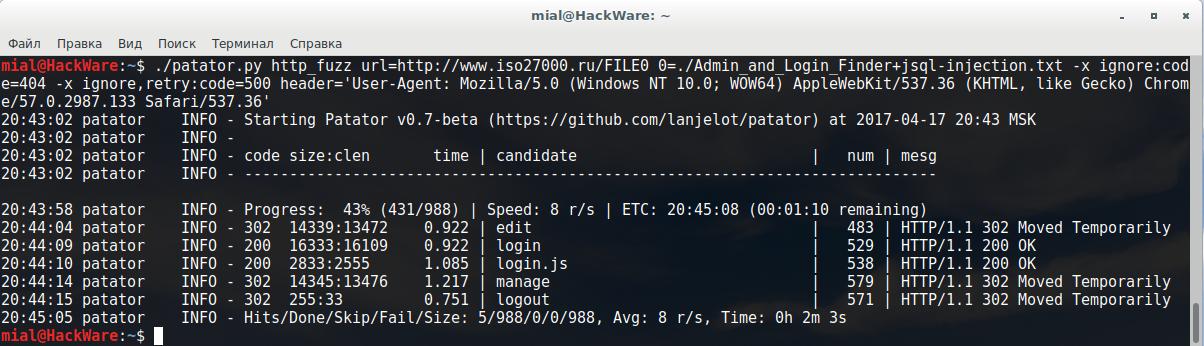

Поиск панелей управления с patator

patator является самой гибкой, и, следовательно, и самой сложной из рассматриваемых программ.

Пример команды patator для поиска панелей управления методом перебора по словарю:

Свой собственный скрипт для поиска админок

С учётом простоты задачи легко набросать свой собственный скрипт для этой цели.

Создайте файл fiad.sh и скопируйте в него:

В той же директории, что и скрипт, должен лежать словарь:

Можете поменять словарь на свой собственный в строке:

Пример работы скрипта:

Заключение

При подготовке материала я тестировал все программы с произвольными веб-сайтами. Все программы можно разделить на те, которые позволяют устанавливать свой собственный User-Agent и те, которые не позволяют это сделать. Я обратил внимание, что у всех, кто не позволяет изменить User-Agent, возникают проблемы с большинством попробованных веб-сайтов. Судя по всему, дело в файловых файерволах, разнообразных системах предотвращения вторжений и т.п. Чуть лучший результат показала программа Cangibrina с опцией --user-agent. После этой опции нельзя указать желаемое значение, она только меняет передаваемый пользовательский агент на «chrome» - это позволяет обмануть совсем простые файловые файерволы.

Лучше всего себя показали программы DIRB, gobuster и patator. При этом в них нужно устанавливать User-Agent.

Кроме описанных инструментов, практически каждая программа для анализа веб-приложений и комплексный сканер (например, Burp Suite, zaproxy и многие другие) позволяют искать страницы по словарю. Можно применять и полный перебор (например, с помощью DirBuster) – результаты будут более полными, но процесс может занять значительно больше времени.

В этой статье, исключительно в ознакомительных целях, я опишу основные моменты поиска, и эксплуатации sql-инъекции на сайтах. В процессе прочтения этого материала, мы получим полноценный доступ к случайному сайту.

P.S.: в ходе создания материала, ни один сайт не пострадал.

Для этого нам понадобятся всего четыре утилиты: собственно sqlmap, dirbuster, и tor с privoxy.

Первые две программы входят в дистрибутив kali по умолчанию. Устанавливаем и запускаем сервис тора:

Аналогично устанавливаем и privoxy, но пока не будем его запускать, он нам может и не пригодиться:

Поиск уязвимых скриптов. Google dorks.

Очередь за гугл-д о рками. Для тех, кто не в курсе — некоторыми запросами в гугл, можно облегчить поиск уязвимого ресурса. Это называется “дорк”. Для примера, возьмём запрос:

Открываем любезно выданные гуглом линки потенциально уязвимых сайтов, и в адресной строке браузера, после цифр, ставим одинарную ковычку:

И ищем сайт, скрипт на котором выдаст ошибку подобного вида:

Конечно, можно обойтись и без этого, sqlmap анализирует далеко не только подобные уязвимости в скриптах, но этот шаг многократно увеличивает наши шансы на успех.

Получение структуры баз данных сайтов. SQLMAP.

Переходим непосредственно к процессу эксплуатации инъекции на обнаруженном нами сайте. В работе с sqlmap есть достаточно много различных ньансов, и разберём мы базовые. Открываем терминал. Внимание, у вас должен быть активен сервис тора. Либо во втором терминале, либо через запуск приложения.

— dbs параметр для получения имён баз данных, найденных в случае успешной эксплуатации;

— tor запустит соединение через тор, — check-tor отобразит успешность подключения к сети тор;

ключ -o задействует оптимизацию процесса, что наверняка пригодится во многих случаях — например, при слепой инъекции.

Sqlmap отдал нам две таблицы на выбор. В базе information_schema нет ничего интересного, это стандартная база mysql, поэтому мы перейдём к анализу “z108098_main”:

Тут мы исключили параметр — dbs, и вместо него используем — tables. Так же, добавился новый ключ -D, который задаёт имя сканируемой базы. Этот запрос выдаст нам все таблицы базы “z108098_main”. В итоге мы получаем:

И сразу же мы наблюдаем таблицу “_admins”. Очевидно, что нам необходимо получить её. Получаем названия столбцов базы:

Добавился ключ -T, который задаёт имя сканируемой таблицы. Вместо параметра — tables, теперь используется параметр — columns. Результат не заставил себя долго ждать, хоть инъекция и была слепой в моём случае — в этом мне помог ключ -o, который использовал 10 потоков для перебора вариаций:

Теперь читаем данные из таблицы, и сохраняем её на свой жёсткий диск:

Параметр — columns мы заменили на — dump, который выдаст все строки таблицы, а так же сохранит оную на наш жёсткий диск. В итоге, получаем заветный логин и хеш пароля, для админки сайта:

Полученный хеш вы можете просто загуглить, в большинстве случаев он уже расшифрован, и выдастся первой же строкой. Если же это не сработает, придётся делать брутфорс хеша, но это уже отдельная тема, которую разбирать в рамках этой статьи мы не станем.

Поиск админки сайта: CMS, интуиция, или dirbuster?

Зачастую, поиск админки сайта создаёт проблему. Пока выполняются запросы от sqlmap, можно заняться этим.

Если сканером обнаруживается cms, то гуглим расположение админки в них, и пробуем зайти по дефолтным адресам.

Но иногда хитрые админы либо меняют дефолтный адрес, либо используют собственную cms, как и произошло в моём случае.

Если так оно и есть, то попробуем посмотреть файл robots.txt, иногда админку можно выловить тут:

Если файл отсутствует, или там ничего нужного нам нет, то пробуем стандартные варианты вручную.

И тут успех, на втором же линке я получил форму авторизации:

Но этот способ может и не сработать и, вероятнее всего, не сработает. Для таких случаев есть мощное оружие — durbuster, который перебором по словарю выявит всевозможные скрипты сайта.

Наша первая задача — пропустить трафик от durbuster’a через tor. Для этих целей нам понадобится запустить privoxy.

Предварительно, настроим конфиг privoxy, что бы весь трафик пропускался через тор:

Добавляем строку в конец конфига. Внимание, точка в конце обязательна!

Сохраняем изменения, закрываем файл, и запускаем, собственно, privoxy:

Теперь открываем dirbuster — либо через терминал, либо выбираем его из списка Приложения > 03 — Web Application Analysis > Web Crawlers & Directory Bruteforce > dirbuster.

Нажимаем ок, и переходим к самой программе. Необходимо выбрать словарик для брутфорса. По умолчанию, в комплекте с программой в kali есть словари. Расположены они по адресу /usr/share/dirbuster/wordlists. Лично я предпочитаю использовать маленький словарик directory-list-2.3-small.txt.

В "Target URL" сверху вписываем адрес нашего сайта, и нажимаем старт. Процесс пошёл.

Итоги. Черное на белом.

В процессе написания статьи, я понял несколько вещей. Конечно, все то же самое можно сделать не только из-под kali, да и не только под линуксом (piton as example). Но не хочу повышать порог вхождения в тему. Именно поэтому, кейс сформирован под kali linux.

Использовать любую уязвимость можно в различных целях. Я бы хотел предостеречь тебя, читатель, от поспешных и рискованных выводов и затей, в т.ч. от использования этого материала в незаконных целях. И да, за легальные пентесты весьма неплохо платят. ;)

Представляем вашему вниманию полный Гид по Kali Linux : тестирование на проникновение, книгу пригодную для использования как новичками так и уже опытными администраторами и экспертами ИБ для целей проведения аудита безопасности ИТ-инфраструктуры. Книга состоит из 8 частей, в которые входят 62 главы с подробным описанием используемых инструментов и методики тестирования.

Книга является систематизированным сборником, включающим переводы англоязычных ресурсов, книг и веб-сайтов посвященных теме penetration testing и собственного опыта авторов.

Kali Linux является передовым Linux дистрибутивом для проведения тестирования на проникновение и аудита безопасности. Информация в данной книге предназначена только для ознакомления или тестирования на проникновение собственных се тей.

Для тестирования сетей третьих лиц, получите письменное разрешение.

" Тестирование на проникновение (жарг. Пентест) — метод оценки безопасности компьютерных систем или сетей средствами моделирования атаки злоумышленника." - WiKi.

Вся ответственность за реализацию действий, описанных в книге, лежит на вас. Помните, что за неправомерные действия предусмотрена ответственность, вплоть до уголовной.

Книга состоит из 8 частей , в которые входят 62 главы . Все подробно рассказывается с использованием примеров. В книге используется самая актуальная информация на сегодняшний день.

- Что Такое Kali Linux?

- Как установить Kali Linux: подробная инструкция для установки на компьютер и в виртуальную машину

- Установка Дополнений гостевой ОС VirtualBox для Kali Linux 2.0

- Как установить Kali Linux на флешку и на внешний диск (простой способ)

- 10 лучших подсказок того, что нужно сделать после установки Kali Linux 2.0

- Инструменты VMware в гостевой системе Kali

- Как включить VPN на Kali Linux — разрешение проблемы с невозможностью добавить VPN

- Проверка и восстановление репозиториев в Kali Linux из командной строки

- Как поменять среду рабочего стола в Kali Linux

- Как добавить/удалить обычного (не рута) пользователя в Kali Linux

- Как сбросить пароль root’а в Kali Linux

- Восстанавливаем GRUB в Kali Linux после обновления до Windows 10

- Повышаем свою анонимность в Интернете с Tor в Kali Linux

- Обзор разделов инструментов Kali Linux. Часть 1. Краткая характеристика всех разделов

- Обзор разделов инструментов Kali Linux. Часть 2. Инструменты для сбора информации

- Лучшие хакерские программы

- База данных эксплойтов от Offensive Security (создателей Kali Linux)

3. Тестирование на проникновение беспроводных сетей

- Лучшие совместимые с Kali Linux USB Wi-Fi адаптеры

- Взлом Wi-Fi пароля (WPA/WPA2), используя pyrit и cowpatty в Kali Linux

- Взлом Wifi WPA/WPA2 паролей с использованием Reaver

- Модификация форка Reaver — t6x — для использования атаки Pixie Dust

- Взлом паролей WPA2/WPA с помощью Hashcat в Kali Linux (атака перебором Wi-Fi паролей по маске)

- Мод Wifite с поддержкой Pixiewps

- Взлом Wi-Fi сетей: инструменты, которые не попали в Kali Linux

- Router Scan by Stas’M на Kali Linux (взлом роутеров и Wi-Fi в промышленных масштабах)

- Чиним Wifi_Jammer и Wifi_DoS в WebSploit

- Стресс-тест беспроводной сети с Wifi_Jammer: как глушить Wi-Fi

- Стресс-тест беспроводной сети с Wifi_DoS: как досить Wi-Fi

- Инструкция по WhatWeb: как узнать движок сайта в Kali Linux

- SQL-инъекции: простое объяснение для начинающих (часть 1)

- Использование SQLMAP на Kali Linux: взлом веб-сайтов и баз данных через SQL-инъекции

- Хакерские плагины для Firefox

- Сканируем на уязвимости WordPress: WPScanner и Plecost

- Новая версия Plecost 1.0.1 — программы для поиска уязвимостей WordPress

- Работа с W3af в Kali Linux

- ZAProxy: тестирование на проникновение веб-приложений

- Как запустить Metasploit Framework в Kali Linux 2.0

- Как запустить Metasploit Framework в Kali Linux 1.1

- Metasploit Exploitation Framework и searchsploit — как искать и как использовать эксплойты

- DIRB: поиск скрытых каталогов и файлов на веб-сайтах

- Поиск админок сайтов с Kali Linux

6. Анализ уязвимостей в операционных системах и серверном программном обеспечении

- Сканирование уязвимостей с OpenVAS 8.0

- Инструкция по Armitage: автоматический поиск и проверка эксплойтов в Kali Linux

- Как сканировать Linux на руткиты (rootkits) с помощью rkhunter

- Аудит безопасности Linux

- Установка Linux Malware Detect (LMD) на Linux

- Как УЗНАТЬ пароль Windows?

- Эмуляция сети из нескольких компьютеров на одном компьютере

- Как использовать сканер безопасности NMAP на Linux

- Книга по Nmap на русском

- Взлом пароля веб-сайта с использованием WireShark (и защита от этого)

- FTP-Map: определяем программное обеспечение и его версию для FTP-серверов и ищем для них эксплойты

- ZMap или Как просканировать все IPv4 адреса мира за 45 минут

- 8. Атаки на пароли. Брутфорсинг

- Списки слов для атаки по словарю: пароли, имена пользователей, каталоги

- PW-Inspector: отбираем пароли соответствующие критериям

- THC-Hydra: очень быстрый взломщик сетевого входа в систему (часть первая)

- Брутфорсинг веб-сайтов с Hydra (часть вторая инструкции по Hydra)

- Crunch — генератор паролей: основы использования и практические примеры

- BruteX: программа для автоматического брутфорса всех служб

В нашем телеграм канале мы рассказываем о главных новостях из мира IT, актуальных угрозах и событиях, которые оказывают влияние на обороноспособность стран, бизнес глобальных корпораций и безопасность пользователей по всему миру. Узнай первым как выжить в цифровом кошмаре!

Продолжаем рассматривать тематику взлома систем, и давайте поищем еще один способ, как взломать нашу цель. В предыдущих уроках мы с Вами рассматривали некоторые инструменты для сканирования, такие как «nmap» и «nessus».

Сейчас рассмотрим инструмент под названием «Nikto». Этот инструмент предназначен для сканирования уязвимостей веб-приложений. Этот инструмент сканирует сайты на предмет возможных уязвимостей. Мы можем использовать «Nikto», так как на атакуемой машине мы имеем несколько веб-сервисов.

Если запустить этот сканер с помощью команды «nikto» без параметров, то мы увидим ошибку:

Иными словами, для корректной работы инструмента нам нужно указывать некоторые опции, в частности, «-host <ip-адрес>». Имейте ввиду, что на атакуемой машине несколько веб-серверов. Один из них использует 80 порт (сервер Apache), а другой 8180 (Apache Tomcat).

Давайте поработаем с сервером Apache Tomcat.

В нашу команду добавляем опцию «-p», а также порт 8180, т.к. по-умолчанию используется 80 порт, который нам пока что не нужен. Команда будет иметь вид: «nikto -host 192.168.15.131 -p 8180»:

Nikto запустился, и нам нужно подождать результат работы инструмента:

Не будем подробнее останавливаться на этой уязвимости, так как нас интересует другая уязвимость на этом сервере Tomcat. Эта уязвимость позволяет удаленно выполнять команды на этом сервере. Для начала эксплуатации данной уязвимости нам нужно авторизироваться на этом веб-сервере, т.е. мне нужны верные учетные данные.

К счастью, сканер «Nikto» обнаружил учетные данные, которые принадлежат ему:

На этом сервере используются стандартные имя пользователя и пароль. Можно проверить это вручную для авторизации на этом веб-сервере. Для проверки переходим в браузер и вводим айпи адрес и порт.:

Номер порта указывается для того, чтобы не использовались дефолтные порты, такие как 80 и 443.

Пробуем авторизироваться в Tomcat, и используем вкладку «Tomcat Manager»:

Отлично. Мы авторизировались в панели управления Tomcat:

Теперь я могу изменить сайт, изменить что-либо и так далее.

Можно создать для Ваших целей определенное ПО, или воспользоваться инструментом «Metasploit», воспользовавшись готовым модулем, для загрузки на сервер. Запустим Metasploit, и воспользуемся поиском. Команда будет выглядеть как: «search tomcat»:

В этом выводе есть две подходящие опции – это «tomcat_mgr_deploy» и «tomcat_mgr_upload»:

Обе эти опции отлично подходят нам против Tomcat. Выбираем вторую, и выполняем команду «use»:

Просмотрим опции с помощью команды «show options»:

Вспомните взлом vsftpd, который был в прошлом занятии. Сейчас ничего не отличается, кроме большего списка параметров, которые нужно настраивать.

Для начала укажем имя пользователя и пароль:

Далее нужно указать удаленный хост или айпи-адрес цели и порт. У меня это 192.168.119.130:8180. По-умолчанию стоит порт 80, который мы изменили:

Давайте перепроверим, что все опции настроены правильно. Это делается с помощью команды «show options»:

И, наконец, выполняем команду «run»:

Отлично. Теперь у меня есть шелл Meterpreter-a. Данный шелл является частью Metasploit. Он позволяет выполнять команды на атакуемой машине. Данные команды будут отличаться от обычных команд моей цели. Например, если мы выполним команду «id», то появляется ошибка:

Все дело в том, что meterpreter не знает этой команды, так как он является отдельным шеллом со своими командами, к которым не относится команда «id».

Можем ввести команду «pwd», и она сработает:

Данная команда работает и на meterpreter, и на linux-системах.

Если выполнить команду «whoami», то она не сработает:

Для того, чтобы узнать, какие команды нам нужно использовать, нужно ввести знак вопроса «?»:

Это длинный список команд meterpreter.

Если meterpreter кажется Вам непонятным, то не волнуйтесь и рассматривайте его следующим образом; при взломе атакуемой машины Metasploit загружает на нее программу, которая позволяет взаимодействовать с этой машиной, и выполнять различные команды. Это программа называется «meterpreter».

И сейчас мы взаимодействуем с этой программой, которая позволяет нам управлять системой на удаленной машине.

Если мне нужен линукс-шелл, то для этого нужно ввести команду «shell»:

В нем работают все команды, которые присущи линукс-системам.

Если выполнить команду «guid», то она уже не сработает:

Все из-за того, что я нахожусь в линукс-шелле.

Однако, можно выполнить команду «whoami», и «id», то они будут работать:

Обратите внимание, что вышеописанные команды не работали в meterpreter. После ввода команды «shell», я получил доступ непосредственно к стандартному линукс шеллу. Теперь я могу выполнять стандартные линукс команды.

Есть один момент, который заключается в том, что я не рут пользователь, а обычный пользователь «tomcat55».

Далее мы рассмотрим, как использовать определенные скрипты, с помощью которых мы можем обнаружить уязвимости, и которые помогут нам повысить права. Мы это будем рассматривать в последующих лекциях.

С помощью инструмента «Nikto», мы оказались там, где мы сейчас находимся. Имейте ввиду, что это не специализированный инструмент для работы с конкретными сайтами.

Существуют инструменты, которые заточены на работу с определенными веб-технологиями. К примеру, для работы с сайтом на вордпресс существует инструмент для поиска уязвимостей, который называется wpscan.

Все зависит от того, какая технология будет использоваться на сайте, и будет предпочтительнее, если Вы будете использовать инструменты, которые были созданы именно под это программное обеспечение.

Мы нашли несколько способов, как можно взломать нашу цель, используя разные уязвимости. Сначала мы взломали ftp-сервис, при этом мы использовали версию ftp, которую мы узнали с помощью «nmap». После этого мы использовали результат сканирования «nessus», где мы узнали, что есть эксплойт для попадания в систему. Как в случае с ftp и ssh сервисами, мы получали рут-права на системе жертвы. Далее мы использовали эксплойт веб-приложений, и смогли попасть в систему через веб-сайт. В последнем случае мы смогли попасть в систему только как обычный пользователь, а не как рут-пользователь. Нам осталось лишь повысить права. Однако, перед этим давайте взломаем систему еще одним способом.

Читайте также: