Ransomware protection windows 10 как отключить

Обновлено: 04.07.2024

Исследователи из AV-Test проверили, как 11 передовых защитных решений противодействуют современным шифровальщикам.

Практически каждая компания, разрабатывающая решения для защиты информации, говорит, что ее продукты помогают от атак шифровальщиков-вымогателей. И это действительно так, в какой-то мере все они способны остановить данную угрозу. Вопрос — в какой? Насколько эффективны технологии, позиционирующиеся как способные противодействовать шифровальщику?

Вопрос не праздный: частичная защита от шифровальщиков — достижение достаточно спорное. Если технологии остановили угрозу не сразу, то где гарантии, что среди пострадавших файлов не оказалось критически важных? Определить, насколько технологии разных разработчиков защитных решений реально защищают пользователя, попробовали эксперты из независимой компании AV-Test, собравшие 11 продуктов класса Endpoint Protection Platform и испытавшие их против 113 различных атак. С нашей стороны в тесте принимал участие продукт Kaspersky Endpoint Security Cloud, безупречно показавший себя во всех тестах, которые проходили в рамках трех отдельных сценариев.

Защита файлов пользователя от распространенных шифровальщиков

Первый тестовый сценарий подразумевал самую типичную атаку шифровальщика: жертва запускает на машине зловред, который пытается добраться до локальных файлов. Положительным результат считается только в том случае, когда в конце теста угроза нейтрализована (то есть удалены файлы зловреда, прекращено выполнение его процессов и уничтожены все попытки закрепления в системе), при этом все до единого файлы пользователя остаются незашифрованными. В общей сложности в этом сценарии было проведено 85 тестов с использованием следующих 20 семейств шифровальщиков: conti, darkside, fonix, limbozar, lockbit, makop, maze, medusa (ako), mountlocker, nefilim, netwalker (aka mailto), phobos, PYSA (aka mespinoza), Ragnar Locker, ransomexx (aka defray777), revil (aka Sodinokibi or Sodin), ryuk, snatch, stop и wastedlocker.

В этом сценарии все защитные решения показали себя отлично (за небольшим исключением). Что, впрочем, неудивительно: в нем использовались известные семейства зловредов, давно исследованные и добавленные во все базы вредоносного программного обеспечения. Поэтому в следующих сценариях эксперты из AV-Test усложнили задачу.

Защита от атак шифровальщика на файлы в каталоге с предоставленным удаленным доступом

Второй сценарий предполагал наличие на защищаемой машине каталогов с файлами, доступ к которым разрешен по локальной сети. Атака при этом производилась с другого компьютера в той же сети (допустим, на нем не оказалось защитного решения, и злоумышленникам удалось запустить зловред, который зашифровал локальные файлы и перешел к поиску доступной информации на соседних хостах). В качестве зловредов использовались семейства avaddon, conti, fonix, limbozar, lockbit, makop, maze, medusa (ako), nefilim, phobos, Ragnar Locker, Ransomexx (aka defray777), revil (aka Sodinokibi or Sodin) и ryuk.

С точки зрения защитного решения тут ситуация осложняется тем, что оно не видит запуска зловреда — только файловые операции со стороны системного процесса. Следовательно, нет возможности проверить репутацию вредоносного процесса и файла, который его инициировал, и просканировать его тоже нельзя. В итоге выяснилось, что из 11 участников только трое вообще хоть как-то защищают от такого типа атаки, и только Kaspersky Endpoint Security Cloud справляется с задачей на 100%. При этом продукт Sophos хотя и среагировал в 93% случаев, полностью защитить файлы пользователя смог только в 7%.

Защита от искусственно созданных шифровальщиков

Третий сценарий должен был показать, как продукты справляются с зловредами, которые гарантированно не встречались ранее, а следовательно, даже гипотетически не могли находиться в базах вредоносного ПО. То есть выявление угрозы производится только при помощи проактивных технологий, реагирующих на поведение зловреда. Для этого исследователи создали 14 шифровальщиков, которые при этом использовали известные, но редко применяемые злоумышленниками приемы и технологии, или же вообще оригинальные, не встречающиеся ранее техники шифрования. Как и в случае первого сценария, успехом считалось детектирование и блокирование угрозы плюс абсолютная сохранность файлов на машине жертвы и полное удаление всех следов угрозы с компьютера.

Решения показали различные результаты: некоторые (ESET и Webroot) вообще не обнаружили созданные исследователями зловреды, другие выступили более успешно (WatchGuard — 86%, TrendMicro — 64%, McAfee и Microsoft — 50%). Однако 100%-ную эффективность снова показало только одно решение — наш Kaspersky Endpoint Security Cloud.

Итоги тестов

При подведении итогов оказалось, что Kaspersky Endpoint Security Cloud со всеми тестовыми сценариями справился лучше конкурентов, защитив как от реальных угроз, так и от искусственно созданных.

Агрегированные результаты всех трех тестовых сценариев.

Кроме того, в ходе второго сценария выяснился и еще один достаточно неожиданный факт. Большинство продуктов, не справившихся с защитой файлов, тем не менее удалили текстовые файлы с требованиями выкупа. А это достаточно спорная практика. В таких файлах может содержаться техническая информация, которая может понадобиться экспертам при расследовании инцидента и мероприятиях по восстановлению информации.

Полный отчет, с детальным описанием применяемых в тесте зловредов (как реально используемых, так и созданных исследователями, можно скачать, заполнив форму ниже.

Если троян зашифровал файлы, сразу выключи компьютер! Затем загрузись с флешки и постарайся собрать максимум данных. В идеале нужно сделать посекторный образ диска и уже после этого спокойно анализировать ситуацию.

Всадники шифрокалипсиса

Антивирусы реагируют на это так редко, что их разработчиков даже стали обвинять в сговоре. Это не первый случай, когда вирусологов подозревают в преступных целях, но технически здесь все объясняется проще. Дело в том, что троян-шифровальщик не выполняет никаких действий, однозначно свидетельствующих о его вредоносной активности. Сам троян-шифровальщик — это простейшая программа с набором библиотек общего назначения. Иногда это просто скрипт или батник, запускающий другие портейбл-утилиты. Давай разберем общий алгоритм действий шифровальщиков подробнее.

Обычно пользователь сам скачивает и запускает ransomware. Трояна подсовывают жертве под видом обновления, нужной утилиты, документа с фишинговой ссылкой и другими давно известными методами социальной инженерии. Против человеческой наивности антивирусы бессильны.

Попавший в систему троян-шифровальщик может быть опознан по сигнатуре только в том случае, если он уже есть в базах. Новые образцы в них заведомо отсутствуют, а модификации старых троянов дополнительно проверяют на детекты перед распространением.

После запуска трояна поведенческий анализатор антивируса молчит, поскольку, с его точки зрения, не выполняется никаких потенциально опасных действий. Какая-то программа ищет файлы по маске? Да пожалуйста! Создает копии файлов? Без проблем! Шифрует копии? Тоже не повод для паники. Функции шифрования поддерживаются большинством современных программ, а троян использует те же стандартные криптографические библиотеки. Он удаляет пользовательские файлы? Это тоже не запрещено — они ведь не системные. Затирает свободное место? Безопасное удаление также востребованная и легальная функция. Он добавляется в автозапуск? И это тоже разрешенное поведение.

В отличие от классических вирусов, троян-шифровальщик не пытается модифицировать файлы, не внедряется в активные процессы и вообще ведет себя скучно. Он просто создает копии документов и баз данных, шифрует их, а затем удаляет без возможности восстановления оригинальные файлы пользователя и ключ шифрования, оставляя текст с требованием выкупа. Во всяком случае, авторам троянов хотелось бы видеть именно такое идеальное поведение. В действительности же эта цепочка процессов может дать сбой на любом этапе, благодаря чему становятся возможными альтернативные методы расшифровки.

Превентивные меры

Обычные антивирусы не в силах бороться с новыми шифровальщиками, сигнатуры которых пока отсутствуют в их базах. Они могут лишь распознавать наиболее грубые модификации на уровне эвристики. Комплексные решения (вроде Dr.Web Security Space и Kaspersky Internet Security / Total Security) уже умеют устранять их деструктивные последствия. Они заранее создают копии пользовательских файлов, скрывают их и блокируют доступ к ним сторонних программ. В случае если троян доберется до фоток и документов из стандартных каталогов, всегда можно будет восстановить их из копий, а зашифрованные файлы просто удалить.

Поскольку антивирусный комплекс загружает свой драйвер и модуль резидентной защиты еще до входа пользователя, это довольно надежный метод хранения резервных копий. Однако их можно делать и сторонними утилитами. Главное, чтобы они размещались на внешнем носителе, который отключается сразу после создания бэкапа. Иначе троян обнаружит резервные копии на постоянно подключенном винчестере и также зашифрует их или повредит.

Инкрементные бэкапы на внешнем диске

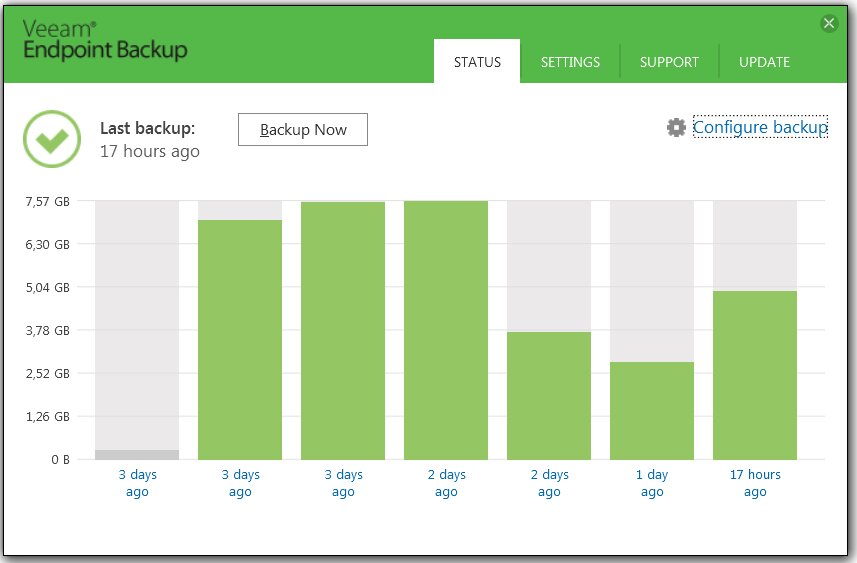

Из универсальных программ для бэкапа функцией дополнительной защиты от действий вредоносных программ обладает бесплатная утилита Veeam Endpoint Backup Free. Она умеет автоматически отключать USB-диски сразу после завершения создания резервных копий и сохранять несколько версий файлов.

К дополнительным особенностям программы относится умение бэкапить системные разделы без их отключения (теневая копия), практически мгновенное восстановление отдельных файлов и каталогов (их можно открывать прямо из образа по ссылкам) и другие интересные опции. Также она умеет создавать загрузочный диск со своей средой восстановления на тот случай, если троян заблокировал нормальную работу ОС.

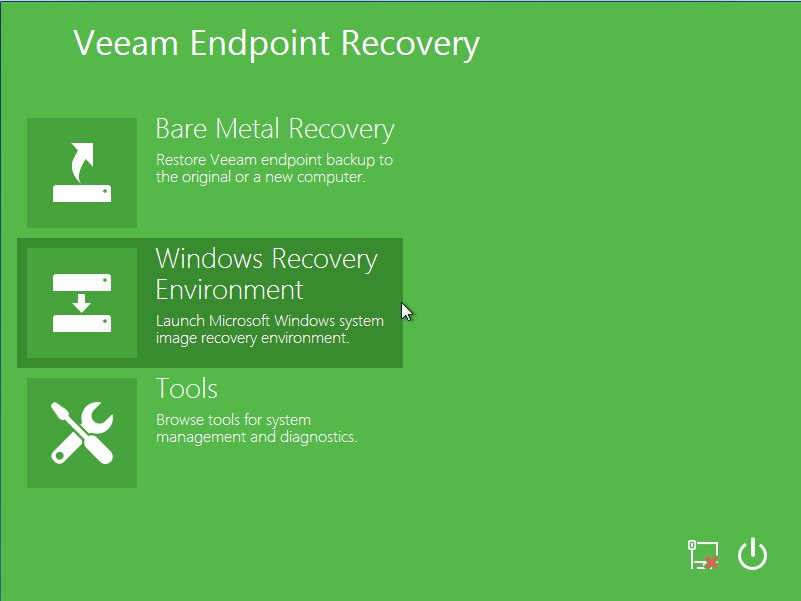

Загрузка в среде восстановления Veeam

Кроме универсальных утилит для резервного копирования с дополнительными функциями защиты от шифровальщиков, есть целый ряд специализированных программ превентивной защиты. Одни из них бесплатно доступны только на стадии бета-тестирования, а затем становятся новым модулем платного антивируса (например, так было с Malwarebytes Anti-Ransomware). Другие пока существуют именно как отдельные бесплатные решения.

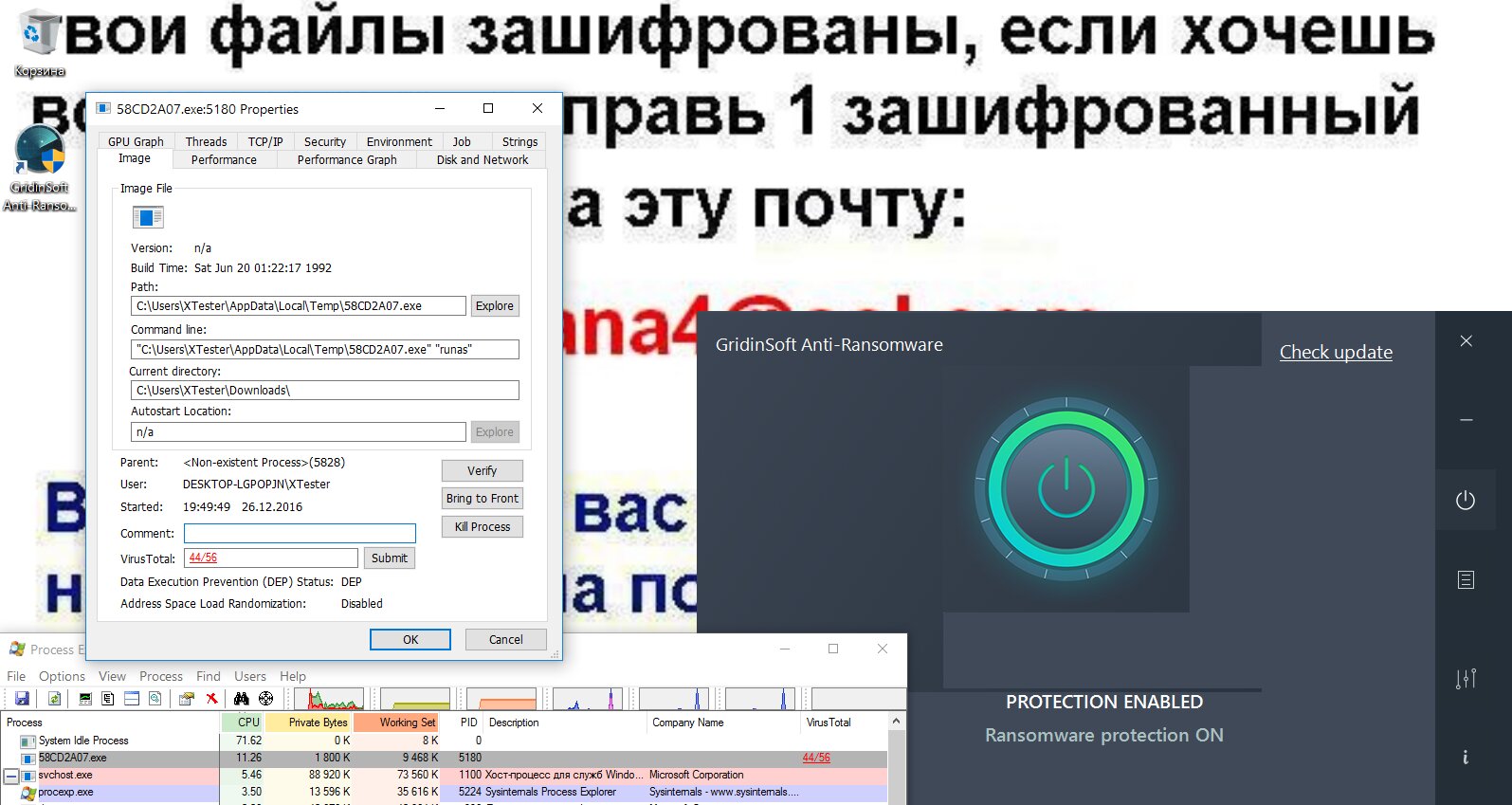

GridinSoft Anti-Ransomware

Эта украинская утилита для предотвращения заражения программами-вымогателями как раз находится в стадии бета-тестирования. Разработчики описывают ее как универсальное средство, препятствующее любым попыткам выполнить несанкционированное шифрование файлов. Они обещают эффективно блокировать атаки ransomware и предотвращать вызываемую ими потерю данных. На практике утилита оказалась бесполезной. Первый же троян-шифровальщик из старой подборки преспокойно запустился, сделал свое грязное дело и повесил на рабочий стол требования о выкупе.

Провал GridinSoft

CryptoPrevent Malware Prevention

Эта утилита оставила самое неоднозначное впечатление. CPMP действует проактивно на основе большого набора групповых политик и множества поведенческих фильтров, контролируя действия программ и состояние пользовательских каталогов. В ней доступны несколько режимов защиты, включая уровень «Максимальный», который работает по принципу «включил и забыл».

Интерфейс программы обеспечивает быстрый доступ к десяткам настроек, но после изменения большинства из них требуется перезагрузка. Само приложение CPMP не должно работать все время. Его требуется запускать только для мониторинга и обслуживания. Например, для проверки состояния, чтения логов, обновления или изменения параметров.

При этом графическая надстройка очень долго запускается и в ней нет оповещений в реальном времени. Также нет и привычного карантина. В режиме «Максимальная защита» все файлы, опознанные как опасные, просто удаляются без вопросов.

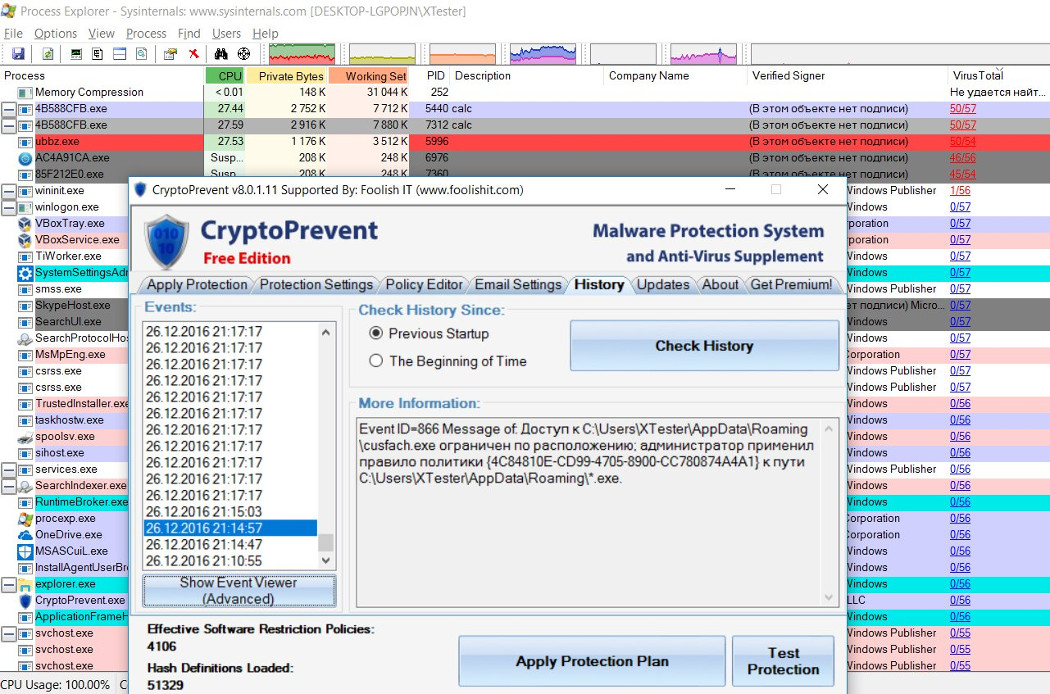

CryptoPrevent сдерживает осаду троянов

С трудом нам удалось добраться до клавиши Kill Apps Now в окне CPMP. Через секунду все программы, запущенные от имени пользователя (включая Process Explorer), были принудительно выгружены. В оперативной памяти остались только системные процессы.

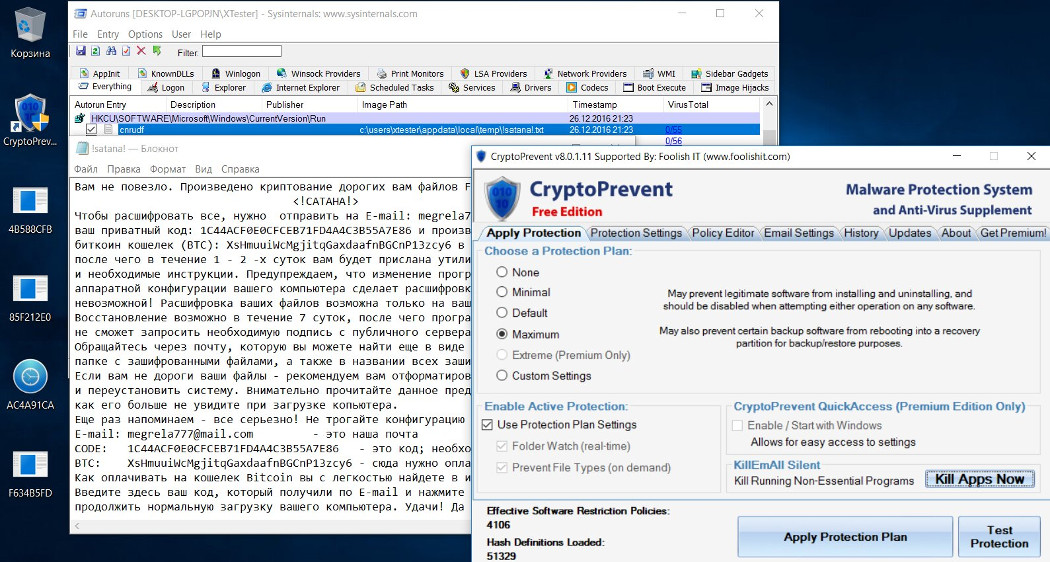

Картина «После боя». Художник — CryptoPrevent

За время боя некоторые зловреды обосновались на рабочем столе, а троян Satan.f добавил в автозапуск вывод текстового требования о выкупе. Шифрования файлов при этом не произошло, но и полного удаления малвари тоже.

Получилась патовая ситуация: даже максимально жесткие ограничения не обеспечили надежной защиты от троянов-вымогателей. В некоторых случаях активное противодействие им приводило к тому, что все системные ресурсы оказывались полностью заняты. Уведомлений при этом не выводится никаких. Понять, что происходит в системе, можно только по анализу логов, но до них еще нужно добраться.

Cybereason RansomFree

Это поведенческий анализатор для Windows 7–10, предназначенный предотвращать заражение известными и новыми троянами-вымогателями, включая шифровальщики и винлокеры. По заявлению разработчиков, программа написана бывшими военными экспертами в области информационной безопасности, которые получили 90 миллионов долларов инвестиций от Lockheed Martin и Softbank.

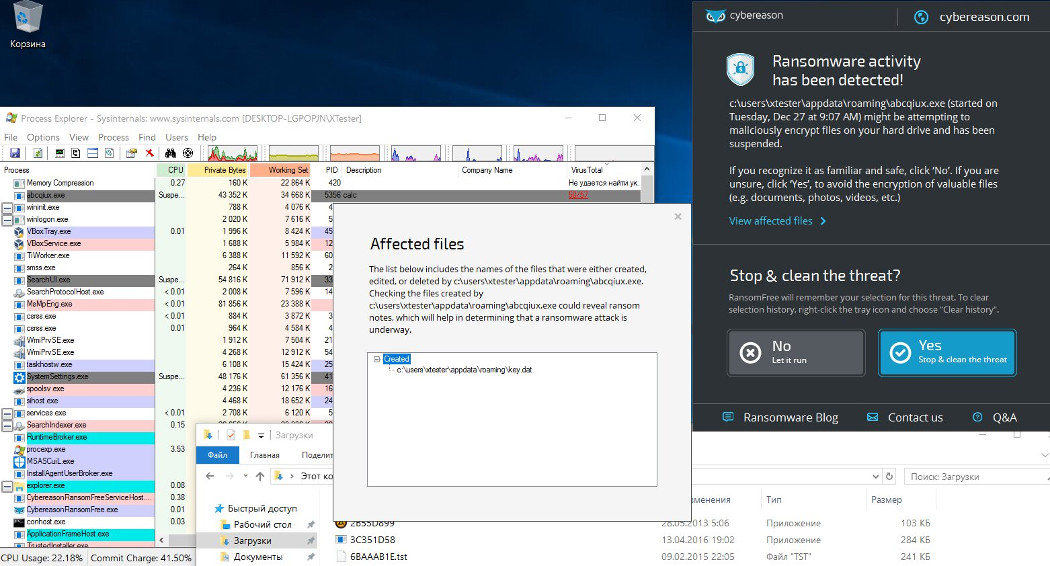

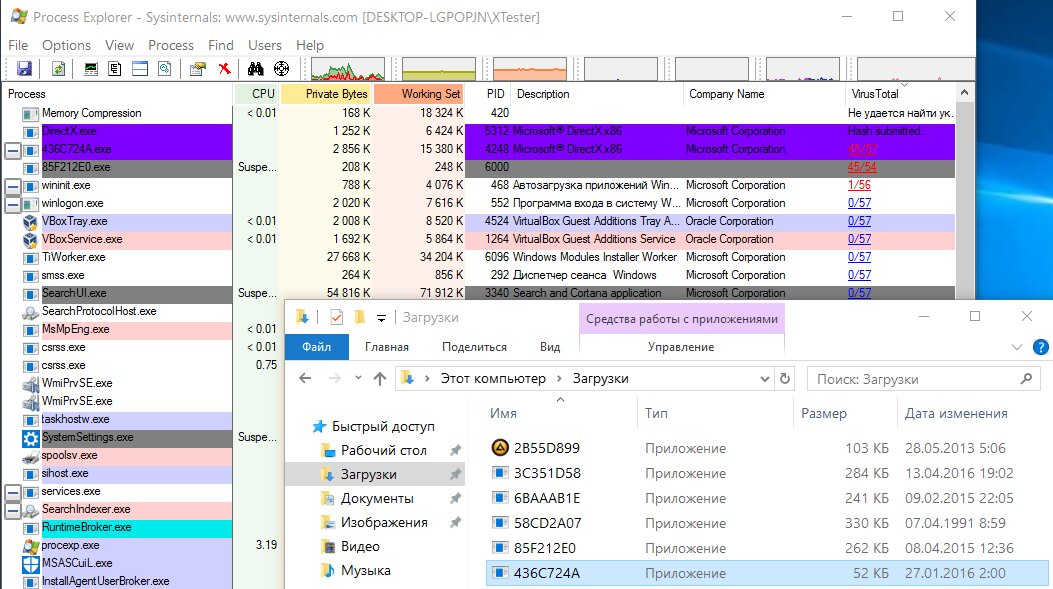

Первый детект Cybereason

Первый троян-шифровальщик запустился, но тут же вылетел с ошибкой. Второй стал активным процессом в памяти. Cybereason тут же определил его и предложил не просто выгрузить, а заодно и удалить созданный трояном файл.

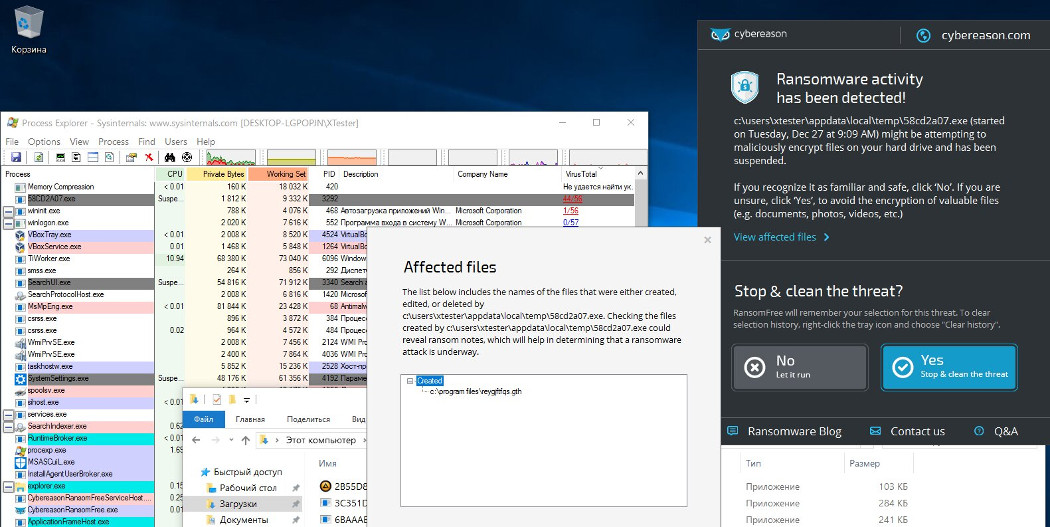

Второй детект

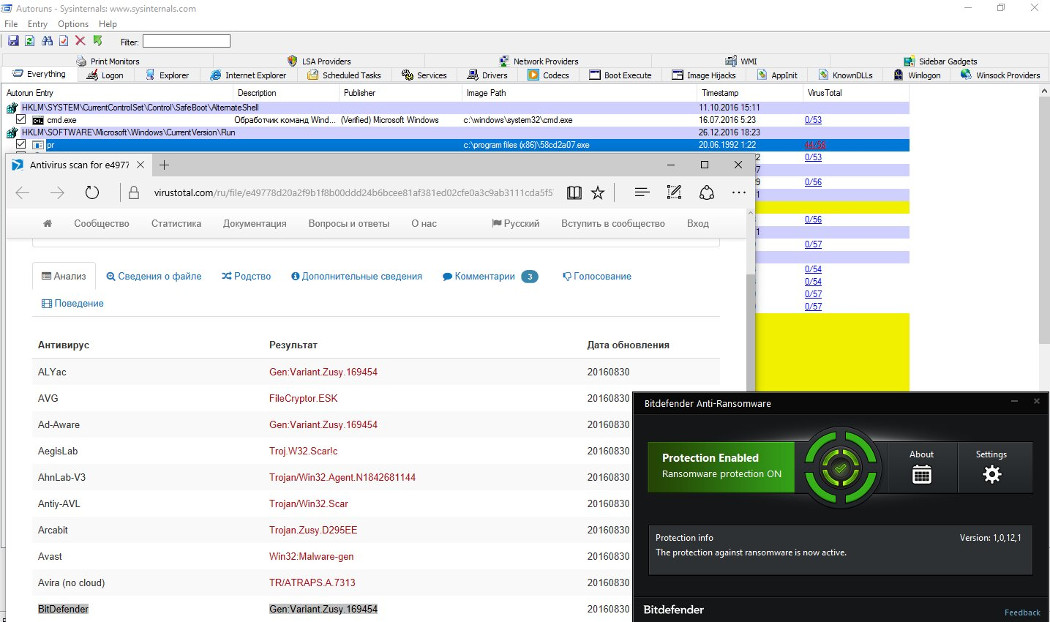

Третий троян также был успешно заблокирован. Cybereason не дал ему зашифровать файлы. Процесс 58CD2A07 был выгружен, а единичный детект на VirusTotal у Wininit.exe — ложноположительное срабатывание.

Двух следующих троянов Cybereason проморгал. Они были активны всего несколько секунд, но этого хватило для преодоления проактивной защиты.

Бывшие военные сдаются

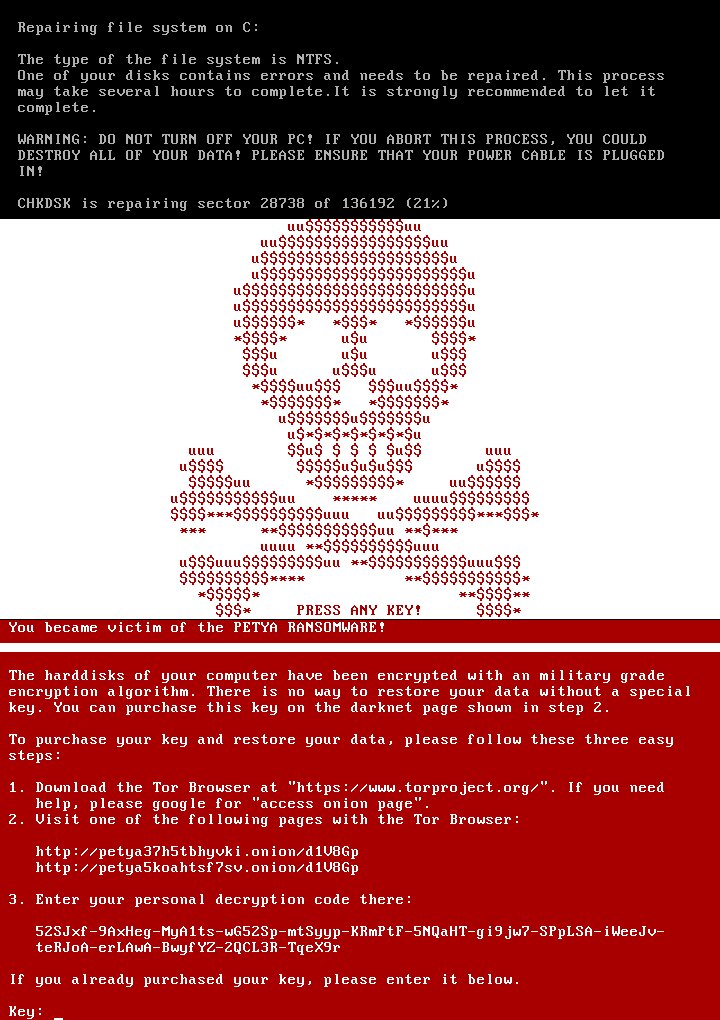

Старый знакомый Petya принудительно перезагрузил компьютер, заблокировал запуск Windows и зашифровал файлы. Даже жаль, что Cybereason так быстро сдался. У нас еще столько коней было из числа ветеранов кавалерии!

Ветераны победили Cybereason

Kaspersky Anti-Ransomware Tool for Business

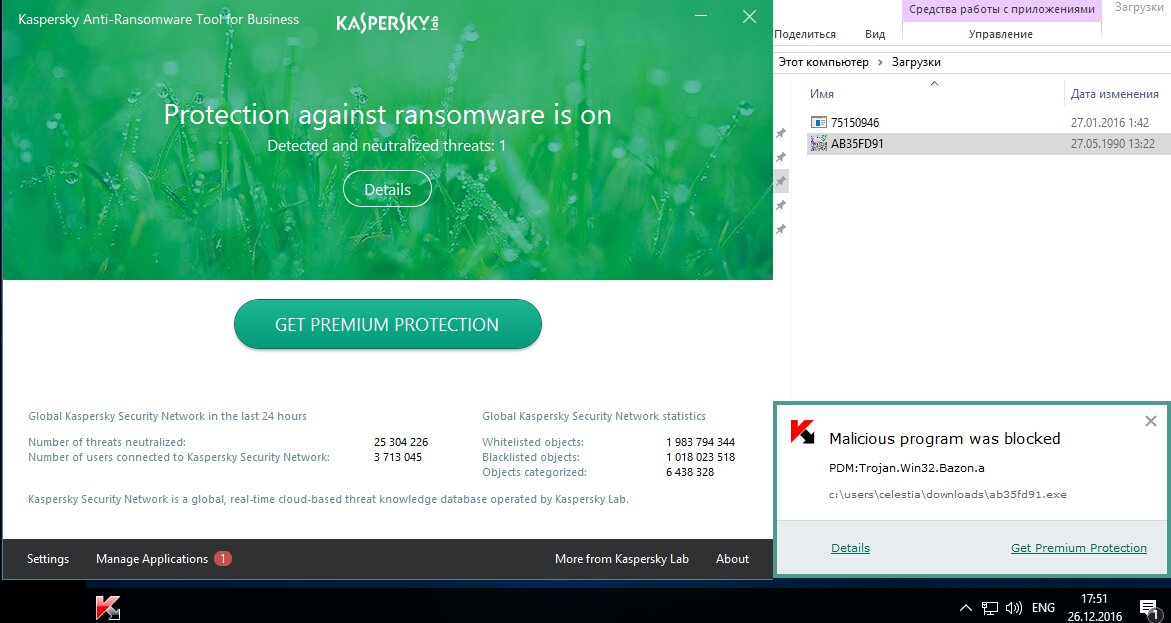

Эта бесплатная программа призвана защищать от всех видов ransomware, включая новые шифровальщики и винлокеры. Работает в современных версиях Windows (7–10) любой разрядности. Она определяет новые версии ransomware по репутационной характеристике файлов в облачной сети Kaspersky Security Network и поведенческому анализу, который выполняет компонент «мониторинг активности». KART for Business может использоваться с любым сторонним антивирусом, но эта программа несовместима с собственными решениями «Лаборатории Касперского», так как в них уже включена аналогичная функциональность.

Работает KART в фоне и не отъедает системные ресурсы сколь-нибудь заметно. Настройки у программы минимальные и не касаются собственно проверки. Она всегда выполняется через облачную сеть KSN, а пользователя лишь уведомляют о найденных угрозах.

Детект в KART

Если срабатывание на какое-то приложение ты считаешь ложным, то можно добавить его в список исключений, кликнув Manage Applications. но лучше дважды подумай.

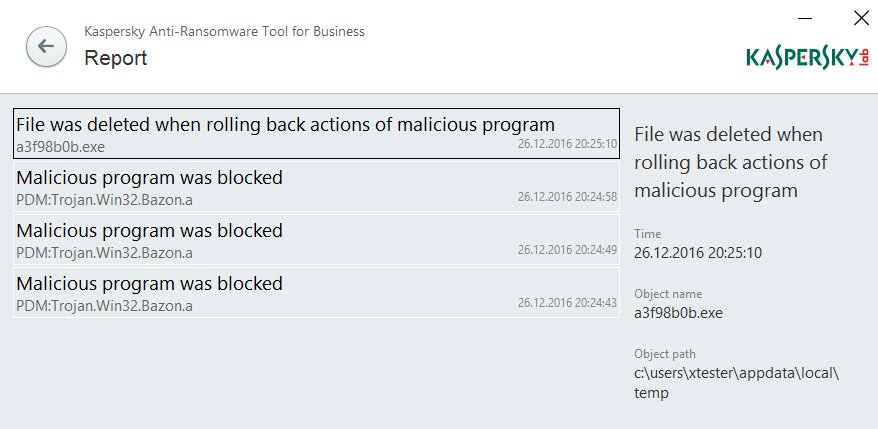

Любой детект требует времени, поэтому KART хранит историю активности приложений на тот случай, если троян успеет выполнить какие-то изменения в системе до того, как его заблокируют.

Отмена изменений, сделанных трояном

При запуске на уже зараженном компьютере Kaspersky Anti-Ransomware Tool for Business автоматически обнаруживает зашифрованные трояном файлы и помещает их в отдельное хранилище для последующей передачи специалистам на расшифровку.

Bitdefender Anti-Ransomware Tool

Еще одна программа с говорящим названием от румынской компании Bitdefender. BART может использоваться параллельно с любыми антивирусами, кроме созданных в Bitdefender — в них уже есть соответствующие модули. Внешне BART работает аналогично KART. У них общие заявленные принципы детекта известных и новых троянов через фирменную сеть облачной проверки и поведенческий анализатор. Разработчик указывает, что в основу BART легли методы противодействия четырем основным семействам троянов-шифровальщиков: CTB-Locker, Locky, Petya и TeslaCrypt.

Возможно, именно от них утилита и защищает, однако даже краткое знакомство с BART оставило неприятное впечатление. Он не смог предотвратить запуск первого же трояна, причем его сигнатура давно есть в базах Bitdefender. Троян без проблем прописался в автозапуск и начал хозяйничать в системе, в то время как BART показывал зеленый свет.

BART не определяет трояна из базы Bitdefender

Осматриваем дареного коня

Если троян-шифровальщик все же запустился в системе и успел натворить дел, то не паникуй и не пытайся удалить его из работающей операционки. Теперь твой компьютер — место преступления, на котором надо сохранить все следы.

Вопреки пословице, в случае шифровальщиков у дареного коня надо смотреть всё — дизассемблером и hex-редактором. Лучше поручить это аналитикам антивирусных лабораторий, поскольку они в любом случае будут изучать новый образец малвари. Часто в коде удается найти зацепки, помогающие разработать способ расшифровки файлов. Поэтому ни в коем случае не прибивай коня до полной расшифровки. Просто стреножь его, удалив из автозапуска и поместив в архив с паролем.

Именно ошибки в коде трояна помогают найти ключ быстрее, чем за 100500 тысяч лет, как это было бы в случае корректной реализации его авторами AES-256. Этот стандарт шифрования часто упоминают создатели троянов в своих угрозах. Считается, что это внушит жертвам мысль о невозможности расшифровки файлов без ключа, но реально многие трояны основаны на более простых алгоритмах.

У тех же зловредов, в которых действительно пытались использовать AES, из-за грубых недочетов множество вероятных ключей сужается до такого объема, который уже можно перебрать на обыкновенной персоналке за несколько дней или даже часов. Встречаются среди ransomware и такие варианты, которые вообще не требуют особой квалификации для расшифровки. У них либо ключ хранится локально, либо все «шифрование» построено на операции не сложнее XOR.

Эксперт компании Emsisoft Фабиан Восар (Fabian Wosar) часто шутит в своем блоге, что вскрытие алгоритма шифрования очередного недотроянца заняло у него меньше времени, чем написание требований о выкупе у его авторов. Он бесплатно выкладывает утилиты для дешифровки файлов на сайте компании.

Универсальной программы расшифровки не существует, поэтому приходится подбирать подходящую в каждом конкретном случае. Собственные каталоги бесплатных утилит для дешифровки есть и у других разработчиков антивирусного софта. Например, у «Лаборатории Касперского» это все программы, содержащие в названии Decryptor . Также утилиты расшифровки можно найти на сайте совместного проекта No More Ransom. Он запущен по инициативе Национального подразделения по киберпреступлениям полиции Нидерландов, Европейского центра по борьбе с киберпреступностью Европола и двух антивирусных компаний — «Лаборатории Касперского» и Intel Security.

Начинать стоит именно с поиска бесплатных утилит на этих сайтах, но что делать, если нужная среди них так и не нашлась? К сожалению, это тоже весьма вероятно. Новые версии троянов-шифровальщиков появляются постоянно, да и не все из них ломаются на раз-два. С отдельными образцами аналитики могут провозиться больше месяца. Изредка бывает и так, что метод расшифровки не удается обнаружить вообще. Это либо результат особенно качественного шифрования (большая редкость), либо наоборот — максимально кривого кода троянца, алгоритм которого портит файлы и в принципе не предполагает корректную расшифровку.

Дополнительно аналитики выполняют ту же атаку по известному тексту, используя стандартные заголовки файлов. Например, у файлов .doc это D0 CF 11 E0 A1 B1 1A E1 , а у картинок .jpg — 89 50 4E 47 0D 0A 1A 0A . Подробнее см. таблицу файловых сигнатур. У текстовых файлов (TXT) содержимое полностью произвольное, поэтому их расшифровку выполнить сложнее всего.

По моему опыту, лучше всех расшифровывать файлы получается у Dr.Web и «Лаборатории Касперского». Если у тебя есть действующая лицензия на любой их коммерческий продукт, то аналитики бесплатно расшифруют файлы. Если ты не их пользователь — то за деньги. Как правило, услуга расшифровки стоит в разы дороже годовой лицензии на антивирус, но такую политику можно понять. Криптоанализ, особенно в случае AES и RSA, отнимает много времени, которое специалистам целесообразнее тратить на поддержку своих постоянных клиентов.

В октябре один из наших читателей словил новую модификацию трояна-шифровальщика и одновременно обратился в техподдержку разных компаний.

Уже через три дня ему ответили из Dr.Web: «Решение найдено. Расшифровка возможна. Для не пользователей Dr.Web услуга платная. Путь к получению расшифровки на коммерческой основе: приобретение Dr.Web Rescue Pack стоимостью 5299 рублей без НДС. В состав пакета Dr.Web Rescue Pack входит услуга по расшифровке и лицензия на Dr.Web Security Space на два года для защиты одного ПК».

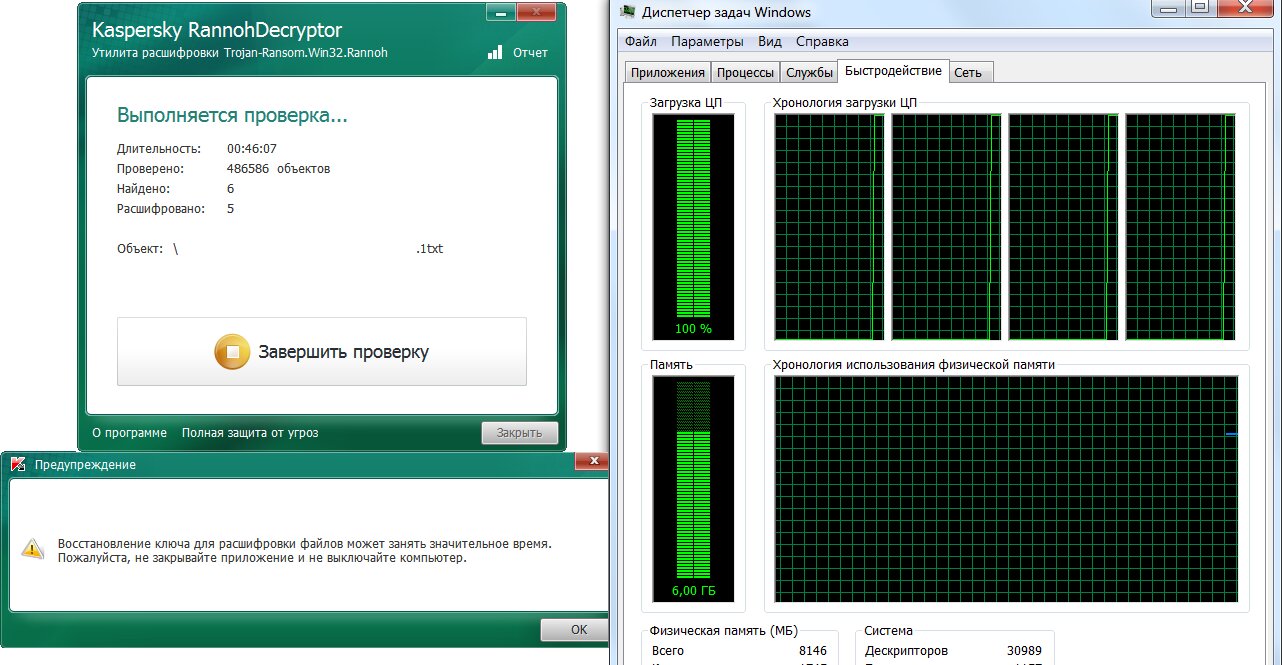

Читателя не устроила цена, поэтому он стал ждать ответа от других компаний. Примерно через месяц на сайте «Лаборатории Касперского» появилась новая версия бесплатной утилиты RannohDecryptor, которой он и расшифровал свои файлы.

Расшифровка файлов

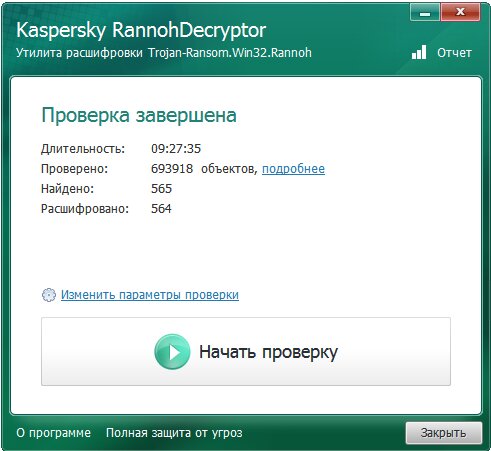

Расшифровка выполнялась локально и, судя по длительной стопроцентной загрузке процессора, методом перебора. Полная расшифровка 565 файлов заняла девять с половиной часов на десктопном Core i5. Нерасшифрованным остался только один файл, оказавшийся копией другого.

Всё расшифровано!

Выводы

Трояны-шифровальщики создают массу проблем, заставляя тратить много времени и/или денег на расшифровку своих файлов. Простого антивируса для борьбы с ними недостаточно. Рано или поздно он пропустит новую малварь, сигнатуры которой еще нет в базах. Поэтому стоит прямо сейчас озаботиться дополнительными мерами защиты. Среди них есть множество бесплатных вариантов, но их эффективность пока оставляет желать лучшего. Как минимум есть смысл регулярно делать бэкапы и ограничивать доступ к ним, а также заранее сделать подборку утилит для дешифровки.

В Windows 10 имеется встроенный антивирус Windows Defender («Защитник Windows»), защищающий компьютер и данные от нежелательных программ: вирусов, шпионских программ, программ-вымогателей и многих других типов вредоносных программ и действий хакеров.

И хотя встроенного решения для защиты достаточно для большинства пользователей, бывают ситуации, в которых вы можете не захотеть пользоваться этой программой. К примеру, если вы настраиваете устройство, которое не будет выходить в сеть; если вам необходимо выполнить задачу, блокируемую этой программой; если вам нужно уложиться в требования политики безопасности вашей организации.

Единственная проблема связана с тем, что полностью удалить или отключить Windows Defender у вас не выйдет – эта система глубоко интегрирована в Windows 10. Однако есть несколько обходных путей, при помощи которых вы можете отключить антивирус – это использование локальной групповой политики, реестра или настроек Windows в разделе «Безопасность» (временно).

Как отключить Защитник Windows через настройки безопасности Windows

Если вам нужно выполнить определённую задачу, и не нужно отключать Защитника полностью, вы можете сделать это временно. Для этого при помощи поиска в кнопке «Пуск» найдите раздел «Центр безопасности Защитника Windows», и выберите в нём пункт «Защита от вирусов и угроз».

Там перейдите в раздел «Параметры защиты от вирусов и других угроз» и кликните по переключателю «Защита в режиме реального времени».

После этого антивирус отключит защиту компьютера в реальном времени, что позволит вам устанавливать приложения или выполнять определённую задачу, которая была недоступна вам из-за того, что антивирус блокировал необходимое действие.

Чтобы снова включить защиту в реальном времени, перезапустите компьютер или заново пройдите все этапы настроек, но на последнем шаге включите переключатель.

Это решение не является постоянным, но лучше всего подходит для отключения антивируса Windows 10 для выполнения определённой задачи.

Как отключить Защитник Windows через групповые политики

В версиях Windows 10 Pro и Enterprise вам доступен редактор локальных групповых политик, где можно навсегда отключить Защитника следующим образом:

Через кнопку «Пуск» запустите исполняемый скрипт gpedit.msc. Откроется редактор политик. Перейдите по следующему пути: Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Антивирусная программа «Защитник Windows».

Двойным нажатием откройте пункт «Выключить антивирусную программу „Защитник Windows“». Выберите настройку «Включено» для включения этой опции, и, соответственно, отключения Защитника.

Нажмите «ОК» и перезапустите компьютер.

После этого антивирус будет навсегда отключён на вашем устройстве. Но вы заметите, что иконка со щитом останется в панели задач – так и должно быть, поскольку эта иконка принадлежит к приложению «Безопасность Windows», а не самому антивирусу.

Если вы передумаете, вы всегда можете заново включить Защитника, повторив эти шаги, и на последнем шаге выбрав вариант «Не задано», после чего снова нужно будет перезагрузить компьютер.

Как отключить Защитник Windows через реестр

Если у вас нет доступа к редактору политик, или у вас установлена Windows 10 Home, вы можете отредактировать реестр Windows, отключив тем самым Защитника.

Напоминаю, что редактировать реестр рискованно, и ошибки в этом деле могут нанести непоправимый ущерб текущей установленной копии Windows. Лучше сделать резервную копию системы перед тем, как начинать редактирование.

Чтобы полностью отключить Защитиника через реестр, запустите через кнопку «Пуск» программу regedit, и перейдите в ней по следующему пути:

Совет: этот путь можно скопировать и вставить в адресную строку редактора реестра.

Затем правой клавишей нажмите на ключ (каталог) Windows Defender, выберите «Новый» и DWORD (32-bit) Value. Назовите новый ключ DisableAntiSpyware и нажмите «Ввод». Затем двойным щелчком откройте редактор ключа и задайте ему значение 1.

Нажмите ОК, и перезапустите компьютер.

После этого Защитник Windows уже не будет защищать вашу систему. Если вы захотите отменить эти изменения, повторите все шаги, но в конце удалите этот ключ или назначьте ему значение 0.

Если вы хотите полностью отключить Защитник Windows в Windows 10 используйте данное руководство, которое работает для следующих версий:

В обновлении функций Windows 10, версия 2004, Microsoft переименовала встроенный антивирус «Защитник Windows» на Microsoft Defender.

Для того, чтобы отключить встроенный антивирус в Windows 10 версии 2004 и выше, воспользуйтесь инструкцией Как полностью отключить Microsoft Defender в Windows 10.

Антивирусная программа “Защитник Windows” – бесплатное решение для защиты от вредоносных программ, которое поставляется Microsoft с каждой установкой Windows 10. Данный пакет инструментов безопасности предназначен для обеспечения базового уровня защиты устройства от различных видов вредоносных программ, включая вирусы, программы-вымогатели, руткиты, шпионское ПО и др.

Несмотря на то, что антивирус запускается автоматически, он может отключиться при установке стороннего антивирусного продукта. Тем не менее, Windows 10 не предлагает возможности для полного отключения встроенной системной защиты. Главная причина этого заключается в том, что Microsoft не хочет, чтобы устройства Windows 10 использовались без какой-либо защиты.

Тем не менее, иногда пользователи хотят полностью отказаться от использования Защитника Windows, например, при использовании компьютерных терминалов без подключения к сети и с настроенным запретом подключения периферийных устройств.

В этом руководстве Windows 10 мы приведем пошаговые инструкции по отключению Защитника Windows на компьютере с помощью редактора групповой политики, системного реестра и Центра безопасности Защитника Windows.

Примечание

Все указанные в статье действия можно выполнить только в учетной записи с правами Администратор.

Содержание

Инструкции для Windows 10 Pro и Enterprise

Инструкции для Windows 10 Домашняя, Pro и Enterprise

Как отключить Защиту от подделки (для Windows 10, версия 1903, 1909 и выше)

Защита от подделки, которая появилась в Windows 10, версия 1903 блокирует изменения функций безопасности, чтобы избежать их неправильного использования. Известно, что вредоносные программы могут изменять настройки безопасности, но защита от несанкционированного доступа заблокирует подозрительные попытки изменения важных параметров защиты. Защита также сработает, если вы попытаетесь вручную отключить встроенный антивирус.

Чтобы полностью отключить Защитник Windows в Windows 10, версия 1903, 1909 и выше, необходимо сначала отключить Защиту от подделки.

- Используйте сочетание Windows + I , чтобы открыть приложение Параметры.

- Перейдите в Безопасность Windows > Защита от вирусов и угроз > Параметры защиты от вирусов и угроз > Управление настройками.

- Переведите переключатель Защита от подделки в неактивное положение.

В любое время, при необходимости, вы можете включить защиту обратно.

Как отключить Защитник Windows с помощью редактора групповой политики

Редактор групповых политик является компонентом Windows 10 Pro и Enterprise (Корпоративная). Для отключения Защитника Windows нужно выполнить следующие шаги:

- Для Windows 10, версия 1903, 1909 и выше предварительно отключите функцию Защита от подделки.

- Нажмите сочетание клавиш Windows + R и введите gpedit.msc , затем нажмите клавишу ввода Enter . При необходимости подтвердите запрос службы контроля учетных записей для запуска редактора групповых политик.

- Вы найдете нужный параметр по следующему пути Политика “Локальный компьютер” > Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Антивирусная программа “Защитник Windows” .

- В правой части окна выберите политику Выключить антивирусную программу “Защитник Windows” .

- В открывшемся окне установите состояние политики на Включено и примените изменение, затем нажмите ОК.

- Затем перейдите по следующему пути Политика “Локальный компьютер” > Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Антивирусная программа “Защитник Windows” > Защита в режиме реального времени .

- В правой части окна выберите политику Включить наблюдение за поведением.

- В открывшемся окне установите состояние политики на "Отключено" и примените изменение, затем нажмите ОК.

- Находясь в разделе “ Защита в режиме реального времени ” выберите политику Отслеживать активность программ и файлов на компьютере.

- В открывшемся окне установите состояние политики на "Отключено" и примените изменение, затем нажмите ОК.

- Находясь в разделе “ Защита в режиме реального времени ” выберите политику Включить проверку процессов, если включена защита реального времени.

- В открывшемся окне установите состояние политики на "Отключено" и примените изменение, затем нажмите ОК.

- Находясь в разделе Защита в режиме реального времени ” выберите политику Проверять все загруженные файлы и вложения.

- В открывшемся окне установите состояние политики на "Отключено" и примените изменение, затем нажмите ОК.

- Теперь, когда параметры были отредактированы, принудительно обновите групповую политику. Откройте командную строку и введите:

- Перезагрузите компьютер

Обратите внимание

После отключения встроенного антивируса Защитник Windows иконка компонента Безопасность Windows (для Windows 10, версии 1909, 1903 и 1809) или Центра безопасности Защитника Windows по-прежнему будет отображаться в области уведомлений панели задач. Если вы хотите избавиться от данной иконки, то отключите Центр безопасности Защитника Windows.

После завершения данных шагов и перезагрузки ПК Защитник Windows больше не будет сканировать и обнаруживать вредоносные программы.

В любое время вы можете снова включить антивирусную программу “Защитник Windows” – для этого выполните предыдущие шаги указав значение “Не задано”.

Как отключить Защитник Windows с помощью системного реестра

Редактор групповых политик недоступен в Windows 10 Домашняя, но вы можете сделать то же самое с помощью редактора реестра.

Примечание

Некорректное изменение реестра может привести к серьезным проблемам. Рекомендуется создать резервную копию реестра Windows перед тем, как выполнить данные шаги. В меню редактора реестра выберите Файл > Экспорт для сохранения резервной копии.

- Для Windows 10, версия 1903, 1909 и выше предварительно отключите функцию Защита от подделки.

- Нажмите сочетание клавиш Windows + R и введите regedit , затем нажмите клавишу ввода Enter . При необходимости подтвердите запрос службы контроля учетных записей для запуска редактора реестра.

- Перейдите по следующему пути (скопируйте и вставьте в адресную строку редактора реестра):

- Щелкните правой кнопкой мыши по папке “Windows Defender”, выберите Создать > Параметр DWORD (32 бита) .

- Назовите параметр DisableAntiSpyware и нажмите Enter.

- Щелкните дважды по созданному ключу и установите значение от 1, затем нажмите ОК.

- Щелкните правой кнопкой мыши по папке “Windows Defender”, выберите Создать > Раздел .

- Назовите раздел Real-Time Protection и нажмите Enter.

- Щелкните правой кнопкой мыши по папке “Real-Time Protection”, выберите Создать > Параметр DWORD (32 бита) и создайте следующие параметры:

- Назовите параметр DisableBehaviorMonitoring и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

- Назовите параметр DisableOnAccessProtection и установите значение 1, затем нажмите ОК.

- Назовите параметр DisableScanOnRealtimeEnable и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

- Назовите параметр DisableIOAVProtection и нажмите Enter. Щелкните дважды по созданному ключу и установите значение 1, затем нажмите ОК.

- Перезагрузите компьютер

Обратите внимание

После отключения встроенного антивируса Защитник Windows иконка компонента Безопасность Windows (для Windows 10, версии 1909, 1903 и 1809) или Центра безопасности Защитника Windows по-прежнему будет отображаться в области уведомлений панели задач. Если вы хотите избавиться от данной иконки, то отключите Центр безопасности Защитника Windows.

После завершения данных шагов и перезагрузки ПК Защитник Windows больше не будет сканировать и обнаруживать вредоносные программы.

В любое время вы можете снова включить антивирусную программу “Защитник Windows”. Для этого нужно удалить ключ DisableAntiSpyware. Затем нужно удалить раздел “Real-Time Protection” и все его содержимое, после чего потребуется перезагрузка компьютера.

Как отключить Защитник Windows с помощью O&O ShutUp10

Скачайте портативную утилиту O&O ShutUp10 (не требует установки):

- Запустите утилиту, кликнув по файлу OOSU10.exe (необходимы права администратора)

- Перейдите в раздел Windows Defender и Microsoft SpyNet и переведите переключатель Отключить Windows Defender в активное состояние. Остальные параметры можно отключить по желанию.

Примечание

После установки обновлений Windows, настройки системы могут быть снова изменены. Мы рекомендуем после установки обновлений снова запустить программу O&O ShutUp10, изменённые параметры будут выделены, и вы сможете вернуть их назад автоматически.

Как отключить Центр безопасности Защитника Windows

Обратите внимание, что после отключения встроенного антивируса Защитник Windows иконка компонента Безопасность Windows (для Windows 10, версии 1909, 1903 и 1809) или Центра безопасности Защитника Windows по-прежнему будет отображаться в области уведомлений панели задач. Если вы хотите избавиться от данной иконки, то выполните следующие действия:

- Откройте Диспетчер задач и перейдите на вкладку “Автозагрузка”.

- Найдите строку Windows Security notification icon (для Windows 10, версии 1909, 1903 и 1809) или Windows Defender notification icon

- Щелкните правой кнопкой мыши по данному пункту и выберите опцию Отключить.

![отключить иконку Центра безопасности Защитника Windows]()

Как временно отключить Защитник Windows в Центре безопасности

Если нужно временно отключить Защитник Windows, можно воспользоваться следующей инструкцией:

- Откройте Безопасность Windows (для Windows 10, версии 1909, 1903 и 1809) или Центр безопасности Защитника Windows – достаточно кликнуть по иконке в системном трее.

- Выберите раздел “Защита от вирусов и угроз”.

- Выберите ссылку “Параметры защиты от вирусов и других угроз”.

- Установите переключатель Защита в режиме реального времени в положение Откл.

![Как временно отключить Защитник Windows в Центре безопасности]()

После завершения данных шагов Защитник Windows будет отключен. Тем не менее, это временное решение. Антивирус будет повторно активирован после перезагрузки устройства.

Заключение

Хотя в отдельных случаях действительно может потребоваться отключение встроенного антивируса Windows 10, пользователям не рекомендуется использовать устройство без какой-либо защиты.

Если вы пытаетесь отключить Защитник Windows, потому что предпочли ему другое антивирусное решение, то должны учитывать, что встроенный антивирус будет автоматически отключен во время установки альтернативного решения.

Читайте также: