Rdp требует повторный ввод пароля windows 10

Обновлено: 06.07.2024

В этой статье описаны некоторые причины проблем с аутентификацией пользователей.

Отказано в доступе (ограничение по типу входа в систему)

Подключение к удаленному рабочему столу

Системный администратор ограничил типы входа в систему (сетевой или интерактивный), которые можно использовать. Обратитесь за помощью к системному администратору или в службу технической поддержки.

Эта проблема возникает, если для подключения к удаленному рабочему столу требуется пройти проверку подлинности на уровне сети (NLA), но пользователь не является членом группы Пользователи удаленного рабочего стола. Она также может возникать, если группе Пользователи удаленного рабочего стола не назначено право пользователя Доступ к компьютеру из сети.

Чтобы решить эту проблему, выполните одно из указанных ниже действий.

-

.

- Отключите NLA (не рекомендуется).

- Используйте клиенты удаленного рабочего стола, отличающиеся от Windows 10. Например, в клиентах Windows 7 нет такой проблемы.

Изменение членства пользователя в группах или назначенных ему прав

Если эта проблема затрагивает одного пользователя, наиболее простым решением будет добавить этого пользователя в группу Пользователи удаленного рабочего стола.

Если пользователь уже является членом этой группы (или если проблема возникает у нескольких членов группы), проверьте конфигурацию прав пользователей на удаленном компьютере Windows 10 или Windows Server 2016.

- Откройте редактор объектов групповой политики (GPE) и подключитесь к локальной политике удаленного компьютера.

- Выберите Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Локальные политики\Назначение прав пользователя, щелкните правой кнопкой мыши элемент Доступ к компьютеру из сети и выберите Свойства.

- Просмотрите список пользователей и групп для группы Пользователи удаленного рабочего стола (или родительской группы).

- Если список не включает группу Пользователи удаленного рабочего стола или родительскую группу, например Все, добавьте их. Если развертывание включает больше одного компьютера, используйте объект групповой политики.

Например, членством по умолчанию для политики Доступ к компьютеру из сети будет Все. Если в развертывании используется объект групповой политики для удаления Все, может потребоваться восстановить доступ, обновив объект групповой политики, чтобы добавить группу Пользователи удаленного рабочего стола.

Отказано в доступе (удаленный вызов к базе данных SAM отклонен)

Такое поведение обычно возникает, если контроллеры домена работают под управлением Windows Server 2016 или более поздней версии, а пользователи пытаются подключиться с помощью настраиваемого приложения для подключения. В частности, отказ в доступе получат приложения, которым требуется доступ к сведениям профиля пользователя в Active Directory.

Такое поведение обусловлено изменением в Windows. В Windows Server 2012 R2 и более ранних версиях, когда пользователь выполняет вход на удаленный рабочий стол, диспетчер удаленных подключений (RCM) обращается к контроллеру домена (DC), чтобы запросить конфигурацию, относящуюся к удаленному рабочему столу, в объекте пользователя в доменных службах Active Directory (AD DS). Эта информация отображается на вкладке "Профиль служб удаленных рабочих столов" в окне свойств объекта пользователя в оснастке MMC "Пользователи и компьютеры Active Directory".

Начиная с Windows Server 2016 RCM больше не запрашивает объект пользователя в AD DS. Если требуется, чтобы RCM обращался к AD DS из-за того, что вы используете атрибуты служб удаленных рабочих столов, вам нужно вручную разрешить отправку запросов.

Внимательно выполните действия, описанные в этом разделе. Неправильное изменение реестра может привести к серьезным проблемам. Перед внесением изменений создайте резервную копию реестра для его восстановления в случае возникновения проблем.

Чтобы разрешить прежнее поведение RCM на сервере узла сеансов удаленных рабочих столов, настройте следующие записи реестра и перезапустите службу Службы удаленных рабочих столов:

- HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services.

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\<Winstation name>\

- Имя: fQueryUserConfigFromDC.

- Введите команду: Reg_DWORD.

- Значение: 1 (десятичное число).

Чтобы разрешить устаревшее поведение RCM на сервере, отличающемся от сервера RDSH, настройте эти записи реестра и следующую дополнительную запись (затем перезапустите службу).

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server

Дополнительные сведения об этом поведении см. в статье базы знаний № 3200967 Changes to Remote Connection Manager in Windows Server (Внесение изменений в диспетчер удаленных подключений в Windows Server).

Пользователю не удается выполнить вход с помощью смарт-карты

В этом разделе рассматриваются три типичных сценария, когда пользователь не может войти на удаленный рабочий стол с помощью смарт-карты.

Не удается войти в систему с помощью смарт-карты в филиале с контроллером домена только для чтения (RODC)

Эта проблема связана с тем, как корневой контроллер домена и RDOC управляют шифрованием учетных данных пользователей. Корневой контроллер домена использует ключ шифрования, чтобы зашифровать учетные данные, а RODC предоставляет ключ расшифровки клиенту. Если пользователь получает ошибку "Недопустимо", значит два ключа не совпадают.

Чтобы решить эту проблему, выполните одно из указанных ниже действий:

- измените топологию контроллера домена, отключив кэширование паролей на RODC, или разверните на сайте филиала контроллер домена с доступом на запись;

- переместите сервер RDSH в тот же дочерний домен, где находятся пользователи;

- разрешите пользователям выполнять вход без смарт-карты.

Учтите, что эти решения предполагают наличие компромисса между производительностью и уровнем безопасности.

Пользователь не может войти на компьютер с Windows Server 2008 с пакетом обновления 2 (SP2) с помощью смарт-карты

Чтобы устранить эту проблему, обновите на компьютере ОС Windows Server до повторного выпуска 2018.06 B (обновление KB4093227). См. статью Description of the security update for the Windows Remote Desktop Protocol (RDP) denial of service vulnerability in Windows Server 2008: April 10, 2018 (Описание обновления системы безопасности для защиты протокола RDP в Windows от уязвимости службы в Windows Server 2008 (10 апреля 2018 г.).

Не удается оставаться в системе, вход в которую выполнен с помощью смарт-карты, и служба удаленных рабочих столов зависает

Чтобы устранить эту проблему, перезапустите удаленный компьютер.

Чтобы устранить эту проблему, обновите систему на удаленном компьютере, установив соответствующее исправление:

Если удаленный компьютер заблокирован, пользователю нужно дважды ввести пароль

Эта проблема может возникать, когда пользователь пытается подключиться к удаленному рабочему столу под управлением Windows 10 версии 1709 в развертывании, где для подключений по протоколу RDP не требуется использовать NLA. Если в таком случае удаленный рабочий стол оказался заблокированным, пользователю нужно ввести свои учетные данные дважды при подключении.

Чтобы устранить эту проблему, обновите Windows 10 версии 1709 на соответствующем компьютере с использованием обновления за 30 августа 2018 г. — KB4343893 (ОС сборки 16299.637).

Ошибка "Исправление шифрования CredSSP" ссылается на набор обновлений системы безопасности, выпущенный в марте, апреле и мае 2018 г. CredSSP — это поставщик проверки подлинности, который обрабатывает запросы проверки подлинности для других приложений. Обновление за 13 марта 2018 г., 3B и все последующие обновления подверглись эксплойту, когда злоумышленник мог передать учетные данные пользователя для выполнения кода в целевой системе.

В исходные обновления была добавлена поддержка нового объекта групповой политики "Защита от атак с использованием криптографического оракула", который может иметь следующие настройки:

- Уязвимо. Клиентские приложения, использующие CredSSP, могли переключиться на небезопасные версии, но из-за этого удаленные рабочие столы могли подвергаться атакам. Службы, использующие CredSSP, принимали клиенты, которые не были обновлены.

- Устранено. Клиентские приложения, использующие CredSSP, не могут переключиться на небезопасные версии, но службы, использующие CredSSP, принимают клиенты, которые не были обновлены.

- Принудительно обновленные клиенты. Клиентские приложения, использующие CredSSP, не могут переключиться на небезопасные версии, и службы, использующие CredSSP, не принимают клиенты без установленных обновлений.

Этот параметр не следует развертывать, пока все узлы поддержки в удаленном расположении не будут поддерживать последнюю версию.

В обновлении за 8 мая 2018 г. значение для параметра по умолчанию "Защита от атак с использованием криптографического оракула" изменилось с "Уязвимо" на "Устранено". После реализации этого изменения клиенты Удаленного рабочего стола, на которых были установлены обновления, не могут подключаться к серверам без этого обновления (или к обновленным серверам, которые еще не были перезапущены). Подробные сведения об обновлениях CredSSP см. в статье базы знаний KB4093492.

Чтобы устранить эту проблему до завершения обновления, просмотрите список допустимых типов подключений в обновлении KB4093492. Если нет других осуществимых альтернатив, можете попробовать один из следующих методов:

- На затронутых клиентских компьютерах верните для политики "Защита от атак с использованием криптографического оракула" значение Уязвимо.

- Измените следующие политики в папке групповой политики, выбрав Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Службы удаленных рабочих столов\Узел сеансов удаленных рабочих столов\Безопасность:

- для политики Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP задайте значение Включено и выберите RDP.

- для политики Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети задайте значение Отключено.

Изменение этих групповых политик делает развертывание менее защищенным. Мы рекомендуем использовать их только временно (или вообще не использовать).

Дополнительные сведения о работе с групповой политикой см. в разделе Изменение блокирующего объекта групповой политики.

После обновления клиентских компьютеров некоторым пользователям приходится выполнять вход дважды

Если пользователи входят на Удаленный рабочий стол с помощью компьютера под управлением Windows 7 или Windows 10 версии 1709, им сразу же отображается запрос на повторный вход. Эта проблема возникает, если на клиентском компьютере установлены следующие обновления:

Чтобы устранить эту проблему, убедитесь, что на компьютерах, к которым подключаются пользователи, (а также серверы RDSH или RDVI) установлены все обновления в том числе за июнь 2018 г. К ним относятся следующие обновления:

- Windows Server 2016: 12 июня 2018 г. — KB4284880 (сборка ОС 14393.2312);

- Windows Server 2012 R2: 12 июня 2018 г. — KB4284815 (ежемесячный накопительный пакет);

- Windows Server 2012: 12 июня 2018 г. — KB4284855 (ежемесячный накопительный пакет);

- Приложение. 12 июня 2018 г. — KB4284826 (ежемесячный накопительный пакет);

- Windows Server 2008 с пакетом обновления 2 (SP2): обновление KB4056564, Description of the security update for the CredSSP remote code execution vulnerability in Windows Server 2008, Windows Embedded POSReady 2009, and Windows Embedded Standard 2009: March 13, 2018 (Описание обновления системы безопасности для устранения уязвимости CredSSP, допускающей удаленное выполнение кода, в Windows Server 2008, Windows Embedded POSReady 2009 и Windows Embedded Standard 2009: 13 марта 2018 г.).

Пользователям запрещается доступ к развертыванию, которое использует Remote Credential Guard с несколькими брокерами подключений к удаленному рабочему столу

Эта проблема возникает в развертываниях с высоким уровнем доступности, в которых используются не менее двух брокеров подключений к удаленному рабочему столу и Remote Credential Guard в Защитнике Windows. Пользователям не удается войти на удаленные рабочие столы.

Эта проблема связана с тем, что Remote Credential Guard использует Kerberos для проверки подлинности, а также запрещает использовать NTLM. Но в конфигурации с высоким уровнем доступности и балансировкой нагрузки брокеры подключений к удаленному рабочему столу не могут поддерживать операции Kerberos.

Если нужно использовать конфигурации с высоким уровнем доступности и балансировкой нагрузки брокеров подключений к удаленному рабочему столу, эту проблему можно устранить, отключив Remote Credential Guard. Дополнительные сведения об управлении Remote Credential Guard в Защитнике Windows см. в статье Protect Remote Desktop credentials with Windows Defender Remote Credential Guard (Защита учетных данных удаленного рабочего стола с помощью Remote Credential Guard в Защитнике Windows).

![Защита RDP. Принудительный ввод пароля]()

Настройка политики удаленного рабочего стола для защиты от сохраненных паролей. В данном видео мы рассмотрим настройку безопасности RDP подключения к серверу Windows Server 2016. А в частности запретим пользователям подключаться к удаленному рабочему столу через сохраненный ранее пароль

Для организации удаленного подключение к ресурсам сервера или локальной сети все чаще используют протокол RDP, как наиболее удобный инструмент.

Но, тут есть и свои недостатки, а в частности возможность получить доступ к конфиденциальной информации через сохраненный пользователем пароль.

В чем суть, когда мы подключаемся в удаленному рабочему столу, вместе с вводом логина и пароля предлагается запомнить указанные данные, чтобы далее подключение выполнялось в автоматическом режиме.

![zashchita rdp prinuditelnyj vvod parolya 1]()

Несомненно, это удобно для пользователя, но открывает брешь в информационной безопасности, так как любой человек за компьютером этого пользователя, может просто запустить подключение и получить доступ к данным. Допустим к 1С или каким-либо другим жизненно важным данным.

Да, есть определенные настройки на стороне клиента, который запрещают сохранять пароль для RDP сеанса, но на каждой клиентской машине не будешь же выполнять кучу настроек. Поэтому, логичнее решить вопрос на стороне сервера, т.е. чтобы к серверу было запрещено подключаться, если данные вводились не вручную и как сохраненные.

Собственно, этим мы и займемся в данном видеоуроке.

Допустим админ с рабочего места сотрудника выполняли подключение к серверу и упустил момент с галочкой. Так этот пользователь всегда сможет подключаться к серверу через данную сохраненную запись.

Вообще впервые с данной задачей я столкнулся еще несколько лет назад, когда были подозрения утечки конфиденциальной информации от сотрудников. На тот момент, в компании работало несколько сисадминов и в ходе обсуждения одной из причин утечки было как раз сохраненные пароли для RDP сеанса. Другие сисадмины хором сказали, что сделать так, чтобы пользователь всегда вводил пароль возможности нет. Однако я начал более подробно раскапывать эту тему и оказалось что возможность есть! Причем это стандартный функционал любой операционной системы не ниже Windows ХР и 2003 сервера.

Если у вас вопрос связан с защитой конкретного сервера или компьютера, который не входит в домен и на него не распространяется групповая политика, то тут потребуется отредактировать локальную групповую политику сервера или клиентской машины, к которой вы хотите подключаться (Win+R \ gpedit.msc \ Политики \ Административные шаблоны \ Компоненты Windows \ Службы удаленных рабочих столов \ Узел сеансов удаленных рабочих столов \ Безопасность \ Всегда запрашивать пароль при подключении \ Включить)

![zashchita rdp prinuditelnyj vvod parolya 2]()

Чтобы быстренько применить эти изменения введем команду Win+R \ cmd \ gpupdate

![zashchita rdp prinuditelnyj vvod parolya 3]()

Недопустимые учетные данные: Политика проверки подлинности на сервере не допускает запросы на подключение с использованием сохраненных учетных данных. Введите новые учетные данные.

![zashchita rdp prinuditelnyj vvod parolya 4]()

Если вы хотите убрать возможность сохранять любые пароли на клиентском компьютере через RDP, то можно выполнить следующую настройку.

Win+R \ gpedit.msc \ Политики \ Административные шаблоны \ Компоненты Windows \ Службы удаленных рабочих столов \ Клиент подключения к удаленному рабочему столу \ Запретить сохранение паролей \ Включить

![zashchita rdp prinuditelnyj vvod parolya 5]()

Там же можно выполнить на своем компьютере, чтобы лишний раз не возникало желание сохранить пароль.

![zashchita rdp prinuditelnyj vvod parolya 6]()

Если вы хотите раздать данные настройки сразу нескольким компьютерам, то тут можно воспользоваться групповой политикой, но стоит учитывать, что для этого компьютеры должны находиться в домене.

(Пуск \ Диспетчер серверов \ Средства \ Управление групповой политикой \ Выбираем групповую политику, в зависимости от того, на какие компьютеры мы хотим её применить \ Либо можно создать отдельную политику и вручную указать компьютеры, к которым будут применяться данные настройки \ Default Domain Policy \ ПКМ \ Изменить \ Конфигурация компьютера \ Политики \ Административные шаблоны \ Компоненты Windows \ Службы удаленных рабочих столов) Можно одновременно применить и запрет на сохранение пароля и требования вводить пароль если подключаются к этому компьютеру.

![zashchita rdp prinuditelnyj vvod parolya 7]()

Проверим сработает ли данная система если мы добавим наш сервер в менеджер подключение Remote Desktop Connection Manager. Так же запрашивается пароль, так как данная программа использует для работы стандартный инструмент подключения к рабочему столу.

Как говорят, что эта защита срабатывает не всегда если человек подключается с какой-то стороннего RDP клиента, а не стандартного.

Но, в любом случае, самый распространенный источник работы это все же стандартный, так что берем данный метод на заметку.

А вообще, если данные меры все равно не удовлетворяют вашим потребностям, то можно воспользоваться системой двухфакторной аутентификации, более подробно о том, как это работает я рассказывал в видеообзоре данного решения от компании ESET.

Здравствуйте. Подскажите, пожалуйста.

У меня был подключен удаленный рабочий стол к серверу (windows server 2012 R2) и все работало и, видимо после обновления виндовс, подключение идет, но на удаленном рабочем столе теперь требует ввести пользователя и пароль. Сис.админ сказал, что на сервере он ничего не менял и что проблема с моей стороны, сказал капать в сторону настроек реестра политики безопасности пользователя.Я поискала в интернете, но не смогла разобраться

__________________

Помогите, пожалуйста, решить проблему.

Помощь в написании контрольных, курсовых и дипломных работ здесь![]()

Удаленный рабочий стол (не правильное имя пользователя или пароль)

Доброе время суток форумчане, Я хочу с планшета (Windows 10), управлять ПК с Windows 8.1 Настроил.При подключении через удалённый рабочий стол не работает интернет

Можно ли как-нибудь сделать, чтобы при подключении через удалённый рабочий стол к другому.После AD перестал работать удаленный рабочий стол

после AD перестал работать удаленный рабочий стол, все пользователи давлены в нем но выходить такая.После обновления не загружается рабочий стол

Не шуточное удивление, после последнего официального обновления Windows 7 "IE-9" до версии "IE-10".я не знаю что вводить

Добавлено через 5 минут

авторизацию требует удаленный сервер и админ в курсе, что там 1) Вы можете удалить новое обновление безопасности, самый плохой вариант, но в ответственные моменты, иногда используется, чтобы перенести работы на вечер или ночь

я просто не могу понять из-за чего появилось это неудобство и я не знаю учетку и пароль, которые требуется ввести. Спрашивала у сис.админа, он сказал ничего такого нет, т.е. нет учетной записи и что нужно настроить что-то там в реестре

2) Если нужно быстро получить доступ к серверу и избежать проверку подлинности credssp, то я вам советую отключить на принимающем подключении сервере галку NLA (Network Level Authentication) в русском варианте "Разрешить подключение только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети"

3) То же быстрый метод и на массовое применение, это использование групповой политики, которая изменит шифрование Oracle Remediation

4) Ну и самый правильный метод, это установка обновлений на все ваши системыУдаленный рабочий стол вылетает при печати

Здравствуйте. Пользователь подключен к удаленному рабочему столу. При отправке документа на печать.![]()

При отправке на печать в 1С 8.2 вылетает удаленный рабочий стол

Вообщем ситуацию еще не смотрел, на днях поеду в контору смотреть. Объясняю, как рассказали по.После обновления Ubuntu с 14.10 на 15.10 черный экран и требует логин/пароль

Здравствутйе, следующая проблемка. Был ubuntu 14.10 ( или 14.04, точно не помню), обновил до.После обновления windows10 до 1909 не могу войти, требует пароль

Приветствую всех! Не могу войти в систему после обновления, требует пароль, который я не знаю, я.Виснет рабочий стол при подключении флешки

Windows 8.1 64bit При подключении флешнакопителей, будь он через кардридер или просто USB.![]()

Как повысить герцовку при трансляции через удалённый рабочий стол?

По работе часто приходится работать из дома через удалённый рабочий стал. Стал замечать, что от.![RemoteApp и Remote Desktop вход на терминальный сервер без ввода логина и пароля]()

В серверных версиях ОС Windows есть замечательная возможность использовать для подключений учетные данные, введенные пользователем ранее, при логине на свой компьютер. Таким образом им не приходится каждый раз вводить логин и пароль при запуске опубликованного приложения или же просто удаленного рабочего стола. Называется эта штука Single Sign On с использованием технологии CredSSP (Credential Security Service Provider).

Описание

Для того, чтобы это работало, должны быть соблюдены следующие условия:

- Терминальный сервер и клиент, который к нему подключается, должны находится в домене.

- Терминальный сервер должен быть сконфигурирован на ОС Windows Server 2008, Windows Server 2008 R2 или более старшей версии.

- На клиентском компьютере должна быть установлена ОС: Windows XP SP3, Windows Vista, Windows Server 2008, Windows 7, Windows 8 или Windows Server 2008 R2.

Для Windows XP SP3, потребуются дополнительные телодвижения. Необходимо установить фикс, который позволит через групповые политики настраивать параметры и для Windows XP SP3.

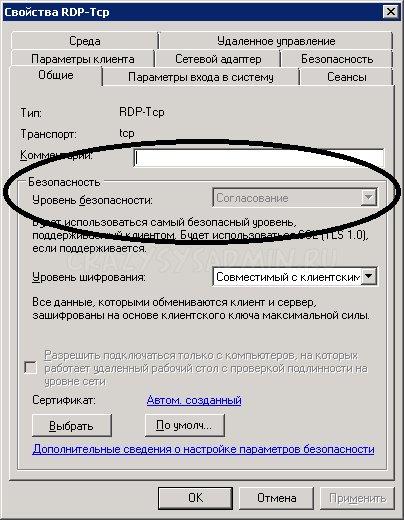

Этот фикс (MicrosoftFixit50588.msi) можно скачать, как с официального сайта, так и с нашего сайта:Сначала настраиваем на сервере терминалов уровень безопасности в режим "Согласование":

![CredSSP1]()

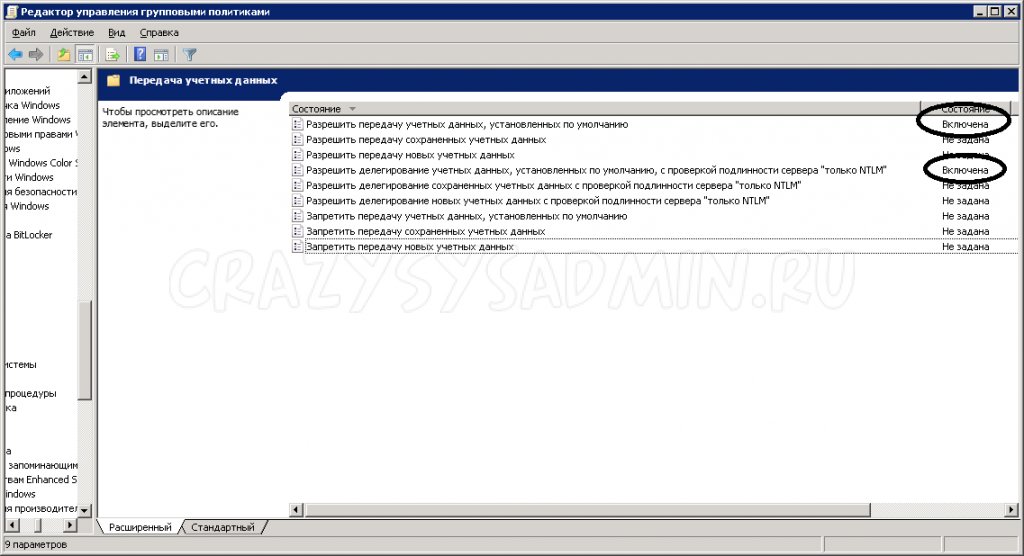

Далее настраиваем политику: “Конфигурация Компьютера” -“Административные шаблоны” - “Система” - “Передача учетных данных”

В ней настраиваем 2 параметра: Разрешить передачу учетных данных, установленных по умолчанию и Разрешить делегирование учетных данных, установленных по умолчанию, с проверкой подлинности сервера "только NTLM"

Разрешить делегирование учетных данных, установленных по умолчанию, с проверкой подлинности сервера "только NTLM" - настраивать нужно только в том случае, если аутентификация на терминальном сервере не происходит с помощью Kerberos или SSL-сертификата.![CredSSP2]()

![CredSSP3]()

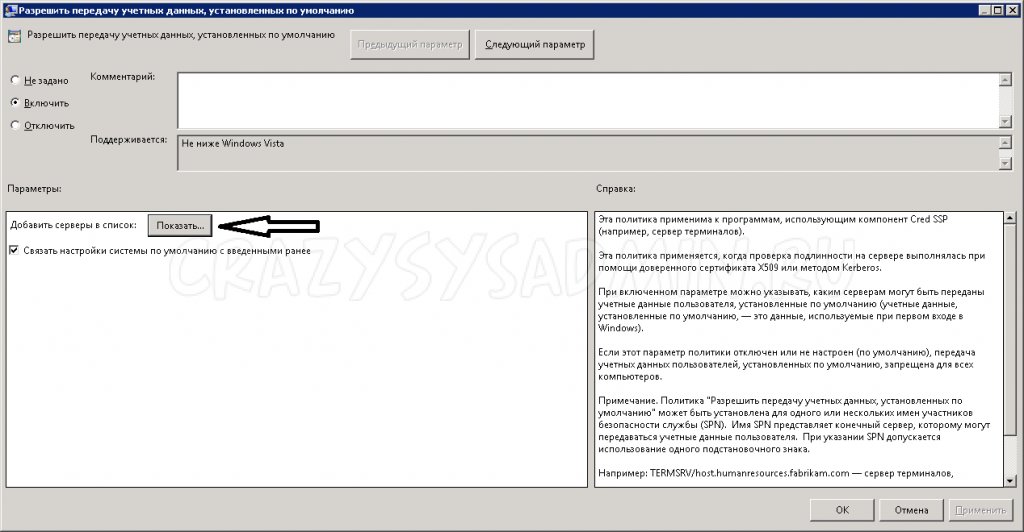

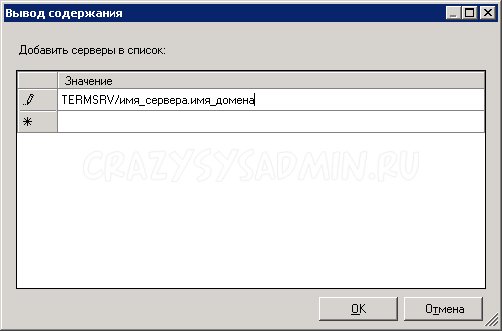

Вписываем туда сервер (серверы), на которые мы хотим пускать пользователей без повторного ввода логина и пароля. Вписывать можно по маске, а можно и по отдельности. В справке подробно написано.

![CredSSP4]()

После этого, применяем политику на нужном компьютере(-ах) и проверяем, чтобы пользователей пускало без ввода логина и пароля на указанные в политиках выше терминальные серверы.

Читайте также: