Регистрация несколько доменных имен для одного компьютера windows

Обновлено: 08.07.2024

В этой статье описываются конвенции о переименовании для учетных записей компьютеров в Windows, доменных имен NetBIOS, доменных имен DNS, сайтов Active Directory и организационных подразделений, определенных в службе каталогов Active Directory.

Применяется к: Windows Server 2012 R2

Исходный номер КБ: 909264

Сводка

В этой статье обсуждаются следующие темы:

- Допустимые символы для имен

- Минимальные и максимальные длины имен

- Зарезервированные имена

- Имена, которые мы не рекомендуем

- Общие рекомендации, основанные на поддержке Active Directory в малых, средних и крупных развертываниях

Все объекты, названные в Active Directory или в AD/AM и LDS, могут соответствовать именам на основе алгоритма, описанного в следующей статье:

Нельзя добавить имя пользователя или имя объекта, которое отличается только от символа с диакритической метой.

В этой статье эта конвенция именования применяется к компьютерам, OU и именам сайтов.

Имена компьютеров

Имена компьютеров NetBIOS

Имена компьютеров NetBIOS могут содержать все буквы, за исключением расширенных символов, перечисленных в символах Disallowed. Имена могут содержать период, но имена не могут начинаться с периода.

Имена компьютеров NetBIOS не могут содержать следующие символы:

меньше, чем знак (<)

больше, чем знак (>)

Имена могут содержать период (.). Но имя не может начинаться с периода. Использование имен без DNS с периодами разрешено в Microsoft Windows NT. Периоды не должны использоваться в microsoft Windows 2000 или более поздних версиях Windows. При обновлении компьютера, имя которого NetBIOS содержит период, измените имя компьютера. Дополнительные сведения см. в специальном символе.

В Windows 2000 и более поздних версиях Windows компьютеры, которые являются членами домена Active Directory, не могут иметь имен, состоящих полностью из чисел. Это ограничение из-за ограничений DNS.

Дополнительные сведения о синтаксисе имен NetBIOS см. в синтаксисе имен NetBIOS.

Минимальная длина имени: 1 символ

Максимальная длина имени: 15 символов

Специальные символы: Период (.)

Символ периода разделяет имя на идентификатор области NetBIOS и имя компьютера. Идентификатор области NetBIOS — это необязательная строка символов, идентифицирует логические сети NetBIOS, которые работают в одной физической сети TCP/IP. Чтобы NetBIOS работал между компьютерами, компьютеры должны иметь тот же идентификатор области NetBIOS и уникальные имена компьютеров.

Использование областей NetBIOS в именах — это устаревшая конфигурация. Его нельзя использовать в лесах Active Directory. Дополнительные сведения о области NetBIOS см. в следующих веб-сайтах:

Имена хозяйнников DNS

Имена DNS могут содержать только алфавитные символы (A-Z), численные символы (0-9), знак минус (-) и период (.). Символы периода допускаются только в том случае, если они используются для разграничить компоненты имен доменного стиля.

В Windows 2000 доменных имен (DNS) и DNS Windows Server 2003 поддерживаются символы Unicode. Другие реализации DNS не поддерживают символы Юникод. Избегайте символов Юникод, если запросы будут переданы на серверы, которые используют вне Microsoft реализации DNS.

Дополнительные сведения см. в следующих веб-сайтах:

Имена хостов DNS не могут содержать следующие символы:

белое пространство (пустое)

Подчеркивать имеет особую роль. Это разрешено для первого символа в записях SRV по определению RFC. Но более новые DNS-серверы также могут разрешить его в любом месте имени. Дополнительные сведения см. в дополнительных сведениях о соблюдении ограничений имен для хостов и доменов.

Все символы сохраняют форматирование кейсов, за исключением символов American Standard Code for Information Interchange (ASCII).

Первый символ должен быть алфавитным или числимым.

Последний символ не должен быть знаком минус или периодом.

Нельзя использовать двухликой SDDL-пользовательские строки, перечисленные в хорошо известном списке SIDs. В противном случае не удается импортировать, экспортировать и управлять операциями.

В Windows 2000 и более поздних версиях Windows компьютеры, которые являются членами домена Active Directory, не могут иметь имен, состоящих полностью из чисел. Это ограничение из-за ограничений DNS.

Минимальная длина имени: 2 символа

Максимальная длина имени: 63 символа

Максимальная длина имени хоста и полностью квалифицированного доменного имени (FQDN) составляет 63 bytes на метку и 255 bytes на FQDN.

Windows не разрешает имена компьютеров, которые превышают 15 символов, и нельзя указать имя ведущего DNS, которое отличается от имени хозяина NETBIOS. Однако можно создать заглавные главы узла для веб-сайта, на компьютере, который затем подлежит этой рекомендации.

В Windows 2000 и Windows Server 2003 максимальное имя хоста и FQDN используют стандартные ограничения длины, которые упоминались ранее, с добавлением поддержки UTF-8 (Unicode). Так как некоторые символы UTF-8 превышают один октет в длину, вы не можете определить размер, подсчитывая символы.

Контроллеры домена должны иметь FQDN менее 155 bytes.

Зарезервированные имена для RFC 952

Дополнительные сведения см. в rfc952.

Зарезервированные имена в Windows

При создании имен для DNS-компьютеров в новой инфраструктуре DNS Windows Server 2003 используйте следующие рекомендации:

- Выберите имена компьютеров, которые легко запомнить пользователям.

- Определите владельца компьютера в имени компьютера.

- Выберите имя, которое описывает назначение компьютера.

- Для символов ASCII не используйте случае символов, чтобы указать владельца или цель компьютера. Для символов ASCII DNS не является чувствительным к случаям, Windows и Windows приложения не сохраняются во всех местах.

- Соответствие доменного имени Active Directory основному суффиксу DNS имени компьютера. Дополнительные сведения см. в разделе Disjointed namespaces ниже.

- Используйте уникальное имя для каждого компьютера в организации. Избегайте одного и того же имени компьютера для компьютеров в различных доменах DNS.

- Используйте символы ASCII. Это гарантирует работу с компьютерами, на которые запущены версии Windows более ранних Windows 2000 года.

- В именах компьютеров DNS используйте только символы, перечисленные в RFC 1123. Эти символы включают A-Z, a-z, 0-9 и дефис (-). В Windows Server 2003 DNS позволяет использовать большинство символов UTF-8 в именах. Не используйте расширенные символы ASCII или UTF-8, если их не поддерживают все DNS-серверы в вашей среде.

Доменные имена

Вот сведения о доменных именах NetBIOS и доменных именах DNS.

Доменные имена NetBIOS

Доменные имена NetBIOS могут содержать все буквы, за исключением расширенных символов, перечисленных в символах Disallowed. Имена могут содержать период, но имена не могут начинаться с периода.

Имена компьютеров NetBIOS не могут содержать следующие символы:

меньше, чем знак (<)

больше, чем знак (>)

Имена могут содержать период (.). Но имя не может начинаться с периода. Использование имен без DNS с периодами разрешено в Microsoft Windows NT. Периоды не следует использовать в доменах Active Directory. При обновлении домена, имя которого NetBIOS содержит период, измените имя, перенастроив домен на новую структуру домена. Не используйте периоды в новых доменных именах NetBIOS.

В Windows 2000 и более поздних версиях Windows компьютеры, которые являются членами домена Active Directory, не могут иметь имен, состоящих полностью из чисел. Это ограничение из-за ограничений DNS.

Минимальная длина имени: 1 символ

Максимальная длина имени: 15 символов.

Зарезервированные имена в Windows

Имена обновленного домена могут включать зарезервированное слово. Однако в этой ситуации отношения доверия с другими доменами не удается.

Специальные символы: Период (.).

Символ периода разделяет имя на идентификатор области NetBIOS и имя компьютера. Идентификатор области NetBIOS — это необязательная строка символов, идентифицирует логические сети NetBIOS, которые работают в одной физической сети TCP/IP. Чтобы NetBIOS работал между компьютерами, компьютеры должны иметь тот же идентификатор области NetBIOS и уникальные имена компьютеров.

Использование областей NetBIOS в именах — это устаревшая конфигурация. Его нельзя использовать в лесах Active Directory. В этом нет никаких проблем, но могут быть приложения, фильтруя имя и предполагая имя DNS при обнаружении периода.

Доменные имена DNS

Имена DNS могут содержать только алфавитные символы (A-Z), численные символы (0-9), знак минус (-) и период (.). Символы периода допускаются только в том случае, если они используются для разграничить компоненты имен доменного стиля.

В Windows 2000 доменных имен (DNS) и DNS Windows Server 2003 поддерживаются символы Unicode. Другие реализации DNS не поддерживают символы Юникод. Избегайте символов Юникод, если запросы будут переданы на серверы, которые используют вне Microsoft реализации DNS.

Дополнительные сведения можно получить на следующих веб-сайтах:

Доменные имена DNS не могут содержать следующие символы:

белое пространство (пустое)

Подчеркивать имеет особую роль. Это разрешено для первого символа в записях SRV по определению RFC. Но более новые DNS-серверы также могут разрешить его в любом месте имени. Дополнительные сведения см. в дополнительных сведениях о соблюдении ограничений имен для хостов и доменов.

При продвижении нового домена вы получаете предупреждение о том, что символ подчеркивания может вызвать проблемы с некоторыми DNS-серверами. Но он по-прежнему позволяет создавать домен.

Все символы сохраняют форматирование кейсов, за исключением символов ASCII.

Первый символ должен быть алфавитным или числимым.

Последний символ не должен быть знаком минус или периодом.

Минимальная длина имени: 2 символа

Максимальная длина имени: 255 символов

Максимальная длина имени хоста и полностью квалифицированного доменного имени (FQDN) составляет 63 bytes на метку и 255 символов на FQDN. Последний основан на максимальной длине пути с доменным именем Active Directory с необходимыми путями, и ему необходимо соблюдать ограничение SYSVOL 260 MAX_PATH символов.

Пример пути в SYSVOL содержит:

\\<FQDN domain name>\sysvol\<FQDN domain name>\policies\\[user|machine]\<CSE-specific path>

Может содержать вход пользователя, например имя файла скрипта logon, таким образом, он также может достигать <CSE-specific path> значительной длины.

Доменное имя AD FQDN появляется на пути дважды, так как длина доменного имени AD FQDN ограничена 64 символами.

В Windows 2000 и Windows Server 2003 максимальное имя хоста и FQDN используют стандартные ограничения длины, которые упоминались ранее, с добавлением поддержки UTF-8 (Unicode). Так как некоторые символы UTF-8 превышают один октет в длину, вы не можете определить размер, подсчитывая символы.

Пространства доменных имен с одним ярлыком

Проблемы, связанные с пространствами имен с одной меткой:

Домены с однометным DNS-именами требуют дополнительной конфигурации.

Служба DNS Server не может использоваться для обнаружения контроллеров доменов в доменах с однометным DNS-именами.

По умолчанию Windows на основе сервера 2003, Windows членов домена на основе XP и Windows 2000 членов домена не выполняют динамические обновления для зон DNS с одной меткой.

Дополнительные сведения см. в дополнительных сведениях о развертывании и работе доменов Active Directory,настроенных с помощью имен DNS с одной меткой.

Несоединимые пространства имен

Как возникают несоединимые пространства имен:

Контроллер Windows NT домена 4.0 обновляется до контроллера домена Windows 2000 с помощью исходной версии Windows 2000. В элементе Networking в панели управления определяются несколько суффиксов DNS.

Домен переименован, когда лес находится на уровне Windows Server 2003. И основной Суффикс DNS не изменен, чтобы отразить новое доменное имя DNS.

Эффекты несоединяемого пространства имен:

Контроллер домена динамически регистрирует записи о расположении службы (SRV) в зоне DNS, соответствующей доменным именем DNS. Однако контроллер домена регистрирует свои записи в зоне DNS, соответствующие основному суффиксу DNS.

Дополнительные сведения о несоединяемом пространстве имен см. в следующих статьях:

Другие факторы

Леса, подключенные к Интернету

Пространство имен DNS, подключенное к Интернету, должно быть поддоманом домена верхнего или второго уровня пространства имен DNS Интернета.

Максимальное количество доменов в лесу

В Windows 2000 г. максимальное число доменов в лесу — 800. В Windows Server 2003 и более поздних версиях максимальное число доменов в Forest Functional Level 2 — 1200. Это ограничение является ограничением многоценных не связанных атрибутов в Windows Server 2003.

Имена DNS всех узлов, которые требуют разрешения имен, включают доменное имя internet DNS для организации. Таким образом, выберите доменное имя DNS в Интернете, которое является коротким и легко запомнить. Поскольку DNS иерархична, имена доменов DNS растут при добавлении поддоменов в организацию. Короткие имена доменов делают имена компьютеров легко запоминаться.

Не используйте имя существующей корпорации или продукта в качестве доменного имени. Вы можете запустить в столкновение имя позже.

Избегайте общего имени, например domain.localhost. Другая компания, с ней сливаемая через несколько лет, может следовать тому же мышлению.

Не используйте аббревиатура или аббревиатура в качестве доменного имени. У пользователей могут возникнуть трудности с распознаванием бизнес-подразделения, которое представляет аббревиатура.

Избегайте использования подчеркнут (_) в доменных именах. Приложения могут быть очень послушными RFC и отклонить имя и не будут устанавливать или работать в домене. Также могут возникнуть проблемы со старыми DNS-серверами.

Не используйте имя подразделения или подразделения в качестве доменного имени. Бизнес-подразделения и другие подразделения изменятся, и эти доменные имена могут вводить в заблуждение или устареть.

Не используйте географические имена, которые сложно заклинание и запоминать.

Избегайте расширения иерархии доменных имен DNS более чем на пять уровней из корневого домена. Можно сократить административные затраты, ограничив масштабы иерархии доменных имен.

Если вы развертываете DNS в частной сети и не планируете создавать внешнее пространство имен, зарегистрируйте доменное имя DNS, которое создается для внутреннего домена. В противном случае, вы можете обнаружить, что имя недоступно, если вы пытаетесь использовать его в Интернете, или если вы подключились к сети, подключенной к Интернету.

Имена сайтов

При создании нового имени сайта рекомендуется использовать допустимое имя DNS. В противном случае сайт будет доступен только в том случае, если используется сервер Microsoft DNS. Дополнительные сведения о действительных именах DNS см. в разделе Имена хостов DNS.

Имена DNS могут содержать только алфавитные символы (A-Z), численные символы (0-9), знак минус (-) и период (.). Символы периода допускаются только в том случае, если они используются для разграничить компоненты имен доменного стиля.

В Windows 2000 доменных имен (DNS) и DNS Windows Server 2003 поддерживаются символы Unicode. Другие реализации DNS не поддерживают символы Юникод. Избегайте символов Юникод, если запросы будут переданы на серверы, которые используют вне Microsoft реализации DNS.

В очередном «конспекте админа» остановимся на еще одной фундаментальной вещи – механизме разрешения имен в IP-сетях. Кстати, знаете почему в доменной сети nslookup на все запросы может отвечать одним адресом? И это при том, что сайты исправно открываются. Если задумались – добро пожаловать под кат. .

Для преобразования имени в IP-адрес в операционных системах Windows традиционно используются две технологии – NetBIOS и более известная DNS.

NetBIOS (Network Basic Input/Output System) – технология, пришедшая к нам в 1983 году. Она обеспечивает такие возможности как:

регистрация и проверка сетевых имен;

установление и разрыв соединений;

связь с гарантированной доставкой информации;

связь с негарантированной доставкой информации;

В рамках этого материала нас интересует только первый пункт. При использовании NetBIOS имя ограниченно 16 байтами – 15 символов и спец-символ, обозначающий тип узла. Процедура преобразования имени в адрес реализована широковещательными запросами.

Небольшая памятка о сути широковещательных запросов.Широковещательным называют такой запрос, который предназначен для получения всеми компьютерами сети. Для этого запрос посылается на специальный IP или MAC-адрес для работы на третьем или втором уровне модели OSI.

Для работы на втором уровне используется MAC-адрес FF:FF:FF:FF:FF:FF, для третьего уровня в IP-сетях адрес, являющимся последним адресом в подсети. Например, в подсети 192.168.0.0/24 этим адресом будет 192.168.0.255

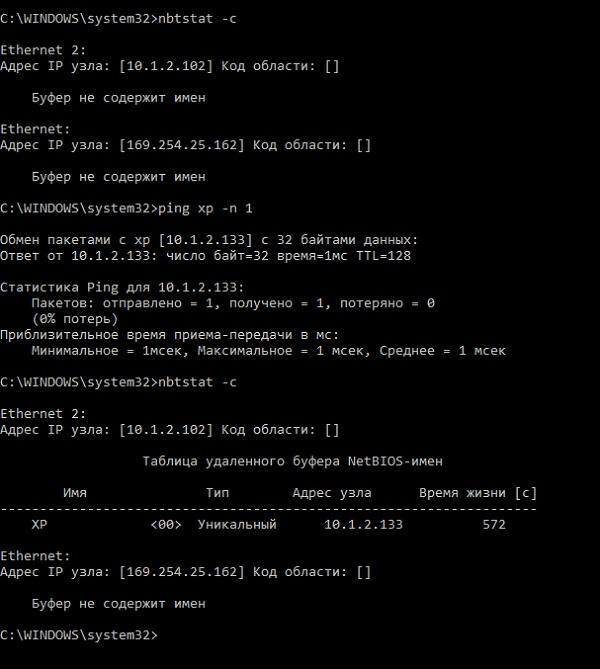

Естественно, постоянно рассылать широковещательные запросы не эффективно, поэтому существует кэш NetBIOS – временная таблица соответствий имен и IP-адреса. Таблица находится в оперативной памяти, по умолчанию количество записей ограничено шестнадцатью, а срок жизни каждой – десять минут. Посмотреть его содержимое можно с помощью команды nbtstat -c, а очистить – nbtstat -R.

Пример работы кэша для разрешения имени узла «хр».

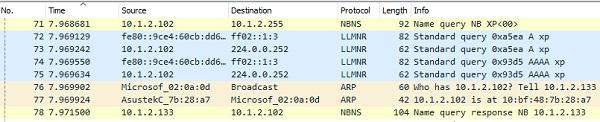

Что происходило при этом с точки зрения сниффера.

В крупных сетях из-за ограничения на количество записей и срока их жизни кэш уже не спасает. Да и большое количество широковещательных запросов запросто может замедлить быстродействие сети. Для того чтобы этого избежать, используется сервер WINS (Windows Internet Name Service). Адрес сервера администратор может прописать сам либо его назначит DHCP сервер. Компьютеры при включении регистрируют NetBIOS имена на сервере, к нему же обращаются и для разрешения имен.

В сетях с *nix серверами можно использовать пакет программ Samba в качестве замены WINS. Для этого достаточно добавить в конфигурационный файл строку «wins support = yes». Подробнее – в документации.

В отсутствие службы WINS можно использовать файл lmhosts, в который система будет «заглядывать» при невозможности разрешить имя другими способами. В современных системах по умолчанию он отсутствует. Есть только файл-пример-документация по адресу %systemroot%\System32\drivers\etc\lmhost.sam. Если lmhosts понадобится, его можно создать рядом с lmhosts.sam.

Сейчас технология NetBIOS не на слуху, но по умолчанию она включена. Стоит иметь это ввиду при диагностике проблем.

если в кэше резолвера адреса нет, система запрашивает указанный в сетевых настройках интерфейса сервер DNS;

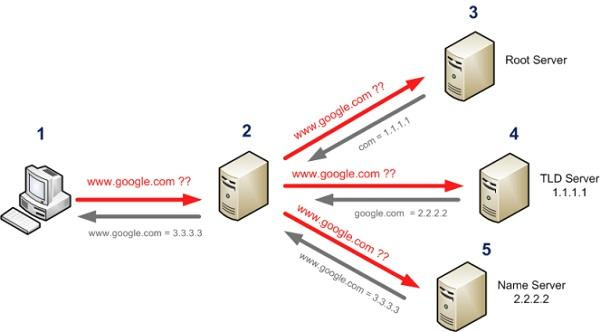

Наглядная схема прохождения запроса DNS.

Разумеется, DNS не ограничивается просто соответствием «имя – адрес»: здесь поддерживаются разные виды записей, описанные стандартами RFC. Оставлю их список соответствующим статьям.

Сам сервис DNS работает на UDP порту 53, в редких случаях используя TCP.

DNS переключается на TCP с тем же 53 портом для переноса DNS-зоны и для запросов размером более 512 байт. Последнее встречается довольно редко, но на собеседованиях потенциальные работодатели любят задавать вопрос про порт DNS с хитрым прищуром.

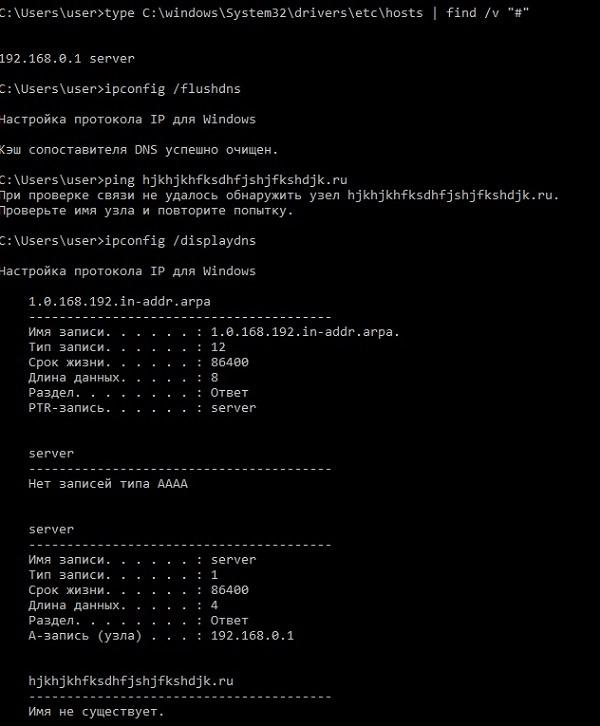

Также как и у NetBIOS, у DNS существует кэш, чтобы не обращаться к серверу при каждом запросе, и файл, где можно вручную сопоставить адрес и имя – известный многим %Systemroot%\System32\drivers\etc\hosts.

В отличие от кэша NetBIOS в кэш DNS сразу считывается содержимое файла hosts. Помимо этого, интересное отличие заключается в том, что в кэше DNS хранятся не только соответствия доменов и адресов, но и неудачные попытки разрешения имен. Посмотреть содержимое кэша можно в командной строке с помощью команды ipconfig /displaydns, а очистить – ipconfig /flushdns. За работу кэша отвечает служба dnscache.

На скриншоте видно, что сразу после чистки кэша в него добавляется содержимое файла hosts, и иллюстрировано наличие в кэше неудачных попыток распознавания имени.

При попытке разрешения имени обычно используются сервера DNS, настроенные на сетевом адаптере. Но в ряде случаев, например, при подключении к корпоративному VPN, нужно отправлять запросы разрешения определенных имен на другие DNS. Для этого в системах Windows, начиная с 7\2008 R2, появилась таблица политик разрешения имен (Name Resolution Policy Table, NRPT). Настраивается она через реестр, в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\DnsClient\DnsPolicyConfig или групповыми политиками.

Настройка политики разрешения имен через GPO.

При наличии в одной сети нескольких технологий, где еще и каждая – со своим кэшем, важен порядок их использования.

Операционная система Windows пытается разрешить имена в следующем порядке:

проверяет, не совпадает ли имя с локальным именем хоста;

смотрит в кэш DNS распознавателя;

если в кэше соответствие не найдено, идет запрос к серверу DNS;

если не получилось разрешить имя на этом этапе – происходит запрос на сервер WINS;

если постигла неудача, то система пытается получить имя широковещательным запросом, но не более трех попыток;

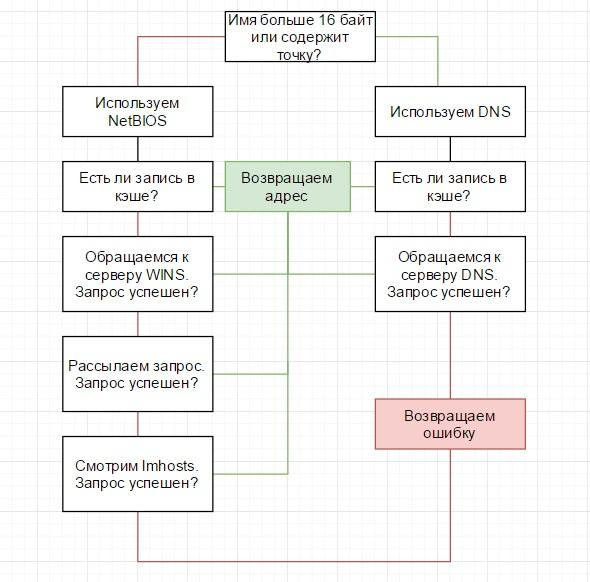

Для удобства проиллюстрирую алгоритм блок-схемой:

Алгоритм разрешения имен в Windows.

Выполнение второго пинга происходит на несколько секунд дольше, а сниффер покажет широковещательные запросы.

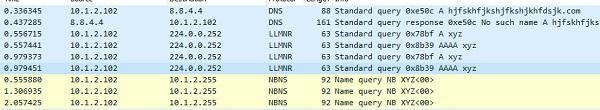

Сниффер показывает запросы DNS для длинного имени и широковещательные запросы NetBIOS для короткого.

Отдельного упоминания заслуживают доменные сети – в них запрос с коротким именем отработает чуть по-другому.

Для того чтоб при работе не нужно было вводить FQDN, система автоматически добавляет часть имени домена к хосту при различных операциях – будь то регистрация в DNS или получение IP адреса по имени. Сначала добавляется имя домена целиком, потом следующая часть до точки.

При попытке запуска команды ping servername система проделает следующее:

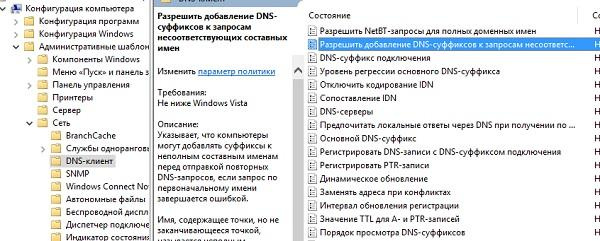

Настройка добавления суффиксов DNS через групповые политики.

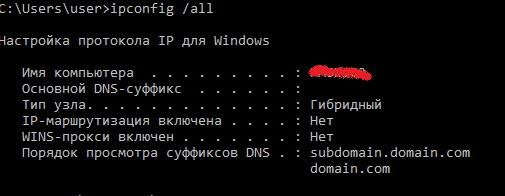

Настраивать DNS суффиксы можно также групповыми политиками или на вкладке DNS дополнительных свойств TCP\IP сетевого адаптера. Просмотреть текущие настройки удобно командой ipconfig /all.

Суффиксы DNS и их порядок в выводе ipconfig /all.

Из-за суффиксов утилита nslookup выдала совсем не тот результат, который выдаст например пинг:

Это поведение иногда приводит в замешательство начинающих системных администраторов.

При диагностике стоит помнить, что утилита nslookup работает напрямую с сервером DNS, в отличие от обычного распознавателя имен. Если вывести компьютер из домена и расположить его в другой подсети, nslookup будет показывать, что всё в порядке, но без настройки суффиксов DNS система не сможет обращаться к серверам по коротким именам.

Отсюда частые вопросы – почему ping не работает, а nslookup работает.

В плане поиска и устранения ошибок разрешения имен могу порекомендовать не бояться использовать инструмент для анализа трафика – сниффер. С ним весь трафик как на ладони, и если добавляются лишние суффиксы, то это отразится в запросах DNS. Если запросов DNS и NetBIOS нет, некорректный ответ берется из кэша.

Если же нет возможности запустить сниффер, рекомендую сравнить вывод ping и nslookup, очистить кэши, проверить работу с другим сервером DNS.

Кстати, если вспомните любопытные DNS-курьезы из собственной практики – поделитесь в комментариях.

Домены Windows обычно используются в больших сетях — корпоративных сетях, школьных сетях и государственных сетях. Они не то, с чем вы столкнётесь дома, если у вас нет ноутбука, предоставленного вашим работодателем или учебным заведением.

Типичный домашний компьютер — обособленный объект. Вы управляете настройками и учётными записями пользователей на компьютере. Компьютер, присоединённый к домену, отличается — этими настройками управляет контроллер домена.

Что такое домен?

Домены Windows предоставляют сетевым администраторам возможность управлять большим количеством компьютеров и контролировать их из одного места. Один или несколько серверов, известных как контроллеры домена, контролируют домен и компьютеры на нём.

Домены обычно состоят из компьютеров в одной локальной сети. Однако компьютеры, присоединённые к домену, могут продолжать обмениваться данными со своим контроллером домена через VPN или подключение к Интернету. Это позволяет предприятиям и учебным заведениям удалённо управлять ноутбуками, которые они предоставляют своим сотрудникам и учащимся.

Когда компьютер присоединён к домену, он не использует свои собственные локальные учётные записи пользователей. Учётные записи пользователей и пароли устанавливаются на контроллере домена. Когда вы входите в систему в этом домене, компьютер аутентифицирует имя вашей учётной записи и пароль с помощью контроллера домена. Это означает, что вы можете войти в систему с одним и тем же именем пользователя и паролем на любом компьютере, присоединённом к домену.

Сетевые администраторы могут изменять параметры групповой политики на контроллере домена. Каждый компьютер в домене получит эти настройки от контроллера домена, и они переопределят любые локальные настройки, указанные пользователями на своих компьютерах. Все настройки контролируются из одного места. Это также «блокирует» компьютеры. Вероятно, вам не будет разрешено изменять многие системные настройки на компьютере, присоединённом к домену.

Другими словами, когда компьютер является частью домена, организация, предоставляющая этот компьютер, управляет и настраивает его удалённо. Они контролируют ПК, а не тот, кто им пользуется.

Поскольку домены не предназначены для домашних пользователей, к домену можно присоединить только компьютер с версией Windows Professional или Enterprise. Устройства под управлением Windows RT также не могут присоединяться к доменам.

Является ли мой компьютер частью домена?

Если у вас есть домашний компьютер, он почти наверняка не является частью домена. Вы можете настроить контроллер домена дома, но нет причин для этого, если вам действительно это не нужно для чего-то. Если вы используете компьютер на работе или в школе, скорее всего, ваш компьютер является частью домена. Если у вас есть портативный компьютер, предоставленный вам на работе или в школе, он также может быть частью домена.

Вы можете быстро проверить, является ли ваш компьютер частью домена. Откройте приложение «Параметры» (Win+x).

Нажмите «Система».

Перейдите на вкладку «О программе» и найдите пункт «Переименовать этот ПК (для опытных пользователей)»:

Если вы видите «Домен»: за которым следует имя домена, ваш компьютер присоединён к домену.

Если вы видите «Рабочая группа»: за которым следует имя рабочей группы, ваш компьютер присоединён к рабочей группе, а не к домену.

В англоязычной версии это соответственно «Settings» → «System» → «About» → «Rename this PC (advanced)».

Чем рабочие группы отличаются от доменов

Рабочая группа — это термин Microsoft для компьютеров Windows, подключённых через одноранговую сеть. Рабочие группы — это ещё одна организационная единица для компьютеров Windows в сети. Рабочие группы позволяют этим машинам обмениваться файлами, доступом в Интернет, принтерами и другими ресурсами по сети. Одноранговая сеть устраняет необходимость в сервере для аутентификации.

Каждый компьютер Windows, не присоединённый к домену, является частью рабочей группы. Рабочая группа — это группа компьютеров в одной локальной сети. В отличие от домена, ни один компьютер в рабочей группе не контролирует другие компьютеры — все они объединены на равных. Для рабочей группы пароль также не требуется.

Как присоединиться к домену или выйти из домена

Если ваш компьютер является частью домена, присоединение к домену или выход из него обычно не является вашей работой. Если ваш компьютер должен быть в домене, он уже будет присоединён к домену, когда он будет передан вам. Обычно для выхода из домена требуется разрешение администратора домена, поэтому люди, которые садятся за использование компьютера, присоединённого к домену, не могут просто покинуть домен. Однако вы можете покинуть домен, если у вас есть права локального администратора на вашем ПК. Конечно, у вас не будет доступа администратора, если вы используете заблокированный компьютер.

Если вы хотите присоединиться к домену или выйти из домена, то откройте приложение «Параметры» (Win+x) → нажмите «Система» → перейдите на вкладку «О программе» и найдите пункт «Переименовать этот ПК (для опытных пользователей)».

Вы увидите две кнопки:

Если вы нажмёте кнопку «Идентификация», то откроется мастер присоединения к домену.

Для присоединения к домену вам нужно будет ответить на несколько вопросов и потребуется имя домена и учётные данные пользователя на этом домене.

Если вы нажмёте кнопку «Изменить», то откроется окно изменения имени рабочей группы или домена.

Если у вас есть старый компьютер, подключенный к домену, и у вас больше нет доступа к домену, вы всегда можете получить доступ к компьютеру, переустановив Windows. Настройки домена привязаны к вашей установленной операционной системе, и переустановка Windows даст вам новую систему. Вы, конечно, не должны делать это с рабочим или школьным компьютером, который не является вашей собственностью!

Домены ограничивают то, что вы можете делать на своём компьютере. Когда ваш компьютер является частью домена, контроллер домена отвечает за ваши действия. Вот почему они используются в крупных корпоративных и образовательных сетях — они позволяют учреждению, которое предоставляет компьютеры, заблокировать их и централизованно управлять ими.

В современном бизнесе слияния и поглощения компаний происходят постоянно. Сегодня администратор отвечает за домен Active Directory (AD) и организацию Microsoft Exchange Server, а завтра ему приходится решать задачу слияния двух предприятий. Как приступить к ней?

В предлагаемой статье рассматриваются некоторые вопросы миграции AD и Exchange Server. Приведенные в статье процедуры — не единственный способ выполнить миграцию. На самом деле двух одинаковых миграций не существует. Моя задача — нарисовать общую картину и помочь организовать простую миграцию в тестовой среде. Прохождение по этапам процесса и знакомство с работой различных инструментов поможет спланировать переход в конкретных условиях.

Главное — планирование

Словом, без предварительного планирования нам ничего не добиться. Нельзя переоценить важность детального планирования при подготовке такого сложного проекта, как слияние компаний, особенно для задач с участием ИТ-подразделений. За пренебрежение планированием в конечном итоге придется заплатить. В планах необходимо предусмотреть:

- обучение сотрудников, выполняющих миграцию;

- расписание отключений;

- культурные различия между компаниями (круг лиц, имеющих доступ к AD и Exchange, меры безопасности файловой системы);

- различия в сетевой инфраструктуре между двумя сайтами;

- аномалии сети, AD и Exchange;

- способы связи с потребителями и сотрудниками.

Простые шаги

На планирование и реализацию слияния AD и Exchange могут уйти месяцы — такая медлительность вряд ли понравится руководству компании. Другие подразделения также объединяют бизнес-процессы, и ИТ может оказаться узким местом. Чтобы сгладить переход, постарайтесь успешно реализовать простые шаги, чтобы создать впечатление объединенного предприятия.

Доверительные отношения. Руководителям компании необходимо безопасно (и не всегда через электронную почту) обмениваться файлами данных — документами, электронными таблицами, презентациями и т. д. После объединения доменов процесс прост, но требуется решение для немедленного удовлетворения нужд бизнеса. Чтобы предоставить пользователю одного домена разрешение на использование ресурсов другого домена, необходимо организовать доверительные отношения для леса или домена. Далее в статье будет показано, как организовать простые доверительные отношения для леса.

Можно найти и другие быстро и просто решаемые задачи. Выслушайте пожелания сотрудников и предложите решения, чтобы выиграть время для тщательного планирования полной миграции, одновременно помогая выполнить переход остальным подразделениям компании.

На пути к миграции

После того как немедленные нужды бизнеса будут удовлетворены, требуется подготовить подробный план миграции домена AD и организации Exchange. Если имеется лишь несколько пользователей, компьютеров и серверов, то во многих случаях достаточно просто добавить эти объекты в домен с помощью сценариев и других методов. Но если домен более крупный, полезно подумать о применении сторонних инструментов. Такие поставщики, как Quest и NetIQ, выпускают продукты для оценки и даже моделирования миграции.

Полезный журнал SID

Если не удается полностью перенести все объекты в новый домен в течение нескольких часов, миграцию удобно разделить на несколько этапов. Некоторые пользователи и системные процессы могут продолжать работать из первоначальных доменов, а остальные будут перемещены в новый. При переносе учетных записей пользователей и групп копируются только имя объекта в новый домен; собственно, объекты совершенно новые; они получают новый идентификатор SID из нового домена. Проблемы могут возникнуть, когда пользователи с уже перенесенными учетными записями попытаются обратиться к ресурсам, которые остались в старом домене и не распознают нового идентификатора SID.

Настройка разрешения имен и доверия лесов

Пора перейти к механизму миграции. Обязательно уделите время тестовым испытаниям, чтобы познакомиться с процессом установки.

Двусторонние доверительные отношения — обязательное условие миграции доменов. Доверительные отношения можно было установить раньше или же сделайте это сейчас. Перед созданием доверительных отношений оба домена должны иметь возможность разрешать полные имена (FQDN) в другом домене. Сопоставьте домены DNS с помощью вкладки Forwarders в диалоговом окне Properties сервера DNS. На экране 2 показана конфигурация, в которой компьютеры в домене New.local могут распознавать адреса компьютеров в домене Old.local. В итоге можно проверить связь с server1.old.local с любого компьютера в домене New.local.

Для подключения по имени к узлу в другом домене без использования FQDN добавьте оба домена (new.local и old.local) в окне настройки Advanced TCP/IP на каждом компьютере. Эта работа может быть утомительной, поэтому ее удобно выполнять с помощью групповой политики.

С помощью оснастки AD Domains and Trusts консоли Microsoft Management Console (MMC) создайте двусторонние доверительные отношения между доменами.

Настройка службы Password Export Server

С помощью ADMT можно создавать новые, сложные пароли для пользователей, но их необходимо надежным способом разослать пользователям. Судя по моему опыту, перенос паролей из старого домена в новый проще для всех участников процесса. Передача паролей через сеть не связана с серьезным риском, так как они зашифрованы и, по умолчанию, пользователи должны изменить пароли при первой регистрации.

- Зарегистрируйтесь как администратор домена или пользователь с необходимыми правами на компьютере, на котором установлена программа ADMT.

- В командной строке создайте файл с расширением .pes с помощью команды ADMT:

admt key/opt: create/sd: old/kf: c:\ - Скопируйте только что созданный pes-файл в DC в исходном домене (old.local).

- Установите Password Migration DLL на сервере Password Export Server (PES), запустив pwdmig.msi. PES можно получить из центра загрузки Microsoft; обязательно используйте PES из состава ADMT 3.1, если контроллеры домена — 64-разрядные. Установка PES проходит быстро, и по окончании появится запрос на созданный ранее pes-файл.

- Укажите, что служба Password Export Server запускается с правами администратора домена. Необходимо использовать формат domain\account.

Отключение фильтрации SID

Чтобы разрешить пересылку идентификаторов SID учетных записей пользователей и групп в обоих направлениях между доменами, нужно отключить компонент безопасности, именуемый SID filtering, в исходном домене. На DC в домене old.local domain введите команду

netdom trust old/domain: new

/quarantine: No

/UserD: Administrator

/passwordD: P@ssword

Создание сервера фильтрации

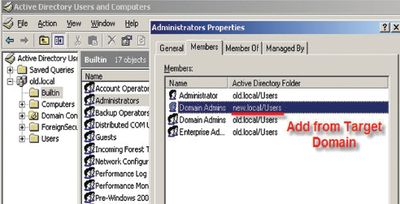

Еще один маленький, но важный шаг, который должен быть выполнен на старом домене перед переносом объектов в новый домен: добавьте учетную запись пользователя Domain Admins во встроенную группу Administrators в домене-источнике, как показано на экране 3.

При установке ADMT на сервере миграции существует два варианта хранения данных миграции. Для миграции среднего масштаба можно выбрать бесплатный продукт SQL Express или использовать более мощную версию SQL Server для сложных проектов. Выбор зависит от конкретных обстоятельств. В целях упрощения примера в данной статье используется SQL Express.

Подготовка компьютеров и нового домена для миграции

Последний шаг в подготовке среды для миграции — убедиться в готовности собственно компьютеров. В новых версиях Windows используется брандмауэр, который блокирует попытки подключения со стороны ADMT. В документации мало сведений об используемых ADMT портах. Однако можно отключить брандмауэр XP как раз на время миграции. Для этого создайте объект групповой политики (GPO), который открывает брандмауэр и связывает его с организационной единицей (OU), именуемой MigrationPrep, а затем переместите компьютер в эту OU непосредственно перед миграцией. Также убедитесь, что целевая OU готова и применены все необходимые объекты GPO.

Пользователь, выполняющий миграцию, должен иметь административные права на каждом компьютере, который предстоит перенести, чего можно достичь с помощью объекта GPO, связанного с организационной единицей MigrationPrep. Кроме того, пользователю, выполняющему миграцию, также необходимы права для присоединения компьютеров к новому домену.

В руководстве по ADMT компании Microsoft (его можно получить в центре загрузки Microsoft) отмечается, что все целевые домены должны работать на собственном функциональном уровне Windows 2000, уровне Windows Server 2003 или функциональном уровне Windows Server 2008. Процесс необратим, поэтому убедитесь, что понимаете последствия, прежде чем поднимать функциональный уровень. Чтобы поднять уровень домена, откройте оснастку AD Users and Computers консоли MMC, щелкните правой кнопкой мыши на имени домена (new.local) и выберите команду Raise Domain Functional Level. На следующем экране выберите Windows Server 2003 и нажмите OK.

Подготовка и еще раз подготовка

Даже обычная подготовка к миграции AD может быть сложным процессом. Рекомендуется опробовать его в тестовой среде. Во второй части статьи будет показано, как перенести в новый домен учетные записи пользователей, компьютеры и группы. Кроме того, мы рассмотрим задачу миграции Exchange.

Читайте также: