Сбой обработки групповой политики windows 10

Обновлено: 06.07.2024

Для отключения данного рекламного блока вам необходимо зарегистрироваться или войти с учетной записью социальной сети.

У вас корень домена открывается по UNC пути? Делали ли какие либо манипуляции с портами, антивирусами?У нас был неудачный запуск. Но мы временно отключили firewall, по телнету работает 389, 53.

В сети у меня 2 AD, 2 DNS, 1 DHCP

Между domens gpupdate проходит исправно. Но остальные обычные ПК не могу обновить политику.

Question

Нужно войти

0

Нужно войти

А сам контроллер/контроллеры работают? dcdiag /q что выдает?

Службы AD DS, DFSR запущены?

Выдают одинаково на двух AD DS

C:\Windows\system32>sc start dfsr

[SC] StartService: ошибка: 1056:

Одна копия службы уже запущена.

C:\Windows\system32>dcdiag /q

[DC1SRV] Сбой операции net use или LsaPolicy с ошибкой 1, Неверная функция..

. DC1SRV - не пройдена проверка NetLogons

-------

Когда я впервые увидел Win8, я спросил: «Windows 3.1 возвращается?» (c)

PS C:\Windows\system32> dcdiag /test:dns

Диагностика сервера каталогов

Выполнение начальной настройки:

Выполняется попытка поиска основного сервера.

Основной сервер = dc1srv

* Определен лес AD.

Сбор начальных данных завершен.

Выполнение обязательных начальных проверок

Сервер проверки: Default-First-Site-Name\DC1SRV

Запуск проверки: Connectivity

. DC1SRV - пройдена проверка Connectivity

Выполнение основных проверок

Сервер проверки: Default-First-Site-Name\DC1SRV

Запуск проверки: DNS

Проверки DNS выполняются без зависания. Подождите несколько минут.

. DC1SRV - пройдена проверка DNS

Выполнение проверок разделов на: ForestDnsZones

Выполнение проверок разделов на: DomainDnsZones

Выполнение проверок разделов на: Schema

Выполнение проверок разделов на: Configuration

Выполнение проверок разделов на: semz

Выполнение проверок предприятия на: semz.local

Запуск проверки: DNS

Результаты проверки контроллеров домена:

Контроллер домена: dc1srv.semz.local

Домен: semz.local

TEST: Dynamic update (Dyn)

Warning: Failed to delete the test record dcdiag-test-record in zone semz.local

dc1srv PASS PASS PASS PASS WARN PASS n/a

. semz.local - пройдена проверка DNS

PS C:\Windows\system32> repadmin /showrepl

Repadmin: выполнение команды /showrepl контроллере домена localhost с полным доступом

Default-First-Site-Name\DC1SRV

Параметры DSA: IS_GC

Параметры сайта: (none)

DSA - GUID объекта: 9f53659d-6505-42f0-8fa0-815bdf690e59

DSA - код вызова: d0aca813-ba13-42be-9f43-f53fb0215f89

Repadmin: выполнение команды /showrepl контроллере домена localhost с полным доступом

Default-First-Site-Name\DC1SRV

Параметры DSA: IS_GC

Параметры сайта: (none)

DSA - GUID объекта: 9f53659d-6505-42f0-8fa0-815bdf690e59

DSA - код вызова: d0aca813-ba13-42be-9f43-f53fb0215f89

Описание события:

Это событие создает каждый раз, когда параметры из раздела "Безопасность Параметры" в объекте групповой политики применяются к компьютеру с одной или более ошибок. Это событие создается на самом целевом компьютере.

Это событие создает, например, если не удается разрешить или перевести на реальное имя учетной записи sid директора безопасности, который был включен в один из параметров групповой политики.

Примечание. Рекомендации приведены в разделе Рекомендации по мониторингу безопасности для этого события.

XML события:

Необходимые роли сервера: нет.

Минимальная версия ОС: Windows Server 2008, Windows Vista.

Версии события: 0.

Описания полей:

Список GPO [Type = UnicodeString]: список объектов групповой политики, включающих политики Параметры безопасности, которые применялись с ошибками на компьютере. Формат элемента списка: "GROUP_POLICY_GUID GROUP_POLICY_NAME".

Вы можете найти определенную группу_POLICY_GUID с помощью комлета Get-GPO PowerShell с параметром "-Name GROUP_POLICY_NAME". Строка "Id" является GUID групповой политики:

Рекомендации по контролю безопасности

Для 6145 (F): Одна или несколько ошибок произошли при обработке политики безопасности в объектах групповой политики.

Это событие указывает на то, что объекты групповой политики, примененные к компьютеру или устройству, имели некоторые ошибки во время обработки. Если вы видите это событие, рекомендуем проверить параметры в GPOs из списка GPO и разрешить причину ошибок.

Если у вас есть заранее определенный список объектов групповой политики, которые содержат Параметры безопасности и которые необходимо применять к определенным компьютерам, проверьте это событие, чтобы узнать, произошли ли ошибки при Параметры безопасности. Если это так, вы можете просмотреть коды ошибок и выяснить причину сбоя.

Обычно это событие имеет информационную цель, и причина — ошибки конфигурации в параметрах безопасности групповой политики.

Это событие может использоваться для устранения неполадок групповой политики.

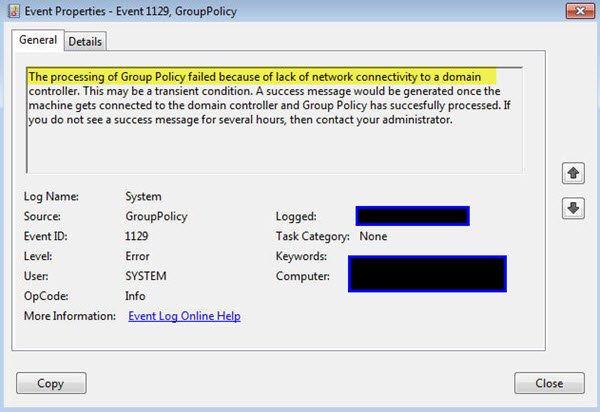

Это должно немедленно обновить GPO, но в случае сбоя может сработать Ошибка обработки групповой политики из-за отсутствия сетевого подключения к контроллеру домена. ошибка. Эта ошибка обычно появляется в CMD или журнале событий, поэтому обязательно обратите на это внимание, прежде чем двигаться дальше.

Поскольку мы выяснили, как решить эту проблему, мы решили поделиться своими выводами с сообществом.

Ошибка обработки групповой политики из-за отсутствия сетевого подключения к контроллеру домена.

Чинить Ошибка обработки групповой политики из-за отсутствия сетевого подключения к контроллеру домена. ошибка, которая может появиться при запуске gpupdate / force вам необходимо выполнить следующие действия:

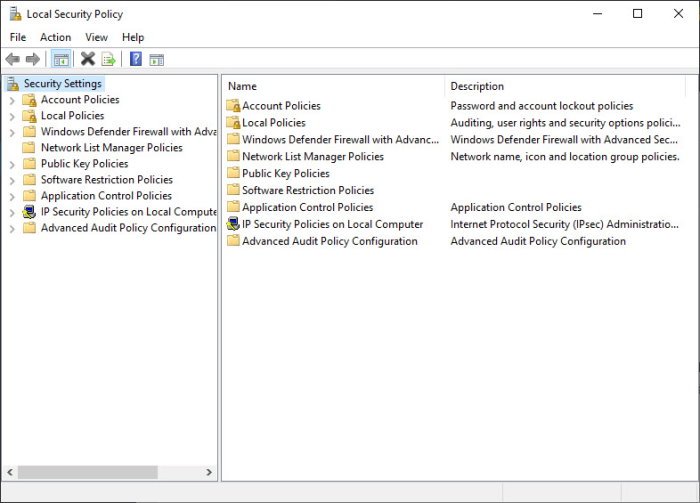

- Открыть локальную политику безопасности

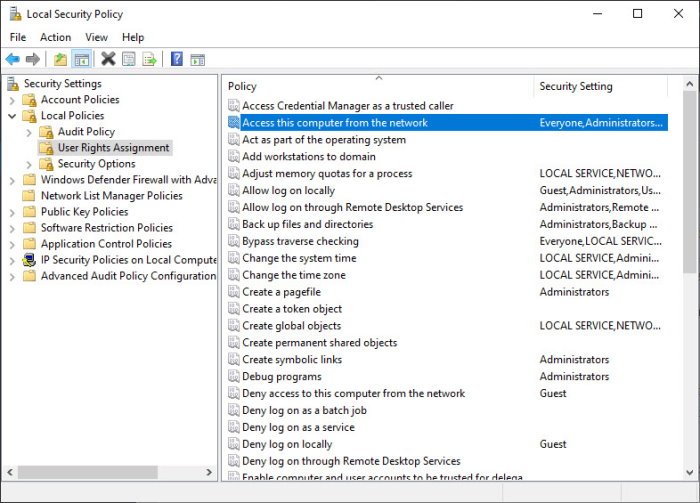

- Изменить назначение прав пользователя

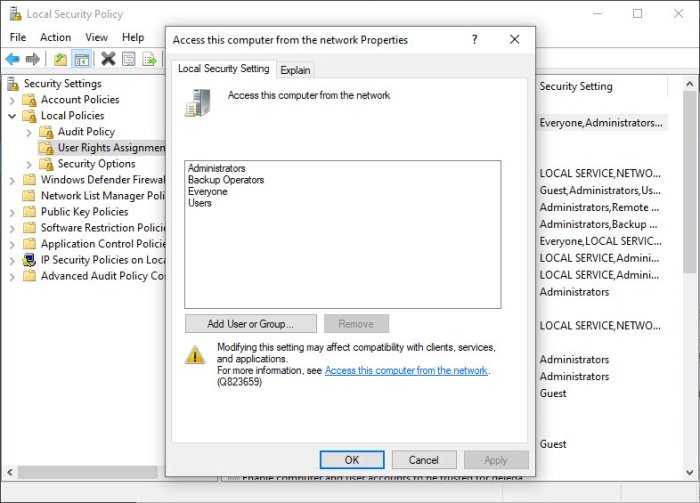

- Добавить нового пользователя или группу

Вот подробные шаги.

1]Открыть локальную политику безопасности

Это должно открыть Политика безопасности окно, и оттуда пора двигаться дальше вперед.

2]Назначение прав пользователя

По сути, эта функция определяет, какой пользователь может получить доступ к сети с другого компьютера.

3]Добавить нового пользователя или группу

Наконец, вы должны добавить нового пользователя или группу, чтобы вернуть все в норму. В окне, которое появляется после двойного щелчка мышью на Доступ к этому компьютеру из сети, мы ожидаем, что пользователи нажмут на Добавить пользователя или группу. Внесите все изменения, затем нажмите кнопку ОК и двигайтесь дальше.

Пожалуйста, оставьте комментарий, если то, что мы здесь изложили, вам не подходит.

Область действия (scope) GPO

Если некой параметр политики не применятся на клиенте, проверьте область действия (scope) групповой политики. Если вы настраиваете параметр в секции Конфигурация компьютера (Computer Configuration), значит ваша групповая политика должна быть привязана к OU с компьютерами. Соответственно, если настраиваемый параметр относится к Конфигурация пользователя (User configuration).

Также проверьте, что объект, к которому вы пытаетесь применить политику находится в нужном OU с компьютерами или пользователями. Можно воспользоваться поиском по домену. OU, в котором находится объект содержится на вкладке Object в консоли ADUC.

Т.е целевой объект должен находится в OU, на который назначена политика (или во вложенном контейнере).

Фильтр безопасности GPO

Если вы решили изменить этот фильтр безопасности, чтобы политика применялась только к членам определенной группы безопасности домена (или конкретным пользователям/ компьютерам), удалив группу Authenticated Users, убедитесь, что целевой объект (пользователь или компьютер) добавлен в эту группу AD. Также проверьте, что для группы, которую вы добавили в Security Filtering на вкладке GPO -> Delegation -> Advanced в списке разрешений присутствуют права Read и Apply group policy с полномочиями Apply.

Если вы используете нестандартные фильтры безопасности политик, проверьте, что для целевых групп нет явного запрета на применение GPO (Deny).

WMI фильтры GPO

В групповых политиках можно использовать специальные WMI фильтры. Это позволяет применить политику к компьютерам на основании некоторого WMI запроса. Например, мы можете создать WMI фильтр GPO для применения политики только к компьютерам с определенной версией Windows, к ПК в определенной IP подсети, только к ноутбукам и т.д.

При использовании WMI фильтров групповых политик вам нужно проверить корректность WMI запроса, который выбирает только те системы, которые вам нужны и не исключаются ваши целевые компьютеры. Вы можете протестировать WMI фильтр на компьютерах через PowerShell

gwmi -Query ‘select * from Win32_OperatingSystem where Version like "10.%" and ProductType="1"‘

Если запрос возвращает любые данные, значит WMI фильтр применится к этому компьютеру.

Статус групповой политики

Проверьте статус групповой политики, перейдя в консоли GPMC.msc в свойствах политики на вкладку Details. Обратите внимание на значение в поле GPO Status.

Как вы видите, доступно 4 варианта:

- All setting disabled – все настройки политики отключены (не применяются);

- Computer configuration settings disabled – не применяются настройки из параметров GPO компьютера;

- User configuration settings disabled – не применятся настройки пользовательских политик;

- Enabled – все настройки политики применяются к целевым объектам AD (значение по –умолчанию).

Делегирование GPO

На вкладке политики Delegation указаны разрешения, настроенные для данной групповой политики. Здесь можно увидеть каким группам даны права на изменения настроек GPO, а также на разрешение или запрет применения политики. Вы можете предоставить права на управление GPO из этой консоли или с помощью мастера делегирования в ADUC. Кроме того, наличие строки доступа для Enterprise Domain Controllers определяет возможность репликации данной политики между контроллерами домена Active Directory (это нужно иметь в виду при наличии проблем с репликацией политики между DC). Обратите внимание, что права на вкладке Delegation соответствуют NTFS правам, назначенным на каталог политики в папке SYSVOL

Наследование групповых политик

Наследование это одна из основных концепции групповых политик. Политики верхнего уровня по-умолчанию применяются ко всем вложенным объектам в иерархии домена. Однако, администратор может заблокировать применение всех наследованных политик на определенный OU. Для этого в консоли GPMC нужно щелкнуть ПКМ по OU и выбрать пункт меню Block inheritance.

Организационные подразделения с отключенным наследованием политик в консоли отображаются с синим восклицательным знаком.

Если политика не применяются на клиенте, проверьте, не находится ли он в OU с отключенным наследованием.

Имейте в виду, что доменные политики, для которых включено свойства “Enforced”, применяются даже на OU с отключённым наследованием (наследованные политики, которые применяются к контейнеру доступны на вкладке Group Policy Inheritance).

Область действия и порядок применения групповых политик (LSDOU)

Чтобы запомнить особенности порядка применения групповых политик в домене, нужно запомнить аббревиатуру LSDOU. Это аббревиатура позволяет запомнить порядок применения GPO:

- Локальные политики компьютера (Local), настроенные через gpedit.msc (при некорректной настройке их можно сбросить);

- Групповые политики уровня сайта (Site);

- Групповые политики уровня домена (Domain);

- Групповые политики уровня организационного подразделения (Organizational Unit).

Последние политики имеют наивысший приоритет. Т.е. если вы включили некий параметр Windows на уровне политики домена, но на целевом OU данный параметр отключается другой политикой – это означает, что нужный параметр в результате будет отключен на клиенте (выиграет ближайшая политика к объекту в иерархии AD).

При использовании параметра Forced у GPO выигрывает та, политика находится выше в иерархии домена (например, при включении Forced у политики Default Domain Policy, она выигрывает у всех других GPO).

Кроме того, администратор может изменить порядок обработки политик (Link Order) в консоли GPMC. Для этого нужно выбрать OU и перейти на вкладку Linked Group Policy Objects. В списке содержаться список GPO, которые применяются к данной OU с указанием приоритета. Политики обрабатываются в обратном порядке (снизу-вверх). Это означает что политика с Link Order 1 выполнится последней. Вы можете изменить приоритет GPO с помощью стрелок в левом столбце, передвинув ее выше или ниже в списке.

GPO Link Enabled

У каждого объекта GPO, который привязан к организационному контейнеру AD вы можете включить или отключить связь (применение политики). Для этого нужно включить или отключить опцию Связь включена (Link Enabled) в меню политики. Если связь для политики отключена, ее иконка становится бледной. При отключении связи политика перестает применяться к клиентам, но ссылка на объект GPO не удаляется из иерархии. Вы можете активировать данную связь в любой момент.

Замыкание групповой политики

При включении опции Режим замыкания групповой политики (Loopback Processing mode) вы можете применить к компьютеру настройки, которые содержаться в секции GPO с настройками пользователями. Например, если вы примените к OU с компьютерами политику, в которой настроены параметры в секции User Configurations, эти политики не будут применены к пользователю бзз использования замыкания. Режим Loopback Processing включается в разделе Computer Configuration -> Administrative Templates -> System -> Group Policy -> Configure user Group Policy Loopback Processing mode.

У этой политики есть два возможных значение:

-

Режим Merge (слияние) – к компьютеру применяться GPO основанные на расположении пользователя, а потом GPO, привязанные к компьютеру. При возникновении конфликтов между политиками OU пользователя и OU компьютера, политика в компьютер будет иметь более высокий приоритет

Диагностика применения GPO на стороне клиента

Вы можете провести диагностику применения групповых политик на стороне клиента с помощью утилит gpresult, rsop.msc и журнала событий Windows. При использовании Event Viewer нужно использовать фильтр по источнику GroupPolicy (Microsoft-Windows-GroupPolicy), а также в журнале Application and Services Logs -> Microsoft -> Windows -> Group Policy -> Operational.

Также можете познакомиться со статей, описывающей принципы диагностики при слишком долгом применении политик на клиентах.

В заключении хочется сказать, что следует держать структуру групповых политик как можно более простым и не создавать лишние политик без необходимости. Используйте единую схему именование политик, имя GPO должно давать однозначное понимание того, для чего она нужна.

Читайте также: