Сброс настроек безопасности windows 7

Обновлено: 07.07.2024

Может наступить время, когда вы захотите или вам нужно сбросить настройки безопасности Windows на значения по умолчанию. Возможно, вы их испортили при настройке вручную или, возможно, ваш компьютер только что восстановился после заражения вредоносным ПО. Если по какой-либо причине вы хотите сбросить все настройки безопасности Windows 10, Windows 8, Windows 7 или Windows Vista на значения по умолчанию, вы можете сделать это следующим образом:

Сброс настроек безопасности Windows

Откройте командную строку с повышенными привилегиями и введите следующую команду:

После этого стандартные учетные записи пользователей могут больше не отображаться на экране входа в систему при перезагрузке компьютера или попытке переключения пользователей.

Это происходит потому, что стандартные учетные записи пользователей удаляются из группы «Пользователи» при сбросе настроек безопасности Windows.

Чтобы добавить учетные записи затронутых пользователей обратно в группу «Пользователи», выполните следующие действия.

Откройте командную строку с повышенными правами. В окне командной строки введите net users и нажмите Enter. Список учетных записей пользователей будет отображаться.

Для каждого имени учетной записи, указанного в командной строке, которое отсутствует в окне входа в систему или переключения пользователя, введите следующую команду и нажмите Enter.

В Windows10/8/7/Vista файл Defltbase.inf является шаблоном конфигурации безопасности для безопасности по умолчанию. Вы можете просмотреть настройки для этого файла в следующем месте:

Вы увидите все сделанные изменения во вновь созданном файле журнала, расположенном по следующему адресу:

Если вы не хотите делать это вручную, вы можете просто использовать Microsoft Fix it 50198, чтобы сделать все это автоматически.

ПРИМЕЧАНИЕ . Настройки безопасности состоят из настроек, определенных в deftbase.inf, дополненных настройками, применяемыми в процессе операционной установки и при установке роли сервера. Поскольку не поддерживается поддерживаемый процесс для воспроизведения разрешений, предоставленных установкой операционной системы, использование secedit/configure/ cfg % windir% \ inf \ defltbase.inf/ db Командная строка defltbase .sdb/verbose больше не может сбрасывать все настройки безопасности по умолчанию.

Способ сброса настроек брандмауэра Windows на значения по умолчанию также может вас заинтересовать.

rОдним из основных инструментов тонкой настройки параметров пользователя и среды Windows являются групповые политики — GPO (Group Policy Object). На сам компьютер и его пользователей могут действовать доменные групповые политики (если компьютер состоит в домене Active Directory) и локальные (эти политики настраиваются локально на компьютере). Однако некорректная настройка некоторых параметров GPO может привести к различным проблемам: невозможность подключить принтер, запрет на подключение USB накопителей, ограничение сетевого доступа некорректными настройками брандмауэра Windows, запрета на установку или запуск любых приложений (через политики SPR или AppLocker) или на локальный или удаленный вход на компьютеры.

Если администратор не может локально войти в систему, или не знает точно какая из примененных им настроек GPO вызывает проблему, приходится прибегать к аварийному сценарию сброса настроек групповых политик на настройки по-умолчанию. В “чистом” состоянии ни один из параметров групповых политик не задан.

В этой статье мы покажем несколько методов сброса настроек параметров локальных и доменных групповых политик к значениям по умолчанию. Эта инструкция является универсальной и может быть использована для сброса настроек GPO на всех поддерживаемых версиях Windows: начиная с Windows 7 и заканчивая Windows 10, а также для всех версий Windows Server 2008/R2, 2012/R2 / 2016 и 2019.

Сброс параметров локальной групповой политики с помощью редактора gpedit.msc

Этот способ предполагает использование графической консоли редактора локальной групповой политики gpedit.msc для отключения всех настроенных политик. Графический редактор локальной GPO доступен только в Pro, Enterprise и Education редакциях Windows 10.

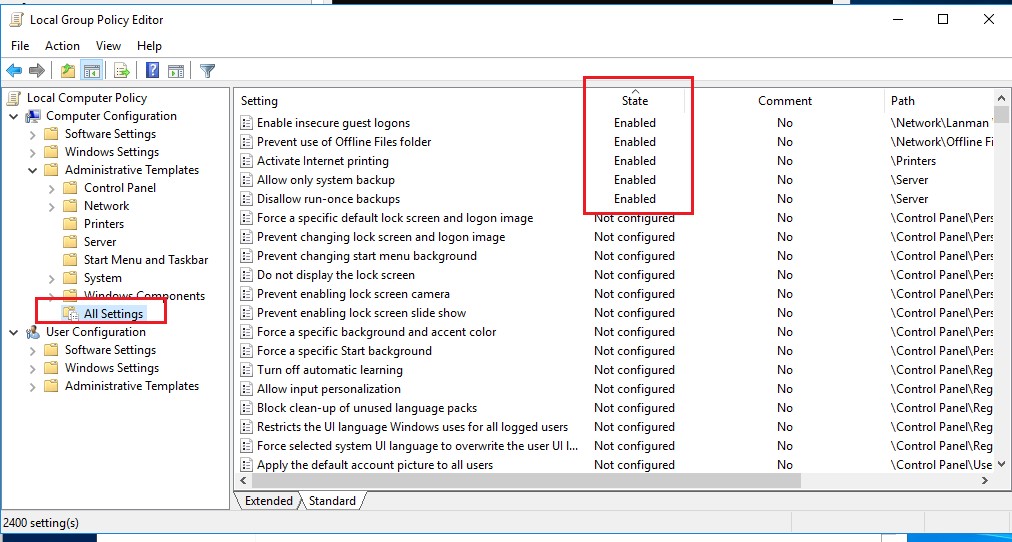

Совет. В домашних (Home) редакциях Windows консоль Local Group Policy Editor отсутствует, однако запустить ее все-таки можно. По ссылкам ниже вы сможете скачать и установить консоль gpedit.msc для Windows 7 и Windows 10:Запустите оснастку gpedit.msc и перейдите в раздел All Settings локальных политик компьютера (Local Computer Policy -> Computer Configuration — > Administrative templates / Политика “Локальный компьютер” -> Конфигурация компьютера -> Административные шаблоны). В этом разделе содержится список всех политик, доступных к настройке в административных шаблонах. Отсортируйте политики по столбцу State (Состояние) и найдите все активные политики (находятся в состоянии Disabled / Отключено или Enabled / Включено). Отключите действие все (или только определенные настройки GPO), переведя их в состояние Not configured (Не задана).

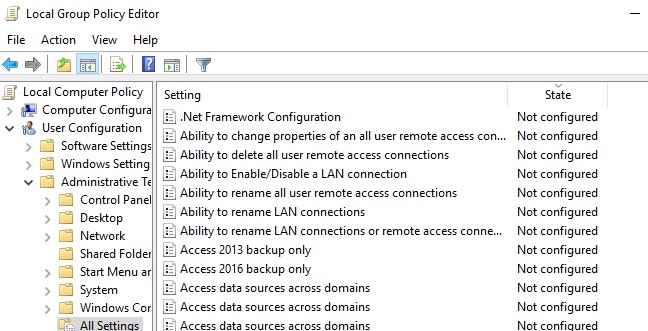

Аналогично измените настройки параметров в пользовательском разделе локальных политик (User Configuration/ Конфигурация пользователя). Так можно отключить действие всех настроек административных шаблонов GPO.

Совет. Список всех примененных настроек локальных и доменных политик в удобном html отчете можно получить с помощью встроенной утилиты GPResult командой:gpresult /h c:\distr\gpreport2.html

Указанный выше способ сброса групповых политик в Windows подойдет для самых “простых” случаев. Некорректные настройки групповых политик могут привести к более серьезным проблемам. Например, невозможность запустить оснастку gpedit.msc или вообще любых программ, потери административных прав на компьютере, или запрета на локальный вход в систему. В таких случаях приходится сбрасывать сохраненные настройки GPO в локальных файлах на компьютере.

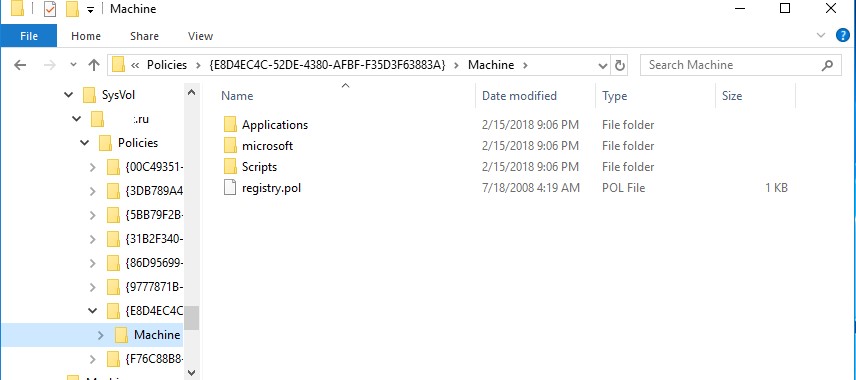

Файлы групповых политик Registry.pol

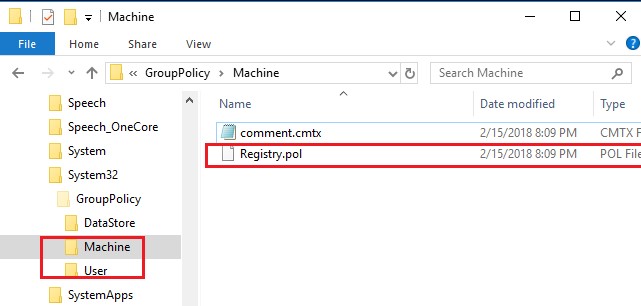

Архитектура групповых политик Windows основана на специальных файлах Registry.pol. Данные файлы хранят параметры реестра, которые соответствуют тем или иным настройкам GPO. Пользовательские и компьютерные настройки политик хранятся в разных файлах Registry.pol.

При загрузке компьютера Windows загружает содержимое файла \Machine\Registry.pol в ветку системного реестра HKEY_LOCAL_MACHINE (HKLM). Содержимое файла \User\Registry.pol импортируется в ветку HKEY_CURRENT_USER (HKCU) при входе пользователя в систему.

Когда вы открываете консоль редактора GPO, она загружает содержимое registry.pol файлов и предоставляет их в удобном графическом виде. При закрытии редактора GPO внесенные изменения сохраняются в файлы Registry.pol. После обновления групповых политик (командой gpupdate /force или по-расписанию), новые настройки попадают в реестр и применяются к компьютеру.

Совет. Для внесения изменения в файлы стоит использовать только редактор групповых политик GPO. Не рекомендуется редактировать файлы Registry.pol вручную или с помощью старых версий редактора групповой политики!Чтобы удалить все текущие настройки локальной групповой политики, нужно удалить файлы Registry.pol в каталоге GroupPolicy.

Сброс настроек локальной GPO из командной строки

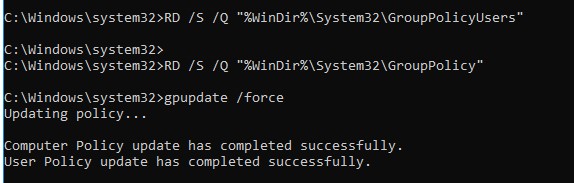

Для принудительного сброса всех текущих настроек групповых политик в Windows вам нужно удалить файлы Registry.pol. Допустимо целиком удалить каталоги с файлами настройки политик. Сделать это можно следующими командами, запущенными в командной строке с правами администратора:

RMDIR /S /Q "%WinDir%\System32\GroupPolicyUsers"

RMDIR /S /Q "%WinDir%\System32\GroupPolicy"

После этого нужно сбросить старые настройки политик в реестре, применив GPO с чистыми настройками:

Данные команды сбросят все настройки локальной GPO в секциях Computer Configuration и User Configuration.

Откройте консоль редактора gpedit.msc и убедитесь, что все политики перешли в состояние “Не задано”/”Not configured”. После запуска консоли gpedit.msc удаленные папки GroupPolicyUsers и GroupPolicy будут пересозданы автоматически с пустыми файлами Registry.pol.

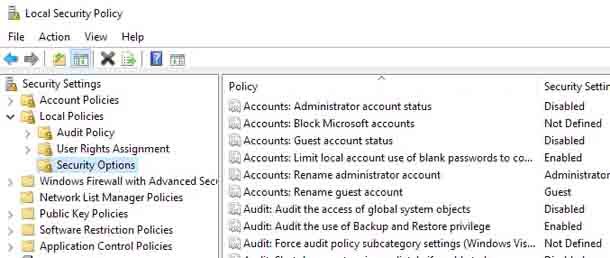

Сброс локальных политик безопасности Windows

Локальные политик безопасности (local security policies) настраиваются с помощью отдельной консоли управления secpol.msc . Если проблемы с компьютером вызваны “закручиванием гаек” в локальных политиках безопасности, и, если у вас остался доступ к системе и административные права, сначала стоит попробовать сбросить настройки локальных политик безопасности Windows к значениям по-умолчанию. Для этого в командной строке с правами администратора выполните:

- Для Windows 10, Windows 8.1/8 и Windows 7: secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

- Для Windows XP: secedit /configure /cfg %windir%\repair\secsetup.inf /db secsetup.sdb /verbose

Как сбросить настройки локальных GPO, если невозможно войти в Windows?

Если локальный вход в Windows невозможен или не удается запустить командную строку (например, при блокировке ее и других программ с помощью Applocker), вы можете удалить файлы Registry.pol, загрузившись с установочного диска Windows (загрузочной USB флешки) или любого LiveCD.

- Загрузитес компьютер с любого установочного диска/флешки с Windows и запустите командную строку ( Shift+F10 ).

- Выполните команду:

- Затем выведите список подключенных к компьютеру дисков:

Сброс примененных настроек доменных GPO

Несколько слов о доменных групповых политиках. Если компьютер включен в домен Active Directory, некоторые его настройки задаются доменными GPO.

Совет. Если вам нужно совсем заблокировать применение доменных политик на конкретном компьютере, рекомендуем статью Отключаем применение доменных GPO в Windows.

Этим файлам registry.pol соответствуют следующие ветки реестра:

- HKLM\Software\Policies\Microsoft

- HKCU\Software\Policies\Microsoft

- HKCU\Software\Microsoft\Windows\CurrentVersion\Group Policy Objects

- HKCU\Software\Microsoft\Windows\CurrentVersion\Policies

История примененных версий доменных политик, которые сохранились на клиенте, находится в ветках:

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Group Policy\History\

- HKCU\Software\Microsoft\Windows\CurrentVersion\Group Policy\History\

Локальный кэш примененных доменных GPO хранится в каталоге C:\ProgramData\Microsoft\Group Policy\History. Удалите файлы в этом каталоге командой:

DEL /S /F /Q “%PROGRAMDATA%\Microsoft\Group Policy\History\*.*”

Затем выполните команду:

gpupdate /force /boot

Совет. Рассмотренные выше методики позволяют сбросить все настройки групповых политик во всех версиях Windows. Сбрасываются все настройки, внесенные с помощью редактора групповой политики, однако не сбрасываются все изменения, внесенные в реестре напрямую через regedit.exe, REG- файлы, через доменные GPP или любым другим способом. Предыдущая статья Следующая статья

Спасибищще, чувак. )) Словил вирусню с xxxсайтов, а они мне права перепутали так, что уж думал, систему переставлять придется. Еще раз огромное!!)

Хорошо бы ещё указать в каких версиях Ос Windows (начиная с Vista) имеется Локальная групповая политика, а в каких нет. Спасибо!

Если бы была кнопка лайк, поставил бы лайк, а так просто спасибо за статью! Очень помогло 🙂

чтоб как здесь

secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

не все локальные политики сбрасывать ?

День добрый! При изменение любого параметра в gpedit.msc вылазит ошибка:

Ошибка:

В результате вызова компонента COM возвращена ошибка в формате HRESULT E_FAIL

************** Оперативная отладка (JIT) **************

Для подключения оперативной (JIT) отладки файл .config данного

приложения или компьютера (machine.config) должен иметь

значение jitDebugging, установленное в секции system.windows.forms.

Приложение также должно быть скомпилировано с включенной

отладкой.

Не знаете в чем может быть дело? Поможет ли жесткий сброс политик в этом вопросе?

Что представляют из себя параметры безопасности? Об этом вы можете узнать прочитав соответствующий раздел Справки Windows:

или открыв Пуск – Панель управления – Центр поддержки – Безопасность:

Бывает так, что пользователи могут перемудрить с настройками безопасности и теряют контроль за системой. Описанные ниже действия сбросят все внесенные изменения на дефолт.

Откройте командную строку с повышенными правами и введите следующую команду:

secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

После выполнения, учетные записи пользователей могут больше не появиться на экране входа в систему при повторном запуске компьютера или при попытке переключения пользователей.

Это происходит потому, что стандартные учетные записи пользователей будут удалены из группы пользователей при сбросе параметров безопасности Windows.

Чтобы добавить учетные записи пользователей к группе пользователей, выполните следующие действия.

Откройте cmd с правами администратора.

В окне командной строки, введите команду net users и нажмите Enter. Отобразится список учетных записей, созданных в системе.

Для каждого имени учетной записи (accountname) которое отсутствует на экране переключения пользователей, введите следующую команду и нажмите Enter.

net localgroup users accountname /add

В Windows 7 и Vista, файл Defltbase.inf представляет собой шаблон настройки безопасности для безопасности по умолчанию. Вы можете просмотреть параметры этого файла в следующей папке: % WINDIR% \ INF \ Defltbase.inf.

Для автоматического применения шаблона безопасности по умолчанию, вы можете просто использовать это исправление Microsoft.

Вы когда-нибудь покупали подержанный компьютер? Может быть, у компании, которая закрывалась, или у кого-то, кто больше не нуждается в нём? В идеале вам нужно просто переформатировать компьютер и начать с нуля, верно? Но это не всегда так. Допустим, у вас есть компьютер с уже установленной Windows, но у вас нет оригинального компакт-диска или ключа продукта, поставляемого с компьютером. Таким образом, вы можете не захотеть переформатировать компьютер, что бы не привести Windows к неправильной активации.

Итак, в чём проблема, если оставить всё как есть? Иногда, когда вы получаете компьютер, он мог быть частью среды Active Directory, что означает, что на него распространялись групповые политики.

Даже если вы удалите компьютер из домена и поместите его в рабочую группу, измененные локальные политики безопасности не будут удалены. Это может быть очень неприятно, потому что локальные политики безопасности включают в себя такие параметры, как запрет пользователям устанавливать принтеры, ограничение того, кто может использовать дисковод DVD-дисков, ограничение времени входа в систему, принудительное требование пароля и многое другое!

Всё это прекрасно в корпоративной среде, но доставит много неприятностей обычному пользователю компьютера. Что вы можете сделать для решения этой проблемы, так это сбросить локальные настройки безопасности до значений по умолчанию.

Это можно сделать с помощью шаблонов конфигурации безопасности по умолчанию, которые поставляются со всеми версиями Windows. Это может показаться слишком техническим, но всё, что вам нужно сделать, это выполнить одну команду.

Сначала нажмите Пуск, Выполнить, а затем введите CMD. В более новых версиях Windows нажмите Пуск и введите CMD. Затем щёлкните правой кнопкой мыши командную строку и выберите «Запуск от имени администратора».

Если вы используете Windows 10 или Windows 7 и вам нужно сбросить настройки безопасности до значений по умолчанию, используйте эту команду:

secedit / configure / cfg% windir% \ inf \ defltbase.inf / db defltbase.sdb / verbose

Теперь просто подождите, пока Windows выполнит все настройки реестра и сбросит их. Это займет несколько минут, и, чтобы увидеть изменения, вам придется перезагрузить компьютер.

Теперь вы можете использовать свой компьютер без каких-либо остатков локальных настроек безопасности из ранее примененных групповых политик. Если у вас есть вопросы, не стесняйтесь комментировать.

Читайте также: